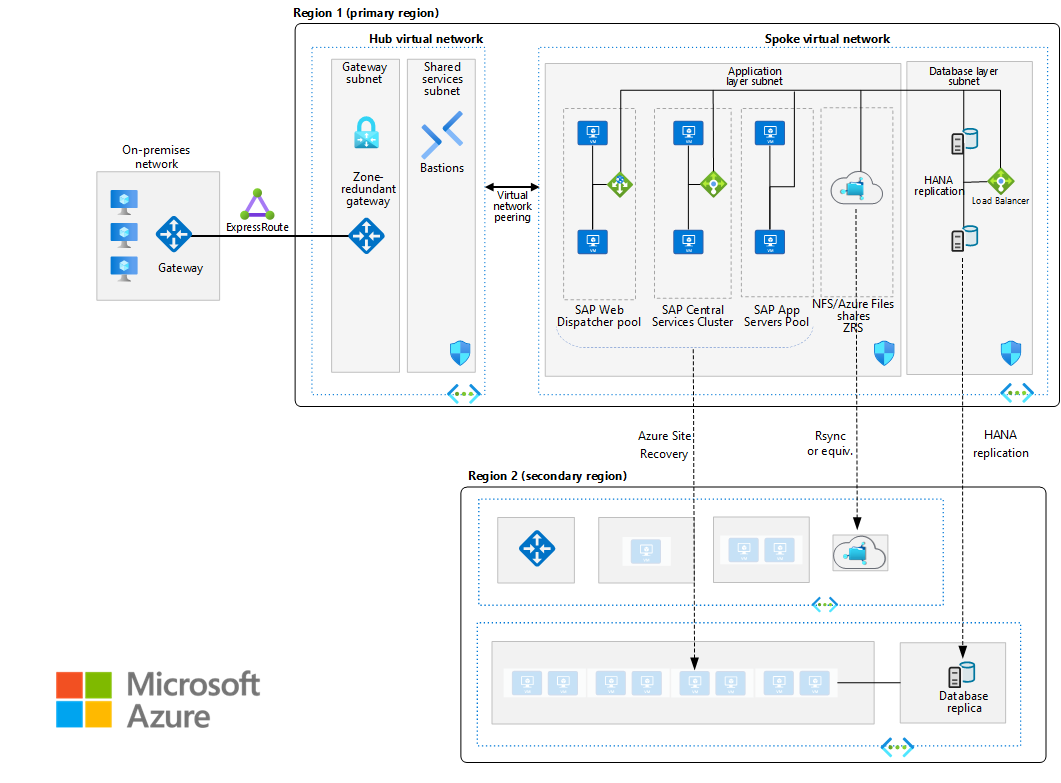

In diesem Leitfaden werden einige bewährte Methoden für die Ausführung von S/4HANA und Suite für HANA in einer Hochverfügbarkeitsumgebung veranschaulicht, die die Notfallwiederherstellung (DR) in Azure unterstützt. Die Fiori-Informationen gelten nur für S/4HANA-Anwendungen.

Aufbau

Laden Sie eine Visio-Datei dieser Architektur herunter.

Hinweis

Zum Bereitstellen dieser Architektur ist eine geeignete Lizenzierung von SAP-Produkten und anderen nicht von Microsoft stammenden Technologiekomponenten erforderlich.

In diesem Leitfaden wird ein gängiges Produktionssystem beschrieben. Diese Architektur wird mit virtuellen Computern (VM) bereitgestellt, deren Größe Sie je nach den Anforderungen Ihres Unternehmens ändern können. Sie können diese Konfiguration auf eine einzelne VM reduzieren, um Ihren geschäftlichen Anforderungen zu entsprechen.

In diesem Leitfaden ist das Layout des Netzwerks stark vereinfacht, um die Architekturprinzipien zu demonstrieren. Es dient nicht dazu, ein gesamtes Unternehmensnetzwerk zu beschreiben.

Diese Architektur nutzt die folgenden Komponenten. Einige freigegebene Dienste sind optional.

Azure Virtual Network. Der Virtual Network-Dienst verbindet Azure-Ressourcen sicher miteinander. In dieser Architektur wird ein virtuelles Netzwerk über ein Gateway mit einer lokalen Umgebung verbunden, und dieses Gateway wird im Hub einer Hub-Spoke-Topologie bereitgestellt. Die Speiche (Spoke) ist das virtuelle Netzwerk, das für die SAP-Anwendungen und die Datenbankschichten verwendet wird.

Peering virtueller Netzwerke. Bei dieser Architektur werden mehrere virtuelle Netzwerke genutzt, die per Peering verbunden sind. Diese Topologie ermöglicht die Netzwerksegmentierung und -isolation für Dienste, die in Azure bereitgestellt werden. Beim Peering werden Netzwerke transparent über das Microsoft-Backbone-Netzwerk verbunden, und es kommt nicht zu Leistungseinbußen, wenn die Bereitstellung innerhalb derselben Region erfolgt. Für jede Schicht werden getrennte Subnetze genutzt: Anwendung (SAP NetWeaver), Datenbank und für gemeinsame Dienste, z. B. Jumpbox und Windows Server Active Directory.

VMs. Diese Architektur verwendet VMs, die Linux für die Logikschicht und die Datenbankschicht ausführen, die wie folgt gruppiert sind:

Anwendungsschicht: Diese Architekturschicht umfasst den Fiori-Front-End-Serverpool, den SAP Web Dispatcher-Pool, den Anwendungsserverpool und den SAP Central Services-Cluster. Für die Hochverfügbarkeit von Central Services in Azure, die in Linux-VMs ausgeführt werden, ist ein hochverfügbarer Netzwerkdateifreigabe-Dienst erforderlich, z. B. NFS-Dateifreigaben in Azure Files, Azure NetApp Files, gruppierte NFS-Server (Network File System) oder SIOS Protection Suite für Linux. Zum Einrichten einer hochverfügbaren Dateifreigabe für den Central Services-Cluster unter Red Hat Enterprise Linux (RHEL) können Sie GlusterFS auf Azure-VMs konfigurieren, die RHEL ausführen. Unter SUSE Linux Enterprise Server (SLES) 15 SP1 und höheren Versionen oder SLES für SAP-Anwendungen können Sie freigegebene Azure-Datenträger in einem Pacemaker-Cluster verwenden, um Hochverfügbarkeit zu erzielen.

SAP HANA. Auf der Datenbankschicht werden mindestens zwei virtuelle Linux-Computer in einem Cluster verwendet, um Hochverfügbarkeit für eine Bereitstellung mit zentraler Hochskalierung zu erzielen. HANA-Systemreplikation (HSR) wird verwendet, um Inhalte zwischen primären und sekundären HANA-Systemen zu replizieren. Linux-Clustering wird verwendet, um Systemfehler zu erkennen und automatisches Failover zu ermöglichen. Ein speicherbasierter oder cloudbasierter Fencingmechanismus muss verwendet werden, um sicherzustellen, dass das ausgefallene System isoliert oder heruntergefahren wird, um den Split-Brain-Zustand für Cluster zu vermeiden. In HANA-Bereitstellungen für horizontales Skalieren können Sie die Hochverfügbarkeit der Datenbank mithilfe einer der folgenden Optionen erreichen:

- Konfigurieren Sie HANA-Standbyknoten mithilfe von Azure NetApp Files ohne die Linux-Clusteringkomponente.

- Führen Sie die Aufskalierung ohne Standbyknoten mithilfe von Azure Storage Premium durch. Verwenden Sie das Linux-Clustering für den Failover.

Azure Bastion. Mit diesem Dienst können Sie über Ihren Browser und das Azure-Portal oder über den systemeigenen SSH- oder RDP-Client, der bereits auf Ihrem lokalen Computer installiert ist, eine Verbindung mit einer VM herstellen. Wenn nur RDP und SSH für die Verwaltung genutzt werden, ist Azure Bastion eine gute Lösung. Wenn Sie andere Verwaltungstools verwenden, z. B. SQL Server Management Studio oder das SAP-Front-End, verwenden Sie eine herkömmliche selbstbereitgestellte Jumpbox.

Private DNS-Dienst. Privates DNS von Azure bietet einen zuverlässigen und sicheren DNS-Dienst für Ihr virtuelles Netzwerk. Privates Azure-DNS verwaltet Domänennamen im virtuellen Netzwerk und löst diese auf, ohne dass eine benutzerdefinierte DNS-Lösung konfiguriert werden muss.

Lastenausgleichsmodule: Zum Verteilen des Datenverkehrs auf virtuelle Computer im Subnetz der SAP-Anwendungsebene, um Hochverfügbarkeit zu erzielen, empfehlen wir die Verwendung von Azure Load Balancer Standard. Beachten Sie, dass Load Balancer Standard standardmäßig eine gewisses Maß an Sicherheit bietet. VMs, die sich hinter Load Balancer Standard befinden, verfügen über keine ausgehende Internetkonnektivität. Um ausgehende Internetkonnektivität auf den VMs zu aktivieren, müssen Sie Ihre Load Balancer Standard-Konfiguration aktualisieren. Sie können auch ein Azure NAT Gateway verwenden, um ausgehende Konnektivität zu erhalten. Für die Hochverfügbarkeit webbasierter Anwendungen verwenden Sie den integrierten SAP Web Dispatcher oder einen anderen kommerziell erhältlichen Lastenausgleich. Basieren Sie Ihre Auswahl auf Folgendes:

- Ihren Datenverkehrstyp, z. B. HTTP oder SAP-GUI.

- Die von Ihnen benötigten Netzwerkdienste, z. B. SSL-Abschluss (Secure Sockets Layer).

Load Balancer Standard unterstützt mehrere virtuelle Front-End-IP-Adressen. Diese Unterstützung ist ideal für Clusterimplementierungen, die diese Komponenten enthalten:

- Advanced Business Application Programming (ABAP) SAP Central Service (ASCS)

- Enqueue-Replikationsserver (ERS)

Diese beiden Komponenten können einen Lastenausgleich teilen, um die Lösung zu vereinfachen.

Load Balancer Standard unterstützt auch SAP-Cluster mit Multi-SID (Multi-System Identifier). Mit anderen Worten: Mehrere SAP-Systeme unter SLES oder RHEL können sich eine gemeinsame Hochverfügbarkeitsinfrastruktur teilen, um die Kosten zu senken. Wir empfehlen Ihnen, die Kosteneinsparungen auszuwerten und nicht zu viele Systeme in einem Cluster zu platzieren. Azure unterstützt nicht mehr als fünf SIDs pro Cluster.

Application Gateway Azure Application Gateway ist ein Lastenausgleich für Webdatenverkehr, mit dem Sie den eingehenden Datenverkehr für Ihre Webanwendungen verwalten können. Herkömmliche Lastenausgleiche arbeiten auf der Transportschicht (OSI-Schicht 4 – TCP und UDP). Sie leiten den Datenverkehr auf der Grundlage der Quell-IP-Adresse und des Ports an eine Ziel-IP-Adresse und einen Port weiter. Application Gateway kann Routingentscheidungen auf Grundlage zusätzlicher Attribute einer HTTP-Anforderung treffen. Beispiele für solche Attribute wären etwa der URI-Pfad oder die Hostheader. Diese Art des Routings wird als Lastenausgleich auf Anwendungsebene (OSI-Schicht 7) bezeichnet. S/4HANA bietet Webanwendungsdienste über Fiori an. Sie können einen Lastausgleich für dieses Fiori-Front-End durchführen, das aus Web-Apps besteht, indem Sie Application Gateway verwenden.

Gateway. Ein Gateway verbindet verschiedene Netzwerke und erweitert Ihr lokales Netzwerk auf ein virtuelles Azure-Netzwerk. Azure ExpressRoute ist der empfohlene Azure-Dienst für das Erstellen von privaten Verbindungen, die nicht über das öffentliche Internet verlaufen, aber Sie können auch eine Site-to-Site-Verbindung verwenden. Konnektivitätsoptionen zur Reduzierung der Latenz sind ExpressRoute Global Reach und ExpressRoute FastPath. Sie werden weiter unten in diesem Artikel beschrieben.

Zonenredundantes Gateway: Sie können ExpressRoute- oder VPN-Gateways (Virtuelles Privates Netzwerk) zonenübergreifend bereitstellen, um den Schutz vor Zonenausfällen zu ermöglichen. Bei dieser Architektur werden zonenredundante VNet-Gateways zum Erzielen von Resilienz genutzt, anstatt einer Zonenbereitstellung basierend auf derselben Verfügbarkeitszone.

Näherungsplatzierungsgruppe: Mit dieser logischen Gruppe werden VMs, die in einer Verfügbarkeitsgruppe oder einer VM-Skalierungsgruppe bereitgestellt werden, mit einer Einschränkung versehen. Eine Näherungsplatzierungsgruppe bevorzugt die Zusammenstellung, bei der VMs im selben Rechenzentrum platziert werden, um die Wartezeit für Anwendungen zu minimieren.

Hinweis

Der Artikel Konfigurationsoptionen für optimale Netzwerklatenz mit SAP-Anwendungen enthält eine aktualisierte Konfigurationsstrategie. Insbesondere, wenn Sie beabsichtigen, ein SAP-System mit optimaler Netzwerklatenz bereitzustellen, sollten Sie diesen Artikel lesen.

Netzwerksicherheitsgruppen: Um eingehenden, ausgehenden und subnetzinternen Datenverkehr in einem virtuellen Netzwerk einzuschränken, können Sie Netzwerksicherheitsgruppen erstellen.

Anwendungssicherheitsgruppen: Verwenden Sie Anwendungssicherheitsgruppen anstelle von expliziten IP-Adressen, um detaillierte Netzwerksicherheitsrichtlinien basierend auf Workloads und ausgerichtet auf Anwendungen zu definieren. Sie können VMs nach Name gruppieren und Anwendungen schützen, indem Sie Datenverkehr aus vertrauenswürdigen Segmenten Ihres Netzwerks filtern.

„Azure Storage“. Azure Storage bietet Datenpersistenz für einen virtuellen Computer in Form einer virtuellen Festplatte. Wir empfehlen Azure Managed Disks.

Empfehlungen

Diese Architektur beschreibt eine kleine einsatzfähige Bereitstellung für die Produktion. Die Bereitstellung hängt von den geschäftlichen Anforderungen ab, sodass diese Empfehlungen als Startpunkt dienen können.

VMs

Passen Sie in Anwendungsserverpools und -clustern die Anzahl von VMs anhand Ihrer Anforderungen an. Ausführliche Informationen zum Ausführen von SAP NetWeaver auf VMs finden Sie unter Azure Virtual Machines – Planungs- und Implementierungshandbuch. Der Leitfaden gilt auch für SAP S/4HANA-Bereitstellungen.

Ausführliche Informationen zur SAP-Unterstützung für Azure-VM-Typen und für Durchsatzmetriken (SAPS) finden Sie in SAP-Hinweis 1928533. Um auf SAP-Hinweise zugreifen zu können, benötigen Sie ein SAP Service Marketplace-Konto. Eine Liste mit den zertifizierten Azure-VMs für die HANA-Datenbank finden Sie im Artikel zum von SAP zertifizierten und unterstützten SAP HANA-Hardwareverzeichnis.

SAP Web Dispatcher

Die Web Dispatcher-Komponente wird für den Lastenausgleich von SAP-Datenverkehr zwischen den SAP-Anwendungsservern verwendet. Zur Erzielung von Hochverfügbarkeit für SAP Web Dispatcher wird von Azure Load Balancer entweder ein Failovercluster oder das parallele Web Dispatcher-Setup implementiert. Für Kommunikation im Internet wird eine eigenständige Lösung im Umkreisnetzwerk als Architektur empfohlen, um Sicherheitsanforderungen erfüllen zu können. Embedded Web Dispatcher auf ASCS ist eine besondere Option. Wenn Sie diese Option verwenden, sollten Sie wegen der zusätzlichen Workload für ASCS die richtige Dimensionierung auswählen.

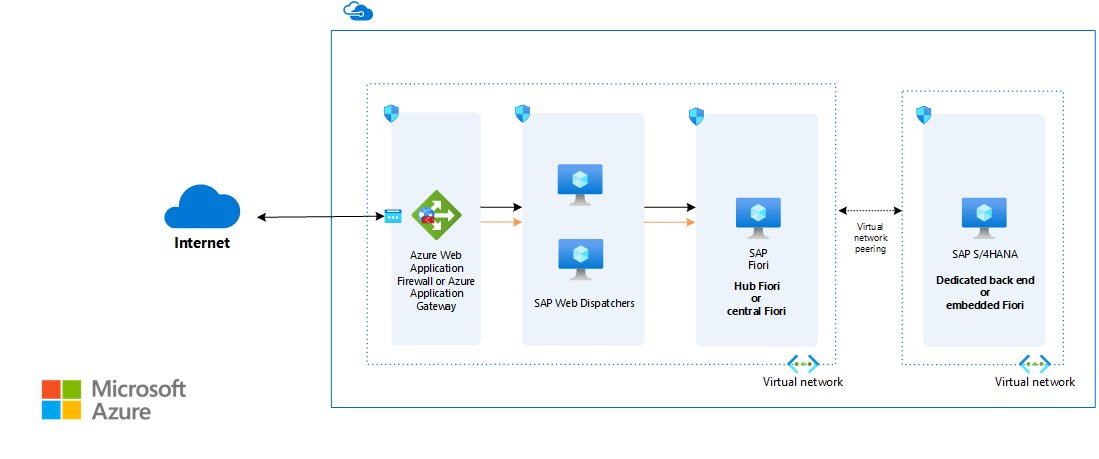

Fiori-Front-End-Server (FES)

Diese Architektur erfüllt viele Anforderungen und setzt voraus, dass das eingebettete Fiori-FES-Modell verwendet wird. Alle Technologiekomponenten sind auf dem S/4-System selbst installiert. Dies bedeutet, dass jedes S/4-System über ein eigenes Fiori-Launchpad verfügt. Die Einrichtung der Hochverfügbarkeit für dieses Bereitstellungsmodell entspricht dem Verfahren des S/4-Systems. Es ist kein zusätzliches Clustering oder eine zusätzliche VM erforderlich. Aus diesem Grund zeigt das Architekturdiagramm die FES-Komponente nicht.

Eine Beschreibung der primären Bereitstellungsoptionen – je nach Szenario entweder eingebettet oder als Hub – finden Sie unter SAP Fiori: Bereitstellungsoptionen und Empfehlungen für die Systemlandschaft. Aus Gründen der Einfachheit und Leistung sind die Softwarereleases zwischen den Fiori-Technologiekomponenten und den S/4-Anwendungen fest gekoppelt. Dieses Setup ermöglicht eine Hubbereitstellung, die nur für wenige, eingeschränkte Anwendungsfälle geeignet ist.

Bei Verwendung der FES-Hubbereitstellung ist FES eine Add-On-Komponente für den klassischen SAP NetWeaver-ABAP-Stapel. Richten Sie die Hochverfügbarkeit genauso ein, wie Sie beim Schützen eines ABAP-Anwendungsstapels mit drei Ebenen und Cluster- oder Multihostfunktion vorgehen: Verwenden Sie eine Standbyserver-Datenbankschicht, eine ASCS-Clusterschicht mit Hochverfügbarkeits-NFS für gemeinsamen Speicher und mindestens zwei Anwendungsservern. Der Datenverkehr wird über ein Paar von Web Dispatcher-Instanzen ausgeglichen, die entweder gruppiert oder parallel betrieben werden können. Für Fiori-Apps mit Internetzugriff empfehlen wir eine FES-Hubbereitstellung im Umkreisnetzwerk. Verwenden Sie Azure Web Application Firewall auf Application Gateway als wichtige Komponente zur Abwehr von Bedrohungen. Verwenden Sie Microsoft Entra ID mit SAML für die Benutzerauthentifizierung und SSO für SAP Fiori.

Einige Beispiele für den Entwurf von ein- und ausgehendem Internetzugriff finden Sie unter Eingehende und ausgehende Internetverbindungen für SAP in Azure.

Anwendungsserverpool

Zum Verwalten von Anmeldungsgruppen für ABAP-Anwendungsserver wird häufig die SMLG-Transaktion genutzt, um den Lastenausgleich für Anmeldungsbenutzer durchzuführen, SM61 für Batchservergruppen und RZ12 für RFC-Gruppen (Remote Function Call) zu verwenden usw. Diese Transaktionen verwenden die Lastausgleichsfunktion des Central Services-Nachrichtenservers, um eingehende Sitzungen oder Workloads auf den Pool von SAP-Anwendungsservern zu verteilen, die SAP GUIs und RFC-Datenverkehr verarbeiten.

SAP Central Services-Cluster

Sie können Central Services auf einer einzelnen VM bereitstellen, wenn die SLA (Service Level Agreement) für die Verfügbarkeit der Azure-Einzelinstanz-VM Ihre Anforderungen erfüllt. Allerdings wird die VM zu einem potenziellen Single Point of Failure (SPOF) für die SAP-Umgebung. Verwenden Sie für eine hochverfügbare Central Services-Bereitstellung entweder NFS über Azure Files oder den Azure NetApp Files-Dienst und einen Central Services-Cluster.

Eine weitere Möglichkeit ist die Verwendung von freigegebenen Azure-Datenträgern, um Hochverfügbarkeit zu erzielen. Unter SLES 15 SP1 und höher oder SLES für SAP-Anwendungen können Sie einen Pacemaker-Cluster mithilfe von freigegebenen Azure-Datenträgern für Linux festlegen.

Alternativ können Sie eine NFS-Dateifreigabe für freigegebenen Speicher eines Linux-Clusters verwenden.

Bei einer Azure-Bereitstellung stellen die Anwendungsserver eine Verbindung mit der hoch verfügbaren Central Services-Instanz her, indem die virtuellen Hostnamen von Central Services oder der ERS-Dienste verwendet werden. Diese Hostnamen werden der Cluster-Front-End-IP-Konfiguration des Lastenausgleichs zugewiesen. Load Balancer unterstützt mehrere Front-End-IPs, sodass die virtuellen IPs (VIPs) von Central Services und ERS für einen Lastenausgleich konfiguriert werden können.

Die Unterstützung der ASCS-Multi-SID-Installation in Azure ist jetzt allgemein verfügbar. Die Freigabe eines Verfügbarkeitsclusters für mehrere SAP-Systeme vereinfacht die SAP-Landschaft.

Netzwerk

Für diese Architektur wird eine Hub-Spoke-Topologie genutzt, bei der das virtuelle Hubnetzwerk als zentraler Verbindungspunkt für ein lokales Netzwerk dient. Die Spokes sind virtuelle Netzwerke mit Peeringverbindung zum Hub. Sie können die Spokes verwenden, um Workloads zu isolieren. Der Datenverkehr wird über eine Gatewayverbindung zwischen dem lokalen Rechenzentrum und dem Hub weitergeleitet.

Netzwerkschnittstellenkarten (NICs)

In herkömmlichen lokalen SAP-Bereitstellungen sind mehrere NICs pro Computer implementiert, um administrativen Datenverkehr von Geschäftsdatenverkehr zu trennen. In Azure ist das virtuelle Netzwerk eine softwaredefiniertes Netzwerk, in dem der gesamte Datenverkehr über dieselbe Netzwerkstruktur gesendet wird. Daher ist die Nutzung von mehreren NICs aus Leistungssicht nicht erforderlich. Wenn Ihre Organisation den Datenverkehr aber aufteilen muss, können Sie mehrere NICs pro virtueller Maschine bereitstellen, jede NIC mit einem anderen Subnetz verbinden und dann Netzwerksicherheitsgruppen verwenden, um verschiedene Zugriffssteuerungsrichtlinien zu erzwingen.

Azure-NICs unterstützen mehrere IPs. Diese Unterstützung steht im Einklang mit der von SAP empfohlenen Methode, virtuelle Hostnamen für Installationen zu verwenden, wie im SAP-Hinweis 962955 dargelegt. Für den Zugriff auf SAP-Hinweise benötigen Sie ein SAP Service Marketplace-Konto.

Subnetze und Netzwerksicherheitsgruppen

In dieser Architektur wird der Adressraum des virtuellen Netzwerks in Subnetze unterteilt. Sie können jedes Subnetz einer Netzwerksicherheitsgruppe zuordnen, in der die Zugriffsrichtlinien für das Subnetz definiert sind. Platzieren Sie Anwendungsserver in einem separaten Subnetz. Hierdurch können Sie sie einfacher sichern, indem Sie die Sicherheitsrichtlinien des Subnetzes und nicht die einzelnen Server verwalten.

Wenn Sie eine Netzwerksicherheitsgruppe einem Subnetz zuordnen, gilt die Netzwerksicherheitsgruppe für alle Server innerhalb des Subnetzes und bietet eine detailliertere Steuerung der Server. Richten Sie Netzwerksicherheitsgruppen über das Azure-Portal, PowerShell oder die Azure CLI ein.

ExpressRoute Global Reach

Wenn Ihre Netzwerkumgebung zwei oder mehr ExpressRoute-Leitungen umfasst, kann Ihnen ExpressRoute Global Reach helfen, Netzwerkhops und Wartezeiten zu reduzieren. Diese Technologie ist eine Einrichtung eines Peerings der BGP-Route (Border Gateway Protocol), die zwischen zwei oder mehr ExpressRoute-Leitungen zur Überbrückung von zwei ExpressRoute-Routingdomänen eingerichtet ist. Global Reach verringert die Wartezeit, wenn der Netzwerkverkehr mehr als eine ExpressRoute-Leitung durchläuft. Es ist derzeit nur für privates Peering mit ExpressRoute-Leitungen verfügbar.

Derzeit gibt es keine Zugriffssteuerungslisten oder anderen Attribute für das Netzwerk, die in Global Reach geändert werden können. Dies bedeutet, dass alle Routen, die von einer bestimmten ExpressRoute-Leitung (lokal oder Azure) ermittelt werden, der anderen ExpressRoute-Leitung über das Leitungspeering angekündigt werden. Wir empfehlen Ihnen, die Filterung des Netzwerkdatenverkehrs lokal einzurichten, um den Zugriff auf die Ressourcen zu beschränken.

ExpressRoute FastPath

FastPath implementiert Microsoft Edge-Austausch am Einstiegspunkt des Azure-Netzwerks. Mit FastPath wird die Anzahl von Netzwerkhops für die meisten Datenpakete reduziert. Daher verringert FastPath die Netzwerklatenz und verbessert die Anwendungsleistung, und es ist die Standardkonfiguration für neue ExpressRoute-Verbindungen mit Azure.

Wenden Sie sich wegen vorhandener ExpressRoute-Leitungen an den Azure-Support, um FastPath zu aktivieren.

FastPath unterstützt kein Peering virtueller Netzwerke. Wenn andere virtuelle Netzwerke per Peering mit einem Netzwerk verbunden werden, das mit ExpressRoute verbunden ist, wird der Netzwerkdatenverkehr von Ihrem lokalen Netzwerk zu den anderen virtuellen Spoke-Netzwerken an das virtuelle Netzwerkgateway gesendet. Die Problemumgehung besteht darin, alle virtuellen Netzwerke direkt mit der ExpressRoute-Leitung zu verbinden.

Load Balancer

SAP Web Dispatcher verwaltet den Lastenausgleich von HTTP(S)-Datenverkehr in einem Pool von SAP-Anwendungsservern. Dieser Softwarelastenausgleich verfügt über Anwendungsschichtdienste (Schicht 7 im ISO-Netzwerkmodell), mit denen die SSL-Beendigung und andere Abladungsfunktionen durchgeführt werden können.

Load Balancer ist ein Dienst auf der Netzwerkübertragungsschicht (Schicht 4), der den Datenverkehr mithilfe eines aus den Datenströmen berechneten 5-Tupel-Hashs ausgleicht. Der Hash basiert auf Quell-IP, Quellport, Ziel-IP, Zielport und Protokolltyp. Load Balancer wird in Clustersetups verwendet, um den Datenverkehr im Falle eines Fehlers auf die primäre Dienstinstanz oder den fehlerfreien Knoten zu leiten. Wir empfehlen Ihnen, Azure Load Balancer Standard für alle SAP-Szenarien zu verwenden. Es ist wichtig zu wissen, dass Load Balancer Standard standardmäßig sicher ist und dass keine VMs, die sich hinter Load Balancer Standard befinden, über eine ausgehende Internetverbindung verfügen. Um ausgehende Internetkonnektivität auf den VMs zu aktivieren, müssen Sie Ihre Load Balancer Standard-Konfiguration anpassen.

Für Datenverkehr von SAP GUI-Clients, die sich über das DIAG-Protokoll oder RFC mit einem SAP-Server verbinden, verteilt der Central Services-Nachrichtenserver die Last über SAP-Anwendungsserver-Anmeldungsgruppen. Es ist kein zusätzlicher Lastenausgleich erforderlich.

Storage

Einige Kunden nutzen den Standardspeicher für ihre Anwendungsserver. Da verwaltete Standarddatenträger nicht unterstützt werden, wie in SAP-Hinweis 1928533 beschrieben ist, wird für alle Fälle die Verwendung von Premium Azure Managed Disks oder Azure NetApp Files empfohlen. Durch ein vor Kurzem durchgeführtes Update an SAP-Hinweis 2015553 wird die Verwendung von HDD Standard-Speicher und SSD Standard-Speicher für einige spezielle Anwendungsfälle nicht mehr möglich sein.

Da Anwendungsserver keine Geschäftsdaten hosten, können Sie auch die kleineren P4- und P6-Premium-Datenträger verwenden, um die Kosten zu senken. Um zu verstehen, wie sich der Speichertyp auf die SLA für die Verfügbarkeit von VMs auswirkt, lesen Sie SLA für Virtual Machines. Für Hochverfügbarkeitsszenarien sind die Features von freigegebenen Azure-Datenträgern für Azure SSD Premium und Azure Disk Storage Ultra verfügbar. Weitere Informationen finden Sie unter Verwaltete Azure-Datenträger.

Sie können freigegebene Azure-Datenträger mit Windows Server, SLES 15 SP 1 und höher oder SLES für SAP verwenden. Wenn Sie einen freigegebenen Azure-Datenträger in Linux-Clustern verwenden, dient der freigegebene Azure-Datenträger als STONITH-Blockgerät (SBD). Es bietet eine Quorumabstimmung in einer Partitionierungssituation für ein Clusternetzwerk. Dieser freigegebene Datenträger verfügt nicht über ein Dateisystem und unterstützt keine gleichzeitigen Schreibvorgänge von mehreren VMs, die Clustermitglieder sind.

Azure NetApp Files verfügt über integrierte Funktionen zur Dateifreigabe für NFS und SMB.

Für NFS-Freigabeszenarien bietet Azure NetApp Files Verfügbarkeit für NFS-Freigaben, die für /hana/shared-, /hana/data- und /hana/log-Volumes verwendet werden können. Informationen zur Verfügbarkeitsgarantie finden Sie unter SLA für Azure NetApp Files. Wenn Sie Azure NetApp Files-basierte NFS-Freigaben für die /hana/data- und /hana/log-Volumes verwenden, müssen Sie das NFS-Protokoll v4.1 verwenden. Für das Volume /hana/shared wird das NFS-Protokoll v3 unterstützt.

Für den Sicherungsdatenspeicher empfiehlt es sich, die Azure-Zugriffsebenen „Kalt“ und „Archiv“ zu verwenden. Diese Speicherebenen sind kostengünstige Möglichkeiten, langlebige Daten zu speichern, auf die eher selten zugegriffen wird. Sie können auch den Standard-Tarif von Azure NetApp Files als Sicherungsziel oder die Sicherungsoption von Azure NetApp Files Backup verwenden. Für einen verwalteten Datenträger werden als Sicherungsdatenschichten die Azure-Zugriffsebenen „Kalt“ oder „Archiv“ empfohlen.

Disk Storage Ultra und die Ultra-Leistungsstufe von Azure NetApp Files verringern die Datenträgerlatenz erheblich, wovon leistungskritische Anwendungen und SAP-Datenbankserver profitieren.

Azure SSD Premium v2 ist für leistungskritische Workloads wie SAP konzipiert. Informationen zu den Vorteilen und aktuellen Einschränkungen dieser Speicherlösung finden Sie unter Bereitstellen einer SSD Premium v2.

Überlegungen zur Leistung

SAP-Applikationsserver kommunizieren ständig mit den Datenbankservern. Für Anwendungen mit hohen Leistungsanforderungen, die auf einer beliebigen Datenbankplattform ausgeführt werden, einschließlich SAP HANA, sollten Sie die Schreibbeschleunigung für das Protokollvolume aktivieren, wenn Sie SSD Premium v1 verwenden. Dadurch können sich die Wartezeiten der Protokollschreibvorgänge verbessern. SSD Premium v2 verwendet keine Schreibbeschleunigung. Die Schreibbeschleunigung ist für VMs der M-Serie verfügbar.

Um die serverübergreifende Kommunikation zu optimieren, verwenden Sie den beschleunigten Netzwerkbetrieb. Die meisten Größen universeller, computeoptimierter VM-Instanzen mit mindestens zwei vCPUs unterstützen den beschleunigten Netzwerkbetrieb. Auf Instanzen, die Hyperthreading unterstützen, wird der beschleunigte Netzwerkbetrieb auf VM-Instanzen mit mindestens vier vCPUs unterstützt.

Ausführliche Informationen zu den Leistungsanforderungen von SAP HANA finden Sie unter dem SAP-Hinweis 1943937 – Tool für die Überprüfung der Hardwarekonfiguration. Um auf SAP-Hinweise zugreifen zu können, benötigen Sie ein SAP Service Marketplace-Konto.

Zur Erreichung eines hohen Durchsatzes in Bezug auf IOPS und die Datenträger-Bandbreite gelten für Ihr Speicherlayout die gängigen Vorgehensweisen zur Leistungsoptimierung für Speichervolumes. Wenn Sie z. B. mehrere Datenträger kombinieren, um ein Stripeset-Datenträgervolume zu erstellen, können Sie die E/A-Leistung verbessern. Durch Aktivieren des Lesecaches für Speicherinhalte, die sich in unregelmäßigen Abständen ändern, können Sie eine höhere Geschwindigkeit beim Datenabruf erreichen. Empfehlungen zu Speicherkonfigurationen für verschiedene VM-Größen, wenn Sie SAP HANA ausführen, finden Sie unter SAP HANA: Speicherkonfigurationen für virtuelle Azure-Computer.

Azure SSD Premium v2 ist für leistungskritische Workloads wie SAP konzipiert. Informationen zu den Vorteilen und Einschränkungen sowie zu optimalen Verwendungsszenarien finden Sie unter Verwaltete Azure-Datenträgertypen.

Disk Storage Ultra stellt eine neue Generation von Speicher dar, um hohe IOPS-Anforderungen und die Anforderungen an die Übertragungsbandbreite von Anwendungen, z. B. SAP HANA, zu erfüllen. Sie können die Leistung von Ultra-Datenträgern dynamisch ändern und Metriken wie IOPS und MB/s separat konfigurieren, ohne Ihre VM neu zu starten. Wenn Disk Storage Ultra verfügbar ist, empfehlen wir Disk Storage Ultra (SSD Ultra) anstelle der Schreibbeschleunigung.

Einige SAP-Anwendungen müssen häufig mit der Datenbank kommunizieren. Die Netzwerklatenz zwischen der Anwendung und den Datenbankschichten kann sich aufgrund der Entfernung negativ auf die Anwendungsleistung auswirken. Bei Azure-Näherungsplatzierungsgruppen wird eine Platzierungseinschränkung für VMs festgelegt, die in Verfügbarkeitsgruppen bereitgestellt werden. Im logischen Konstrukt einer Gruppe haben die „Zusammenstellung“ (Co-location) und die Leistung Vorrang vor Skalierbarkeit, Verfügbarkeit und Kosten. Näherungsplatzierungsgruppen können eine deutliche Verbesserung der Benutzererfahrung für die meisten SAP-Anwendungen bewirken.

Die Platzierung eines virtuellen Netzwerkgerät (Network Virtual Appliance, NVA) zwischen der Anwendungs- und der Datenbankschicht eines beliebigen SAP-Anwendungsstapels wird nicht unterstützt. Die NVA benötigt eine beträchtliche Zeit, um Datenpakete zu verarbeiten. Infolgedessen wird die Leistung der Anwendung inakzeptabel verlangsamt.

Wir empfehlen Ihnen auch, beim Bereitstellen von Ressourcen mit Verfügbarkeitszonen die Leistung zu berücksichtigen, um die Dienstverfügbarkeit zu verbessern. Dies ist weiter unten in diesem Artikel beschrieben. Erwägen Sie, zwischen allen Zonen einer Zielregion ein eindeutiges Netzwerklatenzprofil zu erstellen. Dieser Ansatz erleichtert Ihnen die Entscheidung über die Platzierung von Ressourcen mit dem Ziel, die Wartezeit zwischen den Zonen möglichst gering zu halten. Führen Sie zum Erstellen dieses Profils einen Test durch, indem Sie in jeder Zone kleinere VMs bereitstellen. Empfohlene Tools für den Test sind beispielsweise PsPing und Iperf. Nach dem Testen entfernen Sie diese VMs. Ein Tool zum Testen der Wartezeit im Netzwerk der öffentlichen Domäne, das Sie stattdessen verwenden können, finden Sie unter Test der Latenz der Verfügbarkeitszonen.

Azure NetApp Files verfügt über einzigartige Leistungsfeatures, die eine Echtzeitoptimierung ermöglichen, die die Anforderungen der anspruchsvollsten SAP-Umgebungen erfüllt. Informationen zu Leistungsüberlegungen, die Sie bei der Verwendung von Azure NetApp Files beachten sollten, finden Sie unter Größenanpassung für eine HANA-Datenbank in Azure NetApp Files.

Überlegungen zur Skalierbarkeit

Auf der SAP-Anwendungsschicht sind in Azure viele verschiedene VM-Größen für Hochskalieren und Aufskalieren verfügbar. Eine umfassende Liste finden Sie im SAP-Hinweis 1928533: „SAP-Anwendungen in Azure: Unterstützte Produkte und Azure-VM-Typen“. Um auf SAP-Hinweise zugreifen zu können, benötigen Sie ein SAP Service Marketplace-Konto. Es werden laufend weitere VM-Typen zertifiziert, sodass Sie in derselben Cloudbereitstellung hoch- oder herunterskalieren können.

In der Datenbankschicht werden mit dieser Architektur SAP HANA S/4-Anwendungen auf Azure-VMs ausgeführt, die schnell auf bis zu 24 Terabyte (TB) hochskaliert werden können. Wenn Ihre Workload die maximale VM-Größe überschreitet, können Sie eine Konfiguration mit mehreren Knoten für bis zu 96 TB (4 x 24) für OLTP-Anwendungen (Onlinetransaktionsverarbeitung) verwenden. Weitere Informationen finden Sie unter Zertifiziertes und unterstütztes SAP HANA-Hardwareverzeichnis.

Überlegungen zur Verfügbarkeit

Ressourcenredundanz ist das allgemeine Thema bei hochverfügbaren Infrastrukturlösungen. Die verschiedenen Speichertypen zugeordneten SLAs für die Verfügbarkeit von Einzelinstanz-VMs finden Sie unter SLA für Virtual Machines. Um die Dienstverfügbarkeit in Azure zu erhöhen, stellen Sie VM-Ressourcen mit Virtual Machine Scale Sets mit flexibler Orchestrierung, Verfügbarkeitszonen oder Verfügbarkeitsgruppen bereit.

Bei dieser verteilten Installation der SAP-Anwendung wird die Basisinstallation repliziert, um Hochverfügbarkeit zu erzielen. Der Entwurf für die Hochverfügbarkeit variiert für jede Ebene der Architektur.

Bereitstellungsansätze

In Azure kann die Bereitstellung von SAP-Workloads je nach Verfügbarkeits- und Resilienzanforderungen der SAP-Anwendungen entweder regional oder zonal sein. Azure bietet verschiedene Bereitstellungsoptionen wie Virtual Machine Scale Sets mit flexibler Orchestrierung (FD=1), Verfügbarkeitszonen und Verfügbarkeitsgruppen, um die Verfügbarkeit der Ressourcen zu verbessern. Umfassende Informationen zu den verfügbaren Bereitstellungsoptionen und deren Anwendbarkeit in verschiedenen Azure-Regionen (auch zonenübergreifend, innerhalb einer einzelnen Zone oder in einer Region ohne Zonen) finden Sie unter Hochverfügbarkeitsarchitektur und -szenarien für SAP NetWeaver.

Web Dispatcher auf Anwendungsserverschicht

Sie können Hochverfügbarkeit erreichen, indem Sie redundante Web Dispatcher-Instanzen verwenden. Weitere Informationen finden Sie unter SAP Web Dispatcher in der SAP-Dokumentation. Der Verfügbarkeitsgrad hängt von der Größe der Anwendung ab, die hinter Web Dispatcher steht. Bei kleinen Bereitstellungen mit wenig Skalierbarkeitsproblemen können Sie den Web Dispatcher mit den ASCS-VMs zusammenstellen. Auf diese Weise sparen Sie bei der unabhängigen Wartung des Betriebssystems und erreichen gleichzeitig die Hochverfügbarkeit.

Central Services auf Anwendungsserverschicht

Für die Hochverfügbarkeit von Central Services auf Azure-VMs in Linux verwenden Sie die entsprechende Hochverfügbarkeitserweiterung für die ausgewählte Linux-Distribution. Es ist üblich, die freigegebenen Dateisysteme mithilfe von SUSE DRBD oder Red Hat GlusterFS in hochverfügbarem NFS-Speicher zu platzieren. Um ein hochverfügbares NFS bereitzustellen und die Notwendigkeit eines NFS-Clusters zu eliminieren, können Sie stattdessen andere kostengünstige oder robuste Lösungen wie NFS über Azure Files oder Azure NetApp Files verwenden. Nebenbei bemerkt können Azure NetApp Files-Freigaben die SAP HANA-Daten und -Protokolldateien hosten. Dieses Setup ermöglicht das Bereitstellungsmodell für die horizontale HANA-Skalierung mit Standbyknoten, während NFS über Azure Files für die hochverfügbare Freigabe von Nicht-Datenbankdateien geeignet ist.

NFS über Azure Files unterstützt jetzt die hochverfügbaren Dateifreigaben sowohl für SLES als auch für RHEL. Diese Lösung eignet sich gut für hochverfügbare Dateifreigaben wie die von /sapmnt, /saptrans in SAP-Installationen.

Azure NetApp Files unterstützt die Hochverfügbarkeit von ASCS in SLES. Ausführliche Informationen zu ASCS unter RHEL-Hochverfügbarkeit finden Sie unter SIOS Protection Suite für Linux.

Der verbesserte Azure-Fence-Agent ist sowohl für SUSE als auch für Red Hat verfügbar und ermöglicht ein deutlich schnelleres Failover von Diensten als die vorherige Version des Agents.

Eine weitere Möglichkeit ist die Verwendung von freigegebenen Azure-Datenträgern, um Hochverfügbarkeit zu erzielen. Unter SLES 15 SP 1 und höher oder SLES für SAP können Sie einen Pacemaker-Cluster mithilfe von freigegebenen Azure-Datenträgern einrichten, um Hochverfügbarkeit zu erreichen.

Unter Azure Load Balancer Standard können Sie den Hochverfügbarkeitsport aktivieren und vermeiden, dass Lastenausgleichsregeln für viele SAP-Ports konfiguriert werden müssen. Wenn Sie beim Einrichten eines Lastenausgleichs das Feature „Direct Server Return“ (DSR) aktivieren, können Serverantworten auf Clientanfragen den Lastenausgleich umgehen. Dieses Feature wird auch als „Floating IP“ bezeichnet. Der Lastenausgleich kann lokal oder in Azure erfolgen. Diese direkte Verbindung verhindert, dass der Lastenausgleich zum Engpass auf dem Datenübertragungspfad wird. Für die ASCS- und HANA DB-Cluster empfehlen wir, dass Sie DSR aktivieren. Wenn für VMs im Back-End-Pool die öffentliche Konnektivität in ausgehender Richtung erforderlich ist, müssen weitere Konfigurationsschritte ausgeführt werden.

Für Datenverkehr von SAP GUI-Clients, die sich über das DIAG-Protokoll oder RFC mit einem SAP-Server verbinden, verteilt der Central Services-Nachrichtenserver die Last über SAP-Anwendungsserver-Anmeldungsgruppen. Es ist kein zusätzlicher Lastenausgleich erforderlich.

Anwendungsserver auf der Anwendungsserverschicht

Sie können die Hochverfügbarkeit erzielen, indem für Datenverkehr in einem Pool mit Anwendungsservern ein Lastenausgleich durchgeführt wird.

ASCS-Ebene

Ähnlich wie bei der Anwendungsserverschicht wird als HANA-Hochverfügbarkeitslösung für Linux normalerweise Pacemaker bereitgestellt.

Datenbankschicht

Die Architektur in diesem Leitfaden stellt ein hochverfügbares SAP HANA-Datenbanksystem dar, das aus zwei Azure-VMs besteht. Die native Systemreplikationsfunktion der Datenbankschicht bietet entweder manuelles oder automatisches Failover zwischen replizierten Knoten:

- Für ein manuelles Failover stellen Sie mindestens eine HANA-Instanz bereit und verwenden HSR.

- Verwenden Sie für automatisches Failover sowohl HSR als auch Linux HAE (High Availability Extension. Hochverfügbarkeitserweiterung) für Ihre Linux-Distribution. Linux HAE stellt die Clusterdienste für die HANA-Ressourcen bereit, die Fehlerereignisse erkennen und das Failover von fehlerhaften Diensten auf den fehlerfreien Knoten organisieren.

Bereitstellen von VMs über Verfügbarkeitszonen hinweg

Verfügbarkeitszonen können die Dienstverfügbarkeit verbessern. Zonen sind physisch getrennte Orte innerhalb einer bestimmten Azure-Region. Sie werden genutzt, um die Verfügbarkeit von Workloads zu verbessern und Anwendungsdienste und VMs vor Rechenzentrumsausfällen zu schützen. Virtuelle Computer in einer Zone werden so behandelt, als ob sie sich in einer einzelnen Update- oder Fehlerdomäne befinden würden. Wenn die Zonenbereitstellung ausgewählt wurde, werden die VMs in derselben Zone auf bestmögliche Weise auf Fehler- und Upgradedomänen verteilt.

In Azure-Regionen, die dieses Feature unterstützen, sind mindestens drei Zonen verfügbar. Der maximale Abstand zwischen Rechenzentren in diesen Zonen ist allerdings nicht garantiert. Für die zonenübergreifende Bereitstellung eines SAP-Systems mit mehreren Ebenen müssen Sie die Netzwerklatenz innerhalb einer Zone und für die Zielzonen kennen und wissen, wie empfindlich Ihre bereitgestellten Anwendungen in Bezug auf die Netzwerklatenz sind.

Berücksichtigen Sie diese Überlegungen, wenn Sie sich für die Bereitstellung von Ressourcen über Verfügbarkeitszonen hinweg entscheiden:

- Wartezeit zwischen VMs in einer Zone

- Wartezeit zwischen VMs in ausgewählten Zonen

- Verfügbarkeit der gleichen Azure-Dienste (VM-Typen) in den ausgewählten Zonen

Hinweis

Für die Notfallwiederherstellung empfehlen wir keine Verfügbarkeitszonen. Ein Notfallwiederherstellungsstandort sollte für den Fall einer Naturkatastrophe mindestens 100 Meilen (ca. 161 km) vom primären Standort entfernt sein. Es gibt keine gesicherten Erkenntnisse hinsichtlich der Entfernung zwischen den Rechenzentren.

Beispiel für Aktiv/Passiv-Bereitstellung

Bei dieser Beispielbereitstellung bezieht sich der Aktiv/Passiv-Status auf den Status des Anwendungsdiensts in den Zonen. Auf der Anwendungsschicht sind alle vier aktiven Anwendungsserver des SAP-Systems in Zone 1 enthalten. Eine weitere Gruppe mit vier passiven Anwendungsservern wird in Zone 2 erstellt, dann aber heruntergefahren. Sie werden nur aktiviert, wenn sie benötigt werden.

Die Cluster mit zwei Knoten für Central Services und die Datenbank sind auf zwei Zonen verteilt. Falls Zone 1 ausfällt, werden Central Services und die Datenbankdienste in Zone 2 ausgeführt. Die passiven Anwendungsserver in Zone 2 werden aktiviert. Da sich alle Komponenten dieses SAP-Systems in derselben Zone befinden, wird die Netzwerklatenz verringert.

Beispiel für Aktiv/Aktiv-Bereitstellung

Bei einer Aktiv/Aktiv-Bereitstellung werden zwei Gruppen mit Anwendungsservern in zwei Zonen erstellt. In jeder Zone sind jeweils zwei Anwendungsserver in jedem Satz inaktiv oder heruntergefahren. Es befinden sich also in beiden Zonen aktive Anwendungsserver im Normalbetrieb.

ASCS und die Datenbankdienste werden in Zone 1 ausgeführt. Die Anwendungsserver in Zone 2 verfügen aufgrund der physischen Entfernung zwischen den Zonen ggf. über eine höhere Netzwerklatenz beim Herstellen der Verbindung mit ASCS und den Datenbankdiensten.

Wenn Zone 1 in den Offlinezustand versetzt wird, erfolgt für ASCS und die Datenbankdienste ein Failover in Zone 2. Die ruhenden Anwendungsserver können in den Onlinezustand versetzt werden, um die vollständige Kapazität für die Anwendungsverarbeitung bereitzustellen.

Überlegungen zur Notfallwiederherstellung

Für jede Ebene im SAP-Anwendungsstapel wird ein anderer Ansatz genutzt, um den Schutz per Notfallwiederherstellung bereitzustellen. Ausführliche Informationen zu Notfallwiederherstellungstrategien und Implementierungsdetails finden Sie unter Übersicht über die Notfallwiederherstellung und Leitlinien für die Infrastruktur für SAP-Workloads und Richtlinien zur Notfallwiederherstellung für SAP-Anwendungen.

Hinweis

Bei einem regionalen Notfall, der zu einem Failover-Massenereignis für viele Azure-Kunden in einer Region führt, ist die Kapazität der Ressource in der Zielregion nicht garantiert. Wie bei allen Azure-Diensten werden auch für Site Recovery ständig Features und Funktionen hinzugefügt. Aktuelle Informationen zur Replikation von Azure zu Azure finden Sie in der Supportmatrix.

Kostenbetrachtung

Verwenden Sie den Azure-Preisrechner, um die voraussichtlichen Kosten zu ermitteln.

Weitere Informationen finden Sie im Abschnitt zu Kosten im Microsoft Azure Well-Architected Framework.

VMs

In dieser Architektur werden VMs mit Linux für die Verwaltungs-, SAP-Anwendungs- und die Datenbankschicht verwendet.

Im Allgemeinen gibt es für VMs mehrere Zahlungsoptionen:

Für Workloads, bei denen der Zeitpunkt des Abschlusses oder der Ressourcenverbrauch nicht vorhersehbar ist, bietet sich die nutzungsbasierte Bezahlung an.

Verwenden Sie Azure-Reservierungen, wenn Sie die Nutzung einer VM über einen Zeitraum von einem Jahr oder drei Jahren verbindlich zusagen können. VM-Reservierungen können Kosten erheblich reduzieren. Sie zahlen vielleicht nur 72 Prozent der Kosten eines Diensts mit nutzungsbasierter Bezahlung.

Verwenden Sie Azure-Spot-VMs zum Ausführen von Workloads, die unterbrochen werden können und nicht innerhalb eines vordefinierten Zeitrahmens oder einer SLA abgeschlossen werden müssen. Azure stellt Spot-VMs bereit, wenn Kapazität verfügbar ist, und entfernt sie, wenn die Kapazität wieder benötigt wird. Die mit Spot-VMs verbundenen Kosten sind niedriger als bei anderen VMs. Spot-VMs bieten sich für die folgenden Workloads an:

- High-Performance Computing, Batchverarbeitungsaufträge oder visuelle Renderinganwendungen

- Testumgebungen, einschließlich Continuous Integration- und Continuous Delivery-Workloads

- Umfangreiche zustandslose Anwendungen

Azure Reserved Virtual Machine Instances können Ihre Gesamtkosten senken, indem Sie Azure Reserved Virtual Machine Instances-Tarife mit einem Abonnement mit nutzungsbasierter Bezahlung kombinieren, sodass Sie die Kosten für vorhersagbare und variable Workloads verwalten können. Weitere Informationen zu diesem Angebot finden Sie unter Azure Reserved Virtual Machine Instances.

Eine Übersicht über die Preise finden Sie unter Preise von virtuellen Linux-Computern.

Load Balancer

In diesem Szenario werden Azure Load Balancer-Instanzen verwendet, um Datenverkehr auf VMs im Logikschichtsubnetz zu verteilen.

Die Gebühren werden nur anhand der Anzahl von konfigurierten Lastenausgleichsregeln und Ausgangsregeln berechnet. Die Regeln für eingehende Netzwerkadressenübersetzung (NAT) sind kostenlos. Für Load Balancer Standard fallen keine Kosten auf Stundenbasis an, wenn keine Regeln konfiguriert sind.

ExpressRoute

Bei dieser Architektur ist ExpressRoute der Netzwerkdienst, der zum Erstellen von privaten Verbindungen zwischen einem lokalen Netzwerk und virtuellen Azure-Netzwerken verwendet wird.

Alle eingehenden Datenübertragungen sind kostenlos. Für alle ausgehenden Datenübertragungen wird eine vorab festgelegte Rate berechnet. Weitere Informationen finden Sie unter Azure ExpressRoute – Preise.

Aspekte der Verwaltung und des Betriebs

Damit Ihr System in der Produktion ausgeführt werden kann, sollten Sie die folgenden Punkte beachten.

Azure Center for SAP solutions

Azure Center for SAP solutions ist eine End-to-End-Lösung, mit der Sie SAP-Systeme als einheitliche Workload in Azure erstellen und ausführen können und die eine nahtlosere Grundlage für Innovationen bietet. Überdies erstellt die von Azure Center for SAP-Lösungen gesteuerte Bereitstellung die erforderlichen Compute-, Speicher- und Netzwerkkomponenten, die Sie zum Ausführen Ihres SAP-Systems benötigen. Sie hilft dann dabei, die Installation der SAP-Software gemäß den bewährten Methoden von Microsoft zu automatisieren. Sie können die Vorteile der Verwaltungsfunktionen sowohl für neue als auch für bestehende Azure-basierte SAP-Systeme nutzen. Weitere Informationen finden Sie unter Azure Center for SAP solutions

Backup

Sie können SAP HANA-Daten auf viele Arten sichern. Verwenden Sie nach der Migration zu Azure weiterhin alle bereits vorhandenen Lösungen zur Sicherung. In Azure gibt es zwei native Ansätze für Sicherungen. Sie können SAP HANA auf VMs sichern oder Azure Backup auf Dateiebene verwenden. Azure Backup verfügt über eine BackInt-Zertifizierung von SAP. Weitere Informationen finden Sie unter Azure Backup – Häufig gestellte Fragen und Unterstützungsmatrix für die Sicherung von SAP HANA-Datenbanken auf Azure-VMs.

Hinweis

Nur HANA-Einzelcontainer- oder Hochskalierungs-Bereitstellungen unterstützen derzeit Azure-Speichermomentaufnahmen.

Identitätsverwaltung

Verwenden Sie ein zentrales Identitätsverwaltungssystem, um den Zugriff auf Ressourcen auf allen Ebenen zu steuern:

Stellen Sie Zugriff auf Azure-Ressourcen über die rollenbasierte Zugriffssteuerung in Azure (Azure RBAC) bereit.

Verwenden Sie Lightweight Directory Access Protocol (LDAP), Microsoft Entra ID, Kerberos oder ein anderes System, um Zugriff auf Azure-VMs zu gewähren.

Ermöglichen Sie Zugriff in den Apps selbst über die Dienste, die SAP bereitstellt, oder verwenden Sie OAuth 2.0 und Microsoft Entra ID.

Monitoring

Verwenden Sie Azure Monitor zum Maximieren der Verfügbarkeit und Leistung Ihrer Anwendungen und Dienste in Azure. Dies ist eine umfassende Lösung für das Sammeln, Analysieren und Reagieren auf Telemetriedaten aus Ihren cloudbasierten und lokalen Umgebungen. In Azure Monitor wird angezeigt, welches Leistungsverhalten Ihre Anwendungen aufweisen. Es werden proaktiv Probleme erkannt, die sie und die Ressourcen, von denen sie abhängen, betreffen. Informationen zu SAP-Anwendungen, die auf SAP HANA und anderen wichtigen Datenbanklösungen ausgeführt werden, finden Sie unter Azure Monitor für SAP-Lösungen. Hier erfahren Sie, wie Azure Monitor für SAP Ihnen helfen kann, die Verfügbarkeit und Leistung von SAP-Diensten zu verwalten.

Sicherheitshinweise

SAP verfügt über ein eigenes Modul für die Benutzerverwaltung (Users Management Engine, UME), um den rollenbasierten Zugriff und die Autorisierung in der SAP-Anwendung und den Datenbanken zu steuern. Ausführliche Informationen finden Sie unter SAP HANA-Sicherheit – Eine Übersicht.

Um die Netzwerksicherheit zu verbessern, sollten Sie ein Umkreisnetzwerk verwenden, das eine NVA verwendet, um eine Firewall vor dem Subnetz für Web Dispatcher und die Fiori-Front-End-Serverpools zu erstellen. Die Kosten für die Datenübertragung sind ein Grund dafür, aktive Front-End-Server, die Fiori-Apps ausführen, in dasselbe virtuelle Netzwerk wie die S/4-Systeme zu stellen. Die Alternative ist, sie im Umkreisnetzwerk zu platzieren und sie über das Peering virtueller Netzwerke mit S/4 zu verbinden.

Um die Sicherheit der Infrastruktur zu gewährleisten, sind die Daten während der Übertragung und im Ruhezustand verschlüsselt. Der Abschnitt „Sicherheitshinweise“ im SAP NetWeaver in Azure Virtual Machines – Planungs- und Implementierungshandbuch enthält Informationen zur Netzwerksicherheit, die für S/4HANA gelten. In diesem Artikel sind auch die Netzwerkports angegeben, die Sie in den Firewalls öffnen, um die Anwendungskommunikation zu ermöglichen.

Zum Verschlüsseln von Datenträgern von Linux-VMs stehen Ihnen verschiedene Optionen zur Verfügung, die unter Übersicht über die Datenträgerverschlüsselung beschrieben sind. Für die SAP HANA-Verschlüsselung von ruhenden Daten empfehlen wir die Verwendung der nativen SAP HANA-Verschlüsselungstechnologie. Informationen zur Unterstützung von Azure Disk Encryption für bestimmte Linux-Distributionen, -Versionen und -Images finden Sie unter Azure Disk Encryption für Linux-VMs.

Für die SAP HANA-Verschlüsselung von ruhenden Daten empfehlen wir die Verwendung der nativen SAP HANA-Verschlüsselungstechnologie.

Hinweis

Vermeiden Sie es, die HANA-Verschlüsselung von ruhenden Daten und Azure Disk Encryption auf demselben Speichervolume zu verwenden. Verwenden Sie für HANA nur die HANA Datenverschlüsselung. Außerdem kann die Verwendung kundenseitig verwalteter Schlüssel den E/A-Durchsatz beeinträchtigen.

Communitys

Communitys können Fragen beantworten und Sie beim Einrichten einer erfolgreichen Bereitstellung unterstützen. Beachten Sie diese Ressourcen:

- Running SAP Applications on the Microsoft Platform (Blog)

- Azure-Communitysupport

- SAP Community

- Stack Overflow SAP

Beitragende

Dieser Artikel wird von Microsoft gepflegt. Er wurde ursprünglich von folgenden Mitwirkenden geschrieben.

Hauptautor:

- Ben Trinh | Principal Architect

Melden Sie sich bei LinkedIn an, um nicht öffentliche LinkedIn-Profile anzuzeigen.

Nächste Schritte

Weitere Informationen und Beispiele für SAP-Workloads, für die einige derselben Technologien wie für diese Architektur verwendet werden, finden Sie in diesen Artikeln:

- Bereitstellen von SAP S/4HANA oder BW/4HANA in Azure

- Azure Virtual Machines – Planung und Implementierung für SAP NetWeaver

- Verwenden von Azure zum Hosten und Ausführen von SAP-Workloadszenarien