Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Dieser Artikel beschreibt die Sicherheitsfunktionen in Azure AI Search, die Daten und Abläufe schützen.

Datenfluss (Muster im Netzwerkdatenverkehr)

Ein Azure AI Search Service wird auf Azure gehostet und wird normalerweise von Client-Anwendungen über öffentliche Netzwerkverbindungen aufgerufen. Obwohl dieses Muster vorherrschend ist, ist es nicht das einzige Datenverkehrsmuster, um das Sie sich kümmern müssen. Die Kenntnis aller Einstiegspunkte und des ausgehenden Datenverkehrs bildet den notwendigen Hintergrund für den Schutz Ihrer Entwicklungs- und Produktionsumgebungen.

Azure AI Search hat drei grundlegende Netzwerkverkehrsmuster:

- Eingehende Anforderungen, die von einem Benutzer oder Client an den Suchdienst gerichtet werden (vorherrschendes Muster)

- Ausgehende Anforderungen vom Suchdienst an andere Dienste in Azure und sonstigen Umgebungen

- Interne Anfragen zwischen Diensten über das sichere Microsoft-Backbonenetzwerk

Eingehender Datenverkehr

Eingehende Anforderungen, die auf einen Suchdienstendpunkt abzielen, umfassen Folgendes:

- Erstellen, Lesen, Aktualisieren oder Löschen von Indizes und anderen Objekten im Suchdienst

- Laden eines Indexes mit Suchdokumenten

- Index abfragen

- Auslösen der Indexer- oder Skillsetausführung

Die REST-APIs beschreiben den vollständigen Bereich eingehender Anforderungen, die von einem Suchdienst behandelt werden.

Zumindest müssen alle eingehenden Anforderungen mit einer dieser beiden Optionen authentifiziert werden:

- Schlüsselbasierte Authentifizierung (Standard). Eingehende Anforderungen müssen einen gültigen API-Schlüssel enthalten.

- Rollenbasierte Zugriffssteuerung. Die Autorisierung erfolgt über Microsoft Entra-Identitäten und Rollenzuweisungen auf Ihrem Suchdienst.

Darüber hinaus können Sie Netzwerksicherheitsfeatures hinzufügen, um den Zugriff auf den Endpunkt weiter einzuschränken. Sie können entweder eingehende Regeln in einer IP-Firewall erstellen oder private Endpunkte erstellen, die Ihren Suchdienst vollständig vom öffentlichen Internet abschirmen.

Interner Verkehr

Interne Anforderungen werden von Microsoft gesichert und verwaltet. Sie können diese Verbindungen weder konfigurieren noch steuern. Wenn Sie den Netzwerkzugriff sperren, ist keine Aktion Ihrerseits erforderlich, da interner Datenverkehr nicht vom Kunden konfiguriert werden kann.

Interner Datenverkehr umfasst:

- Service-to-Service-Aufrufe für Aufgaben wie Authentifizierung und Autorisierung durch Microsoft Entra ID, Ressourcenprotokollierung, die an Azure Monitor gesendet wird, und Verbindungen mit privaten Endpunkten, die Azure Private Link nutzen.

- Anforderungen, die an Azure KI Services-APIs für integrierte Skills gestellt werden

- Anforderungen an die verschiedenen Modelle, die die semantische Bewertung unterstützen.

Ausgehender Datenverkehr

Ausgehende Anforderungen können von Ihnen gesichert und verwaltet werden. Ausgehende Anfragen gehen von einem Suchdienst an andere Anwendungen. Diese Anforderungen werden typischerweise von Indexern für die textbasierte Indizierung, benutzerdefinierte fähigkeitsbasierte KI-Anreicherung und Vektorisierungen während der Abfrage gestellt. Ausgehende Anforderungen umfassen sowohl Lese- als auch Schreibvorgänge.

Die folgende Liste ist eine vollständige Enumeration der ausgehenden Anforderungen, für die Sie sichere Verbindungen konfigurieren können. Ein Suchdienst stellt Anfragen in seinem eigenen Namen und im Auftrag eines Indexers oder benutzerdefinierter Fähigkeiten.

| Vorgang | Szenario |

|---|---|

| Indexer | Verbindung zu externen Datenquellen zum Abrufen von Daten. Weitere Informationen dazu finden Sie unter Indexerzugriff auf Datenquellen mit Azure-Netzwerksicherheit. |

| Indexierer | Stellen Sie eine Verbindung mit Azure Storage her, um Wissensspeicher, zwischengespeicherte Anreicherungen, Debugsitzungen zu speichern. |

| Benutzerdefinierte Qualifikationen | Erstellen Sie Verbindungen zu Azure-Funktionen, Azure-Webanwendungen oder anderen Anwendungen mit externem Code, der außerhalb des Dienstes gehostet wird. Die Anforderung zur externen Verarbeitung wird während der Ausführung des Skillsets gesendet. |

| Indexer und integrierte Vektorisierung | Verbinden Sie sich mit Azure OpenAI und einem bereitgestellten Einbettungsmodell, oder verwenden Sie einen benutzerdefinierten Skill, um die Verbindung zu einem von Ihnen bereitgestellten Einbettungsmodell herzustellen. Der Suchdienst sendet den Text zur Vektorisierung während der Indizierung an Einbettungsmodelle. |

| Vektorisierer | Verbinden Sie sich zur Abfragezeit mit Azure OpenAI oder anderen Einbettungsmodellen, um Benutzertextzeichenfolgen für die Vektorsuche in Vektoren umzuwandeln. |

| Suchdienst | Stellen Sie eine Verbindung mit Azure Key Vault für vom Kunden verwalteten Verschlüsselungsschlüssel her, die verwendet werden, um vertrauliche Daten zu verschlüsseln und zu entschlüsseln. |

Ausgehende Verbindungen können über den vollständigen Verbindungsstring einer Ressource hergestellt werden, der einen Schlüssel oder eine Datenbankanmeldung oder eine verwaltete Identität enthält, wenn Sie Microsoft Entra ID und rollenbasierten Zugriff verwenden.

Um Azure-Ressourcen hinter einer Firewall zu erreichen, erstellen Sie eingehende Regeln für andere Azure-Ressourcen, die Suchdienstanforderungen zulassen.

Um Azure-Ressourcen zu erreichen, die durch Azure Private Link geschützt werden, erstellen Sie eine freigegebene private Verbindung, die ein Indexer zum Herstellen seiner Verbindung verwendet.

Ausnahme für Such- und Speicherdienste in derselben Region

Wenn sich Azure Storage und die Azure KI-Suche in derselben Region befinden, wird der Netzwerkdatenverkehr über eine private IP-Adresse und das Microsoft-Backbonenetzwerk geleitet. Da private IP-Adressen verwendet werden, können Sie für Netzwerksicherheit weder IP-Firewalls noch einen privaten Endpunkt konfigurieren.

Konfigurieren Sie Verbindungen in derselben Region mit einer der folgenden Methoden:

Netzwerksicherheit

Netzwerksicherheit schützt Ressourcen vor nicht autorisiertem Zugriff oder Angriffen, indem Kontrollen auf den Netzwerkdatenverkehr angewendet werden. Azure AI Search unterstützt Netzwerkfunktionen, die Ihre erste Verteidigungslinie gegen unbefugten Zugriff sein können.

Eingehende Verbindungen über IP-Firewalls

Ein Suchdienst wird mit einem öffentlichen Endpunkt bereitgestellt, der den Zugriff über eine öffentliche IP-Adresse ermöglicht. Um einzuschränken, welcher Datenverkehr über den öffentlichen Endpunkt fließt, erstellen Sie eine Firewallregel für eingehenden Datenverkehr, die Anforderungen von einer bestimmten IP-Adresse oder einem IP-Adressbereich zulässt. Alle Clientverbindungen müssen über eine zulässige IP-Adresse erfolgen, sonst wird die Verbindung verweigert.

Sie können das Azure-Portal zum Konfigurieren des Firewallzugriffs verwenden.

Alternativ können Sie die Verwaltungs-REST-APIs verwenden. Ab API-Version 2020-03-13 können Sie mit dem IpRule-Parameter den Zugriff auf Ihren Dienst einschränken, indem Sie die IP-Adressen, die Zugriff auf Ihren Dienst erhalten sollen, einzeln oder als Bereich angeben.

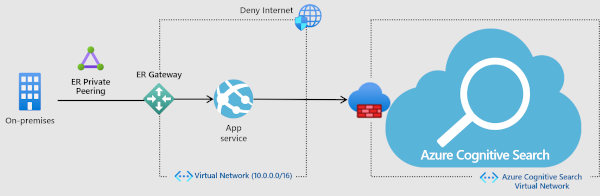

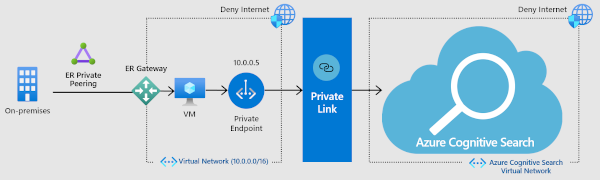

Eingehende Verbindung mit einem privaten Endpunkt (Netzwerkisolation, kein Internetdatenverkehr)

Für strengere Sicherheit können Sie einen privaten Endpunkt für Azure AI Search einrichten, der es einem Client in einem virtuellen Netzwerk ermöglicht, über einen Private Link sicher auf Daten in einem Suchindex zuzugreifen.

Der private Endpunkt verwendet eine IP-Adresse aus dem Adressraum des virtuellen Netzwerks für Verbindungen mit Ihrem Suchdienst. Der Netzwerkdatenverkehr zwischen dem Client und dem Suchdienst wird über das virtuelle Netzwerk und eine private Verbindung im Microsoft-Backbonenetzwerk geleitet, sodass keine Offenlegung im öffentlichen Internet erfolgt. Ein virtuelles Netzwerk ermöglicht eine sichere Kommunikation zwischen Ressourcen in Ihrem lokalen Netzwerk und im Internet.

Diese Lösung ist zwar die sicherste, aber die Inanspruchnahme weiterer Dienste ist mit zusätzlichen Kosten verbunden, so dass Sie sich über die Vorteile im Klaren sein sollten, bevor Sie sich darauf einlassen. Weitere Informationen zu den Kosten finden Sie in der Preisübersicht. Weitere Informationen zur Zusammenarbeit dieser Komponenten finden Sie in diesem Video. Die Option des privaten Endpunkts wird ab 5:48 m im Video behandelt. Anweisungen zum Einrichten des Endpunkts finden Sie unter Erstellen eines privaten Endpunkts für Azure AI Search.

Authentifizierung

Sobald eine Anfrage für den Suchdienst zugelassen ist, muss sie noch eine Authentifizierung und Autorisierung durchlaufen, die bestimmt, ob die Anfrage zulässig ist. Azure AI Search unterstützt zwei Ansätze:

Bei der Microsoft-Entra-Authentifizierung wird der Anrufer (und nicht die Anfrage) als die authentifizierte Identität festgelegt. Eine Azure-Rollenzuweisung bestimmt die Autorisierung.

Die schlüsselbasierte Authentifizierung erfolgt für die Anforderung (nicht die aufrufende App oder den Benutzer) durch einen API-Schlüssel, wobei der Schlüssel aus einer Zeichenfolge aus nach dem Zufallsprinzip generierten Ziffern und Buchstaben besteht, die beweisen, dass die Anforderung von einer vertrauenswürdigen Quelle stammt. Schlüssel sind für jede Anforderung erforderlich. Die Übermittlung eines gültigen Schlüssels gilt als Beleg dafür, dass die Anforderung von einer vertrauenswürdigen Entität stammt.

Sie können beide Authentifizierungsmethoden verwenden oder eine Methode, die Sie für Ihren Suchdienst nicht Verfügbar machen möchten, deaktivieren.

Autorisierung

Azure AI Search bietet Autorisierungsmodelle für die Verwaltung von Diensten und Inhalten.

Verwaltung von Diensten autorisieren

Die Ressourcenverwaltung wird durch rollenbasierte Zugriffskontrolle in Ihrem Microsoft Entra-Mandant autorisiert.

In Azure AI Search wird der Ressourcenmanager verwendet, um den Dienst zu erstellen oder zu löschen, API-Schlüssel zu verwalten, den Dienst zu skalieren und die Sicherheit zu konfigurieren. Daher bestimmen Azure-Rollenzuweisungen, wer diese Aufgaben ausführen kann, unabhängig davon, ob dazu das Portal, PowerShell oder die Verwaltungs-REST-APIs verwendet werden.

Für die Verwaltung von Suchdiensten gibt es drei grundlegende Rollen (Besitzer, Mitwirkender, Leser). Rollenzuweisungen können mit jeder unterstützten Methodik (Portal, PowerShell usw.) vorgenommen werden und werden serviceübergreifend berücksichtigt.

Hinweis

Mithilfe von Azure-weit gültigen Mechanismen können Sie ein Abonnement oder eine Ressource sperren, um die versehentliche oder nicht autorisierte Löschung Ihres Suchdiensts durch Benutzer mit Administratorrechten zu verhindern. Weitere Informationen finden Sie unter Sperren von Ressourcen zum Verhindern der unerwarteten Löschung.

Zugriff auf Inhalte autorisieren

Content Management bezieht sich auf die Objekte, die in einem Suchdienst erstellt und gehostet werden.

Für die rollenbasierte Autorisierung verwenden Sie Azure-Rollenzuweisungen, um Lese- und Schreibzugriff auf Vorgänge einzurichten.

Bei der schlüsselbasierten Autorisierung bestimmen ein API-Schlüssel und ein qualifizierter Endpunkt den Zugang. Ein Endpunkt kann der Dienst selbst, die Indexsammlung, ein bestimmter Index, eine Dokumentsammlung oder ein bestimmtes Dokument sein. Wenn der Endpunkt, der Vorgang (z. B. eine Erstellungsanforderung) und der Schlüsseltyp (Administrator oder Abfrage) miteinander verkettet sind, autorisieren sie den Zugriff auf Inhalte und Vorgänge.

Beschränkung des Zugriffs auf Indizes

Mit Azure-Rollen können Sie Berechtigungen für einzelne Indizes festlegen, solange dies programmatisch geschieht.

Mit Hilfe von Schlüsseln kann jeder, der einen Administratorschlüssel für Ihren Dienst besitzt, jeden Index im selben Dienst lesen, ändern oder löschen. Zum Schutz vor der versehentlichen oder böswilligen Löschung von Indizes können Sie Ihre interne Quellcodeverwaltung für Coderessourcen verwenden und unerwünschte Lösch- oder Änderungsvorgänge für Indizes so rückgängig machen. Azure AI Search verfügt über ein Failover innerhalb des Clusters, um die Verfügbarkeit zu gewährleisten, speichert oder führt jedoch nicht Ihren eigenen Code aus, der zum Erstellen oder Laden von Indizes verwendet wird.

Bei mandantenfähigen Lösungen, die Sicherheitsgrenzen auf Indexebene erfordern, ist es üblich, die Indexisolierung auf der mittleren Ebene im Anwendungscode zu behandeln. Weitere Informationen über den mandantenfähigen Anwendungsfall finden Sie unter Designmuster für mandantenfähige SaaS-Anwendungen und Azure KI-Suche.

Beschränkung des Zugangs zu Dokumenten

Benutzerberechtigungen auf Dokumentenebene, auch bekannt als Zeilenebensicherheit, werden in Azure AI Search nicht nativ unterstützt. Wenn Sie Daten aus einem externen System importieren, das Sicherheit auf Zeilenebene bietet, wie z. B. Azure Cosmos DB, werden diese Berechtigungen nicht mit den Daten übertragen, wenn diese von Azure AI Search indiziert werden.

Wenn Sie eine Zugriffsberechtigung für Inhalte in den Suchergebnissen benötigen, gibt es eine Technik zur Anwendung von Filtern, die Dokumente auf der Grundlage der Benutzeridentität ein- oder ausschließen. Dieser Workaround fügt ein String-Feld in die Datenquelle ein, das eine Gruppen- oder Benutzeridentität darstellt, die Sie in Ihrem Index filterbar machen können. Weitere Informationen zu diesem Muster finden Sie unter Einschränkung aus Sicherheitsgründen auf der Grundlage von Identitätsfiltern.

Datenresidenz

Wenn Sie einen Suchdienst einrichten, wählen Sie eine Region aus, in der die Kundendaten gespeichert und verarbeitet werden. Jede Region ist innerhalb einer Geografie (geografischer Raum) vorhanden, die oft mehrere Regionen umfasst (z. B. ist die Schweiz ein geografischer Raum mit Schweiz, Norden und Schweiz, Westen). Die Azure KI-Suche repliziert Ihre Daten möglicherweise in eine andere Region innerhalb desselben geografischen Raums für Dauerhaftigkeit und hohe Verfügbarkeit. Der Dienst speichert oder bearbeitet keine Kundendaten außerhalb des von Ihnen angegebenen geografischen Raums, es sei denn, Sie konfigurieren eine Funktion, die von einer anderen Azure-Ressource abhängig ist, und diese Ressource wird in einer anderen Region bereitgestellt.

Azure Storage ist derzeit die einzige externe Ressource, in die ein Suchdienst schreibt. Das Speicherkonto ist ein von Ihnen bereitgestelltes Konto, das sich in einer beliebigen Region befinden kann. Ein Suchdienst schreibt in Azure Storage, wenn Sie eines der folgenden Features verwenden:

Weitere Informationen zur Datenresidenz finden Sie unter Datenresidenz in Azure.

Ausnahmen von der Verpflichtung zur Datenresidenz

Objektnamen werden in den Telemetrieprotokollen angezeigt, die von Microsoft verwendet werden, um Support für den Dienst bereitzustellen. Objektnamen werden außerhalb der ausgewählten Region oder des ausgewählten Standorts gespeichert und verarbeitet. Zu den Objektnamen gehören die Namen von Indizes und Indexfeldern, Aliasen, Indexern, Datenquellen, Skillsets, Synonymzuordnungen, Ressourcen, Containern und Schlüsseltresorspeichern. Kunden sollten keine sensiblen Daten in solchen Namensfeldern platzieren oder Anwendungen erstellen, mit denen sensible Daten in diesen Feldern gespeichert werden.

Telemetrieprotokolle werden anderthalb Jahre lang aufbewahrt. Während dieses Zeitraums kann Microsoft unter den folgenden Bedingungen auf Objektnamen zugreifen und auf diese verweisen:

Diagnose eines Problems, Verbesserung einer Funktion oder Behebung eines Fehlers. In diesem Szenario erfolgt der Datenzugriff ausschließlich intern, ohne Zugriff durch Dritte.

Während des Supports können diese Informationen genutzt werden, um Probleme schnell zu lösen und das Produktteam bei Bedarf einzuschalten

Datenschutz

Auf Speicherebene ist die Datenverschlüsselung für alle vom Dienst verwalteten Inhalte, die auf Datenträgern gespeichert werden, integriert: Indizes, Synonymzuordnungen und die Definitionen von Indexern, Datenquellen und Skillsets. Dienstseitig verwaltete Verschlüsselung gilt sowohl für die langfristige Datenspeicherung als auch für die temporäre Datenspeicherung.

Optional können Sie kundenseitig verwaltete Schlüssel (Customer-Managed Keys, CMK) zur ergänzenden Verschlüsselung indizierter Inhalte hinzufügen, um eine Mehrfachverschlüsselung ruhender Daten zu erzielen. Bei Diensten, die nach dem 1. August 2020 erstellt wurden, erstreckt sich die CMK-Verschlüsselung auf kurzfristige Daten auf temporären Datenträgern.

Daten während der Übertragung

Für Suchdienstverbindungen im öffentlichen Internet lauscht die Azure KI-Suche am HTTPS-Port 443.

Die Azure KI-Suche unterstützt TLS 1.2 und 1.3 für die Client-zu-Dienst-Kanalverschlüsselung:

- TLS 1.3 ist die Standardeinstellung für neuere Clientbetriebssysteme und -versionen von .NET.

- TLS 1.2 ist die Standardeinstellung für ältere Systeme, Sie können TLS 1.3 jedoch explizit für eine Clientanforderung festlegen.

Frühere Versionen von TLS (1.0 oder 1.1) werden nicht unterstützt.

Weitere Informationen finden Sie unter TLS-Unterstützung in .NET Framework.

Ruhende Daten

In der folgenden Tabelle werden für Daten, die vom Suchdienst intern verarbeitet werden, die Datenverschlüsselungsmodelle beschrieben. Einige Features, wie z. B. der Wissensspeicher, inkrementelle Anreicherung und indexerbasierte Indizierung, lesen von oder schreiben in Datenstrukturen in anderen Azure Services. Dienste, die eine Abhängigkeit von Azure Storage aufweisen, können die Verschlüsselungsfeatures dieser Technologie verwenden.

| Modell | Schlüssel | Voraussetzungen | Beschränkungen | Gilt für: |

|---|---|---|---|---|

| Serverseitige Verschlüsselung | Von Microsoft verwaltete Schlüssel | Keine (integriert) | Keine, verfügbar in allen Tarifen, in allen Regionen, für Inhalte, die nach dem 24. Januar 2018 erstellt wurden. | Inhalt (Indizes und Synonymzuordnungen) und Definitionen (Indexer, Datenquellen, Skillsets) auf Datenträgern und temporären Datenträgern |

| Serverseitige Verschlüsselung | Kundenseitig verwaltete Schlüssel | Azure Key Vault | Verfügbar in kostenpflichtigen Tarifen, in bestimmten Regionen, für Inhalte, die nach dem 1. August 2020 erstellt wurden. | Inhalt (Indizes und Synonymkarten) und Definitionen (Indexer, Datenquellen, Skillsets) auf Datenspeichermedien |

| serverseitige vollständige Verschlüsselung | Kundenseitig verwaltete Schlüssel | Azure Key Vault | Verfügbar in abrechenbaren Tarifen, in allen Regionen, in Suchdiensten nach dem 13. Mai 2021. | Inhalt (Indizes und Synonymkarten) und Definitionen (Indexer, Datenquellen, Skillsets) auf Datenplatten und temporären Platten |

Wenn Sie CMK-Verschlüsselung einführen, verschlüsseln Sie Inhalte zweimal. Für die im vorherigen Abschnitt aufgeführten Objekte und Felder wird der Inhalt zuerst mit Ihrem CMK und dann als Zweites mit dem von Microsoft verwalteten Schlüssel verschlüsselt. Inhalte werden doppelt verschlüsselt auf Datenträgern für die langfristige Speicherung sowie auf temporären Datenträgern, die für die kurzfristige Speicherung verwendet werden.

Dienstseitig verwaltete Schlüssel

Dienstseitig verwaltete Verschlüsselung ist ein Microsoft-interner Vorgang, der die 256-Bit-AES-Verschlüsselung verwendet. Sie wird automatisch auf die gesamte Indizierung angewendet, einschließlich auf inkrementelle Updates für nicht vollständig verschlüsselte Indizes (vor Januar 2018 erstellt).

Dienstseitig verwaltete Verschlüsselung gilt für alle Inhalte bei langfristiger und kurzfristiger Speicherung.

Kundenseitig verwaltete Schlüssel (CMK)

Kunden verwenden CMK aus zwei Gründen: zusätzlichen Schutz und die Möglichkeit, Schlüssel zu widerrufen und den Zugriff auf Inhalte zu verhindern.

Vom Kunden verwaltete Schlüssel erfordern einen anderen abrechnungsfähigen Dienst, Azure Key Vault, der sich in einer anderen Region befinden kann, aber unter demselben Azure-Mandanten wie Azure AI Search.

Die CMK-Unterstützung wurde in zwei Phasen eingeführt. Wenn Sie Ihren Suchdienst während der ersten Phase erstellt haben, war CMK-Verschlüsselung auf die langfristige Speicherung und bestimmte Regionen beschränkt. In der zweiten Phase erstellte Dienste können die CMK-Verschlüsselung in jeder Region verwenden. Im Rahmen der zweiten Einführungswelle werden Inhalte sowohl bei langfristiger als auch bei kurzfristiger Speicherung CMK-verschlüsselt.

Der erste Rollout war am 1. August 2020 und umfasste die folgenden fünf Regionen. Suchdienste, die in den folgenden Regionen erstellt wurden, unterstützten CMK für Datenfestplatten, jedoch nicht für temporäre Festplatten.

- Westliches USA 2

- Ost-USA

- Süd-Mittel-USA

- US-Regierung Virginia

- US-Regierung Arizona

Beim zweiten Rollout am 13. Mai 2021 wurde die Verschlüsselung für temporäre Datenträger und die erweiterte CMK-Verschlüsselung für alle unterstützten Regionen hinzugefügt.

Wenn Sie CMK aus einem Dienst verwenden, der während des ersten Rollouts erstellt wurde und sie auch CMK-Verschlüsselung für temporäre Datenträger wünschen, müssen Sie einen neuen Suchdienst in der Region Ihrer Wahl erstellen und Ihre Inhalte erneut bereitstellen. Informationen zum Ermitteln des Erstellungsdatums Ihres Diensts finden Sie unter Überprüfen des Erstellungsdatums des Diensts.

Durch Aktivieren der CMK-Verschlüsselung wird die Indexgröße erhöht und die Abfrageleistung beeinträchtigt. Basierend auf den bisherigen Beobachtungen können Sie mit einem Anstieg der Abfragezeiten um 30–60 Prozent rechnen, wobei die tatsächliche Leistung je nach Indexdefinition und Art der Abfragen variiert. Aufgrund dieser negativen Auswirkungen auf die Leistung wird empfohlen, diese Funktion nur für Indizes zu aktivieren, für die sie wirklich erforderlich ist. Weitere Informationen finden Sie unter Konfigurieren von vom Kunden verwalteten Verschlüsselungsschlüsseln in Azure AI Search.

Sicherheit und Verwaltung

API-Schlüssel verwalten

Die Abhängigkeit von der auf API-Schlüsseln basierenden Authentifizierung bedeutet, dass Sie über einen Plan für die regelmäßige erneute Generierung des Administratorschlüssels gemäß den bewährten Azure-Sicherheitsmethoden verfügen sollten. Pro Suchdienst können maximal zwei Administratorschlüssel vorhanden sein. Weitere Informationen zum Sichern und Verwalten von API-Schlüsseln finden Sie unter Erstellen und Verwalten von API-Schlüsseln.

Aktivitäts- und Ressourcenprotokolle

Azure AI Search protokolliert keine Benutzeridentitäten, sodass Sie keine Informationen über einen bestimmten Benutzer in den Protokollen finden können. Der Dienst protokolliert jedoch CRUD-Vorgänge (Create-Read-Update-Delete, Erstellen-Lesen-Aktualisieren-Löschen), die Sie möglicherweise mit anderen Protokollen korrelieren können, um die Wirkung bestimmter Aktionen zu verstehen.

Mithilfe von Warnmeldungen und der Protokollierungsinfrastruktur in Azure können Sie Spitzen im Abfragevolumen oder andere Aktionen, die von den erwarteten Workloads abweichen, ermitteln. Weitere Informationen zum Einrichten von Protokollen finden Sie unter Sammeln und Analysieren von Protokolldaten sowie Überwachen von Abfrageanforderungen.

Zertifizierungen und Compliance

Azure AI Search nimmt an regelmäßigen Audits teil und wurde nach vielen globalen, regionalen und branchenspezifischen Standards sowohl für die Public Cloud als auch für Azure Government zertifiziert. Um die vollständige Liste zu erhalten, laden Sie das Whitepaper Microsoft Azure-Complianceangebote von der offiziellen Seite mit Überwachungsberichten herunter.

Aus Konformitätsgründen können Sie Azure Policy verwenden, um die bewährten Methoden für höchste Sicherheit der Microsoft Cloud Security Benchmark zu implementieren. Die Microsoft Cloud Security Benchmark ist eine Sammlung von Sicherheitsempfehlungen, die in Sicherheitskontrollen programmiert sind. Diese sind den wichtigsten Maßnahmen zugeordnet, die Sie zur Verringerung von Bedrohungen für Dienste und Daten ergreifen sollten. Derzeit gibt es 12 Sicherheitskontrollen, darunter Netzwerksicherheit, Protokollierung und Überwachung und Schutz von Daten.

Azure Policy ist eine in Azure integrierte Funktion, mit der Sie die Konformität für mehrere Standards, einschließlich denen der Microsoft Cloud Security Benchmark, verwalten können. Für bekannte Benchmarks bietet Azure Policy integrierte Definitionen, die sowohl Kriterien als auch eine umsetzbare Reaktion bei Nichteinhaltung bereitstellen.

Für Azure AI Search gibt es derzeit eine integrierte Definition. Es ist für die Ressourcenprotokollierung. Sie können eine Richtlinie zuweisen, die Suchdienste identifiziert, bei denen eine Ressourcenprotokollierung fehlt, und diese dann aktivieren. Weitere Informationen finden Sie unter Kontrollen zur Einhaltung gesetzlicher Bestimmungen in Azure Policy für Azure AI Search.

Sehen Sie sich dieses Video an

Eine Übersicht der Sicherheitsarchitektur und der einzelnen Featurekategorien finden Sie in diesem temporeichen Video.