Zero Trust-Sicherheit

Zero Trust ist ein neues Sicherheitsmodell, bei dem standardmäßig von einer Sicherheitsverletzung ausgegangen und jede Anforderung so überprüft wird, als stamme sie von einem nicht kontrollierten Netzwerk. In diesem Artikel erfahren Sie mehr über die Leitprinzipien für Zero Trust, und finden Sie Ressourcen, die Sie bei der Implementierung von Zero Trust unterstützen.

Grundprinzipien von Zero Trust

Organisationen benötigen heutzutage ein neues Sicherheitsmodell, das sich effektiv an die Komplexität der modernen Umgebung anpassen lässt, mobile Mitarbeiter mit einbezieht und ortsunabhängigen Schutz für Personen, Geräte, Anwendungen und Daten bietet.

Um dieser neuen Welt der Datenverarbeitung gerecht zu werden, empfiehlt Microsoft dringend das Zero Trust-Sicherheitsmodell, das auf diesen Leitprinzipien basiert:

- Führen Sie eine explizite Verifizierung durch: Ziehen Sie zur Authentifizierung und Autorisierung immer alle verfügbaren Datenpunkte heran.

- Verwenden Sie den Zugriff mit den geringsten Rechten: Beschränken Sie den Benutzerzugriff mit Just-In-Time- und Just-Enough-Access (JIT/JEA), risikobasierten adaptiven Richtlinien und Datenschutz.

- Gehen Sie von einer Sicherheitsverletzung aus: Minimieren Sie Auswirkungsradius und Segmentzugriff. Überprüfen Sie die End-to-End-Verschlüsselung, und verwenden Sie Analysen, um für Transparenz zu sorgen, die Bedrohungserkennung voranzutreiben und die Abwehr zu verbessern.

Weitere Informationen zu Zero Trust finden Sie im Zero Trust Guidance Center von Microsoft.

Zero Trust-Architektur

Der Zero Trust-Ansatz deckt alle digitalen Ressourcen ab und fungiert als integrierte Sicherheitsphilosophie und End-to-End-Strategie.

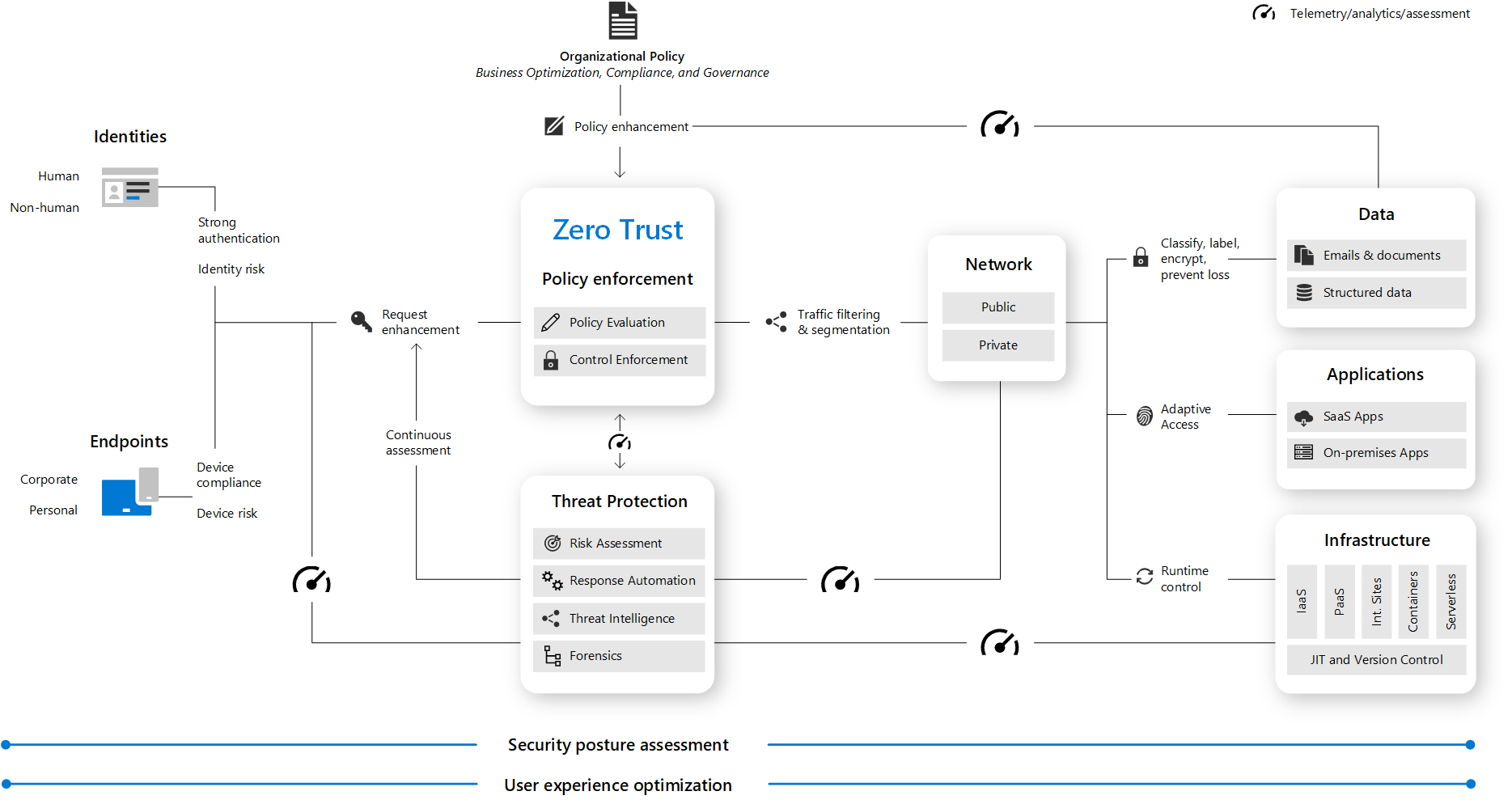

Diese Abbildung zeigt eine Darstellung der primären Elemente der Zero Trust-Architektur.

In der Abbildung:

- Die Erzwingung von Sicherheitsrichtlinien steht im Mittelpunkt einer Zero Trust-Architektur. Dies umfasst die mehrstufige Authentifizierung mit bedingtem Zugriff, bei der das Benutzerkontorisiko, der Gerätestatus und andere Kriterien und Richtlinien berücksichtigt werden, die Sie festlegen.

- Identitäten, Geräte (auch Endpunkte genannt), Daten, Anwendungen, Netzwerke und andere Komponenten der Infrastruktur werden mit entsprechender Sicherheit konfiguriert. Die für die einzelnen Komponenten konfigurierten Richtlinien werden mit Ihrer Zero Trust-Gesamtstrategie koordiniert. Beispielsweise bestimmen Geräterichtlinien die Kriterien für fehlerfreie Geräte, und Richtlinien für bedingten Zugriff erfordern fehlerfreie Geräte für den Zugriff auf bestimmte Apps und Daten.

- Bedrohungsschutz und Threat Intelligence überwachen die Umgebung, machen aktuelle Risiken sichtbar und ergreifen automatisierte Maßnahmen zur Behebung von Angriffen.

Weitere Informationen zum Bereitstellen von Technologiekomponenten der Zero Trust-Architektur finden Sie unter Bereitstellen von Zero Trust-Lösungen von Microsoft.

Als Alternative zur Bereitstellungsanleitung, die Konfigurationsschritte für jede der durch Zero Trust-Prinzipien geschützten Technologiekomponenten enthält, basiert der RaMP-Leitfaden (Rapid Modernization Plan) auf Initiativen und bietet Ihnen eine Reihe von Bereitstellungspfaden zur schnelleren Implementierung wichtiger Schutzebenen.

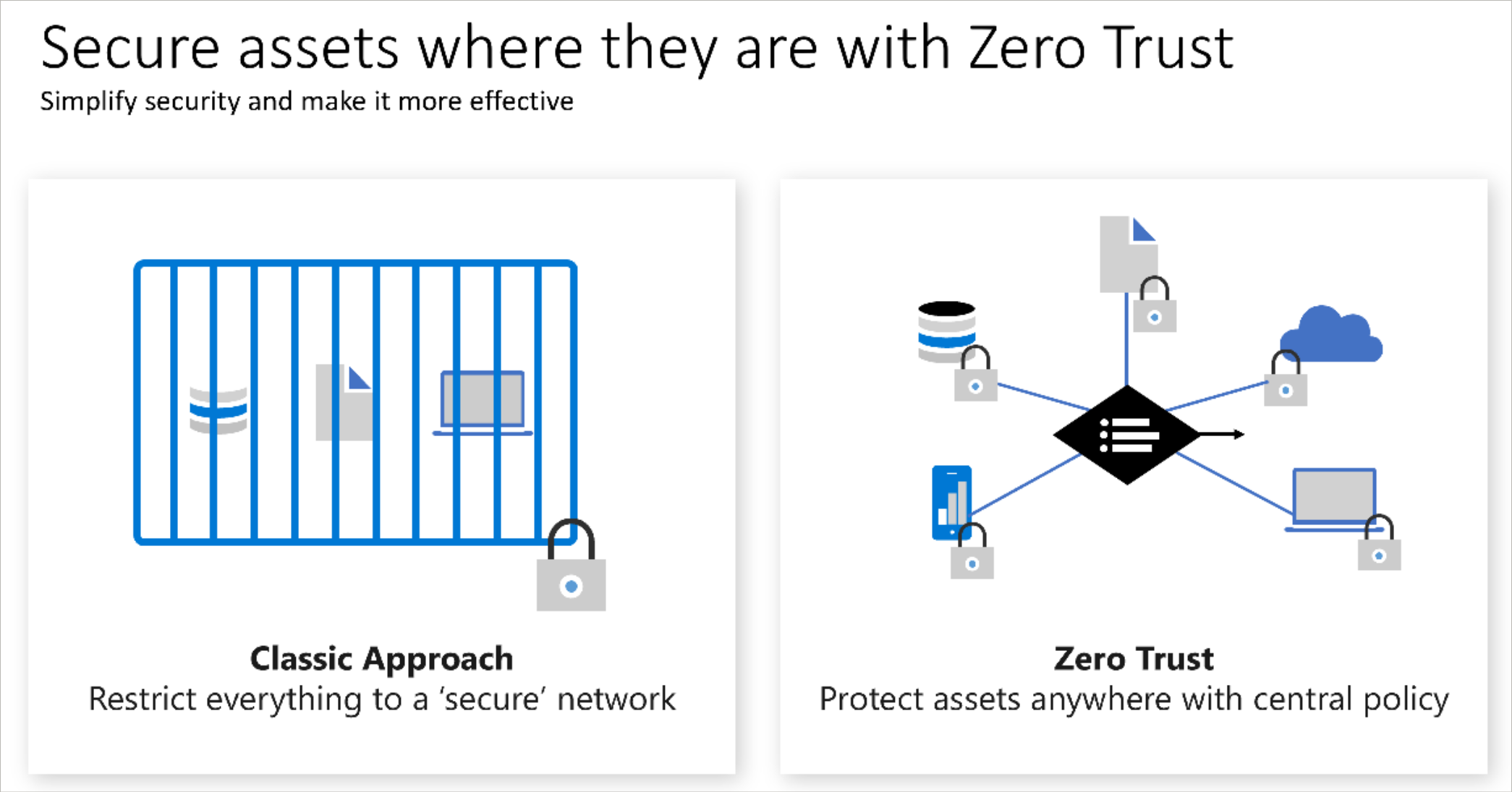

Vom Sicherheitsperimeter zu Zero Trust

Der herkömmliche Ansatz der Zugriffssteuerung für die IT basierte darauf, den Zugriff auf ein Unternehmensnetzwerk zu beschränken und dann gegebenenfalls durch weitere Kontrollen zu ergänzen. Dieses Modell beschränkt alle Ressourcen auf eine unternehmenseigene Netzwerkverbindung und ist zu restriktiv geworden, um die Anforderungen eines dynamischen Unternehmens zu erfüllen.

Unternehmen müssen einen Zero Trust-Ansatz für Zugriffssteuerung verfolgen, wenn sie Remotearbeit einführen und die Cloudtechnologie nutzen, um ihr Geschäftsmodell, ihr Kundenbindungsmodell, ihr Mitarbeiterengagement und ihr Befähigungsmodell digital zu transformieren.

Zero Trust-Prinzipien helfen dabei, Sicherheitsgarantien zu schaffen sowie kontinuierlich zu verbessern und gleichzeitig die Flexibilität zu behalten, mit dieser neuen Welt Schritt zu halten. Die meisten Zero Trust-Journeys beginnen mit Zugriffssteuerung und konzentrieren sich auf die Identität als bevorzugte und primäre Steuerung, während sie weiterhin Netzwerksicherheitstechnologie als zentrales Element verwenden. Netzwerktechnologie und die Sicherheitsperimetertaktik sind in einem modernen Zugriffssteuerungsmodell weiterhin vorhanden, aber sie sind nicht der vorherrschende und bevorzugte Ansatz in einer vollständigen Zugriffssteuerungsstrategie.

Weitere Informationen zur Zero Trust-Transformation der Zugriffssteuerung finden Sie unter Zugriffssteuerung im Cloud Adoption Framework.

Bedingter Zugriff mit Zero Trust

Der Microsoft-Ansatz für Zero Trust umfasst den bedingten Zugriff als wichtigste Richtlinien-Engine. Der bedingte Zugriff wird als Richtlinien-Engine für eine Zero Trust-Architektur verwendet, die sowohl die Richtliniendefinition als auch die Richtlinienerzwingung abdeckt. Basierend auf verschiedenen Signalen oder Bedingungen kann der bedingte Zugriff den Zugriff auf Ressourcen blockieren oder beschränken.

Weitere Informationen zum Erstellen eines Zugriffsmodells basierend auf bedingtem Zugriff im Einklang mit den Leitprinzipien von Zero Trust finden Sie unter Bedingter Zugriff für Zero Trust.

Entwickeln von Apps auf Basis von Zero Trust-Prinzipien

Zero Trust ist ein Sicherheitsframework, das nicht darauf angewiesen ist, dass den Interaktionen hinter einem sicheren Umkreisnetzwerk eine implizite Vertrauensstellung gewährt wird. Stattdessen werden die Prinzipien der expliziten Überprüfung, des Zugriffs mit den geringsten Berechtigungen und der Annahme einer Sicherheitsverletzung verwendet, um die Sicherheit von Benutzern und Daten zu gewährleisten und gleichzeitig allgemeine Szenarien wie den Zugriff auf Anwendungen von außerhalb des Umkreisnetzwerks zu ermöglichen.

Für Sie als Entwickler ist es sehr wichtig, dass Sie die Zero Trust-Prinzipien befolgen, damit für die Sicherheit der Benutzer und Daten gesorgt ist. Durch die Implementierung von Zero Trust-Prinzipien können App-Entwickler die App-Sicherheit verbessern, die Auswirkungen von Sicherheitsverletzungen minimieren und sicherstellen, dass ihre Anwendungen die Sicherheitsanforderungen ihrer Kunden erfüllen.

Weitere Informationen zu bewährten Methoden für die Sicherheit Ihrer Apps finden Sie unter:

- Microsoft-Entwicklung von Apps mit einem Zero Trust Ansatz für Identität

- Erstellen von Apps mit Zero Trust-Unterstützung mit Microsoft Identity Platform-Features und -Tools

Zero Trust und Microsoft 365

In Microsoft 365 sind zahlreiche Sicherheits- und Informationsschutzfunktionen enthalten, mit deren Hilfe Sie Zero Trust in Ihre Umgebung integrieren können. Viele der Funktionen können erweitert werden, um den Zugriff auf andere in Ihrer Organisation verwendete SaaS-Apps sowie die Daten in diesen Apps zu schützen. Weitere Informationen finden Sie unter Bereitstellen von Zero Trust für Microsoft 365.

Informationen zu Empfehlungen und Kernkonzepten für die Bereitstellung von sicheren E-Mail-, Dokumenten- und App-Richtlinien und -Konfigurationen für den Zero Trust-Zugriff in Microsoft 365 finden Sie unter Zero Trust-Konfigurationen für den Identitäts- und Gerätezugriff.

Nächste Schritte

- Informationen zur Verbesserung Ihrer Sicherheitslösungen durch Integration in Microsoft-Produkte finden Sie unter Integration in die Zero Trust-Lösungen von Microsoft