Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Organisationen sollten den Schutz des privilegierten Zugriffs aufgrund der erheblichen potenziellen geschäftlichen Auswirkungen (und der hohen Wahrscheinlichkeit), dass Angreifer diese Zugriffsebene gefährden, zur obersten Sicherheitspriorität machen.

Privilegierter Zugriff umfasst IT-Administrator:innen, die die Kontrolle über große Teile der Unternehmensumgebung haben, und andere Benutzer:innen mit Zugriff auf unternehmenskritische Ressourcen.

Angreifer nutzen häufig Schwachstellen in der Sicherheit des privilegierten Zugriffs bei von Personen durchgeführten Ransomware-Angriffen und gezieltem Datendiebstahl aus. Konten und Arbeitsstationen mit privilegiertem Zugriff sind für Angreifer so ansprechend, da diese Ziele es ihnen ermöglichen, schnell umfassenden Zugriff auf die Geschäftsressourcen im Unternehmen zu erhalten, was häufig zu schnellen und erheblichen geschäftlichen Auswirkungen führt.

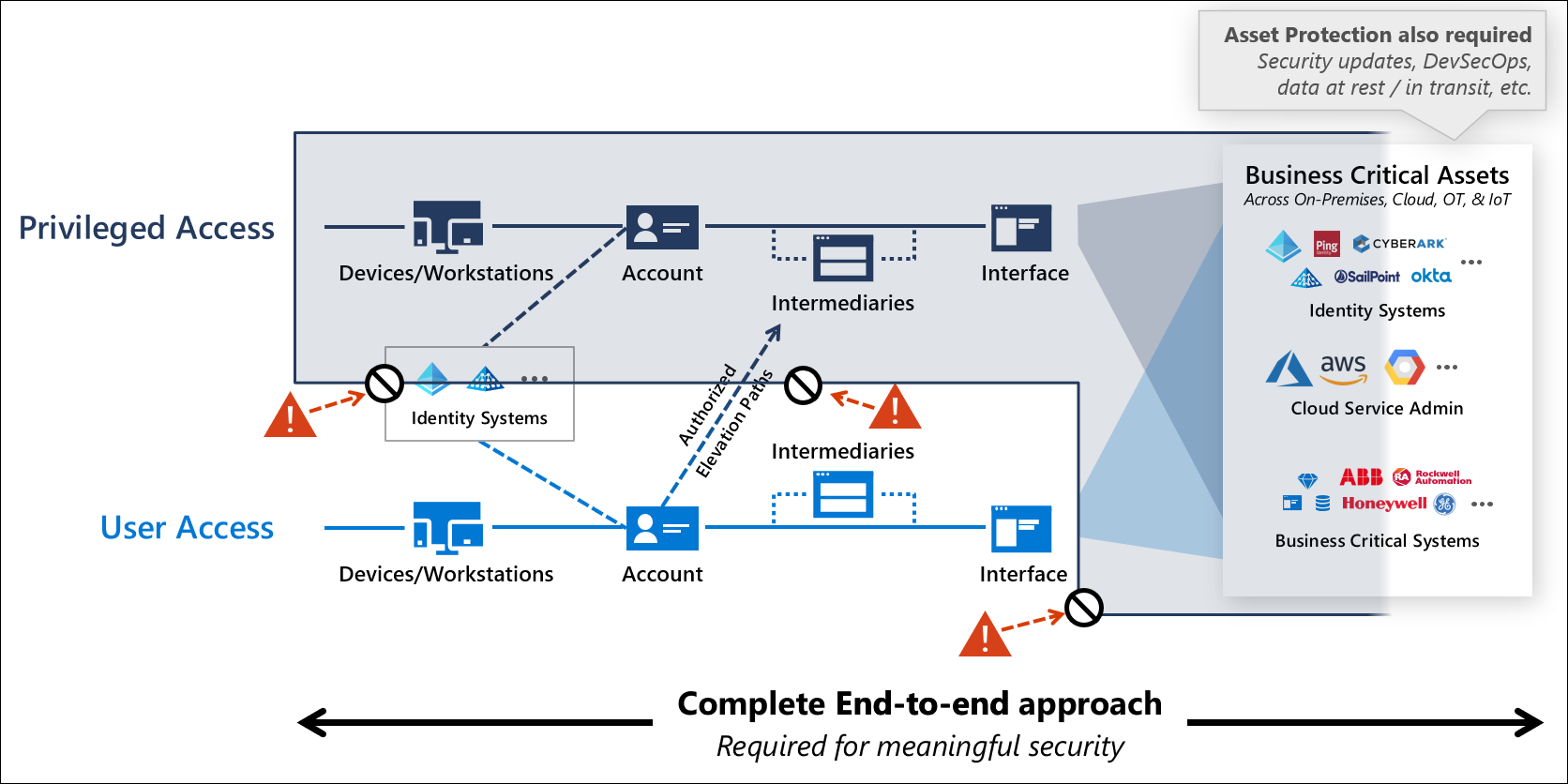

Das folgende Diagramm fasst die empfohlene Strategie für den privilegierten Zugriff zusammen, um eine isolierte virtuelle Zone zu erstellen, in der diese sensiblen Konten mit geringem Risiko betrieben werden können.

Die Sicherung des privilegierten Zugriffs versiegelt nicht autorisierte Pfade vollständig und lässt einige wenige autorisierte Zugriffspfade zurück, die geschützt und streng überwacht werden. Dieses Diagramm wird im Artikel Strategie des privilegierten Zugriffs ausführlicher erläutert.

Die Entwicklung dieser Strategie erfordert einen ganzheitlichen Ansatz, bei dem mehrere Technologien kombiniert werden, um diese autorisierten Erweiterungspfade zu schützen und zu überwachen, indem Zero Trust-Prinzipien wie explizite Validierung, geringste Rechte und Annahme einer Sicherheitsverletzung verwendet werden. Diese Strategie erfordert mehrere ergänzende Initiativen, die einen ganzheitlichen Technologieansatz, klare Prozesse und eine strenge operative Ausführung einrichten, um im Laufe der Zeit Zusicherungen zu erstellen und zu gewährleisten.

Erste Schritte und Messen des Fortschritts

| Bild | Beschreibung | Bild | Beschreibung |

|---|---|---|---|

|

Schneller Modernisierungsplan (RaMP, Rapid Modernization Plan) Planung und Umsetzung der wirkungsvollsten schnellen Erfolge |

|

bewährten Methoden Videos und Folien |

Branchenreferenzen

Die Sicherung des privilegierten Zugriffs wird auch von diesen Industriestandards und Best Practices angesprochen.

| UK National Cyber Security Center (NCSC) | Australian Cyber Security Center (ACSC) | MITRE ATT&CK |

|---|

Nächste Schritte

Strategie-, Entwurfs- und Implementierungsressourcen, mit denen Sie den privilegierten Zugriff für Ihre Umgebung schnell sichern können.

| Bild | Artikel | Beschreibung |

|---|---|---|

|

Strategie | Übersicht über die Strategie für privilegierten Zugriff |

|

Erfolgskriterien | Strategische Erfolgskriterien |

|

Sicherheitsstufen | Übersicht über die Sicherheitsebenen für Konten, Geräte, Vermittler und Schnittstellen |

|

Konten | Leitfaden zu Sicherheitsstufen und Steuerungen für Konten |

|

Vermittler | Leitfaden zu Sicherheitsstufen und Steuerungen für Vermittler |

|

Schnittstellen | Leitfaden zu Sicherheitsstufen und Steuerungen für Vermittler |

|

Geräte | Leitfaden zu Sicherheitsstufen und Steuerungen für Geräte und Arbeitsstationen |

|

Unternehmenszugriffsmodell | Übersicht über das Enterprise Access Model (Nachfolger des Legacy-Ebenenmodells) |

|

ESAE-Ruhestand | Informationen zur Ausmusterung von der alten Verwaltunggesamtstruktur |