Privilegierter Zugriff: Konten

Die Kontosicherheit ist eine wichtige Komponente zum Sichern des privilegierten Zugriffs. Die End-to-End-Zero Trust-Sicherheit für Sitzungen erfordert maßgeblich, dass das in der Sitzung verwendete Konto tatsächlich unter der Kontrolle des menschlichen Besitzers und nicht eines Angreifers liegt, der dessen Identität annimmt.

Die hohe Kontosicherheit beginnt mit der sicheren Bereitstellung und der vollständigen Lebenszyklusverwaltung bis hin zur Bereitstellungsaufteilung. Jede Sitzung muss starke Zusicherungen dafür bieten, dass das Konto derzeit nicht kompromittiert ist, basierend auf allen verfügbaren Daten, einschließlich verlaufsbezogener Verhaltensmuster, verfügbarer Threat Intelligence und der Nutzung in der aktuellen Sitzung.

Kontosicherheit

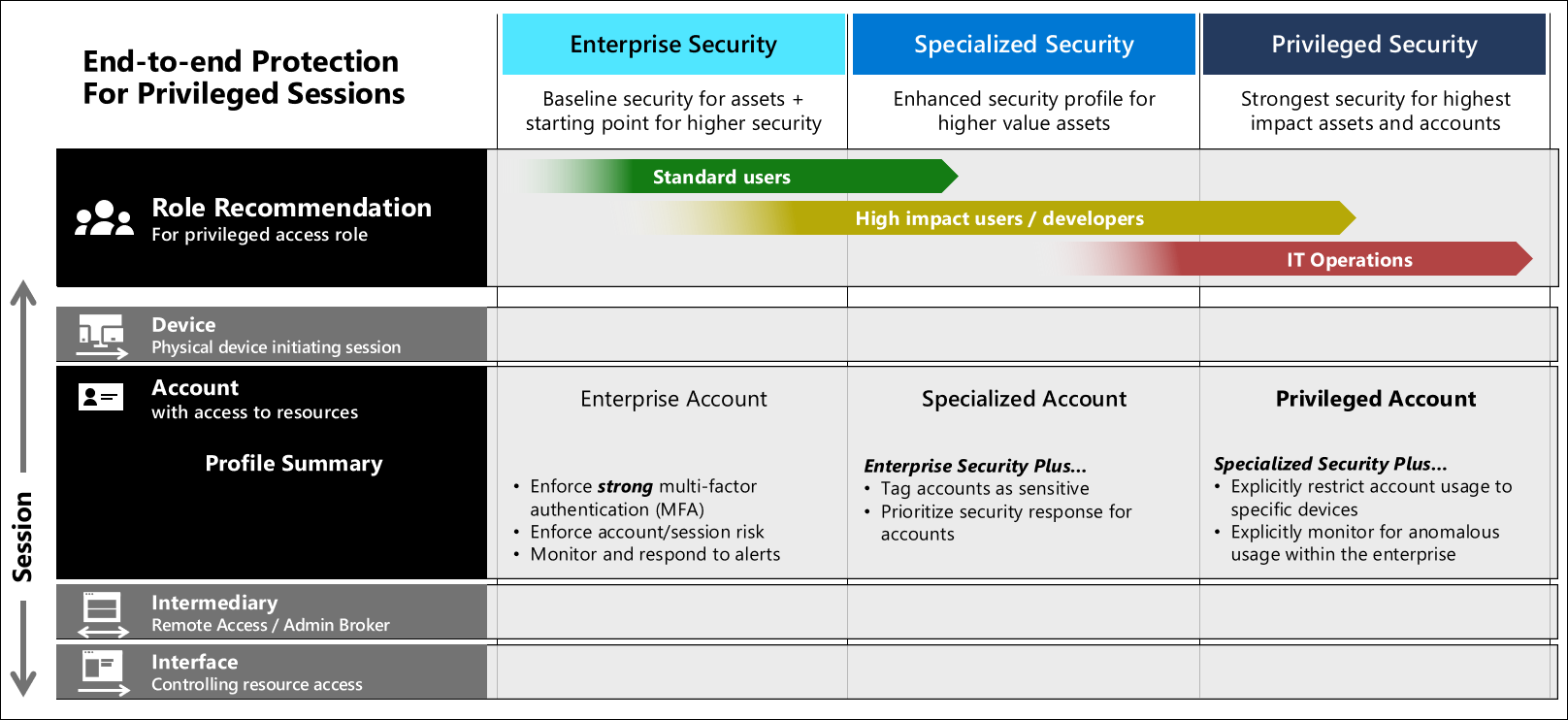

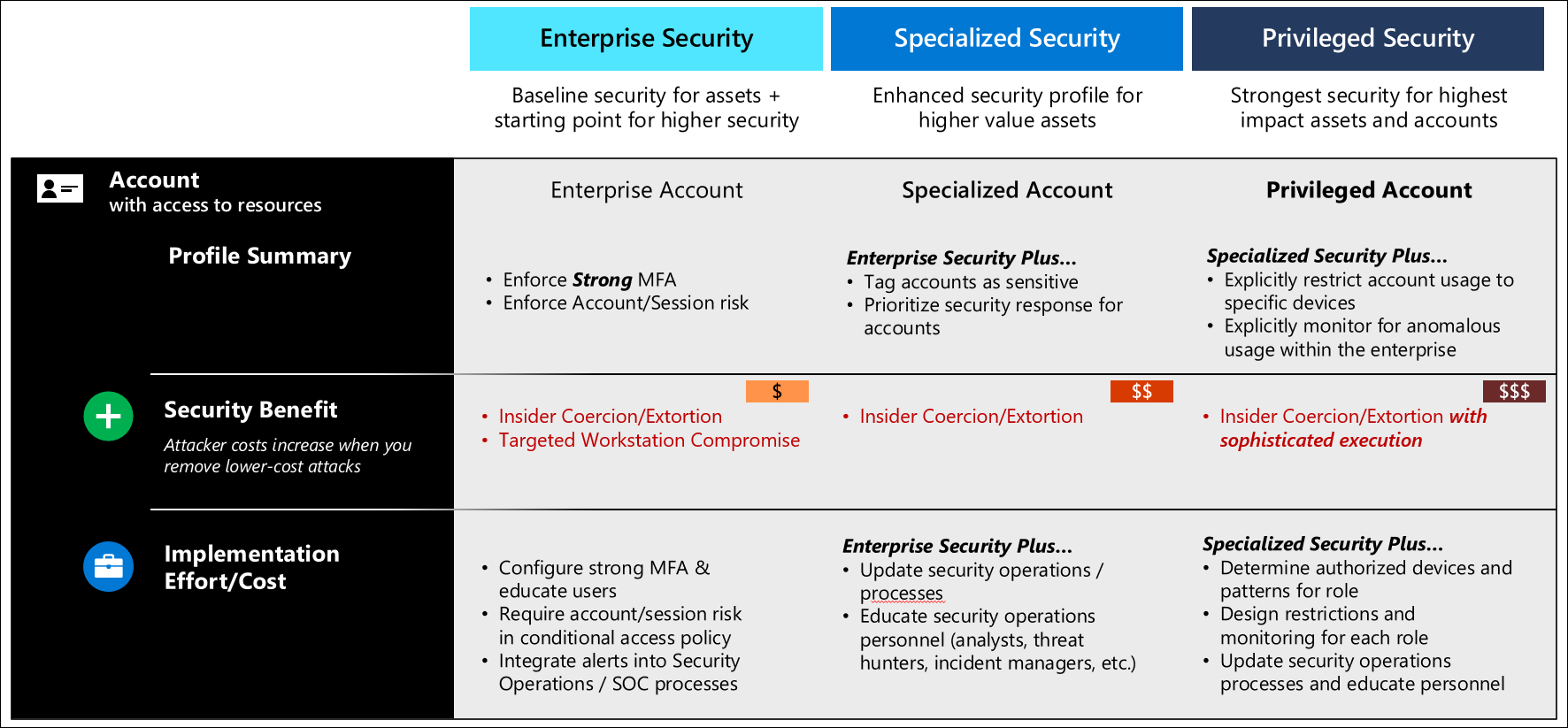

In diesem Leitfaden werden drei Sicherheitsebenen für die Kontosicherheit definiert, die Sie für Ressourcen mit unterschiedlichen Vertraulichkeitsstufen verwenden können:

Diese Ebenen richten klare und umsetzbare Sicherheitsprofile ein, die für jede Vertraulichkeitsstufe geeignet sind, der Sie Rollen zuweisen und schnell skalieren können. Alle diese Kontosicherheitsebenen sind darauf ausgelegt, die Produktivität von Personen zu gewährleisten oder zu verbessern, indem Unterbrechungen von Benutzer- und Administratoren-Workflows eingeschränkt oder beseitigt werden.

Planen der Kontosicherheit

In dieser Anleitung werden die technischen Kontrollen beschrieben, die erforderlich sind, um die einzelnen Ebenen zu erfüllen. Implementierungsanleitungen sind in der Roadmap für den privilegierten Zugriff zu finden.

Kontosicherheitskontrollen

Zum Erreichen der Sicherheit für die Schnittstellen ist eine Kombination aus technischen Kontrollen erforderlich, die sowohl die Konten schützen als auch Signale bereitstellen, die bei einer Zero Trust-Richtlinienentscheidung verwendet werden sollen (Informationen zur Richtlinienkonfiguration finden Sie unter Schützen von Schnittstellen).

Folgende Steuerungen werden in diesen Profilen verwendet:

- Mehrstufenauthentifizierung: Bietet verschiedene Quellen für den Nachweis, dass die (so einfach wie möglich für Benutzer, aber für einen Kontrahenten schwer zu imitieren ist).

- Kontorisiko – Überwachung von Bedrohungen und Anomalien – Verwenden von UEBA und Threat Intelligence zum Identifizieren riskanter Szenarien

- Benutzerdefinierte Überwachung: Bei vertraulichen Konten ermöglicht das explizite Definieren zulässiger/akzeptierter Verhaltensweisen/Muster eine frühzeitige Erkennung anomaler Aktivitäten. Diese Steuerung ist nicht für universelle Konten im Unternehmen geeignet, da diese Konten Flexibilität für ihre Rollen benötigen.

Die Kombination von Steuerelementen ermöglicht es Ihnen auch, sowohl die Sicherheit als auch die Benutzerfreundlichkeit zu verbessern. Beispielsweise muss ein Benutzer, der innerhalb seines normalen Musters bleibt (dasselbe Gerät Tag für Tag am selben Standort verwendet), nicht bei jeder Authentifizierung zur externen MFA aufgefordert werden.

Unternehmenssicherheitskonten

Die Sicherheitskontrollen für Unternehmenskonten sind so konzipiert, dass sie eine sichere Baseline für alle Benutzer erstellen und eine sichere Grundlage für spezielle und privilegierte Sicherheit bieten:

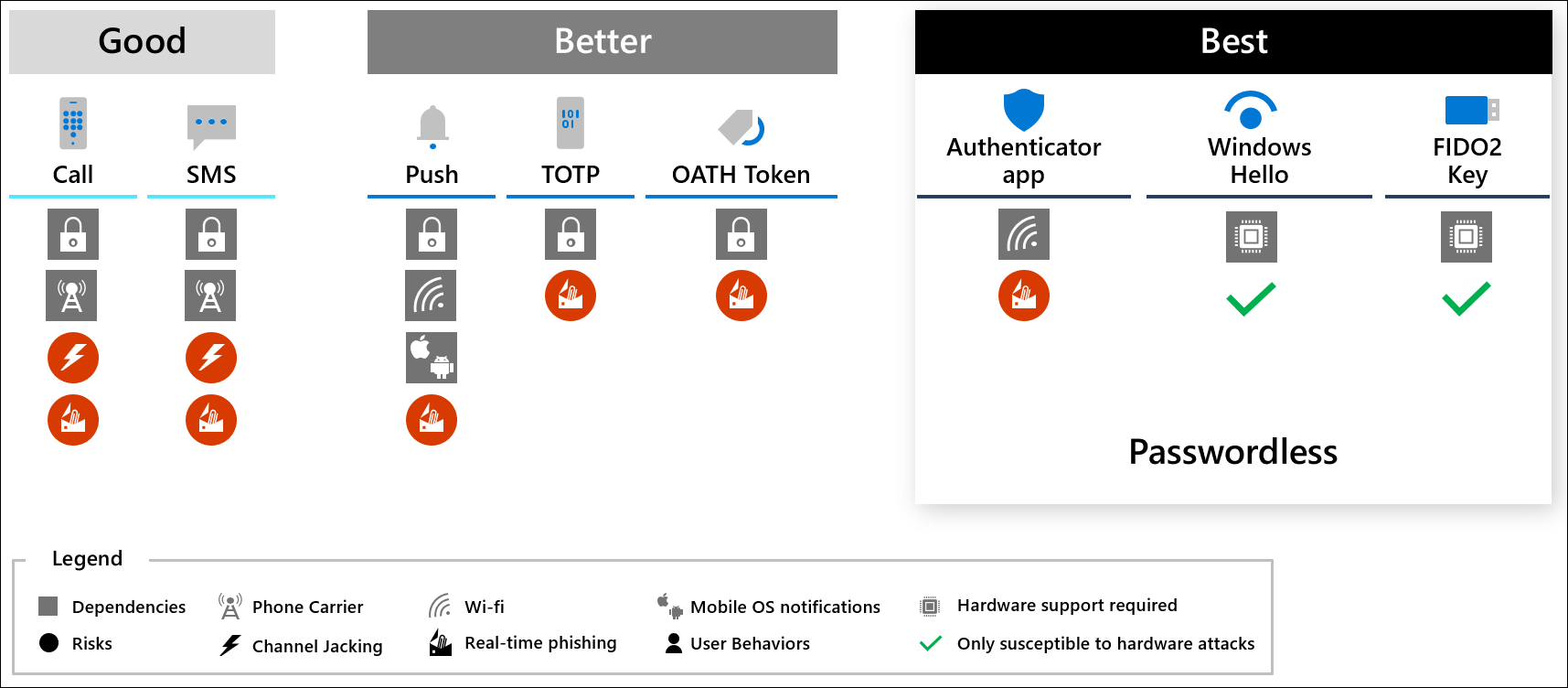

Durchsetzen einer starken mehrstufigen Authentifizierung (MFA): Stellen Sie sicher, dass der Benutzer mit einer starken MFA authentifiziert wird, die von einem vom Unternehmen verwalteten Identitätssystem bereitgestellt wird (siehe Abbildung unten). Weitere Informationen zur mehrstufigen Authentifizierung finden Sie unter Bewährte Methode für die Azure-Sicherheit 6.

Hinweis

Während Ihr Unternehmen während eines Übergangszeitraums eine vorhandene schwächere Form der MFA verwenden kann, umgehen Angreifer zunehmend den schwächeren MFA-Schutz, sodass alle neuen Investitionen in MFA die stärksten Formen haben sollten.

Konto-/Sitzungsrisiko durchsetzen: Stellen Sie sicher, dass das Konto nicht authentifiziert werden kann, es sei denn, es befindet sich auf einer niedrigen (oder mittleren) Risikostufe. Ausführliche Informationen zur bedingten Sicherheit von Unternehmenskonten finden Sie unter Schnittstellensicherheitsebenen.

Überwachen und Reagieren auf Warnungen: Sicherheitsvorgänge sollten Kontosicherheitswarnungen integrieren und ausreichende Schulungen zur Funktionsweise dieser Protokolle und Systeme erhalten, um sicherzustellen, dass sie schnell verstehen können, was eine Warnung bedeutet, und entsprechend reagieren können.

Das folgende Diagramm zeigt einen Vergleich mit verschiedenen Formen der MFA und kennwortloser Authentifizierung. Jede Option im besten Feld wird sowohl als hohe Sicherheit als auch als hohe Benutzerfreundlichkeit betrachtet. Jede hat unterschiedliche Hardwareanforderungen, daher sollten Sie die für verschiedene Rollen oder Einzelpersonen anwendbaren Anforderungen mischen und anpassen. Alle kennwortlosen Lösungen von Microsoft werden vom bedingten Zugriff als Mehrstufenauthentifizierung anerkannt, da sie etwas, das in Ihrem Besitz ist, zusammen mit biometrischen Daten oder mit etwas, das Sie wissen, erfordern.

Hinweis

Weitere Informationen dazu, warum SMS- und andere telefonbasierte Authentifizierungen eingeschränkt sind, finden Sie im Blogbeitrag It‘s Time to Hang Up on Phone Transports for Authentication.

Spezialisierte Konten

Spezialisierte Konten sind eine höhere Schutzebene, die für vertrauliche Benutzer geeignet ist. Aufgrund ihrer höheren geschäftlichen Auswirkungen rechtfertigen spezielle Konten eine zusätzliche Überwachung und Priorisierung während Sicherheitswarnungen, Untersuchungen von Vorfällen und Bedrohungssuche.

Die spezialisierte Sicherheit baut auf der starken MFA in der Unternehmenssicherheit auf, indem sie die sensibelsten Konten identifiziert und sicherstellt, dass Warnungen und Reaktionsprozesse priorisiert werden:

- Identifizieren vertraulicher Konten: Informationen zum Identifizieren dieser Konten finden Sie unter: Spezielle Anleitungen zur Sicherheitsstufe.

- Markieren Sie Spezialkonten – Stellen Sie sicher, dass jedes sensible Konto markiert ist.

- Konfigurieren Sie Microsoft Sentinel-Überwachungslisten, um diese sensiblen Konten zu identifizieren

- Konfigurieren Sie den Schutz von Prioritätskonten in Microsoft Defender für Office 365 und benennen Sie spezialisierte und privilegierte Konten als vorrangige Konten.

- Aktualisieren von Security Operations-Prozessen, um sicherzustellen, dass diese Warnungen die höchste Priorität erhalten

- Governance einrichten - Aktualisieren oder schaffen Sie einen Governance-Prozess, um sicherzustellen, dass

- Alle neuen Rollen, die erstellt oder geändert werden, werden für spezielle oder privilegierte Klassifizierungen ausgewertet.

- Alle neuen Konten werden beim Erstellen markiert.

- Kontinuierliche oder regelmäßige Überprüfungen außer der Reihe, um sicherzustellen, dass Rollen und Konten nicht durch normale Governance-Prozesse übersehen werden.

Privilegierte Konten

Privilegierte Konten verfügen über das höchste Maß an Schutz, da sie erhebliche oder wesentliche potenzielle Auswirkungen auf den Betrieb der Organisation darstellen, wenn sie kompromittiert werden.

Zu den privilegierten Konten gehören immer IT-Administratoren mit Zugriff auf die meisten oder alle Unternehmenssysteme, einschließlich der meisten oder aller unternehmenskritischen Systeme. Auch andere Konten mit hohen geschäftlichen Auswirkungen können diese zusätzliche Schutzebene rechtfertigen. Weitere Informationen dazu, welche Rollen und Konten auf welcher Ebene geschützt werden sollen, finden Sie im Artikel Privilegierte Sicherheit.

Zusätzlich zur speziellen Sicherheit bietet die privilegierte Kontensicherheit:

- Prävention: Fügen Sie Steuerungen hinzu, um die Nutzung dieser Konten auf die angegebenen Geräte, Arbeitsstationen und Vermittler einzuschränken.

- Reaktion: Überwachen Sie diese Konten genau auf anomale Aktivitäten, und untersuchen und beheben Sie das Risiko schnell.

Konfigurieren der privilegierten Kontensicherheit

Befolgen Sie die Anweisungen im Plan zur schnellen Sicherheitsmodernisierung, um sowohl die Sicherheit Ihrer privilegierten Konten zu erhöhen als auch die Kosten für die Verwaltung zu senken.