Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Dieses Dokument beschreibt die Sicherheitsstufen einer Strategie für privilegierten Zugriff. Eine Roadmap zur Einführung dieser Strategie finden Sie im schnellen Modernisierungsplan (RaMP). Anleitungen zur Implementierung finden Sie unter Bereitstellung mit privilegiertem Zugriff

Diese Ebenen sind in erster Linie darauf ausgelegt, einfache und einfache technische Anleitungen bereitzustellen, damit Organisationen diese wichtigen Schutzmaßnahmen schnell bereitstellen können. Die Strategie für den privilegierten Zugriff erkennt, dass Organisationen einzigartige Anforderungen haben, aber auch, dass benutzerdefinierte Lösungen Komplexität schaffen, was zu höheren Kosten und geringerer Sicherheit im Laufe der Zeit führt. Um diesen Bedarf zu ausgleichen, bietet die Strategie verbindliche Anleitungen für jede Stufe und Flexibilität, indem Organisationen entscheiden können, wann jede Rolle erforderlich ist, um die Anforderungen dieser Stufe zu erfüllen.

Das Einfache Machen hilft Menschen, es zu verstehen und das Risiko zu verringern, dass sie verwirrt sind und Fehler machen. Obwohl die zugrunde liegende Technologie fast immer komplex ist, ist es wichtig, dinge einfach zu halten, anstatt benutzerdefinierte Lösungen zu erstellen, die schwer zu unterstützen sind. Weitere Informationen finden Sie unter Prinzipien des Sicherheitsdesigns.

Das Entwerfen von Lösungen, die sich auf die Anforderungen der Administratoren und Endbenutzer konzentrieren, bleibt für sie einfach. Das Entwerfen von Lösungen, die für Sicherheits- und IT-Mitarbeiter einfach zu erstellen, zu bewerten und zu verwalten sind (mit Automatisierung, wo möglich), führt zu weniger Sicherheitsfehlern und zuverlässigeren Sicherheitszusicherungen.

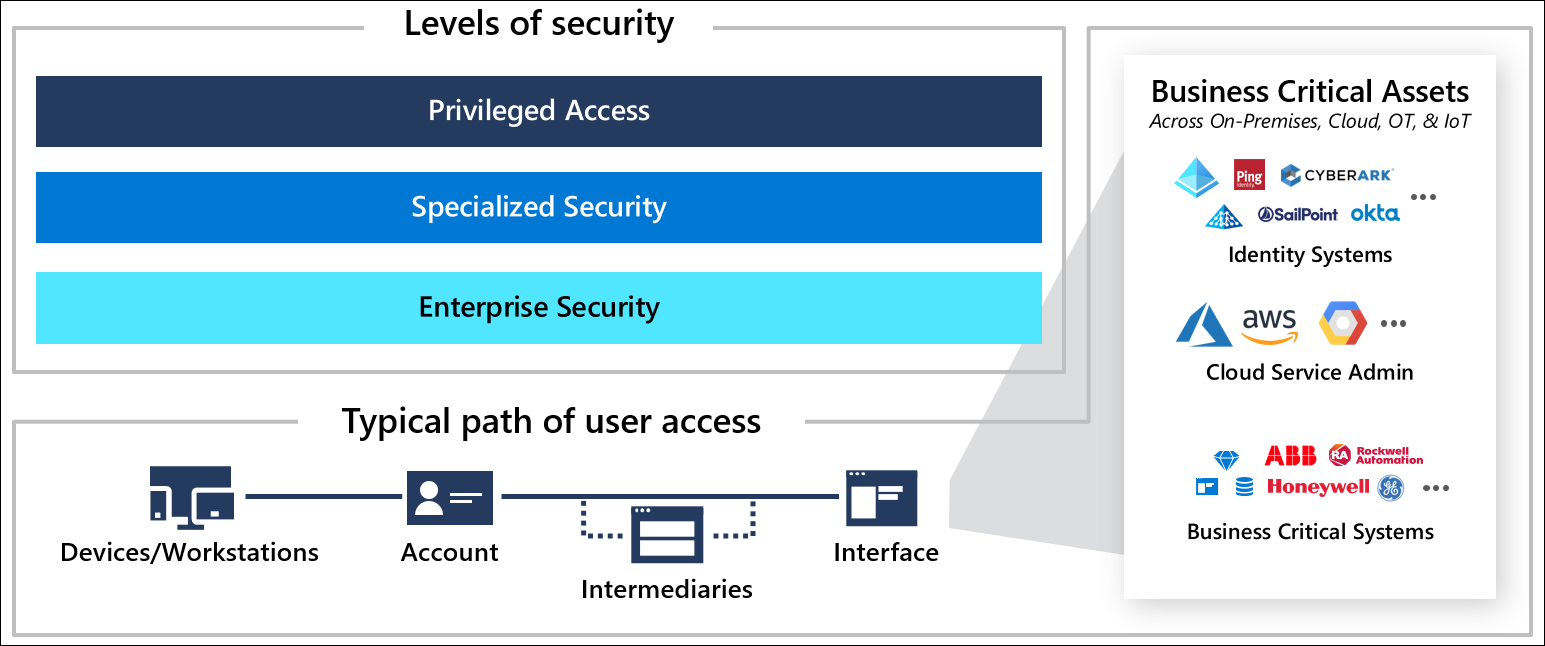

Die empfohlene Sicherheitsstrategie für privilegierten Zugriff implementiert ein einfaches dreistufiges System von Zusicherungen in allen Bereichen und ist für die einfache Bereitstellung von Konten, Geräten, Vermittlern und Schnittstellen konzipiert.

Mit jeder weiteren Stufe steigen die Angreiferkosten, verbunden mit einer zusätzlichen Investition in Defender für Cloud. Die Ebenen sind darauf ausgelegt, auf die "Sweet Spots" zu abzielen, an denen Sie die meisten Renditen (Angreiferkostensteigerung) für jede von Ihnen getätigte Sicherheitsinvestition erhalten.

Jede Rolle in Ihrer Umgebung sollte einem dieser Ebenen zugeordnet und optional im Laufe der Zeit als Teil eines Plans zur Verbesserung der Sicherheit erhöht werden. Jedes Profil wird klar als technische Konfiguration festgelegt und, wo möglich, automatisiert, um die Bereitstellung zu erleichtern und die Sicherheitsmaßnahmen zu beschleunigen. Informationen zur Implementierung finden Sie in der Roadmap für privilegierten Zugriff.

Sicherheitsstufen

Die in dieser Strategie verwendeten Sicherheitsstufen sind:

Unternehmen

Die Ebene Unternehmenssicherheit eignet sich für alle Unternehmensbenutzer und Produktivitätsszenarien. Im Verlauf des schnellen Modernisierungsplans dient das Unternehmen auch als Ausgangspunkt für spezialisierten und privilegierten Zugriff, während es schrittweise die Sicherheitskontrollen in der Unternehmenssicherheit verbessert.

Anmerkung

Schwächere Sicherheitskonfigurationen sind vorhanden, werden aber von Microsoft für Unternehmen heute aufgrund der Fähigkeiten und Ressourcen, die Angreifern zur Verfügung stehen, nicht empfohlen. Informationen darüber, was Angreifer auf den dunklen Märkten voneinander kaufen können und welche Durchschnitspreise gelten, finden Sie im Video Top 10 Best Practices for Azure Security

Spezialisiert

Die Ebene Spezialisierte Sicherheit bietet verstärkte Sicherheitskontrollen für Rollen mit weitreichenden geschäftlichen Auswirkungen (wenn sie von einem Angreifer oder böswilligen Insider kompromittiert werden).

Ihre Organisation sollte Kriterien für spezialisierte und privilegierte Konten dokumentiert haben (z. B. potenzielle Geschäftliche Auswirkungen auf über 1 Mio. USD) und dann alle Rollen und Konten identifizieren, die diese Kriterien erfüllen. (wird in dieser Strategie verwendet, einschließlich der spezialisierten Konten)

Spezielle Rollen umfassen in der Regel Folgendes:

- Entwickler unternehmenskritischer Systeme.

- sensible Geschäftsrollen wie Benutzer von SWIFT-Terminals, Forscher mit Zugriff auf vertrauliche Daten, Personal mit Zugriff auf finanzrelevante Berichte vor der Veröffentlichung, Lohnbuchhaltungsadministratoren, Genehmiger für sensible Geschäftsprozesse und andere rollen mit hohem Einfluss.

- Führungskräfte und persönliche Assistenten / Verwaltungsassistenten, die regelmäßig vertrauliche Informationen verarbeiten.

- Social Media-Konten mit hohem Einfluss, die den Ruf des Unternehmens beeinträchtigen könnten.

- Sensible IT-Administratoren mit erheblichen Berechtigungen und Auswirkungen, jedoch nicht unternehmensweit. Diese Gruppe umfasst in der Regel Administratoren einzelner Workloads mit hohem Einfluss. (z. B. Enterprise-Ressourcenplanungsadministratoren, Bankadministratoren, Helpdesk-/Tech-Supportrollen usw.)

Spezialisierte Kontosicherheit dient auch als Zwischenschritt für privilegierte Sicherheitsmaßnahmen, der auf diesen Kontrollmechanismen weiter aufbaut. Weitere Informationen zur empfohlenen Reihenfolge des Fortschritts finden Sie unter Roadmap für privilegierten Zugriff.

Privilegiert

Privileged Security ist die höchste Sicherheitsstufe, die für Rollen entwickelt wurde, die leicht zu einem schwerwiegenden Vorfall und potenziellen materiellen Schäden an der Organisation in den Händen eines Angreifers oder böswilligen Insiders führen könnten. Diese Stufe umfasst in der Regel technische Rollen mit Administratorberechtigungen für die meisten oder alle Unternehmenssysteme (und manchmal auch einige ausgewählte geschäftskritische Rollen)

Privilegierte Konten konzentrieren sich zuerst auf Sicherheit, wobei Produktivität als die Fähigkeit definiert ist, vertrauliche Aufgaben einfach und sicher auszuführen. Diese Rollen haben nicht die Möglichkeit, sowohl sensible Aufgaben als auch allgemeine Produktivitätsaufgaben auszuführen (Durchsuchen des Webs, Installieren und Verwenden einer App) mit demselben Konto oder demselben Gerät/derselben Arbeitsstation. Sie verfügen über stark eingeschränkte Konten und Arbeitsstationen mit erhöhter Überwachung ihrer Aktionen, um anomalienhafte Aktivitäten zu identifizieren, die auf Angreiferaktivitäten hindeuten könnten.

Sicherheitsrollen für privilegierten Zugriff umfassen in der Regel Folgendes:

- Microsoft Entra-Administratorrollen

- Andere Identitätsverwaltungsrollen mit Administratorrechten für ein Unternehmensverzeichnis, Identitätssynchronisierungssysteme, Verbundlösung, virtuelles Verzeichnis, Privileged Identity/Access Management System oder ähnliches.

- Rollen mit Mitgliedschaft in diesen lokalen Active Directory-Gruppen

- Unternehmensadministratoren

- Domänenadministratoren

- Schema-Admin

- BUILTIN\Administratoren

- Kontooperatoren

- Backup-Operatoren

- Druckoperatoren

- Serveroperatoren

- Domänencontroller

- Read-only-Domänencontroller

- Gruppenrichtlinienersteller-Besitzer

- Kryptografieoperatoren

- Verteilte COM-Benutzer

- Vertrauliche lokale Exchange-Gruppen (einschließlich Exchange-Windows-Berechtigungen und Exchange Trusted Subsystem)

- Andere delegierte Gruppen – Benutzerdefinierte Gruppen, die von Ihrer Organisation erstellt werden können, um Verzeichnisvorgänge zu verwalten.

- Jeder lokale Administrator für ein zugrunde liegendes Betriebssystem oder einen Cloud-Service-Mandanten, der die oben genannten Funktionen hostet, einschließlich

- Mitglieder der lokalen Administratorgruppe

- Mitarbeiter, die das Root-Passwort oder das eingebaute Administratorkennwort kennen

- Administratoren eines beliebigen Verwaltungs- oder Sicherheitstools mit Agents, die auf diesen Systemen installiert sind