Erfolgskriterien für die Strategie für privilegierten Zugriff

In diesem Dokument werden die Erfolgskriterien einer Strategie für privilegierten Zugriff beschrieben. In diesem Abschnitt werden strategische Perspektiven für den Erfolg einer Strategie für privilegierten Zugriff beschrieben. Eine Roadmap zur Einführung dieser Strategie finden Sie unter Plan zur schnellen Modernisierung. Einen Leitfaden zur Umsetzung finden Sie unter Bereitstellung einer Lösung für privilegierten Zugriff.

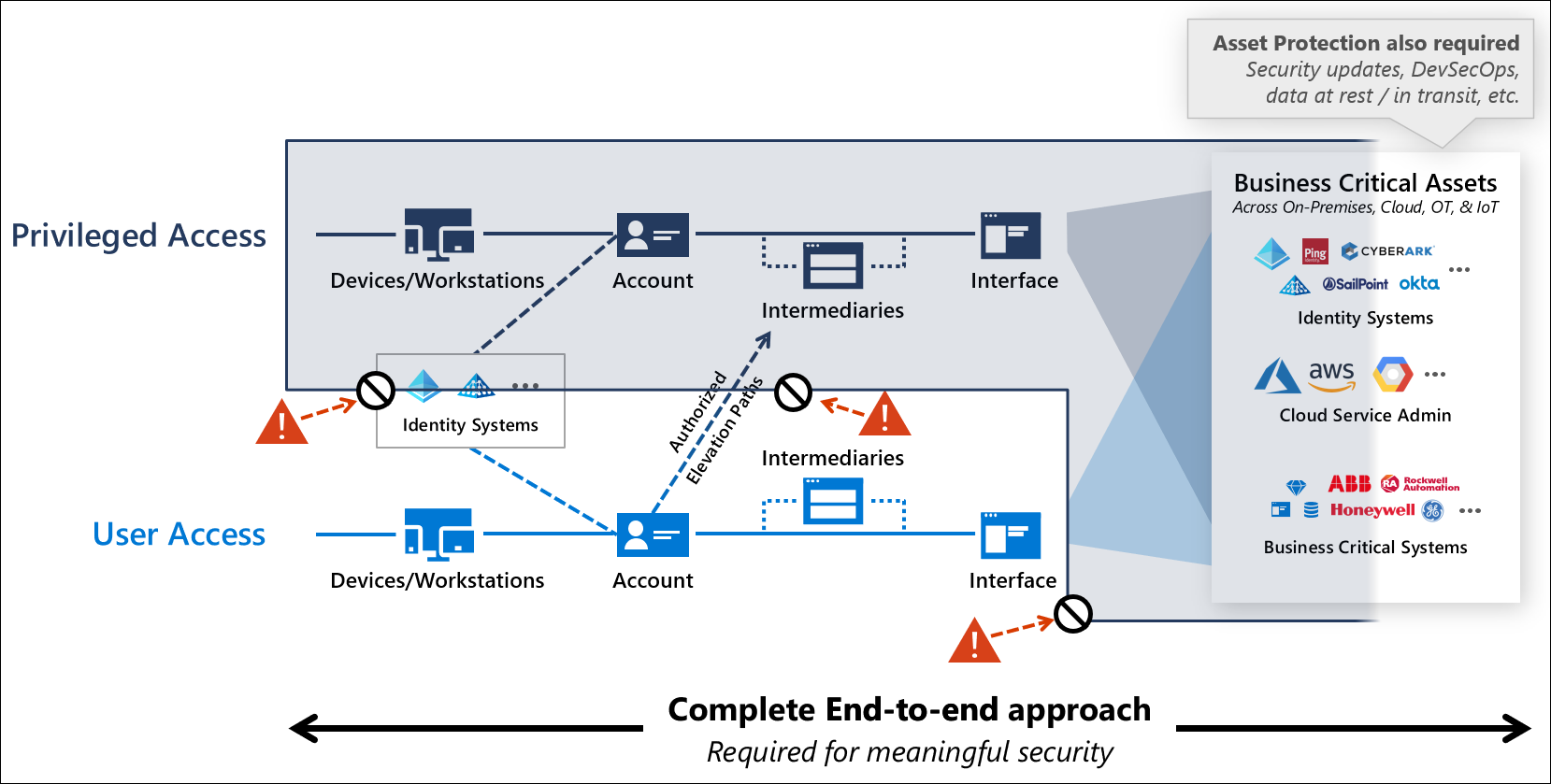

Die Umsetzung einer ganzheitlichen Strategie mit Zero-Trust-Ansätzen schafft eine Art „Versiegelung“ der Zugriffssteuerung für privilegierte Zugriffe, wodurch diese resistent gegen Angreifer wird. Diese Strategie lässt sich dadurch verwirklichen, dass die Pfade für den privilegierten Zugriff auf einige wenige beschränkt und diese autorisierten Pfade dann intensiv geschützt und überwacht werden.

Eine erfolgreiche Strategie muss alle Punkte abdecken, die Angreifer nutzen auskönnen, um Workflows mit privilegiertem Zugriff abzufangen. Dazu gehören vier verschiedene Initiativen:

- Elemente des Workflows für privilegierten Zugriff, einschließlich der zugrunde liegenden Geräte, Betriebssysteme, Anwendungen und Identitäten

- Identitätssysteme, die die privilegierten Konten sowie die Gruppen und andere Artefakte hosten, die den Konten Berechtigungen verleihen

- Workflow für den Benutzerzugriff und Pfade für Rechteerweiterungen, die zu privilegiertem Zugriff führen können

- Anwendungsschnittstellen, bei denen die Zero-Trust-Zugriffsrichtlinie erzwungen wird und die rollenbasierte Zugriffssteuerung (RBAC) für die Erteilung von Zugriffsrechten konfiguriert ist

Hinweis

Eine vollständige Sicherheitsstrategie umfasst auch den Schutz von Ressourcen, der über die Zugriffssteuerung hinausgeht. Dazu gehören Datensicherungen und Schutzmaßnahmen gegen Angriffe auf die Anwendung selbst, das zugrunde liegende Betriebssystem und die Hardware, auf von der Anwendung oder dem Dienst genutzte Konten sowie auf Daten im Ruhezustand oder während der Übertragung. Weitere Informationen zur Modernisierung einer Sicherheitsstrategie für die Cloud finden Sie unter Definieren einer Sicherheitsstrategie.

Ein Angriff erfolgt durch mit Automatisierung und Skripts arbeitenden menschlichen Angreifern auf eine Organisation, die sich aus Menschen, den von ihnen genutzten Prozessen und der von ihnen eingesetzten Technologie zusammensetzt. Aufgrund dieser Komplexität sowohl auf Angriffs- als auch auf Verteidigungsseite muss die Strategie vielschichtig sein, um sich gegen alle menschlichen, prozessbezogenen und technologischen Möglichkeiten zu wappnen, mit denen die Sicherheitsmaßnahmen möglicherweise unterlaufen werden.

Um langfristig und nachhaltig Erfolg sicherzustellen, müssen die folgenden Kriterien erfüllt sein:

- Kompromisslose Priorisierung

- Balance zwischen Sicherheit und Produktivität

- Verlässliche Partnerschaften innerhalb der Organisation

- Angreifern Rendite verwehren

- Befolgen des Prinzips der vertrauenswürdigen Quelle

Kompromisslose Priorisierung

Bei der kompromisslosen Priorisierung geht es darum, die effektivsten Maßnahmen mit dem schnellsten Nutzen zuerst zu ergreifen, auch wenn diese Maßnahmen nicht in die bereits bestehenden Pläne, Vorstellungen und Gewohnheiten passen. Diese Strategie legt eine Reihe von Schritten fest, die sich nach einer Vielzahl schwerwiegender Vorfälle im Bereich der Cybersicherheit bewährt haben. Die Lehren aus diesen Vorfällen bilden die Schritte, mit denen wir Organisationen helfen sicherzustellen, dass sich solche Krisen nicht wiederholen.

Obwohl es für Sicherheitsexperten stets verlockend ist zu versuchen, altbekannte, vorhandene Kontrollmechanismen wie Netzwerksicherheitsmaßnahmen und Firewalls für neuere Angriffe zu optimieren, mündet dieser Weg immer wieder in einem Scheitern. Das Detection and Response Team (DART) von Microsoft reagiert seit fast einem Jahrzehnt auf Angriffe mit privilegiertem Zugriff und stellt immer wieder fest, dass sich mit diesen herkömmlichen Sicherheitsansätzen diese Angriffe weder erkennen noch verhindern lassen. Wenngleich Netzwerksicherheitsmaßnahmen eine notwendige und wichtige grundlegende Voraussetzung für Sicherheit darstellen, ist es unerlässlich, sich von diesen Gewohnheiten zu lösen und auf Gegenmaßnahmen zu konzentrieren, die Angriffe aus der realen Welt verhindern oder abblocken.

Setzen Sie die in dieser Strategie empfohlenen Sicherheitsmaßnahmen kompromisslos in den Vordergrund, auch wenn dadurch bestehende Annahmen in Frage gestellt werden und Mitarbeiter gezwungen sind, neue Fertigkeiten zu erlernen.

Balance zwischen Sicherheit und Produktivität

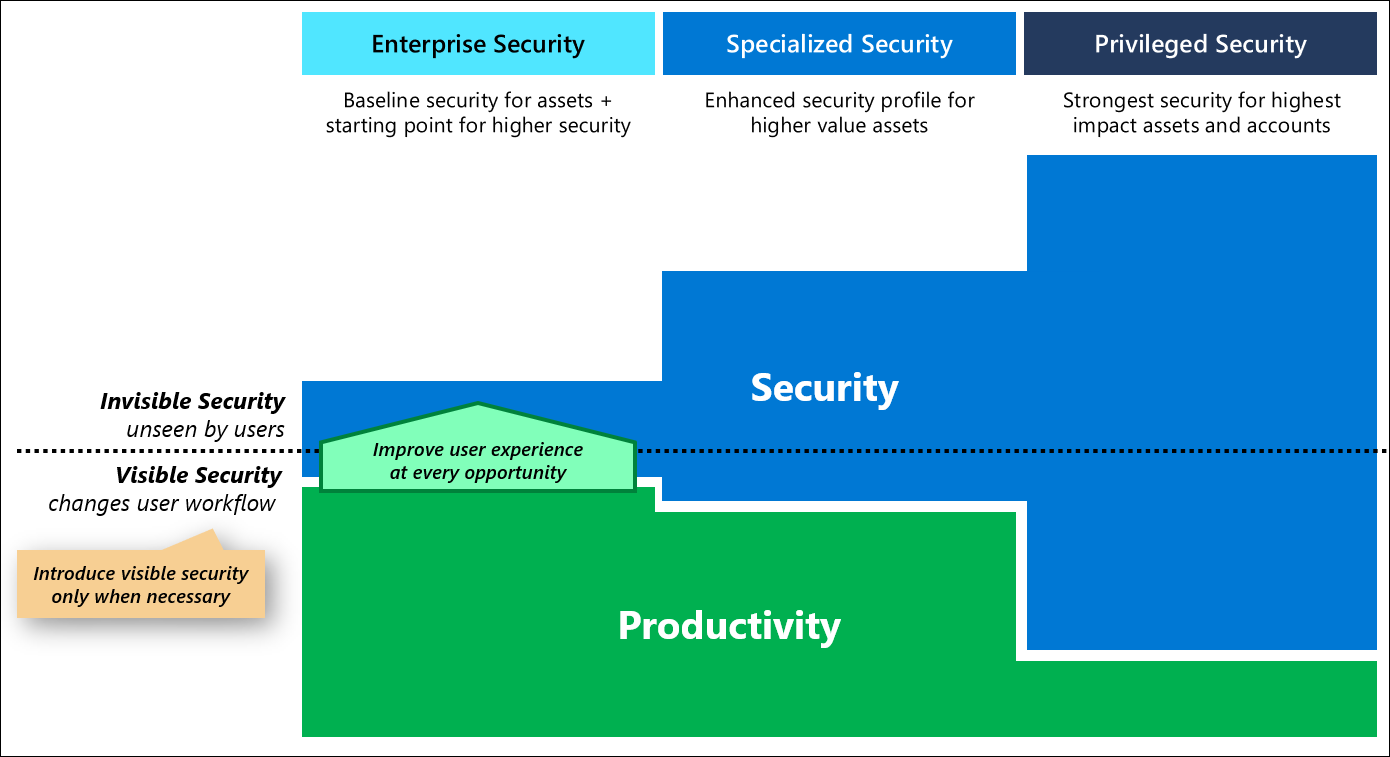

Wie bei allen Elementen einer Sicherheitsstrategie soll der privilegierte Zugriff sicherstellen, dass sowohl Produktivitäts- als auch Sicherheitsziele erreicht werden.

Durch ausgewogene Sicherheitsmaßnahmen werden die Extreme vermieden, die ein Risiko für die Organisation darstellen, und zwar durch:

- Vermeidung von zu strengen Sicherheitsmaßnahmen, die dazu führen, dass Benutzer die sicheren Richtlinien, Pfade und Systeme verlassen

- Vermeidung unzureichender Sicherheitsvorkehrungen, die der Produktivität schaden, da sie Angreifern eine einfache Kompromittierung der Organisation ermöglichen

Weitere Informationen zur Sicherheitsstrategie finden Sie unter Definieren einer Sicherheitsstrategie.

Um negative geschäftliche Auswirkungen von Sicherheitsmaßnahmen zu minimieren, sollten Sie unsichtbaren Maßnahmen den Vorrang geben, die die Workflows der Benutzer verbessern oder zumindest die Workflows der Benutzer nicht beeinträchtigen oder verändern. Während sicherheitsrelevante Rollen möglicherweise sichtbare Sicherheitsmaßnahmen benötigen, die zum Gewährleisten von Sicherheit ihre täglichen Workflows verändern, sollte diese Implementierung mit Bedacht erfolgen, um die Auswirkungen auf die Benutzerfreundlichkeit und den Geltungsbereich so weit wie möglich zu begrenzen.

Diese Strategie folgt diesem Leitgedanken, indem drei Profile definiert werden (weitere Informationen finden Sie weiter unten unter „Einfachheit ist Trumpf: Personas und Profile“).

Verlässliche Partnerschaften innerhalb der Organisation

Die Sicherheitsabteilung muss darauf hinarbeiten, Partnerschaften innerhalb der Organisation aufzubauen, um erfolgreich zu sein. Neben der zeitlosen Wahrheit, dass „keiner von uns so schlau ist wie wir alle zusammen“, liegt es in der Natur von Sicherheitsabteilungen, eine tragende Rolle beim Schutz der Ressourcen anderer zu spielen. Die Sicherheitsabteilung ist nicht für die Ressourcen verantwortlich, zu deren Schutz sie beiträgt (Rentabilität, Betriebszeit, Leistung usw.). Sie hat eine unterstützende Funktion, die mit fachkundiger Beratung und Diensten dazu beiträgt, das geistige Eigentum und die betrieblichen Funktionen zu schützen, die für die Organisation wichtig sind.

Die Sicherheitsabteilung sollte stets als Partner zur Unterstützung der geschäftlichen und operativen Ziele arbeiten. Die Sicherheitsabteilung sollte zwar nicht zögern, direkte Ratschläge zu erteilen, z. B. von der Inkaufnahme eines hohen Risikos abzuraten, aber sie sollte diese Ratschläge stets in Bezug auf das Geschäftsrisiko im Verhältnis zu anderen Risiken und Chancen formulieren, die von den Zuständigen für die Ressourcen gehandhabt werden.

Während einige Sicherheitsaspekte größtenteils innerhalb der Organisation geplant und erfolgreich realisiert werden können, erfordern viele, wie die Absicherung des privilegierten Zugriffs, eine enge Zusammenarbeit mit der IT-Abteilung und den Fachbereichen, um zu verstehen, welche Rollen zu schützen sind. Außerdem müssen Workflows aktualisiert und neu gestaltet werden, um sicherzustellen, dass sie sowohl sicher sind als auch den Beschäftigten erlauben, ihre Arbeit zu erledigen. Weitere Informationen zu dieser Idee finden Sie im Abschnitt Transformationen, Denkrichtungen und Erwartungen im Artikel mit dem Leitfaden zur Sicherheitsstrategie.

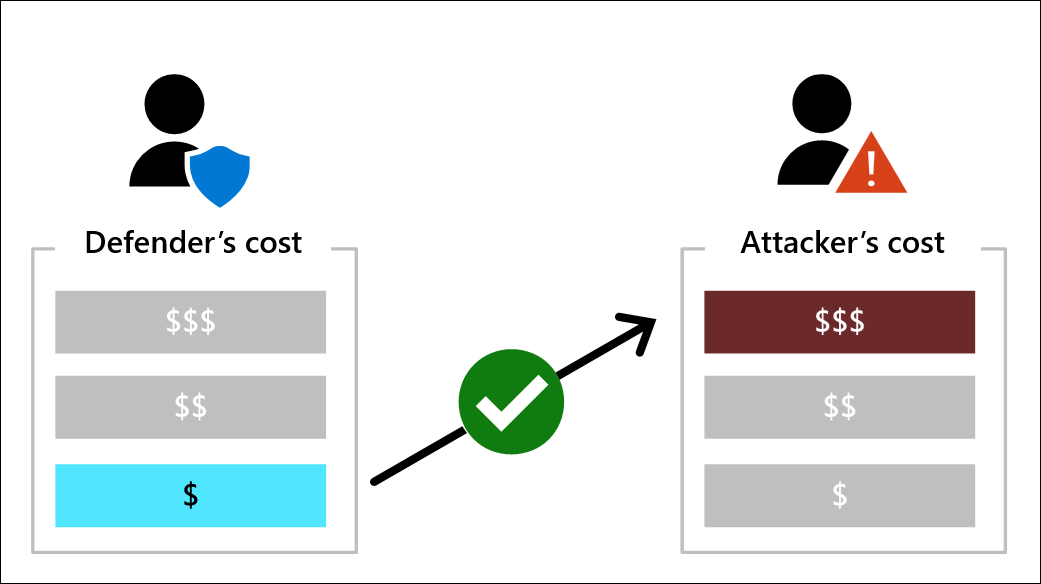

Angreifern Rendite verwehren

Behalten Sie einen pragmatischen Fokus bei, indem Sie sicherstellen, dass Ihre Abwehrmaßnahmen den Angreifer vor so hohe Hürden stellen, dass sich ein Angriff auf Sie aufgrund der hohen Kosten und Reibungsverluste nicht lohnt. Die Auswertung, wie sich Abwehrmaßnahmen auf die Kosten des Angreifers auswirken, ist sowohl eine sinnvolle Erinnerung daran, sich auf den Blickwinkel des Angreifers zu konzentrieren, als auch eine strukturierte Möglichkeit, die Effektivität verschiedener Maßnahmen zur Risikominderung zu vergleichen.

Ihr Ziel muss es sein, die Kosten für den Angreifer zu erhöhen und gleichzeitig Ihre eigenen Sicherheitsinvestitionen auf ein Minimum zu reduzieren:

Verwehren Sie Angreifer eine Rendite, indem Sie die Kosten eines Angriffs bei allen Elementen der Sitzung mit privilegiertem Zugriff erhöhen. Dieses Konzept wird ausführlicher im Artikel Erfolgskriterien einer Strategie für privilegierten Zugriff beschrieben.

Wichtig

Eine Strategie für privilegierten Zugriff muss umfassend sein und tiefgreifende Abwehrmaßnahmen bieten. Sie muss aber den Trugschluss „tiefgreifender Kosten“ vermeiden, bei dem die Verteidiger einfach immer mehr gleichartige (vertraute) Sicherheitsinstrumente (oft Netzwerkfirewalls/-filter) über den Punkt hinaus anhäufen, an dem sie einen sinnvollen Mehrwert für die Sicherheit bieten.

Weitere Informationen zur Rendite des Angreifers finden Sie im Kurzvideo und in der ausführlichen Diskussion unter Disrupting attacker return on investment (Angreifern Rendite verwehren).

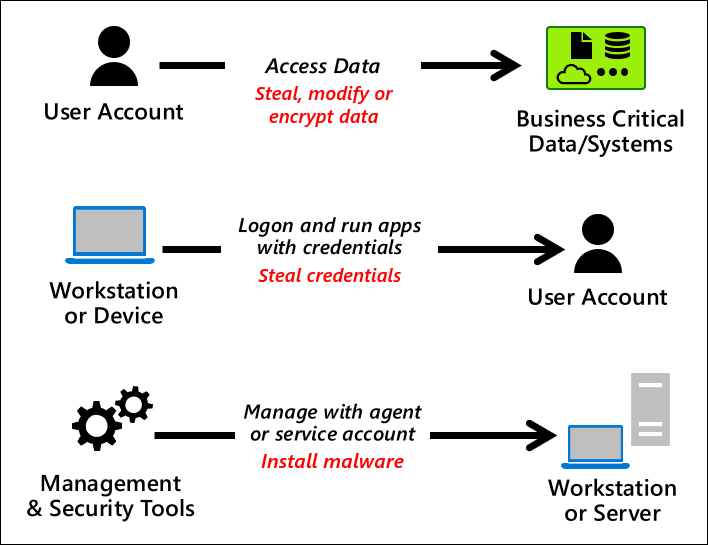

Prinzip der vertrauenswürdigen Quelle

Beim Prinzip der vertrauenswürdigen Quelle müssen alle Sicherheitsabhängigkeiten genauso vertrauenswürdig sein wie das zu sichernde Objekt.

Jedes Subjekt, das ein Objekt kontrolliert, ist eine Sicherheitsabhängigkeit dieses Objekts. Wenn ein Angreifer alles kontrollieren kann, was der Kontrolle eines Zielobjekts unterliegt, kann er dieses Zielobjekt kontrollieren. Aufgrund dieser Bedrohungslage müssen Sie sicherstellen, dass die Absicherungen aller Sicherheitsabhängigkeiten auf oder über der gewünschten Sicherheitsebene des Objekts selbst liegen. Dieses Prinzip gilt für viele Arten von Kontrollbeziehungen:

Obwohl es im Prinzip einfach ist, wird dieses Konzept in der realen Welt schnell komplex, da die meisten Unternehmen über Jahrzehnte organisch gewachsen sind und viele Tausende von rekursiven Kontrollbeziehungen haben, die aufeinander aufbauen, sich gegenseitig bedingen oder beides. Dieses Netz von Kontrollbeziehungen bietet viele Zugriffspfade, die ein Angreifer während eines Angriffs, oft mit automatisierten Tools, entdecken und ausnutzen kann.

Die von Microsoft empfohlene Strategie für den privilegierten Zugriff ist im Wesentlichen ein Plan, die wichtigsten Teile dieses Knotens zuerst mit einem Zero-Trust-Ansatz zu entwirren, indem explizit überprüft wird, ob die Quelle vertrauenswürdig ist, bevor der Zugriff auf das Ziel erlaubt wird.

In allen Fällen muss die Vertrauensebene der Quelle gleich oder höher sein als die des Ziels.

- Die einzige nennenswerte Ausnahme von diesem Prinzip ist die Zulassung nicht verwalteter privater Geräte und Partnergeräte in Unternehmensszenarien. Diese Ausnahme ermöglicht eine unternehmensweite Zusammenarbeit und Flexibilität und kann aufgrund des geringen relativen Werts der Unternehmensressourcen bei den meisten Organisationen auf ein akzeptables Niveau reduziert werden. Weitere Informationen zur BYOD-Sicherheit finden Sie im Blogbeitrag How a BYOD policy can reduce security risk in the public sector (Wie eine BYOD-Richtlinie das Sicherheitsrisiko im öffentlichen Sektor verringern kann).

- Die gleiche Ausnahme kann jedoch aufgrund der Sicherheitsrelevanz dieser Ressourcen nicht auf die Sicherheitsebenen „Spezialisiert“ und „Privilegiert“ ausgedehnt werden. Einige Anbieter von PAM-/PIM-Lösungen (Privileged Access Management/Privileged Identity Management) behaupten, dass ihre Lösungen das Risiko von Geräten auf untergeordneter Ebene eindämmen können, aber aufgrund unserer Erfahrungen bei der Untersuchung von Vorfällen widersprechen wir diesen Behauptungen mit allem Respekt. Die Besitzer von Ressourcen in Ihrer Organisation können sich dafür entscheiden, das Risiko der Nutzung von Geräten auf Unternehmenssicherheitsebene für den Zugriff auf spezialisierte oder privilegierte Ressourcen in Kauf zu nehmen, aber diese Konfiguration wird von Microsoft nicht empfohlen. Weitere Informationen finden Sie im Leitfaden für Privileged Access Management/Privileged Identity Management für Vermittler.

Die Strategie des privilegierten Zugriffs setzt dieses Prinzip in erster Linie durch die Erzwingung der Zero-Trust-Richtlinie mit bedingtem Zugriff auf eingehende Sitzungen bei Schnittstellen und Vermittlern um. Das Prinzip der vertrauenswürdigen Quelle beginnt damit, dass Sie ein neues Gerät von einem OEM erhalten, das nach Ihren Sicherheitsspezifikationen gefertigt wurde, einschließlich Betriebssystemversion, Baselinekonfiguration der Sicherheit und anderen Anforderungen wie dem Einsatz von Windows Autopilot zur Bereitstellung.

Optional kann sich das Prinzip der vertrauenswürdigen Quelle auf eine äußerst strenge Überprüfung aller Komponenten in der Lieferkette erstrecken, einschließlich der Installationsmedien für Betriebssysteme und Anwendungen. Dieses Prinzip ist zwar für Organisationen geeignet, die mit besonders raffinierten Angreifern konfrontiert sind, sollte aber eine geringere Priorität haben als die anderen Kontrollmechanismen in diesem Leitfaden.