Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

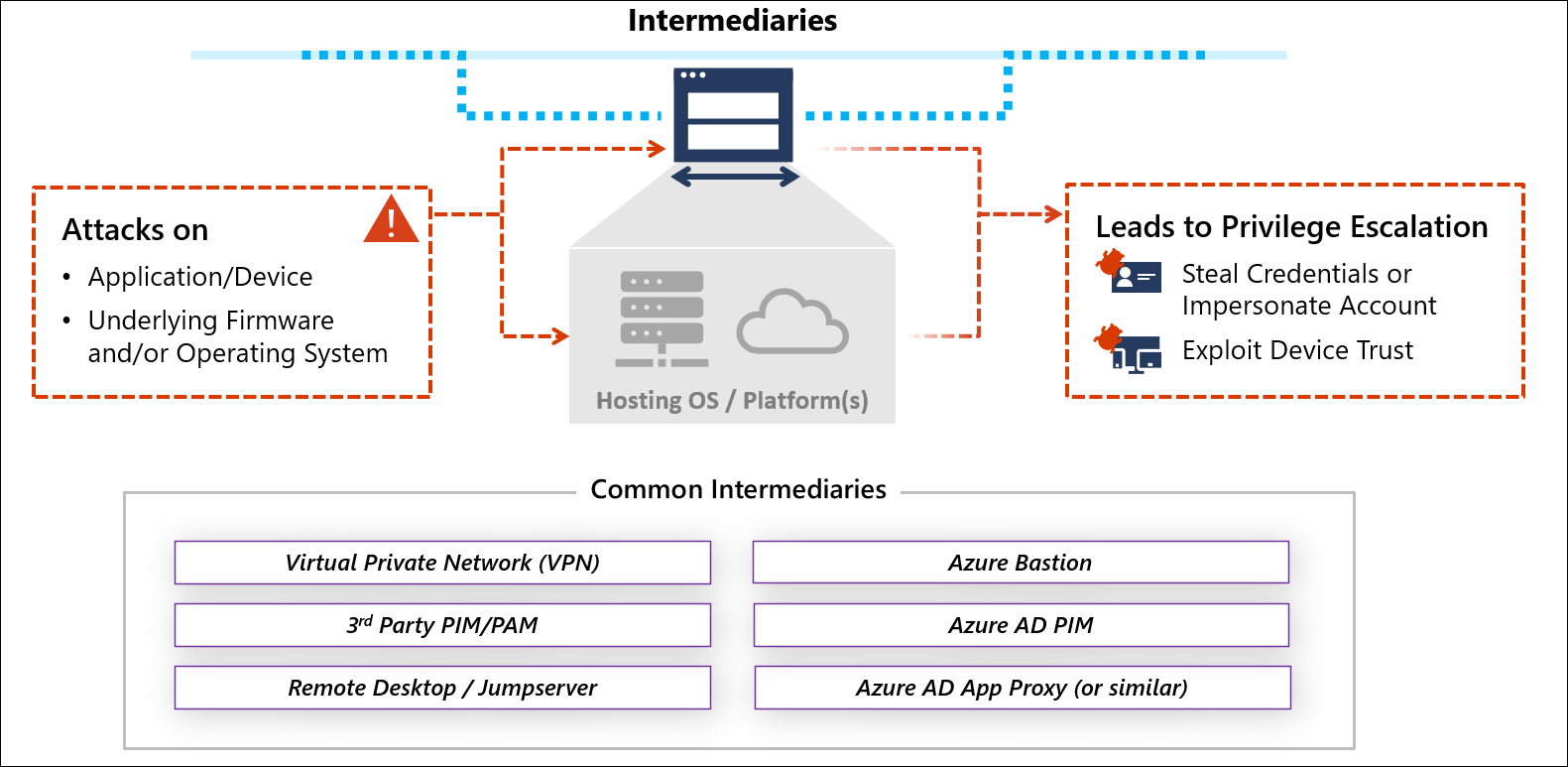

Die Sicherheit zwischengeschalteter Geräte ist eine wichtige Komponente zur Sicherung privilegierten Zugriffs.

Vermittler fügen der Kette der Zero Trust-Sicherheitsgarantie für die End-to-End-Sitzung des Benutzers oder Administrators ein weiteres Glied hinzu, sodass sie die Zero Trust-Sicherheitsgarantien in der Sitzung aufrechterhalten (oder verbessern) müssen. Beispiele für Vermittler sind virtuelle private Netzwerke (VPNs), Jumpserver, virtuelle Desktopinfrastruktur (Virtual Desktop Infrastructure, VDI) sowie die Veröffentlichung von Anwendungen über Zugriffsproxys.

Ein Angreifer kann einen Vermittler angreifen, um zu versuchen, mithilfe der darauf gespeicherten Berechtigungsdaten die Privilegien zu erweitern, Fernzugriff auf Unternehmensnetzwerke zu erhalten oder das Vertrauen in dieses Gerät auszunutzen, wenn es für Zero Trust-Zugriffsentscheidungen verwendet wird. Das gezielte Angreifen von Vermittlern ist nur allzu alltäglich geworden, insbesondere für Unternehmen, die den Sicherheitsstatus dieser Geräte nicht strikt aufrechterhalten. Beispiel: Anmeldeinformationen, die von VPN-Geräten gesammelt wurden.

Vermittler variieren in Bezug auf Zweck und Technologie, bieten jedoch in der Regel Remotezugriff, Sitzungssicherheit oder beides:

- Remotezugriff: Aktivieren des Zugriffs auf Systeme in Unternehmensnetzwerken über das Internet

- Sitzungssicherheit: Erhöhen des Sicherheitsschutzes und der Sichtbarkeit für eine Sitzung

- Szenario des nicht verwalteten Geräts: Bereitstellen eines verwalteten virtuellen Desktops, auf den nicht verwaltete Geräte (z. B. persönliche Mitarbeitergeräte) und/oder Geräte zugreifen können, die von einem Partner/Anbieter verwaltet werden.

- Administratoren-Sicherheitsszenario: Konsolidieren Sie Verwaltungspfade, und/oder erhöhen Sie die Sicherheit mit Just-in-Time-Zugriff, Sitzungsüberwachung und -aufzeichnung und ähnlichen Funktionen.

Um sicherzustellen, dass Sicherheitsgarantien vom ursprünglichen Gerät und Konto bis hin zur Ressourcenschnittstelle aufrechterhalten werden, müssen Sie das Risikoprofil der Vermittler und Entschärfungsmaßnahmen verstehen.

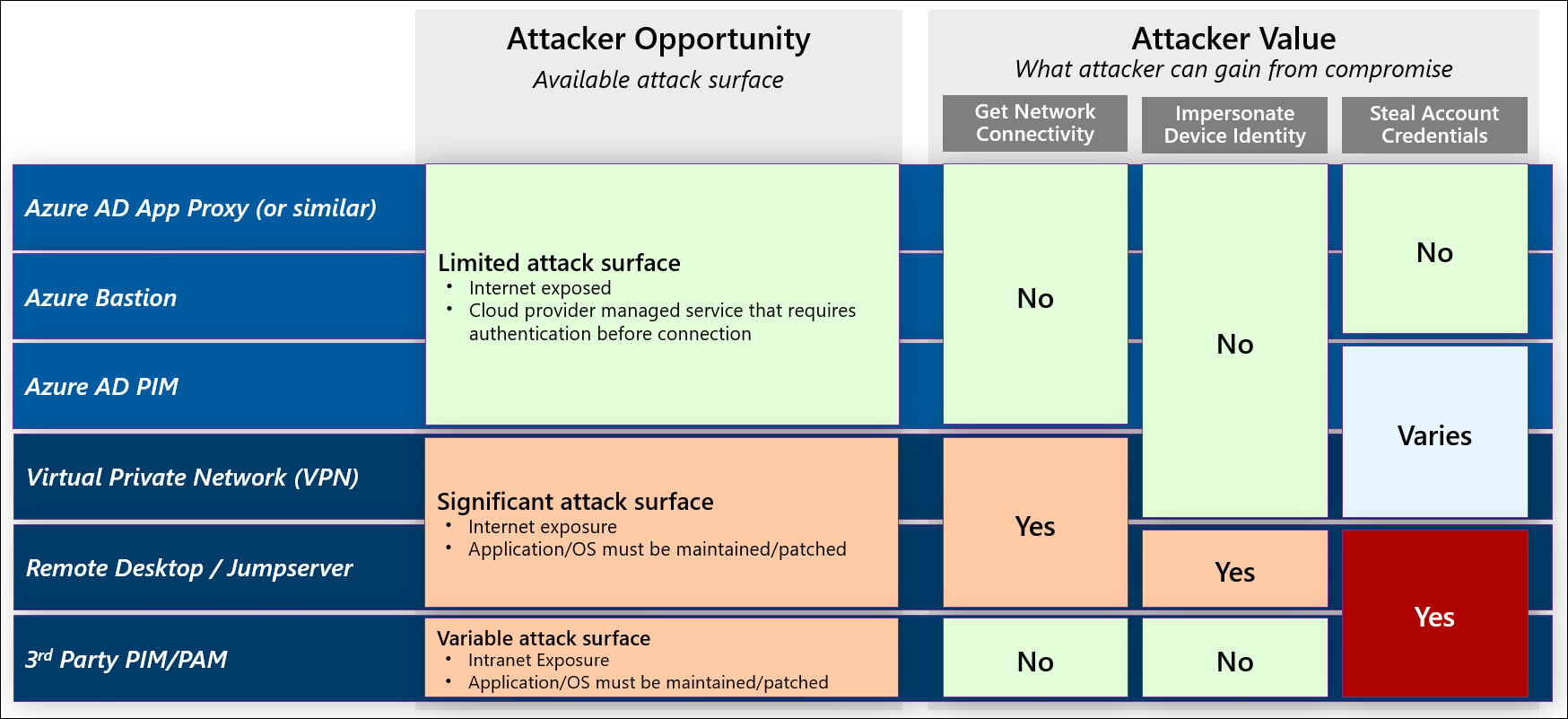

Angriffsmöglichkeit und -wert

Unterschiedliche Vermittlertypen führen einzigartige Funktionen aus, sodass sie jeweils einen anderen Sicherheitsansatz erfordern. Es gibt jedoch einige wichtige Gemeinsamkeiten wie das schnelle Anwenden von Sicherheitspatches auf Geräten, Firmware, Betriebssystemen und Anwendungen.

Die Angriffsmöglichkeit wird durch die verfügbare Angriffsfläche dargestellt, die ein Angriffsoperator als Ziel haben kann:

- Native Cloud-Dienste wie Microsoft Entra PIM, Azure Bastion und Microsoft Entra Application Proxy bieten eine begrenzte Angriffsfläche für Eindringlinge. Obwohl sie dem öffentlichen Internet ausgesetzt sind, haben Kunden (und Angreifer) keinen Zugriff auf zugrunde liegende Betriebssysteme, die die Dienste bereitstellen, und sie werden in der Regel konsistent über automatisierte Mechanismen beim Cloudanbieter verwaltet und überwacht. Diese kleinere Angriffsfläche schränkt die verfügbaren Möglichkeiten für Angreifer im Vergleich zu klassischen lokalen Anwendungen und Geräten ein, die von IT-Mitarbeitern konfiguriert, gepatcht und überwacht werden müssen, die häufig durch widersprüchliche Prioritäten und mehr Sicherheitsaufgaben überfordert sind, als sie Zeit haben.

- Virtuelle private Netzwerke (VPNs) und Remote Desktops / /Jump Server bieten häufig eine erhebliche Angriffsmöglichkeit, da mit dem Internet verbunden werden, um Remotezugriff zu ermöglichen, und die Wartung dieser Systeme häufig missachtet wird. Obwohl nur einige wenige Netzwerkports verfügbar gemacht werden, benötigen Angreifer für einen Angriff nur Zugriff auf einen einzigen nicht gepatchten Dienst.

- PIM/PAM-Drittanbieter-Dienste werden häufig vor Ort oder als virtueller Computer in Infrastructure-as-a-Service (IaaS) gehostet und sind in der Regel nur für Intranet-Hosts verfügbar. Obwohl das Internet nicht direkt verfügbar gemacht wird, können Angreifer mit einer einzelnen kompromittierten Anmeldeinformation über VPN oder ein anderes Remotezugriffs-Medium auf den Dienst zugreifen.

Der Angreiferwert stellt dar, was ein Angreifer durch die Kompromittierung eines Vermittlers gewinnen kann. Eine Kompromittierung wird als Angreifer definiert, der die vollständige Kontrolle über eine Anwendung/VM und/oder einen Administrator der Kundeninstanz des Clouddiensts erlangt.

Zu den Bestandteilen, die Angreifer von einem Vermittler für die nächste Phase ihres Angriffs sammeln können, gehören:

- Abrufen der Netzwerkkonnektivität für die Kommunikation mit den meisten oder allen Ressourcen in Unternehmensnetzwerken. Dieser Zugriff wird in der Regel von VPNs und Remotedesktop/Jump-Serverlösungen bereitgestellt. Azure Bastion und Microsoft Entra Application Proxy (oder ähnliche Lösungen von Drittanbietern) bieten zwar ebenfalls einen Fernzugriff, doch handelt es sich bei diesen Lösungen in der Regel um anwendungs- oder serverspezifische Verbindungen und nicht um einen allgemeinen Netzwerkzugriff

- Geräteidentität annehmen: Kann Zero Trust-Mechanismen umgehen, wenn ein Gerät für die Authentifizierung erforderlich ist und/oder von einem Angreifer verwendet wird, um Informationen über die Zielnetzwerke zu sammeln. Security Operations-Teams überwachen die Aktivitäten von Gerätekonten häufig nicht genau und konzentrieren sich nur auf Benutzerkonten.

- Der Diebstahl von Kontozugangsdaten, um sich bei Ressourcen zu authentifizieren, ist das wichtigste Mittel für Angreifer, da es die Möglichkeit bietet, Berechtigungen für den Zugriff auf ihr endgültiges Ziel oder die nächste Phase des Angriffs zu erhöhen.

Remotedesktop/Jump-Server und PIM/PAM von Drittanbietern sind die attraktivsten Ziele und verfügen über „Alles auf einer Karte“-Dynamik erhöhter Angreiferwerter und verringerter Sicherheit:

- PIM-/PAM-Lösungen speichern in der Regel die Zugangsdaten für die meisten oder alle privilegierten Rollen in dem Unternehmen, sodass sie ein sehr lukratives Ziel sind, kompromittiert oder als Waffe benutzt zu werden.

- Microsoft Entra PIM bietet Angreifern nicht die Möglichkeit, Anmeldedaten zu stehlen, da es Privilegien freigibt, die einem Konto bereits durch MFA oder andere Arbeitsabläufe zugewiesen wurden, aber ein schlecht gestalteter Arbeitsablauf könnte es einem Angreifer ermöglichen, die Privilegien zu erweitern.

- Remotedesktop/Jump-Server, die von Administratoren verwendet werden, stellen einen Host zur Verfügung, an dem viele oder alle vertraulichen Sitzungen übergeben werden, sodass Angreifer Standardtools zum Diebstahl von Zugangsdaten verwenden können, um diese Daten zu stehlen und wiederzuverwenden.

- VPNs können Anmeldedaten in der Lösung speichern, was Angreifern eine potenzielle Fundgrube für die Eskalation von Privilegien bietet. Daher wird dringend empfohlen, Microsoft Entra ID für die Authentifizierung zu verwenden, um dieses Risiko zu minimieren.

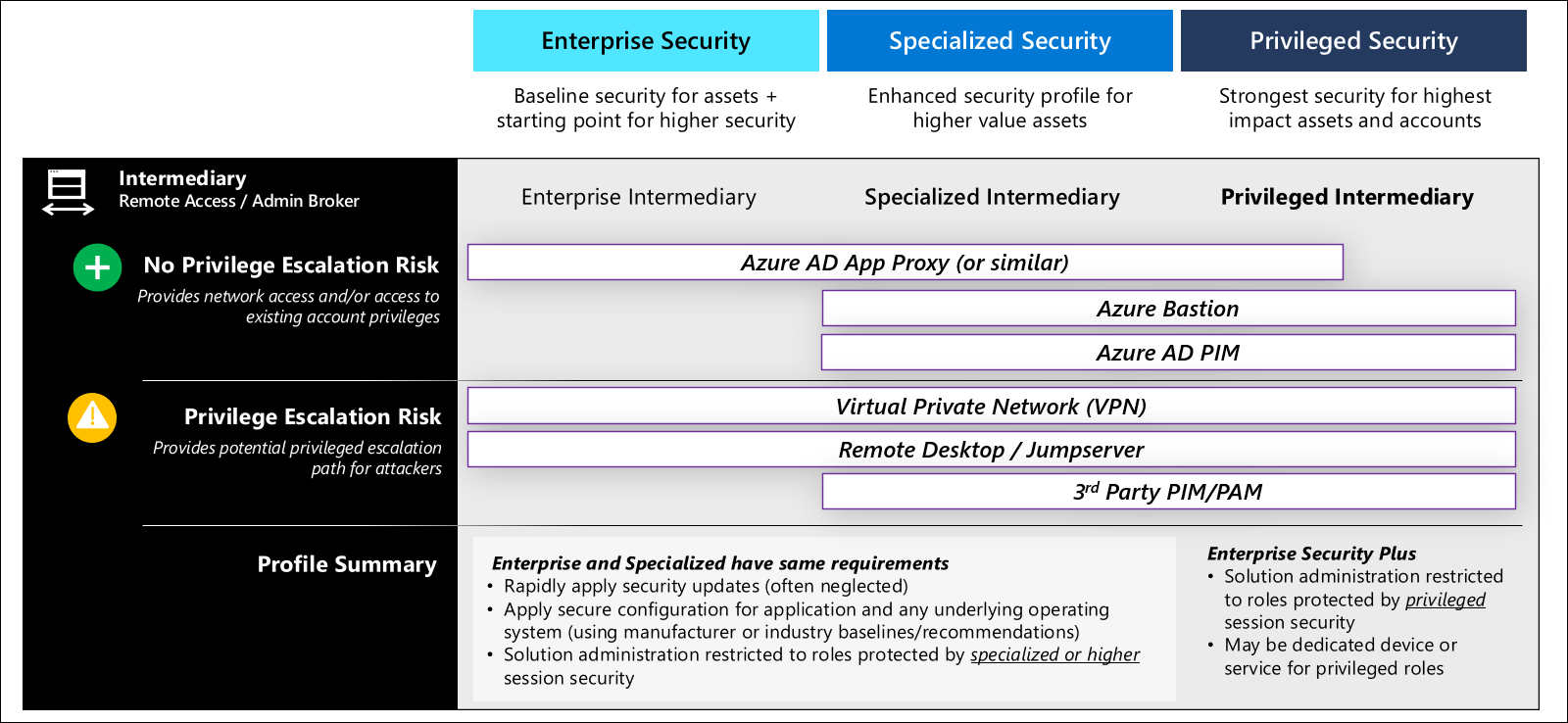

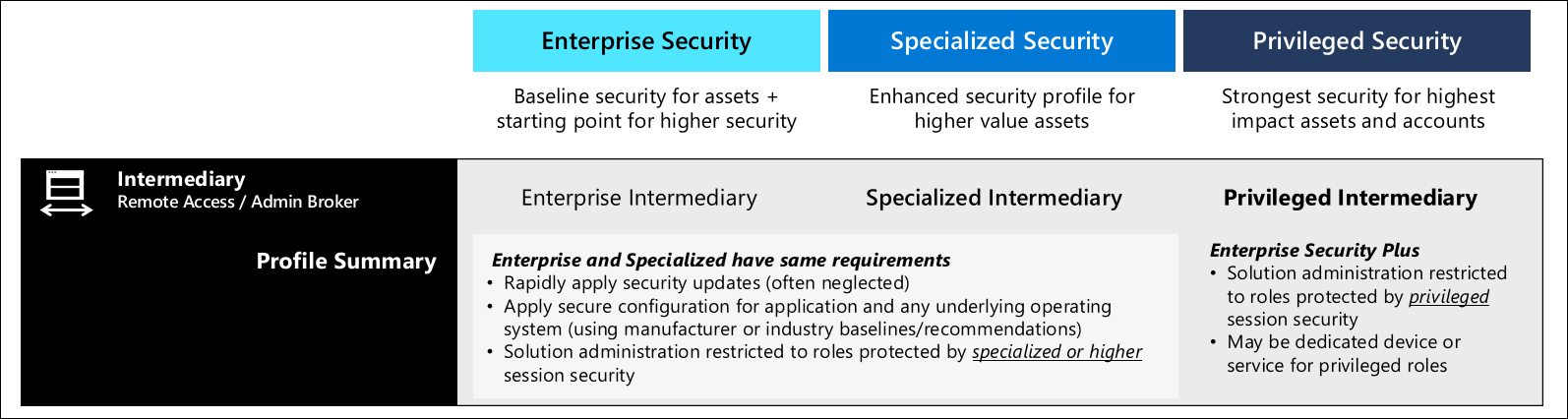

Zwischengeschaltete Sicherheitsprofile

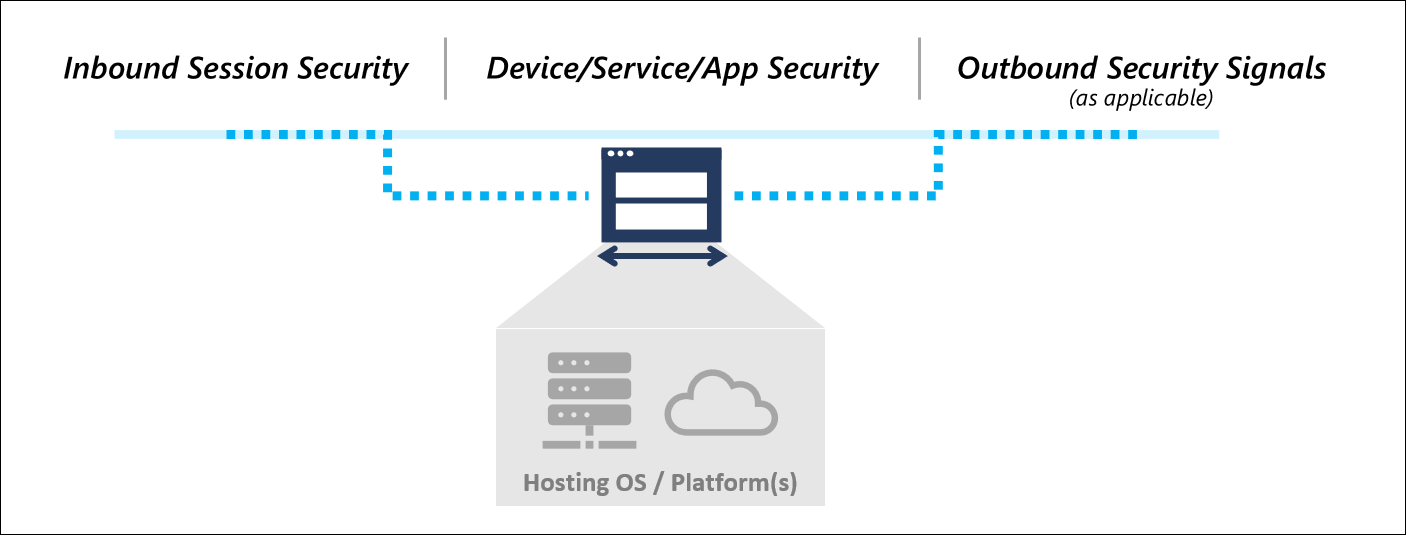

Das Einrichten dieser Zusicherungen erfordert eine Kombination von Sicherheitskontrollen, von denen einige von vielen Vermittlern gemeinsam sind und von denen einige spezifisch für den Typ des Vermittlers sind.

Ein Vermittler ist ein Glied in der Zero Trust-Kette, das Benutzern/Geräten eine Schnittstelle bietet und dann den Zugriff auf die nächste Schnittstelle ermöglicht. Die Sicherheitskontrollen müssen eingehende Verbindungen, die Sicherheit des zwischengeschalteten Geräts / der zwischengeschalteten Anwendung / des zwischengeschalteten Dienstes selbst und (falls zutreffend) Zero Trust-Sicherheitssignale für die nächste Schnittstelle berücksichtigen.

Allgemeine Sicherheitskontrollen

Die allgemeinen Sicherheitselemente für Vermittler konzentrieren sich auf die Aufrechterhaltung einer guten Sicherheitshygiene für Unternehmen und spezialisierte Ebenen mit zusätzlichen Einschränkungen für die Berechtigungssicherheit.

Diese Sicherheitskontrollen sollten auf alle Arten von Vermittlern angewendet werden:

- Durchsetzung der Sicherheit eingehender Verbindungen – Verwenden Sie Microsoft Entra ID und Conditional Access, um sicherzustellen, dass alle eingehenden Verbindungen von Geräten und Konten bekannt, vertrauenswürdig und zulässig sind. Weitere Informationen finden Sie im Artikel Sichern von privilegierten Schnittstellen mit detaillierten Definitionen für Geräte- und Kontoanforderungen für Unternehmen und Spezialisten.

- Ordnungsgemäße Systemwartung: Alle Vermittler müssen bewährte Sicherheitshygienemaßnahmen befolgen, z. B.:

- Sichere Konfiguration: Befolgen Sie die Baselines der Hersteller oder Branchensicherheitskonfiguration und bewährte Methoden für die Anwendung und alle zugrunde liegenden Betriebssysteme, Clouddienste oder andere Abhängigkeiten. Zu den anwendbaren Anleitungen von Microsoft gehören die Azure Security Baseline und die Windows Baselines.

- Schnelles Patchen: Sicherheitsupdates und Patches der Anbieter müssen nach der Veröffentlichung schnell angewendet werden.

- Rollenbasierte Zugriffssteuerun (RBAC) kann von Angreifern missbraucht werden, um ihre Berechtigungen zu erweitern. Das RBAC-Modell des Vermittlers muss sorgfältig überprüft werden, um sicherzustellen, dass nur autorisierten Mitarbeitern, die auf einer spezialisierten oder privilegierten Ebene geschützt sind, Administratorrechte gewährt werden. Dieses Modell muss alle zugrundeliegenden Betriebssysteme oder Clouddienste (Stammkontokennwort, lokale Administratorbenutzer/-gruppen, Mandantenadministratoren usw.) enthalten.

- Endpoint Detection and Response (EDR) und ausgehendes Vertrauenssignal – Geräte, die ein vollständiges Betriebssystem enthalten, sollten mit einem EDR wie Microsoft Defender for Endpoint überwacht und geschützt werden. Diese Steuerung sollte so konfiguriert werden, dass Compliancesignale der Geräte an den bedingten Zugriff ausgegeben werden, damit diese Anforderung von Richtlinien für Schnittstellen erzwungen werden kann.

Privilegierte Vermittler erfordern zusätzliche Sicherheitskontrollen:

- Rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC): Administratorrechte dürfen nur auf privilegierte Rollen beschränkt werden, die diesen Standard für Arbeitsstationen und Konten erfüllen.

- Dedizierte Geräte (optional): Aufgrund der äußersten Vertraulichkeit privilegierter Sitzungen können Unternehmen dedizierte Instanzen von Zwischenfunktionen für privilegierte Rollen implementieren. Diese Steuerung ermöglicht zusätzliche Sicherheitseinschränkungen für diese privilegierten Vermittler und eine genauere Überwachung der Aktivitäten privilegierter Rollen.

Sicherheitsleitfaden für jeden Zwischentyp

Dieser Abschnitt enthält spezifische Sicherheitsempfehlungen, die für jeden Vermittlertyp eindeutig sind.

Privilegiertes Zugangsmanagement / Privilegiertes Identitätsmanagement

Eine Art von Vermittler, der explizit für Sicherheitsfälle entwickelt wurde, sind PiM/PAM-Lösungen (Privilegiertes Identitätsmanagement / Privilegiertes Zugangsmanagement)

Anwendungsfälle und Szenarien für PIM/PAM

PIM/PAM-Lösungen wurden entwickelt, um die Sicherheitsgarantien für vertrauliche Konten zu erhöhen, die von spezialisierten oder privilegierten Profilen abgedeckt würden, und konzentrieren sich in der Regel zuerst auf IT-Administratoren.

Obwohl die Funktionen zwischen PIM/PAM-Anbietern variieren, bieten viele Lösungen Sicherheitsmöglichkeiten für:

Vereinfachen der Dienstkontoverwaltung und Kennwortrotation (eine sehr wichtige Funktion)

Bereitstellen erweiterter Workflows für Just-In-Time-Zugriff (JIT)

Aufzeichnen und Überwachen von Verwaltungssitzungen

Wichtig

Die PIM-/PAM-Funktionen bieten hervorragende Schutzmaßnahmen für einige Angriffe, gehen aber nicht auf viele privilegierten Zugriffsrisiken ein, insbesondere nicht auf das Risiko der Gerätekompromittierung. Während einige Anbieter der Ansicht sind, dass ihre PIM-/PAM-Lösung eine „Wunderwaffe“ ist, die das Geräterisiko entschärfen kann, hat unsere Erfahrung bei der Untersuchung von Kundenvorfällen immer wieder gezeigt, dass dies in der Praxis nicht funktioniert.

Ein Angreifer, der die Kontrolle über eine Arbeitsstation oder ein Gerät hat, kann diese Anmeldeinformationen (und zugewiesenen Berechtigungen) verwenden, während der Benutzer angemeldet ist (und häufig auch Anmeldeinformationen zur späteren Verwendung stehlen kann). Eine PIM/PAM-Lösung allein kann diese Geräterisiken nicht dauerhaft und zuverlässig erkennen und entschärfen, sodass Sie über gesonderte Geräte- und Kontenschutzmaßnahmen verfügen müssen, die sich gegenseitig ergänzen.

Sicherheitsrisiken und Empfehlungen für PIM/PAM

Die Möglichkeiten der einzelnen PIM/PAM-Anbieter variieren je nach Art ihrer Sicherung. Lesen Sie daher die spezifischen Empfehlungen und bewährten Methoden für die Sicherheitskonfiguration Ihres Anbieters, und befolgen Sie sie.

Hinweis

Stellen Sie sicher, dass Sie eine zweite Person in geschäftskritischen Workflows einbinden, um das Insider-Risiko zu entschärfen (erhöht die Kosten/den Aufwand für potenzielle Kollusion durch Insider-Bedrohungen).

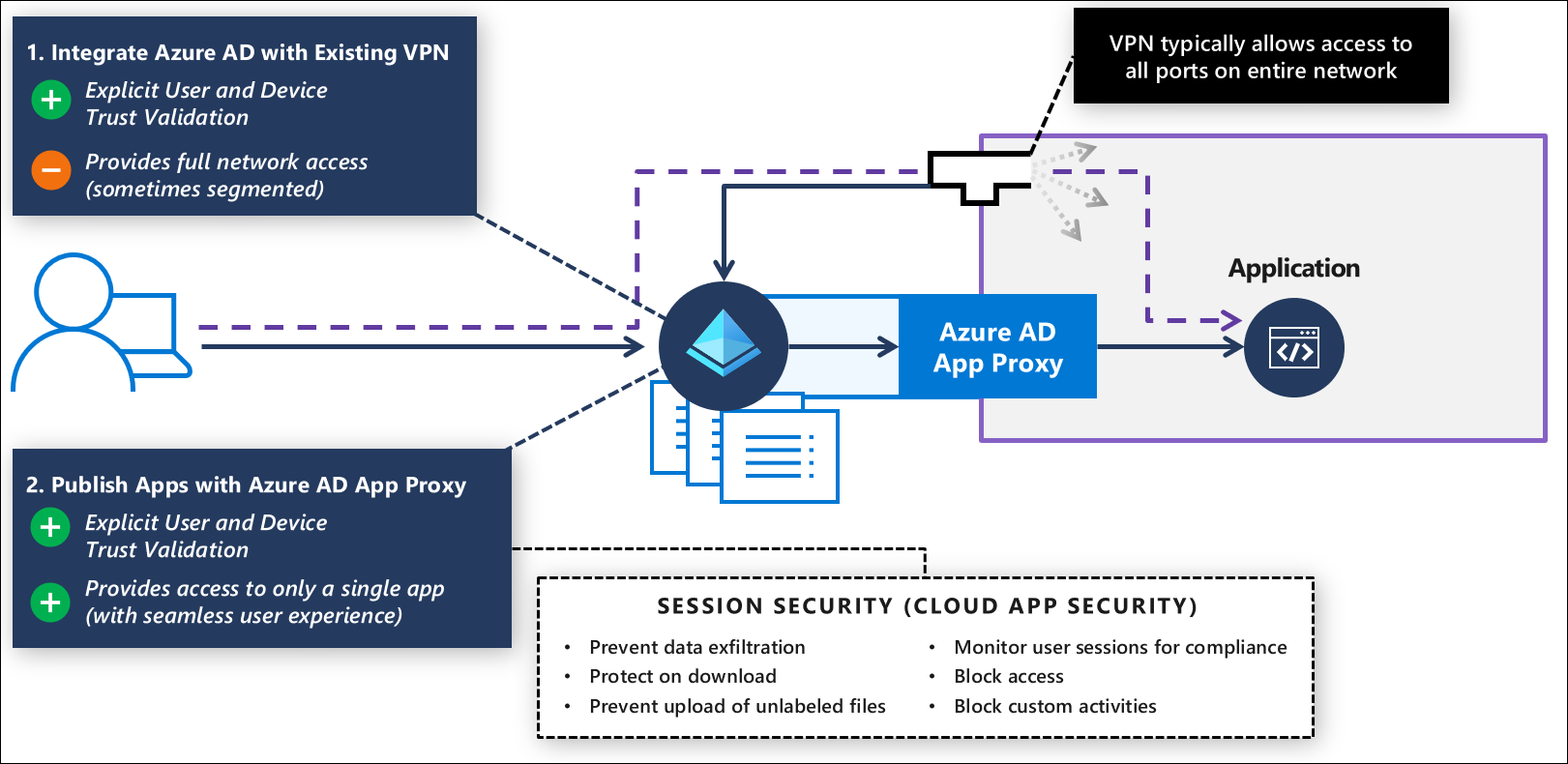

Virtuelle private Netzwerke für Endbenutzer

Virtuelle private Netzwerke (Virtual Private Networks, VPNs) sind Vermittler, die vollständigen Netzwerkzugriff für Remote-Endpunkte bereitstellen, in der Regel eine Authentifizierung des Endbenutzers erfordern und Anmeldeinformationen lokal speichern können, um eingehende Benutzersitzungen zu authentifizieren.

Hinweis

Dieser Leitfaden bezieht sich nur auf „Point-to-Site“-VPNs, die von Benutzern verwendet werden, nicht auf „Site-to-Site“-VPNs, die in der Regel für Rechenzentrums-/Anwendungskonnektivität verwendet werden.

Anwendungsfälle und -szenarien

VPNs stellen eine Remote-Konnektivität mit dem Unternehmensnetzwerk her, um den Ressourcenzugriff für Benutzer und Administratoren zu ermöglichen.

Sicherheitsrisiken und Empfehlungen für VPNs

Die wichtigsten Risiken für VPN-Vermittler sind Wartungsbehinderung, Konfigurationsprobleme und die lokale Speicherung von Anmeldeinformationen.

Microsoft empfiehlt eine Kombination von Steuerungen für VPN-Vermittler:

- Authentifizierung mit Microsoft Entra integrieren – um das Risiko lokal gespeicherter Anmeldeinformationen (und den damit verbundenen Aufwand) zu verringern oder zu beseitigen und Zero Trust-Richtlinien für eingehende Konten/Geräte mit bedingtem Zugriff durchzusetzen.

Eine Anleitung zur Integration finden Sie unter

- Azure VPN Microsoft Entra Integration

- Authentifizierung von Microsoft Entra auf dem VPN-Gateway aktivieren

- Integrieren von Drittanbieter-VPNs

- Cisco AnyConnect

- Palo Alto Networks GlobalProtect und Captive Portal

- F5

- Fortinet FortiGate SSL VPN

- Citrix NetScaler

- Zscaler Private Access (ZPA)

- und mehr

- Schnelles Patchen: Stellen Sie sicher, dass alle Organisationselemente schnelles Patchen unterstützen, einschließlich:

- Organisatorisches Sponsoring und Unterstützung durch die Führung für die Anforderung

- Standardmäßige technische Prozesse zum Aktualisieren von VPNs mit minimaler oder ohne Ausfallzeiten. Dieser Prozess sollte VPN-Software, Anwendungen und alle zugrunde liegenden Betriebssysteme oder Firmware umfassen.

- Notfallprozesse zur schnellen Bereitstellung kritischer Sicherheitsupdates

- Governance, um verpasste Elemente kontinuierlich zu und zu korrigieren

- Sichere Konfiguration: Die Funktionen der einzelnen VPN-Anbieter variieren hinsichtlich ihrer Sicherung. Lesen und befolgen Sie daher die spezifischen Sicherheitskonfigurationsempfehlungen und bewährten Methoden Ihres Anbieters.

- Über VPN hinausgehen – Ersetzen Sie VPNs im Laufe der Zeit durch sicherere Optionen wie Microsoft Entra Application Proxy oder Azure Bastion, da diese nur direkten Anwendungs-/Server-Zugang und keinen vollständigen Netzwerkzugang bieten. Zusätzlich ermöglicht Microsoft Entra Application Proxy die Sitzungsüberwachung für zusätzliche Sicherheit mit Microsoft Defender für Cloud Apps.

Microsoft Entra-Anwendungsproxy

Microsoft Entra Application Proxy und ähnliche Funktionen von Drittanbietern ermöglichen den Fernzugriff auf Legacy- und andere Anwendungen, die vor Ort oder auf IaaS-VMs in der Cloud gehostet werden.

Anwendungsfälle und Szenarien für Microsoft Entra Application Proxy

Diese Lösung eignet sich für die Veröffentlichung von Legacyanwendungen zur Produktivität von Endbenutzern für autorisierte Benutzer über das Internet. Sie kann auch zum Veröffentlichen einiger administrativer Anwendungen verwendet werden.

Sicherheitsrisiken und Empfehlungen für den Microsoft Entra Anwendungsproxy

Microsoft Entra Application Proxy rüstet die Durchsetzung moderner Zero Trust-Richtlinien für bestehende Anwendungen effektiv nach. Weitere Informationen finden Sie unter Sicherheitsüberlegungen für den Microsoft Entra Anwendungsproxy

Microsoft Entra Application Proxy kann auch mit Microsoft Defender for Cloud Apps integriert werden, um die Sitzungssicherheit von Conditional Access App Control zu erhöhen:

- Datenexfiltration verhindert

- Beim Herunterladen schützt

- Das Hochladen von Dateien ohne Bezeichnung verhindert

- Benutzersitzungen auf Compliance überwacht

- Zugriff blockieren

- Benutzerdefinierte Aktivitäten blockiert

Weitere Informationen finden Sie unter Einsatz von Defender für Cloud Apps Conditional Access App Control für Microsoft Entra Apps

Wenn Sie Anwendungen über den Microsoft Entra Application Proxy veröffentlichen, empfiehlt Microsoft, dass die Eigentümer der Anwendungen mit den Sicherheitsteams zusammenarbeiten, um das Prinzip der geringsten Rechte zu befolgen und sicherzustellen, dass der Zugriff auf jede Anwendung nur den Benutzern zur Verfügung steht, die ihn benötigen. Wenn Sie mehr Anwendungen auf diese Weise bereitstellen, können Sie möglicherweise einen Teil der Point-to-Site-VPN-Nutzung durch Endbenutzer ausgleichen.

Remotedesktop/Jump-Server

Dieses Szenario bietet eine vollständige Desktopumgebung, in der mindestens eine Anwendung ausgeführt wird. Diese Lösung verfügt über eine Reihe verschiedener Varianten, darunter:

- Erfahrungen: Vollständiger Desktop in einem Fenster oder eine einzelne Anwendung projizierte Erfahrung

- Remotehost: Kann eine freigegebene VM oder eine dedizierte Desktop-VM sein, die Windows Virtual Desktop (WVD) oder eine andere VDI-Lösung (Virtual Desktop Infrastructure) verwendet.

- Lokales Gerät: Dabei kann es sich um ein mobiles Gerät, eine verwaltete Arbeitsstation oder eine persönliche/partnerverwaltete Arbeitsstation handeln

- Szenario: Schwerpunkt auf Benutzerproduktivitätsanwendungen oder verwaltungsbezogenen Szenarien, die häufig als „Jump-Server“ bezeichnet werden

Anwendungsfälle und Sicherheitsempfehlungen für Remotedesktop/Jump-Server

Die gängigsten Konfigurationen:

- Direct Remotedesktopprotokoll (RDP): Diese Konfiguration wird für Internetverbindungen nicht empfohlen, da RDP ein Protokoll ist, das eingeschränkten Schutz vor modernen Angriffen wie Kennwort-Spray bietet. Direktes RDP sollte in eine der beiden konvertiert werden:

- RDP über einen von Microsoft Entra Application Proxy veröffentlichten Gateway

- Azure Bastion

- RDP über ein Gateway mit

- Remote Desktop Services (RDS) die in Windows Server enthalten sind. Veröffentlichen Sie mit dem Microsoft Entra Anwendungsproxy.

- Windows Virtual Desktop (WVD): Befolgen Sie die bewährten Methoden für Windows Virtual Desktop-Sicherheit.

- Drittanbieter-VDI: Befolgen Sie die bewährten Methoden des Herstellers oder der Branche, oder passen Sie WVD-Anleitungen an Ihre Lösung an.

- Secure Shell (SSH)-Server: Bereitstellen von Remoteshell und Skripts für Technologieabteilungen und Workload-Besitzer. Die Absicherung dieser Konfiguration sollte Folgendes umfassen:

- Befolgen Sie die bewährten Branchen-/Herstellermethoden für die sichere Konfiguration, ändern Sie alle Standardkennwörter (falls zutreffend), verwenden Sie SSH-Schlüssel anstelle von Kennwörtern, und speichern und verwalten Sie SSH-Schlüssel sicher.

- Verwenden Sie Azure Bastion für SSH-Remoting zu in Azure gehosteten Ressourcen – Stellen Sie eine Verbindung mit einem virtuellen Linux-Computer mithilfe von Azure Bastion her

Azure Bastion

Azure Bastion ist ein Vermittler, der den sicheren Zugriff auf Azure-Ressourcen über einen Browser und das Azure-Portal ermöglichen soll. Azure Bastion bietet Zugriffsressourcen in Azure, die die Protokolle Remote Desktop Protocol (RDP) und Secure Shell (SSH) unterstützen.

Anwendungsfälle und Szenarien für Azure Bastion

Azure Bastion bietet effektiv eine flexible Lösung, die von IT-Betriebspersonal und Workload-Administratoren außerhalb der IT verwendet werden kann, um in Azure gehostete Ressourcen zu verwalten, ohne dass eine vollständige VPN-Verbindung mit der Umgebung erforderlich ist.

Sicherheitsrisiken und Empfehlungen für Azure Bastion

Der Zugriff auf Azure Bastion erfolgt über das Azure-Portal. Stellen Sie daher sicher, dass Ihre Azure-Portal-Schnittstelle die entsprechende Sicherheitsstufe für die darin enthaltenen Ressourcen und die sie verwendenden Rollen erfordert, in der Regel die Stufe privilegiert oder spezialisiert.

Weitere Anleitungen finden Sie in der Azure Bastion Dokumentation.