Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Im Rahmen der Zero Trust-Einführungsleitfaden beschreibt dieser Artikel das Geschäftsszenario zur Erfüllung gesetzlicher und Complianceanforderungen, die möglicherweise für Ihre Organisation gelten.

Unabhängig von der Komplexität der IT-Umgebung Ihrer organization oder der Größe Ihrer organization werden neue gesetzliche Anforderungen, die sich auf Ihr Unternehmen auswirken können, ständig addiert. Diese Vorschriften umfassen die Datenschutz-Grundverordnung (DSGVO), das California Consumer Privacy Act (CCPA), eine Vielzahl von Gesundheits- und Finanzinformationsvorschriften und Datenhaltungsanforderungen.

Der Prozess der Erfüllung gesetzlicher und Complianceanforderungen kann lang, komplex und mühsam sein, wenn es nicht ordnungsgemäß verwaltet wird. Diese Herausforderung hat die Arbeitsauslastung von Sicherheits-, Compliance- und Regulierungsteams erheblich erhöht, um Compliance zu erreichen und zu beweisen, sich auf eine Prüfung vorzubereiten und fortlaufende bewährte Methoden zu implementieren.

Ein Zero Trust Ansatz überschreitet häufig einige Arten von Anforderungen, die von Compliance-Vorschriften auferlegt werden, z. B. solche, die den Zugriff auf personenbezogene Daten steuern. Organisationen, die einen Zero Trust-Ansatz implementiert haben, stellen möglicherweise fest, dass sie bereits einige neue Bedingungen erfüllen, oder können problemlos auf ihrer Zero Trust Architektur aufbauen, um konform zu sein.

| Herkömmliche Ansätze zur Erfüllung gesetzlicher und Complianceanforderungen | Moderner Ansatz zur Erfüllung gesetzlicher und Complianceanforderungen mit Zero Trust |

|---|---|

| Viele Organisationen verwenden verschiedene legacy-Lösungen, die zusammengeheftet sind. Diese Lösungen arbeiten häufig nicht nahtlos zusammen, stellen Infrastrukturlücken offen und erhöhen die Betriebskosten. Einige unabhängige "best of breed solutions" können sogar die Einhaltung bestimmter Vorschriften verhindern, während sie verwendet werden, um eine andere zu erfüllen. Ein weit verbreitetes Beispiel ist die Verwendung von Verschlüsselung, um sicherzustellen, dass autorisierte Personen Daten sicher verarbeiten. Die meisten Verschlüsselungslösungen machen Daten jedoch für Dienste wie Verhinderung von Datenverlust (Data Loss Prevention, DLP), eDiscovery oder Archivierung undurchsichtig. Verschlüsselung verhindert, dass die Organisation die Due Diligence für Aktionen durchführt, die von Benutzern ausgeführt werden, die verschlüsselte Daten verwenden. Dadurch werden Organisationen gezwungen, harte und riskante Entscheidungen zu treffen, wie z. B. entweder die vollständige Nutzung der Verschlüsselung auf Dateiebene für die Übertragung sensibler Daten zu verbieten oder verschlüsselte Daten ungeprüft aus der Organisation herauszulassen. |

Durch die Vereinheitlichung Ihrer Sicherheitsstrategie und -richtlinie mit einem Zero Trust-Ansatz werden Silos zwischen IT-Teams und Systemen aufgeteilt, wodurch eine bessere Sichtbarkeit und der Schutz im GESAMTEN IT-Stapel ermöglicht wird. Systemeigene integrierte Compliance-Lösungen, z. B. solche in Microsoft Purview, arbeiten nicht nur zusammen, um Ihre Complianceanforderungen und die eines Zero Trust-Ansatzes zu unterstützen, sondern sie tun dies mit voller Transparenz, sodass jede Lösung die Vorteile anderer nutzen kann, z. B. die Kommunikationscompliance, die Vertraulichkeitsbezeichnungen in Inhalten nutzt. Integrierte Compliance-Lösungen können die erforderliche Abdeckung mit minimalen Kompromissen bieten, z. B. verschlüsselte Inhalte, die von eDiscovery- oder DLP-Lösungen transparent verarbeitet werden. Die Sichtbarkeit in Echtzeit ermöglicht die automatische Ermittlung von Ressourcen, einschließlich kritischer Ressourcen und Workloads, während Compliance-Mandate durch Klassifizierung und Vertraulichkeitsbezeichnung auf diese Ressourcen angewendet werden können. Durch die Implementierung einer Zero Trust-Architektur können Sie regulatorische und Compliance-Anforderungen mit einer umfassenden Strategie erfüllen. Die Verwendung von Microsoft Purview-Lösungen in einer Zero Trust-Architektur hilft Ihnen, die gesamte Datensammlung Ihrer Organisation gemäß den Vorschriften zu ermitteln, zu steuern, zu schützen und zu verwalten, die sich auf Ihre Organisation auswirken. Zero Trust-Strategien umfassen häufig die Implementierung von Kontrollen, die bestimmte regulatorische Anforderungen erfüllen oder überschreiten, wodurch die Belastung systemweiter Änderungen verringert wird, um neue regulatorische Anforderungen einzuhalten. |

Die Anleitung in diesem Artikel führt Sie durch die ersten Schritte mit Zero Trust als Rahmen für die Erfüllung Ihrer gesetzlichen und Complianceanforderungen mit schwerpunktmäßiger Kommunikation und Zusammenarbeit mit Führungskräften und Teams in Ihrer Organisation.

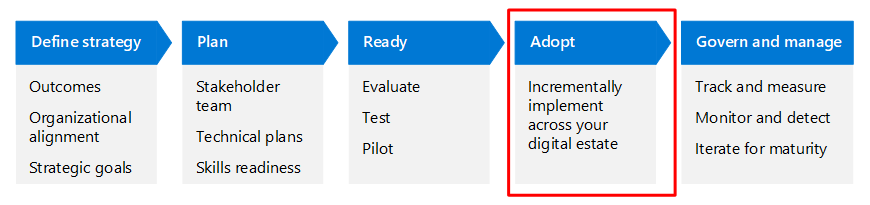

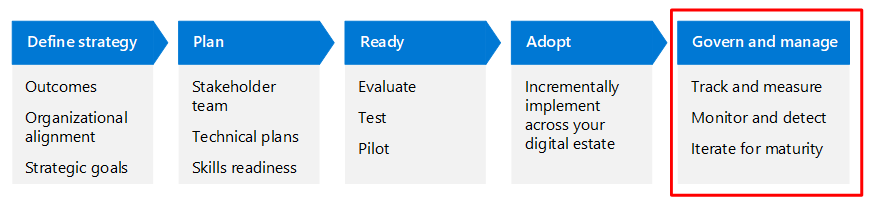

In diesem Artikel werden die gleichen Lebenszyklusphasen wie das Cloud Adoption Framework für Azure verwendet – Strategie definieren, Planen, Bereit, Übernehmen und Verwalten – aber für Zero Trust angepasst.

Die folgende Tabelle ist eine barrierefreie Version der Abbildung.

| Definieren der Strategie | Plan | Bereit | Adoptieren | Steuern und Verwalten |

|---|---|---|---|---|

| Organisationsausrichtung Strategische Ziele Ergebnisse |

Stakeholder-Gruppe Technische Pläne Fähigkeitsbereitschaft |

Auswerten Test Pilotphase |

Schrittweise Implementierung in Ihrer digitalen Infrastruktur | Nachverfolgen und Messen Überwachen und Erkennen Auf Reife iterieren |

Definieren der Strategiephase

Die Phase "Strategie definieren" ist entscheidend für die Definition und Formalisierung der Bemühungen zur Behebung des "Warum?" dieses Szenarios. In dieser Phase verstehen Sie das Szenario durch regulatorische, geschäftliche, IT-, operative und strategische Perspektiven.

Anschließend definieren Sie die Ergebnisse, mit denen der Erfolg in diesem Szenario gemessen werden soll, und verstehen, dass compliance ein inkrementeller und iterativer Weg ist.

In diesem Artikel werden Motivationen und Ergebnisse vorgeschlagen, die für viele Organisationen relevant sind. Verwenden Sie diese Vorschläge, um die Strategie für Ihre Organisation basierend auf Ihren individuellen Anforderungen zu optimieren.

Verstehen der Motivationen Ihrer Führungskräfte

Während Zero Trust dazu beitragen kann, den Prozess der Erfüllung gesetzlicher Anforderungen zu optimieren, ist vielleicht die größte Herausforderung, Unterstützung und Beitrag von Führungskräften in Ihrer Organisation zu gewinnen. Diese Einführungsleitfaden sollen Ihnen dabei helfen, mit ihnen zu kommunizieren, damit Sie organisationsinterne Ausrichtung erhalten, Ihre strategischen Ziele definieren und Ergebnisse identifizieren können.

Die Ausrichtung beginnt mit dem Verständnis, was Ihre Führungskräfte motiviert und warum sie sich um die Erfüllung gesetzlicher Anforderungen kümmern sollten. Die folgende Tabelle enthält Beispielperspektiven, aber es ist wichtig, dass Sie sich mit jedem dieser Führungskräfte und Teams treffen und zu einem gemeinsamen Verständnis der Motivationen der anderen kommen.

| Rolle | Warum die Einhaltung gesetzlicher Anforderungen wichtig ist |

|---|---|

| Vorstandsvorsitzender (CEO) | Verantwortlich für die Sicherung der Organisationsstrategie, die von externen Überwachungsstellen überprüft wird. Der CEO berichtet hauptsächlich an einen Verwaltungsrat, der auch das Niveau der Einhaltung gesetzlicher Anforderungen in der gesamten Organisation und jährliche Prüfungsergebnisse auswerten kann. |

| Chief Marketing Officer (CMO) / Marketingvorstand | Verantwortlich für die Sicherstellung, dass vertrauliche Unternehmensinformationen nicht extern ausschließlich für Marketingzwecke freigegeben werden. |

| Chief Information Officer (CIO) | Ist in der Regel der Informationsbeauftragte in der Organisation und wird gegenüber Informationsregulierungsbehörden zur Rechenschaft gezogen. |

| Chief Technology Officer (CTO) | Verantwortlich für die Gewährleistung der Regelkonformität innerhalb des digitalen Vermögens. |

| Chief Information Security Officer (CISO) | Verantwortlich für die Einführung und Einhaltung von Branchenstandards, die Kontrollen direkt im Zusammenhang mit der Einhaltung der Informationssicherheitsstandards gewährleisten. |

| Leitender Betriebsleiter (COO) | Stellt sicher, dass Unternehmensrichtlinien und -verfahren im Zusammenhang mit Informationssicherheit, Datenschutz und anderen behördlichen Praktiken auf operativer Ebene aufrechterhalten werden. |

| Finanzvorstand (CFO) | Bewertet finanzielle Nachteile und Vorteile der Compliance, z. B. Cyberversicherung und Steuerkonformität. |

| Leiter Risikomanagement (CRO) | Verantwortet die Risikokomponente des Governance-Risiko- und Compliance-Frameworks (GRC) innerhalb der Organisation. Verringert Bedrohungen für Nichtkonformität und Compliance. |

Verschiedene Teile Ihrer Organisation können unterschiedliche Motivationen und Anreize für die Arbeit mit gesetzlichen und Complianceanforderungen haben. In der folgenden Tabelle sind einige dieser Motivationen zusammengefasst. Stellen Sie sicher, dass Sie sich mit Ihren Projektbeteiligten in Verbindung setzen, um ihre Motivationen zu verstehen.

| Fläche | Beweggründe |

|---|---|

| Geschäftliche Anforderungen | Um den behördlichen und gesetzlichen Vorschriften zu entsprechen, die gelten. |

| IT-Anforderungen | Um Technologien zu implementieren, die die Einhaltung gesetzlicher und Complianceanforderungen automatisieren, wie sie von Ihrer Organisation im Rahmen von Identitäten, Daten, Geräten (Endpunkten), Anwendungen und Infrastruktur beschrieben werden. |

| Betriebliche Anforderungen | Implementieren Sie Richtlinien, Verfahren und Arbeitsanweisungen, auf die verwiesen und an relevante Branchenstandards und relevante Complianceanforderungen angepasst werden. |

| Strategische Bedürfnisse | Verringern Sie das Risiko eines Verstoßes gegen nationale, regionale und lokale Gesetze sowie die potenziellen finanziellen und öffentlichen Reputationsschäden, die sich aus Verstößen ergeben können. |

Verwenden der Governance-Pyramide zum Informieren der Strategie

Das Wichtigste bei diesem Geschäftsszenario ist, dass das Zero Trust-Framework als Teil eines größeren Governancemodells dient, das die Hierarchie verschiedener legislativer, gesetzlicher, gesetzlicher, behördlicher, richtlinien- und verfahrensrechtlicher Anforderungen innerhalb einer Organisation festlegt. Im Compliance- und regulierungsrechtlichen Raum kann es viele Möglichkeiten geben, die gleiche Anforderung oder Kontrolle zu erreichen. Es ist wichtig anzugeben, dass dieser Artikel die Einhaltung gesetzlicher Vorschriften unter Verwendung eines Zero Trust-Ansatzes verfolgt.

Ein Strategiemodell, das häufig in der Einhaltung gesetzlicher Vorschriften verwendet wird, ist die hier gezeigte Governancepyramide.

Diese Pyramide veranschaulicht die verschiedenen Ebenen, auf denen die meisten Organisationen it-governance (Information Technology) verwalten. Von der Spitze der Pyramide bis zur Basis sind diese Ebenen Gesetze, Normen, Richtlinien und Verfahren, sowie Arbeitsanweisungen.

Die Spitze der Pyramide stellt die wichtigste Ebene dar – Gesetzgebung. Auf dieser Ebene ist die Variation zwischen Organisationen geringer, da Gesetze für viele Organisationen allgemein gelten, obwohl nationale und geschäftsspezifische Vorschriften nur für einige Unternehmen und nicht für andere gelten können. Die Basis der Pyramide, Arbeitsanweisungen, stellt den Bereich mit der größten Variation und Fläche der Implementierung in allen Organisationen dar. Dies ist die Ebene, die es einer Organisation ermöglicht, Technologie zu nutzen, um die wichtigeren Anforderungen für die höheren Ebenen zu erfüllen.

Auf der rechten Seite der Pyramide finden Sie Beispiele für Szenarien, in denen die Organisationscompliance zu positiven Geschäftsergebnissen und Vorteilen führen kann. Die Unternehmensrelevanz schafft mehr Anreize für Organisationen, eine Governancestrategie zu haben.

In der folgenden Tabelle wird beschrieben, wie die verschiedenen Governanceebenen auf der linken Seite der Pyramide die strategischen Geschäftsvorteile auf der rechten Seite bieten können.

| Governance-Ebene | Strategische Geschäftsrelevanz und Ergebnisse |

|---|---|

| Rechtsvorschriften und Gesetze, die zusammen betrachtet werden | Durch das Bestehen von gesetzlichen Prüfungen können Geldbußen und Strafen vermieden und das Vertrauen der Verbraucher sowie die Markenbindung gestärkt werden. |

| Standards bieten eine zuverlässige Grundlage für Menschen, die die gleichen Erwartungen an ein Produkt oder eine Dienstleistung teilen können | Standards bieten Qualitätssicherung durch verschiedene Qualitätskontrollen der Branche. Einige Zertifizierungen verfügen auch über Cyberversicherungsleistungen. |

| Richtlinien und Verfahren dokumentieren die täglichen Funktionen und Vorgänge einer Organisation | Viele manuelle Prozesse im Zusammenhang mit Governance können optimiert und automatisiert werden. |

| Arbeitsanweisungen beschreiben, wie Sie einen Prozess basierend auf den definierten Richtlinien und Verfahren in detaillierten Schritten ausführen. | Die komplizierten Details von Handbüchern und Anweisungsdokumenten können durch Technologie optimiert werden. Dies kann den menschlichen Fehler erheblich reduzieren und Zeit sparen. Ein Beispiel hierfür ist die Verwendung von Microsoft Entra-Richtlinien für bedingten Zugriff im Rahmen des Onboardingprozesses für Mitarbeiter. |

Das Pyramidenmodell der Governance hilft, die Schwerpunkte zu setzen.

Gesetzliche und rechtliche Anforderungen

Organisationen müssen mit schweren Konsequenzen rechnen, wenn diese nicht befolgt werden.

Branchenspezifische und Sicherheitsstandards

Organisationen müssen möglicherweise eine Branchenanforderung erfüllen oder mit einem oder mehreren dieser Standards zertifiziert sein. Das Zero Trust-Framework kann verschiedenen Sicherheits-, Informationssicherheits- und Infrastrukturverwaltungsstandards zugeordnet werden.

Richtlinien und Vorgehensweisen

Organisationenspezifisch und regulieren die eher inhärenten Prozesse des Unternehmens.

Arbeitsanweisungen

Detaillierte Kontrollen, die hochgradig technisch und für Organisationen angepasst sind, um die Richtlinien und Verfahren zu erfüllen.

Es gibt mehrere Standards, die den größten Wert zu Bereichen der Zero Trust-Architektur hinzufügen. Wenn Sie sich auf die folgenden Standards konzentrieren, die für Sie gelten, ergeben sich mehr Auswirkungen:

Das Center for Internet Security (CIS) Benchmarks bieten wertvolle Anleitungen für Geräteverwaltungs- und Endpunktverwaltungsrichtlinien. CIS-Benchmarks umfassen Implementierungshandbücher für Microsoft 365 und Microsoft Azure. Organisationen in allen Branchen und Vertikalen verwenden CIS-Benchmarks, um sie bei der Erreichung von Sicherheits- und Compliancezielen zu unterstützen. insbesondere diejenigen, die in stark regulierten Umgebungen arbeiten.

Das National Institute of Standards and Technology (NIST) stellt die NIST Special Publication (NIST SP 800-63-4 ipd) Digital Identity Guidelines bereit. Diese Richtlinien enthalten technische Anforderungen für Bundesbehörden, die digitale Identitätsdienste implementieren und nicht dazu bestimmt sind, die Entwicklung oder Nutzung von Standards außerhalb dieses Zwecks einzuschränken. Es ist wichtig zu beachten, dass diese Anforderungen vorgenommen werden, um die vorhandenen Protokolle zu verbessern, die Teil der Zero Trust-Strategie sind. Sowohl staatliche als auch öffentliche Organisationen, insbesondere in den USA, abonnieren NIST, aber öffentlich gelistete Unternehmen können auch die Leitprinzipien im Rahmen nutzen. NIST bietet auch Hilfe zur Implementierung einer Zero Trust-Architektur in den Publikationen, die in NIST SP 1800-35 enthalten sind.

Der neu überarbeitete ISO 27002:2022-Standard wird für die allgemeine Datengovernance und Informationssicherheit empfohlen. Die Kontrollen in Anhang A bieten jedoch eine gute Grundlage für die Erstellung einer Checkliste von Sicherheitskontrollen, die später in arbeitsfähige Ziele umgewandelt werden können.

ISO 27001:2022 enthält auch umfassende Richtlinien zur Implementierung des Risikomanagements im Kontext der Informationssicherheit. Dies kann besonders vorteilhaft sein, wenn die Anzahl der Metriken für Benutzer in den meisten Portalen und Dashboards verfügbar ist.

Standards wie diese können priorisiert werden, um Ihrer Organisation einen Basisplan von Richtlinien und Steuerelementen bereitzustellen, um allgemeine Anforderungen zu erfüllen.

Microsoft stellt den Microsoft Purview Compliance Manager bereit, um Den Fortschritt in Bezug auf Besprechungsstandards zu planen und nachzuverfolgen, die für Ihre Organisation gelten. Compliance-Manager kann Ihnen während ihrer gesamten Compliance-Reise helfen, von der Bestandsaufnahme Ihrer Datenschutzrisiken bis hin zur Verwaltung der Komplexität der Implementierung von Kontrollen, der Einhaltung von Vorschriften und Zertifizierungen und der Berichterstellung für Prüfer.

Definieren Ihrer Strategie

Aus Compliance-Sicht sollte Ihre Organisation ihre Strategie gemäß der systeminternen GRC-Methodik definieren. Wenn die Organisation keinen bestimmten Standard, keine Richtlinie oder kein bestimmtes Framework abonniert, sollte eine Bewertungsvorlage vom Compliance-Manager abgerufen werden. Jedem aktiven Microsoft 365-Abonnement wird eine Datenschutzgrundlinie zugewiesen, die möglicherweise den Zero Trust-Bereitstellungsrichtlinien zugeordnet werden kann. Diese Basislinie bietet Ihren Implementierern einen hervorragenden Ausgangspunkt dafür, wie die praktische Umsetzung von Zero Trust aus der Perspektive der Compliance aussehen sollte. Diese dokumentierten Steuerelemente können später in messbare Ziele konvertiert werden. Diese Ziele sollten spezifisch, messbar, erreichbar, realistisch und zeitgebunden (SMART) sein.

Die Vorlage "Data Protection Baseline" in Compliance Manager integriert 36 Aktionen für Zero Trust, die in den folgenden Steuerelementfamilien ausgerichtet sind:

- Zero Trust-Anwendung

- Entwicklungsleitfaden für Zero Trust-Apps

- Zero Trust-Endpunkt

- Zero Trust Daten

- Null-Vertrauen-Identität

- Zero Trust-Infrastruktur

- Zero Trust Network

- Zero Trust Sichtbarkeit, Automatisierung und Orchestrierung

Diese entsprechen stark der hier dargestellten Zero Trust-Referenzarchitektur.

Planungsphase

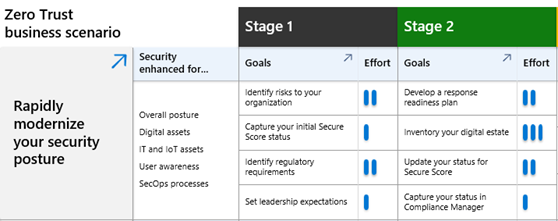

Viele Organisationen können einen vierstufigen Ansatz für diese technischen Aktivitäten verwenden, zusammengefasst in der folgenden Tabelle.

| Phase 1 | Phase 2 | Phase 3 | Phase 4 |

|---|---|---|---|

| Identifizieren Sie behördliche Anforderungen, die für Ihre Organisation gelten. Verwenden Sie Compliance-Manager, um Vorschriften zu identifizieren, die sich auf Ihr Unternehmen auswirken könnten, die Einhaltung der von diesen Vorschriften auferlegten hohen Anforderungen zu bewerten und die Behebung identifizierter Lücken zu planen. Überprüfen Sie die aktuellen Richtlinien für Vorschriften, die für Ihre Organisation gelten. |

Verwenden Sie den Inhalts-Explorer in Microsoft Purview, um Daten zu identifizieren, die gesetzlichen Anforderungen unterliegen, und deren Risiko und Exposition zu bewerten. Definieren Sie benutzerdefinierte Klassifizierer, um diese Funktion an Ihre Geschäftlichen Anforderungen anzupassen. Bewerten Sie die Anforderungen für den Informationsschutz, z. B. Aufbewahrungs- und Datensatzverwaltungsrichtlinien, und implementieren Sie dann grundlegende Informationsschutz- und Datengovernancerichtlinien mithilfe von Aufbewahrungs- und Vertraulichkeitsbezeichnungen. Implementieren Sie grundlegende DLP-Richtlinien, um den Fluss regulierter Informationen zu steuern. Implementieren Sie Richtlinien für die Kommunikationscompliance , falls dies durch Vorschriften erforderlich ist. |

Erweitern Von Datenlebenszyklus-Verwaltungsrichtlinien mit Automatisierung. Richten Sie Partitionierungs- und Isolationssteuerelemente mithilfe von Empfindlichkeitsbezeichnungen, DLP oder Informationsbarrieren ein, falls dies durch Vorschriften erforderlich ist. Erweitern Sie Informationsschutzrichtlinien, indem Sie Containerbezeichnungen, automatische und obligatorische Bezeichnungen sowie strengere DLP-Richtlinien implementieren. Erweitern Sie diese Richtlinien dann auf lokale Daten, Geräte (Endpunkte) und Clouddienste von Drittanbietern, die andere Funktionen in Microsoft Purview verwenden. Überprüft die Compliance mithilfe des Compliance-Managers erneut, und identifiziert und korrigiert verbleibende Lücken. |

Verwenden Sie Microsoft Sentinel, um Berichte basierend auf dem einheitlichen Überwachungsprotokoll zu erstellen, um den Compliancestatus Ihrer Informationen kontinuierlich zu bewerten und zu inventarisieren. Setzen Sie den Compliance-Manager kontinuierlich ein, um verbleibende Lücken zu identifizieren und zu beheben und die Anforderungen neuer oder aktualisierter Vorschriften zu erfüllen. |

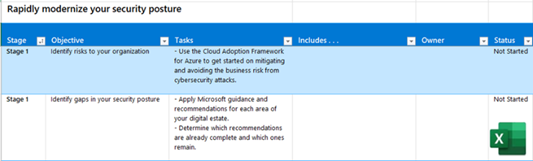

Wenn dieser mehrstufige Ansatz für Ihre Organisation funktioniert, können Sie Folgendes verwenden:

Dieser herunterladbare PowerPoint-Foliensatz zum Präsentieren und Nachverfolgen Ihres Fortschritts durch diese Phasen und Ziele für Führungskräfte und andere Projektbeteiligte. Hier ist die Folie für dieses Geschäftsszenario.

Diese Excel-Arbeitsmappe dient dazu, Besitzer zuzuweisen und Ihren Fortschritt in den Phasen, Zielen und deren Aufgaben zu verfolgen. Hier sehen Sie das Arbeitsblatt für dieses Geschäftsszenario.

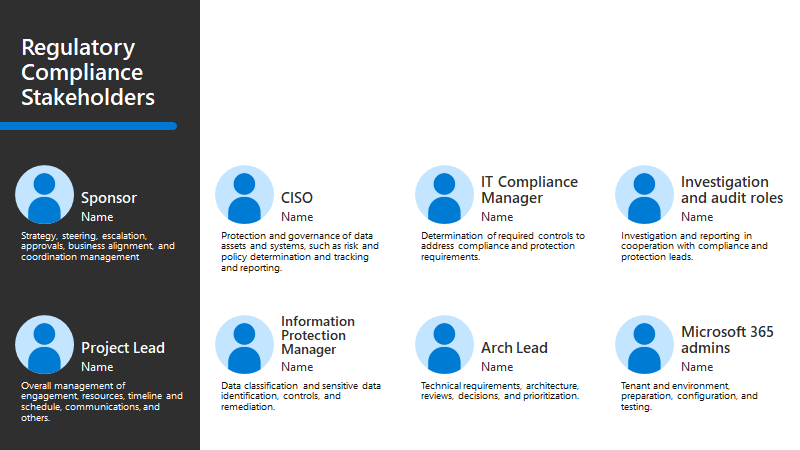

Stakeholder-Team

Ihr Stakeholderteam für dieses Geschäftsszenario umfasst Führungskräfte in Ihrer gesamten Organisation, die in Ihren Sicherheitsstatus investiert werden und wahrscheinlich die folgenden Rollen umfassen:

| Programmverantwortliche und technische Verantwortliche | Verantwortlichkeit |

|---|---|

| Projektsponsor | Strategie, Steuerung, Eskalation, Ansatz, Geschäftsausrichtung und Koordinationsmanagement. |

| Projektleitung | Allgemeine Verwaltung von Beteiligung, Ressourcen, Zeitplan, Kommunikation und anderen. |

| Informationssicherheitsbeauftragter (CISO) | Schutz und Governance von Datenressourcen und -systemen, wie z. B. Risiko- und Richtlinienbestimmung sowie Verfolgung und Berichterstellung. |

| IT Compliance Manager | Bestimmung der erforderlichen Kontrollen zur Einhaltung von Compliance- und Schutzanforderungen. |

| Leiter für Endbenutzersicherheit und Benutzerfreundlichkeit (EUC) | Vertretung Ihrer Mitarbeiter. |

| Untersuchungs- und Überwachungsrollen | Untersuchung und Berichterstattung in Zusammenarbeit mit Compliance- und Schutzleitern. |

| Informationsschutz-Manager | Datenklassifizierung und vertrauliche Datenidentifikation, Steuerelemente und Korrekturen. |

| Architekturleiter | Technische Anforderungen, Architektur, Überprüfungen, Entscheidungen und Priorisierung. |

| Microsoft 365-Administratoren | Mandant und Umgebung, Vorbereitung, Konfiguration, Testen. |

Der PowerPoint-Foliensatz mit Ressourcen für diesen Inhaltsinhalt für die Einführung enthält die folgende Folie mit einer Ansicht der Projektbeteiligten, die Sie für Ihre eigene Organisation anpassen können.

Technische Pläne und Bereitschaft der Fähigkeiten

Microsoft stellt Ressourcen bereit, die Ihnen bei der Erfüllung gesetzlicher und Complianceanforderungen helfen. In den folgenden Abschnitten werden Ressourcen für bestimmte Ziele in den vier zuvor definierten Stufen hervorgehoben.

Phase 1

In Phase 1 identifizieren Sie die Vorschriften, die für Ihre Organisation gelten, und beginnen mit der Verwendung des Compliance-Managers. Außerdem überprüfen Sie Vorschriften, die für Ihre Organisation gelten.

| Ziele für Phase 1 | Ressourcen |

|---|---|

| Identifizieren Sie Complianceanforderungen mithilfe der Governance-Pyramide. | Compliance-Manager-Bewertungen |

| Verwenden Sie den Compliance-Manager, um die Compliance zu bewerten und korrekturen für identifizierte Lücken zu planen. | Besuchen Sie das Microsoft Purview-Portal, und überprüfen Sie alle kundenverwalteten Verbesserungsmaßnahmen, die für Ihre Organisation relevant sind. |

| Überprüfen Sie die aktuellen Richtlinien für Vorschriften, die für Ihre Organisation gelten. | Weitere Informationen finden Sie in der folgenden Tabelle. |

In dieser Tabelle sind allgemeine Vorschriften oder Standards aufgeführt.

| Verordnung oder Standard | Ressourcen |

|---|---|

| National Institute of Standards and Technology (NIST) | Konfigurieren von Microsoft Entra ID, um die NIST-Authentifikator-Sicherheitsstufen zu erfüllen |

| Bundesprogramm für Risikobewertung und Autorisierungsmanagement (FedRAMP) | Konfigurieren Sie Microsoft Entra-ID, um die FedRAMP-High-Impact-Stufe zu erfüllen |

| Cybersecurity Reifegradmodell-Zertifizierung (CMMC) | Konfigurieren von Microsoft Entra ID für CMMC-Konformität |

| Verfügung zur Verbesserung der Cybersicherheit der Nation (EO 14028) | Erfüllen der Identitätsanforderungen des Memorandums 22-09 mit Microsoft Entra ID |

| Health Insurance Portability and Accountability Act von 1996 (HIPAA) | Konfigurieren von Microsoft Entra ID für HIPAA-Compliance |

| Payment Card Industry Security Standards Council (PCI SSC) | PCI-DSS-Leitfaden für Microsoft Entra |

| Finanzdienstleistungsvorschriften |

Wichtige Überlegungen zur Compliance und Sicherheit der Banken und Kapitalmärkte in den Vereinigten Staaten

|

| North America Electric Reliability Corporation (NERC) | Wichtige Überlegungen zur Compliance und Sicherheit für die Energieindustrie |

Phase 2

In Phase 2 beginnen Sie mit der Implementierung von Steuerelementen für Daten, die noch nicht vorhanden sind. Weitere Anleitungen zur Planung und Bereitstellung von Informationsschutzmaßnahmen finden Sie im Zero Trust-Leitfaden zum Identifizieren und Schützen sensibler Geschäftsdaten.

| Ziele für Stufe 2 | Ressourcen |

|---|---|

| Verwenden Sie den Inhalts-Explorer, um regulierte Daten zu identifizieren. |

Erste Schritte mit dem Inhalts-Explorer Der Inhalts-Explorer kann Ihnen dabei helfen, die aktuelle Gefährdung regulierter Daten zu überprüfen und die Einhaltung von Vorschriften zu bewerten, die festlegen, wo sie gespeichert werden müssen und wie sie geschützt werden müssen. Erstellen von benutzerdefinierten Typen vertraulicher Informationen |

| Implementieren Sie grundlegende Datengovernance- und Informationsschutzrichtlinien mithilfe von Aufbewahrungs- und Vertraulichkeitsbezeichnungen. |

Erfahren Sie mehr über Aufbewahrungsrichtlinien und Labels, um Daten zu behalten oder zu löschen Informationen zu Empfindlichkeitskennzeichnungen |

| Überprüfen Sie Ihre DLP- und Verschlüsselungsrichtlinien. |

Verhinderung von Datenverlust durch Purview Verschlüsselung mit Vertraulichkeitsbezeichnungen Verschlüsselung für Office 365 |

| Implementieren von Kommunikationsrichtlinien (falls zutreffend). | Erstellen und Verwalten von Richtlinien zur Kommunikationscompliance. |

Phase 3

In Phase 3 beginnen Sie damit, Ihre Richtlinien zur Datenverwaltung für die Aufbewahrung und Löschung zu automatisieren, einschließlich der Nutzung adaptiver Bereiche.

Diese Phase umfasst die Implementierung von Kontrollen für die Trennung und Isolierung. NIST schreibt beispielsweise das Hosting von Projekten in einer isolierten Umgebung vor, wenn diese Projekte sich auf bestimmte Arten von klassifizierten Arbeiten für und mit der US-Regierung beziehen. In einigen Szenarien erfordern Finanzdienstleistungsvorschriften Partitionierungsumgebungen, um zu verhindern, dass Mitarbeiter unterschiedlicher Geschäftsbereiche miteinander kommunizieren.

| Ziele für Stufe 3 | Ressourcen |

|---|---|

| Erweitern Von Datenlebenszyklus-Verwaltungsrichtlinien mit Automatisierung. | Datenlebenszyklusverwaltung |

| Einrichtung von Partitionierungs- und Isolationskontrollen (falls zutreffend). |

Informationsbarrieren Verhindern von Datenverlusten Mandantenübergreifender Zugriff |

| Erweitern Sie Informationsschutzrichtlinien auf andere Workloads. |

Erfahren Sie mehr über den Information Protection-Scanner. Verwenden von Richtlinien zur Verhinderung von Datenverlust für Nicht-Microsoft-Cloud-Apps Verhinderung von Datenverlust und Microsoft Teams Nutzen der Verhinderung von Datenverlust am Endpunkt Verwenden von Vertraulichkeitsbezeichnungen zum Schutz von Inhalten in Microsoft Teams, Microsoft 365-Gruppen und SharePoint-Websites |

| Überprüft die Compliance mithilfe des Compliance-Managers erneut. | Compliance-Manager |

Phase 4

Die Ziele in Phase 4 bestehen darin, dieses Szenario zu operationalisieren, indem Sie zu einem kontinuierlichen Prozess zur Bewertung der Einhaltung Ihrer Assets gegenüber Ihren geltenden Vorschriften und Standards übergehen.

| Ziele für Stufe 4 | Ressourcen |

|---|---|

| Kontinuierlich bewerten und inventarisieren sie den Compliancestatus von Ressourcen. | Dieser Artikel hat jedes erforderliche Tool identifiziert, und um dieses Ziel zu erreichen, entwickeln Sie einen wiederholbaren, iterativen Prozess, der eine kontinuierliche Überwachung von Ressourcen und Vermögenswerten innerhalb des digitalen Eigentums ermöglicht. Durchsuchen Sie das Überwachungsprotokoll im Compliance-Portal |

| Verwenden Sie Microsoft Sentinel, um Berichte zu erstellen, um die Compliance zu messen. | Verwenden Sie Microsoft Sentinel , um Berichte basierend auf dem einheitlichen Überwachungsprotokoll zu erstellen, um die Compliance zu bewerten und zu messen und die Effektivität von Steuerelementen zu veranschaulichen. Protokollanalyse in Azure |

| Verwenden Sie Compliance-Manager, um neue Lücken zu identifizieren und zu beheben. | Compliance-Manager |

Vorbereitungsphase

Die meisten Compliance-Aufgaben werden durch die Richtlinienerzwingung ausgeführt. Sie bestimmen, welche Bedingungen erfüllt werden müssen, um compliance zu erreichen, und erstellen sie dann eine Richtlinie oder einen Satz von Richtlinien, um eine Reihe von Steuerelementen zu automatisieren. Die Durchsetzung von Richtlinien mit Zero Trust ermöglicht eine wiederholbare Verifizierung für spezifische Compliance-Kontrollen, die implementiert werden. Durch die Erstellung von Kontrollen in die betriebstechnische Technologie, mit der die Organisation täglich interagiert, wird es zu einer einfacheren Aufgabe, die Überwachungsbereitschaft zu erreichen.

In der Phase Bereit bewerten, testen und pilotieren Sie die Richtlinien, die Sie anvisieren, um sicherzustellen, dass diese Aktivitäten die beabsichtigten Ergebnisse erzielen. Stellen Sie sicher, dass diese keine neuen Risiken darstellen. Für dieses Zero Trust-Geschäftsszenario ist es wichtig, mit Ihren Projektbeteiligten zusammenzuarbeiten, die Zugriffssteuerungen, Datenschutz und andere Infrastrukturschutz implementieren. Die Empfehlungen für die Bewertung, Tests und Pilotrichtlinien zur Aktivierung von Remote- und Hybridarbeit unterscheiden sich beispielsweise von den Empfehlungen zum Identifizieren und Schützen vertraulicher Daten in Ihrem digitalen Besitz.

Beispielsteuerelemente

Jede Säule von Zero Trust kann bestimmten Steuerelementen innerhalb eines regulatorischen oder Standards-Rahmens zugeordnet werden.

Beispiel 1

Zero Trust für Identität wird der Zugriffssteuerungsverwaltung im Center for Internet Security (CIS)-Benchmark und Anhang A.9.2.2 Benutzerzugriffsbereitstellung in ISO 27001:2022 zugeordnet.

In diesem Diagramm ist die Zugriffssteuerungsverwaltung in Anhang 9.2.2 des ISO 27001-Anforderungsstandards "Benutzerzugriffsbereitstellung" definiert. Die Anforderungen für diesen Abschnitt werden erfüllt, indem eine mehrstufige Authentifizierung erforderlich ist.

Die Ausführung der einzelnen Steuerelemente, z. B. die Durchsetzung von Richtlinien für bedingten Zugriff, ist für jede Organisation eindeutig. Das Risikoprofil Ihrer Organisation zusammen mit einem Bestand an Ressourcen sollte eine genaue Fläche und einen genauen Umfang der Implementierung erstellen.

Beispiel 2

Eine der offensichtlicheren Korrelationen zwischen Zero Trust-Architektur und Branchenstandards umfasst die Informationsklassifizierung. Anhang 8.2.1 von ISO 27001 schreibt folgendes vor:

- Informationen müssen in Bezug auf rechtliche Anforderungen, Wert, Kritischität und Vertraulichkeit gegenüber unbefugter Offenlegung oder Änderung klassifiziert werden, idealerweise klassifiziert, um Geschäftsaktivitäten widerzuspiegeln, anstatt sie zu behindern oder zu erschweren.

In diesem Diagramm wird der Microsoft Purview-Datenklassifizierungsdienst verwendet, um Vertraulichkeitsbezeichnungen auf E-Mails, Dokumente und strukturierte Daten zu definieren und anzuwenden.

Beispiel 3

Anhang 8.1.1 In ISO 27001:2022 (Bestand der Vermögenswerte) setzt voraus, dass "alle Ressourcen, die mit Informations- und Informationsverarbeitungseinrichtungen verbunden sind, über den Lebenszyklus identifiziert und verwaltet werden müssen und immer auf dem neuesten Stand sind."

Die Erfüllung dieser Kontrollanforderung kann durch die Implementierung der Intune-Geräteverwaltung erreicht werden. Diese Anforderung liefert eine klare Übersicht über das Inventar und meldet den Einhaltungsstatus für jedes Gerät gemäß den festgelegten Unternehmens- oder Branchenrichtlinien.

Für diese Kontrollanforderung verwenden Sie Microsoft Intune zum Verwalten von Geräten, einschließlich der Einrichtung von Compliancerichtlinien, um die Einhaltung von Geräten anhand der von Ihnen festgelegten Richtlinien zu melden. Sie können auch Richtlinien für bedingten Zugriff verwenden, um die Gerätekonformität während des Authentifizierungs- und Autorisierungsprozesses zu verlangen.

Beispiel 4

Das umfassendste Beispiel für eine Säule von Zero Trust, die Branchenstandards zugeordnet wurde, wäre Threat Intelligence und Incident Response. Die gesamte Bandbreite der Produkte von Microsoft Defender und Microsoft Sentinel wird in diesem Szenario angewendet, um eine eingehende Analyse und Ausführung von Bedrohungsintelligenz und Echtzeit-Vorfallreaktionen bereitzustellen.

In diesem Diagramm bieten Microsoft Sentinel zusammen mit Microsoft Defender-Tools Bedrohungserkennung.

Adoptionsphase

In der Einführungsphase implementieren Sie schrittweise Ihre technische Pläne über Ihre digitale Infrastruktur. Sie müssen die technischen Pläne nach Bereich kategorisieren und mit den entsprechenden Teams zusammenarbeiten, um diese Phase zu erreichen.

Führen Sie für den Identitäts- und Gerätezugriff einen schrittweisen Ansatz durch, bei dem Sie mit einer kleinen Anzahl von Benutzern und Geräten beginnen und dann die Bereitstellung schrittweise erhöhen, um Ihre vollständige Umgebung einzuschließen. Dies wird im Szenario für die Einführung sicherer Remote- und Hybridarbeit beschrieben. Hier ist ein Beispiel.

Die Einführung zum Schutz von Daten umfasst die Verteilung der Arbeit und das Iterieren während des Prozesses, um sicherzustellen, dass die von Ihnen erstellten Richtlinien optimal für Ihre Umgebung angepasst sind. Dies wird im Szenario zum Identifizieren und Schützen vertraulicher Geschäftsdaten beschrieben. Hier ist ein Beispiel.

Steuern und Verwalten

Die Einhaltung gesetzlicher und Complianceanforderungen ist ein fortlaufender Prozess. Wenn Sie zu dieser Phase wechseln, wechseln Sie zu Tracking und Überwachung. Microsoft bietet eine Handvoll Tools, die Ihnen helfen können.

Sie können den Inhalts-Explorer verwenden, um den Status der Organisationscompliance zu überwachen. Für die Datenklassifizierung bietet die Inhaltsanzeige eine Übersicht über die Verteilung und den Umfang vertraulicher Informationen innerhalb Ihrer Organisation. Von trainierbaren Klassifizierern bis hin zu unterschiedlichen Typen vertraulicher Daten – entweder über adaptive Bereiche oder manuell erstellte Vertraulichkeitsbezeichnungen – können Ihre Administratoren sehen, ob das vorgeschriebene Vertraulichkeitsschema in der gesamten Organisation ordnungsgemäß angewendet wird. Dies ist auch eine Möglichkeit, bestimmte Risikobereiche zu identifizieren, in denen vertrauliche Informationen konsistent in Exchange, SharePoint und OneDrive geteilt werden. Hier ist ein Beispiel.

Mithilfe der größeren Berichterstellungsfunktionalität im Microsoft Purview-Portal können Sie eine Makroansicht der Compliance erstellen und quantifizieren. Hier ist ein Beispiel.

Dasselbe Denken und Verfahren kann auf Azure angewendet werden. Verwenden Sie Defender für Cloud-Regulatory Compliance, um eine Compliancebewertung zu ermitteln, die der gleichen Bewertung entspricht, die im Purview Compliance Manager bereitgestellt wird. Die Bewertung wird auf mehrere regulatorische Standards und Frameworks in verschiedenen Branchensparten ausgerichtet. Es liegt an Ihrer Organisation, zu verstehen, welche dieser gesetzlichen Standards und Frameworks für die Bewertung gelten. Der von diesem Dashboard bereitgestellte Status zeigt eine kontinuierliche Echtzeitbewertung von bestandenen im Vergleich zu fehlgeschlagenen Bewertungen mit jedem Standard. Hier ist ein Beispiel.

Die Purview-Dashboards bieten eine umfassende Bewertung, die Dazu beitragen kann, Ihre Geschäftsleiter zu informieren und in abteilungsspezifischen Berichten zu verwenden, z. B. eine vierteljährliche Überprüfung. In einem operativeren Kontext können Sie Microsoft Sentinel nutzen, indem Sie einen Log Analytics-Arbeitsbereich für einheitliche Audit-Protokolldaten erstellen. Dieser Arbeitsbereich kann mit Ihren Microsoft 365-Daten verbunden werden und Einblicke in Benutzeraktivitäten bieten. Hier ist ein Beispiel.

Diese Daten können angepasst werden und können zusammen mit den anderen Dashboards verwendet werden, um die regulatorische Anforderung speziell an die Strategie, das Risikoprofil, die Ziele und Ziele Ihrer Organisation anzupassen.

Nächste Schritte

- Übersicht über das Zero Trust Adoption Framework

- Schnell modernisieren Sie Ihren Sicherheitsstatus

- Sichere Remote- und Hybridarbeit

- Identifizieren und Schützen vertraulicher Geschäftsdaten

- Verhindern oder Reduzieren von Unternehmensschäden durch eine Verletzung

Ressourcen zur Fortschrittsnachverfolgung

Für jedes der Zero Trust-Geschäftsszenarien können Sie die folgenden Fortschrittsverfolgungsressourcen verwenden.

| Fortschrittsverfolgungsressource | Das hilft Ihnen... | Konzipiert für... |

|---|---|---|

Phase des Einführungsszenarioplans – Herunterladbare Visio-Datei oder PDF-Datei

|

Verstehen Sie einfach die Sicherheitsverbesserungen für jedes Geschäftsszenario und den Aufwand für die Phasen und Ziele der Planphase. | Projektleiter für Geschäftsszenarios, Führungskräfte und andere Projektbeteiligte. |

| Zero Trust Adoption Tracker herunterladbare PowerPoint-Foliensammlung |

Verfolgen Sie Ihren Fortschritt durch die Phasen und Ziele der Planphase. | Projektleiter für Geschäftsszenarios, Führungskräfte und andere Projektbeteiligte. |

Ziele und Aufgaben eines Geschäftsszenarios als herunterladbare Excel-Arbeitsmappe

|

Weisen Sie Zuständigkeiten zu und verfolgen Sie Ihren Fortschritt durch die Phasen, Ziele und Aufgaben der Planungsphase. | Projektleiter für Geschäftsszenarios, IT-Leads und IT-Implementierer. |

Weitere Ressourcen finden Sie unter Zero Trust-Bewertung und Fortschrittsverfolgungsressourcen.