Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Im Rahmen der Zero Trust-Einführungsleitfaden beschreibt dieser Artikel das Geschäftsszenario zum Schutz Ihrer wichtigsten Datenressourcen. Dieses Szenario konzentriert sich auf das Identifizieren und Schützen vertraulicher Geschäftsdaten.

Die digitale Transformation hat Organisationen dazu geführt, sich mit zunehmenden Datenmengen zu beschäftigen. Externe Mitarbeiter wie Partner, Lieferanten und Kunden greifen jedoch auf einen Großteil dieser freigegebenen Daten außerhalb des Unternehmensnetzwerks zu. Diese Schicht hat eine komplexe Datenlandschaft geschaffen, insbesondere wenn Sie die Verbreitung von Hybridmitarbeitern und Cloudmigrationen berücksichtigen, wachsende Cyber-Bedrohungen, sich entwickelnde Sicherheit und sich ändernde regulatorische Anforderungen hinsichtlich der Datenverwaltung und -schutz.

Bei hybriden Arbeitsmodellen sind Unternehmensressourcen und -daten unterwegs. Ihre Organisation muss steuern, wo die Daten auf Geräten, in Apps und mit Partnern gespeichert und übertragen werden. Für moderne Sicherheitsmaßnahmen können Sie sich jedoch nicht mehr auf herkömmliche Netzwerkschutzmaßnahmen verlassen.

| Herkömmlicher Datenschutz mit Netzwerksteuerelementen | Moderner Datenschutz mit Zero Trust |

|---|---|

| In herkömmlichen Netzwerken steuert die Netzwerkperimetersteuerung den kritischen Datenzugriff, nicht die Datenempfindlichkeit. In der Regel wenden Sie Bezeichnungen manuell auf vertrauliche Daten an, was zu einer inkonsistenten Datenklassifizierung führen kann. | Ein Zero Trust-Modell wendet eine starke Authentifizierung auf Datenzugriffsanforderungen an, wobei Richtlinien verwendet werden, um jede Identität zu überprüfen und sicherzustellen, dass Identitäten Zugriff auf Apps und Daten haben. Ein Zero Trust-Modell umfasst das Identifizieren vertraulicher Daten und das Anwenden von Klassifizierung und Schutz, einschließlich Verhinderung von Datenverlust (Data Loss Prevention, DLP). Zero Trust umfasst Abwehrmaßnahmen, die Ihre Daten schützen, auch nachdem sie Ihre kontrollierte Umgebung verlassen hat. Sie umfasst auch adaptiven Schutz, um das Insider-Risiko zu reduzieren. Zusätzlich zu diesen Schutzmaßnahmen umfasst Zero Trust kontinuierliche Überwachung und Bedrohungsschutz, um den Umfang einer Datenschutzverletzung zu verhindern und einzuschränken. |

Das folgende Diagramm veranschaulicht die Umstellung von herkömmlichem Schutz mit Netzwerksteuerelementen auf der linken Seite (von begrenzten bekannten Standorten) zum modernen Schutz mit Zero Trust auf der rechten Seite (zu unbekannten Speicherorten), in dem der Schutz unabhängig davon angewendet wird, wo sich Benutzer und Geräte befinden.

In den Anleitungen in diesem Artikel erfahren Sie, wie Sie mit den ersten Schritten beginnen und Ihre Strategie zum Identifizieren und Schützen vertraulicher Daten voranschreiten. Wenn Ihre Organisation Vorschriften zum Schutz von Daten unterliegt, verwenden Sie den Artikel "Einhaltung gesetzlicher Vorschriften und Compliance" in dieser Reihe, um zu erfahren, wie Sie das, was Sie in diesem Artikel lernen, auf den Schutz regulierter Daten anwenden können.

Wie Führungskräfte über den Schutz vertraulicher Daten nachdenken

Bevor Sie mit technischen Arbeiten beginnen, ist es wichtig, die verschiedenen Motivationen für investitionen in den Schutz von Geschäftsdaten zu verstehen, da diese dazu beitragen, die Strategie, Ziele und Maßnahmen für den Erfolg zu informieren.

Die folgende Tabelle enthält Gründe, warum Führungskräfte in einer Organisation in Zero Trust-basierten Datenschutz investieren sollten.

| Rolle | Warum der Schutz vertraulicher Daten wichtig ist |

|---|---|

| Vorstandsvorsitzender (CEO) | Geistiges Eigentum ist das Rückgrat der Geschäftsmodelle vieler Organisationen. Die Verhinderung von Lecks, während die nahtlose Zusammenarbeit mit autorisierten Parteien gewährleistet wird, ist für das Unternehmen essenziell. In Organisationen, die mit den persönlich identifizierbaren Informationen (PII) von Kunden umgehen, kann das Risiko von Lecks nicht nur zu finanziellen Strafen führen, sondern auch den Ruf des Unternehmens beschädigen. Schließlich können sensible Geschäftsunterhaltungen (wie Fusionen und Akquisitionen, Unternehmensumstrukturierungen, Strategie und Rechtsfragen) einer Organisation ernsthaften Schaden verursachen, wenn Informationen durchsickern. |

| Chief Marketing Officer (CMO) / Marketingvorstand | Produktplanung, Messaging, Branding und anstehende Produktankündigungen müssen zur richtigen Zeit und auf die richtige Weise veröffentlicht werden, um die Auswirkungen zu maximieren. Unzeitgemäße Lecks können Investitionsrenditen mindern und Konkurrenten auf bevorstehende Pläne hinweisen. |

| Chief Information Officer (CIO) | Herkömmliche Ansätze zum Schutz von Informationen, die auf der Beschränkung des Zugriffs darauf beruhten, ermöglichen es jedoch, vertrauliche Daten angemessen mithilfe moderner Technologien zu schützen, eine flexiblere Zusammenarbeit mit externen Parteien nach Bedarf, ohne das Risiko zu erhöhen. Ihre IT-Abteilungen können ihr Mandat erfüllen, um die Produktivität zu gewährleisten und gleichzeitig risiken zu minimieren. |

| Chief Information Security Officer (CISO) | Als Hauptfunktion dieser Rolle ist die Sicherung vertraulicher Geschäftsdaten ein integraler Bestandteil der Informationssicherheit. Dieses Ergebnis wirkt sich direkt auf die größere Cybersicherheitsstrategie der Organisation aus. Erweiterte Sicherheitstechnologie und -tools bieten die Möglichkeit, Daten zu überwachen und Lecks und Verlust zu verhindern. |

| Chief Technology Officer (CTO) | Geistiges Eigentum kann ein erfolgreiches Geschäft von einem fehlschlagenden Unternehmen unterscheiden. Der Schutz dieser Daten vor Überteilung, unbefugtem Zugriff und Diebstahl ist entscheidend, um ein zukünftiges Wachstum der Organisation zu gewährleisten. |

| Leitender Betriebsleiter (COO) | Betriebsdaten, Verfahren und Produktionspläne sind ein wichtiger strategischer Vorteil für eine Organisation. Diese Pläne können auch strategische Schwachstellen offenlegen, die von Wettbewerbern ausgenutzt werden können. Der Schutz dieser Daten vor Diebstahl, Überteilung und Missbrauch ist für den fortgesetzten Erfolg des Unternehmens von entscheidender Bedeutung. |

| Finanzvorstand (CFO) | Öffentlich gehandelte Unternehmen müssen bestimmte Finanzdaten schützen, bevor sie öffentlich gemacht werden. Andere Finanzdaten können Pläne und strategische Stärken oder Schwächen aufzeigen. Diese Daten müssen alle geschützt werden, um die Einhaltung bestehender Vorschriften zu gewährleisten und strategische Vorteile aufrechtzuerhalten. |

| Leitender Compliance-Beauftragter (CCO) | Vorschriften auf der ganzen Welt verpflichten den Schutz personenbezogener Informationen von Kunden oder Mitarbeitern und anderen vertraulichen Daten. Die CCO ist dafür verantwortlich, dass die Organisation diese Vorschriften beachtet. Eine umfassende Strategie zum Schutz von Informationen ist der Schlüssel zur Erreichung dieses Ziels. |

| Datenschutzbeauftragter (CPO) | Ein CPO ist in der Regel für den Schutz personenbezogener Daten verantwortlich. In Organisationen, die mit großen Mengen von persönlichen Kundendaten und Organisationen umgehen, die in Regionen mit strengen Datenschutzbestimmungen tätig sind, kann ein Fehler beim Schutz vertraulicher Daten zu steilen Geldbußen führen. Diese Organisationen riskieren auch, das Vertrauen ihrer Kunden zu verlieren. CPOs müssen auch verhindern, dass personenbezogene Daten in einer Weise missbraucht werden, die gegen Kundenvereinbarungen oder Gesetze verstößt, was eine unsachgemäße Freigabe der Daten innerhalb der Organisation und mit Partnern umfassen kann. |

Der Einführungszyklus zum Schutz kritischer Geschäftsdaten

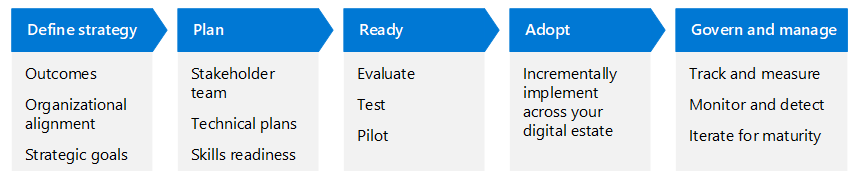

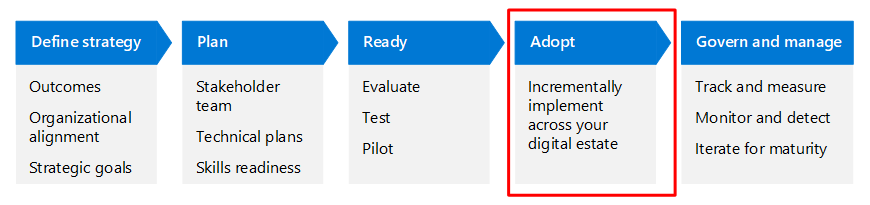

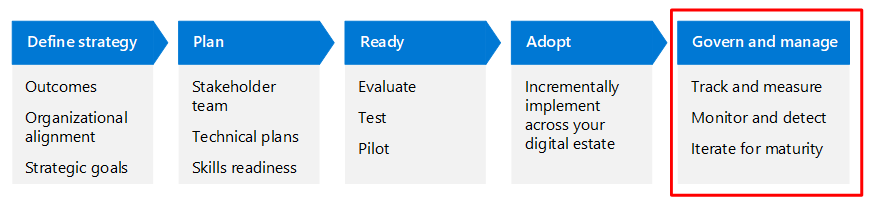

Dieser Artikel durchläuft dieses Geschäftsszenario mit den gleichen Lebenszyklusphasen wie das Cloud Adoption Framework für Azure – Definieren von Strategie, Plan, Bereit, Übernehmen und Verwalten – aber für Zero Trust angepasst.

Die folgende Tabelle ist eine barrierefreie Version der Abbildung.

| Definieren der Strategie | Plan | Bereit | Adoptieren | Steuern und Verwalten |

|---|---|---|---|---|

| Ergebnisse Organisationsausrichtung Strategische Ziele |

Stakeholder-Gruppe Technische Pläne Fähigkeitsbereitschaft |

Auswerten Test Pilotphase |

Schrittweise Implementierung in Ihrer digitalen Infrastruktur | Nachverfolgen und Messen Überwachen und Erkennen Auf Reife iterieren |

Weitere Informationen zum Zero Trust-Einführungszyklus finden Sie in der Übersicht über das Zero Trust Adoption Framework.

Definieren der Strategiephase

Die Phase "Strategie definieren" ist entscheidend, um unsere Bemühungen zu definieren und zu formalisieren – es formalisiert das "Warum?". dieses Szenarios. In dieser Phase verstehen Sie das Szenario durch Geschäfts-, IT-, operative und strategische Perspektiven. Sie definieren die Ergebnisse, mit denen der Erfolg im Szenario gemessen werden soll, und verstehen, dass Sicherheit eine inkrementelle und iterative Reise ist.

In diesem Artikel werden Motivationen und Ergebnisse vorgeschlagen, die für viele Organisationen relevant sind. Verwenden Sie diese Vorschläge, um die Strategie für Ihre Organisation basierend auf Ihren individuellen Anforderungen zu optimieren.

Motivationen zum Datenschutz

Die Motivationen zum Identifizieren und Schützen vertraulicher Geschäftsdaten sind einfach, aber verschiedene Teile Ihrer Organisation haben unterschiedliche Anreize für diese Arbeit. In der folgenden Tabelle sind einige dieser Motivationen zusammengefasst.

| Fläche | Beweggründe |

|---|---|

| Geschäftliche Anforderungen | Um vertrauliche Geschäftsdaten zu schützen, insbesondere, wenn sie mit Partnern geteilt werden. |

| IT-Anforderungen | Ein standardisiertes Datenklassifizierungsschema, das im gesamten digitalen Besitz einheitlich angewendet werden kann. |

| Betriebliche Anforderungen | Implementieren Sie den Datenschutz einheitlich und standardmäßig und nutzen Sie, wo möglich, Automatisierung. |

| Strategische Bedürfnisse | Verringern Sie den Schaden, den ein Insider verursachen kann (absichtlich oder unbeabsichtigt) oder durch einen schlechten Akteur, der Zugriff auf die Umgebung erhält. |

Beachten Sie, dass es sich bei der Erfüllung gesetzlicher Anforderungen möglicherweise um die primäre treibende Motivation für einige Organisationen ist. Wenn dies für Sie zutrifft, fahren Sie fort, und fügen Sie dies ihrer Organisationsstrategie hinzu, und verwenden Sie dieses Geschäftsszenario zusammen mit dem Artikel "Einhaltung gesetzlicher und Complianceanforderungen" in dieser Reihe.

Ergebnisse des Datenschutzes

Wenn Sie das Gesamtziel von Zero Trust auf "Nie vertrauen, immer überprüfen" auf Ihre Daten anwenden, wird ihrer Umgebung eine erhebliche Schutzebene hinzugefügt. Es ist wichtig, klar über die Ergebnisse, die Sie erreichen möchten, zu sein, damit Sie das richtige Gleichgewicht zwischen Schutz und Nutzbarkeit für alle beteiligten Teams einschließlich Ihrer Nutzer schaffen können. Die folgende Tabelle enthält vorgeschlagene Ziele und Ergebnisse.

| Zielsetzung | Ergebnis |

|---|---|

| Produktivität | Benutzer können ganz einfach an der Erstellung von Geschäftsdaten zusammenarbeiten oder ihre Aufgabenfunktionen mithilfe von Geschäftsdaten ausführen. |

| Sicherer Zugriff | Der Zugriff auf Daten und Apps wird auf der entsprechenden Ebene gesichert. Streng vertrauliche Daten erfordern strengere Sicherheitsvorkehrungen, diese Schutzmaßnahmen sollten jedoch keine Benutzer belasten, die voraussichtlich dazu beitragen oder diese Daten verwenden. Vertrauliche Geschäftsdaten sind auf diejenigen beschränkt, die sie verwenden müssen, und Sie haben Steuerelemente eingerichtet, um Benutzer daran zu hindern, diese Daten außerhalb der beabsichtigten Verwendungsgruppe freizugeben oder zu replizieren. |

| Unterstützen von Endbenutzern | Steuerelemente zum Sichern von Daten wurden in die gesamte Zero Trust-Architektur integriert. Zu diesen Steuerelementen gehören einmaliges Anmelden, mehrstufige Authentifizierung (MFA) und microsoft Entra Conditional Access, sodass Benutzer nicht ständig mit Authentifizierungs- und Autorisierungsanforderungen in Frage gestellt werden. Benutzer erhalten Schulungen zum sicheren Klassifizieren und Freigeben von Daten. Benutzer können die Kontrolle über ihre wichtigen Daten übernehmen, sodass sie den Zugriff im Bedarfsfall widerrufen oder die Nutzung der Informationen nachverfolgen können, nachdem sie freigegeben wurden. Datenschutzrichtlinien werden automatisiert, wenn möglich, um die Belastung der Benutzer zu mindern. |

| Erhöhen der Sicherheit | Durch die Ergänzung des Datenschutzes im digitalen Bereich werden diese kritischen Geschäftsressourcen geschützt und der potenzielle Schaden durch eine Datenschutzverletzung reduziert. Zu den Datenschutzbestimmungen gehören Schutzmaßnahmen zum Schutz vor vorsätzlichen, unbeabsichtigten oder fahrlässigen Datenschutzverletzungen durch aktuelle oder ehemalige Mitarbeiter und Partner. |

| It-Unterstützung | Ihr IT-Team ist befähigt, klar zu verstehen, was als vertrauliche Geschäftsdaten gilt. Sie haben ein gut durchdachtes Schema, an dem sie sich orientieren können, sowie die Technologietools und -funktionen, um sowohl die Pläne zu implementieren als auch den Status und den Erfolg zu überwachen. |

Planungsphase

Einführungspläne wandeln die Prinzipien der Zero Trust-Strategie in einen umsetzbaren Plan um. Ihre kollektiven Teams können den Einführungsplan verwenden, um ihre technischen Anstrengungen zu leiten und sie an die Geschäftsstrategie Ihrer Organisation auszurichten.

Die Motivationen und Ergebnisse, die Sie gemeinsam mit Ihren Führungskräften und Teams definieren, unterstützen das "Warum?" für Ihre Organisation und werden zum Leitstern für Ihre Strategie. Als Nächstes kommt die technische Planung, um die Ziele zu erreichen.

Die technische Einführung zum Identifizieren und Schützen vertraulicher Geschäftsdaten umfasst:

- Entdecken und Identifizieren vertraulicher Daten in Ihrem digitalen Umfeld.

- Zusammenstellen eines Klassifizierungs- und Schutzschemas, einschließlich DLP.

- Das Rollout des Schemas in Ihrem digitalen Bereich beginnt mit Daten in Microsoft 365 und erweitert den Schutz auf alle SaaS-Apps, Ihre Cloudinfrastruktur und Daten in lokalen Repositorys. SaaS-Apps sind Apps, die sich außerhalb Ihres Microsoft 365-Abonnements befinden, aber in Ihren Microsoft Entra-Mandanten integriert sind.

Der Schutz Ihrer vertraulichen Geschäftsdaten umfasst auch einige verwandte Aktivitäten, darunter:

- Verschlüsseln der Netzwerkkommunikation.

- Verwalten des externen Zugriffs auf Teams und Projekte, bei denen vertrauliche Daten freigegeben werden.

- Einrichten und Verwenden von dedizierten und isolierten Teams in Microsoft Teams für Projekte, die hochsensible Geschäftsdaten enthalten, die selten sein sollten. Die meisten Organisationen erfordern diese Stufe der Datensicherheit und Isolation nicht.

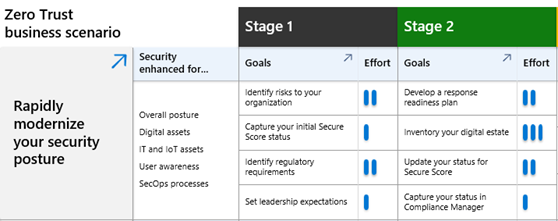

Viele Organisationen können einen vierstufigen Ansatz für diese Bereitstellungsziele verwenden, die in der folgenden Tabelle zusammengefasst sind.

| Phase 1 | Phase 2 | Phase 3 | Phase 4 |

|---|---|---|---|

| Ermitteln und Identifizieren vertraulicher Geschäftsdaten Entdecken nicht sanktionierter SaaS-Apps Verschlüsseln der Netzwerkkommunikation |

Entwickeln und Testen eines Klassifizierungsschemas Anwenden von Bezeichnungen auf Daten in Microsoft 365 Einführung grundlegender DLP-Richtlinien Richten Sie sichere Microsoft Teams ein, um Daten intern und extern mit Geschäftspartnern zu teilen. |

Hinzufügen von Schutz zu bestimmten Bezeichnungen (Verschlüsselungs- und andere Schutzeinstellungen) Einführung von automatischer und empfohlener Kennzeichnung in Office-Apps und -Diensten Erweitern von DLP-Richtlinien für Microsoft 365-Dienste Implementieren von wichtigen Insider-Risikomanagementrichtlinien |

Bezeichnungen und Schutz für Daten in SaaS-Apps erweitern, einschließlich DLP Erweitern der automatisierten Klassifizierung auf alle Dienste Erweiterung von Bezeichnungen und Schutz für ruhende Daten in lokalen Repositories. Schützen von Organisationsdaten in Ihrer Cloudinfrastruktur |

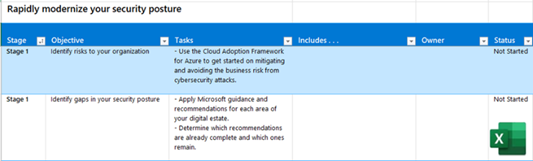

Wenn dieser mehrstufige Ansatz für Ihre Organisation funktioniert, können Sie Folgendes verwenden:

Dieser herunterladbare PowerPoint-Foliensatz zum Präsentieren und Nachverfolgen Ihres Fortschritts durch diese Phasen und Ziele für Führungskräfte und andere Projektbeteiligte. Hier ist die Folie für dieses Geschäftsszenario.

Diese Excel-Arbeitsmappe dient dazu, Besitzer zuzuweisen und Ihren Fortschritt in den Phasen, Zielen und deren Aufgaben zu verfolgen. Hier sehen Sie das Arbeitsblatt für dieses Geschäftsszenario.

Grundlegendes zu Ihrer Organisation

Dieser empfohlene mehrstufige Ansatz für die technische Implementierung kann dazu beitragen, einen Kontext für das Verständnis Ihrer Organisation zu geben. Die Anforderungen jeder Organisation zum Schutz vertraulicher Geschäftsdaten und der Zusammensetzung und des Umfangs von Daten sind unterschiedlich.

Ein grundlegender Schritt im Lebenszyklus der Zero Trust-Einführung für jedes Geschäftsszenario umfasst die Bestandsaufnahme. In diesem Geschäftsszenario erfassen Sie die Daten Ihrer Organisation.

Die folgenden Aktionen werden angewendet:

Inventarisieren Sie Ihre Daten.

Nehmen Sie zunächst die Bestandsaufnahme vor, wo sich alle Ihre Daten befinden, was so einfach sein kann, wie die Apps und Repositorys mit Ihren Daten aufzulisten. Nachdem Technologien wie Vertraulichkeitsbezeichnungen bereitgestellt wurden, können Sie andere Speicherorte ermitteln, an denen vertrauliche Daten gespeichert werden. Diese Standorte werden manchmal als dunkle oder graue IT bezeichnet.

Es ist auch hilfreich, zu schätzen, wie viele Daten Sie inventarisieren möchten (das Volumen). Im gesamten empfohlenen technischen Prozess verwenden Sie das Toolset, um Geschäftsdaten zu ermitteln und zu identifizieren. Sie erfahren, welche Arten von Daten Sie haben und wo sich diese Daten in Diensten und Cloud-Apps befinden, sodass Sie die Vertraulichkeit der Daten mit dem Grad der Gefährdung der Standorte korrelieren können, an denen sie vorhanden sind.

Beispielsweise hilft Ihnen Microsoft Defender für Cloud-Apps, SaaS-Apps zu identifizieren, die Sie möglicherweise nicht kennen. Die Arbeit der Ermittlung, wo sich Ihre vertraulichen Daten befinden, beginnt in Phase 1 der technischen Implementierung und kaskadiert über alle vier Stufen.

Dokumentieren Sie die Ziele und planen Sie die inkrementelle Einführung basierend auf Prioritäten.

Die vier empfohlenen Stufen stellen einen inkrementellen Einführungsplan dar. Passen Sie diesen Plan basierend auf den Prioritäten Ihrer Organisation und der Zusammensetzung Ihres digitalen Nachlasses an. Achten Sie darauf, alle Meilensteine im Zeitplan oder Verpflichtungen für die Fertigstellung dieser Arbeit zu berücksichtigen.

Inventarisieren Sie alle Datensätze oder speziellen Projekte, die einen besonderen Schutz erfordern (z. B. abgesonderte oder besondere Projekte).

Nicht jede Organisation benötigt einen segmentierten Schutz.

Organisationsplanung und -ausrichtung

Die technische Arbeit zum Schutz vertraulicher Geschäftsdaten überschneidet mehrere überlappende Bereiche und Rollen:

- Daten

- Anwendungen

- Endpunkte

- Netzwerk

- Identitäten

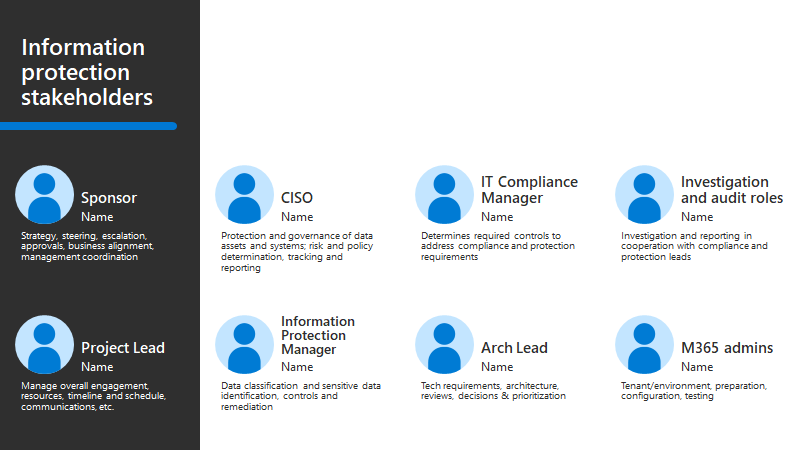

In dieser Tabelle sind Rollen zusammengefasst, die beim Erstellen eines Sponsoringprogramms und einer Projektmanagementhierarchie empfohlen werden, um Ergebnisse zu ermitteln und zu fördern.

| Programmverantwortliche und technische Verantwortliche | Verantwortlichkeit |

|---|---|

| CISO, CIO oder Director of Data Security | Führungskräfte-Sponsorship |

| Programmverantwortlicher für Datensicherheit | Fördern von Ergebnissen und teamübergreifender Zusammenarbeit |

| Sicherheitsarchitekt | Beratung zu Konfiguration und Standards, insbesondere im Hinblick auf Verschlüsselung, Schlüsselverwaltung und andere grundlegende Technologien |

| Compliance-Beauftragte | Zuordnen von Complianceanforderungen und Risiken zu bestimmten Steuerelementen und verfügbaren Technologien |

| Microsoft 365-Administratoren | Nehmen Sie Änderungen an Ihrer Microsoft 365-Instanz für OneDrive und geschützte Ordner vor. |

| Anwendungsbesitzer | Identifizieren wichtiger Geschäftsressourcen und Sicherstellen der Kompatibilität von Anwendungen mit bezeichneten, geschützten und verschlüsselten Daten |

| Datensicherheitsadministrator | Implementieren von Konfigurationsänderungen |

| IT-Admin | Aktualisieren von Standards und Richtliniendokumenten |

| Sicherheitsverwaltung und/oder IT-Administrator | Überwachung zur Gewährleistung der Compliance |

| Team „Benutzerschulung“ | Sicherstellen, dass die Benutzerleitlinien die Richtlinienaktualisierungen widerspiegeln, und Einblicke in die Benutzerakzeptanz der Etikettierungs-Taxonomie bieten. |

Die PowerPoint-Ressourcensammlung für diesen Einführungsinhalt enthält die folgende Folie mit einer Ansicht der Projektbeteiligten, die Sie für Ihre eigene Organisation anpassen können.

Technische Planung und Kompetenzbereitschaft

Bevor Sie mit der technischen Arbeit beginnen, empfiehlt Microsoft, die Funktionen kennenzulernen, wie sie zusammenarbeiten, und bewährte Methoden für den Umgang mit dieser Arbeit. Die folgende Tabelle enthält mehrere Ressourcen, die Ihren Teams dabei helfen können, Fähigkeiten zu erlangen.

| Ressource | BESCHREIBUNG |

|---|---|

| Bereitstellungsbeschleunigungshandbuch– Informationsschutz und Verhinderung von Datenverlust | Lernen Sie bewährte Methoden aus den Microsoft Customer Engagement-Teams kennen. Diese Anleitung führt Organisationen zu Reife durch ein Krabbeln, Gehen, Laufen Modell, das mit den empfohlenen Phasen in dieser Einführungsanleitung übereinstimmt. |

RaMP Checkliste: Datenschutz

|

Eine weitere Ressource zum Auflisten und Priorisieren der empfohlenen Arbeit, einschließlich Projektbeteiligten. |

| Einführung in Microsoft Purview Data Loss Prevention (Anfänger) | In dieser Ressource erfahren Sie mehr über DLP in Microsoft Purview Information Protection. |

Modul-Symbol für die Einführung in den Schutz von Informationen und das Management des Datenlebenszyklus im Microsoft Purview Microsoft Learn Modul. (Mittlere Ebene) |

Erfahren Sie, wie Microsoft 365 Information Protection- und Data Lifecycle Management-Lösungen Ihnen dabei helfen, Ihre Daten während des gesamten Lebenszyklus zu schützen und zu steuern – ganz gleich, wo sie leben und unterwegs sind. |

Symbol für die Microsoft Certified: Information Protection Administrator Associate-Zertifizierung |

Empfohlene Lernpfade für das Erlangen des Titels eines Certified Information Protection Administrator Associate. |

Phase 1

Die Bereitstellungsziele der Phase 1 umfassen den Prozess der Erfassung Ihrer Daten. Dazu gehört die Identifizierung nicht genehmigter SaaS-Apps, die Ihre Organisation zum Speichern, Verarbeiten und Freigeben von Daten verwendet. Sie können diese nicht genehmigten Apps entweder in Ihren App-Verwaltungsprozess einbinden und Schutzmaßnahmen anwenden, oder Sie können verhindern, dass Ihre Geschäftsdaten mit diesen Apps verwendet werden.

Ermitteln und Identifizieren vertraulicher Geschäftsdaten

Ab Microsoft 365 sind einige der primären Tools, mit denen Sie vertrauliche Informationen identifizieren, die geschützt werden müssen, vertrauliche Informationstypen (SITs) und andere Klassifizierer, einschließlich trainierbarer Klassifizierer und Fingerabdrücke. Diese Bezeichner helfen beim Auffinden gängiger vertraulicher Datentypen, z. B. Kreditkartennummern oder staatliche Identifikationsnummern, und das Identifizieren vertraulicher Dokumente und E-Mails mithilfe von maschinellem Lernen und anderen Methoden. Sie können auch benutzerdefinierte SITs erstellen, um Daten zu identifizieren, die für Ihre Umgebung eindeutig sind, einschließlich der Verwendung exakten Datenabgleichs, um Daten zu unterscheiden, die bestimmte Personen betreffen, wie beispielsweise persönliche Kundeninformationen, die speziellen Schutz erfordern.

Wenn Daten zu Ihrer Microsoft 365-Umgebung hinzugefügt oder geändert werden, werden sie automatisch mithilfe von SITs analysiert, die derzeit in Ihrem Mandanten definiert sind.

Sie können den Inhalts-Explorer im Microsoft Purview-Portal verwenden, um alle Vorkommen erkannter vertraulicher Daten in der gesamten Umgebung anzuzeigen. Die Ergebnisse informieren Sie, ob Sie die SITs für Ihre Umgebung anpassen oder optimieren müssen, um eine höhere Genauigkeit zu erzielen. Die Ergebnisse geben Ihnen auch ein erstes Bild Ihrer Datenbestände und Ihren Informationsschutzstatus. Wenn Sie z. B. zu viele falsch positive Ergebnisse für eine SIT erhalten oder bekannte Daten nicht finden, können Sie benutzerdefinierte Kopien der Standard-SITs erstellen und so ändern, dass sie für Ihre Umgebung besser funktionieren. Sie können diese auch mithilfe des exakten Datenabgleichs verfeinern.

Darüber hinaus können Sie integrierte trainierbare Klassifizierer verwenden, um Dokumente zu identifizieren, die zu bestimmten Kategorien gehören, z. B. Verträge oder Frachtdokumente. Wenn Sie bestimmte Dokumentklassen identifizieren müssen, um diese potenziell zu schützen, können Sie Muster im Microsoft Purview-Portal verwenden, um Ihre eigenen Klassifizierer zu trainieren. Diese Beispiele können verwendet werden, um das Vorhandensein anderer Dokumente mit ähnlichen Inhaltsmustern zu ermitteln.

Zusätzlich zum Inhalts-Explorer haben Organisationen Zugriff auf die Inhaltssuchfunktion, um benutzerdefinierte Suchvorgänge für Daten in der Umgebung zu erstellen, einschließlich der Verwendung erweiterter Suchkriterien und benutzerdefinierter Filter.

In der folgenden Tabelle sind Ressourcen zum Ermitteln vertraulicher Geschäftsdaten aufgeführt.

| Ressource | BESCHREIBUNG |

|---|---|

| Bereitstellen einer Informationsschutzlösung mit Microsoft 365 Purview | Führt ein Framework, einen Prozess und eine Funktionalität ein, mit dem Sie Ihre spezifischen Geschäftsziele für den Informationsschutz erreichen können. |

| Typen vertraulicher Informationen | Beginnen Sie hier, um mit vertraulichen Informationstypen zu beginnen. Diese Bibliothek enthält viele Artikel zum Experimentieren und Optimieren von SITs. |

| Inhalts-Explorer | Scannen Sie Ihre Microsoft 365-Umgebung auf SITs und zeigen Sie die Ergebnisse im Inhaltsexplorer an. |

| Trainierbare Klassifizierer | Trainierbare Klassifizierer ermöglichen Es Ihnen, Beispiele für die Art von Inhalten mitzubringen, die Sie entdecken möchten (Seeding), und lassen Sie dann die Machine Learning-Engine lernen, wie Sie mehr dieser Daten ermitteln können. Sie nehmen an der Klassifiziererschulung teil, indem Sie die Ergebnisse überprüfen, bis die Genauigkeit verbessert wird. |

| Exakter Datenabgleich | Mit dem exakten Datenabgleich können Sie vertrauliche Daten finden, die vorhandenen Datensätzen entsprechen, z. B. die PII Ihrer Kunden, die in Ihren Branchen-Apps aufgezeichnet werden, wodurch Sie solche Daten genau mit Informationsschutzrichtlinien ansprechen können, wodurch falsch positive Ergebnisse praktisch eliminiert werden. |

| Inhaltssuche | Verwenden Sie die Inhaltssuche für erweiterte Suchvorgänge, einschließlich benutzerdefinierter Filter. Sie können Schlüsselwörter und boolesche Suchoperatoren verwenden. Sie können Suchabfragen auch mithilfe der Stichwortabfragesprache (Keyword Query Language, KQL) erstellen. |

| RaMP Checkliste: Datenschutz: Kennen Sie Ihre Daten | Eine Checkliste der Implementierungsschritte mit Verantwortlichen für die Schritte und Links zu den Dokumentationen. |

Entdecken nicht sanktionierter SaaS-Apps

Ihre Organisation abonniert wahrscheinlich viele SaaS-Apps, z. B. Salesforce oder Apps, die für Ihre Branche spezifisch sind. Die SaaS-Apps, die Sie kennen und verwalten, gelten als sanktioniert. In späteren Phasen erweitern Sie das Datenschutzschema und DLP-Richtlinien, die Sie mit Microsoft 365 erstellen, um Daten in diesen sanktionierten SaaS-Apps zu schützen.

In dieser Phase ist es jedoch wichtig, nicht sanktionierte SaaS-Apps zu ermitteln, die Ihre Organisation verwendet. Auf diese Weise können Sie den Datenverkehr zu und von diesen Apps überwachen, um festzustellen, ob die Geschäftsdaten Ihrer Organisation für diese Apps freigegeben werden. Wenn dies der Fall ist, können Sie diese Apps in die Verwaltung integrieren und den Schutz auf diese Daten anwenden, beginnend mit der Aktivierung des einmaligen Anmeldens mit microsoft Entra ID.

Das Tool zum Ermitteln von SaaS-Apps, die Ihre Organisation verwendet, ist Microsoft Defender für Cloud-Apps.

| Ressource | BESCHREIBUNG |

|---|---|

| Integrieren von SaaS-Apps für Zero Trust in Microsoft 365 | Dieser Lösungsleitfaden führt Sie durch den Prozess des Schützens von SaaS-Apps mit Zero Trust-Prinzipien. Der erste Schritt in dieser Lösung umfasst das Hinzufügen Ihrer SaaS-Apps zu Microsoft Entra ID und zu den Geltungsbereichen von Richtlinien. Dies sollte eine Priorität sein. |

| Bewerten Sie Microsoft Defender für Cloud Apps | Dieser Leitfaden hilft Ihnen, Microsoft Defender für Cloud-Apps so schnell wie möglich auf den Laufenden zu bringen. Sie können nicht genehmigte SaaS-Apps bereits in der Test- und Pilotphase entdecken. |

Verschlüsseln der Netzwerkkommunikation

Dieses Ziel ist eher eine Überprüfung, um sicherzustellen, dass Ihr Netzwerkdatenverkehr verschlüsselt ist. Wenden Sie sich an Ihr Netzwerkteam, um sicherzustellen, dass diese Empfehlungen erfüllt sind.

| Ressource | BESCHREIBUNG |

|---|---|

| Sichere Netzwerke mit Zero Trust-Objective 3: Interner Benutzer-zu-App-Datenverkehr wird verschlüsselt | Stellen Sie sicher, dass interner Benutzer-zu-App-Datenverkehr verschlüsselt ist:

|

| Sichere Netzwerke mit Zero Trust-Objective 6: Der gesamte Datenverkehr ist verschlüsselt. | Verschlüsseln des Anwendungs-Back-End-Datenverkehrs zwischen virtuellen Netzwerken. Verschlüsseln des Datenverkehrs zwischen der lokalen Umgebung und der Cloud. |

| Networking mit der Cloud - Standpunkt eines Architekten | Für Netzwerkarchitekten hilft dieser Artikel dabei, empfohlene Netzwerkkonzepte in Perspektive zu stellen. Ed Fisher, Security & Compliance Architect bei Microsoft beschreibt, wie Sie Ihr Netzwerk für Cloudkonnektivität optimieren, indem sie die häufigsten Fallstricke vermeiden. |

Phase 2

Nachdem Sie inventarisieren und ermittelt haben, wo sich Ihre vertraulichen Daten befinden, wechseln Sie zu Phase 2, in der Sie ein Klassifizierungsschema entwickeln und damit beginnen, dies mit Ihren Organisationsdaten zu testen. In dieser Phase wird auch ermittelt, wo Daten oder Projekte einen erhöhten Schutz erfordern.

Beim Entwickeln eines Klassifizierungsschemas ist es verlockend, viele Kategorien und Ebenen zu erstellen. Organisationen, die am erfolgreichsten sind, beschränken jedoch die Anzahl der Klassifizierungsstufen auf eine kleine Zahl, z. B. 3-5. Weniger ist besser.

Bevor Sie das Klassifizierungsschema Ihrer Organisation in Bezeichnungen übersetzen und Schutz zu den Bezeichnungen hinzufügen, ist es hilfreich, über das gesamte Bild nachzudenken. Es ist am besten, so einheitlich wie möglich vorzugehen, wenn jegliche Schutzmaßnahmen in einer Organisation und insbesondere in einem großen digitalen Bereich angewendet werden. Dies gilt auch für Daten.

So sind beispielsweise viele Organisationen gut bedient durch ein dreistufiges Schutzmodell für Daten, Geräte und Identitäten. In diesem Modell können die meisten Daten auf Basisebene geschützt werden. Eine kleinere Datenmenge erfordert möglicherweise einen erhöhten Schutz. Einige Organisationen verfügen über eine sehr kleine Menge an Daten, die einen Schutz auf viel höheren Ebenen erfordern. Beispiele hierfür sind geschäftsgeheimnisse Daten oder Daten, die aufgrund der extrem sensiblen Art der Daten oder Projekte streng reguliert sind.

Wenn drei Schutzebenen für Ihre Organisation funktionieren, vereinfacht dies die Übersetzung in Bezeichnungen und den Schutz, den Sie auf Bezeichnungen anwenden.

Entwickeln Sie in dieser Phase Ihre Sicherheitsrichtlinien und beginnen Sie damit, sie überall in den Daten von Microsoft 365 zu verwenden. Machen Sie sich noch keine Sorgen über das Hinzufügen des Schutzes zu den Bezeichnungen, das ist vorzugsweise zu einem späteren Zeitpunkt erfolgt, sobald die Benutzer mit den Bezeichnungen vertraut geworden sind und diese ohne Bedenken hinsichtlich ihrer Einschränkungen seit einiger Zeit anwenden. Das Hinzufügen von Schutz zu Etiketten ist Teil der nächsten Phase. Es wird jedoch empfohlen, auch mit grundlegenden DLP-Richtlinien zu beginnen. Schließlich wenden Sie in dieser Phase spezifischen Schutz auf Projekte oder Datasets an, die hochsensiblen Schutz erfordern.

Entwickeln und Testen eines Klassifizierungsschemas

| Ressource | BESCHREIBUNG |

|---|---|

| Vertraulichkeitsetiketten | Erfahren Sie mehr über Vertraulichkeitsbezeichnungen und beginnen Sie damit. Die wichtigste Betrachtung in dieser Phase besteht darin, sicherzustellen, dass die Bezeichnungen sowohl die Anforderungen des Unternehmens als auch die von Benutzern verwendete Sprache widerspiegeln. Wenn die Namen der Bezeichnungen nicht intuitiv mit Benutzern übereinstimmen oder ihre Bedeutungen nicht konsistent zu ihrer beabsichtigten Verwendung zugeordnet werden, kann die Akzeptanz der Bezeichnungen beeinträchtigt werden, und die Genauigkeit der Bezeichnungsanwendung leidet wahrscheinlich. |

Anwenden von Bezeichnungen auf Daten in Microsoft 365

| Ressource | BESCHREIBUNG |

|---|---|

| Aktivieren von Vertraulichkeitsbezeichnungen für Office-Dateien in SharePoint und OneDrive | Aktivieren Sie die integrierte Bezeichnung für unterstützte Office-Dateien in SharePoint und OneDrive, damit Benutzer Ihre Vertraulichkeitsbezeichnungen in Office für das Web anwenden können. |

| Verwalten von Vertraulichkeitsbezeichnungen in Office-Apps | Beginnen Sie als Nächstes mit der Einführung von Bezeichnungen für Benutzer, in denen sie sie sehen und anwenden können. Wenn Sie Vertraulichkeitsbezeichnungen aus dem Microsoft Purview-Portal veröffentlicht haben, werden sie in Office-Apps angezeigt, damit Benutzer Daten klassifizieren und schützen können, während sie erstellt oder bearbeitet werden. |

| Anwenden von Bezeichnungen auf Microsoft Teams- und Microsoft 365-Gruppen | Wenn Sie bereit sind, schließen Sie Microsoft Teams und Microsoft 365-Gruppen in den Umfang Ihrer Implementierung des Kennzeichnungssystems ein. |

Einführung grundlegender DLP-Richtlinien

| Ressource | BESCHREIBUNG |

|---|---|

| Verhindern von Datenverlust | Erste Schritte mit DLP-Richtlinien. Es wird empfohlen, mit "weichen" DLP-Richtlinien zu beginnen, die Warnungen auslösen, jedoch keine Aktionen blockieren oder höchstens Aktionen blockieren, während Benutzer die Richtlinie umgehen können. Auf diese Weise können Sie die Auswirkungen dieser Richtlinien messen, ohne die Produktivität zu beeinträchtigen. Sie können die Richtlinien optimieren, um strenger zu werden, wenn Sie Vertrauen in ihre Genauigkeit und Kompatibilität mit den geschäftlichen Anforderungen erhalten. |

Sichere Teams einrichten für den internen sowie externen Austausch von Daten mit Geschäftspartnern.

Wenn Sie Projekte oder Daten identifiziert haben, die einen streng vertraulichen Schutz erfordern, beschreiben diese Ressourcen, wie Sie dies in Microsoft Teams einrichten. Wenn die Daten in SharePoint ohne ein zugeordnetes Team gespeichert werden, verwenden Sie die Anweisungen in diesen Ressourcen für SharePoint-Einstellungen.

| Ressource | BESCHREIBUNG |

|---|---|

| Teams für den Schutz hochgradig vertraulicher Daten konfigurieren | Enthält präskriptive Empfehlungen zum Sichern von Projekten mit streng vertraulichen Daten, einschließlich Sicherung und Verwaltung des Gastzugriffs (Ihre Partner, die möglicherweise mit Ihnen an diesen Projekten zusammenarbeiten). |

Phase 3

In dieser Phase führen Sie weiterhin das von Ihnen verfeinerte Datenklassifizierungsschema aus. Sie wenden auch die von Ihnen geplanten Schutzmaßnahmen an.

Nachdem Sie einer Bezeichnung Schutz hinzugefügt haben (z. B. Verschlüsselung und Rechteverwaltung):

- Alle Dokumente, die die Bezeichnung neu erhalten, enthalten den Schutz.

- Jedes Dokument, das in SharePoint Online oder OneDrive gespeichert ist, das die Bezeichnung erhalten hat, bevor der Schutz hinzugefügt wurde, hat den Schutz angewendet, wenn das Dokument geöffnet oder heruntergeladen wird.

Ruhende Dateien im Dienst oder Dateien, die sich auf dem Computer eines Benutzers befinden, erhalten nicht den Schutz, der dem Etikett hinzugefügt wurde, nachdem diese Dateien das Etikett erhalten haben. Anders ausgedrückt: Wenn die Datei zuvor bezeichnet wurde und Sie später schutz zur Bezeichnung hinzufügen, wird der Schutz nicht auf diese Dateien angewendet.

Schutz für Etiketten hinzufügen

| Ressource | BESCHREIBUNG |

|---|---|

| Informationen zu Empfindlichkeitskennzeichnungen | In diesem Artikel finden Sie viele Möglichkeiten, bestimmte Bezeichnungen zu konfigurieren, um Schutz anzuwenden. Es wird empfohlen, mit grundlegenden Richtlinien wie "Nur verschlüsseln" für E-Mails und "alle Mitarbeiter – Vollzugriff" für Dokumente zu beginnen. Diese Richtlinien bieten ein starkes Schutzniveau und bieten benutzern einfache Möglichkeiten, wenn sie Situationen finden, in denen die Einführung von Verschlüsselung Kompatibilitätsprobleme oder Konflikte mit geschäftlichen Anforderungen verursacht. Sie können einschränkungen später inkrementell straffen, wenn Sie vertrauen und verstehen, wie Benutzer die vertraulichen Daten nutzen müssen. |

| Häufige Szenarien für Vertraulichkeitsbezeichnungen | Sehen Sie sich diese Liste der Szenarien an, die von Vertraulichkeitsbezeichnungen unterstützt werden. |

Einführung von automatischer Kennzeichnung in Office-Apps

| Ressource | BESCHREIBUNG |

|---|---|

| Automatisches Anwenden einer Vertraulichkeitsbezeichnung auf Inhalte | Weisen Sie Dateien und E-Mails automatisch eine Bezeichnung zu, wenn sie den von Ihnen angegebenen Bedingungen entspricht. Es wird empfohlen, die Bezeichnungen zunächst so zu konfigurieren, dass benutzern eine interaktive Bezeichnungsempfehlung bereitgestellt wird. Nachdem Sie bestätigt haben, dass diese allgemein akzeptiert werden, ändern Sie die Einstellungen, sodass das Etikett automatisch angewendet wird. |

Erweitern von DLP-Richtlinien in Microsoft 365

| Ressource | BESCHREIBUNG |

|---|---|

| Verhindern von Datenverlust | Führen Sie diese Schritte aus, um DLP in Ihrer Microsoft 365-Umgebung anzuwenden, erweitern Sie die Richtlinien auf mehr Speicherorte und Dienste, und straffen Sie die Regelaktionen, indem Sie unnötige Ausnahmen entfernen. |

Implementieren grundlegender Insider-Risikomanagementrichtlinien

| Ressource | BESCHREIBUNG |

|---|---|

| Insider-Risikomanagement | Beginnen Sie mit den empfohlenen Aktionen. Sie können zunächst Richtlinienvorlagen verwenden, um schnell loszulegen, einschließlich Datendiebstahl durch ausscheidende Benutzer. |

Phase 4

In dieser Phase erweitern Sie die in Microsoft 365 entwickelten Schutzmaßnahmen auf Daten in Ihren SaaS-Apps. Sie wechseln auch so weit wie möglich zur Automatisierung des Datenklassifizierungs- und Governance-Bereichs.

Bezeichnungen und Schutz für Daten in SaaS-Apps erweitern, einschließlich DLP

| Ressource | BESCHREIBUNG |

|---|---|

| Bereitstellen des Informationsschutzes für SaaS-Apps | Mit Microsoft Defender für Cloud Apps erweitern Sie das Klassifizierungsschema, das Sie mit Microsoft 365-Funktionen entwickelt haben, um Daten in Ihren SaaS-Apps zu schützen. |

Erweitern der automatisierten Klassifizierung

| Ressource | BESCHREIBUNG |

|---|---|

| Automatisches Anwenden einer Vertraulichkeitsbezeichnung auf Inhalte | Führen Sie weiterhin die automatisierten Methoden zum Anwenden von Bezeichnungen auf Ihre Daten aus. Erweitern Sie sie auf ruhende Dokumente in SharePoint, OneDrive und Teams sowie auf E-Mails, die von Benutzern gesendet oder empfangen werden. |

Erweitern von Labels und Schutz auf Daten in lokalen Repositorys

| Ressource | BESCHREIBUNG |

|---|---|

| Microsoft 365 Purview Information Protection Scanner | Scannen Sie Daten in lokalen Repositorys, dazu gehören Dateifreigaben auf Microsoft Windows und SharePoint Server. Die Information Protection-Überprüfung kann alle Dateien überprüfen, die Windows indizieren kann. Wenn Sie Vertraulichkeitsbezeichnungen so konfiguriert haben, dass die automatische Klassifizierung angewendet wird, kann der Scanner ermittelte Dateien bezeichnen, um diese Klassifizierung anzuwenden, und optional den Schutz anwenden oder entfernen. |

Schützen von Organisationsdaten in Ihrer Cloudinfrastruktur

| Ressource | BESCHREIBUNG |

|---|---|

| Dokumentation zur Microsoft Purview-Datengovernance | Erfahren Sie, wie Sie das Microsoft Purview-Governanceportal verwenden, damit Ihre Organisation Datenquellen finden, verstehen, steuern und nutzen kann. Lernprogramme, REST-API-Referenz und andere Dokumentationen zeigen Ihnen, wie Sie Ihr Datenreppository planen und konfigurieren können, wo Sie verfügbare Datenquellen ermitteln und die Rechtenutzung verwalten können. |

Cloudeinführungsplan

Ein Einführungsplan ist eine wesentliche Voraussetzung für eine erfolgreiche Cloudakzeptanz. Zu den wichtigsten Attributen eines erfolgreichen Einführungsplans zum Schutz von Daten gehören:

- Strategie und Planung sind abgestimmt: Während Sie Ihre Pläne für Tests, Pilotierung und Einführung von Datenklassifizierungs- und Schutzfunktionen in Ihrem digitalen Umfeld erstellen, sollten Sie Ihre Strategie und Ziele überprüfen, um sicherzustellen, dass Ihre Pläne abgestimmt sind. Dies umfasst die Priorität von Datensätzen, Zielen für den Datenschutz und Zielmeilensteine.

- Der Plan ist iterativ: Wenn Sie mit dem Rollout Ihres Plans beginnen, lernen Sie viele Dinge über Ihre Umgebung und die von Ihnen verwendeten Funktionen kennen. Überprüfen Sie in jeder Phase Ihres Rollouts Ihre Ergebnisse im Vergleich zu den Zielen und optimieren Sie die Pläne. Dies kann z. B. die Überarbeitung früherer Arbeiten zur Feinabstimmung von Richtlinien umfassen.

- Die Schulung Ihrer Mitarbeiter und Benutzer ist gut geplant: Von Ihren Verwaltungsmitarbeitern bis hin zu Helpdesk und Ihren Benutzern ist jeder geschult, mit ihren Datenidentifikations- und Schutzaufgaben erfolgreich zu sein.

Weitere Informationen aus dem Cloud Adoption Framework für Azure finden Sie unter Plan for Cloud Adoption.

Vorbereitungsphase

Verwenden Sie die zuvor aufgeführten Ressourcen, um Ihren Plan für die Identifizierung und den Schutz vertraulicher Daten zu priorisieren. Die Arbeit zum Schutz vertraulicher Geschäftsdaten stellt eine der Ebenen in Ihrer Mehrschicht-Zero Trust-Bereitstellungsstrategie dar.

Der in diesem Artikel empfohlene stufenweise Ansatz umfasst das Kaskadieren der Arbeit auf methodische Weise in Ihrer digitalen Infrastruktur. Überprüfen Sie in dieser Phase "Bereit" diese Elemente des Plans, um sicherzustellen, dass alles einsatzbereit ist:

- Daten, die für Ihre Organisation vertraulich sind, sind gut definiert. Sie werden diese Definitionen wahrscheinlich anpassen, während Sie nach Daten suchen und die Ergebnisse analysieren.

- Sie haben eine klare Karte, mit welchen Datensätzen und Apps sie beginnen sollen, und einen priorisierten Plan für die Erhöhung des Umfangs Ihrer Arbeit, bis sie Ihren gesamten digitalen Besitz umfasst.

- Anpassungen an den vorgeschriebenen technischen Anleitungen, die für Ihre Organisation und Umgebung geeignet sind, wurden identifiziert und dokumentiert.

In dieser Liste werden die allgemeinen methodenbezogenen Verfahren für diese Arbeit zusammengefasst:

- Lernen Sie die Datenklassifizierungsfunktionen kennen, z. B. Typen vertraulicher Informationen, trainierbare Klassifizierer, Vertraulichkeitsbezeichnungen und DLP-Richtlinien.

- Beginnen Sie mit der Verwendung dieser Funktionen mit Daten in Microsoft 365-Diensten. Diese Erfahrung hilft Ihnen, Ihr Schema zu verfeinern.

- Einführung der Klassifizierung in Office-Apps.

- Setzen Sie sich mit dem Schutz von Daten auf Geräten fort, indem Sie mit Endpunkt-DLP experimentieren und diese dann einführen.

- Erweitern Sie die in Ihrem Microsoft 365-Bereich optimierten Funktionen auf Daten in Cloud-Apps mithilfe von Defender für Cloud-Apps.

- Entdecken und Anwenden des Schutzes auf lokale Daten mithilfe des Microsoft Purview Information Protection-Scanners

- Verwenden Sie Microsoft Purview Data Governance, um Daten in Clouddatenspeicherdiensten zu ermitteln und zu schützen, einschließlich Azure Blobs, Cosmos DB, SQL-Datenbanken und Amazon Web Services S3-Repositorys.

Dieses Diagramm zeigt den Prozess.

Ihre Prioritäten für die Datenermittlung und den Schutz können unterschiedlich sein.

Beachten Sie die folgenden Abhängigkeiten von anderen Geschäftsszenarien:

- Das Erweitern des Informationsschutzes auf Endpunktgeräte erfordert eine Koordination mit Intune (im Artikel " Sichere Remote- und Hybridarbeit ").

- Die Erweiterung des Informationsschutzes auf Daten in SaaS-Apps erfordert Microsoft Defender für Cloud-Apps. Die Pilotierung und Bereitstellung von Defender für Cloud-Apps ist im Szenario " Verhindern oder Reduzieren von Geschäftsschäden durch Geschäftsverletzungen " enthalten.

Wenn Sie Ihre Einführungspläne abschließen, sollten Sie unbedingt den Leitfaden zur Beschleunigung der Bereitstellung von Informationsschutz und Verhinderung von Datenverlust überprüfen, um die Empfehlungen zu überprüfen und Ihre Strategie zu optimieren.

Annahmephase

Microsoft empfiehlt einen kaskadierenden, iterativen Ansatz zum Ermitteln und Schützen vertraulicher Daten. Auf diese Weise können Sie Ihre Strategie und Richtlinien verfeinern, während Sie voranschreiten, um die Genauigkeit der Ergebnisse zu verbessern. Beginnen Sie beispielsweise mit der Arbeit an einem Klassifizierungs- und Schutzschema, während Sie vertrauliche Daten ermitteln und identifizieren. Die von Ihnen ermittelten Daten informieren das Schema und das Schema helfen Ihnen, die Tools und Methoden zu verbessern, die Sie zum Ermitteln vertraulicher Daten verwenden. Ebenso helfen Ihnen die Ergebnisse beim Testen und Pilotieren des Schemas, die Schutzrichtlinien, die Sie zuvor erstellt haben, zu verbessern. Es ist nicht erforderlich, bis eine Phase abgeschlossen ist, bevor die nächste beginnt. Ihre Ergebnisse sind effektiver, wenn Sie unterwegs iterieren.

Steuern und Verwalten von Phasen

Die Governance der Daten Ihrer Organisation ist ein iterativer Prozess. Indem Sie Ihr Klassifikationsschema durchdacht erstellen und in Ihrem digitalen Nachlass einführen, haben Sie eine Grundlage geschaffen. Verwenden Sie die folgenden Übungen, um Ihnen bei der Erstellung Ihres anfänglichen Governanceplans für diese Stiftung zu helfen:

- Richten Sie Ihre Methodik ein: Richten Sie eine grundlegende Methodik für die Überprüfung Ihres Schemas, ihre Anwendung auf Ihren digitalen Besitz und den Erfolg der Ergebnisse ein. Entscheiden Sie, wie Sie den Erfolg Ihres Informationsschutzprotokolls überwachen und bewerten, einschließlich Des aktuellen Status und des zukünftigen Zustands.

- Einrichten einer anfänglichen Governance-Grundlage: Beginnen Sie Ihre Governance-Reise mit einem kleinen, leicht implementierten Satz von Governance-Tools. Diese anfängliche Governance-Grundlage wird als mindestfähiges Produkt (MVP) bezeichnet.

- Verbessern Sie Ihre anfängliche Governance-Grundlage: Fügen Sie iterativ Governance-Kontrollmechanismen hinzu, um greifbare Risiken zu beheben, während Sie auf den endgültigen Zustand hinarbeiten.

Microsoft Purview bietet mehrere Funktionen, mit denen Sie Ihre Daten steuern können, darunter:

- Aufbewahrungsrichtlinien

- Postfachaufbewahrungs- und Archivfunktionen

- Datensatzverwaltung für komplexere Aufbewahrungs- und Löschrichtlinien und -zeitpläne

Lesen Sie " Steuern Ihrer Daten mit Microsoft Purview". Darüber hinaus erhalten Sie im Aktivitäts-Explorer Einblicke in die Inhalte, die ermittelt und bezeichnet wurden und wo sich dieser Inhalt befindet. Für SaaS-Apps bietet Microsoft Defender für Cloud-Apps umfangreiche Berichte für vertrauliche Daten, die in SaaS-Apps verschoben und aus ihnen herausgezogen werden. Sehen Sie sich die vielen Lernprogramme in der Inhaltsbibliothek von Microsoft Defender für Cloud Apps an.

Nächste Schritte

- Übersicht über das Zero Trust Adoption Framework

- Schnell modernisieren Sie Ihren Sicherheitsstatus

- Sichere Remote- und Hybridarbeit

- Verhindern oder Reduzieren von Unternehmensschäden durch eine Verletzung

- Einhaltung gesetzlicher und Complianceanforderungen

Ressourcen zur Fortschrittsnachverfolgung

Für jedes der Zero Trust-Geschäftsszenarien können Sie die folgenden Fortschrittsverfolgungsressourcen verwenden.

| Fortschrittsverfolgungsressource | Das hilft Ihnen... | Konzipiert für... |

|---|---|---|

Phase des Einführungsszenarioplans – Herunterladbare Visio-Datei oder PDF-Datei

|

Verstehen Sie einfach die Sicherheitsverbesserungen für jedes Geschäftsszenario und den Aufwand für die Phasen und Ziele der Planphase. | Projektleiter für Geschäftsszenarios, Führungskräfte und andere Projektbeteiligte. |

| Zero Trust Adoption Tracker herunterladbare PowerPoint-Foliensammlung |

Verfolgen Sie Ihren Fortschritt durch die Phasen und Ziele der Planphase. | Projektleiter für Geschäftsszenarios, Führungskräfte und andere Projektbeteiligte. |

Ziele und Aufgaben eines Geschäftsszenarios als herunterladbare Excel-Arbeitsmappe

|

Weisen Sie Zuständigkeiten zu und verfolgen Sie Ihren Fortschritt durch die Phasen, Ziele und Aufgaben der Planungsphase. | Projektleiter für Geschäftsszenarios, IT-Leads und IT-Implementierer. |

Weitere Ressourcen finden Sie unter Zero Trust-Bewertung und Fortschrittsverfolgungsressourcen.