Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Zero Trust ist ein Sicherheitsmodell, das eine Verletzung annimmt und jede Anforderung überprüft, als ob sie von einem nicht kontrollierten Netzwerk stammt. Unabhängig davon, wo die Anforderung stammt oder von welcher Ressource darauf zugegriffen wurde, lehrt uns das Zero Trust-Modell, "niemals vertrauen, immer überprüfen".

Als IT-Architekt oder Implementierer können Sie die Ressourcen zur Bewertung und Fortschrittsnachverfolgung in diesem Artikel verwenden, um die folgenden Ergebnisse zu erhalten:

- Bewerten Sie die Bereitschaft Ihrer Infrastruktur für Zero Trust, einschließlich der Ermittlung, welche Elemente bereits vorhanden sind oder leicht gestärkt oder verbessert werden können.

- Verfolgen Sie den Fortschritt der erforderlichen Zero Trust-Sicherheitsverbesserungen in Ihrer Umgebung für Führungskräfte und IT-Abteilungen.

Ressourcen für die Fortschrittsnachverfolgung für die Geschäftsszenarien des Adoption Frameworks

Der Dokumentationssatz "Zero Trust Adoption Framework" hilft Sicherheits- und Technologieteams bei der Zusammenarbeit mit Führungskräften bei Zero Trust, indem die folgenden Ergebnisse bereitgestellt werden:

- Empfohlene Zero Trust-Ziele für Führungskräfte in allen Organisationen.

- Einen methodischen und schrittweisen Ansatz zur Implementierung einer Zero Trust-Architektur.

- Eine systematische Möglichkeit zum Nachverfolgen des Fortschritts beim Erreichen von Zielen, die Führungskräften zugeordnet sind.

- Eine systematische Möglichkeit zum Nachverfolgen des Fortschritts beim Erreichen von Zielen und damit verbundenen Aufgaben, die IT-Führungskräften und -Implementierenden zugeordnet sind.

- Curation der relevantesten Ressourcen für die Einführung von Zero Trust:

- Fertige PowerPoint-Folien für die Präsentation vor Führungskräften

- Excel-Arbeitsblätter, um Ihren aktuellen Status zu bewerten und den Fortschritt nachzuverfolgen

- Leitfäden zur technischen Implementierung und Infografiken für Benutzer.

Einführungsleitfaden für Zero Trust empfiehlt die Erstellung einer Zero Trust-Strategie und -Architektur in den folgenden Geschäftsszenarien:

- Modernisieren Sie schnell Ihren Sicherheitsstatus

- Sicheres Remote- und Hybrid-Arbeiten

- Identifizieren und schützen Sie sensible Geschäftsdaten

- Verhindern oder Reduzieren von Unternehmensschäden durch eine Sicherheitsverletzung

- Erfüllen regulatorischer und Compliance-Anforderungen

Jedes Geschäftsszenario beginnt mit der Entwicklung des Business Case und beschreibt dann, wie die erforderliche technische Arbeit in jeder Phase des Lebenszyklus voranbringen (Strategie definieren, Planen, Vorbereiten, Einführen und Verwalten und Steuern).

Für jedes Geschäftsszenario können Sie die folgenden Ressourcen zur Fortschrittsnachverfolgung verwenden.

Überblick über das Konzept von Zero Trust

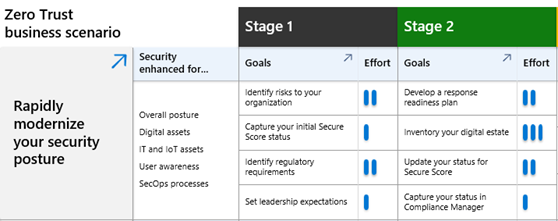

Einführungsszenario – Planphasenraster

Verstehen Sie mühelos die Sicherheitsverbesserungen für jedes Geschäftsszenario und den Aufwand für die Phasen und Ziele der Planen-Phase.

Projektleitung für Geschäftsszenarien, Führungskräfte und andere Projektbeteiligte

Visio-Datei herunterladen oder PDF

Führungskräfte-Tracker für Zero Trust

Zero Trust-Einführungs-Tracker

Verfolgen Sie Ihren Fortschritt durch die Phasen hindurch und im Hinblick auf die Ziele der Planen-Phase nach.

Projektleitung für Geschäftsszenarien, Führungskräfte und andere Projektbeteiligte

PowerPoint-Präsentationsdownload

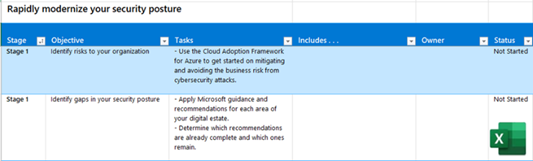

Implementierende-Tracker für Zero Trust

Ziele und Aufgaben in Geschäftsszenarios

Weisen Sie den Besitz durch die Phasen hindurch und im Hinblick auf die Ziele und Aufgaben der Planen-Phase zu, und verfolgen Sie Ihren Fortschritt nach.

Projektleitung für Geschäftsszenarien, IT-Führungskräfte und IT-Implementierende

Excel-Arbeitsmappe herunterladen

Produktinternes Dashboard für Zero Trust

Zero Trust-Initiative im Microsoft Defender-Portal (erfordert möglicherweise eine Anmeldung mit einem Benutzerkonto mit Microsoft Defender-Portalrechten)

Weiter Informationen finden Sie unter Microsoft Security Exposure Management-Initiativen.

Weitere Informationen finden Sie in den aktuellen Status- und Sicherheitsmetriken sowie in den Empfehlungen für die Geschäftsszenarien des Adoption Frameworks.

Projektleitung für Geschäftsszenarien, IT-Führungskräfte und IT-Implementierende

Bewertungsressourcen

Verwenden Sie diese Bewertungsressourcen, um zu verstehen, wo sich Ihre Organisation auf dem Weg zu Zero Trust befindet.

Bewertung des Microsoft Zero Trust-Sicherheitsstatus

Bewerten Sie Ihren Zero Trust-Sicherheitsstatus und -Reifegrad.

IT-Projektleiter und Implementierende der IT-Abteilung

Bewertung des Microsoft Zero Trust-Sicherheitsstatus

Zero Trust Assessment und Strategie-Workshop

Bewerten Sie Ihren Zero Trust-Sicherheitsstatus und -Reifegrad.

Projektleiter und Implementierer der IT-Abteilung können die herunterladbare Excel-Arbeitsmappe für das Zero Trust Assessment-Strategieworkshop auf https://aka.ms/ztworkshop verwenden, um den Fortschritt zu verfolgen.

Erfahren Sie, wie Sie den Prozess der Überprüfung der Konfiguration Ihres Mandanten anhand der bewährten Methoden von Microsoft mit der Zero Trust Assessment automatisieren.

Empfohlene Schulung

| Training | Einführung in Zero Trust |

|---|---|

| In diesem Modul lernen Sie den Zero Trust-Ansatz kennen und erfahren, wie Sie damit die Sicherheitsinfrastruktur in Ihrer Organisation stärken können. |

| Training | Einführung in Zero Trust und Best Practice-Frameworks |

|---|---|

| In diesem Modul erfahren Sie mehr über bewährte Methoden, die bei der Planung und Einrichtung von Cybersicherheit angewandt werden, und über einige wichtige Best Practice-Frameworks für Microsoft-Cybersicherheitsfunktionen. Außerdem erfahren Sie mehr über das Konzept von Zero Trust und die ersten Schritte mit Zero Trust in Ihrer Organisation. |

Andere Zero Trust-Ressourcen

Verwenden Sie andere Zero Trust-Inhalte basierend auf einem Dokumentationssatz oder den Rollen in Ihrer Organisation.

Dokumentationssatz

Befolgen Sie diese Tabelle für die besten Zero Trust-Dokumentationssätze für Ihre Anforderungen.

| Dokumentationssatz | Hilfsfunktion | Rollen |

|---|---|---|

| Adoption Framework für detaillierte Anleitungen für wichtige Geschäftslösungen und -ergebnisse | Anwenden von Zero Trust-Schutzmechanismen aus der C-Suite auf die IT-Implementierung | Sicherheitsarchitekt*innen, IT-Teams und Projektmanager*innen |

| Konzepte und Bereitstellungsziele für einen allgemeinen Bereitstellungsleitfaden für Technologiebereiche | Anwenden von Zero Trust-Schutzmechanismen für Technologiebereiche | IT-Teams und Sicherheitsmitarbeiter*innen |

| Zero Trust für kleine Unternehmen | Anwenden von Zero Trust-Prinzipien auf kleine Unternehmenskund:innen | Kund:innen und Partner:innen, die Microsoft 365 für Unternehmen nutzen |

| Schneller Zero Trust-Modernisierungsplan (Rapid Modernization Plan, RaMP) für Anleitungen und Checklisten in der Projektverwaltung für schnelle Fortschritte | Schnelle Implementierung von wichtigen Zero Trust-Schutzschichten | Sicherheitsarchitekt*innen und IT-Implementierer*innen |

| Zero Trust-Bereitstellungsplan mit Microsoft 365 für einen detaillierten Entwurfs- und Bereitstellungsleitfaden | Wenden Sie Zero Trust-Schutz auf Ihre Microsoft 365-Organisation an. | IT-Teams und Sicherheitsmitarbeiter*innen |

| Zero Trust für Microsoft-Copilots für einen schrittweisen und detaillierten Entwurfs- und Bereitstellungsleitfaden | Anwenden von Zero-Trust-Schutz auf Microsoft-Copilots | IT-Teams und Sicherheitsmitarbeiter*innen |

| Zero Trust-Modell für Azure-Dienste für einen detaillierten Entwurfs- und Bereitstellungsleitfaden | Anwenden von Zero Trust-Schutzmechanismen auf Azure-Workloads und -Dienste | IT-Teams und Sicherheitsmitarbeiter*innen |

| Integration von Zero Trust-Schutzmechanismen in Partnerlösungen für Entwurfsanleitungen für Technologiebereiche und Spezialisierungen | Anwenden von Zero Trust-Schutzmechanismen auf Microsoft-Cloudlösungen von Partnerunternehmen | Entwickler*innen in Partnerunternehmen, IT-Teams und Sicherheitsmitarbeiter*innen |

| Verwenden von Zero Trust-Prinzipien für den Anwendungsentwicklungsleitfaden und Best Practices | Anwenden von Zero Trust-Schutzmechanismen auf Ihre Anwendung | Anwendungsentwickler |

Ihre Rolle

In der folgenden Tabelle finden Sie die besten Dokumentationssätze für Ihre Rolle in Ihrer Organisation.

| Rolle | Dokumentationssatz | Hilfsfunktion |

|---|---|---|

| Sicherheitsarchitekt*in IT-Projektmanager*in Verantwortlicher für die IT-Implementierung |

Adoption Framework für detaillierte Anleitungen für wichtige Geschäftslösungen und -ergebnisse | Anwenden von Zero Trust-Schutzmechanismen aus der C-Suite auf die IT-Implementierung |

| Mitglied eines IT-Teams oder Sicherheitsteams | Konzepte und Bereitstellungsziele für einen allgemeinen Bereitstellungsleitfaden für Technologiebereiche | Anwenden von Zero Trust-Schutzmechanismen für Technologiebereiche |

| Kund:in oder Partner:in von Microsoft 365 für Unternehmen | Zero Trust für kleine Unternehmen | Anwenden von Zero Trust-Prinzipien auf kleine Unternehmenskund:innen |

| Sicherheitsarchitekt*in Verantwortlicher für die IT-Implementierung |

Schneller Zero Trust-Modernisierungsplan (Rapid Modernization Plan, RaMP) für Anleitungen und Checklisten in der Projektverwaltung für schnelle Fortschritte | Schnelle Implementierung von wichtigen Zero Trust-Schutzschichten |

| Mitglied eines IT-Teams oder Sicherheitsteams für Microsoft 365 | Zero Trust-Bereitstellungsplan mit Microsoft 365 für einen detaillierten Entwurfs- und Bereitstellungsleitfaden für Microsoft 365 | Wenden Sie Zero Trust-Schutz auf Ihre Microsoft 365-Organisation an. |

| Mitglied eines IT-Teams oder Sicherheitsteams für Microsoft Copilot | Zero Trust für Microsoft-Copilots für einen schrittweisen und detaillierten Entwurfs- und Bereitstellungsleitfaden | Anwenden von Zero-Trust-Schutz auf Microsoft-Copilots |

| Mitglied eines IT-Teams oder Sicherheitsteams für Azure-Dienste | Zero Trust-Modell für Azure-Dienste für einen detaillierten Entwurfs- und Bereitstellungsleitfaden | Anwenden von Zero Trust-Schutzmechanismen auf Azure-Workloads und -Dienste |

| Entwickler*in in Partnerunternehmen oder Mitglied eines IT-Teams oder Sicherheitsteams | Integration von Zero Trust-Schutzmechanismen in Partnerlösungen für Entwurfsanleitungen für Technologiebereiche und Spezialisierungen | Anwenden von Zero Trust-Schutzmechanismen auf Microsoft-Cloudlösungen von Partnerunternehmen |

| Anwendungsentwickler | Verwenden von Zero Trust-Prinzipien für den Anwendungsentwicklungsleitfaden und Best Practices | Anwenden von Zero Trust-Schutzmechanismen auf Ihre Anwendung |