Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Im Rahmen des Zero-Trust-Einführungsleitfadens ist dieser Artikel Teil des Geschäftsszenarios Verhindern oder Reduzieren von Unternehmensschäden durch eine Sicherheitsverletzung und beschreibt, wie Sie Ihre Organisation vor Cyberangriffen schützen. Dieser Artikel konzentriert sich auf die Implementierung zusätzlicher Sicherheitsmaßnahmen, um eine Sicherheitsverletzung zu verhindern, ihre Verbreitung einzuschränken und eine BCDR-Infrastruktur (Business Continuity and Disaster Recovery) zu erstellen und zu testen, um die Wiederherstellung nach einer schädlichen Sicherheitsverletzung zu beschleunigen.

Für die Elemente des Zero Trust-Leitprinzips Von einer Sicherheitsverletzung ausgehen:

Minimieren des Auswirkungsgrads und Segmentieren des Zugriffs

Eine Beschreibung finden Sie in diesem Artikel.

Überprüfen der End-to-End-Verschlüsselung

Eine Beschreibung finden Sie in diesem Artikel.

Nutzen Sie Analysen, um Transparenz zu erzielen, die Erkennung von Bedrohungen voranzutreiben und Abwehrmaßnahmen zu verbessern.

Im Artikel Implementierung von Bedrohungsschutz und XDR beschrieben

In diesem Artikel wird davon ausgegangen, dass Sie Ihren Sicherheitsstatus bereits modernisiert haben.

Ausführliche Informationen zu Microsoft Azure-Ressourcen finden Sie unter Schützen Ihrer Azure-Ressourcen vor destruktiven Cyberangriffen.

Einführungszyklus für die Implementierung der Infrastruktur für die Verhinderung von Sicherheitsverletzungen und die Wiederherstellung

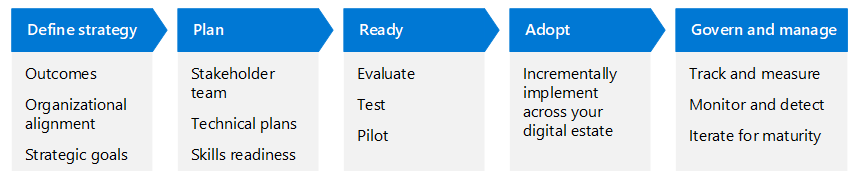

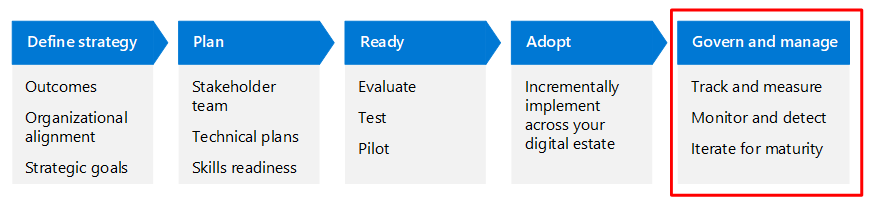

Dieser Artikel führt sie durch die Implementierung der Infrastruktur für die Verhinderung von Sicherheitsverletzungen und die Wiederherstellung für das Geschäftsszenario Verhindern oder Reduzieren von Unternehmensschäden durch eine Sicherheitsverletzung unter Verwendung derselben Lebenszyklusphasen wie das Cloud Adoption Framework für Azure – „Strategie definieren“, „Planen“, „Vorbereiten“, „Umsetzen“, „Steuern und verwalten“ –, jedoch an Zero Trust angepasst.

Die folgende Tabelle ist eine barrierefreie Version der Abbildung.

| Definieren der Strategie | Planen | Bereit | Übernehmen | Steuern und Verwalten |

|---|---|---|---|---|

| Ergebnisse Organisatorische Ausrichtung Strategische Ziele |

Stakeholder-Team Technische Pläne Qualifikationsbereitschaft |

Beurteilen Testen von Pilotphase |

Führen Sie die schrittweise Implementierung in Ihrem gesamten digitalen Bestand durch | Verfolgen und messen Überwachen und erkennen Iterieren für die Reife |

Weitere Informationen zum Zero-Trust-Einführungszyklus finden Sie in der Übersicht über das Zero Trust-Einführungsframework.

Weitere Informationen zum Geschäftsszenario „Verhindern oder Reduzieren von Unternehmensschäden durch eine Sicherheitsverletzung“ finden Sie unter:

- Übersicht

- Zusätzliche Elemente in Implementierung von Bedrohungsschutz und XDR

Strategiephase festlegen

Die Phase der Strategiedefinition ist entscheidend, um unsere Bemühungen zu definieren und zu formalisieren: Sie formalisiert die Begründung dieses Szenarios. In dieser Phase verstehen Sie das Szenario aus geschäftlicher, IT-, operativer und strategischer Perspektive. Sie definieren die Ergebnisse, anhand derer der Erfolg im Szenario gemessen werden soll, und sind sich darüber im Klaren, dass Sicherheit eine inkrementelle und iterative Reise ist.

Dieser Artikel schlägt Motivationen und Ergebnisse vor, die für viele Organisationen relevant sind. Nutzen Sie diese Vorschläge, um die Strategie für Ihre Organisation auf der Grundlage Ihrer individuellen Bedürfnisse zu verfeinern.

Gründe für die Implementierung der Infrastruktur für die Verhinderung von Sicherheitsverletzungen und die Wiederherstellung

Die Gründe für Infrastruktur für die Verhinderung von Sicherheitsverletzungen und die Wiederherstellung sind einfach, aber die Anreize können je nach Abteilung Ihrer Organisation unterschiedlich sein. Die folgende Tabelle fasst einige dieser Motivationen zusammen.

| Bereich | Beweggründe |

|---|---|

| Geschäftliche Anforderungen | Um Ihr Unternehmen in die Lage zu versetzen, Sicherheitsverletzungen zu verhindern und sich von diesen zu erholen (erweiterte Sicherheit): Ihr Unternehmen kann sich von einer Sicherheitsverletzung erholen, die Schäden an einem oder mehreren Bereichen verursacht hat, während der Betrieb normal fortgesetzt wird. |

| IT-Bedürfnisse | Um Technologien und Disziplinen zu implementieren, die die Wahrscheinlichkeit einer Sicherheitsverletzung zu verringern, z. B. das Aktualisieren lokaler Systeme und Endpunkte und die Bereitstellung von Honeypotressourcen, um Angreifer abzulenken und zu täuschen, während gleichzeitig ein kompromissloser Ansatz für Identitätssicherheit und Bereitstellung aufrechterhalten wird |

| Operative Bedürfnisse | Zur Implementierung der Verhinderung von und Wiederherstellung nach Sicherheitsverletzungen als Standardbetriebsverfahren: Sicherheitsverletzungen werden erwartet, und unerwartete Sicherheitsverletzungen können für Ihren Geschäftszweig abgemildert werden. |

| Strategische Bedürfnisse | Um die Fähigkeit Ihres Unternehmens inkrementell zu erhöhen, sich von Sicherheitsverletzungen zu erholen, wodurch der ROI für Cyberangreifer verringert werden kann, während die Betriebsresilienz erhöht wird: Das Zero-Trust-Prinzip Von einer Sicherheitsverletzung ausgehen zwingt Sie, Änderungen und Updates zu planen und durchzuführen, um das Fortbestehen des Unternehmens sicherzustellen, Sicherheitsverletzungen zu minimieren und die Wiederherstellungszeit nach Sicherheitsverletzungen zu verringern. |

Auswirkungen der Implementierung der Infrastruktur für die Verhinderung von Sicherheitsverletzungen und die Wiederherstellung

Durch die Anwendung des Gesamtziels von Zero Trust, „niemals vertrauen, immer überprüfen“ auf die Infrastruktur für die Verhinderung von Sicherheitsverletzungen und die Wiederherstellung tritt eine zusätzliche Schutzschicht für Ihre Umgebung in Kraft. Es ist wichtig, sich über die erwarteten Ergebnisse im Klaren zu sein, damit Sie das richtige Schutzgleichgewicht für alle beteiligten Teams schaffen können. Die folgende Tabelle enthält empfohlene Ziele und Ergebnisse.

| Ziel | Ergebnis |

|---|---|

| Geschäftsergebnisse | Die Methoden zur Verhinderung von und Wiederherstellung nach Sicherheitsverletzungen führen zu minimalen Kosten im Zusammenhang mit Sicherheitsverletzungen und zur schnellen Wiederherstellung der Geschäftsprozesse. |

| Verwaltung | Tools und Systeme zur Verhinderung von und Wiederherstellung nach Sicherheitsverletzungen werden bereitgestellt, und interne Prozesse werden getestet und auf Sicherheitsverletzungen vorbereitet. |

| Organisationsresilienz | Zwischen Verhinderung von und Wiederherstellung nach Sicherheitsverletzungen und proaktivem Bedrohungsschutz kann Ihre Organisation sich schnell von einem Angriff erholen und zukünftige Angriffe derselben Art verhindern. |

| Sicherheit | Die Verhinderung von Sicherheitsverletzungen und die Wiederherstellung sind in Ihre allgemeinen Sicherheitsanforderungen und -richtlinien integriert. |

Planphase

Einführungspläne wandeln die Prinzipien der Zero Trust-Strategie in einen umsetzbaren Plan um. Ihre gemeinsamen Teams können den Einführungsplan nutzen, um ihre technischen Bemühungen zu leiten und diese an der Geschäftsstrategie Ihrer Organisation auszurichten.

Die Motivationen und Ergebnisse, die Sie gemeinsam mit Ihren Führungskräften und Teams definieren, unterstützen die Begründung für Ihre Organisation und werden zum Leitbild für Ihre Strategie. Als nächstes folgt die technische Planung zur Zielerreichung.

Die technische Umsetzung für die Implementierung der Verhinderung von und Wiederherstellung nach Sicherheitsverletzungen umfasst Folgendes:

- Einrichten von Microsoft Entra Privileged Identity Management (PIM) zum Schutz Ihres Administratorkontos und anderer privilegierter Konten für den Just-in-Time-Zugriff (JIT).

- Erhöhen der Sicherheit Ihrer Netzwerkinfrastruktur

- Bereitstellen von Honeypotressourcen in Ihrem Netzwerk bereit, um Angreifer abzulenken und ihre Anwesenheit frühzeitig festzustellen

- Implementieren einer umfassenden Patchinginfrastruktur, um Server und Geräte auf dem neuesten Stand zu halten

- Einführung Insider-Risikomanagements von Microsoft Purview

- Bereitstellen einer BCDR-Infrastruktur bereit, um sich schnell von einem schädlichen Cyberangriff zu erholen

Viele Organisationen können diese Bereitstellungsziele mit einem vierstufigen Ansatz erreichen, der in der folgenden Tabelle zusammengefasst ist.

| Phase 1 | Phase 2 | Phase 3 | Phase 4 |

|---|---|---|---|

| Schützen privilegierter Konten Segmentieren Ihres Netzwerks Implementieren von Azure Site Recovery für die Kontinuität kritischer Workloads Verschlüsseln Sie die Netzwerkkommunikation |

Implementieren von Microsoft 365 Backup und Azure Backup für kritischen Geschäftsdaten Implementieren eines Patchingplans Erstellen von Honeypotressourcen Erste Schritte mit dem Insider-Risikomanagement von Microsoft Purview |

Implementieren von Microsoft 365 Backup und Azure Backup für alle Geschäftsdaten Implementieren von Azure Site Recovery für alle Workloads Ermöglichen von Einblicken in den Netzwerkdatenverkehr Entwerfen der Reaktion auf Bedrohungen und BCDR (Business Continuity & Disaster Recovery) |

Außerbetriebnahme der vorhandenen Netzwerksicherheitstechnologie Testen der Reaktion auf Bedrohungen und BCDR |

Wenn dieser mehrstufige Ansatz für Ihre Organisation funktioniert, können Sie Folgendes verwenden:

Diesen herunterladbaren PowerPoint-Foliensatz zum Präsentieren und Nachverfolgen Ihres Fortschritts durch diese Phasen und Ziele für Führungskräfte und andere Projektbeteiligte. Dies ist die Folie für dieses Geschäftsszenario.

Diese Excel-Arbeitsmappe, um Besitzer zuzuweisen und Ihren Fortschritt für diese Phasen, Ziele und deren Aufgaben nachzuverfolgen. Hier sehen Sie das Arbeitsblatt für dieses Geschäftsszenario.

Verstehen Sie Ihre Organisation

Dieser empfohlene stufenweise Ansatz für die technische Implementierung kann dazu beitragen, den Kontext für das Verständnis Ihrer Organisation zu schaffen.

Ein grundlegender Schritt im Lebenszyklus der Zero-Trust-Einführung für jedes Geschäftsszenario ist die Erfassung und Bestimmung des aktuellen Zustands Ihrer Infrastruktur. Für dieses Geschäftsszenario müssen Sie Informationen zum aktuellen Zustand von Folgendem sammeln:

- Sicherheitsrichtlinien und Anforderungen für privilegierte Identitäten

- Netzwerksicherheitsmethoden und -technologien

- Insider-Risiken und Prioritäten für deren Verwaltung

- Patchingrichtlinien und Anforderungen für Server und Geräte

- BCDR-Systeme und -Richtlinien

Organisatorische Planung und Ausrichtung

Die technische Arbeit, eine Sicherheitsverletzung zu verhindern und eine Wiederherstellungsinfrastruktur zu implementieren, umfasst mehrere überlappende Bereiche und Rollen:

- Privilegierte Identitäten

- Netzwerk

- Insider-Risikomanagement

- Gerätepatching

- BCDR

Diese Tabelle fasst die Rollen zusammen, die beim Aufbau eines Sponsoringprogramms und einer Projektmanagementhierarchie empfohlen werden, um Ergebnisse zu ermitteln und voranzutreiben.

| Programmleiter und technische Eigentümer | Verantwortlichkeit |

|---|---|

| CISO, CIO oder Direktor für Datensicherheit | Führungskräfte-Sponsorship |

| Programmleitung des Sicherheitsteams | Fördern von Ergebnissen und teamübergreifender Zusammenarbeit |

| Sicherheitsarchitekt | Beratung zu Konfiguration und Standards, insbesondere im Bereich privilegierter Identitäten, Netzwerk und Gestaltung von Honeypotressourcen |

| IT-Leitung | Verwalten von Honeypotressourcen, Implementieren von Patching- und Systemupdateanforderungen und -richtlinien sowie Implementieren und Testen von BCDR-Verfahren |

| Netzwerkarchitekt | Beratung zu und Implementieren von Netzwerksicherheitsstandards und -verfahren |

| Compliance-Beauftragte | Zuordnen von Complianceanforderungen und Risiken zu bestimmten Kontrollmaßnahmen und verfügbaren Technologien und Beratung zu insider-Risiken, die erkannt und verwaltet werden sollen |

| Sicherheitsgovernance- und/oder IT-Leitung | Überwachen, um die Einhaltung definierter Richtlinien und Anforderungen sicherzustellen |

Das PowerPoint-Ressourcendeck für diesen Einführungsinhalt enthält die folgende Folie mit einer Stakeholder-Ansicht, die Sie für Ihre eigene Organisation anpassen können.

Technische Planung und Fertigkeitenbereitschaft

Bevor Sie mit der technischen Arbeit beginnen, empfiehlt Microsoft, sich mit den Funktionen, ihrer Zusammenarbeit und den Best Practices für die Herangehensweise an diese Arbeit vertraut zu machen. Die folgende Tabelle enthält mehrere Schulungsressourcen, mit denen Ihre Teams sich weiterbilden können.

| Ressource | Beschreibung |

|---|---|

| Modul: Planen und Implementieren des privilegierten Zugriffs | Hier erfahren Sie, wie Sie PIM verwenden, um Ihre Daten und Ressourcen zu schützen. |

| Modul: Entwerfen einer Lösung für die Sicherung und Notfallwiederherstellung | Informieren Sie sich darüber, wie Sie geeignete Sicherungs- und Notfallwiederherstellungslösungen für Azure-Workloads auswählen. |

| Modul: Schützen Ihrer lokalen Infrastruktur vor Notfällen mit Azure Site Recovery | Hier erfahren Sie, wie Sie die Notfallwiederherstellung für Ihre lokale Infrastruktur mithilfe von Azure Site Recovery implementieren. |

| Modul: Schützen Ihrer Azure-Infrastruktur mit Azure Site Recovery | Hier erfahren Sie, wie Sie Notfallwiederherstellung für Ihre Azure-Infrastruktur implementieren, indem Sie Replikation, Failover und Failback von Azure-VMs anpassen. |

| Modul: Entwerfen und Implementieren der Netzwerksicherheit | Hier erfahren Sie, wie Sie Netzwerksicherheitslösungen wie Azure DDoS, Netzwerksicherheitsgruppen, Azure Firewall und Web Application Firewall entwerfen und implementieren. |

| Modul: Schützen und Isolieren des Zugriffs auf Azure-Ressourcen mithilfe von Netzwerksicherheitsgruppen und Dienstendpunkten | Hier erfahren Sie, wie Sie Netzwerksicherheitsgruppen und Dienstendpunkte verwenden, um Ihre VMs und Azure-Dienste vor nicht autorisiertem Netzwerkzugriff zu schützen. |

| Modul: Windows Server-Updateverwaltung | Hier erfahren Sie, wie Sie Windows Server Update Services verwenden können, um Updates für Betriebssysteme auf Computern in Ihrem Netzwerk bereitzustellen. |

Phase 1

Die Bereitstellungsziele der Phase 1 umfassen das Sperren von Administrator- und anderen Konten mit privilegiertem Zugriff, die Verwendung von Microsoft-Cloudprodukten zum Sichern kritischer Geschäftsdaten und die Sicherstellung, dass der gesamte Netzwerkdatenverkehr verschlüsselt ist.

Schützen privilegierter Konten

Cybersicherheitsincidents beginnen in der Regel mit dem Diebstahl von Anmeldeinformationen irgendeiner Art. Angreifer ermitteln den Kontonamen, bei dem es sich um eine bekannte oder leicht auffindbare E-Mail-Adresse handeln kann, und versuchen dann, das Kennworts des Kontos herauszufinden. Diese Art von Angriff kann in den meisten Fällen durch Multi-Faktor-Authentifizierung (MFA) vereitelt werden. Allerdings geht das Zero-Trust-Prinzip Von einer Sicherheitsverletzung ausgehen davon aus, dass ein Angreifer mit einer Identität auf Ihr Netzwerk zugreifen kann und wird.

Sobald sie sich in Ihrem Netzwerk befinden, versuchen Angreifer, ihre Berechtigungen zu erhöhen, indem Sie Konten mit immer mehr Zugriff kompromittieren. Ziel ist es, ein privilegiertes Konto zu kompromittieren, das Zugriff auf ein breites Spektrum hat – nicht nur auf vertrauliche Daten, sondern auch auf Verwaltungseinstellungen. Daher ist es zwingend erforderlich, zu verhindern, dass Angreifer solche Zugriffsberechtigungen erlangen können.

Zunächst müssen Sie für Organisationen mit Hybrididentitäten sicherstellen, dass Administratorkonten oder Konten mit privilegierten Rollen, die für Clouddienste verwendet werden, nicht mit lokalem Active Directory Domain Services (AD DS) synchronisiert und dort gespeichert werden. Wenn sie lokal gespeichert sind und AD DS oder Microsoft Entra Connect kompromittiert wird, kann ein Angreifer die Verwaltungskontrolle für Ihre Microsoft-Clouddienste übernehmen. Überprüfen Sie Ihre Synchronisierungseinstellungen, um zu verhindern und zu testen, ob Ihre Cloudadministratorkonten in Ihrer AD DS-Instanz vorhanden sind.

Alle Organisationen mit einem Microsoft-Cloudabonnement verfügen über einen Microsoft Entra ID-Mandanten, der Cloudkonten enthält, einschließlich Benutzer- und Verwaltungskonten. Administratoren müssen privilegierte Vorgänge in Microsoft Entra ID, Azure, Microsoft 365 oder SaaS-Apps erledigen.

Der erste Schritt zum Schützen privilegierter Konten besteht darin, sichere Kennwörter und MFA vorzuschreiben. Verwenden Sie außerdem gemäß dem Zero-Trust-Prinzip des Zugriffs mit geringsten Rechten Microsoft Entra PIM in Ihrer Microsoft Entra-Produktionsumgebung, um eine zusätzliche Schutzschicht einzurichten. Microsoft Entra PIM bietet eine zeit- und genehmigungsbasierte Rollenaktivierung, um das Risiko übermäßiger, unnötiger oder missbräuchlich verwendeter Zugriffsberechtigungen zu verringern.

Zu den Features von Microsoft Entra PIM gehören:

- Privilegierter JIT-Zugriff auf Microsoft Entra ID- und Azure-Ressourcen

- Zeitgebundener Zugriff auf Ressourcen (mit Start- und Enddatum)

- Anfordern einer Genehmigung für die Aktivierung privilegierter Rollen

- Erzwingen von MFA zum Aktivieren aller Rollen

- Anfordern einer Begründung, um nachvollziehen zu können, warum Benutzer eine Aktivierung vornehmen

- Erhalten von Benachrichtigungen, wenn privilegierte Rollen aktiviert werden

- Durchführen von Zugriffsüberprüfungen, um zu prüfen, ob Benutzer die Rollen weiterhin benötigen

| Ressource | Beschreibung |

|---|---|

| Was ist eine Hybrididentität bei Microsoft Entra ID? | Lesen Sie zunächst die Dokumentation für Microsoft Entra ID Connect. |

| Was ist Microsoft Entra Privileged Identity Management? | Lesen Sie zunächst die Dokumentation für Microsoft Entra PIM. |

| Planen einer Microsoft Entra PIM-Bereitstellung | Durchlaufen Sie den Planungsprozess für die Bereitstellung von PIM für Ihre privilegierten Konten. |

| Modul: Planen und Implementieren des privilegierten Zugriffs | Hier erfahren Sie, wie Sie PIM verwenden, um Ihre Daten und Ressourcen zu schützen. |

Segmentieren Ihres Netzwerks

Das Ziel besteht darin, Grenzen in Ihrem Netzwerk zu erstellen, damit zwischengeschaltete Analysen und Filter vertrauliche Server, Anwendungen und Daten schützen können. Die Netzwerksegmentierung kann für lokale Server oder in der Cloud erfolgen, z. B. mit VMs, die in virtuellen Netzwerken (VNets) in Azure IaaS gehostet werden.

| Empfehlungen | Ressource |

|---|---|

| Verwenden Sie viele ein- bzw. ausgehende Cloudmikroperimeter mit wenig Mikrosegmentierung. | Schützen von Netzwerken mit Zero Trust |

| Verwenden Sie mehrere Subnetze und Netzwerksicherheitsgruppen, um mehrere Schichten einer App zu hosten und den Datenverkehr einzuschränken. |

Wenden Sie Zero Trust-Prinzipien auf ein Spoke-VNet in Azure an Anwenden von Zero-Trust-Prinzipien auf ein Spoke-VNet mit Azure PaaS-Diensten |

Weitere Informationen zur Segmentierung in Azure-Umgebungen finden Sie unter Segmentierung von Azure-basierter Netzwerkkommunikation.

Implementieren von Site Recovery für die Kontinuität kritischer Workloads

Azure Site Recovery ist ein natives DRaaS-Angebot (Disaster Recovery as a Service), das eine einfache Bereitstellung, Kosteneffizienz und Zuverlässigkeit bietet. Stellen Sie Replikations-, Failover- und Wiederherstellungsprozesse über Site Recovery bereit, damit Ihre Anwendungen während geplanter und ungeplanter Ausfälle (z. B. durch Cyberangriffe) weiterhin ausgeführt werden.

Azure Site Recovery verfügt über zwei Hauptkomponenten:

- Site Recovery-Dienst: Site Recovery sorgt dafür, dass geschäftliche Apps und Workloads während Ausfällen weiter ausgeführt werden, und trägt so zur Aufrechterhaltung der Geschäftskontinuität bei. Site Recovery repliziert Workloads, die auf physischen und virtuellen Computern ausgeführt werden, von einem primären Standort an einen sekundären Standort. Im Falle eines Ausfalls am primären Standort können Sie ein Failover auf einen sekundären Standort ausführen und von dort aus auf die Apps zugreifen. Wenn der primäre Standort dann wieder verfügbar ist, können Sie ein Failback ausführen.

- Backup-Dienst: Mit dem Azure Backup-Dienst sind Ihre Daten geschützt und wiederherstellbar. Weitere Informationen finden Sie im vorherigen Abschnitt.

Site Recovery kann die Replikation für folgende Bereiche verwalten:

- Replikation von Azure-VMs zwischen Azure-Regionen

- Replikation von öffentlichen Azure-Multi-Access Edge Computing-Instanzen (MEC) in der Region

- Replikation zwischen zwei Azure Public MEC-Instanzen

- Lokale VMs, Azure Stack-VMs und physische Server

Verwenden Sie Azure Site Recovery als Teil Ihrer BCDR-Lösung.

| Ressource | Beschreibung |

|---|---|

| Site Recovery – Übersicht | Lesen Sie zunächst die Dokumentation. |

| Modul: Schützen Ihrer lokalen Infrastruktur vor Notfällen mit Azure Site Recovery | Hier erfahren Sie, wie Sie die Notfallwiederherstellung für Ihre lokale Infrastruktur mithilfe von Azure Site Recovery implementieren. |

| Modul: Schützen Ihrer Azure-Infrastruktur mit Azure Site Recovery | Hier erfahren Sie, wie Sie Notfallwiederherstellung für Ihre Azure-Infrastruktur implementieren, indem Sie Replikation, Failover und Failback von Azure-VMs anpassen. |

Verschlüsseln Sie die Netzwerkkommunikation

Bei diesem Ziel handelt es sich eher um eine Überprüfung, um sicherzustellen, dass Ihr Netzwerkverkehr verschlüsselt ist. Wenden Sie sich an Ihr Netzwerkteam, um sicherzustellen, dass diese Empfehlungen erfüllt werden.

| Empfehlungen | Ressource |

|---|---|

| Stellen Sie sicher, dass der interne Datenverkehr vom Benutzer zur App verschlüsselt ist: – Erzwingen Sie ausschließlich HTTPS für die Kommunikation Ihrer Webanwendungen. – Verbinden Sie Remotemitarbeiter und -partner mithilfe von Azure VPN Gateway mit Microsoft Azure. – Greifen Sie mithilfe der verschlüsselten Kommunikation über Azure Bastion sicher auf Ihre Azure-VMs zu. |

Sichere Netzwerke mit Zero Trust-Ziel 3: Der interne Datenverkehr vom Benutzer zur App wird verschlüsselt |

| Verschlüsseln Sie den Backend-Datenverkehr der Anwendung zwischen virtuellen Netzwerken. Verschlüsseln Sie den Datenverkehr zwischen On-Premises und der Cloud. |

Sichere Netzwerke mit Zero Trust-Ziel 6: Der gesamte Datenverkehr ist verschlüsselt |

| Netzwerkarchitekten hilft dieser Artikel dabei, empfohlene Netzwerkkonzepte ins rechte Licht zu rücken. Ed Fisher, Security & Compliance Architect bei Microsoft, erklärt, wie Sie Ihr Netzwerk für Cloudkonnektivität optimieren, indem sie die häufigsten Fallstricke vermeiden. | Vernetzung (bis zur Cloud) aus der Sicht eines Architekten |

Weitere Informationen zur Verschlüsselung in Azure-Umgebungen finden Sie unter Verschlüsselung von Azure-basierter Netzwerkkommunikation.

Phase 2

Die Bereitstellungsziele der Phase 2 umfassen das Segmentieren Ihres Netzwerks, um eine bessere Kontrolle über den Datenverkehr auf vertrauliche Ressourcen zu haben, das Sicherstellen, dass Ihre Server und Geräte zeitnah mit Updates gepatcht werden, das Erstellen von Honeypotressourcen, um Angreifer zu täuschen und abzulenken, und die Verwaltung Ihrer Insider-Risiken.

Implementieren von Microsoft 365 und Azure Backup für kritischen Geschäftsdaten

BCDR ist ein wichtiges Element bei der Abminderung von Sicherheitsverletzungen, und Sicherung und Wiederherstellung sind ein wichtiger Bestandteil einer BCDR-Infrastruktur. Bei Cyberangriffen müssen Sie auch Ihre Sicherungen vor absichtlicher Löschung, Beschädigung oder Verschlüsselung schützen. In einem Ransomwareangriff kann der Angreifer sowohl Ihre Livedaten als auch die Sicherungen verschlüsseln, beschädigen oder zerstören, wodurch Ihre Organisation anfällig für Lösegeldforderungen zur Wiederaufnahme des Geschäftsbetriebs ist. Um dieses Sicherheitsrisiko zu beheben, müssen Kopien Ihrer gesicherten Daten unveränderlich sein.

Microsoft bietet Microsoft 365 Backup und Azure Backup als native Sicherungs- und Wiederherstellungsfunktionen an.

Microsoft 365 Backup ist ein neues Angebot (derzeit in der Vorschauphase), das Ihre Microsoft 365-Mandantendaten für Exchange-, OneDrive- und SharePoint-Workloads im großen Stil sichert und schnelle Wiederherstellungen ermöglicht. Microsoft 365 Backup oder Anwendungen, die auf der Microsoft 365 Backup Storage-Plattform basieren, bieten die folgenden Vorteile, unabhängig von der Größe oder des Umfangs Ihres Mandanten:

- Schnelle, unveränderliche Sicherung innerhalb von Stunden

- Schnelle Wiederherstellung innerhalb von Stunden

- Vollständige Wiederherstellung von SharePoint-Websites und OneDrive-Konten, d. h., die Website und OneDrive werden über einen Rollbackvorgang exakt in den Zustand zu bestimmten früheren Zeitpunkten wiederhergestellt.

- Vollständige Wiederherstellung von Exchange-Postfachelementen oder granulare Elementwiederherstellungen mithilfe der Suche

- Konsolidierte Sicherheits- und Compliancedomänenverwaltung

Weitere Informationen finden Sie in der Übersicht zu Microsoft 365 Backup.

Der Azure Backup-Dienst bietet einfache, sichere und kostengünstige Lösungen, um Ihre Daten zu sichern und aus der Microsoft Azure-Cloud wiederherzustellen. Azure Backup kann Folgendes sichern:

- Lokale Dateien, Ordner, Systemstatus, lokale VMs (Hyper-V und VMware) und andere lokale Workloads

- Azure-VMs oder -Dateien, -Ordner und -Systemstatus

- Azure Managed Disks

- Azure Files-Freigaben

- SQL Server auf virtuellen Azure-Computern

- SAP HANA-Datenbanken in Azure-VMs

- Azure Database for PostgreSQL-Server

- Azure Blobs

| Ressource | Beschreibung |

|---|---|

| Modul: Entwerfen einer Lösung für die Sicherung und Notfallwiederherstellung | Informieren Sie sich darüber, wie Sie geeignete Sicherungs- und Notfallwiederherstellungslösungen für Azure-Workloads auswählen. |

| Übersicht zu Microsoft 365 Backup | Lesen Sie zunächst die Dokumentation für Microsoft 365 Backup. |

| Übersicht zum Azure Backup-Dienst | Lesen Sie zunächst die Dokumentation für Azure Backup. |

| Sicherungs- und Wiederherstellungsplan zum Schutz vor Ransomware | Hier erfahren Sie, wie Azure Backup vor einem Ransomwareangriff schützt. |

Sie können Microsoft 365 Backup und Azure Backup als Teil Ihrer BCDR-Lösung verwenden.

Sie können auch inkrementellen Momentaufnahmen in Azure für forensische Untersuchungen nach einer Sicherheitsverletzung verwenden. Inkrementelle Momentaufnahmen sind Sicherungen zu einem bestimmten Zeitpunkt für verwaltete Datenträger, die bei der Erfassung nur aus den Änderungen seit der letzten Momentaufnahme bestehen. Mithilfe von Momentaufnahmen können Sie den letzten Zeitpunkt festlegen, bevor eine Sicherheitsverletzung aufgetreten ist, und diesen Zustand wiederherstellen.

Der Identitätsschutz für die Benutzerkonten, die zum Verwalten von Sicherungen verwendet werden, müssen eine starke Authentifizierung mit MFA und PIM für JIT-Zugriff verwenden. Stellen Sie außerdem sicher, dass Ihre Sicherungsinfrastruktur durch sekundäre Identitäten eines anderen Identitätsanbieters geschützt ist, z. B. lokale Identitäten oder lokale Systemidentitäten. Diese werden als Notfallkonten bezeichnet.

Wenn der Cyberangriff beispielsweise Ihren Microsoft Entra ID-Mandanten kompromittiert hat und Sie jetzt kein Microsoft Entra ID-Administratorkonto mehr für den Zugriff auf Ihre Sicherungen verwenden können, muss die Sicherungsinfrastruktur eine Anmeldung zulassen, die vom kompromittierten Microsoft Entra ID-Mandanten unabhängig ist.

Implementieren eines Patchingplans

Ein Patchingplan beinhaltet das Konfigurieren der automatischen Aktualisierung für die gesamte Betriebssystemumgebung, sodass Patches schnell vorgenommen werden, um Angreifer abzuwehren, die sich auf nicht gepatchte Systeme als Angriffsvektoren verlassen.

| Ressource | Beschreibung |

|---|---|

| Endpunktverwaltung bei Microsoft | Sehen Sie sich zunächst die Übersicht der Endpunktverwaltungslösungen von Microsoft an. |

| Endpunktverwaltung | Lesen Sie zunächst die Dokumentation für die Endpunktverwaltung. |

| Anwenden von Zero Trust auf Azure IaaS: Automatisieren von VM-Updates | Konfigurieren Sie automatische Updates für Windows- und Linux-basierte VMs. |

| Über Intune-Richtlinien verwaltbare Windows Update-Einstellungen | Verwalten Sie die Windows Update-Einstellungen für Windows 10 und Windows 11 mit Microsoft Intune. |

Denken Sie außerdem an Updates und Patches, die von anderen Geräten benötigt werden, insbesondere solche, die:

Für Sicherheit sorgen:

Beispiele sind Internetzugriffsrouter, Firewalls, Paketfiltergeräte und andere zwischengeschaltete Geräte für Sicherheitsanalysen.

Teil Ihrer BCDR-Infrastruktur sind:

Beispiele hierfür sind lokale oder Onlinesicherungsdienste von Drittanbietern.

Erstellen von Honeypotressourcen

Sie erstellen bewusst Honeypotressourcen wie Identitäten, Dateifreigaben, Anwendungen und Dienstkonten, damit sie von Angreifern entdeckt werden. Diese Ressourcen sollen Angreifer ablenken und täuschen und sind nicht Teil Ihrer normalen IT-Infrastruktur.

Ihre Honeypotressourcen sollten typische Ziele für Angreifer widerspiegeln. Beispiel:

- Benutzerkontonamen, die Administratorzugriff andeuten, aber keine Berechtigungen haben, die über die Honeypotressourcen hinausgehen

- Dateifreigaberessourcen mit Dateinamen, die auf vertrauliche Daten hindeuten, z. B. CustomerDatabase.xlxs, aber nur fiktive Daten enthalten

Nachdem Sie Ihre Honeypotressourcen bereitgestellt haben, verwenden Sie Ihre Bedrohungsschutzinfrastruktur, um sie zu überwachen und einen Angriff frühzeitig zu erkennen. Idealerweise tritt die Erkennung auf, bevor der Angreifer festgestellt hat, dass die Honeypotressourcen gefälscht sind und Lateral-Transfer-Techniken verwendet, um Ihre eigenen Apps und Tools für Angriffe auf Ihre Ressourcen zu nutzen. Während des Angriffs auf die Honeypotressourcen können Sie auch Informationen über die Identität, Methoden und Motivationen des Angreifers sammeln.

Mit der neuen Täuschungsfunktion in Microsoft Defender XDR können Sie authentisch wirkende Tarnkonten und -hosts sowie Honeypotressourcen aktivieren und konfigurieren. Die von Defender XDR generierten gefälschten Ressourcen werden dann automatisch für bestimmte Clients bereitgestellt. Wenn ein Angreifer mit den Tarn- oder Honeypotressourcen interagiert, löst die Täuschungsfunktion mit hoher Zuverlässigkeit Benachrichtigungen aus, was Ihrem Sicherheitsteam bei den Untersuchungen hilft und es ihnen ermöglicht, die Methoden und Strategien eines Angreifers zu beobachten.

Weitere Informationen finden Sie in der Übersicht.

Erste Schritte mit dem Insider-Risikomanagement von Microsoft Purview

Das Insider-Risikomanagement von Microsoft Purview hilft Ihnen, potenziell riskante Aktivitäten schnell zu erkennen, zu selektieren und auf diese zu reagieren. Mithilfe der Protokolle von Microsoft 365 und Microsoft Graph kann das Insider-Risikomanagement bestimmte Richtlinien definieren, um Risikoindikatoren zu erkennen. Beispiele für interne Risiken durch Benutzer sind:

- Lecks bei vertraulichen Daten und Datenabfluss

- Vertraulichkeitsverstöße

- Diebstahl von geistigem Eigentum

- Betrug

- Insiderhandel

- Verstöße gegen gesetzliche Bestimmungen

Nachdem Sie die Risiken erkannt haben, können Sie Maßnahmen ergreifen, um diese zu mindern, und bei Bedarf Untersuchungsfälle erstellen und entsprechende rechtliche Maßnahmen ergreifen.

| Ressource | Beschreibung |

|---|---|

| Insider-Risikomanagement | Lesen Sie zunächst die Dokumentation. |

| Modul: Verwalten des Insider-Risikos in Microsoft Purview | Hier erfahren Sie mehr über das Insider-Risikomanagement und wie Microsoft-Technologien Ihnen helfen können, riskante Aktivitäten in Ihrer Organisation zu erkennen, zu untersuchen und auf diese zu reagieren. |

| Modul: Implementieren des Insider-Risikomanagements von Microsoft Purview | Erfahren Sie, wie Sie das Insider-Risikomanagement von Microsoft Purview verwenden, um Ihre Insider-Risikolösung zu planen, Insider-Risikomanagementrichtlinien zu erstellen und Insider-Risikomanagementwarnungen und -fälle zu verwalten. |

Phase 3

In dieser Phase erweitern Sie Ihren Sicherungs- und Sitewiederherstellungsumfang so, dass alle Geschäftsdaten und Workloads einbezogen werden, damit Sie netzwerkbasierte Angriffe besser verhindern können, und erarbeiten einen formelleren Entwurf und Plan für Ihre Bedrohungs- und BCDR-Reaktion.

Implementieren von Microsoft 365 Backup und Azure Backup für alle Geschäftsdaten

Sobald Sie damit zufrieden sind, wie Microsoft 365 Backup und Azure Backup für Ihre kritischen Daten arbeiten und Wiederherstellungstests durchgeführt wurden, können Sie die Dienste auf alle Ihre Geschäftsdaten ausweiten.

Implementieren von Azure Site Recovery für alle Workloads

Sobald Sie damit zufrieden sind, wie Azure Site Recovery für Ihre kritischen Daten arbeitet und Wiederherstellungstests durchgeführt wurden, können Sie den Dienst auf alle Ihre Geschäftsdaten ausweiten.

Ermöglichen von Einblicken in den Netzwerkdatenverkehr

Cloudanwendungen, deren Endpunkte für externe Umgebungen wie das Internet oder lokale Umgebungen geöffnet sind, sind Angriffen aus diesen Umgebungen ausgesetzt. Um diese Angriffe zu verhindern, müssen Sie den Datenverkehr auf schädliche Payload oder Logik überprüfen.

Weitere Informationen finden Sie unter Cloudnative Filterung und cloudnativer Schutz für bekannte Bedrohungen.

Weitere Informationen zur Sichtbarkeit von Netzwerkdatenverkehr in Azure-Umgebungen finden Sie unter Einblick in Ihren Netzwerkdatenverkehr.

Entwerfen Ihrer Bedrohungs- und BCDR-Reaktion

Die Folgen einer Sicherheitsverletzung können ein breites Spektrum umfassen: von Angreifern, die Geräte mit Schadsoftware infiziert, was möglicherweise relativ einfach erkannt und eingedämmt werden kann, bis hin zu Ransomwareangriffen, bei denen der Angreifer bereits einige oder alle vertraulichen Daten Ihrer Organisation exfiltriert, verschlüsselt oder zerstört hat und ein Lösegeld für deren Entschlüsselung oder Wiederherstellung fordert.

Bei einem schwerwiegenden Ransomwareangriff kann Ihre Organisation eine langfristige Geschäftsunterbrechung erleiden, was in vielerlei Hinsicht einer Krise oder Naturkatastrophe ähnelt. Betrachten Sie Sicherheitsverletzungen und daraus resultierende Cyberangriffe als menschengemachte Krise oder Katastrophe.

Daher ist es wichtig, Sicherheitsverletzungen und die Möglichkeit eines hochgradig schädlichen Cyberangriffs in Ihre BCDR-Planung einzubeziehen. Die gleiche Infrastruktur, die Sie verwenden würden, um Ihren Geschäftsbetrieb in einer Krise oder nach einer Naturkatastrophe wieder aufzunehmen, kann und sollte verwendet werden, um sich von einem Angriff zu erholen.

Wenn Sie bereits über einen BCDR-Plan verfügen, überprüfen Sie ihn, um sicherzustellen, dass er die Daten, Geräte, Anwendungen und Prozesse enthält, die bei einem Cyberangriff betroffen sein könnten.

Wenn nicht, beginnen Sie Ihren Planungsprozess für die allgemeine BCDR, und schließen Sie Cyberangriffe als Quelle von Krisen oder Katastrophen ein. Beachten Sie dabei Folgendes:

BC-Pläne stellen sicher, dass das Unternehmen im Falle einer Krise normal funktionieren kann.

DR-Pläne sind Notfallpläne, um verlorene Daten durch Sicherung und verlorene Infrastruktur durch Ersatz oder Wiederherstellung zurückzugewinnen.

DR-Pläne sollten detaillierte Verfahren zum Wiederherstellen Ihrer IT-Systeme und -Prozesse enthalten, um den Geschäftsbetrieb wieder aufzunehmen. Diese Pläne sollten über eine Offlinesicherung beinhalten, z. B. auf Wechselmedien, die an einem geschützten Ort aufbewahrt werden. Angreifer können nach diesen Arten von IT-Wiederherstellungsplänen in Ihren lokalen und Cloudstandorten suchen und sie während eines Ransomwareangriffs zerstören. Da die Zerstörung dieser Pläne es für Sie kostspieliger macht, den Geschäftsbetrieb wieder aufzunehmen, können die Angreifer mehr Lösegeld verlangen.

Microsoft 365 Backup, Azure Backup und Azure Site Recovery, die in diesem Artikel beschrieben wurden, sind Beispiele für BCDR-Technologien.

| Ressource | Beschreibung |

|---|---|

| Modul: Entwerfen einer Lösung für die Sicherung und Notfallwiederherstellung | Informieren Sie sich darüber, wie Sie geeignete Sicherungs- und Notfallwiederherstellungslösungen für Azure-Workloads auswählen. |

Phase 4

In dieser Phase schützen Sie Ihr Netzwerk besser und stellen sicher, dass Ihr BCDR-Plan und -Prozess funktionieren, indem Sie schädliche Cyberangriffe proben.

Außerbetriebnahme der vorhandenen Netzwerksicherheitstechnologie

Untersuchen Sie die Technologien und Produkte, die Ihre Organisation verwendet, um Netzwerksicherheit zu implementieren, und ermitteln Sie, ob sie notwendig oder aufgrund von anderen Netzwerksicherheitsfunktionen redundant sind. Jede Netzwerksicherheitstechnologie kann auch ein Ziel für Angreifer sein. Wenn beispielsweise die Technologie oder das Produkt nicht rechtzeitig aktualisiert wird, sollten Sie es entfernen.

Weitere Informationen finden Sie unter Außerbetriebnahme veralteter Netzwerksicherheitstechnologie, wo die Arten von Netzwerksicherheitstechnologien beschrieben werden, die Sie möglicherweise nicht mehr benötigen.

Weitere Informationen zum Beenden von älteren Netzwerksicherheitstechnologien in Azure-Umgebungen finden Sie unter Einstellung der älteren Netzwerksicherheitstechnologie.

Testen der Reaktion auf Bedrohungen und BCDR

Um sicherzustellen, dass Ihr Geschäftsbetrieb sich schnell von einem verheerenden Cyberangriff erholen kann, sollten Sie ihren BCDR-Plan regelmäßig zusammen mit Ihrem SecOps-Team proben. Erwägen Sie die Durchführung von BCDR-Tests für Cyberangriffe einmal pro Monat oder Quartal und wenn sich Elemente Ihrer BCDR-Infrastruktur ändern, z. B. die Verwendung eines anderen Sicherungsprodukts oder einer anderen Sicherungsmethode.

Cloudeinführungsplan

Ein Einführungsplan ist eine wesentliche Voraussetzung für eine erfolgreiche Cloud-Einführung. Zu den Schlüsselattributen eines erfolgreichen Plans für die Implementierung der Infrastruktur für die Verhinderung von Sicherheitsverletzungen und die Wiederherstellung gehören:

- Strategie und Planung sind aufeinander ausgerichtet: Während Sie Ihre Pläne für Tests, Pilotversuche und den Rollout von Funktionen zur Verhinderung von Sicherheitsverletzungen und Wiederherstellung nach Angriffen für Ihrem digitalen Bestand entwerfen, müssen Sie Ihre Strategie und Ziele erneut überprüfen, um sicherzustellen, dass Ihre Pläne aufeinander ausgerichtet sind. Dazu gehören Prioritäten und Meilenstein für die Ziele zur Verhinderung von Sicherheitsverletzungen und die Wiederherstellung.

- Der Plan ist iterativ Wenn Sie mit der Einführung Ihres Plans beginnen, erfahren Sie viele Dinge über Ihre Umgebung und den von Ihnen verwendeten Funktionsumfang. Überprüfen Sie in jeder Phase Ihrer Einführung Ihre Ergebnisse im Vergleich zu den Zielen und optimieren Sie die Pläne. Sie können z. B. frühere Arbeiten erneut überprüfen, um Ihre Richtlinien zu optimieren.

- Gut geplante Schulung Ihrer Mitarbeiter und Benutzer: Von Ihren Sicherheitsarchitekten bis hin zu Ihren IT-Spezialisten für Netzwerke, Geräte und BCDR wurden alle geschult, um ihre Pflichten zur Verhinderung von Sicherheitsverletzung und zur Wiederherstellung erfolgreich auszuüben.

Weitere Informationen zum Cloud Adoption Framework für Azure finden Sie unter: Plan für die Cloud-Einführung.

Bereitschaftsphase

Verwenden Sie die in diesem Artikel aufgeführten Ressourcen, um Ihren Plan zu priorisieren. Die Implementierung der Verhinderung von und Wiederherstellung nach Sicherheitsverletzungen stellt eine der Schichten in Ihrer mehrschichtigen Zero-Trust-Bereitstellungsstrategie dar.

Der in diesem Artikel empfohlene phasenbasierte Ansatz umfasst kaskadierende Präventions- und Wiederherstellungsaufgaben, die methodisch für Ihren digitalen Bestand ausgeführt werden. Überprüfen Sie in dieser Phase diese Elemente des Plans, um sicherzustellen, dass alles einsatzbereit ist:

- Die Verwendung von Microsoft Entra PIM wurde für Administratorkonten getestet, und Ihre IT-Administratoren wurden entsprechend geschult.

- Ihre Netzwerkinfrastruktur wurde nach Bedarf auf Datenverschlüsselung getestet, die Segmentierung des Filterzugriffs wurde getestet, redundante Legacynetzwerktechnologien wurden ermittelt, und es wurde getestet, ob der Betrieb auch nach deren Entfernung funktioniert.

- Ihre Systempatchingverfahren wurden auf die erfolgreiche Installation von Updates und die Erkennung fehlgeschlagener Updates getestet.

- Sie haben mit der Analyse Ihrer Insider-Risiken begonnen und wissen, wie Sie sie verwalten.

- Ihre Honeypotressourcen werden bereitgestellt und wurden zusammen mit Ihrer Bedrohungsschutzinfrastruktur getestet, um Zugriff zu erkennen.

- Ihre BCDR-Infrastruktur und -Verfahren wurden mit einer Teilmenge von Daten getestet.

Übernahmephase

Microsoft empfiehlt einen kaskadierenden, iterativen Ansatz zur Implementierung der Verhinderung von und Wiederherstellung nach Sicherheitsverletzungen. Auf diese Weise können Sie Ihre Strategie und Richtlinien im Laufe der Zeit verfeinern, um die Genauigkeit der Ergebnisse zu erhöhen. Sie müssen nicht warten, bis eine Phase abgeschlossen ist, bevor Sie mit der nächsten beginnen. Ihre Ergebnisse sind effektiver, wenn Sie dabei iterieren.

Die wichtigsten Elemente der Einführungsphase Ihrer Organisation sollten Folgendes umfassen:

- Aktivieren von Microsoft Entra PIM für alle Ihre Administratorkonten und andere privilegierte Konten

- Implementieren von Netzwerkdatenverkehrsverschlüsselung, Segmentierung und Entfernung von Legacysystemen

- Bereitstellen von Honeypotressourcen

- Bereitstellen der Patchverwaltungsinfrastruktur

- Analysieren Ihrer Insider-Risiken und Zuordnen der Risiken zum Insider-Risikomanagement

- Bereitstellen und Testen Ihrer BCDR-Infrastruktur für kritische Daten (Phase 1) oder alle Geschäftsdaten (Phase 3)

Steuerung und Management von Phasen

Die Governance der Fähigkeit Ihrer Organisation, die Verhinderung von Sicherheitsverletzungen und Wiederherstellung zu implementieren, ist ein iterativer Prozess. Indem Sie Ihren Implementierungsplan durchdacht erstellen und für Ihren digitalen Bestand einführen, haben Sie eine Grundlage geschaffen. Die folgenden Aufgaben helfen Ihnen bei der Erstellung Ihres ersten Governanceplans für diese Grundlage.

| Ziel | Aufgaben |

|---|---|

| Verfolgen und messen | Weisen Sie Besitzer für kritische Aktionen und Projekte zu, z. B. IT-Administratorschulung und Honeypotressourcenverwaltung, Patchverwaltung, Netzwerksicherheit und BCDR-Verfahren. Erstellen Sie umsetzbare Pläne mit Datumsangaben für jede Aktion und jedes Projekt, und instrumentieren Sie den Fortschritt mithilfe von Berichten und Dashboards. |

| Überwachen | – Nachverfolgen von PIM-Anforderungen und resultierenden Aktionen – Überwachen des Zugriffs auf Honeypotressourcen – Überwachen zu patchender Systeme auf Updateinstallationsfehler – Testen der BCDR-Verfahren auf Vollständigkeit und Wiederherstellungsintegrität |

| Iterieren für die Reife | – Analysieren der Netzwerkinfrastruktur auf überflüssige Legacysysteme, die entfernt werden können – Anpassen der BCDR-Infrastruktur an neue Ressourcen und Features |

Nächste Schritte

Für dieses Geschäftsszenario:

- Verhindern oder Reduzieren von Unternehmensschäden durch eine Sicherheitsverletzung

- Implementieren von Bedrohungsschutz und XDR

Weitere Artikel im Zero Trust Adoption Framework:

- Übersicht über das Zero Trust-Einführungsframework

- Modernisieren Sie schnell Ihren Sicherheitsstatus

- Sicheres Remote- und Hybrid-Arbeiten

- Identifizieren und schützen Sie sensible Geschäftsdaten

- Erfüllen regulatorischer und Compliance-Anforderungen

Ressourcen zur Fortschrittsnachverfolgung

Für jedes der Zero Trust-Geschäftsszenarien können Sie die folgenden Fortschrittsverfolgungsressourcen verwenden.

| Ressource zur Fortschrittsnachverfolgung | Dies hilft Ihnen bei Folgendem… | Entwickelt für |

|---|---|---|

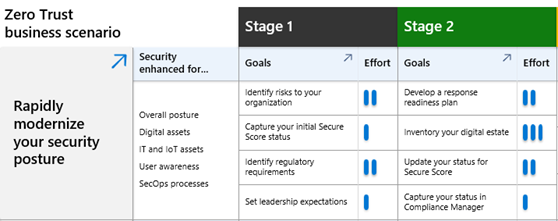

Planungsraster mit Phasen für das Übernahmeszenario zum Herunterladen Visio-Datei oder PDF

|

Verstehen Sie mühelos die Sicherheitsverbesserungen für jedes Geschäftsszenario und den Aufwand für die Phasen und Ziele der „Planen“-Phase. | Projektleiter für Geschäftsszenarios, Führungskräfte und andere Projektbeteiligte. |

| Zero Trust Einführungstracker als PowerPoint-Präsentation zum Herunterladen |

Verfolgen Sie Ihren Fortschritt durch die Phasen und Ziele der „Planen“-Phase. | Projektleiter für Geschäftsszenarios, Führungskräfte und andere Projektbeteiligte. |

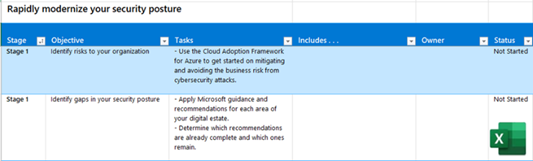

Ziele und Aufgaben des Geschäftsszenarios als Excel-Arbeitsmappe zum Herunterladen

|

Weisen Sie Verantwortung zu, und verfolgen Sie Ihren Fortschritt über die Phasen, Ziele und Aufgaben der „Planen“-Phase hinweg. | Projektleiter für Geschäftsszenarios, IT-Führungskräfte und IT-Implementierende. |

Weitere Ressourcen finden Sie unter Zero Trust-Bewertungs- und Fortschrittsverfolgungsressourcen.