Vorbereiten auf unerwartete Ereignisse (vor einem Vorfall)

Um die Bereitschaft zu gewährleisten und die Auswirkungen von Vorfällen zu minimieren, ist es wichtig, die in dieser Einheit beschriebenen proaktiven Empfehlungen zu befolgen. Diese Aktionen helfen Ihnen, unseren Vorfallskommunikationsprozess zu verstehen, relevante Informationen zu finden und Benachrichtigungen zu konfigurieren, um zeitnahe Updates zu erhalten. Darüber hinaus tragen die Bewertung der Resilienz Ihrer Anwendungen und die Implementierung empfohlener Maßnahmen dazu bei, zuverlässigere Workloads zu schaffen und die potenziellen Auswirkungen eines Vorfalls zu verringern. Zum Schluss wird die Überprüfung und Implementierung bewährter Sicherheitsmethoden Ihre Umgebung stärken und Risiken mindern.

Um auf dem Laufenden zu bleiben, Auswirkungen zu mindern und Ihre Investition zu schützen, empfehlen wir die folgenden fünf Aktionen:

Action 1: Machen Sie sich mit Azure Service Health im Azure-Portal vertraut

Im Gegensatz zu unserer öffentlichen azure.status.microsoft-Seite, die allgemeine Statusinformationen zu ausschließlich flächendeckenden Ausfällen bereitstellt, bietet Azure Service Health personalisierte Details, die auf Ihre spezifischen Ressourcen zugeschnitten sind. Es hilft Ihnen, geplante Wartung und andere Änderungen, die sich auf die Ressourcenverfügbarkeit auswirken können, zu antizipieren und sich auf diese vorzubereiten. Sie können mit Dienstereignissen interagieren und Aktionen verwalten, um die Geschäftskontinuität Ihrer betroffenen Anwendungen aufrechtzuerhalten. Es bietet wichtige Erkenntnisse zu Plattformsicherheitsrisiken, Sicherheitsvorfällen und Datenschutzverletzungen auf Azure-Dienstebene, sodass prompte Maßnahmen ergriffen werden können, um Ihre Azure-Workloads zu schützen.

Sehen wir uns nun einige wichtige Features an, die in Azure Service Health verfügbar sind, um Ihre Vorfallsbereitschaft zu verbessern:

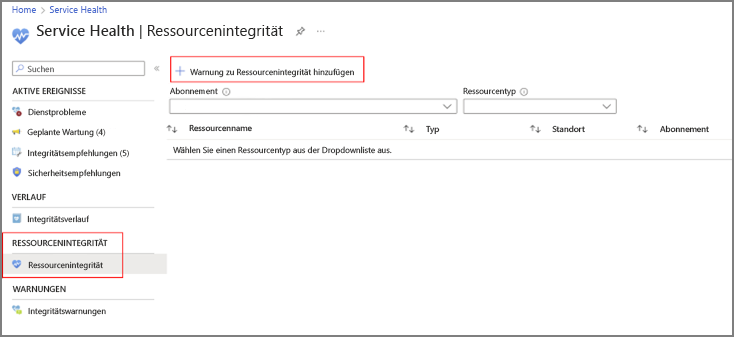

Bereich „Resource Health“ (neue Oberfläche behandelt)

Im Blatt „Service Health“ des Azure-Portals unterstützt Azure Resource Health bei der Diagnose und Behebung von Dienstproblemen, die sich auf Ihre Azure-Ressourcen auswirken. Ressourcen, z. B. VMs, Web-Apps oder SQL-Datenbanken, werden basierend auf Signalen aus verschiedenen Azure-Diensten hinsichtlich ihrer Integrität bewertet. Wenn eine Ressource als fehlerhaft identifiziert wird, führt Resource Health eine detaillierte Analyse durch, um die Grundursache des Problems zu ermitteln. Es liefert außerdem Informationen zu den Maßnahmen von Microsoft, um Probleme im Zusammenhang mit Vorfällen zu beheben, und schlägt Schritte vor, die Sie ergreifen können, um das Problem zu beheben.

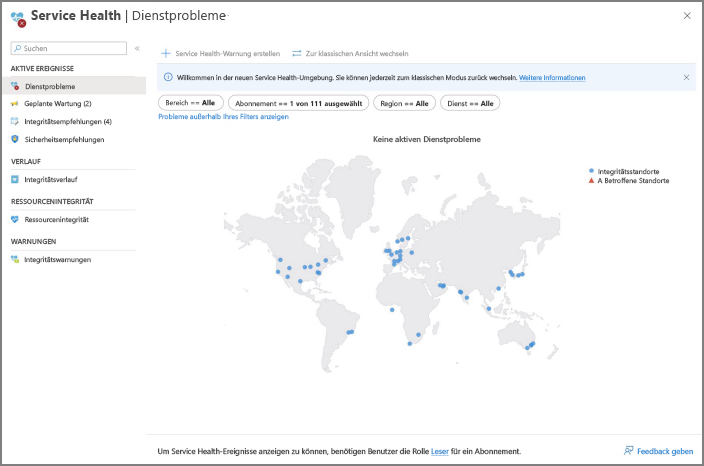

Bereich „Dienstprobleme“ (neue Oberfläche behandelt)

Im Bereich „Dienstprobleme“ werden laufende Dienstvorfälle angezeigt, die sich auf Ihre Ressourcen auswirken können. Damit können Sie nachverfolgen, wann ein Problem begonnen hat, und die betroffenen Dienste und Regionen identifizieren. Durch die Überprüfung der neuesten Updates können Sie Einblicke in die Bemühungen von Azure erhalten, den Vorfall zu beheben.

Wichtigste Features des Bereichs „Dienstprobleme“:

Echtzeit-Erkenntnisse: Das Dashboard für Dienstprobleme bietet Echtzeit-Einblicke in Azure-Dienstvorfälle, die sich auf Ihre Abonnements und Mandanten auswirken. Wenn Sie ein Mandantenadministrator sind, können Sie aktive Vorfälle oder Empfehlungen sehen, die für Ihr(e) Abonnement(s) und Mandant(en) relevant sind.

Ressourcenauswirkungsbewertung: Auf der Registerkarte „Betroffene Ressource“ im Abschnitt „Vorfalldetails“ wird angezeigt, welche Ressourcen bestätigt oder potenziell betroffen sind. Durch Klicken auf die Ressourcen erhalten Sie direkten Zugriff auf den Bereich „Resource Health“.

Links und herunterladbaren Erläuterungen: Generieren Sie einen Link für das Problem, den Sie in Ihrem Problemverwaltungssystem verwenden können. Sie können auch PDF- und manchmal CSV-Dateien herunterladen, um umfassende Erklärungen mit Projektbeteiligten zu teilen, die keinen Zugriff auf das Azure-Portal haben. Darüber hinaus können Sie eine Incidentanalyse (Post Incident Review, PIR) für alle Probleme anfordern, die Ihre Ressourcen beeinflusst haben, zuvor als Grundursachenanalysen (Root Cause Analyses, RCAs) bezeichnet.

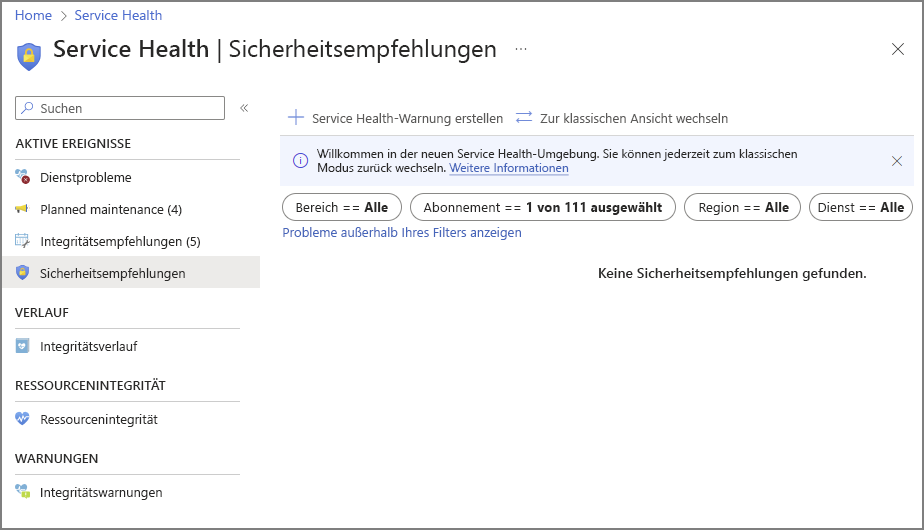

Bereich „Sicherheitsempfehlungen“

Der Bereich „Sicherheitsempfehlungen“ konzentriert sich auf dringende sicherheitsrelevante Informationen, die sich auf die Integrität Ihrer Abonnements und Mandanten auswirken. Er bietet Erkenntnisse zu Plattformrisiken, Sicherheitsvorfälle und Datenschutzverletzungen.

Wichtigste Features des Bereichs „Sicherheitsempfehlungen“:

Echtzeit-Sicherheitseinblicke: Erhalten Sie sofortige Einblicke in Azure-Sicherheitsvorfälle, die für Ihre Abonnements und Mandanten relevant sind.

Ressourcenauswirkungsbewertung: Auf der Registerkarte „Betroffene Ressource“ im Abschnitt „Vorfallsdetails“ werden die Ressourcen hervorgehoben, die bestätigtermaßen betroffen sind.

Benutzer, die mit den folgenden Rollen autorisiert sind, können sicherheitsrelevante Ressourceninformationen einsehen:

Ressourcen auf Abonnementebene anzeigen Ressourcen auf Mandantenebene anzeigen Besitzer des Abonnements Sicherheitsadministrator/Sicherheitsleseberechtigter Abonnementadministrator Globaler Administrator/Mandantenadministrator Service Health-Sicherheitsleseberechtigter Azure Service Health.Datenschutzleseberechtigter Darüber hinaus können Sie erläuternde PDF-Dokumente herunterladen, um sie mit Projektbeteiligten zu teilen, die keinen direkten Zugriff auf das Azure-Portal haben.

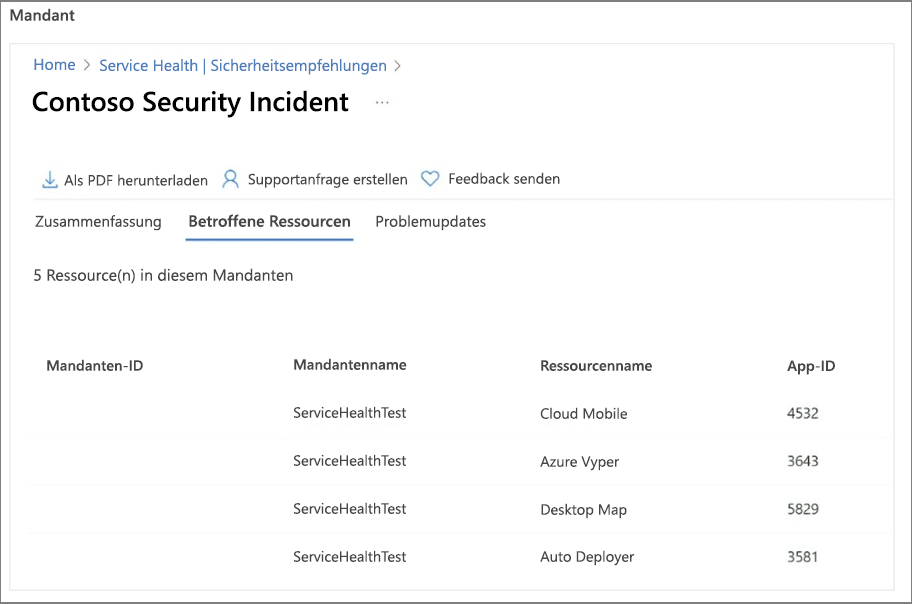

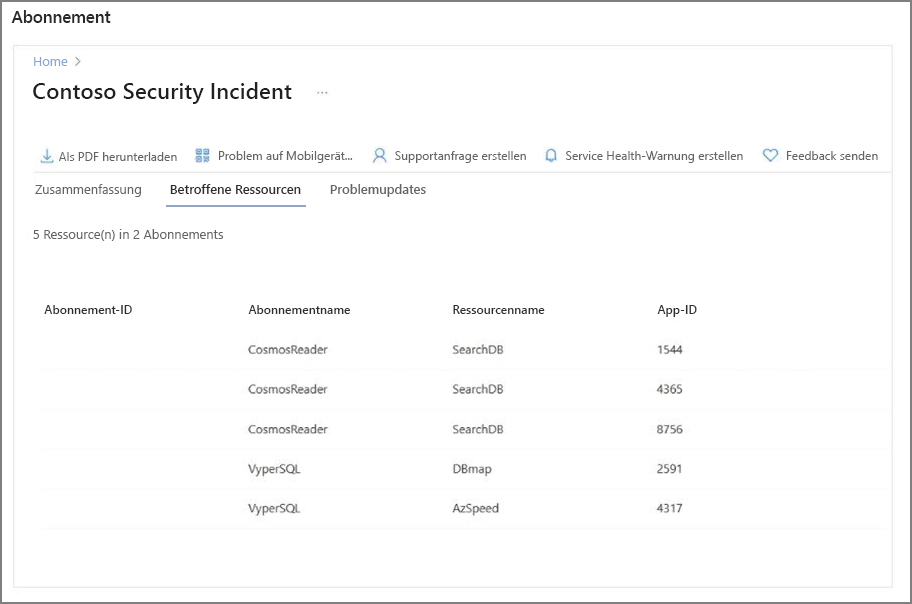

Die folgenden Beispiele zeigen einen Sicherheitsvorfall mit betroffenen Ressourcen aus dem Abonnement- und Mandantenbereich.

Neben dem Vertrautmachen mit Azure Service Health besteht ein weiterer wichtiger Schritt darin, Service Health-Warnungen einzurichten, die zeitnahe Benachrichtigungen sicherstellen und Sie über Vorfälle und wichtige Informationen informieren, die sich auf Ihre Workloads auswirken können. Im nächsten Abschnitt wird dieses Thema ausführlich behandelt.

Aktion 2: Einrichten von Service Health-Warnungen, um auf dem Laufenden zu bleiben

Das Konfigurieren von Benachrichtigungen für Service Health-Warnungen ist unerlässlich und der wichtigste Handlungsaufruf für die proaktive Vorfallsverwaltung. Service Health-Warnungen ermöglichen es Ihnen, zeitnahe Benachrichtigungen über verschiedene Kanäle wie E-Mail, SMS, Webhooks und mehr zu erhalten. Diese Warnungen bieten Updates über Dienstvorfälle, geplante Wartungsaktivitäten, Sicherheitsvorfälle und andere wichtige Informationen, die sich auf Ihre Workloads auswirken können.

Sie können Service Health-Warnungen über eines der „Aktives Ereignis“-Bereiche im „Service Health“-Blatt des Azure-Portals konfigurieren, indem Sie im Bereich „Service Health“ auf „Integritätswarnungen“ klicken oder indem Sie Azure Resource Graph nutzen.

Hier finden Sie Azure Resource Graph-Beispielabfragen für Azure Service Health.

Service Health verfolgt verschiedene Arten von Integritätsereignissen, die sich auf Ihre Ressourcen auswirken können, darunter Dienstprobleme, geplante Wartung sowie Integritäts- und Sicherheitsempfehlungen. Beim Konfigurieren von Dienstintegritätswarnungen haben Sie die Flexibilität, auszuwählen, wie und an wen diese Warnungen gesendet werden. Sie können die Warnungen basierend auf der Klasse der Dienstintegritätsbenachrichtigung, betroffenen Abonnements, Diensten und Regionen anpassen.

Klasse von Service Health-Benachrichtigungen

| Service Health-Ereignistyp | Beschreibung |

|---|---|

| Dienstproblem | Probleme in den Azure-Diensten, die Sie aktuell betreffen, auch als Dienstvorfälle bezeichnet. |

| Geplante Wartung | Anstehende Wartung, die sich in der Zukunft auf die Verfügbarkeit Ihrer Dienste auswirken kann. |

| Integritätsempfehlungen | Änderungen in Azure-Diensten, die Ihre Aufmerksamkeit erfordern. Beispiele hierfür sind, wenn Sie eine Aktion ausführen müssen, wenn Azure-Features veraltet sind, Upgradeanforderungen oder wenn Sie ein Nutzungskontingent überschreiten. |

| Sicherheitsempfehlungen | Sicherheitsbezogene Benachrichtigungen im Zusammenhang mit Plattformrisiken und Sicherheits- und Datenschutzverletzungen auf Abonnement- und Mandantenebene, auch als Sicherheitsvorfall und/oder Datenschutzvorfall bezeichnet. |

Wir wissen, dass Sie benachrichtigt werden müssen, wenn Probleme auftreten, die sich auf Ihre Dienste auswirken, und Warnungen zur Dienstintegrität geben Ihnen die Möglichkeit, auszuwählen, WIE und AN WEN diese Warnungen gesendet werden. Die Warnungen können basierend auf der Klasse der Dienstintegritätsbenachrichtigung, betroffenen Abonnements, betroffenen Diensten und/oder Regionen konfiguriert werden. Sie können Benachrichtigungen einrichten, um E-Mails, SMS-Nachrichten, Logik-Apps, Funktionen und vieles mehr auszulösen.

Wenn eine Warnung ausgelöst wird, können Sie mithilfe von Aktionsgruppen die Aktionen definieren, die ausgeführt werden sollen. Aktionsgruppen sind Sammlungen von Benachrichtigungseinstellungen, die bestimmen, wie und an wen die Warnungen gesendet werden.

Vollständige Liste der verfügbaren Benachrichtigungstypen

| Benachrichtigungstyp | BESCHREIBUNG | Felder |

|---|---|---|

| E-Mail an Azure Resource Manager-Rolle senden | Senden Sie eine E-Mail an die Mitglieder des Abonnements, je nach deren Rolle. Eine Benachrichtigungs-E-Mail wird nur an die primäre E-Mail-Adresse gesendet, die für den Microsoft Entra-Benutzer konfiguriert ist. Die E-Mail wird nur an Microsoft Entra-Benutzermitglieder der ausgewählten Rolle gesendet, nicht an Microsoft Entra-Gruppen oder Dienstprinzipale. |

Geben Sie die primäre E-Mail-Adresse ein, die für den Microsoft Entra-Benutzer konfiguriert ist. Siehe E-Mail. |

| Stellen Sie sicher, dass Ihre E-Mail-Filterung und alle Dienste zur Verhinderung von Schadsoftware/Spam entsprechend konfiguriert sind. E-Mails werden von den folgenden E-Mail-Adressen gesendet: - azure-noreply@microsoft.com - azureemail-noreply@microsoft.com - alerts-noreply@mail.windowsazure.com |

Geben Sie die E-Mail-Adresse ein, an die die Benachrichtigung gesendet werden soll. | |

| sms | SMS-Benachrichtigungen unterstützen die bidirektionale Kommunikation. Die SMS enthält die folgenden Informationen: - Kurzname der Aktionsgruppe, an die diese Warnung gesendet wurde - Der Titel der Warnung. Ein Benutzer kann auf eine der folgenden Weisen auf eine SMS reagieren: - Das Abonnieren aller SMS-Warnungen für alle Aktionsgruppen oder eine einzelne Aktionsgruppe kündigen. - Warnungen neu abonnieren - Hilfe anfordern. Weitere Informationen zu unterstützten SMS-Antworten finden Sie unter SMS-Antworten. |

Geben Sie den Ländercode und die Telefonnummer des SMS-Empfängers ein. Wenn Sie Ihren Länder-/Regionscode im Azure-Portal nicht auswählen können, wird SMS für Ihr Land bzw. Ihre Region nicht unterstützt. Wenn Ihr Länder-/Regionscode nicht verfügbar ist, können Sie über Teilen Sie Ihre Ideen! dafür stimmen, dass Ihr Land bzw. Ihre Region hinzugefügt wird. Bis Ihr Land unterstützt wird, können Sie als Problemumgehung die Aktionsgruppe so konfigurieren, dass sie einen Webhook zu einem SMS-Anbieter eines Drittanbieters aufruft, der Ihr Land/Ihre Region unterstützt. |

| Pushbenachrichtigungen der Azure-App | Senden sie Benachrichtigungen an die mobile Azure-App. Um das Senden von Pushbenachrichtigungen an die mobile Azure-App zu aktivieren, geben Sie weitere Informationen zur mobilen Azure-App an (siehe Mobile Azure-App). | Geben Sie beim Konfigurieren der mobilen Azure-App im Feld Azure-Konto-E-Mail die E-Mail-Adresse an, die Sie als Konto-ID verwenden. |

| Sprache | Sprachbenachrichtigung | Geben Sie den Ländercode und die Telefonnummer des Empfängers der Benachrichtigung ein. Wenn Sie Ihren Länder-/Regionscode im Microsoft Azure-Portal nicht auswählen können, werden Sprachanrufe für Ihr Land bzw. Ihre Region nicht unterstützt. Wenn Ihr Länder-/Regionscode nicht verfügbar ist, können Sie über Teilen Sie Ihre Ideen! dafür stimmen, dass Ihr Land bzw. Ihre Region hinzugefügt wird. Bis Ihr Land unterstützt wird, können Sie als Problemumgehung die Aktionsgruppe so konfigurieren, dass sie einen Webhook zu einem Sprachanrufanbieter eines Drittanbieters aufruft, der Ihr Land/Ihre Region unterstützt. |

Vollständige Liste der Aktionen, die Sie auslösen können

| Aktionstyp | Informationen |

|---|---|

| Automation Runbook | Informationen zu den Grenzwerten für Automation-Runbook-Nutzlasten finden Sie unter Automatisierungsgrenzwerte. |

| Event Hubs | Eine Event Hub-Aktion veröffentlicht Benachrichtigungen in Azure Event Hubs. Weitere Informationen zu Event Hubs finden Sie unter Azure Event Hubs – Eine Big Data-Streamingplattform und ein Ereignisaufnahmedienst. Sie können den Benachrichtigungsstream über Ihren Ereignisempfänger abonnieren. |

| Functions | Diese Aktion ruft einen vorhandenen HTTP-Triggerendpunkt in Funktionen auf. Weitere Informationen finden Sie unter Azure Functions. Wenn Sie die Functions-Aktion definieren, werden der HTTP-Triggerendpunkt und der Zugriffsschlüssel der Funktion in der Aktionsdefinition gespeichert, z. B. https://azfunctionurl.azurewebsites.net/api/httptrigger?code=<access_key>. Falls Sie den Zugriffsschlüssel für die Funktion ändern, müssen Sie die Funktionsaktion in der Aktionsgruppe entfernen und neu erstellen.Ihr Endpunkt muss die HTTP POST-Methode unterstützen. Die Funktion muss Zugriff auf das Speicherkonto haben. Wenn er keinen Zugriff hat, sind keine Schlüssel verfügbar, und der Funktions-URI ist nicht zugänglich. Erfahren Sie mehr über das Wiederherstellen des Zugriffs auf das Speicherkonto. |

| ITSM | Eine ITSM-Aktion erfordert eine ITSM-Verbindung. Informationen zum Erstellen einer ITSM-Verbindung finden Sie unter ITSM-Integration. |

| Logik-Apps | Sie können Azure Logic Apps verwenden, um Workflows für die Integration zu erstellen und anzupassen und um Ihre Warnungsbenachrichtigungen anzupassen. |

| Sicherer Webhook | Wenn Sie eine Aktion vom Typ „Sicherer Webhook“ verwenden, müssen Sie Microsoft Entra ID zum Sichern der Verbindung zwischen der Aktionsgruppe und Ihrem Endpunkt, der eine geschützten Web-API ist, verwenden. Weitere Informationen finden Sie unter Konfigurieren der Authentifizierung für den sicheren Webhook. Der sichere Webhook unterstützt keine Standardauthentifizierung. Wenn Sie die Standardauthentifizierung nutzen, verwenden Sie die Webhookaktion. |

| Webhook | Wenn Sie die Webhookaktion verwenden, muss Ihr Ziel-Webhookendpunkt in der Lage sein, die verschiedenen JSON-Nutzlasten von unterschiedlichen Warnungsquellen zu verarbeiten. Sie können keine Sicherheitszertifikate über eine Webhookaktion übergeben. Um die Standardauthentifizierung zu verwenden, müssen Sie Ihre Anmeldeinformationen über den URI übergeben. Wenn der Webhookendpunkt ein bestimmtes Schema erwartet (z. B. das Microsoft Teams-Schema), verwenden Sie den Aktionstyp Logic Apps, um das Warnungsschema so zu ändern, dass es den Erwartungen des Zielwebhooks entspricht. Informationen zu den Regeln, die zum Wiederholen von Webhookaktionen verwendet werden, finden Sie unter Webhook. |

Denken Sie daran, dass sich die meisten Dienstvorfälle auf einige wenige Abonnements auswirken, sodass diese nicht an Orten wie status.azure.com erscheinen. Dienstintegritätswarnungen können über das Portal konfiguriert werden – wenn Sie die Erstellung automatisieren möchten, können sie auch über PowerShell- oder ARM-Vorlagen konfiguriert werden.

Indem Sie Service Health-Warnungen und Aktionsgruppen effektiv konfigurieren, können Sie sicherstellen, dass Sie rechtzeitig Benachrichtigungen erhalten und geeignete Maßnahmen ergreifen, um die Auswirkungen von Vorfällen auf Ihre Azure-Ressourcen zu verringern.

Hinweis

Suchen Sie nach Unterstützung dabei, was zu überwachen ist welche Warnungen Sie wofür konfigurieren sollten? Dann haben wir die richtige Lösung für Sie: „Azure Monitor Baseline-Warnungen“. Es bietet umfassende Leitfäden und Code für die Implementierung einer Baseline von Plattformwarnungen sowie Dienstintegritätswarnungen über Richtlinien und Initiativen in Azure-Umgebungen, mit Optionen für die automatisierte oder manuelle Bereitstellung. Die Lösung enthält vordefinierte Richtlinien zum automatischen Erstellen von Warnungen für alle Dienstintegritätsereignistypen (Dienstproblem, geplante Wartung, Integritätsempfehlungen und Sicherheitsempfehlungen), Aktionsgruppen und Warnungsverarbeitungsregeln für verschiedene Azure-Ressourcentypen. Während der Fokus auf der Überwachung von Azure Landing Zones (ALZ)-Architekturumgebungen liegt, bietet es auch Anleitungen für Brownfield-Kunden, die derzeit nicht azf die ALZ-Architektur-Brownfield ausgerichtet sind.

Aktion 3: Berücksichtigen Sie Resource Health-Warnungen oder Scheduled Events, um Sie über ressourcenspezifische Probleme zu informieren

Nachdem Sie Dienstintegritätswarnungen eingerichtet haben, sollten Sie auch die Einführung von Ressourcenintegritätswarnungen in Betracht ziehen. Azure Resource Health-Warnungen können Sie nahezu in Echtzeit informieren, wenn sich der Integritätsstatus dieser Ressourcen ändert, unabhängig davon, aus welchem Grund.

Der wichtigste Unterschied zwischen Dienstintegritätswarnungen und Ressourcenintegritätswarnungen besteht darin, dass erstere während eines bekannten Plattformproblems ausgelöst wird, z. B. bei einem laufenden Ausfall (Dienstvorfall), der von Microsoft untersucht wird. Im Gegensatz dazu wird letztere ausgelöst, wenn eine bestimmte Ressource unabhängig von der zugrunde liegenden Ursache als fehlerhaft eingestuft wird.

Sie können Ressourcenintegritätswarnungen im Bereich „Resource Health“ im Blatt „Service Health“ des Azure-Portals konfigurieren.

Sie können Ressourcenintegritätswarnungen auch programmgesteuert mithilfe von Azure Resource Manager-Vorlagen und Azure PowerShell erstellen. Die programmgesteuerte Erstellung von REssourcenintegritäts-Warnungen ermöglicht Ihnen das Massenerstellen und -anpassen von Warnungen.

Geplante Ereignisse für VMs, Auswirkungen vermeiden

Geplante Ereignisse ist ein weiteres großartiges Tool: Während beide „Warnungstypen“ oben Personen oder Systeme benachrichtigen, benachrichtigen geplante Ereignisse die Ressourcen selbst. Dies kann Ihrer Anwendung Zeit geben, um sich auf die Wartung von VMs oder auf eines unserer automatisierten Dienstreparaturereignisse vorzubereiten. Es stellt ein Signal zu einem bevorstehenden Wartungsereignis (z. B. einem bevorstehenden Neustart) bereit, damit Ihre Anwendung Bescheid weiß und Maßnahmen ergreifen kann, um Unterbrechungen zu minimieren, z. B. durch Ausführen von Automatisierung, um sich aus dem Pool zu entfernen oder anderweitig ordnungsgemäß herabzustufen. Geplante Ereignisse stehen für sämtliche Arten von Azure-VMs zur Verfügung, einschließlich PaaS und IaaS unter Windows und Linux.

Hinweis

Obwohl sowohl Ressourcenintegritätswarnungen als auch geplante Ereignisse hilfreiche Tools sind, besteht der wichtigste Handlungsaufruf darin, Dienstintegritätswarnungen zu konfigurieren. Dies ist wichtig, um sicherzustellen, dass Sie verstehen, was mit Ihren Ressourcen passiert, was wir diesbezüglich unternehmen und wann es behoben wird.

Aktion 4: Erhöhen Sie die Sicherheit Ihrer Investition, um Ihre Umgebung zu schützen

Stellen Sie den Schutz Ihrer Daten, Anwendungen und anderer Ressourcen in Azure sicher, indem Sie die bewährten Methoden für die betriebliche Sicherheit überprüfen und implementieren. Diese bewährten Methoden werden aus dem kollektiven Wissen und der Erfahrung von Personen abgeleitet, die mit den aktuellen Funktionen und Features der Azure-Plattform arbeiten. Der Artikel wird regelmäßig aktualisiert, um sich entwickelnde Meinungen und Technologien widerzuspiegeln.

Berücksichtigen Sie als Ausgangspunkt die folgenden wichtigsten Empfehlungen für die Implementierung:

Erfordern Sie eine zweistufige Überprüfung für alle Ihre Benutzer. Dies schließt Administratoren und andere Personen in Ihrer Organisation ein, bei denen die Gefährdung ihrer Konten einen besonders schädlichen Einfluss haben kann (z.B. Finanzchefs). Erzwingen Sie Multi-Faktor-Authentifizierung, um Bedenken bezüglich dieses Risikos zu lindern.

Konfigurieren und aktivieren Sie Risikorichtlinien für Ihren Mandanten, damit Sie benachrichtigt werden, wenn sich „irgendjemand“ in Ihrer Umgebung befindet. Dadurch wird eine Warnung für Risikoereignisse wie anonyme IP-Adressverwendung, atypische Reiseeigenschaften oder unbekannte Anmeldeeigenschaften erstellt und weitere Wartungsmaßnahmen ausgelöst, z. B. Multi-Faktor-Authentifizierung, Zurücksetzen von Kennwörtern usw., um die Sicherheit der Kunden zu gewährleisten.

Steuern Sie die Bewegung von Abonnements aus und in Verzeichnisse als proaktive Maßnahme, um für „jeden“ in Ihrer Umgebung vorbereitet und bewusst zu sein. Dadurch wird sichergestellt, dass Ihre Organisation vollständigen Einblick in die verwendeten Abonnements hat und verhindert, dass Abonnements verschoben werden, die in ein unbekanntes Verzeichnis bewegt werden könnten.

Rotieren Sie die Anmeldeinformationen für alle globalen Administrator*innen und Abonnementadministrator*innen regelmäßig, um vor potenziellen Sicherheitsverletzungen, kompromittierten Konten oder nicht autorisierter Verwendung privilegierter Berechtigungen zu schützen. Durch regelmäßiges Rotieren von Anmeldeinformationen wird Ihrer Umgebung eine zusätzliche Sicherheitsebene hinzugefügt und die Integrität und Vertraulichkeit Ihrer Daten und Ressourcen gewährleistet.

Überprüfen und aktualisieren Sie regelmäßig die E-Mail-Adressen und Telefonnummern aller globalen Administratoren innerhalb Ihres Mandanten

Aktion 5: Erhöhen der Resilienz Ihrer wichtigsten Azure-Workloads, um Auswirkungen potenziell zu vermeiden oder zu minimieren

Um die Zuverlässigkeit Ihrer Workloads sicherzustellen, ist es wichtig, sie mithilfe der Grundsätze des Microsoft Azure Well-Architected Framework (WAF) über die Microsoft Azure Well-Architected Review zu bewerten. Das WAF bietet auch Empfehlungen für Resilienztests, einschließlich der Einführung einer Chaos-Entwicklungsmethode.

Anwendungen sollten Tests durchführen, um sowohl Verfügbarkeit als auch Resilienz zu gewährleisten. Verfügbarkeit bezieht sich auf die Dauer, während derer eine Anwendung ohne erhebliche Ausfallzeiten funktioniert, während Resilienz misst, wie schnell eine Anwendung bei Fehlern wiederhergestellt werden kann.

Um Ihre Arbeit mit dem WAF zu ergänzen, sollten Sie die folgenden wichtigsten Empfehlungen implementieren und die bereitgestellten Tools nutzen, um Sie bei der Überprüfung und Schaffung von Resilienz in Ihren Anwendungen zu unterstützen:

Verwenden Sie die integrierte Arbeitsmappe „Zuverlässigkeit“ im Azure-Portal unter dem Blatt „Azure Advisor“, um den Zuverlässigkeitsstatus Ihrer Anwendungen zu bewerten, potenzielle Risiken zu identifizieren und Verbesserungen zu planen und zu implementieren.

Verbessern Sie Business Continuity & Disaster Recovery (BCDR), indem Sie Ihre Workloads und Ressourcen in mehreren Regionen bereitstellen. In der umfassenden Liste der Azure-Regionspaare finden Sie optimale regionsübergreifende Bereitstellungsoptionen.

Maximieren Sie die Verfügbarkeit innerhalb einer Region, indem Sie Workload-/Ressourcenbereitstellungen über Verfügbarkeitszonenverteilen.

Erwägen Sie die Verwendung isolierter VM-Größen in Azure für Ihre unternehmenskritischen Workloads, die ein hohes Maß an Isolation erfordern. Diese Größen garantieren, dass Ihre VM einem bestimmten Hardwaretyp zugeordnet ist und unabhängig ausgeführt wird. Weitere Informationen finden Sie hier: Isolation für VMs in Azure – Azure-VMs | Microsoft Learn.

Erwägen Sie die Verwendung von Wartungskonfigurationen, um eine bessere Kontrolle und Verwaltung über Updates für Ihre Azure-VMs zu erhalten. Mit diesem Feature können Sie Updates planen und verwalten, um minimale Unterbrechungen für sensible Workloads sicherzustellen, die während Wartungsaktivitäten keine Ausfallzeiten tolerieren können.

Verbessern Sie die Redundanz, indem Sie Redundanzen zwischen oder innerhalb von Regionen implementieren. Einen Leitfaden finden Sie im Beispiel einer hochverfügbaren zonenredundanten Webanwendung.

Verbessern Sie die Resilienz Ihrer Anwendungen, indem Sie Azure Chaos Studio verwenden. Mit diesem Tool können Sie absichtlich kontrollierte Fehler in Ihre Azure-Anwendungen einführen, sodass Sie ihre Resilienz bewerten und beobachten können, wie sie auf verschiedene Störungen reagieren, z. B. Netzwerklatenz, Speicherausfälle, ablaufende Geheimnisse und Rechenzentrenausfälle.

Verwenden Sie die Im Azure-Portal verfügbare Arbeitsmappe zur Diensteinstellung unter dem „Azure Advisor“-Blatt. Mit diesem integrierten Tool können Sie über alle Diensteinstellungen informiert bleiben, die sich auf Ihre kritischen Workloads auswirken können, sodass Sie die erforderlichen Migrationen effektiv planen und ausführen können.

Hinweis

Kunden, die über einen Premier/Unified Support-Vertrag verfügen, können das Customer Success Team nutzen, um eine Well-Architected Framework-Bewertung (WAF) zu strategisieren und zu implementieren.