Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo, se describen varias opciones para crear un entorno de uso compartido de invitados más seguro en Microsoft 365. Se trata de ejemplos para dar una idea de las opciones disponibles. Puede usar estos procedimientos en distintas combinaciones para satisfacer las necesidades de seguridad y cumplimiento de su organización.

En este artículo se incluyen:

- Configuración de la autenticación multifactor para invitados.

- Configurar condiciones de uso para invitados.

- Establecer revisiones trimestrales de acceso de invitados para validar periódicamente si los invitados continúan necesitando permisos en los equipos y en los sitios.

- Restringir el acceso de invitados a solo web para dispositivos no administrados.

- Configurar una directiva de tiempo de espera de la sesión para garantizar la autenticación de los invitados diariamente.

- Creación de un tipo de información confidencial para un proyecto altamente confidencial.

- Asignación automática de una etiqueta de confidencialidad a los documentos que contengan un tipo de información confidencial.

- Retirar automáticamente el acceso de invitado a los archivos con una etiqueta de confidencialidad.

Algunas de las opciones que se describen en este artículo requieren que los invitados tengan una cuenta en Microsoft Entra ID. Para asegurarse de que los invitados se incluyen en el directorio al compartir archivos y carpetas con ellos, use la integración de SharePoint y OneDrive con Microsoft Entra versión preliminar B2B.

Tenga en cuenta que en este artículo no se describe cómo habilitar la configuración de uso compartido de invitados. Consulte Colaborar con personas de fuera de su organización para obtener más información sobre cómo habilitar el uso compartido para invitados en diferentes situaciones.

Configuración de la autenticación multifactor para invitados

La autenticación multifactor reduce en gran medida las posibilidades de que una cuenta se vea comprometida. Dado que los invitados pueden usar cuentas de correo electrónico personales que no cumplen las directivas de gobernanza o los procedimientos recomendados, es especialmente importante requerir la autenticación multifactor para los invitados. Si se roba el nombre de usuario y la contraseña de un invitado, tener un segundo factor de autenticación reduce considerablemente las posibilidades de que terceros obtengan acceso a sus sitios y archivos.

En este ejemplo, configuramos la autenticación multifactor para invitados mediante una directiva de acceso condicional en Microsoft Entra ID.

Para configurar la autenticación multifactor para invitados

- Abra el Centro de administración Microsoft Entra.

- Expanda Protección y, a continuación, seleccione Acceso condicional.

- En el acceso condicional | Página Información general , seleccione Crear nueva directiva.

- En el campo Nombre, escriba un nombre.

- Seleccione el vínculo Usuarios .

- Elija Seleccionar usuarios y grupos y, a continuación, active la casilla Usuarios invitados o externos .

- En la lista desplegable, seleccione Usuarios invitados de colaboración B2B y Usuarios miembros de colaboración B2B.

- Seleccione el vínculo Recursos de destino .

- Seleccione Todas las aplicaciones en la nube en la pestaña Incluir .

- Seleccione el vínculo Conceder .

- En la hoja Conceder , active la casilla Requerir autenticación multifactor y, a continuación, haga clic en Seleccionar.

- En Habilitar directiva, seleccione Activar y después seleccione Crear.

Ahora, los invitados deben inscribirse en la autenticación multifactor para poder acceder a contenido compartido, sitios o equipos.

Más información

Planeamiento de una implementación de autenticación multifactor Microsoft Entra

Configurar condiciones de uso para invitados

En algunas situaciones, es posible que los invitados no hayan firmado contratos de no divulgación u otros contratos legales con su organización. Puede obligar a los invitados a aceptar sus términos de uso antes de darles acceso a los archivos compartidos. Los términos de uso se les pueden mostrar la primera vez que intenten acceder a un archivo o sitio compartido.

Para crearlos, primero elabore el documento en Word u otro programa de creación y, luego, guárdelo como un archivo PDF. A continuación, este archivo se puede cargar en Microsoft Entra ID.

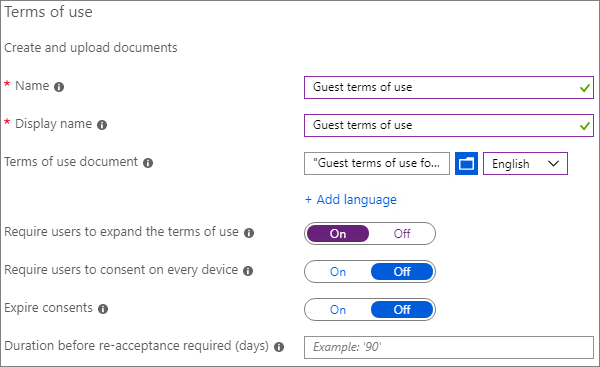

Para crear un Microsoft Entra términos de uso

Expanda Protección y, a continuación, seleccione Acceso condicional.

Seleccione Términos de uso.

Seleccione Nuevos términos.

Escriba un nombre.

En Documento de términos de uso explore hasta encontrar el archivo PDF que creó y selecciónelo.

Seleccione el idioma para su documento de términos de uso.

Escriba un nombre para mostrar.

En Requerir a los usuarios que expandan los términos de uso, seleccione Activado.

En Acceso condicional, de la lista Exigir con plantillas de directiva de acceso condicional elija Crear directiva de acceso condicional más adelante.

Seleccione Crear.

Una vez que haya creado los términos de uso, el siguiente paso es crear una directiva de acceso condicional que muestre los términos de uso a los invitados.

Para crear una nueva directiva de acceso condicional, haga lo siguiente:

- En el Centro de administración Microsoft Entra, en Protección, seleccione Acceso condicional.

- En el acceso condicional | Página Información general , seleccione Crear nueva directiva.

- En el cuadro Nombre, escriba un nombre.

- Seleccione el vínculo Usuarios .

- Seleccione Seleccionar usuarios y grupos y, a continuación, active la casilla Usuarios invitados o externos .

- En la lista desplegable, seleccione Usuarios invitados de colaboración B2B y Usuarios miembros de colaboración B2B.

- Seleccione el vínculo Recursos de destino .

- En la pestaña Incluir , seleccione Seleccionar aplicaciones y, a continuación, haga clic en el vínculo Seleccionar .

- En la hoja Seleccionar, seleccione Office 365 y, a continuación, haga clic en Seleccionar.

- Seleccione el vínculo Conceder .

- En la hoja Conceder , active la casilla de los términos de uso que creó y, a continuación, haga clic en Seleccionar.

- En Habilitar directiva, seleccione Activar y después seleccione Crear.

Ahora, la primera vez que un invitado intente acceder al contenido o a un equipo o sitio de su organización, se le pedirá que acepte los términos de uso.

Más información

Microsoft Entra términos de uso

Introducción a Microsoft SharePoint eSignature

Configurar revisiones de acceso de invitados

Con las revisiones de acceso en Microsoft Entra ID, puede automatizar una revisión periódica del acceso de los usuarios a varios equipos y grupos. Al requerir una revisión de acceso para los invitados específicamente, puede ayudar a garantizar que los invitados no conserven el acceso a la información confidencial de su organización durante más tiempo del necesario.

Crear una revisión de acceso de invitados

Expanda Gobernanza de identidades y seleccione Revisiones de acceso.

Seleccione Nueva revisión de acceso.

Elija la opción Equipos + Grupos.

Elija la opción Todos los grupos de Microsoft 365 con usuarios invitados. Haga clic en Seleccionar grupo(s) para excluir si quiere excluir algún grupo.

Elija la opción Solo usuarios invitados y, a continuación, seleccione Siguiente: Revisiones.

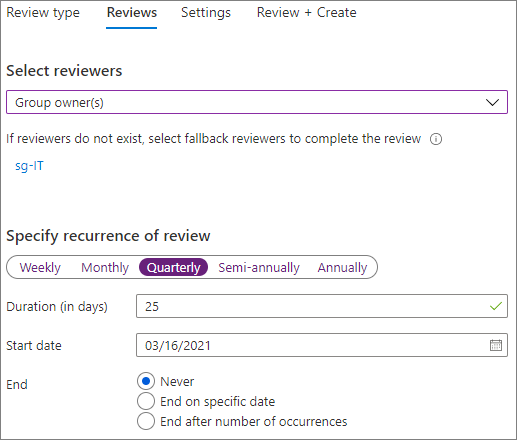

En Seleccionar revisores, elija Propietario(s) de grupo.

Haga clic en Seleccionar revisores de reserva, elija quiénes serán revisores de reserva y haga entonces clic en Seleccionar.

Elija una duración (en días) para que la revisión esté abierta para los comentarios.

En Especificar periodicidad de la revisión, elija Trimestral.

Seleccione una fecha de inicio y duración.

En Fin, elija Nunca y, a continuación, seleccione Siguiente: Configuración.

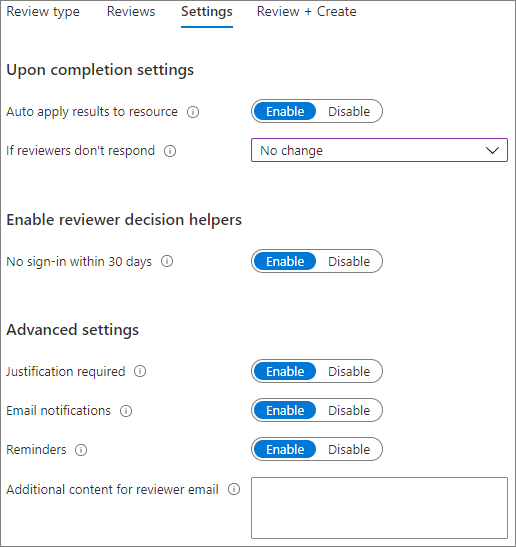

En la pestaña Configuración, revise la configuración de cumplimiento con las normas de su empresa.

Seleccione Siguiente: Revisar y crear.

Escriba un Nombre de revisión y revise la configuración.

Seleccione Crear.

Más información

Administración del acceso de invitado con revisiones de acceso

Creación de una revisión de acceso de grupos y aplicaciones en Microsoft Entra ID

Configuración del acceso solo web para invitados con dispositivos no administrados

Si los invitados usan dispositivos que no están administrados por su organización u otra organización con la que tiene una relación de confianza, puede exigirles que accedan a sus equipos, sitios y archivos solo mediante un explorador web. Esto reduce la posibilidad de que descarguen archivos confidenciales y los dejen en un dispositivo no administrado. Esto también es útil cuando se comparte con entornos que usan dispositivos compartidos.

Para Grupos de Microsoft 365 y Teams, esto se hace con una directiva de acceso condicional de Microsoft Entra. En el caso de SharePoint, se configura en el Centro de administración de SharePoint. (También puede usar etiquetas de confidencialidad para restringir el acceso de invitados a solo web)

Cómo restringir el acceso de los invitados a solo web para Grupos y Equipos:

Expanda Protección y, a continuación, seleccione Acceso condicional.

En el acceso condicional | Página Información general , seleccione Crear nueva directiva.

En el cuadro Nombre, escriba un nombre.

Seleccione el vínculo Usuarios .

Seleccione Seleccionar usuarios y grupos y, a continuación, active la casilla Usuarios invitados o externos .

En la lista desplegable, seleccione Usuarios invitados de colaboración B2B y Usuarios miembros de colaboración B2B.

Seleccione el vínculo Recursos de destino .

En la pestaña Incluir , seleccione Seleccionar aplicaciones y, a continuación, haga clic en el vínculo Seleccionar .

En la hoja Seleccionar, seleccione Office 365 y, a continuación, haga clic en Seleccionar.

Seleccione el vínculo Condiciones .

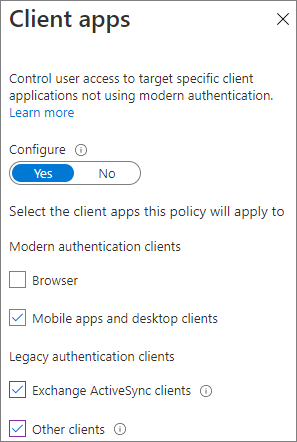

En la hoja Condiciones , seleccione el vínculo Aplicaciones cliente .

En la hoja Aplicaciones cliente, seleccione Sí en Configurar y, a continuación, seleccione la configuración Aplicaciones móviles y clientes de escritorio, Exchange ActiveSync clientes y Otros clientes. Desactive la casilla Explorador.

Seleccione Listo.

Seleccione el vínculo Conceder .

En la hoja Conceder, seleccione Requerir que el dispositivo se marque como compatible y Requerir Microsoft Entra dispositivo unido híbrido.

En Para varios controles, seleccione Requerir uno de los controles seleccionados y, a continuación haga clic en Seleccionar.

En Habilitar directiva, seleccione Activar y después seleccione Crear.

Más información

Controles de acceso a dispositivos no administrados de SharePoint y OneDrive

Configurar una directiva de tiempo de espera de sesión para invitados

Requerir que los invitados se autentiquen periódicamente puede reducir la posibilidad de que usuarios desconocidos accedan al contenido de la organización si el invitado no protege su dispositivo correctamente. Puede configurar una directiva de acceso condicional de tiempo de espera de sesión para invitados en Microsoft Entra ID.

Cómo configurar una directiva de tiempo de espera de sesión para invitado

- Abra el Centro de administración Microsoft Entra.

- Expanda Protección y, a continuación, seleccione Acceso condicional.

- En el acceso condicional | Página Información general , seleccione Crear nueva directiva.

- En el campo Nombre, escriba un nombre.

- Seleccione el vínculo Usuarios .

- Seleccione Seleccionar usuarios y grupos y, a continuación, active la casilla Usuarios invitados o externos .

- En la lista desplegable, seleccione Usuarios invitados de colaboración B2B y Usuarios miembros de colaboración B2B.

- Seleccione el vínculo Recursos de destino .

- En la pestaña Incluir , seleccione Seleccionar aplicaciones y, a continuación, haga clic en el vínculo Seleccionar .

- En la hoja Seleccionar, seleccione Office 365 y, a continuación, haga clic en Seleccionar.

- Seleccione el vínculo Sesión .

- En la hoja Sesión, seleccione Frecuencia de inicio de sesión.

- Elija 1 y Días para el período de tiempo y, a continuación, haga clic en Seleccionar.

- En Habilitar directiva, seleccione Activar y después seleccione Crear.

Crear un tipo de información confidencial para un proyecto altamente confidencial.

Los tipos de información confidencial son cadenas predefinidas que se pueden usar en flujos de trabajo de directiva para aplicar requisitos de cumplimiento. El portal de Microsoft Purview incluye más de cien tipos de información confidencial, incluidos números de licencia de conducir, números de tarjeta de crédito, números de cuenta bancaria, etc.

Puede crear tipos de información confidencial personalizados para ayudar a administrar el contenido específico de su organización. En este ejemplo, creamos un tipo de información confidencial personalizada para un proyecto altamente confidencial. Podemos usar este tipo de información confidencial para aplicar automáticamente una etiqueta de confidencialidad.

Cómo crear un tipo de información confidencial

- En el portal de Microsoft Purview, en el panel de navegación izquierdo, expanda Clasificación de datos y, a continuación, seleccione Clasificadores.

- seleccione la pestaña Tipos de información confidencial .

- Seleccione Crear tipo de información confidencial.

- En Nombre y Descripción, escriba Project Saturn y, a continuación, seleccione Siguiente.

- Seleccione Crear patrón.

- En el panel Nuevo patrón , seleccione Agregar elemento principal y, a continuación, seleccione Lista de palabras clave.

- Escriba un identificador como Project Saturn.

- En el cuadro No distingue mayúsculas de minúsculas , escriba Proyecto Saturno, Saturno y, a continuación, seleccione Listo.

- Seleccione Crear y, a continuación, seleccione Siguiente.

- Elija un nivel de confianza y, a continuación, seleccione Siguiente.

- Seleccione Crear.

- Seleccione Listo.

Para obtener más información, consulte Más información sobre los tipos de información confidencial.

Crear una directiva de etiquetado automático para asignar una etiqueta de confidencialidad basada en un tipo de información confidencial

Si usa etiquetas de confidencialidad en su organización, puede aplicar automáticamente una etiqueta a los archivos que contienen tipos de información confidencial definidos.

Crear una directiva de etiquetado automático

- Abra el portal de Microsoft Purview.

- En el panel de navegación izquierdo, expanda Protección de la información y seleccione Etiquetado automático.

- Seleccione Crear directiva de etiquetado automático.

- En la página Elegir información a la que desea aplicar esta etiqueta , elija Personalizado y, a continuación, seleccione Directiva personalizada.

- Seleccione Siguiente.

- Escriba un nombre y una descripción para la directiva y seleccione Siguiente.

- En la página Asignar unidades de administrador , seleccione Siguiente.

- En la página Elegir ubicaciones donde desea aplicar la etiqueta , seleccione Sitios de SharePoint y, opcionalmente, seleccione Editar para elegir los sitios.

- Seleccione Siguiente.

- En la página Configurar reglas comunes o avanzadas , elija Reglas comunes y seleccione Siguiente.

- En la página Definir reglas para el contenido en todas las ubicaciones , seleccione Nueva regla.

- En la página Nueva regla , asigne un nombre a la regla, seleccione Agregar condición y, a continuación, seleccione Contenido contiene.

- Seleccione Agregar, seleccione Tipos de información confidencial, elija los tipos de información confidencial que desea usar, seleccione Agregar y, a continuación, seleccione Guardar.

- Seleccione Siguiente.

- Seleccione Elegir una etiqueta, seleccione la etiqueta que desea usar y, a continuación, seleccione Agregar.

- Seleccione Siguiente.

- Deje la directiva en modo de simulación y elija si desea que se active automáticamente.

- Seleccione Siguiente.

- Seleccione Crear directiva y, a continuación, haga clic en Listo.

Con la directiva en vigor, cuando un usuario escriba "Proyecto Saturno" en un documento, la directiva de etiquetado automático aplicará automáticamente la etiqueta especificada al analizar el archivo.

Para obtener más información sobre el etiquetado automático, vea Aplicar una etiqueta de confidencialidad al contenido automáticamente.

Más información

Crear una directiva DLP para retirar el acceso de un invitado a archivos altamente confidenciales

Puede usar Prevención de pérdida de datos (DLP) de Microsoft Purview para evitar que los invitados compartan contenido confidencial. La prevención de pérdida de datos puede actuar en función de la etiqueta de confidencialidad de un archivo y eliminar el acceso de invitado.

Crear una regla DLP

Abra el portal de Microsoft Purview.

En el panel de navegación izquierdo, expanda Prevención de pérdida de datos y seleccione Directivas.

Seleccione Crear directiva.

Elija Personalizado y, a continuación, Directiva personalizada.

Seleccione Siguiente.

Escriba un nombre para la directiva y seleccione Siguiente.

En la página Asignar unidades de administrador , seleccione Siguiente.

En la página Ubicaciones para aplicar la directiva , desactive toda la configuración excepto los sitios de SharePoint y las cuentas de OneDrive y, a continuación, seleccione Siguiente.

En la página Definir configuración de directiva , seleccione Siguiente.

En la página Personalizar reglas DLP avanzadas , seleccione Crear regla y escriba un nombre para la regla.

En Condiciones, seleccione Agregar condición y elija Contenido compartido de Microsoft 365.

En la lista desplegable, elija con personas ajenas a mi organización.

En Condiciones, seleccione Agregar condición y elija Contenido contiene.

Seleccione Agregar, elija Etiquetas de confidencialidad, elija las etiquetas que desea usar y seleccione Agregar.

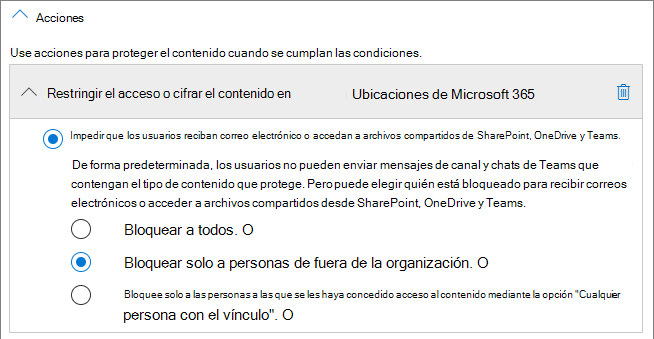

En Acciones , seleccione Agregar una acción y elija Restringir el acceso o cifrar el contenido en ubicaciones de Microsoft 365.

Elija la opción Bloquear solo personas fuera de la organización .

Active las notificaciones de usuario y, a continuación, active la casilla Notificar a los usuarios en Office 365 servicio con una sugerencia de directiva.

Seleccione Guardar y, a continuación, seleccione Siguiente.

Elija las opciones de prueba y seleccione Siguiente.

Seleccione Enviar y, a continuación, haga clic en Listo.

Es importante tener en cuenta que esta directiva no retira el acceso si el invitado es miembro del sitio o del equipo en general. Si cree que tendrá documentos altamente confidenciales en un sitio o equipo con miembros invitados, considere estas opciones:

- Use canales privados y solo permita a los miembros de su organización en los canales privados.

- Use canales compartidos para colaborar con personas ajenas a su organización mientras solo tiene personas de su organización en el propio equipo.

Opciones adicionales

Hay algunas opciones adicionales en Microsoft 365 y Microsoft Entra ID que pueden ayudar a proteger el entorno de uso compartido de invitados.

- Puede crear una lista de dominios permitidos o prohibidos para limitar los dominios con los que los usuarios podrán compartir. Consulte restringir el uso compartido de contenido de SharePoint y OneDrive por dominio y permitir o bloquear las invitaciones a los usuarios B2B de organizaciones específicas para obtener más información.

- Puede limitar a qué otros Microsoft Entra inquilinos pueden conectarse los usuarios. Consulte Restricción del acceso a un inquilino para obtener información.

- Puede crear un entorno administrado donde los asociados pueden ayudar a administrar cuentas de invitado. Para obtener más información, consulte crear una extranet de B2B con invitados administrados.

Artículos relacionados

Reducir la exposición accidental de archivos al compartirlos con invitados

Prácticas recomendadas para compartir archivos y carpetas con usuarios no autenticados