Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Con al menos los permisos de un administrador de SharePoint en Microsoft 365, puede bloquear o limitar el acceso al contenido de SharePoint y OneDrive desde dispositivos no administrados (aquellos no unidos a AD híbrido o compatibles en Intune). Puede bloquear o limitar el acceso para:

Todos los usuarios de la organización o solo algunos usuarios o grupos de seguridad.

Todos los sitios de la organización o solo algunos.

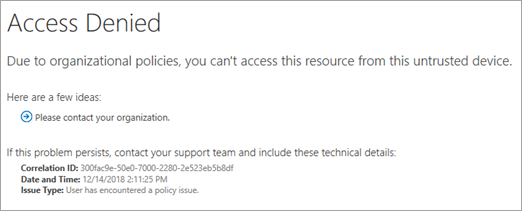

Bloquear el acceso ayuda a proporcionar seguridad, pero perjudica a la facilidad de uso y la productividad. Cuando se bloquea el acceso, los usuarios ven el siguiente error.

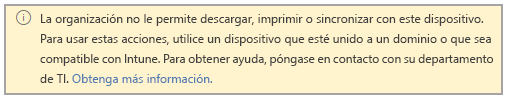

Limitar el acceso permite a los usuarios seguir siendo productivos a la vez que elimina el riesgo de pérdida accidental de datos en los dispositivos no administrados. Cuando se limita el acceso, los usuarios de los dispositivos administrados tienen acceso completo (a menos que usen una de las combinaciones de explorador y sistema operativo enumeradas en Exploradores compatibles). Los usuarios de dispositivos no administrados tienen acceso solo al explorador sin capacidad de descargar, imprimir o sincronizar archivos. Tampoco podrán acceder al contenido a través de aplicaciones, incluidas las aplicaciones de escritorio de Microsoft Office. Cuando limita el acceso, puede elegir si quiere permitir o bloquear la edición de archivos en el explorador. Cuando el acceso web está limitado, los usuarios ven el siguiente mensaje en la parte superior de los sitios.

Nota:

- El bloqueo o la limitación del acceso en dispositivos no administrados se basa en Microsoft Entra directivas de acceso condicional. Obtenga información sobre las licencias de Microsoft Entra ID Para obtener información general sobre el acceso condicional en Microsoft Entra ID, consulte Acceso condicional en Microsoft Entra ID.

- Para obtener información sobre las directivas de acceso de SharePoint recomendadas, vea Recomendaciones de directivas para proteger archivos y sitios de SharePoint.

- Si limita el acceso en dispositivos no administrados, los usuarios de los dispositivos administrados deben usar una de las combinaciones de sistema operativo y explorador compatibles, o también tendrán acceso limitado.

- Dado que Microsoft Entra ID no ofrece funcionalidades multigeográficas, el bloqueo o la limitación de dispositivos no administrados afectan a todas las geos dentro del inquilino de Microsoft 365.

Controlar el acceso a dispositivos en Microsoft 365

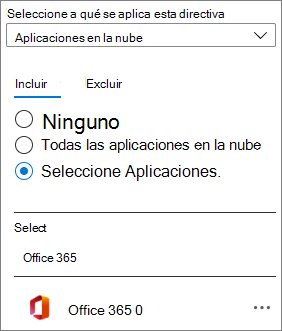

Los procedimientos de este artículo solo afectan al acceso de SharePoint por parte de dispositivos no administrados. Si desea expandir el control de dispositivos no administrados más allá de SharePoint, puede crear una directiva de acceso condicional de Microsoft Entra para todas las aplicaciones y servicios de la organización en su lugar. Para configurar esta directiva específicamente para servicios de Microsoft 365, seleccione la aplicación en la nube de Office 365 en Aplicaciones o acciones en la nube.

Usar una directiva que afecte a todos los servicios de Microsoft 365 puede resultar en una seguridad y una experiencia mejoradas para los usuarios. Por ejemplo, cuando bloquea el acceso a dispositivos no administrados en SharePoint solo, los usuarios pueden acceder al chat de un equipo con un dispositivo no administrado, pero perderán el acceso cuando intenten acceder a la pestaña Archivos. Usar la aplicación en la nube de Office 365 le ayuda a evitar problemas con dependencias del servicio.

Bloquear acceso

Vaya a Control de acceso en el nuevo Centro de administración de SharePoint e inicie sesión con una cuenta que tenga permisos de administrador para su organización.

Nota:

Si ha Office 365 operado por 21Vianet (China), inicie sesión en el Centro de administración de Microsoft 365 y, a continuación, vaya al Centro de administración de SharePoint y abra la página Control de acceso.

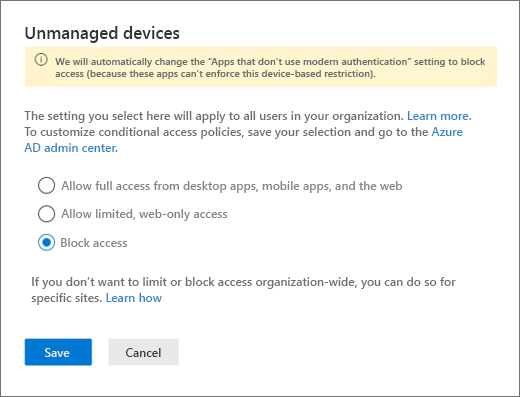

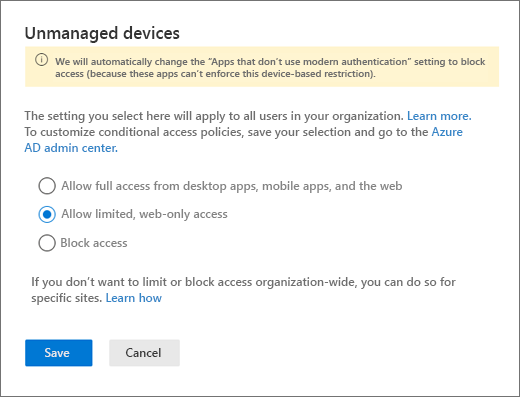

Seleccione Dispositivos no administrados.

Seleccione Bloquear acceso y, a continuación, seleccione Guardar.

Importante

- Al seleccionar esta opción, se deshabilitan las directivas de acceso condicional anteriores que creó a partir de esta página y se crea una nueva directiva de acceso condicional que se aplica a todos los usuarios. Las personalizaciones realizadas en directivas anteriores no se transferirán.

- La directiva puede tardar hasta 24 horas en surtir efecto. No surtirá efecto para los usuarios que ya han iniciado sesión desde dispositivos no administrados.

- Si bloquea el acceso desde dispositivos no administrados, se recomienda también bloquear el acceso desde aplicaciones que no usan la autenticación moderna. Algunas aplicaciones y versiones de terceros de Office anteriores a Office 2013 no usan la autenticación moderna y no pueden aplicar restricciones basadas en dispositivos. Esto significa que permiten a los usuarios omitir las directivas de acceso condicional que configure en Azure. En Control de acceso en el nuevo Centro de administración de SharePoint, seleccione Aplicaciones que no usan la autenticación moderna, seleccione Bloquear acceso y, a continuación, seleccione Guardar.

Limitar el acceso

Vaya a Control de acceso en el nuevo Centro de administración de SharePoint e inicie sesión con una cuenta que tenga permisos de administrador para su organización.

Nota:

Si ha Office 365 operado por 21Vianet (China), inicie sesión en el Centro de administración de Microsoft 365, vaya al Centro de administración de SharePoint y seleccione Directivas para expandir y, a continuación, seleccione Access Control.

Seleccione Dispositivos no administrados.

Seleccione Permitir acceso limitado solo web y, a continuación, seleccione Guardar. (Tenga en cuenta que al seleccionar esta opción se deshabilitan las directivas de acceso condicional anteriores que creó a partir de esta página y se crea una nueva directiva de acceso condicional que se aplica a todos los usuarios. Las personalizaciones realizadas en directivas anteriores no se transferirán).

Si vuelve a Permitir acceso completo, los cambios podrían tardar hasta 24 horas en surtir efecto.

Importante

- Si bloquea o limita el acceso desde dispositivos no administrados, se recomienda también bloquear el acceso desde aplicaciones que no usan la autenticación moderna. Algunas aplicaciones y versiones de terceros de Office anteriores a Office 2013 no usan la autenticación moderna y no pueden aplicar restricciones basadas en dispositivos. Esto significa que permiten a los usuarios omitir las directivas de acceso condicional que configure en Azure. En Control de acceso en el nuevo Centro de administración de SharePoint, seleccione Aplicaciones que no usan la autenticación moderna, seleccione Bloquear acceso y, a continuación, seleccione Guardar.

- Si limita el acceso y edita un sitio desde un dispositivo no administrado, los elementos web de imagen no mostrarán imágenes que cargue en la biblioteca de recursos del sitio o directamente en el elemento web. Para solucionar este problema, puede usar esta API SPList para excluir la directiva de descarga de bloques en la biblioteca de recursos del sitio. Esto permite que el elemento web descargue imágenes de la biblioteca de recursos del sitio.

- Cuando Access Control para dispositivos no administrados en SharePoint se establece en Permitir acceso limitado solo web, los archivos de SharePoint no se pueden descargar, pero se pueden obtener en versión preliminar. Las vistas previas de los archivos de Office funcionan en SharePoint, pero las versiones preliminares no funcionan en Microsoft Viva Engage.

Limitar el acceso mediante PowerShell

Descargue el Shell de administración de SharePoint Online más reciente.

Nota:

Si instaló una versión anterior de la Shell de administración de SharePoint Online, vaya a Agregar o quitar programas y desinstale Shell de administración de SharePoint Online.

Conéctese a SharePoint como al menos un administrador de SharePoint en Microsoft 365. Para saber cómo hacerlo, consulte Introducción al Shell de administración de SharePoint Online.

Ejecute el comando siguiente:

Set-SPOTenant -ConditionalAccessPolicy AllowLimitedAccessNota:

De forma predeterminada, esta directiva permite a los usuarios ver y editar archivos en su explorador web. Para cambiar esto, consulte Configuraciones avanzadas.

Bloquear o limitar el acceso a un sitio de SharePoint específico o OneDrive

Para bloquear o limitar el acceso a sitios específicos, siga estos pasos. Si ha configurado la directiva de toda la organización, la configuración de nivel de sitio que especifique debe ser al menos tan restrictiva como la configuración de nivel de organización.

Cree manualmente una directiva en el Centro de administración Microsoft Entra siguiendo los pasos descritos en Uso de restricciones aplicadas por la aplicación.

Establezca la configuración de nivel de sitio mediante PowerShell o una etiqueta de confidencialidad:

Para usar PowerShell, continúe con el paso siguiente.

Para usar una etiqueta de confidencialidad, consulte las siguientes instrucciones y especifique la configuración de etiqueta para Access from unmanaged devices( Acceso desde dispositivos no administrados): use etiquetas de confidencialidad para proteger el contenido en Microsoft Teams, grupos de Microsoft 365 y sitios de SharePoint.

Para usar PowerShell: descargue la Shell de administración de SharePoint Online más reciente.

Nota:

Si instaló una versión anterior del Shell de administración de SharePoint Online, vaya a Agregar o quitar programas y desinstale Shell de administración de SharePoint Online.

Conéctese a SharePoint como al menos un administrador de SharePoint en Microsoft 365. Para saber cómo hacerlo, consulte Introducción al Shell de administración de SharePoint Online.

Ejecute uno de los siguientes comandos.

Para bloquear el acceso a un único sitio:

Set-SPOSite -Identity https://<SharePoint online URL>/sites/<name of site or OneDrive account> -ConditionalAccessPolicy BlockAccessPara limitar el acceso a un único sitio:

Set-SPOSite -Identity https://<SharePoint online URL>/sites/<name of site or OneDrive account> -ConditionalAccessPolicy AllowLimitedAccessPara actualizar varios sitios a la vez, use el siguiente comando como ejemplo:

Get-SPOSite -IncludePersonalSite $true -Limit all -Filter "Url -like '-my.sharepoint.com/personal/'" | Set-SPOSite -ConditionalAccessPolicy AllowLimitedAccessEn este ejemplo se obtiene OneDrive para cada usuario y se pasa como una matriz para Set-SPOSite limitar el acceso.

Nota:

De forma predeterminada, una configuración que incluye acceso web permite a los usuarios ver y editar archivos en su explorador web. Para cambiar esto, consulte Configuraciones avanzadas.

Configuraciones avanzadas

Los parámetros siguientes se pueden usar con -ConditionalAccessPolicy AllowLimitedAccess para la configuración de toda la organización y la configuración de nivel de sitio:

-AllowEditing $false Impide que los usuarios editen archivos de Office en el explorador.

-ReadOnlyForUnmanagedDevices $true Hace que todo el sitio sea de solo lectura para los usuarios afectados.

-LimitedAccessFileType OfficeOnlineFilesOnly Permite a los usuarios obtener una vista previa solo de los archivos de Office en el explorador. Esta opción aumenta la seguridad, pero puede ser una barrera para la productividad del usuario.

-LimitedAccessFileType WebPreviewableFiles (valor predeterminado) Permite a los usuarios obtener una vista previa de los archivos de Office en el explorador. Esta opción optimiza la productividad del usuario, pero ofrece menos seguridad para los archivos que no son archivos de Office.

Warning: Se sabe que esta opción causa problemas con los tipos de archivo PDF e imagen, ya que se puede requerir que se descarguen en el equipo del usuario final para representarlos en el explorador. Planee cuidadosamente el uso de este control. De lo contrario, los usuarios podrían enfrentarse a " Acceso denegado" Errores.

-LimitedAccessFileType OtherFiles Permite a los usuarios descargar archivos que no se pueden obtener en versión preliminar, como .zip y .exe. Esta opción ofrece menos seguridad. Si este modo está habilitado, para descargar archivos como .zip o .exe, puede copiar la dirección URL del archivo y pegarlo en el explorador (por ejemplo, https://contoso.sharepoint.com/:u:/r/sites/test/Shared%20Documents/test1.zip).

El AllowDownlownloadingNonWebViewableFiles parámetro ya no se admite. Use LimitedAccessFileType en su lugar.

Personas fuera de la organización se verán afectados cuando use directivas de acceso condicional para bloquear o limitar el acceso desde dispositivos no administrados. Si los usuarios tienen elementos compartidos con personas específicas (que deben escribir un código de verificación enviado a su dirección de correo electrónico), puede excluirlos de esta directiva mediante la ejecución del siguiente comando.

Set-SPOTenant -ApplyAppEnforcedRestrictionsToAdHocRecipients $false

Nota:

Los vínculos "Cualquiera" (vínculos que se pueden compartir que no requieren inicio de sesión) no se ven afectados por estas directivas. Personas que tengan un vínculo "Cualquiera" a un archivo o carpeta podrá descargar el elemento. En todos los sitios en los que se habilitan las directivas de acceso condicional, debe deshabilitar los vínculos "Cualquiera".

Impacto en la aplicación

Bloquear el acceso y bloquear la descarga puede afectar a la experiencia del usuario en algunas aplicaciones, incluidas algunas aplicaciones de Office. Se recomienda activar la directiva para algunos usuarios y probar la experiencia con las aplicaciones usadas en la organización. En Office, asegúrese de comprobar el comportamiento en Power Apps y Power Automate cuando la directiva esté activada.

Nota:

Las aplicaciones que se ejecutan en modo "solo aplicación" en el servicio, como las aplicaciones antivirus y los rastreadores de búsqueda, están exentas de la directiva.

Si usa plantillas de sitio de SharePoint clásicas, es posible que las imágenes de sitio no se representen correctamente. Esto se debe a que la directiva impide que los archivos de imagen originales se descarguen en el explorador.

En el caso de los nuevos inquilinos, las aplicaciones que usan un token de acceso de solo aplicación de ACS están deshabilitadas de forma predeterminada. Se recomienda usar el modelo de solo aplicación de Microsoft Entra ID, que es moderno y más seguro. Pero puede cambiar el comportamiento ejecutando set-spotenant -DisableCustomAppAuthentication $false (necesita la versión más reciente de PowerShell de administrador de SharePoint).

¿Necesita más ayuda?

Vea también

Recomendaciones de directiva para proteger archivos y sitios de SharePoint