Incorporación de proveedores de confianza para colaborar en Microsoft 365

Si su organización tiene un proceso de aprobación para proveedores externos u otras organizaciones, puede usar las características de Microsoft Entra ID y Teams para bloquear el acceso de personas de organizaciones no aprobadas y agregar nuevas organizaciones a medida que se aprueban.

Mediante el uso de listas de permitidos de dominio, puede bloquear los dominios de las organizaciones que no se han aprobado a través de los procesos internos. Esto puede ayudar a garantizar que los usuarios de su organización solo colaboren con proveedores aprobados.

En este artículo se describen las características que puede usar como parte del proceso de aprobación para la incorporación de nuevos proveedores.

Si no ha configurado el uso compartido de invitados para su organización, consulte Colaborar con invitados en un sitio o Colaborar con invitados en un equipo (administradores de TI).

Integración de SharePoint y OneDrive con Microsoft Entra B2B

Los procedimientos de este artículo suponen que ha habilitado la integración de SharePoint y OneDrive con Microsoft Entra B2B. Si no ha habilitado Microsoft Entra integración B2B para SharePoint y OneDrive, Microsoft Entra listas de permitidos de dominio B2B y listas de bloqueo no afectan al uso compartido de archivos y carpetas. En este caso, use Restringir el uso compartido de contenido de SharePoint y OneDrive por dominio.

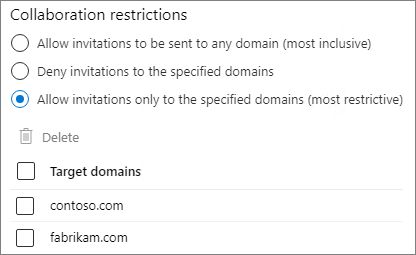

Permitir el dominio del proveedor en Microsoft Entra configuración de colaboración externa

Con Microsoft Entra configuración de colaboración externa, puede permitir o bloquear invitaciones a determinados dominios. Al crear una lista de permitidos, solo se permiten las invitaciones de invitado a esos dominios y se bloquean todos los demás. Puede usarlo para permitir las invitaciones de invitado a los proveedores que ha aprobado mientras las bloquea a los proveedores que no ha aprobado.

Para permitir el uso compartido de invitaciones solo desde dominios especificados:

Inicie sesión en el Centro de administración Microsoft Entra como Administrador global.

Expanda Identidad y, a continuación, identidades externas.

Seleccione Configuración de colaboración externa.

En Restricciones de colaboración, seleccione Permitir invitaciones solo a los dominios especificados y, a continuación, escriba los dominios que desea permitir.

Seleccione Guardar.

Para obtener más información sobre el uso de listas de permitidos o listas de bloqueo en Microsoft Entra ID, vea Permitir o bloquear invitaciones a usuarios B2B de organizaciones específicas.

Permitir dominios para otras organizaciones de Microsoft 365

Si el proveedor aprobado también usa Microsoft 365, hay opciones adicionales en Microsoft Entra ID y Teams que puede configurar para administrar estos dominios y crear una experiencia más integrada para los usuarios.

Al agregar la organización del proveedor a Microsoft Entra configuración de acceso entre inquilinos, puede especificar:

- Qué usuarios de la organización del proveedor pueden ser invitados a su organización

- Qué usuarios de la organización del proveedor pueden participar en canales compartidos en Microsoft Teams

- A qué aplicaciones tienen acceso esos usuarios en su organización

- Si las directivas de acceso condicional aceptarán notificaciones de otras organizaciones Microsoft Entra cuando los usuarios de la otra organización accedan a los recursos.

Agregando la organización del proveedor a la lista de permitidos para el acceso externo de Teams:

- Los usuarios de su organización y la organización de proveedor pueden chatear y reunirse sin que el proveedor tenga que iniciar sesión como invitado.

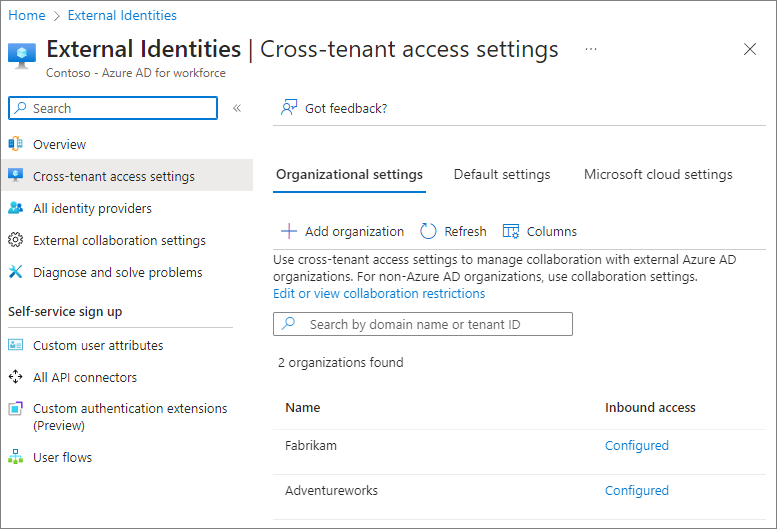

Permitir el dominio del proveedor en Microsoft Entra configuración de acceso entre inquilinos

Para especificar valores como quién se puede invitar desde la organización del proveedor y qué aplicaciones pueden usar, agregue primero la organización en Microsoft Entra configuración de acceso entre inquilinos.

Para agregar una organización:

Inicie sesión en el Centro de administración Microsoft Entra como Administrador global.

Expanda Identidad y, a continuación, identidades externas.

Seleccione Configuración de acceso entre inquilinos.

Seleccione Configuración de la organización.

Seleccione Agregar organización.

En el panel Agregar organización, escriba el nombre de dominio completo (o id. de inquilino) de la organización.

Seleccione la organización en los resultados de la búsqueda y, a continuación, seleccione Agregar.

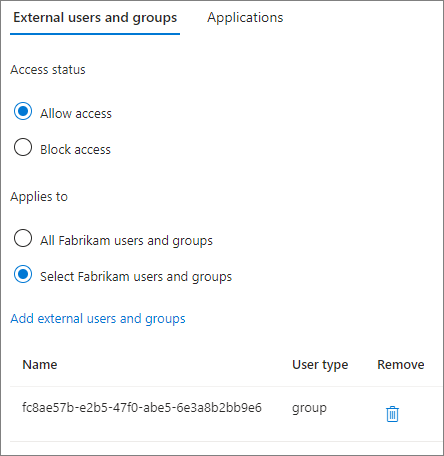

Para especificar a quién pueden invitar los usuarios como invitados de la organización del proveedor:

En la pestaña Configuración de la organización , seleccione el vínculo Acceso de entrada de la organización que desea configurar.

En la pestaña Colaboración B2B, seleccione Personalizar configuración.

En la pestaña Usuarios y grupos externos, elija Seleccionar <usuarios y grupos de la organización> y, a continuación, seleccione Agregar usuarios y grupos externos.

Agregue los identificadores de los usuarios y grupos que desea incluir y, a continuación, seleccione Enviar.

Seleccione Guardar.

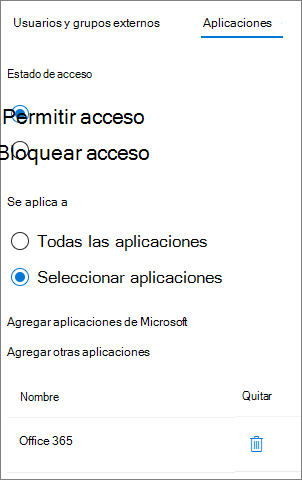

Para especificar qué aplicaciones pueden usar los invitados de la organización del proveedor:

En la pestaña Configuración de la organización , seleccione el vínculo Acceso de entrada de la organización que desea configurar.

En la pestaña Colaboración B2B, seleccione Personalizar configuración.

En la pestaña Aplicaciones , elija Seleccionar aplicaciones y, a continuación, seleccione Agregar aplicaciones de Microsoft o Agregar otras aplicaciones.

Seleccione las aplicaciones que desea permitir y, a continuación, elija Seleccionar.

Seleccione Guardar.

Para obtener más información sobre las opciones disponibles en la configuración de acceso entre inquilinos, incluida la aceptación de notificaciones de acceso condicional de otras organizaciones, consulte Configuración del acceso entre inquilinos para la colaboración B2B.

Si tiene previsto usar canales compartidos de Teams con la organización del proveedor, ambas organizaciones deben configurar la configuración de acceso entre inquilinos para Microsoft Entra conexión directa B2B. Para obtener más información, consulte Colaborar con participantes externos en un canal compartido.

Permitir el dominio del proveedor en el acceso externo de Teams

Para permitir que los usuarios de su organización y la organización del proveedor chateen y se reúnan sin que el proveedor tenga que iniciar sesión como invitado, permita el acceso externo al dominio en Teams.

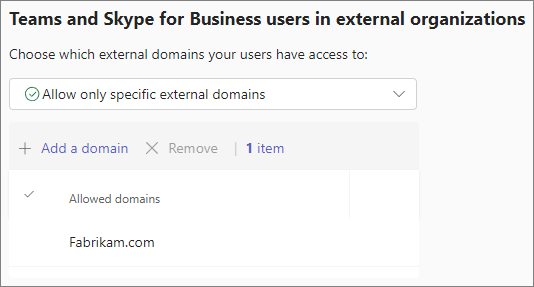

Para permitir el acceso externo de una organización en Teams:

En el Centro de administración de Teams, expanda Usuarios y, a continuación, seleccione Acceso externo.

En Elegir a qué dominios tienen acceso los usuarios, elija Permitir solo dominios externos específicos.

Seleccione Permitir dominios.

En el cuadro Dominio, escriba el dominio que desea permitir y, a continuación, seleccione Listo.

Si desea permitir otro dominio, seleccione Agregar un dominio.

Seleccione Guardar.

La página de configuración de acceso externo del Centro de administración de Teams incluye la configuración de las cuentas de Teams no administradas por una organización y usuarios de Skype. Puede desactivarlas si estas cuentas no cumplen los requisitos de su organización para proveedores aprobados.

Para obtener más información sobre las opciones de acceso externo de Teams, consulte Administración de reuniones externas y chatear con personas y organizaciones mediante identidades de Microsoft.

Limitar quién puede invitar a invitados

Puede restringir qué usuarios de su organización pueden invitar a invitados de los proveedores de confianza. Esto puede ser útil si las invitaciones de invitado requieren aprobación o si desea que los usuarios realicen un curso de formación antes de poder invitar a invitados. Para obtener información sobre cómo hacerlo, consulte Limitar quién puede invitar a invitados.

Impedir el acceso no autenticado

Hay dos características que permiten a alguien de fuera de la organización acceder a los recursos de la organización sin iniciar sesión:

- Unirse a una reunión anónima

- Uso compartido de archivos y carpetas no autenticados

Si los requisitos de los proveedores de confianza requieren que todos inicien sesión antes de acceder a los recursos de la organización, puede desactivar estas opciones.

Para evitar que las personas se unan a las reuniones como participantes anónimos, puede desactivar que los usuarios anónimos puedan unirse a una reunión en las directivas de reunión de Teams. Para obtener más información, consulte Administración del acceso de participantes anónimos a reuniones de Teams (administradores de TI).

Para evitar el uso compartido de archivos y carpetas no autenticados, debe impedir el uso de vínculos de uso compartido de cualquiera. Puede hacerlo para toda la organización o para sitios específicos de SharePoint. Para obtener más información, vea Administrar la configuración de uso compartido para SharePoint y OneDrive en Microsoft 365 y Cambiar la configuración de uso compartido de un sitio.

Temas relacionados

documentación de Id. externa de Microsoft Entra

Usar el acceso de invitados y el acceso externo para colaborar con personas fuera de su organización

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de