Planificación de la implementación de Power BI: plan de seguridad en el nivel de inquilino

Nota

Este artículo forma parte de la serie de artículos sobre el planeamiento de la implementación de Power BI. Esta serie se centra principalmente en la experiencia de Power BI en Microsoft Fabric. Para acceder a una introducción a la serie, consulte el planeamiento de la implementación de Power BI.

Este artículo del plan de seguridad en el nivel de inquilino se dirige principalmente a los siguientes:

- Administradores de Power BI: los administradores responsables de supervisar Power BI en la organización.

- Centro de excelencia, equipo de TI y BI: los equipos que también son responsables de supervisar Power BI. Es posible que necesiten colaborar con administradores de Power BI, equipos de seguridad de la información y otros equipos pertinentes.

Este artículo también puede ser relevante para los creadores de autoservicio de Power BI que crean, publican y administran contenido en áreas de trabajo.

La serie de artículos está pensada para ampliar el contenido de las Notas del producto sobre la seguridad de Power BI. Aunque las notas del producto sobre la seguridad de Power BI se centran en temas técnicos clave tales como la autenticación, la residencia de datos y el aislamiento de red, el objetivo principal de la serie es proporcionarle consideraciones y decisiones que le ayuden a planear la seguridad y la privacidad.

Como el contenido de Power BI se puede usar y proteger de varias formas, los creadores de contenido tomarán muchas decisiones tácticas. Sin embargo, también hay algunas decisiones estratégicas de planeamiento que se deben tomar en el nivel de inquilino. Este artículo se centra en esas decisiones de planificación estratégica.

Se recomienda tomar las decisiones de seguridad de nivel de inquilino lo antes posible, ya que afectarán a todo lo demás. Además, es más fácil tomar decisiones de seguridad cuando tenga claros los objetivos y las metas generales de la seguridad.

Administración de Power BI

El administrador de Power BI es un rol con privilegios elevados que tiene un control significativo sobre Power BI. Se recomienda pensar bien quién está asignado a este rol, ya que un administrador de Power BI puede realizar muchas funciones de alto nivel, entre las que se incluyen las siguientes:

- Administración de la configuración de inquilinos: los administradores pueden administrar la configuración de inquilinos en el portal de administración. Pueden habilitar o deshabilitar la configuración y permitir o no permitir usuarios o grupos específicos dentro de la configuración. Es importante comprender que la configuración del inquilino tiene una influencia significativa en la experiencia del usuario.

- Administración de roles del área de trabajo: los administradores pueden actualizar los roles del área de trabajo en el portal de administración. Podrían actualizar la seguridad del área de trabajo para acceder a cualquier dato o conceder derechos a otros usuarios para acceder a los datos del servicio Power BI.

- Acceso personal al área de trabajo: los administradores pueden controlar el área de trabajo personal de cualquier usuario y acceder a su contenido.

- Acceso a los metadatos del inquilino: los administradores pueden acceder a los metadatos de todo el inquilino, incluidos los registros de actividad de Power BI y los eventos de actividad recuperados por las API de administración de Power BI.

Sugerencia

Como práctica recomendada, debería asignar entre dos y cuatro usuarios al rol de administrador de Fabric. De este modo, puede reducir el riesgo y garantizar que haya una cobertura adecuada y un entrenamiento interdisciplinario.

Un administrador de Power BI pertenece al menos a uno de estos roles integrados:

- Administrador de Power BI (Microsoft 365)

- Administrador de Power Platform (Microsoft 365)

- Administrador global (Microsoft Entra ID, conocido anteriormente como Azure Active Directory)

Nota:

Aunque un administrador de Power Platform puede administrar el servicio Power BI, lo mismo no sucede a la inversa. Una persona asignada al rol de administrador de Fabric no puede administrar otras aplicaciones en Power Platform.

Lista de comprobación: al planear quién será administrador de Power BI, las decisiones y acciones clave incluyen las siguientes:

- Identifique quién tiene asignado actualmente el rol de administrador: verifique quién está asignado a uno de los roles de administración de Power BI: administrador de Fabric, administrador de Power Platform y administrador global.

- Determinar quién debe administrar el servicio Power BI: si hay demasiados administradores de Power BI, cree un plan para reducir el número total. Si hay usuarios asignados como administradores de Power BI que no son adecuados para un rol de privilegios elevados, cree un plan para resolver el problema.

- Aclarar roles y responsabilidades: para cada administrador de Power BI, asegúrese de que las responsabilidades están claras. Compruebe que se ha realizado el entrenamiento interdisciplinario adecuado.

Estrategias de seguridad y privacidad

Deberá tomar algunas decisiones de nivel de inquilino relacionadas con la seguridad y la privacidad. Las tácticas seleccionadas y las decisiones que tome dependerán de lo siguiente:

- Su cultura de los datos. El objetivo es fomentar una cultura de datos que comprenda que la seguridad y la protección de los datos son responsabilidad de todos.

- Sus estrategias de propiedad y administración de contenido. El nivel de administración de contenido centralizado y descentralizado afecta significativamente a cómo se controla la seguridad.

- Sus estrategias de ámbito de entrega de contenido. El número de personas que verá el contenido influirá en cómo se debe controlar su seguridad.

- Sus requisitos para cumplir con las regulaciones globales, nacionales, regionales y del sector.

Estos son algunos ejemplos de estrategias de seguridad de alto nivel. Puede optar por tomar decisiones que afecten a toda la organización.

- Requisitos para la seguridad de nivel de fila: puede usar la seguridad de nivel de fila (RLS) para restringir el acceso a datos para usuarios específicos. Esto significa que cada usuarios verá datos diferentes al acceder al mismo informe. Un modelo semántico de Power BI (anteriormente conocido como conjunto de datos) o un origen de datos (cuando se usa el inicio de sesión único) puede aplicar RLS. Para obtener más información, consulte la sección Aplicación de la seguridad de los datos en función de la identidad del consumidor en el artículo Planeación de la implementación de Power BI: Planeamiento de la seguridad del consumidor de informes.

- Detectabilidad de datos: determine la medida en que se debe fomentar la detectabilidad de datos en Power BI. La detectabilidad afecta a quién puede encontrar modelos semánticos o datamarts en el centro de datos y si los autores de contenido pueden solicitar acceso a esos elementos (mediante el flujo de trabajo Solicitar acceso). Para más información, consulte el escenario de uso BI de autoservicio administrado personalizable.

- Datos que se pueden almacenar en Power BI: determine si hay ciertos tipos de datos que no se deben almacenar en Power BI. Por ejemplo, puede especificar que determinados tipos de información confidencial, como números de cuenta bancaria o números de seguridad social, no se pueden almacenar en un modelo semántico. Para obtener más información, consulte el artículo protección de la información y prevención de pérdida de datos.

- Redes privadas de entrada: determine si hay requisitos para el aislamiento de red mediante el uso de puntos de conexión privados para acceder a Power BI. Cuando se usa Azure Private Link, el tráfico de datos se envía mediante la red troncal privada de Microsoft en lugar por Internet.

- Redes privadas salientes: determine si se requiere más seguridad al conectarse a orígenes de datos. La puerta de enlace de datos de red virtual permite una conectividad de salida segura desde Power BI a orígenes de datos dentro de una red virtual. Puede usar una puerta de enlace de datos de red virtual de Azure cuando el contenido se almacena en un área de trabajo Premium.

Importante

Al considerar el aislamiento de red, trabaje con la infraestructura de TI y los equipos de red antes de cambiar cualquier configuración del inquilino de Power BI. Azure Private Link permite una seguridad de entrada mejorada mediante puntos de conexión privados, mientras que una puerta de enlace de red virtual de Azure permite una seguridad de salida mejorada al conectarse a orígenes de datos. La puerta de enlace de red virtual de Azure la administra Microsoft en vez el cliente, por lo que elimina la sobrecarga de la instalación y supervisión de puertas de enlace locales.

Algunas de las decisiones de nivel organizativo darán lugar a directivas de gobernanza firmes, especialmente cuando estén relacionadas con el cumplimiento. Otras, a instrucciones que puede proporcionar a los creadores de contenido responsables de administrar y proteger su propio contenido. Las directivas y directrices resultantes deben incluirse en el portal centralizado, los materiales de los cursos y el plan de comunicación.

Sugerencia

Consulte los otros artículos de esta serie para obtener sugerencias adicionales relacionadas con el plan de seguridad para consumidores de informes y creadores de contenido.

Lista de comprobación: al planear las estrategias de seguridad de alto nivel, las decisiones y las acciones clave incluyen las siguientes:

- Identificar los requisitos normativos relacionados con la seguridad: investigue y documente cada requisito, incluida la forma de garantizar el cumplimiento.

- Identificar estrategias de seguridad de alto nivel: determine qué requisitos de seguridad son tan importantes que deben incluirse en una directiva de gobernanza.

- Colaborar con otros administradores: póngase en contacto con los administradores del sistema pertinentes para analizar cómo cumplir los requisitos de seguridad y qué requisitos previos técnicos existen. Planee realizar una prueba técnica de concepto.

- Actualizar la configuración del inquilino de Power BI: establezca cada configuración de inquilino de Power BI pertinente. Programe revisiones de seguimiento periódicamente.

- Crear y publicar instrucciones de usuario: cree documentación para las estrategias de seguridad de alto nivel. Incluya detalles sobre el proceso y cómo un usuario puede solicitar una exención del proceso estándar. Haga que esta información esté disponible en el portal centralizado y en los materiales de aprendizaje.

- Actualizar materiales de entrenamiento: para las estrategias de seguridad de alto nivel, determine qué requisitos o directrices debe incluir en los materiales de aprendizaje de los usuarios.

Integración con Microsoft Entra ID

La seguridad de Power BI se basa en la base de un inquilino de Microsoft Entra. Los siguientes conceptos de Microsoft Entra son relevantes para la seguridad de un inquilino de Power BI.

- Acceso de usuario: el acceso al servicio Power BI requiere una cuenta de usuario (además de una licencia de Power BI: Gratis, Power BI Pro o Premium por usuario [PPU]). Puede agregar usuarios internos e invitados a Microsoft Entra ID, o estos se pueden sincronizar con Active Directory (AD) local. Para obtener más información sobre los usuarios invitados, consulte Estrategia para usuarios externos.

- Grupos de seguridad: los grupos de seguridad de Microsoft Entra son necesarios para hacer que determinadas características estén disponibles en la configuración del inquilino de Power BI. Es posible que también necesite grupos para proteger de forma efectiva el contenido del área de trabajo de Power BI o para distribuir contenido. Para obtener más información, consulte Estrategia para usar grupos.

- Directivas de acceso condicional: puede configurar el acceso condicional al servicio y a la aplicación móvil de Power BI. El acceso condicional de Microsoft Entra puede restringir la autenticación en varias situaciones. Por ejemplo, podría aplicar directivas que hagan lo siguiente:

- Requerir autenticación multifactor para algunos o todos los usuarios.

- Permitir solo los dispositivos que cumplan con las directivas de la organización.

- Permitir la conectividad desde una red o intervalos IP específicos.

- Bloquear la conectividad desde una máquina no unida a un dominio.

- Bloquear la conectividad para un inicio de sesión de riesgo.

- Permitir que solo determinados tipos de dispositivos se conecten.

- Permitir o denegar condicionalmente el acceso a Power BI para usuarios específicos.

- Entidades de servicio: es posible que tenga que crear un registro de aplicación de Microsoft Entra para aprovisionar una entidad de servicio. La autenticación de una entidad de servicio es un procedimiento recomendado cuando un administrador de Power BI quiere ejecutar scripts desatendidos y programados que extraen datos mediante las API de administración de Power BI. Las entidades de servicio también son útiles al insertar contenido de Power BI en una aplicación personalizada.

- Directivas en tiempo real: puede elegir configurar directivas de control de sesión en tiempo real o de control de acceso, lo que implica tanto Microsoft Entra ID como Microsoft Defender for Cloud Apps. Por ejemplo, puede prohibir la descarga de un informe en el servicio Power BI cuando tenga una etiqueta de confidencialidad específica. Para obtener más información, consulte los artículos protección de la información y prevención de pérdida de datos.

Encontrar el equilibrio adecuado entre el acceso sin restricciones y el acceso excesivamente restrictivo puede resultar difícil (lo que frustra a los usuarios). La mejor estrategia es trabajar con el administrador de Microsoft Entra para comprender la configuración actual. Intente no dejar de responder a las necesidades del negocio mientras tiene en cuenta las restricciones necesarias.

Sugerencia

Muchas organizaciones tienen un entorno de Active Directory (AD) local que sincronizan con Microsoft Entra ID en la nube. Esta configuración se conoce como una solución de identidad híbrida, que está fuera del ámbito de este artículo. El concepto importante que se debe comprender es que los usuarios, grupos y entidades de servicio deben existir en Microsoft Entra ID para que los servicios basados en la nube, como Power BI, funcionen. Tener una solución de identidad híbrida funcionará para Power BI. Se recomienda hablar con los administradores de Microsoft Entra sobre la mejor solución para la organización.

Lista de comprobación: al identificar las necesidades de integración de Microsoft Entra, las decisiones y acciones clave incluyen las siguientes:

- Trabajar con administradores de Microsoft Entra: colabore con los administradores de Microsoft Entra para averiguar qué directivas de Microsoft Entra existen en la actualidad. Determine si hay alguna directiva (actual o planeada) que afectará a la experiencia del usuario en el servicio o en las aplicaciones móviles de Power BI.

- Decidir cuándo se debe usar el acceso de usuario frente a la entidad de servicio: en el caso de las operaciones automatizadas, decida cuándo usar una entidad de servicio en lugar del acceso de usuario.

- Crear o actualizar las instrucciones del usuario: determine si hay temas de seguridad que necesitará documentar para la comunidad de usuarios de Power BI. De este modo, sabrán qué esperar al usar grupos y directivas de acceso condicional.

Estrategia para usuarios externos

Power BI admite Microsoft Entra Business-to-Business (B2B). Se puede invitar a los usuarios externos, por ejemplo, de un cliente o una empresa asociada, como usuarios invitados en Microsoft Entra ID con fines de colaboración. Los usuarios externos pueden trabajar con Power BI y muchos otros servicios de Azure y Microsoft 365.

Importante

Las notas del producto de Microsoft Entra B2B son el mejor recurso para aprender sobre estrategias para gestionar usuarios externos. Este artículo se limita a describir las consideraciones más importantes que son relevantes para la planificación.

Hay ventajas cuando un usuario externo es de otra organización que también tiene configurado Microsoft Entra ID.

- El inquilino principal administra las credenciales: el inquilino principal del usuario mantiene el control de su identidad y la administración de credenciales. No es necesario sincronizar identidades.

- El inquilino principal administra el estado del usuario: cuando un usuario abandona esa organización y la cuenta se quita o deshabilita, con efecto inmediato, el usuario ya no tendrá acceso al contenido de Power BI. Es una ventaja importante porque es posible que no sepa cuándo alguien ha dejado su organización.

- Flexibilidad para las licencias de usuario: hay opciones de licencia rentables. Es posible que un usuario externo ya tenga una licencia de Power BI Pro o PPU, en cuyo caso no es necesario asignarle una. También es posible concederle acceso al contenido de un área de trabajo de capacidad Premium o Fabric F64 o superior mediante la asignación de una licencia de Fabric (gratuita).

Importante

En ocasiones, este artículo hace referencia a Power BI Premium o a sus suscripciones de capacidad (SKU P). Tenga en cuenta que Microsoft está consolidando actualmente las opciones de compra y retirando las SKU de Power BI Premium por capacidad. Los clientes nuevos y existentes deben considerar la posibilidad de comprar suscripciones de capacidad de Fabric (SKU F) en su lugar.

Para obtener más información, consulte Actualización importante sobre las licencias de Power BI Premium y Preguntas más frecuentes sobre Power BI Premium.

Configuración importante

Hay dos aspectos para habilitar y administrar cómo funcionará el acceso de usuario externo:

- Configuración de Microsoft Entra administrada por un administrador de Microsoft Entra. Esta configuración de Microsoft Entra es un requisito previo.

- Configuración de inquilinos de Power BI que está administrada por un administrador de Power BI en el portal de administración. Esta configuración controlará la experiencia del usuario en el servicio Power BI.

Proceso de invitación

Hay dos formas de invitar a usuarios al inquilino.

- Invitaciones planeadas: puede configurar usuarios externos con antelación en Microsoft Entra ID. De este modo, la cuenta de invitado está lista cada vez que un usuario de Power BI necesita usarlo para asignar permisos (por ejemplo, permisos de aplicación). Aunque requiere planificación inicial, es el proceso más coherente porque admite todas las funcionalidades de seguridad de Power BI. Un administrador puede usar PowerShell para agregar eficazmente un gran número de usuarios externos.

- Invitaciones ad hoc: se puede generar una cuenta de invitado automáticamente en Microsoft Entra ID en el momento en que un usuario de Power BI comparte o distribuye contenido a un usuario externo (que no se configuró anteriormente). Este método es útil cuando no sabe con antelación quiénes serán los usuarios externos. Pero esta funcionalidad primero debe habilitarse en Microsoft Entra ID. El método de invitación ad hoc funciona para los permisos ad hoc por elemento y los de aplicación.

Sugerencia

No todas las opciones de seguridad del servicio Power BI admiten el desencadenamiento de una invitación ad hoc. Por este motivo, la experiencia de usuario al asignar permisos (por ejemplo, seguridad del área de trabajo frente a permisos por elemento frente a permisos de aplicación) es incoherente. Siempre que sea posible, se recomienda usar el método de invitación planeado porque da como resultado una experiencia de usuario coherente.

Id. de inquilino de cliente

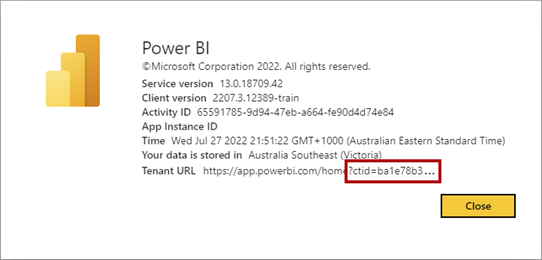

Cada inquilino de Microsoft Entra tiene un identificador único global (GUID) conocido como identificador de inquilino. En Power BI, se conoce como identificador de inquilino cliente (CTID). El CTID permite que el servicio Power BI busque contenido desde la perspectiva de un inquilino organizativo diferente. Debe anexar el CTID a las direcciones URL al compartir contenido con un usuario externo.

Este es un ejemplo de la anexión del CTID a una dirección URL: https://app.powerbi.com/Redirect?action=OpenApp&appId=abc123&ctid=def456

Cuando necesite proporcionar el CTID para su organización a un usuario externo, puede encontrarlo en el servicio Power BI abriendo la ventana de diálogo Acerca de Power BI. Está disponible en el menú Ayuda y soporte técnico (?) situado en la esquina superior derecha del servicio Power BI. El CTID se anexa al final de la dirección URL del inquilino.

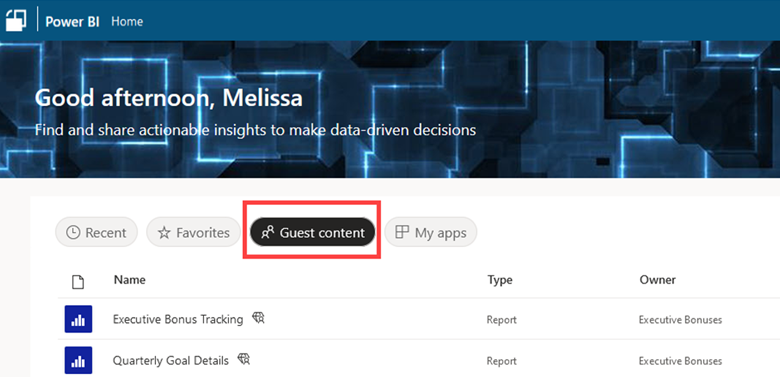

Personalización de marca organizativa

Cuando el acceso de un invitado externo se produce con frecuencia en su organización, es buena idea usar la personalización de marca. Ayuda a los usuarios a identificar a qué inquilino organizativo acceden. Los elementos de personalización de marca incluyen un logotipo, una imagen de portada y un color de tema.

En la captura de pantalla siguiente se muestra el aspecto del servicio Power BI cuando accede una cuenta de invitado. Incluye una opción de Guest content (Contenido de invitado), que está disponible cuando el CTID se anexa a la dirección URL.

Uso compartido de datos externos

Algunas organizaciones tienen un requisito para hacer más que compartir informes con usuarios externos. Pretenden compartir modelos semánticos con usuarios externos, como asociados, clientes o proveedores.

El objetivo del uso compartido de modelos semánticos locales (también conocido como uso compartido de modelos semánticos entre inquilinos) es permitir a los usuarios externos crear sus propios informes personalizados y modelos compuestos mediante los datos que se crean, administran y proporcionan. El modelo semántico compartido original (creado por usted) permanece en el inquilino de Power BI. Los informes y modelos dependientes se almacenan en el inquilino de Power BI del usuario externo.

Hay varios aspectos de seguridad para hacer que el uso compartido de modelos semánticos locales funcione.

- Configuración de inquilino: permitir que los usuarios invitados trabajen con modelos semánticos compartidos en sus propios inquilinos: esta configuración especifica si se puede usar la característica de uso compartido de datos externos. Debe habilitarse para que cualquiera de las otras dos configuraciones (que se muestran a continuación) surta efecto. Está habilitado o deshabilitado para toda la organización por parte del administrador de Power BI.

- Configuración del inquilino: permitir que usuarios específicos activen el uso compartido de datos externos: esta configuración especifica qué grupos de usuarios pueden compartir datos externamente. Los grupos de usuarios permitidos aquí podrán usar la tercera configuración (descrita a continuación). Este valor lo gestiona el administrador de Power BI.

- Configuración del modelos semánticos: uso compartido externo: esta configuración especifica si los usuarios externos pueden usar ese modelo semántico específico. Esta configuración la administran creadores de contenido y propietarios de cada modelo semántico específico.

- Permiso de modelo semántico: leer y compilar: los permisos de modelo semántico estándar para admitir creadores de contenido siguen en vigor.

Importante

Normalmente, el término consumidor se usa para hacer referencia a usuarios de solo lectura que consumen contenido generado por otros usuarios de la organización. Sin embargo, con el uso compartido del modelo semántico en contexto, hay un productor del modelo semántico y un consumidor del modelo semántico. En esta situación, el consumidor del modelo semántico suele ser un creador de contenido de la otra organización.

Si se especifica la seguridad de nivel de fila para el modelo semántico, se respeta para los usuarios externos. Para obtener más información, consulte la sección Aplicación de la seguridad de los datos en función de la identidad del consumidor en el artículo Planeación de la implementación de Power BI: Planeamiento de la seguridad del consumidor de informes.

Suscripciones de usuario externo

Lo más común es que los usuarios externos se administren como usuarios invitados en Microsoft Entra ID, como se ha descrito anteriormente. Además de este método, Power BI proporciona otras funcionalidades para distribuir suscripciones de informes a usuarios externos a la organización.

La opción de configuración de inquilino Permitir que las suscripciones de correo electrónico se envíen a usuarios externos de Power BI especifica si los usuarios pueden enviar suscripciones de correo electrónico a usuarios externos que aún no son usuarios invitados en Microsoft Entra. Se recomienda establecer esta configuración de inquilino para que se alinee con como de flexible o estrictamente prefiere la organización administrar cuentas de usuario externas.

Sugerencia

Los administradores pueden comprobar qué usuarios externos se envían suscripciones mediante la API Obtener suscripciones de informe como Administrador. Se muestra la dirección de correo electrónico del usuario externo. El tipo de entidad de seguridad no se resuelve porque el usuario externo no está configurado en Microsoft Entra ID.

Lista de comprobación: al planear cómo controlar usuarios invitados externos, las decisiones y acciones clave incluyen las siguientes:

- Identificar los requisitos de los usuarios externos en Power BI: determine qué casos de uso hay para la colaboración externa. Aclare los escenarios para usar Power BI con Microsoft Entra B2B. Determine si la colaboración con usuarios externos es una suceso común o poco frecuente.

- Determinar la configuración actual de Microsoft Entra: colabore con el administrador de Microsoft Entra para averiguar cuál es la configuración actual de la colaboración externa. Determine cuál será el impacto en el uso de B2B con Power BI.

- Decidir cómo invitar a usuarios externos: colabore con los administradores de Microsoft Entra para decidir cómo se crearán las cuentas de invitado en Microsoft Entra ID. Decida si se permitirán invitaciones ad hoc. Decida en qué medida se usará el método de invitación planeado. Asegúrese de que todo el proceso se entienda y documente.

- Crear y publicar instrucciones de usuario sobre usuarios externos: cree documentación para los creadores de contenido que les guiará a la hora de compartir contenido con usuarios externos (especialmente cuando se requiera el proceso de invitación planeado). Incluya información sobre las limitaciones a las que se enfrentan los usuarios externos si pretenden que estos editen y administren el contenido. Publique esta información en el portal centralizado y los materiales de aprendizaje.

- Determinar cómo controlar el uso compartido de datos externos: decida si se debe permitir el uso compartido de datos externos y si está limitado a un conjunto específico de creadores de contenido aprobados. Establezca la opción Permitir que los usuarios invitados trabajen con modelos semánticos compartidos en su propio inquilino y la opción Permitir que usuarios específicos activen la el uso compartido de datos externos para alinearse con la decisión. Proporcione información sobre el uso compartido de datos externos para los creadores de modelo semántico. Publique esta información en el portal centralizado y los materiales de aprendizaje.

- Determinar cómo administrar licencias de Power BI para usuarios externos: si el usuario invitado no tiene una licencia de Power BI existente, decida el proceso para asignarles una. Asegúrese de que el proceso se documenta.

- Incluir el CTID en la documentación del usuario pertinente: registre la dirección URL que anexa el identificador de inquilino (CTID) en la documentación del usuario. Incluya ejemplos para creadores y consumidores sobre cómo usar direcciones URL que anexen el CTID.

- Configurar la personalización de marca en Power BI: en el portal de administración, configure la personalización de marca para ayudar a los usuarios externos a identificar el inquilino de la organización a la que acceden.

- Comprobar o actualizar la configuración del inquilino: compruebe cómo se establece actualmente la configuración del inquilino en el servicio Power BI. Actualícelos según sea necesario en función de las decisiones tomadas para administrar el acceso de usuarios externos.

Estrategia para ubicaciones de archivos

Hay diferentes tipos de archivos que se deben almacenar correctamente. Por lo tanto, es importante ayudar a los usuarios a comprender las expectativas de dónde deberían encontrarse los archivos y los datos.

Puede haber riesgo asociado a archivos de Power BI Desktop y libros de Excel porque pueden contener datos importados. Estos datos pueden incluir información del cliente, información de identificación personal (PII), información de su propiedad o datos sujetos a requisitos normativos o de cumplimiento.

Sugerencia

Es fácil pasar por alto los archivos almacenados fuera del servicio Power BI. Se recomienda tenerlos en cuenta cuando planee la seguridad.

Estos son algunos de los tipos de archivos que pueden estar implicados en una implementación de Power BI.

- Archivos de código fuente

- Archivos de Power BI Desktop: archivos originales (.pbix) para el contenido que se publica en el servicio Power BI. Cuando el archivo contiene un modelo de datos, puede contener datos importados.

- Libros de Excel: libros de Excel (.xlsx) pueden incluir conexiones a modelos semánticos en el servicio Power BI. También pueden contener datos exportados. Incluso pueden ser libros originales para el contenido que se publica en el servicio Power BI (como un elemento de libro en un área de trabajo).

- Archivos de informe paginados: archivos de informe originales (.rdl) para el contenido que se publica en el servicio Power BI.

- Archivos de datos de origen: archivos planos (por ejemplo, .csv o .txt) o libros de Excel que contienen datos de origen que se han importado en un modelo de Power BI.

- Archivos exportados y otros archivos

- Archivos Power BI Desktop : archivos .pbix que se han descargado del servicio Power BI.

- Archivos PowerPoint y PDF: presentaciones de PowerPoint (.pptx) y documentos PDF descargados del servicio Power BI.

- Archivos Excel y CSV: datos exportados desde informes en el servicio Power BI.

- Archivos de informe paginados: archivos exportados desde informes paginados en el servicio Power BI. Se admiten Excel, PDF y PowerPoint. Existen otros formatos de archivo de exportación para informes paginados, incluidos Word, XML o archivo web. Al usar los archivos de exportación a la API de informes, también se admiten formatos de imagen.

- Archivos de correo electrónico: imágenes y datos adjuntos de correo electrónico desde suscripciones.

Deberá decidir dónde los usuarios pueden, o no, almacenar archivos. Normalmente, ese proceso implica la creación de una directiva de gobernanza a la que los usuarios pueden hacer referencia. Las ubicaciones de los archivos de origen y los archivos exportados deben protegerse para garantizar el acceso adecuado por parte de los usuarios autorizados.

Estas son algunas recomendaciones para trabajar con archivos.

- Almacenar archivos en una biblioteca compartida: use un sitio de Teams, una biblioteca de SharePoint o OneDrive para una biblioteca compartida profesional o educativa. Evite el uso de bibliotecas y unidades personales. Asegúrese de que se realiza una copia de seguridad de la ubicación de almacenamiento. Asegúrese también de que la ubicación de almacenamiento tenga habilitado el control de versiones para que sea posible revertir a una versión anterior.

- Usar el servicio Power BI tanto como sea posible: siempre que sea posible, use el servicio Power BI para compartir y distribuir contenido. De este modo, siempre hay una auditoría completa del acceso. Almacenar y compartir archivos en un sistema de archivos debe reservarse para el pequeño número de usuarios que colaboran en el contenido.

- No usar el correo electrónico: recomiende que no se use el correo electrónico para compartir archivos. Cuando alguien envía un libro de Excel o un archivo de Power BI Desktop por correo electrónico a 10 usuarios, el resultado son 10 copias del archivo. Siempre existe el riesgo de incluir una dirección de correo electrónico incorrecta (interna o externa). Además, hay un mayor riesgo de que el archivo se reenvíe a otra persona. (Para minimizar este riesgo, trabaje con el administrador de Exchange Online para implementar reglas para bloquear los datos adjuntos según las condiciones de tamaño o tipo de extensión de archivo. Otras estrategias de prevención de pérdida de datos para Power BI se describen en los artículos de protección de la información y prevención de pérdida de datos).

- Usar archivos de plantilla: en ocasiones, hay una necesidad legítima de compartir un archivo Power BI Desktop con otra persona. En este caso, considere la posibilidad de crear y compartir un archivo de plantilla de Power BI Desktop (.pbit). Un archivo de plantilla solo contiene metadatos, por lo que es más pequeño que el archivo de origen. Esta técnica requerirá que el destinatario escriba las credenciales del origen de datos para actualizar los datos del modelo.

Hay configuraciones de inquilino en el portal de administración que controlan qué formatos de exportación pueden usar los usuarios al exportar desde el servicio Power BI. Es importante revisar y establecer esta configuración. Es una actividad complementaria a planear las ubicaciones que se deben usar para los archivos exportados.

Sugerencia

Algunos formatos de exportación admiten la protección de la información de un extremo a otro mediante cifrado. Debido a los requisitos normativos, algunas organizaciones tienen una necesidad válida de restringir qué formatos de exportación pueden usar los usuarios. En el artículo Protección de la información para Power BI se describen los factores que se deben tener en cuenta al decidir qué formatos de exportación habilitar o deshabilitar en la configuración del inquilino. En la mayoría de los casos, se recomienda restringir las funcionalidades de exportación solo cuando deba cumplir requisitos normativos específicos. Puede usar el registro de actividad de Power BI para identificar qué usuarios realizan muchas exportaciones. Después, puede enseñar a estos usuarios sobre alternativas más eficaces y seguras.

Lista de comprobación: al planear ubicaciones de archivos, las decisiones y acciones clave incluyen las siguientes:

- Identificar dónde se deben ubicar los archivos: decida dónde almacenar los archivos. Determine si hay ubicaciones específicas que no se deben usar.

- Crear y publicar documentación sobre las ubicaciones de archivos: cree documentación de usuario que aclare las responsabilidades para administrar y proteger archivos. También tiene que describir las ubicaciones en las que se deben (o no) almacenar los archivos. Publique esta información en el portal centralizado y los materiales de aprendizaje.

- Establecer la configuración del inquilino para las exportaciones: revise y establezca cada configuración de inquilino relacionada con los formatos de exportación que quiere admitir.

Estrategia para el uso de grupos

Se recomienda usar grupos de seguridad de Microsoft Entra para proteger el contenido de Power BI por los motivos siguientes.

- Mantenimiento reducido: la pertenencia al grupo de seguridad se puede modificar sin necesidad de modificar los permisos para el contenido de Power BI. Se pueden agregar usuarios nuevos y quitar usuarios innecesarios.

- Precisión mejorada: como los cambios de pertenencia a grupos se realizan una vez, da como resultado asignaciones de permisos más precisas. Si se detecta un error, se puede corregir más fácilmente.

- Delegación: puede delegar la responsabilidad de administrar la pertenencia a grupos al propietario del grupo.

Decisiones de grupo de alto nivel

Se deben tomar algunas decisiones estratégicas con respecto a cómo se usarán los grupos.

Permiso para la creación y administración de grupos

Hay que tomar dos decisiones clave sobre la creación y administración de grupos.

- ¿Quién puede crear un grupo? Normalmente, solo TI puede crear grupos de seguridad. Pero es posible agregar usuarios al rol integrado de Administrador de grupos de Microsoft Entra. De este modo, determinados usuarios de confianza, como los campeones de Power BI o los miembros satélite del COE, pueden crear grupos para su unidad de negocio.

- ¿Quién puede administrar miembros de un grupo? Es habitual que TI administre la pertenencia a grupos. Pero es posible especificar uno o varios propietarios de grupos que pueden agregar y quitar miembros del grupo. El uso de la administración de grupos de autoservicio resulta útil cuando un equipo descentralizado o los miembros satélite del COE pueden administrar la pertenencia de grupos específicos de Power BI.

Sugerencia

Permitir la administración de grupos de autoservicio y especificar propietarios de grupos descentralizados son excelentes maneras de equilibrar la eficiencia y la velocidad con la gobernanza.

Planificación de grupos de Power BI

Es importante que cree una estrategia de alto nivel para saber cómo usar grupos con el fin de proteger el contenido de Power BI y muchos otros usos.

Varios casos de uso para grupos

Tenga en cuenta los casos de uso siguientes para grupos.

| Caso de uso | Descripción | Nombre de grupo de ejemplo |

|---|---|---|

| Comunicación con el Centro de Excelencia (COE) de Power BI | Incluye todos los usuarios asociados al COE, incluidos todos sus miembros principales y satélite. Según sus necesidades, también puede crear un grupo independiente solo para los miembros principales. Es probable que sea un grupo de Microsoft 365 correlacionado con un sitio de Teams. | • Centro de excelencia de Power BI |

| Comunicación con el equipo directivo de Power BI | Incluye el patrocinador ejecutivo y los representantes de las unidades de negocio que colaboran en la iniciativa de Power BI líder en la organización. | • Comité directivo de Power BI |

| Comunicación con la comunidad de usuarios de Power BI | Incluye todos los usuarios a los que se les asigna cualquier tipo de licencia de usuario de Power BI. Resulta útil para realizar anuncios a todos los usuarios de Power BI en la organización. Es probable que sea un grupo de Microsoft 365 correlacionado con un sitio de Teams. | • Comunidad de Power BI |

| Asistencia a la comunidad de usuarios de Power BI | Incluye usuarios del servicio de asistencia que interactúan directamente con la comunidad de usuarios para controlar los problemas de soporte técnico de Power BI. Esta dirección de correo electrónico (y el sitio de Teams, si procede) está disponible y visible para los usuarios. | • Asistencia a usuarios de Power BI |

| Proporción de asistencia escalada | Incluye usuarios específicos, normalmente del COE de Power BI, que proporcionan asistencia escalada. Esta dirección de correo electrónico (y el sitio de Teams, si procede) suele ser privada, para que solo la use el equipo de asistencia al usuario. | • Asistencia escalada a usuarios de Power BI |

| Administración del servicio Power BI | Incluye usuarios específicos que pueden administrar el servicio Power BI. Opcionalmente, los miembros de este grupo pueden estar correlacionados con el rol de Microsoft 365 para simplificar la administración. | • Administradores de Power BI |

| Notificación de características permitidas y implementaciones graduales de características | Incluye los usuarios permitidos para una configuración de inquilino específica en el portal de administración (si la característica será limitada) o si la característica se va a implementar gradualmente en grupos de usuarios. Muchas de las configuraciones de inquilino requerirán que cree un grupo específico de Power BI nuevo. | • Creadores de áreas de trabajo de Power BI • Uso compartido de datos externos de Power BI |

| Administración de puertas de enlace de datos | Incluye uno o varios grupos de usuarios que pueden administrar un clúster de puerta de enlace. Puede haber varios grupos de este tipo cuando hay varias puertas de enlace o cuando los equipos descentralizados las administran. | • Administradores de puerta de enlace de Power BI • Creadores de orígenes de datos de puerta de enlace de Power BI • Propietarios de orígenes de datos de puerta de enlace de Power BI • Usuarios de los orígenes de datos de la puerta de enlace de Power BI |

| Administración de las capacidades Premium | Incluye a los usuarios que pueden administrar una capacidad Premium. Puede haber varios grupos de este tipo cuando hay varias capacidades o cuando los equipos descentralizados las administran. | • Colaboradores de capacidad de Power BI |

| Protección de áreas de trabajo, aplicaciones y elementos | Muchos grupos que se basan en áreas temáticas y permiten el acceso para la administración de la seguridad de los roles de área de trabajo, los permisos de aplicación y los permisos por elemento de Power BI. | • Administradores del área de trabajo de Power BI • Miembros del área de trabajo de Power BI • Colaboradores del área de trabajo de Power BI • Espectadores del área de trabajo de Power BI • Espectadores de aplicaciones de Power BI |

| Implementación de contenido | Incluye los usuarios que pueden implementar contenido mediante una canalización de implementación de Power BI. Este grupo se usa junto con los permisos del área de trabajo. | • Administradores de canalizaciones de implementación de Power BI |

| Automatización de operaciones administrativas | Incluye las entidades de servicio que pueden usar las API de Power BI con fines administrativos o de inserción. | • Entidades de servicio de Power BI |

Grupos para la configuración de inquilinos de Power BI

Según los procesos internos que tenga implementados, habrá otros grupos necesarios. Estos grupos son útiles al administrar la configuración del inquilino. Estos son algunos ejemplos.

- Creadores de áreas de trabajo de Power BI: resulta útil cuando necesita limitar quién puede crear áreas de trabajo. Se usa para establecer la configuración Create workspaces (Crear áreas de trabajo) del inquilino.

- Expertos en la certificación de Power BI: resulta útil para especificar quién puede usar la aprobación certificada para el contenido. Se usa para configurar la configuración Certificación del inquilino.

- Creadores de contenido aprobado de Power BI: resulta útil cuando necesita aprobación, formación o confirmación de directiva para la instalación de Power BI Desktop o para obtener una licencia de Power BI Pro o PPU. Se usa en la configuración de inquilinos que fomenta las funcionalidades de creación de contenido, como Permitir conexiones de DirectQuery a modelos semánticos de Power BI, Enviar aplicaciones a los usuarios finales, Permitir puntos de conexión XMLA y otros.

- Usuarios de herramientas externas de Power BI: resulta útil cuando se permite el uso de herramientas externas para un grupo específico de usuarios. Se usa cuando las instalaciones o las solicitudes de software deben controlarse cuidadosamente, o lo usa la directiva de grupo.

- Desarrolladores personalizados de Power BI: resulta útil cuando necesita controlar quién puede insertar contenido en otras aplicaciones fuera de Power BI. Se usa para establecer la configuración Insertar contenido en aplicaciones del inquilino.

- Publicación pública de Power BI: resulta útil cuando necesita limitar quién puede publicar datos públicamente. Se usa para establecer la configuración Publicar en la web del inquilino.

- Recurso compartido de Power BI en toda la organización: resulta útil cuando necesita restringir quién puede compartir un vínculo con todos los usuarios de la organización. Se usa para establecer la configuración Allow shareable links to grant access to everyone in your organization (Permitir vínculos compartibles para conceder acceso a todos los usuarios de la organización) del inquilino.

- Uso compartido de datos externos de Power BI: resulta útil cuando es necesario permitir que determinados usuarios compartan modelos semánticos con usuarios externos. Se usa para establecer la configuración Allow specific users to turn on external data sharing (Permitir que usuarios específicos activen el uso compartido de datos externos) del inquilino.

- Acceso con licencia de usuario invitado de Power BI: resulta útil cuando necesita agrupar usuarios externos aprobados a los que la organización concede una licencia. Se usa para establecer la configuración Permitir que los usuarios de Microsoft Entra accedan a Power BI del inquilino.

- Acceso de usuario invitado BYOL de Power BI: resulta útil cuando necesita agrupar usuarios externos aprobados que traigan su propia licencia (BYOL) desde su propia organización. Se usa para establecer la configuración Permitir que los usuarios de Microsoft Entra accedan a Power BI del inquilino.

Sugerencia

Para obtener consideraciones sobre el uso de grupos al planear el acceso al área de trabajo, consulte el artículo Acceso al área de trabajo. Para obtener información sobre cómo planear la protección de áreas de trabajo, aplicaciones y elementos, consulte el artículo Planeamiento de la seguridad del consumidor de informes.

Tipo de grupo

Puede crear diferentes tipos de grupos.

- Grupo de seguridad: un grupo de seguridad es la mejor opción cuando el objetivo principal es conceder acceso a un recurso.

- Grupo de seguridad habilitado para correo: cuando necesite conceder acceso a un recurso y distribuir mensajes a todo el grupo por correo electrónico, un grupo de seguridad habilitado para correo es una buena opción.

- Grupo de Microsoft 365: este tipo de grupo tiene un sitio de Teams y una dirección de correo electrónico. Es la mejor opción cuando el objetivo principal es la comunicación o la colaboración en un sitio de Teams. Un grupo de Microsoft 365 solo tiene miembros y propietarios; no hay un rol de espectador. Por este motivo, su propósito principal es la colaboración. Este tipo de grupo se conocía anteriormente como grupo de Office 365, grupo moderno o grupo unificado.

- Grupo de distribución: puede usar un grupo de distribución para enviar una notificación de difusión a una lista de usuarios. En la actualidad, se considera un concepto heredado que proporciona compatibilidad con versiones anteriores. Para los casos de uso nuevos, se recomienda crear un grupo de seguridad habilitado para correo en su lugar.

Cuando se solicita un grupo nuevo o se pretende usar un grupo existente, es importante tener en cuenta su tipo. El tipo de grupo puede determinar cómo se usa y administra.

- Permisos de Power BI: no se admiten todos los tipos de grupo para todos los de operación de seguridad. Los grupos de seguridad (incluidos los grupos de seguridad habilitados para correo) ofrecen la mayor cobertura cuando se trata de establecer las opciones de seguridad de Power BI. Por lo general, la documentación de Microsoft recomienda los grupos de Microsoft 365. Pero en el caso de Power BI, no son tan capaces como grupos de seguridad. Para más información sobre los permisos de Power BI, consulte los artículos posteriores de esta serie sobre el plan de seguridad.

- Configuración de inquilinos de Power BI: solo puede usar grupos de seguridad (incluidos los grupos de seguridad habilitados para correo) al permitir, o no, que los grupos de usuarios trabajen con la configuración de inquilinos de Power BI.

- Características avanzadas de Microsoft Entra: algunos tipos de características avanzadas no se admiten para todos los tipos de grupo. Por ejemplo, es posible que quiera administrar la pertenencia a grupos dinámicamente según un atributo de Microsoft Entra ID (por ejemplo, el departamento de un usuario o incluso un atributo personalizado). Solo los grupos de Microsoft 365 y los grupos de seguridad admiten pertenencias dinámicas a grupos. O, si desea anidar un grupo dentro de otro, tenga en cuenta que los grupos de Microsoft 365 no admiten esa funcionalidad.

- Administración diferente: la solicitud para crear o administrar un grupo puede enrutarse a otro administrador según el tipo de grupo (los grupos de seguridad habilitados para correo y los grupos de distribución se administran en Exchange). Por lo tanto, el proceso interno variará según el tipo de grupo.

Convención de nomenclatura de grupos

Es probable que termine con muchos grupos de Microsoft Entra ID para admitir la implementación de Power BI. Por lo tanto, es importante tener un patrón acordado para el modo en que se denominan. Una buena convención de nomenclatura le ayudará a determinar el propósito del grupo y facilitar la administración.

Considere la posibilidad de usar la convención de nomenclatura estándar siguiente: <Propósito> de <Prefijo>: <Tema/Ámbito/Departamento><[Entorno]>

En la lista siguiente se describen todas las partes de la convención de nomenclatura.

- Prefijo: se usa para agrupar todos los grupos de Power BI. Cuando el grupo se use para más de una herramienta analítica, el prefijo podría ser solo BI, en lugar de Power BI. En ese caso, el texto que describe el propósito será más genérico para que se relaciona con más de una herramienta analítica.

- Propósito: el propósito variará. Podría ser para un rol de área de trabajo, permisos de aplicación, permisos de nivel de elemento, seguridad de nivel de fila u otro propósito. A veces se pueden satisfacer varios propósitos con un único grupo.

- Tema/Ámbito/Departamento: se usa para aclarar a quién se aplica el grupo. A menudo, describirá la pertenencia a grupos. También puede hacer referencia al administrador del grupo. A veces, se puede usar un único grupo con varios fines. Por ejemplo, una colección de áreas de trabajo financieras se podría administrar con un único grupo.

- Entorno: opcional. Resulta útil para diferenciar entre desarrollo, prueba y producción.

Estos son algunos nombres de grupo de ejemplo que siguen la convención de nomenclatura estándar.

- Administradores del área de trabajo de Power BI: Finanzas [Desarrollo]

- Miembros del área de trabajo de Power BI: Finanzas [Desarrollo]

- Colaboradores del área de trabajo de Power BI: Finanzas [Desarrollo]

- Espectadores del área de trabajo de Power BI: Finanzas [Desarrollo]

- Espectadores de aplicaciones de Power BI: Finanzas

- Administradores de puerta de enlace de Power BI: Enterprise BI

- Administradores de puerta de enlace de Power BI: Finanzas

Decisiones por grupo

Al planear los grupos que necesitará, se deben tomar varias decisiones.

Cuando un creador o propietario de contenido solicita un grupo nuevo, lo ideal es que usen un formulario para proporcionar la información siguiente.

- Nombre y propósito: un nombre de grupo sugerido y su propósito previsto. Considere la posibilidad de incluir Power BI (o simplemente BI cuando tenga varias herramientas de BI) en el nombre del grupo para indicar su ámbito claramente.

- Dirección de correo electrónico: una dirección de correo electrónico cuando también se requiera comunicación para los miembros del grupo. No todos los tipos de grupos deben estar habilitados para correo.

- Tipo de grupo: entre las opciones se incluyen el grupo de seguridad, el grupo de seguridad habilitado para correo, el grupo de Microsoft 365 y el grupo de distribución.

- Propietario del grupo: quién tiene permiso para poseer y administrar los miembros del grupo.

- Pertenencia a grupos: los usuarios previstos que serán miembros del grupo. Tenga en cuenta si se pueden agregar usuarios externos y usuarios internos o si hay una razón para colocar usuarios externos en un grupo diferente.

- Uso de la asignación de miembros del grupo Just-In-Time: Puede usar Privileged Identity Management (PIM) para permitir el acceso, cuando sea necesario, a un grupo. Este servicio puede ser útil cuando los usuarios requieren acceso temporal. PIM también es útil para los administradores de Power BI que necesitan acceso ocasional.

Sugerencia

Los grupos existentes basados en el organigrama no siempre funcionan bien para objetivos de Power BI. Use los grupos existentes cuando satisfagan sus necesidades. Pero prepárese para crear grupos específicos de Power BI cuando surja la necesidad.

Lista de comprobación: al crear su estrategia para usar grupos, las decisiones y las acciones clave incluyen las siguientes:

- Decidir la estrategia para el uso de grupos: determine los casos de uso y los propósitos que necesitará para usar grupos. Defina de forma específica cuándo se puede aplicar la seguridad mediante cuentas de usuario y cuándo se requiere o se prefiere un grupo.

- Crear una convención de nomenclatura para grupos específicos de Power BI: asegúrese de que se usa una convención de nomenclatura coherente para los grupos que admitirán la comunicación, las características, la administración o la seguridad de Power BI.

- Decidir quién puede crear grupos: aclare si toda la creación de grupos debe pasar por TI. O si a determinados individuos (como los miembros satélite del COE) se les puede conceder permiso para crear grupos para su unidad de negocio.

- Crear un proceso para solicitar un grupo nuevo: cree un formulario para que los usuarios soliciten la creación de un grupo nuevo. Asegúrese de que haya un proceso en vigor para responder rápidamente a las nuevas solicitudes. Tenga en cuenta que si las solicitudes se retrasan, es posible que los usuarios se sientan tentados a empezar a asignar permisos a cuentas individuales.

- Decidir cuándo se permite la administración de grupos descentralizados: en el caso de los grupos que se aplican a un equipo específico, decida cuándo es aceptable que un propietario del grupo (fuera de TI) administre sus miembros.

- Decidir si se usará la pertenencia a grupos Just-In-Time: determine si Privileged Identity Management será útil. Si es así, determine para qué grupos se puede usar (por ejemplo, el grupo de administradores de Power BI).

- Revisar los grupos que existen actualmente: determine qué grupos existentes se pueden usar y qué grupos deben crearse.

- Revisar cada configuración de inquilino: para cada configuración de inquilino, determine si se permitirá, o no, para un conjunto específico de usuarios. Determine si se debe crear un grupo nuevo para establecer la configuración del inquilino.

- Crear y publicar instrucciones para usuarios sobre grupos: adjunte documentación para creadores de contenido que incluya requisitos o preferencias para usar grupos. Asegúrese de que sabe qué pedir cuando solicite un grupo nuevo. Publique esta información en el portal centralizado y los materiales de aprendizaje.

Contenido relacionado

En el artículo siguiente de esta serie, descubra cómo entregar contenido a los consumidores de informes de solo lectura de forma segura.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de