Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Licencias para el Centro de seguridad y cumplimiento de Microsoft 365

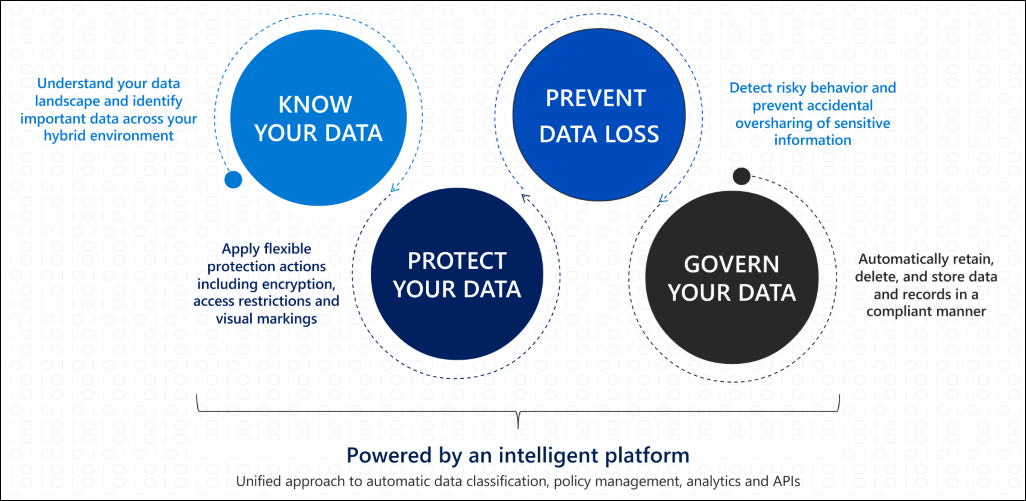

Implemente funcionalidades de Microsoft Purview Information Protection (anteriormente Microsoft Information Protection) para ayudarle a descubrir, clasificar y proteger la información confidencial dondequiera que resida o viaje.

Estas funcionalidades de protección de la información proporcionan las herramientas necesarias para conocer los de datos, proteger los datosy evitar la pérdida de datos.

Use las secciones siguientes para obtener más información sobre las funcionalidades disponibles y cómo empezar a trabajar con cada una de ellas. Sin embargo, si busca una implementación guiada, consulte Implementación de una solución de protección de información con Microsoft Purview.

Para obtener información sobre cómo controlar los datos para los requisitos normativos o de cumplimiento, consulte Controlar los datos con Microsoft Purview.

Conocer los datos

Para tener una visión general de sus datos e identificar aquellos confidenciales en todo su entorno híbrido, utilice las funciones siguientes:

| Funcionalidad | ¿Qué problemas se solucionan? | Introducción |

|---|---|---|

| Tipos de información confidencial | Identifica datos confidenciales mediante expresiones regulares integradas o personalizadas, o con una función. La evidencia de corroboración incluye palabras clave, niveles de confianza y proximidad. | Personalizar un tipo de información confidencial integrado |

| Clasificadores que se pueden entrenar | Identifica datos confidenciales mediante ejemplos de los datos que le interesan, en lugar de identificar elementos dentro del elemento (coincidencia de patrones). Puede usar clasificadores predefinidos o entrenar un clasificador con su propio contenido. | Introducción a los clasificadores que se pueden entrenar |

| Clasificación de datos | Una identificación gráfica de los elementos de la organización que tienen una etiqueta de confidencialidad, una etiqueta de retención o que se han clasificado. También puede usar esta información para obtener información sobre las acciones que los usuarios están llevando a cabo en estos elementos. | Introducción al explorador de contenido |

Proteger los datos

Para aplicar acciones de protección flexibles entre las que se incluyen el cifrado, las restricciones de acceso y las marcas visuales, utilice las funcionalidades siguientes:

| Funcionalidad | ¿Qué problemas se solucionan? | Introducción |

|---|---|---|

| Etiquetas de confidencialidad | Una solución de etiquetado única para todas aplicaciones, servicios y dispositivos con el fin de proteger los datos cuando se transfieren dentro y fuera de la organización. Escenarios de ejemplo: - Administrar etiquetas de confidencialidad para aplicaciones de Office - Cifrar documentos y correos electrónicos - Protección de elementos de calendario, reuniones de Teams y chat Para obtener una lista completa de escenarios de etiquetas de confidencialidad compatibles, consulte la documentación de Introducción. |

Introducción a las etiquetas de confidencialidad |

| Microsoft Purview Information Protection cliente | Para equipos Windows, amplía el etiquetado a Explorador de archivos y PowerShell | Extender el etiquetado de confidencialidad en Windows |

| Cifrado de doble clave | Bajo cualquier circunstancia, solo su organización podrá descifrar el contenido protegido o para requisitos normativos, debe mantener las claves de cifrado en un límite geográfico. | Implementar el cifrado de doble clave |

| Cifrado de mensajes | Cifra los mensajes de correo electrónico y los documentos adjuntos que se envían a cualquier usuario en cualquier dispositivo, de modo que solo los destinatarios autorizados puedan leer la información de correo electrónico. Escenario de ejemplo: Revocar el correo electrónico cifrado mediante el Cifrado de mensajes avanzado |

Configurar el cifrado de mensajes |

| Cifrado de servicio con clave de cliente | Protege frente a la visualización de los datos por parte de sistemas o personal no autorizado y complementa el cifrado de disco BitLocker en centros de datos de Microsoft. | Configurar clave de cliente |

| Information Rights Management (IRM) de SharePoint | Protege las listas y bibliotecas de SharePoint para que, cuando un usuario desproteja un documento, el archivo descargado esté protegido, de modo que solo los usuarios autorizados puedan ver y usar el archivo en función de las directivas que usted especifique. | Configurar Information Rights Management (IRM) en el Centro de administración de SharePoint |

| Conector de administración de derechos | Modo de solo protección para implementaciones locales existentes que usan Exchange o SharePoint Server, o servidores de archivos que ejecutan Windows Server y la Infraestructura de Clasificación de Archivos (FCI). | Pasos para implementar el conector RMS |

| Analizador de protección de la información | Descubre, etiqueta y protege la información confidencial que reside en almacenes de datos locales. | Configuración e instalación del analizador de protección de la información |

| Microsoft Defender for Cloud Apps | Descubre, etiqueta y protege la información confidencial que reside en almacenes de datos en la nube. | Descubrir, clasificar, etiquetar y proteger la información regulada y confidencial almacenada en la nube |

| Mapa de datos de Microsoft Purview | Identifica los datos confidenciales y aplica el etiquetado automático al contenido de los recursos de Mapa de datos de Microsoft Purview. Estos incluyen archivos en el almacenamiento, como Azure Data Lake y Azure Files, y datos esquematizados, como columnas en Azure SQL DB y Azure Cosmos DB. | Etiquetado en el mapa de datos de Microsoft Purview |

| SDK de Microsoft Information Protection | Amplía las etiquetas de confidencialidad a los servicios y aplicaciones de terceros. Escenario de ejemplo: Establecer y obtener una etiqueta de confidencialidad (C++) |

Instalación y configuración del SDK de Microsoft Information Protection (MIP) |

Prevenir la pérdida de datos

Para ayudar a evitar el uso compartido accidental de información confidencial, utilice las funciones siguientes:

Requisitos de licencias

Los requisitos de licencia para proteger los datos confidenciales dependen de los escenarios y características que use. En lugar de establecer los requisitos de licencia para cada funcionalidad que se muestra en esta página, para obtener más información, consulte la guía de Microsoft 365 para el cumplimiento de la seguridad & y la descarga de PDF relacionada para los requisitos de licencias de nivel de característica.