Aplicación de principios de Confianza cero a una red virtual de concentrador en Azure

Resumen: para aplicar principios de Confianza cero a una red virtual de concentrador en Azure, debe proteger Azure Firewall Premium, implementar Azure DDoS Protection Estándar, configurar el enrutamiento de puerta de enlace de red al firewall y configurar la protección contra amenazas.

La mejor manera de implementar una red virtual de centro (VNet) basada en Azure para Confianza cero es utilizar los materiales de la zona de aterrizaje de Azure para implementar una red virtual de centro completa de características y, a continuación, adaptarla a sus expectativas de configuración específicas.

En este artículo se proporcionan pasos para realizar una red virtual de centro existente y asegurarse de que está listo para una metodología de Confianza cero. Se supone que ha usado el módulo ALZ-Bicep hubNetworking para implementar rápidamente una red virtual de concentrador o implementar alguna otra red virtual del concentrador con recursos similares. El uso de un centro de conectividad independiente conectado a radios de área de trabajo aislados es un patrón de anclaje en redes seguras de Azure y ayuda a admitir los principios de Confianza cero.

En este artículo se describe cómo implementar una red virtual de centro para Confianza cero mediante la asignación de los principios de Confianza cero de las maneras siguientes.

| Principio de Confianza cero | Definición | Forma de cumplimiento |

|---|---|---|

| Comprobación explícita | Autentique y autorice siempre en función de todos los puntos de datos disponibles. | Utilice Azure Firewall con la inspección de seguridad de la capa de transporte (TLS) para comprobar el riesgo y las amenazas en función de todos los datos disponibles. |

| Uso del acceso con privilegios mínimos | Limite el acceso de los usuarios con los modelos Just-in-Time y Just-in-Time (JIT/JEA), directivas que se adaptan al nivel de riesgo y protección de datos. | Cada red virtual de radio no tiene acceso a otras redes virtuales de radio a menos que el tráfico se enrute a través del servidor de seguridad. El servidor de seguridad se establece en denegar de manera predeterminada, lo que permite solo el tráfico permitido por las reglas especificadas. |

| Dar por hecho que habrá intrusiones al sistema | Minimice el radio de explosión y el acceso a los segmentos. Compruebe el cifrado de un extremo a otro y use análisis para obtener visibilidad, impulsar la detección de amenazas y mejorar las defensas. | En caso de que se produzca un riesgo o una vulneración de una aplicación o carga de trabajo, tiene una capacidad limitada de propagarse debido a que Azure Firewall realiza la inspección del tráfico y solo reenvía el tráfico permitido. Solo los recursos de la misma carga de trabajo se exponerían a la vulneración en la misma aplicación. |

Este artículo forma parte de una serie de artículos que muestran cómo aplicar los principios de Confianza cero en un entorno de Azure. En este artículo se proporciona información para configurar una red virtual de concentrador para admitir una carga de trabajo de IaaS en una red virtual de radio. Para obtener más información, consulte Introducción a la aplicación de principios de Confianza cero a IaaS de Azure.

Arquitectura de referencia

En el siguiente diagrama se muestra la arquitectura de referencia. La red virtual de centro está resaltada en rojo. Para obtener más información sobre esta arquitectura, consulte Introducción a la aplicación de principios de Confianza cero a IaaS de Azure.

Para esta arquitectura de referencia, hay muchas maneras de implementar los recursos en la suscripción de Azure. La arquitectura de referencia muestra la recomendación de aislar todos los recursos de la red virtual de centro dentro de un grupo de recursos dedicado. Los recursos de la red virtual de radio también se muestran para la comparación. Este modelo funciona bien si se da responsabilidad a distintos equipos para estas diferentes áreas.

En el diagrama, una red virtual de centro incluye componentes para admitir el acceso a otras aplicaciones y servicios dentro del entorno de Azure. Estos recursos incluyen:

- Azure Firewall Prémium

- Azure Bastion

- VPN Gateway

- Protección contra DDOS, que también se debe implementar en redes virtuales de radio.

La red virtual de centro proporciona acceso desde estos componentes a una aplicación basada en IaaS hospedada en máquinas virtuales en una red virtual de radio.

Para obtener instrucciones sobre cómo organizar la adopción de la nube, consulte Administración de la alineación de la organización en Cloud Adoption Framework.

Los recursos que se implementan para la red virtual de centro son:

- Una red virtual de Azure

- Azure Firewall con la directiva de Azure Firewall y una dirección IP pública

- Bastion

- VPN Gateway con una dirección IP pública y una tabla de rutas

En el diagrama siguiente se muestran los componentes de un grupo de recursos para una red virtual de centro en una suscripción de Azure independiente de la suscripción para la red virtual de radio. Esta es una manera de organizar estos elementos dentro de la suscripción. Su organización puede elegir organizarlas de una manera diferente.

En el diagrama:

- Los recursos de la red virtual de centro se encuentran dentro de un grupo de recursos dedicado. Si va a implementar el plan de DDoS de Azure como parte de los recursos, debe incluirlo en el grupo de recursos.

- Los recursos de una red virtual de radio se encuentran dentro de un grupo de recursos dedicado independiente.

En función de la implementación, también puede tener en cuenta que puede haber una implementación de una matriz para DNS privado Zonas usadas para la resolución DNS de Private Link. Se usan para proteger los recursos de PaaS con puntos de conexión privados, que se detallan en una sección futura. Tenga en cuenta que implementa una instancia de VPN Gateway y una puerta de enlace de ExpressRoute. Es posible que no necesite ambos, por lo que puede eliminar lo que no sea necesario para su escenario o desactivarlo durante la implementación.

¿Cuál es el contenido de este artículo?

En este artículo se proporcionan recomendaciones para proteger los componentes de una red virtual de centro para los principios de Confianza cero. En la tabla siguiente se describen las recomendaciones para proteger esta arquitectura.

| Paso | Tarea | Principios de Confianza cero aplicados |

|---|---|---|

| 1 | Protección de Azure Firewall Premium. | Comprobación explícita Utilizar el acceso con privilegios mínimos Dar por hecho que habrá intrusiones al sistema |

| 2 | Implementación de Azure DDoS Protection Estándar. | Comprobación explícita Utilizar el acceso con privilegios mínimos Dar por hecho que habrá intrusiones al sistema |

| 3 | Configuración de la ruta de puerta de enlace de red al servidor de seguridad. | Comprobación explícita Utilizar el acceso con privilegios mínimos Dar por hecho que habrá intrusiones al sistema |

| 4 | Configuración de la protección contra amenazas. | Dar por hecho que habrá intrusiones al sistema |

Como parte de la implementación, querrá realizar selecciones específicas que no sean los valores predeterminados de las implementaciones automatizadas debido a sus costes adicionales. Antes de la implementación, debe revisar los costes.

El funcionamiento de centro de conectividad tal como se implementa sigue proporciona un valor significativo para el aislamiento y la inspección. Si su organización no está lista para incurrir en los costos de estas funciones avanzadas, puede implementar un centro de funcionalidad reducido y hacer estos ajustes más adelante.

Paso 1: Protección de Azure Firewall Premium

Azure Firewall Premium desempeña un papel fundamental para ayudarle a proteger la infraestructura de Azure para Confianza cero.

Como parte de la implementación, utilice Azure Firewall Premium. Esto requiere que implemente la directiva de administración generada como una directiva Premium. Cambiar a Azure Firewall Premium implica volver a crear el servidor de seguridad y, a menudo, la directiva. Como resultado, comience con Azure Firewall, si es posible, o prepárese para volver a implementar las actividades para reemplazar el servidor de seguridad existente.

¿Por qué utilizar Azure Firewall Premium?

Azure Firewall Premium proporciona funciones avanzadas para inspeccionar el tráfico. Las más significativas son las siguientes opciones de inspección de TLS:

- La Inspección de TLS saliente protege contra el tráfico malintencionado que se envía desde un cliente interno hospedado al Internet. Esto ayuda a identificar cuándo se ha infringido un cliente y si intenta enviar datos fuera de la red o establecer una conexión a un equipo remoto.

- La Inspección TLS horizontal protege contra el tráfico malintencionado enviado desde Azure a otras partes de Azure o a las redes que no son de Azure. Esto ayuda a identificar los intentos de una vulneración de expansión y propagación de su radio de explosión.

- La inspección de TLS de entrada protege los recursos de Azure frente a solicitudes malintencionadas que llegan desde fuera de la red de Azure. Azure Application Gateway proporciona esta protección con Azure Web Application Firewall.

Debe utilizar la inspección de TLS de entrada para los recursos siempre que sea posible. Azure Application Gateway solo proporciona protección para el tráfico HTTP y HTTPS. No se puede usar para algunos escenarios, como los que utilizan el tráfico de SQL o RDP. Otros servicios suelen tener sus propias opciones de protección contra amenazas que podrían usarse para proporcionar controles de verificación explícitos para esos servicios. Puede revisar las líneas base de seguridad para obtener información general de Azure para comprender las opciones de protección contra amenazas de estos servicios.

Azure Application Gateway no se recomienda para la red virtual de centro. En su lugar, debe residir en una red virtual de radio o en una red virtual dedicada. Para más información, consulte Aplicación de principios de Confianza cero a la red virtual de radio en Azure para obtener instrucciones sobre la red virtual de radio o la red de confianza cero para las aplicaciones web.

Estos escenarios tienen consideraciones específicas sobre certificados digitales. Para más información, consulte Certificados de Azure Firewall Prémium.

Sin la inspección de TLS, Azure Firewall no tiene visibilidad en los datos que fluyen en el túnel TLS cifrado y por tanto, es menos seguro.

Por ejemplo, Azure Virtual Desktop no admite la terminación SSL. Debe revisar las cargas de trabajo específicas para comprender cómo proporcionar la inspección de TLS.

Además de las reglas de permiso y denegación definidas por el cliente, Azure Firewall todavía puede aplicar el filtrado basado en inteligencia contra amenazas. El filtrado basado en inteligencia contra amenazas usa direcciones IP y dominios incorrectos conocidos para identificar el tráfico que supone un riesgo. Este filtrado se produce antes de cualquier otra regla, lo que significa que incluso si las reglas definidas permiten el acceso, Azure Firewall puede detener el tráfico.

Azure Firewall Premium también tiene opciones mejoradas para el filtrado de direcciones URL y el filtrado de categorías web, lo que permite un ajuste más preciso de los roles.

Puede establecer la inteligencia contra amenazas para notificarle con una alerta cuando se produzca este tráfico, pero para permitirlo. Sin embargo, para Confianza cero, establézcalo en Denegar.

Configuración de Azure Firewall Premium para Confianza cero

Para configurar Azure Firewall Premium en una configuración de Confianza cero, realice los siguientes cambios.

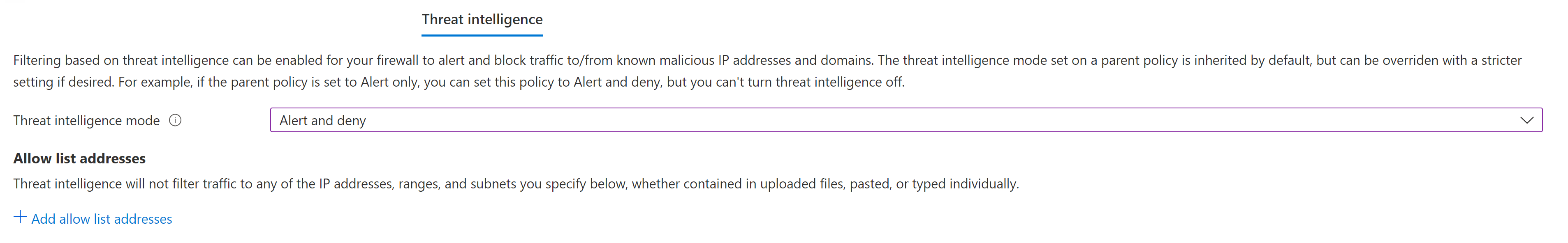

Habilite la inteligencia contra amenazas en modo de Alerta y Denegar:

- Vaya a la directiva de firewall y seleccione Inteligencia contra amenazas.

- En modo de inteligencia contra amenazas, seleccione Alerta y denegación.

- Seleccione Guardar.

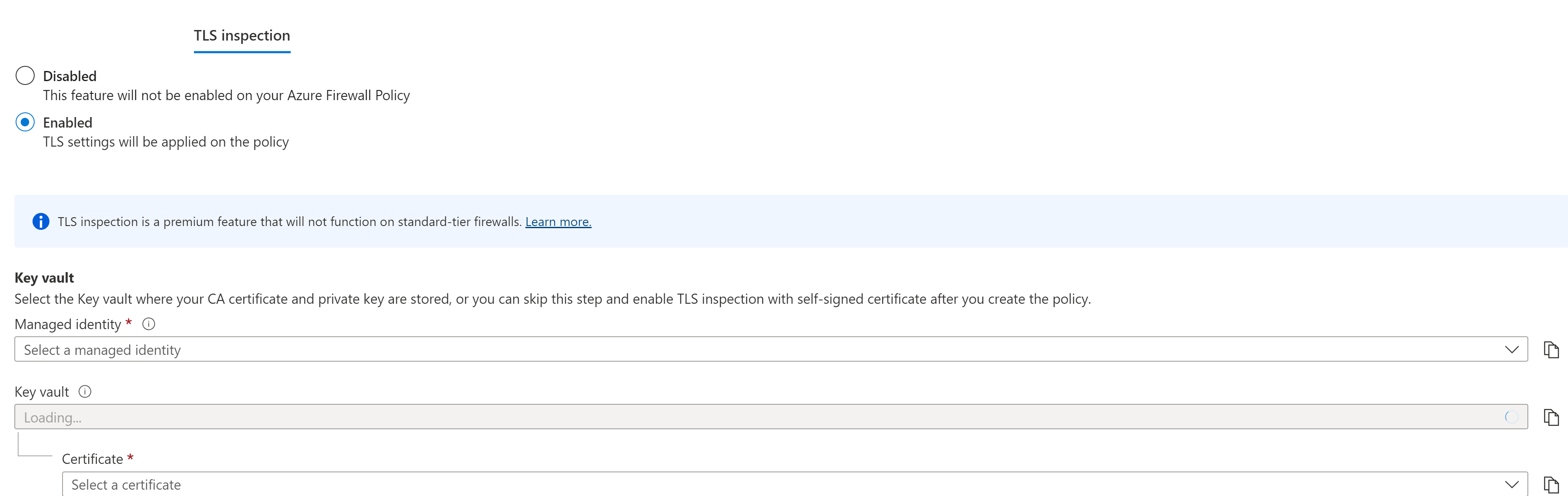

Habilitación de la inspección de TLS:

- Prepare un certificado para almacenarlo en una instancia del almacén de claves o planee generar automáticamente un certificado con una identidad administrada. Puede revisar estas opciones para los certificados Premium de Azure Firewall para seleccionar la opción para su escenario.

- Vaya a la directiva de firewall y seleccione Inspección de TLS.

- Seleccione Habilitado.

- Seleccione una identidad administrada para generar certificados o seleccione el almacén de claves y el certificado.

- Después, seleccione Guardar.

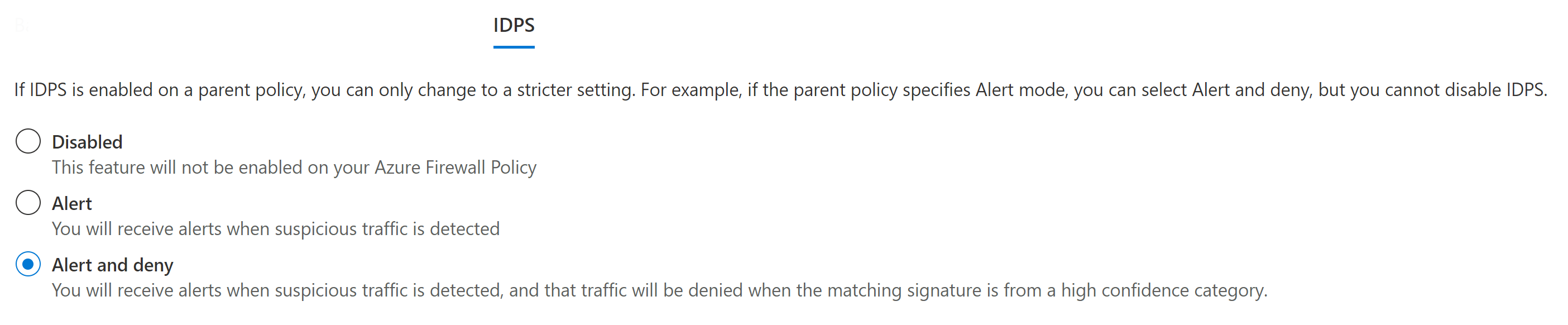

Habilite el sistema de detección y prevención de intrusiones (IDPS)

- Vaya a la directiva de firewall y seleccione IDPS.

- Seleccione Alerta y denegación.

- Luego, seleccione Aplicar.

A continuación, deberá crear una regla de aplicación para el tráfico.

- En la directiva de firewall, vaya a Reglas de aplicabilidad.

- Seleccione Agregar una colección de reglas.

- Cree una regla de aplicabilidad con el origen de la subred de Application Gateway y un destino del nombre de dominio de la aplicación web que se está protegiendo.

- Asegúrese de habilitar la inspección de TLS.

Configuración adicional

Con Azure Firewall Premium configurado, ahora puede realizar la siguiente configuración:

- Configure Application Gateways para enrutar el tráfico a Azure Firewall mediante la asignación de las tablas de rutas adecuadas y siguiendo esta guía.

- Cree alertas para eventos y métricas de servidor de seguridad siguiendo esta guía.

- Implemente el libro de Azure Firewall para visualizar eventos.

- Configure el filtrado de categoría web y direcciones URL, si es necesario. Dado que Azure Firewall deniega de manera predeterminada, esta configuración solo es necesaria si Azure Firewall necesita conceder acceso saliente a Internet de forma general. Puede usarlo como comprobación adicional para determinar si se deben permitir las conexiones.

Paso 2: Implementación de Azure DDoS Protection Estándar

Como parte de la implementación, querrá implementar una directiva estándar de Azure DDoS Protection. Esto aumenta la protección de Confianza cero proporcionada en la Plataforma Azure.

Dado que puede implementar la directiva creada en los recursos existentes, puede agregar esta protección después de la implementación inicial sin necesidad de volver a implementar los recursos.

¿Por qué utilizar la Azure DDoS Protection Estándar?

Azure DDoS Protection Estándar ha aumentado las ventajas de la protección contra DDoS predeterminada. Para Confianza cero, puede tener:

- Acceso a informes de mitigación, registros de flujo y métricas.

- Directivas de mitigación basadas en aplicaciones.

- Acceso a la compatibilidad con respuesta rápida de DDoS si se produce un ataque DDoS.

Aunque la detección automática y la mitigación automática forman parte de DDoS Protection Basic que está habilitada de manera predeterminada, estas características solo están disponibles con DDoS estándar.

Configuración de Azure DDoS Protection Estándar

Dado que no hay configuraciones específicas de Confianza cero para protección contra DDoS Estándar, puede seguir las guías específicas del recurso para esta solución:

- Creación de un plan de DDoS Protection

- Configurar alertas

- Configuración del registro de diagnósticos

- Configuración de la telemetría

En la versión actual de Azure DDoS Protection, debe aplicar Azure DDoS Protection por red virtual. Consulte instrucciones adicionales en inicio rápido de DDoS.

Además, proteja las siguientes direcciones IP públicas:

- Direcciones IP públicas de Azure Firewall

- Direcciones IP públicas de Azure Bastion

- Direcciones IP públicas de Puerta de enlace de red de Azure

- Direcciones IP públicas de Application Gateway

Paso 3: Configuración de la ruta de puerta de enlace de red al servidor de seguridad

Después de la implementación, deberá configurar tablas de rutas en varias subredes para asegurarse de que azure Firewall inspecciona el tráfico entre redes virtuales de radio y las redes en el entorno local. Puede realizar esta actividad en un entorno existente sin necesidad de volver a implementarla, pero tiene que crear las reglas de firewall necesarias para permitir el acceso.

Si solo configura un lado, solo las subredes de radio o las subredes de puerta de enlace, tiene un enrutamiento asincróno que impide que las conexiones funcionen.

¿Por qué enrutar el tráfico a través del servidor de seguridad de puerta de enlace de red?

Un elemento clave de Confianza cero es no suponer que solo porque algo está en su entorno, que debe tener acceso a otros recursos de su entorno. Una configuración predeterminada suele permitir el enrutamiento entre los recursos de Azure a las redes en el entorno local, controladas solo por grupos de seguridad de red.

Al enrutar el tráfico al servidor de seguridad, aumenta el nivel de inspección y aumenta la seguridad de su entorno. También se le alerta a la actividad sospechosa y puede tomar medidas.

Configuración del enrutamiento de la puerta de enlace

Hay dos maneras principales de asegurarse de que el tráfico de puerta de enlace se enruta al servidor de seguridad de Azure:

- Implemente la puerta de enlace de Redes de Azure (ya sea para conexiones VPN o ExpressRoute) en una red virtual dedicada (a menudo denominada red virtual Transit o Gateway), emparejarla con la red virtual de centro y, a continuación, cree una regla de enrutamiento amplia que abarque los espacios de direcciones de red de Azure planeados que se enrutan al servidor de seguridad.

- Implemente la puerta de enlace de red de Azure en la red virtual de centro, configure el enrutamiento en la subred de puerta de enlace y, a continuación, configure el enrutamiento en las subredes de red virtual de radio.

En esta guía se detalla la segunda opción porque es más compatible con la arquitectura de referencia.

Nota:

Azure Virtual Network Manager es un servicio que simplifica este proceso. Cuando este servicio está disponible con carácter general, lo usa para administrar el enrutamiento.

Configuración del enrutamiento de la puerta de enlace de la subred

Para configurar la tabla de rutas de subred de puerta de enlace para reenviar el tráfico interno a Azure Firewall, cree y configure una nueva tabla de rutas:

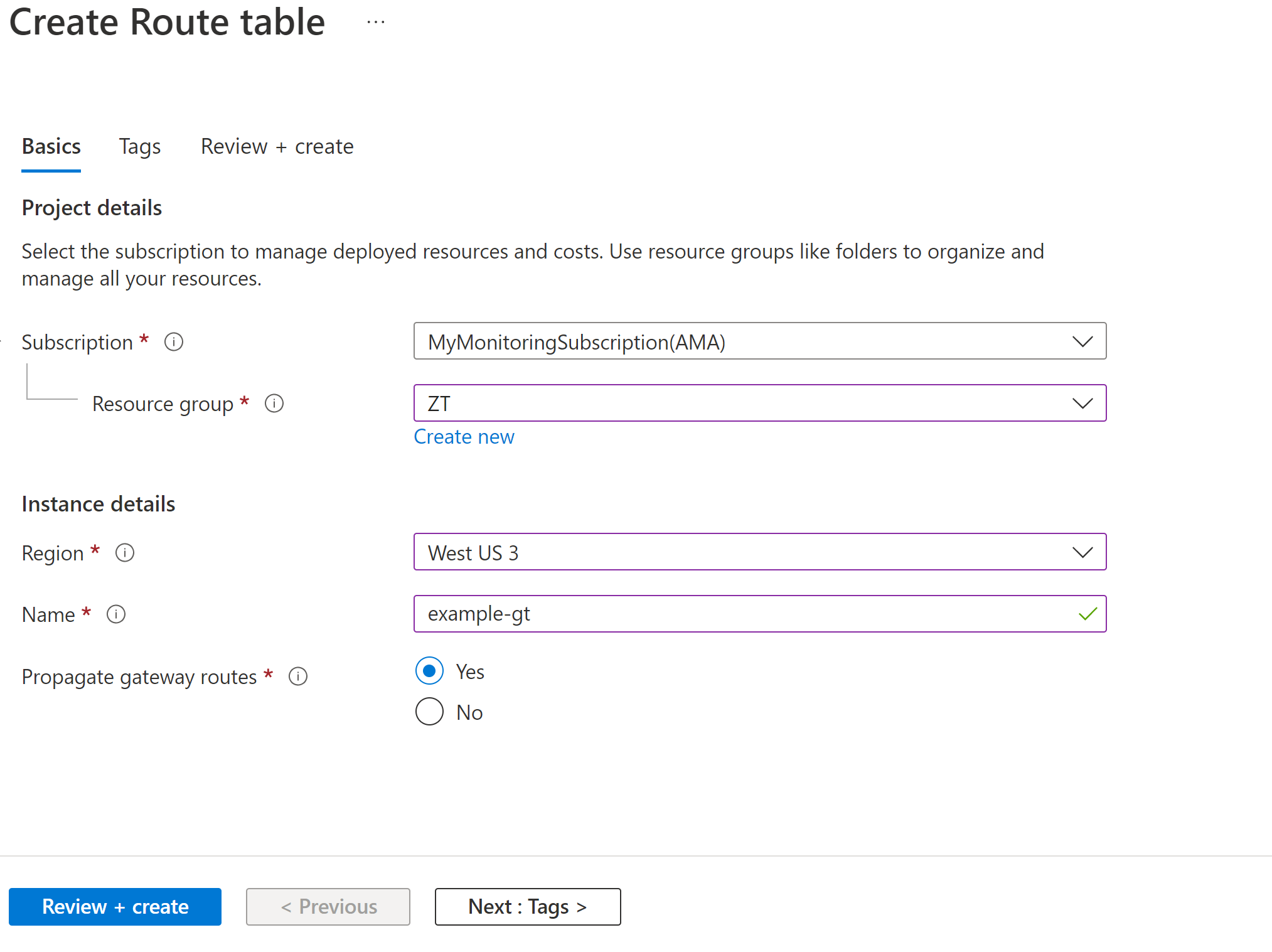

Vaya a Crear una tabla de rutas en Microsoft Azure Portal.

Coloque la tabla de rutas en un grupo de recursos, seleccione una región y especifique un nombre.

Seleccione Revisar y crear y, a continuación, Crear.

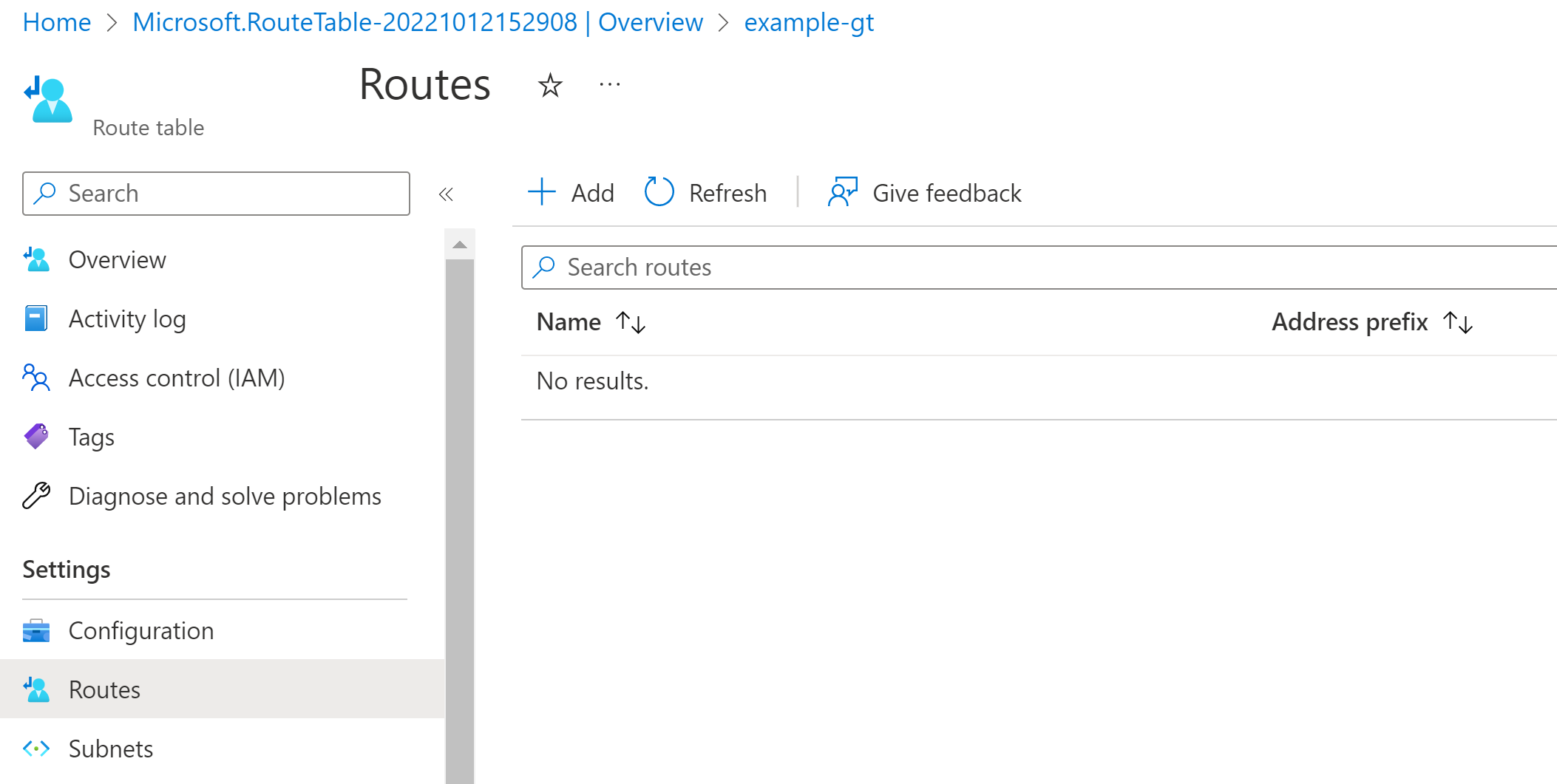

Vaya a la nueva tabla de rutas y seleccione Rutas.

Seleccione Agregar y agregue una ruta a una de las redes virtuales de radio:

- En el campo Nombre de la ruta, especifique el nombre de la ruta.

- Seleccione Direcciones IP para el Destino de prefijo de dirección.

- Proporcione el espacio de direcciones de la red virtual de radio en el campo Direcciones IP de destino o intervalos CIDR.

- Seleccione Aplicación virtual en el menú desplegable Tipo de próximo salto.

- Facilite la dirección IP privada de Azure Firewall en el campo Dirección del próximo salto.

- Seleccione Agregar.

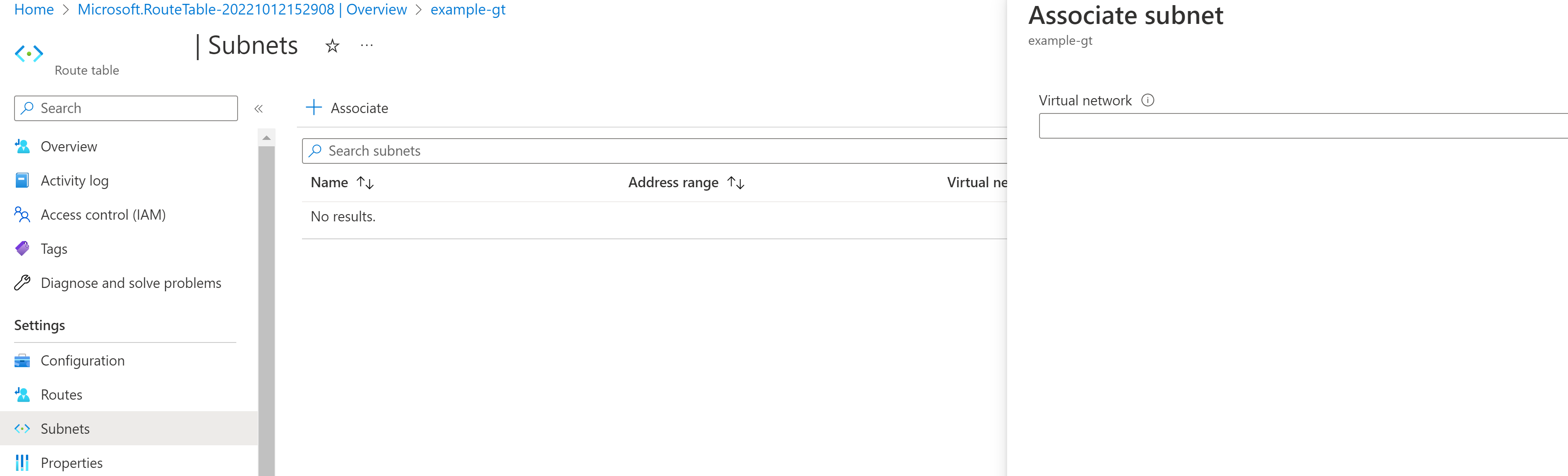

Asociación de la tabla de rutas a la subred de puerta de enlace

- Vaya a Subredes y seleccione Asociar.

- Seleccione la red virtual de centro en la lista desplegable Red virtual.

- Seleccione GatewaySubnet en la lista desplegable Subred.

- Seleccione Aceptar.

Este es un ejemplo.

La puerta de enlace ahora reenvía el tráfico destinado a redes virtuales radiales a Azure Firewall.

Configuración del enrutamiento de subredes radiales

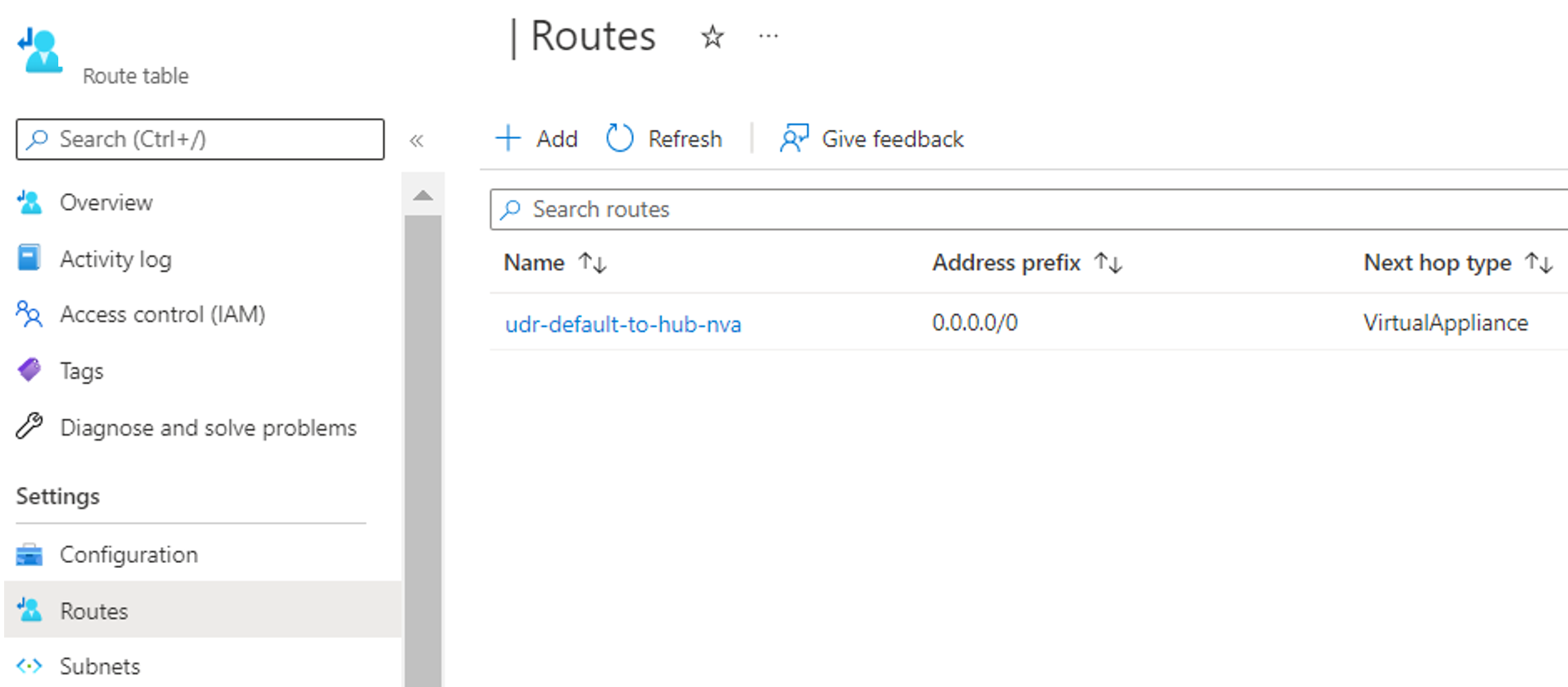

Este proceso supone que ya tiene una tabla de rutas asociada a las subredes de red virtual de radio, con una ruta predeterminada para reenviar el tráfico a Azure Firewall. Esto suele lograrse mediante una regla que reenvía el tráfico para el intervalo CIDR 0.0.0.0/0, a menudo denominado ruta quad-zero.

Este es un ejemplo.

Este proceso deshabilita la propagación de rutas desde la puerta de enlace, lo que permite que la ruta predeterminada tome el tráfico destinado a las redes en el entorno local.

Nota:

Los recursos, como Application Gateway, que requieren acceso a Internet a la función no deben recibir esta tabla de rutas. Deben tener su propia tabla de rutas para permitir sus funciones necesarias, como lo que se describe en el artículo Red de confianza cero para aplicaciones web con Azure Firewall y Application Gateway.

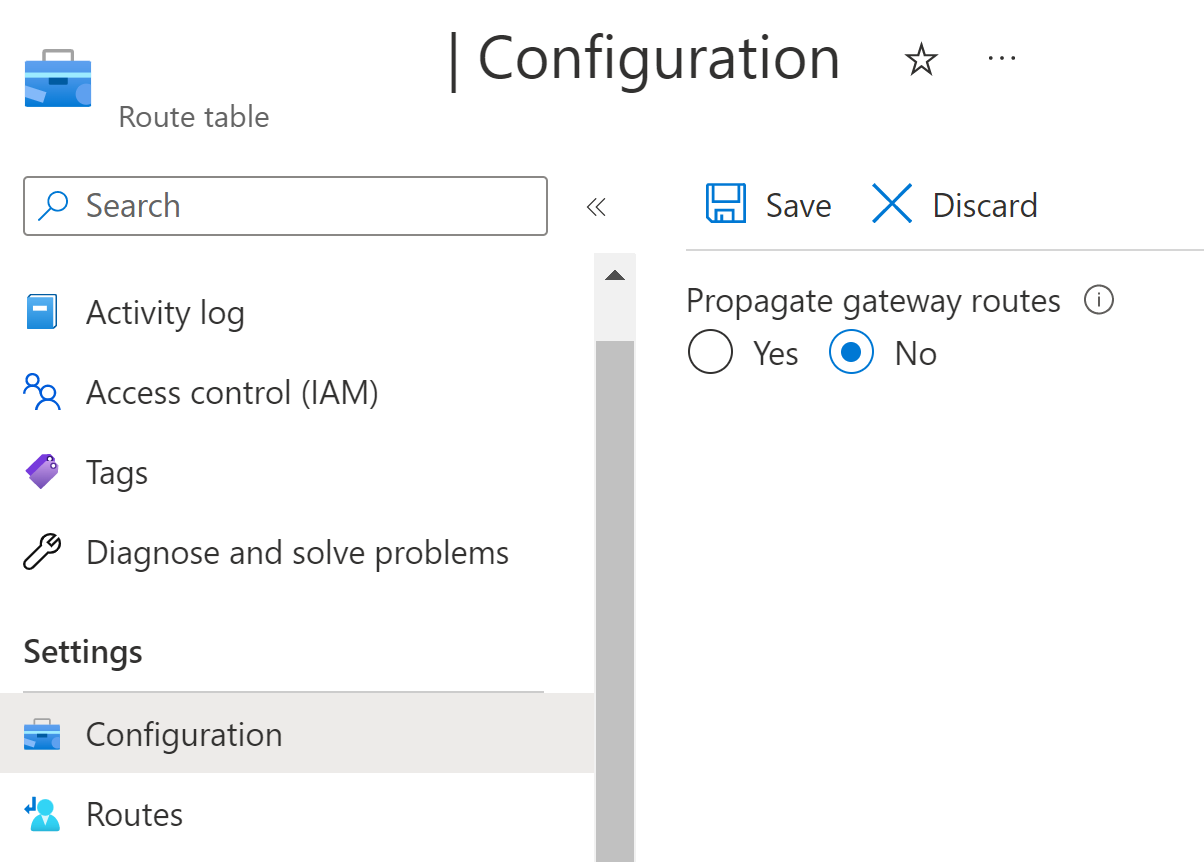

Para configurar el enrutamiento de subredes de radio:

- Vaya a la tabla de rutas asociada a la subred y seleccione Configuración.

- En Propagate gateway routes (Propagar rutas de puerta de enlace), seleccione No.

- Seleccione Guardar.

La ruta predeterminada ahora reenvía el tráfico destinado a la puerta de enlace a Azure Firewall.

Paso 4: Configuración de la protección contra amenazas

Microsoft Defender for Cloud puede proteger la red virtual del centro de conectividad basada en Azure, al igual que otros recursos del entorno empresarial de TI que se ejecuta en Azure o en el entorno local.

Microsoft Defender for Cloud es una administración de la posición de seguridad en la nube (CSPM) y protección de cargas de trabajo en la nube (CWP) que ofrece un sistema de puntuación segura para ayudar a su empresa a crear un entorno de TI con una mejor posición de seguridad. También incluye características para proteger el entorno de red frente a amenazas.

En este artículo no se trata Microsoft Defender for Cloud con detalle. Sin embargo, es importante comprender que Microsoft Defender for Cloud funciona en función de las directivas de Azure y los registros que ingiere en un área de trabajo de Log Analytics.

Las directivas de Azure se escriben en notación de objetos JavaScript (JSON) para contener diferentes análisis de las propiedades de recursos de Azure, incluidos los servicios de red y los recursos. Dicho esto, es fácil que Microsoft Defender for Cloud compruebe una propiedad en un recurso de red y proporcione una recomendación a su suscripción si está protegido o expuesto a una amenaza.

Cómo comprobar todas las recomendaciones de red disponibles a través de Microsoft Defender for Cloud

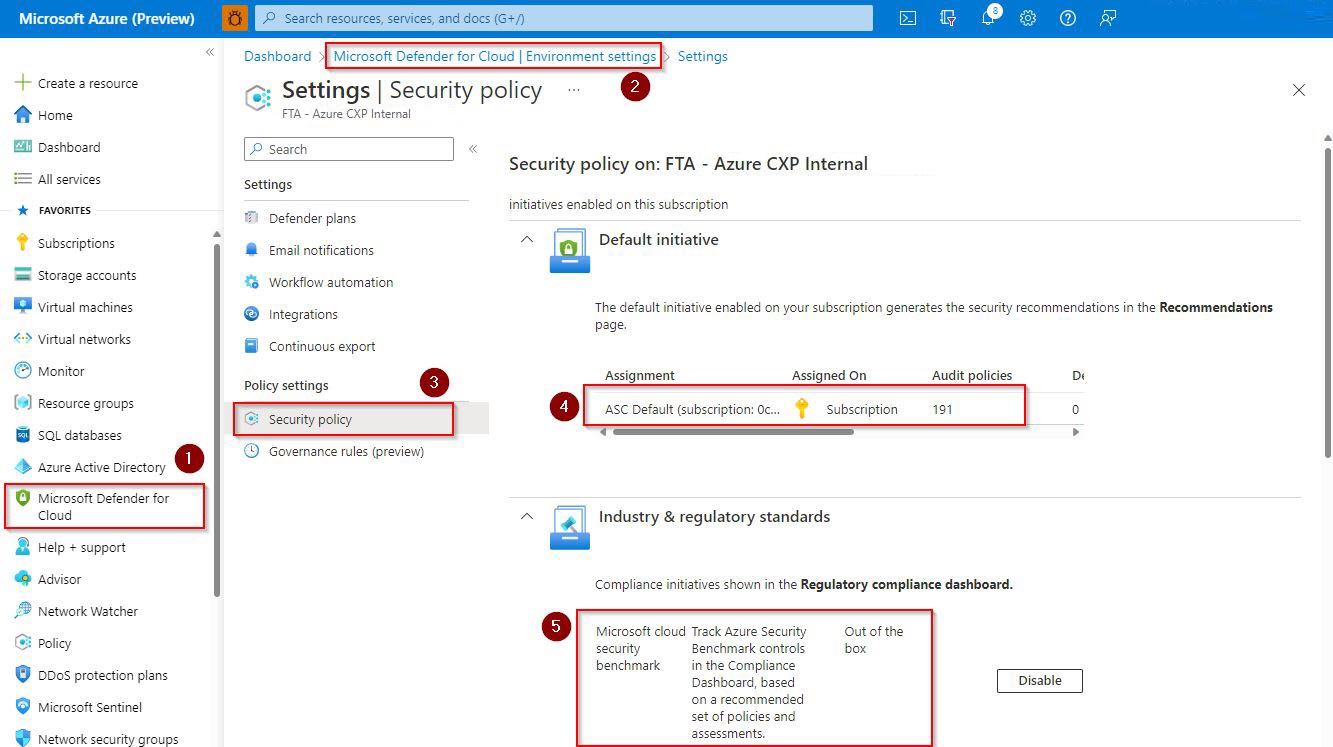

Para ver todas las directivas de Azure que proporcionan recomendaciones de red usadas por Microsoft Defender for Cloud:

Abra Microsoft Defender for Cloud; para ello, seleccione el icono de Microsoft Defender for Cloud en el menú de la izquierda.

Seleccione Configuración del entorno.

Seleccione Directiva de seguridad.

Si selecciona en el valor predeterminado de ASC, podrá revisar todas las directivas disponibles, incluidas las directivas que evalúan los recursos de red.

Además, hay recursos de red evaluados por otros cumplimientos normativos, como PCI, ISO y una prueba comparativa de seguridad de Microsoft Cloud. Puede habilitar cualquiera de ellos y realizar un seguimiento de las recomendaciones de red.

Recomendaciones de red

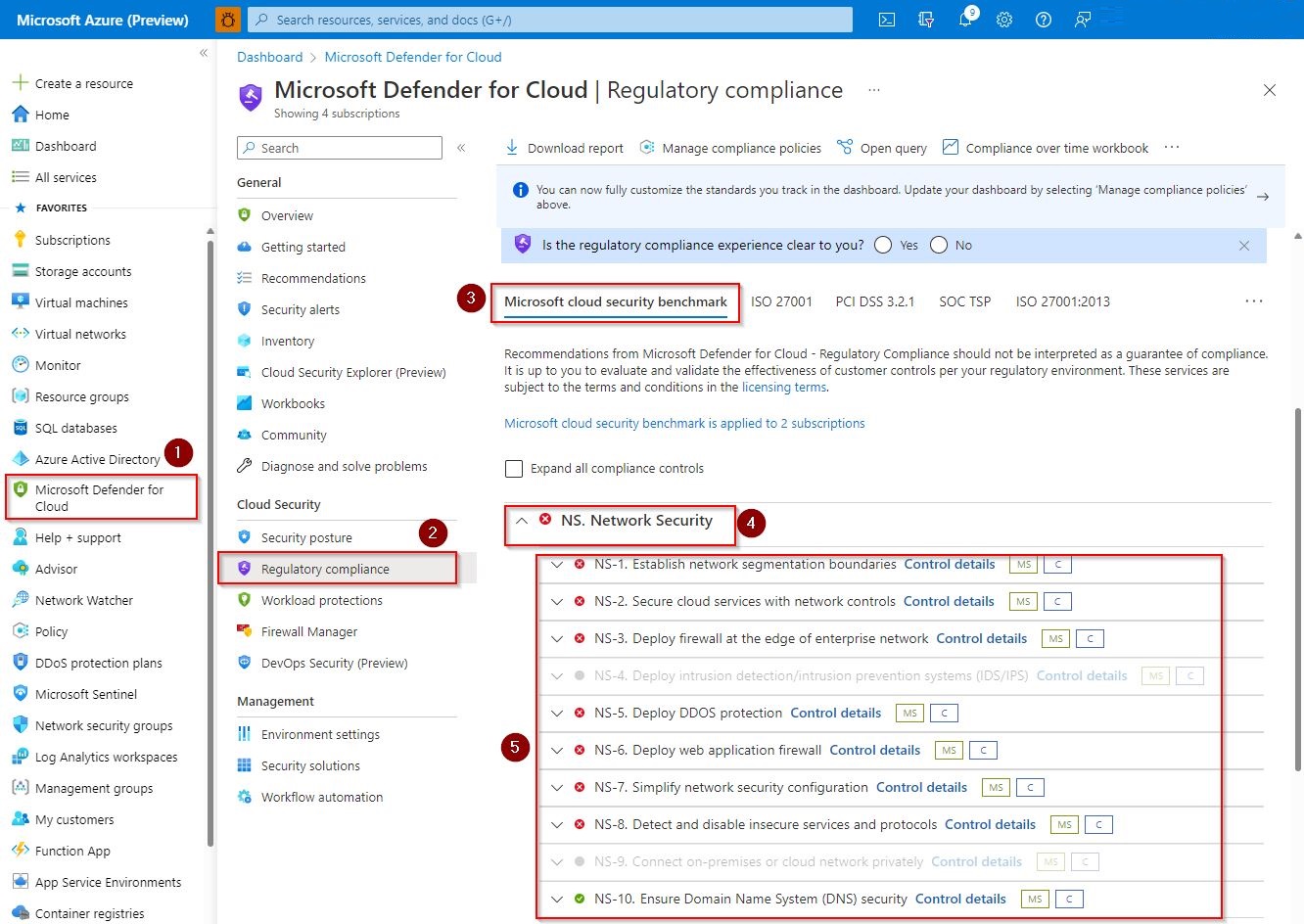

Siga estos pasos para ver algunas de las recomendaciones de red, en función de la prueba comparativa de seguridad de Microsoft Cloud:

Abra Microsoft Defender for Cloud.

Seleccione Cumplimiento normativo.

Seleccione Prueba comparativa de seguridad de Microsoft Cloud.

Expanda NS. Seguridad de red para revisar el control de red recomendado.

Es importante comprender que Microsoft Defender for Cloud proporciona otras recomendaciones de red para distintos recursos de Azure, como máquinas virtuales y almacenamiento. Puede revisar esas recomendaciones en el menú izquierdo, en Recomendaciones.

En el menú izquierdo del portal de Microsoft Defender for Cloud, seleccione Alertas de seguridad para revisar las alertas basadas en recursos de red para evitar algunos tipos de amenazas. Microsoft Defender for Cloud genera automáticamente esas alertas en función de los registros ingeridos en el área de trabajo de Log Analytics y supervisadas por Microsoft Defender for Cloud.

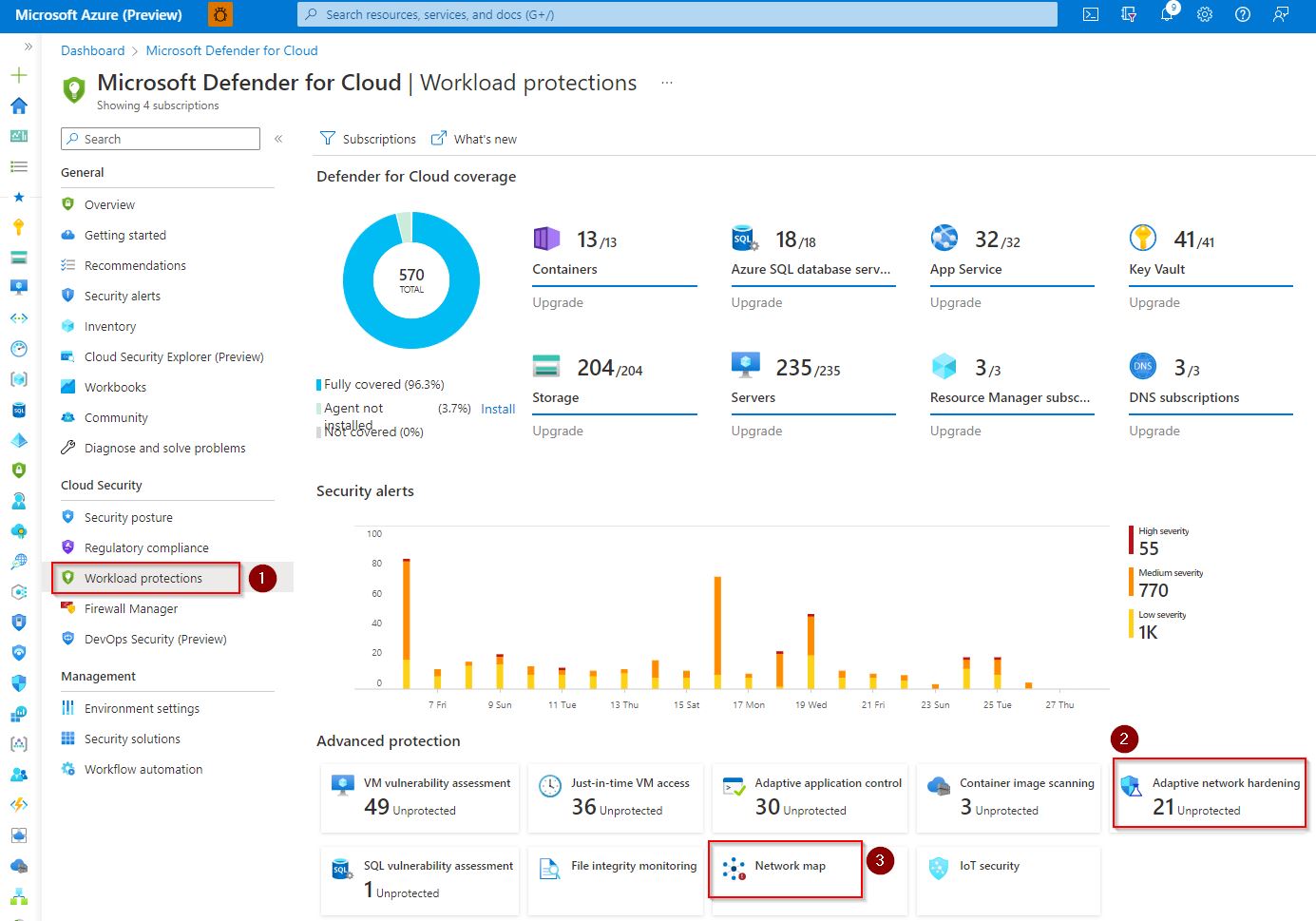

Asignación y protección del entorno de red de Azure a través de Microsoft Defender for Cloud

También puede comprobar las opciones para obtener una mejor posición de seguridad mediante la protección del entorno de red de forma sencilla mediante la asignación del entorno de red para comprender mejor la topología de red. Estas recomendaciones se realizan a través de la opción Protección de cargas de trabajo en el menú izquierdo, como se muestra aquí.

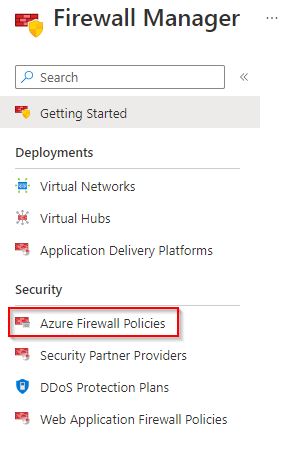

Administración de directivas de Azure Firewall a través de Microsoft Defender for Cloud

Azure Firewall se recomienda para una red virtual de centro, como se describe en este artículo. Microsoft Defender for Cloud puede administrar varias directivas de Azure Firewall de forma centralizada. Además de las directivas de Azure Firewall, podrá administrar otras características relacionadas con Azure Firewall, como se muestra aquí.

Para obtener más información sobre cómo Microsoft Defender for Cloud protege el entorno de red frente a amenazas, consulte ¿Qué es Microsoft Defender for Cloud?

Ilustraciones técnicas

Estas ilustraciones son réplicas de las ilustraciones de referencia de estos artículos. Descargue y personalice estos para su propia organización y clientes. Reemplace el logotipo de Contoso por el suyo propio.

| Elemento | Descripción |

|---|---|

Descargar Visio Descargar Visio Actualizado en octubre de 2024 |

Aplicación de principios de Confianza cero a IaaS de Azure Use estas ilustraciones con estos artículos: - Información general - Almacenamiento de Azure - Máquinas virtuales - Redes virtuales de radio de Azure - Redes virtuales del centro de Azure |

Descargar Visio Descargar Visio Actualizado en octubre de 2024 |

Aplicación de principios de Confianza cero a IaaS de Azure: póster de una página Información general de una página del proceso para aplicar los principios de Confianza cero a entornos de IaaS de Azure. |

Para obtener ilustraciones técnicas adicionales, consulte Confianza cero ilustraciones para arquitectos e implementadores de TI.

Entrenamiento recomendado

- Configuración de Azure Policy

- Diseño e implementación de la seguridad de red

- Configuración de Azure Firewall

- Configuración de VPN Gateway

- Introducción a Azure DDoS Protection

- Resolución de amenazas de seguridad con Microsoft Defender for Cloud

Para más entrenamiento sobre seguridad en Azure, consulte estos recursos en el catálogo de Microsoft:

Seguridad en Azure | Microsoft Learn

Pasos siguientes

Consulte estos artículos adicionales para aplicar principios de Confianza cero a Azure:

- Información general sobre Azure IaaS

- Azure Virtual Desktop

- Azure Virtual WAN

- Aplicaciones IaaS en Amazon Web Services

- Microsoft Sentinel y Microsoft Defender XDR

Referencias

Consulte estos vínculos para obtener información sobre los distintos servicios y tecnologías mencionados en este artículo.