Oharra

Orrialde honetara sartzeak baimena behar du. Saioa hasteko edo direktorioak aldatzen saia zaitezke.

Orrialde honetara sartzeak baimena behar du. Direktorioak aldatzen saia zaitezke.

Informazio eta baliabide sentikorretarako sarbidea kudeatzea ezinbestekoa da IT administratzaileentzat eta Informazioaren Segurtasuneko Zuzendari Nagusientzat (CISO) sektore guztietan. Segurtasun sendoa mantentzeko, ezinbestekoa da pribilegio gutxieneko sarbidea bermatzea.

Power Platform Identitatea eta sarbidea kudeatzeko Microsoft Entra ID rekin integratzen da, administratzaileei erabiltzaileak eta baliabideekin dituzten interakzioak modu seguruan kudeatzeko ahalmena emanez. Power Platform Microsoft Entra IDa funtsezkoa da Microsoft-en autentifikaziorako eta identitatea arriskuan jartzea saihesteko balio du. Microsoft Entra IDak ikusgarritasuna eta kontrola ematen die IT administratzaileei, eta segurtasun gaitasunak eskaintzen ditu, hala nola faktore anitzeko autentifikazioa eta sarbide baldintzatua. Segurtasun kudeatuak IDan oinarritutako gaitasunak eskaintzen ditu, administratzaileei kontrol zehatza emanez baimendutako erabiltzaileek soilik datuetara eta baliabideetara sar daitezkeela ziurtatzeko. Microsoft Entra

Artikulu honek geruza guztietako identitate eta sarbide kudeaketa kontrolak azaltzen ditu.

Maizterren sarbidea

Maizter mailako sarbidea segurtasunaren lehen geruza da eta Microsoft Entra IDa erabiltzen du. Erabiltzaileek erabiltzaile-kontu aktibo bat dutela eta saioa hasteko sarbide baldintzatuko politikak betetzen dituztela ziurtatzen du. Hala ere, kontu aktibo eta gaituta izateak ez du plataformarako sarbidea ematen. Lizentzia egokiak dituzten erabiltzaileek bakarrik autentifikatu eta plataforma erabili dezakete.

Zerbitzu administratzaileen rolak

Bi zerbitzu-administratzaile rol erlazionatu esleitu ditzakezu administrazio-kudeaketa maila altua emateko: Power Platform

- Power Platform administratzailea: Rol honek Power Platform-ko administrazio-funtzio guztiak bete ditzake, ingurune-mailan segurtasun-taldeko kidetza edozein dela ere.

- Dynamics 365 administratzailea: Rol honek administrazio-funtzio gehienak egin ditzake Power Platform-n, baina segurtasun-taldeari dagokion inguruneetan bakarrik.

Rol hauek ezin dituzte erabiltzaile-kontuak, harpidetzak eta beste aplikazio batzuetarako sarbide-ezarpenak kudeatu. Microsoft 365 Zure erakundeko beste administratzaileekin elkarlanean aritu behar duzu zeregin horiek egiteko. Rol bakoitzaren pribilegioei buruzko informazio gehiago lortzeko, berrikusi zerbitzu administratzailearen baimen matrizea.

Administrazio-identitateek segurtasun-arrisku handiak sortzen dituzte, haien zereginek sistema eta aplikazio askotarako sarbide pribilegiatua behar baitute. Konpromisoak edo erabilera okerrak kalte egin diezaioke zure negozioari eta haren informazio-sistemei. Administrazioaren segurtasuna segurtasun-arlo kritikoenetako bat da.

Etsai jakin batzuen aurka sarbide pribilegiatua babesteak sistemak arriskuetatik isolatzeko ikuspegi oso eta pentsakor bat eskatzen du. Hona hemen estrategia batzuk:

- Gutxitu eragin kritikoa duten kontuen kopurua.

- Erabili rol bereiziak dauden identitateentzako pribilegioak handitu beharrean.

- Saihestu sarbide iraunkorra edo finkoa zure identitate-hornitzailearen just-in-time (JIT) funtzioak erabiliz. Kristal hautsiren egoeretan, jarraitu larrialdietako sarbide-prozesu bat. Erabili Pribilegiozko Identitateen Kudeaketa (PIM), Microsoft Entra ID-ren funtzio bat, pribilegio handiko rol hauen erabilera kudeatzeko, kontrolatzeko eta monitorizatzeko.

- Erabili sarbide-protokolo modernoak, hala nola pasahitzik gabeko autentifikazioa edo faktore anitzeko autentifikazioa.

- Betearazi segurtasun-atributu nagusiak baldintzapeko sarbide-politikak erabiliz.

- Desaktibatu erabiltzen ez diren administrazio-kontuak.

Baldintzapeko sarbidea

Baldintzapeko sarbidea, Microsoft Entra ID-ren ezaugarri bat, erabiltzailearen egoerari buruzko seinaleetan oinarritutako politikak aplikatzeko aukera ematen dizu. Seinale hauek arrisku-maila ebaluatzen eta neurri egokiak hartzen laguntzen dizute. Baldintzapeko sarbide-politikak, sinpleenetan, baliabide batera sartzeko erabiltzaileek zer egin behar duten definitzen duten if-then adierazpenak dira. Adibidez, erabiltzaileei faktore anitzeko autentifikazioa erabiltzea eska diezaiekezu betetze-prozesu bat jarraitzen duen mihise-aplikazio batera sartu nahi badute. Power Apps

Ez eman identitate guztiei sarbide maila bera. Oinarritu zure erabakiak bi faktore nagusitan:

- Denbora. Zenbat denborarako sarbidea izan dezake identitateak zure ingurunera.

- Pribilegioa. Baimenen maila.

Faktore hauek ez dira elkarren artean baztertzaileak. Pribilegio gehiago eta sarbide mugagabea dituen identitate arriskutsu batek sistemaren eta datuen gaineko kontrol gehiago lor dezake, edo sarbide hori erabil dezake ingurunea aldatzen jarraitzeko. Mugatu sarbide-faktore hauek bai prebentzio-neurri gisa, bai leherketaren erradioa kontrolatzeko.

Just in Time (JIT) ikuspegiek beharrezko pribilegioak behar dituzunean bakarrik ematen dituzte.

Just Enough Access (JEA) -k beharrezko pribilegioak baino ez ditu ematen.

Denbora eta pribilegioak faktore nagusiak diren arren, beste baldintza batzuk ere aplikatzen dira. Adibidez, sarbidea sortu den gailua, sarea eta kokapena ere erabil ditzakezu politikak ezartzeko.

Erabili baimenik gabeko sarbidea iragazi, detektatu eta blokeatzen duten kontrol sendoak, besteak beste, erabiltzailearen identitatea eta kokapena, gailuaren osasuna, lan-kargaren testuingurua, datuen sailkapena eta anomaliak bezalako parametroak.

Adibidez, baliteke zure lan-karga hirugarrenen identitateek, hala nola saltzaileek, bazkideek eta bezeroek, atzitu behar izatea. Langile finkoei ematen dizkiezun baimen lehenetsien ordez, sarbide-maila egokia behar dute. Kanpoko kontuen bereizketa argiak errazten du bektore horietatik datozen erasoak prebenitzea eta detektatzea.

Planifikatu nola erabili politikak zure segurtasun-jarraibideak betearazteko Power Platform. Politika bat erabil dezakezu erabiltzaile edo baldintza zehatz batzuetarako sarbidea mugatzeko, hala nola, non dauden, erabiltzen duten gailua eta bertan instalatutako aplikazioak, eta faktore anitzeko autentifikazioa erabiltzen duten ala ez. Power Platform Baldintzapeko sarbidea malgua da, baina malgutasun horrek emaitza desegokiak dituzten politikak sortzeko aukera eman diezazuke, besteak beste, zure administratzaileak blokeatzea. *Plangintza gidak* baldintzapeko sarbidea nola erabili pentsatzen lagun zaitzake. ...

Informazio gehiago:

- Blokeatu sarbidea kokapenaren arabera Baldintzapeko Sarbidearekin Microsoft Entra

- Baldintzapeko sarbiderako eta faktore anitzeko autentifikaziorako gomendioak Microsoft Power Automate -n (Flow)

Sarbide-ebaluazio jarraitua

Sarbide-ebaluazio jarraitua ID-ren funtzio bat da, gertaera eta aldaketa batzuk kontrolatzen dituena, erabiltzaile batek baliabide baterako sarbidea mantendu edo galdu behar duen zehazteko. Microsoft Entra OAuth 2.0 autentifikazioa tradizionalki sarbide-tokenaren iraungitzean oinarritzen da erabiltzaile baten hodeiko zerbitzu modernoetarako sarbidea ezeztatzeko. Sarbide-eskubideak amaitu zaizkien erabiltzaileek baliabideetarako sarbidea izaten jarraituko dute sarbide-tokena iraungi arte — Power Platformz, ordubetez, lehenespenez. Hala ere, etengabeko sarbide-ebaluazioarekin, Power Platform zerbitzuek, hala nola Dataverse erabiltzailearen gertaera kritikoak eta sareko kokapen-aldaketak etengabe ebaluatzen dituzte. Erabiltzaile aktiboen saioak proaktiboki amaitzen dituzte, edo berriro autentifikatzea eskatzen dute, eta maizterren politika aldaketak ia denbora errealean betearazten dituzte, sarbide-token bat iraungi arte itxaron beharrean.

Erakundeek lan-eredu hibridoak eta hodeiko aplikazioak hartzen jarraitzen duten heinean, Microsoft Entra IDa erabiltzaileak eta baliabideak babesten dituen segurtasun-perimetro nagusi gakoa da. Sarbide baldintzatuak perimetro hori sare-mugatik haratago hedatzen du, erabiltzailearen eta gailuaren identitatea barne hartzeko. Sarbide jarraituak bermatzen du sarbidea berriro ebaluatzen dela gertaerak edo erabiltzaileen kokapenak aldatzen diren heinean. Produktuekin Microsoft Entra IDa erabiliz Power Platform , segurtasun-gobernantza koherentea aplika dezakezu zure aplikazio-zorro osoan.

Berrikusi **identitatea kudeatzeko jardunbide egoki** hauek** **identifikazioa** nola erabili jakiteko aholku gehiago lortzeko. Microsoft Entra Power Platform

Ingurumenerako sarbidea

Ingurune bat Power Platform gobernantza kudeaketaren edukiontzi eta unitate logikoa da, -ko segurtasun muga adierazten duena. Power Platform Sare birtuala, Lockbox eta segurtasun taldeak bezalako funtzio askok ingurune-mailako granularitatearekin funtzionatzen dute kudeaketa-ikuspegitik. Granularitate honek segurtasun-eskakizun desberdinak ingurune desberdinetan ezartzea ahalbidetzen du, zure negozio-beharren arabera. Erabiltzaileek esleitutako segurtasun-rol baten arabera lortzen dute ingurune baterako sarbidea. Lizentzia eta maizter mailan identitate bat izatea ez da nahikoa ingurune baterako sarbidea emateko, baldin eta ingurune hori ez bada lehenetsitakoa. ...

Datu-base bateko datu eta zerbitzuetarako sarbidea kontrolatzeko segurtasun-eredu aurreratuak onartzen dituzten inguruneak. Dataverse Dataverse

Segurtasun taldeak inguruneei esleitu

Erabili segurtasun taldeak ingurune jakin bateko kide izan daitezkeen lizentziadun erabiltzaileak kontrolatzeko. Segurtasun taldeak erabil ditzakezu ingurune lehenetsia edo garatzaile inguruneak ez diren inguruneetan baliabideetara nork sar daitekeen kontrolatzeko. Power Platform Lotu segurtasun-talde bat gutxienez erabiltzaile bat edo segurtasun-talde txertatu bat duen ingurune bakoitzari. Ingurune bakoitzerako segurtasun-talde bat erabiltzeak ziurtatzen du erabiltzaile egokiek bakarrik atzitu ahal izango dutela. Ingurunea sortzeko prozesua automatizatzen baduzu, segurtasun-taldearen sorrera ere automatizatu dezakezu eta zure administratzaileek ingurune berrietarako sarbidea dutela ziurtatu.

Power Platform Administratzaileek ingurune guztietarako sarbidea dute, ingurune horren segurtasun-taldean ez egon arren. Dynamics 365 administratzaileek segurtasun taldean egon behar dute ingurunera sartzeko.

Kudeatu gonbidatu erabiltzaileak

Baliteke gonbidatu erabiltzaileei ingurune eta baliabideetarako sarbidea eman behar izatea. Power Platform Barneko erabiltzaileekin bezala, ID baldintzapeko sarbidea eta etengabeko sarbide-ebaluazioa erabil ditzakezu gonbidatuen erabiltzaileak segurtasun-maila altuan daudela ziurtatzeko. Microsoft Entra

Segurtasuna areagotzeko eta gehiegi partekatzeko arriskua murrizteko, behar izanez gero, zure inguruneetan babestutako gonbidatuen sarbidea blokeatu edo gaitu dezakezu. Microsoft Entra Dataverse Berez, gonbidatuen sarbidea mugatuta dago ingurune berrietarako, hasieratik konfigurazio segurua bermatuz. Dataverse Segurtasun-puntuazioa are gehiago hobetu dezakezu ezarpen hau dauden inguruneetarako ere gaituta.

Bide-egileek beren garapen-ingurunerako ibilbideak

Ingurunearen bideratzeak administratzaileei aukera ematen die automatikoki sortzaile berriak edo lehendik daudenak beren garatzaile-ingurune pertsonaletara bideratzeko Power Platform edo Power Platform bezalako produktuetan saioa hasten dutenean Power Apps . Copilot Studio Ingurunearen bideratzea konfiguratzea gomendatzen dizugu, egileei eraikitzeko espazio pertsonal eta seguru bat eskaintzeko, besteek beren aplikazioetara edo datuetara sartzeko beldurrik gabe. Microsoft Dataverse

Baliabideetarako sarbidea

Segurtasun-rolek inguruneetan aplikazio eta fluxu espezifikoak sortu eta exekutatzeko gaitasuna kontrolatzen dute. Adibidez, mihise-aplikazioak zuzenean parteka ditzakezu erabiltzaile batekin edo ID talde batekin, baina segurtasun-rolak aplikatzen dira oraindik ere. Microsoft Entra Dataverse Hala ere, modeloetan oinarritutako aplikazioak segurtasun-rolen bidez bakarrik partekatzen dituzu. Dataverse

Identitateei rolak esleitu haien eskakizunen arabera

Baimendu ekintzak identitate bakoitzaren erantzukizunaren arabera. Ziurtatu identitate batek ez duela behar duena baino gehiago egiten. Baimen-arauak ezarri aurretik, ziurtatu eskaerak nork edo zerk egiten dituen, rol horrek zer egiteko baimena duen eta bere baimenen hedadura ulertzen duzula. Faktore hauek identitatea, rola eta esparrua konbinatzen dituzten erabakiak gidatzen dituzte.

Kontuan hartu galdera hauek:

- Identitateak datuetarako irakurtzeko edo idazteko baimena behar al du? Zein idazketa-baimen maila behar da?

- Egile txar batek identitatea arriskuan jartzen badu, zer eragin izango luke sisteman konfidentzialtasunari, osotasunari eta erabilgarritasunari dagokionez?

- Identitateak sarbide iraunkorra behar al du ala sarbide baldintzatua kontuan har daiteke?

- Identitateak administrazio-baimenak edo goi-mailako baimenak behar dituzten ekintzak egiten al ditu?

- Nola elkarreragingo du lan-kargak hirugarrenen zerbitzuekin?

Rol bat identitate bati esleitutako baimen multzoa da. Identitateari zeregina burutzeko aukera ematen dioten rolak esleitu, eta ez gehiago. Erabiltzaileen baimenak beren lan-eskakizunetara mugatzen direnean, errazagoa da sisteman portaera susmagarriak edo baimenik gabekoak identifikatzea.

Egin galdera hauek:

- Identitateak baliabideak ezabatzeko baimenak behar al ditu?

- Rolak berak sortutako erregistroetarako sarbidea bakarrik behar al du?

- Erabiltzailea dagoen negozio unitatean oinarritutako sarbide hierarkikoa beharrezkoa al da?

- Rolak administrazio-baimenak edo goi-mailako baimenak behar ditu?

- Rolak baimen horietarako sarbide iraunkorra behar al du?

- Zer gertatzen da erabiltzaileak lana aldatzen badu?

Erabiltzaileen sarbide-maila mugatzeak eraso-azalera potentziala murrizten du. Zeregin zehatzak egiteko beharrezkoak diren gutxieneko baimenak soilik ematen badituzu, eraso arrakastatsu baten edo baimenik gabeko sarbide baten arriskua murriztu egiten da. Adibidez, garatzaileek garapen ingurunerako sarbidea bakarrik behar dute, baina ez ekoizpen ingurunerako. Baliabideak sortzeko sarbidea behar dute, baina ez ingurunearen propietateak aldatzeko. Baliteke Dataverse taularen datu-eredua edo atributuak aldatzeko sarbidea behar izatea. Dataverse

Saihestu erabiltzaile indibidualakri zuzendutako baimenak. Baimen granular eta pertsonalizatuek konplexutasuna eta nahasmena sortzen dituzte. Erabiltzaileek rolak aldatzen eta negozioan zehar mugitzen direnean edo antzeko autentifikazio-eskakizunak dituzten erabiltzaile berriak taldera batzen direnean, zailak izan daitezke mantentzea. Egoera honek mantentzea zaila den konfigurazio zaharkitu konplexu bat sor dezake, eta segurtasunean eta fidagarritasunean eragin negatiboa du.

Eman pribilegio gutxienekin hasten diren rolak eta gehitu gehiago zure eragiketa- edo datu-sarbide beharren arabera. Zure talde teknikoek baimenak ezartzeko jarraibide argiak izan behar dituzte.

Identitatearen bizi-zikloa kudeatzeko prozesuak ezarri

Identitateetarako sarbidea ezin da identitateek atzitzen dituzten baliabideek baino gehiago iraun. Ziurtatu taldearen egituran edo softwarearen osagaietan aldaketak gertatzen direnean identitateak desgaitzeko edo ezabatzeko prozesu bat duzula.

Ezarri identitate-gobernantza prozesu bat identitate digitalen, pribilegio handiko erabiltzaileen, kanpoko edo gonbidatu erabiltzaileen eta lan-kargako erabiltzaileen bizi-zikloa kudeatzeko. Ezarri sarbide-berrikuspenak, identitateek erakundea edo taldea uzten dutenean, lan-kargaren baimenak kentzen zaizkiela ziurtatzeko.

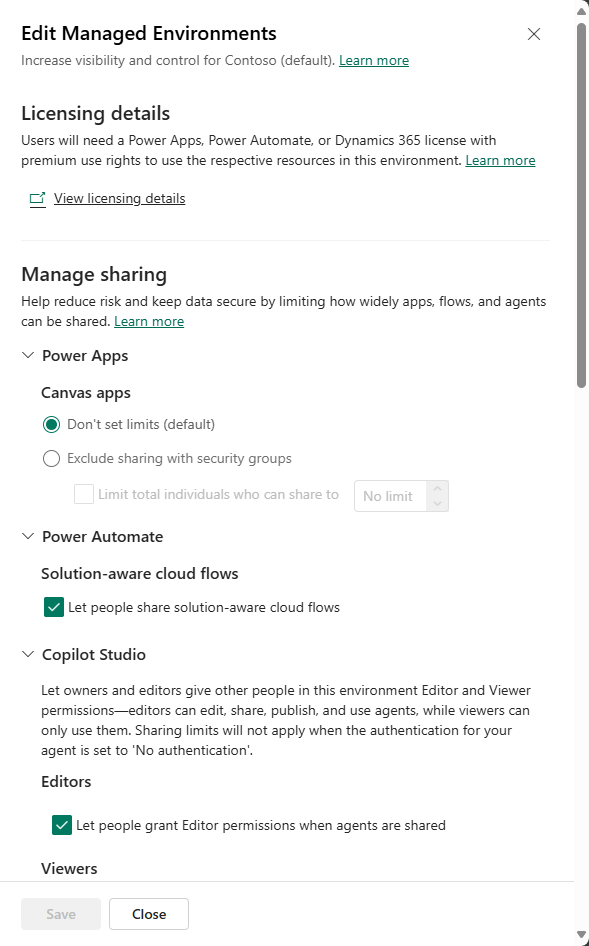

Konfiguratu partekatze-mugak

IA hartzeko lasterketa industria guztietan lehentasuna ematen denez, administratzaileek baliabideak gehiegi partekatzearen arriskuari aurre egin nahi diote. Segurtasun kudeatua euskarri partekatze-muga zehatzak mihise-aplikazioetarako eta irtenbideetan oinarritutako hodeiko fluxuetarako, egileei fluxuak segurtasun-taldeen artean eta norbanakoekin partekatzea eragotziz.

-rako Copilot Studio agenteen eszenatokietan, administratzaileek editorearen eta ikusleen baimenen gaineko kontrol zehatzak dituzte ingurune edo ingurune-talde bakoitzeko. Ikusleak segurtasun-talde, pertsona edo ikusle kopuru jakin batera mugatu ditzakete, halaber.

Partekatze-muga zehatz hauez gain, egileek Edonork laburdura erabiltzeko duten gaitasuna ere mugatzen dute aplikazioak erakundeko guztiekin partekatzeko.

Informazio gehiago:

- Partekatu mihise-aplikazio bat

- Partekatu mihise-aplikazio bat gonbidatu erabiltzaileekin

- Partekatu hodeiko fluxu bat

- Partekatu agenteak beste erabiltzaileekin

Konektatu kudeatutako identitatea onartzen duten Azure baliabideetara

Kanpoko baliabideetara sartzearekin lotutako arriskua minimizatzeko, plugin-etarako Dataverse identitate kudeatuaren laguntzak autentifikazio segurua eta ezin hobea eskaintzen du. Laguntza honek kredentzial finkoen beharra ezabatzen du eta baliabideetarako sarbidea kudeatzea errazten du.

Dataverse sarbidea

Dataverse segurtasun-eredu aberatsa erabiltzen du datuen osotasuna eta erabiltzaileen pribatutasuna babesteko, datuetarako sarbide eta lankidetza eraginkorra sustatuz. ... Negozio-unitateak, funtzioetan oinarritutako segurtasuna, errenkada oinarritutako segurtasuna eta segurtasunarekin zerikusia due zutabeenn funtsezko informazioa erabiltzaileak duten sarbide orokorra zehazteko zure Power Platform ingurunean. Roletan oinarritutako sarbide-kontrolak (RBAC) sarbide-baimenak definitzeko eta datuetarako sarbidea modu eskalagarrian gobernatzeko aukera ematen dizu. Hainbat segurtasun-rol integratu edo pertsonalizatu erabiliz, baimenak eman ditzakezu datu-basean, taulan edo erregistro mailan.

Dataverse baimen- eta datu-mailako segurtasun-rolak kudeatzeko sarbide-kontrol zehatzak ahalbidetzen ditu. Rol hauek errenkada, eremu, hierarkia eta talde babesa definitzen dute, aplikazioetan negozio-datu oso sentikorrak babesteko beharrezko granularitatea eta malgutasuna eskainiz.

Microsoft Purview Data Map irtenbide bateratu eta automatizatu bat da, datu-iturri eta domeinu desberdinetan datu sentikorrak aurkitu, sailkatu eta etiketatu ditzakeena, besteak beste Dataverse. Purview Data Map-ekin etiketatzeak erakundeei datuak automatikoki sailkatzeko eta datu sentikorrak erraz identifikatzeko aukera ematen die. Purview Data Map integrazioarekin, datuak etiketatzean gertatzen diren eskuzko ahalegina eta giza akatsak murriztu ditzakezu zure negozio eta betetze beharretara egokitzen diren arau eta politika aurrez definituak erabiliz. Dataverse

Identitate eta sarbide kudeaketaren eskakizunak ulertu

Bezero gisa, honako hauen ardura duzu:

- Kontu eta identitate kudeaketa

- Baldintzapeko sarbide-politikak sortzea eta konfiguratzea

- Segurtasun-rolak sortzea eta esleitzea

- Auditoria eta monitorizazioa gaitzea eta konfiguratzea

- Konektatu daitezkeen osagaien autentifikazioa eta segurtasuna Power Platform

Ulertu ezartzen ari zaren lan-kargaren oinarrizko eskakizunak. Power Platform Egin zeure buruari galdera hauek konfiguratu beharreko identitate eta sarbide kudeaketa funtzioak identifikatzen laguntzeko.

- Nola ezartzen dituzu sarbide-kontrol eta autentifikazio mekanismoak baimendutako erabiltzaileek bakarrik sar daitezkeela lan-kargara?

- Nola bermatzen duzu erabiltzaileen autentifikazio segurua eta ezin hobea?

- Nola kontrolatzen duzu zein aplikaziok elkarreragin dezaketen IA sortzailearekin (agentearekin) eta zer neurrik bermatzen dute murrizketa horiek eraginkorrak direla?

- Nola integratzen da lan-karga modu seguruan beste barne eta kanpoko sistemekin?

- Nondik sartzen dira erabiltzaileak irtenbide honetara? Adibidez, gailu mugikor bat edo web arakatzaile bat erabiltzen ari dira?

- Zure erabiltzaileak barnekoak, kanpokoak edo biak dira?

Gomendioak

Egileak, erabiltzaileak eta gonbidatuak eraginkortasunez gobernatzea ezinbestekoa da inguruneetan segurtasuna, betetzea eta eraginkortasun operatiboa mantentzeko. Power Platform Hona hemen sarbidea eta baimenak kudeatzeko gomendio zehatzak:

Bideratu egileak beren garapen-ingurune pertsonalera: Erabili ingurunearen bideratzea egileak beren garapen-ingurune pertsonalak erabiltzera bultzatzeko aplikazioak eraikitzeko eta probatzeko. Ikuspegi honek garapen-jarduerak ekoizpen-inguruneetatik isolatzen ditu, ustekabeko aldaketen edo etenen arriskua murriztuz. Garapen pertsonaleko inguruneek esperimentaziorako eta berrikuntzarako espazio segurua eskaintzen dute, negozio-eragiketa kritikoetan eraginik izan gabe.

Ez eman egilearen baimenak proba eta ekoizpen inguruneetan: Mugatu egilearen baimenak proba eta ekoizpen inguruneetan baimenik gabeko aldaketak saihesteko eta onartutako eta ondo probatutako aplikazioak soilik zabaltzen direla ziurtatzeko. Zereginen banaketa honek ekoizpen-sistemen osotasuna eta egonkortasuna mantentzen laguntzen du, erroreen eta segurtasun-ahultasunen arriskua minimizatuz.

Kontrolatu sarbidea pribilegio gutxien dituzten segurtasun-rolak erabiliz: Ezarri roletan oinarritutako sarbide-kontrola (RBAC) pribilegio gutxieneko printzipioan oinarritutako baimenak esleitzeko. Eman erabiltzaileei beren zeregin espezifikoak egiteko behar duten sarbidea soilik. Baimenak mugatuz, eraso-azalera murrizten duzu eta segurtasun-urraketen balizko eragina gutxitzen duzu.

Erabiltzaileen sarbide arazoak diagnostikatu 'Run Diagnostics' komandoa erabiliz: Erabili Run diagnostics komandoa erabiltzaileen sarbide arazoak konpontzeko eta diagnostikatzeko. Tresna honek baimenekin lotutako arazoak identifikatzen eta konpontzen laguntzen du, erabiltzaileek beren zereginak egiteko sarbide egokia dutela ziurtatuz. Diagnostiko erregularrek ere segurtasun-hutsune potentzialak detektatzen eta konpontzen lagun dezakete.

Mugatu guztiekin partekatzea, eta ebaluatu muga zehatzak konfiguratzea: Saihestu baliabide batera edonori sarbidea ematen dioten partekatze baimen zabalak. Konfiguratu partekatze-muga zehatzak, egileek aplikazioak eta datuak zenbat erabiltzailerekin parteka ditzaketen kontrolatzeko.

Aplikatu datu-politikak lehenetsitako eta garatzaileen inguruneetan: Aplikatu datu-politikak lehenetsitako eta garatzaileen inguruneetan, egileek behar dituzten konektoreetara soilik sarbidea mugatzeko. Ikuspegi honek baimenik gabeko datuen transferentziak saihesten laguntzen du eta informazio sentikorra babestuta dagoela bermatzen du. Datuen politikak aldizka berrikusi eta eguneratu, segurtasun-eskakizun aldakorrekin bat etor daitezen.

Erabili Microsoft Entra ID taldeak ingurunerako sarbidea ziurtatzeko: Erabili Microsoft Entra ID taldeak inguruneetarako sarbidea kudeatzeko eta ziurtatzeko Power Platform . Erabiltzaileak beren rol eta erantzukizunen arabera taldekatuz, baimenak modu eraginkorrean esleitu eta kudeatu ditzakezu. Microsoft Entra ID taldeek sarbide-kontrolak eguneratzeko prozesua ere errazten dute erakundearen beharrak eboluzionatzen diren heinean.

Erabili Dataverse RBAC segurtasun-eredu malgua integratuta izateko: Dataverse erabilitako sarbide-kontrolaren segurtasun-eredu malgu eta integratua eskaintzen du, erabiltzaileen baimenak eta datuetarako sarbidea modu eraginkorrean kudeatzeko aukera ematen duena. Eredu honek rol pertsonalizatuak definitzeko eta laneko funtzioen eta erantzukizunen arabera baimen espezifikoak esleitzeko aukera ematen dizu. Ziurtatu erabiltzaileek beren zereginak egiteko beharrezko sarbidea baino ez dutela. Baimen zehatzak, segurtasun hierarkikoa eta talde-oinarritutako sarbidea bezalako ezaugarriekin, Dataverse-ren RBAC ereduak datuen babesa hobetzen du, arauzko eskakizunak betetzen laguntzen du eta Power Platform inguruneetan erabiltzaileen sarbidea kudeatzea errazten du.

Hurrengo urratsak

Berrikusi serie honetako artikulu zehatzak zure segurtasun-jarrera are gehiago hobetzeko:

- Zure erakundearentzat mehatxuak detektatu

- Datuen babesa eta pribatutasun kontrolak ezarri

- Datuen politika estrategia bat ezartzea

- Bete betetze-eskakizunak

- Ingurune lehenetsia ziurtatu

Artikuluak berrikusi ondoren, berrikusi segurtasun-zerrenda, inplementazioak sendoak, erresilienteak eta jardunbide egokiekin bat datozela ziurtatzeko. Power Platform