Configurer Azure VPN Client – Authentification par certificat OpenVPN – Linux (préversion)

Cet article vous aide à vous connecter à votre réseau virtuel Azure à partir d’Azure VPN Client pour Linux à l’aide de l’authentification par certificat point à site (P2S) de passerelle VPN. Azure VPN Client pour Linux nécessite le type de tunnel OpenVPN.

Bien qu’il soit possible qu’Azure VPN Client pour Linux fonctionne sur d’autres distributions et versions Linux, Azure VPN Client pour Linux est pris en charge uniquement sur les versions suivantes :

- Ubuntu 20.04

- Ubuntu 22.04

Avant de commencer

Vérifiez que vous consultez l’article correct. Le tableau suivant présente les articles de configuration disponibles pour les clients VPN P2S de la passerelle Azure VPN. Les étapes diffèrent selon le type d’authentification, le type de tunnel et le système d’exploitation client.

| Authentification | Type de tunnel | Système d’exploitation client | Client VPN |

|---|---|---|---|

| Certificat | |||

| IKEv2, SSTP | Windows | Client VPN natif | |

| IKEv2 | macOS | Client VPN natif | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Client VPN Azure Client OpenVPN |

|

| OpenVPN | macOS | Client OpenVPN | |

| OpenVPN | iOS | Client OpenVPN | |

| OpenVPN | Linux | Client VPN Azure Client OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Client VPN Azure | |

| OpenVPN | macOS | Client VPN Azure | |

| OpenVPN | Linux | Client VPN Azure |

Prérequis

Cet article suppose que vous avez déjà effectué les étapes prérequises suivantes :

- La passerelle VPN est configurée pour l’authentification par certificat point à site et le type de tunnel OpenVPN. Pour connaître les étapes, consultez Configurer les paramètres du serveur pour les connexions de passerelle VPN P2S – Authentification par certificat.

- Les fichiers de configuration du profil de client VPN ont été générés et sont disponibles. Consultez Générer les fichiers de configuration de profil de client VPN pour connaître les étapes.

Exigences relatives aux connexions

Pour se connecter à Azure à l’aide d’Azure VPN Client et de l’authentification par certificat, chaque client de connexion nécessite les éléments suivants :

- Le logiciel client Azure VPN Client doit être installé et configuré sur chaque client.

- Le client doit disposer des certificats appropriés installés localement.

Workflow

Le flux de travail de base s’articule de la façon suivante :

- Générer et installer des certificats clients.

- Rechercher le package de configuration de profil de client VPN que vous avez généré dans l’article Configurer les paramètres de serveur pour les connexions de passerelle VPN P2S – Authentification par certificat.

- Télécharger et configurer Azure VPN Client pour Linux.

- Connexion à Azure.

Générer des certificats

Pour l’authentification par certificat, un certificat client doit être installé sur chaque ordinateur client. Le certificat client que vous souhaitez utiliser doit être exporté avec la clé privée et contenir tous les certificats dans le chemin de certification. En outre, pour certaines configurations, vous devez également installer les informations de certificat racine.

Générez les données de certificat public client et la clé privée au format .pem à l’aide des commandes suivantes. Pour exécuter les commandes, vous devez disposer du certificat racine public caCert.pem et de la clé privée du certificat racine caKey.pem. Pour plus d’informations, consultez Générer et exporter des certificats – Linux – OpenSSL.

export PASSWORD="password"

export USERNAME=$(hostnamectl --static)

# Generate a private key

openssl genrsa -out "${USERNAME}Key.pem" 2048

# Generate a CSR

openssl req -new -key "${USERNAME}Key.pem" -out "${USERNAME}Req.pem" -subj "/CN=${USERNAME}"

# Sign the CSR using the CA certificate and key

openssl x509 -req -days 365 -in "${USERNAME}Req.pem" -CA caCert.pem -CAkey caKey.pem -CAcreateserial -out "${USERNAME}Cert.pem" -extfile <(echo -e "subjectAltName=DNS:${USERNAME}\nextendedKeyUsage=clientAuth")

Afficher les fichiers de configuration de profil de client VPN

Lorsque vous générez un package de configuration de profil de client VPN, tous les paramètres de configuration nécessaires pour les clients VPN sont contenus dans un fichier zip de configuration de profil de client VPN. Les fichiers de configuration de profil de client VPN sont propres à la configuration de la passerelle VPN P2S pour le réseau virtuel. Si des modifications ont été apportées à la configuration du VPN P2S après avoir généré les fichiers (modifications apportées au type de protocole VPN ou au type d’authentification, par exemple), vous devez générer les nouveaux fichiers de configuration du profil du client VPN et appliquer la nouvelle configuration à tous les clients VPN que vous souhaitez connecter.

Localisez et décompressez le package de configuration du profil du client VPN que vous avez généré. Pour l’authentification par certificat P2S et avec un type de tunnel OpenVPN, vous verrez le dossier AzureVPN . Dans le dossier AzureVPN, recherchez le fichier azurevpnconfig.xml. Ce fichier contient les paramètres que vous utilisez pour configurer le profil client VPN.

Si vous ne voyez pas le fichier azurevpnconfig.xml, vérifiez les éléments suivants :

- Vérifiez que votre passerelle VPN est configurée pour utiliser le type de tunnel OpenVPN.

- Vérifiez que votre configuration P2S est définie pour l’authentification par certificat.

- Si vous utilisez l’authentification Microsoft Entra ID, il se peut qu’il n’y ait pas de dossier AzureVPN. Consultez plutôt l’article sur la configuration de Microsoft Entra ID.

Télécharger Azure VPN Client

Ajoutez la liste des référentiels Microsoft et installez Azure VPN Client pour Linux à l’aide des commandes suivantes :

# install curl utility

sudo apt-get install curl

# Install Microsoft's public key

curl -sSl https://packages.microsoft.com/keys/microsoft.asc | sudo tee /etc/apt/trusted.gpg.d/microsoft.asc

# Install the production repo list for focal

# For Ubuntu 20.04

curl https://packages.microsoft.com/config/ubuntu/20.04/prod.list | sudo tee /etc/apt/sources.list.d/microsoft-ubuntu-focal-prod.list

# Install the production repo list for jammy

# For Ubuntu 22.04

curl https://packages.microsoft.com/config/ubuntu/22.04/prod.list | sudo tee /etc/apt/sources.list.d/microsoft-ubuntu-jammy-prod.list

sudo apt-get update

sudo apt-get install microsoft-azurevpnclient

Pour plus d’informations sur le référentiel, consultez Référentiel de logiciels Linux pour les produits Microsoft.

Configurer le profil Azure VPN Client

Ouvrez Azure VPN Client.

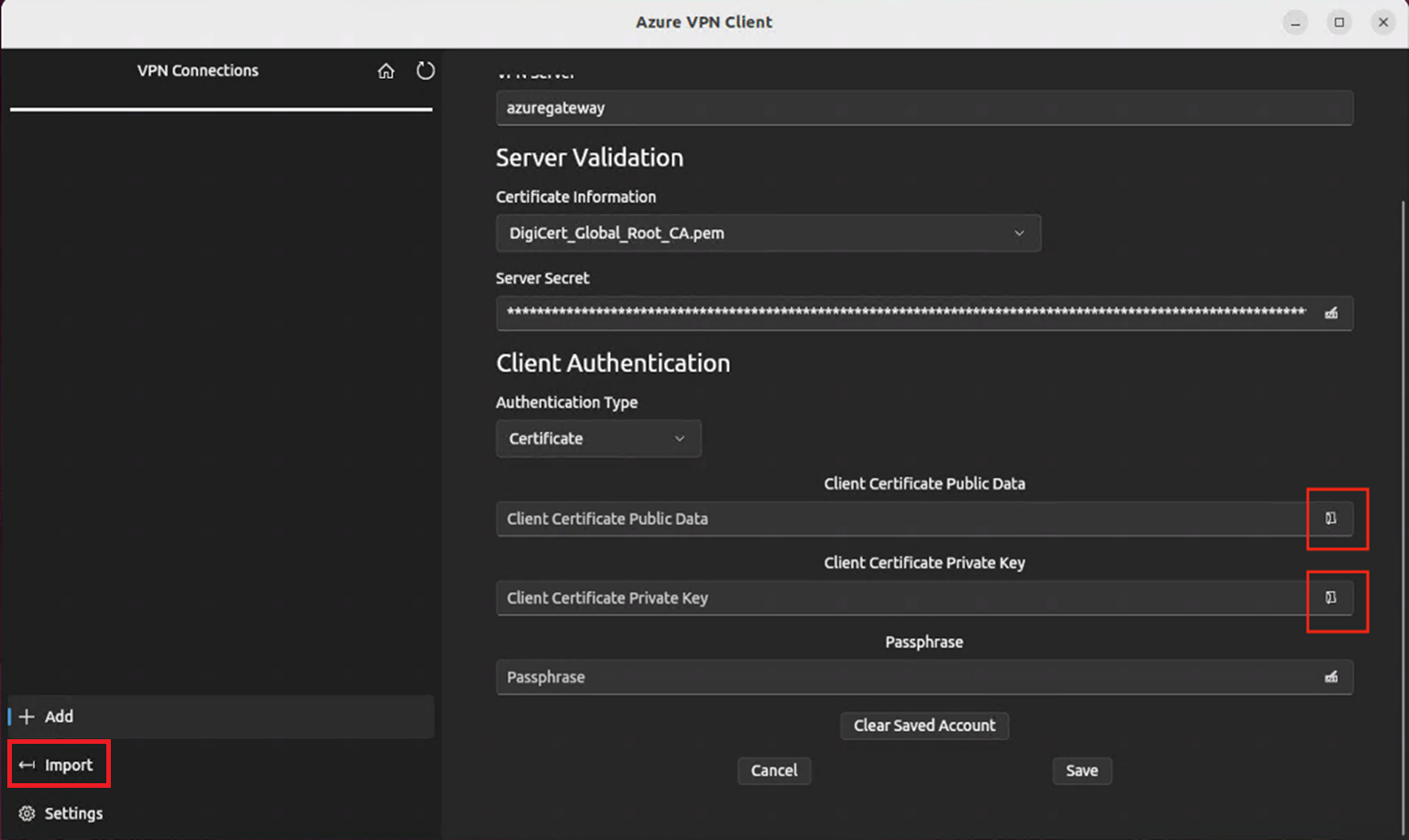

En bas à gauche de la page du client VPN Linux, sélectionnez Importer.

Dans la fenêtre, accédez au fichier azurevpnconfig.xml, sélectionnez-le, puis sélectionnez Ouvrir.

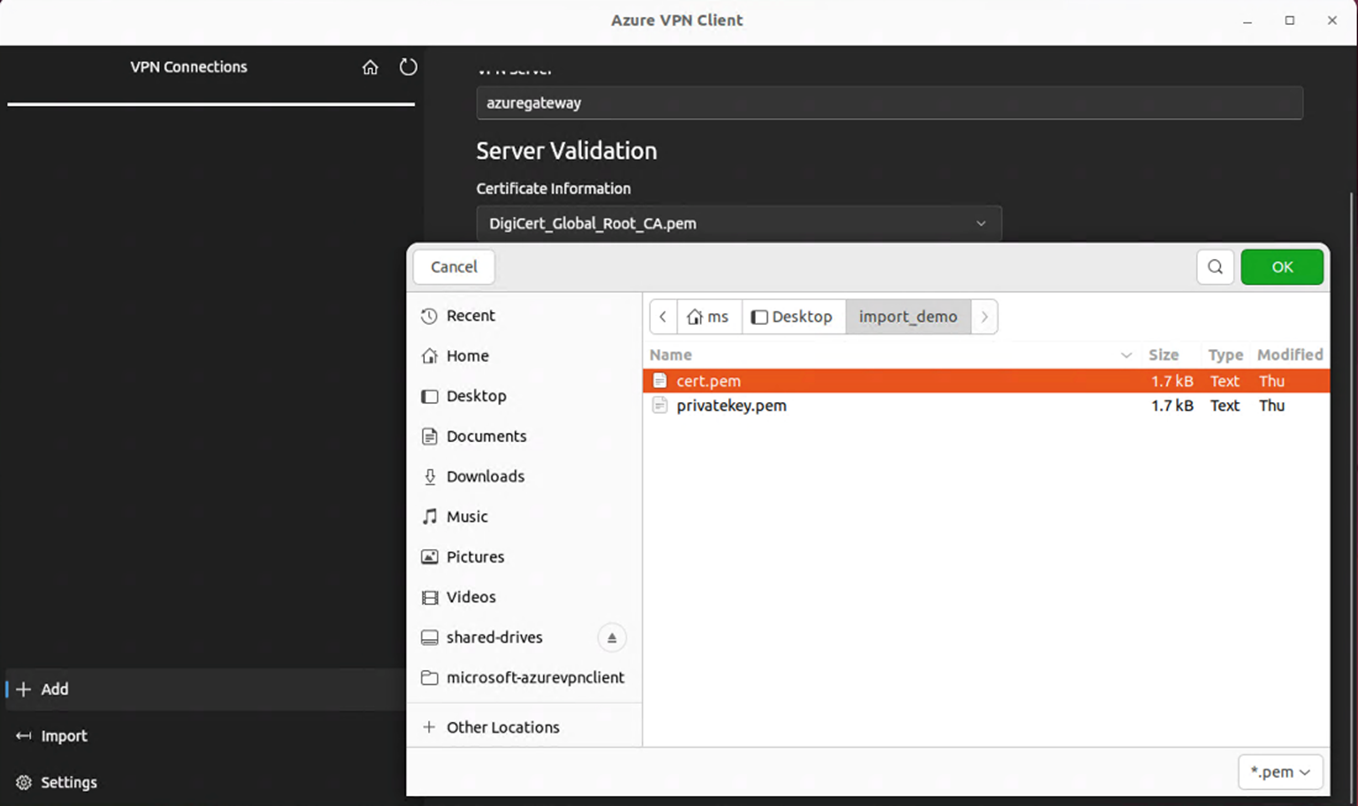

Pour ajouter des données publiques de certificat client, utilisez le sélecteur de fichiers et recherchez les fichiers .pem associés.

Pour ajouter la clé privée du certificat client, utilisez le sélecteur et sélectionnez le chemin des fichiers de certificat dans les zones de texte de la clé privée, avec l’extension de fichier .pem.

Une fois l’importation validée (importations sans erreur), sélectionnez Enregistrer.

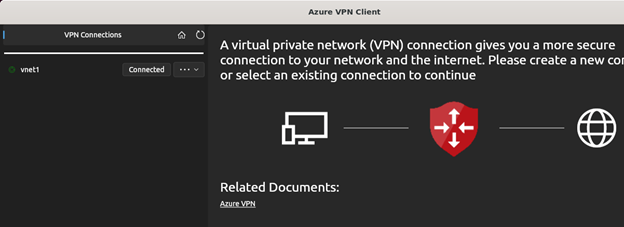

Dans le volet gauche, recherchez le profil de connexion VPN que vous avez créé. Sélectionnez Se connecter.

Une fois le client correctement connecté, l’état indique Connecté avec une icône verte.

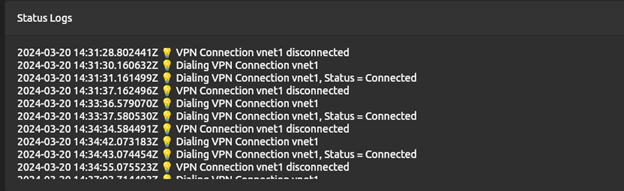

Vous pouvez afficher le résumé des journaux de connexion dans les Journaux d’état sur l’écran principal du client VPN.

Désinstaller Azure VPN Client

Si vous souhaitez désinstaller Azure VPN Client, utilisez la commande suivante dans le terminal :

sudo apt remove microsoft-azurevpnclient

Étapes suivantes

Pour obtenir des étapes supplémentaires, revenez à l’article du Portail Azure P2S.

Commentaires

Prochainement : Tout au long de l'année 2024, nous supprimerons progressivement les GitHub Issues en tant que mécanisme de retour d'information pour le contenu et nous les remplacerons par un nouveau système de retour d'information. Pour plus d’informations, voir: https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour