Cet article décrit comment assurer la conformité TIC 3.0 pour les applications et services Azure accessibles sur Internet. Il fournit des solutions et des ressources pour guider les organisations gouvernementales vers la conformité TIC 3.0. Il décrit également comment déployer les ressources nécessaires et comment intégrer les solutions dans des systèmes existants.

Notes

Microsoft fournit ces informations aux ministères et agences de la Branche exécutive civile fédérale (FCEB, Federal Civilian Executive Branch) dans le cadre d’une configuration suggérée pour faciliter la participation à la fonctionnalité CLAW (Cloud Log Aggregation Warehouse) de la CISA (Cybersecurity and Infrastructure Security Agency). Les configurations suggérées sont gérées par Microsoft et peuvent faire l’objet de modifications.

Architecture

Téléchargez un fichier Visio de cette architecture.

Dataflow

- Pare-feu

- Le pare-feu peut être de n’importe type à couche 3 ou 7.

- Le Pare-feu Azure et certains pare-feux tiers, également appelés appliances virtuelles réseau (NVA, Network Virtual Appliances), sont des pare-feux de couche 3.

- Azure Application Gateway avec le pare-feu d’applications web (WAF, Web Application Firewall) et Azure Front Door avec WAF sont des pare-feux de couche 7.

- Cet article fournit des solutions de déploiement pour le Pare-feu Azure, Application Gateway avec WAF et Azure Front Door avec des déploiements WAF.

- Le pare-feu applique des stratégies, collecte les métriques et journalise les transactions de connexion entre les services web et les utilisateurs et services qui accèdent aux services web.

- Le pare-feu peut être de n’importe type à couche 3 ou 7.

- Journaux de pare-feu

- Le Pare-feu Azure, Application Gateway avec WAF et Azure Front Door avec WAF envoient des journaux d’activité à l’espace de travail Log Analytics.

- Les pare-feux tiers envoient des journaux d’activité au format Syslog à l’espace de travail Log Analytics via une machine virtuelle de redirection Syslog.

- Espace de travail Log Analytics

- L’espace de travail Log Analytics est un référentiel pour journaux d’activité.

- Il peut héberger un service qui fournit une analyse personnalisée des données du trafic réseau provenant du pare-feu.

- Principal de service (application inscrite)

- Azure Event Hubs Standard

- CISA TALON

Composants

- Pare-feu. Votre architecture doit utiliser un ou plusieurs des pare-feux suivants. (Pour plus d’informations, consultez la section Alternatives de cet article.)

- Le Pare-feu Azure est un service de sécurité de pare-feu de réseau intelligent natif Cloud qui assure une protection améliorée contre les menaces pour les charges de travail cloud exécutées avec Azure. Il s’agit d’un service de pare-feu avec état intégral, doté d’une haute disponibilité intégrée et d’une scalabilité illimitée dans le cloud. Il existe deux niveaux de performance : Standard et Premium. Le Pare-feu Azure Premium comprend toutes les fonctionnalités du Pare-feu Azure Standard et fournit des fonctionnalités supplémentaires, comme l’inspection TLS et un système de protection et de prévention des intrusions (IDPS, intrusion detection and prevention system).

- Application Gateway avec WAF est un équilibreur de charge de trafic web régional qui vous permet de gérer le trafic vers vos applications web. WAF assure une protection centralisée améliorée de vos applications web contre des codes malveillants exploitant une faille de sécurité et des vulnérabilités courantes.

- Azure Front Door avec WAF est un équilibreur de charge de trafic web global qui vous permet de gérer le trafic vers vos applications web. Il fournit des fonctionnalités de réseau de distribution de contenu (CDN, content delivery network) pour accélérer et moderniser vos applications. WAF assure une protection centralisée améliorée de vos applications web contre des codes malveillants exploitant une faille de sécurité et des vulnérabilités courantes.

- Un pare-feu tiers est une NVA qui s’exécute sur une machine virtuelle Azure et utilise les services de pare-feu de fournisseurs autres que Microsoft. Microsoft prend en charge un vaste écosystème de fournisseurs tiers qui fournissent des services de pare-feu.

- Journalisation et authentification.

- Log Analytics est un outil disponible sur le Portail Azure qui vous permet de modifier des journaux d’activité d’Azure Monitor et d’exécuter des requêtes de journal sur ceux-ci. Pour plus d’informations, consultez Vue d’ensemble de Log Analytics dans Azure Monitor.

- Azure Monitor est une solution complète pour la collecte, l’analyse et l’exploitation de la télémétrie.

- Microsoft Entra ID fournit des services d'identité, l’authentification unique et l’authentification multifacteur sur les charges de travail Azure.

- Un principal de service (application inscrite) est une entité qui définit la stratégie d’accès et les autorisations pour un utilisateur ou une application dans un locataire Microsoft Entra.

- Event Hubs Standard est une plateforme de streaming Big Data et un service d’ingestion d’événement moderne.

- CISA TALON est un service géré par CISA qui s’exécute sur Azure. TALON se connecte à votre service Event Hubs, s’authentifie à l’aide d’un certificat fourni par CISA qui est associé à votre principal de service et collecte les journaux d’activité pour la consommation de CLAW.

Autres solutions

Il existe quelques alternatives que vous pouvez utiliser avec ces solutions :

- Vous pouvez séparer la collecte des journaux en domaines de responsabilité. Par exemple, vous pouvez envoyer des journaux d’activité Microsoft Entra à un espace de travail Log Analytics géré par l’équipe chargée des identités. Vous pouvez également envoyer des journaux réseau à un autre espace de travail Log Analytics géré par l’équipe réseau.

- Chaque exemple dans cet article utilise un pare-feu unique, mais certaines exigences ou architectures organisationnelles en nécessitent au moins deux. Par exemple, une architecture peut inclure une instance de Pare-feu Azure et une instance Application Gateway avec WAF. Les journaux d’activité de chaque pare-feu doivent être collectés et mis à la disposition de CISA TALON.

- Si votre environnement nécessite une sortie Internet à partir de machines virtuelles basées sur Azure, vous pouvez utiliser une solution de couche 3 comme le Pare-feu Azure ou un pare-feu tiers pour surveiller et journaliser le trafic sortant.

Détails du scénario

TIC 3.0 fait évoluer TIC d’une collecte de données locale vers une approche basée sur le cloud qui prend mieux en charge les applications et systèmes modernes. Il améliore les performances en vous permettant d’accéder directement aux applications Azure. Avec TIC 2.x, vous devez accéder aux applications Azure via un appareil de service géré de protocole Internet de confiance (MTIPS, Managed Trusted Internet Protocol Service) TIC 2.x, ce qui ralentit la réponse.

Le routage du trafic d’application via un pare-feu et la journalisation de ce trafic sont les fonctionnalités de base démontrées dans les solutions présentées ici. Le pare-feu peut être un Pare-feu Azure, Azure Front Door avec WAF, Application Gateway avec WAF ou une NVA tierce. Le pare-feu contribue à sécuriser le périmètre cloud et enregistre les journaux d’activité de chaque transaction. La solution de collecte et de livraison de journaux nécessite un espace de travail Log Analytics, une application inscrite et un Event Hub, indépendamment de la couche de pare-feu. L’espace de travail Log Analytics envoie des journaux d’activité à l’Event Hub.

CLAW est un service géré de CISA. CISA a publié TALON en fin 2022. TALON est un service géré de CISA qui utilise des fonctionnalités natives Azure. Une instance de TALON s’exécute dans chaque région Azure. TALON se connecte à des Event Hubs managés par des agences gouvernementales pour extraire le pare-feu d’agence et les journaux Microsoft Entra vers CISA CLAW.

Pour plus d’informations sur CLAW, TIC 3.0 et MTIPS, consultez :

- Recommandations relatives à l’initiative Trusted Internet Connections

- Documents d’aide principaux pour TIC 3.0

- Documents du Système de protection nationale de la cybersécurité (NCPS, National Cybersecurity Protection System)

- EINSTEIN

- Services gérés de protocole Internet de confiance (MTIPS, Managed Trusted Internet Protocol Services)

Cas d’usage potentiels

Les solutions de conformité TIC 3.0 sont couramment utilisées par les organisations fédérales et les agences gouvernementales pour leurs applications web et services d’API basées sur Azure.

Considérations

Ces considérations implémentent les piliers d’Azure Well-Architected Framework, un ensemble de principes directeurs que vous pouvez utiliser pour améliorer la qualité d’une charge de travail. Pour plus d'informations, consultez Microsoft Azure Well-Architected Framework.

- Évaluez votre architecture actuelle pour savoir laquelle des solutions présentées ici offre la meilleure approche pour la conformité TIC 3.0.

- Contactez votre représentant CISA pour demander un accès à CLAW.

- Utilisez les boutons Déployer sur Azure dans cet article pour déployer une ou plusieurs des solutions dans un environnement de test. Cela vous permet de vous familiariser avec le processus et les ressources déployées.

- Consultez Conformité TIC 3.0 pour les applications accessibles sur Internet, un article complémentaire fournissant plus de détails et de ressources pour TIC 3.0 :

- Des informations supplémentaires sur la façon d’obtenir la conformité.

- Des modèles ARM pour simplifier le déploiement.

- Des informations pour faciliter l’intégration des ressources existantes dans la solution.

- Les types de journaux collectés pour chaque couche de service et les requêtes Kusto pour examiner les journaux d’activité collectés par CISA. Vous pouvez utiliser les requêtes pour les exigences de sécurité de votre organisation.

Fiabilité

La fiabilité permet de s’assurer que votre application tient vos engagements auprès de vos clients. Pour plus d’informations, consultez la page Vue d’ensemble du pilier de fiabilité.

- Les Pare-feux Azure Standard et Premium s’intègrent aux zones de disponibilité pour augmenter la disponibilité.

- Application Gateway v2 prend en charge la mise à l’échelle automatique et les zones de disponibilité pour augmenter la fiabilité.

- Les implémentations multirégions qui incluent des services d’équilibrage de charge comme Azure Front Door peuvent améliorer la fiabilité et la résilience.

- Event Hubs Standard et Premium fournissent une géo-reprise d'activité après sinistre qui permet à un espace de noms de basculer vers une région secondaire.

Sécurité

La sécurité fournit des garanties contre les attaques délibérées, et contre l’utilisation abusive de vos données et systèmes importants. Pour plus d’informations, consultez Vue d’ensemble du pilier Sécurité.

- Un principal de service est créé lorsque vous inscrivez une application d’entreprise. Utilisez un schéma d’affectation qui indique l’objectif de chaque principal de service.

- Effectuez des audits pour déterminer l’activité des principaux de service et l’état des propriétaires de principal de service.

- Le Pare-feu Azure a des stratégies standard. Les WAF associés à Application Gateway et Azure Front Door disposent d’ensembles de règles pour vous aider à sécuriser votre service web. Commencez par ces ensembles de règles et générez des stratégies organisationnelles au fil du temps en fonction des exigences de secteur d’activité, des meilleures pratiques et des réglementations gouvernementales.

- L’accès à Event Hubs est autorisé via les identités managées Microsoft Entra et via un certificat fourni par CISA.

Optimisation des coûts

L’optimisation des coûts consiste à réduire les dépenses inutiles et à améliorer l’efficacité opérationnelle. Pour plus d’informations, consultez Vue d’ensemble du pilier d’optimisation des coûts.

Le coût de chaque solution diminue à mesure que les ressources augmentent. Le prix dans ce scénario d’exemple de calculatrice de prix Azure est basé sur la solution du Pare-feu Azure. Les coûts peuvent augmenter si vous modifiez la configuration. Avec certains plans, les coûts augmentent à mesure que le nombre de journaux ingérés augmente.

Notes

Utilisez la calculatrice de prix Azure pour obtenir une tarification à jour basée sur les ressources déployées pour la solution sélectionnée.

Excellence opérationnelle

L’excellence opérationnelle couvre les processus d’exploitation qui déploient une application et maintiennent son fonctionnement en production. Pour plus d’informations, consultez Vue d’ensemble du pilier Excellence opérationnelle.

- Des alertes Azure Monitor sont intégrées aux solutions pour vous avertir lorsqu’un chargement ne parvient pas à livrer des journaux d’activité à CLAW. Vous devez déterminer la gravité des alertes et comment y répondre.

- Vous pouvez utiliser des modèles ARM pour accélérer le déploiement d’architectures TIC 3.0 pour de nouvelles applications.

Efficacité des performances

L’efficacité des performances est la capacité de votre charge de travail à s’adapter à la demande des utilisateurs de façon efficace. Pour plus d’informations, consultez Vue d’ensemble du pilier d’efficacité des performances.

- Le Pare-feu Azure, Application Gateway, Azure Front Door et Event Hubs sont mis à l’échelle à mesure que l’utilisation augmente.

- Le Pare-feu Azure Premium autorise davantage de connexions TCP que l’édition Standard et offre plus de bande passante.

- Application Gateway v2 garantit automatiquement que les nouvelles instances sont réparties sur les domaines d’erreur et les domaines de mise à jour.

- Azure Front Door fournit la mise en cache, la compression, l’accélération du trafic et la terminaison TLS pour améliorer les performances.

- Event Hubs Standard et Premium fournissent une majoration automatique pour effectuer un scale-up à mesure que la charge augmente.

Déployer une solution de Pare-feu Azure

La solution suivante utilise le Pare-feu Azure pour gérer le trafic entrant dans votre environnement d’applications Azure. La solution inclut toutes les ressources permettant de générer, collecter et livrer des journaux d’activité à CLAW. Elle comprend également un service d’application pour suivre les types de données de télémétrie collectées par le pare-feu.

La solution inclut :

- Un réseau virtuel avec des sous-réseaux distincts pour le pare-feu et les serveurs.

- Un espace de travail Log Analytics.

- Le Pare-feu Azure avec une stratégie réseau pour l’accès à Internet.

- Des paramètres de diagnostic du Pare-feu Azure qui envoient des journaux à l’espace de travail Log Analytics.

- Une table de routage associée au groupe de ressources de l’application pour router le service d’application vers le pare-feu pour les journaux d’activité qu’il génère.

- Une application inscrite.

- Un Event Hub.

- Une règle d’alerte qui envoie un e-mail en cas d’échec d’un travail.

Toutes les ressources sont déployées sur un seul abonnement et réseau virtuel pour plus de simplicité. Vous pouvez déployer les ressources dans n’importe quelle combinaison de groupes de ressources ou sur plusieurs réseaux virtuels.

Tâches de post-déploiement

Après le déploiement, votre environnement effectue les fonctionnalités et connexions de journalisation du pare-feu. Pour respecter la conformité avec les stratégies TIC 3.0 pour la collecte de données de télémétrie réseau, vous devez vous assurer que les journaux d’activité sont bien acheminés vers CISA CLAW. Les étapes post-déploiement terminent les tâches pour activer la conformité. Pour compléter ces étapes, vous devez vous coordonner avec CISA, car cette dernière doit fournir un certificat à associer à votre principal de service. Consultez les tâches post-déploiement pour des détails étape par étape.

Vous devez effectuer manuellement les tâches suivantes après le déploiement. Vous ne pouvez pas les compléter à l’aide d’un modèle ARM.

- Obtenez un certificat de clé publique de CISA.

- Créez un principal de service (inscription d’application).

- Ajoutez le certificat de clé publique à l’inscription d’application.

- Attribuez à l’application le rôle de Récepteur de données Azure Event Hubs dans l’étendue de l’espace de noms Event Hubs.

- Activez le flux en envoyant l’ID de locataire Azure, l’ID d’application (client), le nom de l’espace de noms Event Hub, le nom de l’Event Hub et le nom du groupe de consommateurs à CISA.

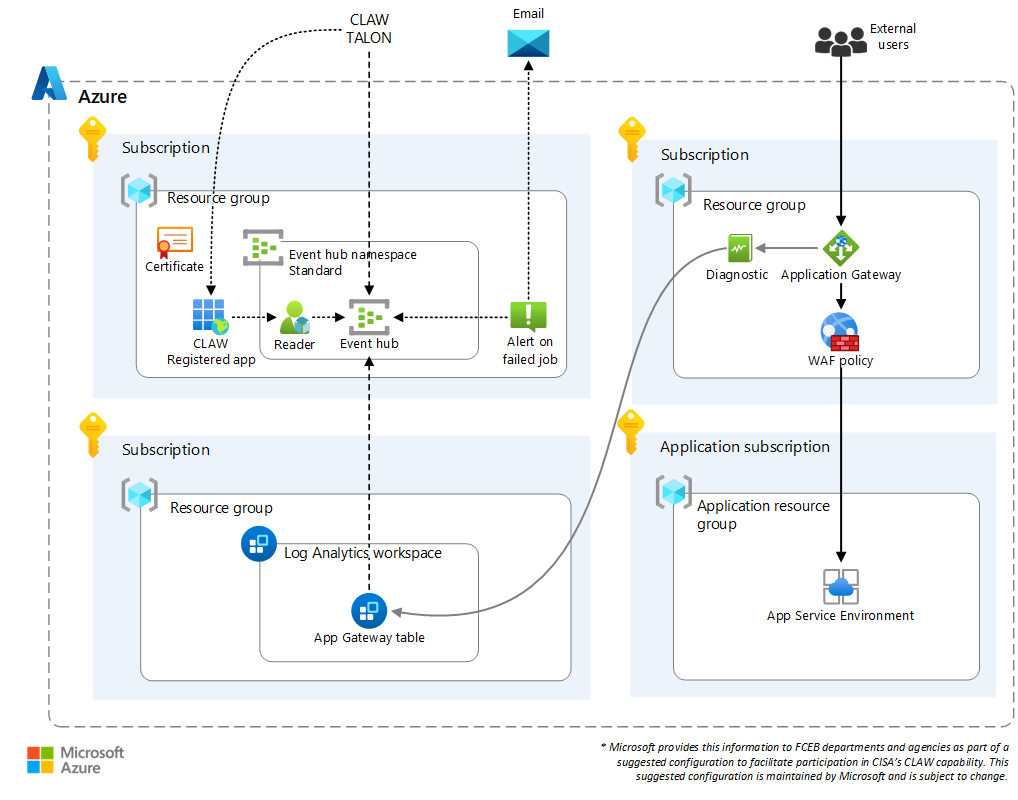

Déployer une solution qui utilise Application Gateway avec WAF

La solution suivante utilise Application Gateway avec WAF pour gérer le trafic entrant dans votre environnement d’applications Azure. La solution inclut toutes les ressources permettant de générer, collecter et livrer des journaux d’activité à CLAW. Elle comprend également un service d’application pour suivre les types de données de télémétrie collectées par le pare-feu.

La solution inclut :

- Un réseau virtuel avec des sous-réseaux distincts pour le pare-feu et les serveurs.

- Un espace de travail Log Analytics.

- Une instance Application Gateway v2 avec WAF. Le WAF est configuré avec un bot et des stratégies managées de Microsoft.

- Des paramètres de diagnostic Application Gateway v2 qui envoient des journaux d’activité à l’espace de travail Log Analytics.

- Une application inscrite.

- Un Event Hub.

- Une règle d’alerte qui envoie un e-mail en cas d’échec d’un travail.

Toutes les ressources sont déployées sur un seul abonnement et réseau virtuel pour plus de simplicité. Vous pouvez déployer les ressources dans n’importe quelle combinaison de groupes de ressources ou sur plusieurs réseaux virtuels.

Tâches de post-déploiement

Après le déploiement, votre environnement effectue les fonctionnalités et connexions de journalisation du pare-feu. Pour respecter la conformité avec les stratégies TIC 3.0 pour la collecte de données de télémétrie réseau, vous devez vous assurer que les journaux d’activité sont bien acheminés vers CISA CLAW. Les étapes post-déploiement terminent les tâches pour activer la conformité. Pour compléter ces étapes, vous devez vous coordonner avec CISA, car cette dernière doit fournir un certificat à associer à votre principal de service. Consultez les tâches post-déploiement pour des détails étape par étape.

Vous devez effectuer manuellement les tâches suivantes après le déploiement. Vous ne pouvez pas les compléter à l’aide d’un modèle ARM.

- Obtenez un certificat de clé publique de CISA.

- Créez un principal de service (inscription d’application).

- Ajoutez le certificat de clé publique à l’inscription d’application.

- Attribuez à l’application le rôle de Récepteur de données Azure Event Hubs dans l’étendue de l’espace de noms Event Hubs.

- Activez le flux en envoyant l’ID de locataire Azure, l’ID d’application (client), le nom de l’espace de noms Event Hub, le nom de l’Event Hub et le nom du groupe de consommateurs à CISA.

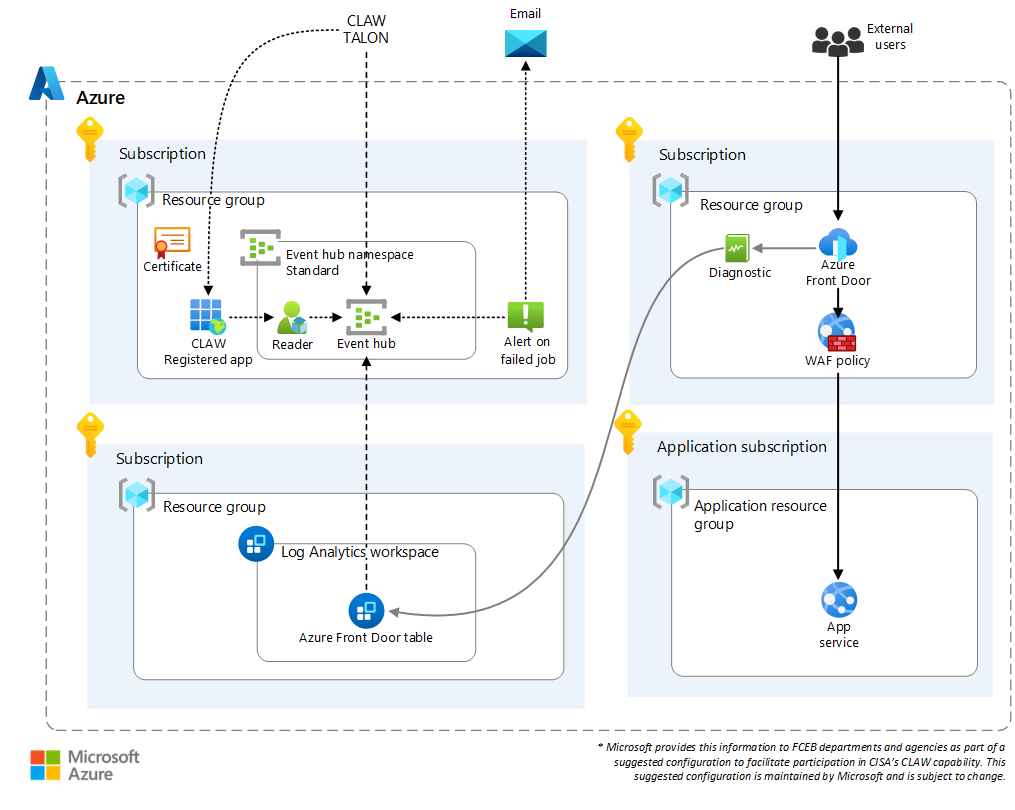

Déployer une solution qui utilise Azure Front Door avec WAF

La solution suivante utilise Azure Front Door avec WAF pour gérer le trafic entrant dans votre environnement d’applications Azure. La solution inclut toutes les ressources permettant de générer, collecter et livrer des journaux d’activité à CLAW. Elle comprend également un service d’application pour suivre les types de données de télémétrie collectées par le pare-feu.

La solution inclut :

- Un réseau virtuel avec des sous-réseaux distincts pour le pare-feu et les serveurs.

- Un espace de travail Log Analytics.

- Créez une instance Azure Front Door avec WAF. Le WAF est configuré avec un bot et des stratégies managées de Microsoft.

- Des paramètres de diagnostic Azure Front Door qui envoient des journaux d’activité à l’espace de travail Log Analytics.

- Une application inscrite.

- Un Event Hub.

- Une règle d’alerte qui envoie un e-mail en cas d’échec d’un travail.

Toutes les ressources sont déployées sur un seul abonnement et réseau virtuel pour plus de simplicité. Vous pouvez déployer les ressources dans n’importe quelle combinaison de groupes de ressources ou sur plusieurs réseaux virtuels.

Tâches de post-déploiement

Après le déploiement, votre environnement effectue les fonctionnalités et connexions de journalisation du pare-feu. Pour respecter la conformité avec les stratégies TIC 3.0 pour la collecte de données de télémétrie réseau, vous devez vous assurer que les journaux d’activité sont bien acheminés vers CISA CLAW. Les étapes post-déploiement terminent les tâches pour activer la conformité. Pour compléter ces étapes, vous devez vous coordonner avec CISA, car cette dernière doit fournir un certificat à associer à votre principal de service. Consultez les tâches post-déploiement pour des détails étape par étape.

Vous devez effectuer manuellement les tâches suivantes après le déploiement. Vous ne pouvez pas les compléter à l’aide d’un modèle ARM.

- Obtenez un certificat de clé publique de CISA.

- Créez un principal de service (inscription d’application).

- Ajoutez le certificat de clé publique à l’inscription d’application.

- Attribuez à l’application le rôle de Récepteur de données Azure Event Hubs dans l’étendue de l’espace de noms Event Hubs.

- Activez le flux en envoyant l’ID de locataire Azure, l’ID d’application (client), le nom de l’espace de noms Event Hub, le nom de l’Event Hub et le nom du groupe de consommateurs à CISA.

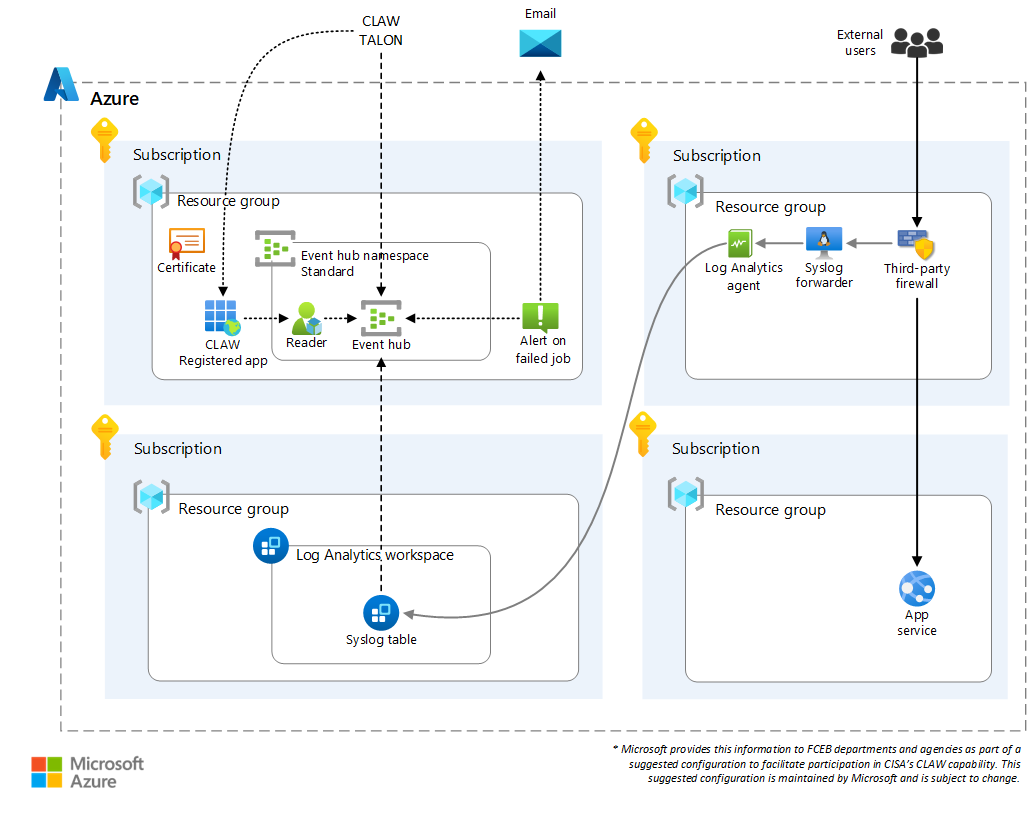

Solution de pare-feu tiers (NVA)

Notes

Les ressources de déploiement ne sont pas fournies pour cette solution. Elle est incluse uniquement à titre d’aide.

La solution suivante montre comment vous pouvez utiliser un pare-feu tiers pour gérer le trafic entrant dans votre environnement d’applications Azure et implémenter la conformité TIC 3.0. Les pare-feux tiers nécessitent l’utilisation d’une machine virtuelle de redirection Syslog. Ses agents doivent être inscrits auprès de l’espace de travail Log Analytics. Le pare-feu tiers est configuré pour exporter ses journaux d’activité au format Syslog vers la machine virtuelle de redirection Syslog. L’agent est configuré pour envoyer ses journaux d’activité à l’espace de travail Log Analytics. Une fois que les journaux d’activité se trouvent dans l’espace de travail Log Analytics, ils sont envoyés à Event Hubs et traités comme dans les autres solutions décrites dans cet article.

Tâches de post-déploiement

Après le déploiement, votre environnement effectue les fonctionnalités et connexions de journalisation du pare-feu. Pour respecter la conformité avec les stratégies TIC 3.0 pour la collecte de données de télémétrie réseau, vous devez vous assurer que les journaux d’activité sont bien acheminés vers CISA CLAW. Les étapes post-déploiement terminent les tâches pour activer la conformité. Pour compléter ces étapes, vous devez vous coordonner avec CISA, car cette dernière doit fournir un certificat à associer à votre principal de service. Consultez les tâches post-déploiement pour des détails étape par étape.

Vous devez effectuer manuellement les tâches suivantes après le déploiement. Vous ne pouvez pas les compléter à l’aide d’un modèle ARM.

- Obtenez un certificat de clé publique de CISA.

- Créez un principal de service (inscription d’application).

- Ajoutez le certificat de clé publique à l’inscription d’application.

- Attribuez à l’application le rôle de Récepteur de données Azure Event Hubs dans l’étendue de l’espace de noms Event Hubs.

- Activez le flux en envoyant l’ID de locataire Azure, l’ID d’application (client), le nom de l’espace de noms Event Hub, le nom de l’Event Hub et le nom du groupe de consommateurs à CISA.

Contributeurs

Cet article est géré par Microsoft. Il a été écrit à l’origine par les contributeurs suivants.

Auteur principal :

- Paul Lizer | Architecte de solutions cloud senior

Autre contributeur :

- Mick Alberts | Rédacteur technique

Pour afficher les profils LinkedIn non publics, connectez-vous à LinkedIn.

Étapes suivantes

- Documents d’aide principaux pour TIC 3.0

- Documents du Système de protection nationale de la cybersécurité (NCPS, National Cybersecurity Protection System)

- EINSTEIN

- Services gérés de protocole Internet de confiance (MTIPS, Managed Trusted Internet Protocol Services)

- Connexion Internet de confiance Azure—Étendue

- Innovation d’application fédérale (Federal App Innovation)—TIC 3.0

- Qu’est-ce qu’un pare-feu Azure ?

- Documentation du Pare-feu Azure

- Qu’est-ce qu’Azure Application Gateway ?

- Azure Front Door

- Présentation d'Azure WAF

- Présentation de Log Analytics dans Azure Monitor

- Nouveautés des concentrateurs d’événements Azure ?

- Vue d’ensemble des alertes dans Azure

- Objets application et principal de service dans Microsoft Entra ID

- Utiliser le portail pour créer une application et un principal du service Microsoft Entra pouvant accéder aux ressources

- Inscrire une application à l’aide de la plateforme d’identités Microsoft

- Attribuer des rôles Azure à l’aide du portail Azure

- Créer des groupes de ressources

- Guide pratique pour trouver votre ID de locataire Microsoft Entra

- Collecter les sources de données Syslog avec l’agent Log Analytics

- Analyser des données de texte dans les journaux d’activité Azure Monitor

- Introduction à la journalisation des flux pour les groupes de sécurité réseau.

- Que sont les identités managées pour les ressources Azure ?

- Déployer et configurer un pare-feu Azure à l’aide du portail Azure