Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

L’Australian Cyber Security Center (ACSC) dirige les efforts du gouvernement australien pour améliorer la cybersécurité. L’ACSC recommande à toutes les organisations australiennes d’implémenter les huit stratégies d’atténuation essential à partir des stratégies d’atténuation des incidents de cybersécurité de l’ACSC comme base de référence. La base de référence, connue sous le nom de Huit essentiels, sont des mesures de cybersécurité fondamentales qui rendent beaucoup plus difficile pour les adversaires de compromettre les systèmes.

Les huit niveaux de maturité essentiels permettent aux organisations d’évaluer la pertinence de leurs mesures de cybersécurité par rapport aux menaces courantes dans le paysage interconnecté des TIC d’aujourd’hui.

Les sauvegardes sont une stratégie essentielle pour s’assurer que les données importantes sont protégées contre toute perte, qu’elle se produise à la suite de moyens physiques tels qu’une défaillance matérielle, un vol, des dommages accidentels ou des catastrophes naturelles, ou des moyens logiques tels que la suppression accidentelle, la corruption et les infections de virus ou de programmes malveillants. En tant qu’atténuation Essential Huit, les sauvegardes sont peut-être l’une des plus difficiles à fournir des instructions normatives pour l’implémentation varie considérablement en fonction des besoins uniques de chaque organization. L’importance des sauvegardes régulières peut être vue par son inclusion de l’une des huit stratégies essentielles dans les stratégies d’atténuation des incidents de cybersécurité d’ACSC.

L’approche traditionnelle des sauvegardes consiste à effectuer une copie complète, différentielle ou incrémentielle des données selon une planification régulière et à stocker le support de sauvegarde hors connexion, idéalement dans une installation distincte, afin qu’une copie propre de vos données puisse être restaurée en temps voulu. Bien qu’il puisse être tentant d’miroir une telle approche dans un monde en ligne, l’échelle des services cloud peut rendre ces mesures peu pratiques et coûteuses.

Cela signifie-t-il que vous n’avez pas besoin de sauvegarder vos données avec des services tels que Microsoft 365 ? Non! Vous devez absolument vous assurer que vos informations sont protégées. Toutefois, la façon dont vous vous y prendrez avec des services tels que Microsoft 365 sera naturellement différente de la façon dont vous pouvez actuellement protéger vos partages de fichiers locaux. Les organisations doivent se concentrer sur la configuration des paramètres de rétention intégrés pour s’assurer que les données sont protégées au sein du service en fonction des besoins de l’entreprise. Les organisations doivent également investir dans un schéma de classification des données pour identifier les informations réellement critiques à protéger avec d’autres contrôles. Microsoft 365 fournit des services permettant aux utilisateurs et aux administrateurs de restaurer des fichiers et des e-mails en cas de suppression ou d’altération accidentelle. Pour les données stockées dans des charges de travail locales ou dans des services Azure, Sauvegarde Azure fournit une solution simple, sécurisée et économique pour sauvegarder les données et les récupérer à partir du cloud Microsoft Azure.

Enfin, dans un scénario de récupération d’urgence, la configuration nécessaire pour restaurer l’environnement en status opérationnelle peut être aussi importante que les données elles-mêmes. Les informations sur le serveur et le domaine peuvent être capturées via une sauvegarde de l’état du système avec l’agent Microsoft Azure Recovery Services (MARS) et stockées dans le service Sauvegarde Azure. Pour la configuration des services cloud tels que Microsoft 365 et Azure, les solutions d’infrastructure en tant que code offrent une alternative aux modifications manuelles directement dans le portail d’administration, avec des scripts ou des modèles de déploiement capables de réinitialiser un environnement aux paramètres souhaités ou de provisionner un deuxième locataire avec la même configuration.

Comme l’essentiel huit décrit un ensemble minimal de mesures préventives, les organisations doivent mettre en œuvre des mesures supplémentaires lorsque cela est justifié par leur environnement. En outre, bien que le huit essentiel puisse aider à atténuer la plupart des cybermenaces, il n’atténuera pas toutes les cybermenaces. Par conséquent, d’autres stratégies d’atténuation et contrôles de sécurité doivent être pris en compte, notamment les stratégies des stratégies d’atténuation des incidents de cybersécurité | Cyber.gov.au et le Manuel de sécurité des informations (ISM) | Cyber.gov.au.

Un mappage entre les niveaux de maturité 1, 2 et 3 du composant Sauvegardes régulières des huit contrôles Essentiels à l’ISM est décrit dans le tableau suivant :

| Contrôle ISM mars 2025 | Niveau de maturité | Atténuation |

|---|---|---|

| 1511 | 1, 2, 3 | Les sauvegardes de données, d’applications et de paramètres sont effectuées et conservées conformément aux exigences de criticité métier et de continuité de l’activité. |

| 1515 | 1, 2, 3 | La restauration des données, des applications et des paramètres des sauvegardes à un point dans le temps commun est testée dans le cadre d’exercices de récupération d’urgence. |

| 1810 | 1, 2, 3 | Les sauvegardes de données, d’applications et de paramètres sont synchronisées pour permettre la restauration à un point commun dans le temps. |

| 1811 | 1, 2, 3 | Les sauvegardes de données, d’applications et de paramètres sont conservées de manière sécurisée et résiliente. |

| 1812 | 1, 2, 3 | Les comptes d’utilisateur non privilégiés ne peuvent pas accéder aux sauvegardes appartenant à d’autres comptes. |

| 1814 | 1, 2, 3 | Les comptes d’utilisateur non privilégiés ne peuvent pas modifier et supprimer des sauvegardes. |

| 1705 | 2, 3 | Les comptes d’utilisateur privilégiés (à l’exception des comptes d’administrateur de sauvegarde) ne peuvent pas accéder aux sauvegardes appartenant à d’autres comptes |

| 1707 | 2, 3 | Les comptes d’utilisateur privilégiés (à l’exception des comptes d’administrateur de sauvegarde) ne peuvent pas modifier et supprimer les sauvegardes. |

| 1813 | 2, 3 | Les comptes d’utilisateur non privilégiés ne peuvent pas accéder aux sauvegardes appartenant à d’autres comptes, ni à leurs propres comptes. |

| 1706 | 3 | Les comptes d’utilisateur privilégiés (à l’exception des comptes d’administrateur de sauvegarde) ne peuvent pas accéder à leurs propres sauvegardes. |

| 1708 | 3 | Les comptes d’administrateur de sauvegarde ne peuvent pas modifier et supprimer les sauvegardes pendant leur période de rétention. |

Approche

rétention In-Place dans Microsoft 365

Dans le modèle de responsabilité partagée, les clients conservent toujours la responsabilité des informations et des données. Les implémentations de sauvegarde traditionnelles se concentrent généralement sur la protection du conteneur de stockage et de tout ce qu’il contient. Cette stratégie fourre-tout a peut-être été nécessaire pour se protéger contre la grande variété de menaces rencontrées localement, mais avec l’adoption des services cloud, la responsabilité de l’environnement physique passe au fournisseur de cloud et d’autres contrôles peuvent être utilisés pour atténuer les menaces de perte ou de défaillance de l’équipement et la corruption physique ou logique des données qui pourraient se produire en conséquence. Dans ce cas, la nécessité de récupérer l’infrastructure à partir d’une sauvegarde peut être annulée par les développements de résilience.

Une description complète de la résilience et de la continuité des services cloud Microsoft dépasse le cadre de ce document. Les organisations doivent se familiariser avec les concepts présentés dans le Guide d’évaluation des risques pour Microsoft Cloud et passer en revue les rapports d’audit externes appropriés disponibles via le portail d’approbation de service.

L’un des principes standard de la protection des informations est que les données et les sauvegardes doivent être conservées séparément, de sorte que l’idée d’utiliser la rétention au sein du service semble souvent contre-intuitive pour les clients au premier abord. La conservation des informations au sein d’un service cloud présente de nombreux avantages. Considérez le stockage disponible pour la organization moyenne avec Microsoft 365 E3 licence :

- OneDrive Entreprise, où un utilisateur stocke ses propres fichiers comme un répertoire de base sur un partage de fichiers, fournit 1 To par utilisateur avec une option pour étendre le stockage par défaut à 5 To, et plus de stockage disponible sur demande pour Support Microsoft.

- Exchange Online permet une boîte aux lettres principale de 100 Go et un stockage illimité dans une archive personnelle.

- SharePoint Online, qui fournit le stockage principal pour les sites de collaboration et Microsoft Teams, fournit un stockage mis en pool initial de 1 To par client et 10 Go supplémentaires par utilisateur sous licence.

Par conséquent, pour un organization classique de 1 000 utilisateurs, Microsoft 365 fournit plus de 5 111 To ou 5,11 Po de stockage avant même que vous ne preniez en compte le stockage illimité pour les archives de boîtes aux lettres et les boîtes aux lettres et les fichiers personnels des utilisateurs partis.

La duplication de toutes ces informations dans un service externe prend beaucoup de temps à transférer pour les opérations de sauvegarde et de restauration, et au fil du temps peut représenter un coût financier important pour l’entreprise. De plus, il existe d’autres risques à prendre en compte lors du déplacement de données en dehors du service, tels que les implications en matière de conformité réglementaire du transfert de données en dehors de la région géographique, intentionnellement ou non, ou le risque potentiel d’exposition de données compromises par le biais de services tiers. En fin de compte, l’une des plus grandes considérations est la commodité de l’utilisateur : en cas de fichiers supprimés ou même d’une infection par rançongiciel qui efface l’intégralité du répertoire d’un utilisateur, OneDrive Entreprise permet à un utilisateur de restaurer facilement une bonne version d’un fichier, ou de restaurer toute une bibliothèque à un point particulier dans le temps, le tout sans l’aide de l’administrateur.

Stratégies de rétention et étiquettes de rétention

Les stratégies et étiquettes de rétention permettent de contrôler la façon dont les données sont conservées dans Microsoft 365. Les stratégies de rétention peuvent être appliquées à des emplacements tels que les boîtes aux lettres Exchange Online et les dossiers publics, les sites SharePoint Online, les comptes OneDrive Entreprise, les groupes Microsoft 365, les messages Teams et le contenu Viva Engage (Yammer). Une stratégie unique peut être appliquée à plusieurs emplacements ou à des sites ou utilisateurs individuels, et les éléments héritent des paramètres de rétention attribués au conteneur. Lorsque les paramètres de rétention sont appliqués, les utilisateurs travaillent avec leurs fichiers ou e-mails de la manière habituelle, mais le système stocke en toute transparence une copie des données dans un emplacement sécurisé masqué aux utilisateurs chaque fois qu’un fichier ou un message est modifié ou supprimé.

Pour plus d’informations sur le fonctionnement des paramètres de rétention pour différentes charges de travail, consultez les articles suivants :

- En savoir plus sur la rétention dans SharePoint et OneDrive

- En savoir plus sur la rétention dans Microsoft Teams

- En savoir plus sur la rétention pour Viva Engage (Yammer)

- Découvrir la rétention pour Exchange

Les stratégies de rétention doivent être utilisées pour affecter les mêmes paramètres de rétention pour le contenu au niveau d’un site ou d’une boîte aux lettres. Toutefois, pour des étiquettes de rétention d’application plus granulaires, vous pouvez affecter des paramètres au niveau d’un élément (dossier, document ou e-mail). Contrairement aux stratégies de rétention, les étiquettes de rétention voyagent avec le contenu s’il est déplacé vers un autre emplacement dans votre locataire Microsoft 365. Les étiquettes de rétention fournissent également des fonctionnalités que les stratégies de rétention n’ont pas, telles que le déclenchement d’une révision de destruction à la fin de la période de rétention ou le marquage du contenu en tant qu’enregistrement.

Les étiquettes de rétention peuvent être appliquées manuellement ou automatiquement en fonction de mots clés, de modèles, de types d’informations sensibles ou de classifieurs pouvant être formés. Les types d’informations sensibles peuvent être utilisés pour reconnaître des modèles représentant des informations confidentielles dans des fichiers et des e-mails, tels que des données personnelles, des numéros de compte financiers et des données médicales. Les classifieurs pouvant être formés étendent cette approche en utilisant le Machine Learning pour comprendre et classifier un élément en fonction de ce qu’il est, en reconnaissant immédiatement les CV et le code source ou organization des informations spécifiques telles que les contrats et les ordres de travail après une période d’entraînement.

Les stratégies et étiquettes de rétention sont des composants essentiels d’un plan de gestion du cycle de vie des données et doivent être évaluées à la fois en termes de support de sauvegarde et de leurs implications plus larges en matière de gouvernance des données.

Exceptions à la rétention In-Place

Pour certains types d’informations vraiment critiques, il peut être pratique de conserver une copie en dehors de la services en ligne. Les plans de récupération d’urgence et le registre des contacts des employés stockés dans un site SharePoint n’auraient que peu de valeur si, par exemple, les pannes d’alimentation ou de communication vous empêcheraient d’accéder à Internet. Les organisations doivent utiliser des pratiques de gestion des risques standard pour s’assurer qu’elles planifient correctement les événements importants en fonction de la probabilité et de l’impact. L’identification et la classification des données peuvent vous aider à garantir que les informations les plus importantes peuvent être stockées dans un autre emplacement sans avoir à dupliquer des données inutiles.

Bien qu’ils ne soient pas destinés à être des solutions de sauvegarde ou de récupération, OneDrive Entreprise et Outlook dans le cadre de Microsoft Office Apps for Enterprise stockent des copies de données synchronisées avec les services cloud sur l’ordinateur local d’un utilisateur, qui sont accessibles ou même copiées si l’accès à la source de données d’origine n’est pas disponible. L’application cliente OneDrive peut également être utilisée pour synchroniser des documents clés sur un ordinateur hors site.

Des outils de migration tiers peuvent être utilisés pour miroir du contenu entre les instances services en ligne et de secours de Microsoft SharePoint Server ou Microsoft Exchange Server dans des solutions de cloud privé. Ces solutions complexes et coûteuses ne seraient pas justifiées pour la plupart des organisations ou des utilisateurs, mais pourraient être implémentées pour les données et les comptes critiques pour l’entreprise si elles sont jugées nécessaires par le biais d’une analyse quantitative des risques.

Sauvegarder des services locaux et cloud avec Sauvegarde Azure

Le service Sauvegarde Azure fournit une solution simple, sécurisée et économique pour sauvegarder et récupérer des données locales et basées sur le cloud à partir de Microsoft Azure. Les contrôles natifs dans Azure permettent de sauvegarder des machines virtuelles Windows/Linux, des Disques managés Azure, des partages Azure Files, des bases de données SQL, des bases de données SAP HANA et des objets blob Azure. L’agent Microsoft Azure Recovery Services (MARS) permet de sauvegarder des fichiers, des dossiers et l’état du système à partir de machines virtuelles ou locales, et d’intégrer des serveurs Sauvegarde Azure Server (MABS) locaux ou System Center Data Protection Manager (DPM) pour sauvegarder des charges de travail telles que des machines virtuelles Hyper-V, Microsoft SQL Server, SharePoint Server, Microsoft Exchange ou même des machines virtuelles VMware.

Sauvegarde Azure comprend des fonctionnalités de sécurité étendues pour protéger les données en transit et au repos, notamment des contrôles d’accès en fonction du rôle affinés, le chiffrement des données, la protection contre les suppressions involontaires, ainsi que la surveillance et l’alerte d’activités suspectes.

Gestion et contrôle de l’identité et de l’accès utilisateur

Les comptes de stockage utilisés par les coffres Recovery Services sont isolés et ne sont pas accessibles aux utilisateurs à des fins malveillantes. L’accès est autorisé uniquement par le biais d’opérations de gestion Sauvegarde Azure, telles que la restauration. Sauvegarde Azure vous permet de contrôler les opérations gérées par le biais d’un accès affiné à l’aide du contrôle d’accès en fonction du rôle Azure (Azure RBAC). Azure RBAC vous permet de séparer les tâches au sein de votre équipe et d’accorder uniquement la quantité d’accès aux utilisateurs nécessaires pour effectuer leur travail.

Sauvegarde Azure fournit trois rôles intégrés pour contrôler les opérations de gestion des sauvegardes :

- Contributeur de sauvegarde : pour créer et gérer des sauvegardes, à l’exception de la suppression du coffre Recovery Services et de l’accès à d’autres personnes

- Opérateur de sauvegarde : tout ce qu’un contributeur fait, à l’exception de la suppression de la sauvegarde et de la gestion des stratégies de sauvegarde

- Lecteur de sauvegarde : autorisations pour afficher toutes les opérations de gestion des sauvegardes

Vous trouverez également des détails supplémentaires sur les capacités spécifiques attribuées à ces trois rôles intégrés dans la page suivante Gérer les sauvegardes avec le contrôle d’accès en fonction du rôle Azure. Une attention particulière doit également porter sur les propriétaires de ressources Azure (par exemple, les propriétaires de groupes de ressources Azure) car ils héritent des autorisations sur leurs ressources, y compris les autorisations Sauvegarde Azure.

Pour fournir une couche supplémentaire de protection aux opérations critiques sur vos coffres Recovery Services, Sauvegarde Azure prend en charge l’autorisation multi-utilisateur via Resource Guard. Bien que Microsoft Entra Privileged Identity Management puisse être utilisé pour s’assurer que les administrateurs de sauvegarde doivent obtenir l’approbation pour accéder à des autorisations élevées, l’utilisateur aurait ensuite accès à toutes les fonctionnalités offertes par le rôle, notamment la modification des stratégies de sauvegarde pour réduire la rétention ou la désactivation de la fonctionnalité de suppression réversible qui garantit que les sauvegardes supprimées sont disponibles pour 14 autres sauvegardes Jours. Resource Guard traite l’autorisation en demandant à l’administrateur de sauvegarde d’avoir l’autorisation à la fois sur le coffre Recovery Services et le instance Resource Guard dans un abonnement ou un locataire distinct.

Pour qu’un administrateur de sauvegarde effectue une opération critique telle que la modification d’une stratégie ou la désactivation de la suppression réversible, il doit d’abord obtenir le rôle Contributeur de sauvegarde dans le Sauvegarde Azure d’hébergement de l’abonnement, puis le rôle Contributeur sur La Protection des ressources, sinon l’action échouerait. Avec PIM, les deux élévations sont enregistrées, y compris la capture d’une justification expliquant pourquoi cela est nécessaire, attribuée pour une courte période et automatiquement révoquée, et peut même nécessiter l’approbation de différents administrateurs.

Gérer les paramètres et les programmes pour les appareils clients

Au lieu de sauvegarder les appareils clients pour conserver les paramètres et les applications, les approches de gestion modernes garantissent que les appareils clients sont facilement remplacés avec un impact minimal pour les utilisateurs. Les emplacements de stockage de données peuvent être automatiquement redirigés vers et synchronisés avec les services cloud, ce qui signifie que toutes les copies sur l’appareil sont là pour faciliter l’accès hors connexion uniquement. Les applications peuvent être approvisionnées automatiquement en fonction des stratégies d’utilisateur ou d’appareil dans une solution de gestion telle que Microsoft Intune et des paramètres d’application stockés dans un profil utilisateur cloud.

Windows Autopilot permet aux utilisateurs de configurer facilement leur propre ordinateur, qu’il ait été préconfiguré par le organization ou acheté nouveau auprès d’un revendeur, et peut également être utilisé pour réinitialiser, réaffecter ou récupérer des appareils.

Considérations relatives à la récupération de ransomware et aux actions malveillantes

Les sections précédentes ont mis en évidence la façon dont les données peuvent être conservées dans les services Microsoft comme alternative aux processus traditionnels pour les scénarios de sauvegarde et de restauration. Toutefois, étant donné l’intention du contrôle Essential 8, il est utile de prêter une attention particulière à l’impact d’un incident de ransomware et aux actions délibérées d’un administrateur non autorisé ou d’un compte privilégié compromis.

Dans le cadre d’une approche moderne de gestion et de confiance zéro, le point de terminaison lui-même doit avoir des conséquences négligeables, car un ordinateur client compromis par ransomware peut être réinitialisé à distance et reprovisionné par des technologies telles que Windows Autopilot sans perte de données. Les serveurs peuvent être restaurés ou recréés à partir de sauvegardes de machines virtuelles ou de l’état du système dans Sauvegarde Azure, ce qui inclut la restauration des fichiers utilisateur situés sur des partages réseau. Pour récupérer les fichiers d’un utilisateur stockés dans SharePoint Online ou OneDrive Entreprise, vous pouvez restaurer l’intégralité du site à un point antérieur dans le temps au cours des 30 derniers jours, comme décrit plus loin dans cet article dans la section Restauration de SharePoint et OneDrive à un état correct connu. Dans les rares cas où les messages électroniques supprimés par ransomware peuvent probablement être récupérés à partir des éléments supprimés.

Microsoft publie des conseils spécifiques pour récupérer après une attaque par rançongiciel et les options de l’étape 6 de ces conseils pour récupérer des e-mails, en particulier la façon dont un administrateur peut utiliser Exchange Online pour récupérer les messages supprimés dans la boîte aux lettres d’un utilisateur, et comment un utilisateur final peut Récupérer les éléments supprimés dans Outlook pour Windows, y compris l’accès au dossier « Éléments récupérables » masqué.

Tout comme les services peuvent être configurés pour conserver ou sauvegarder des données, ils peuvent également être configurés pour vider les données par une personne ayant une intention malveillante, qu’il s’agisse d’un employé mécontent ou d’un acteur externe ayant accès à un compte privilégié compromis. Dans deux exemples concrets, un administrateur a été chargé de désactiver les stratégies de rétention sur le compte d’un dirigeant, ce qui permet à l’exécutif de vider ses fichiers et e-mails pour détruire les preuves, et un acteur de menace externe ayant accès au compte d’un administrateur a pu supprimer les sauvegardes avant de lancer une attaque wiper contre le organization. Ces scénarios mettent en évidence la nécessité d’une approche de défense en profondeur, y compris la compensation des contrôles pour gérer les privilèges administratifs.

Microsoft 365 inclut la fonctionnalité de verrouillage de préservation qui peut empêcher les administrateurs de désactiver ou de supprimer des stratégies de rétention et des étiquettes ou de les rendre moins restrictives. Bien qu’il s’agit d’une fonctionnalité importante pour garantir la sécurité de vos données et démontrer la conformité réglementaire, elle doit être utilisée avec prudence, car personne, y compris un administrateur général et même Support Microsoft, ne peut la désactiver.

D’autres options de protection des stratégies incluent des contrôles stricts sur l’accès en fonction du rôle avec élévation et approbation juste-à-temps afin qu’aucun utilisateur ne puisse obtenir les privilèges nécessaires seul. Ces fonctionnalités sont décrites plus en détail dans le guide de restriction des privilèges administratifs.

Par Sauvegarde Azure, Resource Guard fournit une couche de sécurité supplémentaire au-delà de Privileged Identity Management en exigeant des autorisations d’un abonnement distinct afin d’effectuer des opérations protégées telles que la suppression ou la modification de stratégies ou la désactivation de la suppression réversible. Effectué correctement, cela peut garantir l’approbation et la supervision par une équipe distincte, ce qui signifie que toute modification apportée aux fonctions protégées nécessite la participation d’au moins deux ou trois personnes.

Mise en route

Définir une stratégie de rétention par défaut

Pour protéger les données dans Microsoft 365, vous devez créer une stratégie de rétention et l’appliquer aux emplacements appropriés. Contrairement aux étiquettes de rétention, vous pouvez appliquer plusieurs stratégies de rétention au même contenu, ce qui signifie que vous pouvez créer une valeur par défaut standard organization et appliquer une rétention plus longue au niveau du conteneur (stratégie de rétention) ou au niveau de l’élément (étiquette de rétention) si nécessaire.

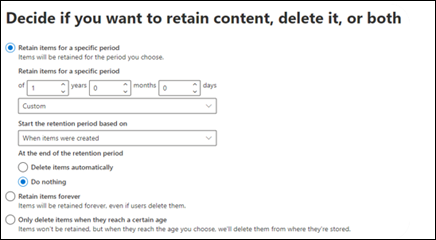

Par exemple, créez une stratégie de rétention dans la solution de gestion du cycle de vie des données du portail Microsoft Purview qui s’applique à tous les destinataires de courrier Exchange, à tous les sites SharePoint, à tous les comptes OneDrive et à tous les groupes Microsoft 365, et définissez une stratégie pour conserver les éléments pendant 1 an sans aucune action à la fin. La stratégie est appliquée à tous les emplacements existants et les nouveaux emplacements créés par la suite hériteront de ces paramètres. Si un élément est supprimé, il est conservé à l’emplacement approprié (dossier Éléments récupérables pour Exchange, bibliothèque de conservation pour SharePoint et OneDrive) pendant 1 an avant que le processus d’propre ne soit autorisé à s’exécuter. Les éléments qui n’ont pas été supprimés restent à leur emplacement lorsque la conservation d’un an expire et peuvent y rester indéfiniment, mais s’ils sont supprimés après cela, ils passent immédiatement à la phase de propre pour une suppression définitive dans le service approprié.

Les paramètres de rétention plus longs peuvent être appliqués si nécessaire via des stratégies de rétention supplémentaires appliquées à des utilisateurs ou des sites spécifiques, ou avec des étiquettes de rétention sur les éléments qui contiennent des informations sensibles. Les stratégies de rétention peuvent avoir une étendue adaptative ou statique, et les options disponibles dans la stratégie peuvent varier en fonction de cette sélection. Il peut être nécessaire de créer plusieurs stratégies pour couvrir tous les emplacements du locataire, car les paramètres Teams et Viva Engage (Yammer) ne peuvent pas être définis dans des stratégies statiques qui incluent d’autres services.

Conserver le contenu pour les utilisateurs partis

L’approche traditionnelle pour conserver le contenu appartenant aux utilisateurs qui ont quitté l’entreprise peut consister à exporter la boîte aux lettres vers un pst et à la stocker avec les fichiers personnels sur un serveur de fichiers ou un support de stockage hors connexion. Toutefois, les organisations souhaitent souvent que ces données soient en ligne afin qu’elles soient accessibles non seulement pour une révision manuelle par un responsable ou un successeur, mais également pour fournir une visibilité de ces données via des solutions eDiscovery. Microsoft 365 conserve les données d’un utilisateur pendant 30 jours par défaut après la suppression de la licence ou la suppression du compte, période pendant laquelle il est accessible ou réactivé si l’utilisateur retourne à l’organization. Pour conserver les données après l’expiration de cette période, les stratégies de rétention et les étiquettes de rétention Microsoft 365 peuvent empêcher la suppression propre processus de démarrage tant qu’il reste du contenu à protéger. Cela signifie que si le contenu est protégé par une conservation d’un an comme défini dans la section précédente, un utilisateur qui quitte le organization aura ses e-mails et fichiers conservés par Microsoft 365 pendant au moins l’année suivante, même après la suppression du compte et la réaffectation de la licence.

Bien que Exchange Online prenne toujours en charge la fonctionnalité de conservation pour litige héritée dans laquelle l’intégralité de la boîte aux lettres et de l’archive peut être protégée jusqu’à ce que la conservation soit supprimée, Microsoft recommande plutôt l’utilisation de la rétention Microsoft 365 pour appliquer différents paramètres en fonction du contenu et gérer ce qui doit arriver aux données à l’expiration de la période de rétention.

Pour plus d’informations sur la gestion des anciens employés dans Microsoft 365 sur Gestion des anciens employés.

| Contrôle ISM mars 2025 | Maturité | Contrôle | Measure |

|---|---|---|---|

| 1511 | 1, 2, 3 | Les sauvegardes de données, d’applications et de paramètres sont effectuées et conservées conformément aux exigences de criticité métier et de continuité de l’activité. | La conservation Microsoft 365 garantit que les données stockées dans les services sont capturées et conservées dans un environnement hautement résilient. Les étiquettes et/ou stratégies de rétention doivent être configurées comme décrit précédemment, mais il n’est pas nécessaire de planifier ou d’exécuter un processus de copie spécifique, car les fichiers sont conservés par le biais d’opérations d’écriture ou de suppression normales. |

| 1515 | 1, 2, 3 | La restauration des données, des applications et des paramètres des sauvegardes à un point dans le temps commun est testée dans le cadre d’exercices de récupération d’urgence. | Les étiquettes et/ou stratégies de rétention doivent être validées de sorte que la conservation des données fonctionne comme prévu. |

| 1705 | 2, 3 | Les comptes d’utilisateur privilégiés (à l’exception des comptes d’administrateur de sauvegarde) ne peuvent pas accéder aux sauvegardes appartenant à d’autres comptes. | L’accès aux données couvertes par les étiquettes et/ou les stratégies de rétention doit être vérifié afin que l’accès soit bien compris. Une attention particulière doit être prise pour garantir que les comptes privilégiés ne peuvent pas accéder aux sauvegardes d’autres comptes ni aux leurs en plus de la vérification. |

| 1707 | 2, 3 | Les comptes d’utilisateur privilégiés (à l’exception des comptes d’administrateur de sauvegarde) ne peuvent pas modifier et supprimer les sauvegardes. | L’accès aux données couvertes par les étiquettes et/ou les stratégies de rétention doit être vérifié afin que l’accès soit bien compris. Une attention particulière doit être prise pour garantir que les comptes privilégiés ne peuvent pas accéder aux sauvegardes d’autres comptes ni aux leurs en plus de la vérification. |

| 1810 | 1, 2, 3 | Les sauvegardes de données, d’applications et de paramètres sont synchronisées pour permettre la restauration à un point commun dans le temps. | Les stratégies de rétention sont stockées dans le cadre du service Microsoft 365, et la gestion et la gouvernance de ces stratégies doivent être gérées de manière appropriée. |

| 1811 | 1, 2, 3 | Les sauvegardes de données, d’applications et de paramètres sont conservées de manière sécurisée et résiliente. | Les stratégies de rétention sont stockées dans le cadre du service Microsoft 365, et la gestion et la gouvernance de ces stratégies doivent être gérées de manière appropriée. |

Restaurer des éléments de boîte aux lettres supprimés en tant qu’utilisateur

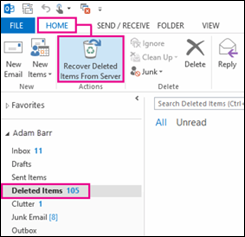

Lorsqu’un utilisateur supprime un élément dans sa boîte aux lettres, il est déplacé vers le dossier Éléments supprimés et peut être récupéré en ouvrant le dossier et en faisant glisser l’élément à l’emplacement souhaité. Si l’utilisateur supprime l’élément des éléments supprimés, vide le dossier Éléments supprimés ou supprime définitivement l’élément d’un autre dossier en sélectionnant Maj+Supprimer , l’élément est stocké dans le dossier Éléments récupérables .

Pour restaurer un élément à partir du dossier Éléments récupérables, les utilisateurs peuvent sélectionner l’option Récupérer les éléments supprimés à partir de la barre d’outils de l’application de bureau Outlook ou en cliquant avec le bouton droit sur le dossier Éléments supprimés dans Outlook sur le web. Les éléments appropriés peuvent ensuite être sélectionnés et restaurés, ce qui renvoie l’élément dans le dossier Éléments supprimés où il peut ensuite être déplacé vers un emplacement plus permanent. Les utilisateurs peuvent également vider les éléments de l’interface Récupérer les éléments supprimés, à partir duquel ils ne peuvent être récupérés que par un administrateur.

Pour plus d’informations sur la récupération d’éléments supprimés, consultez Récupérer des éléments supprimés dans Outlook pour Windows et Récupérer des éléments supprimés ou des e-mails dans Outlook Web App.

Restauration d’éléments de boîte aux lettres supprimés en tant qu’administrateur

Les administrateurs peuvent récupérer des éléments supprimés pour le compte d’un utilisateur par plusieurs moyens.

Pour récupérer des éléments supprimés pour un seul utilisateur, les administrateurs peuvent sélectionner l’option Récupérer les éléments supprimés dans les paramètres de boîte aux lettres d’un destinataire dans le nouveau Centre Administration Exchange.

Les administrateurs peuvent également utiliser Exchange Online PowerShell pour récupérer des éléments supprimés à l’aide des commandes Get-RecoverableItems et Restore-RecoverableItems. Avec les méthodes Exchange Administration Center et PowerShell, les éléments sont restaurés à leur emplacement d’origine.

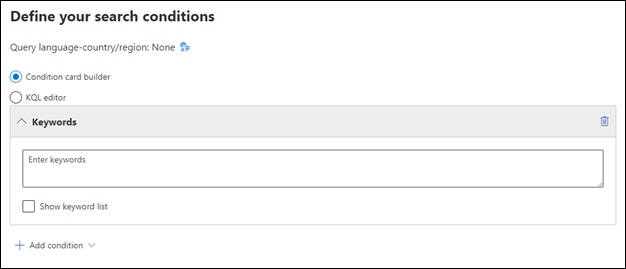

Pour rechercher des messages sur plusieurs utilisateurs, les administrateurs peuvent utiliser la fonctionnalité Recherche de contenu dans le portail Microsoft Purview.

Une fois la recherche terminée, un rapport détaillé des résultats est disponible, et les administrateurs peuvent affiner la requête ou exporter les résultats vers des fichiers PST.

L’approche de recherche de contenu peut également être utilisée pour récupérer les fichiers stockés dans SharePoint Online et est le même mécanisme de recherche et d’exportation de contenu que celui utilisé dans un cas Standard eDiscovery.

| Contrôle ISM mars 2025 | Maturité | Contrôle | Measure |

|---|---|---|---|

| 1515 | 1, 2, 3 | La restauration des données, des applications et des paramètres des sauvegardes à un point dans le temps commun est testée dans le cadre d’exercices de récupération d’urgence. | La restauration des éléments de boîte aux lettres par les utilisateurs et les administrateurs doit être documentée, testée et validée pour garantir que le processus est défini et compris. |

Restauration d’une version précédente d’un fichier dans SharePoint et OneDrive

Le contrôle de version est activé par défaut sur toutes les listes et bibliothèques dans SharePoint Online et OneDrive Entreprise, les 500 dernières versions d’un document étant conservées automatiquement. SharePoint stocke uniquement les modifications entre les fichiers pour optimiser les exigences de stockage, mais le contrôle de version contribue aux quotas de site et peut être ajusté sur des listes et des bibliothèques individuelles selon les besoins.

Pour restaurer une version précédente d’un fichier dans SharePoint ou OneDrive via le navigateur, ouvrez la bibliothèque de documents, sélectionnez le fichier à restaurer, sélectionnez les points de suspension et sélectionnez Historique des versions. Les versions individuelles peuvent être consultées et restaurées ou même supprimées si nécessaire pour économiser de l’espace.

Vous pouvez également accéder à l’historique des versions dans Explorer en sélectionnant avec le bouton droit sur un fichier ou dans Applications Microsoft 365 pour les grandes entreprises viaLes informations sur le fichier> :

| Contrôle ISM mars 2025 | Maturité | Contrôle | Measure |

|---|---|---|---|

| 1515 | 1, 2, 3 | La restauration des données, des applications et des paramètres des sauvegardes à un point dans le temps commun est testée dans le cadre d’exercices de récupération d’urgence. | Bien que les données conservées dans les services Microsoft 365 ne nécessitent pas de tests de restauration pour garantir la réussite de la sauvegarde, vous devez vous assurer que vous comprenez les différentes options de récupération de fichiers, de sites ou de messages électroniques au sein de la plateforme et qui seraient appropriées pour un scénario donné. Microsoft 365 met les fonctionnalités de restauration directement à la disposition de l’utilisateur final en libre-service. Par conséquent, la documentation et les services de support technique appropriés doivent être disponibles pour toute personne ayant des questions. |

Restauration de SharePoint et OneDrive à un état correct connu

Si un grand nombre de vos fichiers dans OneDrive ou une bibliothèque de documents SharePoint ont été supprimés, remplacés, endommagés ou infectés par des programmes malveillants, vous pouvez restaurer l’intégralité de la bibliothèque à un point antérieur au cours des 30 derniers jours. Dans l’icône Paramètres en haut à droite, sélectionnez Restaurer votre OneDrive ou Restaurer cette bibliothèque :

Sélectionnez Hier, Il y a une semaine, Il y a trois semaines ou Date et heure personnalisées dans la zone de liste déroulante. Le curseur s’ajuste en conséquence avec les fichiers appropriés sélectionnés. Une fois que vous êtes satisfait, sélectionnez Restaurer et les modifications en surbrillance sont annulées :

Pour plus d’informations sur la récupération d’éléments manquants, supprimés ou endommagés, consultez Comment récupérer des éléments manquants, supprimés ou endommagés dans SharePoint et OneDrive.

| Contrôle ISM mars 2025 | Maturité | Contrôle | Measure |

|---|---|---|---|

| 1511 | 1, 2, 3 | Les sauvegardes de données, d’applications et de paramètres sont effectuées et conservées conformément aux exigences de criticité métier et de continuité de l’activité. | Les fichiers peuvent être stockés dans SharePoint Online/OneDrive Entreprise ou sur un partage de fichiers et sauvegardés par le biais de la conservation microsoft 365 ou Sauvegarde Azure. |

| 1515 | 1, 2, 3 | La restauration des données, des applications et des paramètres des sauvegardes à un point dans le temps commun est testée dans le cadre d’exercices de récupération d’urgence. | Bien que les données conservées dans les services Microsoft 365 ne nécessitent pas de tests de restauration pour garantir la réussite de la sauvegarde, vous devez vous assurer que vous comprenez les différentes options de récupération de fichiers, de sites ou de messages électroniques au sein de la plateforme et qui seraient appropriées pour un scénario donné. Il est utile de veiller à ce que cette compréhension des options de récupération des fichiers, des sites et des e-mails soit renforcée régulièrement afin de s’assurer que les administrateurs et/ou le personnel informatique restent à jour sur les derniers processus. |

Configuration de Sauvegarde Azure

Le processus de configuration Sauvegarde Azure dépend des services que vous souhaitez protéger, mais la première étape sera toujours la création des coffres dans lesquels stocker les sauvegardes. Azure propose deux types de coffres, les coffres Recovery Services et lescoffres de sauvegarde, et le type que vous devez créer est dicté par les sources de données que vous envisagez d’utiliser.

Les coffres Recovery Services hébergent généralement des copies des données ou des informations de configuration pour des services tels qu’Azure Machines Virtuelles, Azure Files et des bases de données Azure SQL, et prennent en charge l’intégration avec System Center Data Protection Manager, Windows Server et Sauvegarde Azure Server. Les coffres Recovery Services prennent en charge la fonction de suppression réversible, qui conserve des copies des sauvegardes supprimées pendant 14 jours sans aucune autre incidence sur les coûts.

Les coffres de sauvegarde hébergent des données de sauvegarde pour les charges de travail Azure plus récentes, telles que les Azure Database pour PostgreSQL, les objets blob Azure, les disques Azure, Kubernetes Service et les Machines Virtuelles AVS.

Les coffres et les sauvegardes peuvent être créés via le centre Sauvegarde Azure fournit une expérience de gestion unifiée unique pour gouverner, surveiller, exploiter et analyser les sauvegardes à grande échelle.

Des instructions détaillées pour la configuration des différentes opérations de sauvegarde sont disponibles à partir de Microsoft Docs, par exemple : Machine virtuelle Azure, SQL sur machine virtuelle Azure, Disque Azure, Objets blob Azure et Azure Files.

L’agent Microsoft Azure Recovery Services (MARS) peut être utilisé pour sauvegarder des fichiers, des dossiers et l’état du volume ou du système à partir d’ordinateurs locaux, ou même pour sauvegarder des fichiers et dossiers individuels à partir d’une machine virtuelle Azure. L’agent MARS peut être téléchargé et installé sur un serveur individuel pour la sauvegarde directe sur Azure, ou sur un serveur Microsoft Sauvegarde Azure Server (MABS) ou System Center Data Protection Manager (DPM). Dans ce scénario, les machines et les charges de travail sauvegardent sur MABS/DPM, puis l’agent MARS est utilisé pour sauvegarder dans un coffre Azure.

Pour protéger les charges de travail locales telles que les machines virtuelles Hyper-V, Microsoft SQL Server, SharePoint Server et Microsoft Exchange, installez Microsoft Sauvegarde Azure Server sur un serveur joint à un domaine. MABS peut également être utilisé pour protéger les machines virtuelles VMware.

| Contrôle ISM mars 2025 | Maturité | Contrôle | Measure |

|---|---|---|---|

| 1511 | 1, 2, 3 | Les sauvegardes de données, d’applications et de paramètres sont effectuées et conservées conformément aux exigences de criticité métier et de continuité de l’activité. | Sauvegarde Azure offre une solution simple pour la sauvegarde des ressources dans le cloud, avec des options de stockage localement et géographiquement redondant. Les sauvegardes peuvent être effectuées à la demande ou selon une planification et peuvent inclure des informations sur la configuration du logiciel et du serveur via l’état du système Windows Server. |

| 1515 | 1, 2, 3 | La restauration des données, des applications et des paramètres des sauvegardes à un point dans le temps commun est testée dans le cadre d’exercices de récupération d’urgence. | Sauvegarde Azure offre un large éventail de services de sauvegarde traditionnels sur les charges de travail locales et cloud. Les options de restauration varient en fonction de la charge de travail, mais en général, vous pouvez sélectionner un point dans le temps vers lequel effectuer la restauration et si vous souhaitez effectuer une restauration vers l’emplacement d’origine ou un autre emplacement. Les plans de test doivent incorporer toutes les options. |

Sauvegarde Microsoft 365

Le service Sauvegarde Microsoft 365 est la solution de sauvegarde née dans le cloud de Microsoft pour sauvegarder des données situées localement et dans Azure. Il remplace votre solution de sauvegarde locale ou hors site existante par une solution de sauvegarde cloud fiable, sécurisée et économique. Il offre également la flexibilité de protéger vos ressources s’exécutant dans le cloud.

Principaux points à retenir de l’architecture :

- Les données ne quittent jamais la limite de confiance des données Microsoft 365 ou les emplacements géographiques de votre résidence de données actuelle.

- Les sauvegardes sont immuables, sauf si elles sont expressément supprimées par l’administrateur de l’outil de sauvegarde via le retrait du produit.

- OneDrive, SharePoint et Exchange disposent de plusieurs copies physiquement redondantes de vos données pour vous protéger contre les sinistres physiques.

Utilisation de l’outil Microsoft 365 Desired State Configuration (DSC) pour gérer la configuration du locataire

Microsoft 365 DSC est une initiative Open-Source, gérée par les ingénieurs Microsoft et gérée par la communauté, qui vous permet d’écrire une définition de la façon dont votre locataire Microsoft 365 doit être configuré, d’automatiser le déploiement de cette configuration et de garantir la surveillance de la configuration définie, de notifier et d’agir sur les dérives de configuration détectées. Il vous permet également d’extraire une configuration de fidélité à partir de n’importe quel locataire Microsoft 365 existant, y compris les charges de travail majeures telles que Exchange Online, Teams, SharePoint, OneDrive, Sécurité et conformité, Power Platforms, Intune et Planificateur.

Le guide de l’utilisateur Microsoft 365 DSC est disponible et peut vous aider à commencer. L’outil peut être utilisé de nombreuses façons en fonction des préférences de votre organization : dans la forme la plus simple, l’outil peut être utilisé pour extraire la configuration de votre client Microsoft 365 et l’enregistrer sous forme de série de fichiers au cas où une récupération ou une restauration serait nécessaire à l’avenir. Une autre option consiste à maintenir un locataire intermédiaire et à déployer toutes les modifications apportées à l’environnement de production via l’outil.

| Contrôle ISM mars 2025 | Maturité | Contrôle | Measure |

|---|---|---|---|

| 1511 | 1, 2, 3 | Les sauvegardes de données, d’applications et de paramètres sont effectuées et conservées conformément aux exigences de criticité métier et de continuité de l’activité. | Les paramètres de configuration de l’environnement Microsoft 365 peuvent être capturés à l’aide de l’outil Microsoft 365DSC, sous la forme d’un rapport Excel ou HTML convivial, ou d’un package d’exportation qui peut être utilisé pour réinitialiser la configuration du locataire. |

| 1515 | 1, 2, 3 | La restauration des données, des applications et des paramètres des sauvegardes à un point dans le temps commun est testée dans le cadre d’exercices de récupération d’urgence. | L’outil Microsoft 365DSC peut être utilisé pour importer des données de configuration précédemment capturées à des fins de restauration. |

Exigences de niveau 1

Les sauvegardes de données, d’applications et de paramètres sont effectuées et conservées conformément aux exigences de criticité et de continuité de l’activité

La conservation Microsoft 365 garantit que les données stockées dans les services sont capturées et conservées dans un environnement hautement résilient. Les étiquettes et/ou stratégies de rétention doivent être configurées comme décrit précédemment, mais il n’est pas nécessaire de planifier ou d’exécuter un processus de copie spécifique, car les fichiers sont conservés par le biais d’opérations d’écriture ou de suppression normales.

Sauvegarde Azure offre une solution simple pour la sauvegarde des ressources dans le cloud, avec des options de stockage localement et géographiquement redondant. Les sauvegardes peuvent être effectuées à la demande ou selon une planification et peuvent inclure des informations sur la configuration du logiciel et du serveur via l’état du système Windows Server.

Les paramètres de configuration de l’environnement Microsoft 365 peuvent être capturés à l’aide de l’outil Microsoft 365DSC, sous la forme d’un rapport Excel ou HTML convivial, ou d’un package d’exportation qui peut être utilisé pour réinitialiser la configuration du locataire. Les fichiers peuvent être stockés dans SharePoint Online/OneDrive Entreprise ou sur un partage de fichiers et sauvegardés par le biais de la conservation microsoft 365 ou Sauvegarde Azure.

La restauration des données, des applications et des paramètres des sauvegardes à un point dans le temps commun est testée dans le cadre d’exercices de récupération d’urgence

Bien que les données conservées dans les services Microsoft 365 ne nécessitent pas de tests de restauration pour garantir la réussite de la sauvegarde, vous devez vous assurer que vous comprenez les différentes options de récupération de fichiers, de sites ou de messages électroniques au sein de la plateforme et qui seraient appropriées pour un scénario donné. Microsoft 365 met les fonctionnalités de restauration directement à la disposition de l’utilisateur final en libre-service. Par conséquent, la documentation et les services de support technique appropriés doivent être disponibles pour toute personne ayant des questions. Cette compréhension des options de récupération de fichiers, de sites et de messages électroniques doit être renforcée régulièrement par les exercices de récupération d’urgence.

Sauvegarde Azure offre un large éventail de services de sauvegarde traditionnels sur les charges de travail locales et cloud. Les options de restauration varient en fonction de la charge de travail, mais en général, vous pouvez sélectionner un point dans le temps vers lequel effectuer la restauration et si vous souhaitez effectuer une restauration vers l’emplacement d’origine ou un autre emplacement. Les plans de test doivent incorporer toutes les options.

Les comptes d’utilisateur non privilégiés ne peuvent pas accéder aux sauvegardes appartenant à d’autres comptes

Avec la conservation sur place de Microsoft 365, il n’y a pas de copie distincte des données et l’accès est basé sur l’emplacement des informations. Par exemple, tous les utilisateurs disposant d’autorisations de lecture peuvent afficher l’historique des versions d’un fichier dans SharePoint Online, mais seul un utilisateur disposant d’autorisations Contribuer peut réellement restaurer une version précédente. En ce qui concerne le contrôle, cela signifie que les comptes non privilégiés ne peuvent pas accéder à plus d’informations qu’ils n’en ont déjà accès.

Les rôles Contributeur de sauvegarde, Opérateur de sauvegarde ou Lecteur de sauvegarde doivent être accordés pour accéder aux Sauvegardes Azure. Par conséquent, les comptes non privilégiés n’ont pas accès aux données.

Les comptes d’utilisateur non privilégiés ne peuvent pas modifier ou supprimer des sauvegardes

Aucun utilisateur, privilégié ou autre, n’est en mesure de modifier ou de supprimer des copies conservées des données dans Microsoft 365.

Les comptes non privilégiés n’ont pas accès au Sauvegarde Azure, et encore moins aux autorisations pour modifier ou supprimer des sauvegardes.

Exigences de niveau 2

Les comptes d’utilisateur non privilégiés ne peuvent pas accéder aux sauvegardes appartenant à d’autres comptes

Il n’existe pas de sauvegardes distinctes dans Microsoft 365 pour les comptes non privilégiés, et ils ne peuvent voir que les versions des fichiers auxquels ils ont déjà accès. En général, si l’objectif du contrôle est de s’assurer que les utilisateurs ne sont pas en mesure d’accéder à des informations via un référentiel de sauvegarde qu’ils ne pourraient pas voir autrement, Microsoft 365 se conformerait à l’exigence, car il n’y a pas de duplication de contenu dans le cadre de la conservation sur place : les comptes non privilégiés ne peuvent accéder qu’aux données pour lesquelles ils sont autorisés. et même les comptes privilégiés doivent se voir octroyer des droits d’accès spécifiques.

Les comptes d’utilisateur non privilégiés et les comptes d’utilisateur privilégiés (à l’exclusion des administrateurs de sauvegarde) ne peuvent pas modifier ou supprimer des sauvegardes

Aucun utilisateur, privilégié ou autre, n’est en mesure de modifier ou de supprimer des copies conservées des données dans Microsoft 365. Les utilisateurs privilégiés peuvent toutefois modifier ou supprimer des stratégies de rétention de sorte que les informations ne sont plus conservées. Le verrou de préservation peut être utilisé pour garantir que personne, y compris les administrateurs généraux, ne peut désactiver la stratégie, supprimer la stratégie ou la rendre moins restrictive. Bien que cela puisse vous aider à vous protéger contre les administrateurs non autorisés, il est essentiel que vous compreniez l’impact sur vos organization avant de décider d’utiliser ou non ce contrôle.

Sous le modèle RBAC pour Sauvegarde Azure, seuls les contributeurs de sauvegarde ont l’autorisation de modifier ou de supprimer des sauvegardes. Sauvegarde Azure fournit également une fonction de suppression réversible activée par défaut et conserve les sauvegardes supprimées pendant 14 jours supplémentaires en cas de suppression accidentelle ou malveillante.

Exigences de niveau 3

Comptes d’utilisateur non privilégiés et comptes d’utilisateur privilégiés (à l’exclusion des administrateurs de sauvegarde), Impossible d’accéder aux sauvegardes

Il n’existe aucune sauvegarde distincte dans Microsoft 365 pour les comptes privilégiés ou non privilégiés auxquels accéder. Bien que les utilisateurs puissent accéder aux fichiers et versions conservés, il n’existe aucune distinction entre l’accès à ces données en tant que copie principale et en tant que sauvegarde.

Les comptes non privilégiés ou les comptes privilégiés qui n’ont pas les autorisations appropriées n’ont pas accès à Sauvegarde Azure et ne peuvent donc pas accéder aux sauvegardes.

Les comptes d’utilisateur non privilégiés et les comptes d’utilisateur privilégiés (à l’exception des comptes de secours de sauvegarde) ne peuvent pas modifier ou supprimer des sauvegardes

Comme pour l’exigence de niveau de maturité 2, aucun utilisateur, privilégié ou autre, n’est en mesure de modifier ou de supprimer des copies conservées des données dans Microsoft 365.

Seuls les contributeurs de sauvegarde ont l’autorisation de modifier ou de supprimer des sauvegardes dans Sauvegarde Azure. Pour vous assurer que seuls les comptes de secours disposent de ces autorisations, accordez uniquement ce rôle à ces comptes.

Gestion des niveaux de maturité avec la plateforme Microsoft

Les informations suivantes fournissent des conseils sur les actions d’implémentation pour atteindre le niveau de maturité souhaité pour les sauvegardes régulières. La plateforme de sécurité et de conformité Microsoft peut être utilisée pour réaliser l’implémentation et suivre la conformité. Le Gestionnaire de conformité Microsoft Purview fournit des modèles pour évaluer, gérer et suivre l’implémentation des contrôles Essential Eight.

Les organisations peuvent choisir le modèle Essential Huit et créer des évaluations en fonction du niveau de maturité qu’elles ciblent. Le modèle d’évaluation fournit des conseils exploitables pour implémenter les actions d’amélioration afin d’atteindre le niveau de maturité souhaité. Pour plus d’informations, reportez-vous au modèle De huit maturités essentielles de l’ACSC .

Référence - Articles

- Aperçu sur la résilience et la continuité

- Qu’est-ce que le service Sauvegarde Azure ?

- Introduction - Microsoft365DSC - Votre configuration cloud

- En savoir plus sur les stratégies et les balises de rétention

- Créer et gérer les boîtes aux lettres inactives

- Protection contre les programmes malveillants et les rançongiciels dans Microsoft 365

- Déployer la protection contre les rançongiciels pour votre client Microsoft 365

- Mappage du modèle de maturité Essential Huit à ISM

Référence - Niveaux de maturité

| Contrôle ISM mars 2025 | Niveau 1 | Niveau 2 | Niveau 3 |

|---|---|---|---|

| 1511 Les sauvegardes de données, d’applications et de paramètres sont effectuées et conservées conformément aux exigences de criticité métier et de continuité d’activité. | Y | Y | Y |

| 1810 Les sauvegardes de données, d’applications et de paramètres sont synchronisées pour permettre la restauration à un point commun dans le temps. | Y | Y | Y |

| 1811 Les sauvegardes de données, d’applications et de paramètres sont conservées de manière sécurisée et résiliente. | Y | Y | Y |

| 1515 La restauration des données, des applications et des paramètres des sauvegardes à un point commun dans le temps est testée dans le cadre d’exercices de récupération d’urgence. | Y | Y | Y |

| 1812 Les comptes d’utilisateur non privilégiés ne peuvent pas accéder aux sauvegardes appartenant à d’autres comptes. | Y | Y | Y |

| 1814 Les comptes d’utilisateur non privilégiés ne peuvent pas modifier et supprimer des sauvegardes. | Y | Y | Y |

| 1813 Les comptes d’utilisateur non privilégiés ne peuvent pas accéder aux sauvegardes appartenant à d’autres comptes, ni à leurs propres comptes. | N | Y | Y |

| 1705 Les comptes d’utilisateur privilégiés (à l’exclusion des comptes d’administrateur de sauvegarde) ne peuvent pas accéder aux sauvegardes appartenant à d’autres comptes | N | Y | Y |

| 1707 Les comptes d’utilisateur privilégiés (à l’exclusion des comptes d’administrateur de sauvegarde) ne peuvent pas modifier et supprimer les sauvegardes. | N | Y | Y |

| 1706 Les comptes d’utilisateur privilégiés (à l’exception des comptes d’administrateur de sauvegarde) ne peuvent pas accéder à leurs propres sauvegardes. | N | N | Y |

| 1708 Les comptes d’administrateur de sauvegarde ne peuvent pas modifier et supprimer les sauvegardes pendant leur période de rétention. | N | N | Y |