Ez a cikk útmutatást nyújt az Azure Private Link küllős hálózati topológiában való használatához. A célközönségben hálózati tervezők és felhőmegoldás-tervezők is szerepelnek. Ez az útmutató azt ismerteti, hogyan használható az Azure Private Endpoint szolgáltatásként (PaaS)-erőforrások privát elérésére.

Ez az útmutató nem terjed ki a virtuális hálózati integrációra, a szolgáltatásvégpontokra és az infrastruktúra szolgáltatásként (IaaS) összetevők Azure PaaS-erőforrásokhoz való csatlakoztatására szolgáló egyéb megoldásokra. További információ ezekről a megoldásokról: Azure-szolgáltatások integrálása virtuális hálózatokkal a hálózatelkülönítés érdekében.

Áttekintés

A következő szakaszok általános információkat nyújtanak a Private Linkről és környezetéről.

Küllős Azure-topológiák

A küllős és a küllős hálózati topológia, amelyet az Azure-ban használhat. Ez a topológia jól működik a kommunikációs szolgáltatások hatékony kezeléséhez és a biztonsági követelmények nagy méretekben való teljesítéséhez. A küllős hálózati modellekkel kapcsolatos további információkért lásd a küllős hálózati topológiát.

Küllős architektúra használatával kihasználhatja az alábbi előnyöket:

- Egyéni számítási feladatok üzembe helyezése a központi informatikai csapatok és a számítási feladatokat végző csapatok között

- Költségek megtakarítása redundáns erőforrások minimalizálásával

- Hálózatok hatékony kezelése több számítási feladat által megosztott szolgáltatások központosításával

- Az önálló Azure-előfizetésekhez kapcsolódó korlátok leküzdése

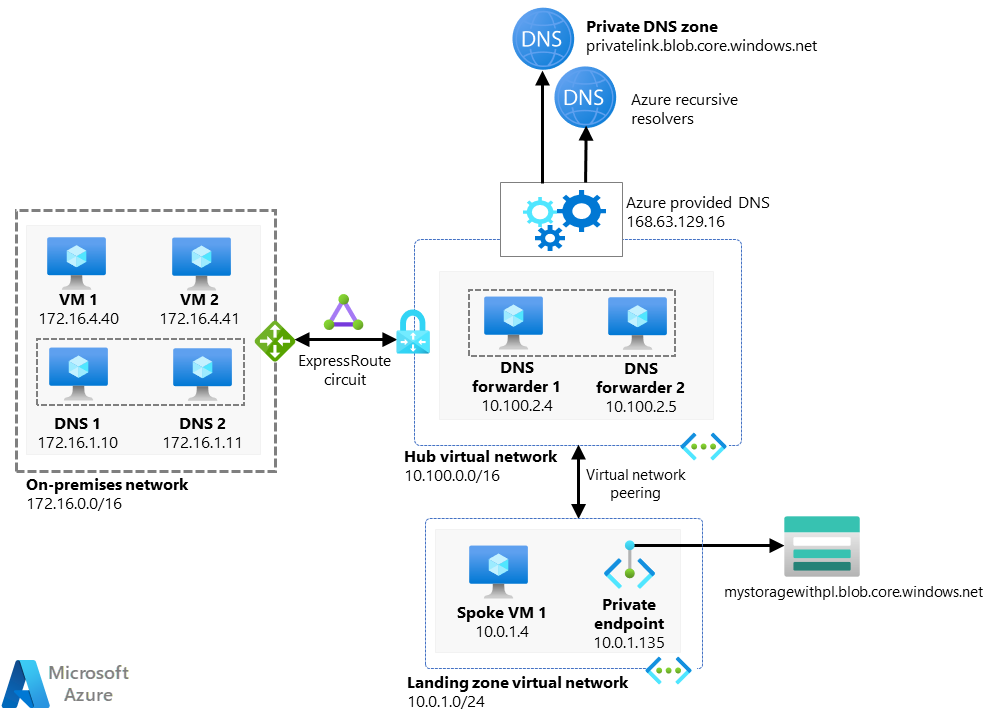

Ez az ábra egy tipikus küllős topológiát mutat be, amelyet üzembe helyezhet az Azure-ban:

A bal oldalon a diagram egy pontozott, helyszíni hálózat címkével ellátott dobozt tartalmaz. Ikonokat tartalmaz a virtuális gépekhez és a tartománynév-kiszolgálókhoz. Egy kétirányú nyíl összekapcsolja a dobozt egy pontozott mezővel a jobb címkével ellátott hub virtuális hálózaton. A nyíl fölött egy ikon az Azure ExpressRoute címkével van ellátva. A központi mező a D N S-továbbítók ikonjait tartalmazza. A nyilak a központi mezőtől a privát D N S zónák ikonjai felé mutatnak. A kétirányú nyíl összeköti a központi mezőt egy, a célzóna virtuális hálózatának címkével ellátott mezővel. A nyíltól jobbra egy ikon a virtuális hálózatok közötti társviszony-létesítés felirata. A kezdőzóna-mező egy virtuális gép és egy privát végpont ikonjait tartalmazza. A nyíl a privát végpontról a kezdőzónán kívüli tárolóikonra mutat.

Töltse le az architektúra PowerPoint-fájlját.

Ez az architektúra a hálózati topológia Azure-támogatás egyik lehetősége. Ez a klasszikus referenciaterv olyan alapvető hálózati összetevőket használ, mint az Azure Virtual Network, a virtuális hálózatok közötti társviszony-létesítés és a felhasználó által definiált útvonalak (UDR-ek). A küllő és a küllő használata esetén Ön a felelős a szolgáltatások konfigurálásáért. Azt is meg kell győződnie, hogy a hálózat megfelel a biztonsági és útválasztási követelményeknek.

Az Azure Virtual WAN alternatívát kínál a nagy léptékű üzembe helyezéshez. Ez a szolgáltatás egyszerűsített hálózattervezést használ. A Virtual WAN csökkenti az útválasztással és a biztonsággal kapcsolatos konfigurációs többletterhelést is.

A Private Link különböző lehetőségeket támogat a hagyományos küllős hálózatokhoz és a Virtual WAN-hálózatokhoz.

Private Link

A Private Link hozzáférést biztosít a szolgáltatásokhoz a Privát végpont hálózati adapteren keresztül. A privát végpont egy privát IP-címet használ a virtuális hálózatról. A magánhálózati IP-címen keresztül különböző szolgáltatásokat érhet el:

- Azure PaaS-szolgáltatások

- Az Azure által üzemeltetett ügyfél-tulajdonú szolgáltatások

- Az Azure által üzemeltetett partnerszolgáltatások

A virtuális hálózat és a hozzá hozzáférő szolgáltatás közötti forgalom az Azure hálózati gerinchálózatán halad át. Ennek eredményeképpen a szolgáltatás már nem érhető el nyilvános végponton keresztül. További információ: Mi az Azure Private Link?

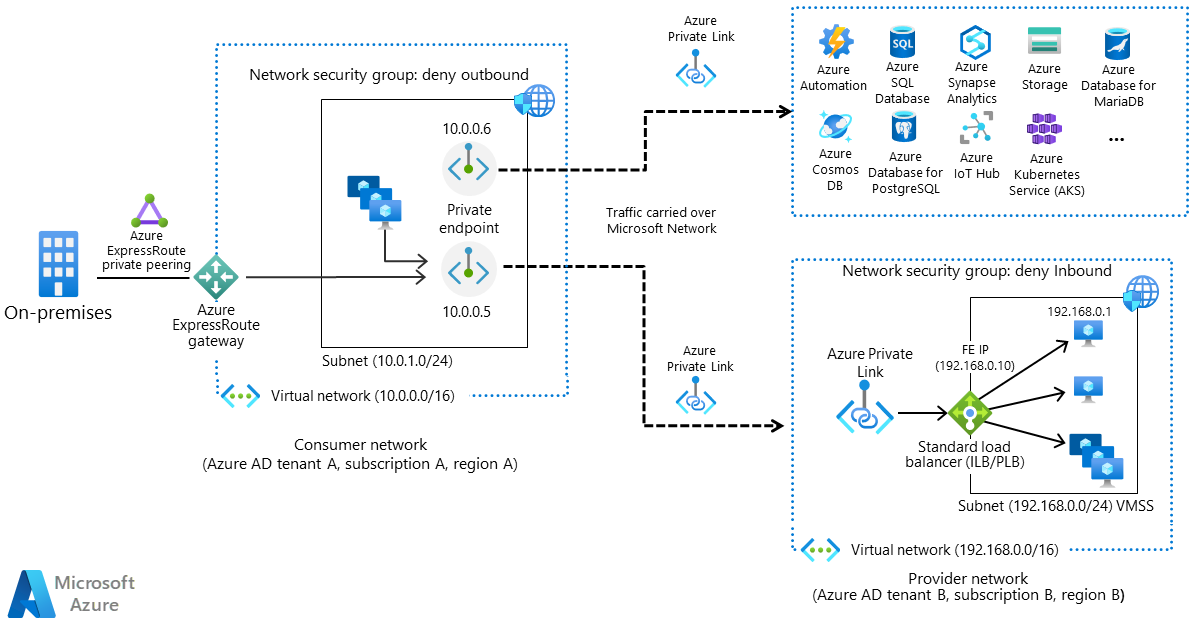

Az alábbi ábra bemutatja, hogyan csatlakoznak a helyszíni felhasználók egy virtuális hálózathoz, és hogyan használhatják a Private Linket a PaaS-erőforrások eléréséhez:

A diagram egy pontozott mezőt tartalmaz a bal oldali címkével ellátott fogyasztói hálózaton. A szegélyén egy ikon található, amelynek az Azure ExpressRoute a címkéje. A bal oldali mezőn kívül a helyszíni felhasználók és a privát társviszony-létesítés ikonjai láthatók. A dobozon belül egy kisebb, pontozott, alhálózat címkével ellátott doboz található, amely a számítógépek és a privát végpontok ikonjait tartalmazza. A kisebb mező szegélye egy hálózati biztonsági csoport ikonját tartalmazza. Két pontozott nyíl folyik ki a belső dobozból. A külső doboz szegélyén is áthaladnak. Az egyik egy pontozott mezőre mutat a jobb oldalon, amely tele van az Azure-szolgáltatások ikonjaival. A másik nyíl egy pontozott mezőre mutat a jobb címkével ellátott szolgáltatói hálózaton. A szolgáltatói hálózati doboz egy kisebb pontozott mezőt és az Azure Private Link ikont tartalmaz. A kisebb pontozott mező a számítógépek ikonjait tartalmazza. A szegély két ikont tartalmaz: egyet egy terheléselosztóhoz, egyet pedig egy hálózati biztonsági csoporthoz.

Töltse le az architektúra PowerPoint-fájlját.

Döntési fa a Private Link üzembe helyezéséhez

Privát végpontokat központilag vagy küllőn is üzembe helyezhet. Néhány tényező határozza meg, hogy melyik hely működik a legjobban az egyes helyzetekben. A tényezők relevánsak az Azure PaaS-szolgáltatások, valamint az Azure által üzemeltetett ügyfél- és partnerszolgáltatások esetében.

Megfontolandó kérdések

A környezet legjobb konfigurációjának meghatározásához használja az alábbi kérdéseket:

A Virtual WAN a hálózati kapcsolati megoldás?

A Virtual WAN használata esetén csak a virtuális központhoz csatlakozó küllős virtuális hálózatokon helyezhet üzembe privát végpontokat. Nem helyezhet üzembe erőforrásokat a virtuális központban vagy a biztonságos központban.

A privát végpont hálózatba való integrálásával kapcsolatos további információkért tekintse meg az alábbi cikkeket:

Hálózati virtuális berendezést (NVA- t) használ, például az Azure Firewallt?

A privát végpont felé történő forgalom az Azure hálózati gerinchálózatát használja, és titkosítva van. Előfordulhat, hogy naplóznia vagy szűrnie kell ezt a forgalmat. Ha az alábbi területeken tűzfalat használ, érdemes lehet tűzfallal elemezni a privát végpont felé áramló forgalmat:

- Küllők között

- A központ és a küllők között

- A helyszíni összetevők és az Azure-hálózatok között

Ebben az esetben helyezzen üzembe privát végpontokat a központban egy dedikált alhálózaton. Ez a megállapodás:

- Leegyszerűsíti a biztonságos hálózati címfordítás (SNAT) szabálykonfigurációját. Egyetlen SNAT-szabályt hozhat létre az NVA-ban a privát végpontokat tartalmazó dedikált alhálózat felé irányuló forgalomhoz. Az SNAT alkalmazása nélkül átirányíthatja a forgalmat más alkalmazásokba.

- Leegyszerűsíti az útvonaltábla konfigurációját. A privát végpontokra irányuló forgalomhoz hozzáadhat egy szabályt, amely a forgalmat az NVA-n keresztül irányítja. Ezt a szabályt újra felhasználhatja az összes küllőn, virtuális magánhálózati (VPN-) átjárón és Azure ExpressRoute-átjárón.

- Lehetővé teszi a hálózati biztonsági csoport szabályait a privát végpontnak szánt alhálózat bejövő forgalmára. Ezek a szabályok szűrik az erőforrások felé történő forgalmat. Egyetlen helyet biztosítanak az erőforrásokhoz való hozzáférés szabályozásához.

- Központosítja a privát végpontok felügyeletét. Ha az összes privát végpontot egy helyen helyezi üzembe, hatékonyabban kezelheti őket az összes virtuális hálózatában és előfizetésében.

Ha az összes számítási feladatnak hozzá kell férnie minden Olyan PaaS-erőforráshoz, amelyet privát kapcsolattal véd, ez a konfiguráció megfelelő. Ha azonban a számítási feladatok különböző PaaS-erőforrásokhoz férnek hozzá, ne helyezzen üzembe privát végpontokat egy dedikált alhálózaton. Ehelyett javítsa a biztonságot a minimális jogosultság elvének követésével:

- Helyezze az egyes privát végpontokat egy külön alhálózatba.

- Csak védett erőforrást használó számítási feladatoknak adjon hozzáférést ehhez az erőforráshoz.

Magánvégpontot használ helyszíni rendszerből?

Ha magánvégpontok használatával szeretné elérni az erőforrásokat egy helyszíni rendszerből, helyezze üzembe a végpontokat a központban. Ezzel az elrendezéssel kihasználhatja az előző szakaszban leírt előnyök némelyikét:

- Hálózati biztonsági csoportok használata az erőforrásokhoz való hozzáférés szabályozásához

- Privát végpontok kezelése központosított helyen

Ha az Azure-ban üzembe helyezett alkalmazásokból szeretne erőforrásokat elérni, a helyzet a következő:

- Ha csak egy alkalmazásnak kell hozzáférnie az erőforrásokhoz, helyezzen üzembe privát végpontot az alkalmazás küllőjében.

- Ha több alkalmazásnak is hozzá kell férnie az erőforrásokhoz, helyezze üzembe a privát végpontot a központban.

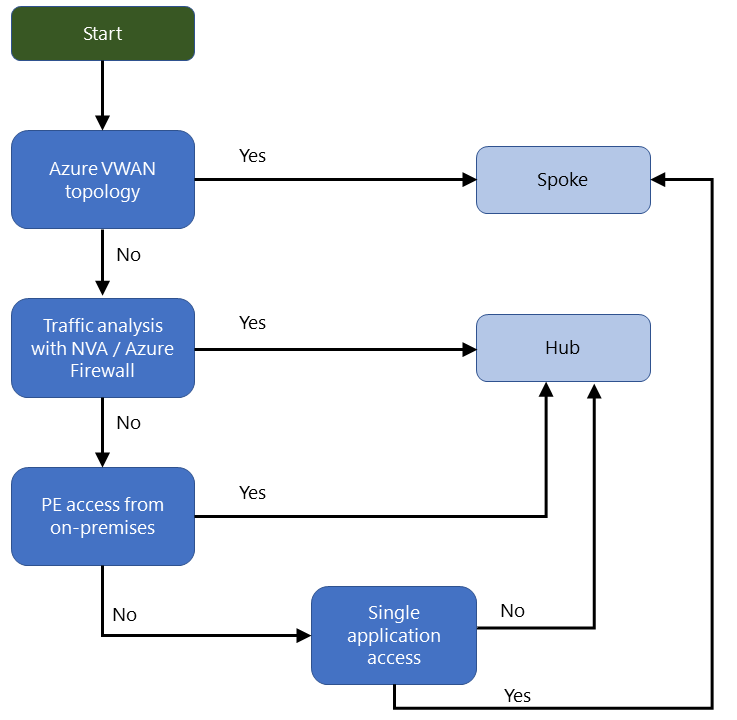

Folyamatábra

Az alábbi folyamatábra összefoglalja a különböző lehetőségeket és javaslatokat. Mivel minden ügyfél egyedi környezettel rendelkezik, vegye figyelembe a rendszer követelményeit, amikor eldönti, hol helyezzen el privát végpontokat.

A folyamatábra tetején egy start feliratú zöld mező látható. Egy nyíl a mezőről egy kék, Azure Virtual W A N topológiával ellátott mezőre mutat. Két nyíl áramlik ki a dobozból. Az Egyik igen feliratú, a küllővel jelölt narancssárga dobozra mutat. A második nyíl címkéje Nem. Az N V A vagy az Azure Firewall használatával egy forgalomelemzést tartalmazó kék dobozra mutat. Két nyíl is kifolyik a forgalomelemzési mezőből. Az Egyik igen feliratú, a hub címkével ellátott narancssárga dobozra mutat. A második nyíl címkéje Nem. Egy, a helyszíni privát végponthoz való hozzáférésnek címkézett kék dobozra mutat. Két nyíl halad ki a Privát végpont mezőből. Az egyik Igen feliratú, a hub címkével ellátott narancssárga dobozra mutat. A második nyíl címkéje Nem. Egy kék, egyalkalmazásos hozzáférés címkével ellátott dobozra mutat. Két nyíl áramlik ki a dobozból. Az egyik a "Nincs" címkével a hub címkével ellátott narancssárga dobozra mutat. A második nyíl igen címkével van ellátva. A Küllő feliratú narancssárga dobozra mutat.

Töltse le az architektúra PowerPoint-fájlját.

Megfontolások

Néhány tényező befolyásolhatja a privát végpont implementálását. Ezek az Azure PaaS-szolgáltatásokra, valamint az Azure által üzemeltetett ügyfél- és partnerszolgáltatásokra vonatkoznak. Vegye figyelembe ezeket a pontokat a privát végpont üzembe helyezésekor:

Hálózat

Ha küllős virtuális hálózaton privát végpontot használ, az alhálózat alapértelmezett útvonaltáblája egy /32 következő ugrástípusú InterfaceEndpointútvonalat tartalmaz.

Ha hagyományos küllős topológiát használ:

- Ezt a hatékony útvonalat a virtuális gépek hálózati adapter szintjén láthatja.

- További információ: Virtuális gépek útválasztási problémáinak diagnosztizálása.

A Virtual WAN használata esetén:

- Ezt az útvonalat a virtuális központ érvényes útvonalaiban tekintheti meg.

- További információ: A virtuális központ érvényes útvonalainak megtekintése.

Az /32 útvonal a következő területekre lesz propagálása:

- Az Ön által konfigurált virtuális hálózatok közötti társviszony-létesítés

- Bármely VPN- vagy ExpressRoute-kapcsolat egy helyszíni rendszerhez

A központból vagy a helyszíni rendszerből a privát végponthoz való hozzáférés korlátozásához használjon egy hálózati biztonsági csoportot abban az alhálózatban, ahol a privát végpontot telepítette. Konfigurálja a megfelelő bejövő szabályokat.

Névfeloldás

A virtuális hálózat összetevői privát IP-címet társítanak az egyes privát végpontokhoz. Ezek az összetevők csak akkor tudják feloldani a magánhálózati IP-címet, ha egy adott dns-beállítást használ. Ha egyéni DNS-megoldást használ, a legjobb, ha DNS-zónacsoportokat használ. Integrálja a privát végpontot egy központosított Azure privát DNS-zónával. Nem számít, hogy központi vagy küllős környezetben telepítette-e az erőforrásokat. Kapcsolja össze a privát DNS-zónát az összes olyan virtuális hálózattal, amelynek fel kell oldania a privát végpont DNS-nevét.

Ezzel a módszerrel a helyszíni és az Azure DNS-ügyfelek feloldhatják a nevet, és hozzáférhetnek a privát IP-címhez. A referencia-megvalósítást a Private Link és a DNS-integráció nagy léptékben című témakörben tekinti meg.

Költségek

- Ha a privát végpontot regionális virtuális hálózatok közötti társviszony-létesítésben használja, nem számítunk fel társviszony-létesítési díjakat a privát végpont felé irányuló és onnan érkező forgalomért.

- A társviszony-létesítési költségek továbbra is érvényesek a virtuális hálózatok közötti társviszony-létesítés során áthaladó egyéb infrastruktúra-erőforrás-forgalomra.

- Ha privát végpontokat helyez üzembe különböző régiókban, a Private Link díjszabása és a globális társviszony-létesítés bejövő és kimenő díjai érvényesek.

További információ: Sávszélesség díjszabása.

Közreműködők

Ezt a cikket a Microsoft tartja karban. Eredetileg a következő közreműködők írták.

Fő szerző:

- Jose Angel Fernandez Rodrigues | Vezető szakértő GBB

Egyéb közreműködő:

- Ivens Applyrs | Product Manager 2

A nem nyilvános LinkedIn-profilok megtekintéséhez jelentkezzen be a LinkedInbe.

Következő lépések

- Küllős hálózati topológia az Azure-ban

- Küllős hálózati topológia az Azure-ban

- Az Azure Private Link rendelkezésre állása

- Mi az az Azure privát végpont?

- Mi az Azure Virtual Network?

- Mi az Azure DNS?

- Mi az a privát Azure DNS-zóna?

- Egy privát végpontra irányuló forgalom vizsgálata az Azure Firewall használatával

- Hálózati biztonsági csoportok hálózati forgalmának szűrése

Kapcsolódó erőforrások

- Kiszolgáló nélküli eseményfolyam-feldolgozás privát végpontokkal rendelkező virtuális hálózaton

- Microsoft Teams-csatornarobot és webalkalmazás védelme tűzfal mögött

- Webalkalmazás privát kapcsolata az Azure SQL Database-hez

- [Többrégiós webalkalmazás privát adatbázis-kapcsolattal] [Többrégiós webalkalmazás privát adatbázis-kapcsolattal]