Bemeneti korlátozott eszköz biztonságossá tétele a Microsoft Entra ID és az Azure Maps REST API-k használatával

Ez az útmutató azt ismerteti, hogyan védheti meg azokat a nyilvános alkalmazásokat vagy eszközöket, amelyek nem tudnak biztonságosan titkos kulcsokat tárolni vagy fogadni a böngészőbemenetet. Az ilyen típusú alkalmazások a dolgok internetes hálózata (IoT) kategóriába tartoznak. Ilyenek például az intelligens tévék és az érzékelők adatkibocsátó alkalmazásai.

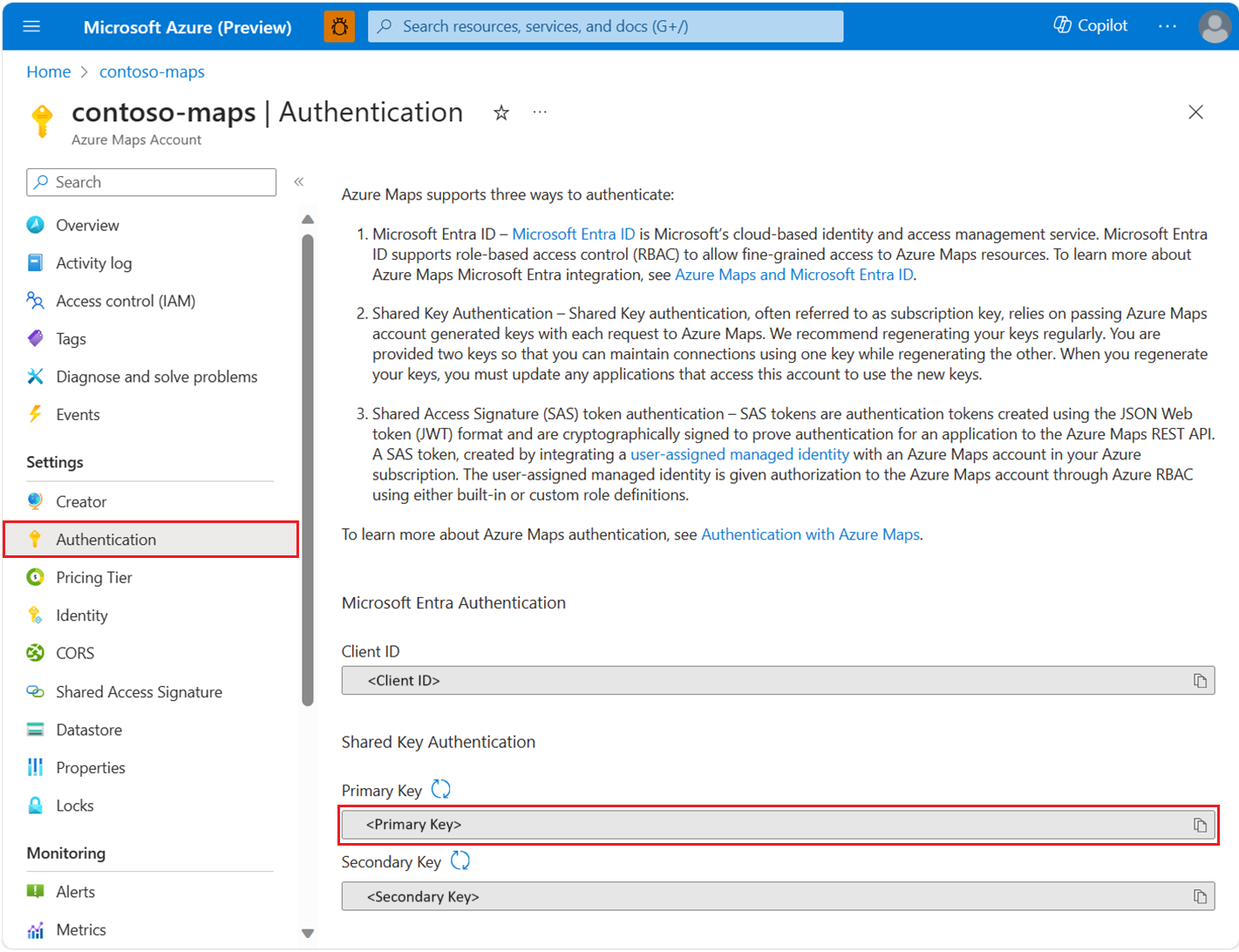

Az Azure Maps-fiók hitelesítési adatainak megtekintése az Azure Portalon:

Jelentkezzen be az Azure Portalra.

Lépjen az Azure Portal menüjére. Válassza az Összes erőforrás lehetőséget, majd válassza ki az Azure Maps-fiókját.

A bal oldali panel Beállítások csoportjában válassza a Hitelesítés lehetőséget.

Az Azure Maps-fiók létrehozásakor három érték jön létre. Két típusú hitelesítést támogatnak az Azure Mapsben:

- Microsoft Entra-hitelesítés: A

Client IDREST API-kérésekhez használandó fiókot jelöli. AzClient IDértéket az alkalmazáskonfigurációban kell tárolni, majd le kell kérni, mielőtt Microsoft Entra-hitelesítést használó Azure Maps HTTP-kéréseket hajtanak létre. - Megosztott kulcs hitelesítése: A

Secondary KeyPrimary Keymegosztott kulcsos hitelesítéshez használt előfizetési kulcs. A megosztott kulcsos hitelesítés az Azure Maps-fiók által létrehozott kulcs átadásán alapul, minden kéréssel együtt az Azure Mapsnek. Javasoljuk, hogy rendszeresen hozza létre újra a kulcsokat. A regeneráció során az aktuális kapcsolatok fenntartásához két kulcs van megadva. Az egyik kulcs használható, miközben újragenerálja a másikat. A kulcsok újragenerálása után az új kulcsok használatához frissítenie kell minden olyan alkalmazást, amely hozzáfér ehhez a fiókhoz. További információ: Hitelesítés az Azure Maps használatával

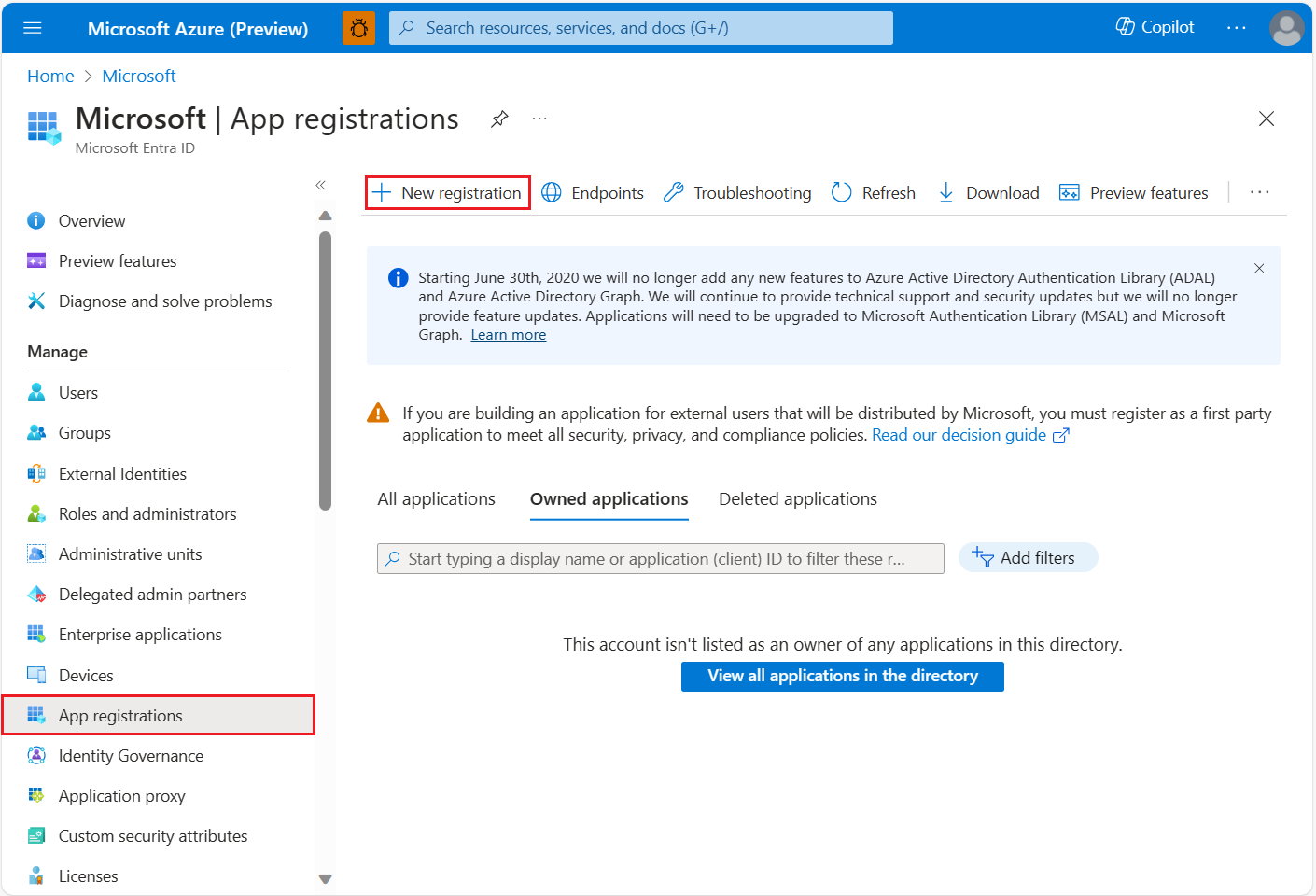

Alkalmazásregisztráció létrehozása a Microsoft Entra-azonosítóban

Feljegyzés

- Előfeltétel-olvasás: Forgatókönyv: Webes API-kat hívó asztali alkalmazás

- Az alábbi forgatókönyv az eszközkód-folyamatot használja, amely nem tartalmaz webböngészőt a jogkivonat beszerzéséhez.

Hozza létre az eszközalapú alkalmazást a Microsoft Entra ID-ban a Microsoft Entra bejelentkezés engedélyezéséhez, amely hozzáférést biztosít az Azure Maps REST API-khoz.

Az Azure Portalon az Azure-szolgáltatások listájában válassza a Microsoft Entra ID> Alkalmazásregisztrációk> New regisztrációt.

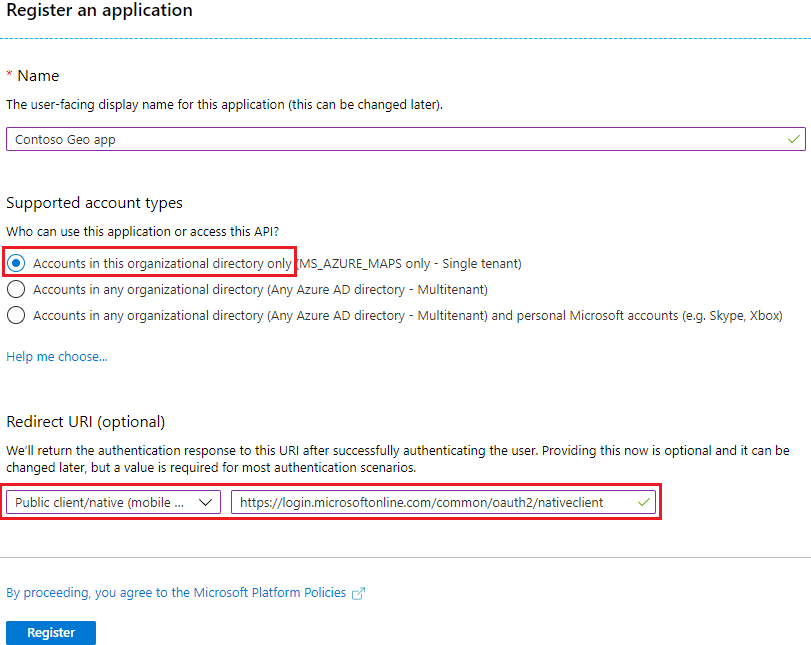

Adjon meg egy nevet, és csak támogatott fióktípusként válassza a szervezeti címtárBan található Fiókok lehetőséget. Az Átirányítási URI-kban adja meg a nyilvános ügyfél/natív (mobil & asztali) elemet, majd adja hozzá

https://login.microsoftonline.com/common/oauth2/nativeclientaz értéket. További információ: Microsoft Entra ID Desktop alkalmazás, amely webes API-kat hív meg: Alkalmazásregisztráció. Ezután regisztrálja az alkalmazást.

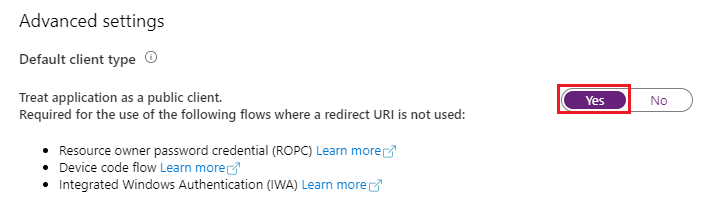

Lépjen a hitelesítésre, és engedélyezze a Treat alkalmazást nyilvános ügyfélként az eszközkód-hitelesítés engedélyezéséhez a Microsoft Entra-azonosítóval.

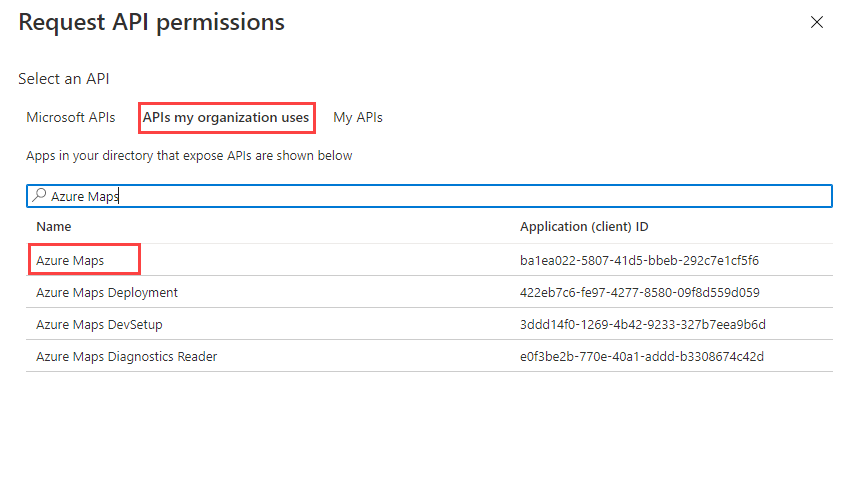

Ha delegált API-engedélyeket szeretne hozzárendelni az Azure Mapshez, lépjen az alkalmazáshoz. Ezután válassza az API-engedélyeket>: Engedély hozzáadása. A szervezetem által használt API-k alatt keresse meg és válassza ki az Azure Mapset.

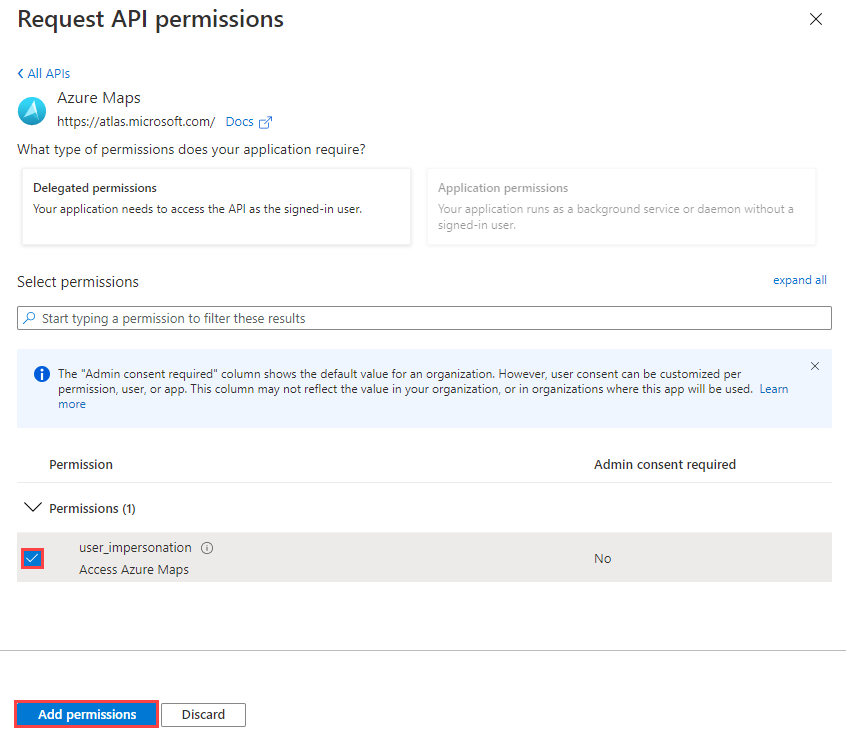

Jelölje be az Access Azure Maps melletti jelölőnégyzetet, majd válassza az Engedélyek hozzáadása lehetőséget.

Azure szerepköralapú hozzáférés-vezérlés (Azure RBAC) konfigurálása felhasználók vagy csoportok számára. További információ: Szerepköralapú hozzáférés biztosítása a felhasználók számára az Azure Mapshez.

Adjon hozzá kódot a jogkivonat-folyamat beszerzéséhez az alkalmazásban, a megvalósítás részleteiért lásd: Eszközkódfolyamat. A jogkivonatok beszerzésekor hivatkozzon a korábbi lépésekben kiválasztott hatókörre

user_impersonation.Tipp.

Hozzáférési jogkivonatok beszerzése a Microsoft Authentication Library (MSAL) használatával. További információ: Webes API-kat hívó asztali alkalmazás: Kódkonfiguráció az Active Directory dokumentációjában.

Írja le a HTTP-kérést a Microsoft Entra ID-ból beszerzett jogkivonattal, és küldjön egy érvényes HTTP-ügyféllel küldött kérelmet.

Mintakérelem

Íme egy mintakérési törzs egy egyszerű Geofence feltöltéséhez, amely körgeometriaként jelenik meg egy középpont és egy sugár használatával.

POST /mapData?api-version=2.0&dataFormat=geojson

Host: us.atlas.microsoft.com

x-ms-client-id: 30d7cc….9f55

Authorization: Bearer eyJ0e….HNIVN

A következő mintakérés törzse a GeoJSON-ban található:

{

"type": "FeatureCollection",

"features": [{

"type": "Feature",

"geometry": {

"type": "Point",

"coordinates": [-122.126986, 47.639754]

},

"properties": {

"geometryId": "001",

"radius": 500

}

}]

}

Minta válaszfejléc

Operation-Location: https://us.atlas.microsoft.com/mapData/operations/{udid}?api-version=2.0

Access-Control-Expose-Headers: Operation-Location

Szerepköralapú hozzáférés biztosítása a felhasználók számára az Azure Mapshez

Az Azure szerepköralapú hozzáférés-vezérlést (Azure RBAC) úgy adhat meg, ha egy Microsoft Entra-csoportot vagy biztonsági tagot rendel egy vagy több Azure Maps-szerepkördefinícióhoz.

Az Azure Mapshez elérhető Azure-szerepkördefiníciók megtekintéséhez tekintse meg a beépített Azure Maps-szerepkördefiníciókat.

Az elérhető Azure Maps-szerepkörök a létrehozott felügyelt identitáshoz vagy szolgáltatásnévhez való hozzárendelésének részletes lépéseit az Azure-szerepkörök hozzárendelése az Azure Portal használatával című témakörben találja .

Az Azure Maps-alkalmazás és a nagy mennyiségű felhasználó erőforrás-hozzáférésének hatékony kezeléséhez tekintse meg a Microsoft Entra-csoportokat.

Fontos

Ahhoz, hogy a felhasználók hitelesíthessenek egy alkalmazást, először létre kell hozniuk a felhasználókat a Microsoft Entra-azonosítóban. További információ: Felhasználók hozzáadása vagy törlése a Microsoft Entra-azonosítóval.

A nagy címtárak felhasználók számára történő hatékony kezeléséről a Microsoft Entra ID című témakörben olvashat.

Figyelmeztetés

Az Azure Maps beépített szerepkördefiníciói nagyon nagy engedélyezési hozzáférést biztosítanak számos Azure Maps REST API-hoz. Az API-k minimális hozzáférésének korlátozásához lásd : egyéni szerepkördefiníció létrehozása és a rendszer által hozzárendelt identitás hozzárendelése az egyéni szerepkör-definícióhoz. Ez lehetővé teszi az alkalmazás számára az Azure Maps eléréséhez szükséges legkisebb jogosultságot.

Következő lépések

Az Azure Maps-fiók API-használati metrikáinak megkeresése: