Démonalkalmazás biztonságossá tétele

Ez a cikk bemutatja, hogyan üzemeltethet démonalkalmazásokat megbízható és biztonságos környezetben a Microsoft Azure Térképek.

Az alábbi példák démonalkalmazásokra mutatnak be példákat:

- Azure Web Job

- Azure-függvényalkalmazás

- Windows-szolgáltatás

- Futó és megbízható háttérszolgáltatás

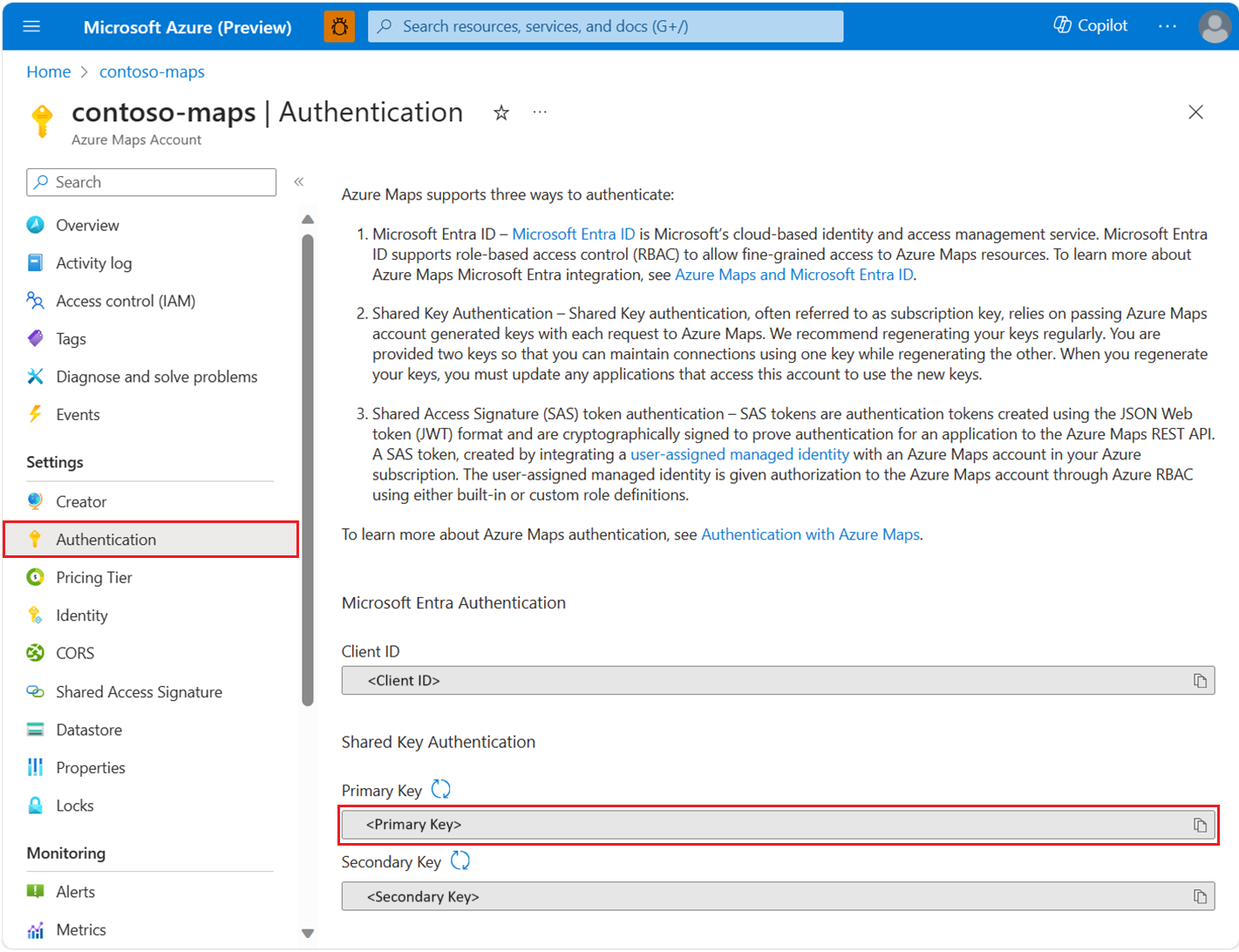

Az Azure Térképek hitelesítési adatainak megtekintése

Az Azure Térképek-fiókhitelesítés részleteinek megtekintése az Azure Portalon:

Jelentkezzen be az Azure Portalra.

Lépjen az Azure Portal menüjére. Válassza az Összes erőforrás lehetőséget, majd válassza ki az Azure Térképek-fiókját.

A bal oldali panel Gépház területén válassza a Hitelesítés lehetőséget.

Az Azure Térképek-fiók létrehozásakor három érték jön létre. Az Azure Térképek kétféle hitelesítést támogatnak:

- Microsoft Entra-hitelesítés: A

Client IDREST API-kérésekhez használandó fiókot jelöli. AzClient IDértéket az alkalmazáskonfigurációban kell tárolni, majd le kell kérni, mielőtt az Azure Térképek Microsoft Entra-hitelesítést használó HTTP-kéréseket készítené. - Megosztott kulcs hitelesítése: A

Secondary KeyPrimary Keymegosztott kulcsos hitelesítéshez használt előfizetési kulcs. A megosztott kulcsos hitelesítés az Azure Térképek-fiók által létrehozott kulcs átadásán alapul, minden kéréssel együtt az Azure Térképek. Javasoljuk, hogy rendszeresen hozza létre újra a kulcsokat. A regeneráció során az aktuális kapcsolatok fenntartásához két kulcs van megadva. Az egyik kulcs használható, miközben újragenerálja a másikat. A kulcsok újragenerálása után az új kulcsok használatához frissítenie kell minden olyan alkalmazást, amely hozzáfér ehhez a fiókhoz. További információ: Hitelesítés az Azure Térképek

Fontos

Éles alkalmazások esetében javasoljuk a Microsoft Entra ID és az Azure szerepköralapú hozzáférés-vezérlés (Azure RBAC) implementálását. A Microsoft Entra fogalmainak áttekintését az Azure Térképek hitelesítése című témakörben tekintheti meg.

Forgatókönyv: Megosztott kulcsos hitelesítés az Azure Key Vaulttal

A megosztott kulcsú hitelesítést használó alkalmazásoknak biztonságos tárolóban kell tárolniuk a kulcsokat. Ez a forgatókönyv azt ismerteti, hogyan tárolhatja biztonságosan az alkalmazáskulcsot titkos kódként az Azure Key Vaultban. A megosztott kulcs alkalmazáskonfigurációban való tárolása helyett az alkalmazás lekérheti a megosztott kulcsot Azure Key Vault-titkos kulcsként. A kulcsregeneráció egyszerűsítése érdekében azt javasoljuk, hogy az alkalmazások egyszerre egy kulcsot használjanak. Az alkalmazások ezután újragenerálhatják a nem használt kulcsot, és üzembe helyezhetik a regenerált kulcsot az Azure Key Vaultban, miközben továbbra is fenntartják az aktuális kapcsolatokat egy kulccsal. Az Azure Key Vault konfigurálásáról az Azure Key Vault fejlesztői útmutatójában olvashat.

Fontos

Ez a forgatókönyv közvetetten hozzáfér a Microsoft Entra-azonosítóhoz az Azure Key Vaulton keresztül. Javasoljuk azonban, hogy közvetlenül használja a Microsoft Entra-hitelesítést. A Microsoft Entra ID közvetlen használata elkerüli a megosztott kulcsú hitelesítés és a Key Vault beállításának további összetettségét és működési követelményeit.

A következő lépések ismertetik ezt a folyamatot:

- Hozzon létre egy Azure Key Vaultot.

- Hozzon létre egy Microsoft Entra-szolgáltatásnevet egy alkalmazásregisztráció vagy felügyelt identitás létrehozásával. A létrehozott rendszernév felelős az Azure Key Vault eléréséhez.

- Rendelje hozzá a szolgáltatásnév-hozzáférést az Azure Key titkos kulcsok

getengedélyéhez. Az engedélyek beállításáról további információt a Key Vault hozzáférési szabályzatának hozzárendelése az Azure Portalon című témakörben talál. - Ideiglenesen rendeljen hozzá hozzáférést a titkos kódokhoz

seta fejlesztőként. - Állítsa be a megosztott kulcsot a Key Vault titkos kulcsaiban, és hivatkozzon a titkos azonosítóra a démonalkalmazás konfigurációjaként.

- Távolítsa el a titkos kulcsok

setengedélyét. - A megosztott kulcs titkos kulcsának az Azure Key Vaultból való lekéréséhez implementálja a Microsoft Entra-hitelesítést a démonalkalmazásban.

- Hozzon létre egy Azure Térképek REST API-kérést a megosztott kulccsal. A démonalkalmazás most lekérheti a megosztott kulcsot a Key Vaultból.

Tipp.

Ha az alkalmazást az Azure-környezetben üzemeltetik, javasoljuk, hogy felügyelt identitással csökkentse a titkos kódok hitelesítéshez való kezelésének költségeit és összetettségét. A felügyelt identitások beállításáról a következő oktatóanyagban olvashat : A Key Vault és egy Azure-webalkalmazás összekapcsolása felügyelt identitással a .NET-ben.

Forgatókönyv: Microsoft Entra szerepköralapú hozzáférés-vezérlés

Az Azure Térképek-fiók létrehozása után az Azure Térképek Client ID érték megjelenik az Azure Portal hitelesítési részleteinek oldalán. Ez az érték a REST API-kérésekhez használandó fiókot jelöli. Ezt az értéket az alkalmazáskonfigurációban kell tárolni, és le kell kérni a HTTP-kérések végrehajtása előtt. A forgatókönyv célja, hogy lehetővé tegye a démonalkalmazás számára a Microsoft Entra ID-hitelesítést, és meghívja az Azure Térképek REST API-kat.

Tipp.

A felügyelt identitás összetevőinek előnyeinek engedélyezéséhez javasoljuk, hogy azure-beli virtuális gépeken, virtuálisgép-méretezési csoportokon vagy App Servicesen üzemeljen.

Démont üzemeltet az Azure-erőforrásokon

Azure-erőforrásokon való futtatáskor az Azure által felügyelt identitásokat úgy konfigurálhatja, hogy alacsony költséggel és minimális hitelesítő adatok kezelésével járjon.

A felügyelt identitásokhoz való alkalmazáshozzáférés engedélyezéséhez tekintse meg a felügyelt identitások áttekintését.

A felügyelt identitás egyes előnyei a következők:

- Az Azure rendszer által felügyelt X509-tanúsítvány nyilvános kulcsú titkosítási hitelesítése.

- A Microsoft Entra biztonsága X509-tanúsítványokkal az ügyfél titkos kulcsai helyett.

- Az Azure kezeli és megújítja a felügyelt identitás erőforráshoz társított összes tanúsítványt.

- A hitelesítő adatok működési kezelése egyszerűbb, mert a felügyelt identitás nem igényel biztonságos titkos társzolgáltatást, például az Azure Key Vaultot.

Démon kezelése nem Azure-erőforrásokon

A felügyelt identitások csak Azure-környezetben való futtatáskor érhetők el. Ezért konfigurálnia kell egy szolgáltatásnevet a démonalkalmazásHoz tartozó Microsoft Entra-alkalmazásregisztráción keresztül.

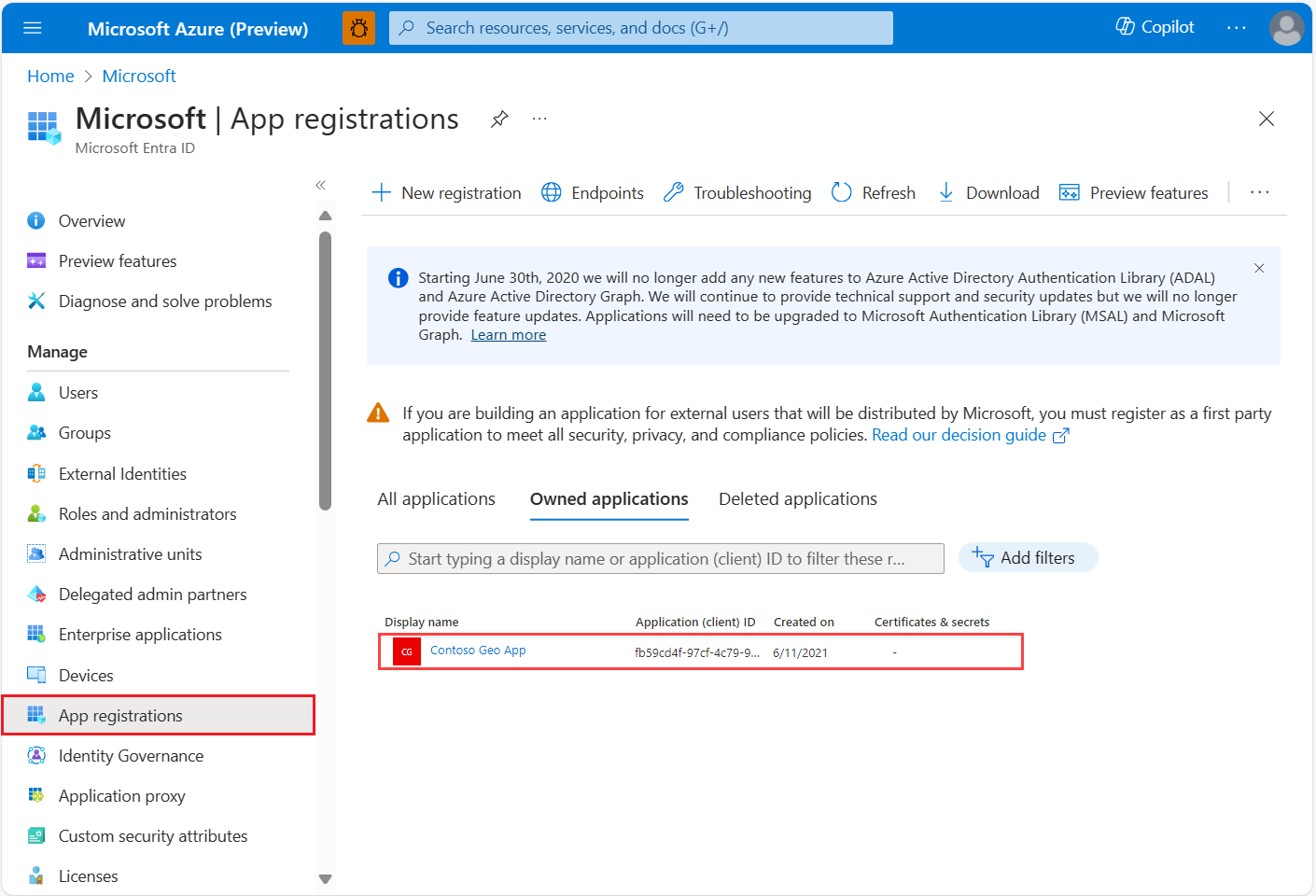

Új alkalmazásregisztráció létrehozása

Ha már létrehozta az alkalmazásregisztrációt, lépjen a Delegált API-engedélyek hozzárendelése elemre.

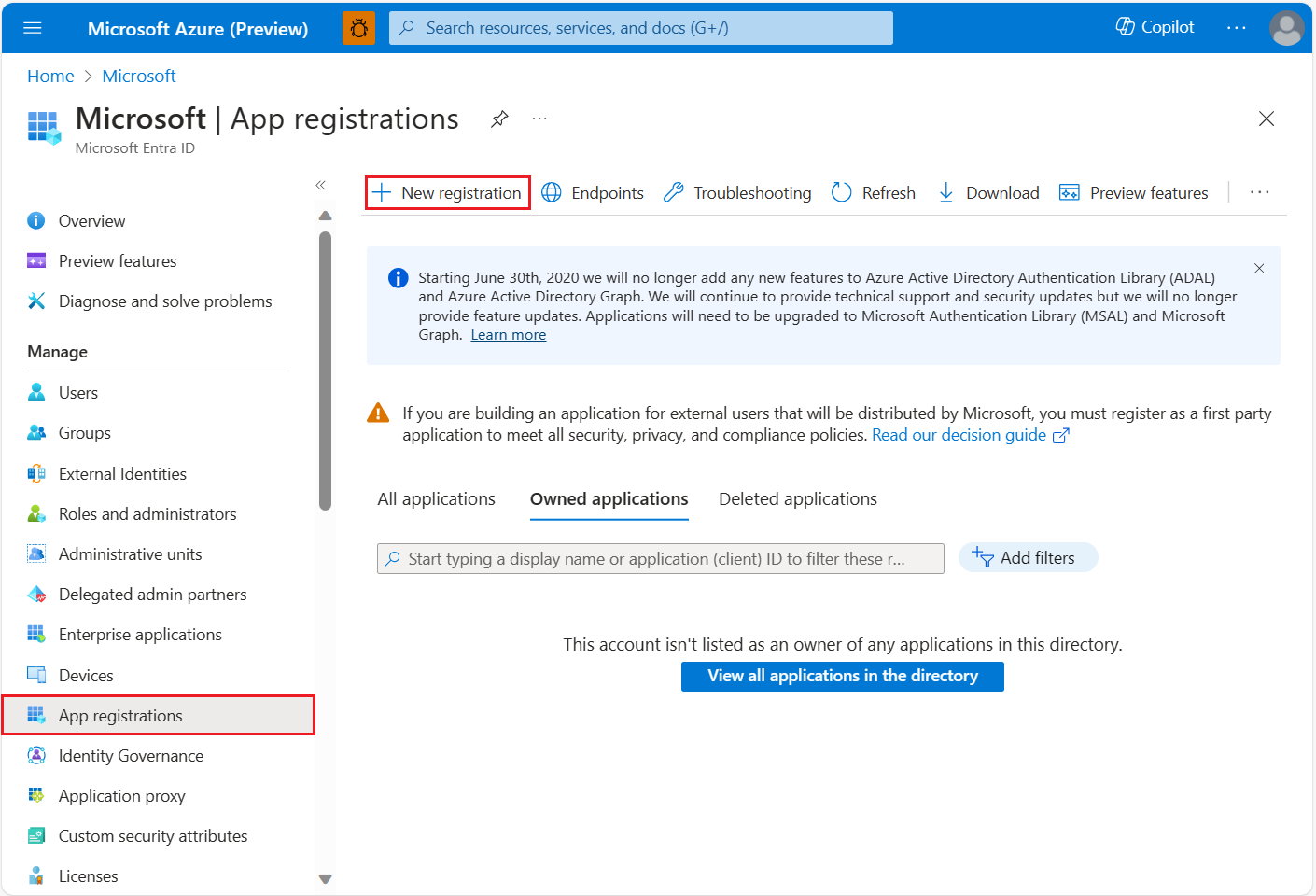

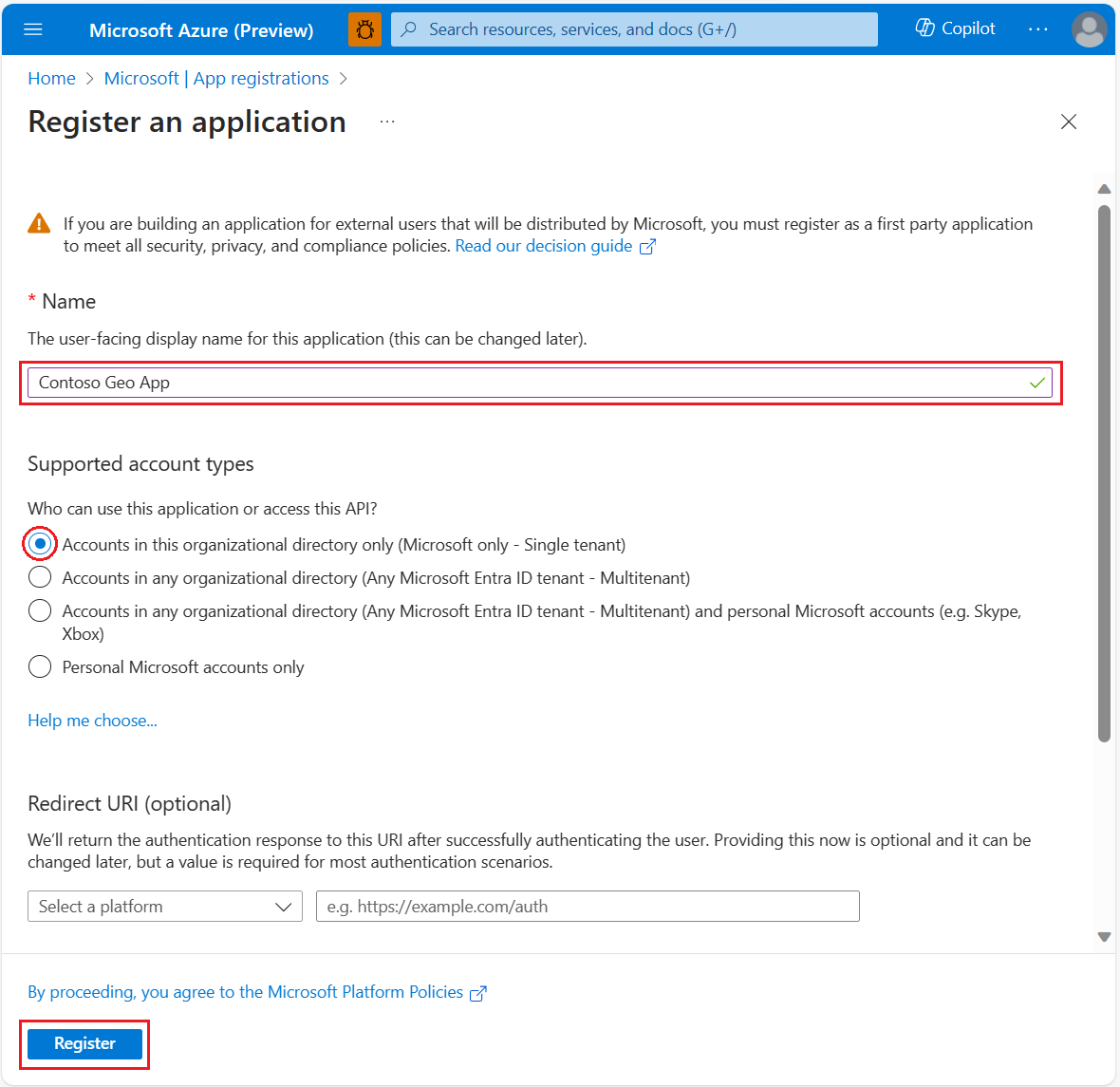

Új alkalmazásregisztráció létrehozása:

Jelentkezzen be az Azure Portalra.

Select Microsoft Entra ID.

A bal oldali panel Kezelés csoportjában válassza a Alkalmazásregisztrációk.

Válassza az + Új regisztráció lapot.

Adjon meg egy nevet, majd válasszon egy támogatási fióktípust.

Válassza ki a pénztárgépet.

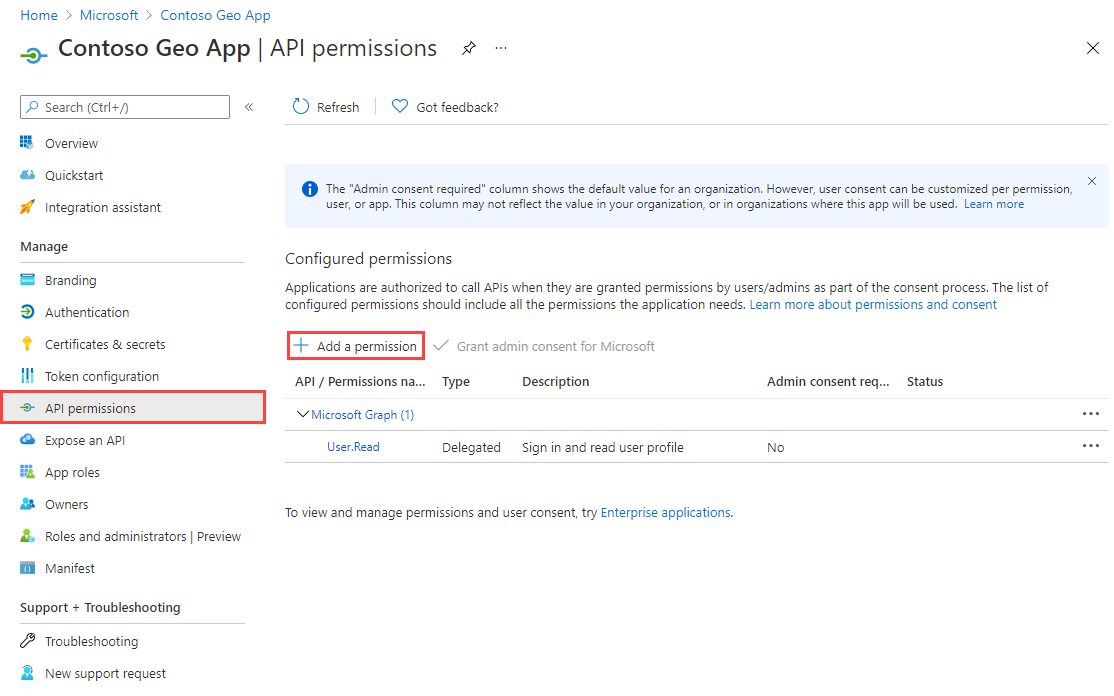

Delegált API-engedélyek hozzárendelése

Delegált API-engedélyek hozzárendelése az Azure Térképek:

Ha még nem tette meg, jelentkezzen be az Azure Portalra.

Select Microsoft Entra ID.

A bal oldali panel Kezelés csoportjában válassza a Alkalmazásregisztrációk.

Válassza ki az alkalmazást.

A bal oldali panel Kezelés területén válassza az API-engedélyeket.

Válassza az Engedély hozzáadása lehetőséget.

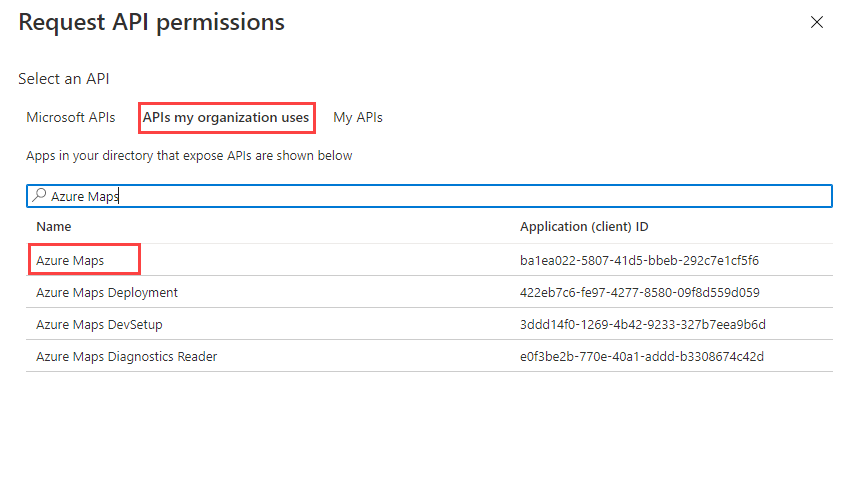

Válassza ki a szervezet által használt API-kat.

A keresőmezőbe írja be az Azure Térképek.

Válassza az Azure Térképek.

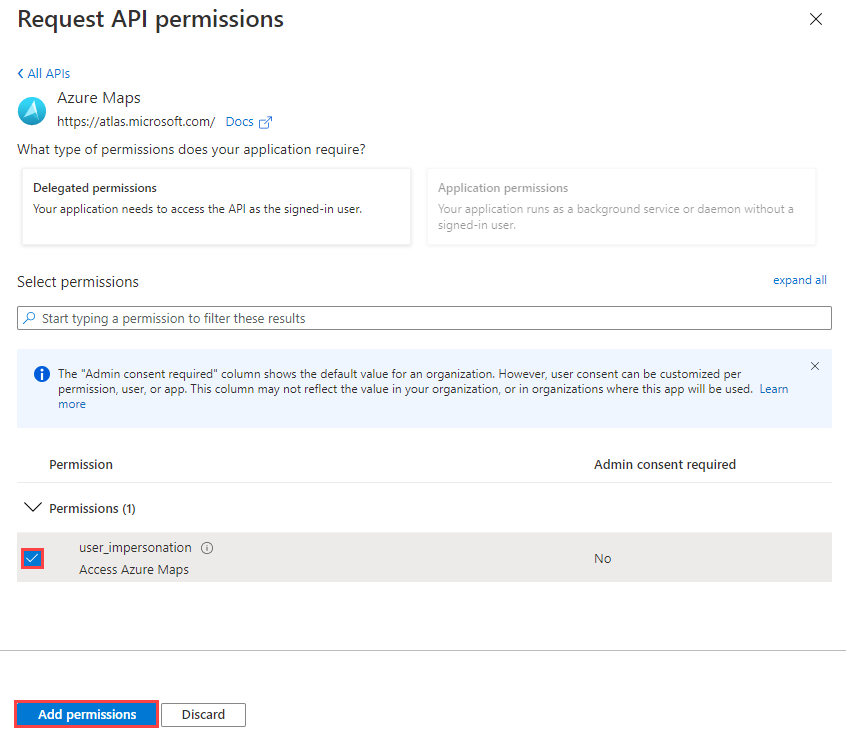

Jelölje be az Access Azure Térképek jelölőnégyzetet.

Jelölje be az Engedélyek hozzáadása lehetőséget.

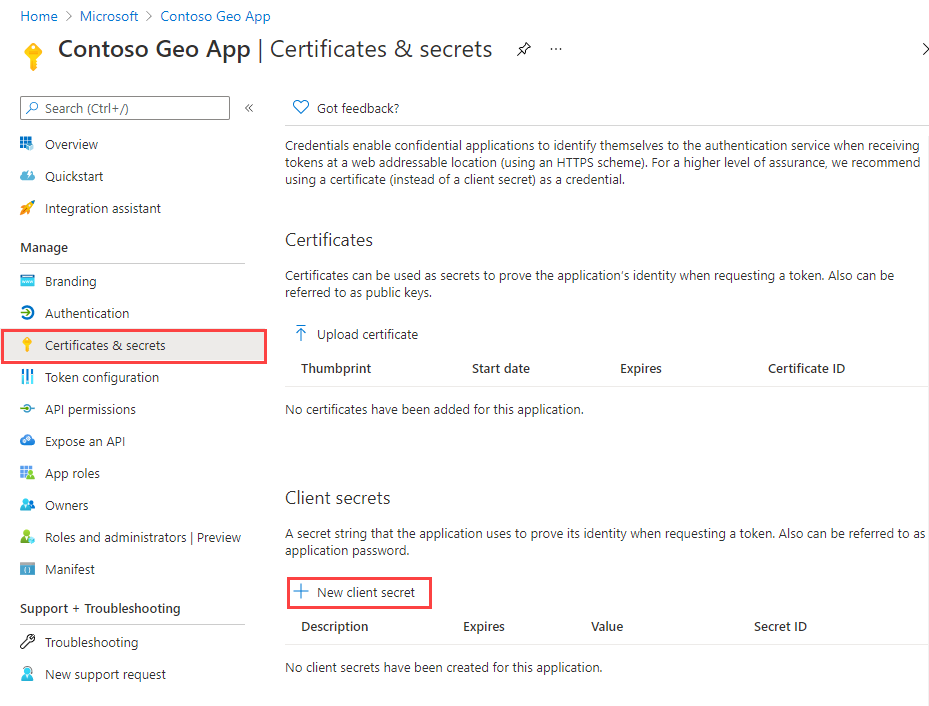

Titkos ügyfélkód létrehozása vagy tanúsítvány konfigurálása

Ha kiszolgáló- vagy alkalmazásalapú hitelesítést szeretne implementálni az alkalmazásba, két lehetőség közül választhat:

- Nyilvános kulcsú tanúsítvány feltöltése.

- Titkos ügyfélkódok létrehozása.

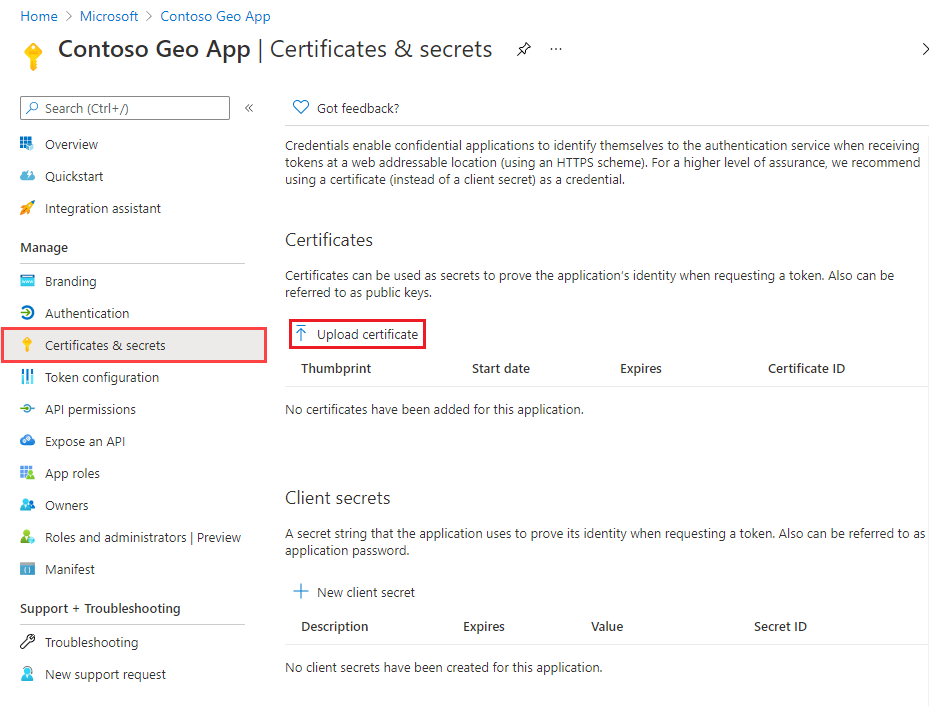

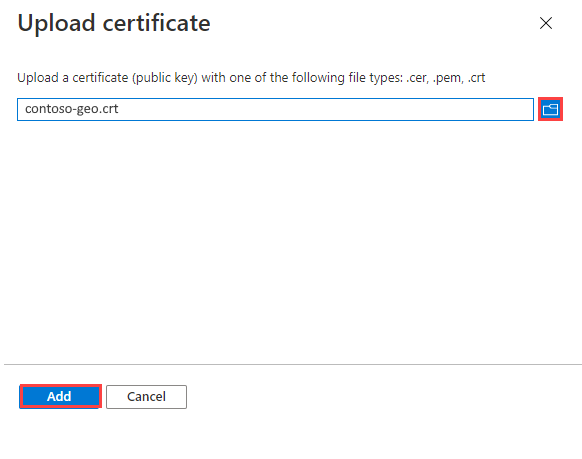

Nyilvános kulcsú tanúsítvány feltöltése

Nyilvános kulcsú tanúsítvány feltöltése:

A bal oldali panel Kezelés területén válassza a Tanúsítványok > titkos kulcsok lehetőséget.

Válassza a Tanúsítvány feltöltése lehetőséget.

A szövegmező jobb oldalán válassza a fájlikont.

Jelöljön ki egy .crt, .cer vagy .pem fájlt, majd válassza a Hozzáadás lehetőséget.

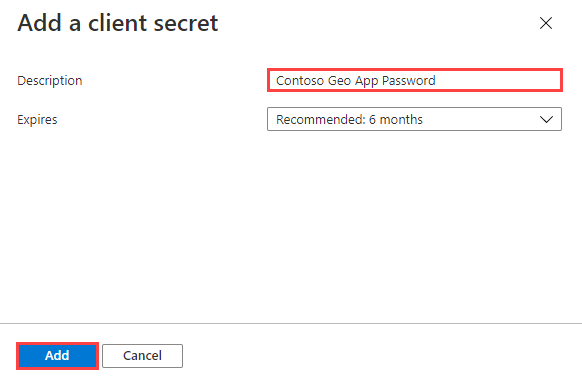

Titkos ügyfélkód létrehozása

Ügyfélkód létrehozása:

A bal oldali panel Kezelés területén válassza a Tanúsítványok > titkos kulcsok lehetőséget.

Válassza az + Új ügyfélkód lehetőséget.

Adja meg a titkos ügyfélkód leírását.

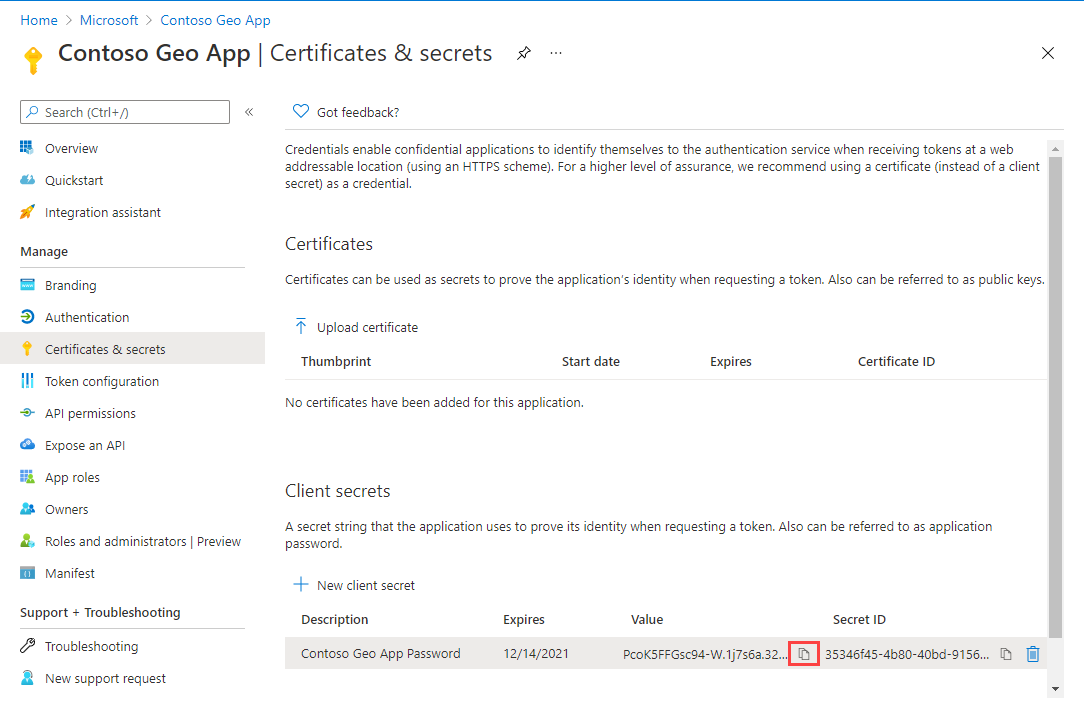

Válassza a Hozzáadás lehetőséget.

Másolja ki a titkos kódot, és tárolja biztonságosan egy olyan szolgáltatásban, mint az Azure Key Vault. Emellett használja a jelen cikk Felügyelt identitással foglalkozó szakaszának Kérés jogkivonatában található titkos kulcsot is.

Fontos

A tanúsítvány vagy titkos kód biztonságos tárolásához tekintse meg az Azure Key Vault fejlesztői útmutatót. Ezzel a titkos kóddal jogkivonatokat szerezhet be a Microsoft Entra-azonosítóból.

Szerepköralapú hozzáférés biztosítása a felhasználók számára az Azure Térképek

Az Azure szerepköralapú hozzáférés-vezérlést (Azure RBAC) úgy adhat meg, ha egy Microsoft Entra-csoportot vagy biztonsági tagot rendel egy vagy több Azure-Térképek szerepkör-definícióhoz.

Az Azure Térképek elérhető Azure-szerepkördefinícióinak megtekintéséhez tekintse meg a beépített Azure-Térképek szerepkördefiníciókat.

Az elérhető Azure Térképek szerepkörök a létrehozott felügyelt identitáshoz vagy szolgáltatásnévhez való hozzárendelésének részletes lépéseit az Azure-szerepkörök hozzárendelése az Azure Portal használatával című témakörben találja.

Az Azure Térképek alkalmazás és a nagy mennyiségű felhasználó erőforrás-hozzáférésének hatékony kezeléséhez tekintse meg a Microsoft Entra-csoportokat.

Fontos

Ahhoz, hogy a felhasználók hitelesíthessenek egy alkalmazást, először létre kell hozniuk a felhasználókat a Microsoft Entra-azonosítóban. További információkért lásd: Felhasználók hozzáadása és törlése a Microsoft Entra ID-vel.

A nagy címtárak felhasználók számára történő hatékony kezeléséről a Microsoft Entra ID című témakörben olvashat.

Figyelmeztetés

Az Azure Térképek beépített szerepkördefiníciók nagyon nagy engedélyezési hozzáférést biztosítanak számos Azure Térképek REST API-hoz. Az API-k minimális hozzáférésének korlátozásához lásd : egyéni szerepkördefiníció létrehozása és a rendszer által hozzárendelt identitás hozzárendelése az egyéni szerepkör-definícióhoz. Ez lehetővé teszi az alkalmazás számára az Azure Térképek eléréséhez szükséges legkisebb jogosultságot.

Jogkivonat kérése felügyelt identitással

Miután konfigurálta a felügyelt identitást az üzemeltetési erőforráshoz, az Azure SDK vagy a REST API használatával jogkivonatot szerezhet be az Azure Térképek számára. A hozzáférési jogkivonat beszerzéséről további információt a hozzáférési jogkivonat beszerzése című témakörben talál.

Jogkivonat kérése alkalmazásregisztrációval

Miután regisztrálta az alkalmazást, és társította az Azure Térképek, hozzáférési jogkivonatot kell kérnie.

A hozzáférési jogkivonat beszerzése:

Ha még nem tette meg, jelentkezzen be az Azure Portalra.

Select Microsoft Entra ID.

A bal oldali panel Kezelés csoportjában válassza a Alkalmazásregisztrációk.

Válassza ki az alkalmazást.

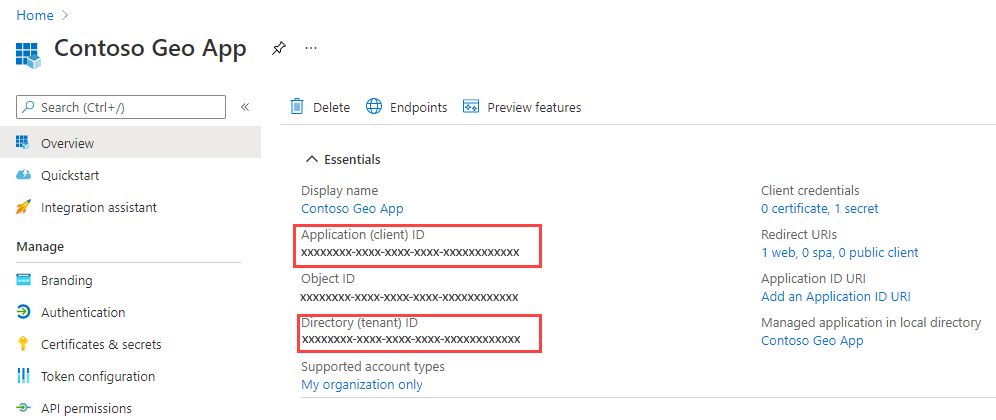

Ekkor megjelenik az Áttekintés lap. Másolja ki az alkalmazás (ügyfél) azonosítóját és a címtár (bérlő) azonosítóját.

Ez a cikk a Postman-alkalmazással hozza létre a jogkivonat-kérést, de használhat egy másik API-fejlesztési környezetet.

A Postman alkalmazásban válassza az Új lehetőséget.

Az Új létrehozása ablakban válassza a HTTP-kérés lehetőséget.

Adja meg a kérés kérésének nevét, például POST tokenkérelem.

Válassza ki a POST HTTP metódust.

Adja meg a következő URL-címet a címsorhoz (cserélje le

{Tenant-ID}a címtár (bérlő) azonosítójára, az{Client-ID}alkalmazás (ügyfél) azonosítójára és{Client-Secret}az ügyfél titkos kódjára:https://login.microsoftonline.com/{Tenant-ID}/oauth2/v2.0/token?response_type=token&grant_type=client_credentials&client_id={Client-ID}&client_secret={Client-Secret}&scope=https://atlas.microsoft.com/.defaultKattintson a Küldés gombra.

A következő JSON-választ kell látnia:

{

"token_type": "Bearer",

"expires_in": 86399,

"ext_expires_in": 86399,

"access_token": "eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1NiIsIng1dCI6Im5PbzNaRHJPRFhFSzFq..."

}

A hitelesítési folyamatról további információt az OAuth 2.0 ügyfél hitelesítő adatainak Microsoft Identitásplatform

További lépések

Részletesebb példákért:

Keresse meg az Azure Térképek-fiókjához tartozó API-használati metrikákat:

Ismerje meg a Microsoft Entra ID és az Azure Térképek integrálását bemutató példákat:

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: