Ügyfél által felügyelt kulcsok konfigurálása az Azure NetApp Files kötettitkosításához

Az Azure NetApp Files mennyiségi titkosításának ügyfél által felügyelt kulcsai lehetővé teszik, hogy platform által felügyelt kulcs helyett saját kulcsokat használjon új kötetek létrehozásakor. Az ügyfél által felügyelt kulcsokkal teljes mértékben kezelheti a kulcs életciklusa, a kulcshasználati engedélyek és a kulcsok naplózási műveletei közötti kapcsolatot.

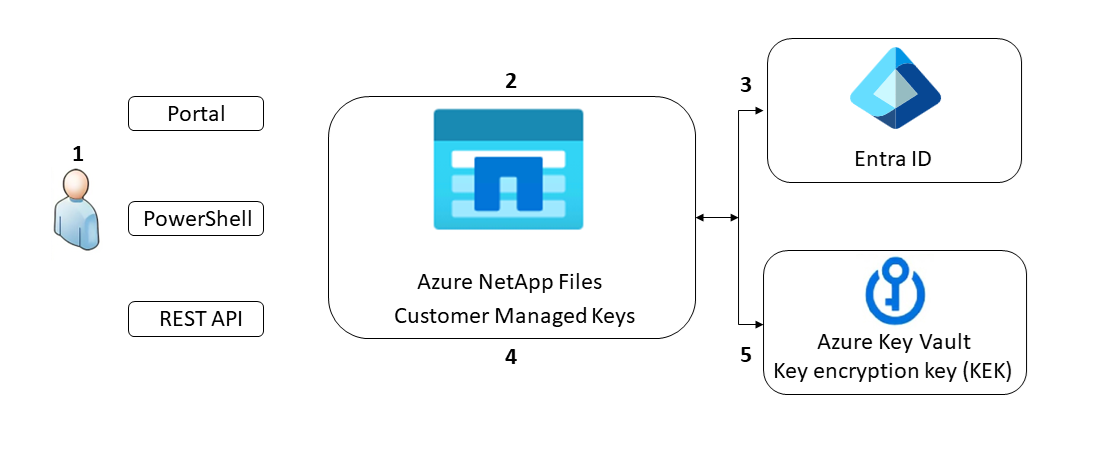

Az alábbi ábra bemutatja, hogyan működnek az ügyfél által felügyelt kulcsok az Azure NetApp Filesszal:

Az Azure NetApp Files engedélyeket ad a felügyelt identitás titkosítási kulcsaihoz. A felügyelt identitás egy felhasználó által hozzárendelt felügyelt identitás, amelyet Ön hoz létre és kezel, vagy a NetApp-fiókhoz társított rendszer által hozzárendelt felügyelt identitás.

A titkosítást ügyfél által felügyelt kulccsal konfigurálhatja a NetApp-fiókhoz.

Azt a felügyelt identitást használja, amelyhez az Azure Key Vault rendszergazdája engedélyt adott az 1. lépésben az Azure Key Vaulthoz való hozzáférés Microsoft Entra-azonosítón keresztüli hitelesítéséhez.

Az Azure NetApp Files a fióktitkosítási kulcsot az ügyfél által felügyelt kulccsal burkolja az Azure Key Vaultban.

Az ügyfél által felügyelt kulcsok nincsenek hatással az Azure NetApp Files teljesítményére. Az egyetlen különbség a platform által felügyelt kulcsoktól a kulcs kezelése.

Olvasási/írási műveletek esetén az Azure NetApp Files kéréseket küld az Azure Key Vaultnak a fiók titkosítási kulcsának feloldásához a titkosítási és visszafejtési műveletek végrehajtásához.

Megfontolások

- Ha ügyfél által felügyelt kulcsokkal szeretne kötetet létrehozni, ki kell választania a Standard hálózati funkciókat. Az ügyfél által felügyelt kulcskötetek nem használhatók alapszintű hálózati funkciókkal konfigurált kötettel. Kövesse az utasításokat a Hálózati szolgáltatások beállítás beállításához a kötetlétrehozás lapon.

- A nagyobb biztonság érdekében válassza a Nyilvános hozzáférés letiltása lehetőséget a kulcstartó hálózati beállításai között. Ha ezt a lehetőséget választja, a tűzfal megkerüléséhez a megbízható Microsoft-szolgáltatások engedélyezése lehetőséget is meg kell adnia, hogy az Azure NetApp Files szolgáltatás hozzáférhessen a titkosítási kulcshoz.

- Az ügyfél által felügyelt kulcsok támogatják az MSI-tanúsítványok automatikus megújítását. Ha a tanúsítvány érvényes, nem kell manuálisan frissítenie.

- Az Azure NetApp Files ügyfél által felügyelt kulcsai nem támogatják az Azure-hálózati biztonsági csoportokat a privát kapcsolat alhálózatán az Azure Key Vaultra. A hálózati biztonsági csoportok csak akkor befolyásolják a privát kapcsolattal való kapcsolatot, ha

Private endpoint network policyengedélyezve vannak az alhálózaton. Ezt a beállítást le kell tiltani. - Ha az Azure NetApp Files nem tud ügyfél által felügyelt kulcskötetet létrehozni, hibaüzenetek jelennek meg. További információért tekintse meg a Hibaüzenetek és hibaelhárítás szakaszt .

- Az ügyfél által felügyelt kulcskötet létrehozása után ne módosítsa a mögöttes Azure Key Vaultot vagy az Azure Privát végpontot. A módosítások miatt a kötetek elérhetetlenné tehetik a köteteket.

- Ha az Azure Key Vault elérhetetlenné válik, az Azure NetApp Files elveszíti a titkosítási kulcsokhoz való hozzáférését, valamint az adatok olvasási és írási képességét az ügyfél által kezelt kulcsokkal engedélyezett kötetekre. Ebben az esetben hozzon létre egy támogatási jegyet, amely manuálisan visszaállítja a hozzáférést az érintett kötetekhez.

- Az Azure NetApp Files támogatja az ügyfél által felügyelt kulcsokat a forrás- és adatreplikációs köteteken régiók közötti replikációval vagy zónák közötti replikációs kapcsolatokkal.

Támogatott régiók

Az Azure NetApp Files ügyfél által felügyelt kulcsai a következő régiókban támogatottak:

- Ausztrália középső régiója

- Ausztrália 2. középső régiója

- Kelet-Ausztrália

- Délkelet-Ausztrália

- Dél-Brazília

- Délkelet-Brazília

- Közép-Kanada

- Kelet-Kanada

- Közép-India

- Az USA középső régiója

- Kelet-Ázsia

- USA keleti régiója

- USA 2. keleti régiója

- Közép-Franciaország

- Észak-Németország

- Középnyugat-Németország

- Izrael középső régiója

- Észak-Olaszország

- Kelet-Japán

- Nyugat-Japán

- Dél-Korea középső régiója

- Dél-Korea déli régiója

- USA északi középső régiója

- Észak-Európa

- Kelet-Norvégia

- Nyugat-Norvégia

- Közép-Katar

- Dél-Afrika északi régiója

- USA déli középső régiója

- Dél-India

- Délkelet-Ázsia

- Közép-Spanyolország

- Közép-Svédország

- Észak-Svájc

- Nyugat-Svájc

- Egyesült Arab Emírségek középső régiója

- Egyesült Arab Emírségek északi régiója

- Az Egyesült Királyság déli régiója

- Az Egyesült Királyság nyugati régiója

- USA-beli államigazgatás – Arizona

- USA-beli államigazgatás – Texas

- USA-beli államigazgatás – Virginia

- Nyugat-Európa

- USA nyugati régiója

- USA 2. nyugati régiója

- USA 3. nyugati régiója

Követelmények

Az első ügyfél által felügyelt kulcskötet létrehozása előtt be kell állítania a következőt:

- Legalább egy kulcsot tartalmazó Azure Key Vault.

- A kulcstartónak engedélyezve kell lennie a helyreállítható törlési és törlési védelemnek.

- A kulcsnak RSA típusúnak kell lennie.

- A kulcstartónak azure-beli privát végpontot kell tartalmaznia.

- A privát végpontnak az Azure NetApp Fileshoz delegált alhálózattól eltérő alhálózaton kell lennie. Az alhálózatnak ugyanabban a virtuális hálózaton kell lennie, mint az Azure NetAppba delegáltnak.

Az Azure Key Vaultról és az Azure Private Endpointről az alábbiakban talál további információt:

- Rövid útmutató: Kulcstartó létrehozása

- Kulcs létrehozása vagy importálása a tárolóba

- Privát végpont létrehozása

- További információ a kulcsokról és a támogatott kulcstípusokról

- Hálózati biztonsági csoportok

- Hálózati szabályzatok kezelése privát végpontokhoz

NetApp-fiók konfigurálása ügyfél által felügyelt kulcsok használatára

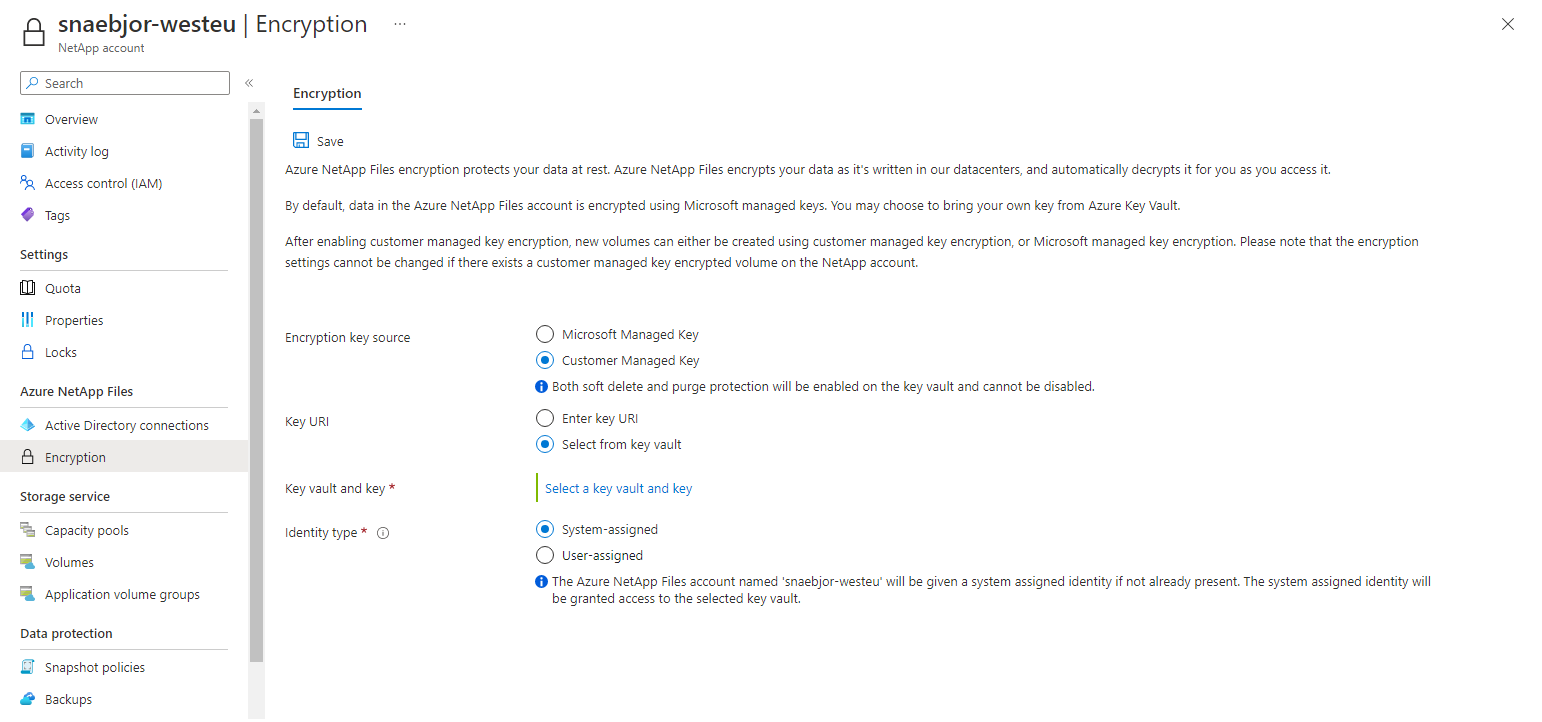

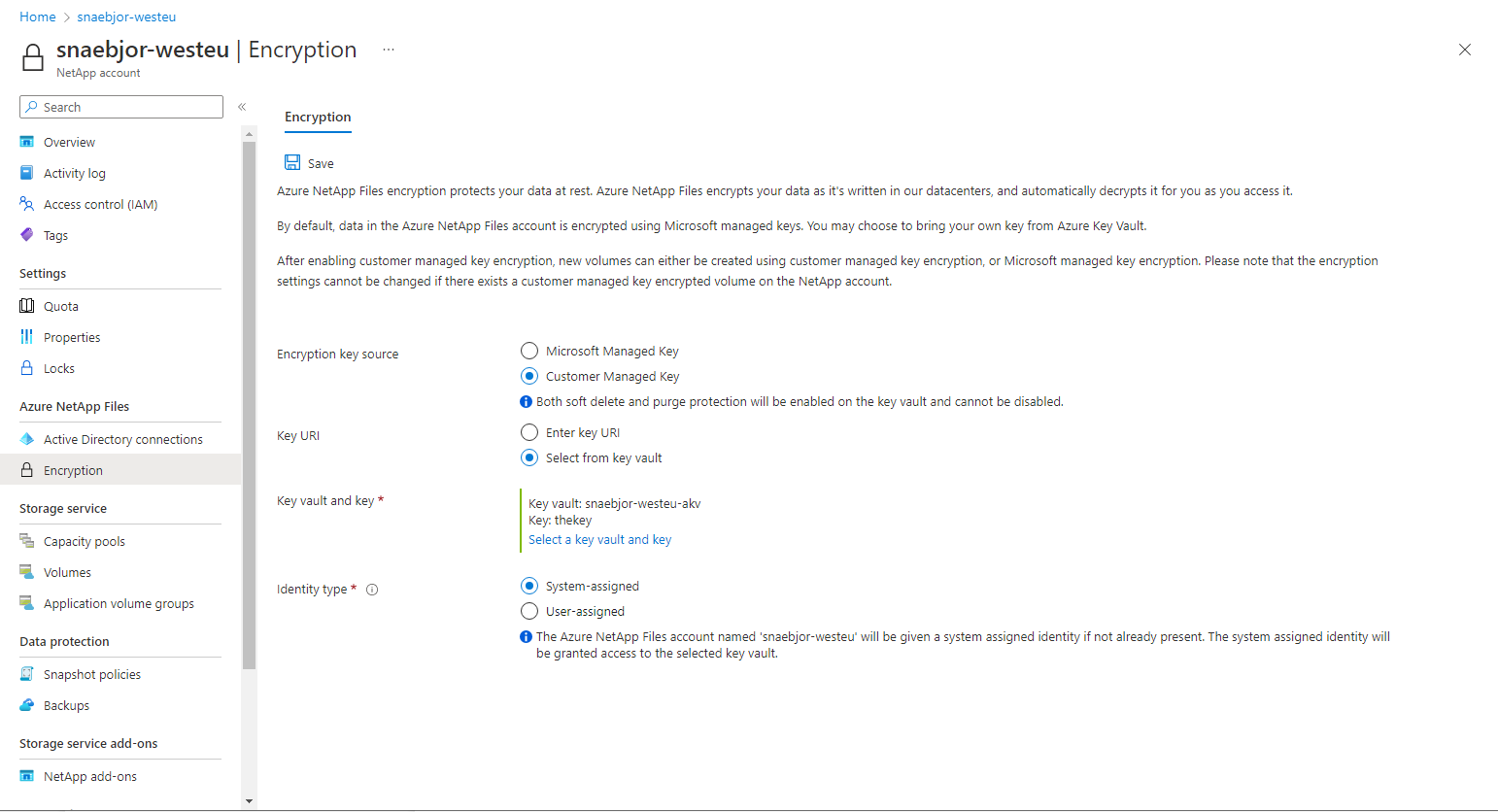

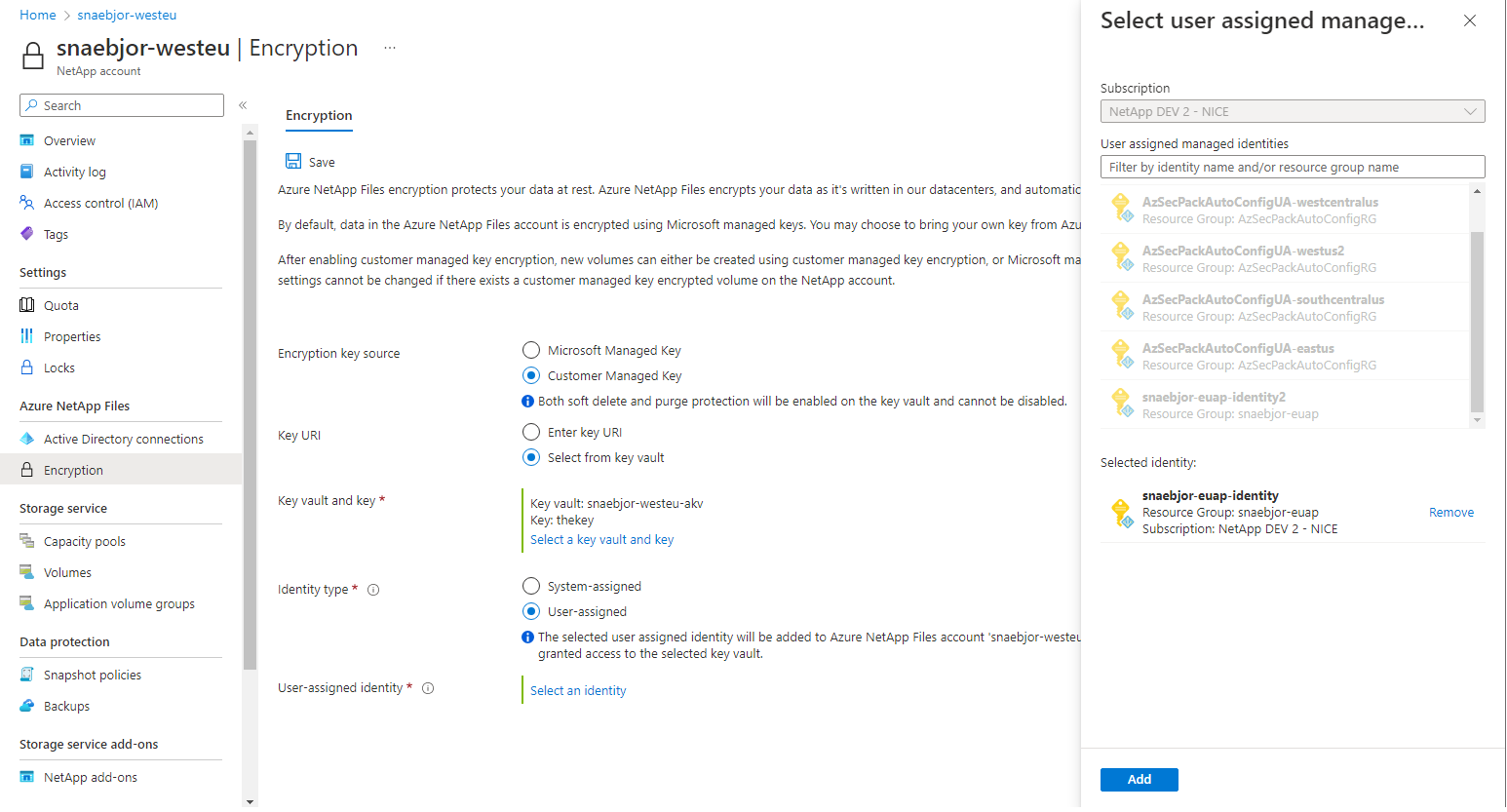

Az Azure Portalon és az Azure NetApp Files alatt válassza a Titkosítás lehetőséget.

A Titkosítás lap lehetővé teszi a NetApp-fiók titkosítási beállításainak kezelését. Lehetővé teszi, hogy a NetApp-fiókját saját titkosítási kulcs használatára állítsa be, amelyet az Azure Key Vault tárol. Ez a beállítás egy rendszer által hozzárendelt identitást biztosít a NetApp-fiókhoz, és hozzáad egy hozzáférési szabályzatot az identitáshoz a szükséges kulcsengedélyekkel.

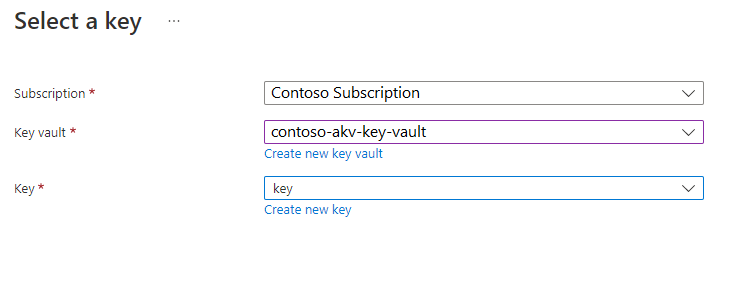

Ha a NetApp-fiókját ügyfél által felügyelt kulcs használatára állítja be, kétféleképpen adhatja meg a kulcs URI-ját:

Válassza ki az Azure Key Vaulton való hitelesítéshez használni kívánt identitástípust. Ha az Azure Key Vault úgy van konfigurálva, hogy a Tároló hozzáférési szabályzatát használja engedélymodellként, mindkét lehetőség elérhető. Ellenkező esetben csak a felhasználó által hozzárendelt beállítás érhető el.

- Ha a Rendszer által hozzárendelt lehetőséget választja, válassza a Mentés gombot. Az Azure Portal automatikusan konfigurálja a NetApp-fiókot úgy, hogy hozzáad egy rendszer által hozzárendelt identitást a NetApp-fiókjához. A rendszer hozzáférési szabályzatot is létrehoz az Azure Key Vaulton a Get, Encrypt, Decrypt kulcsengedélyekkel.

- Ha a Felhasználó által hozzárendelt lehetőséget választja, ki kell választania egy identitást. Az Identitás kiválasztása lehetőséget választva megnyithat egy környezeti panelt, ahol kiválaszt egy felhasználó által hozzárendelt felügyelt identitást.

Ha konfigurálta az Azure Key Vaultot a Vault hozzáférési szabályzatának használatára, az Azure Portal automatikusan konfigurálja a NetApp-fiókot a következő folyamattal: A felhasználó által hozzárendelt identitás, amelyet kiválasztott, hozzáadódik a NetApp-fiókhoz. Hozzáférési szabályzat jön létre az Azure Key Vaultban a Get, Encrypt, Decrypt kulcsengedélyekkel.

Ha úgy konfigurálta az Azure Key Vaultot, hogy azure-beli szerepköralapú hozzáférés-vezérlést használjon, akkor meg kell győződnie arról, hogy a kiválasztott felhasználó által hozzárendelt identitás rendelkezik szerepkör-hozzárendeléssel a kulcstartóban a műveletekhez szükséges engedélyekkel:

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/encrypt/actionMicrosoft.KeyVault/vaults/keys/decrypt/actionA kiválasztott felhasználó által hozzárendelt identitás hozzá lesz adva a NetApp-fiókjához. A szerepköralapú hozzáférés-vezérlés (RBAC) testreszabható jellege miatt az Azure Portal nem konfigurálja a kulcstartóhoz való hozzáférést. Az Azure Key Vault konfigurálásával kapcsolatos részletekért tekintse meg a Key Vault kulcsainak, tanúsítványainak és titkos kulcsainak hozzáférését azure-beli szerepköralapú hozzáférés-vezérléssel .

Válassza a Mentés lehetőséget, majd figyelje meg a művelet állapotát jelző értesítést. Ha a művelet nem sikerült, hibaüzenet jelenik meg. A hiba elhárításához tekintse meg a hibaüzeneteket és a hibaelhárítást.

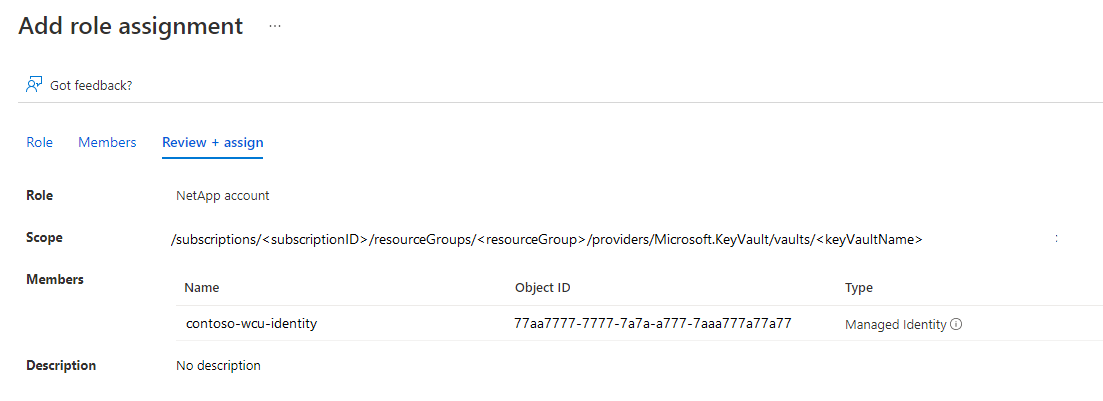

Szerepköralapú hozzáférés-vezérlés alkalmazása

Használhat azure-beli szerepköralapú hozzáférés-vezérlésre konfigurált Azure Key Vaultot. Ha ügyfél által felügyelt kulcsokat szeretne konfigurálni az Azure Portalon, meg kell adnia egy felhasználó által hozzárendelt identitást.

Az Azure-fiókjában lépjen a Key Vaultokra, majd az Access-szabályzatokra.

Hozzáférési szabályzat létrehozásához az Engedélymodell területen válassza az Azure szerepköralapú hozzáférés-vezérlést.

A felhasználó által hozzárendelt szerepkör létrehozásakor három engedély szükséges az ügyfél által felügyelt kulcsokhoz:

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/encrypt/actionMicrosoft.KeyVault/vaults/keys/decrypt/action

Bár vannak előre definiált szerepkörök, amelyek tartalmazzák ezeket az engedélyeket, ezek a szerepkörök a szükségesnél több jogosultságot biztosítanak. Javasoljuk, hogy hozzon létre egy egyéni szerepkört, amely csak a minimálisan szükséges engedélyekkel rendelkezik. További információ: Azure egyéni szerepkörök.

{ "id": "/subscriptions/<subscription>/Microsoft.Authorization/roleDefinitions/<roleDefinitionsID>", "properties": { "roleName": "NetApp account", "description": "Has the necessary permissions for customer-managed key encryption: get key, encrypt and decrypt", "assignableScopes": [ "/subscriptions/<subscriptionID>/resourceGroups/<resourceGroup>" ], "permissions": [ { "actions": [], "notActions": [], "dataActions": [ "Microsoft.KeyVault/vaults/keys/read", "Microsoft.KeyVault/vaults/keys/encrypt/action", "Microsoft.KeyVault/vaults/keys/decrypt/action" ], "notDataActions": [] } ] } }Miután létrehozta az egyéni szerepkört, és elérhetővé válik a kulcstartóval való használatra, alkalmazza azt a felhasználó által hozzárendelt identitásra.

Azure NetApp Files-kötet létrehozása ügyfél által felügyelt kulcsokkal

Az Azure NetApp Filesban válassza a Kötetek , majd a + Kötet hozzáadása lehetőséget.

Kövesse az Azure NetApp Files-kötet hálózati funkcióinak konfigurálása című témakör utasításait:

- Állítsa be a Hálózati szolgáltatások lehetőséget a kötetlétrehozás lapon.

- A kötet delegált alhálózatának hálózati biztonsági csoportjának engedélyeznie kell a bejövő forgalmat a NetApp tároló virtuális gépéről.

Az ügyfél által felügyelt kulcs használatára konfigurált NetApp-fiók esetén a Kötet létrehozása lap tartalmaz egy titkosítási kulcsforrás lehetőséget.

A kötet kulcssal való titkosításához válassza az Ügyfél által felügyelt kulcsot a Titkosítási kulcs forrása legördülő menüben.

Ha ügyfél által felügyelt kulccsal hoz létre kötetet, a Hálózati funkciók beállításhoz a Standard lehetőséget is ki kell választania. Az alapszintű hálózati funkciók nem támogatottak.

A key vault privát végpontot is ki kell választania. A legördülő menü privát végpontokat jelenít meg a kijelölt virtuális hálózaton. Ha a kiválasztott virtuális hálózaton nincs privát végpont a kulcstartóhoz, akkor a legördülő lista üres, és nem fog tudni továbblépni. Ha igen, tekintse meg az Azure Privát végpontot.

Folytassa a kötetlétrehozás folyamatát. Lásd:

Azure NetApp Files-kötet áttűnése ügyfél által felügyelt kulcsra (előzetes verzió)

Az Azure NetApp Files támogatja a meglévő kötetek platform által felügyelt kulcsokkal történő áthelyezését az ügyfél által felügyelt kulcsokra. A migrálás befejezése után nem lehet visszaállítani a platform által felügyelt kulcsokat.

A funkció regisztrálása

Az Azure NetApp Files titkosítási kulcsátmenete jelenleg előzetes verzióban érhető el. A funkció első használata előtt regisztrálnia kell.

A funkció regisztrálása:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMigratePmkToCmkEllenőrizze a szolgáltatásregisztráció állapotát:

Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMigratePmkToCmkFeljegyzés

A RegistrationState legfeljebb 60 percig lehet állapotban

Registering, mielőtt átváltana.RegisteredA folytatás előtt várjon, amíg az állapot regisztrálva van.

Használhatja az Azure CLI-parancsokat az feature register is, és az feature show regisztrálhatja a funkciót, és megjelenítheti a regisztrációs állapotot.

Áttűnési kötetek

Feljegyzés

Amikor köteteket vált át az ügyfél által felügyelt kulcsok használatára, minden olyan virtuális hálózat esetében el kell végeznie az áttérést, ahol az Azure NetApp Files-fiók kötetekkel rendelkezik.

- Győződjön meg arról, hogy az Azure NetApp Files-fiókot ügyfél által felügyelt kulcsok használatára konfigurálta.

- Az Azure Portalon lépjen a Titkosítás elemre.

- Válassza a CMK Migrálás lapfülét.

- A legördülő menüben válassza ki a használni kívánt virtuális hálózatot és kulcstartó privát végpontot.

- Az Azure létrehozza az ügyfél által felügyelt kulccsal titkosítandó kötetek listáját.

- Válassza a Megerősítés lehetőséget a migrálás elindításához.

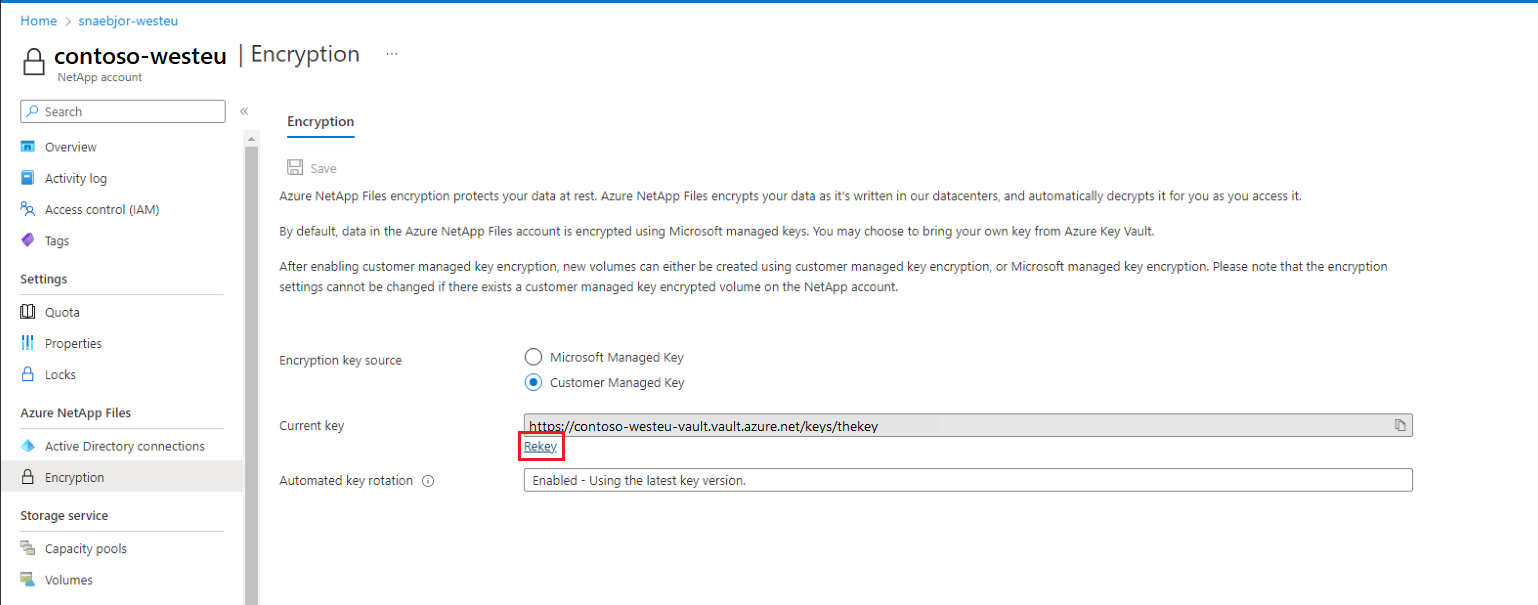

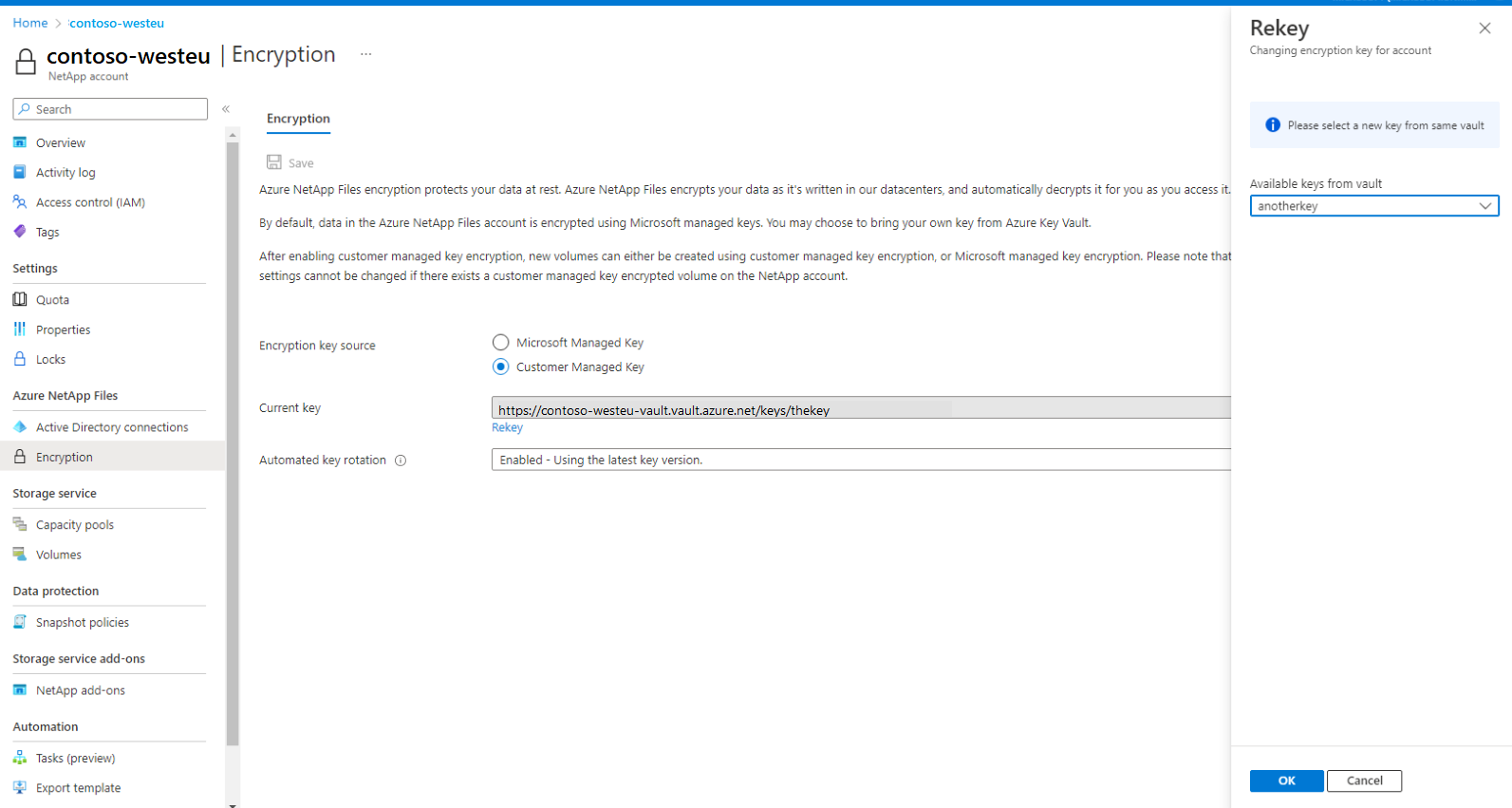

Az összes kötet újrakulcsa egy NetApp-fiókban

Ha már konfigurálta a NetApp-fiókját az ügyfél által felügyelt kulcsokhoz, és egy vagy több kötetet ügyfél által felügyelt kulcsokkal titkosított, módosíthatja a NetApp-fiók összes kötetének titkosításához használt kulcsot. Kiválaszthatja az ugyanabban a kulcstartóban lévő kulcsokat. A kulcstartók módosítása nem támogatott.

A NetApp-fiók alatt keresse meg a Titkosítás menüt. Az Aktuális kulcs beviteli mezője alatt válassza az Újrakulcs hivatkozást.

Az Újrakulcs menüben válassza ki a legördülő menüben elérhető kulcsok egyikét. A kiválasztott kulcsnak különböznie kell az aktuális kulcstól.

A mentéshez kattintson az OK gombra. Az újrakulcsosítási művelet több percet is igénybe vehet.

Váltás a rendszer által hozzárendelt identitásról a felhasználó által hozzárendelt identitásra

A rendszer által hozzárendelt identitásról a felhasználó által hozzárendelt identitásra való váltáshoz hozzáférést kell adnia a cél identitásnak az olvasási/lekérési, titkosítási és visszafejtési engedélyekkel használt kulcstartóhoz.

Frissítse a NetApp-fiókot egy PATCH-kérés elküldésével a

az restkövetkező paranccsal:az rest -m PATCH -u <netapp-account-resource-id>?api-versions=2022-09-01 -b @path/to/payload.jsonA hasznos adatnak a következő struktúrát kell használnia:

{ "identity": { "type": "UserAssigned", "userAssignedIdentities": { "<identity-resource-id>": {} } }, "properties": { "encryption": { "identity": { "userAssignedIdentity": "<identity-resource-id>" } } } }Ellenőrizze, hogy a művelet sikeresen befejeződött-e a

az netappfiles account showparanccsal. A kimenet a következő mezőket tartalmazza:"id": "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.NetApp/netAppAccounts/account", "identity": { "principalId": null, "tenantId": null, "type": "UserAssigned", "userAssignedIdentities": { "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<identity>": { "clientId": "<client-id>", "principalId": "<principalId>", "tenantId": <tenantId>" } } },Győződjön meg a következőkről:

encryption.identity.principalIdmegegyezik a következőben megadott értékkel:identity.userAssignedIdentities.principalIdencryption.identity.userAssignedIdentitymegegyezik a következőben megadott értékkel:identity.userAssignedIdentities[]

"encryption": { "identity": { "principalId": "<principal-id>", "userAssignedIdentity": "/subscriptions/<subscriptionId>/resourceGroups/<resource-group>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<identity>" }, "KeySource": "Microsoft.KeyVault", },

Hibaüzenetek és hibaelhárítás

Ez a szakasz a hibaüzeneteket és a lehetséges megoldásokat sorolja fel, ha az Azure NetApp Files nem konfigurálja az ügyfél által felügyelt kulcstitkosítást, vagy nem hoz létre kötetet egy ügyfél által felügyelt kulccsal.

Hibák az ügyfél által felügyelt kulcstitkosítás netApp-fiókon való konfigurálásával kapcsolatban

| Hibafeltétel | Resolution (Osztás) |

|---|---|

The operation failed because the specified key vault key was not found |

A kulcs URI manuális megadásakor győződjön meg arról, hogy az URI helyes. |

Azure Key Vault key is not a valid RSA key |

Győződjön meg arról, hogy a kijelölt kulcs RSA típusú. |

Azure Key Vault key is not enabled |

Győződjön meg arról, hogy a kijelölt kulcs engedélyezve van. |

Azure Key Vault key is expired |

Győződjön meg arról, hogy a kijelölt kulcs nem járt le. |

Azure Key Vault key has not been activated |

Győződjön meg arról, hogy a kijelölt kulcs aktív. |

Key Vault URI is invalid |

A kulcs URI manuális megadásakor győződjön meg arról, hogy az URI helyes. |

Azure Key Vault is not recoverable. Make sure that Soft-delete and Purge protection are both enabled on the Azure Key Vault |

Frissítse a Key Vault helyreállítási szintjét a következőre: “Recoverable/Recoverable+ProtectedSubscription/CustomizedRecoverable/CustomizedRecoverable+ProtectedSubscription” |

Account must be in the same region as the Vault |

Győződjön meg arról, hogy a kulcstartó ugyanabban a régióban található, mint a NetApp-fiók. |

Hibák az ügyfél által felügyelt kulcsokkal titkosított kötet létrehozásakor

| Hibafeltétel | Resolution (Osztás) |

|---|---|

Volume cannot be encrypted with Microsoft.KeyVault, NetAppAccount has not been configured with KeyVault encryption |

A NetApp-fiókban nincs engedélyezve a felhasználó által kezelt kulcstitkosítás. Konfigurálja a NetApp-fiókot az ügyfél által felügyelt kulcs használatára. |

EncryptionKeySource cannot be changed |

Nincs megoldás. A kötet EncryptionKeySource tulajdonsága nem módosítható. |

Unable to use the configured encryption key, please check if key is active |

Ellenőrizze, hogy: -Helyesek a hozzáférési szabályzatok a kulcstartón: Get, Encrypt, Decrypt? -Létezik privát végpont a kulcstartóhoz? -Van virtuális hálózati NAT a virtuális hálózatban, és engedélyezve van a delegált Azure NetApp Files alhálózat? |

Could not connect to the KeyVault |

Győződjön meg arról, hogy a privát végpont megfelelően van beállítva, és a tűzfalak nem blokkolják a virtuális hálózat és a KeyVault közötti kapcsolatot. |