Célzóna-identitás és hozzáférés-kezelés

Az identitásarchitektúra azonosítása után kezelnie kell az alkalmazások és a platform kezdőzónáiban lévő erőforrások engedélyezését és elérését. Fontolja meg, hogy az egyes hitelesített tagok mely erőforrásokhoz férhetnek hozzá és milyen erőforrásokhoz kell hozzáférniük, és hogyan csökkenthető az erőforrásokhoz való jogosulatlan hozzáférés kockázata. További információ: Identitásarchitektúra tervezése.

Áttekintés

Az identitás- és hozzáférés-kezelési tervezési terület útmutatást nyújt a vállalati hozzáférési modell Azure-beli implementálásához, valamint a vezérlősíkok implementálásához és biztonságossá tételéhez. Az előfizetés-demokratizálás tervezési alapelvének beépítésekor az alkalmazás csapata kezelheti saját számítási feladatait a platformcsapat által meghatározott szabályzatkorlátokon belül. Ez a megközelítés a szabályzatalapú irányítási elvet is követi.

A platformcsapat feladata új alkalmazás-kezdőzónák vagy -előfizetések kiépítése. Amikor kezdőzónát építenek ki egy alkalmazástulajdonos számára, a platformcsapatnak konfigurálnia kell a megfelelő hozzáférés-vezérléssel, hogy az alkalmazás tulajdonosa felügyelhesse saját erőforrásait. Az alkalmazás tulajdonosának képesnek kell lennie felhasználók és csoportok létrehozására és kezelésére a Microsoft Entra-azonosítón belül, és szerepköröket kell hozzárendelnie ezekhez a felhasználókhoz és csoportokhoz. Az alkalmazás tulajdonosa ezután kezelheti a saját erőforrásaihoz való hozzáférést, és szükség szerint delegálhatja a hozzáférést más felhasználókhoz és csoportokhoz. A célzónának opcionális hálózati kapcsolattal kell rendelkeznie a Active Directory tartományi szolgáltatások (AD DS) vagy a Microsoft Entra Domain Services szolgáltatáshoz az Microsoft Identitásplatform-előfizetésben az alkalmazás követelményeitől függően.

Az Azure-beli szerepköralapú hozzáférés-vezérlés (RBAC) használatával kezelheti az Azure-erőforrásokhoz való rendszergazdai hozzáférést. Fontolja meg, hogy a felhasználók egy szűk hatókörhöz, például egyetlen alkalmazás rendszergazdájához vagy egy széles hatókörhöz, például több alkalmazás számítási feladatainak hálózati rendszergazdáihoz igényelnek-e engedélyeket. Mindkét esetben kövesse a megfelelő hozzáférés elvét, és győződjön meg arról, hogy a felhasználó csak a normál tevékenységeihez szükséges szerepkörökkal rendelkezik. Szükség esetén egyéni szerepköröket és a Microsoft Entra Privileged Identity Managementet (PIM) használhatja az igény szerinti (JIT) hozzáférés kényszerítéséhez. Bár a platformcsapat felelős az identitás- és hozzáférés-kezelési alapért, a platform- és alkalmazáscsapatok is a szolgáltatás felhasználói, és ugyanazokat az alapelveket kell követnie.

Az identitás- és hozzáférés-kezelés fontos az egyik célzóna sikeres elkülönítése és a számítási feladatok szervezeten belüli elkülönítése szempontjából. Ez egy kritikus tervezési terület a platform és az alkalmazás kezdőzónái számára is.

Ha a szervezet előfizetés-feldolgozási folyamatot használ, automatizálhatja az alkalmazás kezdőzónáinak identitás- és hozzáférési konfigurációit. Implementáljon előfizetéses értékesítés a célzóna-létrehozás egységesítéséhez, és így az alkalmazáscsapatok kezelhetik saját erőforrásaikat.

Kialakítási szempontok

Egyes szervezetek több alkalmazás között osztanak meg szolgáltatásokat. Előfordulhat például, hogy egy központosított integrációs szolgáltatást több független alkalmazás is használ. Ebben a forgatókönyvben fontolja meg, hogy mely szolgáltatásokat kell központilag felügyelni, és melyeket az alkalmazáscsapatok számára kell átcsoportosíteni, és tisztában kell lennie azzal, hogy hol kell érvényesíteni a biztonsági határokat. Ha az alkalmazáscsapatok rendszergazdai hozzáférést kapnak a megosztott szolgáltatáshoz, az hasznos lehet a fejlesztői hatékonyság szempontjából, de a szükségesnél több hozzáférést biztosíthat.

A biztonsági határokat nem átlépő alkalmazáserőforrások kezelése delegálható az alkalmazáscsapatok számára. Fontolja meg a biztonság és a megfelelőség fenntartásához szükséges egyéb szempontok delegálását is. Az erőforrások biztonságosan felügyelt környezetben való kiépítésének lehetővé tételével a szervezetek kihasználhatják a felhő agilis jellegét, és megakadályozhatják a kritikus biztonsági vagy szabályozási határok megsértését.

RBAC

Fontos

A klasszikus erőforrások és a klasszikus rendszergazdák 2024. augusztus 31-én nyugdíjba vonulnak. Távolítsa el a szükségtelen társ-rendszergazdákat, és használja az Azure RBAC-t a részletes hozzáférés-vezérléshez.

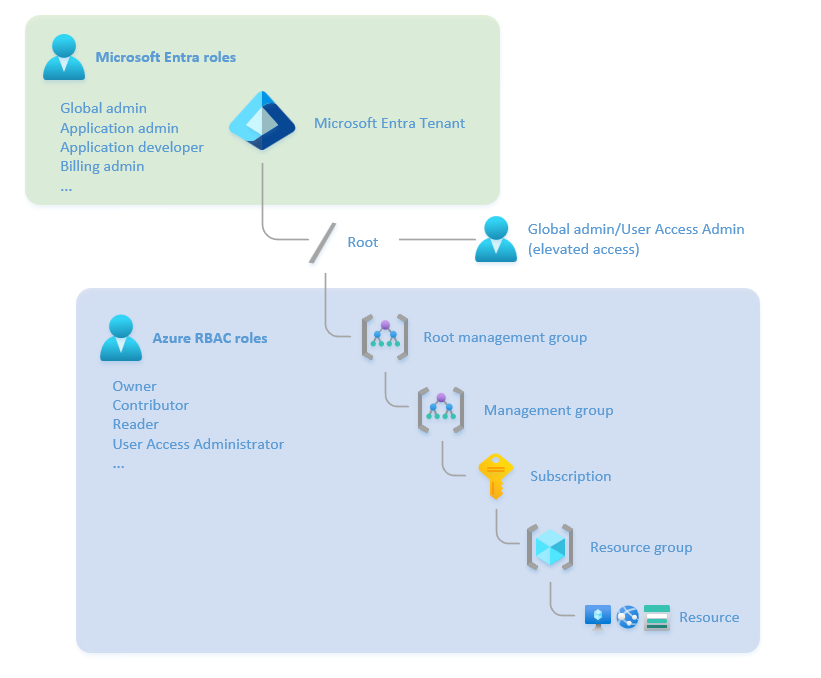

Ismerje meg a Microsoft Entra ID-szerepkörök és az Azure RBAC-szerepkörök közötti különbséget.

A Microsoft Entra ID-szerepkörök szabályozzák a bérlői szintű szolgáltatások, például a Microsoft Entra ID és más Microsoft-szolgáltatások rendszergazdai jogosultságait, beleértve a Microsoft Teamst, a Microsoft Exchange Online-t és a Microsoft Intune-t.

Az Azure RBAC-szerepkörök szabályozzák az Azure-erőforrások, például virtuális gépek, előfizetések és erőforráscsoportok rendszergazdai jogosultságait.

Az Azure RBAC tulajdonosi és felhasználói hozzáférés-rendszergazdai szerepkörei módosíthatják az Azure-erőforrások szerepkör-hozzárendeléseit. Alapértelmezés szerint a Microsoft Entra globális rendszergazdai szerepkör nem rendelkezik engedéllyel az Azure-erőforrásokhoz való hozzáférés kezelésére. Explicit módon engedélyezni kell. További információért tekintse meg a Hozzáférési jogosultságszint emelése az összes Azure-előfizetés és felügyeleti csoport kezeléséhez szakaszt.

Fontos

A Microsoft azt javasolja, hogy a legkevesebb engedéllyel rendelkező szerepköröket használja. Ez segít a szervezet biztonságának javításában. A globális rendszergazda egy kiemelt szerepkör, amelynek vészhelyzeti helyzetekre kell korlátozódnia, ha nem tud meglévő szerepkört használni.

Az alábbi ábra a Microsoft Entra ID-szerepkörök és az Azure RBAC-szerepkörök közötti kapcsolatot mutatja be:

Szerepkörhöz rendelhető csoportokat hozhat létre, és Microsoft Entra-szerepköröket rendelhet a csoportokhoz , ha a tulajdonságot a

isAssignableToRolekövetkezőretrueállítja. Csak a tulajdonságkészlettel rendelkező csoportok védettek. A csoportok tagságát csak a globális rendszergazdák, a kiemelt szerepkörök rendszergazdái vagy a csoport tulajdonosa módosíthatja.Csak bizonyos szerepkörök állíthatják vissza egy másik rendszergazda jelszavát vagy többtényezős hitelesítésének (MFA) beállításait. Ez a korlátozás megakadályozza, hogy a jogosulatlan rendszergazdák visszaállítják a magasabb jogosultságú fiókok hitelesítő adatait, hogy több engedélyhez jussanak.

Ha az Azure beépített szerepkörei nem felelnek meg a szervezet adott igényeinek, létrehozhat saját egyéni szerepköröket. A beépített szerepkörökhöz hasonlóan egyéni szerepköröket is hozzárendelhet a bérlői, felügyeleti csoport, előfizetés és erőforráscsoport-hatókörök felhasználóihoz, csoportjaihoz és szolgáltatásneveihez. Törekedjen az Azure beépített szerepköreinek használatára, ahol lehetséges, és csak akkor hozzon létre egyéni szerepköröket, ha szükséges.

A hozzáférés-vezérlési stratégia tervezésekor ismernie kell a szerepkörök, szerepkör-hozzárendelések és egyéni szerepkörök szolgáltatási korlátait.

Egyes Azure RBAC-szerepkörök támogatják az attribútumalapú hozzáférés-vezérlést (ABAC) vagy a szerepkör-hozzárendelési feltételeket. Feltételek használata esetén a rendszergazdák dinamikusan hozzárendelhetnek szerepköröket az erőforrás attribútumai alapján. Hozzárendelheti például a Storage Blob Data Közreműködő szerepkört, de csak olyan blobokhoz, amelyek egy adott indexcímkével rendelkeznek, nem pedig a tárolóban lévő összes blobhoz.

A szerepkör-hozzárendelések létrehozásához, törléséhez és frissítéséhez használhat beépített és egyéni RBAC-szerepköröket

Microsoft.Authorization/roleAssignments/writevagyMicrosoft.Authorization/roleAssignments/deleteengedélyeket. Bárki, aki rendelkezik ezzel a szerepkörrel, eldöntheti, hogy ki rendelkezik írási, olvasási és törlési engedélyekkel a hozzárendelés hatókörében lévő bármely erőforráshoz. A platform- vagy alkalmazás-kezdőzóna csapattagjainak meg kell fontolniuk, hogyan delegálhatják a kiemelt szerepköröket más felhasználókhoz és csoportokhoz a szükséges autonómia biztosítása érdekében. A minimális jogosultsági hozzáférési alapelveknek való megfelelés érdekében feltételeket használhatnak a felhasználók delegálásához.

Tervezési javaslatok

Általános javaslatok

A Microsoft Entra többtényezős hitelesítés (MFA) kényszerítése az Azure-környezethez jogosultságokkal rendelkező felhasználók számára, beleértve a platform-előfizetést, az alkalmazás-előfizetést és a Microsoft Entra ID-bérlőt. Számos megfelelőségi keretrendszerhez MFA-kényszerítés szükséges. Az MFA segít csökkenteni a hitelesítő adatok ellopásának és jogosulatlan hozzáférésének kockázatát. A bizalmas adatokhoz való jogosulatlan hozzáférés megakadályozása érdekében győződjön meg arról, hogy olvasói szerepkörrel rendelkező felhasználókat is bevon az MFA-szabályzatokba.

A Microsoft Entra feltételes hozzáférési szabályzatainak használata az Azure-környezethez jogokkal rendelkező felhasználók számára. A feltételes hozzáférés egy másik funkció, amely segít megvédeni egy ellenőrzött Azure-környezetet a jogosulatlan hozzáféréstől. Az alkalmazás- és platformadminisztrátoroknak feltételes hozzáférési szabályzatokkal kell rendelkezniük, amelyek tükrözik a szerepkörük kockázati profilját. Előfordulhat például, hogy csak bizonyos helyekről vagy adott munkaállomásokról kell rendszergazdai tevékenységeket végeznie. Vagy az Azure-erőforrásokhoz rendszergazdai hozzáféréssel rendelkező felhasználók bejelentkezési kockázattűrése alacsonyabb lehet, mint a normál Microsoft Entra ID-felhasználók esetében.

A Microsoft Defender for Identity engedélyezése a felhasználói identitások és a felhasználói hitelesítő adatok védelme érdekében. A Defender for Identity a Microsoft Defender XDR része. A Defender for Identity használatával azonosíthatja a gyanús felhasználói tevékenységeket, és lekérheti az incidensek idővonalát. A feltételes hozzáféréssel is letilthatja a magas kockázatú hitelesítési kísérleteket. A Defender for Identity-érzékelők üzembe helyezése helyszíni tartományvezérlőkre és tartományvezérlőkre az Azure-identitás-előfizetésben.

A Microsoft Sentinel használatával fenyegetésfelderítési és vizsgálati képességeket biztosíthat. A Sentinel az Azure Monitor-naplók, a Microsoft Entra ID, a Microsoft 365 és más szolgáltatások naplóit használja a proaktív fenyegetésészleléshez, vizsgálathoz és válaszhoz.

Különítse el a rendszergazdai hozzáférést a nemminisztratív, napi szintű hozzáféréstől, például a webböngészéstől és az e-mail-hozzáféréstől. A web és az e-mail gyakori támadási vektorok. Ha egy felhasználói fiók biztonsága sérül, kevésbé valószínű, hogy biztonsági incidenst okoz, ha a fiókot nem rendszergazdai hozzáférésre használják.

Használjon külön, csak felhőalapú fiókokat a kiemelt szerepkörökhöz. Ne használja ugyanazt a fiókot a napi használathoz, mint a kiemelt felügyelethez. A kiemelt Microsoft Entra-azonosító és az Azure RBAC-szerepkörök PRIVILEGED-ként vannak megjelölve az Azure Portalon és a dokumentációban.

Az Azure-alkalmazáserőforrások kezelésére alkalmas nem hátrányos feladatfüggvény-szerepkörök esetében fontolja meg, hogy külön felügyeleti fiókra van-e szüksége, vagy a Microsoft Entra PIM használatával szabályozza a rendszergazdai hozzáférést. A PIM biztosítja, hogy a fiók csak akkor rendelkezik a szükséges engedélyekkel, ha szükséges, és hogy az engedélyek törlődnek a feladat befejezésekor (más néven igény szerinti hozzáférés).

A szerepkör-hozzárendelések kezelhetőbbé tétele érdekében ne rendeljen hozzá szerepköröket közvetlenül a felhasználókhoz. Ehelyett szerepköröket rendelhet csoportokhoz a szerepkör-hozzárendelések számának minimalizálása érdekében, amely az egyes előfizetésekre vonatkozó korláttal rendelkezik.

A Microsoft Entra PIM használatával a csoportok igény szerint alkalmazhatnak rendszergazdai hozzáférési vezérlőket a kiemelt felhasználókra. Fontolja meg a csoporttagság szabályozását jogosultságkezeléssel. A jogosultságkezelési funkcióval jóváhagyási és naplózási munkafolyamatokat adhat hozzá a csoporttagsági műveletekhez, és gondoskodhat arról, hogy a felügyeleti csoporttagok ne legyenek szükségtelenül hozzáadva vagy eltávolítva.

Amikor hozzáférést ad az erőforrásokhoz, csak Microsoft Entra-csoportokat használhat az Azure vezérlősík erőforrásaihoz. Mind az Entra-csak felhasználók, mind a csoportok, valamint a helyszíni Microsoft Entra Connect használatával szinkronizált csoportok hozzáadhatók egy csak Entra-csoporthoz. Helyszíni csoportokat adhat hozzá a csak Microsoft Entra-csoporthoz, ha már létezik csoportfelügyeleti rendszer. Az Entra-only csoportok használata segít megvédeni a felhővezérlő síkot a helyszíni címtárszolgáltatások jogosulatlan módosításával szemben. Vegye figyelembe, hogy a Microsoft Entra csak felhőként is ismert.

Hozzon létre vészhozzáférési fiókokat vagy üvegtöréses fiókokat, hogy véletlenül ne zárják ki a Microsoft Entra ID-szervezetéből. A vészhelyzeti hozzáférési fiókok kiemelt jogosultságokkal rendelkeznek, és csak meghatározott személyekhez vannak hozzárendelve. Biztonságosan tárolhatja a fiókok hitelesítő adatait, figyelheti a használatukat, és rendszeresen tesztelheti őket, hogy vészhelyzet esetén biztosan használni tudja őket.

További információ: Biztonságos hozzáférési eljárások rendszergazdák számára a Microsoft Entra-azonosítóban.

Microsoft Entra ID-javaslatok

Integrálhatja a Microsoft Entra-azonosítót az Azure Monitorral , hogy elemezhesse a bejelentkezési tevékenységet és a bérlőn belüli változások naplózási nyomait. Konfiguráljon egy diagnosztikai beállítást a bejelentkezési naplók és naplók elküldéséhez a felügyeleti előfizetés platform központi Azure Monitor Logs-munkaterületére.

A Microsoft Entra ID-kezelés jogosultságkezelési funkciójával olyan hozzáférési csomagokat hozhat létre, amelyek automatikus jóváhagyási folyamatokkal és rendszeres hozzáférési felülvizsgálatokkal szabályozzák a csoporttagságokat a kiemelt csoporttagok számára.

A Microsoft Entra beépített szerepköreivel bérlői szinten kezelheti a következő identitásbeállításokat:

Szerepkör Leírás Feljegyzés Globális rendszergazda Kezeli a Microsoft Entra-azonosító és a Microsoft Entra-identitásokat használó Microsoft-szolgáltatások minden aspektusát. Ne rendeljen hozzá ötnél több embert ehhez a szerepkörhöz. Hibrid identitásadminisztrátor Kezeli a felhő kiépítését az Active Directoryból a Microsoft Entra ID-ba, valamint kezeli a Microsoft Entra Connectet, a Microsoft Entra átmenő hitelesítést, a Microsoft Entra jelszókivonat-szinkronizálását, a Microsoft Entra közvetlen egyszeri bejelentkezést (SSO) és az összevonási beállításokat. Biztonsági rendszergazda Beolvassa a biztonsági információkat és jelentéseket, és kezeli a konfigurációkat a Microsoft Entra ID-ben és a Microsoft 365-ben. alkalmazás-rendszergazda Létrehozza és kezeli az alkalmazásregisztrációk és a vállalati alkalmazások minden aspektusát. Nem adhat bérlői szintű rendszergazdai hozzájárulást. Ne rendeljen magasabb jogosultságú szerepkört az alacsonyabb jogosultságú szerepkörökhöz. Rendelje hozzá például a felhasználói rendszergazdai szerepkört a felhasználók kezeléséhez, nem pedig a globális rendszergazdai szerepkörhöz. További információ: Microsoft Entra beépített szerepkörök engedélyei.

Rendszergazdai egységek használatával korlátozhatja a rendszergazdák egy csoportját, hogy csak a bérlő adott objektumait tudják kezelni. A felügyeleti egységek használatával delegálhatja a címtár egy részhalmazának felügyeletét. Delegálhatja például egy ügyfélszolgálat adminisztrációját egy szélesebb szervezet egyetlen üzleti egységére.

A felügyeleti egységek segíthetnek kiküszöbölni a különálló Microsoft Entra ID-bérlők biztonsági határként való szükségességét is, ahol külön csapatok kezelik a Microsoft 365 platformot és az Azure-platformot ugyanabban a szervezetben. Felügyeleti egységek használatával például delegálhatja az Azure-alkalmazásbiztonsági tagok felügyeletét az alkalmazáscsapatnak anélkül, hogy jogosultságokat ad a teljes Microsoft Entra ID-bérlőn.

A további védelem érdekében korlátozott felügyeleti felügyeleti egységeket használjon. Megakadályozza, hogy az Ön által kijelölt rendszergazdákon kívül bárki módosítson bizonyos objektumokat. Előfordulhat például, hogy a vámszabályzatok elkülönítése megköveteli, hogy ezzel a funkcióval megakadályozza, hogy bárki módosítson egy adott felhasználói fiókot, még a felhasználói rendszergazdai szerepkörrel rendelkező felhasználókat is. Ez a korlátozás az alkalmazások által használt szolgáltatásfiókok esetében hasznos, és még a rendszergazdáknak sem szabad módosítaniuk. Megakadályozhatja a jogosultságok eszkalálását is, például ha valaki módosít egy felhasználói fiókot vagy csoportot, amely platform- vagy kezdőzóna-felügyeleti jogosultságokkal rendelkezik.

Azure RBAC-javaslatok

Az adminisztráció egyszerűsítése és a helytelen konfiguráció kockázatának csökkentése érdekében szabványosítsa a szerepköröket és a szerepkör-hozzárendeléseket az összes alkalmazás-kezdőzónában. Ha például olyan szerepkörrel rendelkezik, amely a felhasználókat virtuális gépek kezelésére delegálja, használja ugyanazt a szerepkört az összes alkalmazás-kezdőzónában. Ez a megközelítés leegyszerűsíti az erőforrások kezdőzónák közötti áthelyezésének folyamatát is.

Ha lehetséges, az Azure RBAC-vel kezelheti az erőforrásokhoz való adatsík-hozzáférést. Adatsíkvégpontok például az Azure Key Vault, a tárfiók vagy az SQL-adatbázis.

Győződjön meg arról, hogy az Azure Monitor-naplók munkaterületei a megfelelő engedélymodellel vannak konfigurálva. Ha központosított Azure Monitor-naplók munkaterületet használ, erőforrás-engedélyekkel győződjön meg arról, hogy az alkalmazáscsapatok hozzáférhetnek a saját naplóikhoz, más csapatok naplóihoz azonban nem.

Beépített szerepkörök

Gondolja át, hogy a beépített szerepkörök megfelelnek-e a követelményeknek. Sok esetben több beépített szerepkört is hozzárendelhet egy biztonsági csoporthoz, hogy megfelelő hozzáférést biztosítson a felhasználó számára. Néha azonban nem használhat beépített szerepköröket, és nem is felelhet meg a minimális jogosultsági hozzáférésnek, mert a szerepkörök olyan engedélyeket tartalmazhatnak, amelyek túllépik a felhasználók által igényelt jogosultságokat. Részletesebb vezérlés érdekében érdemes lehet olyan egyéni szerepkört létrehozni, amely a feladatfüggvény végrehajtásához szükséges engedélyeket tükrözi. További információ: Szerepköralapú engedélyezés biztosítása.

Számos beépített Azure-szerepkör előre definiált szerepkör-hozzárendeléseket biztosít a platform és az erőforrás szintjén. Több szerepkör-hozzárendelés kombinálásakor vegye figyelembe az általános hatásokat.

Az Azure célzónagyorsító számos egyéni szerepkört tartalmaz a gyakori felügyeleti funkciókhoz. Ezeket a szerepköröket az Azure beépített szerepkörei mellett használhatja. Az alábbi táblázat az Azure-beli célzónagyorsító egyéni felügyeleti szerepkörét vagy területeit ismerteti:

Rendszergazdai szerepkör vagy terület Leírás Műveletek NotActions Azure Platform tulajdonosa (például a beépített tulajdonosi szerepkör) Felügyeleti csoportok és előfizetési életciklusok kezelése *Előfizetés tulajdonosa Delegált szerepkör az előfizetés tulajdonosának *Microsoft.Authorization/*/write, ,Microsoft.Network/vpnGateways/*

Microsoft.Network/expressRouteCircuits/*,

Microsoft.Network/routeTables/write,

Microsoft.Network/vpnSites/*Alkalmazás tulajdonosa (DevOps, alkalmazásműveletek) Közreműködői szerepkör az alkalmazás vagy az üzemeltetési csapat számára az előfizetés hatókörében *Microsoft.Authorization/*/write, ,Microsoft.Network/publicIPAddresses/writeMicrosoft.Network/virtualNetworks/write,Microsoft.KeyVault/locations/deletedVaults/purge/actionHálózatkezelés (NetOps) Platformszintű globális kapcsolatot kezel, például virtuális hálózatokat, UDR-eket, NSG-ket, NVA-kat, VPN-eket, Azure ExpressRoute-t és másokat */read,Microsoft.Network/*,

Microsoft.Resources/deployments/*,

Microsoft.Support/*Biztonsági műveletek (SecOps) Biztonsági rendszergazdai szerepkör vízszintes nézettel a teljes Azure-tulajdonban és a Key Vault törlési szabályzatában */read,

*/register/action,

Microsoft.KeyVault/locations/deletedVaults/purge/action,Microsoft.PolicyInsights/*,

Microsoft.Authorization/policyAssignments/*,Microsoft.Authorization/policyDefinitions/*,Microsoft.Authorization/policyExemptions/*,Microsoft.Authorization/policySetDefinitions/*,Microsoft.Insights/alertRules/*,

Microsoft.Resources/deployments/*,Microsoft.Security/*,Microsoft.Support/*Ezeknek a szerepköröknek a felelősségi modelltől függően további jogokra lehet szükségük. Egyes szervezetekben például előfordulhat, hogy egy NetOps-szerepkörnek csak a globális kapcsolat kezelésére és konfigurálására van szüksége. A központosítottabb megközelítést igénylő szervezetekben a NetOps szerepkört több engedélyezett művelettel bővítheti, például társviszony-létesítést hozhat létre a központok és küllőik között.

Szerepkör-hozzárendelések és csoportok

Amikor a platformcsapat kiépít egy alkalmazás-célzónát, biztosítaniuk kell az összes szükséges identitás- és hozzáférés-kezelési objektum létrehozását, például biztonsági csoportokat, standard szerepkör-hozzárendeléseket és felhasználó által hozzárendelt felügyelt identitásokat.

Hozzon létre kezdőzóna-szerepkör-hozzárendeléseket az előfizetés vagy az erőforráscsoport hatókörében. Az Azure Policy-hozzárendelések a felügyeleti csoport hatókörében történnek, ezért a kezdőzóna szerepkör-hozzárendeléseit alacsonyabb hatókörben kell üzembe helyezni. Ezzel a megközelítéssel biztosíthatja, hogy a kezdőzóna rendszergazdái teljes önállósággal rendelkezzenek az erőforrásaik felett, de nem tudják módosítani a kezdőzónájukat szabályozó Azure Policy-hozzárendeléseket.

Minden alkalmazás kezdőzónájának saját csoportokkal és szerepkör-hozzárendelésekkel kell rendelkeznie. Ne hozzon létre általános csoportokat, és rendelje őket több célzónához. Ez a megközelítés helytelen konfigurációhoz és biztonsági incidensekhez vezethet, és nagy léptékben nehéz kezelni. Ha egy felhasználónak több célzónához is hozzá kell férnie, rendelje hozzá őket az egyes célzónák megfelelő csoportjaihoz. A csoporttagság kezeléséhez használja az azonosító-szabályozást.

Szerepkörök hozzárendelése csoportokhoz, nem felhasználókhoz. Ez a módszer segít biztosítani, hogy a felhasználók a megfelelő engedélyekkel rendelkezzenek a szervezethez való csatlakozáskor vagy kilépéskor. Emellett segít biztosítani, hogy a felhasználók a megfelelő engedélyekkel rendelkezzenek a csapatok közötti váltáskor. Ha például egy felhasználó a hálózati csapatból a biztonsági csapatba költözik, távolítsa el őket a hálózati csoportból, és vegye fel őket a biztonsági csoportba. Ha egy szerepkört közvetlenül egy felhasználóhoz rendel hozzá, a szerepkört egy másik csapatba való áthelyezés után megtartják. Az id Governance használatával a csoporttagság kezelése a csoporttagság manuális hozzáadása és eltávolítása helyett.

Külön biztonsági konfigurációkat tarthat fenn ugyanazon alkalmazás különböző környezeteihez, például a fejlesztéshez/teszteléshez és az éles környezetekhez. Külön csoportokat és szerepkör-hozzárendeléseket hozhat létre az egyes környezetekhez. Ne ossza meg a felügyelt identitásokat vagy szolgáltatásneveket a környezetekben. Kezelje az egyes környezeteket külön célzónaként. Ez a megközelítés segít biztosítani a fejlesztési/tesztelési és éles környezetek elkülönítését, és szabványosítja az alkalmazástelepítések környezetek közötti áthelyezésének folyamatát. Ha ugyanannak az egyénnek több célzónához is hozzá kell férnie, minden egyes célzóna megfelelő csoportjaihoz kell hozzárendelnie őket.

Fontolja meg, hogy a platformgazdáknak engedélyre van-e szükségük az alkalmazás kezdőzónáihoz. Ha igen, használja a Microsoft Entra PIM-et az erőforrásokhoz való hozzáférés szabályozására, és rendelje hozzá a minimális jogosultsági szintű engedélyeket. Előfordulhat például, hogy egy platform rendszergazdájának hozzáférésre van szüksége egy adott alkalmazás kezdőzónájához a probléma elhárításához, de nem szabad rutinszerű hozzáféréssel rendelkeznie az alkalmazás adataihoz vagy kódjához. Ebben az esetben a platform rendszergazdája hozzáférést kérhet az alkalmazáshoz. A kiemelt szerepkörök rendszergazdája jóváhagyja a kérést, és a platformadminisztrátor megkapja a szükséges engedélyeket a megadott időszakra. Ez a megközelítés segít kikényszeríteni a feladatok elkülönítését, és védi az alkalmazás kezdőzónáit a véletlen vagy rosszindulatú helytelen konfigurációtól.

Ha rendszergazdai felelősséget delegál másoknak, például az alkalmazáscsapatoknak, fontolja meg, hogy a jogosultságok teljes készletét vagy csak egy részhalmazt igényelnek-e. Kövesse a minimális jogosultság elvét (PoLP). Hozzárendelheti például a felhasználói hozzáférés-rendszergazdai vagy RBAC-rendszergazdai szerepkört egy olyan felhasználóhoz, akinek kezelnie kell az Azure-erőforrásokhoz való hozzáférést, de nem kell saját maga kezelnie az erőforrásokat. Ha korlátozni szeretné az identitásokat, identitástípusokat és szerepköröket, amelyekhez a felhasználók Azure RBAC-hozzárendeléseket delegálhatnak és rendelhetnek hozzá, használjon delegált szerepkör-hozzárendeléseket feltételekkel. Az alkalmazáscsapatok feltételekkel kezelhetik saját biztonsági rendszerneveiket a platformcsapat által meghatározott korlátozásokon belül. A kiemelt szerepkör-hozzárendelésekhez eszkalálásra van szükség a platformcsapat számára. Az RBAC-szerepkörök delegálásához vegye figyelembe a következő tényezőket:

Tekintse át a beépített és az egyéni kiemelt szerepkörök aktuális szerepkör-hozzárendeléseit, és értékelje ki, hogy megfelelő feltételeket kell-e adni a meglévő hozzárendelésekhez. Hozzáadhat például feltételeket az Előfizetés tulajdonosa és az Alkalmazástulajdonos egyéni szerepköreihez, amelyeket az Azure-beli célzónagyorsító biztosít. Ezek a feltételek korlátozhatják azokat az egyszerű típusokat, amelyekhez szerepköröket rendelhetnek, vagy korlátozhatják az általuk hozzárendelhető szerepköröket.

Kövesse a PoLP-t, amikor feltételeket ad hozzá a szerepkör-hozzárendelésekhez. Korlátozhatja például, hogy a meghatalmazottak csak szerepköröket rendeljenek csoportokhoz, vagy engedélyezze a meghatalmazottak számára az összes szerepkör hozzárendelését, kivéve a kiemelt rendszergazdai szerepköröket, például tulajdonosi, felhasználói hozzáférési rendszergazdai és RBAC-rendszergazdai szerepköröket.

Saját feltételeket hozhat létre, ha a rendelkezésre álló feltételsablonok nem teljesítik a követelményeket vagy szabályzatokat.

Tekintse át az Azure-hozzáférés-kezelés másokra való delegálásának ismert korlátait .

Az alábbi táblázat egy Azure-beli célzóna-környezet példaszerepkör-hozzárendelési struktúráját mutatja be. Egyensúlyt biztosít a biztonság és a könnyű felügyelet között. A struktúrát a szervezet igényeihez igazíthatja. Ugyanazt az egyedet több csoporthoz is hozzárendelheti, a szervezeten belüli szerepkörüktől függően. Az RBAC-hozzárendeléseket azonban egy adott kezdőzónán belüli adott csoportra kell alkalmaznia.

Erőforrás User Szerepkör-hozzárendelés Hozzárendelési cél Hozzárendelés hatóköre X alkalmazás kezdőzónája Az X alkalmazás tulajdonosai Alkalmazás tulajdonosa (egyéni, az Azure-beli célzónagyorsító része) Application X Adminsbiztonsági csoportAz Application X éles és fejlesztői/tesztelési előfizetései X alkalmazás kezdőzónája Az X alkalmazás tulajdonosai Alkalmazás-hozzáférési rendszergazda (egyéni, szerepkör-hozzárendelési feltételekkel a saját alkalmazásukhoz való hozzáférés kezeléséhez) Application X Adminsbiztonsági csoportAz Application X éles és fejlesztői/tesztelési előfizetései X alkalmazás kezdőzónája Application X adatadminisztrátor Adatadminisztrátor (egyéni, a szükséges adaterőforrásokra vonatkozó engedélyekkel) Application X Data Teambiztonsági csoportAz Application X éles és fejlesztői/tesztelési előfizetései Alkalmazás Y kezdőzónája Alkalmazás Y-tulajdonosai Alkalmazás tulajdonosa (egyéni, az Azure-beli célzónagyorsító része) Application Y Adminsbiztonsági csoportAlkalmazás Y éles és fejlesztői/tesztelési előfizetései Alkalmazás Y kezdőzónája Alkalmazás Y tesztelési csapata Közreműködő tesztelése (egyéni, az alkalmazás teszteléséhez szükséges engedélyekkel) Application Y Test Teambiztonsági csoportAlkalmazás Y fejlesztői/tesztelési előfizetése Sandbox Application Z fejlesztői csapat Tulajdonos (beépített) Application Z developersbiztonsági csoportZ alkalmazás-erőforráscsoportok a tesztkörnyezet-előfizetésben Platformerőforrások Platformkezelési csapat Közreműködő (beépített) Platform AdminsPIM-csoportPlatformfelügyeleti csoportPlatform kezdőzónái Platformkezelési csapat Olvasó (beépített) Platform Teambiztonsági csoportSzervezeti felső szintű felügyeleti csoport Bérlői szintű Biztonsági csapat Biztonsági műveletek (egyéni, az Azure-beli célzónagyorsító része) Security Opsbiztonsági csoportSzervezeti felső szintű felügyeleti csoport Bérlői szintű Biztonsági csapat Feltételes hozzáférési rendszergazda (beépített, engedélyezett védett műveletekkel) Security administratorsbiztonsági csoportMicrosoft Entra ID-bérlő Bérlői szintű Hálózati csapat Hálózati műveletek (Egyéni, az Azure-beli célzónagyorsító része) Network Opsbiztonsági csoportÖsszes előfizetés Bérlői szintű FinOps-csapat Számlázási olvasó (beépített) FinOps Teambiztonsági csoportSzervezeti felső szintű felügyeleti csoport Az

DeployIfNotExistsilyen hatással rendelkező Azure Policy-hozzárendelésekhez felügyelt identitásra van szükség a nem megfelelő erőforrások szervizeléséhez. Ha rendszer által hozzárendelt felügyelt identitást használ az Azure Policy-hozzárendelési folyamat részeként, az Azure automatikusan megadja a szükséges engedélyeket. Ha felhasználó által hozzárendelt felügyelt identitást használ, az engedélyeket manuálisan kell megadni. A felügyelt identitásszerepkör-hozzárendeléseknek követniük kell a PoLP-t, és csak a szükséges engedélyeket kell engedélyezniük a szabályzat szervizeléséhez a cél hatókörben. A szabályzatjavítás felügyelt identitásai nem támogatják az egyéni szerepkör-definíciókat. Szerepkör-hozzárendelések alkalmazása közvetlenül felügyelt identitásokra, nem csoportokra.

Microsoft Entra PIM-javaslatok

A Microsoft Entra PIM használatával feleljen meg a Teljes felügyelet modellnek és a minimális jogosultságú hozzáférésnek. A szervezet szerepköreinek korrelálása a szükséges minimális hozzáférési szinttel. A Microsoft Entra PIM-ben használhatja az Azure natív eszközeit, kibővítheti a meglévő eszközöket és folyamatokat, vagy szükség szerint használhatja a meglévő és a natív eszközöket is.

Az erőforrás-jogosultságok rendszeres ellenőrzéséhez használja a Microsoft Entra PIM hozzáférési felülvizsgálatait. A hozzáférési felülvizsgálatok számos megfelelőségi keretrendszer részét képezik, így számos szervezet már rendelkezik hozzáférés-felülvizsgálati folyamattal.

Emelt szintű identitások használata emelt szintű hozzáférési engedélyeket igénylő automatizálási runbookokhoz vagy emelt szintű üzembehelyezési folyamatokhoz. Ugyanezekkel az eszközökkel és szabályzatokkal szabályozhatja azokat az automatizált munkafolyamatokat, amelyek hozzáférnek a kritikus biztonsági határokhoz, amelyeket az egyenértékű jogosultsággal rendelkező felhasználók szabályozásához használ. Az alkalmazáscsapatok automatizálási és üzembehelyezési folyamatainak olyan szerepkör-hozzárendelésekkel kell rendelkezniük, amelyek megakadályozzák, hogy az alkalmazás tulajdonosa eszkalálja a saját jogosultságait.

Magas jogosultságú Azure RBAC-szerepkörök, például tulajdonosi vagy felhasználói hozzáférés-rendszergazdák vezérlése, amelyek egy előfizetés vagy felügyeleti csoport platform- vagy alkalmazás-kezdőzóna-csapatának tagjaihoz vannak rendelve. Az Azure RBAC-szerepkörök konfigurálásához használja a Microsoft Entra PIM-et a csoportok számára, hogy azok a Microsoft Entra ID szerepköreivel megegyező jogosultságszint-emelési folyamatot igényeljenek.

Előfordulhat például, hogy egy felhasználónak rutinszerűen korlátozott rendszergazdai hozzáférésre van szüksége az alkalmazás kezdőzónájában található erőforrásokhoz. Esetenként előfordulhat, hogy tulajdonosi szerepkörre van szükségük. Két biztonsági csoportot hozhat létre: az alkalmazásgazdák és az alkalmazástulajdonosok. Rendelje hozzá a legkevésbé jogosultsági szerepköröket az Alkalmazásgazdák csoporthoz, és rendelje hozzá a tulajdonosi szerepkört az Alkalmazástulajdonosok szerepkörhöz. HASZNÁLJON PIM-csoportokat, hogy a felhasználó szükség esetén kérje a tulajdonosi szerepkört. A felhasználó minden más alkalommal csak a szokásos tevékenységei végrehajtásához szükséges engedélyekkel rendelkezik.

További védelmi rétegek hozzáadásához használjon védett műveleteket a Microsoft Entra PIM-sel. A Microsoft Entra-azonosítóban a védett műveletek feltételes hozzáférési szabályzatokhoz rendelt engedélyek. Amikor egy felhasználó védett műveletet kísérel meg végrehajtani, először meg kell felelnie a szükséges engedélyekhez rendelt feltételes hozzáférési szabályzatoknak. Ha például lehetővé szeretné tenni a rendszergazdák számára a bérlők közötti hozzáférési beállítások frissítését, megkövetelheti, hogy először megfeleljenek az adathalászatnak ellenálló MFA-szabályzatnak.

Identitás- és hozzáférés-kezelés az Azure-beli célzónagyorsítóban

Az identitás- és hozzáférés-kezelés az Azure célzónagyorsító implementációjának alapvető funkciói. Az üzembe helyezés tartalmaz egy identitásra dedikált előfizetést, amelyben a szervezetek AD DS-tartományvezérlőket vagy más identitásszolgáltatásokat, például Microsoft Entra Connect-kiszolgálókat helyezhetnek üzembe, amelyek a környezetükhöz szükségesek. Nem minden szervezet igényel szolgáltatásokat az előfizetésben. Előfordulhat például, hogy egyes szervezetek olyan alkalmazásokkal rendelkeznek, amelyek már teljes mértékben integrálva vannak a Microsoft Entra ID-val.

Az identitás-előfizetés rendelkezik egy virtuális hálózatmal, amely a platform-előfizetés központi virtuális hálózatához van társviszonyban. Ezzel a konfigurációval a platform csapata kezelheti az identitás-előfizetést, és az alkalmazástulajdonosok igény szerint hozzáférhetnek az identitásszolgáltatásokhoz. Az identitásszolgáltatások jogosulatlan hozzáféréssel szembeni védelméhez biztosítania kell az identitás-előfizetést és a virtuális hálózatot.

Az Azure-beli célzónagyorsító implementációja a következő lehetőségeket is tartalmazza:

- Az identitás- és tartományvezérlők szabályozásához rendeljen hozzá ajánlott szabályzatokat.

- Hozzon létre egy virtuális hálózatot, és csatlakozzon a központhoz virtuális hálózati társviszony-létesítésen keresztül.