Azure-beli célzónák és több Microsoft Entra-bérlő

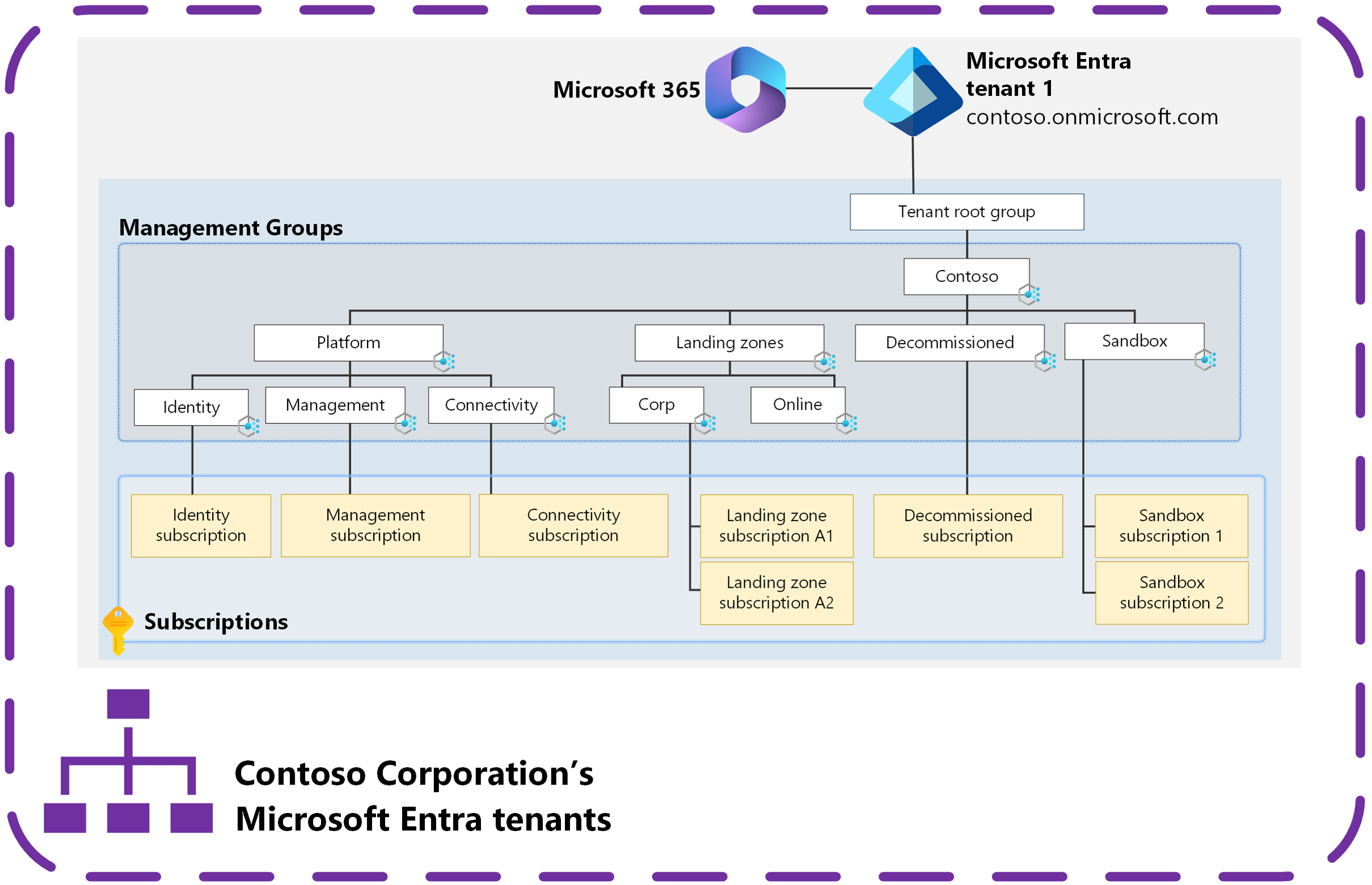

Az Azure-beli célzónák felügyeleti csoportokra épülnek. Az Azure-szabályzatok hozzárendelve vannak, és az előfizetések felügyeleti csoportokba kerülnek, hogy biztosítsák azokat a szükséges szabályozási vezérlőket, amelyekre a szervezetnek szüksége van a biztonsági és megfelelőségi igények kielégítéséhez.

Tipp.

Az Azure-beli célzónák biztonsági vezérlési leképezésével megtudhatja, hogyan használhatja az Azure-beli célzónát és az Azure Policyt a szervezet biztonsági, megfelelőségi és szabályozási igényeinek eléréséhez.

Ezek az erőforrások egyetlen Microsoft Entra-bérlőn belül vannak üzembe helyezve. A felügyeleti csoportok és a legtöbb egyéb Azure-erőforrás, például az Azure Policy csak egyetlen Microsoft Entra-bérlőn belül működnek. Az Azure-előfizetések a Microsoft Entra-bérlőre támaszkodva hitelesítik a felhasználókat, szolgáltatásokat és eszközöket az Azure Resource Manager (ARM) használatával a síkműveleteket és egyes Azure-szolgáltatásokat, például az Azure Storage-t adatsík-műveletekhez.

Több előfizetés is támaszkodhat ugyanarra a Microsoft Entra-bérlőre. Minden előfizetés csak egyetlen Microsoft Entra-bérlőre támaszkodhat. További információ: Meglévő Azure-előfizetés hozzáadása a bérlőhöz.

Az előző ábrán a felügyeleti csoportok, az Azure-szabályzatok és az Azure-előfizetések az Azure-beli kezdőzónák elméleti architektúráját követve lesznek üzembe helyezve egyetlen Microsoft Entra-bérlőn belül.

Ez a megközelítés a legtöbb szervezet számára ajánlott a követelmények alapján. Ez a megközelítés a lehető legjobb együttműködési élményt nyújtja a szervezeteknek, és lehetővé teszi számukra, hogy egyetlen Microsoft Entra-bérlőn belül irányítsák, szabályozzák és elkülönítsék a felhasználókat és az erőforrásokat.

Előfordulhat, hogy a szervezetnek több Microsoft Entra-bérlőt kell használnia számos forgatókönyvhöz. Megtudhatja , hogyan helyezheti üzembe és felügyelheti az Azure-beli célzóna üzembe helyezését ezen bérlők mindegyikében, valamint a Több Microsoft Entra-bérlő kezelésére vonatkozó szempontokat és javaslatokat .

Megjegyzés:

Ez a cikk az Azure-ra összpontosít, nem a Microsoft 365-ra vagy más Microsoft Cloud-ajánlatokra, például a Dynamics 365-ra vagy a Power Platformra.

A platformra összpontosít, nem pedig a bérlők platformjára épülő alkalmazásokra . További információ több Microsoft Entra-bérlőről és alkalmazásarchitektúráról:

Miért elegendő egyetlen Microsoft Entra-bérlő?

Előfordulhat, hogy több Microsoft Entra-bérlőre van szükség, de fontos tisztában lenni azzal, hogy általában miért elegendő egyetlen Microsoft Entra-bérlő. Ez legyen az alapértelmezett kiindulási pont az összes szervezet számára.

A platformon elérhető legjobb hatékonysági és együttműködési élmény érdekében használja meglévő vállalati Microsoft Entra-bérlője Azure-előfizetéseit.

Egyetlen bérlőn belül a fejlesztői csapatok és az alkalmazástulajdonosok rendelkezhetnek a legkevésbé kiemelt szerepkörrel az Azure-erőforrások és a megbízható alkalmazások nem éles példányainak létrehozásához, az alkalmazások teszteléséhez, a felhasználók és csoportok teszteléséhez, valamint az ilyen objektumokra vonatkozó tesztszabályzatok létrehozásához. Ha többet szeretne tudni arról, hogyan delegálhat felügyeletet egyetlen bérlővel, tekintse meg az erőforrások elkülönítését egyetlen bérlőben.

Csak akkor hozzon létre több Microsoft Entra-bérlőt, ha vannak olyan követelmények, amelyeket nem lehet teljesíteni a vállalati Microsoft Entra-bérlő használatával.

A Microsoft 365-ben a vállalati Microsoft Entra-bérlő általában az első bérlő, amely ki van építve a szervezetben. Ezt a bérlőt vállalati alkalmazáshozzáféréshez és Microsoft 365-szolgáltatásokhoz használják. Támogatja a szervezeten belüli együttműködést. Ennek a meglévő bérlőnek az az oka, hogy már kiépítették, felügyelték és biztonságossá tették. Az identitások meghatározott életciklusa valószínűleg már létrejött. Ez a kurzus megkönnyíti az új alkalmazások, erőforrások és előfizetések előkészítését. Ez egy kiforrott, megértett környezet, amely már létrejött folyamatokkal, eljárásokkal és vezérlőkkel rendelkezik.

Összetettségek több Microsoft Entra-bérlővel

Új Microsoft Entra-bérlő létrehozásakor további munkát igényel az identitások kiépítése, kezelése, védelme és szabályozása. A szükséges szabályzatokat és eljárásokat is létre kell hoznia. Az együttműködés egyetlen Microsoft Entra-bérlőben a legjobb. Ha több-bérlős modellre vált, határt hoz létre, amely a felhasználói súrlódást, a felügyeleti többletterhelést és a támadási felület növelését eredményezheti, ami biztonsági kockázatot okozhat, és bonyolítja a termékforgatókönyveket és a korlátozásokat. Néhány példa:

- Több identitás a felhasználók és rendszergazdák számára minden bérlőhöz – Ha a Microsoft Entra B2B nincs használatban, a felhasználó több hitelesítőadat-készlettel rendelkezik. További információkért tekintse meg a több-bérlős Azure-beli kezdőzóna-forgatókönyvekkel kapcsolatos szempontokat és javaslatokat.

- Az Azure-szolgáltatások korlátozásai több Microsoft Entra-bérlő támogatásában – Olyan Azure-számítási feladatok, amelyek csak abban a bérlőben található identitásokat támogatják, amelyhez a bérlőhöz kötődik. További információkért tekintse meg az Azure-termékek és -szolgáltatások Microsoft Entra-integrációját.

- Nincs központosított konfiguráció vagy felügyelet a Microsoft Entra-bérlők számára – Több biztonsági szabályzat, felügyeleti szabályzat, konfiguráció, portálok, API-k és JML-folyamatok (illesztők, áthelyezők és kilépési folyamatok).

- Számlázási és licencelési összetettségek, valamint a Microsoft Entra ID P1- vagy P2-licencek licenc-duplikációjának lehetséges követelményei – További információkért tekintse meg a több-bérlős Azure-beli kezdőzóna-forgatókönyvekkel kapcsolatos szempontokat és javaslatokat.

A szervezeteknek tisztában kell lenniük azzal, hogy miért térnek el a vállalati Microsoft Entra-bérlői modelltől annak érdekében, hogy a többletterhelés és az összetettség indokolt legyen a követelmények teljesítése során. A forgatókönyvek cikkben példákat talál ezekre a példányokra.

A globális Rendszergazda istrator (globális Rendszergazda) szerepkör egy másik aggodalomra ad okot. A Globális Rendszergazda szerepkör a Legmagasabb szintű engedélyeket biztosítja a Microsoft Entra-bérlőkben. Az Azure-ban bármely globális Rendszergazda átveheti a Microsoft Entra-bérlőhöz társított Azure-előfizetések irányítását. További információért tekintse meg a Hozzáférési jogosultságszint emelése az összes Azure-előfizetés és felügyeleti csoport kezeléséhez szakaszt.

Fontos

A Microsoft Entra Privileged Identity Management használata segít megvédeni ezt a szerepkört és más kiemelt szerepköröket a Microsoft Entra ID-ban és az Azure-ban.

A szerepkör belső csapatok és részlegek közötti tulajdonjoga kihívást jelenthet, mivel az Identitás csapat és az Azure-csapat gyakran különböző csapatokban, részlegekben és szervezeti struktúrákban található.

Az Azure-t üzemeltető csapatok felelősek az Azure-szolgáltatásokért, és biztosítani szeretnék az általuk kezelt szolgáltatások biztonságát. Ha a csapaton kívüli személyek rendelkeznek olyan szerepkörökkel, amelyek potenciálisan hozzáférhetnek a környezetükhöz, a biztonság gyengébb. További információ: A szükséges felhőfüggvények ismertetése.

A Microsoft Entra ID olyan vezérlőket biztosít, amelyek technikai szinten segítenek a probléma megoldásában, de ez a probléma egy személy és egy folyamat vitafóruma is. További információ: Javaslatok.

Fontos

A legtöbb ügyfél számára nem ajánlott több Microsoft Entra-bérlő használata. A legtöbb ügyfél számára ajánlott egyetlen Microsoft Entra-bérlő, amely általában a vállalati Microsoft Entra-bérlő, mivel biztosítja a szükséges elkülönítési követelményeket.

For more information, see: