Felhasználók létrehozása és kezelése helyszíni felügyeleti konzolon (örökölt)

Fontos

Az IoT-hez készült Defender mostantól a Microsoft felhőszolgáltatásait vagy meglévő informatikai infrastruktúráját javasolja a központi monitorozáshoz és az érzékelőkezeléshez, és 2025. január 1-jén tervezi a helyszíni felügyeleti konzol kivonását.

További információkért lásd a hibrid vagy a levegőben csatlakoztatott OT-érzékelő felügyeletének üzembe helyezését ismertető témakört.

A Microsoft Defender for IoT eszközökkel kezeli a helyszíni felhasználói hozzáférést az OT hálózati érzékelőben és a helyszíni felügyeleti konzolon. Az Azure-felhasználók kezelése az Azure-előfizetés szintjén történik az Azure RBAC használatával.

Ez a cikk azt ismerteti, hogyan kezelheti a helyszíni felhasználókat közvetlenül egy helyszíni felügyeleti konzolon.

Alapértelmezett jogosultsággal rendelkező felhasználók

Alapértelmezés szerint minden helyszíni felügyeleti konzol a kiemelt támogatással és a cyberx-felhasználókkal van telepítve, amelyek speciális hibaelhárítási és beállítási eszközökhöz férhetnek hozzá.

Helyszíni felügyeleti konzol első beállításakor jelentkezzen be az egyik kiemelt felhasználóval, hozzon létre egy rendszergazdai szerepkörrel rendelkező kezdeti felhasználót, majd hozzon létre további felhasználókat a biztonsági elemzők és írásvédett felhasználók számára.

További információ: Ot monitorozási szoftver telepítése helyszíni felügyeleti konzolon és alapértelmezett jogosultsággal rendelkező helyszíni felhasználókon.

Új helyszíni felügyeleti konzol felhasználóinak hozzáadása

Ez az eljárás azt ismerteti, hogyan hozhat létre új felhasználókat egy helyszíni felügyeleti konzolhoz.

Előfeltételek: Ez az eljárás a támogatási és kiberbűnöző felhasználók, valamint a rendszergazdai szerepkörrel rendelkező felhasználók számára érhető el.

Felhasználó hozzáadása:

Jelentkezzen be a helyszíni felügyeleti konzolra, és válassza a Felhasználók>+ Felhasználó hozzáadása lehetőséget.

Válassza a Felhasználó létrehozása lehetőséget, majd adja meg a következő értékeket:

Név Leírás Felhasználónév Adjon meg egy felhasználónevet. E-mail Adja meg a felhasználó e-mail-címét. Utónév Adja meg a felhasználó utónevét. Vezetéknév Adja meg a felhasználó vezetéknevét. Szerepkör Válasszon ki egy felhasználói szerepkört. További információ: Helyszíni felhasználói szerepkörök. Távoli helyek hozzáférési csoportja Csak a helyszíni felügyeleti konzolhoz érhető el.

Válassza az Összes lehetőséget, ha a felhasználót az összes globális hozzáférési csoporthoz szeretné hozzárendelni, vagy az Adott lehetőséget, hogy csak egy adott csoporthoz rendelje őket, majd válassza ki a csoportot a legördülő listából.

További információt a helyszíni felhasználók globális hozzáférési engedélyének meghatározása című témakörben talál.Jelszó Válassza ki a felhasználó típusát helyi vagy Active Directory-felhasználóként.

Helyi felhasználók esetén adja meg a felhasználó jelszavát. A jelszóra vonatkozó követelmények a következők:

- Legalább nyolc karakter

- Kis- és nagybetűs betűrendben is

- Legalább egy szám

- Legalább egy szimbólumTipp.

Az Active Directoryval való integráció lehetővé teszi a felhasználók csoportjainak adott jogosultsági szintekhez való társítását. Ha az Active Directory használatával szeretne felhasználókat létrehozni, először konfigurálja az Active Directoryt a helyszíni felügyeleti konzolon , majd térjen vissza ehhez az eljáráshoz.

Ha végzett, válassza a Mentés lehetőséget.

A rendszer hozzáadja az új felhasználót, és megjelenik az érzékelő felhasználói oldalán.

Ha szerkeszteni szeretne egy felhasználót, válassza a szerkeszteni kívánt felhasználó Szerkesztés ![]() gombját, és szükség szerint módosítsa az értékeket.

gombját, és szükség szerint módosítsa az értékeket.

Felhasználó törléséhez válassza a törölni kívánt felhasználó Törlés ![]() gombját.

gombját.

Felhasználó jelszavának módosítása

Ez az eljárás azt ismerteti, hogyan módosíthatják a rendszergazdai felhasználók a helyi felhasználói jelszavakat. A rendszergazdai felhasználók módosíthatják saját maguk vagy más biztonsági elemzők vagy írásvédett felhasználók jelszavát. A kiemelt felhasználók módosíthatják a saját jelszavaikat és a rendszergazdai felhasználók jelszavát.

Tipp.

Ha vissza kell állítania egy emelt szintű felhasználói fiókhoz való hozzáférést, olvassa el a helyszíni felügyeleti konzolhoz való emelt szintű hozzáférés helyreállítása című témakört.

Előfeltételek: Ez az eljárás csak a támogatási vagy kiberbűnöző felhasználók, illetve a rendszergazdai szerepkörrel rendelkező felhasználók számára érhető el.

Felhasználó jelszavának alaphelyzetbe állítása a helyszíni felügyeleti konzolon:

Jelentkezzen be a helyszíni felügyeleti konzolra, és válassza a Felhasználók lehetőséget.

A Felhasználók lapon keresse meg azt a felhasználót, akinek a jelszavát módosítani kell.

A felhasználói sor jobb oldalán válassza a Szerkesztés

gombot.

gombot.A megjelenő Felhasználói szerkesztés panelen görgessen le a Jelszó módosítása szakaszhoz. Adja meg és erősítse meg az új jelszót.

A jelszavaknak legalább 16 karakter hosszúságúnak kell lenniük, kis- és nagybetűket, számokat és a következő szimbólumok egyikét kell tartalmazniuk: #%*+,-./:=?@[]^_{}~

Ha elkészült, válassza a Frissítés lehetőséget.

Emelt szintű hozzáférés helyreállítása helyszíni felügyeleti konzolhoz

Ez az eljárás azt ismerteti, hogyan állítható helyre a támogatási vagy a cyberx felhasználói jelszó egy helyszíni felügyeleti konzolon. További információ: Alapértelmezett jogosultsággal rendelkező helyszíni felhasználók.

Előfeltételek: Ez az eljárás csak a támogatási és a kiberbűnöző felhasználók számára érhető el.

A helyszíni felügyeleti konzolhoz való emelt szintű hozzáférés helyreállítása:

Kezdjen el bejelentkezni a helyszíni felügyeleti konzolra. A bejelentkezési képernyőn a Felhasználónév és jelszó mezők alatt válassza a Jelszó helyreállítása lehetőséget.

A Password Recovery párbeszédpanelen válassza ki a CyberX vagy a Támogatás lehetőséget a legördülő menüből, és másolja a vágólapra a megjelenő egyedi azonosítókódot.

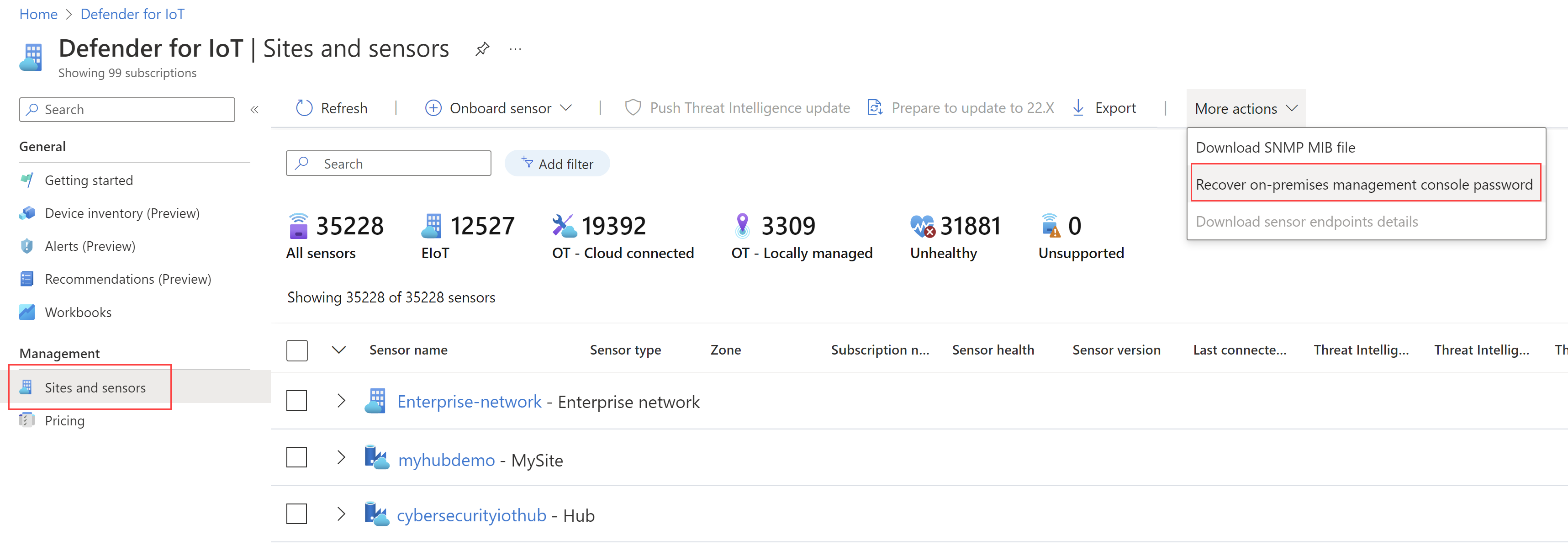

Nyissa meg a Defender for IoT Sites és az érzékelők oldalt az Azure Portalon. Előfordulhat, hogy az Azure Portalt egy új böngészőlapon vagy ablakban szeretné megnyitni, így a helyszíni felügyeleti konzol nyitva marad.

Az Azure Portal-beállítások >címtárai és előfizetései között győződjön meg arról, hogy kiválasztotta azt az előfizetést, amelyben az érzékelőket az IoT-hez készült Defenderbe készítették.

A Webhelyek és érzékelők lapon válassza a További műveletek legördülő menüBen >a Helyszíni felügyeleti konzol jelszavának helyreállítása lehetőséget.

A megnyíló Helyreállítás párbeszédpanelen adja meg a vágólapra másolt egyedi azonosítót a helyszíni felügyeleti konzolról, és válassza a Helyreállítás lehetőséget. A rendszer automatikusan letölt egy password_recovery.zip fájlt.

Az Azure Portalról letöltött összes fájlt a megbízhatósági gyökér írja alá, így a gépek csak aláírt objektumokat használnak.

A helyszíni felügyeleti konzol lapjára visszatérve a Jelszó helyreállítása párbeszédpanelen válassza a Feltöltés lehetőséget. Keresse meg az Azure Portalról letöltött password_recovery.zip fájlt.

Feljegyzés

Ha megjelenik egy hibaüzenet, amely azt jelzi, hogy a fájl érvénytelen, előfordulhat, hogy helytelen előfizetést választott ki az Azure Portal beállításai között.

Térjen vissza az Azure-ba, és válassza a beállítások ikont a felső eszköztáron. A Címtárak + előfizetések lapon győződjön meg arról, hogy kiválasztotta azt az előfizetést, amelyben az érzékelők bekerültek az IoT Defenderbe. Ezután ismételje meg a lépéseket az Azure-ban a password_recovery.zip fájl letöltéséhez és ismételt feltöltéséhez a helyszíni felügyeleti konzolra.

Válassza a Tovább lehetőséget. Megjelenik egy rendszer által generált jelszó a helyszíni felügyeleti konzolhoz, amelyet a kiválasztott felhasználó használhat. Ügyeljen arra, hogy írja le a jelszót, mert az nem jelenik meg újra.

Kattintson ismét a Tovább gombra a helyszíni felügyeleti konzolra való bejelentkezéshez.

Felhasználók integrálása az Active Directoryval

Integrálás konfigurálása a helyszíni felügyeleti konzol és az Active Directory között a következőre:

- Az Active Directory-felhasználók bejelentkezésének engedélyezése a helyszíni felügyeleti konzolra

- Active Directory-csoportok használata a csoport összes felhasználója számára hozzárendelt kollektív engedélyekkel

Használja például az Active Directoryt, ha nagy számú felhasználóhoz szeretne csak olvasási hozzáférést rendelni, és ezeket az engedélyeket a csoport szintjén szeretné kezelni.

További információ: Microsoft Entra ID-támogatás érzékelőkön és helyszíni felügyeleti konzolokon.

Előfeltételek: Ez az eljárás csak a támogatási és kiberbűnöző felhasználók, illetve bármely rendszergazdai szerepkörrel rendelkező felhasználó számára érhető el.

Integrálható az Active Directoryval:

Jelentkezzen be a helyszíni felügyeleti konzolra, és válassza a Rendszerbeállítások lehetőséget.

Görgessen le a felügyeleti konzol jobb oldali integrációs területére, majd válassza az Active Directoryt.

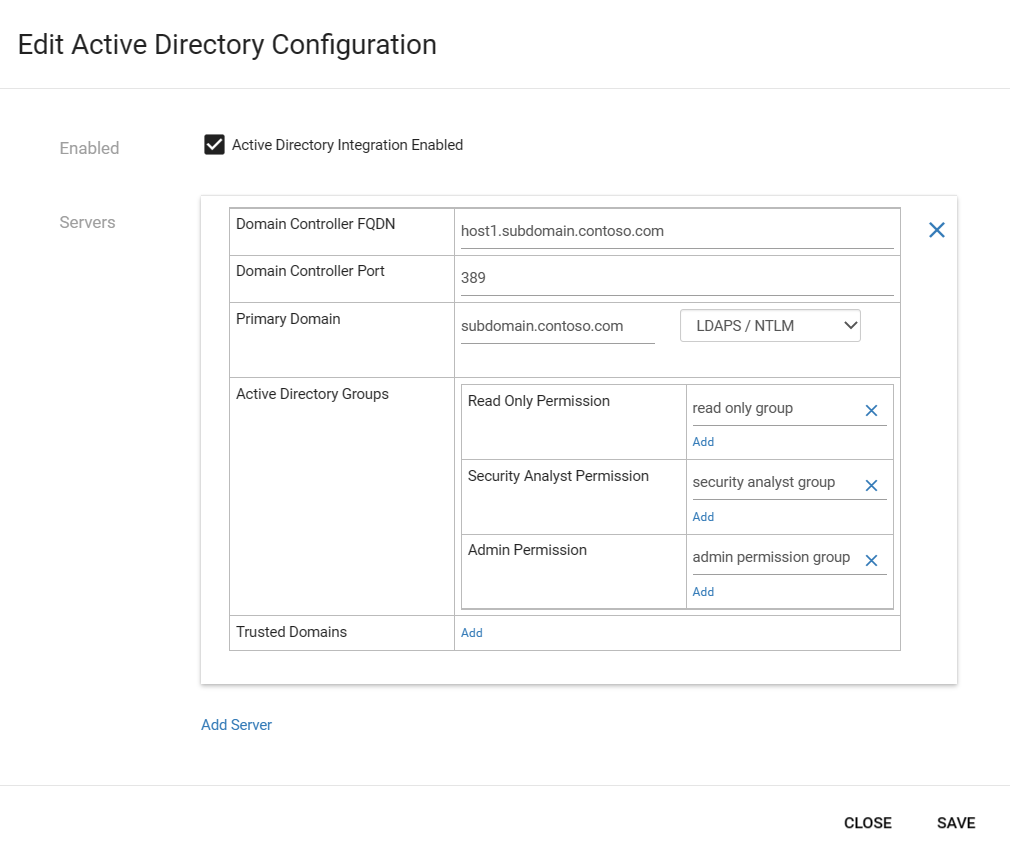

Válassza ki az Active Directory-integrációt engedélyező beállítást, és adja meg egy Active Directory-kiszolgáló következő értékeit:

Mező Leírás Tartományvezérlő teljes tartományneve A teljes tartománynév (FQDN) pontosan az LDAP-kiszolgálón megjelenő módon jelenik meg. Például adja meg host1.subdomain.contoso.com.

Ha problémát tapasztal az FQDN használatával történő integrációval kapcsolatban, ellenőrizze a DNS-konfigurációt. Az integráció beállításakor az LDAP-kiszolgáló explicit IP-címét is megadhatja a teljes tartománynév helyett.Tartományvezérlő portja Az a port, amelyen az LDAP konfigurálva van. Elsődleges tartomány A tartománynév, például subdomain.contoso.com, majd válassza ki az LDAP-konfiguráció kapcsolattípusát.

Támogatott kapcsolattípusok: LDAPS/NTLMv3 (ajánlott), LDAP/NTLMv3 vagy LDAP/SASL-MD5Active Directory-csoportok A + Hozzáadás elemet választva szükség szerint hozzáadhat egy Active Directory-csoportot az egyes felsorolt jogosultsági szintekhez.

Amikor megad egy csoportnevet, győződjön meg arról, hogy az LDAP-kiszolgálón az Active Directory-konfigurációban definiált csoportnevet adja meg. Ezután mindenképpen használja ezeket a csoportokat, amikor új érzékelőfelhasználót hoz létre az Active Directoryból.

A támogatott jogosultsági szintek közé tartoznak az írásvédett, a biztonsági elemző, a rendszergazda és a megbízható tartományok.

Csoportok hozzáadása megbízható végpontként a többi Active Directory-csoporttól eltérő sorban. Megbízható tartomány hozzáadásához adja hozzá egy megbízható tartomány tartománynevét és kapcsolattípusát. A megbízható végpontokat csak a felhasználók által definiált felhasználók számára konfigurálhatja.A + Kiszolgáló hozzáadása lehetőséget választva adjon hozzá egy másik kiszolgálót, és szükség szerint adja meg az értékeit, és ha elkészült, mentse a fájlt.

Fontos

LDAP-paraméterek megadásakor:

- Az értékeket pontosan úgy definiálhatja, ahogyan azok az Active Directoryban megjelennek, kivéve az esetet.

- A felhasználó csak kisbetűs, még akkor is, ha az Active Directory konfigurációja nagybetűket használ.

- Az LDAP és az LDAPS nem konfigurálható ugyanahhoz a tartományhoz. Ezeket azonban különböző tartományokban konfigurálhatja, majd egyszerre használhatja őket.

Példa:

Hozzáférési csoportszabályok létrehozása a helyszíni felügyeleti konzol felhasználói számára.

Ha Active Directory-csoportokat konfigurál a helyszíni felügyeleti konzol felhasználói számára, akkor minden Active Directory-csoporthoz létre kell hoznia egy hozzáférési csoportszabályt is. Az Active Directory hitelesítő adatai nem működnek a megfelelő hozzáférési csoportszabály nélküli helyszíni felügyeleti konzol felhasználói számára.

További információt a helyszíni felhasználók globális hozzáférési engedélyének meghatározása című témakörben talál.

Globális hozzáférési engedély meghatározása helyszíni felhasználók számára

A nagy szervezetek gyakran összetett, globális szervezeti struktúrákon alapuló felhasználói engedélymodellel rendelkeznek. A helyszíni Defender IoT-felhasználók számára történő kezeléséhez javasoljuk, hogy üzleti egységeken, régiókon és webhelyeken alapuló globális üzleti topológiát használjon, majd határozza meg a felhasználói hozzáférési engedélyeket az entitások köré.

Felhasználói hozzáférési csoportokat hozhat létre a helyszíni IoT-erőforrásokhoz készült Defender globális hozzáférés-vezérlésének létrehozásához. Minden hozzáférési csoport szabályokat tartalmaz azokról a felhasználókról, amelyek hozzáférhetnek az üzleti topológia bizonyos entitásaihoz, beleértve az üzleti egységeket, régiókat és webhelyeket.

További információ: Helyszíni globális hozzáférési csoportok.

Előfeltételek:

Ez az eljárás a támogatási és kibernetikai felhasználók, valamint a rendszergazdai szerepkörrel rendelkező felhasználók számára érhető el.

A hozzáférési csoportok létrehozása előtt azt is javasoljuk, hogy:

Tervezze meg, hogy mely felhasználók vannak társítva a létrehozott hozzáférési csoportokkal. Két lehetőség áll rendelkezésre a felhasználók hozzáférési csoportokhoz való hozzárendelésére:

Active Directory-csoportok csoportjainak hozzárendelése: Ellenőrizze, hogy beállított-e egy Active Directory-példányt a helyszíni felügyeleti konzollal való integrációhoz.

Helyi felhasználók hozzárendelése: Ellenőrizze, hogy létrehozott-e helyi felhasználókat.

A rendszergazdai szerepkörrel rendelkező felhasználók alapértelmezés szerint minden üzleti topológia-entitáshoz hozzáférnek, és nem rendelhetők hozzá hozzáférési csoportokhoz.

Gondosan állítsa be az üzleti topológiát. Egy szabály sikeres alkalmazásához érzékelőket kell hozzárendelnie a Zónákhoz a Helykezelés ablakban. További információ: Ot-helyek és zónák létrehozása helyszíni felügyeleti konzolon.

Hozzáférési csoportok létrehozása:

Jelentkezzen be a helyszíni felügyeleti konzolra rendszergazdai szerepkörrel rendelkező felhasználóként.

A bal oldali navigációs menüben válassza a Hozzáférési csoportok lehetőséget, majd a Hozzáadás

lehetőséget.

lehetőséget.A Hozzáférési csoport hozzáadása párbeszédpanelen adjon meg egy értelmes nevet a hozzáférési csoportnak, legfeljebb 64 karakterből.

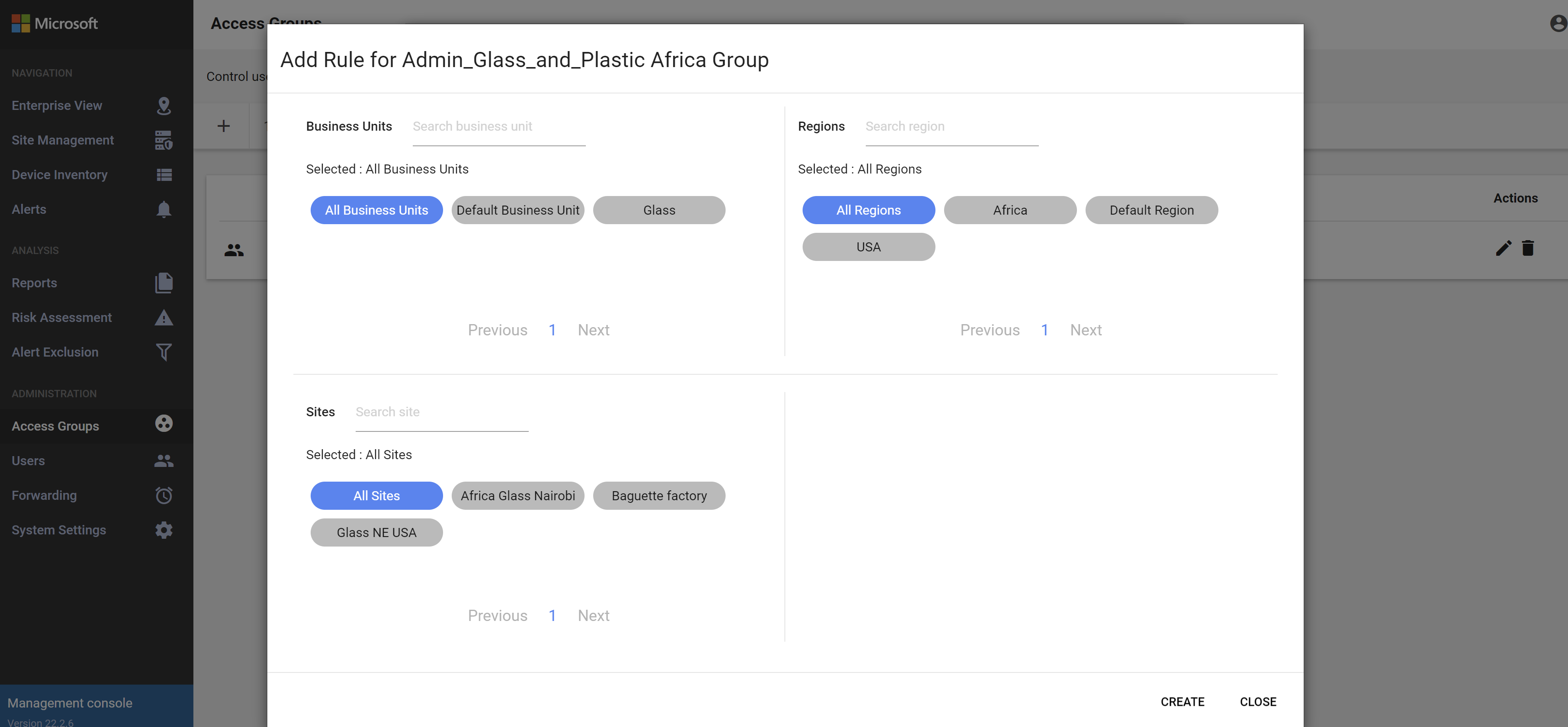

Válassza a SZABÁLY HOZZÁADÁSA lehetőséget, majd válassza ki a hozzáférési csoportba felvenni kívánt üzleti topológiabeállításokat. A Szabály hozzáadása párbeszédpanelen megjelenő beállítások azok az entitások, amelyeket a Vállalati nézetben és a Webhelykezelés lapon hozott létre. Példa:

Ha egyébként még nem léteznek, a rendszer az első létrehozott csoporthoz létrehozza az alapértelmezett globális üzleti egységeket és régiókat. Ha nem választ ki üzleti egységeket vagy régiókat, a hozzáférési csoport felhasználói hozzáférhetnek az összes üzleti topológia-entitáshoz.

Minden szabály típusonként csak egy elemet tartalmazhat. Hozzárendelhet például egy üzleti egységet, egy régiót és egy webhelyet minden szabályhoz. Ha azt szeretné, hogy ugyanazok a felhasználók több üzleti egységhez is hozzáférhessenek, különböző régiókban hozzon létre további szabályokat a csoport számára. Ha egy hozzáférési csoport több szabályt tartalmaz, a szabálylogika az AND logikával összesíti az összes szabályt.

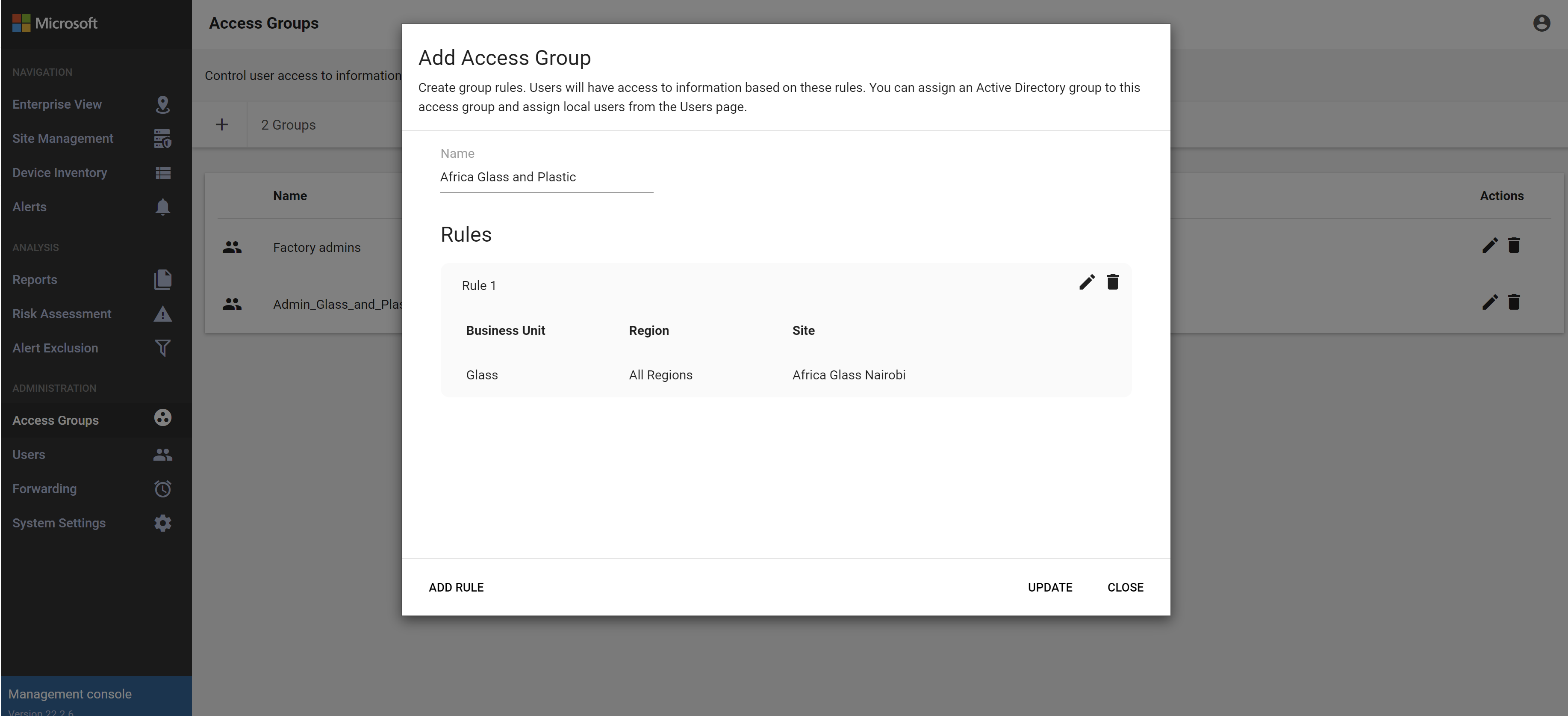

A létrehozott szabályok a Hozzáférési csoport hozzáadása párbeszédpanelen jelennek meg, ahol további módosításokat végezhet, vagy szükség szerint törölheti őket. Példa:

Adjon hozzá felhasználókat az alábbi módszerek egyikével vagy mindkettővel:

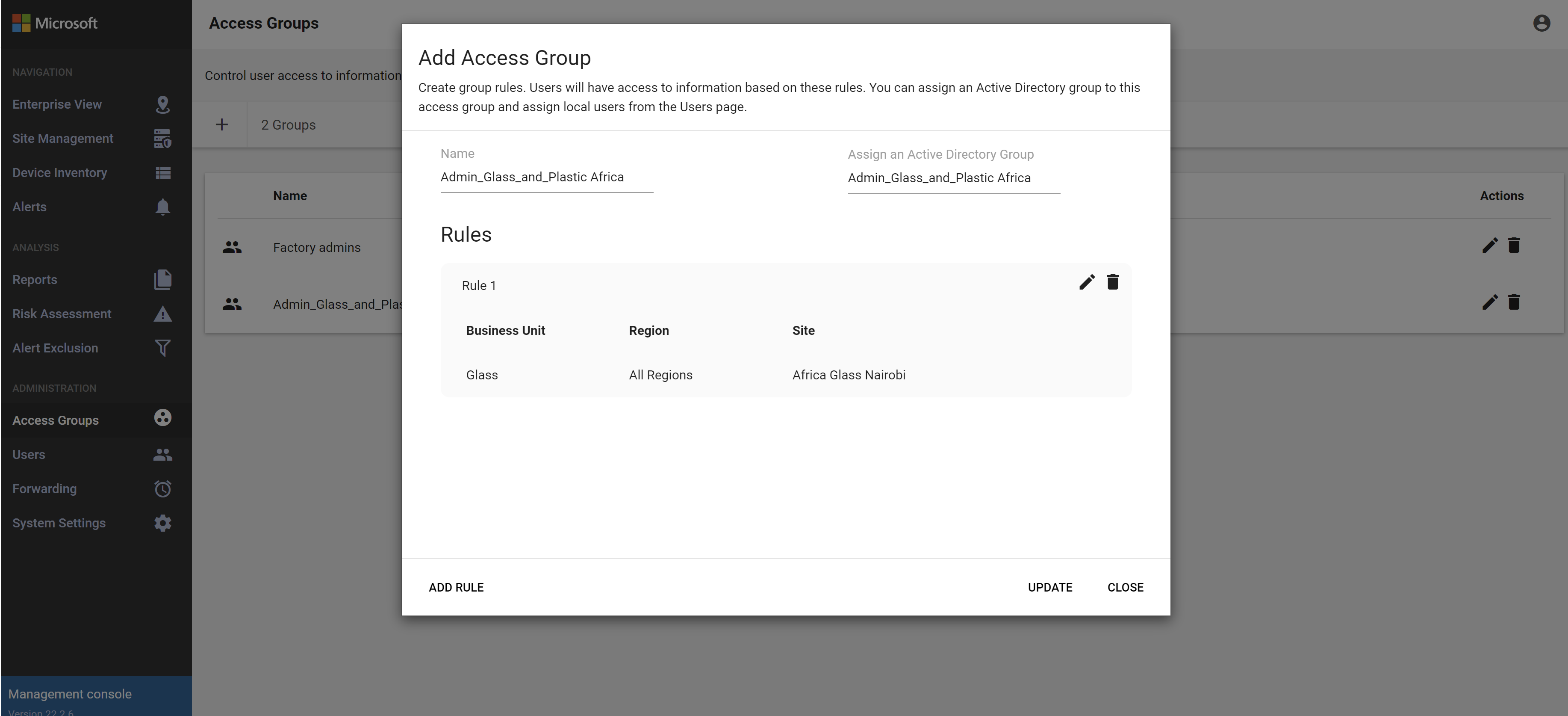

Ha megjelenik az Active Directory-csoport hozzárendelése lehetőség, szükség szerint rendeljen hozzá egy Active Directory-felhasználói csoportot ehhez a hozzáférési csoporthoz. Példa:

Ha a beállítás nem jelenik meg, és Active Directory-csoportokat szeretne felvenni a hozzáférési csoportokba, győződjön meg arról, hogy az Active Directory-csoportot is belefoglalta az Active Directory-integrációba. További információ: Helyszíni felhasználók integrálása az Active Directoryval.

Adjon hozzá helyi felhasználókat a csoportokhoz a Felhasználók lap meglévő felhasználóinak szerkesztésével. A Felhasználók lapon válassza a csoporthoz hozzárendelni kívánt felhasználó Szerkesztés gombját, majd frissítse a kijelölt felhasználó távelérési csoportértékét. További információ: Új helyszíni felügyeleti konzolfelhasználók hozzáadása.

Topológia-entitások változásai

Ha később módosít egy topológia-entitást, és a módosítás hatással van a szabály logikára, a szabály automatikusan törlődik.

Ha a topológia-entitások módosítása hatással van a szabálylogikára az összes szabály törlése érdekében, a hozzáférési csoport megmarad, de a felhasználók nem tudnak bejelentkezni a helyszíni felügyeleti konzolra. Ehelyett a felhasználók értesítést kapnak a helyszíni felügyeleti konzol rendszergazdájától, hogy segítséget kérjenek a bejelentkezéshez. Frissítse ezeknek a felhasználóknak a beállításait , hogy azok már ne tartoznak az örökölt hozzáférési csoporthoz.

Felhasználói munkamenet időtúllépéseinek szabályozása

Alapértelmezés szerint a helyszíni felhasználók 30 perc inaktivitás után kijelentkeznek a munkamenetekből. A rendszergazdai felhasználók a helyi parancssori felülettel kapcsolhatják be vagy ki ezt a funkciót, vagy módosíthatják az inaktivitási küszöbértékeket. További információ: A Defender for IoT CLI-parancsok használata.

Feljegyzés

A felhasználói munkamenet időtúllépéseinek módosítása az ot monitorozási szoftver frissítésekor alaphelyzetbe áll az alapértelmezett értékre.

Előfeltételek: Ez az eljárás csak a támogatási és a kiberbűnöző felhasználók számára érhető el.

Az érzékelő felhasználói munkamenetének időtúllépéseinek szabályozása:

Jelentkezzen be az érzékelőbe egy terminálon keresztül, és futtassa a következőt:

sudo nano /var/cyberx/properties/authentication.propertiesAz alábbi kimenet jelenik meg:

infinity_session_expiration = true session_expiration_default_seconds = 0 # half an hour in seconds session_expiration_admin_seconds = 1800 session_expiration_security_analyst_seconds = 1800 session_expiration_read_only_users_seconds = 1800 certifcate_validation = true CRL_timeout_secounds = 3 CRL_retries = 1Hajtsa végre a megfelelő műveletet:

A felhasználói munkamenet időtúllépéseinek teljes kikapcsolásához váltson

infinity_session_expiration = truea értékreinfinity_session_expiration = false. Állítsa vissza, hogy újra bekapcsolja.Az inaktivitási időtúllépési időszak módosításához állítsa be az alábbi értékek egyikét a szükséges időponthoz másodpercben:

session_expiration_default_secondsminden felhasználó számárasession_expiration_admin_secondscsak rendszergazdai felhasználók számárasession_expiration_security_analyst_secondscsak a Security Analyst felhasználói számárasession_expiration_read_only_users_secondscsak olvasási felhasználók számára

Következő lépések

További információk:

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: