Oktatóanyag: A WebSphere Liberty/Open Liberty migrálása az Azure Kubernetes Service-be magas rendelkezésre állással és vészhelyreállítással

Ez az oktatóanyag egy egyszerű és hatékony módszert mutat be a Java magas rendelkezésre állásának és vészhelyreállításának (HA/DR) megvalósításához a WebSphere Liberty/Open Liberty használatával az Azure Kubernetes Service-ben (AKS). A megoldás bemutatja, hogyan lehet alacsony helyreállítási időkorlátot (RTO) és helyreállításipont-célkitűzést (RPO) elérni egy egyszerű, adatbázis-alapú Jakarta EE-alkalmazással, amely a WebSphere Liberty/Open Liberty rendszeren fut.

A HA/DR egy összetett témakör, számos lehetséges megoldással. A legjobb megoldás az egyedi követelményektől függ. A HA/DR implementálásának egyéb módjaiért tekintse meg a cikk végén található erőforrásokat.

Ebben az oktatóanyagban az alábbiakkal fog megismerkedni:

- Az Azure-ra optimalizált ajánlott eljárások használata a magas rendelkezésre állás és a vészhelyreállítás eléréséhez.

- Microsoft Azure SQL Database feladatátvételi csoport beállítása párosított régiókban.

- Állítsa be az elsődleges WebSphere Liberty/Open Liberty-fürtöt az AKS-en.

- Állítsa be a fürt vészhelyreállítását az Azure Backup használatával.

- Állítsa be a másodlagos AKS-fürtöt.

- Azure Traffic Manager beállítása.

- Feladatátvétel tesztelése elsődlegesről másodlagosra.

Az alábbi ábra a buildelt architektúrát mutatja be:

Az Azure Traffic Manager ellenőrzi a régiók állapotát, és ennek megfelelően irányítja a forgalmat az alkalmazásszinthez. Mind az elsődleges régió, mind a másodlagos régió rendelkezik a Liberty-fürt teljes üzembe helyezésével. Azonban csak az elsődleges régió aktívan kiszolgálja a felhasználóktól érkező hálózati kéréseket. A másodlagos régió passzív, és csak akkor aktiválódik, ha az elsődleges régió szolgáltatáskimaradást tapasztal. Az Azure Traffic Manager a Azure-alkalmazás Átjáró állapot-ellenőrzési funkciójával valósítja meg ezt a feltételes útválasztást. Az elsődleges fürt fut, és a másodlagos fürt le van állítva. Az alkalmazásszint geo feladatátvételi RTO-jának időtartama a virtuális gépek (virtuális gépek) indításának és a másodlagos fürt futtatásának időpontjától függ. Az RPO az Azure SQL Database-től függ, mert az adatok megmaradnak és replikálódnak az Azure SQL Database feladatátvételi csoportjában.

Az adatbázisszint egy Azure SQL Database feladatátvételi csoportból áll, amely egy elsődleges kiszolgálóval és egy másodlagos kiszolgálóval rendelkezik. Az olvasási/írási figyelő végpontja mindig az elsődleges kiszolgálóra mutat, és minden régióban csatlakozik egy WebSphere Liberty/Open Liberty-fürthöz. A geo feladatátvétel a csoport összes másodlagos adatbázisát az elsődleges szerepkörre váltja. Az Azure SQL Database geo feladatátvételi RPO-jával és RTO-jával kapcsolatban lásd az Azure SQL Database üzletmenet-folytonosságának áttekintését.

Ez az oktatóanyag az Azure Backup és az Azure SQL Database szolgáltatással készült, mivel az oktatóanyag ezen szolgáltatások HA-funkcióira támaszkodik. Más adatbázis-lehetőségek is lehetségesek, de minden kiválasztott adatbázis HA-funkcióit figyelembe kell vennie.

Előfeltételek

- Azure-előfizetés. Ha nem rendelkezik Azure-előfizetéssel, első lépésként mindössze néhány perc alatt létrehozhat egy ingyenes fiókot.

- Győződjön meg arról, hogy a

Ownerszerepkör vagy azContributorelőfizetés szerepkörei ésUser Access Administratorszerepkörei vannak hozzárendelve. A hozzárendelés ellenőrzéséhez kövesse az Azure-szerepkör-hozzárendelések listázásának lépéseit az Azure Portalon. - Helyi gép előkészítése Windows, Linux vagy macOS rendszerrel.

- Telepítse és állítsa be a Gitet.

- Telepítse a Java SE 17-es vagy újabb verzióját – például az OpenJDK Microsoft-buildje.

- Telepítse a Maven 3.9.3-s vagy újabb verzióját.

Azure SQL Database feladatátvételi csoport beállítása párosított régiókban

Ebben a szakaszban egy Azure SQL Database feladatátvételi csoportot hoz létre párosított régiókban a WebSphere Liberty/Open Liberty-fürtökkel és alkalmazásokkal való használatra. Egy későbbi szakaszban konfigurálja a WebSphere Liberty/Open Libertyt a munkamenet-adatok adatbázisba való tárolására. Ez a gyakorlat egy tábla létrehozására hivatkozik a munkamenetek megőrzéséhez.

Először hozza létre az elsődleges Azure SQL Database-t az Azure Portal rövid útmutatójának lépéseit követve: Egyetlen adatbázis létrehozása – Azure SQL Database. Kövesse az "Erőforrások törlése" szakasz lépéseit, de nem tartalmazza azokat. A cikk végighaladtával kövesse az alábbi utasításokat, majd térjen vissza ehhez a cikkhez az Azure SQL Database létrehozása és konfigurálása után.

Amikor eléri a Create a single database (Önálló adatbázis létrehozása) szakaszt, kövesse az alábbi lépéseket:

- Az új erőforráscsoport létrehozásához a 4. lépésben mentse az erőforráscsoport névértékét – például

myResourceGroup. - Az adatbázis nevének 5. lépésében mentse az adatbázisnév értékét – például

mySampleDatabase. - A kiszolgáló létrehozásához kövesse a következő lépéseket a 6. lépésben:

- Adjon meg egy egyedi kiszolgálónevet – például

sqlserverprimary-mjg032524. - A Hely beállításnál válassza az USA keleti régióját.

- A hitelesítési módszerhez válassza az SQL-hitelesítés használata lehetőséget.

- Mentse félre a kiszolgáló rendszergazdai bejelentkezési értékét – például

azureuser. - Mentse a jelszó értékét.

- Adjon meg egy egyedi kiszolgálónevet – például

- A 8. lépésben a Számítási feladatok környezetében válassza a Fejlesztés lehetőséget. Tekintse meg a leírást, és fontolja meg a számítási feladat egyéb lehetőségeit.

- A 11. lépésben a Backup Storage redundancia esetében válassza a Helyileg redundáns biztonsági mentési tár lehetőséget. Fontolja meg a biztonsági mentések egyéb lehetőségeit. További információkért tekintse meg az Azure SQL Database automatikus biztonsági mentéseinek biztonsági mentési tárterületredundanciával foglalkozó szakaszát.

- A 14. lépésben a Tűzfalszabályok konfigurációjában válassza az Igen lehetőséget, ha engedélyezni szeretné az Azure-szolgáltatások és -erőforrások számára a kiszolgáló elérését.

Ezután hozzon létre egy Azure SQL Database feladatátvételi csoportot az Azure Portal Azure SQL Database feladatátvételi csoportjának konfigurálásával kapcsolatos lépéseit követve. Csak a következő szakaszokra van szüksége: Feladatátvételi csoport létrehozása és a tervezett feladatátvétel tesztelése. A cikk végighaladtával kövesse az alábbi lépéseket, majd térjen vissza a cikkhez az Azure SQL Database feladatátvételi csoport létrehozása és konfigurálása után:

Amikor eléri a Feladatátvételi csoport létrehozása szakaszt, kövesse az alábbi lépéseket:

- A feladatátvételi csoport létrehozásához az 5. lépésben adja meg és mentse el az egyedi feladatátvételi csoport nevét – például

failovergroup-mjg032524. - A kiszolgáló konfigurálásának 5. lépésében válassza ki az új másodlagos kiszolgáló létrehozásának lehetőségét, majd kövesse az alábbi lépéseket:

- Adjon meg egy egyedi kiszolgálónevet – például

sqlserversecondary-mjg032524. - Adja meg ugyanazt a kiszolgálói rendszergazdát és jelszót, mint az elsődleges kiszolgáló.

- A Hely mezőben válassza az USA nyugati régiójában található (USA) lehetőséget.

- Győződjön meg arról, hogy az Azure-szolgáltatások számára engedélyezve van a kiszolgáló elérése.

- Adjon meg egy egyedi kiszolgálónevet – például

- A csoport adatbázisainak konfigurálásához az 5. lépésben válassza ki az elsődleges kiszolgálón létrehozott adatbázist – például

mySampleDatabase.

- A feladatátvételi csoport létrehozásához az 5. lépésben adja meg és mentse el az egyedi feladatátvételi csoport nevét – például

Miután elvégezte a Tervezett feladatátvétel tesztelése szakaszban szereplő összes lépést, tartsa nyitva a feladatátvételi csoport lapját, és használja később a WebSphere Liberty/Open Liberty-fürtök feladatátvételi tesztje során.

Az elsődleges WebSphere Liberty/Open Liberty-fürt beállítása az AKS-en

Ebben a szakaszban az elsődleges WebSphere Liberty/Open Liberty-fürtöt hozza létre az AKS-en az IBM WebSphere Liberty és az Open Liberty az Azure Kubernetes Service-ajánlattal . A rendszer a feladatátvétel során visszaállítja a másodlagos fürtöt az elsődleges fürtből az Azure Backup későbbi használatával.

Az elsődleges WebSphere Liberty/Open Liberty-fürt üzembe helyezése

Az elsődleges fürt üzembe helyezéséhez kövesse az alábbi lépéseket:

Nyissa meg az IBM WebSphere Liberty és az Open Liberty szolgáltatást az Azure Kubernetes Service-ajánlatban a böngészőben, és válassza a Létrehozás lehetőséget. Ekkor megjelenik az ajánlat Alapjai panelje.

Az Alapismeretek panel kitöltéséhez kövesse az alábbi lépéseket:

- Győződjön meg arról, hogy az előfizetésben megjelenített érték ugyanaz, mint az előfeltételek szakaszban felsorolt szerepkörök.

- Az ajánlatot üres erőforráscsoportban kell üzembe helyeznie. Az Erőforráscsoport mezőben válassza az Új létrehozása lehetőséget, és adjon meg egy egyedi értéket az erőforráscsoport számára – például

liberty-aks-eastus-mjg032524. - A Példány részletei területen válassza az USA keleti régiója lehetőséget a Régió területen.

- A Tovább gombra kattintva lépjen az AKS panelre.

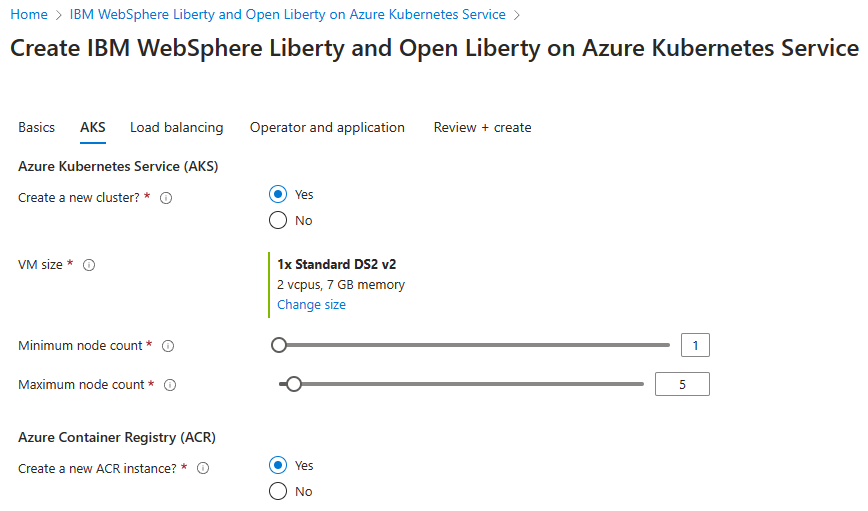

Várjon egy ideig. Az AKS panelen az összes előre kitöltött mezőnek meg kell jelennie az alapértelmezett értékekkel. A Tovább gombra kattintva lépjen a Terheléselosztás panelre.

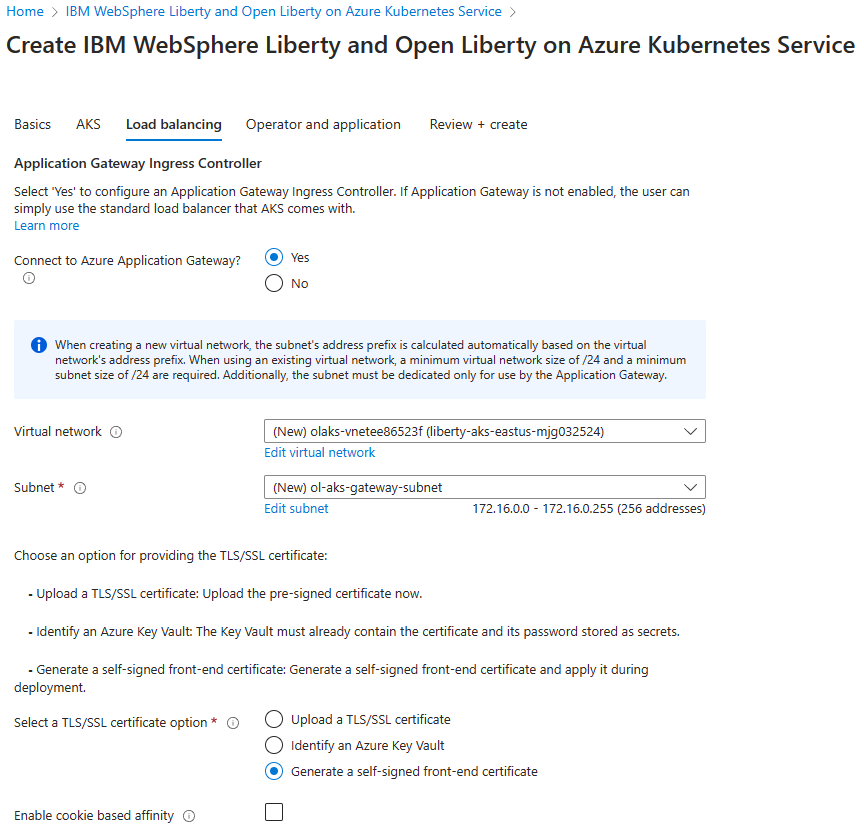

A Terheléselosztás panel kitöltéséhez kövesse az alábbi lépéseket:

- Ha csatlakozni szeretne Azure-alkalmazás átjáróhoz?, válassza az Igen lehetőséget.

- Hagyja meg a többi mező alapértelmezett értékét.

- A Tovább gombra kattintva lépjen az Operátor és az alkalmazás panelre.

Az Operátor és az alkalmazás panel kitöltéséhez kövesse az alábbi lépéseket:

Hagyja meg az alapértelmezett értékeket az összes mezőnél.

Feljegyzés

Ez az oktatóanyag az Open Liberty Operátort helyezi üzembe az alapértelmezett beállításokkal. Igény szerint a WebSphere Liberty Operator üzembe helyezéséhez válassza az Igen az IBM által támogatottakhoz lehetőséget.

Válassza az Áttekintés + létrehozás lehetőséget.

Várjon, amíg a végleges ellenőrzés futtatása sikeresen befejeződik, majd válassza a Létrehozás lehetőséget.

Egy idő után megjelenik az üzembe helyezési oldal, ahol az üzembe helyezés folyamatban van.

Feljegyzés

Ha problémákat tapasztal a végleges ellenőrzés futtatása során ... javítsa ki őket, és próbálkozzon újra.

A kiválasztott régió hálózati feltételeitől és egyéb tevékenységétől függően az üzembe helyezés körülbelül 30 percet vehet igénybe. Ezután látnia kell az üzembe helyezés befejeződött szövegét az üzembe helyezési oldalon.

A fürt üzembe helyezésének ellenőrzése

Üzembe helyezett egy AKS-fürtöt, egy Azure Container Registry-példányt és egy Azure-alkalmazás-átjárót az elsődleges régióban. Az AKS-fürt az a cél számítástechnikai platform, ahol az alkalmazás üzembe helyezve és fut. Az ACR-példány tárolja azt az alkalmazásképet, amelyet az AKS lekéri az alkalmazás üzembe helyezése során. A Azure-alkalmazás-átjáró terheléselosztóként működik az AKS-fürtön üzembe helyezett alkalmazáshoz.

Mielőtt továbblép a következő lépésre, ellenőrizze ezeket a kulcsösszetevőket:

Térjen vissza az Üzembe helyezés lapra, majd válassza a Kimenetek lehetőséget.

Másolja ki a cmdToConnectToCluster tulajdonság értékét. Nyisson meg egy terminált, illessze be a másolt parancsot, és nyomja le az Enter billentyűt a végrehajtáshoz. A kimenetben az alábbi példához hasonló üzenetnek kell megjelennie:

Merged "cluster3984d1-admin" as current context in <your-user>\.kube\configMentse félre a parancsot, hogy később a fürthöz csatlakozzon.

Futtassa

kubectl get pod --all-namespacesa terminálban az AKS-fürtön futó összes podot. A következő példához hasonló kimenetnek kell megjelennie:NAMESPACE NAME READY STATUS RESTARTS AGE cert-manager cert-manager-66bc9756fd-255pk 1/1 Running 0 8m55s cert-manager cert-manager-cainjector-669c9fb694-k4q88 1/1 Running 0 8m55s cert-manager cert-manager-webhook-84967d556d-vj4lp 1/1 Running 0 8m55s kube-system azure-ip-masq-agent-dgzkt 1/1 Running 0 29m kube-system cloud-node-manager-6x7bp 1/1 Running 0 29m kube-system coredns-789789675-6b7dh 1/1 Running 0 28m kube-system coredns-789789675-n68wt 1/1 Running 0 29m kube-system coredns-autoscaler-649b947bbd-zhdbn 1/1 Running 0 29m kube-system csi-azuredisk-node-h9p7m 3/3 Running 0 29m kube-system csi-azurefile-node-jnllw 3/3 Running 0 29m kube-system ingress-appgw-deployment-69944d8fb9-v9btr 1/1 Running 5 (12m ago) 17m kube-system konnectivity-agent-94878f88c-hfqng 1/1 Running 0 29m kube-system konnectivity-agent-94878f88c-ln2vp 1/1 Running 0 29m kube-system kube-proxy-28lkg 1/1 Running 0 29m kube-system metrics-server-5fffcb8954-549xl 2/2 Running 0 28m kube-system metrics-server-5fffcb8954-fn56g 2/2 Running 0 28m open-liberty olo-controller-manager-7954d76cf8-qhmxw 1/1 Running 0 8m40sFuttassa

kubectl get secreta terminálban az AKS-fürtre telepített összes titkos kulcs listáját. A kimenetben egy titkos kódnak kell megjelennie, ahogyan az alábbi példában látható:NAME TYPE DATA AGE secret3984d1 kubernetes.io/tls 2 24mEz a titkos kód egy TLS-titkos kód, amely tanúsítványokat és kulcsadatokat tartalmaz a TLS-forgalomhoz. Másolja ki és mentse el a titkos kód nevét – például

secret3984d1később az alkalmazás üzembe helyezésében fogja használni.Váltson vissza a Kimenetek lapra. Másolja ki a cmdToLoginInRegistry tulajdonság értékét. Illessze be a másolt parancsot a terminálba, és a végrehajtáshoz nyomja le az Enter billentyűt . A kimenetben a Sikeres bejelentkezésnek kell megjelennie. Tartsa nyitva a terminált, és használja később a WebSphere Liberty/Open Liberty fürt további konfigurálása céljából.

Az alábbi lépésekkel lekérheti a Azure-alkalmazás-átjáró nyilvános IP-címének nevét és DNS-nevét. Ezeket később használhatja az alkalmazások üzembe helyezéséhez és az Azure Traffic Manager beállításához.

- Az Azure Portal keresőmezőjében adja meg az Erőforráscsoportokat , és válassza ki az Erőforráscsoportokat a keresési eredmények közül.

- Válassza ki az elsődleges régió erőforráscsoportjának nevét – például

liberty-aks-eastus-mjg032524. - Keresse meg a nyilvános IP-cím erőforrását előtaggal

gwip, majd másolja és mentse a nevét. - Válassza ki a nyilvános IP-cím erőforrást, majd másolja ki és mentse a DNS-nevet – például

olgw3984d1.eastus.cloudapp.azure.com.

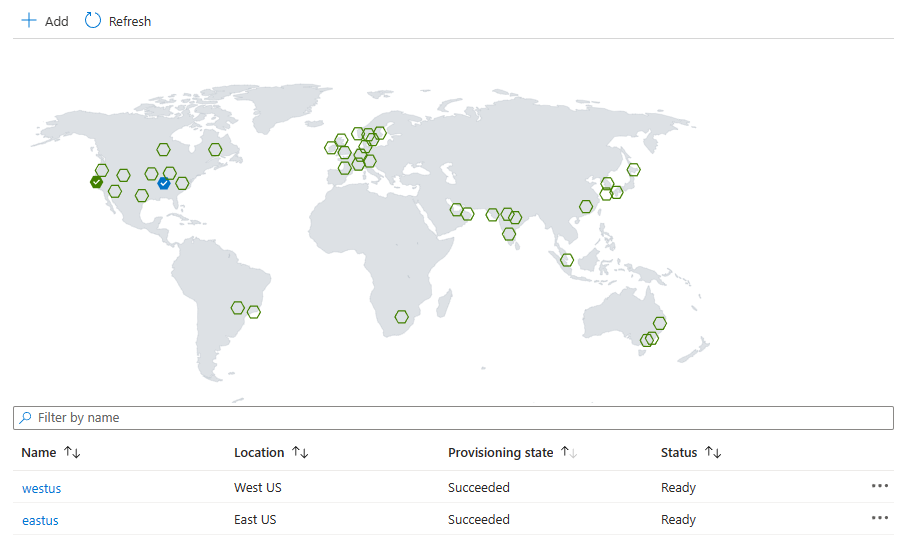

Georeplikációs adatok engedélyezése az ACR-példányhoz

Az ACR-példány az elsődleges és a másodlagos fürtök alkalmazásképeinek tárolására szolgál. Az ACR-példány georeplikálásának engedélyezéséhez kövesse az alábbi lépéseket:

Az Azure Portal keresőmezőjében adja meg az Erőforráscsoportokat , és válassza ki az Erőforráscsoportokat a keresési eredmények közül.

Válassza ki az elsődleges régió erőforráscsoportjának nevét – például

liberty-aks-eastus-mjg032524.Keresse meg a Tárolóregisztrációs adatbázis előtaggal ellátott

acrerőforrását, majd válassza ki a megnyitásához.Válassza ki a tulajdonságokat. Tarifacsomag esetén válassza a Prémium, majd a Mentés lehetőséget. Várjon a befejezésig.

Válassza a Georeplikációs beállítások lehetőséget, majd a Hozzáadás lehetőséget. A Hely területen válassza az USA nyugati régiója, majd a Létrehozás lehetőséget. Várjon a befejezésig.

Várjon egy ideig, és válassza a Frissítés lehetőséget. Ismételje meg a műveletet, amíg két hely nem jelenik meg, és az állapot kész.

Az ACR bejelentkezési hitelesítő adatainak lekéréséhez kövesse az alábbi lépéseket. Ezeket később alkalmazástelepítéshez használhatja.

- Válassza a Hozzáférési kulcsok lehetőséget.

- Másolja és mentse félre a bejelentkezési kiszolgáló, a felhasználónév és a jelszó értékét.

Mintaalkalmazás üzembe helyezése

A következő lépésekkel üzembe helyezhet és futtathat egy crud Java/Jakarta EE-mintaalkalmazást a WebSphere Liberty/Open Liberty-fürtön vészhelyreállítási feladatátvételi teszthez később:

Töltse le a mintát az alábbi parancsokkal:

git clone https://github.com/Azure-Samples/open-liberty-on-aks.git cd open-liberty-on-aks export BASE_DIR=$PWD git checkout 20240325Az alkalmazás konfigurál egy jdbc/JavaEECafeDB adatforrást, amely a korábban üzembe helyezett Azure SQL Database-hez csatlakozik. Az adatforrás HTTP-munkamenetadatok tárolására szolgál, amely lehetővé teszi a feladatátvételt és a terheléselosztást a WebSphere Liberty/Open Liberty-kiszolgálók fürtjén. A mintaalkalmazás emellett konfigurál egy adatmegőrzési sémát is, hogy az alkalmazásadatokat

coffeeugyanabban az adatforrásban őrizze meg. Figyelje meg, hogy a minta környezeti gyökere úgy van konfigurálva, mint / a server.xml fájlban.Az alábbi parancsokkal definiálhat környezeti változókat a korábban félretett értékekkel:

export DB_SERVER_NAME=<failover-group-name>.database.windows.net export DB_NAME=mySampleDatabase export DB_USER=azureuser@<failover-group-name> export DB_PASSWORD='<SQL-Server-admin-login-password>' export LOGIN_SERVER=<ACR-login-server> export USER_NAME=<ACR-username> export PASSWORD='<ACR-password>' export INGRESS_TLS_SECRET=<TLS-secret-name>Az alábbi parancsokkal csomagolhatja be az alkalmazást, létrehozhatja a Docker-lemezképet, leküldheti a lemezképet az ACR-példányba, és üzembe helyezheti a mintát az AKS-fürtben:

cd $BASE_DIR/java-app mvn clean install cd $BASE_DIR/java-app/target # If you deployed WebSphere Liberty Operator previously, use "Dockerfile-wlp" instead of "Dockerfile" docker buildx build --platform linux/amd64 -t javaee-cafe:v1 --pull --file=Dockerfile . docker tag javaee-cafe:v1 ${LOGIN_SERVER}/javaee-cafe:v1 docker login -u ${USER_NAME} -p ${PASSWORD} ${LOGIN_SERVER} docker push ${LOGIN_SERVER}/javaee-cafe:v1 cd $BASE_DIR/java-app/target kubectl apply -f db-secret.yaml # If you deployed WebSphere Liberty Operator previously, use "webspherelibertyapplication-agic.yaml" instead of "openlibertyapplication-agic.yaml" kubectl apply -f openlibertyapplication-agic.yamlFuttassa a következő parancsot az üzembe helyezett mintaalkalmazás lekéréséhez:

# If you deployed WebSphere Liberty Operator previously, use "WebSphereLibertyApplication" instead of "OpenLibertyApplication" kubectl get OpenLibertyApplicationA kimenetben egy READY alkalmazásnak kell megjelennie:

NAME IMAGE EXPOSED RECONCILED RESOURCESREADY READY AGE javaee-cafe-cluster-agic acr3984d1.azurecr.io/javaee-cafe:v1 True True True 45sFuttassa a következő parancsot az üzembe helyezés során létrehozott podok állapotának lekéréséhez:

kubectl get podsAz alábbi példa azt jelzi, hogy az összes pod fut. Ha nem lát hasonló kimenetet, várjon egy ideig, és ismételje meg a műveletet.

NAME READY STATUS RESTARTS AGE javaee-cafe-cluster-agic-6bbb8d6f5c-2xjc4 1/1 Running 0 1m javaee-cafe-cluster-agic-6bbb8d6f5c-4f449 1/1 Running 0 1m javaee-cafe-cluster-agic-6bbb8d6f5c-m2wg6 1/1 Running 0 1mAz alábbi lépésekkel ellenőrizze, hogy az alkalmazás a várt módon fut-e:

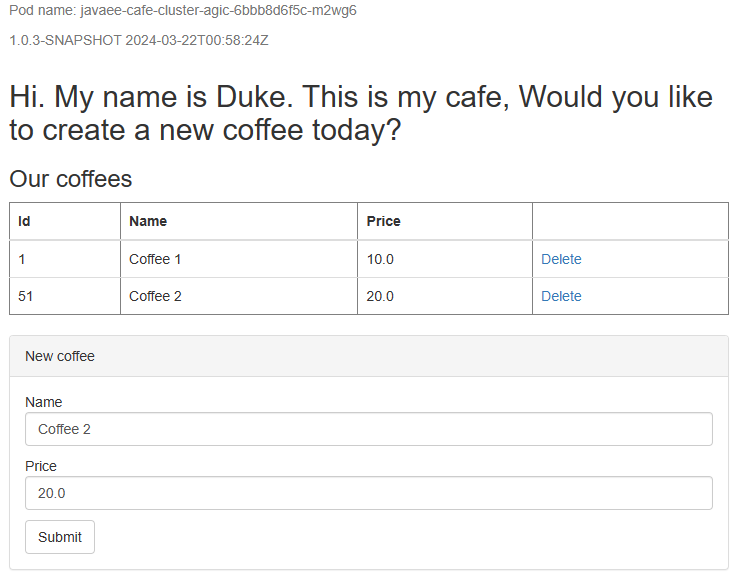

Egy új böngészőlapon nyissa meg a korábban mentett Azure-alkalmazás-átjáró nyilvános IP-címének DNS-nevét. Használja a

httpsprotokollt – példáulhttps://olgw3984d1.eastus.cloudapp.azure.com: . Meg kell jelennie a mintaalkalmazás üdvözlőoldalának.Hozzon létre egy új kávét névvel és árral – például 10-sel rendelkező 1. kávét –, amely az alkalmazás adattáblájába és az adatbázis munkamenettáblájába is megmarad. A megjelenő felhasználói felületnek az alábbi képernyőképhez hasonlónak kell lennie:

Ha a felhasználói felület nem hasonlít, a folytatás előtt hárítsa el és oldja meg a problémát.

A fürt vészhelyreállításának beállítása az Azure Backup használatával

Ebben a szakaszban vészhelyreállítást állít be az elsődleges régióban lévő AKS-fürthöz az Azure Backup használatával.

Tárfiók létrehozása

Az AKS biztonsági mentése egy blobtárolóval tárolja az AKS-fürt erőforrásait. Egy másik blobtárolót hoz létre átmeneti helyként a régiók közötti visszaállítás során való használatra.

A következő lépésekkel hozzon létre egy tárfiókot és két tárolót. Ezen lépések némelyike más útmutatókhoz irányít.

- Jelentkezzen be az Azure Portalra.

- Tárfiók létrehozása a Tárfiók létrehozása című témakörben leírt lépésekkel. Nem kell elvégeznie a cikkben szereplő összes lépést. Töltse ki a mezőket az Alapismeretek panelen látható módon az alábbi lépések végrehajtásával:

- Erőforráscsoport esetén válassza ki azt a meglévő erőforráscsoportot, amelyben az elsődleges fürt üzembe van helyezve – például

liberty-aks-eastus-mjg032524. - A Tárfiók neve mezőben adjon meg egy egyedi nevet – például

storageeastusmjg032524. - Régió esetén válassza az USA keleti régióját.

- Válassza a Véleményezés + létrehozás lehetőséget az alapértelmezett beállítások elfogadásához.

- Folytassa a fiók érvényesítését és létrehozását, majd térjen vissza ehhez a cikkhez.

- Erőforráscsoport esetén válassza ki azt a meglévő erőforráscsoportot, amelyben az elsődleges fürt üzembe van helyezve – például

- Hozzon létre egy tárolót az AKS biztonsági mentési bővítményéhez a Tároló létrehozása című témakörben leírt lépések végrehajtásával. Ez az útmutató tárolónévként szolgál

aks-backup-ext. - Hozzon létre egy másik tárolót átmeneti helyként a visszaállítás során való használatra. Ez az útmutató tárolónévként szolgál

staging.

Az AKS biztonsági mentési bővítményének engedélyezése

A folytatás előtt az alábbi lépésekkel telepítse az AKS biztonsági mentési bővítményt az elsődleges régióban lévő fürtre:

Engedélyezze a fürt csi-illesztőprogramjait és pillanatképeit. A következő

az aks updateparancshoz frissítse a Bash-változóRG_NAMEértékét az erőforráscsoport nevére – példáulliberty-aks-eastus-mjg032524– és futtassa a helyi Bash-terminálban.export RG_NAME=<your-aks-cluster-resource-group> export AKS_NAME=$(az aks list \ --resource-group ${RG_NAME} \ --query "[0].name" \ --output tsv | tr -d '\r') az aks update \ --resource-group ${RG_NAME} \ --name ${AKS_NAME} \ --enable-disk-driver \ --enable-file-driver \ --enable-blob-driver \ --enable-snapshot-controller --yesAz illesztőprogramok engedélyezése körülbelül 5 percet vesz igénybe. A folytatás előtt győződjön meg arról, hogy a parancsok hiba nélkül befejeződnek.

Nyissa meg az AKS-t üzembe helyező erőforráscsoportot – például

liberty-aks-eastus-mjg032524. Válassza ki az AKS-fürtöt az erőforrások listájából.Az AKS kezdőlapjának Beállítások területén válassza a Biztonsági mentés, majd a Bővítmény telepítése lehetőséget.

Az AKS Backup telepítése bővítménylapon válassza a Tovább gombot. Válassza ki az ugyanabban az erőforráscsoportban létrehozott tárfiókot

storageeastusmjg032524és blobtárolótaks-backup-ext. Válassza a Tovább, majd a Létrehozás lehetőséget. A lépés végrehajtása körülbelül öt percet vesz igénybe.

Az AKS-fürt biztonsági mentése

Az AKS-fürt biztonsági mentéséhez kövesse az alábbi lépéseket:

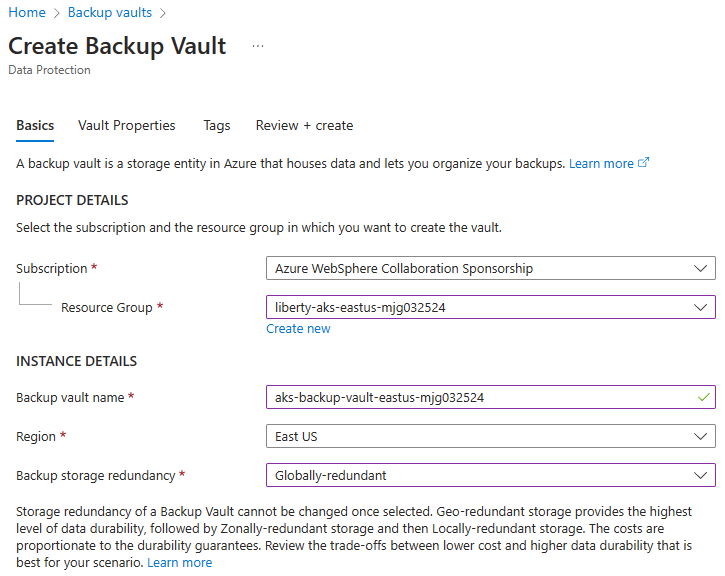

Az Azure Portal keresőmezőjében keresse meg a Backup-tárolókat. Megjelenik a Szolgáltatások területen. Válassza ki.

Kövesse az Azure Kubernetes Service biztonsági mentésének lépéseit az Azure Backup használatával az AKS Backup elsődleges fürthöz való engedélyezéséhez. Hajtsa végre a lépéseket az AKS biztonsági mentési szakaszában a Horgok használata szakaszig, de a szakasz többi lépésével végezze el a módosításokat.

Amikor eléri a Biztonsági mentési tároló létrehozása szakaszt, kövesse az alábbi lépéseket:

Az 1. lépésben az Erőforráscsoport esetében válassza ki azt a meglévő erőforráscsoportot, amelyben az elsődleges fürt üzembe van helyezve – például

liberty-aks-eastus-mjg032524.A Backup-tároló neveként adjon meg egy egyedi értéket – például

aks-backup-vault-eastus-mjg032524.Régió esetén válassza az USA keleti régióját.

A Backup Storage redundanciához válassza a globálisan redundáns lehetőséget.

A 2. lépésben a régiók közötti visszaállításhoz válassza az Engedélyezés lehetőséget.

Amikor eléri a Biztonsági mentési szabályzat létrehozása szakaszt, kövesse az alábbi lépéseket:

A 3. lépésben adja meg a biztonsági mentési szabályzat nevét – például

aksbackuppolicy.Válassza ki az ugyanabban az erőforráscsoportban létrehozott Backup-tárolót – például

aks-backup-vault-eastus-mjg032524.A 4. lépéshez adjon hozzá egy adatmegőrzési szabályt, amelyben a Tárolószabvány van kiválasztva.

Válassza a Hozzáadás lehetőséget.

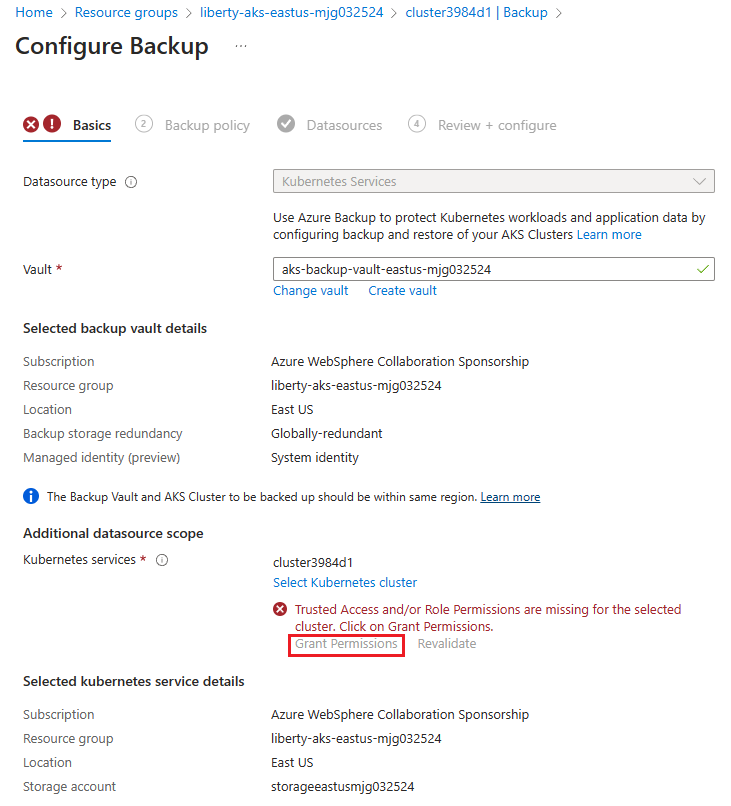

A Biztonsági másolatok konfigurálása szakaszban kövesse az alábbi lépéseket:

Hagyja ki az 1–5. lépést, amely az AKS-bővítmény telepítésére szolgál. Kezdje az elsődleges régióban lévő AKS-fürt 6. lépésével.

A 7. lépésben a Tároló esetében válassza ki az ugyanabban az erőforráscsoportban létrehozott biztonsági mentési tárolót – például

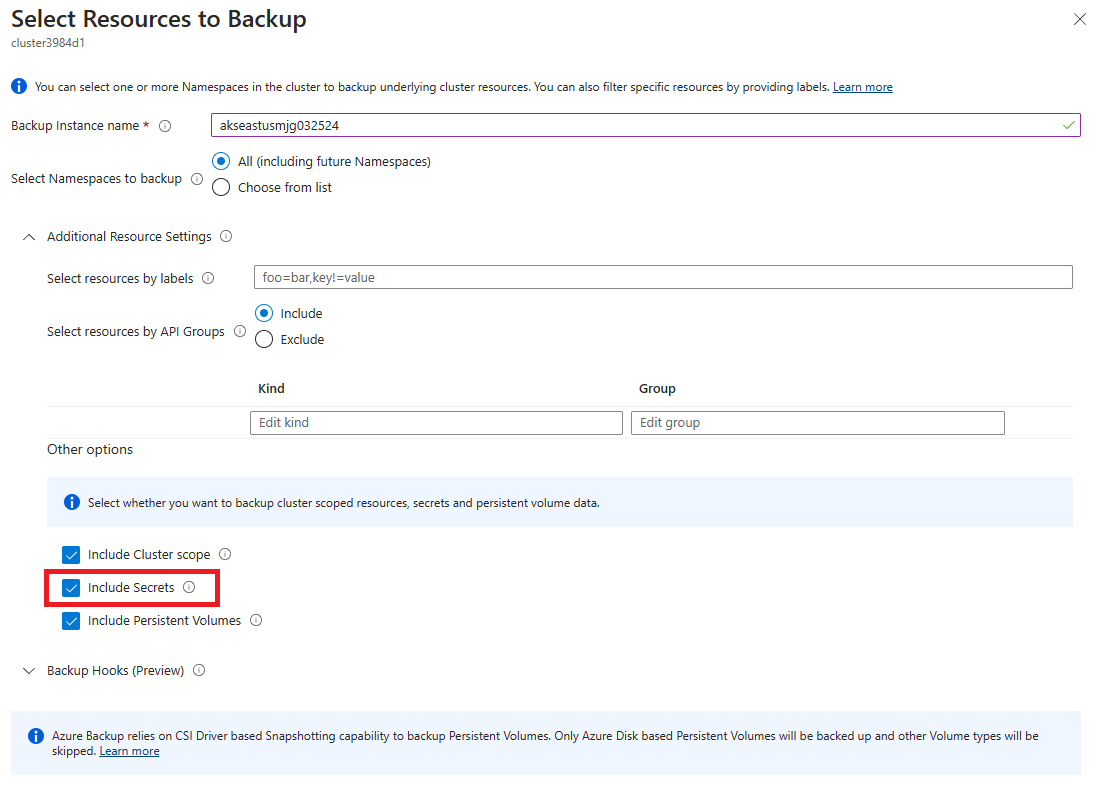

aks-backup-vault-eastus-mjg032524. Ha engedélyhibákba ütközik, válassza az Engedélyek megadása lehetőséget a továbblépéshez. Az engedély üzembe helyezése után, ha a hiba továbbra is fennáll, válassza az Újraértékelés lehetőséget a szerepkör-hozzárendelések frissítéséhez.A 10. lépésben keresse meg a Biztonsági mentéshez szükséges erőforrások kiválasztása lehetőséget. A Backup-példány neveként adjon meg egy egyedi nevet – például

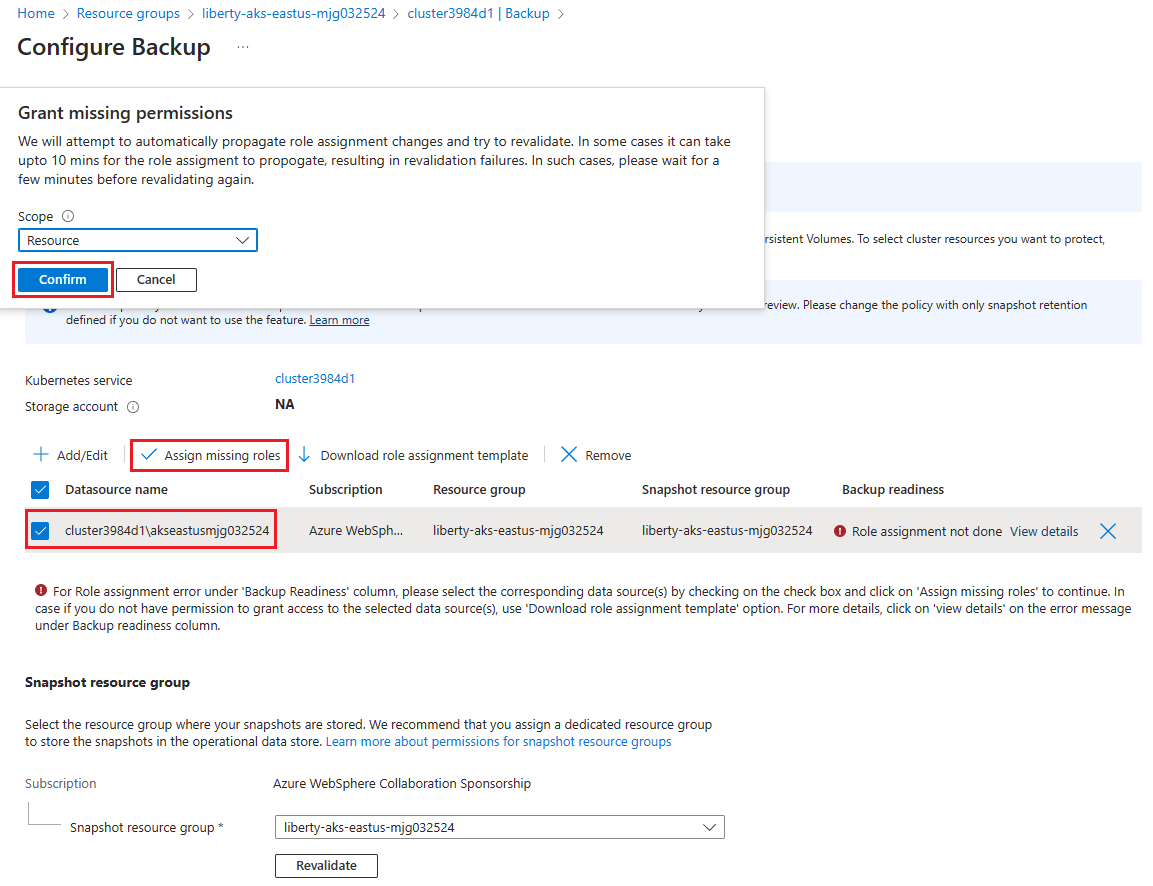

akseastusmjg032524. Egyéb beállítások esetén válassza ki az összes lehetőséget. Győződjön meg arról, hogy a Titkos kulcsok belefoglalása lehetőség be van jelölve.A 11. lépésben szerepkör-hozzárendelési hibába ütközik. A hiba elhárításához kövesse a 12–14. lépést.

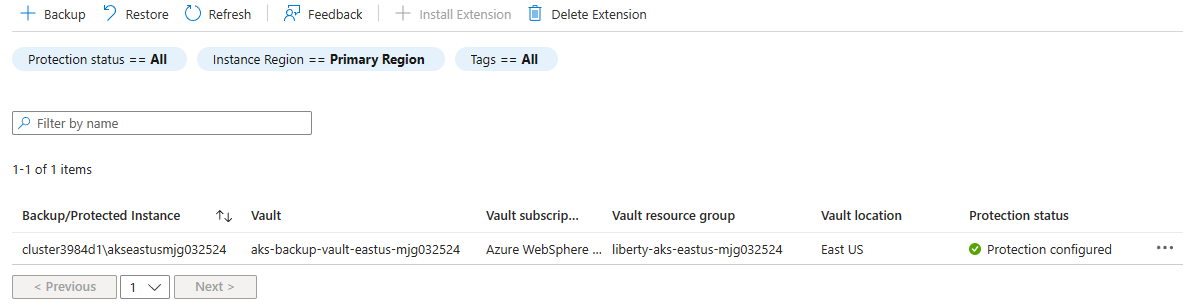

Miután a 15. lépésben a Biztonsági mentés konfigurálása lehetőséget választja, visszatér a Biztonsági mentés lapra. Várjon egy ideig, majd válassza a Frissítés lehetőséget. Ismételje meg a műveletet, amíg meg nem látja, hogy a biztonsági mentési példány szerepel a listában, és a védelmi állapota a Védelem konfigurálva van.

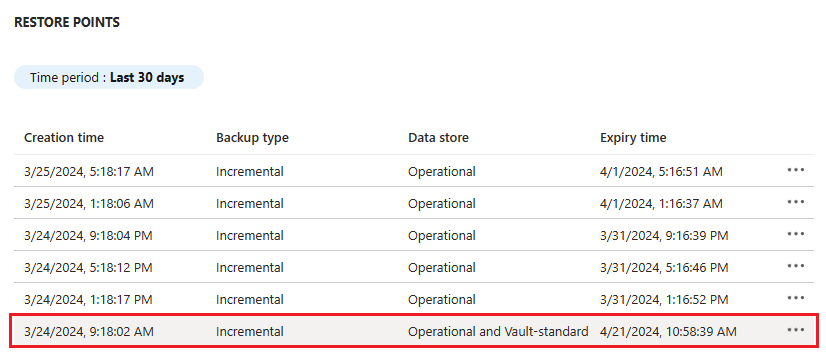

Várjon, amíg a Tárolók standard biztonsági mentése megtörténik

Az AKS-ben a tároló standard szintje az egyetlen olyan szint, amely támogatja a georedundanciát és a régiók közötti visszaállítást. Ahogy azt az AKS biztonsági mentési rétege támogatja, a rendszer naponta csak egy ütemezett helyreállítási pontot helyez át a tárolószintre. Meg kell várnia, amíg a tárolók szabványos biztonsági mentése megtörténik. Egy jó alsó határ az, hogy legfeljebb 24 órát várjon az előző lépés befejezése után, mielőtt visszaállítja.

A következő lépésekkel ellenőrizheti, hogy elérhető-e a tárolók szabványos biztonsági mentése:

Az elsődleges AKS-fürt Biztonsági mentés lapján válassza ki a biztonsági mentési példányt.

Várjon egy ideig, és válassza a Frissítés lehetőséget. Ismételje meg a műveletet, amíg nem látja, hogy legalább egy működési és tárolószintű visszaállítási pont szerepel a VISSZAÁLLÍTÁSI PONTOK szakaszban.

A másodlagos AKS-fürt beállítása

Miközben az elsődleges AKS-fürt tárolószintű biztonsági mentésére vár, állítsa be a másodlagos AKS-fürtöt a későbbi visszaállításhoz.

A másodlagos AKS-fürt másodlagos régióban való beállításához kövesse az elsődleges WebSphere Liberty/Open Liberty-fürt üzembe helyezésének lépéseit, kivéve az alábbi különbségeket:

Az Alapismeretek panelen kövesse az alábbi lépéseket:

- Az Erőforráscsoport mezőben válassza az Új létrehozása lehetőséget, és adjon meg egy másik egyedi értéket az erőforráscsoporthoz – például

liberty-aks-westus-mjg032524. - A Példány részletei területen válassza az USA nyugati régióját.

- Az Erőforráscsoport mezőben válassza az Új létrehozása lehetőséget, és adjon meg egy másik egyedi értéket az erőforráscsoporthoz – például

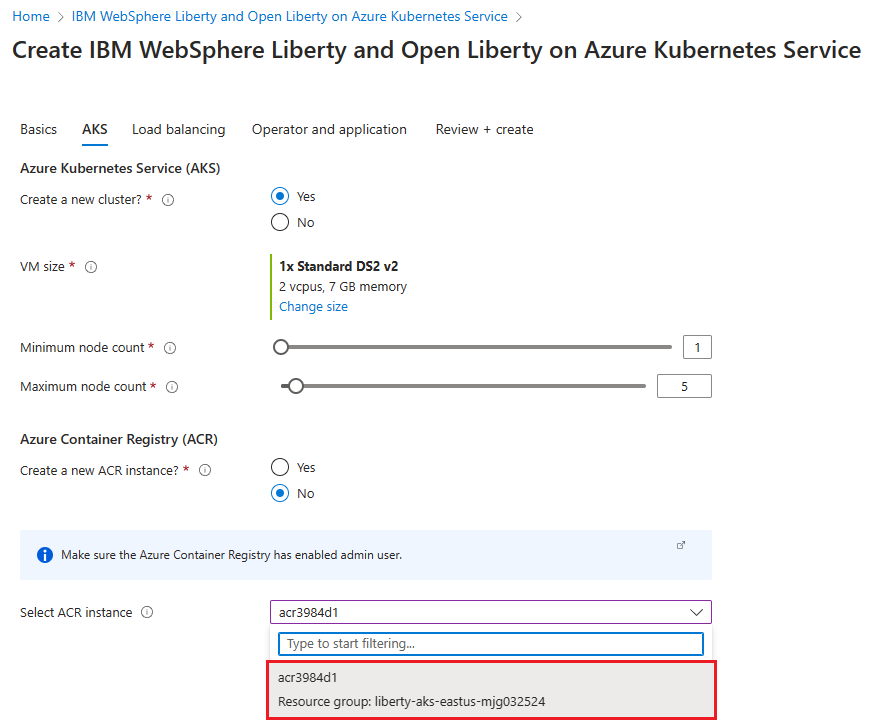

Az AKS panelen kövesse az alábbi lépéseket:

A fürt központi telepítésének ellenőrzése a másodlagos régióban az alábbi lépések végrehajtásával ellenőrizheti az üzembe helyezést, kivéve az alábbi különbségeket:

- A TLS-titkos kód nevét nem kell másolnia és mentenie. A TLS-titkos kód az elsődleges AKS-fürt biztonsági mentéséből lesz visszaállítva.

- Használja a másodlagos fürt erőforráscsoportját – például –,

liberty-aks-westus-mjg032524amikor megkeresi a másodlagos régióban üzembe helyezett Azure-alkalmazás átjáró nyilvános IP-címének nevét és DNS-nevét.

A tárfiók létrehozása a másodlagos régióban a tárfiók létrehozása című szakaszban ismertetett lépésekkel, a következő különbségek kivételével:

- Az Erőforráscsoport mezőnél válassza ki azt a meglévő erőforráscsoportot, amelyben a másodlagos fürt üzembe van helyezve – például

liberty-aks-westus-mjg032524. - A Tárfiók neve mezőben adjon meg egy egyedi nevet – például

storagewestusmjg032524. - Régió esetén válassza az USA nyugati régióját.

Az AKS biztonsági mentési bővítményének engedélyezése a másodlagos régióban lévő fürt AKS biztonsági mentési bővítményének telepítéséhez a következő különbségek kivételével kövesse az alábbi lépéseket:

- A másodlagos fürt CSI-illesztőprogramjainak és pillanatképeinek engedélyezéséhez az 1. lépésben frissítse a Bash-változó

RG_NAMEértékét a másodlagos régió erőforráscsoportjára – példáulliberty-aks-westus-mjg032524. - A 2. lépésben válassza ki az AKS-fürtöt a másodlagos régió erőforráscsoportjából – például

liberty-aks-westus-mjg032524. - A másodlagos fürt AKS Backup-bővítményének telepítéséhez a 4. lépésben válassza ki a másodlagos régió ugyanazon erőforráscsoportjában létrehozott tárfiókot – például

storagewestusmjg032524.

A költségek megtakarításához állítsa le az AKS-fürtöt a másodlagos régióban a Stop és az Azure Kubernetes Service (AKS) fürt elindításának lépéseit követve. Mielőtt később visszaállítja a fürtöt, el kell indítania.

Azure Traffic Manager beállítása

A tárolók standard biztonsági mentését a Wait for a Vault standard biztonsági mentési szakasz említi. Miután látta, hogy elérhető egy tárolókra vonatkozó szabványos biztonsági mentés, létrehozhat egy Azure Traffic Managert, amellyel a forgalmat a nyilvánosan elérhető alkalmazások között terjesztheti a globális Azure-régiókban. Az elsődleges végpont a Azure-alkalmazás-átjáró nyilvános IP-címére mutat az elsődleges régióban. A másodlagos végpont a Azure-alkalmazás átjáró nyilvános IP-címére mutat a másodlagos régióban.

Hozzon létre egy Azure Traffic Manager-profilt a rövid útmutató lépéseit követve: Traffic Manager-profil létrehozása az Azure Portal használatával. Csak a következő szakaszokra van szüksége: Traffic Manager-profil létrehozása és Traffic Manager-végpontok hozzáadása. Az alábbi lépéseket követve haladjon végig ezen szakaszokon, majd térjen vissza ehhez a cikkhez az Azure Traffic Manager létrehozása és konfigurálása után:

Amikor eléri a Traffic Manager-profil létrehozása szakaszt, a 2. lépésben a Traffic Manager-profil létrehozásához kövesse az alábbi lépéseket:

- A Név mezőben adjon meg egy egyedi Traffic Manager-profilnevet – például

tmprofile-mjg032524. - Útválasztási módszer esetén válassza a Prioritás lehetőséget.

- Erőforráscsoport esetén adja meg és mentse el az új erőforráscsoport nevét – például

myResourceGroupTM1.

- A Név mezőben adjon meg egy egyedi Traffic Manager-profilnevet – például

Amikor eléri a Traffic Manager-végpontok hozzáadása szakaszt, kövesse az alábbi lépéseket:

- Miután megnyitotta a Traffic Manager-profilt a 2. lépésben, a Konfiguráció lapon kövesse az alábbi lépéseket:

- A DNS élettartamához (TTL) adja meg a 10 értéket.

- A Végpontfigyelő beállításai területen a Protocol esetében válassza a https lehetőséget, port esetén pedig adja meg a 443-at.

- A gyors végpont feladatátvételi beállításai között használja a következő értékeket:

- Belső próba esetén válassza a 10-et.

- A hibák megengedett száma esetén adja meg a 3 értéket.

- A mintavétel időtúllépéséhez adja meg az 5 értéket.

- Válassza a Mentés lehetőséget. Várjon, amíg befejeződik.

- Az elsődleges végpont

myPrimaryEndpointhozzáadásának 4. lépésében kövesse az alábbi lépéseket:- A Cél típusú erőforrás esetében válassza a Nyilvános IP-cím lehetőséget.

- Válassza a Nyilvános IP-cím kiválasztása legördülő menüt, és adja meg a korábban mentett Azure-alkalmazás-átjáró nyilvános IP-címének nevét az USA keleti régiójában. Egy bejegyzésnek egyezőnek kell lennie. Válassza ki a nyilvános IP-címhez.

- A 6. lépésben feladatátvételi/másodlagos végpont

myFailoverEndpointhozzáadásához kövesse az alábbi lépéseket:- A Cél típusú erőforrás esetében válassza a Nyilvános IP-cím lehetőséget.

- Válassza a Nyilvános IP-cím kiválasztása legördülő menüt, és adja meg a korábban mentett Azure-alkalmazás-átjáró nyilvános IP-címének nevét az USA nyugati régiójában. Egy bejegyzésnek egyezőnek kell lennie. Válassza ki a nyilvános IP-címhez.

- Várjon egy ideig. Válassza a Frissítés lehetőséget, amíg a végpont

myPrimaryEndpointmonitorozási állapota online állapotú, a végpontmyFailoverEndpointmonitorozási állapota pedig csökkentett.

- Miután megnyitotta a Traffic Manager-profilt a 2. lépésben, a Konfiguráció lapon kövesse az alábbi lépéseket:

Ezután az alábbi lépésekkel ellenőrizze, hogy az elsődleges fürtre telepített mintaalkalmazás elérhető-e a Traffic Manager-profilból:

Válassza a létrehozott Traffic Manager-profil áttekintése lehetőséget .

Ellenőrizze és másolja le a Traffic Manager-profil DNS-nevét, és cserélje le a protokollt

httpa következőrehttps: . Például:https://tmprofile-mjg032524.trafficmanager.net.Nyissa meg az URL-címet egy új böngészőlapon. Látnia kell, hogy a korábban létrehozott kávé szerepel a lapon.

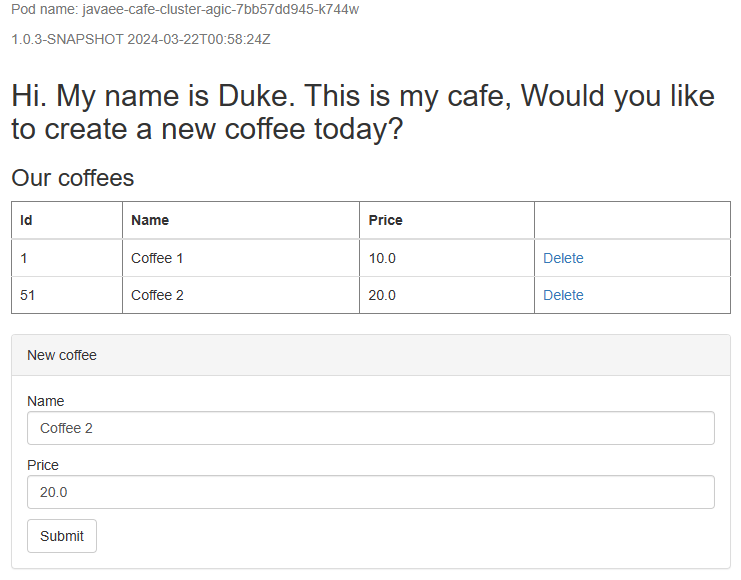

Hozzon létre egy másik kávét más néven és áron – például 20-ás áron –, amely az alkalmazás adattáblájába és az adatbázis munkamenettáblájába is megmarad. A megjelenő felhasználói felületnek az alábbi képernyőképhez hasonlónak kell lennie:

Ha a felhasználói felület nem hasonlít, a folytatás előtt hárítsa el és oldja meg a problémát. Tartsa nyitva a konzolt, és használja később a feladatátvételi teszthez.

Elvégezte a Traffic Manager-profil beállítását. Tartsa nyitva a lapot, és a végpont állapotváltozásának monitorozására használja később egy feladatátvételi eseményben.

Feladatátvétel tesztelése elsődlegesről másodlagosra

Ebben a szakaszban a feladatátvétel teszteléséhez manuálisan kell feladatátvételt végeznie az Azure SQL Database-kiszolgálón, és visszaállítania az AKS-fürt biztonsági másolatát, majd az Azure Portal használatával vissza kell állítania a feladatokat.

Feladatátvétel a másodlagos helyre

Az elsődleges régió leállásának szimulálásához állítsa le az elsődleges AKS-fürtöt a Stop és az Azure Kubernetes Service (AKS) fürt elindításának lépéseit követve.

Ezután indítsa el a másodlagos AKS-fürtöt, hogy az visszaállítható legyen az elsődleges fürt biztonsági mentéséből.

Feljegyzés

Ha WebSphere Liberty/Open Liberty-alkalmazások futnak a visszaállítási célfürtön, az ütközések elkerülése érdekében az alábbi lépésekkel távolítsa el a WebSphere Liberty/Open Liberty-alkalmazásokat:

Csatlakozzon a célfürthöz a korábban mentett parancs futtatásával

cmdToConnectToCluster.Open Liberty-alkalmazások esetén futtassa a következő parancsot:

kubectl delete OpenLibertyApplication --all --all-namespacesWebSphere Liberty-alkalmazások esetén futtassa a következő parancsot:

kubectl delete WebSphereLibertyApplication --all --all-namespaces

Ezután váltson a Traffic Manager-profil böngészőlapjára, és ellenőrizze, hogy a Figyelő állapota mindkét végponton myPrimaryEndpointmyFailoverEndpoint csökkentett-e.

Most az alábbi lépésekkel feladatátvételt hajthat végre az Azure SQL Database-ben az elsődleges kiszolgálóról a másodlagos kiszolgálóra:

- Váltson az Azure SQL Database feladatátvételi csoportjának böngészőlapjára – például

failovergroup-mjg032524. - Válassza a Feladatátvétel lehetőséget, majd az Igen lehetőséget.

- Várjon, amíg befejeződik.

Következő lépésként állítsa vissza az elsődleges AKS-fürt biztonsági mentését a másodlagos AKS-fürtre:

Az Azure Portal keresőmezőjében adja meg a Biztonsági mentési központot , és válassza a Biztonsági mentési központ lehetőséget a keresési eredmények közül.

A Kezelés területen válassza a Biztonsági mentési példányok lehetőséget. Szűrjön a Kubernetes Services adatforrástípusra. Keresse meg az előző szakaszban létrehozott biztonsági mentési példányt – például

<aks-cluster-name>\akseastusmjg032524.Válassza ki a biztonsági mentési példányt.

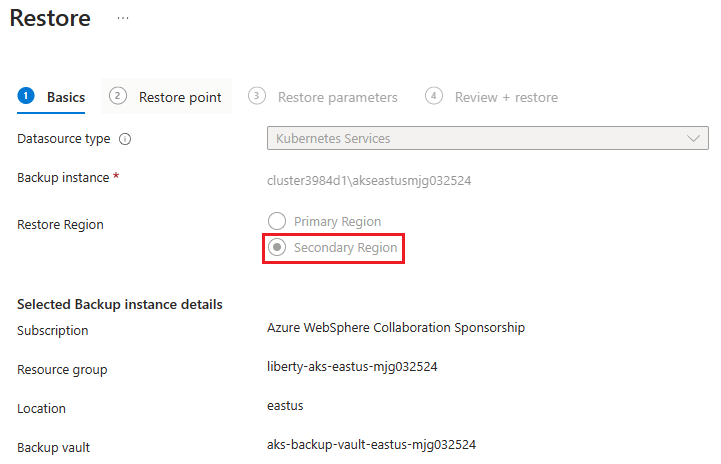

Válassza a Visszaállítás lehetőséget.

A Visszaállítás lapon az alapértelmezett panel a Visszaállítási pont. Az Előző gombra kattintva váltson az Alapismeretek panelre. Visszaállítási régió esetén válassza a Másodlagos régió, majd a Tovább: Visszaállítási pont lehetőséget.

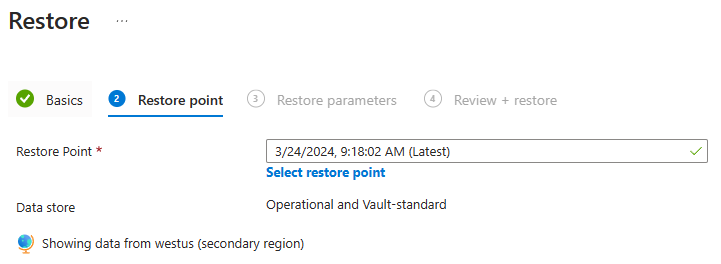

A Visszaállítási pont panelen a legújabb működési és tárolószintű visszaállítási pont van kiválasztva. Tartsa meg az alapértelmezett értékeket, és válassza a Tovább: Paraméterek visszaállítása lehetőséget.

A Visszaállítási paraméterek panelen kövesse az alábbi lépéseket:

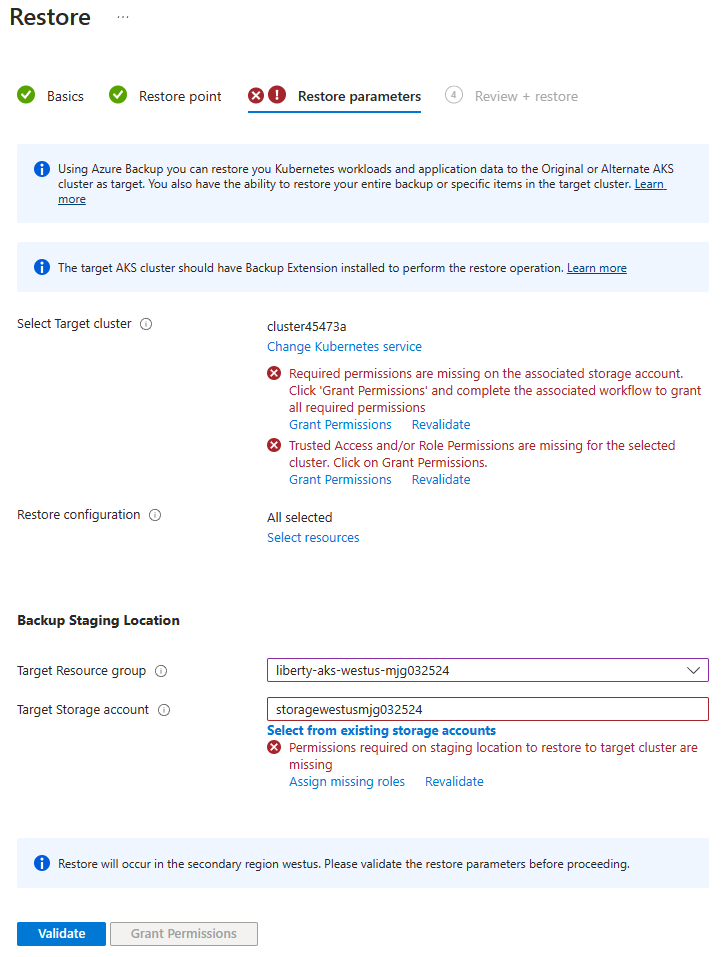

A Célfürt kiválasztása beállításnál válassza ki az USA nyugati régiójában létrehozott másodlagos AKS-fürtöt. Az alábbi képernyőképen látható módon engedélyproblémába ütközik. Válassza az Engedély megadása lehetőséget a hibák elhárításához.

A biztonsági mentés átmeneti helyéhez válassza ki az USA nyugati régiójában létrehozott tárfiókot. Az alábbi képernyőképen látható módon engedélyproblémába ütközik. A hibák elhárításához válassza a Hiányzó szerepkörök hozzárendelése lehetőséget.

Ha a hibák a szerepkör-hozzárendelések befejeződése után is előfordulnak, az engedélyek frissítéséhez válassza a Revalidate (Újraértékelés) lehetőséget.

Ha hiányzó engedélyeket ad meg, ha egy hatókör megadására van szükség, fogadja el az alapértelmezett értéket.

Válassza az Ellenőrzés lehetőséget. Ekkor megjelenik az üzenet.

Validation completed successfullyEllenkező esetben a folytatás előtt hárítsa el és oldja meg a problémát.

Válassza a Tovább elemet : Áttekintés és visszaállítás. Ezután válassza a Visszaállítás lehetőséget. A fürt visszaállítása körülbelül 10 percet vesz igénybe.

A visszaállítási folyamatot a Biztonsági mentési központ>figyelési és jelentéskészítési>feladataiból figyelheti, ahogyan az alábbi képernyőképen látható:

Várjon egy ideig, majd válassza a Frissítés lehetőséget. Ismételje meg a műveletet, amíg az állapot befejeződik.

Ezután a következő lépésekkel ellenőrizze, hogy a visszaállítás a várt módon működik-e:

Váltson arra a terminálra, ahol a másodlagos AKS-fürthöz csatlakozott.

Futtassa a következő parancsot a mintaalkalmazás visszaállításához a biztonsági másolatból:

kubectl get OpenLibertyApplicationA kimenetben egy READY alkalmazásnak kell megjelennie:

NAME IMAGE EXPOSED RECONCILED RESOURCESREADY READY AGE javaee-cafe-cluster-agic acr3984d1.azurecr.io/javaee-cafe:v1 True True True 3mFuttassa a következő parancsot az üzembe helyezés során létrehozott podok állapotának lekéréséhez:

kubectl get podsA kimenetben három futó podnak kell megjelennie:

NAME READY STATUS RESTARTS AGE javaee-cafe-cluster-agic-7bb57dd945-6ljll 1/1 Running 0 3m javaee-cafe-cluster-agic-7bb57dd945-h2xdf 1/1 Running 0 3m javaee-cafe-cluster-agic-7bb57dd945-k744w 1/1 Running 0 3mVáltson a Traffic Manager-profil böngészőlapjára, majd frissítse a lapot, amíg meg nem jelenik, hogy a végpont

myFailoverEndpointmonitorozási állapota online állapotú, a végpontmyPrimaryEndpointmonitorozási állapota pedig csökkentett.Váltson a Böngésző lapra a Traffic Manager-profil DNS-nevével – például

https://tmprofile-mjg032524.trafficmanager.net. Frissítse a lapot, és ugyanazokat az adatokat kell látnia, mint az alkalmazás adattáblájában és a megjelenített munkamenettáblában. A megjelenő felhasználói felületnek az alábbi képernyőképhez hasonlónak kell lennie:Ha nem figyeli meg ezt a viselkedést, annak az lehet az oka, hogy a Traffic Manager időt vesz igénybe a DNS frissítéséhez, hogy a feladatátvételi helyre mutasson. A probléma az is lehet, hogy a böngésző gyorsítótárazza a dns-névfeloldási eredményt, amely a sikertelen helyre mutat. Várjon egy ideig, és frissítse újra a lapot.

Feljegyzés

Az alkalmazás 1 óraként konfigurálja a munkamenet időtúllépését . Attól függően, hogy mennyi ideig tartott a feladatátvétel, előfordulhat, hogy nem jelennek meg a munkamenet-adatok a mintaalkalmazás felhasználói felületén az Új kávé szakaszban, ha az egy órával korábban lejárt.

A feladatátvételi hely ismételt védelme

Most, hogy a másodlagos régió a feladatátvételi hely, és aktív, újra meg kell védenie az Azure Backuppal.

Először is használja ugyanazokat a lépéseket az AKS-fürt biztonsági mentése című szakaszban a másodlagos AKS-fürt biztonsági mentéséhez, kivéve az alábbi különbségeket:

- Backup-tároló létrehozásához kövesse az alábbi lépéseket:

- Erőforráscsoport esetén válassza ki a másodlagos régióban üzembe helyezett meglévő erőforráscsoportot – például

liberty-aks-westus-mjg032524. - A Backup-tároló neveként adjon meg egy egyedi értéket – például

aks-backup-vault-westus-mjg032524. - Régió esetén válassza az USA nyugati régióját.

- Erőforráscsoport esetén válassza ki a másodlagos régióban üzembe helyezett meglévő erőforráscsoportot – például

- Biztonsági mentési szabályzat létrehozásához kövesse az alábbi lépéseket:

- Válassza ki a másodlagos régióban létrehozott Biztonsági mentési tárolót – például

aks-backup-vault-westus-mjg032524.

- Válassza ki a másodlagos régióban létrehozott Biztonsági mentési tárolót – például

- A biztonsági mentések konfigurálásához kövesse az alábbi lépéseket:

- Válassza ki a másodlagos régióban létrehozott Biztonsági mentési tárolót – például

aks-backup-vault-westus-mjg032524. - A Backup-példány neveként adjon meg egy egyedi nevet – például

akswestusmjg032524.

- Válassza ki a másodlagos régióban létrehozott Biztonsági mentési tárolót – például

Ezután használja ugyanazokat a lépéseket a szakaszban: Várjon, amíg a Tárolók standard biztonsági mentése megtörténik, amíg el nem érhető a másodlagos AKS-fürt tárolószintű biztonsági mentése, kivéve, ha a másodlagos AKS-fürt Biztonsági mentés lapján válassza ki a biztonsági mentési példányt.

Feladat visszavétele az elsődleges helyre

A feladatátvétel a másodlagos hely szakaszában ugyanezekkel a lépésekkel térjen vissza az elsődleges helyre, beleértve az adatbázis-kiszolgálót és az AKS-fürtöt is, kivéve az alábbi különbségeket:

A feladat-visszavétel előkészítésekor kövesse az alábbi lépéseket:

- Állítsa le a másodlagos AKS-fürtöt a másodlagos régió leállásának szimulálásához.

- Indítsa el az elsődleges AKS-fürtöt.

- Csatlakozzon az elsődleges AKS-fürthöz, és törölje a WebSphere Liberty/Open Liberty-alkalmazásokat.

Amikor visszaállítja a másodlagos AKS-fürt biztonsági mentését az elsődleges AKS-fürtre, kövesse az alábbi lépéseket:

- Válassza ki a biztonsági mentési példányt a másodlagos régióban – például

<aks-cluster-name>\akswestusmjg032524. - A Visszaállítási paraméterek panelen kövesse az alábbi lépéseket:

- A Célfürt kiválasztása beállításnál válassza ki az USA keleti régiójában létrehozott elsődleges AKS-fürtöt.

- A biztonsági mentés átmeneti helyéhez válassza ki az USA keleti régiójában létrehozott tárfiókot.

- Válassza ki a biztonsági mentési példányt a másodlagos régióban – például

Ha ellenőrzi, hogy a visszaállítás a várt módon működik-e, kövesse az alábbi lépéseket:

- Váltson arra a terminálra, ahol az elsődleges AKS-fürthöz csatlakozott, és ellenőrizze, hogy az alkalmazás sikeresen vissza van-e állítva.

- Váltson a Traffic Manager-profil böngészőlapjára, majd frissítse a lapot, amíg meg nem jelenik, hogy a végpont

myPrimaryEndpointmonitorozási állapota online állapotú, a végpontmyFailoverEndpointmonitorozási állapota pedig csökkentett.

Az erőforrások eltávolítása

Ha nem fogja továbbra is használni a WebSphere Liberty/Open Liberty-fürtöket és más összetevőket, az alábbi lépésekkel törölheti az erőforráscsoportokat az oktatóanyagban használt erőforrások törléséhez:

- Az Azure Portal keresőmezőjében adja meg például az Azure SQL Database-kiszolgálók erőforráscsoportjának nevét,

myResourceGroupés válassza ki a találatok közül a megfelelő erőforráscsoportot. - Válassza az Erőforráscsoport törlése elemet.

- A törlés megerősítéséhez írja be az erőforráscsoport nevét az Enter erőforráscsoportnév mezőbe.

- Válassza a Törlés lehetőséget.

- Ismételje meg az 1–4. lépést a Traffic Manager erőforráscsoportja esetében – például

myResourceGroupTM1. - Az Azure Portal keresőmezőjében adja meg a Backup-tárolókat , és válassza ki a Biztonsági mentési tárolókat a keresési eredmények közül. Két Biztonsági mentési tárolónak kell megjelennie a listában – például

aks-backup-vault-eastus-mjg032524ésaks-backup-vault-westus-mjg032524. Mindegyikhez kövesse az alábbi lépéseket:- Válassza ki a Backup-tároló megnyitásához.

- Válassza a Tulajdonságok>kezelése>– Helyreállítható törlés>frissítése lehetőséget. A helyreállítható törlés engedélyezése mellett törölje a jelölőnégyzet jelölését, majd válassza a Frissítés lehetőséget.

- Válassza a Biztonsági mentési példányok kezelése>lehetőséget. Szűrjön a Kubernetes Services adatforrástípusra. Jelölje ki a létrehozott példányt, majd törölje.

- Várja meg, amíg a két biztonsági mentési példány törlődik.

- Ismételje meg az 1–4. lépést az elsődleges fürt erőforráscsoportja esetében – például

liberty-aks-eastus-mjg032524. - Ismételje meg az 1–4. lépést a másodlagos fürt erőforráscsoportja esetében – például

liberty-aks-westus-mjg032524.

Következő lépések

Ebben az oktatóanyagban beállít egy WebSphere Liberty/Open Liberty HA/DR megoldást, amely egy aktív-passzív alkalmazásinfrastruktúraszintből és egy aktív-passzív adatbázisszintből áll, és amelyben mindkét szint két földrajzilag különböző helyre terjed ki. Az első helyen az alkalmazásinfrastruktúraszint és az adatbázisszint is aktív. A második helyen a másodlagos tartomány az Azure Backup szolgáltatással lesz visszaállítva, a másodlagos adatbázis pedig készenléti állapotban van.

Folytassa az alábbi hivatkozásokkal a HA/DR-megoldások készítésének és a WebSphere Azure-on való futtatásának további lehetőségeihez:

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: