Azure Event Hubs-névterek hozzáférésének engedélyezése adott virtuális hálózatokról

Az Event Hubs és a virtuális hálózat szolgáltatásvégpontjainak integrálása biztonságos hozzáférést biztosít az üzenetkezelési képességekhez olyan számítási feladatokból, mint a virtuális hálózatokhoz kötött virtuális gépek, és mindkét oldalon biztonságossá válik a hálózati forgalom útvonala.

Ha úgy van konfigurálva, hogy legalább egy virtuális hálózati alhálózati szolgáltatásvégponthoz legyen kötve, a megfelelő Event Hubs-névtér már nem fogadja el a forgalmat bárhonnan, csak a virtuális hálózatok engedélyezett alhálózataiból. A virtuális hálózat szempontjából az Event Hubs-névtér szolgáltatásvégponthoz való kötése egy elkülönített hálózati alagutat konfigurál a virtuális hálózati alhálózattól az üzenetkezelési szolgáltatásig.

Az eredmény egy privát és elszigetelt kapcsolat az alhálózathoz kötött számítási feladatok és a megfelelő Event Hubs-névtér között, annak ellenére, hogy az üzenetkezelési szolgáltatás végpontjának megfigyelhető hálózati címe nyilvános IP-tartományban van. Ez a viselkedés kivételt képez. A szolgáltatásvégpont engedélyezése alapértelmezés szerint engedélyezi a denyall virtuális hálózathoz társított IP-tűzfalon lévő szabályt. Adott IP-címeket adhat hozzá az IP-tűzfalhoz az Event Hubs nyilvános végponthoz való hozzáférés engedélyezéséhez.

Fontos tudnivalók

- Ez a funkció az alapszinten nem támogatott.

- Az Event Hubs-névtér virtuális hálózatainak engedélyezése alapértelmezés szerint blokkolja a bejövő kéréseket, kivéve, ha a kérések engedélyezett virtuális hálózatokból működő szolgáltatásból származnak. A letiltott kérések közé tartoznak a többi Azure-szolgáltatásból, az Azure Portalról, a naplózási és metrikaria-szolgáltatásokból stb. származó kérések. Kivételként engedélyezheti az Event Hubs-erőforrások elérését bizonyos megbízható szolgáltatásokból , még akkor is, ha a virtuális hálózatok engedélyezve vannak. A megbízható szolgáltatások listáját a Megbízható szolgáltatások című témakörben találja.

- Adjon meg legalább egy IP-szabályt vagy virtuális hálózati szabályt a névtérhez, hogy csak egy virtuális hálózat megadott IP-címéről vagy alhálózatáról engedélyezze a forgalmat. Ha nincsenek IP- és virtuális hálózati szabályok, a névtér a nyilvános interneten keresztül (a hozzáférési kulcs használatával) érhető el.

A VNet-integráció által engedélyezett speciális biztonsági forgatókönyvek

Azok a megoldások, amelyek szigorú és térbeli biztonságot igényelnek, és ahol a virtuális hálózati alhálózatok biztosítják a szegmenses szolgáltatások szegmentálását, továbbra is szükség van az ezekben a rekeszekben található szolgáltatások közötti kommunikációs útvonalakra.

A rekeszek közötti bármely közvetlen IP-útvonal, beleértve a TCP/IP protokollon keresztül https-t szállítókat is, a hálózati réteg biztonsági réseinek kihasználását kockáztatja. Az üzenetkezelési szolgáltatások szigetelt kommunikációs útvonalakat biztosítanak, ahol az üzenetek akár lemezre is írhatók a felek közötti váltás során. A két különálló virtuális hálózatban lévő számítási feladatok, amelyek ugyanahhoz az Event Hubs-példányhoz vannak kötve, üzeneteken keresztül hatékonyan és megbízhatóan kommunikálhatnak, miközben a megfelelő hálózati elkülönítési határ integritása megmarad.

Ez azt jelenti, hogy a biztonsági szempontból érzékeny felhőmegoldások nem csak az Azure iparágvezető megbízható és méretezhető aszinkron üzenetkezelési képességeihez férnek hozzá, hanem mostantól üzenetkezeléssel is létrehozhatnak olyan kommunikációs útvonalakat a biztonságos megoldási rekeszek között, amelyek eredendően biztonságosabbak, mint a társközi kommunikációs móddal elérhetőek, beleértve a HTTPS-t és más TLS-védelemmel ellátott szoftvercsatorna-protokollokat is.

Eseményközpontok kötése virtuális hálózatokhoz

A virtuális hálózati szabályok a tűzfal biztonsági funkciója, amely azt szabályozza, hogy az Azure Event Hubs-névtér elfogad-e kapcsolatokat egy adott virtuális hálózati alhálózatról.

Az Event Hubs-névtér virtuális hálózathoz való kötése kétlépéses folyamat. Először létre kell hoznia egy virtuális hálózati szolgáltatásvégpontot egy virtuális hálózat alhálózatán, és engedélyeznie kell azt a Microsoft.EventHub számára a szolgáltatásvégpont áttekintési cikkének megfelelően. Miután hozzáadta a szolgáltatásvégpontot, az Event Hubs-névteret egy virtuális hálózati szabmánnyal köti hozzá.

A virtuális hálózati szabály az Event Hubs-névtér és egy virtuális hálózati alhálózat társítása. Bár a szabály létezik, az alhálózathoz kötött összes számítási feladat hozzáférést kap az Event Hubs-névtérhez. Maga az Event Hubs soha nem hoz létre kimenő kapcsolatokat, nem kell hozzáférést szereznie, ezért a szabály engedélyezésével soha nem kap hozzáférést az alhálózathoz.

Use Azure portal

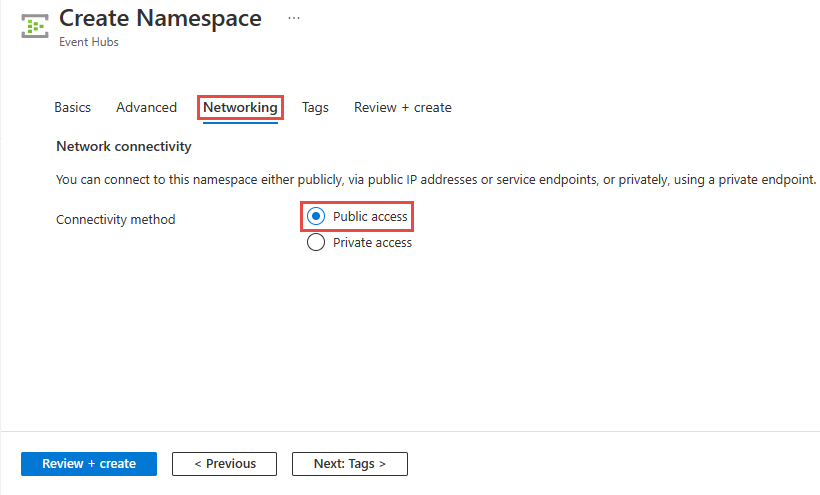

Névtér létrehozásakor engedélyezheti a névtérhez csak nyilvános (minden hálózatból származó) vagy csak privát (csak privát végpontokon keresztüli) hozzáférést. A névtér létrehozása után engedélyezheti a hozzáférést adott IP-címekről vagy adott virtuális hálózatokról (hálózati szolgáltatásvégpontok használatával).

Nyilvános hozzáférés konfigurálása névtér létrehozásakor

A nyilvános hozzáférés engedélyezéséhez válassza a Nyilvános hozzáférés lehetőséget a névtérlétrehozás varázsló Hálózatkezelés lapján.

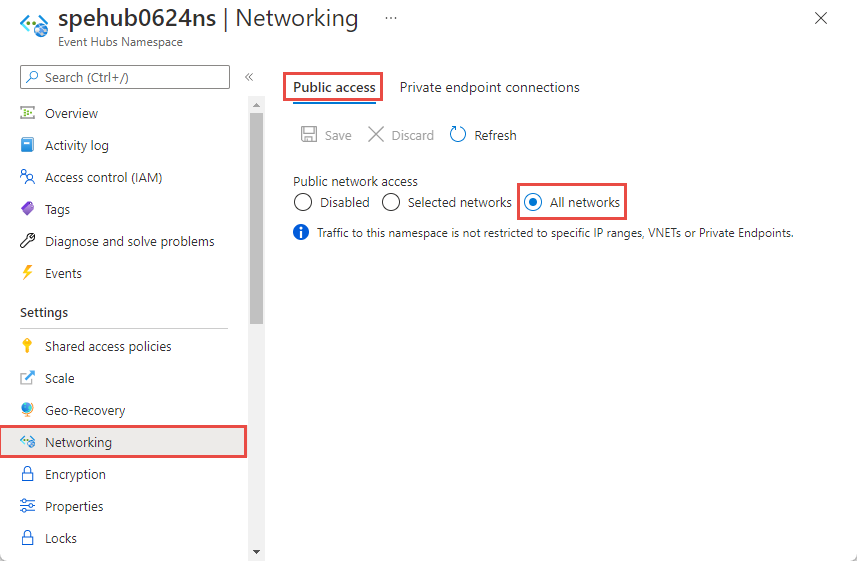

A névtér létrehozása után válassza a Service Bus névtérlapjának bal oldali menüjében a Hálózatkezelés lehetőséget. Láthatja, hogy a Minden hálózat beállítás be van jelölve. Kiválaszthatja a Kiválasztott hálózatok lehetőséget, és engedélyezheti a hozzáférést adott IP-címekről vagy adott virtuális hálózatokról. A következő szakasz részletesen ismerteti azokat a hálózatokat, amelyekről a hozzáférés engedélyezve van.

Kijelölt hálózatok konfigurálása meglévő névtérhez

Ez a szakasz bemutatja, hogyan adhat hozzá virtuális hálózati szolgáltatásvégpontot az Azure Portallal. A hozzáférés korlátozásához integrálnia kell az Event Hubs-névtérhez tartozó virtuális hálózati szolgáltatásvégpontot.

Lépjen az Event Hubs-névtérre az Azure Portalon.

Válassza a Bal oldali menü Gépház alatti Hálózatkezelés lehetőséget.

A Hálózatkezelés lapon a nyilvános hálózati hozzáféréshez az alábbi három lehetőség egyikét állíthatja be. Válassza a Kiválasztott hálózatok lehetőséget, ha csak adott virtuális hálózatokról szeretné engedélyezni a hozzáférést.

A nyilvános hálózati hozzáférési lapon elérhető lehetőségekről az alábbiakban talál további információt:

Letiltva. Ez a beállítás letiltja a névtérhez való nyilvános hozzáférést. A névtér csak privát végpontokon keresztül érhető el.

Kijelölt hálózatok. Ez a beállítás lehetővé teszi a névtérhez való nyilvános hozzáférést a kiválasztott hálózatok hozzáférési kulcsával.

Minden hálózat (alapértelmezett). Ez a beállítás egy hozzáférési kulccsal teszi lehetővé az összes hálózat nyilvános elérését. Ha a Minden hálózat lehetőséget választja, az eseményközpont bármilyen IP-címről fogad kapcsolatokat (a hozzáférési kulcs használatával). Ez a beállítás egyenértékű a 0.0.0.0/0 IP-címtartományt elfogadó szabvánnyal.

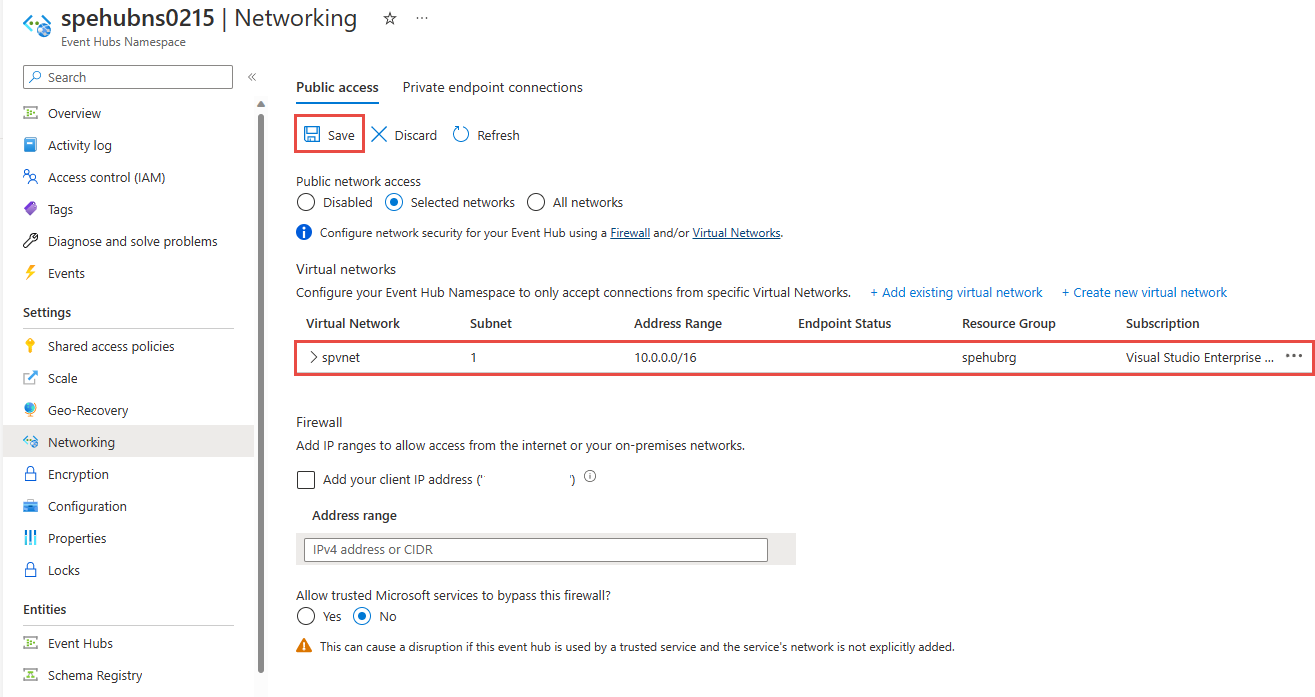

Ha korlátozni szeretné az adott hálózatokhoz való hozzáférést, válassza a Lap tetején található Kijelölt hálózatok lehetőséget, ha még nincs kijelölve.

A lap Virtuális hálózatok szakaszában válassza a +Meglévő virtuális hálózat hozzáadása* lehetőséget. Ha új virtuális hálózatot szeretne létrehozni, válassza a + Új virtuális hálózat létrehozása lehetőséget.

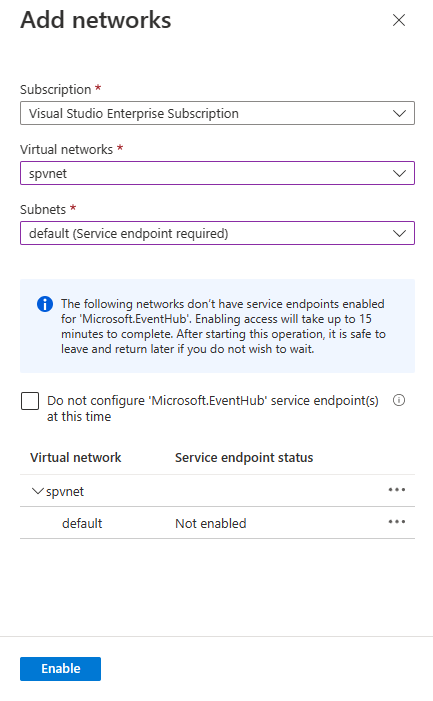

Válassza ki a virtuális hálózatot a virtuális hálózatok listájából, majd válassza ki az alhálózatot. Mielőtt hozzáadja a virtuális hálózatot a listához, engedélyeznie kell a szolgáltatásvégpontot. Ha a szolgáltatásvégpont nincs engedélyezve, a portál kéri annak engedélyezését.

A következő sikeres üzenetnek kell megjelennie, miután az alhálózat szolgáltatásvégpontja engedélyezve van a Microsoft.EventHubon. A hálózat hozzáadásához válassza a lap alján található Hozzáadás lehetőséget.

Megjegyzés:

Ha nem tudja engedélyezni a szolgáltatásvégpontot, figyelmen kívül hagyhatja a hiányzó virtuális hálózati szolgáltatásvégpontot a Resource Manager-sablon használatával. Ez a funkció nem érhető el a portálon.

Adja meg, hogy engedélyezi-e a megbízható Microsoft-szolgáltatások a tűzfal megkerülését. Részletekért lásd: Megbízható Microsoft-szolgáltatások.

A beállítások mentéséhez válassza a Mentés az eszköztáron lehetőséget. Várjon néhány percet, amíg a megerősítés megjelenik a portál értesítései között.

Megjegyzés:

Az adott IP-címekhez vagy -tartományokhoz való hozzáférés korlátozásához lásd: Hozzáférés engedélyezése adott IP-címekről vagy -tartományokból.

Trusted Microsoft services

Ha engedélyezi, hogy a megbízható Microsoft-szolgáltatások megkerülje ezt a tűzfalbeállítást, az ugyanazon bérlőn belüli alábbi szolgáltatások kapnak hozzáférést az Event Hubs-erőforrásokhoz.

| Megbízható szolgáltatás | Támogatott használati forgatókönyvek |

|---|---|

| Azure Event Grid | Lehetővé teszi az Azure Event Grid számára, hogy eseményeket küldjön az Event Hubs-névtér eseményközpontjaiba. A következő lépéseket is el kell végeznie:

További információ: Eseménykézbesítés felügyelt identitással |

| Azure Stream Analytics | Lehetővé teszi, hogy az Azure Stream Analytics-feladat adatokat olvasson be (bemenetből) vagy adatokat írjon az Event Hubs-névtérben lévő (kimeneti) eseményközpontokba. Fontos: A Stream Analytics-feladatot úgy kell konfigurálni, hogy felügyelt identitást használjon az eseményközpont eléréséhez. További információ: Felügyelt identitások használata az eseményközpont eléréséhez egy Azure Stream Analytics-feladatból (előzetes verzió). |

| Azure IoT Hub | Lehetővé teszi, hogy az IoT Hub üzeneteket küldjön az Event Hubs-névtér eseményközpontjaiba. A következő lépéseket is el kell végeznie:

|

| Azure API Management | Az API Management szolgáltatás lehetővé teszi események küldését egy eseményközpontba az Event Hubs-névtérben.

|

| Azure Monitor (diagnosztikai Gépház és műveletcsoportok) | Lehetővé teszi, hogy az Azure Monitor diagnosztikai információkat és riasztási értesítéseket küldjön az Event Hubs-névtér eseményközpontjainak. Az Azure Monitor képes olvasni az eseményközpontból, és adatokat is írni az eseményközpontba. |

| Azure Synapse | Lehetővé teszi az Azure Synapse számára, hogy a Synapse-munkaterület felügyelt identitásával csatlakozzon az eseményközponthoz. Adja hozzá az Azure Event Hubs adatküldői, fogadói vagy tulajdonosi szerepkörét az Event Hubs-névtér identitásához. |

| Azure Data Explorer | Lehetővé teszi az Azure Data Explorer számára, hogy eseményeket fogadjon az eseményközpontból a fürt felügyelt identitásával. A következő lépéseket kell elvégeznie:

|

| Azure IoT Central | Lehetővé teszi, hogy az IoT Central adatokat exportáljon az Event Hubs-névtér eseményközpontjaiba. A következő lépéseket is el kell végeznie:

|

| Azure Health Data Services | Lehetővé teszi az Healthcare API-k IoT-összekötőjének, hogy az orvosi eszközök adatait az Event Hubs-névtérből betöltse, és adatokat őrizzen meg a konfigurált Fast Healthcare Interoperability Resources (FHIR®) szolgáltatásban. Az IoT-összekötőt úgy kell konfigurálni, hogy felügyelt identitást használjon az eseményközpont eléréséhez. További információ: Ismerkedés az IoT-összekötővel – Azure Healthcare API-k. |

| Azure Digital Twins | Lehetővé teszi, hogy az Azure Digital Twins adatokat adjon ki az Event Hubs-névtér eseményközpontjaiba. A következő lépéseket is el kell végeznie:

|

Az Azure Event Hubs többi megbízható szolgáltatása az alábbiakban található:

- Azure Arc

- Azure Kubernetes

- Azure Machine Learning

- Microsoft Purview

Resource Manager-sablon használata

Az alábbi Resource Manager-mintasablon egy virtuális hálózati szabályt ad hozzá egy meglévő Event Hubs-névtérhez. A hálózati szabály egy virtuális hálózat alhálózatának azonosítóját adja meg.

Az azonosító a virtuális hálózati alhálózat teljes Resource Manager-elérési útja. Például /subscriptions/{id}/resourceGroups/{rg}/providers/Microsoft.Network/virtualNetworks/{vnet}/subnets/default egy virtuális hálózat alapértelmezett alhálózatához.

Virtuális hálózat vagy tűzfalszabályok hozzáadásakor állítsa a következő értékre defaultAction Deny: .

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"eventhubNamespaceName": {

"type": "string",

"metadata": {

"description": "Name of the Event Hubs namespace"

}

},

"virtualNetworkName": {

"type": "string",

"metadata": {

"description": "Name of the Virtual Network Rule"

}

},

"subnetName": {

"type": "string",

"metadata": {

"description": "Name of the Virtual Network Sub Net"

}

},

"location": {

"type": "string",

"metadata": {

"description": "Location for Namespace"

}

}

},

"variables": {

"namespaceNetworkRuleSetName": "[concat(parameters('eventhubNamespaceName'), concat('/', 'default'))]",

"subNetId": "[resourceId('Microsoft.Network/virtualNetworks/subnets/', parameters('virtualNetworkName'), parameters('subnetName'))]"

},

"resources": [

{

"apiVersion": "2018-01-01-preview",

"name": "[parameters('eventhubNamespaceName')]",

"type": "Microsoft.EventHub/namespaces",

"location": "[parameters('location')]",

"sku": {

"name": "Standard",

"tier": "Standard"

},

"properties": { }

},

{

"apiVersion": "2017-09-01",

"name": "[parameters('virtualNetworkName')]",

"location": "[parameters('location')]",

"type": "Microsoft.Network/virtualNetworks",

"properties": {

"addressSpace": {

"addressPrefixes": [

"10.0.0.0/23"

]

},

"subnets": [

{

"name": "[parameters('subnetName')]",

"properties": {

"addressPrefix": "10.0.0.0/23",

"serviceEndpoints": [

{

"service": "Microsoft.EventHub"

}

]

}

}

]

}

},

{

"apiVersion": "2018-01-01-preview",

"name": "[variables('namespaceNetworkRuleSetName')]",

"type": "Microsoft.EventHub/namespaces/networkruleset",

"dependsOn": [

"[concat('Microsoft.EventHub/namespaces/', parameters('eventhubNamespaceName'))]"

],

"properties": {

"publicNetworkAccess": "Enabled",

"defaultAction": "Deny",

"virtualNetworkRules":

[

{

"subnet": {

"id": "[variables('subNetId')]"

},

"ignoreMissingVnetServiceEndpoint": false

}

],

"ipRules":[],

"trustedServiceAccessEnabled": false

}

}

],

"outputs": { }

}

A sablon üzembe helyezéséhez kövesse az Azure Resource Manager utasításait.

Fontos

Ha nincsenek IP- és virtuális hálózati szabályok, az összes forgalom a névtérbe áramlik, még akkor is, ha be van állítva a defaultAction következőre deny. A névtér a nyilvános interneten keresztül (a hozzáférési kulccsal) érhető el. Adjon meg legalább egy IP-szabályt vagy virtuális hálózati szabályt a névtérhez, hogy csak egy virtuális hálózat megadott IP-címéről vagy alhálózatáról engedélyezze a forgalmat.

Use Azure CLI

Parancsok az eventhubs namespace network-rule-set hozzáadása, listázása, frissítése és eltávolítása a Service Bus-névtér virtuális hálózati szabályainak kezeléséhez.

Use Azure PowerShell

A következő Azure PowerShell-parancsokkal adhat hozzá, listázhat, távolíthat el, frissíthet és törölhet hálózati szabályokat egy Service Bus-névtérhez.

Add-AzEventHubVirtualNetworkRulevirtuális hálózati szabály hozzáadásához.New-AzEventHubVirtualNetworkRuleConfigvirtuálisSet-AzEventHubNetworkRuleSethálózati szabály hozzáadásához.Remove-AzEventHubVirtualNetworkRulevirtuális hálózati szabály eltávolításához.

alapértelmezett művelet és nyilvános hálózati hozzáférés

REST API

A tulajdonság alapértelmezett értéke az defaultAction API 2021-01-01-preview és korábbi verziója voltDeny. A megtagadási szabályt azonban csak akkor kényszeríti ki a rendszer, ha IP-szűrőket vagy virtuális hálózati (VNet-) szabályokat állít be. Vagyis ha nem rendelkezik IP-szűrőkkel vagy VNet-szabályokkal, a rendszer úgy kezeli, mint Allow.

Az API 2021-06-01 előzetes verziójától kezdve a tulajdonság Allowalapértelmezett értéke a defaultAction szolgáltatásoldali kényszerítés pontos tükrözése. Ha az alapértelmezett művelet be van állítva Deny, az IP-szűrők és a virtuális hálózati szabályok érvénybe lépnek. Ha az alapértelmezett művelet be van állítva Allow, a rendszer nem kényszeríti ki az IP-szűrőket és a virtuális hálózati szabályokat. A szolgáltatás megjegyzi a szabályokat, amikor kikapcsolja őket, majd újra bekapcsolja őket.

Az API 2021-06-01-preview verziója egy új tulajdonságot publicNetworkAccessis bevezet. Ha be van állítva Disabled, a műveletek csak a privát hivatkozásokra korlátozódnak. Ha be van állítva Enabled, a műveletek engedélyezettek a nyilvános interneten keresztül.

Ezekről a tulajdonságokról további információt a Hálózati szabálykészlet létrehozása vagy frissítése, valamint a Privát végpont Csatlakozás létrehozása vagy frissítése című témakörben talál.

Megjegyzés:

A fenti beállítások egyike sem kerüli el a jogcímek SAS vagy Microsoft Entra hitelesítésen keresztüli érvényesítését. A hitelesítési ellenőrzés mindig akkor fut, ha a szolgáltatás ellenőrzi a beállítások publicNetworkAccessprivateEndpointConnections által defaultActionkonfigurált hálózati ellenőrzéseket.

Azure Portal

Az Azure Portal mindig a legújabb API-verziót használja a tulajdonságok lekéréséhez és beállításához. Ha korábban a névteret a 2021-01-01 előzetes verzióban, korábban pedig nulla IP-szűrőkkel és virtuális hálózatokra vonatkozó Denyszabályokkal defaultAction konfigurálta, a portál korábban a Névtér Hálózat lapján ellenőrizte a Kijelölt hálózatok lehetőséget. Most a Minden hálózat lehetőséget ellenőrzi.

További lépések

A virtuális hálózatokkal kapcsolatos további információkért tekintse meg az alábbi hivatkozásokat:

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: