Biztonságos hozzáférés és adatok munkafolyamatokhoz az Azure Logic Appsben

Az Azure Logic Apps az Azure Storage-ra támaszkodva tárolja és automatikusan titkosítja az inaktív adatokat. Ez a titkosítás megvédi az adatait, és segít a szervezet által előírt biztonsági és megfelelőségi követelmények teljesítésében. Az Azure Storage alapértelmezés szerint a Microsoft által felügyelt kulcsokkal titkosítja az adatokat. További információ: Azure Storage-titkosítás inaktív adatokhoz.

Az Azure Logic Appsben a bizalmas adatokhoz való hozzáférés további szabályozásához és védelméhez magasabb szintű biztonságot állíthat be a következő területeken:

- Hozzáférés a logikai alkalmazások műveleteihez

- Hozzáférés az előzménybemenetek és kimenetek futtatásához

- Hozzáférés a paraméterbevitelekhez

- A hitelesítést támogató eseményindítók és műveletek hitelesítési típusai

- Kérelemalapú triggerekre irányuló bejövő hívások elérése

- Más szolgáltatásokra és rendszerekre irányuló kimenő hívások elérése

- Adott összekötők kapcsolatainak létrehozásának letiltása

- Elkülönítési útmutató logikai alkalmazásokhoz

- Azure Security Baseline for Azure Logic Apps

Az Azure-beli biztonsággal kapcsolatos további információkért tekintse át az alábbi témaköröket:

- Az Azure-titkosítás áttekintése

- Inaktív adatok titkosítása az Azure-ban

- Microsoft Cloud Security Benchmark

Hozzáférés a logikai alkalmazások műveleteihez

Csak használatalapú logikai alkalmazások esetén a logikai alkalmazások és azok kapcsolatainak létrehozása és kezelése előtt speciális engedélyekre van szükség, amelyeket szerepkörök biztosítanak az Azure szerepköralapú hozzáférés-vezérlés (Azure RBAC) használatával. Az engedélyeket úgy is beállíthatja, hogy csak bizonyos felhasználók vagy csoportok futtathatnak bizonyos feladatokat, például a logikai alkalmazások kezelését, szerkesztését és megtekintését. Az engedélyek szabályozásához beépített vagy testre szabott szerepköröket rendelhet hozzá az Azure-előfizetéshez hozzáféréssel rendelkező tagokhoz. Az Azure Logic Apps a következő szerepkörökből áll, attól függően, hogy használatalapú vagy standard logikai alkalmazás munkafolyamattal rendelkezik-e:

Használati munkafolyamatok

| Szerepkör | Leírás |

|---|---|

| Logikai alkalmazás közreműködője | A logikai alkalmazás munkafolyamatait kezelheti, de nem módosíthatja a hozzáférésüket. |

| Logikai alkalmazás operátora | A logikai alkalmazás munkafolyamatait elolvashatja, engedélyezheti és letilthatja, de nem szerkesztheti és nem frissítheti őket. |

| Közreműködő | Teljes hozzáféréssel rendelkezik az összes erőforrás kezeléséhez, de nem rendelhet hozzá szerepköröket az Azure RBAC-ben, nem kezelheti a hozzárendeléseket az Azure Blueprintsben, és nem oszthat meg képtárakat. |

Tegyük fel például, hogy olyan logikaialkalmazás-munkafolyamattal kell dolgoznia, amelyet nem az adott logikaialkalmazás-munkafolyamat által használt kapcsolatok létrehozása és hitelesítése során használt. Az Azure-előfizetéshez közreműködői engedélyek szükségesek ahhoz az erőforráscsoporthoz, amely a logikai alkalmazás erőforrását tartalmazza. Ha logikaialkalmazás-erőforrást hoz létre, automatikusan rendelkezik közreműködői hozzáféréssel.

Ha meg szeretné akadályozni, hogy mások módosítják vagy töröljék a logikai alkalmazás munkafolyamatát, használhatja az Azure Resource Lockot. Ez a funkció megakadályozza, hogy mások megváltoztassák vagy töröljék az éles erőforrásokat. A kapcsolatbiztonságról további információt az Azure Logic Apps kapcsolatkonfigurációjában, valamint a kapcsolat biztonságában és titkosításában talál.

Standard munkafolyamatok

Feljegyzés

Ez a funkció előzetes verzióban érhető el, és a Microsoft Azure előzetes verziójának kiegészítő használati feltételei vonatkoznak.

| Szerepkör | Leírás |

|---|---|

| Logic Apps Standard Reader (előzetes verzió) | Írásvédett hozzáféréssel rendelkezik a Standard logikai alkalmazások és munkafolyamatok összes erőforrásához, beleértve a munkafolyamat-futtatásokat és azok előzményeit. |

| Logic Apps Standard Operátor (előzetes verzió) | Hozzáféréssel rendelkezik a munkafolyamatok engedélyezéséhez, újraküldéséhez és letiltásához, valamint a standard logikai alkalmazások szolgáltatásaihoz, rendszereihez és hálózataihoz való kapcsolatok létrehozásához. Az operátori szerepkör felügyeleti és támogatási feladatokat hajthat végre az Azure Logic Apps platformon, de nem rendelkezik a munkafolyamatok vagy beállítások szerkesztéséhez szükséges engedélyekkel. |

| Logic Apps Standard Developer (előzetes verzió) | A standard logikai alkalmazások munkafolyamatainak, kapcsolatainak és beállításainak létrehozásához és szerkesztéséhez van hozzáférése. A fejlesztői szerepkör nem rendelkezik olyan engedélyekkel, amelyek a munkafolyamatok hatókörén kívüli módosításokat hajtanak végre, például alkalmazásszintű módosításokat, például a virtuális hálózati integráció konfigurálását. Az App Service-csomagok nem támogatottak. |

| Logic Apps Standard közreműködő (előzetes verzió) | Hozzáféréssel rendelkezik a Standard logikai alkalmazások minden aspektusának kezeléséhez, de nem módosíthatja a hozzáférést vagy a tulajdonjogot. |

Hozzáférés a futtatási előzményadatokhoz

Egy logikai alkalmazás futtatása során az összes adat titkosítva lesz az átvitel során a Transport Layer Security (TLS) használatával és inaktív állapotban. Amikor a logikai alkalmazás futása befejeződött, megtekintheti a futtatás előzményeit, beleértve az egyes műveletek állapotát, időtartamát, bemeneteit és kimeneteit. Ez a részletes információ bemutatja, hogyan futott a logikai alkalmazás, és hol kezdheti el a felmerülő problémák elhárítását.

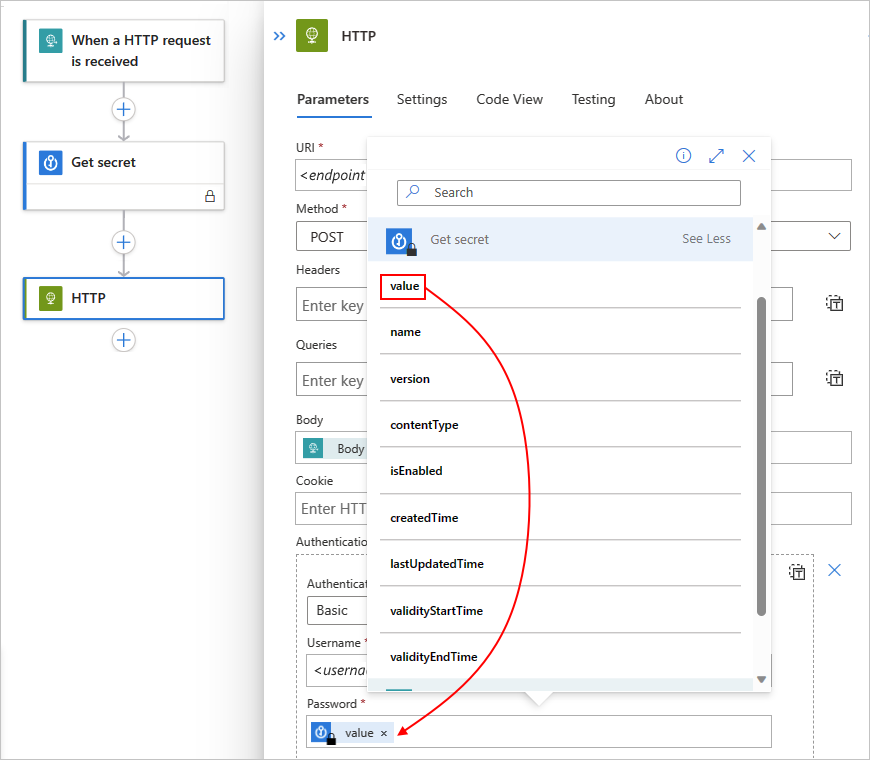

A logikai alkalmazás futtatási előzményeinek megtekintésekor az Azure Logic Apps hitelesíti a hozzáférést, majd hivatkozásokat biztosít az egyes futtatásokhoz tartozó kérések és válaszok bemenetére és kimenetére. A jelszavakat, titkos kulcsokat, kulcsokat vagy más bizalmas adatokat kezelő műveletek esetében azonban meg szeretné akadályozni, hogy mások megtekinthessék és elérhessék az adatokat. Ha például a logikai alkalmazás egy HTTP-művelet hitelesítéséhez használandó titkos kulcsot kap az Azure Key Vaulttól, akkor el szeretné rejteni a titkos kulcsot a nézetből.

A logikai alkalmazás futtatási előzményeiben lévő bemenetekhez és kimenetekhez való hozzáférés szabályozásához az alábbi lehetőségek közül választhat:

Hozzáférés korlátozása IP-címtartomány szerint.

Ezzel a beállítással biztonságossá teheti a futtatási előzményeket egy adott IP-címtartományból érkező kérések alapján.

Adatok védelme a futtatási előzményekben obfuscation használatával.

Számos eseményindítóban és műveletben biztonságossá teheti a bemeneteket, kimeneteket vagy mindkettőt egy logikai alkalmazás futtatási előzményeiben.

Hozzáférés korlátozása IP-címtartomány szerint

Korlátozhatja a logikai alkalmazás munkafolyamatainak futtatási előzményeiben lévő bemenetekhez és kimenetekhez való hozzáférést, így csak adott IP-címtartományokból érkező kérések tekinthetik meg ezeket az adatokat.

Ha például meg szeretné akadályozni, hogy bárki hozzáférjen a bemenetekhez és kimenetekhez, adjon meg egy IP-címtartományt, például 0.0.0.0-0.0.0.0. Ezt a korlátozást csak rendszergazdai engedélyekkel rendelkező személyek távolíthatják el, amely lehetővé teszi az adatokhoz való "igény szerint" való hozzáférést a logikai alkalmazás munkafolyamataiban. Egy érvényes IP-címtartomány a következő formátumokat használja: x.x.x.x/x vagy x.x.x.x-x.x.x.x

Az engedélyezett IP-tartományok megadásához kövesse az alábbi lépéseket a Consumption vagy a Standard logikai alkalmazáshoz az Azure Portalon vagy az Azure Resource Manager-sablonban:

Használati munkafolyamatok

Az Azure Portalon nyissa meg a Consumption logikai alkalmazás munkafolyamatát a tervezőben.

A logikai alkalmazás menü Beállítások területén válassza a Munkafolyamat-beállítások lehetőséget.

A Hozzáférés-vezérlés konfigurációja szakaszban, az Engedélyezett bejövő IP-címek területen, az Eseményindító hozzáférési beállításlistájában válassza ki az Adott IP-tartományokat.

A Tartalom IP-tartományai mezőben adja meg azokat az IP-címtartományokat, amelyek a bemenetekből és kimenetekből származó tartalmakhoz férhetnek hozzá.

Standard munkafolyamatok

Nyissa meg a Standard logikai alkalmazás erőforrását az Azure Portalon.

A logikai alkalmazás menü Beállítások területén válassza a Hálózatkezelés lehetőséget.

A bejövő forgalom konfigurációs szakaszában, a Nyilvános hálózati hozzáférés mellett válassza az Engedélyezve lehetőséget hozzáférés-korlátozás nélkül.

A Hozzáférési korlátozások lapon, az Alkalmazáshozzáférés területen válassza az Engedélyezve lehetőséget a virtuális hálózatok és AZ IP-címek közül.

A Helyhozzáférés és -szabályok területen a Főwebhely lapon adjon hozzá egy vagy több szabályt az adott IP-tartományokból érkező kérelmek engedélyezéséhez vagy elutasításához. A HTTP-fejlécszűrő beállításait és a továbbítási beállításokat is használhatja. Egy érvényes IP-címtartomány a következő formátumokat használja: x.x.x.x/x vagy x.x.x.x-x.x.x.x

További információ: Bejövő IP-címek blokkolása az Azure Logic Appsben (Standard).

Adatok védelme a futtatási előzményekben obfuscation használatával

Számos eseményindító és művelet rendelkezik a logikai alkalmazás futtatási előzményeiből származó bemenetek, kimenetek vagy mindkettő védelmére szolgáló beállításokkal. Ezeket a beállításokat minden felügyelt összekötő és egyéni összekötő támogatja. A következő beépített műveletek azonban nem támogatják ezeket a beállításokat:

| Biztonságos bemenetek – Nem támogatott | Biztonságos kimenetek – Nem támogatott |

|---|---|

| Hozzáfűzés tömbváltozóhoz Sztringváltozó hozzáfűzése Decrement változó Minden egyes Ha Növekményes változó Változó inicializálása Ismétlődés Kiterjedés Változó beállítása Kapcsoló Befejeződik Befejezés ideje |

Hozzáfűzés tömbváltozóhoz Sztringváltozó hozzáfűzése Alkot Decrement változó Minden egyes Ha Növekményes változó Változó inicializálása JSON elemzése Ismétlődés Válasz Kiterjedés Változó beállítása Kapcsoló Befejeződik Amíg Várakozás |

A bemenetek és kimenetek biztonságossá tételének szempontjai

Mielőtt ezeket a beállításokat használva segítené az adatok védelmét, tekintse át az alábbi szempontokat:

Ha egy eseményindítón vagy műveleten elfedi a bemeneteket vagy kimeneteket, az Azure Logic Apps nem küldi el a biztonságos adatokat az Azure Log Analyticsnek. Emellett nem adhat hozzá nyomon követett tulajdonságokat az eseményindítóhoz vagy a figyeléshez szükséges művelethez.

A munkafolyamat-előzmények kezelésére szolgáló Azure Logic Apps API nem ad vissza biztonságos kimeneteket.

Ha olyan művelet kimeneteit szeretné biztonságossá tenni, amely elhomályosítja a bemeneteket, vagy explicit módon elhomályosítja a kimeneteket, kapcsolja be manuálisan a biztonságos kimeneteket a műveletben.

Győződjön meg arról, hogy bekapcsolja a biztonságos bemeneteket vagy a biztonságos kimeneteket az alsóbb rétegbeli műveletekben, ahol a futtatási előzmények elhomályosíthatják az adatokat.

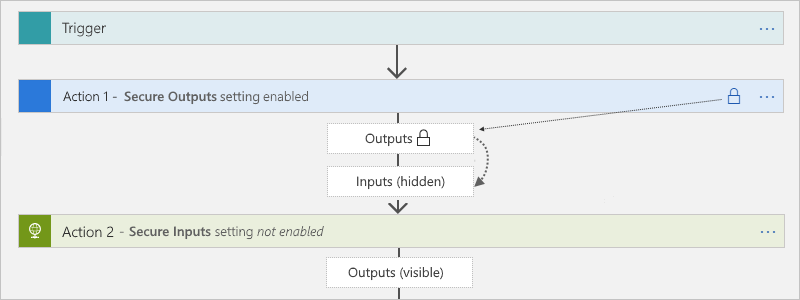

Biztonságos kimenetek beállítása

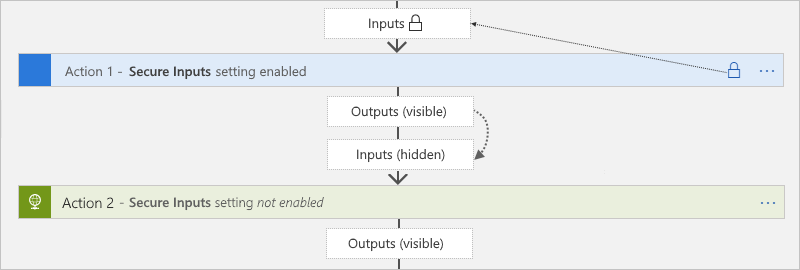

Ha manuálisan kapcsolja be a biztonságos kimeneteket egy eseményindítóban vagy műveletben, az Azure Logic Apps elrejti ezeket a kimeneteket a futtatási előzményekben. Ha egy alsóbb rétegbeli művelet explicit módon használja ezeket a védett kimeneteket bemenetként, az Azure Logic Apps elrejti a művelet bemeneteit a futtatási előzményekben, de nem engedélyezi a művelet Biztonságos bemenetek beállítását.

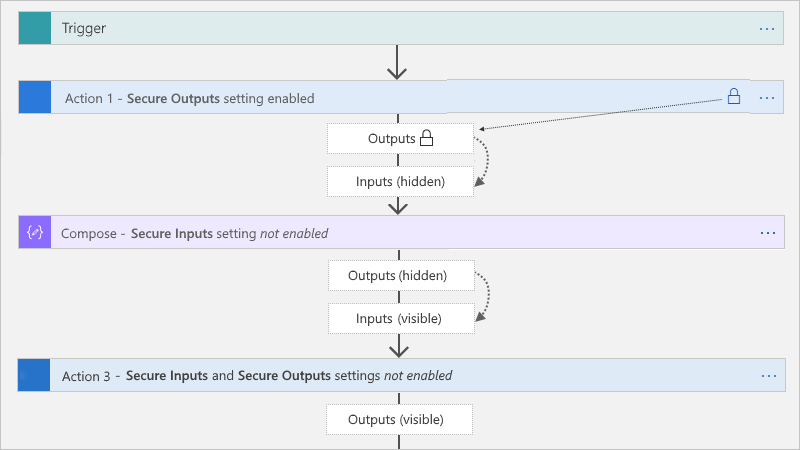

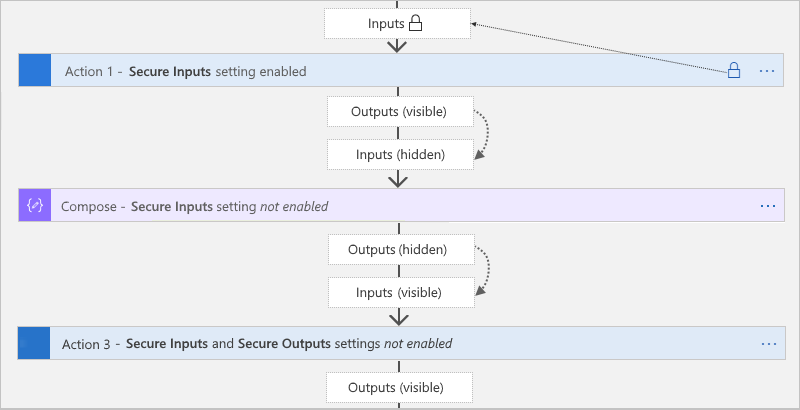

A Compose, a Parse JSON és a Response művelet csak a Biztonságos bemenetek beállítással rendelkezik . Ha be van kapcsolva, a beállítás elrejti a műveletek kimenetét is. Ha ezek a műveletek kifejezetten a felsőbb rétegbeli biztonságos kimeneteket használják bemenetként, az Azure Logic Apps elrejti a műveletek bemeneteit és kimeneteit, de nem engedélyezi ezeknek a műveleteknek a Biztonságos bemenetek beállítását. Ha egy alsóbb rétegbeli művelet explicit módon használja a Compose, a Parse JSON vagy a Response műveletek rejtett kimeneteit bemenetként, az Azure Logic Apps nem rejti el az alsóbb rétegbeli művelet bemeneteit vagy kimeneteit.

Biztonságos bemenetek beállítása

Amikor manuálisan kapcsolja be a biztonságos bemeneteket egy eseményindítóban vagy műveletben, az Azure Logic Apps elrejti ezeket a bemeneteket a futtatási előzményekben. Ha egy alsóbb rétegbeli művelet kifejezetten az adott eseményindító vagy művelet látható kimeneteit használja bemenetként, az Azure Logic Apps elrejti az alsóbb rétegbeli művelet bemeneteit a futtatási előzményekben, de nem engedélyezia biztonságos bemeneteket ebben a műveletben, és nem rejti el a művelet kimeneteit.

Ha a Compose, a Parse JSON és a Response műveletek explicit módon használják a biztonságos bemeneteket tartalmazó eseményindító vagy művelet látható kimeneteit, az Azure Logic Apps elrejti a műveletek bemeneteit és kimeneteit, de nem engedélyezi a művelet Biztonságos bemenetek beállítását. Ha egy alsóbb rétegbeli művelet explicit módon használja a Compose, a Parse JSON vagy a Response műveletek rejtett kimeneteit bemenetként, az Azure Logic Apps nem rejti el az alsóbb rétegbeli művelet bemeneteit vagy kimeneteit.

Biztonságos bemenetek és kimenetek a tervezőben

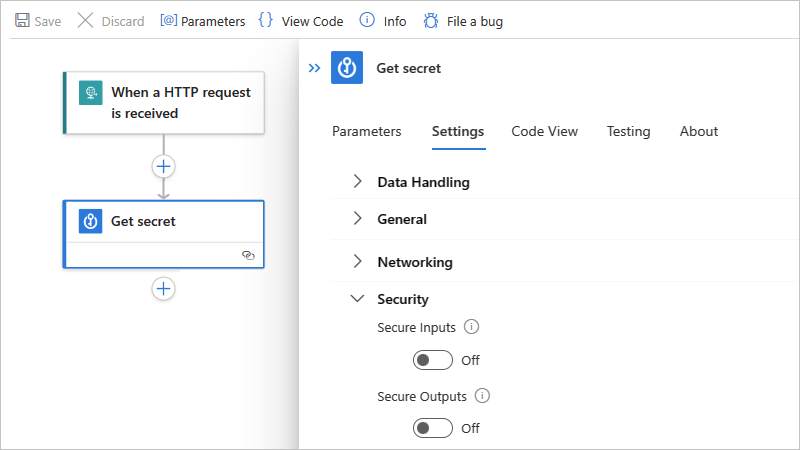

Az Azure Portalon nyissa meg a logikai alkalmazás munkafolyamatát a tervezőben.

A tervezőben válassza ki azt az eseményindítót vagy műveletet, amelyben bizalmas adatokat szeretne biztonságossá tenni.

A megnyíló információs panelen válassza a Beállítások lehetőséget, majd bontsa ki a Biztonság elemet.

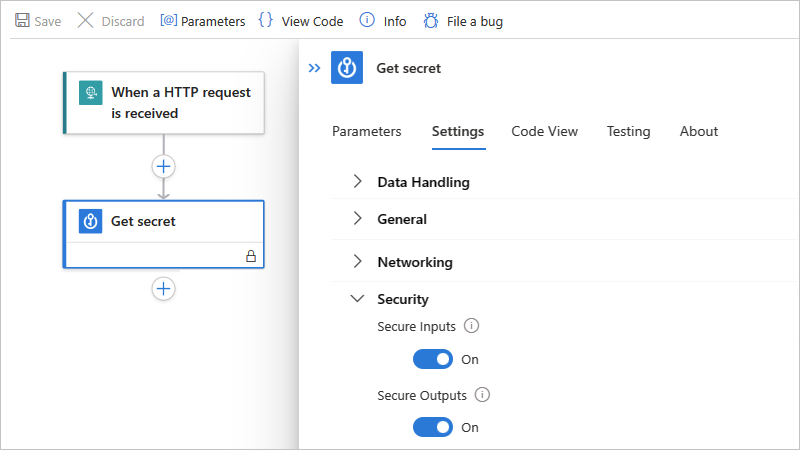

Kapcsolja be a biztonságos bemeneteket, a biztonságos kimeneteket vagy mindkettőt.

Az eseményindító vagy művelet most egy zárolási ikont jelenít meg a címsorban. Minden olyan jogkivonat, amely a korábbi műveletek védett kimeneteit jelöli, zárolási ikonokat is megjelenít. Egy későbbi műveletben például, miután kiválasztott egy jogkivonatot egy biztonságos kimenethez a dinamikus tartalomlistából, az a jogkivonat egy zárolási ikont jelenít meg.

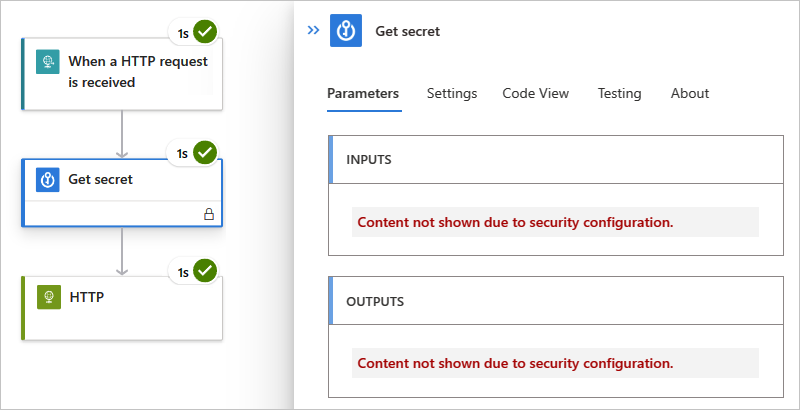

A munkafolyamat futtatása után megtekintheti a futtatás előzményeit.

Válassza az Áttekintés lehetőséget a Használat logikai alkalmazás menüben vagy a Standard munkafolyamat menüben.

A Futtatási előzmények csoportban válassza ki a megtekinteni kívánt futtatásokat.

A munkafolyamat futtatási előzményei panelen válassza ki az áttekintendő műveleteket.

Ha úgy döntött, hogy elrejti a bemeneteket és a kimeneteket is, ezek az értékek most rejtve jelennek meg.

Biztonságos bemenetek és kimenetek kódnézetben

A mögöttes eseményindítóban vagy műveletdefinícióban adja hozzá vagy frissítse a runtimeConfiguration.secureData.properties tömböt az alábbi értékekkel:

-

"inputs": A bemeneti adatok védelme a futtatási előzményekben. -

"outputs": A futtatási előzmények kimeneteinek védelme.

"<trigger-or-action-name>": {

"type": "<trigger-or-action-type>",

"inputs": {

<trigger-or-action-inputs>

},

"runtimeConfiguration": {

"secureData": {

"properties": [

"inputs",

"outputs"

]

}

},

<other-attributes>

}

Hozzáférés a paraméterbevitelekhez

Ha különböző környezetekben helyezi üzembe az üzembe helyezést, fontolja meg a munkafolyamat-definíció azon értékeinek paraméterezését, amelyek ezektől a környezetektől függően változnak. Így elkerülheti a nehezen kódolt adatokat egy Azure Resource Manager-sablon használatával a logikai alkalmazás üzembe helyezéséhez, a bizalmas adatok védelméhez biztonságos paraméterek definiálásával, valamint az adatok külön bemenetként való átadásához a sablon paraméterein keresztül egy paraméterfájl használatával.

Ha például az OAuthtal hitelesíti a HTTP-műveleteket a Microsoft Entra-azonosítóval, meghatározhatja és elrejtheti azokat a paramétereket, amelyek elfogadják a hitelesítéshez használt ügyfél-azonosítót és ügyféltitkot. Ezeknek a paramétereknek a logikai alkalmazás munkafolyamatában való definiálásához használja a parameters logikai alkalmazás munkafolyamat-definíciójának és Resource Manager-sablonjának üzembe helyezéséhez használt szakaszát. A logikai alkalmazás szerkesztésekor vagy a futtatási előzmények megtekintésekor nem kívánt paraméterértékek biztonságossá tételéhez adja meg a paramétereket a típus vagy secureobject típus használatával, és szükség szerint használja a securestring kódolást. Az ilyen típusú paramétereket nem adja vissza az erőforrásdefiníció, és nem érhetők el az erőforrás üzembe helyezés utáni megtekintésekor. Ha futásidőben szeretné elérni ezeket a paraméterértékeket, használja a @parameters('<parameter-name>') munkafolyamat-definícióban lévő kifejezést. Ezt a kifejezést csak futtatókörnyezetben értékeli ki a rendszer, és a munkafolyamat-definíció nyelve írja le.

Feljegyzés

Ha paramétert használ egy kérelem fejlécében vagy törzsében, akkor ez a paraméter látható lehet a munkafolyamat futtatási előzményeinek és a kimenő HTTP-kérésnek a megtekintésekor. Győződjön meg arról, hogy a tartalom-hozzáférési szabályzatokat is ennek megfelelően állítja be. Obfuscation használatával elrejtheti a bemeneteket és kimeneteket a futtatási előzményekben.

Alapértelmezés szerint az Authorization élőfejek nem láthatók bemeneteken vagy kimeneteken keresztül.

Tehát ha ott titkos kulcsot használnak, az a titkos kód nem lesz lekért.

További információkért tekintse át a jelen témakör alábbi szakaszait:

- Biztonsági paraméterek a munkafolyamat-definíciókban

- Adatok védelme a futtatási előzményekben obfuscation használatával

Ha Resource Manager-sablonokkal automatizálja a logikai alkalmazások üzembe helyezését, biztonságos sablonparamétereket határozhat meg, amelyeket az üzembe helyezéskor kiértékel a rendszer a típusokkal és secureobject a securestring típusokkal. A sablonparaméterek meghatározásához használja a sablon legfelső szintű parameters szakaszát, amely külön és eltér a munkafolyamat-definíció szakaszától parameters . A sablonparaméterek értékeinek megadásához használjon egy külön paraméterfájlt.

Ha például titkos kulcsokat használ, definiálhat és használhat olyan biztonságos sablonparamétereket, amelyek lekérik ezeket a titkos kulcsokat az Azure Key Vaultból az üzembe helyezéskor. Ezután hivatkozhat a kulcstartóra és a titkos kulcsra a paraméterfájlban. További információkért tekintse át az alábbi témaköröket:

- Bizalmas értékek átadása üzembe helyezéskor az Azure Key Vault használatával

- Biztonsági paraméterek az Azure Resource Manager-sablonokban a jelen témakör későbbi részében

Biztonságos paraméterek a munkafolyamat-definíciókban (használati munkafolyamat)

A logikai alkalmazás munkafolyamat-definíciójában lévő bizalmas információk védelméhez használjon biztonságos paramétereket, hogy ezek az információk ne maradjanak láthatóak a logikai alkalmazás munkafolyamatának mentése után. Tegyük fel például, hogy egy HTTP-művelethez alapszintű hitelesítés szükséges, amely felhasználónevet és jelszót használ. A munkafolyamat-definícióban a szakasz a parameters típus használatával határozza meg a basicAuthPasswordParam paramétereket és basicAuthUsernameParam a securestring paramétereket. A műveletdefiníció ezután hivatkozik ezekre a paraméterekre a authentication szakaszban.

Fontos

Az optimális biztonság érdekében a Microsoft azt javasolja, hogy a Microsoft Entra ID-t felügyelt identitásokkal használja a hitelesítéshez, ha lehetséges. Ez a beállítás kiváló biztonságot nyújt anélkül, hogy hitelesítő adatokat kellene megadnia. Az Azure kezeli ezt az identitást, és segít a hitelesítési adatok biztonságának megőrzésében, hogy ne kelljen kezelnie ezeket a bizalmas információkat. Az Azure Logic Appshez tartozó felügyelt identitás beállításához tekintse meg az Azure-erőforrások hozzáférésének és kapcsolatainak hitelesítése felügyelt identitásokkal az Azure Logic Appsben című témakört.

"definition": {

"$schema": "https://schema.management.azure.com/providers/Microsoft.Logic/schemas/2016-06-01/workflowdefinition.json#",

"actions": {

"HTTP": {

"type": "Http",

"inputs": {

"method": "GET",

"uri": "https://www.microsoft.com",

"authentication": {

"type": "Basic",

"username": "@parameters('basicAuthUsernameParam')",

"password": "@parameters('basicAuthPasswordParam')"

}

},

"runAfter": {}

}

},

"parameters": {

"basicAuthPasswordParam": {

"type": "securestring"

},

"basicAuthUsernameParam": {

"type": "securestring"

}

},

"triggers": {

"manual": {

"type": "Request",

"kind": "Http",

"inputs": {

"schema": {}

}

}

},

"contentVersion": "1.0.0.0",

"outputs": {}

}

Biztonságos paraméterek az Azure Resource Manager-sablonokban (használati munkafolyamat)

Egy logikaialkalmazás-erőforráshoz és munkafolyamathoz tartozó Resource Manager-sablon több parameters szakaszból áll. A jelszavak, kulcsok, titkos kulcsok és egyéb bizalmas információk védelméhez a sablon és a munkafolyamat-definíció szintjén definiáljon biztonságos paramétereket a típus vagy secureobject a securestring típus használatával. Ezután ezeket az értékeket az Azure Key Vaultbantárolhatja, és a paraméterfájl használatával hivatkozhat a kulcstartóra és a titkos kódra. A sablon ezután lekéri ezeket az információkat az üzembe helyezéskor. További információkért tekintse át a bizalmas értékek átadását az üzembe helyezéskor az Azure Key Vault használatával.

Fontos

Az optimális biztonság érdekében a Microsoft azt javasolja, hogy a Microsoft Entra ID-t felügyelt identitásokkal használja a hitelesítéshez, ha lehetséges. Ez a beállítás kiváló biztonságot nyújt anélkül, hogy hitelesítő adatokat kellene megadnia. Az Azure kezeli ezt az identitást, és segít a hitelesítési adatok biztonságának megőrzésében, hogy ne kelljen kezelnie ezeket a bizalmas információkat. Az Azure Logic Appshez tartozó felügyelt identitás beállításához tekintse meg az Azure-erőforrások hozzáférésének és kapcsolatainak hitelesítése felügyelt identitásokkal az Azure Logic Appsben című témakört.

Ez a lista további információkat tartalmaz az alábbi parameters szakaszokról:

A sablon legfelső szintjén egy

parametersszakasz határozza meg a sablon üzembe helyezésekor használt értékek paramétereit. Ezek az értékek például tartalmazhatnak kapcsolati sztring egy adott üzembehelyezési környezethez. Ezeket az értékeket ezután egy külön paraméterfájlban tárolhatja, ami megkönnyíti ezeknek az értékeknek a módosítását.A logikai alkalmazás erőforrásdefinícióján belül, de a munkafolyamat-definíción kívül egy

parametersszakasz határozza meg a munkafolyamat-definíció paramétereinek értékeit. Ebben a szakaszban ezeket az értékeket a sablon paramétereire hivatkozó sablonkifejezések használatával rendelheti hozzá. Ezeket a kifejezéseket a rendszer az üzembe helyezéskor értékeli ki.A munkafolyamat-definíción belül egy

parametersszakasz határozza meg a logikai alkalmazás munkafolyamata által futásidőben használt paramétereket. Ezután hivatkozhat ezekre a paraméterekre a logikai alkalmazás munkafolyamatában a futásidőben kiértékelt munkafolyamat-definíciós kifejezések használatával.

Ez a példasablon több biztonságos paraméterdefinícióval rendelkezik, amelyek a következő típust securestring használják:

| Paraméter neve | Leírás |

|---|---|

TemplatePasswordParam |

Egy sablonparaméter, amely elfogadja a munkafolyamat-definíció paraméterének basicAuthPasswordParam átadott jelszót |

TemplateUsernameParam |

Sablonparaméter, amely elfogadja a munkafolyamat-definíció paraméterének átadott felhasználónevet basicAuthUserNameParam |

basicAuthPasswordParam |

Egy munkafolyamat-definíciós paraméter, amely elfogadja az alapszintű hitelesítés jelszavát EGY HTTP-műveletben |

basicAuthUserNameParam |

Egy munkafolyamat-definíciós paraméter, amely elfogadja az alapszintű hitelesítés felhasználónevét EGY HTTP-műveletben |

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"LogicAppName": {

"type": "string",

"minLength": 1,

"maxLength": 80,

"metadata": {

"description": "Name of the Logic App."

}

},

"TemplatePasswordParam": {

"type": "securestring"

},

"TemplateUsernameParam": {

"type": "securestring"

},

"LogicAppLocation": {

"type": "string",

"defaultValue": "[resourceGroup().location]",

"allowedValues": [

"[resourceGroup().location]",

"eastasia",

"southeastasia",

"centralus",

"eastus",

"eastus2",

"westus",

"northcentralus",

"southcentralus",

"northeurope",

"westeurope",

"japanwest",

"japaneast",

"brazilsouth",

"australiaeast",

"australiasoutheast",

"southindia",

"centralindia",

"westindia",

"canadacentral",

"canadaeast",

"uksouth",

"ukwest",

"westcentralus",

"westus2"

],

"metadata": {

"description": "Location of the Logic App."

}

}

},

"variables": {},

"resources": [

{

"name": "[parameters('LogicAppName')]",

"type": "Microsoft.Logic/workflows",

"location": "[parameters('LogicAppLocation')]",

"tags": {

"displayName": "LogicApp"

},

"apiVersion": "2016-06-01",

"properties": {

"definition": {

"$schema": "https://schema.management.azure.com/providers/Microsoft.Logic/schemas/2016-06-01/workflowdefinition.json#",

"actions": {

"HTTP": {

"type": "Http",

"inputs": {

"method": "GET",

"uri": "https://www.microsoft.com",

"authentication": {

"type": "Basic",

"username": "@parameters('basicAuthUsernameParam')",

"password": "@parameters('basicAuthPasswordParam')"

}

},

"runAfter": {}

}

},

"parameters": {

"basicAuthPasswordParam": {

"type": "securestring"

},

"basicAuthUsernameParam": {

"type": "securestring"

}

},

"triggers": {

"manual": {

"type": "Request",

"kind": "Http",

"inputs": {

"schema": {}

}

}

},

"contentVersion": "1.0.0.0",

"outputs": {}

},

"parameters": {

"basicAuthPasswordParam": {

"value": "[parameters('TemplatePasswordParam')]"

},

"basicAuthUsernameParam": {

"value": "[parameters('TemplateUsernameParam')]"

}

}

}

}

],

"outputs": {}

}

Hitelesítést támogató összekötők hitelesítési típusai

Az alábbi táblázat az összekötő műveleteiben elérhető hitelesítési típusokat azonosítja, ahol kiválaszthat egy hitelesítési típust:

| Hitelesítés típusa | Logikai alkalmazás és támogatott összekötők |

|---|---|

| Basic | Azure API Management, Azure-alkalmazás Service, HTTP, HTTP + Swagger, HTTP Webhook |

| Ügyféltanúsítvány | Azure API Management, Azure-alkalmazás Service, HTTP, HTTP + Swagger, HTTP Webhook |

| Active Directory OAuth (OAuth 2.0 És Microsoft Entra ID) |

-

Felhasználás: Azure API Management, Azure-alkalmazás Szolgáltatás, Azure Functions, HTTP, HTTP + Swagger, HTTP Webhook - Standard: Azure Automation, Azure Blob Storage, Azure Event Hubs, Azure Queues, Azure Service Bus, Azure Tables, HTTP, HTTP Webhook, SQL Server |

| Nyers | Azure API Management, Azure-alkalmazás Service, Azure Functions, HTTP, HTTP + Swagger, HTTP Webhook |

| Kezelt identitás |

Beépített összekötők: - Felhasználás: Azure API Management, Azure-alkalmazás Service, Azure Functions, HTTP, HTTP Webhook - Standard: Azure Automation, Azure Blob Storage, Azure Event Hubs, Azure Queues, Azure Service Bus, Azure Tables, HTTP, HTTP Webhook, SQL Server Megjegyzés: A legtöbb beépített szolgáltatói összekötő jelenleg nem támogatja a felhasználó által hozzárendelt felügyelt identitások kiválasztását a hitelesítéshez. Felügyelt összekötők: Azure-alkalmazás Szolgáltatás, Azure Automation, Azure Blob Storage, Azure Container Instance, Azure Cosmos DB, Azure Data Explorer, Azure Data Factory, Azure Data Lake, Azure Event Grid, Azure Event Hubs, Azure IoT Central V2, Azure IoT Central V3, Azure Key Vault, Azure Log Analytics, Azure Queues, Azure Resource Manager, Azure Service Bus, Azure Sentinel, Azure Table Storage, Azure-beli virtuális gép, HTTP a Microsoft Entra-azonosítóval, SQL Server |

Fontos

Az optimális biztonság érdekében a Microsoft azt javasolja, hogy a Microsoft Entra ID-t felügyelt identitásokkal használja a hitelesítéshez, ha lehetséges. Ez a beállítás kiváló biztonságot nyújt anélkül, hogy hitelesítő adatokat kellene megadnia. Az Azure kezeli ezt az identitást, és segít a hitelesítési adatok biztonságának megőrzésében, hogy ne kelljen kezelnie ezeket a bizalmas információkat. Az Azure Logic Appshez tartozó felügyelt identitás beállításához tekintse meg az Azure-erőforrások hozzáférésének és kapcsolatainak hitelesítése felügyelt identitásokkal az Azure Logic Appsben című témakört.

Kérelemalapú triggerekre irányuló bejövő hívások elérése

A logikai alkalmazás által kérésalapú eseményindítón keresztül fogadott bejövő hívások, például a Kérelem eseményindító vagy a HTTP Webhook-eseményindító támogatják a titkosítást, és legalább 1.2-es átviteli rétegbeli biztonsággal (TLS) vannak védve, korábban Secure Sockets Layer (SSL) néven. Az Azure Logic Apps ezt a verziót kényszeríti ki, amikor bejövő hívást fogad egy kérelem-eseményindítóhoz , vagy visszahívást a HTTP Webhook-eseményindítóra vagy -műveletre.

Feljegyzés

Ha TLS-kézfogási hibákat kap, győződjön meg arról, hogy a TLS 1.2-t használja. További információ: A TLS 1.0-s probléma megoldása.

Bejövő hívások esetén használja a következő titkosítási csomagokat:

- TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

- TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384

- TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256

Fontos

A visszamenőleges kompatibilitás érdekében az Azure Logic Apps jelenleg támogat néhány régebbi titkosítási csomagot. Új alkalmazások fejlesztésekor azonban ne használjon régebbi titkosítási csomagokat, mert előfordulhat, hogy az ilyen csomagok a jövőben nem lesznek támogatottak.

Előfordulhat például, hogy a következő titkosítási csomagokat találja, ha megvizsgálja a TLS-kézfogási üzeneteket az Azure Logic Appsben, vagy egy biztonsági eszközzel a logikai alkalmazás URL-címén. Ne használja ezeket a régebbi csomagokat:

- TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA

- TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

- TLS_RSA_WITH_AES_256_GCM_SHA384

- TLS_RSA_WITH_AES_128_GCM_SHA256

- TLS_RSA_WITH_AES_256_CBC_SHA256

- TLS_RSA_WITH_AES_128_CBC_SHA256

- TLS_RSA_WITH_AES_256_CBC_SHA

- TLS_RSA_WITH_AES_128_CBC_SHA

- TLS_RSA_WITH_3DES_EDE_CBC_SHA

Az alábbi lista olyan módszereket tartalmaz, amelyekkel korlátozhatja a logikai alkalmazás munkafolyamatába bejövő hívásokat fogadó eseményindítók elérését, hogy csak a jogosult ügyfelek hívhassák meg a munkafolyamatot:

- OAuth engedélyezése a Microsoft Entra-azonosítóval

- Közös hozzáférésű jogosultságkód (SAS) kulcsok vagy jogkivonatok létrehozása

- A közös hozzáférésű jogosultságkód (SAS) hitelesítésének letiltása

- Bejövő IP-címek korlátozása

- A logikai alkalmazás közzététele az Azure API Management használatával

Az OAuth 2.0 engedélyezése a Microsoft Entra-azonosítóval

A kérelemalapú eseményindítóval kezdődő Használat munkafolyamatban az OAuth 2.0 Microsoft Entra-azonosítóval való engedélyezésével hitelesítheti és engedélyezheti a trigger által létrehozott végpontra küldött bejövő hívásokat. A hitelesítés beállításához definiáljon vagy adjon hozzá egy engedélyezési szabályzatot a logikai alkalmazás erőforrásszintjén. Így a bejövő hívások OAuth hozzáférési jogkivonatokat használnak az engedélyezéshez.

Amikor a logikai alkalmazás munkafolyamata kap egy OAuth hozzáférési jogkivonatot tartalmazó bejövő kérést, az Azure Logic Apps összehasonlítja a jogkivonat jogcímeit az egyes engedélyezési szabályzatok által megadott jogcímekkel. Ha a jogkivonat jogcímei és az összes jogcím között legalább egy szabályzatban van egyezés, az engedélyezés sikeres lesz a bejövő kéréshez. A jogkivonat több jogcímet tartalmazhat, mint az engedélyezési szabályzat által megadott szám.

A Kérés eseményindítóval (de webhook-eseményindítóval nem) kezdődő standard munkafolyamatokban az Azure Functions-kiépítés használatával hitelesítheti a kérelem-eseményindító által létrehozott végpontra küldött bejövő hívásokat egy felügyelt identitás használatával. Ez a rendelkezés "Easy Auth" néven is ismert. További információ: Trigger-munkafolyamatok a Standard logikai alkalmazásokban az Easy Auth használatával.

Megfontolandó szempontok az OAuth 2.0 Microsoft Entra-azonosítóval való engedélyezése előtt

Az optimális biztonság érdekében a Microsoft azt javasolja, hogy a Microsoft Entra ID-t felügyelt identitásokkal használja a hitelesítéshez, ha lehetséges. Ez a beállítás kiváló biztonságot nyújt anélkül, hogy hitelesítő adatokat kellene megadnia. Az Azure kezeli ezt az identitást, és segít a hitelesítési adatok biztonságának megőrzésében, hogy ne kelljen kezelnie ezeket a bizalmas információkat. Az Azure Logic Appshez tartozó felügyelt identitás beállításához tekintse meg az Azure-erőforrások hozzáférésének és kapcsolatainak hitelesítése felügyelt identitásokkal az Azure Logic Appsben című témakört.

A használatalapú munkafolyamatokban a kérelemalapú eseményindító végponti URL-címére irányuló bejövő hívások csak egy engedélyezési sémát használhatnak, akár OAuth 2.0-val, akár Microsoft Entra-azonosítóval, akár közös hozzáférésű jogosultságkóddal (SAS). Bár az egyik séma használata nem tiltja le a másik sémát, ha mindkét sémát egyszerre használja, az Azure Logic Apps hibát okoz, mert a szolgáltatás nem tudja, melyik sémát válassza. Ha a Használati munkafolyamat a Kérelem eseményindítóval kezdődik, letilthatja az SAS-hitelesítést, valamint korlátozhatja az engedélyezést, hogy csak az OAuth 2.0-t használja a Microsoft Entra-azonosítóval. Standard munkafolyamatok esetén más hitelesítési típusokat is használhat az SAS letiltása nélkül.

Az Azure Logic Apps támogatja a Microsoft Entra ID OAuth hozzáférési jogkivonatok tulajdonosi vagybirtoklási igazolási típusú (csak használatalapú logikai alkalmazás) engedélyezési sémáit. A

Authorizationhozzáférési jogkivonat fejlécének azonban meg kell adnia a típust vagyPoPaBearertípust. A PoP-jogkivonatok beszerzéséről és használatáról további információt a Birtoklási igazolás (PoP) jogkivonat beszerzése című témakörben talál.A Használat logikai alkalmazás erőforrása maximális számú engedélyezési szabályzatra korlátozódik. Az egyes engedélyezési szabályzatok maximális számú jogcímet is megadhatnak. További információ: Az Azure Logic Apps korlátai és konfigurációja.

Az engedélyezési szabályzatnak tartalmaznia kell legalább a Kiállító jogcímet, amely a Microsoft Entra-azonosító kiállítójaként vagy (OAuth V2) kezdődő

https://sts.windows.net/https://login.microsoftonline.com/értékkel rendelkezik.Tegyük fel például, hogy a logikai alkalmazás erőforrása olyan engedélyezési szabályzattal rendelkezik, amely két jogcímtípust igényel, a Célközönséget és a Kiállítót. A dekódolt hozzáférési jogkivonatok hasznos adatokra vonatkozó mintaszakasza mindkét jogcímtípust tartalmazza, ahol

auda Célközönség értékissés a Kiállító értéke:{ "aud": "https://management.core.windows.net/", "iss": "https://sts.windows.net/<Azure-AD-issuer-ID>/", "iat": 1582056988, "nbf": 1582056988, "exp": 1582060888, "_claim_names": { "groups": "src1" }, "_claim_sources": { "src1": { "endpoint": "https://graph.windows.net/7200000-86f1-41af-91ab-2d7cd011db47/users/00000-f433-403e-b3aa-7d8406464625d7/getMemberObjects" } }, "acr": "1", "aio": "AVQAq/8OAAAA7k1O1C2fRfeG604U9e6EzYcy52wb65Cx2OkaHIqDOkuyyr0IBa/YuaImaydaf/twVaeW/etbzzlKFNI4Q=", "amr": [ "rsa", "mfa" ], "appid": "c44b4083-3bb0-00001-b47d-97400853cbdf3c", "appidacr": "2", "deviceid": "bfk817a1-3d981-4dddf82-8ade-2bddd2f5f8172ab", "family_name": "Sophia Owen", "given_name": "Sophia Owen (Fabrikam)", "ipaddr": "167.220.2.46", "name": "sophiaowen", "oid": "3d5053d9-f433-00000e-b3aa-7d84041625d7", "onprem_sid": "S-1-5-21-2497521184-1604012920-1887927527-21913475", "puid": "1003000000098FE48CE", "scp": "user_impersonation", "sub": "KGlhIodTx3XCVIWjJarRfJbsLX9JcdYYWDPkufGVij7_7k", "tid": "aaaabbbb-0000-cccc-1111-dddd2222eeee", "unique_name": "SophiaOwen@fabrikam.com", "upn": "SophiaOwen@fabrikam.com", "uti": "TPJ7nNNMMZkOSx6_uVczUAA", "ver": "1.0" }

Engedélyezze az OAuth 2.0-t a Microsoft Entra-azonosítóval egyetlen lehetőségként a kérelemvégpont meghívására (csak használat esetén)

A kérelemalapú végpontok esetében korlátozhatja az engedélyezést, hogy csak az OAuth 2.0-t használja a Microsoft Entra-azonosítóval. Ez a beállítás akkor is működik, ha a közös hozzáférésű jogosultságkód (SAS) hitelesítését is letiltja.

A Használat munkafolyamathoz állítsa be a Kérelem eseményindítóját vagy a HTTP Webhook-eseményindítót azzal a képességgel, hogy ellenőrizze az OAuth hozzáférési jogkivonatot az "Engedélyezés" fejlécnek a Kérelem vagy a HTTP webhook eseményindító kimenetében való szerepeltetéséhez szükséges lépések végrehajtásával.

Feljegyzés

Ez a lépés láthatóvá teszi a

Authorizationfejlécet a munkafolyamat futtatási előzményeiben és az eseményindító kimeneteiben.Az Azure Portalon nyissa meg a Használat munkafolyamatot a tervezőben.

A tervezőn válassza ki az eseményindítót. A megnyíló információs panelen válassza a Beállítások lehetőséget.

Az általános>triggerfeltételek között válassza a Hozzáadás lehetőséget. Az eseményindító feltétel mezőjébe írja be a következő kifejezések egyikét a használni kívánt jogkivonattípus alapján:

@startsWith(triggerOutputs()?['headers']?['Authorization'], 'Bearer')-vagy-

@startsWith(triggerOutputs()?['headers']?['Authorization'], 'PoP')

Ha a megfelelő engedély nélkül hívja meg az eseményindító végpontot, a futtatási előzmények csak úgy jelenítik meg az eseményindítót, mintha Skipped az eseményindító feltétel meghiúsult volna.

Birtoklás igazolása (PoP) jogkivonat lekérése

A Microsoft Authentication Library (MSAL) kódtárak PoP-jogkivonatokat biztosítanak a használathoz. Ha a meghívni kívánt Használat logikai alkalmazás munkafolyamatához PoP-jogkivonatra van szükség, ezt a jogkivonatot az MSAL-kódtárak használatával szerezheti be. Az alábbi minták a PoP-jogkivonatok beszerzését mutatják be:

Ha a PoP-jogkivonatot a Consumption logikai alkalmazás munkafolyamatával szeretné használni, kövesse az OAuth Microsoft Entra-azonosítóval való beállításának lépéseit.

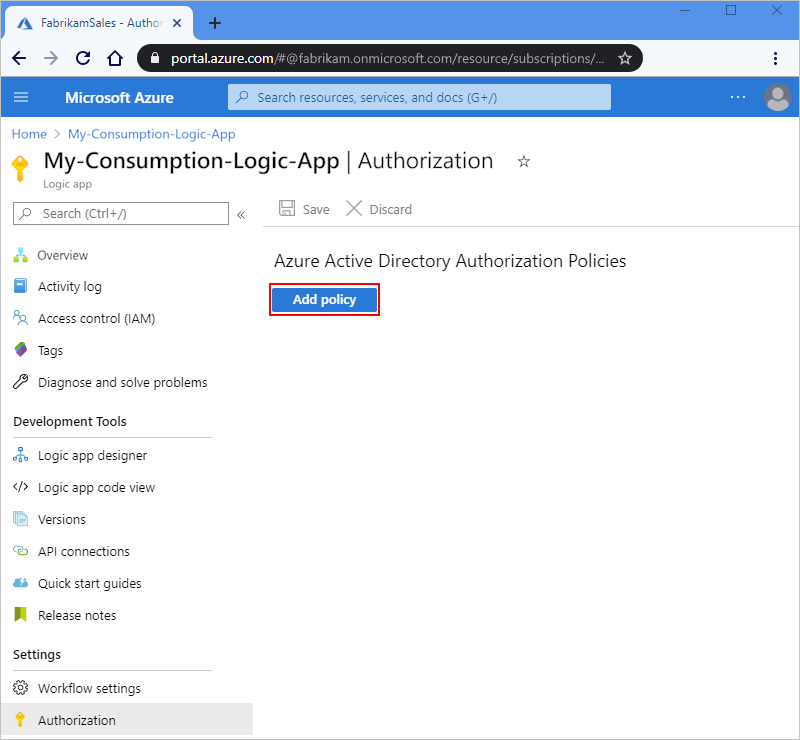

OAuth engedélyezése a Microsoft Entra-azonosítóval a Consumption logikai alkalmazás erőforrásához

Ha engedélyezési szabályzatot szeretne hozzáadni a Consumption logikai alkalmazáshoz, kövesse az Azure Portal vagy az Azure Resource Manager-sablon lépéseit:

Az Azure Portalon nyissa meg a Consumption logikai alkalmazást és a munkafolyamatot a tervezőben.

A logikai alkalmazás menü Beállítások területén válassza az Engedélyezés lehetőséget.

Az Engedélyezés lapon válassza a Szabályzat hozzáadása lehetőséget.

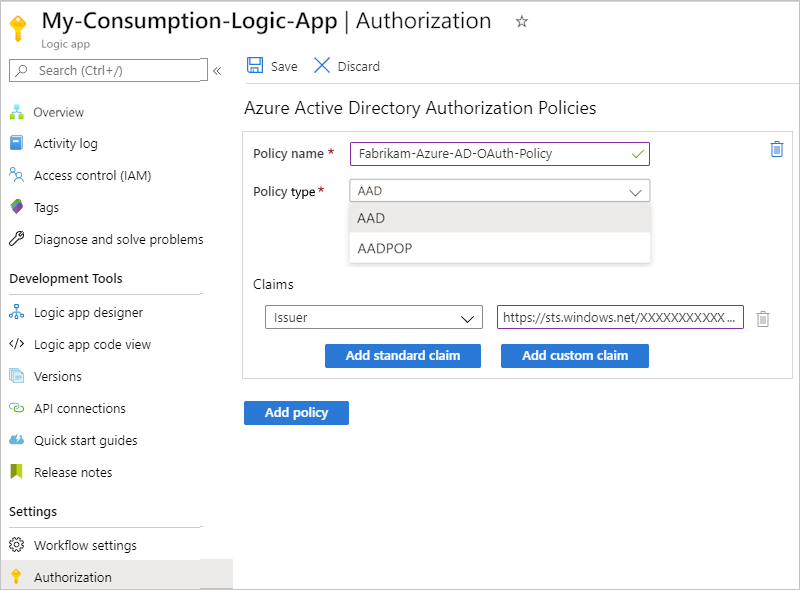

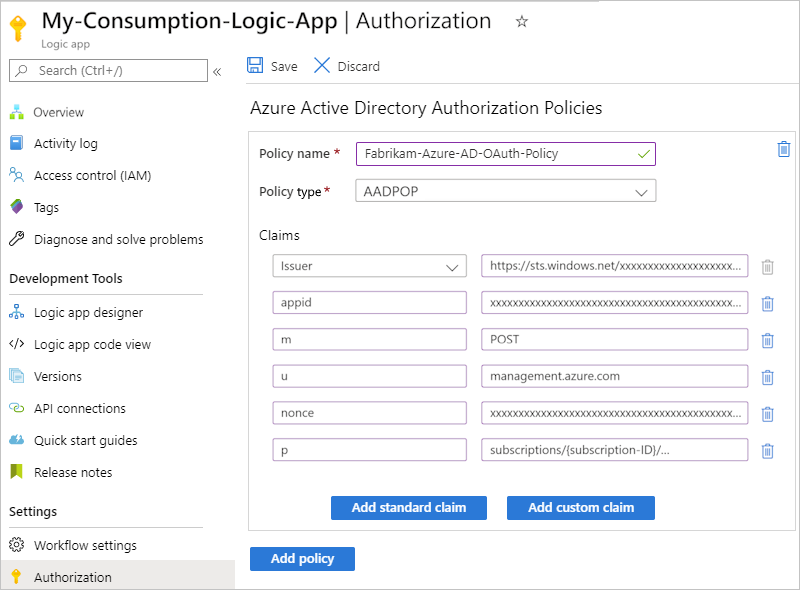

Adja meg az engedélyezési szabályzattal kapcsolatos információkat a logikai alkalmazás által elvárt jogcímtípusok és értékek megadásával a kérelem eseményindítójának bejövő hívásai által megjelenített hozzáférési jogkivonatban:

Tulajdonság Kötelező Típus Leírás Szabályzat neve Igen Sztring Az engedélyezési szabályzathoz használni kívánt név Szabályzat típusa Igen Sztring Tulajdonosi típusú jogkivonatok AAD-jének vagy AADPOP-nak a tulajdonjog igazolása típusú jogkivonatokhoz. Igénylések Igen Sztring Kulcs-érték pár, amely meghatározza a munkafolyamat Kérés eseményindítója által elvárt jogcímtípust és értéket az eseményindító minden bejövő hívása által bemutatott hozzáférési jogkivonatban. A standard jogcím hozzáadása lehetőséget választva bármilyen standard jogcímet hozzáadhat. Ha egy PoP-jogkivonatra jellemző jogcímet szeretne hozzáadni, válassza az Egyéni jogcím hozzáadása lehetőséget.

Elérhető standard jogcímtípusok:

- Kibocsátó

- Hallgatóság

- Tárgy

- JWT-azonosító (JSON webes jogkivonat azonosítója)

Követelmények:

- A Jogcímek listájának legalább tartalmaznia kell a Kiállító jogcímet, amelynek értéke a Microsoft Entra-kiállító azonosítójávalhttps://sts.windows.net/kezdődik vagyhttps://login.microsoftonline.com/azt adja meg.

- Minden jogcímnek egyetlen sztringértéknek kell lennie, nem pedig értéktömbnek. Létrehozhat például egy jogcímet , amelynek típusa a Szerepkör , az érték pedig a Fejlesztő . Nem lehet olyan jogcíme, amely típusként szerepkörrel és a Developer and Program Manager értékekkel rendelkezik.

- A jogcím értéke legfeljebb karakterszámra korlátozódik.

Ezekről a jogcímtípusokról további információt a Microsoft Entra biztonsági jogkivonatokban található Jogcímek című témakörben talál. Megadhatja saját jogcímtípusát és értékét is.Az alábbi példa egy PoP-jogkivonat adatait mutatja be:

Egy másik jogcím hozzáadásához válasszon az alábbi lehetőségek közül:

Másik jogcímtípus hozzáadásához válassza a Standard jogcím hozzáadása lehetőséget, válassza ki a jogcímtípust, és adja meg a jogcím értékét.

Saját jogcím hozzáadásához válassza az Egyéni jogcím hozzáadása lehetőséget. További információkért tekintse át , hogyan adhat meg opcionális jogcímeket az alkalmazásnak. Az egyéni jogcím ezután a JWT-azonosító részeként lesz tárolva; például

"tid": "aaaabbbb-0000-cccc-1111-dddd2222eeee".

Másik engedélyezési szabályzat hozzáadásához válassza a Szabályzat hozzáadása lehetőséget. Ismételje meg az előző lépéseket a szabályzat beállításához.

Amikor elkészült, válassza a Mentés lehetőséget.

Ha a

Authorizationhozzáférési jogkivonat fejlécét szeretné belefoglalni a kérelemalapú eseményindító kimeneteibe, tekintse át az Engedélyezés fejlécének belefoglalása a kérelembe és a HTTP webhook-eseményindító kimeneteit.

A munkafolyamat tulajdonságai, például a szabályzatok nem jelennek meg a munkafolyamat kódnézetében az Azure Portalon. A szabályzatok programozott eléréséhez hívja meg a következő API-t az Azure Resource Manageren keresztül: https://management.azure.com/subscriptions/{Azure-subscription-ID}/resourceGroups/{Azure-resource-group-name}/providers/Microsoft.Logic/workflows/{your-workflow-name}?api-version=2016-10-01&_=1612212851820. Győződjön meg arról, hogy lecseréli az Azure-előfizetés azonosítójának, az erőforráscsoport nevének és a munkafolyamat nevének helyőrző értékeit.

Adja meg az "Engedélyezés" fejlécet a Kérelem vagy a HTTP webhook-eseményindító kimenetében

Azon logikai alkalmazások esetében, amelyek engedélyezik az OAuth-ot a Microsoft Entra-azonosítóval a kérelemalapú eseményindítók elérésére irányuló bejövő hívások engedélyezéséhez, engedélyezheti, hogy a Kérelem eseményindító vagy a HTTP Webhook-eseményindító kimenete tartalmazza az Authorization OAuth hozzáférési jogkivonat fejlécét. Az eseményindító mögöttes JSON-definíciójában adja hozzá és állítsa be a tulajdonságot a operationOptions következőre IncludeAuthorizationHeadersInOutputs: . Íme egy példa a Kérés eseményindítóra:

"triggers": {

"manual": {

"inputs": {

"schema": {}

},

"kind": "Http",

"type": "Request",

"operationOptions": "IncludeAuthorizationHeadersInOutputs"

}

}

További információkért tekintse át az alábbi témaköröket:

- Sémahivatkozás eseményindítókhoz és művelettípusokhoz – Kérelem-eseményindító

- Sémahivatkozás trigger- és művelettípusokhoz – HTTP Webhook-eseményindító

- Sémahivatkozás trigger- és művelettípusokhoz – Műveleti beállítások

Közös hozzáférésű jogosultságkód (SAS) kulcs vagy jogkivonat létrehozása

Amikor egy munkafolyamat egy kérelemalapú eseményindítóval kezdődik, és első alkalommal menti a munkafolyamatot, az Azure Logic Apps létrehoz egy hívható végpontot az eseményindítón. Ez a végpont olyan URL-címmel rendelkezik, amely bejövő hívásokat vagy kéréseket fogadhat a munkafolyamat elindításához. Az URL-cím tartalmaz egy közös hozzáférésű jogosultságkódot (SAS), amely egy kulcs vagy jogkivonat, amely engedélyeket ad például a tárolási szolgáltatásoknak. Ez a végpont URL-címe a következő formátumot használja:

https://<request-endpoint-URI>sp=<permissions>sv=<SAS-version>sig=<signature>

Ha például meg szeretné tekinteni ezt az URL-címet egy Kérelem eseményindítóban, keresse meg az eseményindító HTTP URL-tulajdonságát:

A teljes URL-cím a következő példához hasonlóan néz ki:

https://{domain}:443/workflows/XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX/triggers/When_a_HTTP_request_is_received/paths/invoke?api-version=2016-10-01&sp=%2Ftriggers%2FWhen_a_HTTP_request_is_received%2Frun&sv=1.0&sig=ZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZ

Az URL sasa lekérdezési paraméterekkel rendelkezik, amelyeket az alábbi táblázat ír le:

| Lekérdezési paraméter | Leírás |

|---|---|

sp |

Megadja az engedélyezett HTTP-metódusok engedélyeit. |

sv |

Megadja az aláírás létrehozásához használni kívánt SAS-verziót. |

sig |

Megadja az eseményindítóhoz való hozzáférés hitelesítéséhez használandó aláírást. Ezt az aláírást az SHA256 algoritmus használatával hozza létre egy titkos hozzáférési kulccsal az összes URL-útvonalon és tulajdonságon. Ez a kulcs titkos és titkosított marad, a logikai alkalmazással együtt tárolja, és soha nem lesz közzétéve vagy közzétéve. A logikai alkalmazás csak azokat az eseményindítókat engedélyezi, amelyek a titkos kulccsal létrehozott érvényes aláírást tartalmaznak. |

Fontos

Győződjön meg arról, hogy az SAS-kulcsot ugyanúgy védi, mint a fiókkulcsot a jogosulatlan használattól. Állítson be vagy tervezze meg a feltört hozzáférési kulcs visszavonását. Használjon belátást a hozzáférési kulcsokat használó URI-k terjesztésekor, és csak biztonságos kapcsolaton, például HTTPS-en keresztül terjesztheti az ilyen URI-kat. Győződjön meg arról, hogy csak olyan műveleteket hajt végre, amelyek https-kapcsolaton keresztül használnak hozzáférési kulcsot. Bárki, aki rendelkezik érvényes kulccsal rendelkező URI-val, hozzáférhet a társított erőforráshoz. A biztonság fenntartása és a logikaialkalmazás-munkafolyamathoz való hozzáférés védelme érdekében a hozzáférési kulcsokat rendszeres ütemezés szerint kell újragenerálni, mivel előfordulhat, hogy meg kell felelniük a biztonsági szabályzatoknak, vagy veszélybe kerülhetnek. Így meggyőződhet arról, hogy csak az engedélyezett kérések indíthatják el a munkafolyamatot, ami megvédi az adatokat és a folyamatokat a jogosulatlan hozzáféréstől.

Ha SAS-kulcsot használ a tárolási szolgáltatások eléréséhez, a Microsoft azt javasolja, hogy fiókkulcs helyett hozzon létre egy felhasználói delegálási SAS-t, amely a Microsoft Entra-azonosítóval van védve.

Az optimális biztonság érdekében a Microsoft azt javasolja, hogy a Microsoft Entra ID-t felügyelt identitásokkal használja a hitelesítéshez, amikor csak lehetséges. Ez a beállítás kiváló biztonságot nyújt anélkül, hogy hitelesítő adatokat kellene megadnia. Az Azure kezeli ezt az identitást, és segít a hitelesítési adatok biztonságának megőrzésében, hogy ne kelljen kezelnie ezeket a bizalmas információkat. Az Azure Logic Appshez tartozó felügyelt identitás beállításához tekintse meg az Azure-erőforrások hozzáférésének és kapcsolatainak hitelesítése felügyelt identitásokkal az Azure Logic Appsben című témakört.

A kérelemalapú eseményindítók végpontjára irányuló bejövő hívások csak egy engedélyezési sémát használhatnak, sas vagy OAuth 2.0 microsoft Entra-azonosítóval. Bár az egyik séma használata nem tiltja le a másikat, ha mindkét sémát egyszerre használja, az Azure Logic Apps hibát okoz, mert a szolgáltatás nem tudja, hogy melyik sémát válassza.

Ha a Kérelem eseményindítóval kezdődő Használat munkafolyamattal rendelkezik, letilthatja az SAS-hitelesítést. Ez a beállítás akkor is működik, ha az engedélyezést is korlátozza, hogy csak az OAuth 2.0-t használja a Microsoft Entra-azonosítóval. Standard munkafolyamatok esetén más hitelesítési típusokat is használhat az SAS letiltása nélkül.

Az SAS-kulcsok használatakor a biztonsággal kapcsolatos további információkért tekintse meg az útmutató alábbi szakaszait:

- Hozzáférési kulcsok újragenerálása

- Lejáró visszahívási URL-címek létrehozása

- URL-címek létrehozása elsődleges vagy másodlagos kulccsal

A közös hozzáférésű jogosultságkód (SAS) hitelesítésének letiltása (csak használat)

Alapértelmezés szerint egy kérelemalapú eseményindító sas-hitelesítéssel rendelkezik. Az eseményindító végponti URL-címe egy SAS-t tartalmaz a lekérdezési paraméterektől kezdve, sp-<permissions>sv-<SAS-version>sig=<signature>például:

https://{domain}:443/workflows/XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX/triggers/When_a_HTTP_request_is_received/paths/invoke?api-version=2016-10-01&sp=%2Ftriggers%2FWhen_a_HTTP_request_is_received%2Frun&sv=1.0&sig=ZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZ

Ha a Használat munkafolyamat a Kérelem eseményindítóval kezdődik, és az OAuthot a Microsoft Entra-azonosítóval szeretné használni, letilthatja az SAS-hitelesítést a munkafolyamat futtatásával kapcsolatos hibák és problémák elkerülése érdekében. Biztonsági réteget is hozzáadhat a titkos kódoktól való függőség eltávolításával, ami csökkenti a titkos kódok naplózásának vagy kiszivárgásának kockázatát.

Ez a beállítás akkor is működik, ha az OAuth 2.0-t a Microsoft Entra-azonosítóval is engedélyezi egyetlen lehetőségként egy kérésalapú végpont meghívásához. Standard munkafolyamatok esetén más hitelesítési típusokat is használhat az SAS letiltása nélkül.

Feljegyzés

Ez a művelet letiltja az SAS-hitelesítést a bejövő kérelmek esetében, és letiltja a meglévő SAS-kulcsok vagy aláírások működését. Az SAS-kulcsok vagy -aláírások azonban továbbra is érvényesek maradnak, és továbbra is működnek, ha ismét engedélyezi az SAS-hitelesítést. Ha új verziók létrehozásával szeretné letiltani az SAS-kulcsokat és az aláírásokat, olvassa el a hozzáférési kulcsok újragenerálásával kapcsolatos témakört.

Az SAS-hitelesítés letiltása után a Kérés eseményindító végponti URL-címe már nem tartalmazza az SAS-kulcsot, például:

https://{domain}:443/workflows/XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX/triggers/When_a_HTTP_request_is_received/paths/invoke?api-version=2016-10-01

Előfeltételek

Ehhez a feladathoz szüksége van egy eszközre a REST API-hívások küldéséhez, például:

- Visual Studio Code a Visual Studio Marketplace bővítményével

- PowerShell Invoke-RestMethod

- Microsoft Edge – Hálózati konzol eszköz

- Bruno

- csavarodik

Figyelemfelhívás

Olyan helyzetekben, ahol bizalmas adatokkal rendelkezik, például hitelesítő adatokkal, titkos kódokkal, hozzáférési jogkivonatokkal, API-kulcsokkal és más hasonló információkkal, mindenképpen használjon olyan eszközt, amely a szükséges biztonsági funkciókkal védi az adatokat, offline vagy helyileg működik, nem szinkronizálja az adatokat a felhőbe, és nem követeli meg, hogy online fiókba jelentkezzen be. Így csökkentheti a bizalmas adatok nyilvános közzétételével járó kockázatokat.

Az sas által engedélyezett vagy letiltott eseményindítók keresése

Ha az SAS-hitelesítés le van tiltva, az eseményindító végponti URL-címe már nem tartalmazza az SAS-kulcsot. A Használat munkafolyamat-definíció tartalmazza a sasAuthenticationPolicy JSON objektumot is. Ez az objektum egy letiltott állapottulajdonságú, például:

"properties": {

"accessControl": {

"triggers": {

"sasAuthenticationPolicy": {

"state": "Disabled"

}

}

}

}

Ha olyan használati munkafolyamatokat szeretne keresni, ahol az SAS engedélyezve van vagy le van tiltva, ellenőrizze, hogy a munkafolyamat-definíció tartalmazza-e azt a sasAuthenticationPolicy objektumot, amelyben az állapottulajdonság le van tiltva.

A REST API-hívásokat küldő eszközével a munkafolyamatokkal kapcsolatos információk lekérése – A művelet lekérése a következő GET kérés használatával, például:

GET https://management.azure.com/subscriptions/{subscription-ID}/resourceGroups/{resource-group-name}/providers/Microsoft.Logic/workflows/{workflow-name}?api-version=2016-06-01A munkafolyamatok kimenetének lekérése – Művelet lekérése, és annak ellenőrzése, hogy a sasAuthenticationPolicy objektum létezik-e, ahol az állapottulajdonság le van tiltva.

Adja hozzá a sasAuthenticationPolicy tulajdonságot a munkafolyamat-definícióhoz

Azon használati munkafolyamatok esetében, ahol le szeretné tiltani az SAS-hitelesítést, kövesse az alábbi lépéseket:

Ha még nem tette meg, a munkafolyamattal kapcsolatos információk lekérése a Munkafolyamatok futtatásával – Művelet lekérése a következő GET kéréssel, például:

GET https://management.azure.com/subscriptions/{subscription-ID}/resourceGroups/{resource-group-name}/providers/Microsoft.Logic/workflows/{workflow-name}?api-version=2016-06-01A munkafolyamatok kimenetének lekérése – Művelet lekérése , majd manuálisan adja hozzá a következő elemeket:

Az objektumban

propertiesadjon hozzá egyaccessControlobjektumot tartalmazó objektumottriggers, ha nincs ilyen.Az objektumban

triggersadjon hozzá egysasAuthenticationPolicyobjektumot, amely astatekövetkező tulajdonságotDisabledtartalmazza: .

Amikor végzett, a szerkesztett rész a következő példához hasonlóan néz ki:

"properties": { "accessControl": { "triggers": { "sasAuthenticationPolicy": { "state": "Disabled" } } } }Küldjön egy másik kérést a munkafolyamat frissítésére a kérelem törzsében bemenetként használt szerkesztett kimenettel a Munkafolyamatok – Frissítés művelet futtatásával a következő PUT-kérés használatával, például:

PUT https://management.azure.com/subscriptions/{subscription-ID}/resourceGroups/{resource-group-name}/providers/Microsoft.Logic/workflows/{workflow-name}?api-version=2016-06-01Az Azure Portalon nyissa meg a Használat munkafolyamatot a tervezőben, és győződjön meg arról, hogy a kérésindító URL-címe már nem tartalmazza az SAS-t.

Az OAuth 2.0 Microsoft Entra-azonosítóval való engedélyezéséhez a logikai alkalmazás erőforrásszintjén adjon hozzá egy engedélyezési szabályzatot az OAuthhoz a Microsoft Entra ID azonosítóval.

További információ: OAuth 2.0 engedélyezése Microsoft Entra-azonosítóval.

Hozzáférési kulcsok újragenerálása

A biztonság fenntartása és a logikaialkalmazás-munkafolyamathoz való hozzáférés védelme érdekében a hozzáférési kulcsokat rendszeres ütemezés szerint kell újragenerálni, mivel előfordulhat, hogy meg kell felelniük a biztonsági szabályzatoknak, vagy veszélybe kerülhetnek. Így meggyőződhet arról, hogy csak az engedélyezett kérések indíthatják el a munkafolyamatot, ami megvédi az adatokat és a folyamatokat a jogosulatlan hozzáféréstől.

Ha bármikor új hozzáférési kulcsot szeretne létrehozni, használja az Azure REST API-t vagy az Azure Portalt. A rendszer érvényteleníti a régi kulcsot használó összes korábban létrehozott URL-címet vagy URL-címet, és már nem rendelkezik engedéllyel a logikai alkalmazás munkafolyamatának aktiválásához. A regeneráció után lekért URI-k az új hozzáférési kulccsal vannak aláírva.

Az Azure Portalon nyissa meg azt a logikai alkalmazás-erőforrást, amely az újragenerálni kívánt kulcsot használja.

A logikai alkalmazás erőforrásmenüjének Beállítások területén válassza a Hozzáférési kulcsok lehetőséget.

Válassza ki az újragenerálni kívánt kulcsot, és fejezze be a folyamatot.

Fontos

Győződjön meg arról, hogy a hozzáférési kulcsot ugyanúgy védi, mint a fiókkulcsot a jogosulatlan használat ellen. Állítson be vagy tervezze meg a feltört hozzáférési kulcs visszavonását. Használjon belátást a hozzáférési kulcsokat használó URI-k terjesztésekor, és csak biztonságos kapcsolaton, például HTTPS-en keresztül terjesztheti az ilyen URI-kat. Győződjön meg arról, hogy csak olyan műveleteket hajt végre, amelyek https-kapcsolaton keresztül használnak hozzáférési kulcsot. Bárki, aki rendelkezik érvényes kulccsal rendelkező URI-val, hozzáférhet a társított erőforráshoz.

Ha SAS-kulcsot használ a tárolási szolgáltatások eléréséhez, a Microsoft azt javasolja, hogy fiókkulcs helyett hozzon létre egy felhasználói delegálási SAS-t, amely a Microsoft Entra-azonosítóval van védve.

Az optimális biztonság érdekében a Microsoft azt javasolja, hogy a Microsoft Entra ID-t felügyelt identitásokkal használja a hitelesítéshez, ha lehetséges. Ez a beállítás kiváló biztonságot nyújt anélkül, hogy hitelesítő adatokat kellene megadnia. Az Azure kezeli ezt az identitást, és segít a hitelesítési adatok biztonságának megőrzésében, hogy ne kelljen kezelnie ezeket a bizalmas információkat. Az Azure Logic Appshez tartozó felügyelt identitás beállításához tekintse meg az Azure-erőforrások hozzáférésének és kapcsolatainak hitelesítése felügyelt identitásokkal az Azure Logic Appsben című témakört.

Lejáró visszahívási URL-címek létrehozása

Ha megosztja egy kérésalapú eseményindító végponti URL-címét más felekkel, létrehozhat visszahívási URL-címeket, amelyek meghatározott kulcsokat használnak, és lejárati dátumokkal rendelkeznek. Így zökkenőmentesen helyezheti el a kulcsokat, vagy korlátozhatja a hozzáférést a logikai alkalmazás aktiválásához egy adott időkorlát alapján. Egy URL lejárati dátumának megadásához használja az Azure Logic Apps REST API-t, például:

POST /subscriptions/{subscription-ID}/resourceGroups/{resource-group-name}/providers/Microsoft.Logic/workflows/{workflow-name}/triggers/{trigger-name}/listCallbackUrl?api-version=2016-06-01

A törzsbe foglalja bele a NotAfter tulajdonságot egy JSON-dátumsztring használatával. Ez a tulajdonság egy visszahívási URL-címet ad vissza, amely csak a dátumig és az NotAfter időpontig érvényes.

URL-címek létrehozása elsődleges vagy másodlagos titkos kulccsal

Amikor visszahívási URL-címeket hoz létre vagy listáz egy kérésalapú eseményindítóhoz, megadhatja az URL-cím aláírásához használandó kulcsot. Egy adott kulccsal aláírt URL-cím létrehozásához használja az Azure Logic Apps REST API-t, például:

POST /subscriptions/{subscription-ID}/resourceGroups/{resource-group-name}/providers/Microsoft.Logic/workflows/{workflow-name}/triggers/{trigger-name}/listCallbackUrl?api-version=2016-06-01

A törzsben adja meg a KeyType tulajdonságot vagy PrimarySecondarya . Ez a tulajdonság a megadott biztonsági kulcs által aláírt URL-címet adja vissza.

A logikai alkalmazás munkafolyamatának közzététele az Azure API Management használatával

További hitelesítési protokollok és lehetőségek érdekében fontolja meg a logikai alkalmazás munkafolyamatának API-ként való felfedét az Azure API Management használatával. Ez a szolgáltatás gazdag monitorozási, biztonsági, szabályzat- és dokumentációs képességeket biztosít minden végponthoz. Az API Management nyilvános vagy privát végpontot tehet közzé a logikai alkalmazás számára. A végponthoz való hozzáférés engedélyezéséhez használhatja az OAuthot Microsoft Entra-azonosítóval, ügyféltanúsítvánnyal vagy más biztonsági szabványokkal. Amikor az API Management kérést kap, a szolgáltatás elküldi a kérést a logikai alkalmazásnak, és végig végrehajtja a szükséges átalakításokat vagy korlátozásokat. Ha azt szeretné, hogy csak az API Management hívja meg a logikai alkalmazás munkafolyamatát, korlátozhatja a logikai alkalmazás bejövő IP-címeit.

További információkért tekintse meg a következő dokumentációt:

- Az API Management ismertetése

- Webes API-háttérrendszer védelme az Azure API Managementben OAuth 2.0-hitelesítéssel a Microsoft Entra-azonosítóval

- API-k biztonságossá tétele ügyféltanúsítvány-hitelesítéssel az API Managementben

- API Management-hitelesítési szabályzatok

Bejövő IP-címek korlátozása

A közös hozzáférésű jogosultságkód (SAS) mellett érdemes lehet kifejezetten korlátozni azokat az ügyfeleket, amelyek meghívhatják a logikai alkalmazás munkafolyamatát. Ha például a kérelemvégpontot az Azure API Management használatával kezeli, korlátozhatja, hogy a logikai alkalmazás munkafolyamata csak a létrehozott API Management szolgáltatáspéldány IP-címéről fogadjon kérelmeket.

A megadott IP-címektől függetlenül továbbra is futtathat egy kérelemalapú eseményindítót tartalmazó logikaialkalmazás-munkafolyamatot a Munkafolyamat-eseményindítók – Műveleti kérelem futtatása vagy az API Management használatával. Ez a forgatókönyv azonban továbbra is megköveteli az Azure REST API-val való hitelesítést . Minden esemény megjelenik az Azure AuditNaplóban. Győződjön meg arról, hogy ennek megfelelően állítja be a hozzáférés-vezérlési szabályzatokat.

A logikaialkalmazás-munkafolyamat bejövő IP-címeinek korlátozásához kövesse az Azure Portal vagy az Azure Resource Manager-sablon megfelelő lépéseit. Egy érvényes IP-címtartomány a következő formátumokat használja: x.x.x.x/x vagy x.x.x.x-x.x.x.x

Az Azure Portalon az IP-címkorlátozás az eseményindítókat és a műveleteket is érinti, ellentétben az Engedélyezett bejövő IP-címek területen található portál leírásával. Ha külön szeretné beállítani ezt a szűrőt az eseményindítókhoz és a műveletekhez, használja az accessControl objektumot egy Azure Resource Manager-sablonban a logikai alkalmazás erőforrásához vagy a Munkafolyamat – Létrehozás vagy frissítés művelethez az Azure Logic Apps REST API-ban.

Használati munkafolyamatok

Az Azure Portalon nyissa meg a Consumption logikai alkalmazást a munkafolyamat-tervezőben.

A logikai alkalmazás menü Beállítások területén válassza a Munkafolyamat-beállítások lehetőséget.

A Hozzáférés-vezérlés konfigurációs szakasz Engedélyezett bejövő IP-címek területén válassza ki a forgatókönyv elérési útját:

Ha a munkafolyamatot meghívhatóvá szeretné tenni az Azure Logic Apps beépített műveletével, de csak beágyazott munkafolyamatként, válassza a Csak a többi Logic Apps lehetőséget. Ez a beállítás csak akkor működik, ha az Azure Logic Apps-művelet használatával hívja meg a beágyazott munkafolyamatot.

Ez a beállítás üres tömböt ír a logikai alkalmazás erőforrásához, és megköveteli, hogy csak a beépített Azure Logic Apps-műveletet használó szülő munkafolyamatokból érkező hívások aktiválják a beágyazott munkafolyamatot.

Ahhoz, hogy a munkafolyamat meghívható legyen a HTTP-művelet használatával, de csak beágyazott munkafolyamatként, válassza ki az adott IP-tartományokat. Amikor megjelenik az eseményindítók IP-tartománya , adja meg a szülő munkafolyamat kimenő IP-címét. Egy érvényes IP-címtartomány a következő formátumokat használja: x.x.x.x/x vagy x.x.x.x-x.x.x.x

Feljegyzés

Ha a Csak más Logic Apps lehetőséget és a HTTP-műveletet használja a beágyazott munkafolyamat meghívásához, a hívás le lesz tiltva, és "401 Jogosulatlan" hibaüzenet jelenik meg.

Azokban az esetekben, amikor korlátozni szeretné a más IP-címekről érkező hívásokat, az eseményindítók IP-címtartományainak megjelenésekor adja meg az eseményindító által elfogadott IP-címtartományokat. Egy érvényes IP-címtartomány a következő formátumokat használja: x.x.x.x/x vagy x.x.x.x-x.x.x.x

Ha szeretné, a Hívások korlátozása csoportban adja meg a bemeneti és kimeneti üzenetek lekérését a futtatási előzményektől a megadott IP-címekig, megadhatja a bejövő hívások IP-címtartományait, amelyek hozzáférhetnek a bemeneti és kimeneti üzenetekhez a futtatási előzményekben.

Standard munkafolyamatok

Nyissa meg a Standard logikai alkalmazás erőforrását az Azure Portalon.

A logikai alkalmazás menü Beállítások területén válassza a Hálózatkezelés lehetőséget.

A bejövő forgalom konfigurációs szakaszában, a Nyilvános hálózati hozzáférés mellett válassza az Engedélyezve lehetőséget hozzáférés-korlátozás nélkül.

A Hozzáférési korlátozások lapon, az Alkalmazáshozzáférés területen válassza az Engedélyezve lehetőséget a virtuális hálózatok és AZ IP-címek közül.

A Helyhozzáférés és -szabályok területen a Főwebhely lapon adjon hozzá egy vagy több szabályt az adott IP-tartományokból érkező kérelmek engedélyezéséhez vagy elutasításához. Egy érvényes IP-címtartomány a következő formátumokat használja: x.x.x.x/x vagy x.x.x.x-x.x.x.x

További információ: Bejövő IP-címek blokkolása az Azure Logic Appsben (Standard).

Más szolgáltatásokra és rendszerekre irányuló kimenő hívások elérése

A célvégpont képességei alapján a HTTP-eseményindító vagy a HTTP-művelet által küldött kimenő hívások támogatják a titkosítást, és azokat a Transport Layer Security (TLS) 1.0, 1.1 vagy 1.2, korábbi nevén Secure Sockets Layer (SSL) biztosítja. Az Azure Logic Apps egyeztet a célvégponttal a lehető legmagasabb támogatott verzióval. Ha például a célvégpont támogatja az 1.2-t, a HTTP-eseményindító vagy -művelet először az 1.2-t használja. Ellenkező esetben az összekötő a következő legmagasabb támogatott verziót használja.

Ez a lista a TLS/SSL önaláírt tanúsítványokkal kapcsolatos információkat tartalmazza:

A több-bérlős Azure Logic Apps-környezet használatalapú logikai alkalmazás-munkafolyamatai esetében a HTTP-műveletek nem teszik lehetővé az önaláírt TLS-/SSL-tanúsítványokat. Ha a logikai alkalmazás HTTP-hívást indít egy kiszolgálóhoz, és egy TLS/SSL önaláírt tanúsítványt mutat be, a HTTP-hívás hiba miatt

TrustFailuremeghiúsul.Az egybérlős Azure Logic Apps-környezet standard logikai alkalmazás-munkafolyamatai esetében a HTTP-műveletek támogatják az önaláírt TLS-/SSL-tanúsítványokat. Ehhez a hitelesítési típushoz azonban el kell végeznie néhány további lépést. Ellenkező esetben a hívás meghiúsul. További információkért tekintse át az egybérlős Azure Logic Apps TLS-/SSL-tanúsítványhitelesítését.

Ha az ügyféltanúsítványt vagy az OAuth-ot a Microsoft Entra-azonosítóval szeretné használni a tanúsítvány hitelesítő adatainak típusával, akkor is el kell végeznie néhány további lépést ehhez a hitelesítési típushoz. Ellenkező esetben a hívás meghiúsul. További információkért tekintse meg az ügyféltanúsítványt vagy az egybérlős Azure Logic Appshez tartozó "Tanúsítvány" típusú Microsoft Entra-azonosítóval rendelkező OAuth-tanúsítványt.

Az alábbiakban további módszereket találhat a logikai alkalmazás munkafolyamataiból küldött hívásokat kezelő végpontok biztonságossá tételéhez:

Hitelesítés hozzáadása kimenő kérelmekhez.

Ha a HTTP-eseményindítót vagy -műveletet használja kimenő hívások küldésére, hozzáadhat hitelesítést a logikai alkalmazás által küldött kéréshez. Kiválaszthatja például az alábbi hitelesítési típusokat:

Hozzáférés korlátozása a logikai alkalmazás munkafolyamatának IP-címéről.

A logikaialkalmazás-munkafolyamatok végpontjaira irányuló összes hívás meghatározott, a logikai alkalmazások régióin alapuló IP-címekről származik. Olyan szűrést adhat hozzá, amely csak ezekről az IP-címekről fogadja a kérelmeket. Ezeknek az IP-címeknek a lekéréséhez tekintse át az Azure Logic Apps korlátait és konfigurációját.

A helyszíni rendszerekkel való kapcsolatok biztonságának javítása.

Az Azure Logic Apps integrációt biztosít ezekkel a szolgáltatásokkal, hogy biztonságosabb és megbízhatóbb helyszíni kommunikációt biztosítson.

Helyi adatátjáró

Az Azure Logic Apps számos felügyelt összekötője lehetővé teszi a helyszíni rendszerek, például a fájlrendszer, az SQL, a SharePoint és a DB2 biztonságos kapcsolatait. Az átjáró titkosított csatornákon keresztül küld adatokat a helyszíni forrásokból az Azure Service Buson keresztül. Minden forgalom az átjáróügynök biztonságos kimenő forgalmából származik. Megtudhatja , hogyan működik a helyszíni adatátjáró.

Csatlakozás az Azure API Managementen keresztül

Az Azure API Management helyszíni kapcsolati lehetőségeket biztosít, például helyek közötti virtuális magánhálózatot és ExpressRoute-integrációt a biztonságos proxyhoz és a helyszíni rendszerekkel való kommunikációhoz. Ha rendelkezik olyan API-val, amely hozzáférést biztosít a helyszíni rendszerhez, és az API-t egy API Management szolgáltatáspéldány létrehozásával tette közzé, meghívhatja ezt az API-t a logikai alkalmazás munkafolyamatából a munkafolyamat-tervező megfelelő API Management műveletének kiválasztásával.

Feljegyzés

Az összekötő csak azokat az API Management-szolgáltatásokat jeleníti meg, amelyek megtekintéséhez és csatlakoztatásához rendelkezik engedéllyel, de nem jeleníti meg a használatalapú API Management-szolgáltatásokat.

A logikai alkalmazás erőforrástípusa alapján kövesse a megfelelő lépéseket:

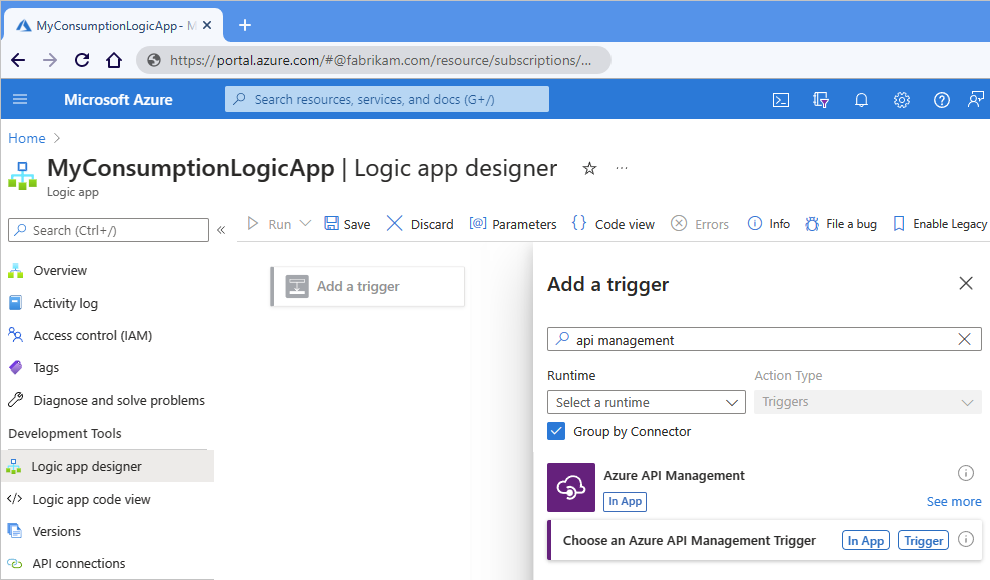

Használati munkafolyamatok

Attól függően, hogy API Management-eseményindítót vagy műveletet ad hozzá, kövesse az alábbi lépéseket:

Kivált:

A munkafolyamat-tervezőben válassza az Eseményindító hozzáadása lehetőséget.

Miután megnyílik az Eseményindító hozzáadása panel, írja be az API Management kifejezést a keresőmezőbe.

Az eseményindító eredménylistájában válassza az Azure API Management-eseményindító kiválasztása lehetőséget.

Művelet:

A munkafolyamat-tervezőben válassza ki azt a pluszjelet (+), amelyhez hozzá szeretné adni a műveletet.

Miután megnyílik a Művelet hozzáadása panel, a keresőmezőbe írja be az API Management kifejezést.

A művelet eredménylistájában válassza az Azure API Management-művelet kiválasztása lehetőséget.

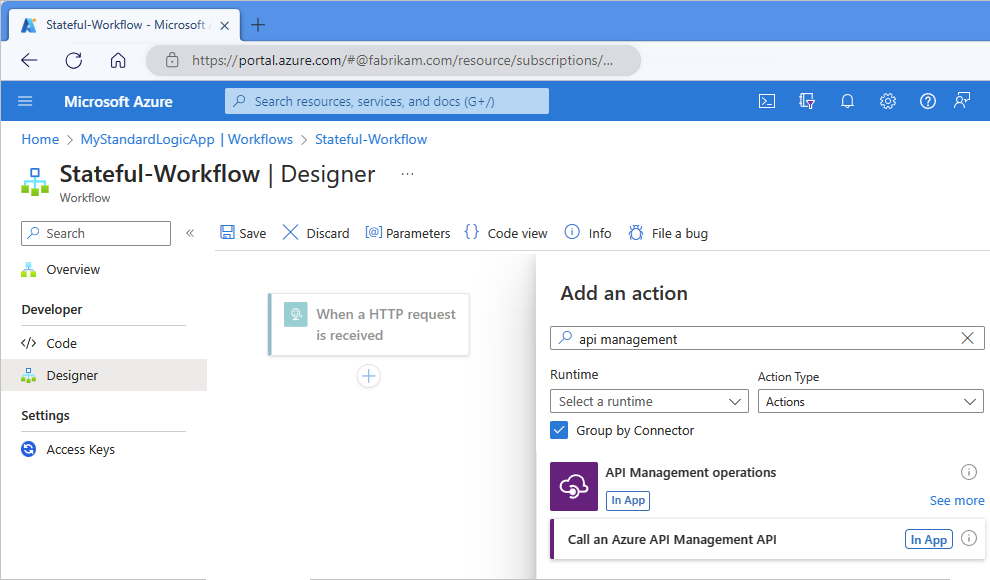

Az alábbi példa egy Azure API Management-eseményindító megkeresését mutatja be:

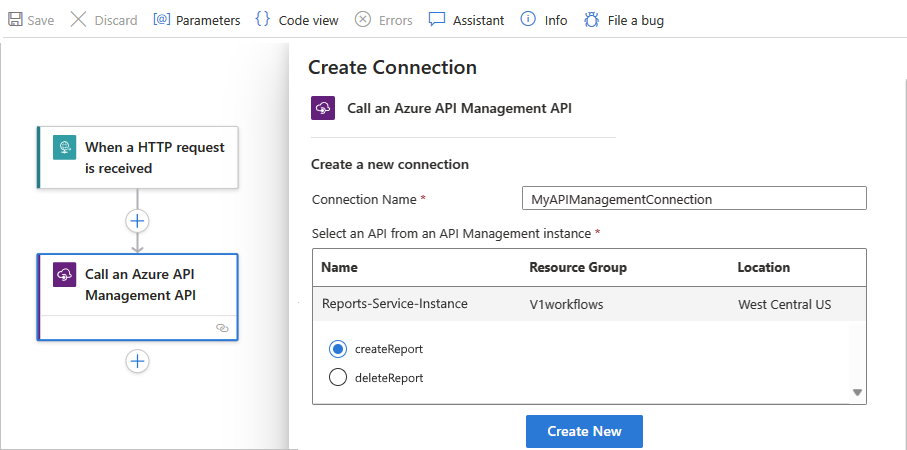

Az API Management szolgáltatáspéldányok listájában válassza ki a korábban létrehozott API Management szolgáltatáspéldányt.

Az API-műveletek listájában válassza ki a meghívni kívánt API-műveletet, majd válassza a Művelet hozzáadása lehetőséget.

Standard munkafolyamatok

Standard munkafolyamatok esetén csak API Management-műveleteket adhat hozzá, triggereket nem.

A munkafolyamat-tervezőben válassza ki azt a pluszjelet (+), amelyhez hozzá szeretné adni a műveletet.

Miután megnyílik a Művelet hozzáadása panel, a keresőmezőbe írja be az API Management kifejezést.

A művelet eredménylistájában válassza az Azure API Management API meghívása lehetőséget.

Az API Management szolgáltatáspéldányok listájában válassza ki a korábban létrehozott API Management szolgáltatáspéldányt.

Az API-műveletek listájában válassza ki a meghívni kívánt API-műveletet, majd válassza az Új létrehozása lehetőséget.

Hitelesítés hozzáadása kimenő hívásokhoz

A HTTP- és HTTPS-végpontok különböző típusú hitelesítést támogatnak. Bizonyos triggereken és műveleteken, amelyeket kimenő hívások vagy kérések küldéséhez használ ezekre a végpontokra, megadhatja a hitelesítési típust. A munkafolyamat-tervezőben a hitelesítési típus kiválasztását támogató eseményindítók és műveletek rendelkeznek hitelesítési tulajdonságtal. Előfordulhat azonban, hogy ez a tulajdonság alapértelmezés szerint nem mindig jelenik meg. Ezekben az esetekben az eseményindítón vagy a műveleten nyissa meg a Speciális paraméterek listáját, és válassza a Hitelesítés lehetőséget.

Fontos

A logikai alkalmazás munkafolyamata által kezelt bizalmas információk védelméhez használjon biztonságos paramétereket, és szükség szerint kódolja az adatokat. A paraméterek használatával és biztonságossá tételével kapcsolatos további információkért tekintse át az Access paraméterbemeneteit.

Az optimális biztonság érdekében a Microsoft azt javasolja, hogy a Microsoft Entra ID-t felügyelt identitásokkal használja a hitelesítéshez, ha lehetséges. Ez a beállítás kiváló biztonságot nyújt anélkül, hogy hitelesítő adatokat kellene megadnia. Az Azure kezeli ezt az identitást, és segít a hitelesítési adatok biztonságának megőrzésében, hogy ne kelljen kezelnie ezeket a bizalmas információkat. Az Azure Logic Appshez tartozó felügyelt identitás beállításához tekintse meg az Azure-erőforrások hozzáférésének és kapcsolatainak hitelesítése felügyelt identitásokkal az Azure Logic Appsben című témakört.

Alapszintű hitelesítés

HTTP-hívások esetén az alapszintű hitelesítés egy base64 kódolású sztringet használ, amely felhasználónevet és jelszót tartalmaz egy kéréshez. Ez a módszer titkosítás nélkül továbbítja a hitelesítő adatokat, és nagyobb biztonsági kockázatot jelent, kivéve, ha ezt a lehetőséget a HTTPS/SSL protokollal használja.

Fontos

Az optimális biztonság érdekében a Microsoft azt javasolja, hogy a Microsoft Entra ID-t felügyelt identitásokkal használja a hitelesítéshez, ha lehetséges. Ez a beállítás kiváló biztonságot nyújt anélkül, hogy hitelesítő adatokat kellene megadnia. Az Azure kezeli ezt az identitást, és segít a hitelesítési adatok biztonságának megőrzésében, hogy ne kelljen kezelnie ezeket a bizalmas információkat. Az Azure Logic Appshez tartozó felügyelt identitás beállításához tekintse meg az Azure-erőforrások hozzáférésének és kapcsolatainak hitelesítése felügyelt identitásokkal az Azure Logic Appsben című témakört.

Ha az Alapszintű beállítás elérhető és be van jelölve, adja meg az alábbi tulajdonságértékeket:

| Tulajdonság (tervező) | Tulajdonság (JSON) | Kötelező | Érték | Leírás |

|---|---|---|---|---|

| Hitelesítés | type |

Igen | Alap | A használni kívánt hitelesítési típus |

| Felhasználónév | username |

Igen | < felhasználónév> | A célszolgáltatás végponthoz való hozzáférés hitelesítésének felhasználóneve |

| Jelszó | password |

Igen | < jelszó> | A célszolgáltatás végponthoz való hozzáférés hitelesítésének jelszava |

Ha védett paraméterekkel kezeli és védi a bizalmas adatokat, például egy Azure Resource Manager-sablonban az üzembe helyezés automatizálásához, kifejezésekkel elérheti ezeket a paraméterértékeket futásidőben. Ez a példa HTTP-műveletdefiníció a hitelesítést typeBasic adja meg, és a paraméter() függvényt használja a paraméterértékek lekéréséhez:

"HTTP": {

"type": "Http",

"inputs": {

"method": "GET",

"uri": "@parameters('endpointUrlParam')",

"authentication": {

"type": "Basic",

"username": "@parameters('userNameParam')",

"password": "@parameters('passwordParam')"

}

},

"runAfter": {}

}

Ügyféltanúsítvány-hitelesítés

Az ügyféltanúsítvány-hitelesítés lehetővé teszi vagy megköveteli, hogy a felhasználók közvetlenül X.509-tanúsítványokkal hitelesítsék magukat a Microsoft Entra-azonosítójukon az alkalmazásokhoz és a böngészőbe való bejelentkezéshez. Ez a funkció segít az adathalászatnak ellenálló hitelesítés bevezetésében, és X.509-tanúsítvánnyal való hitelesítésben a nyilvános kulcsú infrastruktúrán (PKI).

Fontos

Az optimális biztonság érdekében a Microsoft azt javasolja, hogy a Microsoft Entra ID-t felügyelt identitásokkal használja a hitelesítéshez, ha lehetséges. Ez a beállítás kiváló biztonságot nyújt anélkül, hogy hitelesítő adatokat kellene megadnia. Az Azure kezeli ezt az identitást, és segít a hitelesítési adatok biztonságának megőrzésében, hogy ne kelljen kezelnie ezeket a bizalmas információkat. Az Azure Logic Appshez tartozó felügyelt identitás beállításához tekintse meg az Azure-erőforrások hozzáférésének és kapcsolatainak hitelesítése felügyelt identitásokkal az Azure Logic Appsben című témakört.

Ha az Ügyféltanúsítvány lehetőség elérhető és be van jelölve, adja meg az alábbi tulajdonságértékeket:

| Tulajdonság (tervező) | Tulajdonság (JSON) | Kötelező | Érték | Leírás |

|---|---|---|---|---|

| Hitelesítés | type |

Igen |

Ügyféltanúsítvány vagy ClientCertificate |

A használni kívánt hitelesítési típus. A tanúsítványokat az Azure API Management segítségével kezelheti. Megjegyzés: Az egyéni összekötők nem támogatják a tanúsítványalapú hitelesítést mind a bejövő, mind a kimenő hívások esetében. |

| Pfx | pfx |

Igen | < kódolt-pfx-file-content> | A személyes adatcsere (PFX) fájlból származó base64 kódolású tartalom A PFX-fájl base64 kódolású formátumba való konvertálásához a PowerShell 7-et az alábbi lépések végrehajtásával alakíthatja át: 1. Mentse a tanúsítvány tartalmát egy változóba: $pfx_cert = [System.IO.File]::ReadAllBytes('c:\certificate.pfx') 2. Konvertálja a tanúsítvány tartalmát a ToBase64String() függvény használatával, és mentse a tartalmat egy szövegfájlba: [System.Convert]::ToBase64String($pfx_cert) | Out-File 'pfx-encoded-bytes.txt' Hibaelhárítás: Ha a cert mmc/PowerShell parancsot használja, a következő hibaüzenet jelenhet meg: Could not load the certificate private key. Please check the authentication certificate password is correct and try again. A hiba megoldásához próbálja meg átalakítani a PFX-fájlt egy PEM-fájllá, majd a következő paranccsal térjen vissza újra openssl : openssl pkcs12 -in certificate.pfx -out certificate.pem openssl pkcs12 -in certificate.pem -export -out certificate2.pfx Ezt követően, amikor lekéri a tanúsítvány újonnan konvertált PFX-fájljának base64 kódolású sztringjét, a sztring mostantól az Azure Logic Appsben is működik. |

| Jelszó | password |

Nem | < password-for-pfx-file> | A PFX-fájl elérésének jelszava |

Feljegyzés

Ha az OpenSSL használatával próbál hitelesíteni egy ügyféltanúsítvánnyal, a következő hibaüzenet jelenhet meg:

BadRequest: Could not load private key

A probléma megoldásához kövesse ezeket a lépéseket:

- Távolítsa el az összes OpenSSL-példányt.

- Telepítse az OpenSSL 1.1.1t-es verzióját.

- A tanúsítvány lemondása az új frissítéssel.

- Az ügyféltanúsítvány-hitelesítés használatakor adja hozzá az új tanúsítványt a HTTP-művelethez.

Ha védett paraméterekkel kezeli és védi a bizalmas adatokat, például egy Azure Resource Manager-sablonban az üzembe helyezés automatizálásához, kifejezésekkel elérheti ezeket a paraméterértékeket futásidőben. Ez a példa HTTP-műveletdefiníció a hitelesítést typeClientCertificate adja meg, és a paraméter() függvényt használja a paraméterértékek lekéréséhez:

"HTTP": {

"type": "Http",

"inputs": {

"method": "GET",

"uri": "@parameters('endpointUrlParam')",

"authentication": {

"type": "ClientCertificate",

"pfx": "@parameters('pfxParam')",

"password": "@parameters('passwordParam')"

}

},

"runAfter": {}

}

Fontos