Ügyfél által felügyelt kulcsok konfigurálása ugyanabban a bérlőben egy meglévő tárfiókhoz

Az Azure Storage titkosítja egy inaktív tárfiók összes adatát. Alapértelmezés szerint az adatok a Microsoft által felügyelt kulcsokkal lesznek titkosítva. A titkosítási kulcsok további szabályozásához kezelheti a saját kulcsait. Az ügyfél által felügyelt kulcsokat az Azure Key Vaultban vagy a Key Vault felügyelt hardveres biztonsági modellben (HSM) kell tárolni.

Ez a cikk bemutatja, hogyan konfigurálhatja a titkosítást egy meglévő tárfiók ügyfél által felügyelt kulcsaival, ha a tárfiók és a kulcstartó ugyanabban a bérlőben található. Az ügyfél által felügyelt kulcsok egy kulcstartóban vannak tárolva.

Ha tudni szeretné, hogyan konfigurálhat ügyfél által felügyelt kulcsokat egy új tárfiókhoz, olvassa el az Ügyfél által felügyelt kulcsok konfigurálása egy Azure-kulcstartóban egy új tárfiókhoz című témakört.

A felügyelt HSM-ben tárolt ügyfél által felügyelt kulcsokkal történő titkosítás konfigurálásáról további információt az Azure Key Vault felügyelt HSM-ben tárolt ügyfél által felügyelt kulcsokkal történő titkosítás konfigurálása című témakörben talál.

Feljegyzés

Az Azure Key Vault és az Azure Key Vault felügyelt HSM ugyanazokat az API-kat és felügyeleti felületeket támogatja az ügyfél által felügyelt kulcsok konfigurálásához. Az Azure Key Vaulthoz támogatott műveletek az Azure Key Vault által felügyelt HSM-hez is támogatottak.

A kulcstartó konfigurálása

Az ügyfél által felügyelt kulcsok tárolásához használhat új vagy meglévő kulcstartót. Előfordulhat, hogy a tárfiók és a kulcstartó ugyanabban a bérlőben különböző régiókban vagy előfizetésekben található. Az Azure Key Vaultról további információt az Azure Key Vault áttekintése és az Azure Key Vault bemutatása című témakörben talál.

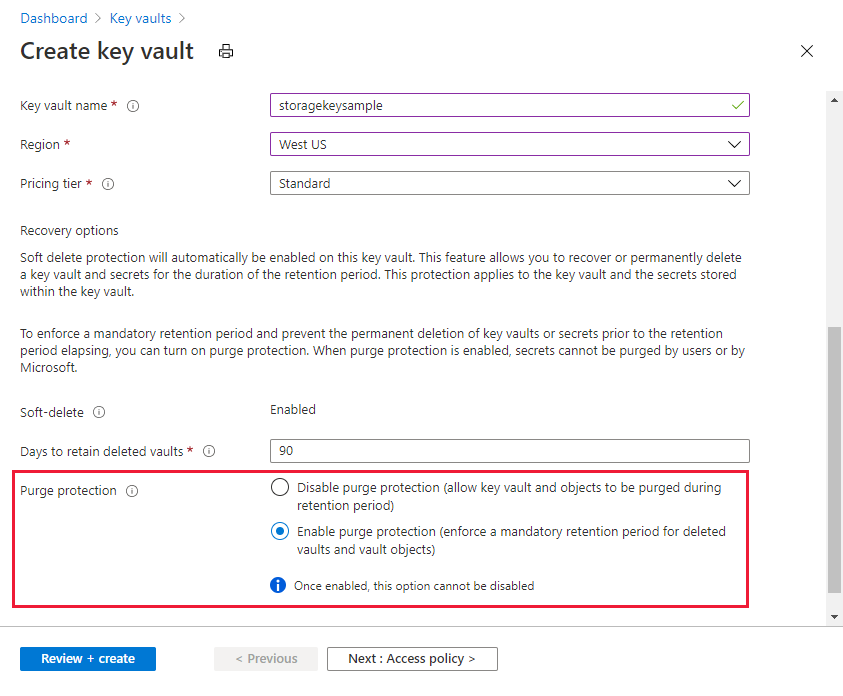

Az ügyfél által felügyelt kulcsok Azure Storage-titkosítással való használatához engedélyezni kell a helyreállítható törlés és a törlés elleni védelmet a kulcstartóhoz. A helyreállítható törlés alapértelmezés szerint engedélyezve van egy új kulcstartó létrehozásakor, és nem tiltható le. A kulcstartó létrehozásakor vagy a létrehozása után engedélyezheti a törlés elleni védelmet.

Az Azure Key Vault egy Azure RBAC-engedélymodellen keresztül támogatja az Azure RBAC-vel való engedélyezést. A Microsoft az Azure RBAC-engedélymodell használatát javasolja a kulcstartó hozzáférési szabályzatai alapján. További információ: Engedély megadása alkalmazások számára egy Azure-kulcstartóhoz való hozzáféréshez az Azure RBAC használatával.

A kulcstartók Azure Portallal való létrehozásáról a következő rövid útmutatóban olvashat : Kulcstartó létrehozása az Azure Portal használatával. A kulcstartó létrehozásakor válassza a Törlés elleni védelem engedélyezése lehetőséget az alábbi képen látható módon.

Ha engedélyezni szeretné a törlés elleni védelmet egy meglévő kulcstartón, kövesse az alábbi lépéseket:

- Lépjen a kulcstartóra az Azure Portalon.

- A Beállítások területen válassza a Tulajdonságok lehetőséget.

- A Törlés elleni védelem szakaszban válassza a Törlés elleni védelem engedélyezése lehetőséget.

Kulcs hozzáadása

Ezután adjon hozzá egy kulcsot a kulcstartóhoz. Mielőtt hozzáadja a kulcsot, győződjön meg arról, hogy a Key Vault crypto officer szerepkört saját magához rendelte.

Az Azure Storage-titkosítás támogatja a 2048-es, 3072-es és 4096-os méretű RSA- és RSA-HSM-kulcsokat. A támogatott kulcstípusokról további információt a Kulcsok ismertetése című témakörben talál.

Ha tudni szeretné, hogyan adhat hozzá kulcsot az Azure Portalhoz, olvassa el a gyorsútmutatót: Kulcs beállítása és lekérése az Azure Key Vaultból az Azure Portal használatával.

Felügyelt identitás kiválasztása a kulcstartóhoz való hozzáférés engedélyezéséhez

Ha engedélyezi az ügyfél által felügyelt kulcsokat egy meglévő tárfiókhoz, meg kell adnia egy felügyelt identitást, amellyel engedélyezheti a kulcsot tartalmazó kulcstartóhoz való hozzáférést. A felügyelt identitásnak engedéllyel kell rendelkeznie a kulcs eléréséhez a kulcstartóban.

A kulcstartóhoz való hozzáférést engedélyező felügyelt identitás lehet felhasználó által hozzárendelt vagy rendszer által hozzárendelt felügyelt identitás. A rendszer által hozzárendelt és a felhasználó által hozzárendelt felügyelt identitásokról további információt a Felügyelt identitástípusok című témakörben talál.

Hozzáférés engedélyezése felhasználó által hozzárendelt felügyelt identitással

Ha engedélyezi az ügyfél által felügyelt kulcsokat egy új tárfiókhoz, meg kell adnia egy felhasználó által hozzárendelt felügyelt identitást. Egy meglévő tárfiók támogatja a felhasználó által hozzárendelt felügyelt identitás vagy egy rendszer által hozzárendelt felügyelt identitás használatát az ügyfél által felügyelt kulcsok konfigurálásához.

Ha az ügyfél által felügyelt kulcsokat felhasználó által hozzárendelt felügyelt identitással konfigurálja, a rendszer a felhasználó által hozzárendelt felügyelt identitással engedélyezi a hozzáférést a kulcsot tartalmazó kulcstartóhoz. Az ügyfél által felügyelt kulcsok konfigurálása előtt létre kell hoznia a felhasználó által hozzárendelt identitást.

A felhasználó által hozzárendelt felügyelt identitás egy önálló Azure-erőforrás. A felhasználó által hozzárendelt felügyelt identitásokról további információt a Felügyelt identitástípusok című témakörben talál. A felhasználó által hozzárendelt felügyelt identitások létrehozásáról és kezeléséről a felhasználó által hozzárendelt felügyelt identitások kezelése című témakörben olvashat.

A felhasználó által hozzárendelt felügyelt identitásnak engedélyekkel kell rendelkeznie a kulcs eléréséhez a kulcstartóban. Rendelje hozzá a Key Vault titkosítási szolgáltatástitkosítási felhasználói szerepkörét a felhasználó által hozzárendelt felügyelt identitáshoz a Key Vault hatókörével, hogy megadja ezeket az engedélyeket.

Ahhoz, hogy az ügyfél által felügyelt kulcsokat felhasználó által hozzárendelt felügyelt identitással konfigurálhassa, hozzá kell rendelnie a Key Vault titkosítási szolgáltatás titkosítási felhasználói szerepkörét a felhasználó által hozzárendelt felügyelt identitáshoz, amely a kulcstartóra terjed ki. Ez a szerepkör hozzáférést biztosít a felhasználó által hozzárendelt felügyelt identitásnak a kulcshoz való hozzáféréshez a kulcstartóban. További információ az Azure RBAC-szerepkörök Azure Portallal való hozzárendeléséről: Azure-szerepkörök hozzárendelése az Azure Portal használatával.

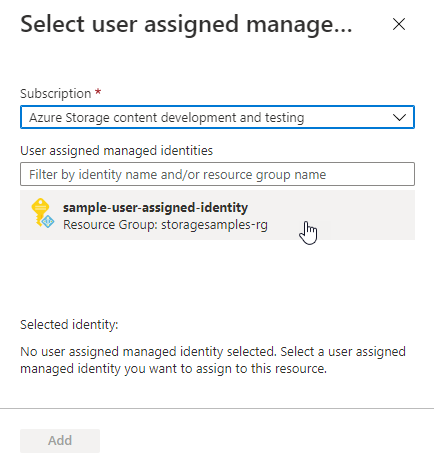

Ha ügyfél által felügyelt kulcsokat konfigurál az Azure Portallal, a portál felhasználói felületén kiválaszthat egy meglévő felhasználó által hozzárendelt identitást.

Hozzáférés engedélyezése rendszer által hozzárendelt felügyelt identitással

A rendszer által hozzárendelt felügyelt identitás egy Azure-szolgáltatás egy példányához van társítva, ebben az esetben egy Azure Storage-fiókhoz. A rendszer által hozzárendelt felügyelt identitást explicit módon kell hozzárendelnie egy tárfiókhoz, mielőtt a rendszer által hozzárendelt felügyelt identitással engedélyezheti az ügyfél által felügyelt kulcsot tartalmazó kulcstartóhoz való hozzáférést.

Csak a meglévő tárfiókok használhatnak rendszer által hozzárendelt identitást a kulcstartóhoz való hozzáférés engedélyezéséhez. Az új tárfiókok felhasználó által hozzárendelt identitást használnak, ha az ügyfél által felügyelt kulcsok konfigurálva vannak a fióklétrehozáskor.

A rendszer által hozzárendelt felügyelt identitásnak engedélyekkel kell rendelkeznie a kulcs eléréséhez a kulcstartóban. Rendelje hozzá a Key Vault titkosítási szolgáltatástitkosítási felhasználói szerepkört a rendszer által hozzárendelt felügyelt identitáshoz a Key Vault hatókörével, hogy megadja ezeket az engedélyeket.

Ahhoz, hogy az ügyfél által felügyelt kulcsokat rendszer által hozzárendelt felügyelt identitással konfigurálhassa, hozzá kell rendelnie a Key Vault titkosítási szolgáltatás titkosítási felhasználói szerepkörét a rendszer által hozzárendelt felügyelt identitáshoz, amely a kulcstartóra terjed ki. Ez a szerepkör hozzáférést biztosít a rendszer által hozzárendelt felügyelt identitásnak a kulcshoz való hozzáféréshez a kulcstartóban. További információ az Azure RBAC-szerepkörök Azure Portallal való hozzárendeléséről: Azure-szerepkörök hozzárendelése az Azure Portal használatával.

Ha ügyfél által felügyelt kulcsokat konfigurál az Azure Portalon egy rendszer által hozzárendelt felügyelt identitással, a rendszer által hozzárendelt felügyelt identitás a tárfiókhoz lesz rendelve a fedelek alatt.

Ügyfél által felügyelt kulcsok konfigurálása meglévő fiókhoz

Ha egy meglévő tárfiók ügyfél által felügyelt kulcsaival konfigurálja a titkosítást, dönthet úgy, hogy automatikusan frissíti az Azure Storage-titkosításhoz használt kulcsverziót, amikor a társított kulcstartóban új verzió érhető el. Másik lehetőségként explicit módon megadhatja a titkosításhoz használandó kulcsverziót, amíg a kulcsverzió manuálisan nem frissül.

A kulcsverzió módosításakor – akár automatikusan, akár manuálisan – megváltozik a gyökértitkosítási kulcs védelme, de az Azure Storage-fiókban lévő adatok mindig titkosítva maradnak. Nincs szükség további műveletre az adatok védelmének biztosításához. A kulcsverzió elforgatása nem befolyásolja a teljesítményt. A kulcsverzió elforgatása nem jár állásidővel.

Rendszer által hozzárendelt vagy felhasználó által hozzárendelt felügyelt identitással engedélyezheti a kulcstartóhoz való hozzáférést, amikor ügyfél által felügyelt kulcsokat konfigurál egy meglévő tárfiókhoz.

Feljegyzés

Kulcs elforgatásához hozzon létre egy új verziót az Azure Key Vaultban. Az Azure Storage nem kezeli a kulcsváltást, ezért a kulcs elforgatását a kulcstartóban kell kezelnie. Konfigurálhatja a kulcs automatikus elforgatását az Azure Key Vaultban , vagy manuálisan is elforgathatja a kulcsot.

Titkosítás konfigurálása a kulcsverziók automatikus frissítéséhez

Az Azure Storage automatikusan frissítheti a titkosításhoz használt ügyfél által kezelt kulcsot a kulcstartó legújabb kulcsverziójának használatához. Az Azure Storage naponta ellenőrzi a kulcstartót a kulcs új verziójáért. Amikor egy új verzió elérhetővé válik, az Azure Storage automatikusan elkezdi használni a kulcs legújabb verzióját a titkosításhoz.

Fontos

Az Azure Storage naponta csak egyszer ellenőrzi a kulcstartót egy új kulcsverzióhoz. A kulcs elforgatásakor mindenképpen várjon 24 órát, mielőtt letiltja a régebbi verziót.

Ha egy meglévő fiók ügyfél által felügyelt kulcsait szeretné konfigurálni a kulcsverzió automatikus frissítésével az Azure Portalon, kövesse az alábbi lépéseket:

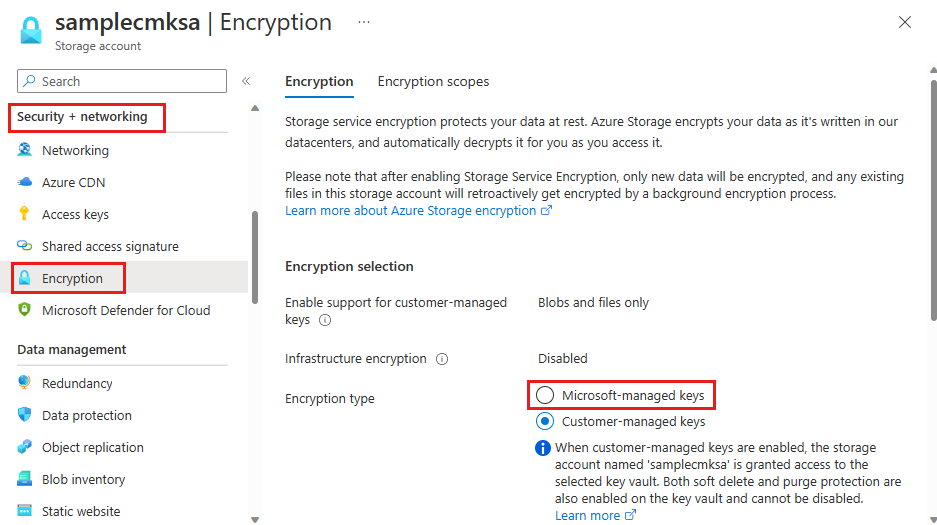

Nyissa meg a tárfiókot.

A Biztonság + hálózatkezelés területen válassza a Titkosítás lehetőséget. Alapértelmezés szerint a kulcskezelés a Microsoft által felügyelt kulcsok értékre van állítva az alábbi képen látható módon:

Válassza az Ügyfél által felügyelt kulcsok lehetőséget. Ha a fiók korábban ügyfél által felügyelt kulcsokhoz lett konfigurálva a kulcsverzió manuális frissítésével, válassza a Kulcs módosítása lehetőséget a lap alján.

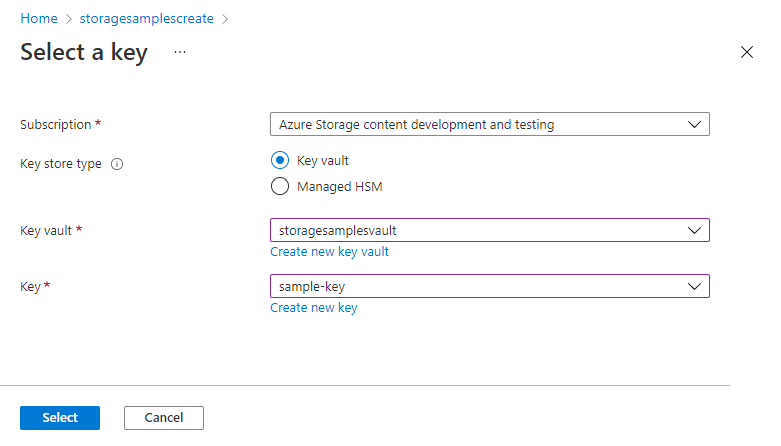

Válassza a Kiválasztás a Key Vaultból lehetőséget.

Válassza a Kulcstartó és kulcs kiválasztása lehetőséget.

Válassza ki a használni kívánt kulcsot tartalmazó kulcstartót. Új kulcstartót is létrehozhat.

Válassza ki a kulcsot a kulcstartóból. Új kulcsot is létrehozhat.

Válassza ki a kulcstartóhoz való hozzáférés hitelesítéséhez használni kívánt identitástípust. A beállítások közé tartoznak a rendszer által hozzárendelt (alapértelmezett) vagy a felhasználó által hozzárendelt lehetőségek. A felügyelt identitástípusokról további információt a Felügyelt identitástípusok című témakörben talál.

- Ha a Rendszer által hozzárendelt lehetőséget választja, a tárfiók rendszer által hozzárendelt felügyelt identitása a fedő alatt jön létre, ha még nem létezik.

- Ha a felhasználó által hozzárendelt identitást választja, ki kell választania egy meglévő, felhasználó által hozzárendelt identitást, amely rendelkezik a kulcstartó eléréséhez szükséges engedélyekkel. A felhasználó által hozzárendelt identitások létrehozásáról további információt a felhasználó által hozzárendelt felügyelt identitások kezelése című témakörben talál.

Mentse a módosításokat.

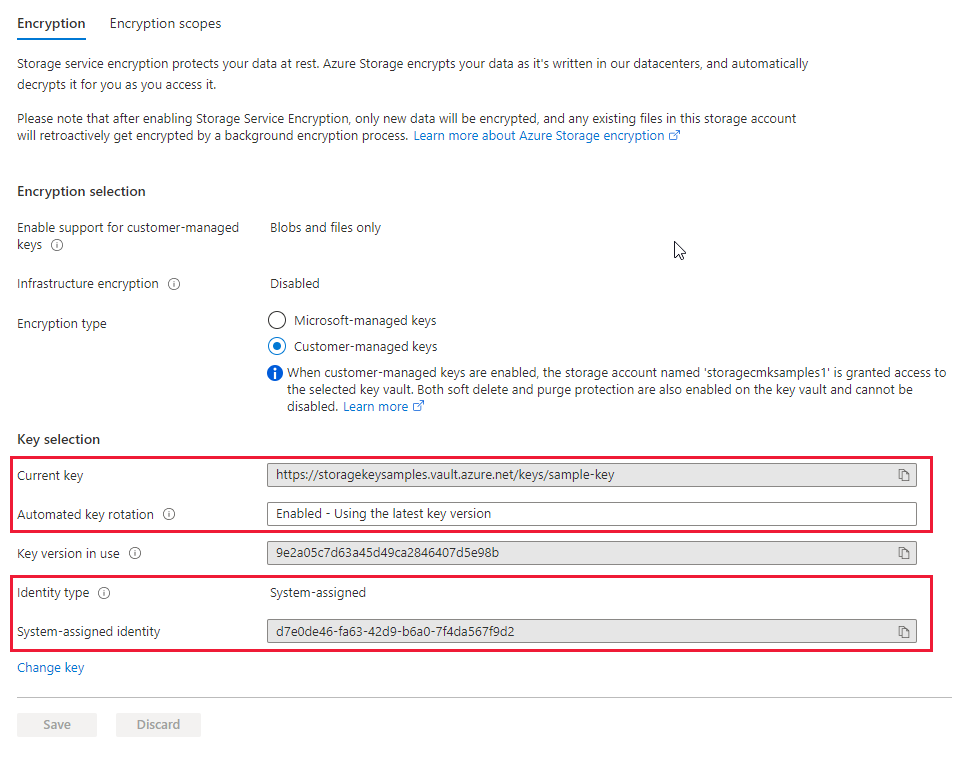

A kulcs megadása után az Azure Portal jelzi, hogy a kulcsverzió automatikus frissítése engedélyezve van, és megjeleníti a titkosításhoz jelenleg használt kulcsverziót. A portál a felügyelt identitáshoz való hozzáférés engedélyezéséhez használt felügyelt identitás típusát és a felügyelt identitás egyszerű azonosítóját is megjeleníti.

Titkosítás konfigurálása a kulcsverziók manuális frissítéséhez

Ha inkább manuálisan szeretné frissíteni a kulcsverziót, akkor explicit módon adja meg azt a verziót, amikor ügyfél által felügyelt kulcsokkal konfigurálja a titkosítást. Ebben az esetben az Azure Storage nem frissíti automatikusan a kulcsverziót, amikor új verziót hoz létre a kulcstartóban. Új kulcsverzió használatához manuálisan kell frissítenie az Azure Storage-titkosításhoz használt verziót.

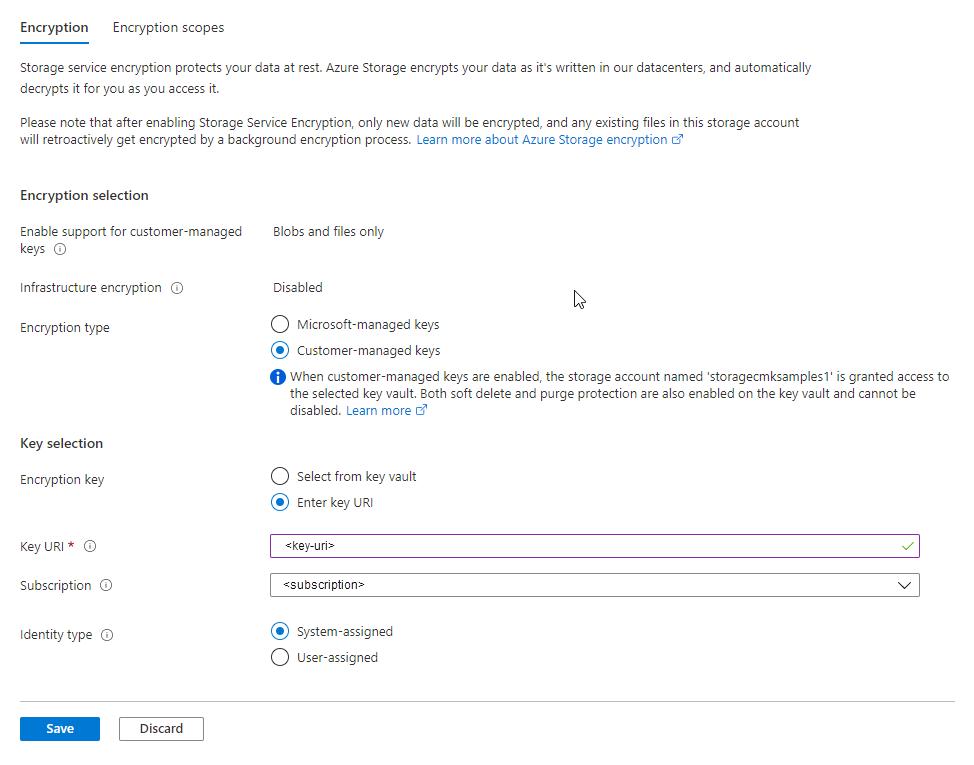

Ha ügyfél által felügyelt kulcsokat szeretne konfigurálni a kulcsverzió manuális frissítésével az Azure Portalon, adja meg a kulcs URI-ját, beleértve a verziót is. A kulcs URI-ként való megadásához kövesse az alábbi lépéseket:

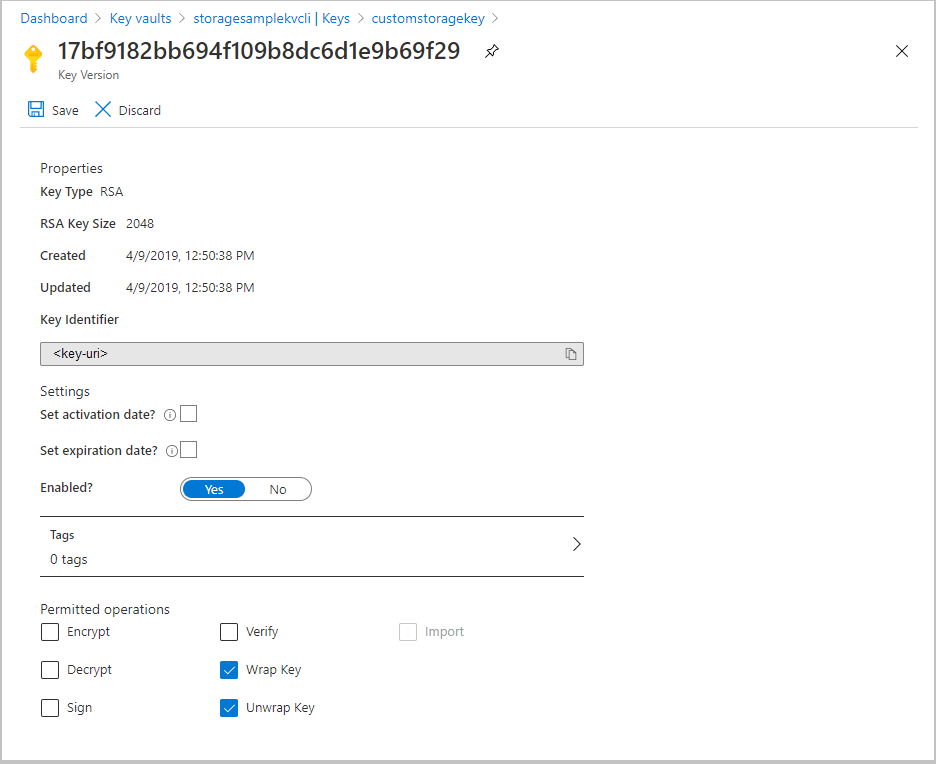

A kulcs URI-jának az Azure Portalon való megkereséséhez keresse meg a kulcstartót, és válassza a Kulcsok beállítást. Válassza ki a kívánt kulcsot, majd válassza ki a kulcsot a verzió megtekintéséhez. Válassza ki a kulcsverziót az adott verzió beállításainak megtekintéséhez.

Másolja ki az URI-t biztosító Kulcsazonosító mező értékét.

A tárfiók titkosítási kulcsbeállításaiban válassza az Enter key URI lehetőséget.

Illessze be a Kulcs URI mezőbe másolt URI-t . Hagyja ki a kulcsverziót az URI-ból a kulcsverzió automatikus frissítésének engedélyezéséhez.

Adja meg a kulcstartót tartalmazó előfizetést.

Adjon meg egy rendszer által hozzárendelt vagy felhasználó által hozzárendelt felügyelt identitást.

Mentse a módosításokat.

A kulcs módosítása

Az Azure Storage-titkosításhoz használt kulcsot bármikor módosíthatja.

Feljegyzés

A kulcs vagy kulcs verziójának módosításakor a gyökértitkosítási kulcs védelme megváltozik, de az Azure Storage-fiókban lévő adatok mindig titkosítva maradnak. Az adatok védelmének biztosításához nincs szükség további műveletre. A kulcs módosítása vagy a kulcsverzió elforgatása nem befolyásolja a teljesítményt. Nincs állásidő a kulcs módosításával vagy a kulcsverzió elforgatásával kapcsolatban.

Ha módosítani szeretné a kulcsot az Azure Portalon, kövesse az alábbi lépéseket:

- Lépjen a tárfiókra, és jelenítse meg a titkosítási beállításokat.

- Válassza ki a kulcstartót, és válasszon egy új kulcsot.

- Mentse a módosításokat.

Ha az új kulcs egy másik kulcstartóban található, hozzáférést kell adnia a felügyelt identitásnak az új tárolóban lévő kulcshoz. Ha a kulcsverzió manuális frissítését választja, a kulcstartó URI-ját is frissítenie kell.

Ügyfél által felügyelt kulcsokat használó tárfiókhoz való hozzáférés visszavonása

Az ügyfél által felügyelt kulcsokat használó tárfiókhoz való hozzáférés ideiglenes visszavonásához tiltsa le a kulcstartóban jelenleg használt kulcsot. A kulcs letiltásával és ismételt letiltásával nincs hatással a teljesítményre vagy az állásidőre.

A kulcs letiltása után az ügyfelek nem hívhatnak meg olyan műveleteket, amelyek egy blobból vagy annak metaadataiból olvasnak vagy írnak. Az ügyfél által felügyelt kulcsokat használó tárfiók hozzáférésének visszavonása című témakörben talál további információt arról, hogy mely műveletek lesznek sikertelenek.

Figyelemfelhívás

Ha letiltja a kulcsot a kulcstartóban, az Azure Storage-fiókban lévő adatok titkosítva maradnak, de az nem lesz elérhetetlen, amíg újra nem érhetővé nem teszi a kulcsot.

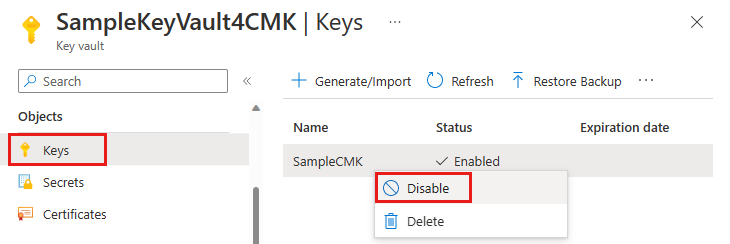

Ha le szeretne tiltani egy ügyfél által felügyelt kulcsot az Azure Portalon, kövesse az alábbi lépéseket:

Lépjen a kulcsot tartalmazó kulcstartóra.

Az Objektumok területen válassza a Kulcsok lehetőséget.

Kattintson a jobb gombbal a kulcsra, és válassza a Letiltás lehetőséget.

Visszaváltás a Microsoft által felügyelt kulcsra

Az ügyfél által felügyelt kulcsok bármikor visszaállhatnak a Microsoft által felügyelt kulcsra az Azure Portal, a PowerShell vagy az Azure CLI használatával.

Ha vissza szeretne váltani az ügyfél által felügyelt kulcsról a Microsoft által felügyelt kulcsokra az Azure Portalon, kövesse az alábbi lépéseket:

Nyissa meg a tárfiókot.

A Biztonság + hálózatkezelés területen válassza a Titkosítás lehetőséget.

Módosítsa a titkosítás típusát a Microsoft által felügyelt kulcsra.