A Microsoft Entra Domain Services hitelesítés engedélyezése Azure Filesban

Az Azure Files a Következő módszerekkel támogatja a Windows-fájlmegosztások identitásalapú hitelesítését a Kiszolgálói üzenetblokk (SMB) használatával a Kerberos hitelesítési protokoll használatával:

- Helyszíni Active Directory tartományi szolgáltatások (AD DS)

- Microsoft Entra tartományi szolgáltatások

- Microsoft Entra Kerberos hibrid felhasználói identitásokhoz

Ez a cikk a Microsoft Entra Domain Services (korábbi nevén Azure Active Directory tartományi szolgáltatások) azure-fájlmegosztásokkal történő identitásalapú hitelesítésének engedélyezésére és konfigurálására összpontosít. Ebben a hitelesítési forgatókönyvben a Microsoft Entra hitelesítő adatai és a Microsoft Entra Domain Services hitelesítő adatai megegyeznek, és felcserélhetők.

Határozottan javasoljuk, hogy tekintse át a Hogyan működik szakaszt a hitelesítéshez megfelelő AD-forrás kiválasztásához. A beállítás a választott AD-forrástól függően eltérő.

Ha még nem ismerkedik az Azure Filesszal, javasoljuk, hogy a cikk elolvasása előtt olvassa el a tervezési útmutatót.

Feljegyzés

Az Azure Files RC4-HMAC és AES-256 titkosítással támogatja a Kerberos-hitelesítést a Microsoft Entra Domain Services használatával. Az AES-256 használatát javasoljuk.

Az Azure Files támogatja a Microsoft Entra Domain Services teljes vagy részleges (hatókörön belüli) szinkronizálását a Microsoft Entra-azonosítóval. A hatókörön belüli szinkronizálással rendelkező környezetek esetében a rendszergazdáknak tisztában kell lenniük azzal, hogy az Azure Files csak a szinkronizált tagoknak adott Azure RBAC-szerepkör-hozzárendeléseket tartja tiszteletben. Az Azure Files szolgáltatás figyelmen kívül hagyja a Microsoft Entra-azonosítóból a Microsoft Entra Domain Servicesbe nem szinkronizált identitások számára biztosított szerepkör-hozzárendeléseket.

A következőre érvényes:

| Fájlmegosztás típusa | SMB | NFS |

|---|---|---|

| Standard szintű fájlmegosztások (GPv2), LRS/ZRS | ||

| Standard szintű fájlmegosztások (GPv2), GRS/GZRS | ||

| Prémium fájlmegosztások (FileStorage), LRS/ZRS |

Előfeltételek

Mielőtt engedélyezi a Microsoft Entra Domain Servicest SMB-en keresztül az Azure-fájlmegosztásokhoz, győződjön meg arról, hogy teljesítette az alábbi előfeltételeket:

Válasszon vagy hozzon létre egy Microsoft Entra-bérlőt.

Új vagy meglévő bérlőt is használhat. A elérni kívánt bérlőt és fájlmegosztást ugyanahhoz az előfizetéshez kell társítani.

Új Microsoft Entra-bérlő létrehozásához hozzáadhat egy Microsoft Entra-bérlőt és egy Microsoft Entra-előfizetést. Ha már rendelkezik Microsoft Entra-bérlővel, de új bérlőt szeretne létrehozni az Azure-fájlmegosztásokkal való használatra, olvassa el a Microsoft Entra-bérlő létrehozása című témakört.

Engedélyezze a Microsoft Entra Domain Servicest a Microsoft Entra-bérlőn.

A Microsoft Entra hitelesítő adataival történő hitelesítés támogatásához engedélyeznie kell a Microsoft Entra Domain Services szolgáltatást a Microsoft Entra-bérlő számára. Ha nem Ön a Microsoft Entra-bérlő rendszergazdája, forduljon a rendszergazdához, és kövesse a részletes útmutatót a Microsoft Entra Domain Services Azure Portalon való engedélyezéséhez.

A Microsoft Entra Domain Services üzembe helyezése általában körülbelül 15 percet vesz igénybe. Mielőtt továbblép a következő lépésre, ellenőrizze, hogy a Microsoft Entra Domain Services állapota fut-e, és engedélyezve van-e a jelszókivonat-szinkronizálás.

Azure-beli virtuális gép tartományhoz csatlakoztatása a Microsoft Entra Domain Services szolgáltatással.

Ahhoz, hogy egy Azure-fájlmegosztáshoz Microsoft Entra hitelesítő adatokkal férhessen hozzá egy virtuális gépről, a virtuális gépnek tartományhoz kell csatlakoznia a Microsoft Entra Domain Services szolgáltatáshoz. A virtuális gépek tartományhoz való csatlakoztatásával kapcsolatos további információért lásd: Windows Server virtuális gépek csatlakoztatása felügyelt tartományhoz. A Microsoft Entra Domain Services SMB-n keresztüli hitelesítése Azure-fájlmegosztásokkal csak a Windows 7 vagy Windows Server 2008 R2 feletti operációsrendszer-verziókon futó Azure-beli virtuális gépeken támogatott.

Feljegyzés

A nem tartományhoz csatlakoztatott virtuális gépek csak akkor férhetnek hozzá az Azure-fájlmegosztásokhoz Microsoft Entra Domain Services-hitelesítéssel, ha a virtuális gép nem engedélyezett hálózati kapcsolattal rendelkezik a Microsoft Entra Domain Services tartományvezérlőivel. Ehhez általában helyek közötti vagy pont–hely VPN szükséges.

Azure-fájlmegosztás kiválasztása vagy létrehozása.

Válasszon ki egy új vagy meglévő fájlmegosztást, amely ugyanahhoz az előfizetéshez van társítva, mint a Microsoft Entra-bérlő. További információ az új fájlmegosztások létrehozásáról: Fájlmegosztás létrehozása az Azure Filesban. Az optimális teljesítmény érdekében azt javasoljuk, hogy a fájlmegosztás ugyanabban a régióban legyen, mint a virtuális gép, ahonnan a megosztást el szeretné érni.

Az Azure Files kapcsolatának ellenőrzéséhez csatlakoztassa az Azure-fájlmegosztásokat a tárfiókkulcs használatával.

A virtuális gép és a fájlmegosztás megfelelő konfigurálásának ellenőrzéséhez próbálja meg csatlakoztatni a fájlmegosztást a tárfiókkulcs használatával. További információ: Azure-fájlmegosztás csatlakoztatása és a megosztás elérése a Windowsban.

Régiónkénti rendelkezésre állás

A Microsoft Entra Domain Services használatával történő Azure Files-hitelesítés minden Azure-beli nyilvános, gov- és kínai régióban elérhető.

A munkafolyamat áttekintése

Mielőtt engedélyezi a Microsoft Entra Domain Services-hitelesítést az Azure-fájlmegosztások SMB-ján keresztül, ellenőrizze, hogy a Microsoft Entra-azonosító és az Azure Storage-környezetek megfelelően vannak-e konfigurálva. Javasoljuk, hogy tekintse át az előfeltételeket , hogy meggyőződjön arról, hogy elvégezte az összes szükséges lépést.

Az alábbi lépéseket követve hozzáférést biztosíthat az Azure Files-erőforrásokhoz a Microsoft Entra hitelesítő adataival:

- Engedélyezze a Microsoft Entra Domain Services SMB-en keresztüli hitelesítését a tárfiókhoz, hogy regisztrálja a tárfiókot a társított Microsoft Entra Domain Services-üzembe helyezéssel.

- Megosztási szintű engedélyek hozzárendelése Microsoft Entra-identitáshoz (felhasználó, csoport vagy szolgáltatásnév).

- Csatlakozás az Azure-fájlmegosztáshoz egy tárfiókkulcs használatával, és konfigurálja a Windows hozzáférés-vezérlési listákat (ACL-eket) könyvtárakhoz és fájlokhoz.

- Azure-fájlmegosztás csatlakoztatása tartományhoz csatlakoztatott virtuális gépről.

Az alábbi ábra bemutatja a Microsoft Entra Domain Services SMB-en keresztüli hitelesítésének az Azure Fileshoz való engedélyezéséhez szükséges végpontok közötti munkafolyamatot.

A Microsoft Entra Domain Services hitelesítés engedélyezése a fiókjához

A Microsoft Entra Domain Services-hitelesítés engedélyezéséhez az Azure Files esetében SMB-n keresztül beállíthat egy tulajdonságot a tárfiókokon az Azure Portal, az Azure PowerShell vagy az Azure CLI használatával. Ennek a tulajdonságnak a beállításával a tárfiók implicit módon a „tartományhoz csatlakozik” a társított Microsoft Entra Domain Services-telepítésre nézve. Ezt követően a Microsoft Entra Domain Services SMB-n keresztüli hitelesítése engedélyezett lesz a tárfiók összes új és meglévő fájlmegosztásához.

Ne feledje, hogy a Microsoft Entra Domain Services hitelesítését csak azután engedélyezheti SMB-n keresztül, ha sikeresen üzembe helyezte a Microsoft Entra Domain Servicest a Microsoft Entra bérlőn. További információkat az előfeltételek között talál.

Ha engedélyezni szeretné a Microsoft Entra Domain Services hitelesítését SMB-en keresztül az Azure Portalon, kövesse az alábbi lépéseket:

Az Azure Portalon lépjen a meglévő tárfiókjára, vagy hozzon létre egy tárfiókot.

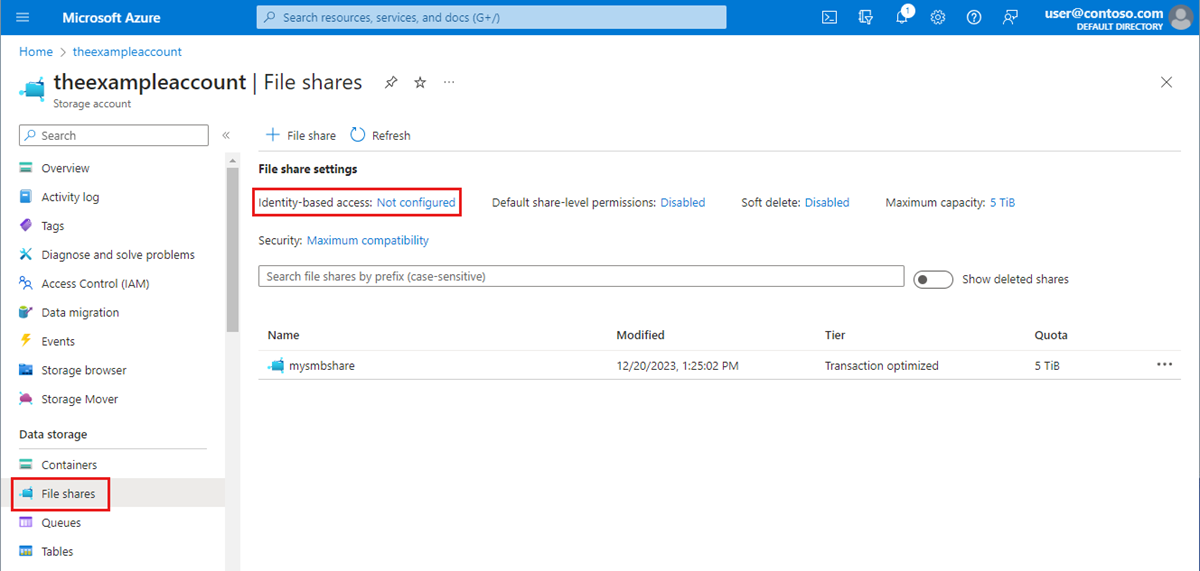

Válassza ki az Adattárolási>fájlmegosztások lehetőséget.

A Fájlmegosztás beállításai szakaszban válassza az Identitásalapú hozzáférés: Nincs konfigurálva lehetőséget.

A Microsoft Entra Domain Services területen válassza a Beállítás lehetőséget, majd engedélyezze a funkciót a jelölőnégyzet bejelölésével.

Válassza a Mentés lehetőséget.

Ajánlott: AES-256 titkosítás használata

A Microsoft Entra Domain Services-hitelesítés alapértelmezés szerint Kerberos RC4 titkosítást alkalmaz. Javasoljuk, hogy az alábbi utasításokat követve konfigurálja a Kerberos AES-256 titkosítás használatára.

A művelethez futtatnia kell egy műveletet a Microsoft Entra Domain Services által felügyelt Active Directory-tartományon, hogy elérjen egy tartományvezérlőt, hogy tulajdonságmódosítást kérjen a tartományobjektumhoz. Az alábbi parancsmagok a Windows Server Active Directory PowerShell-parancsmagok, nem az Azure PowerShell-parancsmagok. Emiatt ezeket a PowerShell-parancsokat egy olyan ügyfélszámítógépről kell futtatni, amely tartományhoz van csatlakoztatva a Microsoft Entra Domain Services tartományhoz.

Fontos

Az ebben a szakaszban található Windows Server Active Directory PowerShell-parancsmagokat a Windows PowerShell 5.1-ben kell futtatni egy olyan ügyfélszámítógépről, amely tartományhoz van csatlakoztatva a Microsoft Entra Domain Services tartományhoz. Ebben a forgatókönyvben a PowerShell 7.x és az Azure Cloud Shell nem működik.

Jelentkezzen be a tartományhoz csatlakoztatott ügyfélszámítógépre Microsoft Entra Domain Services-felhasználóként a szükséges engedélyekkel. Írási hozzáféréssel kell rendelkeznie a msDS-SupportedEncryptionTypes tartományobjektum attribútumához. Az AAD DC Rendszergazda istrators csoport tagjai általában rendelkeznek a szükséges engedélyekkel. Nyisson meg egy normál (nem emelt szintű) PowerShell-munkamenetet, és hajtsa végre a következő parancsokat.

# 1. Find the service account in your managed domain that represents the storage account.

$storageAccountName= “<InsertStorageAccountNameHere>”

$searchFilter = "Name -like '*{0}*'" -f $storageAccountName

$userObject = Get-ADUser -filter $searchFilter

if ($userObject -eq $null)

{

Write-Error "Cannot find AD object for storage account:$storageAccountName" -ErrorAction Stop

}

# 2. Set the KerberosEncryptionType of the object

Set-ADUser $userObject -KerberosEncryptionType AES256

# 3. Validate that the object now has the expected (AES256) encryption type.

Get-ADUser $userObject -properties KerberosEncryptionType

Fontos

Ha korábban RC4-titkosítást használt, és frissítette a tárfiókot az AES-256 használatára, futtassa klist purge az ügyfelet, majd válassza újra a fájlmegosztást, hogy új Kerberos-jegyeket kapjon az AES-256-tal.

Megosztásszintű engedélyek kiosztása

Az Azure Files-erőforrások identitásalapú hitelesítéssel való eléréséhez egy identitásnak (felhasználó, csoport vagy szolgáltatásnév) rendelkeznie kell a megosztás szintjén szükséges engedélyekkel. Ez a folyamat hasonló a Windows-megosztási engedélyek megadásához, ahol azt adja meg, hogy az adott felhasználó milyen típusú hozzáféréssel rendelkezik egy fájlmegosztáshoz. A jelen szakaszban található útmutató bemutatja, hogyan rendelhet hozzá olvasási, írási vagy törlési engedélyeket egy fájlmegosztáshoz egy identitáshoz. Kifejezetten javasoljuk az engedélyek hozzárendelését a műveletek és adatműveletek kifejezett deklarálásával, nem pedig a helyettesítő (*) karakter használatával.

A felhasználók többségének megosztási szintű engedélyeket kell hozzárendelnie bizonyos Microsoft Entra-felhasználókhoz vagy -csoportokhoz, majd konfigurálnia kell a Windows ACL-eket a címtár- és fájlszintű részletes hozzáférés-vezérléshez. Alternatív megoldásként beállíthat azonban egy alapértelmezett megosztási szintű engedélyt is, amely lehetővé teszi a közreműködői, emelt szintű közreműködői vagy olvasói hozzáférést az összes hitelesített identitáshoz.

Az Azure Files öt beépített Azure-szerepkört tartalmaz, amelyek közül néhány lehetővé teszi a megosztási szintű engedélyek megadását a felhasználók és csoportok számára:

- A Storage File Data kiemelt közreműködője lehetővé teszi a Windows ACL-ek olvasását, írását, törlését és módosítását az Azure-fájlmegosztásokban SMB-en keresztül a meglévő Windows ACL-ek felülírásával.

- A Storage-fájladatok kiemelt olvasója lehetővé teszi az olvasási hozzáférést az SMB-en keresztül a meglévő Windows ACL-ek felülbírálásával az Azure-fájlmegosztásokban.

- A Storage-fájladatok SMB-megosztási közreműködője lehetővé teszi a hozzáférés olvasását, írását és törlését az Azure-fájlmegosztásokban SMB-en keresztül.

- A Storage File Data SMB-megosztás emelt szintű közreműködője lehetővé teszi a Windows ACL-ek olvasását, írását, törlését és módosítását az Azure-fájlmegosztásokban SMB-en keresztül.

- A Storage File Data SMB Share Reader olvasási hozzáférést tesz lehetővé az Azure-fájlmegosztásokban SMB-en keresztül.

Fontos

A fájlmegosztások teljes körű felügyeleti vezérlése, beleértve a fájlok tulajdonjogának átvételét is, a tárfiókkulcs használatát igényli. Rendszergazda-vezérlés nem támogatott a Microsoft Entra hitelesítő adataival.

A megosztási szintű engedélyek megadásához az Azure Portal, a PowerShell vagy az Azure CLI használatával hozzárendelheti a beépített szerepköröket egy felhasználó Microsoft Entra-identitásához. Vegye figyelembe, hogy a megosztási szintű Azure-szerepkör-hozzárendelés érvénybe lépése eltarthat egy ideig. Javasoljuk, hogy használjon megosztási szintű engedélyt a magas szintű hozzáférés-kezeléshez egy felhasználók és identitások csoportját képviselő AD-csoporthoz, majd használja a Windows ACL-eket a címtár/fájl szintjén történő részletes hozzáférés-vezérléshez.

Azure-szerepkör hozzárendelése Microsoft Entra-identitáshoz

Fontos

Az engedélyek hozzárendelését a műveletek és adatműveletek explicit deklarálásával végezze, nem pedig helyettesítő (*) karakter használatával. Ha egy adatművelet egyéni szerepkör-definíciója helyettesítő karaktert tartalmaz, a szerepkörhöz rendelt összes identitás hozzáférést fog kapni az összes lehetséges adatművelethez. Ez egyben azt jelenti, hogy az összes ilyen identitás a platformhoz hozzáadott új adatműveleteket is megkapja. Az új műveletek vagy adatműveletek által biztosított további hozzáférés és engedélyek nem kívánt viselkedést jelenthetnek a helyettesítő karaktereket használó ügyfelek számára.

Ha Azure-szerepkört szeretne hozzárendelni egy Microsoft Entra-identitáshoz az Azure Portal használatával, kövesse az alábbi lépéseket:

- Az Azure Portalon nyissa meg a fájlmegosztást, vagy hozzon létre egy fájlmegosztást.

- Válassza a Hozzáférés-vezérlés (IAM) lehetőséget.

- Válassza a Szerepkör-hozzárendelés hozzáadása lehetőséget

- A Szerepkör-hozzárendelés hozzáadása panelen válassza ki a megfelelő beépített szerepkört (például Storage File Data SMB Share Reader vagy Storage File Data SMB Share Contributor) a szerepkörlistában. Hagyja meg a Hozzáférés hozzárendelése beállítást az alapértelmezett beállításnál: Microsoft Entra felhasználó, csoport vagy szolgáltatásnév. Válassza ki a cél Microsoft Entra-identitást név vagy e-mail-cím alapján.

- Válassza a Véleményezés + hozzárendelés lehetőséget a szerepkör-hozzárendelés befejezéséhez.

Windows ACL-ek konfigurálása

Miután megosztott szintű engedélyeket rendelt az RBAC-hez, a Windows ACL-eket a gyökér-, könyvtár- vagy fájlszinten rendelheti hozzá. A megosztási szintű engedélyeket magas szintű kapuőrnek kell tekinteni, amely meghatározza, hogy egy felhasználó kap-e hozzáférést a megosztáshoz, míg a Windows ACL-k részletesebben határozzák meg, hogy a felhasználó milyen műveleteket végezhet a címtár vagy a fájl szintjén.

Az Azure Files támogatja az alapszintű és speciális engedélyek teljes készletét. A Windows ACL-eket megtekintheti és konfigurálhatja egy Azure-fájlmegosztás címtárain és fájljain a megosztás csatlakoztatásával, majd a Windows Fájlkezelő vagy a Windows icacls vagy Set-ACL parancs futtatásával.

A fájlmegosztás gyökérkönyvtárának szintjén a következő engedélykészletek támogatottak:

- BUILTIN\Rendszergazdák:(OI)(CI)(F)

- NT AUTHORITY\SYSTEM:(OI)(CI)(F)

- BUILTIN\Felhasználók:(RX)

- BUILTIN\Felhasználók:(OI)(CI)(IO)(GR,GE)

- NT AUTHORITY\Hitelesített felhasználók:(OI)(CI)(M)

- NT AUTHORITY\SYSTEM:(F)

- LÉTREHOZÓ TULAJDONOS:(OI)(CI)(IO)(F)

További információért lásd: Címtár- és fájlszintű engedélyek konfigurálása SMB segítségével.

A fájlmegosztás csatlakoztatása a tárfiókkulcs használatával

A Windows ACL-ek konfigurálása előtt először a tárfiókkulcs használatával csatlakoztatni kell a fájlmegosztást a tartományhoz csatlakoztatott virtuális géphez. Ehhez jelentkezzen be a tartományhoz csatlakoztatott virtuális gépre Microsoft Entra-felhasználóként, majd nyisson meg egy Windows-parancssort, és futtassa a következő parancsot. Ne felejtse el lecserélni <YourStorageAccountName>a , <FileShareName>és <YourStorageAccountKey> a saját értékeit. Ha a Z: már használatban van, cserélje le egy elérhető meghajtóbetűjelre. A tárfiók kulcsát az Azure Portalon a tárfiókra lépve és a Security + hálózati>hozzáférési kulcsok kiválasztásával, vagy a Get-AzStorageAccountKey PowerShell-parancsmag használatával találja meg.

Fontos, hogy ebben a szakaszban a net use Windows paranccsal csatlakoztassa a megosztást, a PowerShell helyett. Ha a megosztást a PowerShell használatával csatlakoztatja, akkor a megosztás nem lesz látható a Windows Fájlkezelő vagy a cmd.exe számára, és nem fogja tudni konfigurálni a Windows ACL-eket.

Feljegyzés

Előfordulhat, hogy a teljes hozzáférésű ACL már alkalmazva van egy szerepkörre. Ez az esetek többségében már lehetővé teszi az engedélyek hozzárendelését. Ez azonban korlátozott, mert két szinten (a megosztás és a fájl/könyvtár szintjén) vannak hozzáférés-ellenőrzések. Csak azok a felhasználók rendelhetnek engedélyeket az új fájlokhoz vagy könyvtárakhoz tárfiókkulcs használata nélkül, akik rendelkeznek az emelt szintű SMB-közreműködői szerepkörrel, és új fájlt vagy könyvtárat hoznak létre. Minden más fájl-/könyvtárengedély-hozzárendeléshez először a tárfiókkulcs használatával kell csatlakoznia a megosztáshoz.

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:localhost\<YourStorageAccountName> <YourStorageAccountKey>

Windows ACL-ek konfigurálása Windows Fájlkezelő

Az Azure-fájlmegosztás csatlakoztatása után konfigurálni kell a Windows ACL-eket. Ezt vagy a Windows Fájlkezelő vagy az icacls használatával teheti meg.

Az alábbi lépéseket követve a Windows Fájlkezelő használatával teljes engedélyt adhat a fájlmegosztás alatt lévő összes könyvtárnak és fájlnak, beleértve a gyökérkönyvtárat is.

- Nyissa meg a Windows Fájlkezelő, és kattintson a jobb gombbal a fájlra/könyvtárra, és válassza a Tulajdonságok lehetőséget.

- Válassza a Biztonság lapot.

- Az engedélyek módosításához válassza a Szerkesztés lehetőséget.

- Módosíthatja a meglévő felhasználók engedélyeit, vagy a Hozzáadás lehetőséget választva engedélyeket adhat az új felhasználóknak.

- Az új felhasználók hozzáadására szolgáló parancssori ablakban adja meg azt a cél felhasználónevet, amelyhez engedélyt szeretne adni az Enter the object names to select box(A kijelölendő objektumnevek beírása) mezőbe, majd válassza a Nevek ellenőrzése lehetőséget a célfelhasználó teljes UPN-nevének megkereséséhez.

- Kattintson az OK gombra.

- A Biztonság lapon válassza ki az összes engedélyt, amelyet meg szeretne adni az új felhasználónak.

- Válassza az Alkalmazás lehetőséget.

Windows ACL-ek konfigurálása icacls használatával

A következő Windows-paranccsal adjon teljes körű engedélyeket a fájlmegosztás alatti összes könyvtárnak és fájlnak, beleértve a gyökérkönyvtárat is. Ne felejtse el lecserélni a példában szereplő helyőrző értékeket a saját értékeire.

icacls <mounted-drive-letter>: /grant <user-email>:(f)

A Windows ACL-ek beállításához és a különböző típusú támogatott engedélyekhez az icacls használatával kapcsolatos további információkért tekintse meg az icacls parancssori hivatkozását.

A fájlmegosztás csatlakoztatása tartományhoz csatlakoztatott virtuális gépről

Az alábbi folyamat ellenőrzi, hogy a fájlmegosztás és a hozzáférési engedélyek megfelelően lettek-e beállítva, és hogy egy azure-fájlmegosztáshoz tartományhoz csatlakoztatott virtuális gépről férhet hozzá. Vegye figyelembe, hogy a megosztási szintű Azure-szerepkör-hozzárendelés érvénybe lépése eltarthat egy ideig.

Jelentkezzen be a tartományhoz csatlakoztatott virtuális gépre annak a Microsoft Entra-identitásnak a használatával, amelyhez engedélyt adott. Mindenképpen jelentkezzen be a Microsoft Entra hitelesítő adataival. Ha a meghajtó már csatlakoztatva van a tárfiók kulccsal, le kell választania a meghajtót, vagy újra be kell jelentkeznie.

Futtassa az alábbi PowerShell-szkriptet, vagy használja az Azure Portalt az Azure-fájlmegosztás állandó csatlakoztatásához és a Z meghajtóra való leképezéséhez Windows rendszeren. Ha a Z: már használatban van, cserélje le egy elérhető meghajtóbetűjelre. Mivel hitelesítette, nem kell megadnia a tárfiók kulcsát. A szkript ellenőrzi, hogy ez a tárfiók elérhető-e a 445-ös TCP-porton keresztül, amely az SMB által használt port. Ne felejtse el lecserélni <storage-account-name> a <file-share-name> saját értékeit. További információ: Azure-fájlmegosztás használata a Windowssal.

Ha nem egyéni tartományneveket használ, akkor is csatlakoztatnia kell az Azure-fájlmegosztásokat az utótag file.core.windows.nethasználatával, még akkor is, ha privát végpontot állít be a megosztáshoz.

$connectTestResult = Test-NetConnection -ComputerName <storage-account-name>.file.core.windows.net -Port 445

if ($connectTestResult.TcpTestSucceeded) {

cmd.exe /C "cmdkey /add:`"<storage-account-name>.file.core.windows.net`" /user:`"localhost\<storage-account-name>`""

New-PSDrive -Name Z -PSProvider FileSystem -Root "\\<storage-account-name>.file.core.windows.net\<file-share-name>" -Persist -Scope global

} else {

Write-Error -Message "Unable to reach the Azure storage account via port 445. Check to make sure your organization or ISP is not blocking port 445, or use Azure P2S VPN, Azure S2S VPN, or Express Route to tunnel SMB traffic over a different port."

}

A windowsos parancssorból származó parancsot is használhatja net-use a fájlmegosztás csatlakoztatásához. Ne felejtse el lecserélni <YourStorageAccountName> a <FileShareName> saját értékeit.

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName>

A fájlmegosztás csatlakoztatása nem tartományhoz csatlakoztatott virtuális gépről vagy egy másik AD-tartományhoz csatlakoztatott virtuális gépről

A tárfióktól eltérő tartományhoz csatlakoztatott nem tartományhoz csatlakoztatott virtuális gépek vagy virtuális gépek csak akkor férhetnek hozzá az Azure-fájlmegosztásokhoz a Microsoft Entra Domain Services hitelesítésével, ha a virtuális gép nem engedélyezett hálózati kapcsolattal rendelkezik az Azure-ban található Microsoft Entra Domain Services tartományvezérlőivel. Ehhez általában helyek közötti vagy pont–hely VPN-t kell beállítani. A fájlmegosztáshoz hozzáférő felhasználónak rendelkeznie kell egy identitással (a Microsoft Entra-azonosítóból a Microsoft Entra Domain Servicesbe szinkronizált Microsoft Entra-identitással) a Microsoft Entra Domain Services felügyelt tartományában, és explicit hitelesítő adatokat (felhasználónevet és jelszót) kell megadnia.

Ha nem tartományhoz csatlakoztatott virtuális gépről szeretne fájlmegosztást csatlakoztatni, a felhasználónak a következőt kell tennie:

- Adjon meg olyan hitelesítő adatokat, mint a DOMAINNAME\felhasználónév , ahol a TARTOMÁNYNÉV a Microsoft Entra Domain Services tartománya, a felhasználónév pedig az identitás felhasználóneve a Microsoft Entra Domain Servicesben, vagy

- Használja a jelölési username@domainFQDN, ahol a domainFQDN a teljes tartománynév.

Ezen módszerek egyikének használatával az ügyfél kapcsolatba léphet a Microsoft Entra Domain Services tartomány tartományvezérlőjével, hogy Kerberos-jegyeket kérjen és fogadjon.

Példa:

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:<DOMAINNAME\username>

vagy

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:<username@domainFQDN>

Következő lépések

Ha további felhasználók számára szeretne hozzáférést biztosítani a fájlmegosztáshoz, kövesse a megosztási szintű engedélyek hozzárendelése és a Windows ACL-ek konfigurálása című témakör utasításait.

Az Azure Files identitásalapú hitelesítésével kapcsolatos további információkért tekintse meg az alábbi erőforrásokat: