SAP számítási feladatok biztonsága

Az Azure biztosítja az SAP számítási feladat biztonságossá tételéhez szükséges összes eszközt. Az SAP-alkalmazások bizalmas adatokat tartalmazhatnak a szervezetről. Az SAP-architektúrát biztonságos hitelesítési módszerekkel, megkeményített hálózatkezeléssel és titkosítással kell védenie.

Identitáskezelés konfigurálása

Hatás: Biztonság

Az identitáskezelés egy keretrendszer, amely kikényszeríti a kritikus erőforrásokhoz való hozzáférést szabályozó szabályzatokat. Az identitáskezelési vezérlők hozzáférhetnek az SAP számítási feladataihoz a virtuális hálózaton belül vagy kívül. Az SAP számítási feladathoz három identitáskezelési használati esetet kell figyelembe venni, és az identitáskezelési megoldás mindegyiknél eltérő.

A Microsoft Entra ID használata

A szervezetek a teljes körűen felügyelt identitás- és hozzáférés-kezelési szolgáltatással, a Microsoft Entra ID-val integrálva javíthatják az Azure-beli Windows- és Linux rendszerű virtuális gépek biztonságát. Microsoft Entra ID hitelesítheti és engedélyezheti a végfelhasználó hozzáférését az SAP operációs rendszerhez. A Microsoft Entra ID használatával létrehozhat azure-beli tartományokat, vagy integrálhatja azt a helyi Active Directory identitásaival. Microsoft Entra ID emellett integrálható a Microsoft 365-tel, a Dynamics CRM Online-nal és számos szolgáltatott szoftveres (SaaS-) alkalmazással a partnerektől. Az identitáspropagáláshoz a System for Cross-Domain Identity Management (SCIM) használatát javasoljuk. Ez a minta optimális felhasználói életciklust tesz lehetővé.

További információkért lásd:

- SCIM-szinkronizálás Microsoft Entra ID

- SAP Cloud Platform Identity Authentication konfigurálása automatikus felhasználóátadáshoz

- Microsoft Entra egyszeri bejelentkezés (SSO) integrációja az SAP NetWeaverrel

- Jelentkezzen be egy Linux rendszerű virtuális gépre az Azure-ban a Microsoft Entra ID és az OpenSSH használatával

- Jelentkezzen be egy Windows rendszerű virtuális gépre az Azure-ban a Microsoft Entra ID használatával

Egyszeri bejelentkezés konfigurálása

Az SAP-alkalmazást az SAP előtérszoftverrel (SAP GUI) vagy egy HTTP/S böngészővel érheti el. Javasoljuk, hogy konfigurálja az egyszeri bejelentkezést (SSO) Microsoft Entra ID vagy Active Directory összevonási szolgáltatások (AD FS) (AD FS) használatával. Az egyszeri bejelentkezés lehetővé teszi, hogy a végfelhasználók böngészőn keresztül csatlakozzanak az SAP-alkalmazásokhoz.

További információkért lásd:

- SAP HANA SSO

- SAP NetWeaver SSO

- SAP Fiori SSO

- SAP Cloud Platform SSO

- SuccessFactors SSO

- Microsoft Entra áttekintése

Alkalmazásspecifikus útmutató használata

Javasoljuk, hogy tekintse át az SAP Identity Authentication Service-t az SAP Analytics Cloudhoz, a SuccessFactorshoz és az SAP Business Technology Platformhoz. Az SAP Business Technology Platform és a Microsoft Graph szolgáltatásai is integrálhatók a Microsoft Entra ID és az SAP Identity Authentication Service használatával.

További információkért lásd:

- A Microsoft Entra ID használata az SAP-platformokhoz és -alkalmazásokhoz való hozzáférés biztonságossá tételéhez.

- SAP Identity Authentication Szolgáltatás

- SAP Identity Provisioning Service

Gyakori ügyfélforgatókönyv az SAP-alkalmazás üzembe helyezése a Microsoft Teamsben. Ehhez a megoldáshoz egyszeri bejelentkezésre van szükség Microsoft Entra ID. Javasoljuk, hogy a Microsoft kereskedelmi piacterén böngészve nézze meg, mely SAP-alkalmazások érhetők el a Microsoft Teamsben. További információkért lásd a Microsoft kereskedelmi piacterét.

1. táblázat – Az ajánlott egyszeri bejelentkezési módszerek összefoglalása

| SAP-megoldás | SSO-metódus |

|---|---|

| SAP NetWeaver-alapú webalkalmazások, például Fiori, WebGui | Security Assertion Markup Language (SAML) |

| SAP GUI | Kerberos Windows Active Directoryval, Microsoft Entra tartományi szolgáltatások vagy külső féltől származó megoldással |

| SAP PaaS- és SaaS-alkalmazások, például SAP Business Technology Platform (BTP), Analytics Cloud, Cloud Identity Services, SuccessFactors, Cloud for Customer, Ariba | SAML / OAuth / JSON webes jogkivonatok (JWT) és előre konfigurált hitelesítési folyamatok Microsoft Entra ID közvetlenül vagy proxyn keresztül az SAP Identity Authentication Szolgáltatással |

Szerepköralapú hozzáférés-vezérlés (RBAC) használata

Hatás: Biztonság

Fontos, hogy szabályozni tudja az üzembe helyezendő SAP számítási feladatok erőforrásaihoz való hozzáférést. Minden Azure-előfizetés megbízhatósági kapcsolatban áll egy Microsoft Entra-bérlővel. Javasoljuk, hogy az Azure szerepköralapú hozzáférés-vezérlés (Azure RBAC) használatával biztosítson hozzáférést a szervezet felhasználóinak az SAP-alkalmazáshoz. A hozzáférés biztosításához Azure-szerepköröket rendelhet felhasználókhoz, csoportokhoz és alkalmazásokhoz egy bizonyos hatókörben. A hatókör előfizetés, erőforráscsoport vagy egyetlen erőforrás lehet. A hatókör a felhasználótól és az SAP számítási feladatok erőforrásainak csoportosításától függ.

További információkért lásd:

Hálózati és alkalmazásbiztonság kényszerítése

A hálózati és alkalmazásbiztonsági vezérlők alapvető biztonsági intézkedések minden SAP számítási feladathoz. Fontosságuk ismétlődő, hogy érvényesítsék azt az elképzelést, hogy az SAP-hálózat és -alkalmazás szigorú biztonsági felülvizsgálatot és alapkonfiguráció-vezérlést igényel.

Küllős architektúra használata. Fontos különbséget tenni a megosztott szolgáltatások és az SAP-alkalmazásszolgáltatások között. A küllős architektúra jó módszer a biztonságra. A számítási feladatokra vonatkozó erőforrásokat a saját virtuális hálózatában kell tartania, elkülönítve a központ megosztott szolgáltatásaitól, például a felügyeleti szolgáltatásoktól és a DNS-től.

Az SAP natív beállításaihoz az SAP Cloud Connectort és az Azure-hoz készült SAP Private Link kell használnia a küllős beállítás részeként. Ezek a technológiák támogatják az SAP üzleti technológiai platform (BTP) SAP-bővítményét és innovációs architektúráját. Az Azure-beli natív integrációk teljes mértékben integrálva vannak az Azure-beli virtuális hálózatokkal és API-kkal, és nem igényelnek ilyen összetevőket.

Használjon hálózati biztonsági csoportokat. A hálózati biztonsági csoportok (NSG-k) segítségével szűrheti az SAP számítási feladat bejövő és kimenő hálózati forgalmát. NSG-szabályokat definiálhat az SAP-alkalmazáshoz való hozzáférés engedélyezéséhez vagy megtagadásához. Engedélyezheti az SAP-alkalmazásportokhoz való hozzáférést a helyszíni IP-címtartományokból, és megtagadhatja a nyilvános internet-hozzáférést. További információ: Hálózati biztonsági csoportok

Használjon alkalmazásbiztonsági csoportokat. Általánosságban elmondható, hogy az alkalmazásfejlesztéshez ajánlott biztonsági eljárások a felhőben is érvényesek. Ilyen például a helyek közötti kéréshamisítás elleni védelem, a helyek közötti szkriptelési (XSS) támadások megakadályozása és az SQL-injektálási támadások megelőzése.

Az alkalmazásbiztonsági csoportok (ASG-k) megkönnyítik a számítási feladatok hálózati biztonságának konfigurálását. Az ASG biztonsági szabályokban használható a virtuális gépek explicit IP-címei helyett. A rendszer ezután hozzárendeli a virtuális gépeket az ASG-hez. Ez a konfiguráció támogatja ugyanannak a szabályzatnak az újrafelhasználását a különböző alkalmazási környezetekben, ennek az absztrakciós rétegnek köszönhetően. A felhőalkalmazások gyakran használnak hozzáférési kulcsokkal rendelkező felügyelt szolgáltatásokat. Soha ne ellenőrizze a hozzáférési kulcsokat a verziókövetésben. Ehelyett tárolja az alkalmazás titkos kódját az Azure Key Vault. További információ: Alkalmazásbiztonsági csoportok.

Webes forgalom szűrése. Az internetkapcsolattal rendelkező számítási feladatokat olyan szolgáltatásokkal kell védeni, mint a Azure Firewall, Web Application Firewall, Application Gateway a végpontok elkülönítéséhez. További információ: Az Azure-beli SAP bejövő és kimenő internetkapcsolatai.

Adatok titkosítása

Hatás: Biztonság

Az Azure olyan eszközöket tartalmaz, amelyekkel a szervezet biztonsági és megfelelőségi igényeinek megfelelően védheti meg az adatokat. Fontos, hogy az SAP számítási feladatok adatait inaktív állapotban és átvitel közben titkosítja.

Inaktív adatok titkosítása

Az inaktív adatok titkosítása gyakori biztonsági követelmény. Az Azure Storage szolgáltatásoldali titkosítása alapértelmezés szerint engedélyezve van az összes felügyelt lemezen, pillanatképen és lemezképen. A szolgáltatásoldali titkosítás alapértelmezés szerint szolgáltatás által felügyelt kulcsokat használ, és ezek a kulcsok transzparensek az alkalmazás számára.

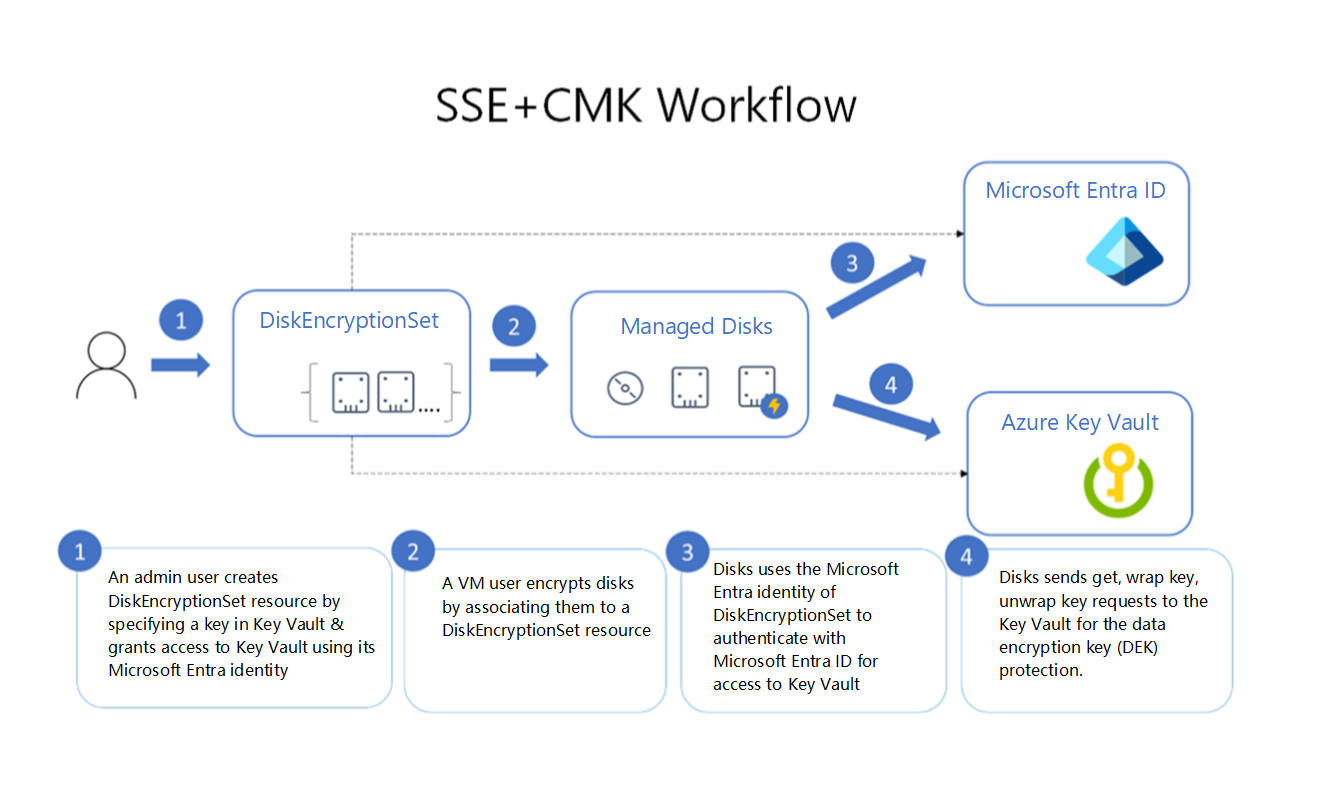

Javasoljuk, hogy tekintse át és ismerje meg az ügyfél által felügyelt kulcsokkal (CMK-kkal) rendelkező szolgáltatás-/kiszolgálóoldali titkosítást (SSE). A kiszolgálóoldali titkosítás és az ügyfél által kezelt kulcs kombinációja lehetővé teszi az operációs rendszer (OS) és az adatlemezek inaktív adatainak titkosítását az elérhető SAP OS-kombinációkhoz. Az Azure Disk Encryption nem támogatja az összes SAP operációs rendszert. Az ügyfél által felügyelt kulcsot az Key Vault kell tárolni az operációs rendszer integritásának biztosítása érdekében. Azt is javasoljuk, hogy titkosítsa az SAP-adatbázisokat. Az Azure Key Vault támogatja az adatbázis-titkosítást az adatbázis-kezelő rendszerből (DBMS) származó SQL Server és egyéb tárolási igényekhez. Az alábbi képen a titkosítási folyamat látható.

Ügyféloldali titkosítás használatakor titkosítja az adatokat, és titkosított blobként tölti fel az adatokat. A kulcskezelést az ügyfél végzi. További információkért lásd:

- Kiszolgálóoldali titkosítás felügyelt lemezekhez

- Azure Storage szolgáltatásoldali titkosítás

- Szolgáltatásoldali titkosítás ügyfél által felügyelt kulccsal az Azure Key Vault

- Ügyféloldali titkosítás

Átvitel alatt lévő adatok titkosítása

Az átvitel közbeni titkosítás az egyik helyről a másikra áthelyezett adatok állapotára vonatkozik. Az átvitel alatt álló adatok a kapcsolat jellegétől függően többféleképpen titkosíthatók. További információ: Az átvitel alatt álló adatok titkosítása.

SAP-alkalmazásnaplók gyűjtése és elemzése

Az alkalmazásnapló monitorozása alapvető fontosságú a biztonsági fenyegetések alkalmazásszintű észleléséhez. Javasoljuk, hogy az SAP-hoz készült Microsoft Sentinel-megoldást használja. Ez egy natív felhőbeli biztonsági információ- és eseménykezelési (SIEM) megoldás, amely a virtuális gépen futó SAP számítási feladatokhoz készült. További információ: Microsoft Sentinel Solution for SAP.

Általános biztonsági információk:

Következő lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: