Felderített alkalmazások szabályozása a Végponthoz készült Microsoft Defender használatával

A Microsoft Defender for Cloud Apps integrációja Végponthoz készült Microsoft Defender zökkenőmentes árnyékintegrációs és -vezérlési megoldást biztosít. Integrációnk lehetővé teszi Defender for Cloud Apps rendszergazdák számára, hogy letiltják a végfelhasználók felhőalkalmazásokhoz való hozzáférését azáltal, hogy natív módon integrálják Defender for Cloud Apps alkalmazásirányítási vezérlőket Végponthoz készült Microsoft Defender hálózatvédelemmel. Azt is megtehetik, hogy a rendszergazdák óvatosabban figyelmeztetik a felhasználókat, amikor kockázatos felhőalkalmazásokhoz férnek hozzá.

Defender for Cloud Apps a beépített Nem engedélyezett alkalmazáscímkével tiltottként jelöli meg a felhőalkalmazásokat, amely a Cloud Discovery és a Cloud App Catalog oldalán is elérhető. A Végponthoz készült Defenderrel való integráció engedélyezésével zökkenőmentesen letilthatja a nem engedélyezett alkalmazásokhoz való hozzáférést egyetlen kattintással a Defender for Cloud Apps portálon.

A Defender for Cloud Apps nem engedélyezettként megjelölt alkalmazások automatikusan szinkronizálódnak a Végponthoz készült Defenderbe. Pontosabban a nem engedélyezett alkalmazások által használt tartományokat a rendszer olyan végponteszközökre propagálja, amelyeket a Microsoft Defender víruskereső blokkol a Network Protection SLA-on belül.

Megjegyzés

Az alkalmazás végponthoz készült Defenderen keresztüli letiltásához szükséges idő legfeljebb három óra lehet attól a pillanattól kezdve, hogy az alkalmazást nem engedélyezettként jelöli meg Defender for Cloud Apps az alkalmazás eszközre való letiltásától. Ennek az az oka, hogy a Defender for Cloud Apps engedélyezett/nem engedélyezett alkalmazások szinkronizálása a Végponthoz készült Defenderbe legfeljebb egy óra, és legfeljebb két óra, hogy leküldje a szabályzatot az eszközökre, hogy letiltsa az alkalmazást, miután a jelző létrejött a Végponthoz készült Defenderben.

Az alábbi licencek egyike:

- Defender for Cloud Apps (E5, AAD-P1m CAS-D) és Végponthoz készült Microsoft Defender 2. csomag, a végpontokhoz készült Defenderbe előkészített végpontokkal

- Microsoft 365 E5

Microsoft Defender víruskereső. További információ:

Az alábbi támogatott operációs rendszerek egyike:

- Windows: Windows 10 18.09 (RS5) operációs rendszer 1776.3-os, 11-s és újabb buildje

- Android: minimum 8.0-s verzió: További információ: Végponthoz készült Microsoft Defender Androidon

- iOS: minimum 14.0-s verzió: További információ: Végponthoz készült Microsoft Defender iOS rendszeren

- macOS: minimum 11-es verzió: További információ: Hálózati védelem macOS-hez

- Linux rendszerkövetelményei: További információ: Hálózatvédelem Linuxhoz

Végponthoz készült Microsoft Defender előkészített. További információ: Defender for Cloud Apps előkészítése a Végponthoz készült Defenderrel.

Rendszergazdai hozzáférés a Defender for Cloud Apps módosításához. További információ: Rendszergazdai hozzáférés kezelése.

A felhőalkalmazások hozzáférés-vezérlésének engedélyezéséhez kövesse az alábbi lépéseket:

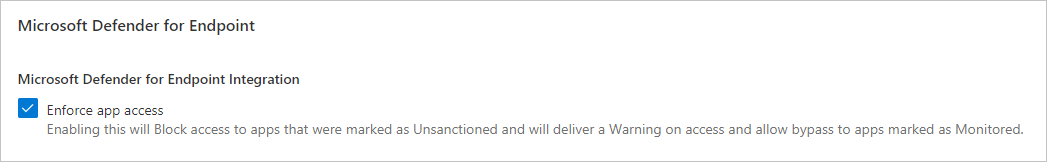

A Microsoft Defender Portálon válassza a Beállítások lehetőséget. Ezután válassza a Cloud Apps lehetőséget. A Cloud Discovery területen válassza a Végponthoz készült Microsoft Defender, majd az Alkalmazás-hozzáférés kényszerítése lehetőséget.

Megjegyzés

A beállítás érvénybe lépése akár 30 percet is igénybe vehet.

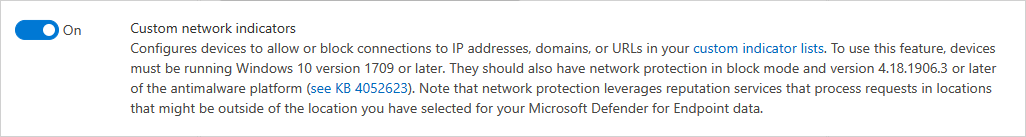

A Microsoft Defender XDR lépjen a Beállítások>Végpontok>Speciális szolgáltatások területre, majd válassza az Egyéni hálózati jelzők lehetőséget. További információ a hálózati mutatókról: Jelzők létrehozása IP-címekhez és URL-címekhez/tartományokhoz.

Ez lehetővé teszi, hogy Microsoft Defender víruskereső hálózatvédelmi funkcióival letiltsa az előre definiált URL-címekhez való hozzáférést Defender for Cloud Apps használatával, akár alkalmazáscímkék adott alkalmazásokhoz való manuális hozzárendelésével, akár alkalmazásfelderítési szabályzatok automatikus használatával.

A rendszergazdák mostantól konfigurálhatnak és beágyazhatnak egy támogatási/súgó URL-címet a blokklapokhoz. Ezzel a konfigurációval a rendszergazdák oktathatják a felhasználókat, amikor letiltott alkalmazásokhoz férnek hozzá. A rendszer egy egyéni átirányítási hivatkozással kéri a felhasználókat egy letiltott alkalmazásokat felsoroló céges lapra, és a tiltólapok kivételének biztosításához szükséges lépéseket. A végfelhasználók erre az URL-címre lesznek átirányítva, amelyet a rendszergazda konfigurált, amikor a blokklapon a "Támogatás lap megnyitása" elemre kattintanak.

Defender for Cloud Apps a beépített Nem engedélyezett alkalmazáscímkével megjelöli a felhőalkalmazásokat letiltottként. A címke a Cloud Discovery és a Cloud App Catalog oldalán is elérhető. A Végponthoz készült Defenderrel való integráció engedélyezésével zökkenőmentesen taníthatja a felhasználókat a használat céljából letiltott alkalmazásokról és a kivételek védelmének lépéseiről egyetlen kattintással a Defender for Cloud Apps portálon.

A Nem engedélyezettként megjelölt alkalmazások automatikusan szinkronizálódnak a Végponthoz készült Defender egyéni URL-jelzőivel, általában néhány percen belül. Pontosabban a letiltott alkalmazások által használt tartományok a végponteszközökre lesznek propagálva, hogy a Microsoft Defender Víruskereső üzenetet jelenítsen meg a Network Protection SLA-on belül.

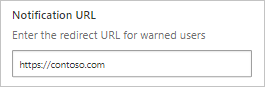

Az alábbi lépésekkel konfigurálhat egy egyéni súgó-/támogatási URL-címet, amely egy vállalati weblapra vagy egy SharePoint-hivatkozásra mutat, ahol megismertetheti az alkalmazottakkal, hogy miért tiltották le őket az alkalmazáshoz való hozzáférésben, és megadhat egy listát a kivételek védelmének lépéseiről, vagy megoszthatja a vállalati hozzáférési szabályzatot, hogy betartsa a szervezet kockázatának elfogadását.

- A Microsoft Defender portálon válassza a Beállítások>Cloud Apps>Cloud Discovery>lehetőséget Végponthoz készült Microsoft Defender.

- A Riasztások legördülő listában válassza a Tájékoztató lehetőséget.

- A Letiltott alkalmazások értesítési>URL-címe területen adja meg az URL-címét. Például:

Adott eszközcsoportok használatának letiltásához kövesse az alábbi lépéseket:

A Microsoft Defender Portálon válassza a Beállítások lehetőséget. Ezután válassza a Cloud Apps lehetőséget. Ezután a Felhőfelderítés területen válassza az Alkalmazások címkéi elemet, és lépjen a Hatókörön belüli profilok lapra.

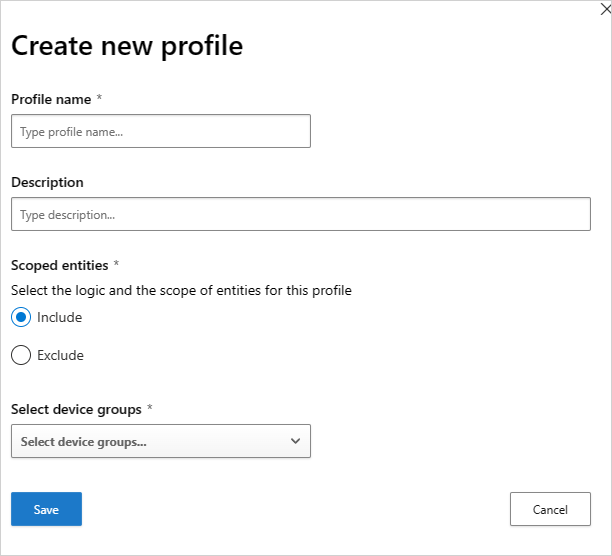

Válassza a Profil hozzáadása lehetőséget. A profil beállítja az alkalmazások blokkolására/letiltásának feloldására vonatkozó entitásokat.

Adjon meg egy leíró profilnevet és leírást.

Adja meg, hogy a profil Legyen Belefoglalás vagy Kizárás profil.

Belefoglalás: a hozzáférés-kényszerítés csak a belefoglalt entitásokat érinti. A myContoso profil például tartalmazza az A és a B eszközcsoportot. A myContoso profillal rendelkező Y nevű alkalmazás blokkolása csak az A és a B csoport esetén blokkolja az alkalmazáshozzáférést.

Kizárás: A hozzáférés-kényszerítés nem befolyásolja az entitások kizárt készletét. A myContoso profil például kizárja az A és a B eszközcsoportot. A myContoso profillal rendelkező Y alkalmazás blokkolása letiltja az alkalmazáshozzáférést a teljes szervezet számára, kivéve az A és a B csoportot.

Válassza ki a profilhoz tartozó eszközcsoportokat. A felsorolt eszközcsoportok lekérése Végponthoz készült Microsoft Defender. További információ: Eszközcsoport létrehozása.

Válassza a Mentés elemet.

Egy alkalmazás letiltásához kövesse az alábbi lépéseket:

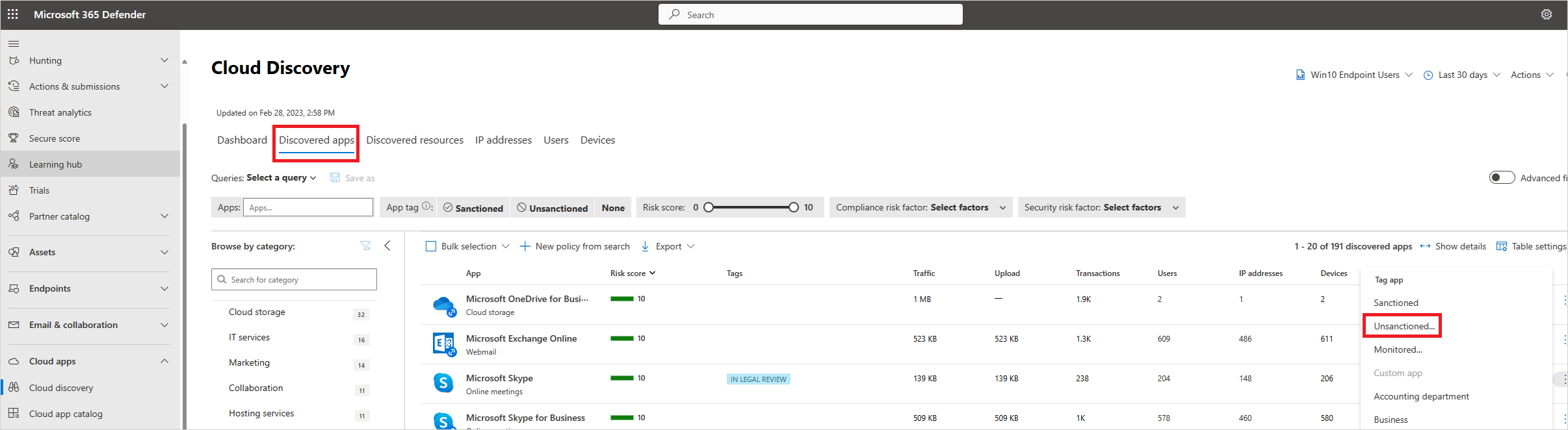

A Microsoft Defender Portal Felhőalkalmazások területén lépjen a Cloud Discovery területre, és lépjen a Felderített alkalmazások lapra.

Válassza ki azt az alkalmazást, amelyet le kell tiltani.

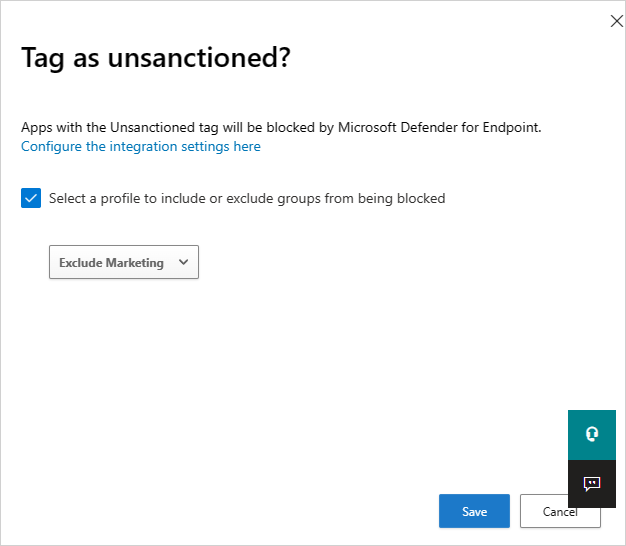

Címkézze fel az alkalmazást Nem engedélyezettként.

A szervezet összes eszközének letiltásához a Címke nem engedélyezettként? párbeszédpanelen válassza a Mentés lehetőséget. A szervezet adott eszközcsoportjainak letiltásához válassza a Profil kiválasztása lehetőséget, amelybe belefoglalhat vagy kizárhat csoportokat a letiltásból. Ezután válassza ki azt a profilt, amelyhez az alkalmazás le lesz tiltva, majd válassza a Mentés lehetőséget.

A Címke nem engedélyezettként? párbeszédpanel csak akkor jelenik meg, ha a bérlőben a végponthoz készült Defender engedélyezve van a felhőalkalmazás blokkolása, és ha rendszergazdai hozzáféréssel rendelkezik a módosításokhoz.

Megjegyzés

- A kényszerítési képesség a Végponthoz készült Defender egyéni URL-jelzőin alapul.

- Az Defender for Cloud Apps által a funkció megjelenése előtt létrehozott mutatókon manuálisan beállított szervezeti hatóköröket a Defender for Cloud Apps felül fogja bírálni. A szükséges hatókörkezelést a hatókörrel rendelkező profilok felhasználói felületének Defender for Cloud Apps felületen kell beállítani.

- Ha el szeretne távolítani egy kijelölt hatókörprofilt egy nem engedélyezett alkalmazásból, távolítsa el a nem engedélyezett címkét, majd címkézze fel újra az alkalmazást a szükséges hatókörrel rendelkező profillal.

- Az alkalmazástartományok propagálása és frissítése a végponteszközökben akár két órát is igénybe vehet, ha a megfelelő címkével vagy/és hatókörrel vannak megjelölve.

- Ha egy alkalmazás figyeltként van megjelölve, a hatókörrel rendelkező profilok alkalmazásának lehetősége csak akkor jelenik meg, ha a beépített Win10-végpontfelhasználók adatforrás az elmúlt 30 nap során folyamatosan fogadott adatokat.

A rendszergazdák figyelmeztethetik a felhasználókat, amikor kockázatos alkalmazásokhoz férnek hozzá. Ahelyett, hogy letiltanák a felhasználókat, a rendszer arra kéri őket, hogy egy egyéni átirányítási hivatkozást adjanak meg egy használatra jóváhagyott alkalmazásokat felsoroló vállalati lapra. A parancssor lehetővé teszi, hogy a felhasználók megkerüljék a figyelmeztetést, és továbblépjenek az alkalmazásra. A rendszergazdák a figyelmeztető üzenetet megkerülő felhasználók számát is figyelhetik.

Defender for Cloud Apps a beépített Figyelt alkalmazáscímkével kockázatosként jelöli meg a felhőalkalmazásokat. A címke a Cloud Discovery és a Cloud App Catalog oldalán is elérhető. A Végponthoz készült Defenderrel való integráció engedélyezésével zökkenőmentesen figyelmeztetheti a felhasználókat a figyelt alkalmazások elérésére egyetlen kattintással a Defender for Cloud Apps portálon.

A Figyeltként megjelölt alkalmazások automatikusan szinkronizálódnak a Végponthoz készült Defender egyéni URL-jelzőivel, általában néhány percen belül. Pontosabban a figyelt alkalmazások által használt tartományokat a rendszer a végponteszközökre propagálja, hogy figyelmeztető üzenetet jelenítsen meg Microsoft Defender víruskereső számára a Network Protection SLA-on belül.

Az alábbi lépésekkel konfigurálhat egy olyan egyéni URL-címet, amely egy vállalati weblapra mutat, ahol megtaníthatja az alkalmazottaknak, hogy miért figyelmeztették őket, és megadhat egy listát azokról az alternatív jóváhagyott alkalmazásokról, amelyek megfelelnek a szervezet kockázatvállalásának, vagy amelyeket a szervezet már kezel.

A Microsoft Defender Portálon válassza a Beállítások lehetőséget. Ezután válassza a Cloud Apps lehetőséget. A Cloud Discovery területen válassza a Végponthoz készült Microsoft Defender lehetőséget.

Az Értesítési URL-cím mezőbe írja be az URL-címét.

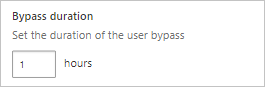

Mivel a felhasználók megkerülhetik a figyelmeztető üzenetet, az alábbi lépésekkel konfigurálhatja a megkerülés időtartamát. Az időtartam leteltével a rendszer a figyelt alkalmazás következő elérésekor a figyelmeztető üzenetet fogja kérni a felhasználóktól.

A Microsoft Defender Portálon válassza a Beállítások lehetőséget. Ezután válassza a Cloud Apps lehetőséget. A Cloud Discovery területen válassza a Végponthoz készült Microsoft Defender lehetőséget.

A Megkerülés időtartama mezőbe írja be a felhasználó megkerülésének időtartamát (óraszámát).

A vezérlők alkalmazása után az alábbi lépésekkel figyelheti az alkalmazáshasználati mintákat az alkalmazott vezérlőkkel (hozzáférés, letiltás, megkerülés).

- A Microsoft Defender Portál Felhőalkalmazások területén lépjen a Cloud Discovery elemre, majd lépjen a Felderített alkalmazások lapra. A szűrőkkel keresse meg a megfelelő monitorozott alkalmazást.

- Válassza ki az alkalmazás nevét az alkalmazás áttekintési lapján az alkalmazott alkalmazásvezérlők megtekintéséhez.

Ha bármilyen problémába ütközik, segítünk. Ha segítséget vagy támogatást szeretne kapni a termék problémájához, nyisson egy támogatási jegyet.