Hogyan segíti a Defender for Cloud Apps a Google Cloud Platform- (GCP-) környezet védelmét?

A Google Cloud Platform egy IaaS-szolgáltató, amely lehetővé teszi a szervezet számára a teljes számítási feladat felhőben való üzemeltetését és kezelését. A felhőbeli infrastruktúra kihasználása mellett a szervezet legkritikusabb eszközei veszélynek lehetnek kitéve. A közzétett adategységek közé tartoznak a potenciálisan bizalmas információkkal rendelkező tárolópéldányok, a legfontosabb alkalmazásokat, portokat és virtuális magánhálózatokat üzemeltető számítási erőforrások, amelyek hozzáférést biztosítanak a szervezethez.

A GCP Defender for Cloud Apps csatlakoztatásával biztonságossá teheti eszközeit, és észlelheti a lehetséges fenyegetéseket a felügyeleti és bejelentkezési tevékenységek figyelésével, a lehetséges találgatásos támadásokról, a kiemelt felhasználói fiókok rosszindulatú használatáról és a virtuális gépek szokatlan törléséről szóló értesítésekkel.

- Felhőbeli erőforrásokkal való visszaélés

- Feltört fiókok és belső fenyegetések

- Adatszivárgás

- Helytelen erőforrás-konfiguráció és nem megfelelő hozzáférés-vezérlés

- Felhőbeli fenyegetések, feltört fiókok és rosszindulatú insiderek észlelése

- A tevékenységek auditnaplójának használata törvényszéki vizsgálatokhoz

Az alábbi beépített szabályzatsablonok segítségével észlelheti és értesítheti a lehetséges fenyegetésekről:

| Típus | Name (Név) |

|---|---|

| Beépített anomáliadetektálási szabályzat |

Tevékenység névtelen IP-címekről Ritka országból származó tevékenység Gyanús IP-címekről származó tevékenység Lehetetlen utazás A leállított felhasználó által végrehajtott tevékenység (Microsoft Entra ID szükséges identitásszolgáltatóként) Több sikertelen bejelentkezési kísérlet Szokatlan adminisztratív tevékenységek Több virtuálisgép-törlési tevékenység Szokatlan több virtuálisgép-létrehozási tevékenység (előzetes verzió) |

| Tevékenységszabályzat-sablon | A számítási motor erőforrásainak változásai A StackDriver konfigurációjának változásai A tárolási erőforrások változásai A virtuális magánhálózat változásai Bejelentkezés kockázatos IP-címről |

További információ a szabályzatok létrehozásáról: Szabályzat létrehozása.

A potenciális fenyegetések monitorozása mellett a következő GCP-szabályozási műveleteket is alkalmazhatja és automatizálhatja az észlelt fenyegetések elhárításához:

| Típus | Művelet |

|---|---|

| Felhasználóirányítás | – Kérje meg a felhasználót, hogy állítsa vissza a jelszót a Google-ra (ehhez csatlakoztatott társított Google Workspace-példányra van szükség) – Felhasználó felfüggesztése (csatlakoztatott társított Google Workspace-példányt igényel) – Felhasználó értesítése riasztásról (Microsoft Entra ID keresztül) – A felhasználó ismételt bejelentkezésének megkövetelése (Microsoft Entra ID keresztül) - Felhasználó felfüggesztése (Microsoft Entra ID keresztül) |

További információ az alkalmazások fenyegetéseinek elhárításáról: Csatlakoztatott alkalmazások szabályozása.

Tekintse át a külső felhasználók védelmére és együttműködésére , valamint a bizalmas adatok nem felügyelt vagy kockázatos eszközökre való letöltésének blokkolásával és védelmével kapcsolatos ajánlott eljárásokat.

Ez a szakasz útmutatást nyújt a Microsoft Defender for Cloud Apps meglévő Google Cloud Platform- (GCP-) fiókhoz való csatlakoztatásához az összekötő API-k használatával. Ezzel a kapcsolattal betekintést nyújt a GCP használatába, és szabályozhatja azok használatát. További információ arról, hogy Defender for Cloud Apps hogyan védi a GCP-t: A GCP védelme.

Javasoljuk, hogy egy dedikált projektet használjon az integrációhoz, és korlátozza a projekthez való hozzáférést a stabil integráció fenntartása és a beállítási folyamat törlésének/módosításának megakadályozása érdekében.

Megjegyzés

A GCP-környezet naplózáshoz való csatlakoztatására vonatkozó utasítások a Google összesített naplók felhasználására vonatkozó javaslatait követik. Az integráció kihasználja a Google StackDrivert, és további erőforrásokat használ fel, amelyek hatással lehetnek a számlázásra. A felhasznált erőforrások a következők:

- Összesített exportálási fogadó – Szervezeti szint

- Pub/Sub témakör – GCP-projektszint

- Pub/Al előfizetés – GCP-projektszint

A Defender for Cloud Apps naplózási kapcsolat csak Rendszergazda tevékenységnaplókat importál; Az adatelérési és a rendszeresemény-auditnaplók nem lesznek importálva. További információ a GCP-naplókról: Felhőnaplók.

Az integráló GCP-felhasználónak a következő engedélyekkel kell rendelkeznie:

- IAM és Rendszergazda szerkesztés – Szervezeti szint

- Projekt létrehozása és szerkesztése

A GCP-biztonság naplózását csatlakoztathatja a Defender for Cloud Apps-kapcsolatokhoz, így betekintést nyerhet a GCP-alkalmazások használatába és szabályozhatja azokat.

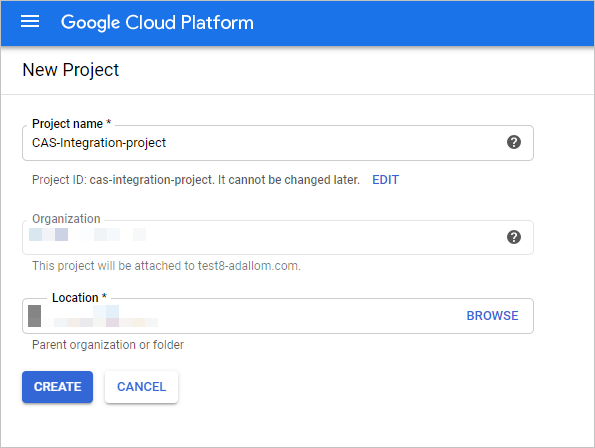

Hozzon létre egy dedikált projektet a GCP-ben a szervezet alatt az integráció elkülönítése és stabilitása érdekében

Jelentkezzen be a GCP-portálra az integráló GCP felhasználói fiókjával.

Új projekt indításához válassza a Projekt létrehozása lehetőséget.

Az Új projekt képernyőn nevezze el a projektet, és válassza a Létrehozás lehetőséget.

Váltson a dedikált projektre.

Nyissa meg a Tár lapot.

Keresse meg és válassza a Felhőnaplózási API elemet, majd az API oldalon válassza az ENGEDÉLYEZÉS lehetőséget.

Keresse meg és válassza a Cloud Pub/Sub API elemet, majd az API oldalán válassza az ENGEDÉLYEZÉS lehetőséget.

Megjegyzés

Győződjön meg arról, hogy nem a Pub/Sub Lite API lehetőséget választja.

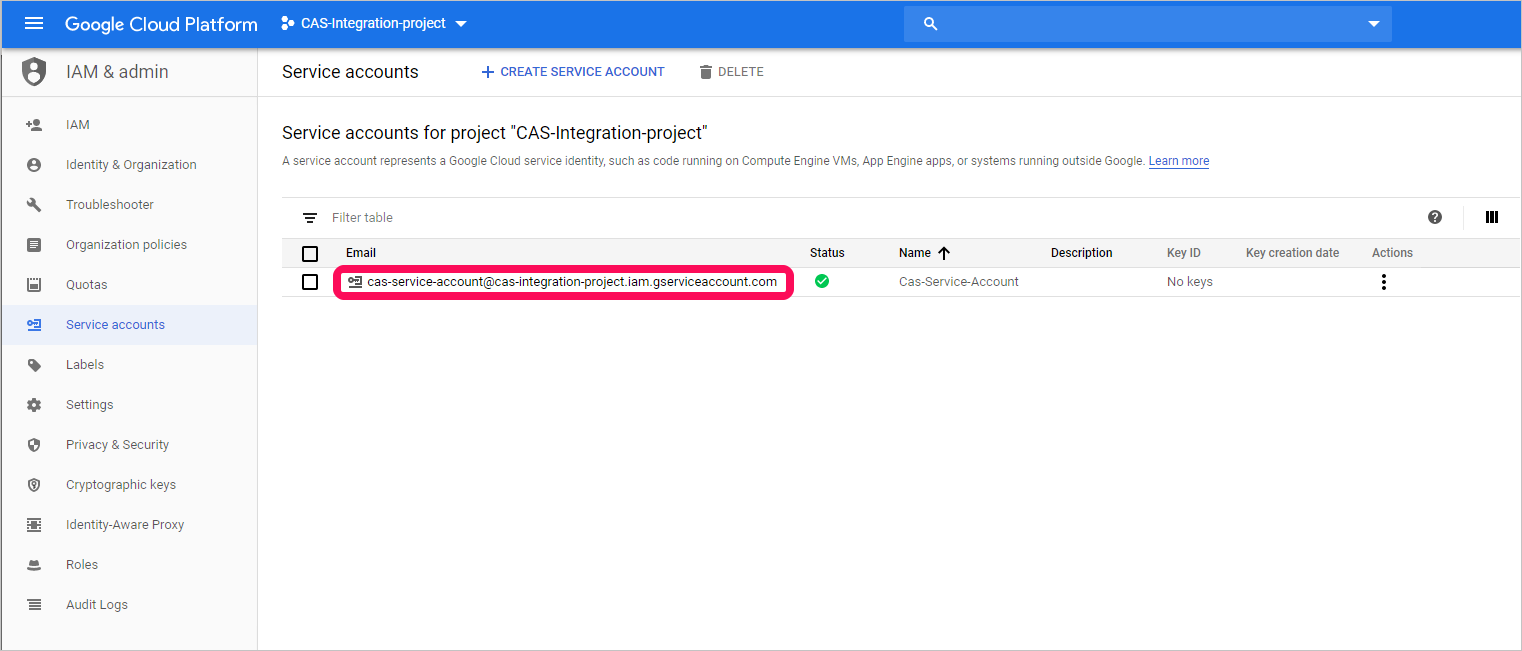

Az IAM & rendszergazda területen válassza a Szolgáltatásfiókok lehetőséget.

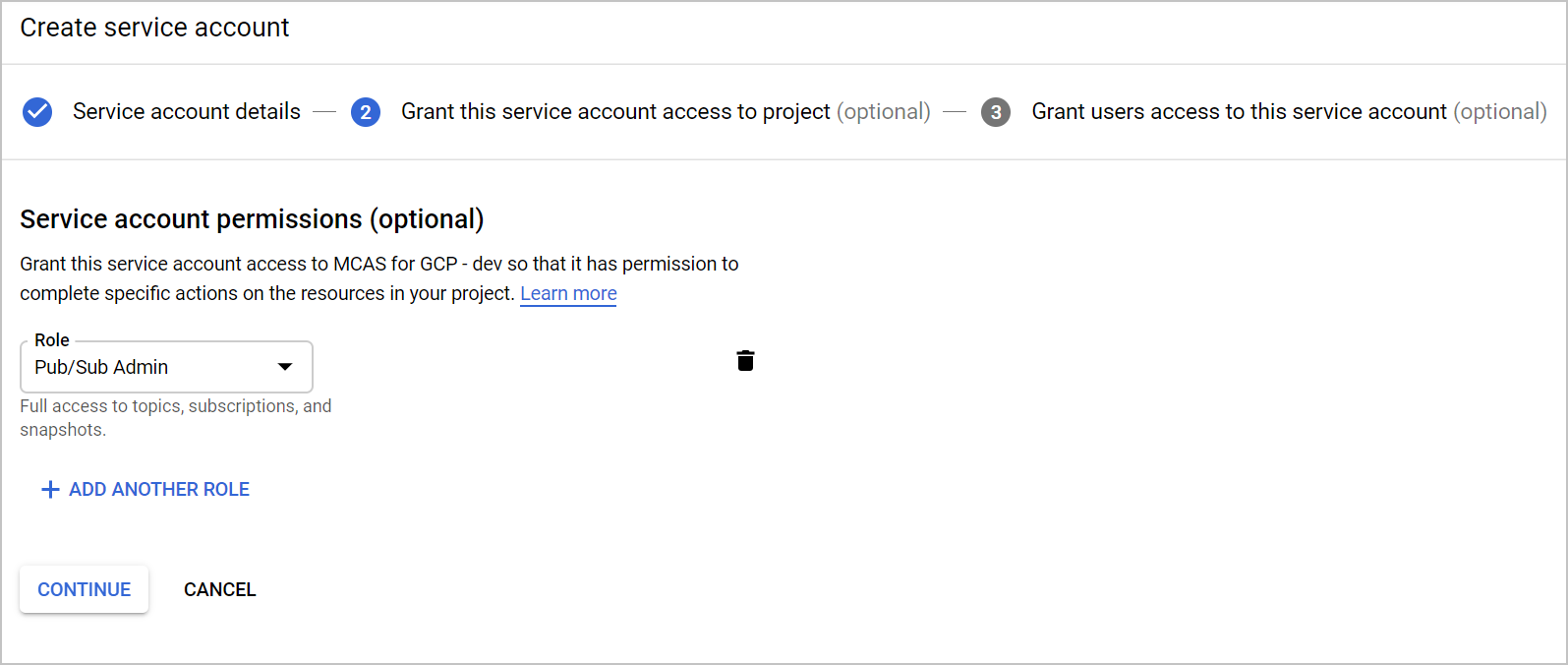

Dedikált szolgáltatásfiók létrehozásához válassza a CREATE SERVICE ACCOUNT (SZOLGÁLTATÁSFIÓK LÉTREHOZÁSA ) lehetőséget.

Adjon meg egy fióknevet, majd válassza a Létrehozás lehetőséget.

Adja meg a SzerepkörtPub/Sub Rendszergazda, majd válassza a Mentés lehetőséget.

Másolja ki a Email értéket, erre később lesz szüksége.

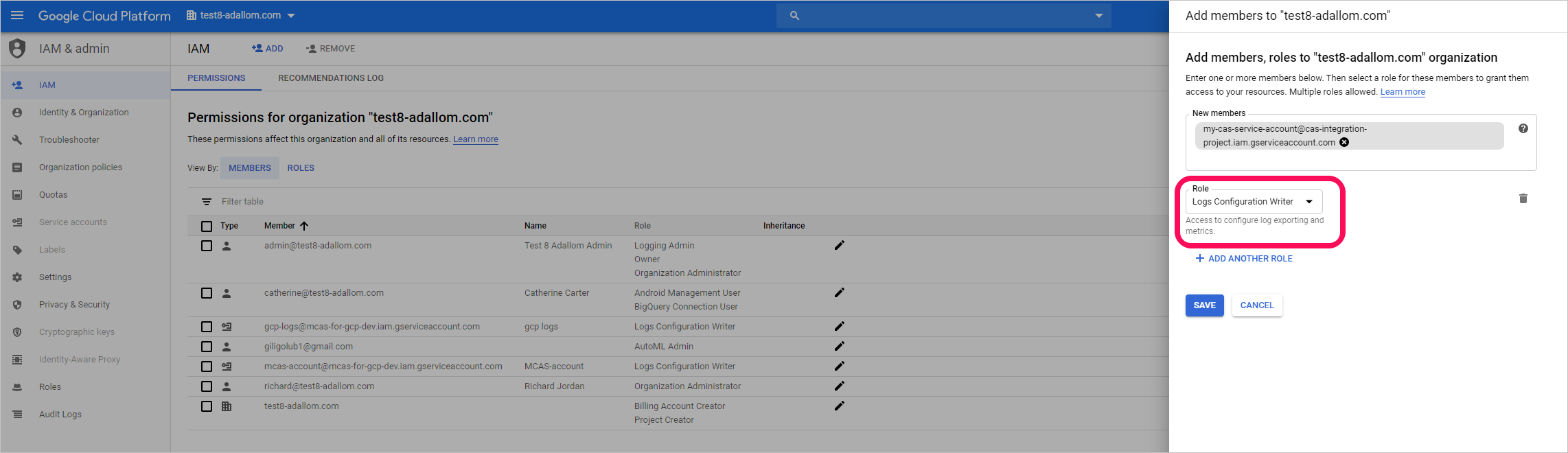

Az IAM & rendszergazda területen válassza az IAM lehetőséget.

Váltson szervezeti szintre.

Válassza a HOZZÁADÁS lehetőséget.

Az Új tagok mezőbe illessze be a korábban kimásolt Email értéket.

Adja meg a szerepkörtnaplókonfiguráció-íróként , majd válassza a Mentés lehetőséget.

Váltson a projekt szintjére.

Az IAM & rendszergazda területen válassza a Szolgáltatásfiókok lehetőséget.

Nyissa meg a dedikált szolgáltatásfiókot, és válassza a Szerkesztés lehetőséget.

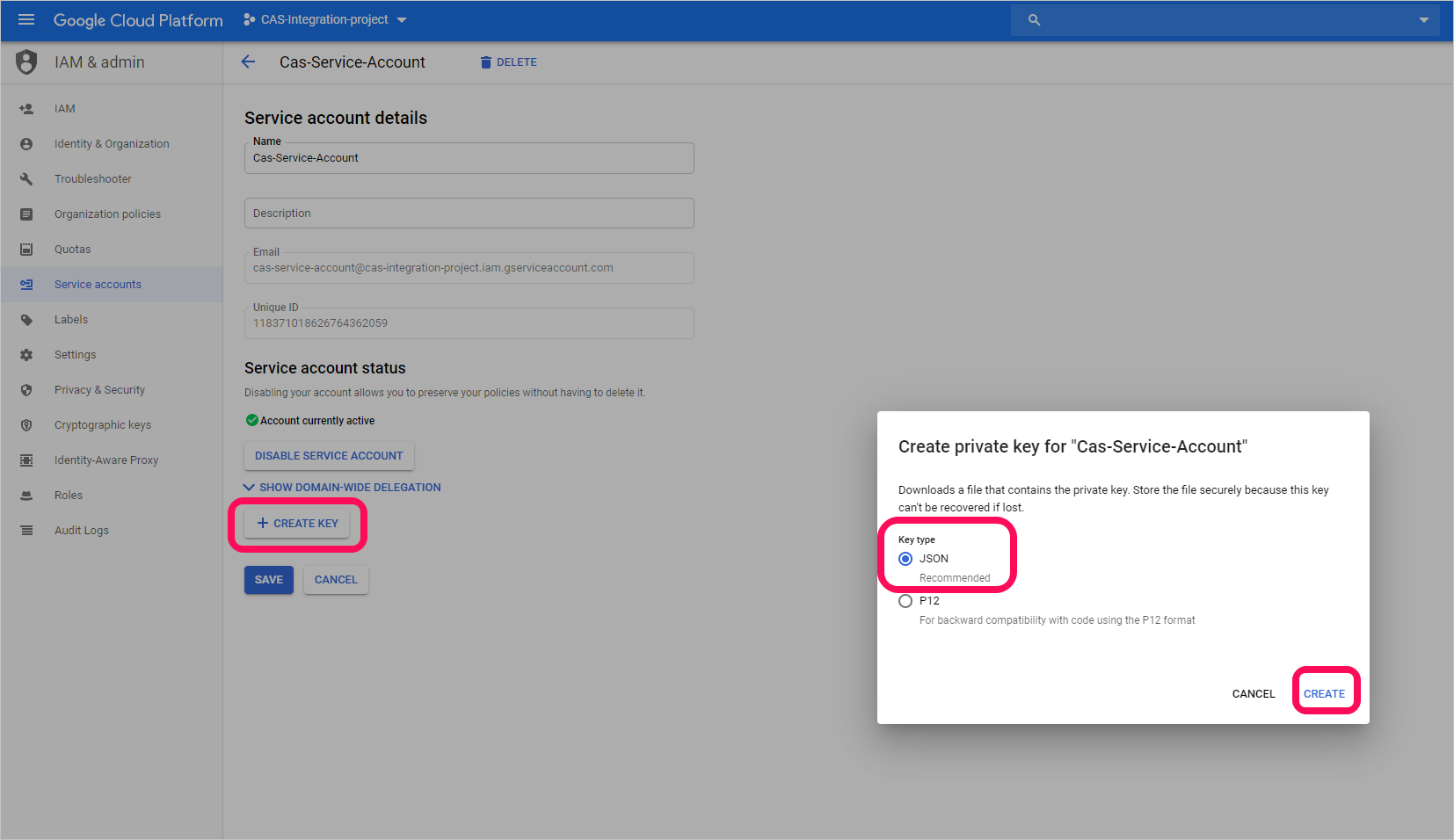

Válassza a CREATE KEY (KULCS LÉTREHOZÁSA) lehetőséget.

A Titkos kulcs létrehozása képernyőn válassza a JSON, majd a LÉTREHOZÁS lehetőséget.

Megjegyzés

Szüksége lesz az eszközére később letöltött JSON-fájlra.

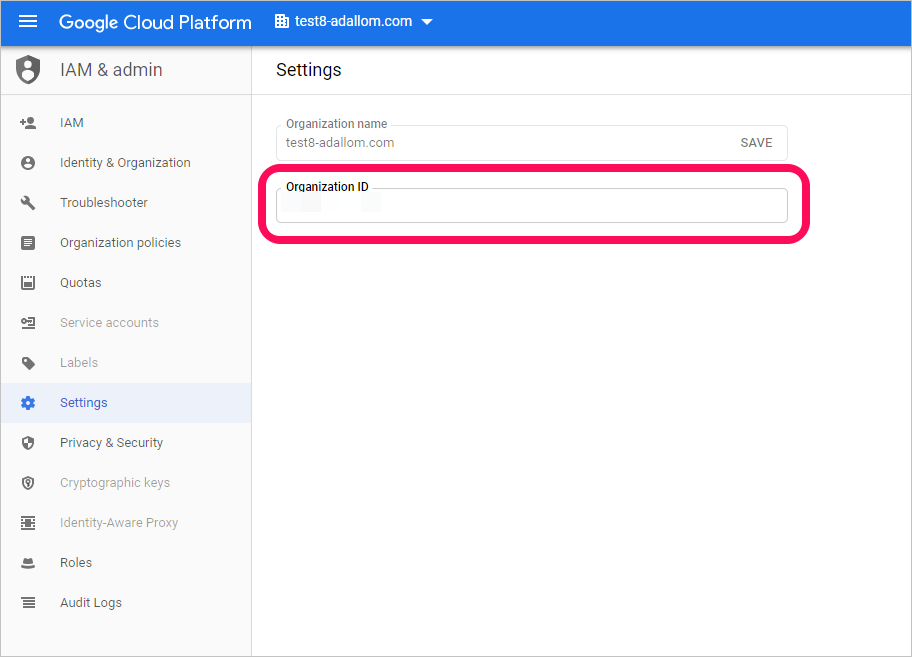

Jegyezze fel a szervezeti azonosítóját. Erre később szüksége lesz. További információ: A szervezet azonosítójának lekérése.

Ez az eljárás azt ismerteti, hogyan adhatja hozzá a GCP kapcsolati adatait a Google Cloud Platform naplózásának Defender for Cloud Apps való csatlakoztatásához.

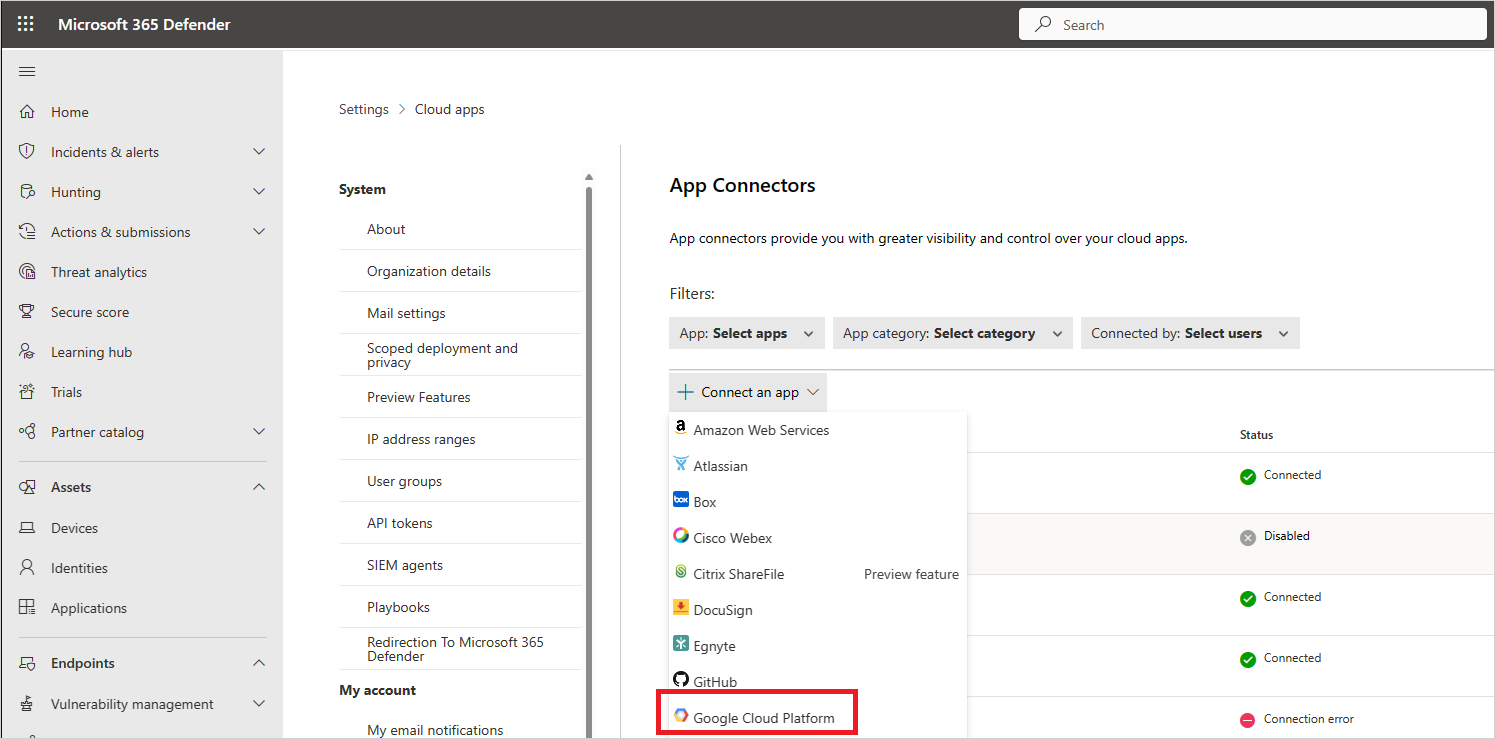

A Microsoft Defender Portálon válassza a Beállítások lehetőséget. Ezután válassza a Cloud Apps lehetőséget. A Csatlakoztatott alkalmazások területen válassza az Alkalmazás-összekötők lehetőséget.

Az Alkalmazás-összekötők lapon a GCP-összekötő hitelesítő adatainak megadásához tegye a következők egyikét:

Megjegyzés

Javasoljuk, hogy csatlakoztassa a Google Workspace-példányt az egységes felhasználókezelés és -irányítás érdekében. Ez akkor is ajánlott, ha nem használ Google Workspace-termékeket, és a GCP-felhasználók kezelése a Google Workspace felhasználókezelő rendszerén keresztül történik.

Új összekötő esetén

Válassza az +Alkalmazás csatlakoztatása, majd a Google Cloud Platform lehetőséget.

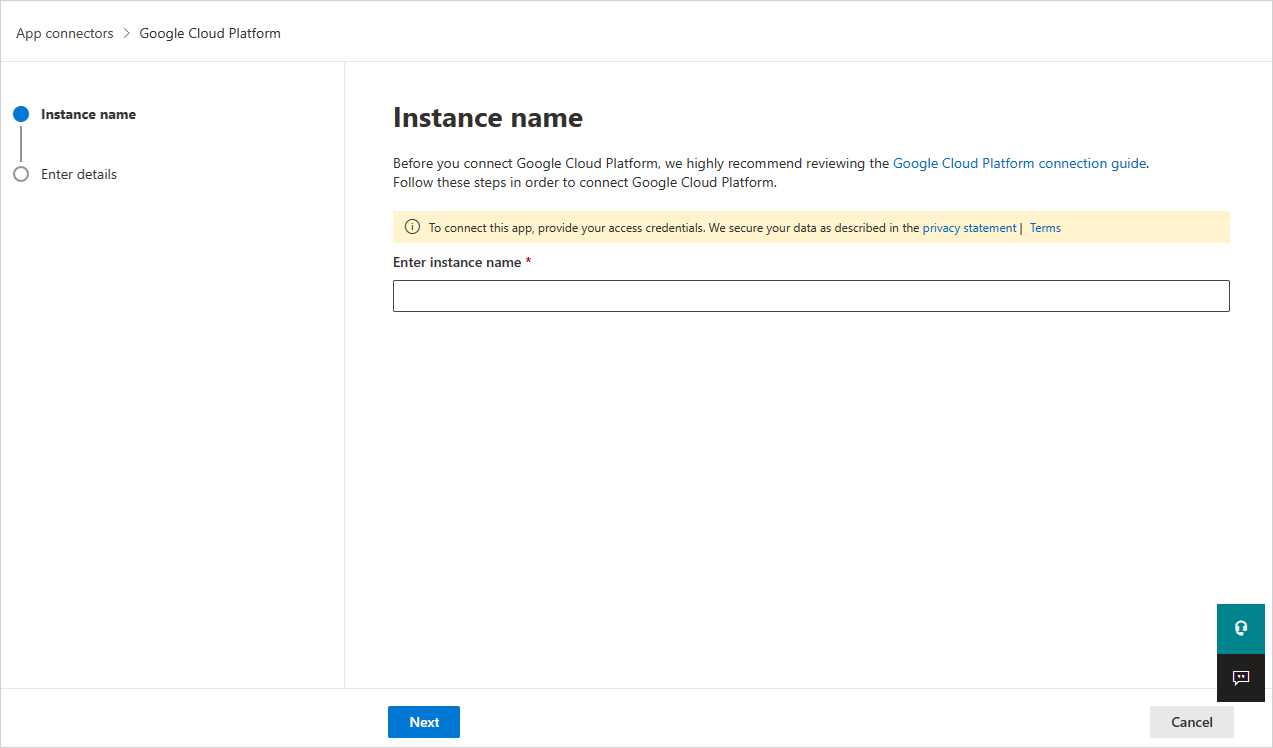

A következő ablakban adja meg az összekötő nevét, majd válassza a Tovább gombot.

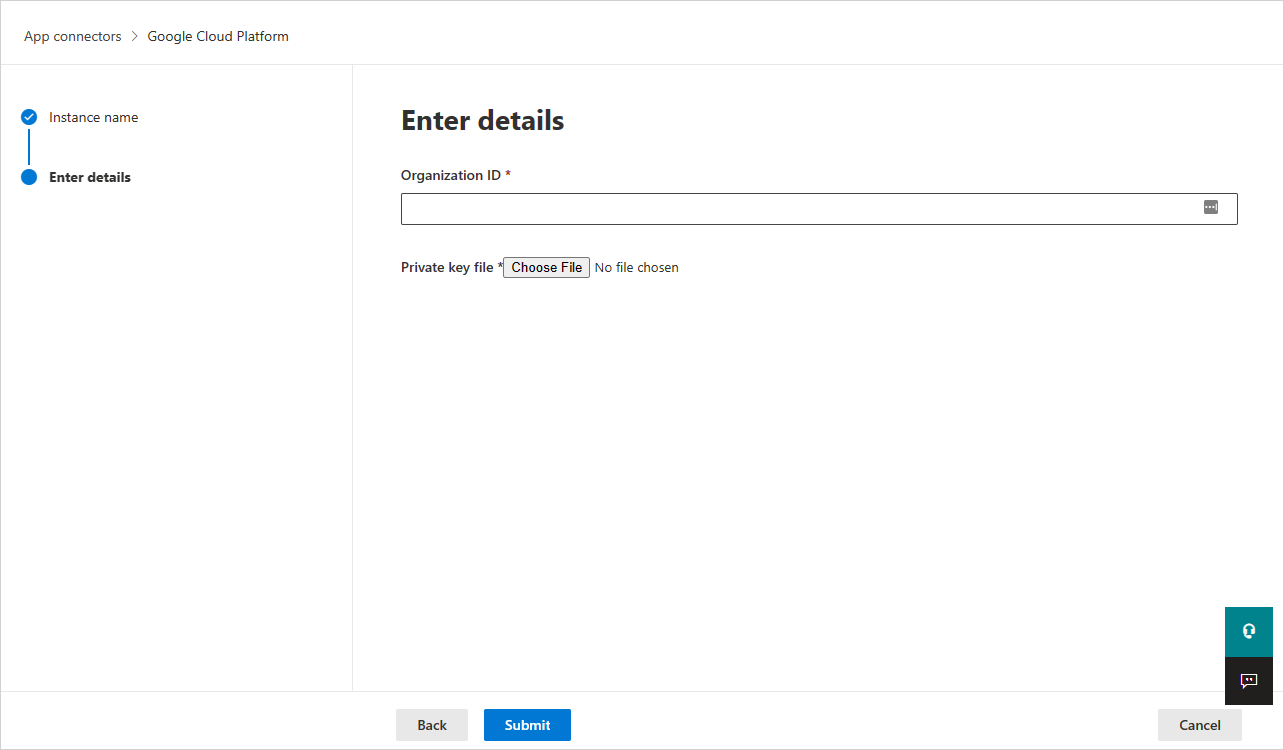

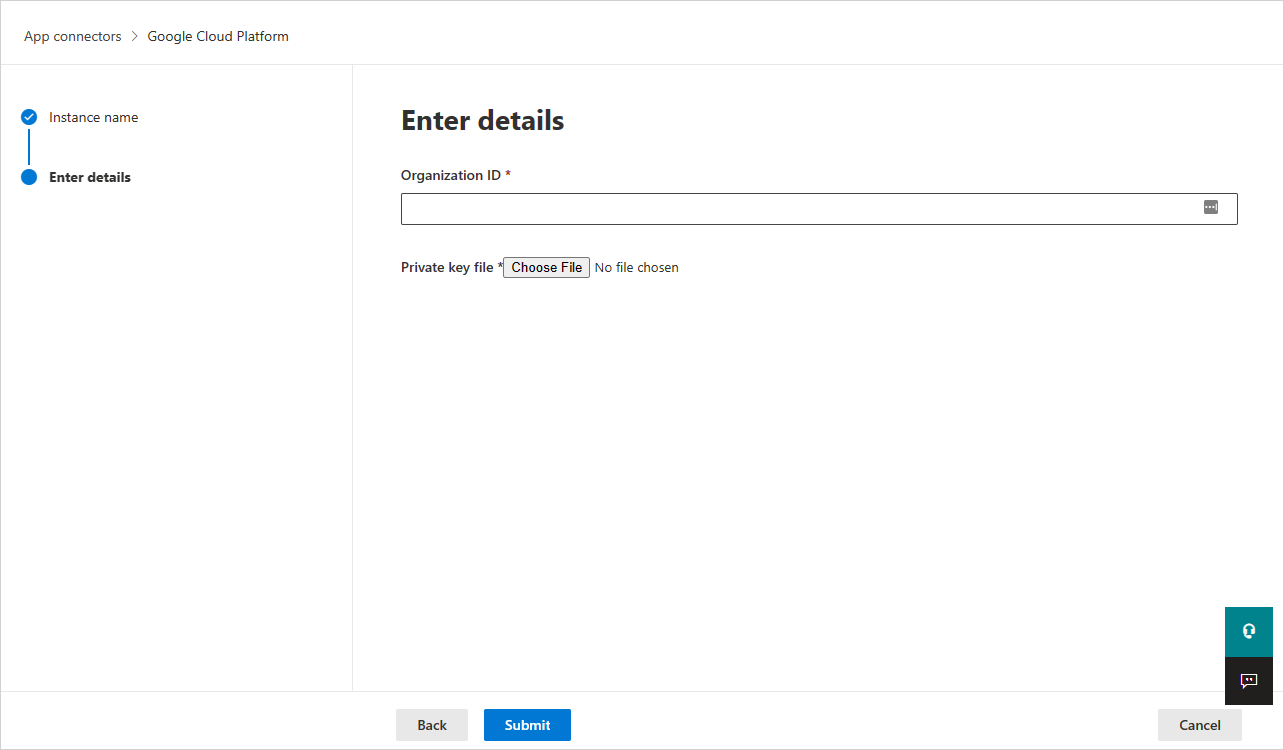

Az Enter details (Adatok megadása ) lapon tegye a következőket, majd válassza a Submit (Küldés) lehetőséget.

- A Szervezet azonosítója mezőbe írja be azt a szervezetet, amelyről korábban feljegyzést készített.

- A Titkos kulcs fájl mezőben keresse meg a korábban letöltött JSON-fájlt.

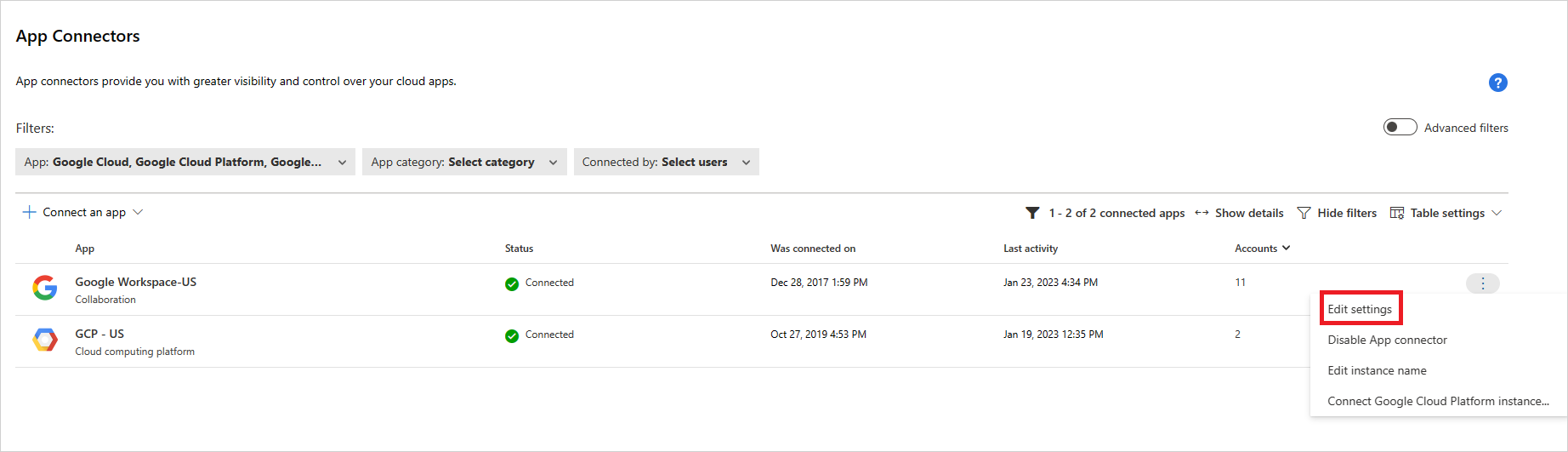

Meglévő összekötő esetén

Az összekötők listájában a GCP-összekötőt tartalmazó sorban válassza a Beállítások szerkesztése lehetőséget.

Az Enter details (Adatok megadása ) lapon tegye a következőket, majd válassza a Submit (Küldés) lehetőséget.

- A Szervezet azonosítója mezőbe írja be azt a szervezetet, amelyről korábban feljegyzést készített.

- A Titkos kulcs fájl mezőben keresse meg a korábban letöltött JSON-fájlt.

A Microsoft Defender Portálon válassza a Beállítások lehetőséget. Ezután válassza a Cloud Apps lehetőséget. A Csatlakoztatott alkalmazások területen válassza az Alkalmazás-összekötők lehetőséget. Győződjön meg arról, hogy a csatlakoztatott alkalmazás-összekötő állapota Csatlakoztatva.

Megjegyzés

Defender for Cloud Apps létrehoz egy összesített exportálási fogadót (szervezeti szint), egy Pub/Sub témakört és Egy Pub/Sub előfizetést az integrációs szolgáltatásfiók használatával az integrációs projektben.

Az aggregált exportálási fogadó a GCP-szervezet naplóinak összesítésére szolgál, és a létrehozott Pub/Sub témakör szolgál célként. Defender for Cloud Apps feliratkozik erre a témakörre a GCP-szervezet rendszergazdai tevékenységnaplóinak lekéréséhez létrehozott Pub/Sub előfizetésen keresztül.

Ha problémákat tapasztal az alkalmazás csatlakoztatása során, tekintse meg az Alkalmazás-összekötők hibaelhárítása című cikket.

Ha bármilyen problémába ütközik, segítünk. Ha segítséget vagy támogatást szeretne kapni a termék problémájához, nyisson egy támogatási jegyet.