Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Felhőbeli fájltárolási és együttműködési eszközként a Google Workspace lehetővé teszi, hogy a felhasználók zökkenőmentesen és hatékonyan oszthassák meg dokumentumaikat a szervezeten és a partnereken. A Google Workspace használata nemcsak belsőleg, hanem külső közreműködők számára is elérhetővé teheti bizalmas adatait, vagy még rosszabb esetben nyilvánosan elérhetővé teheti azokat egy megosztott hivatkozáson keresztül. Az ilyen incidenseket okozhatják rosszindulatú szereplők vagy nem tudó alkalmazottak. A Google Workspace egy nagy méretű, külső gyártótól származó alkalmazás-ökorendszert is biztosít a hatékonyság növelése érdekében. Ezeknek az alkalmazásoknak a használatával a szervezetet veszélyeztetheti a rosszindulatú alkalmazások vagy a túlzott engedélyekkel rendelkező alkalmazások használata.

A Google Workspace Defender for Cloud Apps csatlakoztatása jobb betekintést nyújt a felhasználók tevékenységeibe, gépi tanuláson alapuló anomáliadetektálásokat, információvédelmi észleléseket (például külső információmegosztás észlelését), automatizált szervizelési vezérlőket tesz lehetővé, és észleli a szervezetében engedélyezett külső alkalmazások fenyegetéseit.

Főbb fenyegetések

- Feltört fiókok és belső fenyegetések

- Adatszivárgás

- Nem megfelelő biztonsági tudatosság

- Rosszindulatú külső alkalmazások és Google-bővítmények

- Kártevő szoftverek

- Zsarolóprogram

- Nem felügyelt saját eszköz használata (BYOD)

Hogyan segít a Defender for Cloud Apps a környezet védelmében?

- Felhőbeli fenyegetések, feltört fiókok és rosszindulatú insiderek észlelése

- A felhőben tárolt szabályozott és bizalmas adatok felderítése, besorolása, címkézése és védelme

- A környezethez hozzáféréssel rendelkező OAuth-alkalmazások felderítése és kezelése

- DLP- és megfelelőségi szabályzatok kényszerítése a felhőben tárolt adatokhoz

- A megosztott adatok közzétételének korlátozása és együttműködési szabályzatok kikényszerítése

- A tevékenységek auditnaplójának használata törvényszéki vizsgálatokhoz

SaaS biztonsági helyzet kezelése

Csatlakoztassa a Google Workspacet , hogy automatikusan megkapja a biztonsági javaslatokat a Microsoft biztonsági pontszámában. A Biztonsági pontszám területen válassza az Ajánlott műveletek lehetőséget, és szűrjön aGoogle-munkaterületterméke = alapján.

A Google Workspace támogatja az MFA-kényszerítés engedélyezésére vonatkozó biztonsági javaslatokat.

További információ:

A Google Workspace vezérlése beépített szabályzatokkal és szabályzatsablonokkal

Az alábbi beépített szabályzatsablonok segítségével észlelheti és értesítheti a lehetséges fenyegetésekről:

| Típus | Name (Név) |

|---|---|

| Beépített anomáliadetektálási szabályzat |

Tevékenység névtelen IP-címekről Ritka országból származó tevékenység Gyanús IP-címekről származó tevékenység Lehetetlen utazás A leállított felhasználó által végrehajtott tevékenység (Microsoft Entra ID szükséges identitásszolgáltatóként) Kártevőészlelés Több sikertelen bejelentkezési kísérlet Szokatlan adminisztratív tevékenységek |

| Tevékenységszabályzat-sablon | Bejelentkezés kockázatos IP-címről |

| Fájlszabályzat-sablon | Jogosulatlan tartománnyal megosztott fájl észlelése Személyes e-mail-címekkel megosztott fájl észlelése Fájlok észlelése PII/PCI/FI használatával |

További információ a szabályzatok létrehozásáról: Szabályzat létrehozása.

Irányítási vezérlők automatizálása

A lehetséges fenyegetések monitorozása mellett a következő Google Workspace szabályozási műveleteket is alkalmazhatja és automatizálhatja az észlelt fenyegetések elhárításához:

| Típus | Művelet |

|---|---|

| Adatszabályozás | – Microsoft Purview információvédelem bizalmassági címke alkalmazása – Olvasási engedély megadása a tartományhoz - Fájl/mappa privátsá tétele a Google Drive-ban – Fájlhoz/mappához való nyilvános hozzáférés csökkentése – Közreműködő eltávolítása fájlból – Microsoft Purview információvédelem bizalmassági címke eltávolítása – Külső közreműködők eltávolítása fájlról/mappáról – A fájlszerkesztő megosztási képességének eltávolítása – A fájlhoz/mappához való nyilvános hozzáférés eltávolítása – Kérje meg a felhasználót, hogy állítsa alaphelyzetbe a jelszót a Google-nak – DLP-szabálysértési kivonat küldése a fájltulajdonosoknak – DLP-szabálysértés küldése az utolsó fájlszerkesztőbe – Fájl tulajdonjogának átadása - Kukafájl |

| Felhasználóirányítás | – Felhasználó felfüggesztése – Felhasználó értesítése riasztásról (Microsoft Entra ID keresztül) – A felhasználó ismételt bejelentkezésének megkövetelése (Microsoft Entra ID keresztül) - Felhasználó felfüggesztése (Microsoft Entra ID keresztül) |

| OAuth-alkalmazásirányítás | – OAuth-alkalmazás engedélyének visszavonása |

További információ az alkalmazások fenyegetéseinek elhárításáról: Csatlakoztatott alkalmazások szabályozása.

A Google Workspace valós idejű védelme

Tekintse át a külső felhasználók védelmére és együttműködésére , valamint a bizalmas adatok nem felügyelt vagy kockázatos eszközökre való letöltésének blokkolásával és védelmével kapcsolatos ajánlott eljárásokat.

A Google Workspace csatlakoztatása Microsoft Defender for Cloud Apps

Ez a szakasz útmutatást nyújt a Microsoft Defender for Cloud Apps a meglévő Google Workspace-fiókhoz való csatlakoztatásához az összekötő API-k használatával. Ezzel a kapcsolattal betekintést nyújt a Google Workspace használatába, és szabályozhatja azok használatát. További információ arról, hogy Defender for Cloud Apps hogyan védi a Google Workspace-t: A Google-munkaterület védelme.

Megjegyzés:

A Google Workspace fájlletöltési tevékenységei nem jelennek meg a Defender for Cloud Apps.

A Google Workspace konfigurálása

A Google Workspace Super Rendszergazda jelentkezzen be a webhelyrehttps://console.cloud.google.com.

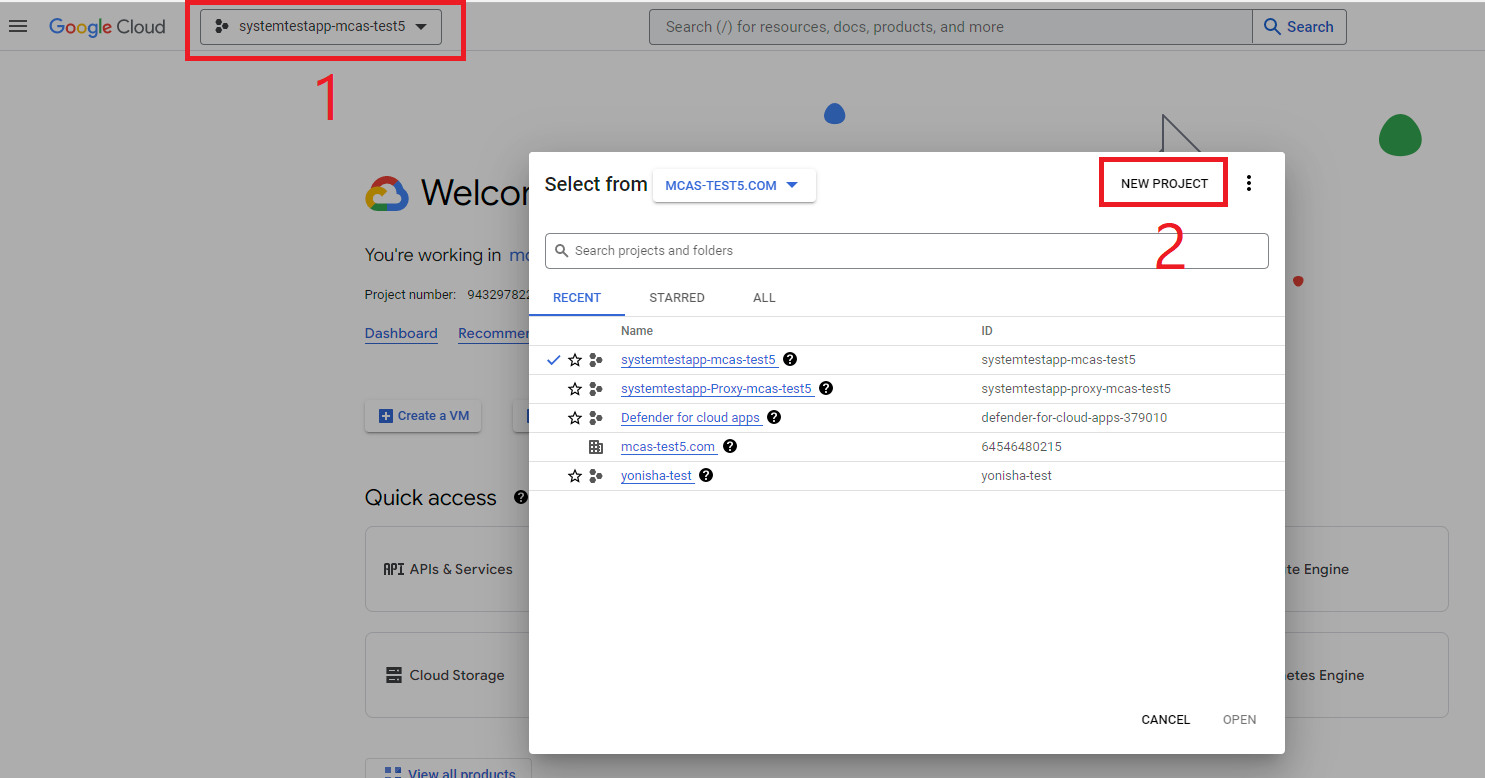

Válassza a felső menüszalag projekt legördülő menüjét, majd az Új projekt lehetőséget egy új projekt elindításához.

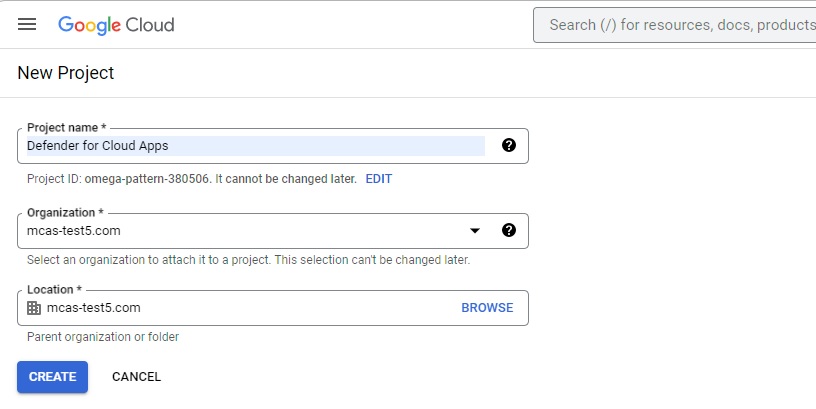

Az Új projekt lapon a következőképpen nevezze el a projektet: Defender for Cloud Apps, majd válassza a Létrehozás lehetőséget.

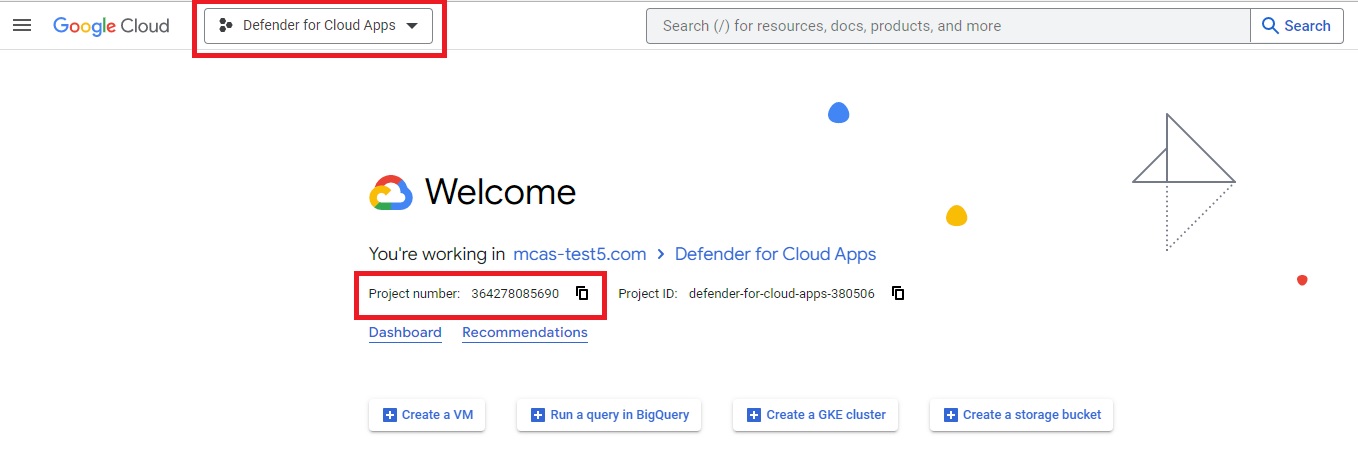

A projekt létrehozása után válassza ki a létrehozott projektet a felső menüszalagon. Másolja ki a projekt számát, később szüksége lesz rá.

A navigációs menüben lépjen az API-k & Services>Library elemre. Engedélyezze a következő API-kat (használja a keresősávot, ha az API nem szerepel a listában):

- Rendszergazda SDK API

- Google Drive API

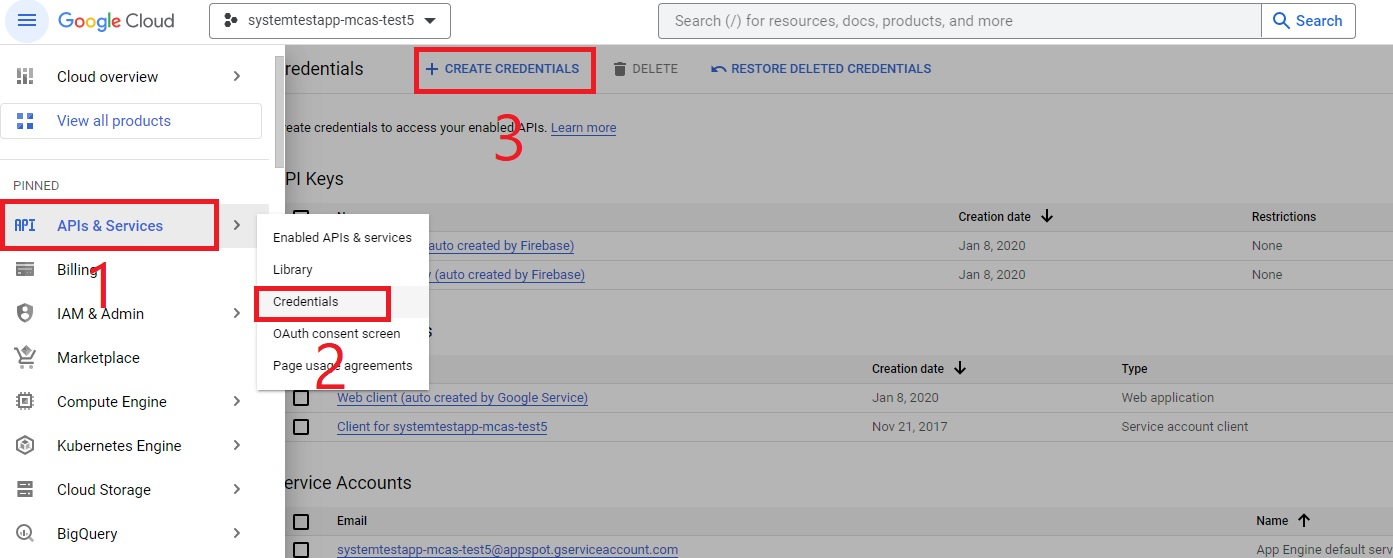

A navigációs menüben lépjen az API-k & Szolgáltatások>hitelesítő adatai elemre, és hajtsa végre a következő lépéseket:

Válassza a HITELESÍTŐ ADATOK LÉTREHOZÁSA lehetőséget.

Válassza a Szolgáltatásfiók lehetőséget.

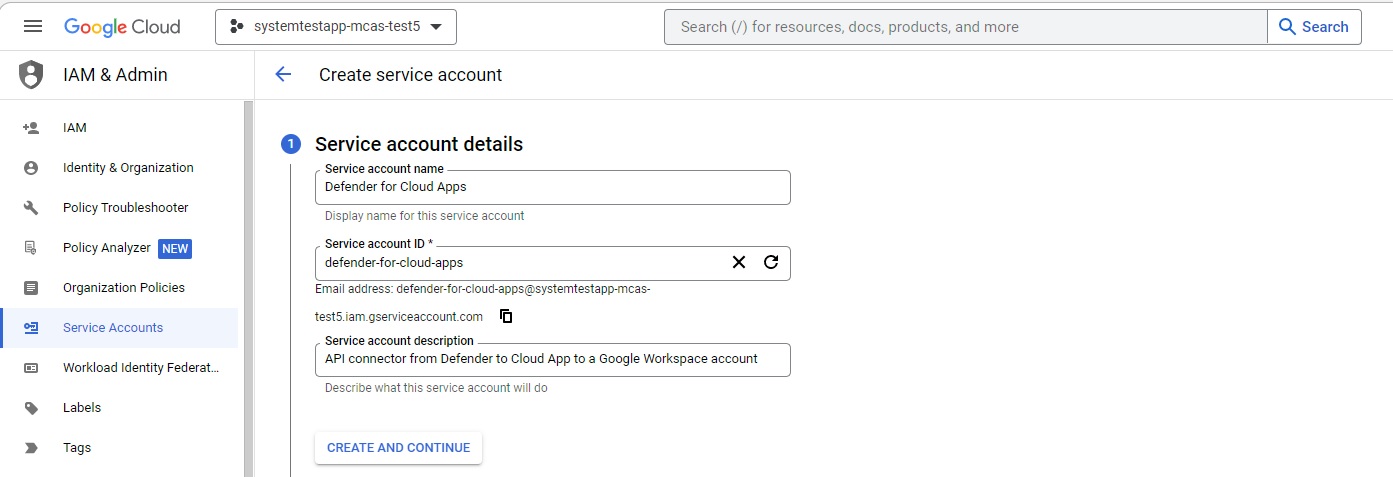

Szolgáltatásfiók részletei: Adja meg a nevet Defender for Cloud Apps és leírást API-összekötőként Defender for Cloud Apps és Egy Google-munkaterületi fiók között.

Válassza a LÉTREHOZÁS ÉS FOLYTATÁS lehetőséget.

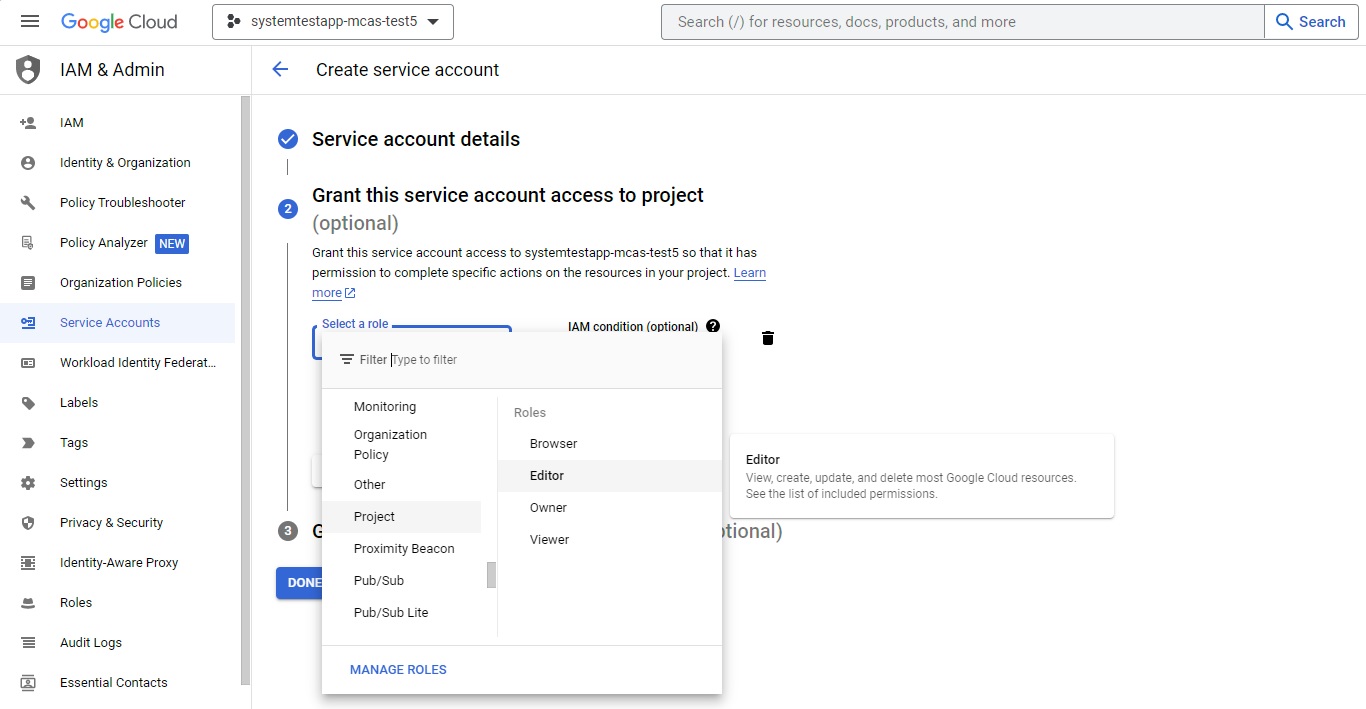

A Szolgáltatásfiók hozzáférésének biztosítása a projekthez területen a Szerepkör területen válassza a Project > Szerkesztő lehetőséget, majd válassza a Kész lehetőséget.

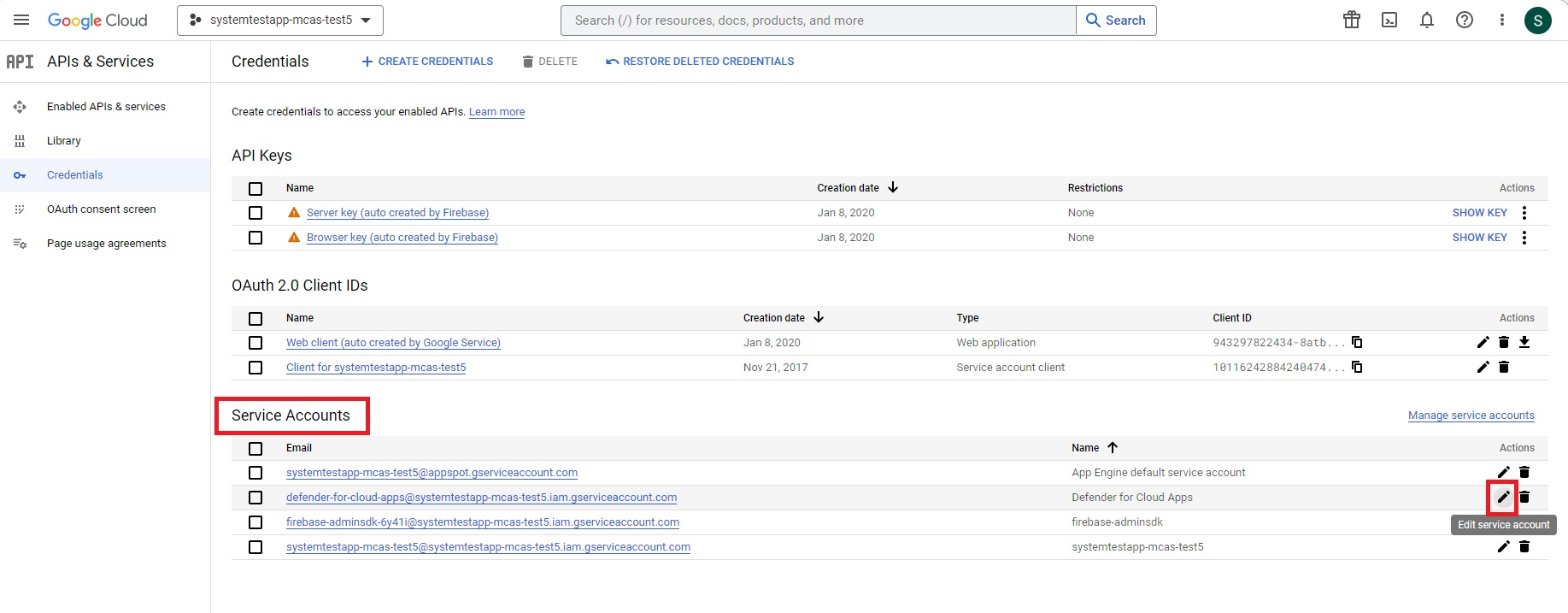

A navigációs menüben térjen vissza az API-khoz & Services>hitelesítő adataihoz.

A Szolgáltatásfiókok területen keresse meg és szerkessze a korábban létrehozott szolgáltatásfiókot a ceruza ikon kiválasztásával.

Másolja ki az e-mail-címet. Később szüksége lesz rá.

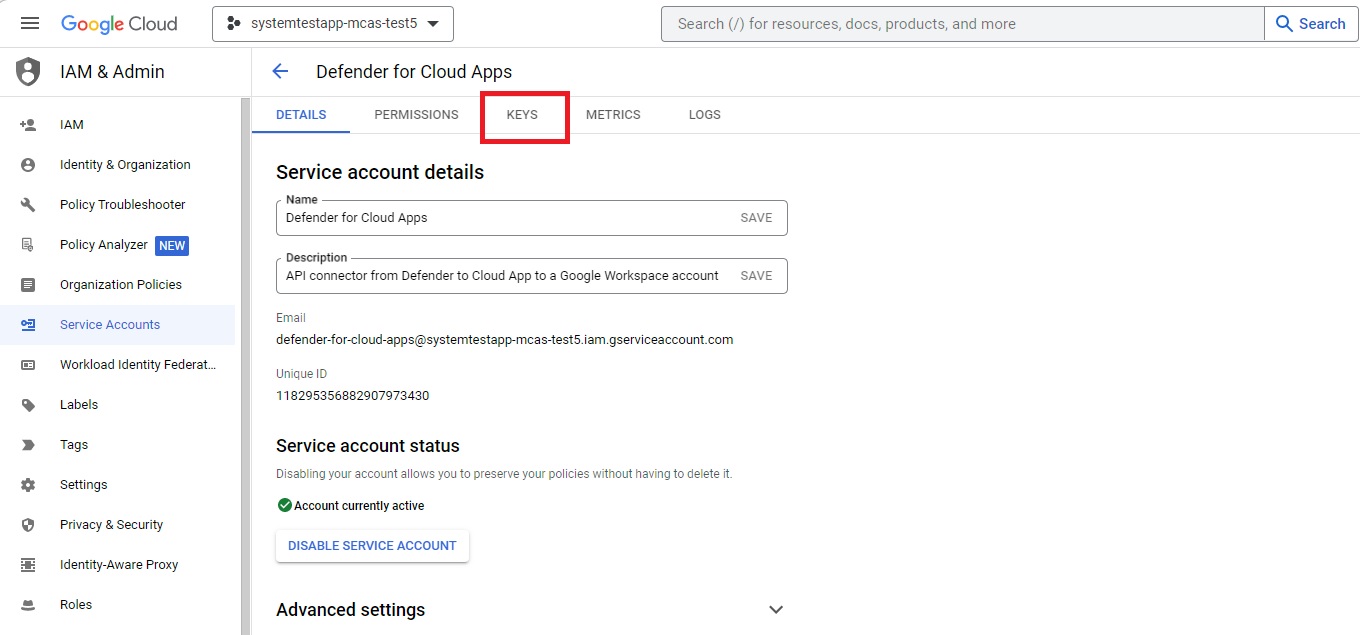

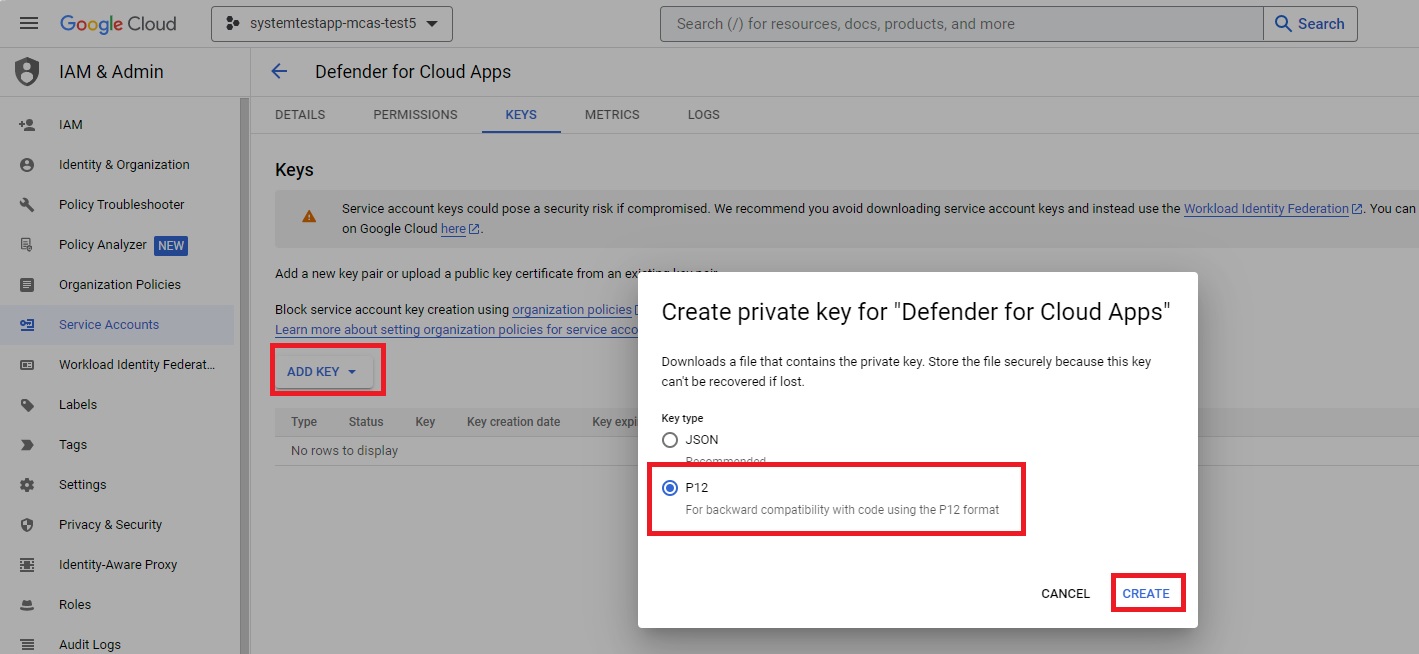

A felső menüszalagon lépjen a KULCSOK elemre.

Az ADD KEY (KULCS HOZZÁADÁSA ) menüben válassza az Create new key (Új kulcs létrehozása) lehetőséget.

Válassza a P12, majd a LÉTREHOZÁS lehetőséget. Mentse a letöltött fájlt és a fájl használatához szükséges jelszót.

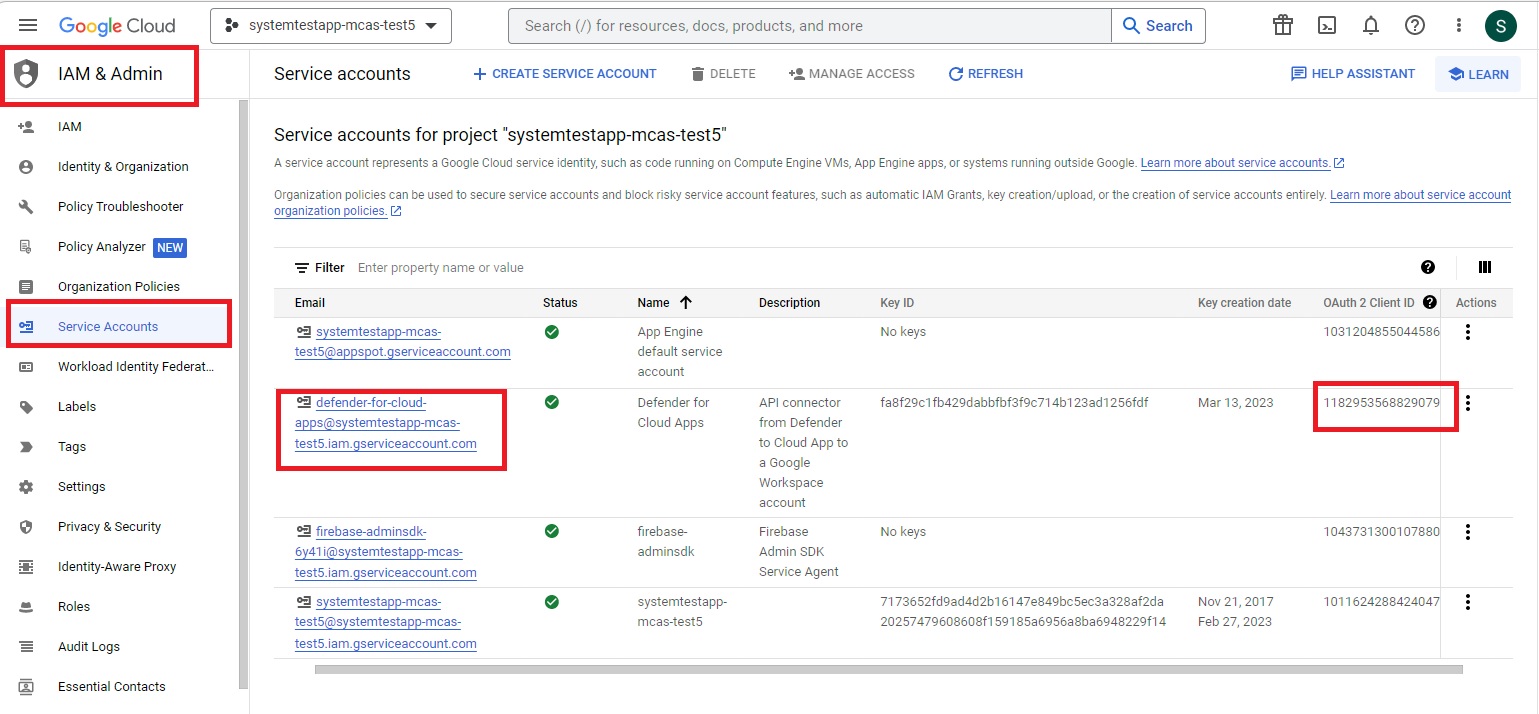

A navigációs menüben lépjen az IAM & Rendszergazda>Service-fiókok elemre. Másolja ki az imént létrehozott szolgáltatásfiókhoz rendelt ügyfél-azonosítót – később szüksége lesz rá.

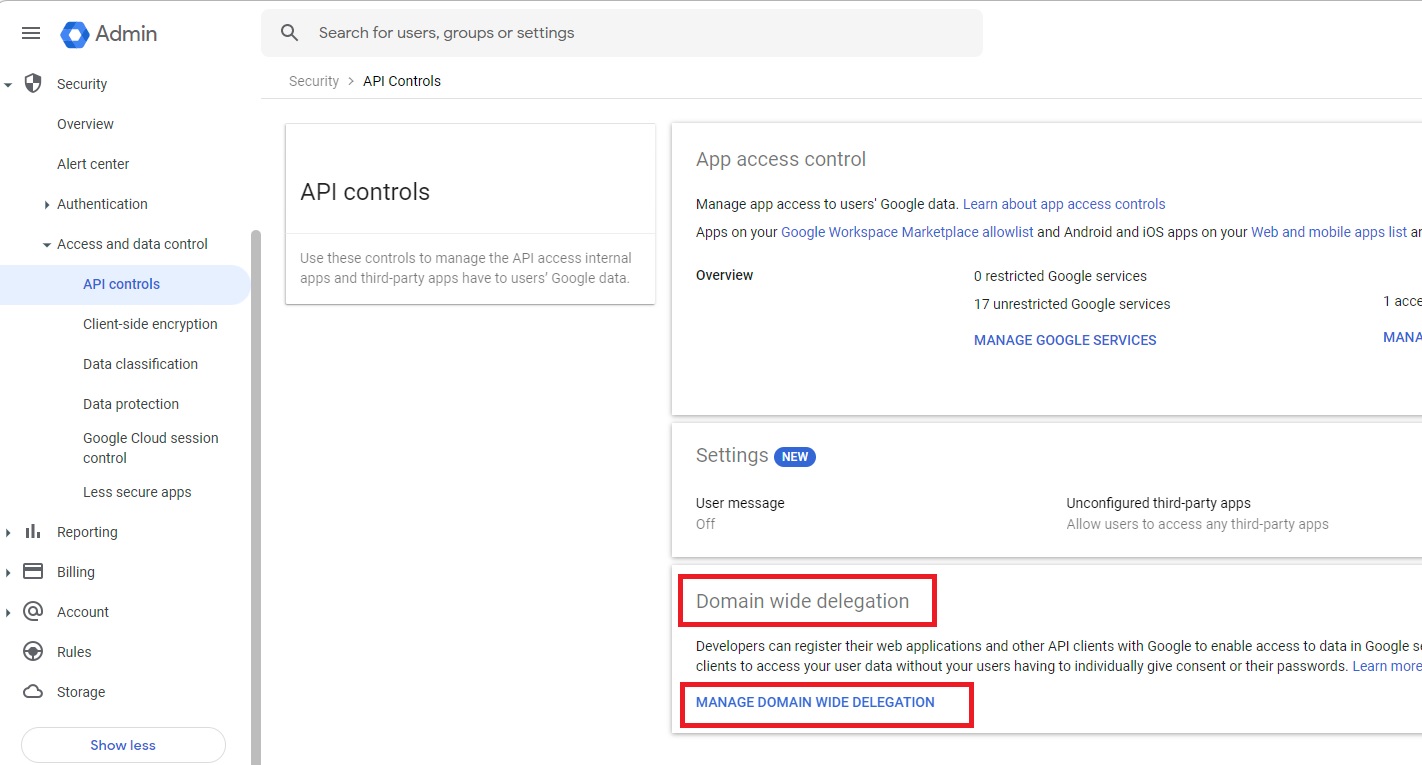

Nyissa meg a admin.google.com , majd a navigációs menüben válassza a Biztonsági>hozzáférés és adatvezérlés>API-vezérlők elemet. Ezután tegye a következőket:

A Tartományszintű delegálás területen válassza a MANAGE DOMAIN WIDE DELEGATION (TARTOMÁNYSZINTŰ DELEGÁLÁS KEZELÉSE) lehetőséget.

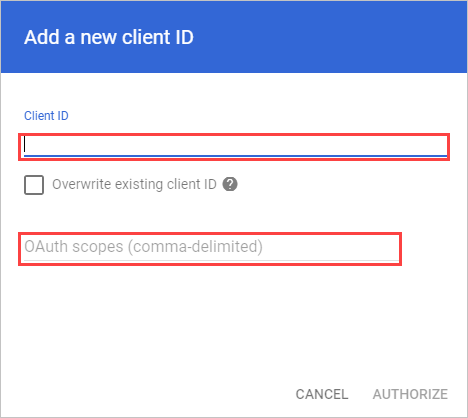

Válassza az Új hozzáadása lehetőséget.

Az Ügyfél-azonosító mezőbe írja be a korábban kimásolt ügyfél-azonosítót .

Az OAuth-hatókörök mezőbe írja be a szükséges hatókörök alábbi listáját (másolja ki a szöveget, és illessze be a mezőbe):

https://www.googleapis.com/auth/admin.reports.audit.readonly,https://www.googleapis.com/auth/admin.reports.usage.readonly,https://www.googleapis.com/auth/drive,https://www.googleapis.com/auth/drive.appdata,https://www.googleapis.com/auth/drive.apps.readonly,https://www.googleapis.com/auth/drive.file,https://www.googleapis.com/auth/drive.metadata.readonly,https://www.googleapis.com/auth/drive.readonly,https://www.googleapis.com/auth/drive.scripts,https://www.googleapis.com/auth/admin.directory.user.readonly,https://www.googleapis.com/auth/admin.directory.user.security,https://www.googleapis.com/auth/admin.directory.user.alias,https://www.googleapis.com/auth/admin.directory.orgunit,https://www.googleapis.com/auth/admin.directory.notifications,https://www.googleapis.com/auth/admin.directory.group.member,https://www.googleapis.com/auth/admin.directory.group,https://www.googleapis.com/auth/admin.directory.device.mobile.action,https://www.googleapis.com/auth/admin.directory.device.mobile,https://www.googleapis.com/auth/admin.directory.user

Válassza az ENGEDÉLYEZÉS lehetőséget.

Fontos

Ahhoz, hogy a Google-összekötő megfelelően működjön, engedélyezze a Google Drive-ot az összekötőhöz használt Super Rendszergazda felhasználó számára.

- Navigáljon a admin.google.com

- Alkalmazások kiválasztása –> Google Workspace –> Drive és Docs

- Kapcsolja be az összekötő előkészítéséhez használt Super Rendszergazda felhasználó szolgáltatásállapotát. Javasoljuk, hogy engedélyezze a Szolgáltatás állapotát az összes felhasználó számára.

Defender for Cloud Apps konfigurálása

A Microsoft Defender Portálon válassza a Beállítások lehetőséget. Ezután válassza a Cloud Apps lehetőséget. A Csatlakoztatott alkalmazások területen válassza az Alkalmazás-összekötők lehetőséget.

A Google Workspace kapcsolati adatainak megadásához az Alkalmazás-összekötők területen tegye az alábbiak egyikét:

Olyan Google Workspace-szervezet esetében, amely már rendelkezik csatlakoztatott GCP-példáncánnyal

- Az összekötők listájában a GCP-példányt tartalmazó sor végén válassza a három pont, majd a Google Workspace-példány csatlakoztatása lehetőséget.

Olyan Google Workspace-szervezet esetén, amely még nem rendelkezik csatlakoztatott GCP-példáncánnyal

- A Csatlakoztatott alkalmazások lapon válassza az +Alkalmazás csatlakoztatása, majd a Google-munkaterület lehetőséget.

A Példánynév ablakban adjon nevet az összekötőnek. Ezután válassza a Tovább gombot.

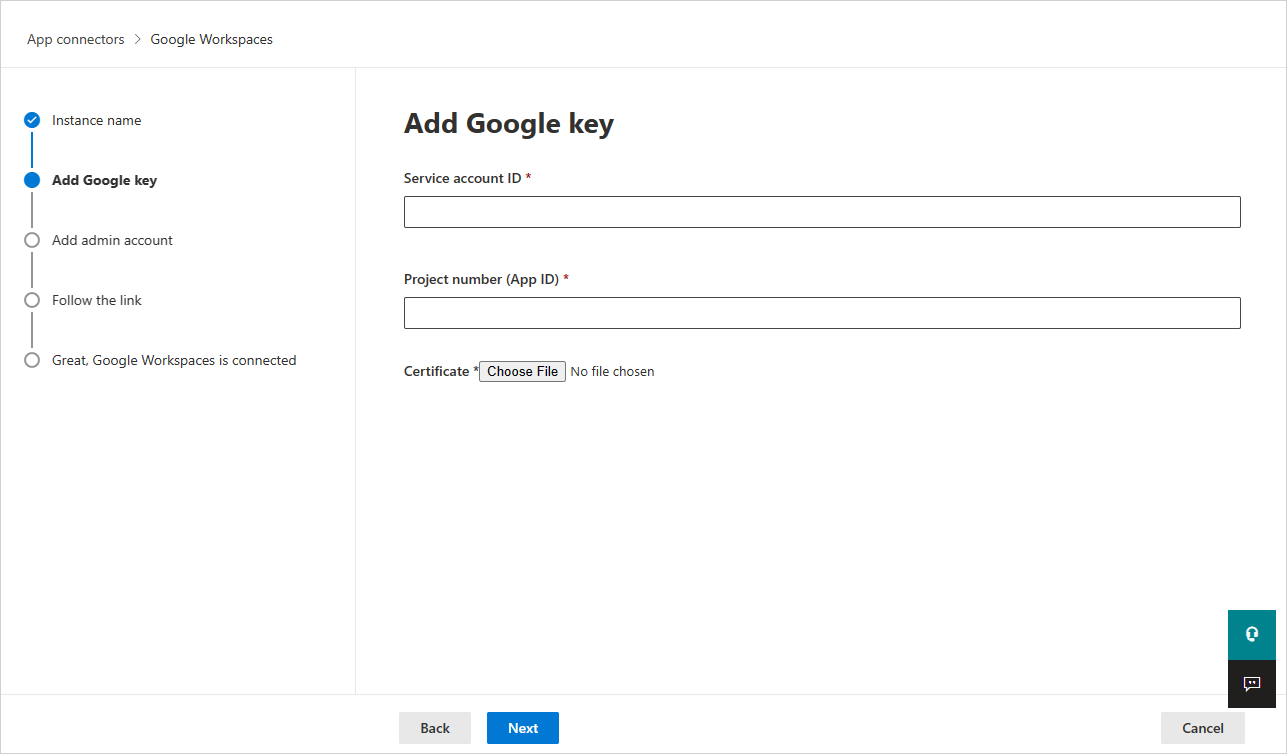

A Google-kulcs hozzáadása területen adja meg a következő adatokat:

Adja meg a szolgáltatásfiók azonosítóját, a korábban kimásolt Email.

Adja meg a korábban kimásolt projektszámot (alkalmazásazonosítót ).

Töltse fel a korábban mentett P12-tanúsítványfájlt .

Adja meg a Google Workspace Super Rendszergazda e-mail-címét.

Ha olyan fiókkal végzi az üzembe helyezést, amely nem Google Workspace Super Rendszergazda, az AZ API-teszt sikertelen lesz, és nem teszi lehetővé a Defender for Cloud Apps megfelelő működését. Konkrét hatóköröket kérünk, így még a Super Rendszergazda Defender for Cloud Apps is korlátozott.

Ha Vállalati vagy Vállalati Google Workspace-fiókkal rendelkezik, jelölje be a jelölőnégyzetet. A Google Workspace Business vagy Enterprise Defender for Cloud Apps elérhető funkcióiról további információt az Azonnali láthatóság, védelem és cégirányítási műveletek engedélyezése az alkalmazásokhoz című témakörben talál.

Válassza a Google-munkaterületek csatlakoztatása lehetőséget.

A Microsoft Defender Portálon válassza a Beállítások lehetőséget. Ezután válassza a Cloud Apps lehetőséget. A Csatlakoztatott alkalmazások területen válassza az Alkalmazás-összekötők lehetőséget. Győződjön meg arról, hogy a csatlakoztatott alkalmazás-összekötő állapota Csatlakoztatva.

A Google Workspace csatlakoztatása után a csatlakozást megelőző hét napra vonatkozó eseményeket fog kapni.

A Google Workspace csatlakoztatása után Defender for Cloud Apps teljes vizsgálatot végez. Attól függően, hogy hány fájllal és felhasználóval rendelkezik, a teljes vizsgálat elvégzése eltarthat egy ideig. A közel valós idejű vizsgálat engedélyezéséhez a rendszer áthelyezi azokat a fájlokat, amelyeken tevékenységet észlelt a rendszer. A szerkesztett, frissített vagy megosztott fájlokat például azonnal ellenőrzi a rendszer. Ez nem vonatkozik azokra a fájlokra, amelyek eredendően nem módosulnak. A normál vizsgálat során például a megtekintett, előnézetben, nyomtatásban vagy exportált fájlokban a rendszer ellenőrzi a fájlokat.

Az SaaS Biztonsági helyzetkezelés (SSPM) adatai (előzetes verzió) a biztonsági pontszám oldalának Microsoft Defender portálon jelennek meg. További információ: SaaS-alkalmazások biztonsági helyzetének kezelése.

Ha problémákat tapasztal az alkalmazás csatlakoztatása során, tekintse meg az Alkalmazás-összekötők hibaelhárítása című cikket.

Következő lépések

Ha bármilyen problémába ütközik, segítünk. Ha segítséget vagy támogatást szeretne kapni a termék problémájához, nyisson egy támogatási jegyet.