Végponthoz készült Microsoft Defender 1. csomag beállítása és konfigurálása

Érintett szolgáltatás:

Ez a cikk a Defender for Endpoint Plan 1 beállítását és konfigurálását ismerteti. Akár segítségre van szüksége, akár saját maga végzi el, ezt a cikket útmutatóként használhatja az üzembe helyezés során.

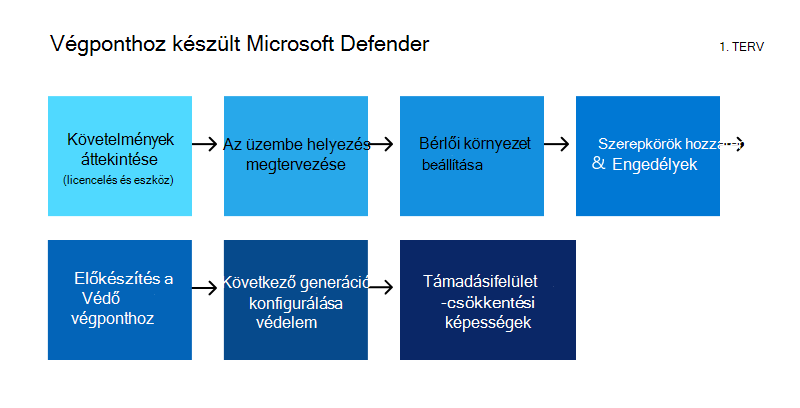

A beállítási és konfigurációs folyamat

A Végponthoz készült Defender 1. csomagjának általános beállítási és konfigurációs folyamata a következő:

| Szám | Lépés | Leírás |

|---|---|---|

| 1 | A követelmények áttekintése | Listák licencelési, böngésző-, operációs rendszer- és adatközpont-követelmények |

| 2 | Az üzembe helyezés megtervezése | Listák több megfontolandó üzembehelyezési módszert, és további erőforrásokra mutató hivatkozásokat tartalmaz, amelyek segítenek eldönteni, hogy melyik módszert használja |

| 3 | A bérlői környezet beállítása | A bérlői környezet beállításával kapcsolatos feladatok Listák |

| 4 | Szerepkörök és engedélyek hozzárendelése | Listák biztonsági csapat számára megfontolandó szerepköröket és engedélyeket TIPP: A szerepkörök és engedélyek hozzárendelése után a biztonsági csapat megkezdheti a Microsoft Defender portál használatát. További információ: Első lépések. |

| 5 | Bevezetés a Végponthoz készült Defenderbe | Listák az operációs rendszer által az 1. végponthoz készült Defenderre való előkészítés több módszerét, és az egyes módszerek részletesebb információira mutató hivatkozásokat tartalmaz |

| 6 | A következő generációs védelem konfigurálása | Ismerteti, hogyan konfigurálhatja a következő generációs védelmi beállításokat a Microsoft Intune |

| 7 | Támadásifelület-csökkentési képességek konfigurálása | Listák a konfigurálható támadásifelület-csökkentési képességek típusait, és további erőforrásokra mutató hivatkozásokat tartalmazó eljárásokat tartalmaz |

A követelmények áttekintése

Az alábbi táblázat a Defender for Endpoint Plan 1 alapvető követelményeit sorolja fel:

| Követelmény | Leírás |

|---|---|

| Licencelési követelmények | Végponthoz készült Defender 1. csomag (önálló, vagy Microsoft 365 E3, A3 vagy G3 részeként) |

| Böngészőkövetelmények | Microsoft Edge Internet Explorer 11-es verzió Google Chrome |

| Operációs rendszerek (ügyfél) | Windows 11 Windows 10, 1709-es vagy újabb verzió macOS iOS Android operációs rendszer |

| Operációs rendszerek (kiszolgáló) | Windows Server 2022 Windows Server 2019 Windows Server 1803-es vagy újabb verzió Windows Server 2016 és 2012 R2 támogatott a modern egységes megoldás használatakor Linux Server |

| Datacenter | Az alábbi adatközpont-helyek egyike: -Európai Unió -Egyesült Királyság - Egyesült Államok |

Megjegyzés:

A Végponthoz készült Defender 1. csomag önálló verziója nem tartalmazza a kiszolgálólicenceket. A kiszolgálók előkészítéséhez további licencre lesz szüksége, például:

- Microsoft Defender a Kiszolgálók 1. csomagjához vagy a 2. csomaghoz (a Felhőhöz készült Defender részeként).

- kiszolgálók Végponthoz készült Microsoft Defender

- Üzleti szerverekhez készült Microsoft Defender (kis- és középvállalkozások számára)

További információ. lásd: Végponthoz készült Defender előkészítése a Windows Serveren

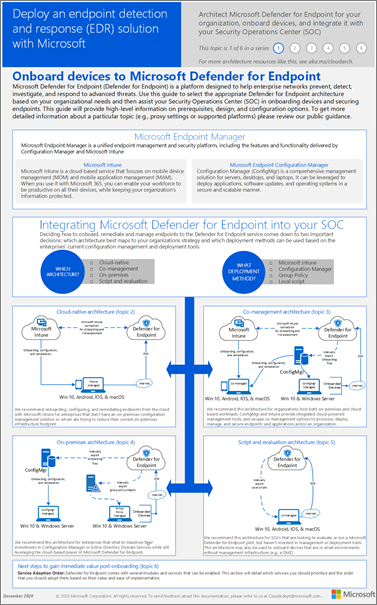

Az üzembe helyezés megtervezése

Az üzembe helyezés megtervezésekor számos különböző architektúra és üzembe helyezési módszer közül választhat. Minden szervezet egyedi, ezért több lehetőséget is figyelembe kell vennie az alábbi táblázatban látható módon:

| Módszer | Leírás |

|---|---|

| Intune | Végpontok kezelése natív felhőkörnyezetben a Intune használatával |

| Intune és Configuration Manager | A helyszíni és felhőalapú környezetekre kiterjedő végpontok és számítási feladatok kezelése Intune és Configuration Manager használatával |

| Konfigurációkezelő | A Configuration Manager használata a helyszíni végpontok védelméhez a Végponthoz készült Defender felhőalapú erejével |

| A Microsoft Defender portálról letöltött helyi szkript | Helyi szkriptek használata végpontokon próbaüzem futtatásához vagy csak néhány eszköz előkészítéséhez |

Az üzembehelyezési lehetőségekről további információt a Végponthoz készült Defender üzembe helyezésének megtervezése című témakörben talál. Töltse le a következő posztert:

Az üzembe helyezési plakát lekérése

Tipp

Az üzembe helyezés megtervezésével kapcsolatos további információkért lásd: A Végponthoz készült Microsoft Defender üzembe helyezésének megtervezése.

A bérlői környezet beállítása

A bérlői környezet beállítása olyan feladatokat tartalmaz, mint például:

- Licencek ellenőrzése

- A bérlő konfigurálása

- A proxybeállítások konfigurálása (csak akkor, ha szükséges)

- Győződjön meg arról, hogy az érzékelők megfelelően működnek, és adatokat küld a Végponthoz készült Defendernek

Ezeket a feladatokat a Végponthoz készült Defender beállítási fázisa tartalmazza. Lásd: Végponthoz készült Defender beállítása.

Szerepkörök és engedélyek hozzárendelése

A Microsoft Defender portál eléréséhez, a Végponthoz készült Defender beállításainak konfigurálásához vagy olyan feladatok végrehajtásához, mint az észlelt fenyegetésekre vonatkozó válaszműveletek végrehajtása, megfelelő engedélyeket kell hozzárendelni. A Végponthoz készült Defender beépített szerepköröket használ a Microsoft Entra ID.

A Microsoft azt javasolja, hogy a felhasználók csak a feladataik elvégzéséhez szükséges engedélyszintet rendeljék hozzá. Engedélyeket az alapvető engedélyek kezelésével vagy szerepköralapú hozzáférés-vezérléssel (RBAC) rendelhet hozzá.

- Az alapszintű engedélykezeléssel a globális rendszergazdák és a biztonsági rendszergazdák teljes hozzáféréssel rendelkeznek, míg a biztonsági olvasók csak olvasási hozzáféréssel rendelkeznek.

- Az RBAC-vel részletesebb engedélyeket állíthat be több szerepkör használatával. Rendelkezhet például biztonsági olvasók, biztonsági operátorok, biztonsági rendszergazdák, végpont-rendszergazdák stb.

Az alábbi táblázat a végponthoz készült Defender legfontosabb szerepköreit ismerteti a szervezetben:

| Szerepkör | Leírás |

|---|---|

| Globális adminisztrátorok Ajánlott eljárásként korlátozza a globális rendszergazdák számát. |

A globális rendszergazdák mindenféle feladatot elvégezhetnek. Az a személy, aki regisztrálta a vállalatát a Microsoft 365-höz vagy Végponthoz készült Microsoft Defender 1. csomaghoz, alapértelmezés szerint globális rendszergazda. A globális rendszergazdák az összes Microsoft 365-portálon elérhetik/módosíthatják a beállításokat, például: - A Microsoft 365 Felügyeleti központ (https://admin.microsoft.com) - Microsoft Defender portál (https://security.microsoft.com) - Intune Felügyeleti központ (https://intune.microsoft.com) |

| Biztonsági rendszergazdák | A biztonsági rendszergazdák biztonsági operátori feladatokat, valamint a következő feladatokat hajthatják végre: – Biztonsági szabályzatok monitorozása – Biztonsági fenyegetések és riasztások kezelése - Jelentések megtekintése |

| Biztonsági operátor | A biztonsági operátorok biztonsági olvasói feladatokat, valamint az alábbi feladatokat hajthatják végre: – Az észlelt fenyegetésekkel kapcsolatos információk megtekintése – Észlelt fenyegetések kivizsgálása és megválaszolása |

| Biztonsági olvasó | A biztonsági olvasók a következő feladatokat hajthatják végre: – Biztonsági szabályzatok megtekintése a Microsoft 365-szolgáltatásokban – Biztonsági fenyegetések és riasztások megtekintése - Jelentések megtekintése |

Fontos

A Microsoft azt javasolja, hogy a legkevesebb engedéllyel rendelkező szerepköröket használja. Ez segít a szervezet biztonságának javításában. A globális rendszergazda egy kiemelt jogosultságokkal rendelkező szerepkör, amelyet vészhelyzeti helyzetekre kell korlátozni, ha nem használhat meglévő szerepkört.

A Microsoft Entra ID szerepköreivel kapcsolatos további információkért lásd: Rendszergazdai és nem rendszergazdai szerepkörök hozzárendelése Microsoft Entra ID rendelkező felhasználókhoz. A Végponthoz készült Defender szerepköreivel kapcsolatos további információkért lásd: Szerepköralapú hozzáférés-vezérlés.

Bevezetés a Végponthoz készült Defenderbe

Ha készen áll a szervezeti végpontok előkészítésére, számos módszer közül választhat, az alábbi táblázatban felsoroltak szerint:

| Végpont | Üzembe helyezési eszköz |

|---|---|

| A Windows |

Helyi szkript (legfeljebb 10 eszköz) Csoportházirend Microsoft Intune/ Mobil Eszközkezelő Microsoft Endpoint Configuration Manager VDI-szkriptek |

| macOS |

Helyi szkript Microsoft Intune JAMF Pro Mobileszköz-kezelés |

| Android | Microsoft Intune |

| iOS |

Microsoft Intune Mobilalkalmazás-kezelő |

Ezután konfigurálja a következő generációs védelmi és támadásifelület-csökkentési képességeket.

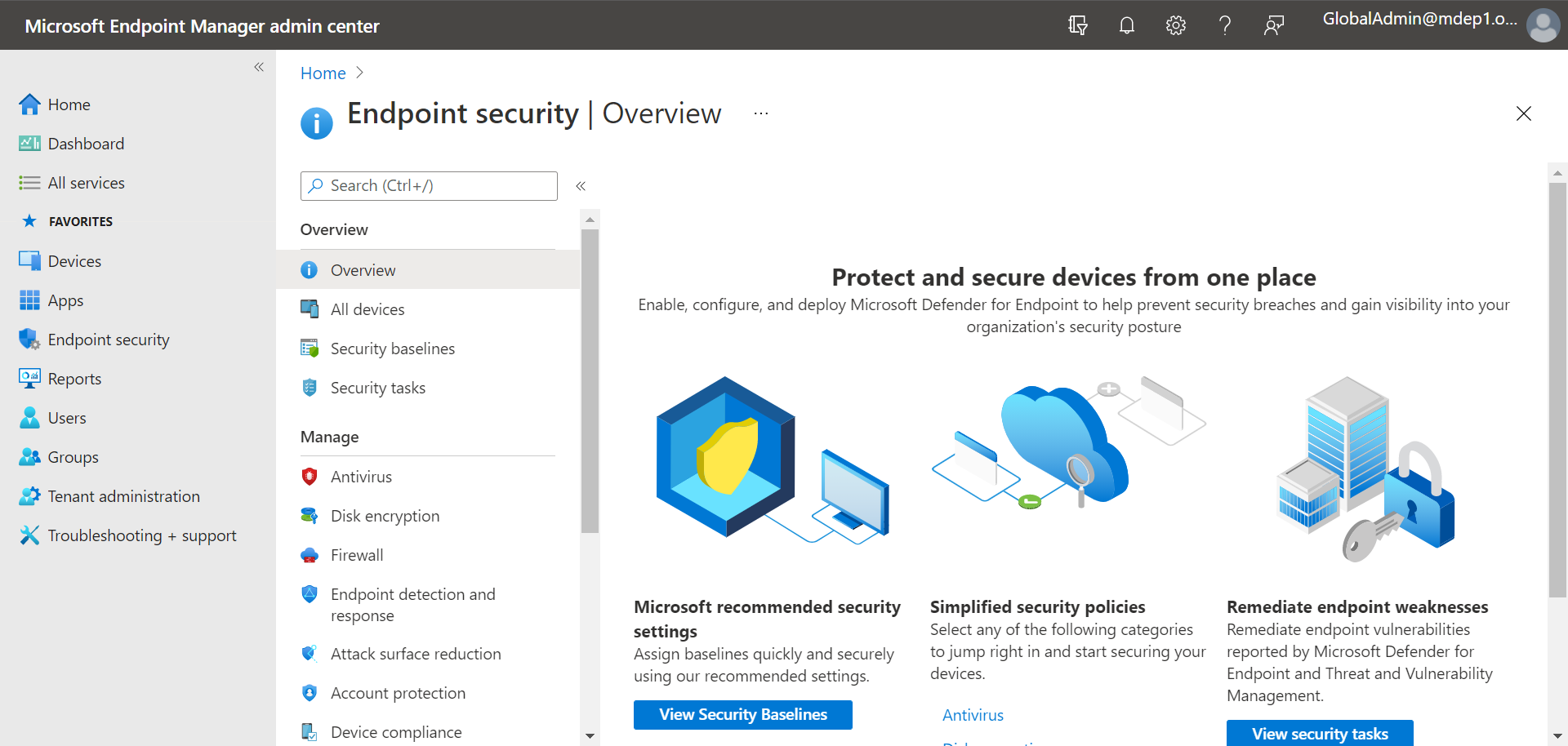

A következő generációs védelem konfigurálása

Javasoljuk, hogy a Intune használatával kezelje a szervezet eszközeit és biztonsági beállításait, ahogy az az alábbi képen látható:

A következő generációs védelem Intune való konfigurálásához kövesse az alábbi lépéseket:

Nyissa meg a Intune Felügyeleti központot (https://intune.microsoft.com), és jelentkezzen be.

Válassza a Végpontbiztonság>víruskereső lehetőséget, majd válasszon ki egy meglévő szabályzatot. (Ha nem rendelkezik meglévő szabályzattal, hozzon létre egy új szabályzatot.)

Állítsa be vagy módosítsa a víruskereső konfigurációs beállításait. Segítségre van szüksége? Tekintse meg a következő forrásanyagokat:

Ha befejezte a beállítások megadását, válassza a Véleményezés + mentés lehetőséget.

Támadásifelület-csökkentési képességek konfigurálása

A támadási felület csökkentése az összes olyan hely és mód csökkentéséről szól, amellyel a szervezet támadásra nyitott. A Végponthoz készült Defender 1. csomagja számos funkciót és képességet tartalmaz, amelyekkel csökkentheti a végpontok támadási felületeit. Ezek a funkciók és képességek az alábbi táblázatban találhatók:

| Funkció/képesség | Leírás |

|---|---|

| Támadásifelület-csökkentési szabályok | Konfiguráljon támadásifelület-csökkentési szabályokat a szoftveralapú kockázatos viselkedések korlátozásához és a szervezet biztonságának megőrzéséhez. A támadásifelület-csökkentési szabályok bizonyos szoftveres viselkedéseket céloznak meg, például – Fájlok letöltését vagy futtatását megkísérlő végrehajtható fájlok és szkriptek elindítása – Rejtjelezett vagy más módon gyanús szkriptek futtatása – Olyan viselkedések végrehajtása, amelyeket az alkalmazások általában nem kezdeményeznek a normál napi munka során Az ilyen szoftveres viselkedéseket néha törvényes alkalmazásokban is láthatjuk. Ezek a viselkedések azonban gyakran kockázatosnak minősülnek, mivel a támadók gyakran rosszindulatú programokon keresztül visszaélnek velük. |

| Zsarolóvírusok elleni védelem | Állítson be zsarolóprogram-kockázatcsökkentést a mappahozzáférés szabályozott konfigurálásával, amely segít megvédeni a szervezet értékes adatait a rosszindulatú alkalmazásoktól és fenyegetésektől, például a zsarolóprogramoktól. |

| Eszközvezérlés | Konfigurálja a szervezet eszközvezérlési beállításait a cserélhető eszközök (például USB-meghajtók) engedélyezéséhez vagy letiltásához. |

| Hálózatvédelem | Állítsa be a hálózatvédelmet, hogy megakadályozza, hogy a szervezet tagjai veszélyes tartományokat vagy kártékony tartalmakat elérő alkalmazásokat használjanak az interneten. |

| Webes védelem | Állítson be webes veszélyforrások elleni védelmet, hogy megvédje a szervezet eszközeit az adathalász webhelyektől, a biztonsági réseket kihasználó webhelyektől és más nem megbízható vagy alacsony hírű webhelyektől. Állítson be webes tartalomszűrést a webhelyekhez való hozzáférés nyomon követéséhez és szabályozásához a tartalomkategóriák (például Szabadidő, Nagy sávszélesség, Felnőtt tartalom vagy Jogi felelősség) alapján. |

| Hálózati tűzfal | Konfigurálja a hálózati tűzfalat olyan szabályokkal, amelyek meghatározzák, hogy mely hálózati forgalom érkezhet be vagy léphet ki a szervezet eszközeiről. |

| Alkalmazásvezérlő | Konfigurálja az alkalmazásvezérlési szabályokat, ha csak a megbízható alkalmazások és folyamatok futtatását szeretné engedélyezni a Windows-eszközökön. |

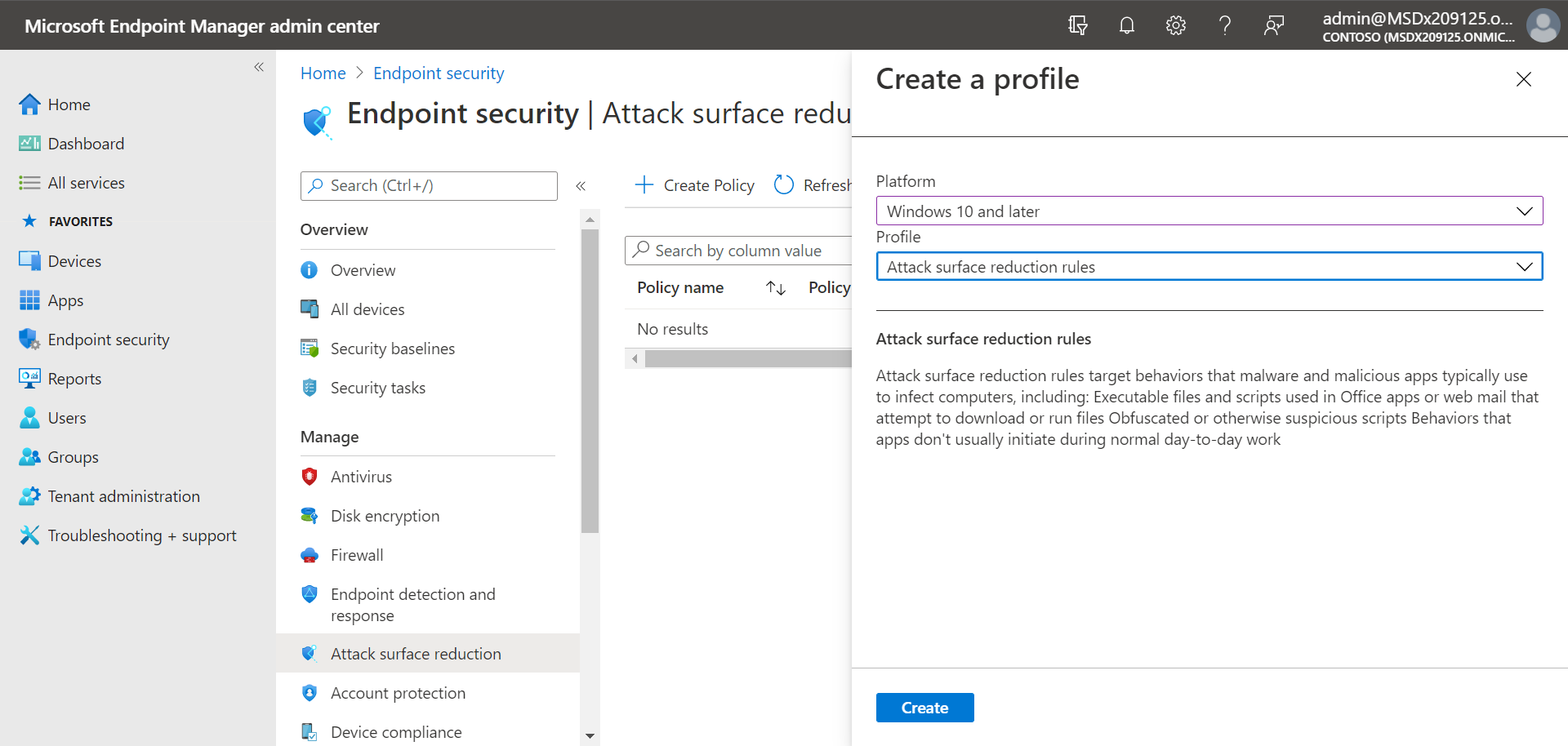

Támadásifelület-csökkentési szabályok

A támadásifelület-csökkentési szabályok a Windows rendszerű eszközökön érhetők el. Javasoljuk, hogy használja a Intune, ahogy az az alábbi képen is látható:

Nyissa meg a Intune Felügyeleti központot, és jelentkezzen be.

Válassza a Végpontbiztonság>Támadási felület csökkentése>+ Szabályzat létrehozása lehetőséget.

A Platform területen válassza a Windows 10, a Windows 11 és a Windows Server lehetőséget.

A Profil mezőben válassza a Támadásifelület-csökkentési szabályok, majd a Létrehozás lehetőséget.

Az Alapvető beállítások lapon adja meg a szabályzat nevét és leírását, majd kattintson a Tovább gombra.

A Konfigurációs beállítások lapon bontsa ki a Defender elemet, konfigurálja a támadásifelület-csökkentési szabályokat, majd kattintson a Tovább gombra. További információ a támadásifelület-csökkentési szabályokról: Támadásifelület-csökkentési szabályok üzembe helyezésének áttekintése.

Javasoljuk, hogy legalább az alábbi három szabványos védelmi szabályt engedélyezze:

Ha a szervezet hatókörcímkéket használ a Hatókörcímkék lapon, válassza a + Hatókörcímkék kiválasztása lehetőséget, majd válassza ki a használni kívánt címkéket. Ezután válassza a Tovább gombot.

További információ a hatókörcímkékről: Szerepköralapú hozzáférés-vezérlés (RBAC) és hatókörcímkék használata elosztott informatikai eszközökhöz.

A Hozzárendelések lapon adja meg azokat a felhasználókat és csoportokat, akikre alkalmazni szeretné a szabályzatot, majd válassza a Tovább gombot. (A hozzárendelésekkel kapcsolatos további információkért lásd: Felhasználói és eszközprofilok hozzárendelése Microsoft Intune.)

A Véleményezés + létrehozás lapon tekintse át a beállításokat, majd válassza a Létrehozás lehetőséget.

Tipp

A támadásifelület-csökkentési szabályokkal kapcsolatos további információkért tekintse meg a következő forrásanyagokat:

Zsarolóvírusok elleni védelem

A zsarolóprogramok elleni védelem szabályozott mappahozzáférésen keresztül történik, amely csak a megbízható alkalmazások számára teszi lehetővé a végpontokon lévő védett mappák elérését.

Javasoljuk, hogy a Intune használatával konfigurálja a mappahozzáférést.

Nyissa meg a Intune Felügyeleti központot, és jelentkezzen be.

Lépjen az Endpoint Security>támadási felületének csökkentéséhez, majd válassza a + Szabályzat létrehozása lehetőséget.

A Platform területen válassza a Windows 10, a Windows 11 és a Windows Server lehetőséget, majd a Profil területen válassza a Támadásifelület-csökkentési szabályok lehetőséget. Ezután válassza a Létrehozás lehetőséget.

Az Alapvető beállítások lapon adja meg a szabályzat nevét, és adjon meg egy leírást. Válassza a Tovább gombot.

A Konfigurációs beállítások lap Defender szakaszában görgessen le az aljára. A Szabályozott mappahozzáférés engedélyezése legördülő listában válassza az Engedélyezve, majd a Tovább gombot.

Az alábbi beállításokat igény szerint megadhatja:

- A Szabályozott mappahozzáférés védett mappák elem mellett állítsa a kapcsolót Konfigurált értékre, majd adja hozzá a védeni kívánt mappákat.

- A Szabályozott mappahozzáférés engedélyezett alkalmazások elem mellett állítsa a kapcsolót Konfigurált értékre, majd adjon hozzá olyan alkalmazásokat, amelyeknek hozzáféréssel kell rendelkezniük a védett mappákhoz.

Ha a szervezet hatókörcímkéket használ a Hatókörcímkék lapon, válassza a + Hatókörcímkék kiválasztása lehetőséget, majd válassza ki a használni kívánt címkéket. Ezután válassza a Tovább gombot. További információ a hatókörcímkékről: Szerepköralapú hozzáférés-vezérlés (RBAC) és hatókörcímkék használata elosztott informatikai eszközökhöz.

A Hozzárendelések lapon válassza az Összes felhasználó hozzáadása és + Az összes eszköz hozzáadása lehetőséget, majd kattintson a Tovább gombra. (Másik lehetőségként megadhatja a felhasználók vagy eszközök meghatározott csoportjait.)

A Felülvizsgálat + létrehozás lapon tekintse át a szabályzat beállításait, majd válassza a Létrehozás lehetőséget. A szabályzatot a rendszer minden olyan végpontra alkalmazza, amelyet hamarosan előkészítettek a Végponthoz készült Defenderben.

Eszközvezérlés

Konfigurálhatja a Végponthoz készült Defendert a cserélhető eszközök és fájlok letiltására vagy engedélyezésére. Javasoljuk, hogy Intune használatával konfigurálja az eszközvezérlési beállításokat.

Nyissa meg a Intune Felügyeleti központot, és jelentkezzen be.

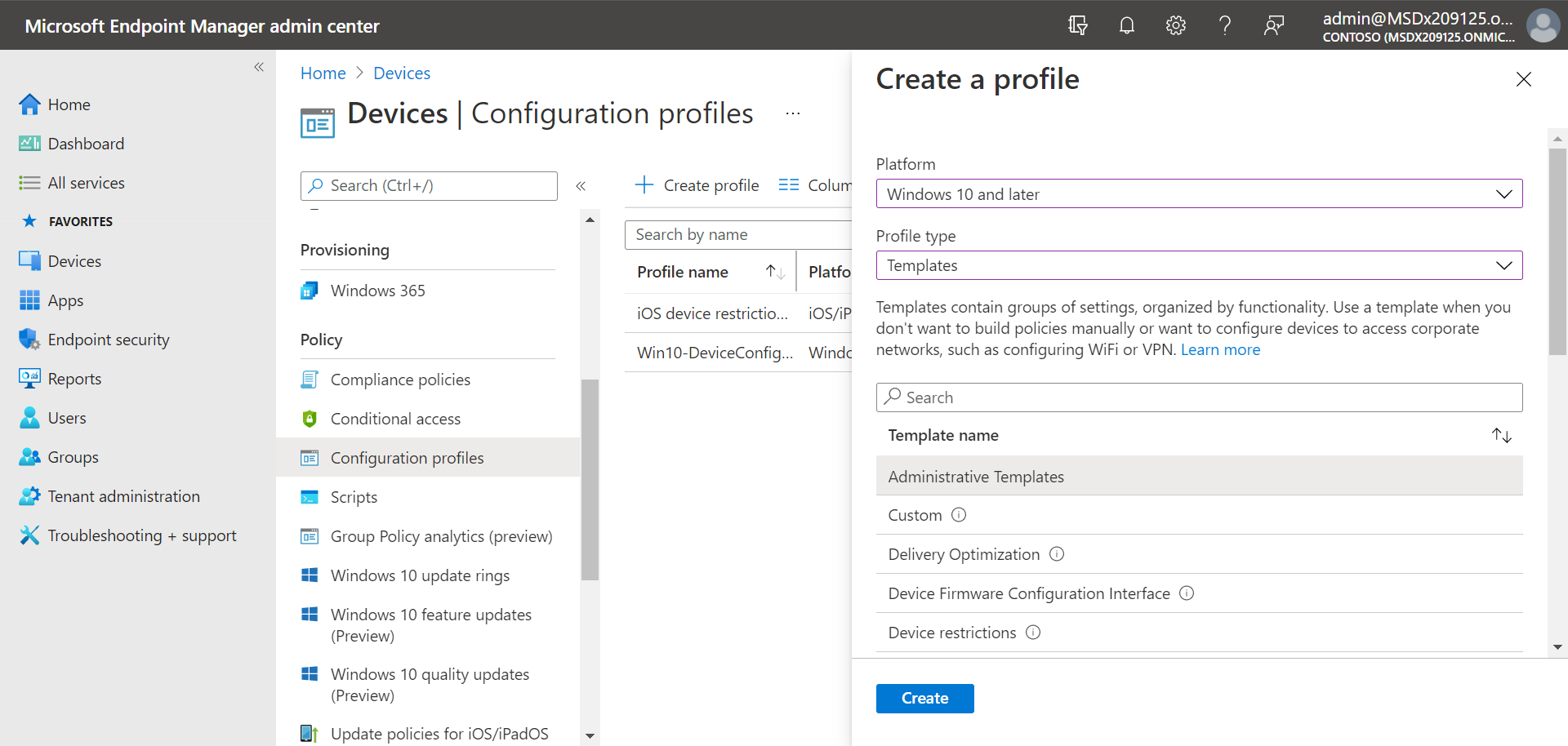

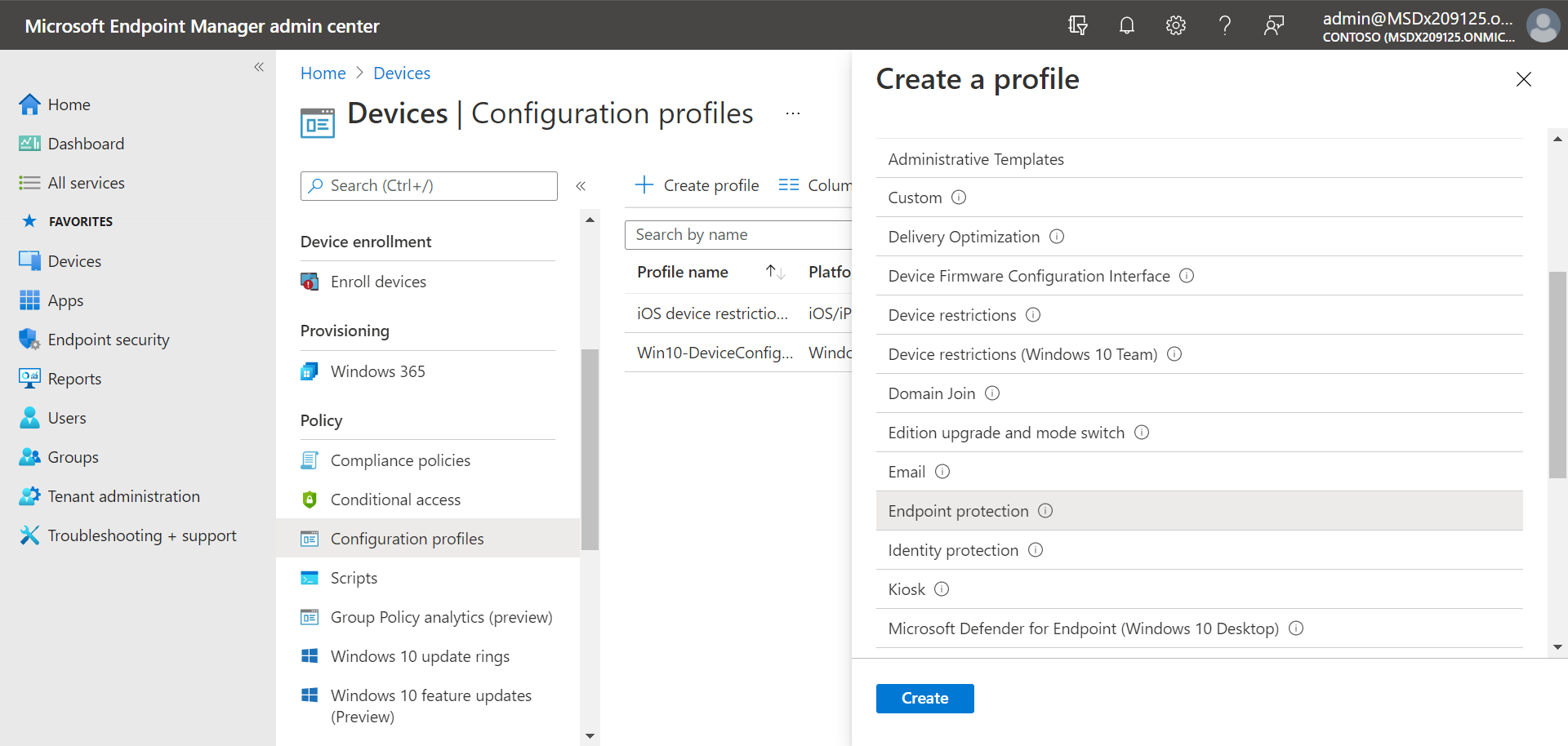

Válassza az Eszközök>konfigurációja>+Szabályzat létrehozása> lehetőséget.

A Platform beállításnál válasszon ki egy profilt( például Windows 10 vagy újabb), majd a Profil típusa beállításnál válassza a Sablonok lehetőséget.

A Sablon neve területen válassza a Felügyeleti sablonok, majd a Létrehozás lehetőséget.

Az Alapvető beállítások lapon adja meg a szabályzat nevét, és adjon meg egy leírást. Válassza a Tovább gombot.

A Konfigurációs beállítások lapon válassza a Minden beállítás lehetőséget. Ezután a keresőmezőbe írja be a parancsot

Removablea cserélhető eszközökre vonatkozó összes beállítás megtekintéséhez.Jelöljön ki egy elemet a listában, például : Minden cserélhető tárolóosztály: Minden hozzáférés megtagadása az úszó panel megnyitásához. Az egyes beállítások úszó panelje ismerteti, hogy mi történik, ha engedélyezve, letiltva vagy nincs konfigurálva. Válasszon ki egy beállítást, majd kattintson az OK gombra.

Ismételje meg a 6. lépést minden konfigurálni kívánt beállításnál. Ezután válassza a Tovább gombot.

Ha a szervezet hatókörcímkéket használ a Hatókörcímkék lapon, válassza a + Hatókörcímkék kiválasztása lehetőséget, majd válassza ki a használni kívánt címkéket. Ezután válassza a Tovább gombot.

További információ a hatókörcímkékről: Szerepköralapú hozzáférés-vezérlés (RBAC) és hatókörcímkék használata elosztott informatikai eszközökhöz.

A Hozzárendelések lapon válassza az Összes felhasználó hozzáadása és + Az összes eszköz hozzáadása lehetőséget, majd kattintson a Tovább gombra. (Másik lehetőségként megadhatja a felhasználók vagy eszközök meghatározott csoportjait.)

A Felülvizsgálat + létrehozás lapon tekintse át a szabályzat beállításait, majd válassza a Létrehozás lehetőséget. A szabályzatot a rendszer minden olyan végpontra alkalmazza, amelyet hamarosan előkészítettek a Végponthoz készült Defenderben.

Tipp

További információ: USB-eszközök és más cserélhető adathordozók vezérlése Végponthoz készült Microsoft Defender használatával.

Hálózatvédelem

A hálózatvédelemmel megvédheti szervezetét az olyan veszélyes tartományoktól, amelyek adathalászatokat, biztonsági réseket és más kártékony tartalmakat tárolhatnak az interneten. A hálózatvédelem bekapcsolásához javasoljuk a Intune használatát.

Nyissa meg a Intune Felügyeleti központot, és jelentkezzen be.

Válassza az Eszközök>konfigurációja>+Szabályzat létrehozása> lehetőséget.

A Platform beállításnál válasszon ki egy profilt( például Windows 10 vagy újabb), majd a Profil típusa beállításnál válassza a Sablonok lehetőséget.

A Sablon neve területen válassza az Endpoint Protection, majd a Létrehozás lehetőséget.

Az Alapvető beállítások lapon adja meg a szabályzat nevét, és adjon meg egy leírást. Válassza a Tovább gombot.

A Konfigurációs beállítások lapon bontsa ki Microsoft Defender Exploit Guard, majd a Hálózatszűrés elemet.

Állítsa a Hálózatvédelem beállítást Engedélyezés értékre. (A Naplózás lehetőséget választva első lépésként megtekintheti, hogyan működik a hálózatvédelem a környezetben.)

Ezután válassza a Tovább gombot.

A Hozzárendelések lapon válassza az Összes felhasználó hozzáadása és + Az összes eszköz hozzáadása lehetőséget, majd kattintson a Tovább gombra. (Másik lehetőségként megadhatja a felhasználók vagy eszközök meghatározott csoportjait.)

Az Alkalmazhatósági szabályok lapon állítson be egy szabályt. A konfigurálni kívánt profil csak azokra az eszközökre lesz alkalmazva, amelyek megfelelnek a megadott kombinált feltételeknek.

Dönthet például úgy, hogy a szabályzatot olyan végpontokhoz rendeli, amelyek csak egy bizonyos operációsrendszer-kiadást futtatnak.

Ezután válassza a Tovább gombot.

A Felülvizsgálat + létrehozás lapon tekintse át a szabályzat beállításait, majd válassza a Létrehozás lehetőséget. A szabályzatot a rendszer minden olyan végpontra alkalmazza, amelyet hamarosan előkészítettek a Végponthoz készült Defenderben.

Tipp

A hálózatvédelem engedélyezéséhez más módszereket is használhat, például Windows PowerShell vagy Csoportházirend. További információ: A hálózatvédelem bekapcsolása.

Webes védelem

A webes védelemmel megvédheti a szervezet eszközeit a webes fenyegetésektől és a nemkívánatos tartalmaktól. A webvédelem magában foglalja a webes veszélyforrások elleni védelmet és a webes tartalmak szűrését. Konfigurálja mindkét képességcsoportot. A webvédelmi beállítások konfigurálásához javasoljuk a Intune használatát.

Webes veszélyforrások elleni védelem konfigurálása

Nyissa meg a Intune Felügyeleti központot, és jelentkezzen be.

Válassza a Végpontbiztonság>Támadási felület csökkentése, majd a + Szabályzat létrehozása lehetőséget.

Válasszon ki egy platformot( például Windows 10 vagy újabb), válassza ki a webvédelmi profilt, majd válassza a Létrehozás lehetőséget.

Az Alapvető beállítások lapon adja meg a nevet és a leírást, majd válassza a Tovább gombot.

A Konfigurációs beállítások lapon bontsa ki a Webvédelem elemet, adja meg a beállításokat a következő táblázatban, majd válassza a Tovább gombot.

Beállítás Javaslat Hálózatvédelem engedélyezése Beállítás : Engedélyezve. Megakadályozza, hogy a felhasználók rosszindulatú webhelyeket vagy tartományokat keressenek fel.

Másik lehetőségként beállíthatja a hálózatvédelmet Naplózás módra , hogy lássa, hogyan működik a környezetében. Naplózási módban a hálózatvédelem nem akadályozza meg a felhasználókat a webhelyek vagy tartományok felkeresésében, de eseményekként követi nyomon az észleléseket.SmartScreen megkövetelése Microsoft Edge régi verziója Állítsa igen értékre. Segít megvédeni a felhasználókat az esetleges adathalászatoktól és a rosszindulatú szoftverektől. Rosszindulatú webhelyhozzáférés letiltása Állítsa igen értékre. Megakadályozza, hogy a felhasználók megkerüljék a potenciálisan rosszindulatú webhelyekre vonatkozó figyelmeztetéseket. Nem ellenőrzött fájlletöltés letiltása Állítsa igen értékre. Megakadályozza, hogy a felhasználók megkerüljék a figyelmeztetéseket, és nem ellenőrzött fájlokat töltsenek le. Ha a szervezet hatókörcímkéket használ a Hatókörcímkék lapon, válassza a + Hatókörcímkék kiválasztása lehetőséget, majd válassza ki a használni kívánt címkéket. Ezután válassza a Tovább gombot.

További információ a hatókörcímkékről: Szerepköralapú hozzáférés-vezérlés (RBAC) és hatókörcímkék használata elosztott informatikai eszközökhöz.

A Hozzárendelések lapon adja meg, hogy mely felhasználók és eszközök kapják meg a webvédelmi szabályzatot, majd válassza a Tovább gombot.

A Felülvizsgálat + létrehozás lapon tekintse át a szabályzat beállításait, majd válassza a Létrehozás lehetőséget.

Tipp

A webes veszélyforrások elleni védelemmel kapcsolatos további információkért lásd: A szervezet védelme a webes fenyegetésekkel szemben.

Webes tartalomszűrés konfigurálása

Nyissa meg a Microsoft Defender portált, és jelentkezzen be.

Válassza a Beállítások>Végpontok lehetőséget.

A Szabályok területen válassza a Webes tartalomszűrés, majd a + Szabályzat hozzáadása lehetőséget.

A Szabályzat hozzáadása úszó panel Általános lapján adja meg a szabályzat nevét, majd válassza a Tovább gombot.

A Letiltott kategóriák területen jelöljön ki egy vagy több letiltani kívánt kategóriát, majd válassza a Tovább gombot.

A Hatókör lapon válassza ki azokat az eszközcsoportokat, amelyeket meg szeretne kapni a szabályzathoz, majd válassza a Tovább gombot.

Az Összefoglalás lapon tekintse át a házirend-beállításokat, majd válassza a Mentés lehetőséget.

Tipp

További információ a webes tartalomszűrés konfigurálásáról: Webes tartalomszűrés.

Hálózati tűzfal

A hálózati tűzfal segít csökkenteni a hálózati biztonsági fenyegetések kockázatát. A biztonsági csapat olyan szabályokat állíthat be, amelyek meghatározzák, hogy mely forgalom haladhat a szervezet eszközeire vagy az eszközökről. A hálózati tűzfal konfigurálásához Intune használatát javasoljuk.

::: alt-text="Screenshot of Firewall policy in the Intune portal.":::

Az alapszintű tűzfalbeállítások konfigurálásához kövesse az alábbi lépéseket:

Nyissa meg a Intune Felügyeleti központot, és jelentkezzen be.

Válassza a Végpontbiztonság>tűzfal, majd a + Szabályzat létrehozása lehetőséget.

Válasszon ki egy platformot( például Windows 10, Windows 11 és Windows Server), válassza ki a Microsoft tűzfalprofilt, majd válassza a Létrehozás lehetőséget.

Az Alapvető beállítások lapon adja meg a nevet és a leírást, majd válassza a Tovább gombot.

Bontsa ki a Tűzfal elemet, majd görgessen le a lista aljára.

Állítsa az alábbi beállítások mindegyikét True (Igaz) értékre:

- Tartományi hálózati tűzfal engedélyezése

- Magánhálózati tűzfal engedélyezése

- Nyilvános hálózati tűzfal engedélyezése

Tekintse át az egyes tartományi hálózatok, magánhálózatok és nyilvános hálózatok beállításainak listáját. Meghagyhatja a Nincs konfigurálva beállítást, vagy módosíthatja őket a szervezet igényeinek megfelelően.

Ezután válassza a Tovább gombot.

Ha a szervezet hatókörcímkéket használ a Hatókörcímkék lapon, válassza a + Hatókörcímkék kiválasztása lehetőséget, majd válassza ki a használni kívánt címkéket. Ezután válassza a Tovább gombot.

További információ a hatókörcímkékről: Szerepköralapú hozzáférés-vezérlés (RBAC) és hatókörcímkék használata elosztott informatikai eszközökhöz.

A Hozzárendelések lapon válassza az Összes felhasználó hozzáadása és + Az összes eszköz hozzáadása lehetőséget, majd kattintson a Tovább gombra. (Másik lehetőségként megadhatja a felhasználók vagy eszközök meghatározott csoportjait.)

A Felülvizsgálat + létrehozás lapon tekintse át a szabályzat beállításait, majd válassza a Létrehozás lehetőséget.

Tipp

A tűzfalbeállítások részletesek, és összetettnek tűnhetnek. Tekintse meg a Windows Defender tűzfal konfigurálásának ajánlott eljárásait.

Alkalmazásvezérlő

A Windows Defender alkalmazásvezérlés (WDAC) csak a megbízható alkalmazások és folyamatok futtatásának engedélyezésével segíti a Windows-végpontok védelmét. A legtöbb szervezet a WDAC szakaszos üzembe helyezését használta. Ez azt jelzi, hogy a legtöbb szervezet először nem irányítja be a WDAC-t az összes Windows-végponton. Valójában attól függően, hogy a szervezet Windows-végpontjai teljes körűen felügyeltek, enyhén felügyeltek vagy "Saját eszközök használata" végpontok, a WDAC üzembe helyezhető az összes vagy néhány végponton.

A WDAC üzembe helyezésének megtervezéséhez az alábbi forrásanyagok nyújtanak segítséget:

Következő lépések

Most, hogy befejezte a beállítási és konfigurációs folyamatot, a következő lépés a Végponthoz készült Defender használatának megkezdése.

Tipp

Szeretne többet megtudni? Engage a Microsoft biztonsági közösségével a technikai közösségünkben: Végponthoz készült Microsoft Defender Tech Community.