Próbaüzem és üzembe helyezés Office 365-höz készült Defender

Érintett szolgáltatás:

- Microsoft Defender XDR

Ez a cikk egy munkafolyamatot biztosít a Office 365-höz készült Microsoft Defender a szervezetben való kipróbálásához és üzembe helyezéséhez. Ezekkel a javaslatokkal Office 365-höz készült Microsoft Defender egyéni kiberbiztonsági eszközként vagy egy teljes körű megoldás részeként Microsoft Defender XDR.

Ez a cikk feltételezi, hogy éles Microsoft 365-bérlővel rendelkezik, és ebben a környezetben teszteli és telepíti a Office 365-höz készült Microsoft Defender. Ez a gyakorlat megőrzi a próbaüzem során konfigurált beállításokat és testreszabásokat a teljes üzembe helyezéshez.

Office 365-höz készült Defender hozzájárul a Teljes felügyelet architektúrához azáltal, hogy segít megelőzni vagy csökkenteni a biztonsági incidensből eredő üzleti károkat. További információ: A Microsoft Teljes felügyelet bevezetési keretrendszerének üzleti incidensekből eredő üzleti kárainak megelőzése vagy csökkentése.

Teljes körű üzembe helyezés Microsoft Defender XDR

Ez egy sorozat 6/3. cikke, amely segítséget nyújt a Microsoft Defender XDR összetevőinek üzembe helyezéséhez, beleértve az incidensek kivizsgálását és kezelését.

Az ebben a sorozatban szereplő cikkek a teljes üzembe helyezés következő fázisainak felelnek meg:

| Fázis | Láncszem |

|---|---|

| Egy. A próbaüzem indítása | A próbaüzem indítása |

| B. Microsoft Defender XDR összetevők kipróbálása és üzembe helyezése |

-

A Defender for Identity próbaüzeme és üzembe helyezése - Próbaüzem és üzembe helyezés Office 365-höz készült Defender (ez a cikk) - Végponthoz készült Defender próbaüzeme és üzembe helyezése - Próbaüzem és üzembe helyezés Microsoft Defender for Cloud Apps |

| C. Veszélyforrások vizsgálata és reagálás rájuk | Incidensvizsgálat és reagálás gyakorlata |

Munkafolyamat kipróbálásának és üzembe helyezésének Office 365-höz készült Defender

Az alábbi ábra egy termék vagy szolgáltatás informatikai környezetben történő üzembe helyezésének gyakori folyamatát szemlélteti.

Első lépésként értékelje ki a terméket vagy szolgáltatást, és hogy hogyan fog működni a szervezeten belül. Ezután tesztelheti a terméket vagy szolgáltatást az éles infrastruktúra megfelelő kis részhalmazával a teszteléshez, a tanuláshoz és a testreszabáshoz. Ezután fokozatosan növelje az üzembe helyezés hatókörét, amíg a teljes infrastruktúrára vagy szervezetre ki nem terjed.

Itt látható a Office 365-höz készült Defender éles környezetben való kipróbálásának és üzembe helyezésének munkafolyamata.

Hajtsa végre az alábbi lépéseket:

- A nyilvános MX rekord naplózása és ellenőrzése

- Elfogadott tartományok naplózása

- Bejövő összekötők naplózása

- A kiértékelés aktiválása

- Próbacsoportok létrehozása

- Védelem konfigurálása

- Képességek kipróbálás

Az egyes üzembehelyezési szakaszokhoz az alábbi javasolt lépések tartoznak.

| Üzembe helyezési szakasz | Leírás |

|---|---|

| Kiértékel | Termékértékelés végrehajtása Office 365-höz készült Defender. |

| Pilóta | Végezze el az 1–7. lépést a próbacsoportok esetében. |

| Teljes üzembe helyezés | Konfigurálja a próbafelhasználói csoportokat az 5. lépésben, vagy adjon hozzá felhasználói csoportokat, hogy a próbaüzemen túl is kiterjedjenek, és végül tartalmazzák az összes felhasználói fiókot. |

Office 365-höz készült Defender architektúra és követelmények

Az alábbi ábra a Office 365-höz készült Microsoft Defender alaparchitektúráját mutatja be, amely tartalmazhat külső SMTP-átjárót vagy helyszíni integrációt. A hibrid párhuzamossági forgatókönyvek (azaz az éles postaládák helyszíni és online is) összetettebb konfigurációkat igényelnek, és ezekről a cikk vagy az értékelési útmutató nem nyújt tájékoztatást.

Az alábbi táblázat ezt az ábrát ismerteti.

| Kihívás | Leírás |

|---|---|

| 1 | A külső feladó gazdakiszolgálója általában egy MX rekord nyilvános DNS-keresését hajtja végre, amely biztosítja a célkiszolgáló számára az üzenet továbbítását. Ez a javaslat lehet közvetlenül Exchange Online (EXO), vagy egy OLYAN SMTP-átjáró, amely az EXO-nak való továbbításra van konfigurálva. |

| 2 | Exchange Online Védelmi szolgáltatás egyezteti és ellenőrzi a bejövő kapcsolatot, és megvizsgálja az üzenetfejléceket és -tartalmakat annak meghatározásához, hogy milyen további szabályzatokra, címkézésre vagy feldolgozásra van szükség. |

| 3 | Exchange Online integrálható a Office 365-höz készült Microsoft Defender, hogy fejlettebb fenyegetésvédelmet, kockázatcsökkentést és szervizelést kínáljon. |

| 4 | A nem rosszindulatú, letiltott vagy karanténba helyezett üzenetek feldolgozása és kézbesítése a címzettnek az EXO-ban történik, ahol a rendszer kiértékeli és aktiválja a levélszeméttel, a postaláda-szabályokkal vagy más beállításokkal kapcsolatos felhasználói beállításokat. |

| 5 | A helyi Active Directory-integráció a Microsoft Entra Connect használatával engedélyezhető a levelezési objektumok és fiókok szinkronizálásához és kiépítéséhez Microsoft Entra ID és végső soron Exchange Online. |

| 6 | Helyszíni környezet integrálásakor a legjobb, ha Exchange-kiszolgálót használ a levelezéshez kapcsolódó attribútumok, beállítások és konfigurációk támogatott felügyeletéhez és felügyeletéhez. |

| 7 | Office 365-höz készült Microsoft Defender jeleket oszt meg a kiterjesztett észlelés és válasz (XDR) Microsoft Defender XDR. |

A helyszíni integráció gyakori, de nem kötelező. Ha a környezete csak felhőalapú, ez az útmutató önnek is megfelel.

A sikeres Office 365-höz készült Defender próbaverzióhoz vagy éles próbaüzemhez a következő előfeltételek szükségesek:

- Az összes címzett postaládája jelenleg Exchange Online van.

- A nyilvános MX rekord feloldása közvetlenül az EOP-ra vagy egy külső SMTP-átjáróra történik, amely ezután közvetlenül továbbítja a bejövő külső e-maileket az EOP-nak.

- Az elsődleges e-mail-tartomány mérvadóként van konfigurálva Exchange Online.

- Szükség szerint sikeresen üzembe helyezte és konfigurálta a címtáralapú peremhálózati blokkolást (DBEB). További információ: Az érvénytelen címzetteknek küldött üzenetek elutasítása Directory-Based Edge-blokkolással.

Fontos

Ha ezek a követelmények nem alkalmazhatók, vagy még mindig hibrid párhuzamos forgatókönyvben van, akkor a Office 365-höz készült Microsoft Defender kiértékeléséhez összetettebb vagy összetettebb konfigurációkra lehet szükség, amelyek nem teljes mértékben lefedik ezt az útmutatót.

1. lépés: A nyilvános MX rekord naplózása és ellenőrzése

A Office 365-höz készült Microsoft Defender hatékony kiértékeléséhez fontos, hogy a bejövő külső e-mailek továbbítása a bérlőhöz társított Exchange Online Védelmi szolgáltatás (EOP) példányon keresztül történik.

- Az M365 Rendszergazda portalon https://admin.microsoft.combontsa ki a ... Ha szükséges, jelenítse meg az összeset, bontsa ki a Beállítások elemet, majd válassza a Tartományok lehetőséget. Vagy ha közvetlenül a Tartományok lapra szeretne lépni, használja a következőt https://admin.microsoft.com/Adminportal/Home#/Domains: .

- A Tartományok lapon jelölje ki ellenőrzött e-mail-tartományát úgy, hogy a jelölőnégyzeten kívül bárhová kattint a bejegyzésen.

- A megnyíló tartományadatok úszó panelen válassza a DNS-rekordok lapot. Jegyezze fel az EOP-bérlőhöz létrehozott és hozzárendelt MX rekordot.

- Hozzáférés a külső (nyilvános) DNS-zónához, és ellenőrizze az e-mail-tartományhoz társított elsődleges MX rekordot:

- Ha a nyilvános MX rekord jelenleg megegyezik a hozzárendelt EOP-címmel (például contoso-com.mail.protection.outlook.com), akkor nincs szükség további útválasztási módosításokra.

- Ha a nyilvános MX rekord jelenleg egy külső vagy helyszíni SMTP-átjáróra oldható fel, további útválasztási konfigurációkra lehet szükség.

- Ha a nyilvános MX rekordja jelenleg a helyszíni Exchange-et oldja fel, akkor előfordulhat, hogy továbbra is hibrid modellben van, ahol néhány címzett postaládája még nem lett áttelepítve az EXO-ba.

2. lépés: Elfogadott tartományok naplózása

- Az Exchange Felügyeleti központban (EAC) https://admin.exchange.microsoft.combontsa ki a Levelezési folyamat csomópontot, majd kattintson az Elfogadott tartományok elemre. Vagy ha közvetlenül az Elfogadott tartományok lapra szeretne lépni, használja a következőt https://admin.exchange.microsoft.com/#/accepteddomains: .

- Az Elfogadott tartományok lapon jegyezze fel az elsődleges e-mail-tartomány Tartománytípus értékét.

- Ha a tartománytípus Mérvadó értékre van állítva, akkor a szervezet összes címzettpostaládája jelenleg Exchange Online található.

- Ha a tartomány típusa InternalRelay értékre van állítva, akkor előfordulhat, hogy olyan hibrid modellben van, amelyben egyes címzett postaládák továbbra is a helyszínen találhatók.

3. lépés: Bejövő összekötők naplózása

- Az Exchange Felügyeleti központban (EAC) https://admin.exchange.microsoft.combontsa ki a Levélfolyam elemet, majd kattintson az Összekötők elemre. Vagy ha közvetlenül az Összekötők lapra szeretne lépni, használja a következőt https://admin.exchange.microsoft.com/#/connectors: .

- Az Összekötők lapon jegyezze fel az alábbi beállításokkal rendelkező összekötőket:

- A Forrás érték olyan partneri szervezet , amely egy külső SMTP-átjáróval lehet korrelálva.

- A Feladó érték a Szervezet , amely azt jelezheti, hogy még mindig hibrid forgatókönyvben van.

4. lépés: A kiértékelés aktiválása

Az itt található utasításokat követve aktiválhatja a Office 365-höz készült Microsoft Defender kiértékelését a Microsoft Defender portálról.

További információt a Try Office 365-höz készült Microsoft Defender (Kipróbálás Office 365-höz készült Microsoft Defender) című témakörben talál.

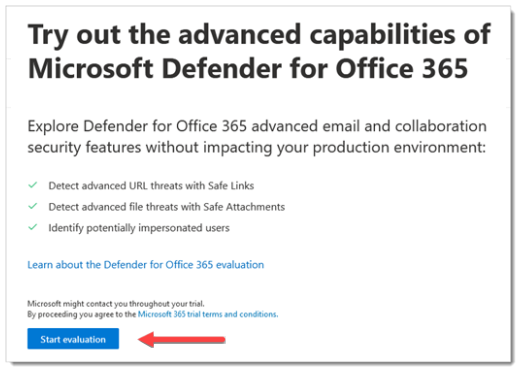

A Microsoft Defender portálon https://security.microsoft.combontsa ki az Email & együttműködés> lehetőséget, válassza a Szabályzatok & szabályok> lehetőséget, majd a Fenyegetési szabályzatok> elemet görgessen le a Egyebek szakaszhoz, majd válassza a Kiértékelési mód lehetőséget. Vagy ha közvetlenül a Kiértékelési mód lapra szeretne lépni, használja a következőt https://security.microsoft.com/atpEvaluation: .

A Kiértékelési mód lapon kattintson a Kiértékelés indítása elemre.

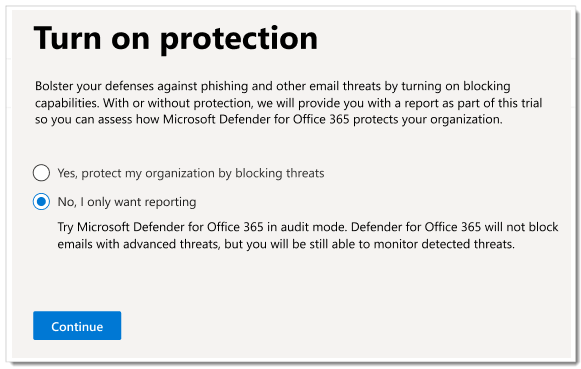

A Védelem bekapcsolása párbeszédpanelen válassza a Nem, csak a jelentéskészítést szeretném lehetőséget, majd kattintson a Folytatás gombra.

A Jelölje ki a felvenni kívánt felhasználókat párbeszédpanelen válassza a Minden felhasználó lehetőséget, majd kattintson a Folytatás gombra.

A Segítség az e-mail-forgalom megértéséhez párbeszédpanelen a tartomány MX rekordjának észlelése alapján automatikusan kiválasztja az alábbi lehetőségek egyikét:

Csak Microsoft Exchange Online használok: A tartomány MX rekordjai a Microsoft 365-höz mutatnak. Nincs mit konfigurálni, ezért kattintson a Befejezés gombra.

Külső és/vagy helyszíni szolgáltatót használok: A következő képernyőkön válassza ki a szállító nevét a megoldástól érkező leveleket fogadó bejövő összekötővel együtt. Azt is eldöntheti, hogy szükség van-e egy Exchange Online levélforgalmi szabályra (más néven átviteli szabályra), amely kihagyja a külső védelmi szolgáltatásból vagy eszközről érkező üzenetek levélszemétszűrését. Ha végzett, kattintson a Befejezés gombra.

5. lépés: Próbacsoportok létrehozása

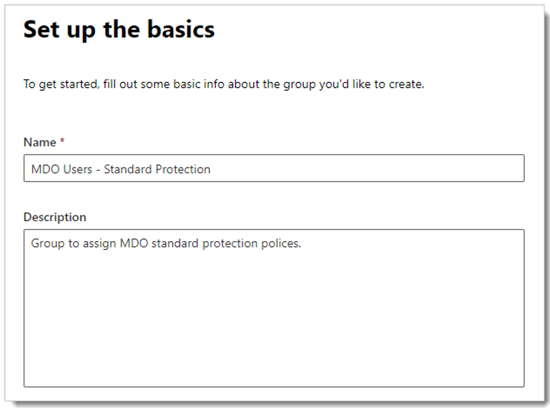

A Office 365-höz készült Microsoft Defender próbaüzeme során dönthet úgy, hogy adott felhasználókat tesztel, mielőtt a teljes szervezetre vonatkozóan engedélyezi és érvényesíti a szabályzatokat. A terjesztési csoportok létrehozása segíthet az üzembehelyezési folyamatok kezelésében. Létrehozhat például csoportokat, például Office 365-höz készült Defender Felhasználók – Standard védelem, Office 365-höz készült Defender Felhasználók – Szigorú védelem, Office 365-höz készült Defender Felhasználók – Egyéni védelem vagy Office 365-höz készült Defender Felhasználók – Kivételek.

Előfordulhat, hogy nem egyértelmű, hogy miért a "Standard" és a "Szigorú" kifejezéseket használják ezekhez a csoportokhoz, de ez egyértelművé válik, amikor részletesebben megismeri Office 365-höz készült Defender biztonsági beállításokat. Az "egyéni" és a "kivételek" elnevezési csoportok magukért beszélnek, és bár a felhasználók többsége standard és szigorú kategóriába tartozik, az egyéni és kivételcsoportok értékes adatokat gyűjtenek a kockázatok kezeléséről.

A terjesztési csoportok közvetlenül Exchange Online hozhatók létre és határozhatók meg, vagy szinkronizálhatók helyi Active Directory.

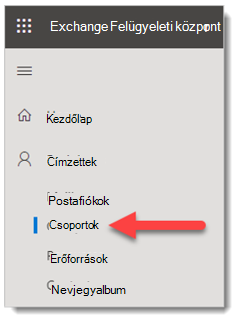

Jelentkezzen be az Exchange Rendszergazda Centerbe (EAC) https://admin.exchange.microsoft.com egy olyan fiókkal, amely címzett-rendszergazdai szerepkörrel vagy delegált csoportkezelési engedélyekkel rendelkezik.

Lépjen a Címzettek>Csoportok.

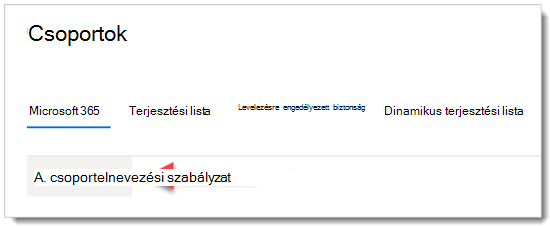

A Csoportok lapon válassza a

Csoport hozzáadása.

Csoport hozzáadása.Csoporttípusként válassza a Terjesztés lehetőséget, majd kattintson a Tovább gombra.

Adja meg a csoportnak a Nevet és az opcionális Leírást, majd kattintson a Tovább gombra.

A fennmaradó oldalakon rendeljen hozzá egy tulajdonost, adjon hozzá tagokat a csoporthoz, adja meg az e-mail-címet, a csatlakozásra vonatkozó korlátozásokat és egyéb beállításokat.

6. lépés: A védelem konfigurálása

A Office 365-höz készült Defender egyes képességei alapértelmezés szerint konfigurálva vannak és be vannak kapcsolva, de előfordulhat, hogy a biztonsági műveletek az alapértelmezett védelmi szintről szeretnék növelni a védelmet.

Egyes képességek még nincsenek konfigurálva. A védelem konfigurálásához a következő lehetőségek állnak rendelkezésre (amelyek később könnyen módosíthatók):

Felhasználók hozzárendelése előre beállított biztonsági szabályzatokhoz: Az előre beállított biztonsági szabályzatok az ajánlott módszer az egységes védelmi szint minden képességhez való gyors hozzárendeléséhez. Választhat a Standard vagy a Szigorú védelem közül. A Standard és a Strict beállításokat az itt található táblázatok ismertetik. A Standard és a Strict közötti különbségeket az itt található táblázat foglalja össze.

Az előre beállított biztonsági szabályzatok előnye, hogy a lehető leggyorsabban védi a felhasználói csoportokat a Microsoft által javasolt beállítások használatával az adatközpontokban végzett megfigyelések alapján. Az új védelmi képességek hozzáadásával és a biztonsági környezet változásaival a rendszer automatikusan frissíti az előre beállított biztonsági szabályzatok beállításait az ajánlott beállításokra.

Az előre beállított biztonsági szabályzatok hátránya, hogy az előre beállított biztonsági szabályzatokban gyakorlatilag nem szabhatja testre a biztonsági beállításokat (például nem módosíthatja a műveletet a levélszemétről a karanténra, vagy fordítva). Ez alól kivételt képeznek a felhasználói megszemélyesítés és a tartományszemélyesítés elleni védelem bejegyzései és opcionális kivételei, amelyeket manuálisan kell konfigurálnia.

Azt is vegye figyelembe, hogy az előre beállított biztonsági szabályzatok mindig az egyéni szabályzatok előtt kerülnek alkalmazásra. Ha tehát egyéni szabályzatokat szeretne létrehozni és használni, az egyéni házirendek felhasználóit ki kell zárnia az előre beállított biztonsági szabályzatokból.

Egyéni védelmi szabályzatok konfigurálása: Ha inkább saját maga szeretné konfigurálni a környezetet, hasonlítsa össze az alapértelmezett, a Standard és a Szigorú beállításokat az Ajánlott beállítások az EOP-hoz és a Office 365-höz készült Microsoft Defender biztonsághoz című szakaszban. Tartson egy táblázatot, amelyben az egyéni build eltér.

A Konfigurációelemző használatával összehasonlíthatja az egyéni szabályzatok beállításait a Standard és a Szigorú értékekkel.

Az előre beállított biztonsági szabályzatok és az egyéni szabályzatok kiválasztásával kapcsolatos részletes információkért lásd : A védelmi szabályzat stratégiájának meghatározása.

Előre beállított biztonsági szabályzatok hozzárendelése

Azt javasoljuk, hogy kezdje az előre beállított biztonsági szabályzatokkal az EOP-ban, és gyorsan Office 365-höz készült Defender, ha az értékelés részeként adott próbafelhasználókhoz vagy meghatározott csoportokhoz rendeli őket. Az előre beállított szabályzatok alapkonfigurációs standard védelmi sablont vagy agresszívebb szigorú védelmi sablont kínálnak, amely egymástól függetlenül rendelhető hozzá.

A próbaértékelések EOP-feltétele például akkor alkalmazható, ha a címzettek egy meghatározott EOP Standard Protection-csoporttagjai, majd úgy kezelik, hogy fiókokat adnak hozzá a csoporthoz, vagy eltávolítják a fiókot a csoportból.

Hasonlóképpen, a próbaértékelések Office 365-höz készült Defender feltétele is alkalmazható, ha a címzettek egy meghatározott Office 365-höz készült Defender Standard Protection-csoporttagjai, majd a csoporton keresztüli fiókok hozzáadásával vagy eltávolításával kezelhetők.

A teljes útmutatásért lásd: Standard és Szigorú előre beállított biztonsági szabályzatok hozzárendelése a felhasználókhoz a Microsoft Defender portál használatával.

Egyéni védelmi szabályzatok konfigurálása

Az előre definiált Standard vagy Szigorú Office 365-höz készült Defender szabályzatsablonok biztosítják a próbafelhasználók számára a javasolt alapkonfiguráció-védelmet. A kiértékelés részeként azonban egyéni védelmi szabályzatokat is létrehozhat és hozzárendelhet.

Fontos tisztában lenni azzal, hogy ezek a védelmi szabályzatok milyen sorrendben lépnek érvénybe az alkalmazásukkor és kikényszerítésükkor, ahogy azt az Előre beállított biztonsági szabályzatok és más szabályzatok sorrendjében című cikk ismerteti.

A Védelmi szabályzatok konfigurálása című cikk magyarázata és táblázata hasznos referenciaként szolgál a konfiguráláshoz szükséges tudnivalókhoz.

7. lépés: Képességek kipróbálás

Most, hogy beállította és konfigurálta a próbaüzemet, hasznos lehet megismerkedni a Microsoft 365-höz készült Microsoft Defender egyedi jelentéskészítési, monitorozási és támadásszimulációs eszközökkel.

| Képesség | Leírás | További információ |

|---|---|---|

| Veszélyforrás-felderítő | A Threat Explorer egy hatékony, közel valós idejű eszköz, amellyel a biztonsági üzemeltetési csapatok kivizsgálhatnak és reagálhatnak a fenyegetésekre, és információkat jelenítenek meg az észlelt kártevőkről és adathalászatról az e-mailekben és a fájlokban Office 365, valamint a szervezetet fenyegető egyéb biztonsági fenyegetésekről és kockázatokról. | Tudnivalók a Threat Explorerről |

| Támadásszimulációs betanítás | A Microsoft Defender portálon Támadási szimulációs tréning valós támadási forgatókönyveket futtathat a szervezetében, amelyek segítenek azonosítani és megtalálni a sebezhető felhasználókat, mielőtt egy valós támadás hatással lenne a környezetre. | Ismerkedés a támadásszimulációs képzéssel |

| Jelentések irányítópult | A bal oldali navigációs menüben kattintson a Jelentések elemre, és bontsa ki a Email & együttműködési címsort. Az Email & együttműködési jelentések a biztonsági trendek azonosításáról szólnak, amelyek közül néhány lehetővé teszi a műveletek (például "Ugrás a beküldésekre" gombokkal) és más trendek megjelenítését. Ezek a metrikák automatikusan jönnek létre. |

E-mail biztonsági jelentések megtekintése a Microsoft Defender portálon Office 365-höz készült Defender jelentések megtekintése a Microsoft Defender portalon |

SIEM-integráció

A Office 365-höz készült Defender integrálhatja Microsoft Sentinel vagy egy általános biztonsági információ- és eseménykezelési (SIEM) szolgáltatással, amellyel központosítottan figyelheti a csatlakoztatott alkalmazások riasztásait és tevékenységeit. A Microsoft Sentinel átfogóbban elemezheti a szervezet biztonsági eseményeit, és forgatókönyveket hozhat létre a hatékony és azonnali reagálás érdekében.

Microsoft Sentinel tartalmaz egy Office 365-höz készült Defender összekötőt. További információ: Riasztások csatlakoztatása Office 365-höz készült Microsoft Defender.

Office 365-höz készült Microsoft Defender más SIEM-megoldásokba is integrálható a Office 365 Activity Management API használatával. További információ az általános SIEM-rendszerekkel való integrációról: Általános SIEM-integráció.

További lépés

Az információkat beépítheti Office 365-höz készült Microsoft Defender biztonsági üzemeltetési útmutatóba a SecOps-folyamatokba.

A Microsoft Defender XDR teljes körű üzembe helyezésének következő lépése

Folytassa a Microsoft Defender XDR teljes körű üzembe helyezését a Próbaüzem és a Végponthoz készült Defender üzembe helyezésével.

Tipp

Szeretne többet megtudni? Lépjen kapcsolatba a Microsoft biztonsági közösségével a technikai közösségünkben: Microsoft Defender XDR Tech Community.