A jogsértésből eredő üzleti károk megelőzése vagy csökkentése

Az Teljes felügyelet bevezetési útmutató részeként ez a cikk azt az üzleti forgatókönyvet ismerteti, amely a kiberbiztonsági incidensből eredő üzleti károk megelőzésére vagy csökkentésére szolgál. Ez a forgatókönyv a Szabálysértés feltételezése Teljes felügyelet vezérelvre vonatkozik, amely a következőket foglalja magában:

- A sugár- és szegmenshozzáférés minimalizálása

- Végpontok közötti titkosítás ellenőrzése

- Elemzések használata a láthatóság eléréséhez, a fenyegetésészlelés ösztönzéséhez és a védelem javításához

Hibrid informatikai infrastruktúra-modellek esetén a szervezet eszközei és adatai a helyszínen és a felhőben is találhatók, és a rossz szereplők számos különböző módszert alkalmazhatnak a támadásukra. A szervezetnek a lehető legnagyobb mértékben meg kell tudnia akadályozni ezeket a támadásokat, és a támadás során minimalizálnia kell a támadás okozta károkat.

A hagyományos megközelítések, amelyek a helyszíni szegélyalapú biztonság kialakítására összpontosítanak, ahol a szervezet privát hálózatának peremhálózatán belül mindenkiben megbízik, már nem relevánsak. Ha egy támadó hozzáférést kap a magánhálózathoz, a megfelelő engedélyekkel hozzáférhet a benne lévő adatokhoz, alkalmazásokhoz vagy erőforrásokhoz. Feltörhetik a hálózatot a felhasználói hitelesítő adatok ellopásával, a biztonsági rés kihasználásával vagy kártevő-fertőzés bevezetésével. Az ilyen támadások bevételkiesést és magas kiberbiztosítási díjakat eredményezhetnek, ami jelentős visszaesést jelenthet a szervezet pénzügyi egészsége és piaci hírneve szempontjából.

Erdész a következőket zárta le 2021-ben:

- Az elmúlt évben a szervezetek közel kétharmadát feltörték, és átlagosan 2,4 millió dollárba került. – Forester, The 2021 State of Enterprise Breaches (April 2022).

A felhőben a rossz szereplőknek nem kell fizikailag feltörnie a magánhálózat peremhálózatát. A felhőalapú digitális eszközöket a világ bármely pontjáról megtámadhatják.

A szervezet egészsége és hírneve a biztonsági stratégiától függ. A felhőalapú vállalati környezetek széles körű elterjedtségével és a mobil munkaerő növekedésével az adatlábnyomok a vállalati hálózatok hagyományos határain túl is léteznek. Ez a táblázat a hagyományos és a modern veszélyforrások elleni védelem és a Teljes felügyelet közötti főbb különbségeket foglalja össze.

| Hagyományos veszélyforrások elleni védelem magánhálózati vezérlőkkel | Modern veszélyforrások elleni védelem Teljes felügyelet |

|---|---|

| A hagyományos védelem a peremhálózaton alapuló biztonságra támaszkodik, ahol a magánhálózaton belül mindenkiben megbízik. A szegélyhálózatok a következők lehetnek: - Kis hálózati szegmentálás vagy biztonsági szegélyek és nyitott, lapos hálózatok. - Minimális veszélyforrások elleni védelem és statikus forgalomszűrés. - Titkosítatlan belső forgalom. |

A Teljes felügyelet modell áthelyezi a hálózati védelmet a statikus, hálózatalapú szegélyekről, hogy a felhasználókra, eszközökre, eszközökre és erőforrásokra összpontosítson. Tegyük fel, hogy egy incidens történhet és fog történni. A biztonsági kockázatok a hálózaton belül és kívül is fennállhatnak, folyamatosan támadás alatt áll, és biztonsági incidens bármikor bekövetkezhet. Az átfogó és modern veszélyforrások elleni védelmi infrastruktúra időben észlelheti és elháríthatja a támadásokat. Minimalizálja a biztonsági incidensek robbanási sugarát védelmi rétegekkel, amelyek együttesen csökkentik a kár mértékét és azt, hogy milyen gyorsan terjedhet. |

Egy jelentős incidens hatásának csökkentése érdekében az alábbiak elengedhetetlenek:

- A jogsértés üzleti kockázatának azonosítása

- Kockázatalapú megközelítés megtervezése a szabálysértési válaszhoz

- A szervezet hírnevének és más szervezetekkel való kapcsolatainak ebből eredő károsodásának megismerése

- Részletes védelmi rétegek hozzáadása

A cikk útmutatása bemutatja, hogyan kezdheti meg a behatolások okozta károk megelőzésére és csökkentésére irányuló stratégiáját. Két további cikkből megtudhatja, hogyan valósíthatja meg ezt a stratégiát a következőkkel:

- Biztonsági incidensek megelőzésére és helyreállítására szolgáló infrastruktúra

- Veszélyforrások elleni védelem és eXtended detection and response (XDR) eszközök

A robusztus biztonsági helyzet első lépése annak meghatározása, hogy szervezete hogyan sebezhető a kockázatértékelés révén.

A kockázat és a biztonsági helyzet felmérése

Amikor úgy dönt, hogy stratégiát vezet be a jogsértés megelőzésére és az okozott károk csökkentésére, fontos megfontolni és számszerűsíteni a kockázati metrikát. A kockázat számszerűsítésének gyakorlata stratégiailag lehetővé teszi, hogy egy metrikát állítson be a kockázatvállalási étvágyához. Ehhez alapszintű kockázatértékelést kell végeznie, valamint elemezni kell az üzletmenetet érintő, üzleti szempontból kritikus fontosságú incidenseket. A szabálysértések előkészítésére és elhárítására irányuló stratégia alapját a dokumentált kockázatvállalás és a jogsértési forgatókönyvek együttes alkalmazása képezi.

Vegye figyelembe, hogy gyakorlatilag lehetetlen megakadályozni a behatolásokat abszolútként. Ahogy azt a támadók befektetésre való megtérülése ismerteti, a cél az, hogy fokozatosan növeljük a kibertámadások súrlódását arra a pontra, ahol a támadók, akik ellen képesek vagy hajlandóak védekezni, többé nem kapnak életképes megtérülést a támadásaikból származó befektetésre. A támadások típusait és a védekezés gazdasági életképességét a kockázatelemzés részeként kell rögzíteni.

A szabálysértések okozta károk csökkentése jelentős energiát ad a biztonsági incidensek során és utáni lehetőségekben, ami lehetővé teszi a szervezet számára, hogy gyorsan helyreálljon a várt jogsértésből vagy incidenstípusból. Ezeket a biztonsági incidenstípusokat és a helyreállításra való felkészültséget a jelen cikk későbbi szakaszai határozzák meg.

A szabálysértési szándék felismerésének részét kell képeznie a incidens előkészítésének. Minden szabálysértésnek van egy eleme a rosszhiszeműség vagy a büntetőjogi szándék csatolva, azonban a pénzügyileg vezérelt jogsértések sokkal nagyobb károkat okozhatnak, mint a "meghajtó" vagy az opportunista jogsértések.

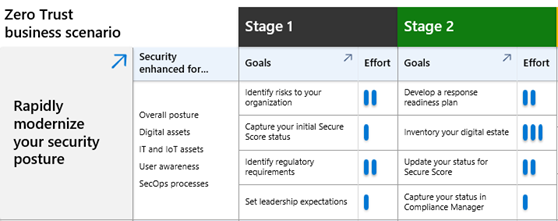

A biztonsági helyzetről és a kockázatértékelésről további információt a biztonsági helyzet gyors modernizálása című témakörben talál.

Példák a kockázatokra üzleti típus szerint

Az üzleti követelmények az üzleti típusból eredő kockázatelemzéstől függenek. Az alábbiakban több üzleti irányú műveletet is bemutatunk, és azt, hogy az adott igények hogyan hajtják a szegmentált kockázatelemzést:

Bányászat

A bányaipar a jövő bánya felé tekint, ahol az operatív technológiai (OT) rendszerek kevesebb manuális folyamatot használnak. Ilyen például a human machine interfaces (HMI) használata, amely egy alkalmazásfelületet használ a feladatok és feladatok egy feldolgozóüzemben való elvégzéséhez. Mivel ezek a HMI-k alkalmazásként vannak kialakítva, az iparági szintű kiberbiztonsági kockázatok magasabbak lehetnek.

A fenyegetés már nem válik adatvesztés vagy a vállalati eszközök ellopása közé. A fenyegetés olyan külső szereplők közé kerül, akik identitáslopással férnek hozzá a kritikus rendszerekhez, és zavarják az éles folyamatokat.

Retail

A kiskereskedelmi iparágon belüli jogsértéssel kapcsolatos főbb kockázatok akkor merülhetnek fel, ha több tartomány is létezik több olyan márka esetében, amelyek ugyanazon bérlőn belül élnek. A helyszíni vagy felhőalapú identitások kezelésének összetettsége biztonsági réseket okozhat.

Egészségügyi ágazat

Az egészségügyi ágazatban a legnagyobb kockázat az adatvesztés. A bizalmas orvosi adatok jogosulatlan nyilvánosságra hozatala közvetlen fenyegetést jelenthet a betegek és ügyfelek számára fenntartott adatokra és adatokra vonatkozó adatvédelmi törvényekre, és a helyi szabályozások alapján jelentős szankciókat vonhat maga után.

Kormányzati szektor

A kormányzati szektor szervezetei jelentik a legnagyobb kockázatot az információbiztonság szempontjából. A hírnév sérülése, a nemzetbiztonság és az adatvesztés a tét. Ez nagyrészt az oka annak, hogy a kormányzati szervezeteknek szigorúbb szabványokra, például a Nemzeti Szabványügyi és Technológiai Intézetre (NIST) kell feliratkozniuk.

A incidensek előkészítésének és elhárításának részeként használja ki a Microsoft Defender Intelligens veszélyforrás-felderítés, hogy megkeresse és megismerje a vertikálisan leginkább releváns támadások és fenyegetésvektorok típusait.

Gyakori támadástípusok kockázatai

A kiberbiztonsági incidensekből eredő üzleti károk megelőzése vagy csökkentése magában foglalja a támadások leggyakoribb típusainak ismeretét. Bár jelenleg a következő támadástípusok a leggyakoribbak, a kiberbiztonsági csapatnak is tisztában kell lennie az új típusú támadásokkal, amelyek némelyike kibővítheti vagy lecserélheti őket.

Identitások

A kiberbiztonsági incidensek általában valamilyen hitelesítő adatlopással kezdődnek. A hitelesítő adatokat különböző módszerekkel lehet ellopni:

Adathalászat

A támadók megbízható entitásként álcáznak, és az alkalmazottakat e-mailek, szövegek vagy csevegések megnyitására használják. Tartalmazhat spear-adathalászatot is, amelyben a támadó kifejezetten a felhasználóra vonatkozó információkat használ egy hihetőbb adathalász támadás létrehozásához. A technikai hitelesítő adatok ellopása egy URL-címre vagy egy MFA adathalászati támadásra kattintó felhasználó miatt fordulhat elő.

Vishing

A támadó szociális mérnöki módszereket használ a támogató infrastruktúra, például a segélyszolgálatok számára a hitelesítő adatok beszerzéséhez vagy módosításához.

Jelszó spray

A támadó egy adott fiók vagy fiókkészlet lehetséges jelszavainak nagy listájával próbálkozik. A lehetséges jelszavak a felhasználók nyilvános adatain alapulhatnak, például a közösségimédia-profilokban található születési dátumokon.

Ezekben az esetekben a jártasság és az oktatás elengedhetetlen mind a felhasználók számára, mint az adathalász támadások és a segélyszolgálatok céljaként, mint a vishing támadások célpontja. A segélyszolgálatoknak protokollokkal kell rendelkezniük a felhasználók kérésének hitelesítéséhez, mielőtt bizalmas műveleteket hajtanak végre a felhasználói fiókokon vagy engedélyeken.

Eszközök

A felhasználói eszközök egy másik módja a támadóknak, akik általában az eszközök feltörésére támaszkodnak a kártevők, például vírusok, kémprogramok, zsarolóprogramok és más nemkívánatos szoftverek telepítésére, amelyek jóváhagyás nélkül települnek.

A támadók az eszköz hitelesítő adataival is hozzáférhetnek az alkalmazásokhoz és az adatokhoz.

Network (Hálózat)

A támadók a hálózatokat arra is használhatják, hogy hatással legyen a rendszerekre, vagy meghatározzák a bizalmas adatokat. A hálózati támadások gyakori típusai a következők:

Elosztott szolgáltatásmegtagadás (DDos)

A forgalommal online szolgáltatások túlterhelni kívánt támadások, hogy a szolgáltatás működésképtelen legyen.

Lehallgatás

A támadók elfogják a hálózati forgalmat, és jelszavakat, hitelkártyaszámokat és egyéb bizalmas információkat szeretnének beszerezni.

Kód- és SQL-injektálás

A támadó az adatértékek helyett rosszindulatú kódot továbbít egy űrlapon vagy EGY API-on keresztül.

Webhelyek közötti szkriptelés

A támadó külső webes erőforrásokat használ szkriptek futtatásához az áldozat webböngészőjében.

Hogyan gondolkodnak az üzleti vezetők a jogsértésből eredő üzleti károk megelőzéséről vagy csökkentéséről?

Mielőtt bármilyen technikai munkát elkezdene, fontos tisztában lenni azzal, hogy milyen motivációkra van szükség az üzleti károk megelőzésére és csökkentésére, mivel ezek a motivációk segítenek tájékoztatni a stratégiát, a célkitűzéseket és a sikerre irányuló intézkedéseket.

Az alábbi táblázat azt ismerteti, hogy a szervezet üzleti vezetőinek miért érdemes befektetni a jogsértésből eredő károk megelőzésébe vagy csökkentésébe.

| Szerepkör | Miért fontos az üzleti károk megelőzése vagy csökkentése a jogsértésből |

|---|---|

| Vezérigazgató (vezérigazgató) | A vállalkozást fel kell hatalmazni arra, hogy a kiberbiztonsági környezettől függetlenül elérje stratégiai céljait és célkitűzéseit. Az üzleti rugalmasságot és az üzleti végrehajtást nem szabad korlátozni incidens vagy szabálysértés miatt. Az üzleti vezetőknek tisztában kell lennie azzal, hogy a biztonság az üzleti imperatív tényezők része, és az üzletmenet folytonosságának biztosításához a jogsértések megelőzésére és a jogsértésekre való felkészültségre is szükség van. A sikeres és romboló kibertámadás költsége sokkal több lehet, mint a biztonsági intézkedések végrehajtásának ára. |

| Marketingigazgató (CMO) | A vállalat belső és külső érzékelésének módját nem szabad korlátozni a felmerülő vagy a biztonsági rések felkészültsége alapján. Tanulás a biztonsági rések felkészültségének és üzenetkezelésének belső és külső kommunikációja előkészítési kérdés. A sikeres támadás nyilvános ismeretekké válhat, ami potenciálisan károsíthatja a márka értékét, hacsak nem létezik biztonsági rések kommunikációs terve. |

| Informatikai vezető (CIO) | A szervezet által használt alkalmazásoknak ellenállónak kell lenniük a támadások ellen a szervezet adatainak védelme mellett. A biztonságnak mérhető eredménynek kell lennie, és igazodnia kell az informatikai stratégiához. A szabálysértések megelőzésének és a szabálysértések kezelésének összhangban kell lennie az adatintegritással, az adatvédelemmel és a rendelkezésre állással. |

| Informatikai biztonsági vezető (CISO) | A biztonságot üzleti szempontból a C-Suite-hoz kell igazítani. A biztonsági rések felkészültsége és reagálása az elsődleges üzleti stratégiák eléréséhez igazodik, a technológiai biztonság pedig az üzleti kockázatok csökkentéséhez igazodik. |

| Operatív igazgató (COO) | Az incidenskezelési folyamat a szerepkör által biztosított vezetésen és stratégiai útmutatáson alapul. Elengedhetetlen, hogy a megelőző és rugalmas műveleteket a vállalati stratégiához igazodva hajtsuk végre. A szabálysértési helyzetre való felkészítés azt jelenti, hogy a coo-nak jelentett összes szemléletnek a biztonsági rések felkészültségének szintjén kell működnie, biztosítva, hogy a jogsértés gyorsan elkülöníthető és elhárítható legyen anélkül, hogy szünetelteti a vállalkozását. |

| Pénzügyi igazgató (pénzügyi igazgató) | A biztonsági rések előkészítése és elhárítása a tervezett biztonsági kiadások függvénye. A pénzügyi rendszereknek robusztusnak kell lenniük, és képesek túlélni a behatolást. A pénzügyi adatokat bizalmas adathalmazként kell besorolni, védeni és biztonsági másolatot készíteni. |

A Teljes felügyelet megközelítés számos biztonsági problémát old meg, amelyek biztonsági incidensekből erednek. Az üzleti vezetőkkel a Teljes felügyelet megközelítés alábbi előnyeit emelheti ki.

| Juttatások | Leírás |

|---|---|

| A túlélés biztosítása | A támadó jellegétől vagy motivációjától függően előfordulhat, hogy a biztonsági rések jelentősen befolyásolják vagy megzavarják a szervezet normál üzleti tevékenységeinek elvégzésére való képességét. A biztonsági incidensre való felkészülés jelentősen javítja annak valószínűségét, hogy a szervezet túléljen egy olyan szabálysértést, amelyet úgy terveztek, hogy bénítson vagy tiltson le. |

| A hírnév károsodásának szabályozása | A bizalmas adatokhoz való hozzáférést eredményező jogsértések súlyos következményekkel járhatnak, például a márka jó hírnevének sérülése, a bizalmas szellemi tulajdon elvesztése, az ügyfelek zavarása, a szabályozási bírságok és a vállalkozás pénzügyi kára. Teljes felügyelet biztonság a helyszíni és a felhőbeli informatikai infrastruktúra folyamatos felmérésével, monitorozásával és elemzésével segít csökkenteni a támadási területet. A Teljes felügyelet architektúra segít meghatározni azokat a szabályzatokat, amelyek automatikusan frissülnek a kockázatok azonosításakor. |

| A robbanási sugár csökkentése a szervezeten belül | Egy Teljes felügyelet-modell üzembe helyezése segíthet minimalizálni a külső vagy belső behatolás hatását. Javítja a szervezet valós idejű észlelési és reagálási képességét, és csökkenti a támadási zónát az oldalirányú mozgás korlátozásával. |

| Robusztus biztonsági és kockázati helyzet bemutatása | A Teljes felügyelet megközelítés lehetővé teszi a riasztások osztályozását, a további fenyegetésjelek korrelációját és a szervizelési műveleteket. A jelek elemzése segít javítani a helyzeten a biztonsági kultúra kiértékelésével, valamint a fejlesztési területek vagy az ajánlott eljárások azonosításával. A hálózat bármilyen módosítása automatikusan elindítja a potenciálisan rosszindulatú tevékenységek elemzését. Teljes körűen áttekintheti a hálózatán belüli összes eszközt és erőforrást, és hogy azok hogyan teljesítenek, ami jelentősen csökkenti a kockázatnak való kitettséget. |

| Alacsonyabb kiberbiztosítási díjak | A kiberbiztosítás költségeinek értékeléséhez robusztus és jól definiált biztonsági modellre és architektúrára van szükség. A Teljes felügyelet biztonság implementálásával valós idejű elemzéssel vezérelheti, áttekintheti és szabályozhatja a hálózat és a végpontok védelmét. A biztonsági csapat képes észlelni és leküzdeni az általános biztonsági helyzet hiányosságait, és bizonyítani tudja a biztosítóknak, hogy proaktív stratégiái és rendszerei vannak. A Teljes felügyelet megközelítés emellett javítja a kiberrezilienst, és akár a biztosítási díjak csökkentésével is segítheti a fizetést. |

| A biztonsági csapat hatékonyságának és morálának növelése | Teljes felügyelet üzemelő példányok csökkentik a biztonsági csapat manuális erőfeszítéseit olyan rutinfeladatok automatizálásával, mint az erőforrás-kiépítés, a hozzáférési felülvizsgálatok és az igazolások. Ennek eredményeképpen a biztonsági csapatokat képessé teheti arra, hogy időt és telemetriát használva észleljék, elrettentse és legyőzze a legkritikusabb támadásokat és kockázatokat mind belsőleg, mind külsőleg, ami pedig növeli az informatikai és biztonsági csapat morálját. |

Az üzleti vezetőkkel való megosztásról további információt a belső vagy külső rossz szereplők hatásának minimalizálása e-könyvben talál.

Bevezetési ciklus a jogsértésből eredő üzleti károk megelőzésére vagy csökkentésére

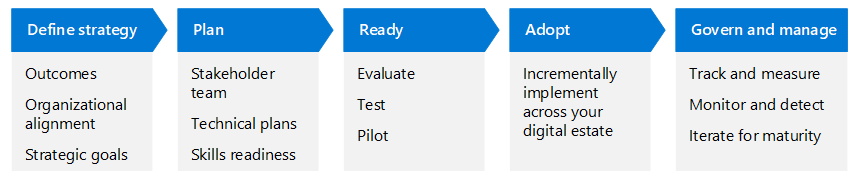

Ez a cikksorozat ugyanazokat az életciklus-fázisokat használja, mint az Azure felhőadaptálási keretrendszer – stratégia, tervezés, kész, bevezetés és irányítás és kezelés – meghatározása, de Teljes felügyelet megfelelően.

Az alábbi táblázat az ábrának egy akadálymentes változata.

| A stratégia definiálása | Felkészülés | Kész | Bevezetés | Szabályozás és kezelés |

|---|---|---|---|---|

| Eredmények Szervezeti igazítás Stratégiai célok |

Érdekelt felek csapata Műszaki tervek Készségek készültsége |

Értékelje Teszt Próbaverzió |

Növekményes implementálás a digitális tulajdonban | Nyomon követés és mérés Monitorozás és észlelés Iterátum az érettséghez |

Az Teljes felügyelet bevezetési keretrendszer áttekintésében további információkat olvashat a Teljes felügyelet bevezetési ciklusról.

A jogsértésből eredő üzleti károk megelőzéséhez vagy csökkentéséhez használja az alábbi további cikkekben található információkat:

- Biztonsági incidensek megelőzésére és helyreállítására szolgáló infrastruktúra megvalósítása

- Veszélyforrások elleni védelem és XDR implementálása

Vegye figyelembe, hogy a két különálló pályára vonatkozó üzembe helyezési javaslatok megkövetelik az informatikai részleg külön csoportjainak részvételét, és az egyes pályák tevékenységei párhuzamosan is elvégezhetők.

Következő lépések

Ebben az üzleti forgatókönyvben:

- Biztonsági incidensek megelőzésére és helyreállítására szolgáló infrastruktúra megvalósítása

- Veszélyforrások elleni védelem és XDR implementálása

További cikkek az Teljes felügyelet bevezetési keretrendszerben:

- Teljes felügyelet bevezetési keretrendszer áttekintése

- A biztonsági helyzet gyors modernizálása

- Távoli és hibrid munka biztonságossá tétele

- Bizalmas üzleti adatok azonosítása és védelme

- Jogszabályi és megfelelőségi követelményeknek való megfelelés

Folyamatkövetési erőforrások

Az Teljes felügyelet üzleti forgatókönyvek bármelyikéhez használhatja az alábbi folyamatkövetési erőforrásokat.

| Folyamatkövetési erőforrás | Ez segít... | Úgy tervezték, hogy... |

|---|---|---|

Bevezetési forgatókönyv- terv – A Phase Grid letölthető Visio-fájlja vagy PDF-fájlja

|

Könnyen megértheti az egyes üzleti forgatókönyvek biztonsági fejlesztéseit, valamint a tervfázis szakaszaira és célkitűzéseire irányuló erőfeszítések szintjét. | Üzleti forgatókönyv projektvezetők, üzleti vezetők és más érdekelt felek. |

| Teljes felügyelet bevezetéskövető letölthető PowerPoint-diacsomag |

Nyomon követheti előrehaladását a tervfázis szakaszaiban és célkitűzéseiben. | Üzleti forgatókönyv projektvezetők, üzleti vezetők és más érdekelt felek. |

Üzleti forgatókönyv célkitűzései és feladatai letölthető Excel-munkafüzet

|

Tulajdonost rendelhet hozzá, és nyomon követheti az előrehaladást a tervfázis szakaszain, célkitűzésein és feladatain keresztül. | Üzleti forgatókönyv projektvezetők, informatikai érdeklődők és informatikai megvalósítók. |

További forrásokért tekintse meg Teljes felügyelet felmérési és folyamatkövetési erőforrásokat.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: