Identitáskezelési forgatókönyvek migrálása AZ SAP IDM-ből a Microsoft Entra-ba

Az SAP az üzleti alkalmazásai mellett számos identitás- és hozzáférés-kezelési technológiát is kínál, köztük az SAP Cloud Identity Servicest és az SAP Identity Managementet (SAP IDM), hogy segítse ügyfeleit az identitások sap-alkalmazásokban való fenntartásában. Az SAP IDM, amelyet a szervezetek a helyszínen helyeznek üzembe, korábban biztosított identitás- és hozzáférés-kezelés az SAP R/3-üzemelő példányokhoz. Az SAP befejezi az SAP Identity Management karbantartását. Az SAP Identity Managementet használó szervezetek esetében a Microsoft és az SAP közösen dolgoznak azon, hogy útmutatást fejlesszenek ki azoknak a szervezeteknek, amelyek az identitáskezelési forgatókönyveiket az SAP Identity Managementből a Microsoft Entra-ba migrálják.

Az identitások modernizálása kritikus és alapvető lépés a szervezet biztonsági helyzetének javítása és a felhasználók és erőforrások identitásfenyegetések elleni védelme felé. Ez egy olyan stratégiai befektetés, amely az erősebb biztonsági helyzeten túl jelentős előnyökkel jár, például a felhasználói élmény javítása és a működési hatékonyság optimalizálása mellett. Számos szervezet rendszergazdái érdeklődésüket fejezték ki az identitás- és hozzáférés-kezelési forgatókönyvek középpontjának teljes felhőbe való áthelyezése iránt. Egyes szervezetek már nem rendelkeznek helyszíni környezettel, míg mások a felhőben üzemeltetett identitás- és hozzáférés-kezelést integrálják a fennmaradó helyszíni alkalmazásokkal, címtárakkal és adatbázisokkal. Az identitásszolgáltatások felhőbeli átalakításáról további információt a felhőátalakítás helyzetéről és a felhőre való áttérésről talál.

A Microsoft Entra egy univerzális, felhőalapú identitásplatformot kínál, amely egyetlen identitást biztosít a felhasználóknak, partnereknek és ügyfeleknek a felhőbeli és helyszíni alkalmazások eléréséhez, valamint bármely platformon és eszközről való együttműködéshez. Ez a dokumentum útmutatást nyújt az identitás- és hozzáférés-kezelési (IAM-) forgatókönyvek SAP Identity Managementből a Microsoft Entra felhőben üzemeltetett szolgáltatásokba való áthelyezésének lehetőségeiről és megközelítéséről, és az új forgatókönyvek migrálhatóvá válásakor frissülni fog.

A Microsoft Entra és sap-termékintegrációinak áttekintése

A Microsoft Entra olyan termékcsalád, mint a Microsoft Entra ID (korábbi nevén Azure Active Directory) és Microsoft Entra ID-kezelés. A Microsoft Entra ID egy felhőalapú identitás- és hozzáférés-kezelési szolgáltatás, amellyel az alkalmazottak és a vendégek hozzáférhetnek az erőforrásokhoz. Erős hitelesítést és biztonságos adaptív hozzáférést biztosít, és integrálható a helyszíni örökölt alkalmazásokkal és a szolgáltatásként nyújtott több ezer szoftveres (SaaS-) alkalmazással is, így zökkenőmentes végfelhasználói élményt nyújt. Microsoft Entra ID-kezelés további képességeket kínál a felhasználói identitások automatikus létrehozására azokban az alkalmazásokban, amelyekhez a felhasználóknak hozzá kell férnie, valamint frissíthetik és eltávolíthatják a felhasználói identitásokat a feladat állapotának vagy szerepköreinek változásakor.

A Microsoft Entra felhasználói felületeket biztosít, beleértve a Microsoft Entra felügyeleti központot, a myappokat és a myaccess portálokat, valamint rest API-t biztosít az identitáskezelési műveletekhez és a delegált végfelhasználói önkiszolgáló szolgáltatásokhoz. A Microsoft Entra ID tartalmazza a SuccessFactors, az SAP ERP Central Component (SAP ECC) és az SAP Cloud Identity Services integrációit, amelyek kiépítést és egyszeri bejelentkezést biztosítanak az S/4HANA-ba és sok más SAP-alkalmazásba. Ezekről az integrációkról további információt az SAP-alkalmazásokhoz való hozzáférés kezelése című témakörben talál. A Microsoft Entra olyan szabványos protokollokat is implementál, mint az SAML, az SCIM, a SOAP és az OpenID Connect, hogy közvetlenül integrálható legyen számos további alkalmazással az egyszeri bejelentkezéshez és a kiépítéshez. A Microsoft Entra emellett olyan ügynökökkel is rendelkezik, mint a Microsoft Entra Connect felhőszinkronizálása és egy kiépítési ügynök , amely a Microsoft Entra felhőszolgáltatásait egy szervezet helyszíni alkalmazásaival, címtáraival és adatbázisaival kapcsolja össze.

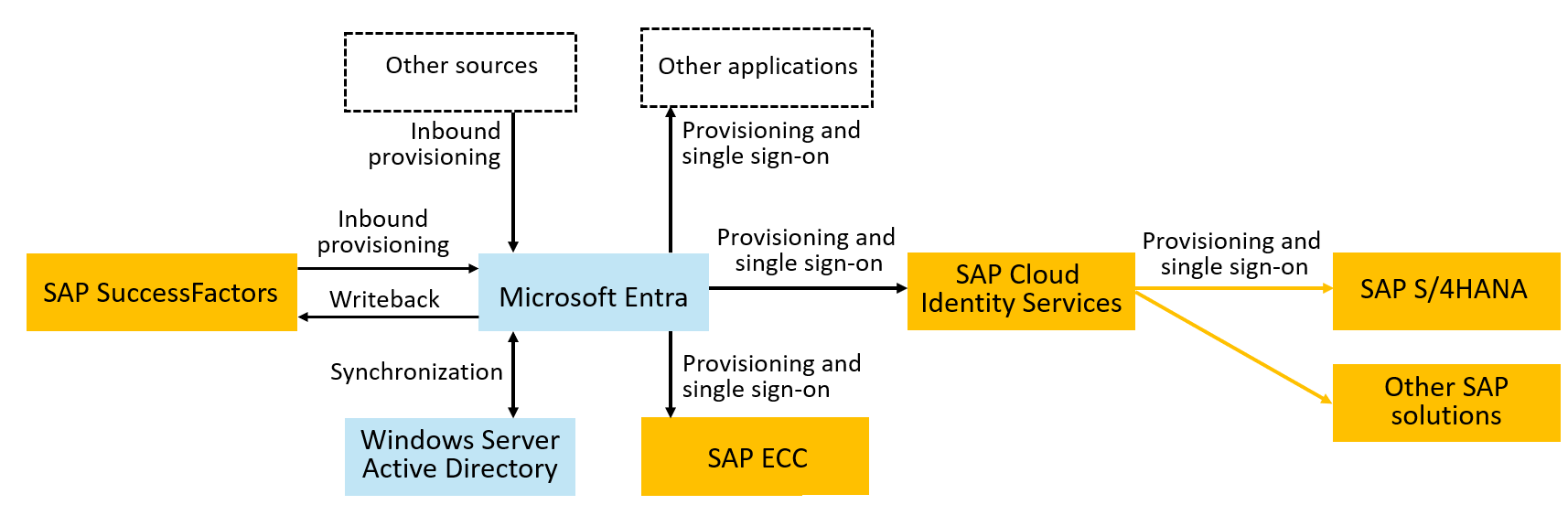

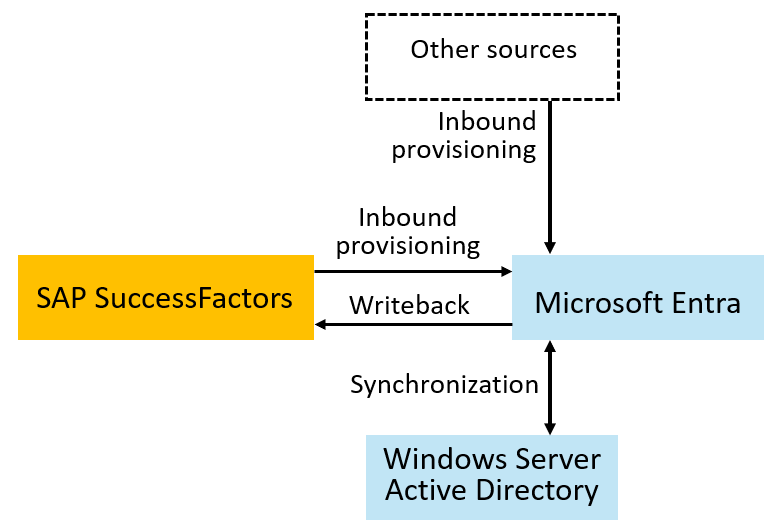

Az alábbi ábra egy példa topológiát mutat be a felhasználók kiépítéséhez és az egyszeri bejelentkezéshez. Ebben a topológiában a feldolgozók a SuccessFactorsben jelennek meg, és windowsos Active Directory-tartományban, Microsoft Entrában, SAP ECC-ben és SAP-felhőalkalmazásokban kell fiókokkal rendelkezniük. Ez a példa egy Windows Server AD-tartománnyal rendelkező szervezetet mutat be; Azonban a Windows Server AD nem szükséges.

Identitáskezelési forgatókönyvek migrálásának megtervezése a Microsoft Entra-ba

Az SAP IDM bevezetése óta az identitás- és hozzáférés-kezelési környezet új alkalmazásokkal és új üzleti prioritásokkal bővült, így az IAM-használati esetek kezelésére javasolt megközelítések sok esetben eltérnek az SAP IDM-hez korábban implementált szervezetekétől. Ezért a szervezeteknek szakaszos megközelítést kell megtervezni a forgatókönyvek migrálásához. Egy szervezet például egy lépésben rangsorolhatja egy végfelhasználói önkiszolgáló jelszó-visszaállítási forgatókönyv migrálását, majd ha ez befejeződött, áthelyezhet egy kiépítési forgatókönyvet. Egy másik példaként a szervezet dönthet úgy, hogy először egy különálló átmeneti bérlőben helyezi üzembe a Microsoft Entra-funkciókat, párhuzamosan működik a meglévő identitáskezelési rendszerrel és az éles bérlővel, majd egyenként hozza létre a forgatókönyvek konfigurációit az előkészítési bérlőről az éles bérlőre, és a meglévő identitáskezelési rendszerből leszereli a forgatókönyvet. Az a sorrend, amelyben a szervezet a forgatókönyvek áthelyezését választja, az általános informatikai prioritásoktól és más érdekelt felekre, például a betanítási frissítésre szoruló végfelhasználókra vagy az alkalmazástulajdonosokra gyakorolt hatástól függ. A szervezetek az IAM-forgatókönyvek migrálását más informatikai modernizációkkal együtt is strukturálhatják, például más forgatókönyveket is áthelyezhetnek az identitáskezelésen kívülre a helyszíni SAP-technológiáról a SuccessFactorsre, az S/4HANA-ra vagy más felhőszolgáltatásokra. Ezt a lehetőséget arra is használhatja, hogy megtisztítsa és eltávolítsa az elavult integrációkat, hozzáférési jogosultságokat vagy szerepköröket, és szükség esetén konszolidálja azokat.

A migrálás tervezésének megkezdéséhez

- A jelenlegi és tervezett IAM-használati esetek azonosítása az IAM modernizálási stratégiájában.

- Elemezze a használati esetek követelményeit, és feleljen meg ezeknek a követelményeknek a Microsoft Entra-szolgáltatások képességeinek.

- A migrálást támogató új Microsoft Entra-képességek megvalósítására vonatkozó időkeretek és érdekelt felek meghatározása.

- Az alkalmazások átállási folyamatának meghatározása az egyszeri bejelentkezés, az identitás életciklusa és a hozzáférés életciklus-vezérlőinek a Microsoft Entra-ba való áthelyezéséhez.

Mivel az SAP IDM migrálása valószínűleg magában foglalja a meglévő SAP-alkalmazásokkal való integrációt, tekintse át az SAP-forrásokkal való integrációt, és útmutatást nyújt az alkalmazások előkészítésének sorrendjének meghatározásához, valamint az alkalmazások Microsoft Entra-nal való integrálásának módjához.

Szolgáltatások és integrációs partnerek a Microsoft Entra SAP-alkalmazásokkal való üzembe helyezéséhez

A partnerek segíthetnek a szervezetnek a Microsoft Entra tervezésében és üzembe helyezésében olyan SAP-alkalmazásokkal, mint az SAP S/4HANA. Az ügyfelek kapcsolatba léphetnek a Microsoft-megoldáspartner-keresőben felsorolt partnerekkel, vagy az alábbi táblázatban felsorolt szolgáltatások és integrációs partnerek közül választhatnak. A leírásokat és a csatolt oldalakat maguk a partnerek adják meg. A leírás segítségével azonosíthat egy partnert a Microsoft Entra sap-alkalmazásokkal való üzembe helyezéséhez, és további információkért.

| Név | Leírás |

|---|---|

| Accenture és Avanade | "Az Accenture és az Avanade a Microsoft Security és az SAP Services globális vezető szereplői. A Microsoft és az SAP képességeinek egyedülálló kombinációjával segítünk megérteni és sikeresen megtervezni az SAP IdM-ről a Microsoft Entra ID-ra való migrálást. Szállítási eszközeink és szakértelmünk révén az Avanade és az Accenture segíthet felgyorsítani a migrálási projektet, hogy kevesebb kockázattal érhesse el céljait. Az Accenture egyedülálló helyzetben van, hogy segítse a nagy globális vállalkozásokat, kiegészítve az Avanade mély tapasztalatával, amely mind a közép-, mind a nagyvállalatokat támogatja a migrálási folyamatuk során. Széles körű tudásunk és tapasztalatunk segítségével felgyorsíthatja az SAP IdM helyére való áttérést, miközben maximalizálhatja a Microsoft Entra ID-ba való befektetését." |

| Campana > Schott | "Campana &Schott egy nemzetközi vezetési és technológiai tanácsadás több mint 600 alkalmazott európában és az Egyesült Államokban. Több mint 30 éves projektirányítási és átalakítási tapasztalatot kombinálunk a Microsoft technológiáinak, informatikai stratégiájának és informatikai szervezetének mélyreható szakértelmével. A Microsoft Cloud microsoftos megoldáspartnereként modern biztonságot nyújtunk a Microsoft 365, saaS-alkalmazások és régi helyszíni alkalmazások számára." |

| DXC technológia | "A DXC technológia segít a globális vállalatoknak a kritikus fontosságú rendszerek és műveletek futtatásában az informatika modernizálása, az adatarchitektúrák optimalizálása, valamint a nyilvános, magán- és hibrid felhők biztonságának és méretezhetőségének biztosítása mellett. A Microsoft és az SAP több mint 30 éves globális stratégiai partnerségével a DXC számos iparági SAP IDM-implementációban gazdag tapasztalattal rendelkezik." |

| Edgile, a Wipro Company | "Az Edgile, a Wipro Company 25 éves tapasztalattal rendelkezik mind az SAP, mind a Microsoft 365 terén, hogy zökkenőmentesen migrálja az identitás- és hozzáférés-kezelést (IDM) az értékes ügyfeleink számára. Microsoft Entra Launch Partnerként és SAP Global Strategic Services-partnerként (GSSP) kiemelkedünk az IAM modernizálása és a változáskezelés területén. Az Edgile és a Wipro szakértőiből álló csapatunk egyedi megközelítést alkalmaz, amely biztosítja a sikeres felhőbeli identitás- és biztonsági átalakításokat ügyfeleink számára." |

| IB-megoldás | "Az IBsolution a világ egyik legtapasztaltabb SAP Identity Management tanácsadói egyike, több mint 20 éves múlttal. Stratégiai megközelítéssel és előre csomagolt megoldásokkal a vállalat az ügyfeleket az SAP IdM-ről az SAP által ajánlott idM-követő Microsoft Entra ID-kezelés való áttérésre kíséri." |

| IBM Consulting | "Az IBM Consulting globálisan vezető szerepet tölt be a Microsoft Security és az SAP átalakítási szolgáltatásaiban. Jó helyzetben vagyunk, hogy támogatjuk ügyfeleink SAP IdM-migrálását a Microsoft Entra ID-ra. A nagy globális vállalati ügyfelek támogatásával kapcsolatos tudásunk és tapasztalatunk, valamint a kiberbiztonsági, AI- és SAP-szolgáltatások terén szerzett mély szakértelemmel együtt segít zökkenőmentes átmenetet biztosítani a kritikus üzleti szolgáltatások és funkciók minimális megszakításával." |

| KPMG | "A KPMG és a Microsoft egy átfogó identitásszabályozási javaslattal tovább erősíti szövetségét. Az identitásszabályozás összetettségével a Microsoft Entra fejlett eszközeinek a KPMG Powered Enterprise-nal való együttes használata segíti a funkcionális átalakítást. Ez a szinergia felgyorsíthatja a digitális képességeket, javíthatja a működési hatékonyságot, erősítheti a biztonságot és biztosíthatja a megfelelőséget." |

| ObjektKultur | "Az Objektkultur hosszú távú Microsoft-partnerként innovatív informatikai megoldások tanácsadásával, fejlesztésével és üzemeltetésével digitalizálja az üzleti folyamatokat. Az identitás- és hozzáférés-kezelési megoldások Microsoft Technologies-en belüli implementálásában és az alkalmazások integrálásában szerzett mély tapasztalatunkkal zökkenőmentesen irányítjuk az ügyfeleket a fokozatos SAP IDM-ről a robusztus Microsoft Entra-ra, garantálva a biztonságos, szabályozott és egyszerűsített identitás- és hozzáférés-kezelést a felhőben." |

| Patecco | "A PATECCO egy német informatikai tanácsadó cég, amely a legújabb technológiákon alapuló Identity & Access Management-megoldások fejlesztésére, támogatására és megvalósítására specializálódott. Az IAM terén nagy szakértelemmel és az iparági vezetőkkel való partneri kapcsolatokkal testre szabott szolgáltatásokat kínál a különböző ágazatokból származó ügyfeleknek, beleértve a banki, biztosítási, gyógyszeripari, energia-, kémia- és közüzemi szolgáltatásokat." |

| Protiviti | "Microsoft AI Cloud Solutions-partnerként és SAP Gold-partnerként a Protiviti microsoftos és SAP-megoldásokkal kapcsolatos szakértelme az iparágban egyedülálló. A hatékony partnerségek összevonásával ügyfeleink átfogó megoldásokat kínálnak a központosított identitáskezeléshez és a szerepkör-szabályozáshoz." |

| PwC | "A PwC identitás- és hozzáférés-kezelési szolgáltatásai az összes képességi fázisban segíthetnek, az SAP IDM-ben üzembe helyezett meglévő képességek felmérésében, valamint a cél jövőbeli állapotának és jövőképének Microsoft Entra ID-kezelés való strategizálásában és megtervezésében. A PwC a működés után felügyelt szolgáltatásként is képes támogatni és működtetni a környezetet." |

| SAP | "Az SAP IDM tervezésében és megvalósításában szerzett széles körű tapasztalattal az SAP Consulting Team átfogó szakértelemmel rendelkezik az SAP IDM-ről a Microsoft Entra-ba való migráláshoz. Az SAP-fejlesztéshez való erős és közvetlen kapcsolatokkal ösztönözhetjük az ügyfelek igényeit, és innovatív ötleteket valósíthatunk meg. A Microsoft Entra-val való integráció során szerzett tapasztalatunk lehetővé teszi, hogy testreszabott megoldásokat biztosítsunk. Emellett rendelkezünk az SAP Cloud Identity Services kezelésére és az SAP nem SAP-felhőtermékekkel való integrálására vonatkozó ajánlott eljárásokkal. Bízzon szakértelmünkben, és hagyja, hogy sap tanácsadó csapatunk támogassa Önt a Microsoft Entra ID-ra való migrálásban." |

| ÜL | "A SITS, a DACH régió vezető kiberbiztonsági szolgáltatója felső szintű tanácsadással, mérnöki szolgáltatásokkal, felhőtechnológiákkal és felügyelt szolgáltatásokkal támogatja az ügyfeleket. Microsoft Solutions Biztonsági, Modern Munka- és Azure-infrastruktúrapartnerként tanácsadást, megvalósítást, támogatást és felügyelt szolgáltatásokat kínálunk ügyfeleinknek a biztonság, a megfelelőség, az identitás és az adatvédelem területén." |

| Traxion | "A Traxion, a SITS-csoport része, a BeNeLux régióban működik. A Traxion egy 160 alkalmazottal és több mint 24 éves szakértelemmel rendelkező informatikai biztonsági vállalat, amely identitáskezelési megoldásokra specializálódott. Microsoft-partnerként magas szintű IAM-tanácsadási, megvalósítási és támogatási szolgáltatásokat biztosítunk, amelyek erős, hosszú távú ügyfélkapcsolatokat biztosítanak." |

Migrálási útmutató az EGYES SAP IDM-forgatókönyvekhez

A következő szakaszok útmutatást nyújtanak az egyes SAP IDM-forgatókönyvek Microsoft Entra-ba való migrálásához. Nem minden szakasz lehet releváns az egyes szervezetek számára, attól függően, hogy a szervezet milyen SAP IDM-forgatókönyveket helyezett üzembe.

Mindenképpen figyelje ezt a cikket, a Microsoft Entra termékdokumentációját és a hozzájuk tartozó SAP-termékdokumentációt a frissítésekhez, mivel mindkét termék képességei folyamatosan fejlődnek a további migrálás és a nettó új forgatókönyvek blokkolásának feloldása érdekében, beleértve a Microsoft Entra-integrációkat az SAP Access Control (SAP AC) és az SAP Cloud Identity Access Governance (SAP IAG) használatával.

Identitástár migrálása Microsoft Entra-azonosító bérlőbe

Az SAP IDM-ben az Identitástár az identitásadatok tárháza, beleértve a felhasználókat, csoportokat és azok naplózási nyomait. A Microsoft Entra-ban a bérlő a Microsoft Entra-azonosító egy példánya, amelyben egyetlen szervezet adatai találhatók, beleértve a szervezeti objektumokat, például a felhasználókat, csoportokat és eszközöket. A bérlők emellett hozzáférési és megfelelőségi szabályzatokat is tartalmaznak az erőforrásokhoz, például a címtárban regisztrált alkalmazásokhoz. A bérlő által kiszolgált elsődleges függvények közé tartozik az identitáshitelesítés és az erőforrás-hozzáférés kezelése. A bérlők kiemelt szervezeti adatokat tartalmaznak, és biztonságosan el vannak különítve más bérlőktől. Emellett a bérlők úgy is konfigurálhatók, hogy a szervezet adatai egy adott régióban vagy felhőben legyenek megőrizve és feldolgozva, ami lehetővé teszi a szervezetek számára, hogy bérlőket használjanak mechanizmusként az adattárolás és a megfelelőségi követelmények kezelése érdekében.

A Microsoft 365, a Microsoft Azure vagy más Microsoft Online Services szolgáltatással rendelkező szervezetek már rendelkeznek Microsoft Entra-azonosító bérlővel, amely ezeket a szolgáltatásokat biztosítja. Emellett a szervezet további bérlőkkel is rendelkezhet, például olyan bérlőkkel, amelyek meghatározott alkalmazásokkal rendelkeznek, és amelyek olyan szabványoknak való megfelelésre lettek konfigurálva, mint például az adott alkalmazásokra alkalmazható PCI-DSS. Ha többet szeretne megtudni arról, hogy egy meglévő bérlő megfelelő-e, tekintse meg az erőforrás-elkülönítést több bérlővel. Ha a szervezet még nem rendelkezik bérlővel, tekintse át a Microsoft Entra telepítési csomagjait.

A forgatókönyvek Microsoft Entra-bérlőre való migrálása előtt tekintse át a következő lépésenkénti útmutatót:

- A szervezet szabályzatának meghatározása felhasználói előfeltételekkel és az alkalmazáshoz való hozzáférés egyéb korlátaival

- Döntse el a kiépítési és hitelesítési topológiát. Az SAP IDM identitás életciklusának felügyeletéhez hasonlóan egyetlen Microsoft Entra ID-bérlő is csatlakozhat több felhőbeli és helyszíni alkalmazáshoz az egyszeri bejelentkezéshez és a kiépítéshez.

- Győződjön meg arról, hogy a bérlőben teljesülnek a szervezeti előfeltételek, beleértve a megfelelő Microsoft Entra-licenceket az adott bérlőben a használni kívánt funkciókhoz.

Meglévő IAM-adatok migrálása Microsoft Entra ID-bérlőbe

Az SAP IDM-ben az Identitástár olyan bejegyzéstípusokon keresztül jeleníti meg az identitásadatokat, mint például MX_PERSONaz , MX_ROLEvagy MX_PRIVILEGE.

A Microsoft Entra ID-bérlőben egy személy felhasználóként jelenik meg. Ha már rendelkezik olyan felhasználókkal, akik még nem szerepelnek a Microsoft Entra-azonosítóban, beviheti őket a Microsoft Entra-azonosítóba. Először is, ha olyan attribútumokkal rendelkezik a meglévő felhasználókon, amelyek nem részei a Microsoft Entra ID-sémának, akkor a További attribútumok bővítményattribútumaival bővítse ki a Microsoft Entra felhasználói sémát. Ezután végezze el a feltöltést, hogy tömegesen hozza létre a felhasználókat a Microsoft Entra-azonosítóban egy forrásból, például egy CSV-fájlból. Ezután adja ki a hitelesítő adatokat az új felhasználóknak, hogy hitelesíthessenek a Microsoft Entra-azonosítóval.

Az üzleti szerepkörök Microsoft Entra ID-kezelés jogosultságkezelési hozzáférési csomagként is képviselhetők. Az alkalmazásokhoz való hozzáférést úgy szabályozhatja, hogy egy szervezeti szerepkörmodellt migrál Microsoft Entra ID-kezelés, ami minden üzleti szerepkörhöz hozzáférési csomagot eredményez. Az áttelepítési folyamat automatizálásához a PowerShell használatával hozhat létre hozzáférési csomagokat.

A célrendszerben egy jogosultság vagy technikai szerepkör alkalmazásszerepkörként vagy biztonsági csoportként jelenhet meg a Microsoft Entra-ban attól függően, hogy a célrendszer hogyan használja a Microsoft Entra-azonosító adatait az engedélyezéshez. További információ: alkalmazások integrálása a Microsoft Entra-azonosítóval, valamint a áttekintett hozzáférés alapkonfigurációjának meghatározása.

A dinamikus csoportok különböző lehetséges ábrázolásokkal rendelkeznek a Microsoft Entra-ban. A Microsoft Entra-ban automatikusan kezelheti a felhasználók gyűjteményeit, például egy költséghely attribútum adott értékével rendelkező összes felhasználót a Microsoft Entra ID dinamikus tagsági csoportokkal, vagy Microsoft Entra ID-kezelés jogosultságkezelést a hozzáférési csomag automatikus hozzárendelési szabályzataival. A PowerShell-parancsmagokkal dinamikus tagsági csoportokat hozhat létre, vagy automatikus hozzárendelési szabályzatokat hozhat létre tömegesen.

Felhasználókezelési forgatókönyvek migrálása

A Microsoft Entra felügyeleti központon, a Microsoft Graph API-n és a PowerShellen keresztül a rendszergazdák egyszerűen végezhetnek napi szintű identitáskezelési tevékenységeket, például létrehozhatnak egy felhasználót, letilthatják a felhasználó bejelentkezését, hozzáadhatnak egy felhasználót egy csoporthoz, vagy törölhetnek egy felhasználót.

A nagy léptékű működés engedélyezéséhez a Microsoft Entra lehetővé teszi a szervezetek számára az identitás életciklusának automatizálását.

A Microsoft Entra ID-ban és a Microsoft Entra ID-kezelés az identitás életciklusának folyamatait az alábbiak használatával automatizálhatja:

- A bejövő kiépítés a szervezet HR-forrásaiból, a Workday és a SuccessFactors munkavégző adatainak lekérésével automatikusan fenntartja a felhasználói identitásokat az Active Directoryban és a Microsoft Entra-azonosítóban is.

- Az Active Directoryban már jelen lévő felhasználók automatikusan létrehozhatók és karbantarthatók a Microsoft Entra-azonosítóban címtárközi kiépítéssel.

- Microsoft Entra ID-kezelés életciklus-munkafolyamatok automatizálják a bizonyos kulcsfontosságú eseményeken futó munkafolyamat-feladatokat, például azt megelőzően, hogy egy új alkalmazott a szervezetnél kezdené meg a munkát, mivel a szervezetnél töltött idő alatt megváltozik az állapotuk, és kilépnek a szervezetből. Egy munkafolyamat például úgy konfigurálható, hogy az első napon ideiglenes hozzáférési jogosultsággal rendelkező e-mailt küldjön egy új felhasználó felettesének, vagy egy üdvözlő e-mailt a felhasználónak.

- Automatikus hozzárendelési szabályzatok a jogosultságkezelésben a felhasználó dinamikus tagsági csoportjának, alkalmazásszerepköreinek és SharePoint-webhelyszerepköreinek hozzáadásához és eltávolításához a felhasználó attribútumainak módosítása alapján. A felhasználók igény szerint csoportokhoz, Teamshez, Microsoft Entra-szerepkörökhöz, Azure-erőforrás-szerepkörökhöz és SharePoint Online-webhelyekhez is hozzárendelhetők jogosultságkezelés és privileged Identity Management használatával, ahogyan az a hozzáférési életciklus-kezelési szakaszban látható.

- Miután a felhasználók a Megfelelő dinamikus tagsági csoporttal és alkalmazásszerepkör-hozzárendelésekkel rendelkeztek a Microsoft Entra-azonosítóban, a felhasználók kiépítése létrehozhat, frissíthet és eltávolíthat felhasználói fiókokat más alkalmazásokban, összekötőkkel több száz felhőbeli és helyszíni alkalmazáshoz SCIM, LDAP és SQL használatával.

- A vendégéletciklus esetében megadhatja a jogosultságkezelésben azokat a többi szervezetet, amelyek felhasználói hozzáférést kérhetnek a szervezet erőforrásaihoz. A felhasználók egyik kérésének jóváhagyásakor a jogosultságkezelés automatikusan B2B-vendégként hozzáadja őket a szervezet címtárához, és megfelelő hozzáférést rendel hozzá. A jogosultságkezelés pedig automatikusan eltávolítja a B2B-vendégfelhasználót a szervezet címtárából, amikor lejárnak vagy visszavonják a hozzáférési jogosultságukat.

- Az Access-felülvizsgálatok automatizálják a szervezet címtárában már meglévő vendégek ismétlődő felülvizsgálatát, és eltávolítja ezeket a felhasználókat a szervezet címtárából, ha már nincs szükségük hozzáférésre.

Egy másik IAM-termékről való migráláskor vegye figyelembe, hogy az IAM-fogalmak Microsoft Entra-ban való megvalósítása eltérhet a többi IAM-termékben alkalmazott fogalmaktól. Előfordulhat például, hogy a szervezetek üzleti folyamatot fejeznek ki az életciklus-eseményekhez, például az új alkalmazottak előkészítéséhez, és néhány IAM-termék, amelyet egy munkafolyamat-alap munkafolyamatán keresztül implementáltak. Ezzel szemben a Microsoft Entra számos automatizálási eljárással rendelkezik, és nem követeli meg a munkafolyamatok meghatározását a legtöbb identitáskezelési automatizálási tevékenységhez. A Microsoft Entra például konfigurálható úgy, hogy amikor egy új feldolgozót észlel egy HR-rekordrendszerben( például SuccessFactors), a Microsoft Entra automatikusan létrehoz felhasználói fiókokat az új feldolgozóhoz a Windows Server AD-ben, a Microsoft Entra ID-ban, kiosztja őket az alkalmazásokba, hozzáadja őket a csoportokhoz, és megfelelő licenceket rendel hozzájuk. Hasonlóképpen, a hozzáférési kérelmek jóváhagyási feldolgozásához nincs szükség munkafolyamat definiálására. A Microsoft Entra-ban csak a következő helyzetekben van szükség munkafolyamatokra:

- A munkafolyamatok használhatók a beléptetési/áthelyezési/kilépési folyamatban egy feldolgozó számára, amely a Microsoft Entra beépített munkafolyamataival érhető el. A rendszergazda meghatározhat például egy munkafolyamatot, amely feladattal küld egy e-mailt egy új feldolgozó ideiglenes hozzáférési bérletével. A rendszergazdák az életciklus-munkafolyamatokból származó ábrafeliratokat is hozzáadhatnak az Azure Logic Appshez a csatlakozás, áthelyezés és kilépés munkafolyamatok során.

- A munkafolyamatok a hozzáférési kérelem és a hozzáférés-hozzárendelési folyamat lépéseinek hozzáadására használhatók. A többlépcsős jóváhagyás, a vámellenőrzések elkülönítése és a lejárat lépései már implementálva vannak a Microsoft Entra jogosultságkezelésében. A rendszergazda a hozzáférési csomag-hozzárendelési kérelmek feldolgozása, a hozzárendelés-engedélyezés és a hozzárendelés eltávolítása során definiálhatja a jogosultságkezelésből származó hívásokat az Azure Logic Apps-munkafolyamatokban.

Integrálás SAP HR-forrásokkal

Az SAP SuccessFactors-sel rendelkező szervezetek az SAP IDM használatával hozhatják be az SAP SUccessFactors alkalmazotti adatait . Az SAP SuccessFactorst használó szervezetek egyszerűen migrálhatók, hogy a SuccessFactorsből a Microsoft Entra-azonosítóba vagy a SuccessFactors-ból a helyi Active Directory a Microsoft Entra ID-összekötők használatával identitásokat hozzanak létre az alkalmazottak számára. Az összekötők a következő forgatókönyveket támogatják:

- Új alkalmazottak felvétele: Amikor új alkalmazottat ad hozzá a SuccessFactorshoz, a rendszer automatikusan létrehoz egy felhasználói fiókot a Microsoft Entra ID-ban, és opcionálisan a Microsoft Entra ID által támogatott Microsoft 365-ös és egyéb szolgáltatásként (SaaS-) alkalmazásokban.

- Alkalmazotti attribútumok és profilfrissítések: Ha egy alkalmazotti rekord frissül a SuccessFactorsban (például név, cím vagy vezető), az alkalmazott felhasználói fiókja automatikusan frissül a Microsoft Entra-azonosítóban, és opcionálisan a Microsoft 365 és a Microsoft Entra ID által támogatott egyéb SaaS-alkalmazásokban.

- Alkalmazotti felmondások: Ha egy alkalmazott a SuccessFactors szolgáltatásban megszűnik, az alkalmazott felhasználói fiókja automatikusan le van tiltva a Microsoft Entra-azonosítóban, és opcionálisan a Microsoft Entra ID által támogatott Microsoft 365- és egyéb SaaS-alkalmazásokban.

- Alkalmazotti rehires: Ha egy alkalmazottat újrakérnek a SuccessFactorsban, az alkalmazott régi fiókja automatikusan újraaktiválható vagy újra kiépíthető (az Ön igényeitől függően) a Microsoft Entra-azonosítóra, és opcionálisan a Microsoft 365-re és más SaaS-alkalmazásokra, amelyeket a Microsoft Entra ID támogat.

A Microsoft Entra-azonosítóból vissza is írhat az SAP SuccessFactors-tulajdonságokba , például az e-mail-címre.

Az SAP SuccessFactors forrásként való identitás-életciklusával kapcsolatos részletes útmutatásért, beleértve a Windows Server AD-ben vagy a Microsoft Entra ID-ban megfelelő hitelesítő adatokkal rendelkező új felhasználók beállítását, tekintse meg a Microsoft Entra üzembe helyezésének megtervezése az SAP-forrás- és célalkalmazásokkal való felhasználói kiépítéshez.

Egyes szervezetek az SAP IDM-et is használták az SAP Human Capital Managementből (HCM) való olvasáshoz. Az SAP SuccessFactorst és az SAP Human Capital Managementet (HCM) használó szervezetek identitásokat is bevihetnek a Microsoft Entra-azonosítóba. Az SAP Integration Suite használatával szinkronizálhatja a dolgozók listáját az SAP HCM és az SAP SuccessFactors között. Innen közvetlenül a Microsoft Entra-azonosítóba helyezheti az identitásokat, vagy kiépítheti őket Active Directory tartományi szolgáltatások a korábban említett natív kiépítési integrációk használatával.

Ha a SuccessFactors vagy az SAP HCM mellett más rekordforrás-rendszerekkel is rendelkezik, a Microsoft Entra bejövő kiépítési API-val a Windows Server vagy a Microsoft Entra ID felhasználóiként beviheti az adott rekordrendszerből származó feldolgozókat.

Üzembe helyezés SAP-rendszerek számára

Az SAP IDM-et használó szervezetek többsége a felhasználók SAP ECC-be, SAP IAS-be, SAP S/4HANA-ba vagy más SAP-alkalmazásokba való kiépítésére használja. A Microsoft Entra összekötőkkel rendelkezik az SAP ECC, az SAP Cloud Identity Services és az SAP SuccessFactors szolgáltatáshoz. Az SAP S/4HANA-ba vagy más alkalmazásokba való üzembe helyezéshez a felhasználóknak először jelen kell lenniük a Microsoft Entra-azonosítóban. Ha már rendelkezik felhasználókat a Microsoft Entra-azonosítóval, kiépítheti ezeket a felhasználókat a Microsoft Entra-azonosítóból az SAP Cloud Identity Servicesbe vagy az SAP ECC-be, hogy bejelentkezhessenek az SAP-alkalmazásokba. Az SAP Cloud Identity Services ezután kiépíti az SAP Cloud Identity Directoryban található Microsoft Entra-azonosítóból származó felhasználókat az alárendelt SAP-alkalmazásokba, többek között SAP S/4HANA CloudSAP S/4HANA On-premise az SAP felhőösszekötőn, az AS ABAP-n keresztül és más alkalmazásokba.

Az sap-alkalmazásokkal mint célalkalmazásokkal való identitás életciklusával kapcsolatos részletes útmutatásért tekintse meg a Microsoft Entra üzembe helyezésének megtervezése az SAP-forrás- és célalkalmazásokkal való felhasználói kiépítéshez.

Ha fel szeretne készülni a felhasználók SAP Cloud Identity Servicesbe integrált SAP-alkalmazásokba való kiépítésére, győződjön meg arról, hogy az SAP Cloud Identity Services rendelkezik az alkalmazásokhoz szükséges sémaleképezésekkel, és kiépíti a felhasználókat a Microsoft Entra ID-ból az SAP Cloud Identity Servicesbe. Az SAP Cloud Identity Services ezt követően szükség szerint kiépít felhasználókat az alárendelt SAP-alkalmazásokba. Ezután a SuccessFactors-ból bejövő HR-sel naprakészen tarthatja a Microsoft Entra-azonosítóban lévő felhasználók listáját, amikor az alkalmazottak csatlakoznak, mozognak és távoznak. Ha a bérlő rendelkezik Microsoft Entra ID-kezelés licenccel, automatizálhatja az sap Cloud Identity Serviceshez készült Microsoft Entra ID-ban az alkalmazásszerepkör-hozzárendelések módosításait is. A feladatok elkülönítéséről és a kiépítés előtti egyéb megfelelőségi ellenőrzésekről további információt a hozzáférési életciklus-kezelési forgatókönyvek migrálásával kapcsolatban talál.

A felhasználók SAP ECC-be való kiépítésére vonatkozó útmutatásért győződjön meg arról, hogy az SAP ECC-hez szükséges üzleti API-k (BAPI-k) készen állnak a Microsoft Entra számára az identitáskezeléshez való használatra, majd a felhasználókat a Microsoft Entra ID-ból az SAP ECC-be kell kiépíteni.

Az SAP SuccessFactor feldolgozói rekord frissítésével kapcsolatos útmutatásért tekintse meg a Microsoft Entra-azonosítóról az SAP SuccessFactorsre való visszaírást.

Ha az SAP NetWeaver AS for Java-t használja adatforrásként a Windows Server Active Directoryval, akkor a Bejövő Microsoft Entra SuccessFactors használatával automatikusan létrehozhat és frissíthet felhasználókat a Windows Server AD-ben.

Ha az SAP NetWeaver AS for Java-t egy másik LDAP-címtárral használja adatforrásként, akkor konfigurálhatja a Microsoft Entra ID-t a felhasználók LDAP-címtárakba való kiépítéséhez.

Miután konfigurálta a felhasználók kiépítését az SAP-alkalmazásokba, engedélyeznie kell számukra az egyszeri bejelentkezést. A Microsoft Entra ID az SAP-alkalmazások identitásszolgáltatójaként és hitelesítésszolgáltatójaként is szolgálhat. A Microsoft Entra ID saml vagy OAuth használatával integrálható az SAP NetWeaverrel. Az egyszeri bejelentkezés SAP SaaS-be és modern alkalmazásokba való konfigurálásáról további információt az egyszeri bejelentkezés engedélyezése című témakörben talál.

Kiépítés nem SAP-rendszereknek

A szervezetek az SAP IDM használatával is kiépíthetik a felhasználókat nem SAP-rendszerekbe, például a Windows Server AD-be, valamint más adatbázisokba, könyvtárakba és alkalmazásokba. Ezeket a forgatókönyveket migrálhatja a Microsoft Entra ID-ba, hogy a Microsoft Entra ID kiépíthesse a felhasználók másolatát ezekben az adattárakban.

A Windows Server AD-vel rendelkező szervezetek esetében előfordulhat, hogy a szervezet a Windows Server AD-t használta forrásként az SAP IDM felhasználói és csoportjai számára az SAP R/3-ba való behozáshoz. A Microsoft Entra Connect Sync vagy a Microsoft Entra Cloud Sync használatával felhasználókat és csoportokat hozhat létre a Windows Server AD-ből a Microsoft Entra-azonosítóba. Emellett a Bejövő Microsoft Entra SuccessFactors használatával automatikusan létrehozhat és frissíthet felhasználókat a Windows Server AD-ben, és kezelheti az AD-alapú alkalmazások által használt csoporttagságokat. Az Exchange Online-postaládák automatikusan létrehozhatók a felhasználók számára licenckiosztással, csoportalapú licencelés használatával.

Más címtárakra támaszkodó alkalmazásokkal rendelkező szervezetek esetén konfigurálhatja a Microsoft Entra ID-t a felhasználók LDAP-címtárakba való kiépítésére, beleértve az OpenLDAP-t, a Microsoft Active Directory Lightweight Directory Servicest, a 389 Directory Servert, az Apache Directory Servert, az IBM Tivoli DS-t, az Isode Directoryt, a NetIQ eDirectory-t, a Novell eDirectory-t, az Open DJ-t, az Open DS-t, az Oracle-t (korábban Sun ONE) a címtárkiszolgáló Enterprise kiadásés RadiantOne Virtual Directory Server (VDS). A Microsoft Entra ID-ben szereplő felhasználók attribútumait leképezheti a címtárakban lévő felhasználó attribútumaihoz, és szükség esetén beállíthat egy kezdeti jelszót.

Az SQL-adatbázisra támaszkodó alkalmazásokkal rendelkező szervezeteknél a Microsoft Entra ID konfigurálásával felhasználókat építhet ki egy SQL-adatbázisba az adatbázis ODBC-illesztőprogramján keresztül. Támogatott adatbázisok: Microsoft SQL Server, Azure SQL, IBM DB2 9.x, IBM DB2 10.x, IBM DB2 11.5, Oracle 10g és 11g, Oracle 12c és 18c, MySQL 5.x, MySQL 8.x és Postgres. A Microsoft Entra ID-ban lévő felhasználók attribútumait leképezheti az adatbázisok táblaoszlopaihoz vagy tárolt eljárásparamétereihez. Az SAP HANA-ról lásd: SAP Cloud Identity Services SAP HANA Database Connector (bétaverzió).a0>

Ha az SAP IDM által kiépített nem AD-címtárban vagy adatbázisban vannak olyan felhasználók, akik még nem szerepelnek a Microsoft Entra-azonosítóban, és nem lehet korrelálni az SAP SuccessFactors vagy más HR-forrás egyik dolgozójával, tekintse meg az alkalmazás meglévő felhasználóinak szabályozását, és útmutatást talál a felhasználók Microsoft Entra-azonosítóba való bevezetéséről.

A Microsoft Entra beépített kiépítési integrációval rendelkezik több száz SaaS-alkalmazással; A kiépítést támogató alkalmazások teljes listáját lásd Microsoft Entra ID-kezelés integrációkat. A Microsoft-partnerek partneralapú integrációt is biztosítanak további speciális alkalmazásokkal.

Más belső fejlesztésű alkalmazások esetében a Microsoft Entra az SCIM-en keresztül építhet ki felhőalkalmazásokat, valamint helyszíni alkalmazásokat SCIM, SOAP vagy REST, PowerShell vagy az ECMA API-t implementáló partner által biztosított összekötők segítségével. Ha korábban SPML-t használt az SAP IDM-ből való kiépítéshez, javasoljuk, hogy frissítse az alkalmazásokat az újabb SCIM protokoll támogatásához.

A kiépítési felület nélküli alkalmazások esetében érdemes lehet a Microsoft Entra ID-kezelés funkcióval automatizálni a ServiceNow-jegy létrehozását, hogy egy jegyet rendeljen egy alkalmazás tulajdonosához, ha egy felhasználó hozzá van rendelve, vagy elveszíti a hozzáférését egy hozzáférési csomaghoz.

Hitelesítés és egyszeri bejelentkezés migrálása

A Microsoft Entra ID biztonsági jogkivonat-szolgáltatásként működik, amely lehetővé teszi a felhasználók számára, hogy többtényezős és jelszó nélküli hitelesítéssel hitelesítsék a Microsoft Entra-azonosítót , majd egyszeri bejelentkezéssel rendelkezzenek az összes alkalmazásukra. A Microsoft Entra ID egyszeri bejelentkezés szabványos protokollokat használ, például SAML, OpenID Connect és Kerberos protokollokat. Az SAP-felhőalkalmazásokra való egyszeri bejelentkezéssel kapcsolatos további információkért lásd : Microsoft Entra egyszeri bejelentkezés integrációja az SAP Cloud Identity Services szolgáltatással.

A felhasználók számára meglévő identitásszolgáltatóval (például Windows Server AD) rendelkező szervezetek konfigurálhatják a hibrid identitáshitelesítést, hogy a Microsoft Entra ID egy meglévő identitásszolgáltatóra támaszkodjon. Az integrációs mintákról további információt a Microsoft Entra hibrid identitáskezelési megoldásához megfelelő hitelesítési módszer kiválasztásával kapcsolatban talál.

Ha helyszíni SAP-rendszerekkel rendelkezik, modernizálhatja, hogy a szervezet felhasználói hogyan csatlakoznak ezekhez a rendszerekhez a Microsoft Entra privát hozzáférés globális biztonságos hozzáférési ügyfélprogramjával. A távoli dolgozóknak nem kell VPN-t használniuk ezen erőforrások eléréséhez, ha telepítve van náluk a globális biztonságos hozzáférési ügyfél. Az ügyfél csendesen és zökkenőmentesen csatlakoztatja őket a szükséges erőforrásokhoz. További információ: Microsoft Entra privát hozzáférés.

Végfelhasználói önkiszolgáló migrálás

Előfordulhat, hogy a szervezetek az SAP IDM bejelentkezési súgóját használták annak engedélyezéséhez, hogy a végfelhasználók visszaállíthassák a Windows Server AD-jelszavukat.

A Microsoft Entra önkiszolgáló jelszó-visszaállítás (SSPR) lehetővé teszi a felhasználóknak, hogy rendszergazdai vagy ügyfélszolgálati közreműködés nélkül módosíthassák vagy alaphelyzetbe állíthatják a jelszavukat. A Microsoft Entra SSPR konfigurálása után megkövetelheti , hogy a felhasználók regisztráljanak a bejelentkezéskor. Ezután, ha egy felhasználó fiókja zárolva van, vagy elfelejti a jelszavát, az utasításokat követve feloldhatja a letiltást, és visszatérhet a munkához. Amikor a felhasználók az SSPR használatával módosítják vagy alaphelyzetbe állítják a jelszavaikat a felhőben, a frissített jelszavak visszaírhatók egy helyszíni AD DS-környezetbe is. Az SSPR működésével kapcsolatos további információkért lásd a Microsoft Entra önkiszolgáló jelszóátállítását. Ha a Microsoft Entra ID és a Windows Server AD mellett más helyszíni rendszereknek is el kell küldenie a jelszómódosításokat, ezt egy olyan eszközzel teheti meg, mint a Jelszóváltozás-értesítési szolgáltatás (PCNS) a Microsoft Identity Managerrel (MIM). Erről a forgatókönyvről a MIM jelszóváltozás-értesítési szolgáltatás üzembe helyezéséről szóló cikkben talál információt.

A Microsoft Entra emellett támogatja a végfelhasználók önkiszolgáló kezelését a csoportkezeléshez, valamint az önkiszolgáló hozzáférési kérelmeket, jóváhagyásokat és felülvizsgálatokat. Az Microsoft Entra ID-kezelés keresztüli önkiszolgáló hozzáférés-kezeléssel kapcsolatos további információkért tekintse meg a hozzáférési életciklus felügyeletének következő szakaszát.

Hozzáférési életciklus-kezelési forgatókönyvek migrálása

Előfordulhat, hogy a szervezetek integrálták az SAP IDM-et az SAP AC-vel, korábbi nevén SAP GRC-vel vagy SAP IAG-val a hozzáférés-jóváhagyások, kockázatértékelések, a vámellenőrzések elkülönítése és egyéb műveletek céljából.

A Microsoft Entra több hozzáférési életciklus-felügyeleti technológiát is tartalmaz, amelyek lehetővé teszik a szervezetek számára, hogy identitás- és hozzáférés-kezelési forgatókönyveiket a felhőbe hozzák. A technológiák kiválasztása a szervezet alkalmazáskövetelményeitől és a Microsoft Entra-licencektől függ.

Hozzáférés-kezelés a Microsoft Entra ID biztonságicsoport-kezelésen keresztül. A hagyományos Windows Server AD-alapú alkalmazások a biztonsági csoportok tagságának ellenőrzésére támaszkodtak az engedélyezéshez. A Microsoft Entra SAML-jogcímek, kiépítés vagy csoportok Windows Server AD-be írásával teszi elérhetővé a dinamikus tagsági csoportokat az alkalmazások számára. Az SAP Cloud Identity Services a Graphon keresztül beolvassa a Microsoft Entra ID-ból származó csoportokat, és kiépítheti ezeket a csoportokat más SAP-alkalmazásokba.

A Microsoft Entra-ban a rendszergazdák kezelhetik a dinamikus tagsági csoportokat, hozzáférési felülvizsgálatokat hozhatnak létre a dinamikus tagsági csoportokról, és engedélyezhetik az önkiszolgáló csoportkezelést. Az önkiszolgáló szolgáltatással a csoporttulajdonosok jóváhagyhatják vagy elutasíthatják a tagsági kérelmeket, és delegálhatják a dinamikus tagsági csoportok irányítását. A privileged Identity Management (PIM) használatával is kezelheti a csoportokhoz tartozó igény szerinti tagságot vagy a csoport igény szerinti tulajdonjogát.

Hozzáférés-kezelés jogosultságkezelési hozzáférési csomagokon keresztül. A jogosultságkezelés egy identitásszabályozási funkció, amellyel a szervezetek nagy léptékben kezelhetik az identitást és a hozzáférési életciklust a hozzáférési kérelmek és jóváhagyási munkafolyamatok, hozzáférési hozzárendelések, felülvizsgálatok és lejárat automatizálásával. A jogosultságkezelés használható részletes hozzáférési hozzárendelésekhez olyan alkalmazásokhoz, amelyek csoportokat, alkalmazásszerepkör-hozzárendeléseket vagy az Azure Logic Apps-összekötőkkel rendelkeznek.

A jogosultságkezelés lehetővé teszi a szervezetek számára, hogy implementálják a felhasználók hozzáférésének több erőforráshoz való hozzárendelésére vonatkozó gyakorlatukat a hozzáférési csomagoknak nevezett hozzáférési jogosultságok szabványosított gyűjteményével. Minden hozzáférési csomag tagságot biztosít a csoportoknak, az alkalmazásszerepkörökhöz való hozzárendelést vagy a SharePoint Online-webhelyeken való tagságot. Az Access-csomagok üzleti szerepkörök megjelenítésére használhatók, amelyek egy vagy több alkalmazáson belül technikai szerepköröket vagy jogosultságokat foglalnak magukban. A jogosultságkezelést úgy konfigurálhatja, hogy a felhasználók automatikusan megkapják a hozzáférési csomag-hozzárendeléseket a felhasználói tulajdonságok, például a részlegük vagy a költséghelyük alapján. Az életciklus-munkafolyamatokat úgy is konfigurálhatja, hogy feladatokat vegyenek fel vagy távolítsanak el, amikor a felhasználók csatlakoznak és távoznak. A rendszergazdák azt is kérhetik, hogy a felhasználók rendelkezzenek hozzárendelésekkel a csomagok eléréséhez, és a felhasználók maguk is kérhetik a hozzáférési csomagokat. A felhasználó által igényelhető hozzáférési csomagokat a felhasználó biztonsági dinamikus tagsági csoportja határozza meg. A felhasználók azonnali hozzáférést kérhetnek, vagy a jövőben hozzáférést kérhetnek, megadhatnak egy óra vagy nap időtartamot, és válaszokat adhatnak a kérdésekre, vagy értékeket adhatnak a további attribútumokhoz. A kérések konfigurálhatók automatikus jóváhagyásra, vagy a felettes, szerepkör-tulajdonos vagy más jóváhagyók több jóváhagyási fázisán is átmehetnek, és eszkalációs jóváhagyók is lehetnek, ha a jóváhagyó nem érhető el, vagy nem válaszol. A jóváhagyást követően a kérelmezők értesítést kapnak arról, hogy hozzáféréssel rendelkeztek. A hozzáférési csomaghoz való hozzárendelések időkorlátosak lehetnek, és az ismétlődő hozzáférési felülvizsgálatokat úgy konfigurálhatja, hogy a kezelő, az erőforrás-tulajdonos vagy más jóváhagyók rendszeresen újra hitelesítsék vagy újra tanúsítják a felhasználó folyamatos hozzáférés iránti igényét. A szerepkörmodellben képviselt engedélyezési szabályzatok jogosultságkezelésbe való migrálásáról további információt a szervezeti szerepkörmodell migrálásában talál. Az áttelepítési folyamat automatizálásához a PowerShell használatával hozhat létre hozzáférési csomagokat.

Hozzáférés-kezelés jogosultságkezeléssel és külső GRC-terméken keresztül. Az SAP-hozzáférés szabályozásához, a Pathlockhoz és más partnertermékekhez való Microsoft Entra-integrációval az ügyfelek kihasználhatják a további kockázatokat és az ezekben a termékekben érvényesített, részletes elkülönítési ellenőrzéseket, valamint a hozzáférési csomagokat a Microsoft Entra ID-kezelés.

A Microsoft Entra használata jelentéskészítéshez

A Microsoft Entra beépített jelentéseket, valamint az Azure Monitorban naplózási, bejelentkezési és kiépítési naplóadatokon alapuló munkafüzeteket is tartalmaz. A Microsoft Entra-ban elérhető jelentéskészítési lehetőségek a következők:

- A Microsoft Entra beépített jelentései a felügyeleti központban, beleértve a bejelentkezési adatok alkalmazásközpontú nézetéhez tartozó használati és elemzési jelentéseket . Ezekkel a jelentésekkel figyelheti a szokatlan fiókok létrehozását és törlését, valamint a szokatlan fiókhasználatot.

- Adatokat exportálhat a Microsoft Entra felügyeleti központból saját jelentések létrehozásához. Letöltheti például a felhasználók és attribútumaik listáját, vagy letöltheti a naplókat, beleértve a kiépítési naplókat is a Microsoft Entra felügyeleti központjából.

- A Microsoft Graph lekérdezéssel adatokat kérhet le a jelentésekben való használatra. Lekérheti például az inaktív felhasználói fiókok listáját a Microsoft Entra ID-ban.

- A Microsoft Graph API-k tetején található PowerShell-parancsmagokkal exportálhatja és átstrukturálta a jelentéskészítéshez alkalmas tartalmakat. Ha például Microsoft Entra jogosultságkezelési hozzáférési csomagokat használ, lekérheti egy hozzáférési csomaghoz tartozó hozzárendelések listáját a PowerShellben.

- Objektumgyűjteményeket, például felhasználókat vagy csoportokat exportálhat a Microsoft Entra-ból az Azure Data Explorerbe. További információkért tekintse meg az Azure Data Explorer (ADX) Microsoft Entra ID-ból származó adatokat használó testreszabott jelentéseket.

- Riasztásokat kaphat, és használhat munkafüzeteket, egyéni lekérdezéseket és jelentéseket az Azure Monitornak küldött naplózási, bejelentkezési és kiépítési naplókhoz. Archiválhat például naplókat és jelentéseket a jogosultságkezelésről az Azure Monitorban a Microsoft Entra felügyeleti központból vagy a PowerShell használatával. Az auditnaplók részletesen ismertetik, hogy ki hozott létre és módosított objektumokat a Microsoft Entra-ban. Az Azure Monitor emellett hosszabb távú adatmegőrzési lehetőségeket is biztosít.

Identitásadatok migrálása szervezeti határok között

Előfordulhat, hogy egyes szervezetek SAP IDM-identitás-összevonást használnak a felhasználók identitásadatainak vállalati határokon átnyúló cseréjére.

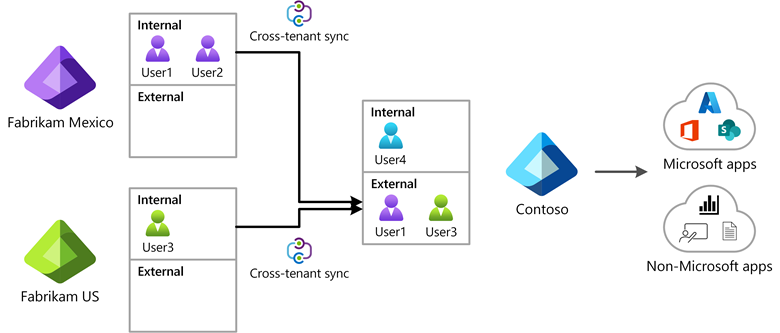

A Microsoft Entra olyan képességeket tartalmaz egy több-bérlős szervezet számára, amely egynél több Microsoft Entra ID-bérlőt tartalmaz, hogy egy bérlő felhasználóit egyesítse alkalmazáshozzáférés vagy együttműködés céljából egy másik bérlőben. Az alábbi ábra bemutatja, hogyan használhatja a több-bérlős szervezet bérlők közötti szinkronizálási funkcióját, hogy automatikusan engedélyezze az egyik bérlő felhasználói számára, hogy hozzáférjenek a szervezet egy másik bérlőjének alkalmazásaihoz.

Microsoft Entra Külső ID tartalmazza B2B együttműködési képességek, amelyek lehetővé teszik a munkatársak számára, hogy biztonságosan működjenek együtt üzleti partnerszervezetekkel és vendégekkel, és megosztják velük a vállalat alkalmazásait. A vendégfelhasználók a saját munkahelyi, iskolai vagy közösségi identitásukkal jelentkeznek be az alkalmazásokba és szolgáltatásokba. Azoknak az üzleti partnerszervezeteknek, amelyek saját Microsoft Entra-azonosítójú bérlőjükkel rendelkeznek, ahol a felhasználók hitelesítik magukat, konfigurálhatják a bérlők közötti hozzáférési beállításokat. Azon üzleti partnerszervezetek esetében, amelyek nem rendelkeznek Microsoft Entra-bérlővel, hanem saját identitásszolgáltatókkal rendelkeznek, konfigurálhatja az összevonást az SAML/WS-Fed identitásszolgáltatókkal a vendégfelhasználók számára. A Microsoft Entra jogosultságkezelése lehetővé teszi a külső felhasználók identitásának és hozzáférési életciklusának szabályozását úgy, hogy a hozzáférési csomagot jóváhagyásokkal konfigurálja, mielőtt a vendég behozható egy bérlőbe, és automatikusan eltávolíthatja a vendégeket, ha a hozzáférés-felülvizsgálat során megtagadják a folyamatos hozzáférést.

Címtárszolgáltatást igénylő alkalmazások migrálása

Egyes szervezetek az SAP IDM-et használhatják címtárszolgáltatásként, hogy az alkalmazások be tudjanak jelentkezni az identitások olvasásához és írásához. A Microsoft Entra ID címtárszolgáltatást biztosít a modern alkalmazások számára, lehetővé téve, hogy az alkalmazások a Microsoft Graph API-n keresztül hívhassanak meg felhasználókat, csoportokat és egyéb identitásadatokat.

Azon alkalmazások esetében, amelyekhez továbbra is LDAP-felület szükséges a felhasználók vagy csoportok olvasásához, a Microsoft Entra számos lehetőséget kínál:

A Microsoft Entra Domain Services identitásszolgáltatásokat nyújt a felhőbeli alkalmazások és virtuális gépek számára, és kompatibilis egy hagyományos AD DS-környezettel olyan műveletekhez, mint a tartományhoz való csatlakozás és a biztonságos LDAP. A Domain Services replikálja az identitásadatokat a Microsoft Entra-azonosítóból, így a csak felhőalapú, vagy a helyszíni AD DS-környezettel szinkronizált Microsoft Entra-bérlőkkel működik együtt.

Ha a Microsoft Entra használatával tölti fel a SuccessFactors-dolgozókat a helyi Active Directory, akkor az alkalmazások ebből a Windows Server Active Directoryból olvashatják a felhasználókat. Ha az alkalmazások dinamikus tagsági csoportot is igényelnek, a Microsoft Entra megfelelő csoportjaiból feltöltheti a Windows Server AD-csoportokat. További információ: Csoportos visszaírás a Microsoft Entra Cloud Sync használatával.

Ha a szervezet egy másik LDAP-címtárat használ, konfigurálhatja a Microsoft Entra-azonosítót, hogy felhasználókat építsen ki ebbe az LDAP-könyvtárba.

A Microsoft Entra kiterjesztése integrációs felületeken keresztül

A Microsoft Entra több felületet is tartalmaz az integrációhoz és a bővítményhez a szolgáltatásai között, többek között az alábbiakat:

- Az alkalmazások meghívhatják a Microsoft Entrát a Microsoft Graph API-n keresztül az identitásadatok, a konfiguráció és a szabályzatok lekérdezéséhez és frissítéséhez, valamint a naplók, állapotok és jelentések lekéréséhez.

- A rendszergazdák konfigurálhatják az alkalmazások üzembe helyezését SCIM, SOAP vagy REST, valamint az ECMA API használatával.

- A rendszergazdák a bejövő kiépítési API-val más rekordforrásokból származó feldolgozói rekordokat hozhatnak létre a Windows Server AD és a Microsoft Entra ID felhasználói frissítéseinek biztosításához.

- A Microsoft Entra ID-kezelés rendelkező bérlői rendszergazdák a jogosultságkezelési és életciklus-munkafolyamatokból is konfigurálhatnak egyéni Azure Logic Apps-hívásokat. Ezek lehetővé teszik a felhasználó előkészítési, előkészítési és hozzáférési kérési és hozzárendelési folyamatainak testreszabását.

Következő lépések

- A Microsoft Entra üzembe helyezésének megtervezése a felhasználói identitás kiépítéséhez SAP-forrás- és célalkalmazásokkal

- SAP-alkalmazásokhoz való hozzáférés kezelése

- Útmutató az ADFS-ből való migráláshoz

- Útmutató a MIM-ből való migráláshoz

- AZ SAP NetWeaver AS ABAP 7.51 üzembe helyezése

- SAP ECC 7-sablon létrehozása az ECMA2Host-hoz

- A Microsoft Entra ID konfigurálása felhasználók sap ECC-be való kiépítéséhez a NetWeaver AS ABAP 7.0-s vagy újabb verziójával