Microsoft Entra alkalmazásproxy telepítésének megtervezése

A Microsoft Entra alkalmazásproxy egy biztonságos és költséghatékony távelérési megoldás helyszíni alkalmazásokhoz. Azonnali áttűnési útvonalat biztosít a "Cloud First" szervezeteknek a régi helyszíni alkalmazásokhoz való hozzáférés kezeléséhez, amelyek még nem képesek modern protokollok használatára. További bevezető információkért lásd : Mi az alkalmazásproxy?

Az alkalmazásproxy használata ajánlott a távoli felhasználók számára a belső erőforrásokhoz való hozzáférés biztosításához. Az alkalmazásproxy felülírja a VPN vagy fordított proxy szükségességét ezekben a távelérési használati esetekben. Ez nem a vállalati hálózaton lévő felhasználók számára készült. Ezek a felhasználók, akik alkalmazásproxyt használnak az intranetes hozzáféréshez, nemkívánatos teljesítményproblémákat tapasztalhatnak.

Ez a cikk a Microsoft Entra alkalmazásproxy tervezéséhez, üzemeltetéséhez és kezeléséhez szükséges erőforrásokat tartalmazza.

Az implementáció megtervezése

A következő szakasz átfogó áttekintést nyújt a hatékony üzembe helyezéshez szükséges fő tervezési elemekről.

Előfeltételek

Az implementáció megkezdése előtt teljesítenie kell az alábbi előfeltételeket. Ebben az oktatóanyagban további információt talál a környezet beállításával kapcsolatban, beleértve az említett előfeltételeket.

Csatlakozás ors: a Csatlakozás orok olyan egyszerű ügynökök, amelyeken üzembe helyezhető:

- Helyszíni fizikai hardver

- Bármely hipervizor-megoldásban üzemeltetett virtuális gép

- Az Azure-ban üzemeltetett virtuális gép, amely engedélyezi az alkalmazásproxy szolgáltatáshoz való kimenő kapcsolatot.

Részletesebb áttekintésért tekintse meg a Microsoft Entra magánhálózati összekötőinek ismertetését.

Csatlakozás or gépeket engedélyezni kell a TLS 1.2-ben az összekötők telepítése előtt.

Ha lehetséges, helyezzen üzembe összekötőket ugyanabban a hálózatban és szegmensben, mint a háttérbeli webalkalmazás-kiszolgálók. Az összekötőket az alkalmazások felfedezése után érdemes üzembe helyezni.

Javasoljuk, hogy minden összekötőcsoportnak legalább két összekötője legyen, hogy magas rendelkezésre állást és skálázást biztosítson. A három összekötő optimális abban az esetben, ha bármikor szükség lehet egy gép szervizelésére. Tekintse át az összekötő kapacitástábláját , és döntse el, hogy milyen típusú gépre szeretné telepíteni az összekötőket. Minél nagyobb a gép, annál nagyobb a puffer és az összekötő teljesítménye.

Hálózati hozzáférési beállítások: A Microsoft Entra privát hálózati összekötői HTTPS(TCP Port 443) és HTTP (TCP Port 80) használatával csatlakoznak az Azure-hoz.

Az összekötő TLS-forgalmának megszüntetése nem támogatott, és megakadályozza, hogy az összekötők biztonságos csatornát hozzanak létre a megfelelő Microsoft Entra-alkalmazásproxy-végpontokkal.

Kerülje az összekötők és az Azure közötti kimenő TLS-kommunikáció beágyazott ellenőrzésének minden formáját. Az összekötő és a háttéralkalmazások közötti belső ellenőrzés lehetséges, de ronthatja a felhasználói élményt, ezért nem ajánlott.

Az összekötők terheléselosztása szintén nem támogatott, sőt szükséges.

Fontos szempontok a Microsoft Entra alkalmazásproxy konfigurálása előtt

A Microsoft Entra alkalmazásproxy konfigurálásához és implementálásához a következő alapvető követelményeknek kell teljesülniük.

Azure-előkészítés: Az alkalmazásproxy üzembe helyezése előtt a felhasználói identitásokat szinkronizálni kell egy helyszíni címtárból, vagy közvetlenül a Microsoft Entra-bérlőkben kell létrehozni. Az identitásszinkronizálás lehetővé teszi, hogy a Microsoft Entra ID előre hitelesítse a felhasználókat, mielőtt hozzáférést ad nekik az alkalmazásproxy által közzétett alkalmazásokhoz, és rendelkezik az egyszeri bejelentkezéshez (SSO) szükséges felhasználói azonosító adatokkal.

Feltételes hozzáférési követelmények: Nem javasoljuk, hogy alkalmazásproxyt használjunk az intranetes hozzáféréshez, mert ez késést eredményez, ami hatással lesz a felhasználókra. Azt javasoljuk, hogy az alkalmazásproxyt az internetről való távoli hozzáféréshez használja előhitelesítési és feltételes hozzáférési szabályzatokkal. Az intranetes használat feltételes hozzáférésének egyik módja az alkalmazások modernizálása, hogy közvetlenül hitelesíthessék magukat a Microsoft Entra-azonosítóval. További információért tekintse meg az alkalmazások Microsoft Entra-azonosítóra való migrálásához szükséges erőforrásokat.

Szolgáltatási korlátok: Az erőforrások egyes bérlők általi túlfogyasztása elleni védelemhez alkalmazásonként és bérlőnként szabályozási korlátok vannak beállítva. A korlátozások megtekintéséhez tekintse meg a Microsoft Entra szolgáltatáskorlátjait és korlátozásait. Ezek a szabályozási korlátok a tipikus használati mennyiségnél jóval magasabb teljesítményteszten alapulnak, és elegendő puffert biztosítanak az üzemelő példányok többségének.

Nyilvános tanúsítvány: Ha egyéni tartományneveket használ, TLS-/SSL-tanúsítványt kell beszereznie. A szervezeti követelményektől függően a tanúsítvány beszerzése eltarthat egy ideig, és javasoljuk, hogy a lehető leghamarabb kezdje el a folyamatot. Az Azure-alkalmazásproxy támogatja a szabványos, helyettesítő vagy SAN-alapú tanúsítványokat. További részletekért lásd: Egyéni tartományok konfigurálása Microsoft Entra-alkalmazásproxyval.

Tartománykövetelmények: A közzétett alkalmazások egyszeri bejelentkezése Kerberos korlátozott delegálással (KCD) megköveteli, hogy a Csatlakozás ort futtató kiszolgáló és az alkalmazást futtató kiszolgáló tartományhoz csatlakozik, és ugyanahhoz a tartományhoz vagy megbízható tartományokhoz tartozzanak. A témával kapcsolatos részletes információkért tekintse meg a KCD-t az egyszeri bejelentkezés alkalmazásproxyval való használatával kapcsolatban. Az összekötő szolgáltatás a helyi rendszer környezetében fut, és nem konfigurálható egyéni identitás használatára.

URL-címek DNS-rekordjai

Mielőtt egyéni tartományokat használ az alkalmazásproxyban, létre kell hoznia egy CNAME rekordot a nyilvános DNS-ben, lehetővé téve az ügyfelek számára, hogy feloldják az egyénileg definiált külső URL-címet az előre definiált alkalmazásproxy-címre. Ha nem hoz létre CNAME rekordot egy egyéni tartományt használó alkalmazáshoz, az megakadályozza, hogy a távoli felhasználók csatlakozzanak az alkalmazáshoz. A CNAME rekordok hozzáadásához szükséges lépések a DNS-szolgáltatótól a szolgáltatóig változhatnak, ezért a Microsoft Entra felügyeleti központ segítségével megtudhatja, hogyan kezelheti a DNS-rekordokat és a rekordkészleteket.

Hasonlóképpen, az összekötő gazdagépeknek képesnek kell lenniük a közzétett alkalmazások belső URL-címének feloldására.

Rendszergazda-jogosultságok és szerepkörök

Csatlakozás vagy a telepítéshez helyi rendszergazdai jogosultság szükséges ahhoz a Windows-kiszolgálóhoz, amelyen telepítve van. Emellett legalább egy application Rendszergazda istrator szerepkörre van szükség az összekötőpéldány hitelesítéséhez és a Microsoft Entra-bérlőn való regisztrálásához.

Az alkalmazás közzétételéhez és felügyeletéhez az Alkalmazás Rendszergazda istrator szerepkör szükséges. Az alkalmazás-Rendszergazda istratorok a címtárban lévő összes alkalmazást kezelhetik, beleértve a regisztrációkat, az egyszeri bejelentkezés beállításait, a felhasználói és csoporthozzárendeléseket és -licenceléseket, az alkalmazásproxy-beállításokat és a hozzájárulást. Nem teszi lehetővé a feltételes hozzáférés kezelését. A felhőalkalmazás-Rendszergazda istrator szerepkör az alkalmazás Rendszergazda istrator összes képességével rendelkezik, azzal a kivételrel, hogy nem teszi lehetővé az alkalmazásproxy-beállítások kezelését.

Licencelés: az alkalmazásproxy a Microsoft Entra ID P1 vagy P2 előfizetésen keresztül érhető el. A licencelési lehetőségek és szolgáltatások teljes listáját a Microsoft Entra díjszabási oldalán találja .

Alkalmazásfelderítés

Készítsen leltárt az alkalmazásproxyval közzétett összes hatókörön belüli alkalmazásról az alábbi információk gyűjtésével:

Ezt az alkalmazásleltár-számolótáblát letöltheti az alkalmazások leltározásához.

Szervezeti követelmények meghatározása

Az alábbiakban azokat a területeket vizsgáljuk meg, amelyekhez meg kell határoznia a szervezet üzleti követelményeit. Minden terület példákat tartalmaz a követelményekre

Access (Hozzáférés)

A tartományhoz vagy a Microsoft Entra-hoz csatlakoztatott eszközökkel rendelkező távoli felhasználók biztonságosan férhetnek hozzá a közzétett alkalmazásokhoz zökkenőmentes egyszeri bejelentkezéssel (SSO).

A jóváhagyott személyes eszközökkel rendelkező távoli felhasználók biztonságosan hozzáférhetnek a közzétett alkalmazásokhoz, feltéve, hogy regisztrálták őket az MFA-ban, és a Microsoft Authenticator alkalmazást a mobiltelefonjukon regisztrálták hitelesítési módszerként.

Cégirányítás

- Rendszergazda istratorok definiálhatják és figyelhetik az alkalmazásproxyn keresztül közzétett alkalmazások felhasználói hozzárendeléseinek életciklusát.

Biztonság

- Csak a csoporttagságon keresztül vagy egyénileg hozzárendelt felhasználók férhetnek hozzá ezekhez az alkalmazásokhoz.

Teljesítmény

- Az alkalmazás teljesítménye nem romlik a belső hálózatról való hozzáféréshez képest.

Felhasználói élmény

- A felhasználók tisztában vannak azzal, hogyan érhetik el alkalmazásaikat ismerős vállalati URL-címek használatával bármely eszközplatformon.

Naplózás

- Rendszergazda istratorok képesek a felhasználói hozzáférési tevékenységek naplózására.

Ajánlott eljárások próbaüzemhez

Határozza meg, hogy mennyi idő és munka szükséges ahhoz, hogy egyetlen alkalmazás teljes mértékben üzembe legyen rendelve az egyszeri bejelentkezéssel (SSO) rendelkező távoli hozzáféréshez. Ehhez futtasson egy próbaüzemet, amely figyelembe veszi annak kezdeti felderítését, közzétételét és általános tesztelését. Az integrált Windows-hitelesítéshez (IWA) már előre konfigurált egyszerű IIS-alapú webalkalmazás használata segít az alapkonfiguráció kialakításában, mivel ez a beállítás minimális erőfeszítést igényel a távelérés és az egyszeri bejelentkezés sikeres teszteléséhez.

Az alábbi tervezési elemeknek növelnie kell a próbaüzem sikerességét közvetlenül egy éles bérlőben.

Csatlakozás or kezelése:

- Csatlakozás orok kulcsszerepet játszanak abban, hogy a helyszíni vezetéket biztosítják az alkalmazásoknak. Az Alapértelmezett összekötő csoport használata megfelelő a közzétett alkalmazások kezdeti próbatesztelésére, mielőtt üzembe helyeznénk őket az éles környezetben. A sikeresen tesztelt alkalmazások ezután áthelyezhetők az éles összekötők csoportjaiba.

Alkalmazáskezelés:

A munkaerő valószínűleg emlékszik egy ismerős és releváns külső URL-címre. Ne tegye közzé az alkalmazást előre definiált msappproxy.net vagy onmicrosoft.com utótagokkal. Ehelyett adjon meg egy jól ismert legfelső szintű ellenőrzött tartományt, amelynek előtagja egy logikai állomásnév, például az intranet.<>customers_domain.com.

A próbaalkalmazás ikonjának láthatóságát egy próbacsoportra korlátozhatja, ha elrejti annak indítási ikonját az Azure MyApps portálon. Ha készen áll az éles üzemre, az alkalmazást az adott célközönségre is kiterjedheti, akár ugyanabban az éles üzem előtti bérlőben, akár az alkalmazás éles bérlőben való közzétételével.

Egyszeri bejelentkezési beállítások: Egyes egyszeri bejelentkezési beállítások olyan függőségekkel rendelkeznek, amelyek beállítása időt vehet igénybe, ezért a függőségek időben történő kezelése révén elkerülheti a változásvezérlési késéseket. Ide tartoznak a tartományhoz csatlakozó összekötő gazdagépek, amelyek egyszeri bejelentkezést végeznek a Kerberos Korlátozott delegálás (KCD) használatával, valamint egyéb időigényes tevékenységek elvégzésére.

TLS a Csatlakozás or gazdagép és a célalkalmazás között: A biztonság a legfontosabb, ezért mindig tLS-t kell használni az összekötő gazdagépe és a célalkalmazások között. Különösen akkor, ha a webalkalmazás űrlapalapú hitelesítésre (FBA) van konfigurálva, mivel a felhasználói hitelesítő adatokat a rendszer hatékonyan, egyértelmű szövegben továbbítja.

Növekményes implementálás és az egyes lépések tesztelése. Az alkalmazások közzététele után végezze el az alapvető funkcionális tesztelést annak érdekében, hogy az összes felhasználói és üzleti követelmény teljesüljön az alábbi utasításokat követve:

- Tesztelje és ellenőrizze a webalkalmazáshoz való általános hozzáférést, ha az előzetes hitelesítés le van tiltva.

- Ha sikeres, engedélyezze az előzetes hitelesítést, és rendeljen hozzá felhasználókat és csoportokat. A hozzáférés tesztelése és ellenőrzése.

- Ezután adja hozzá az alkalmazás SSO-metódusát, és tesztelje újra a hozzáférést.

- Szükség szerint alkalmazza a feltételes hozzáférési és MFA-szabályzatokat. A hozzáférés tesztelése és ellenőrzése.

Hibaelhárítási eszközök: A hibaelhárítás során mindig először ellenőrizze a közzétett alkalmazáshoz való hozzáférést a böngészőből az összekötő gazdagépén, és győződjön meg arról, hogy az alkalmazás a várt módon működik. Minél egyszerűbb a beállítás, annál könnyebben állapítható meg a kiváltó ok, ezért érdemes megpróbálni reprodukálni a minimális konfigurációval kapcsolatos problémákat, például csak egyetlen összekötőt és egyszeri bejelentkezést. Bizonyos esetekben az olyan webes hibakeresési eszközök, mint a Telerik Fiddler, nélkülözhetetlennek bizonyulhatnak a proxyn keresztül elért alkalmazások hozzáférésével vagy tartalomproblémáival kapcsolatos problémák elhárításához. A Fiddler proxyként is működhet, hogy segítsen nyomon követni és hibakeresésre használni az olyan mobilplatformok forgalmát, mint az iOS és az Android, és gyakorlatilag bármit, amely proxyn keresztüli átirányításra konfigurálható. További információért tekintse meg a hibaelhárítási útmutatót .

A megoldás implementálása

Alkalmazásproxy üzembe helyezése

Az alkalmazásproxy üzembe helyezésének lépéseit ez az oktatóanyag ismerteti egy helyszíni alkalmazás távoli hozzáféréshez való hozzáadásához. Ha a telepítés nem sikerül, válassza az Alkalmazásproxy hibaelhárítása lehetőséget a portálon, vagy használja az alkalmazásproxy-ügynök Csatlakozás or telepítésével kapcsolatos problémák hibaelhárítási útmutatóját.

Alkalmazások közzététele alkalmazásproxyn keresztül

A közzétételi alkalmazások feltételezik, hogy teljesítette az összes előfeltételt, és hogy számos összekötő van regisztrálva és aktívként az alkalmazásproxy oldalán.

A PowerShell használatával is közzétehet alkalmazásokat.

Az alábbiakban néhány ajánlott eljárást követhet egy alkalmazás közzétételekor:

Használjon Csatlakozás or-csoportokat: Rendeljen hozzá egy összekötőcsoportot, amely az egyes alkalmazások közzétételére lett kijelölve. Javasoljuk, hogy minden összekötőcsoportnak legalább két összekötője legyen, hogy magas rendelkezésre állást és skálázást biztosítson. A három összekötő optimális abban az esetben, ha bármikor szükség lehet egy gép szervizelésére. Emellett tekintse meg a Microsoft Entra magánhálózati összekötőcsoportjainak ismertetése című témakört, amelyből megtudhatja, hogyan szegmentelheti az összekötőket hálózat vagy hely szerint összekötőcsoportok használatával is.

Háttéralkalmazás időtúllépésének beállítása: Ez a beállítás olyan esetekben hasznos, amikor az alkalmazás több mint 75 másodpercet igényelhet egy ügyféltranzakció feldolgozásához. Ha például egy ügyfél egy lekérdezést küld egy webalkalmazásnak, amely előtérként szolgál egy adatbázishoz. Az előtér elküldi ezt a lekérdezést a háttéradatbázis-kiszolgálónak, és várja a választ, de mire választ kap, a beszélgetés ügyféloldala túllépi az időkorlátot. Az időtúllépés Hosszú értékre állítása 180 másodpercet biztosít a hosszabb tranzakciók befejezéséhez.

A megfelelő cookie-típusok használata

CSAK HTTP-cookie: További biztonságot nyújt azáltal, hogy az alkalmazásproxy tartalmazza a HTTPOnly jelzőt a set-cookie HTTP-válaszfejlécekben. Ez a beállítás segít csökkenteni az olyan biztonsági réseket, mint a helyek közötti szkriptelés (XSS). Hagyja ezt a beállítást Nem értékre azon ügyfelek/felhasználói ügynökök esetében, amelyek nem igényelnek hozzáférést a munkamenet-cookie-hoz. Az RDP/MTSC-ügyfél például egy alkalmazásproxyval közzétett távoli asztali átjáróhoz csatlakozik.

Biztonságos cookie: Ha egy cookie a Secure attribútummal van beállítva, a felhasználói ügynök (ügyféloldali alkalmazás) csak akkor fogja tartalmazni a cookie-t a HTTP-kérelmekben, ha a kérést egy TLS által védett csatornán keresztül továbbítják. Ez segít csökkenteni annak kockázatát, hogy a cookie-k a tiszta szöveges csatornákon keresztül sérüljenek, ezért engedélyezni kell.

Állandó cookie: Lehetővé teszi az alkalmazásproxy munkamenet-cookie-jának megőrzését a böngésző bezárása között úgy, hogy az érvényes marad mindaddig, amíg el nem jár vagy törlődik. Olyan helyzetekben használatos, amikor egy gazdag alkalmazás, például az Office egy közzétett webalkalmazáson belül fér hozzá egy dokumentumhoz, anélkül, hogy a felhasználó újra kéri a hitelesítést. Azonban körültekintően engedélyezze, mivel az állandó cookie-k végső soron illetéktelen hozzáférés veszélyének tehetik ki a szolgáltatást, ha más kompenzáló vezérlőkkel együtt nem használják. Ez a beállítás csak olyan régebbi alkalmazásokhoz használható, amelyek nem tudják megosztani a cookie-kat a folyamatok között. A beállítás használata helyett érdemes frissíteni az alkalmazást a cookie-k folyamatok közötti megosztásának kezelésére.

URL-címek fordítása fejlécekben: Ezt olyan esetekben engedélyezi, amikor a belső DNS nem konfigurálható úgy, hogy megfeleljen a szervezet nyilvános névterének (más néven felosztott DNS-nek). Hacsak az alkalmazás nem igényli az ügyfélkérés eredeti gazdagépfejlécét, hagyja meg ezt az értéket Igen értékre. A másik lehetőség az, hogy az összekötő a belső URL-címben a teljes tartománynevet használja a tényleges forgalom útválasztásához, a külső URL-cím teljes tartománynevét pedig állomásfejlécként. A legtöbb esetben ennek az alternatívának lehetővé kell tennie, hogy az alkalmazás a szokásos módon működjön távoli hozzáférés esetén, de a felhasználók elveszítik annak előnyeit, hogy az URL-címen kívül és belül egyeznek.

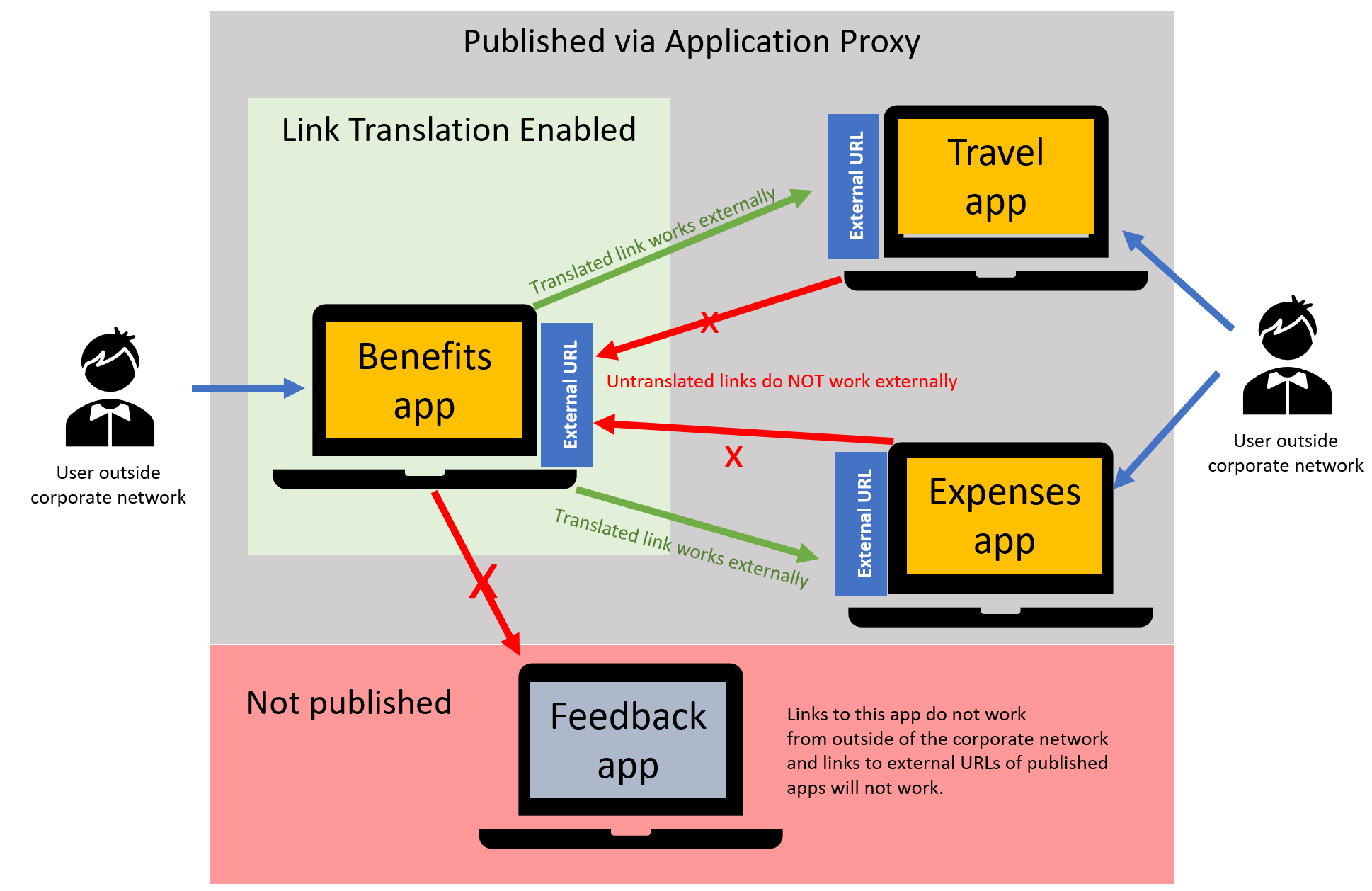

URL-címek fordítása az alkalmazás törzsében: Kapcsolja be az alkalmazás törzsének hivatkozásfordítását, ha azt szeretné, hogy az alkalmazás hivatkozásai vissza legyenek fordítva az ügyfélnek adott válaszokban. Ha engedélyezve van, ez a függvény minden erőfeszítést megtesz annak érdekében, hogy lefordítsa az alkalmazásproxy által a HTML- és CSS-válaszokban talált összes belső hivatkozást az ügyfeleknek. Ez akkor hasznos, ha olyan alkalmazásokat tesz közzé, amelyek a tartalomban rögzített abszolút vagy NetBIOS-rövidnevű hivatkozásokat tartalmaznak, vagy olyan alkalmazásokat, amelyek más helyszíni alkalmazásokra mutató tartalmat tartalmaznak.

Azokban az esetekben, amikor egy közzétett alkalmazás más közzétett alkalmazásokra hivatkozik, engedélyezze az egyes alkalmazások hivatkozásfordítását, hogy ön szabályozhassa az alkalmazásonkénti felhasználói élményt.

Tegyük fel például, hogy három alkalmazás van közzétéve alkalmazásproxyn keresztül, amelyek mindegyike egymással kapcsolódik: Előnyök, Költségek és Utazás, valamint egy negyedik alkalmazás, az alkalmazásproxyn keresztül nem közzétett visszajelzések.

Ha engedélyezi a hivatkozások fordítását az Előnyök alkalmazáshoz, a költségekre és az utazásra mutató hivatkozásokat a rendszer átirányítja az alkalmazások külső URL-címére, hogy a vállalati hálózaton kívülről érkező alkalmazásokat elérő felhasználók elérhessék őket. A Költségek és az Utazás vissza az előnyökre mutató hivatkozások nem működnek, mert a hivatkozásfordítás nem volt engedélyezve a két alkalmazás esetében. A visszajelzésre mutató hivatkozás nem lesz átirányítva, mert nincs külső URL-cím, ezért az Előnyök alkalmazást használó felhasználók nem férhetnek hozzá a visszajelzési alkalmazáshoz a vállalati hálózaton kívülről. A hivatkozásfordítással és az egyéb átirányítási lehetőségekkel kapcsolatos részletes információk.

Az alkalmazás elérése

Az alkalmazásproxy által közzétett erőforrásokhoz való hozzáférés kezelésére számos lehetőség létezik, ezért válassza ki az adott forgatókönyvnek és skálázhatósági igényeknek leginkább megfelelőt. Gyakori megközelítések: a Microsoft Entra Csatlakozás keresztül szinkronizált helyszíni csoportok használata, dinamikus csoportok létrehozása a Microsoft Entra-azonosítóban felhasználói attribútumok alapján, erőforrás-tulajdonos által felügyelt önkiszolgáló csoportok használata, vagy ezek kombinációja. Az egyes erőforrások előnyeinek megtekintéséhez tekintse meg a csatolt erőforrásokat.

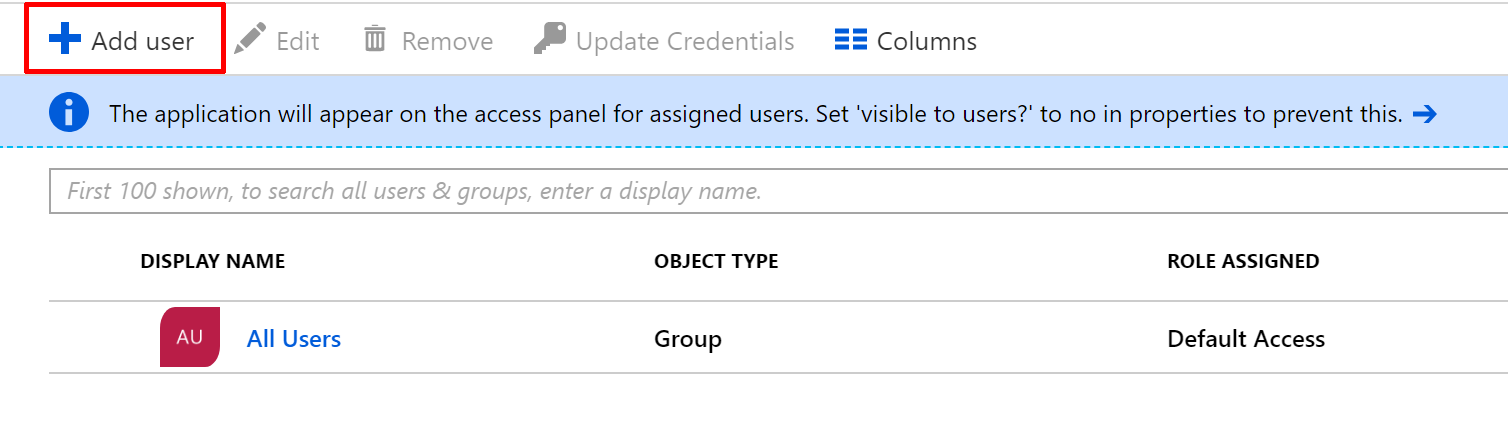

A felhasználók alkalmazáshoz való hozzárendelésének legegyenesebb módja, ha a közzétett alkalmazás bal oldali paneljén a Felhasználók és csoportok lehetőségekre lép, és közvetlenül rendel hozzá csoportokat vagy személyeket.

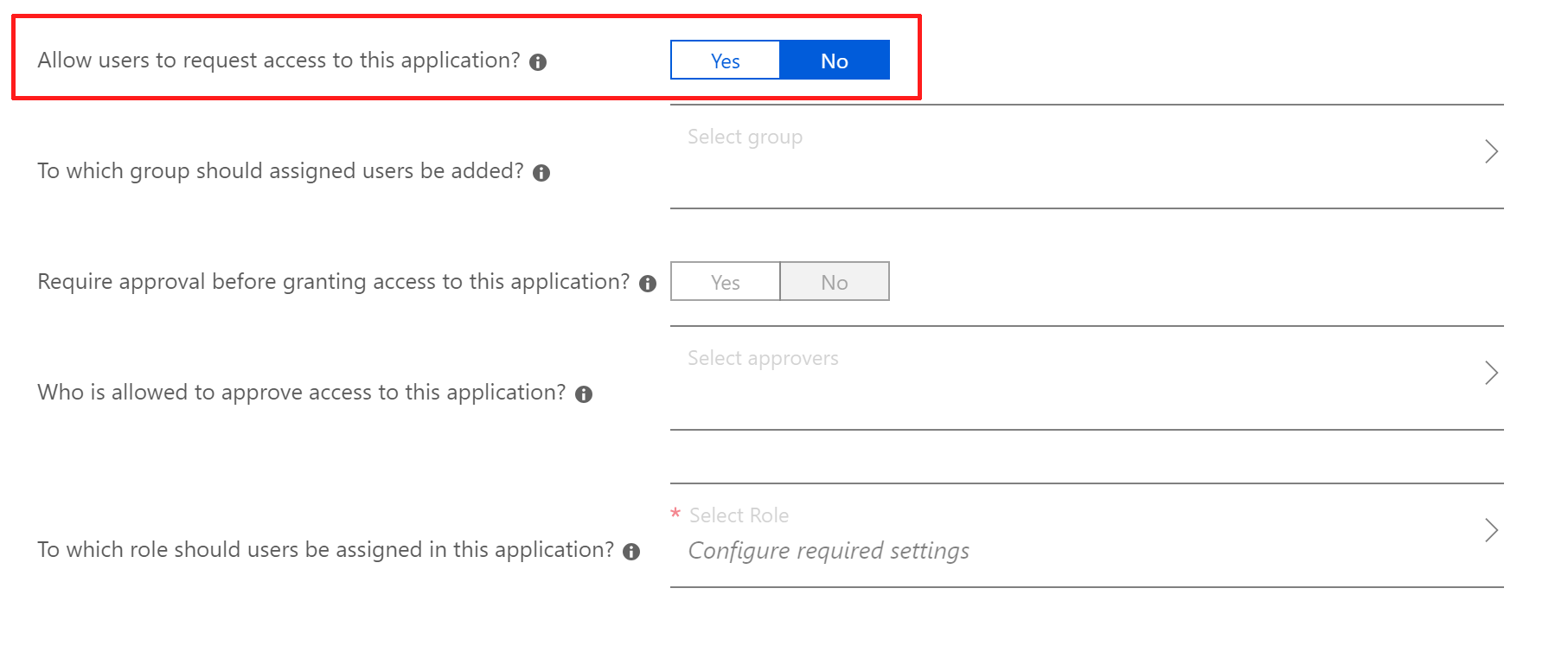

Azt is engedélyezheti a felhasználóknak, hogy önkiszolgáló hozzáférést biztosíthassanak az alkalmazáshoz egy olyan csoport hozzárendelésével, amelynek jelenleg nem tagjai, és konfigurálja az önkiszolgáló beállításokat.

Ha engedélyezve van, a felhasználók bejelentkezhetnek a MyApps portálra, és hozzáférést kérhetnek, és automatikusan jóváhagyhatják és hozzáadhatják őket a már engedélyezett önkiszolgáló csoporthoz, vagy jóváhagyásra lesz szükségük egy kijelölt jóváhagyótól.

Vendégfelhasználókat is meghívhat , hogy hozzáférjenek az alkalmazásproxyval közzétett belső alkalmazásokhoz a Microsoft Entra B2B-en keresztül.

Az olyan helyszíni alkalmazások esetében, amelyek általában névtelenül érhetők el, és nem igényelnek hitelesítést, érdemes lehet letiltani az alkalmazás tulajdonságai között található beállítást.

Ha ezt a beállítást Nem értékre állítja, a felhasználók engedély nélkül férhetnek hozzá a helyszíni alkalmazáshoz a Microsoft Entra alkalmazásproxyn keresztül, ezért körültekintően járjon el.

Az alkalmazás közzétételét követően elérhetőnek kell lennie, ha beírja a külső URL-címét egy böngészőbe, vagy a következő ikonnal https://myapps.microsoft.com: .

Előzetes hitelesítés engedélyezése

Ellenőrizze, hogy az alkalmazás elérhető-e a külső URL-címen keresztül elérhető alkalmazásproxyn keresztül.

Keresse meg az Identity>Applications>Enterprise-alkalmazásokat>, és válassza ki a kezelni kívánt alkalmazást.

Válassza ki az alkalmazásproxyt.

Az Előhitelesítés mezőben a legördülő listában válassza ki a Microsoft Entra-azonosítót, majd válassza a Mentés lehetőséget.

Ha engedélyezve van az előzetes hitelesítés, a Microsoft Entra-azonosító először a hitelesítést kéri a felhasználóktól, és ha az egyszeri bejelentkezés konfigurálva van, akkor a háttéralkalmazás is ellenőrzi a felhasználót, mielőtt hozzáférést kap az alkalmazáshoz. Az előhitelesítési mód átengedésről Microsoft Entra-azonosítóra történő módosítása a külső URL-címet HTTPS-vel is konfigurálja, így a HTTP-hez eredetileg konfigurált alkalmazások mostantól HTTPS-vel lesznek védve.

Egyszeri bejelentkezés engedélyezése

Az egyszeri bejelentkezés a lehető legjobb felhasználói élményt és biztonságot nyújtja, mivel a felhasználóknak csak egyszer kell bejelentkezni a Microsoft Entra-azonosító elérésekor. Miután egy felhasználó előre hitelesített, az egyszeri bejelentkezést a magánhálózati összekötő végzi, amely a felhasználó nevében hitelesíti a helyszíni alkalmazást. A háttéralkalmazás úgy dolgozza fel a bejelentkezést, mintha maga a felhasználó lenne.

Az Átengedés lehetőség választásával a felhasználók anélkül férhetnek hozzá a közzétett alkalmazáshoz, hogy hitelesítést kellene végeznie a Microsoft Entra-azonosítón.

Az egyszeri bejelentkezés végrehajtása csak akkor lehetséges, ha a Microsoft Entra-azonosító azonosítja az erőforráshoz hozzáférést kérő felhasználót, ezért az alkalmazást úgy kell konfigurálni, hogy a felhasználókat előzetesen hitelesítse a Microsoft Entra-azonosítóval az egyszeri bejelentkezéshez való hozzáféréskor, ellenkező esetben az egyszeri bejelentkezés beállításai le lesznek tiltva.

Olvassa el az egyszeri bejelentkezést az alkalmazásokra a Microsoft Entra-azonosítóban , hogy az alkalmazások konfigurálásakor a legmegfelelőbb SSO-módszert választhassa.

Más típusú alkalmazások használata

A Microsoft Entra alkalmazásproxy támogatja a Microsoft Authentication Library (MSAL) használatára fejlesztett alkalmazásokat is. Támogatja a natív ügyfélalkalmazásokat a Microsoft Entra ID által kibocsátott jogkivonatok felhasználásával, amelyeket az ügyfélkérés fejlécadataiban kapott a felhasználók nevében történő előhitelesítés végrehajtásához.

A natív és mobil ügyfélalkalmazások és jogcímalapú alkalmazások közzétételével megismerkedhet az alkalmazásproxy elérhető konfigurációival.

A biztonság megerősítése feltételes hozzáféréssel

Az alkalmazásbiztonság olyan speciális biztonsági képességeket igényel, amelyek védelmet nyújtanak a helyszíni és a felhőbeli összetett fenyegetések ellen, és reagálhatnak rájuk. Feltételes hozzáférési szabályzatokkal szabályozhatja az alkalmazásokhoz való hozzáférést számos feltétel, például a hely, a kockázat, az eszköz típusa, az eszközmegfeleltség stb. alapján. Az üzembe helyezhető szabályzatok példáiért tekintse meg a feltételes hozzáférési sablonok című cikket.

A Microsoft Entra alkalmazásproxy támogatásához az alábbi képességek használhatók:

Felhasználó- és helyalapú feltételes hozzáférés: Bizalmas adatok védelme a földrajzi hely vagy a helyalapú feltételes hozzáférési szabályzatokkal rendelkező IP-cím alapján a felhasználói hozzáférés korlátozásával.

Eszközalapú feltételes hozzáférés: Győződjön meg arról, hogy csak regisztrált, jóváhagyott és megfelelő eszközök férhetnek hozzá a vállalati adatokhoz eszközalapú feltételes hozzáféréssel.

Alkalmazásalapú feltételes hozzáférés: A munkának nem kell leállnia, ha egy felhasználó nincs a vállalati hálózaton. Biztonságossá teheti a vállalati felhőhöz és a helyszíni alkalmazásokhoz való hozzáférést, és felügyelheti az irányítást a feltételes hozzáféréssel.

Kockázatalapú feltételes hozzáférés: Az adatok védelme a rosszindulatú támadók ellen kockázatalapú feltételes hozzáférési szabályzattal , amely minden alkalmazásra és minden felhasználóra alkalmazható, akár a helyszínen, akár a felhőben.

Microsoft Entra Saját alkalmazások: Az alkalmazásproxy szolgáltatás üzembe helyezésével és az alkalmazások biztonságos közzétételével egyszerű központot kínál a felhasználóknak az összes alkalmazás felderítéséhez és eléréséhez. A hatékonyság növelése önkiszolgáló képességekkel, például az új alkalmazásokhoz és csoportokhoz való hozzáférés kérésével vagy az erőforrásokhoz való hozzáférés mások nevében történő kezelésével, Saját alkalmazások keresztül.

Az implementáció kezelése

Kötelező szerepkörök

A Microsoft azt az elvet támogatja, hogy a microsoft Entra ID-val a lehető legkevesebb jogosultságot adja a szükséges feladatok elvégzéséhez. Tekintse át a különböző elérhető Azure-szerepköröket, és válassza ki a megfelelőt az egyes személyek igényeinek kielégítéséhez. Előfordulhat, hogy egyes szerepköröket ideiglenesen kell alkalmazni, és el kell távolítani az üzembe helyezés befejezése után.

| Üzleti szerepkör | Üzleti feladatok | Microsoft Entra szerepek |

|---|---|---|

| Ügyfélszolgálati rendszergazda | Általában a jogosult végfelhasználó által jelentett problémákra korlátozódik, és korlátozott feladatokat hajt végre, például a felhasználók jelszavának módosítását, a frissítési jogkivonatok érvénytelenítését és a szolgáltatás állapotának figyelését. | Segélyszolgálat Rendszergazda istrator |

| Identitásadminisztrátor | Olvassa el a Microsoft Entra bejelentkezési jelentéseit és naplóit az alkalmazásproxyval kapcsolatos problémák hibakereséséhez. | Biztonsági olvasó |

| Alkalmazás tulajdonosa | A vállalati alkalmazások, alkalmazásregisztrációk és alkalmazásproxy-beállítások összes aspektusának létrehozása és kezelése. | Alkalmazásgazda |

| Infrastruktúra-rendszergazda | Tanúsítványátvételi tulajdonos | Alkalmazásgazda |

A biztonságos információkhoz vagy erőforrásokhoz hozzáféréssel rendelkező személyek számának minimalizálása segít csökkenteni annak esélyét, hogy egy rosszindulatú szereplő jogosulatlan hozzáférést szerezzen, vagy ha egy jogosult felhasználó véletlenül érint egy bizalmas erőforrást.

A felhasználóknak azonban továbbra is napi szintű emelt szintű műveleteket kell végrehajtaniuk, ezért az igény szerinti (JIT) alapú Privileged Identity Management-szabályzatok kényszerítése igény szerint emelt szintű hozzáférést biztosít az Azure-erőforrásokhoz, a Microsoft Entra ID pedig a rendszergazdai hozzáférés és a naplózás hatékony kezelése érdekében ajánlott megközelítés.

Jelentés és monitorozás

A Microsoft Entra ID naplózási naplókon és jelentéseken keresztül további betekintést nyújt a szervezet alkalmazáshasználatába és működési állapotába. Az alkalmazásproxyval a Microsoft Entra felügyeleti központból és a Windows eseménynaplóiból is könnyen monitorozhat összekötőket.

Alkalmazások auditnaplói

Ezek a naplók részletes információkat nyújtanak az alkalmazásproxyval konfigurált alkalmazásokba való bejelentkezésekről, valamint az eszközről és az alkalmazáshoz hozzáférő felhasználóról. Az auditnaplók a Microsoft Entra felügyeleti központban és az Audit API-bantalálhatók exportálásra. Emellett használati és elemzési jelentések is elérhetők az alkalmazáshoz.

privát hálózati összekötő monitorozása

Az összekötők és a szolgáltatás gondoskodik az összes magas rendelkezésre állású feladatról. Az összekötők állapotát a Microsoft Entra Felügyeleti központ alkalmazásproxy oldalán követheti nyomon. Az összekötők karbantartásával kapcsolatos további információkért lásd a Microsoft Entra magánhálózati összekötőinek ismertetése című témakört.

Windows-eseménynaplók és teljesítményszámlálók

Csatlakozás orok rendszergazdai és munkamenet-naplókkal is rendelkeznek. A rendszergazdai naplók tartalmazzák a legfontosabb eseményeket és azok hibáit. A munkamenetnaplók tartalmazzák az összes tranzakciót és azok feldolgozási adatait. A naplók és számlálók a Windows eseménynaplóiban találhatók. További információ: A Microsoft Entra magánhálózati összekötőinek ismertetése. Ezt az oktatóanyagot követve konfigurálhatja az eseménynapló-adatforrásokat az Azure Monitorban.

Hibaelhárítási útmutató és lépések

További információ a gyakori problémákról és azok megoldásáról a hibaüzenetek hibaelhárítására vonatkozó útmutatónkban.

Az alábbi cikkek a támogatási szervezet hibaelhárítási útmutatóinak létrehozására is használható gyakori forgatókönyveket ismertetik.

- Az alkalmazáslap hivatkozásai nem működnek

- Milyen portokat nyissak meg az alkalmazáshoz

- Egyszeri bejelentkezés beállítása az alkalmazáshoz

- A Kerberos által korlátozott delegálás konfigurálása

- Konfigurálás a PingAccess segítségével

- Nem érhető el ez a vállalati alkalmazáshiba

- Probléma az alkalmazásproxy-ügynök Csatlakozás or telepítésekor

- Bejelentkezési probléma

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: