3. lépés – Megfelelőségi szabályzatok tervezése

Korábban beállította az Intune-előfizetését, és alkalmazásvédelmi szabályzatokat hozott létre. Ezután tervezze meg és konfigurálja az eszközmegfelelési beállításokat és szabályzatokat a szervezeti adatok védelméhez azáltal, hogy az eszközöknek meg kell felelniük a beállított követelményeknek.

Ha még nem ismeri a megfelelőségi szabályzatokat, tekintse meg a Megfelelőség áttekintése című témakört.

Ez a cikk a következőkre vonatkozik:

- Android Enterprise (teljes körűen felügyelt és személyes tulajdonú munkahelyi profilok)

- Android Open-Source Project (AOSP)

- iOS/iPadOS

- Linux

- macOS

- A Windows

Megfelelőségi szabályzatokat telepíthet eszközcsoportokra vagy felhasználókra. A felhasználók számára történő üzembe helyezéskor minden olyan eszköznek, amelybe a felhasználó bejelentkezik, meg kell felelnie a szabályzatok követelményeinek. Néhány gyakori példa a megfelelőségi követelményekre:

- Az operációs rendszer minimális verziójának megkövetelése.

- Olyan jelszó vagy PIN-kód használata, amely megfelel bizonyos összetettségi és hosszúsági követelményeknek.

- Az ön által használt mobil veszélyforrások elleni védelmi szoftver által meghatározott fenyegetésszinten vagy alatt lévő eszközök. A mobilfenyegetés-védelmi szoftver tartalmazza a Végponthoz készült Microsoft Defendert vagy az Intune más támogatott partnereinek egyikét.

Ha az eszközök nem felelnek meg egy megfelelőségi szabályzat követelményeinek, a szabályzat egy vagy több műveletet alkalmazhat meg nem felelés esetén. Néhány művelet a következő:

- Távolról zárolja a nem megfelelő eszközt.

- Küldjön e-mailt vagy értesítést az eszköznek vagy a felhasználónak a megfelelőségi problémáról, hogy az eszközfelhasználó vissza tudja állítani a megfelelőséget.

- Azonosítsa azt az eszközt, amely készen áll a kivonásra, ha az hosszabb ideig nem felel meg a megfelelőségnek. A megfelelőségi szabályzatok tervezésekor és telepítésekor segíthet a megfelelőségi szabályzatok különböző szinteken keresztüli megközelítésében. Javasoljuk, hogy kezdje a legtöbb vagy az összes platformra jellemző minimális megfelelőségi beállításokkal, majd bővítse tovább a további képességeket biztosító speciális konfigurációkat és integrációkat.

Mivel a különböző eszközplatformok különböző megfelelőségi képességeket támogatnak, vagy különböző neveket használnak hasonló beállításokhoz, az egyes lehetőségek felsorolása túlmutat ezen az üzembehelyezési terven. Ehelyett kategóriákat és beállításokat biztosítunk ezekben a kategóriákban az alábbi szintek mindegyikéhez:

- 1. szint – Minimális eszközmegfelelés. Ez a kategória olyan konfigurációkat tartalmaz, amelyek használatát javasoljuk az összes bérlő számára.

- 2. szint – Továbbfejlesztett eszközmegfelelési beállítások. Ilyenek például a gyakori eszközkonfigurációk, például a titkosítás vagy a rendszerszintű fájlvédelem.

- 3. szint – Speciális eszközmegfelelési konfigurációk. A magas szintű javaslatok közé tartoznak azok a konfigurációk, amelyek mélyebb integrációt igényelnek más termékekkel, például a Microsoft Entra feltételes hozzáféréssel.

A javaslatok általában olyan beállításokat helyeznek el, amelyek kulcsfontosságú konfigurációk, amelyek a minimális megfelelőségi szinten gyakoriak a platformokon, így erős megtérülést biztosítanak a befektetéséhez. A magasabb szinteken felsorolt beállítások összetettebbek lehetnek, például olyan beállítások, amelyek külső termékek integrálását igénylik. Mindenképpen tekintse át az összes tartományra vonatkozó javaslatot, és készen álljon arra, hogy a szervezet igényeinek és elvárásainak megfelelően módosítsa saját üzembehelyezési tervét.

Az alábbi cikkek segítséget nyújtanak az Intune-szabályzatok natív támogatásával kapcsolatos beállítások megértésében:

- Android-eszközadminisztrátor

- Vállalati Android

- Android Open-Source Project (AOSP)

- iOS

- macOS

- Windows 10/11

1. szint – Minimális eszközmegfelelés

✔️ Bérlőszintű megfelelőségi szabályzat beállításainak konfigurálása

✔️ Válaszok beállítása meg nem felelési eszközökhöz (meg nem felelési műveletek)

✔️ Az eszközmegfelelés és az eszközkonfigurációs szabályzatok interakciójának ismertetése

✔️ Minimális megfelelőségi beállítások alapkészletének használata a támogatott platformokon

A minimális eszközmegfelelési beállítások a következő témákat tartalmazzák, amelyeket minden olyan bérlőnek ismernie kell, aki megfelelőségi szabályzatokat kíván használni, és készen kell állnia a használatra:

- Megfelelőségi szabályzat beállításai – Bérlőszintű beállítások, amelyek befolyásolják az Intune megfelelőségi szolgáltatás és az eszközök közötti működést.

- Meg nem felelés esetén végrehajtandó műveletek – Ezek a konfigurációk minden eszközmegfelelőségi szabályzatban közösek.

- Minimális eszközmegfelelési szabályzattal kapcsolatos javaslatok – Ez a kategória tartalmazza azokat a platformspecifikus eszközmegfelelési beállításokat, amelyekről úgy véljük, hogy minden bérlőnek implementálnia kell a szervezeti erőforrások biztonságának megőrzéséhez.

Emellett azt is javasoljuk, hogy ismerje meg, hogyan kapcsolódnak és működnek együtt az eszközmegfelelési szabályzatok és az eszközkonfigurációs szabályzatok.

Megfelelőségi szabályzat beállításai

Minden szervezetnek át kell tekintenie és be kell állítania a bérlői szintű megfelelőségi szabályzat beállításait. Ezek a beállítások alapvető fontosságúak a platformspecifikus szabályzatok támogatásához. Nem megfelelőként jelölhetik meg azokat az eszközöket is, amelyek nem értékelték ki a megfelelőségi szabályzatot, így megvédhetik a szervezetet azoktól az új vagy ismeretlen eszközöktől, amelyek esetleg nem felelnek meg a biztonsági elvárásoknak.

- A megfelelőségi szabályzat beállításai néhány olyan konfigurációt jelentenek a bérlői szinten, amelyek ezután az összes eszközre vonatkoznak. Meghatározzák, hogyan működik az Intune megfelelőségi szolgáltatás a bérlő számára.

- Ezek a beállítások közvetlenül a Microsoft Intune felügyeleti központban vannak konfigurálva, és különböznek az adott platformokhoz létrehozott eszközmegfelelési szabályzatoktól, és diszkrét eszközcsoportok vagy felhasználók számára vannak üzembe helyezve.

A megfelelőségi szabályzatok bérlői szintű beállításairól és azok konfigurálásáról a Megfelelőségi szabályzat beállításai című témakörben olvashat bővebben.

Meg nem felelési műveletek

Minden eszközmegfelelőségi szabályzat tartalmaz meg nem felelés esetén végrehajtandó műveleteket, amelyek egy vagy több időrendbe rendezett művelet, amelyet olyan eszközökre alkalmaznak, amelyek nem felelnek meg a szabályzat megfelelőségi követelményeinek. Alapértelmezés szerint az eszközök nem megfelelőként való megjelölése az egyes szabályzatok által tartalmazott azonnali művelet.

Minden egyes hozzáadott műveletnél meg kell határoznia, hogy mennyi ideig kell várnia, amíg az eszköz nem megfelelőként van megjelölve a művelet futtatása előtt.

A konfigurálható elérhető műveletek közé tartoznak a következők, de nem mindegyik érhető el az egyes eszközplatformokhoz:

- Eszköz nem megfelelő megjelölése (alapértelmezett művelet minden szabályzathoz)

- Leküldéses értesítés küldése a végfelhasználónak

- E-mail küldése a végfelhasználónak

- A nem megfelelő eszköz távoli zárolása

- A nem megfelelő eszköz kivonása

A házirend-rendszergazdáknak ismerniük kell az egyes műveletekhez rendelkezésre álló lehetőségeket, és be kell fejezniük a támogató konfigurációkat, mielőtt üzembe helyeznek egy olyan szabályzatot, amely megköveteli őket. Az e-mail küldése művelet hozzáadása előtt például létre kell hoznia egy vagy több e-mail-sablont az elküldendő üzenetekkel. Az ilyen e-mailek tartalmazhatnak olyan erőforrásokat, amelyek segítenek a felhasználónak az eszköz megfelelőségének biztosításában. Később, amikor meghatároz egy e-mail-műveletet egy szabályzathoz, kiválaszthatja az egyik sablont, amelyet egy adott művelethez szeretne használni.

Mivel minden nem alapértelmezett művelet többször is hozzáadható egy szabályzathoz, és mindegyik külön konfigurációval rendelkezik, testre szabhatja a műveletek alkalmazási módját.

Konfigurálhat például több kapcsolódó műveletet úgy, hogy sorozatban történjen. Először is, ha nem megfelelő, előfordulhat, hogy az Intune e-mailt küld az eszköz felhasználójának, és esetleg egy rendszergazdának is. Néhány nappal később egy második művelet egy másik e-mail-emlékeztetőt küldhet, amely tartalmazza az eszköz szervizelési határidejének részleteit. Konfigurálhat egy végleges műveletet is, hogy hozzáadjon egy eszközt a kivonni kívánt eszközök listájához, és a művelet csak akkor fut, ha egy eszköz túl hosszú ideig nem megfelelő marad.

Bár a megfelelőségi szabályzat nem megfelelőként jelölhet meg egy eszközt, a nem megfelelő eszközök szervizelésére is szüksége van egy tervre. Ez a csomag tartalmazhat olyan rendszergazdákat is, aki nem megfelelő eszközállapotot használ az eszköz frissítéseinek vagy konfigurációinak kéréséhez. Ha általános útmutatást szeretne nyújtani az eszköz felhasználóinak, beállíthatja, hogy az e-mail küldése a végfelhasználóknak művelet meg nem felelés esetén hasznos tippeket vagy névjegyeket tartalmazzon az eszközmegfelelőségi probléma megoldásához.

További információ: Meg nem felelési műveletek.

Az eszközmegfelelés és az eszközkonfigurációs szabályzatok interakciójának ismertetése

A megfelelőségi szabályzatokra vonatkozó javaslatok szintek szerinti megismerése előtt fontos megérteni a megfelelőségi szabályzatok és az eszközkonfigurációs szabályzatok közötti néha szoros kapcsolatot. Ezeknek az interakcióknak a tudatában jobban megtervezheti és üzembe helyezheti a sikeres szabályzatokat mindkét funkcióterületen.

- Az eszközkonfigurációs szabályzatok adott konfigurációk használatára konfigurálják az eszközöket. Ezek a beállítások az eszköz minden aspektusa között mozoghatnak.

- Az eszközmegfelelőségi szabályzatok a biztonsággal kapcsolatos eszközkonfigurációk egy részhalmazára összpontosítanak.

A megfelelőségi szabályzatokat kapó eszközök kiértékelése a megfelelőségi szabályzatok konfigurációi alapján történik, és az eredmények az Intune-nak lesznek visszaadva a lehetséges műveletekhez. Egyes megfelelőségi konfigurációk, például a jelszókövetelmények kényszerítését eredményezik az eszközön, még akkor is, ha az eszközkonfigurációk megengedőbbek.

Ha egy eszköz ütköző konfigurációkat kap egy különböző vagy hasonló szabályzattípusú beállításhoz, ütközések léphetnek fel. A forgatókönyv előkészítéséhez tekintse meg az ütköző megfelelőségi és eszközkonfigurációs szabályzatokat

Fontolja meg a tervezett konfigurációk szinkronizálását az eszközkonfiguráció és az eszközmegfelelési csapatok között a konfigurációs átfedések azonosítása érdekében. Győződjön meg arról, hogy a két szabályzattípus megegyezik a megcélzott eszközök ugyanazon konfigurációjában, mivel ez segíthet elkerülni a szabályzatütközéseket, vagy az eszköz elhagyása a várt konfiguráció vagy erőforrás-hozzáférés nélkül.

Minimális megfelelőségi beállítások

Miután bérlői szintű megfelelőségi házirend-beállításokat hoz létre, és kommunikációt vagy szabályokat hoz létre a nem megfelelő eszközökre vonatkozó műveletekhez, valószínűleg készen áll arra, hogy eszközmegfelelési szabályzatokat hozzon létre és telepítsen különálló eszközcsoportok vagy felhasználók számára.

Tekintse át a Microsoft Intune felügyeleti központban található platformspecifikus szabályzatokat, és állapítsa meg, hogy mely megfelelőségi beállítások érhetők el az egyes platformokhoz, és további részleteket a használatukról. A szabályzatok konfigurálásához lásd: Megfelelőségi szabályzat létrehozása.

Javasoljuk, hogy a minimális eszközmegfelelési szabályzatokban használja az alábbi beállításokat:

| Minimális eszközmegfelelési kategóriák és példák | Információ |

|---|---|

|

Víruskereső, kémirtó és kártevőirtó Windows: Értékelje ki azokat az eszközöket, amelyek regisztrálva vannak a Windows Security Centerben, és figyelik a következőket: - Víruskereső – Kémszoftver - Microsoft Defender Kártevőirtó egyéb platformok: A Windowson kívüli platformok megfelelőségi szabályzatai nem tartalmazzák a megoldások kiértékelését. |

A víruskereső, a kémszoftver és a kártevőirtó megoldások aktív megoldásai fontosak.

A Windows megfelelőségi szabályzata képes felmérni ezeknek a megoldásoknak az állapotát, amikor aktívak és regisztrálva vannak a Windows Security Centerben egy eszközön. A nem Windows-platformoknak továbbra is futtatniuk kell megoldásokat a víruskeresőkhöz, a kémszoftverekhez és a kártevőirtókhoz, annak ellenére, hogy az Intune megfelelőségi szabályzatai nem rendelkeznek lehetőségekkel az aktív jelenlétük értékeléséhez. |

|

Operációs rendszer verziói Minden eszköz: Értékelje ki az operációsrendszer-verziók beállításait és értékeit, beleértve a következőket: – Operációs rendszer maximális száma – Minimális operációs rendszer – Alverziók és fő buildverziók – Operációs rendszer javítási szintjei |

Használja az elérhető beállításokat, amelyek meghatározzák az operációs rendszer minimálisan engedélyezett verzióját vagy buildjét, valamint a fontos javítási szinteket, hogy az eszköz operációs rendszerei naprakészek és biztonságosak legyenek.

A maximális operációsrendszer-beállítások segíthetnek azonosítani az új, de nem tesztelt eredményeket, valamint az ismeretlen kockázatokat okozó béta- vagy fejlesztői operációsrendszer-buildeket. A Linux támogatja a Linux-disztribúció típusának meghatározására szolgáló lehetőséget, például az Ubuntu-t. A Windows egy másik beállítást is támogat a támogatott buildtartományok beállításához. |

|

Jelszókonfigurációk Minden eszköz: – Kényszerítse ki azokat a beállításokat, amelyek inaktivitás után zárolják a képernyőt, és jelszó vagy PIN-kód megadását igénylik a zárolás feloldásához. – Összetett jelszavakat igényel, amelyek betűk, számok és szimbólumok kombinációját használják. – Jelszó vagy rögzítés megkövetelése az eszközök zárolásának feloldásához. – Állítsa be a jelszó minimális hosszára vonatkozó követelményeket. |

A megfelelőség használatával kiértékelheti az eszközöket a jelszóstruktúrára és a hosszra vonatkozóan, valamint azonosíthatja azokat az eszközöket, amelyek nem rendelkeznek jelszóval, vagy egyszerű jelszavakat használnak. Ezek a beállítások segíthetnek az eszközhöz való hozzáférés védelmében.

Más beállítások, például a jelszó újbóli felhasználása vagy a jelszó módosításának időtartama explicit módon szerepelnek a fokozott megfelelőségi szinten. |

2. szint – Továbbfejlesztett eszközmegfelelési beállítások

✔️ Továbbfejlesztett eszközkonfigurációs szabályzatok használata támogatott platformtípusokhoz

Továbbfejlesztett megfelelőségi beállítások

A továbbfejlesztett szintű megfelelőségi beállítások támogatása platformonként nagyban eltér a minimális javaslatokban található beállításokhoz képest. Előfordulhat, hogy egyes platformok nem támogatják a kapcsolódó platformok által támogatott beállításokat. Az Android AOSP például nem rendelkezik olyan lehetőségekkel, amelyek az Android Enterprise platformjaihoz léteznek a rendszerszintű fájl- és rendszerindítási védelem megfelelőségének konfigurálásához.

Tekintse át a Microsoft Intune felügyeleti központban található platformspecifikus szabályzatokat, és állapítsa meg, hogy mely megfelelőségi beállítások érhetők el az egyes platformokhoz, és további részleteket a használatukról. A szabályzatok konfigurálásához lásd: Megfelelőségi szabályzat létrehozása.

Javasoljuk, hogy a továbbfejlesztett eszközmegfelelési szabályzatokban az alábbi beállításokat használja:

| Továbbfejlesztett eszközmegfelelési kategóriák és példák | Információ |

|---|---|

|

Alkalmazások Android Enterprise: – Ismeretlen forrásokból származó alkalmazások letiltása – A Vállalati portál alkalmazás futtatókörnyezetének integritása – Alkalmazások forráshelyeinek kezelése – Google Play-szolgáltatások – SafteyNet-beállítások igazoláshoz és kiértékeléshez iOS/iPadOS – Korlátozott alkalmazások macOS : – Alkalmazások engedélyezése adott helyekről – Alkalmazások letiltása ismeretlen forrásokból – Tűzfalbeállítások Windows: – Ismeretlen forrásokból származó alkalmazások letiltása – Tűzfalbeállítások |

Konfigurálja a különböző alkalmazásokra vonatkozó követelményeket.

Android esetén kezelheti az olyan alkalmazások használatát és működését, mint a Google Play, a SafteyNet és a Céges portál alkalmazás futtatókörnyezetének integritása. Minden platform esetében, ha támogatott, kezelheti, hogy honnan telepíthetők az alkalmazások, és mely alkalmazások ne legyenek engedélyezve a szervezeti erőforrásokhoz hozzáférő eszközökön. MacOS és Windows esetén a megfelelőségi beállítások támogatják az aktív és konfigurált tűzfal megkövetelését. |

|

Titkosítás Android Enterprise: – Adattárolás titkosításának megköveteléseAndroid AOSP: – Adattárolás titkosításának megkövetelésemacOS: – Adattár titkosításának megköveteléseLinux: - Adattárolás titkosításának megköveteléseWindows: – Adattárolás titkosításának megkövetelése – BitLocker |

Adja meg az adattár titkosítását igénylő megfelelőségi beállításokat. A Windows a BitLocker használatát is támogatja. |

|

Jelszókonfigurációk Android Enterprise: – Jelszó lejárata, majdaz iOS/iPadOS újbóli felhasználása : – Jelszó lejárata és újbóli használata macOS esetén: – Jelszó lejárata és aWindows újbóli használata : – Jelszó lejárata és újbóli használata |

A jelszómegfelelési beállítások hozzáadásával biztosíthatja, hogy a jelszavak rendszeres időközönként rotálva legyenek, és hogy a jelszavak ne legyenek gyakran újra felhasználva. |

|

Rendszerszintű fájl- és rendszerindítás-védelem Android AOSP: – Rootolt eszközök Android Enterprise: – USB-hibakeresés letiltása az eszközön – Rootolt eszközök iOS/iPadOS – Feltört eszközök macOS : – Rendszerintegritási védelem megkövetelése Windows: – Kódintegritás megkövetelése – A biztonságos rendszerindítás engedélyezésének megkövetelése az eszközön – Platformmegbízhatósági modul (TPM) |

Konfigurálja azokat a platformspecifikus beállításokat, amelyek rendszerszintű vagy kernelszintű kockázatokat értékelnek ki az eszközökön. |

3. szint – Speciális eszközmegfelelési konfigurációk

✔️ Mobilfenyegetés-védelmi partnerektől származó adatok hozzáadása az eszközmegfelelési szabályzathoz

✔️ Külső megfelelőségi partner integrálása az Intune-nal

✔️ Egyéni megfelelőségi beállítások megadása Windowshoz és Linuxhoz

✔️ Megfelelőségi adatok használata feltételes hozzáféréssel a szervezet erőforrásaihoz való hozzáférés kapuzásához

✔️ Speciális eszközkonfigurációs szabályzatok használata támogatott platformtípusokhoz

Ha robusztus eszközmegfelelőségi szabályzatok vannak érvényben, speciálisabb megfelelőségi beállításokat valósíthat meg, amelyek túlmutatnak az eszközmegfelelőségi szabályzatok beállításainak konfigurálásán, beleértve a következőket:

A Mobile Threat Defense-partnerektől származó adatok használata az eszközmegfelelési szabályzatok és a feltételes hozzáférési szabályzatok részeként.

Az eszközmegfelelési állapot és a feltételes hozzáférés integrálása segít ellenőrizni, hogy mely eszközök férhetnek hozzá az e-mailekhez, más felhőszolgáltatásokhoz vagy helyszíni erőforrásokhoz.

Külső megfelelőségi partnerek megfelelőségi adatainak beleértése. Ilyen konfiguráció esetén az eszközök megfelelőségi adatai használhatók a feltételes hozzáférési szabályzatokkal.

A beépített eszközmegfelelőségi szabályzatok kibővítése az Intune megfelelőségi szabályzat felhasználói felületén natív módon nem elérhető egyéni megfelelőségi beállítások meghatározásával.

Mobile Threat Defense-partnertől származó adatok integrálása

A Mobile Threat Defense (MTD) megoldás olyan mobileszközökhöz készült szoftver, amely segít a különböző kiberfenyegetések elleni védelemben. A mobileszközök védelme segít megvédeni a szervezetet és az erőforrásokat. Integrálva az MTD-megoldások további információforrást biztosítanak az Intune-nak az eszközmegfelelési szabályzatokhoz. Ezeket az információkat az Intune-nal használható feltételes hozzáférési szabályok is felhasználhatják.

Az integrálás során az Intune támogatja az MTD-megoldások használatát a regisztrált eszközökkel, és ha az MTD-megoldás támogatja, a nem regisztrált eszközöket a Microsoft Intune által védett alkalmazások és alkalmazásvédelmi szabályzatok használatával.

Mindenképpen olyan MTD-partnert használjon, amelyet az Intune támogat , és amely támogatja a szervezet által igényelt képességeket a használt platformok teljes skáláján.

A Végponthoz készült Microsoft Defender például egy Olyan Mobile Threat Defense-megoldás, amelyet már használhat az Android, az iOS/iPadOS és a Windows platformokon. Más megoldások általában támogatják az Android és az iOS/iPadOS rendszert. A támogatott MTD-partnerek listájának megtekintéséhez tekintse meg a Mobile Threat Defense-partnereket .

Ha többet szeretne megtudni a Mobile Threat Defense szoftver intune-nal való használatáról, kezdje a Mobile Threat Defense integrálásával az Intune-nal.

Külső megfelelőségi partnerektől származó adatok használata

Az Intune támogatja a külső megfelelőségi partnerek használatát, ahol a partner mobileszköz-felügyeleti (MDM) szolgáltatóként szolgál egy eszközcsoport számára. Ha támogatott megfelelőségi partnert használ, azzal a partnerrel konfigurálhatja az eszközmegfelelést a megoldás által kezelt eszközökhöz. A partnermegoldást úgy is konfigurálja, hogy a megfelelőségi eredményeket továbbítsa az Intune-nak, amely ezután az Intune megfelelőségi adataival együtt a Microsoft Entra ID-ban tárolja ezeket az adatokat. A külső megfelelőségi adatok ezután elérhetők az Intune számára az eszközmegfelelőségi szabályzatok kiértékelésekor és a feltételes hozzáférési szabályzatok általi használathoz.

Bizonyos környezetekben az Intune lehet az egyetlen MDM-szolgáltató, amelyet használnia kell, mivel alapértelmezés szerint az Intune regisztrált megfelelőségi partner az Android, az iOS/iPadOS és a Windows platformokon. Más platformok megkövetelik, hogy más megfelelőségi partnerek is mDM-szolgáltatóként szolgáljanak, például a Jamf Pro macOS-eszközökhöz való használatát.

Ha külső eszközmegfelelési partnert használ a környezetében, győződjön meg arról, hogy az Intune támogatja őket. Támogatás hozzáadásához konfiguráljon egy kapcsolatot a partnerhez a Microsoft Intune Felügyeleti központban, és kövesse a partnerek dokumentációját az integráció befejezéséhez.

További információ erről a témáról: Külső eszközmegfelelési partnerek támogatása az Intune-ban.

Egyéni megfelelőségi beállítások használata

A felügyelt Linux- és Windows-eszközök egyéni megfelelőségi beállításainak konfigurálásával kibővítheti az Intune beépített eszközmegfelelőségi beállításait.

Az egyéni beállítások lehetővé teszik, hogy a megfelelőséget az eszközön elérhető beállítások alapján alakítsa ki anélkül, hogy meg kellene várnia, amíg az Intune hozzáadja ezeket a beállításokat.

Az egyéni megfelelőség használatához konfigurálnia kell a következőt: . JSON-fájl, amely meghatározza az eszközön a megfelelőséghez használandó értékeket, és egy felderítési szkript, amely az eszközön fut a JSON beállításainak kiértékeléséhez.

További információ az igényekről, a támogatott platformokról, valamint az egyéni megfelelőséghez szükséges JSON- és szkriptkonfigurációkról: [Egyéni megfelelőségi szabályzatok és beállítások használata Linux és Windows rendszerű eszközökhöz a Microsoft Intune-nal](.). / protect/compliance-use-custom-settings.md).

Megfelelőség integrálása a feltételes hozzáféréssel

A feltételes hozzáférés egy Microsoft Entra-képesség, amely az Intune-nal együttműködve segíti az eszközök védelmét. A Microsoft Entra-ban regisztráló eszközök esetében a feltételes hozzáférési szabályzatok az Intune eszköz- és megfelelőségi adatait használhatják a felhasználókra és eszközökre vonatkozó hozzáférési döntések kikényszerítéséhez.

Feltételes hozzáférési szabályzat kombinálása a következőkkel:

- Az eszközmegfelelőségi szabályzatok megkövetelhetik, hogy az eszköz megfelelőként legyen megjelölve ahhoz, hogy az eszköz hozzá lehessen férni a szervezet erőforrásaihoz. A feltételes hozzáférési szabályzatok meghatározzák a védeni kívánt alkalmazásszolgáltatásokat, az alkalmazások vagy szolgáltatások elérésének feltételeit, valamint azokat a felhasználókat, amelyekre a szabályzat vonatkozik.

- Az alkalmazásvédelmi szabályzatok olyan biztonsági réteget adhatnak hozzá, amely biztosítja, hogy csak az Intune alkalmazásvédelmi szabályzatait támogató ügyfélalkalmazások férhessenek hozzá az online erőforrásokhoz, például az Exchange-hez vagy más Microsoft 365-szolgáltatásokhoz.

A feltételes hozzáférés az alábbiakkal is együttműködik az eszközök biztonságának megőrzéséhez:

- Végponthoz készült Microsoft Defender és külső MTD-alkalmazások

- Eszközmegfelelési partneralkalmazások

- Microsoft Tunnel

További információ: Tudnivalók a feltételes hozzáférésről és az Intune-ról.

Speciális megfelelőségi beállítások

Tekintse át a Microsoft Intune felügyeleti központban található platformspecifikus szabályzatokat, és állapítsa meg, hogy mely megfelelőségi beállítások érhetők el az egyes platformokhoz, és további részleteket a használatukról. A szabályzatok konfigurálásához lásd: Megfelelőségi szabályzat létrehozása.

A szabályzatok konfigurálásához lásd: Megfelelőségi szabályzat létrehozása.

Javasoljuk, hogy a továbbfejlesztett eszközmegfelelési szabályzatokban az alábbi beállításokat használja:

| Speciális eszközmegfelelési kategóriák és példák | Információ |

|---|---|

|

Futtatókörnyezeti védelemAndroid Enterprise: – Az eszköz veszélyforrás-szintjének vagy alattának megkövetelése – Az eszköz iOS/iPadOS gépi kockázati pontszámának vagy alatta kell lennie: – Az eszköz fenyegetési szintjének vagy alattának megkövetelése – Az eszköznek a gépkockázati pontszámában vagy alatt kell lennie Windows: – Az eszköz kockázati pontszámának megkövetelése a gép kockázati pontszámában vagy alatt: – Az eszköznek a gép kockázati pontszámánál vagy alatta kell lennie: |

Ha integrálja az Intune-t egy Mobile Threat Defense-partnerrel, a megfelelőségi szabályzatok feltételeiként használhatja a partnereket az eszköz fenyegetésszintjének kiértékeléseként.

Amikor integrálva van a Végponthoz készült Microsoft Defender az Intune-nal, a Defender kockázati pontszámát megfelelőségi ellenőrzésként használhatja. |

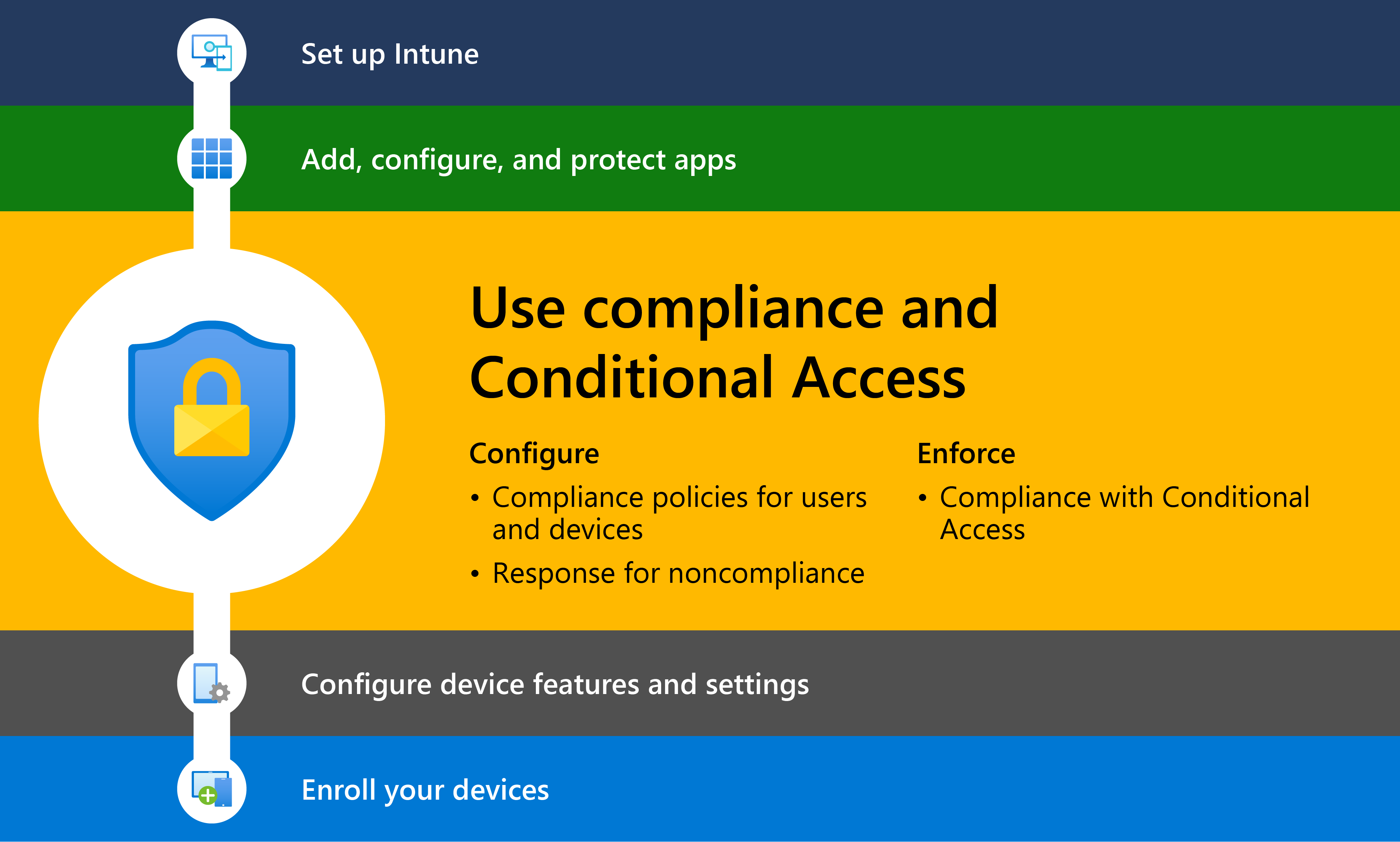

Kövesse a minimálisan ajánlott alapkonfigurációs szabályzatokat

- A Microsoft Intune beállítása

- Alkalmazások hozzáadása, konfigurálása és védelme

- 🡺 Megfelelőségi szabályzatok tervezése (Itt van)

- Eszközfunkciók konfigurálása

- Eszközök regisztrálása