BitLocker-szabályzat kezelése Windows-eszközökhöz az Intune-nal

Az Intune használatával konfigurálhatja a BitLocker meghajtótitkosítást a Windows 10/11 rendszert futtató eszközökön.

A BitLocker a Windows 10/11 rendszerű eszközökön érhető el. A BitLocker egyes beállításaihoz az eszköznek támogatott TPM-et kell megadnia.

A BitLocker felügyelt eszközökön való konfigurálásához használja az alábbi szabályzattípusok egyikét:

Végponti biztonsági lemeztitkosítási szabályzat a BitLockerhez. A Végpontbiztonságban a BitLocker-profil a BitLocker konfigurálására szolgáló beállítások koncentrált csoportja.

Tekintse meg a BitLocker-profilokban elérhető BitLocker-beállításokat a lemeztitkosítási szabályzatból.

Eszközkonfigurációs profil a BitLocker végpontvédelmi szolgáltatásához. A BitLocker-beállítások a Windows 10/11 végpontvédelem egyik elérhető beállításkategóriái.

Tekintse meg a BitLockerhez elérhető BitLocker-beállításokat az eszközkonfigurációs szabályzat végpontvédelmi profiljaiban.

Tipp

Az Intune egy beépített titkosítási jelentést biztosít, amely részletesen bemutatja az eszközök titkosítási állapotát az összes felügyelt eszközön. Miután az Intune a BitLockerrel titkosít egy Windows-eszközt, a titkosítási jelentés megtekintésekor megtekintheti és kezelheti a BitLocker helyreállítási kulcsait.

A BitLocker fontos információihoz az eszközeiről is hozzáférhet, amint az a Microsoft Entra ID-ban található.

Fontos

A BitLocker engedélyezése előtt ismerje meg és tervezze meg a szervezet igényeinek megfelelő helyreállítási lehetőségeket . További információért kezdje a BitLocker helyreállítási áttekintésével a Windows biztonsági dokumentációjában.

Szerepköralapú hozzáférés-vezérlés a BitLocker kezeléséhez

A BitLocker Intune-beli kezeléséhez a fiókhoz hozzá kell rendelni egy Olyan Szerepköralapú hozzáférés-vezérlési (RBAC) szerepkört, amely tartalmazza a Távoli feladatok engedélyt, és a BitLockerKeys (előzetes verzió) elforgatása (előzetes verzió) jogosultság értéke Igen.

Ezt az engedélyt és jogosultságot hozzáadhatja saját egyéni RBAC-szerepköreihez , vagy használhatja az alábbi beépített RBAC-szerepkörök egyikét, amelyek tartalmazzák ezt a jogosultságot:

- Ügyfélszolgálati operátor

- Végpontbiztonsági rendszergazda

Szabályzat létrehozása és üzembe helyezése

A kívánt szabályzattípus létrehozásához használja az alábbi eljárások egyikét.

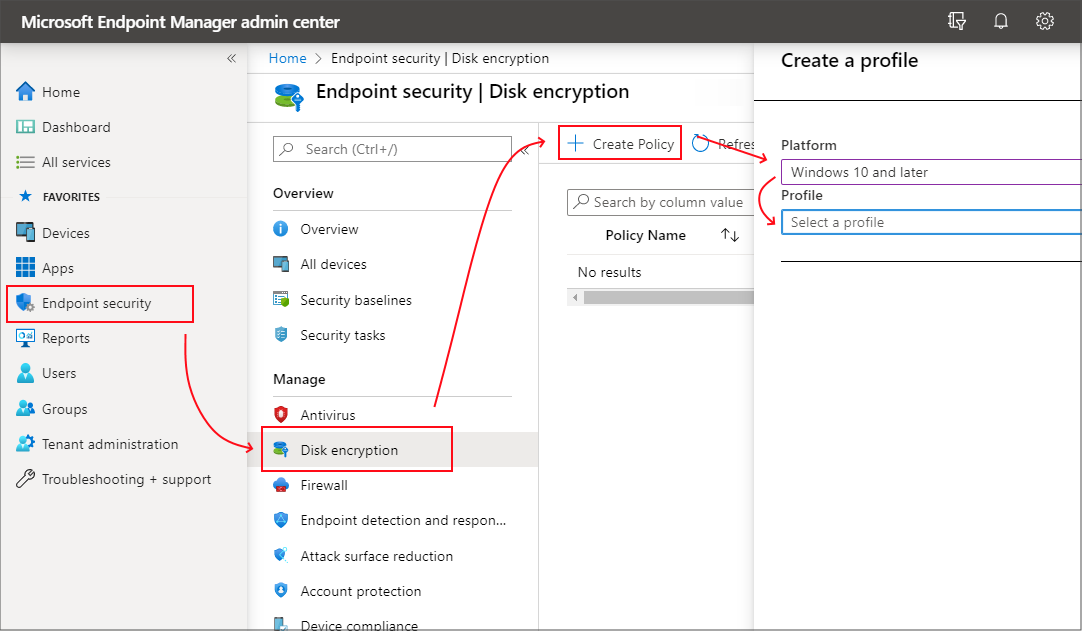

Végpontbiztonsági szabályzat létrehozása a BitLockerhez

Jelentkezzen be a Microsoft Intune Felügyeleti központba.

Válassza a Végpontbiztonság>Lemeztitkosítás>Házirend létrehozása lehetőséget.

Adja meg a következő beállításokat:

- Platform: Windows 10/11

- Profil: BitLocker

A Konfigurációs beállítások lapon konfigurálja a BitLocker beállításait az üzleti igényeinek megfelelően.

Válassza a Tovább gombot.

A Hatókör (Címkék) lapon válassza a Hatókörcímkék kiválasztása lehetőséget a Címkék kiválasztása panel megnyitásához, hogy hatókörcímkéket rendeljen a profilhoz.

A folytatáshoz válassza Tovább lehetőséget.

A Hozzárendelések lapon válassza ki azokat a csoportokat, amelyek megkapják ezt a profilt. További információért a profilok hozzárendeléséről lásd: Felhasználói és eszközprofilok hozzárendelése.

Válassza a Tovább gombot.

Ha végzett, a Felülvizsgálat + létrehozás lapon válassza a Létrehozás elemet. Az új profil megjelenik a listában, amikor kiválasztja a szabályzattípust a létrehozott profil számára.

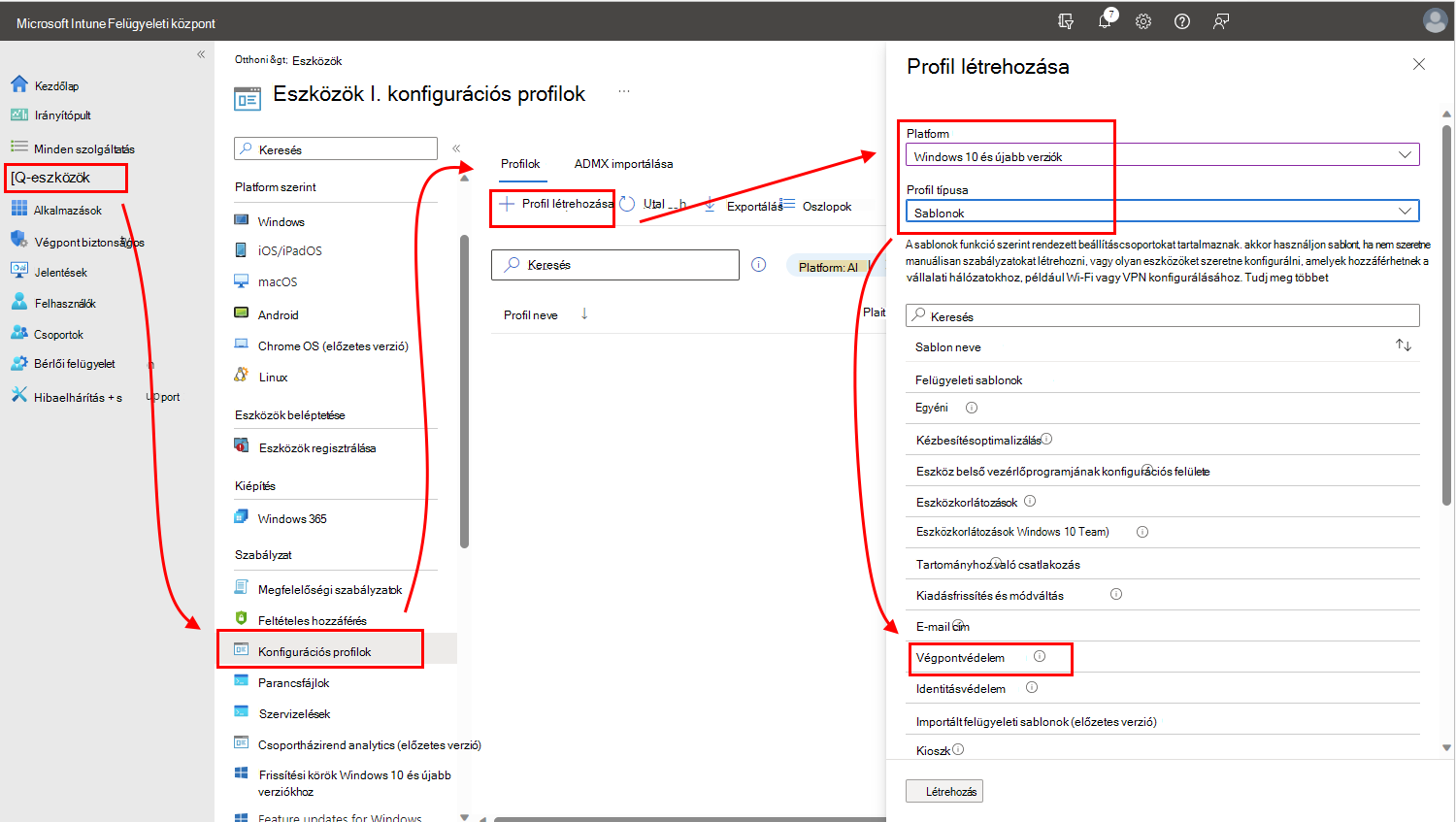

Eszközkonfigurációs profil létrehozása a BitLockerhez

Jelentkezzen be a Microsoft Intune Felügyeleti központba.

Válassza az Eszközök>Eszközök kezeléseEszközkonfiguráció>> Lehetőséget A Szabályzatok lapon válassza a Létrehozás lehetőséget.

Adja meg a következő beállításokat:

- Platform: Windows 10 és újabb

- Profil típusa: Válassza a Sablonok>Végpontvédelem lehetőséget, majd válassza a Létrehozás lehetőséget.

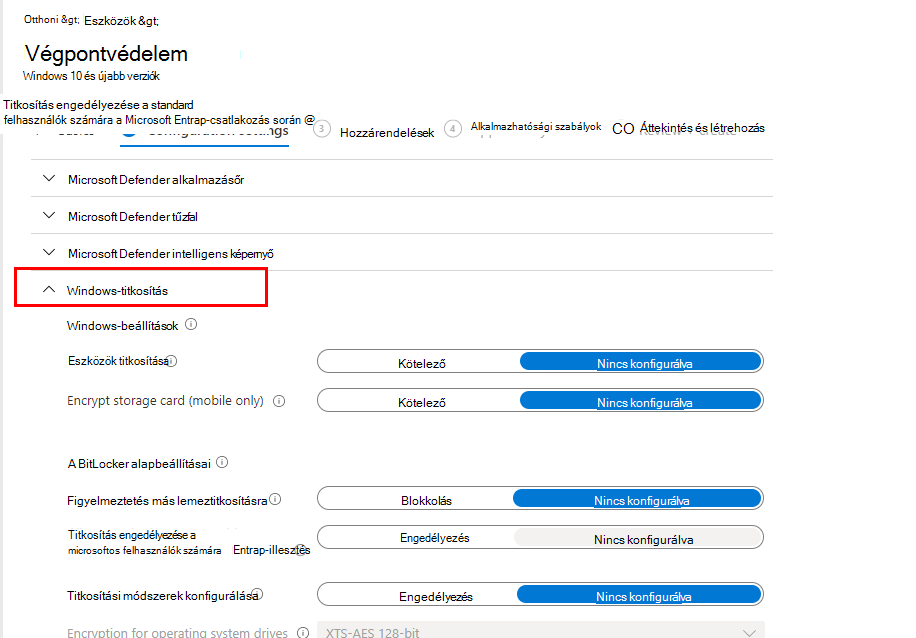

A Konfigurációs beállítások lapon bontsa ki a Windows-titkosítás elemet.

Konfigurálja a BitLocker beállításait az üzleti igényeinek megfelelően.

Ha csendesen szeretné engedélyezni a BitLockert, olvassa el a BitLocker csendes engedélyezése eszközökön című cikket, amely további előfeltételeket és a használni kívánt beállításkonfigurációkat ismerteti.

A folytatáshoz válassza Tovább lehetőséget.

Végezze el a további beállítások konfigurálását, majd mentse a profilt.

A BitLocker kezelése

A következő témák segíthetnek bizonyos feladatok BitLocker-szabályzaton keresztüli kezelésében és a helyreállítási kulcsok kezelésében:

- A BitLocker csendes engedélyezése eszközökön

- Teljes lemez és csak a felhasznált terület titkosítása

- Helyreállítási kulcsok részleteinek megtekintése

- Bérlőhöz csatlakoztatott eszközök helyreállítási kulcsainak megtekintése

- BitLocker helyreállítási kulcsok elforgatása

- Végfelhasználói önkiszolgáló helyreállítási kulcsok felhasználói élménye

A BitLocker-házirendet fogadó eszközökkel kapcsolatos információk megtekintéséhez lásd: Lemeztitkosítás monitorozása.

A BitLocker csendes engedélyezése eszközökön

Beállíthatja, hogy a BitLocker automatikusan és csendesen titkosítsa az eszközöket anélkül, hogy felhasználói felületet ad a végfelhasználónak, még akkor is, ha ez a felhasználó nem helyi rendszergazda az eszközön.

A sikeres működéshez az eszközöknek meg kell felelniük az alábbi eszközfeltételeknek, meg kell kapniuk a BitLocker csendes engedélyezéséhez szükséges megfelelő beállításokat, és nem rendelkezhetnek olyan beállításokkal, amelyekhez TPM indítási PIN-kód vagy kulcs szükséges. Az indítási PIN-kód vagy kulcs használata nem kompatibilis a csendes titkosítással, mivel felhasználói beavatkozást igényel.

Eszköz előfeltételei

Az eszköznek meg kell felelnie a következő feltételeknek ahhoz, hogy jogosult legyen a BitLocker csendes engedélyezésére:

- Ha a végfelhasználók rendszergazdaként jelentkeznek be az eszközökre, az eszköznek a Windows 10 1803-as vagy újabb verzióját vagy a Windows 11-et kell futtatnia.

- Ha a végfelhasználók Standard felhasználókként jelentkeznek be az eszközökre, az eszköznek a Windows 10 1809-es vagy újabb verzióját vagy a Windows 11-et kell futtatnia.

- Az eszköznek a Microsoft Entra-hoz vagy a Hibrid Microsoft Entra-hoz kell csatlakoznia.

- Az eszköznek legalább TPM-et (platformmegbízhatósági modul) 1.2-t kell tartalmaznia.

- A BIOS módnak csak natív UEFI-ra kell állítania.

A BitLocker csendes engedélyezéséhez szükséges beállítások

A BitLocker csendes engedélyezéséhez használt szabályzat típusától függően konfigurálja az alábbi beállításokat. Mindkét módszer Windows rendszerű eszközökön windowsos titkosítási CSP-n keresztül kezeli a BitLockert.

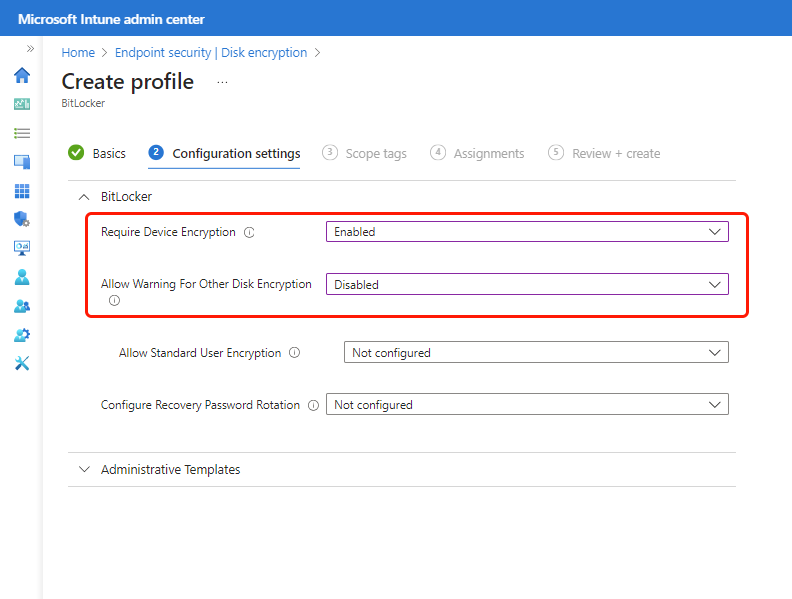

Végpontbiztonság Lemeztitkosítási szabályzat – Konfigurálja a következő beállításokat a BitLocker-profilban:

- Eszköztitkosítás megkövetelése = Engedélyezve

- Figyelmeztetés engedélyezése más lemeztitkosítás = eseténFogyatékos

A két kötelező beállítás mellett fontolja meg a helyreállítási jelszó rotálásának konfigurálását is.

Eszközkonfiguráció Végpontvédelmi szabályzat – Konfigurálja a következő beállításokat az Endpoint Protection-sablonban vagy egy egyéni beállításprofilban :

- Figyelmeztetés más lemeztitkosításra = Blokk.

- Titkosítás engedélyezése a standard felhasználók számára a Microsoft Entra-csatlakozás = soránEnged

- A helyreállítási kulcs = felhasználó által történő létrehozása256 bites helyreállítási kulcs engedélyezése vagy letiltása

- Helyreállítási jelszó = felhasználó által történő létrehozása48 jegyű helyreállítási jelszó engedélyezése vagy megkövetelése

TPM indítási PIN-kódja vagy kulcsa

Az eszköz nem állítható be úgy, hogy indítási PIN-kódot vagy indítási kulcsot igényeljen.

Ha egy eszközön TPM-indítási PIN-kódra vagy indítási kulcsra van szükség, a BitLocker nem tud csendesen engedélyezni az eszközön, és ehelyett a végfelhasználó beavatkozását igényli. A TPM indítási PIN-kódjának vagy kulcsának konfigurálására szolgáló beállítások az endpoint protection sablonban és a BitLocker-szabályzatban is elérhetők. Alapértelmezés szerint ezek a szabályzatok nem konfigurálják ezeket a beállításokat.

Az egyes profiltípusokra vonatkozó beállítások a következők:

Végponti biztonsági lemeztitkosítási házirend – A TPM-beállítások csak a Felügyeleti sablonok kategória kibontása után jelennek meg, majd a Windows-összetevők BitLocker meghajtótitkosítás >> operációsrendszer-meghajtók szakasz További hitelesítés megkövetelése indításkor beállításánál engedélyezze a beállítást. Ha konfigurálva van, a következő TPM-beállítások érhetők el:

TPM-indítási kulcs és PIN-kód konfigurálása – Konfigurálja ezt úgy, hogy ne engedélyezze az indítási kulcsot és a PIN-kódot a TPM-hez

TPM indítási PIN-kód konfigurálása – Konfigurálja ezt úgy, hogy ne engedélyezze az indítási PIN-kódot a TPM-hez

A TPM indításának konfigurálása – Ezt a TPM engedélyezése vagy A TPM megkövetelése beállítással konfigurálhatja

A TPM indítási kulcsának konfigurálása – Konfigurálja ezt úgy, hogy ne engedélyezze az indítási kulcsot a TPM-ben

Eszközkonfigurációs szabályzat – Az endpoint protection sablonban a következő beállítások találhatók a Windows Titkosítás kategóriájában:

- Kompatibilis TPM-indítás – Konfigurálja a TPM engedélyezése vagy a TPM megkövetelése beállítással

- Kompatibilis TPM indítási PIN-kód – Konfigurálja ezt úgy, hogy ne engedélyezze az indítási PIN-kódot a TPM-hez

- Kompatibilis TPM-indítási kulcs – Konfigurálja ezt úgy, hogy ne engedélyezze az indítási kulcsot a TPM-ben

- Kompatibilis TPM-indítókulcs és PIN-kód – Konfigurálja ezt úgy, hogy ne engedélyezze az indítási kulcsot és a PIN-kódot a TPM-hez

Figyelmeztetés

Bár sem a végpontbiztonsági, sem az eszközkonfigurációs házirendek nem konfigurálják alapértelmezés szerint a TPM-beállításokat, a Végponthoz készült Microsoft Defender biztonsági alapkonfigurációjának egyes verziói alapértelmezés szerint a kompatibilis TPM indítási PIN-kódját és a kompatibilis TPM indítási kulcsot is konfigurálják. Ezek a konfigurációk blokkolhatják a BitLocker csendes engedélyezését.

Ha ezt az alapkonfigurációt olyan eszközökön helyezi üzembe, amelyeken csendesen engedélyezni szeretné a BitLockert, tekintse át az alapkonfigurációkat a lehetséges ütközések megtekintéséhez. Az ütközések eltávolításához konfigurálja újra az alapkonfigurációk beállításait az ütközés eltávolításához, vagy távolítsa el a megfelelő eszközöket az alapkonfigurációs példányok fogadásából, amelyek olyan TPM-beállításokat konfigurálnak, amelyek blokkolják a BitLocker csendes engedélyezését.

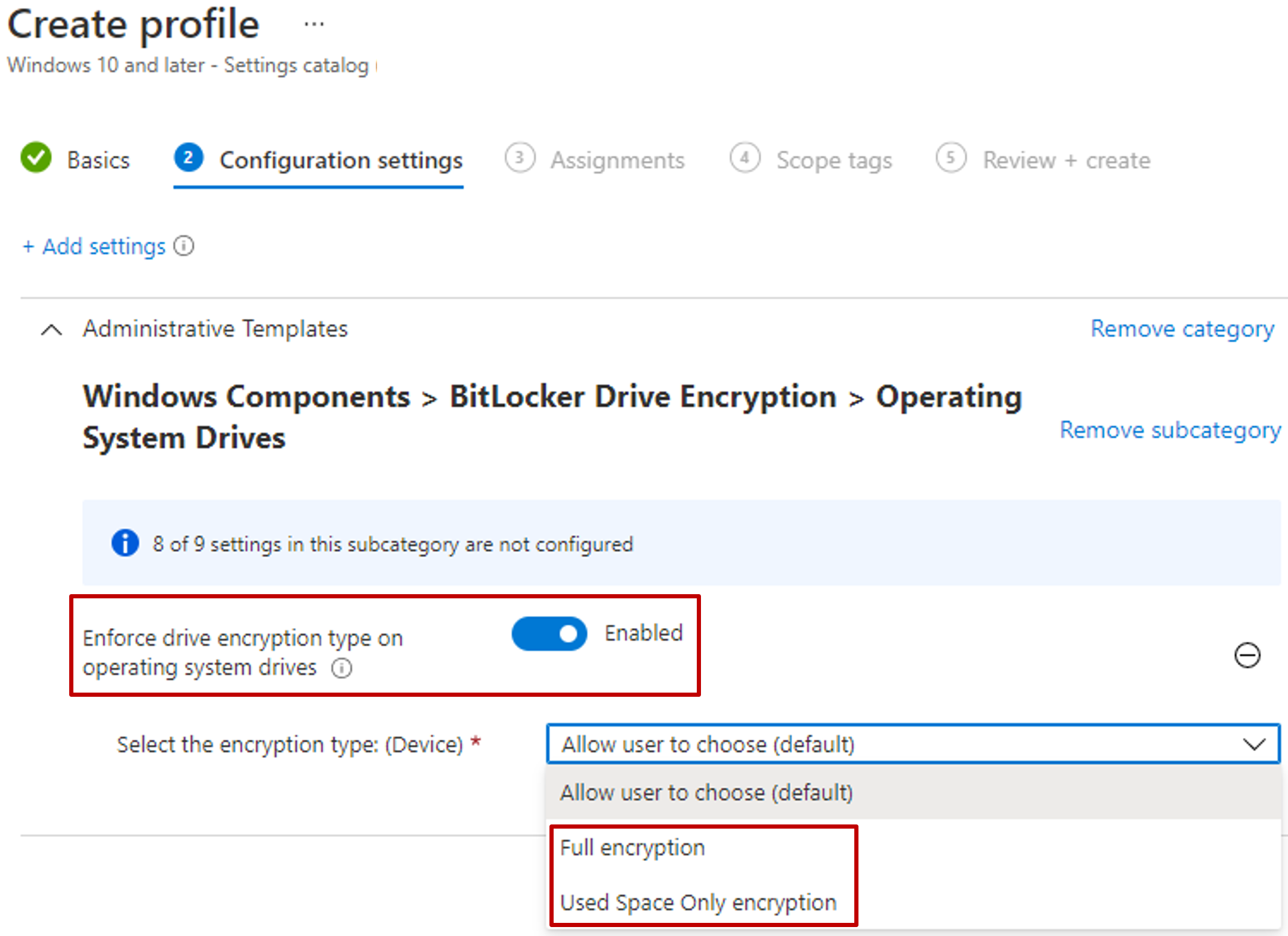

Teljes lemez és csak a felhasznált terület titkosítása

Három beállítás határozza meg, hogy az operációsrendszer-meghajtó csak a felhasznált terület titkosításával vagy teljes lemeztitkosítással legyen-e titkosítva:

- Az eszköz hardvere alkalmas-e a modern készenléti üzemmódra

- Konfigurálva lett-e a csendes engedélyezés a BitLockerhez

- ('Warning for other disk encryption' = Block or 'Hide prompt about third-party encryption' = Yes)

- A SystemDrivesEncryptionType konfigurációja

- (Meghajtótitkosítási típus kényszerítése operációsrendszer-meghajtókon)

Feltételezve, hogy a SystemDrivesEncryptionType nincs konfigurálva, a következő viselkedés várható. Ha a csendes engedélyezés egy modern készenléti eszközön van konfigurálva, az operációs rendszer meghajtója csak a felhasznált terület titkosításával lesz titkosítva. Ha a csendes engedélyezés olyan eszközön van konfigurálva, amely nem alkalmas a modern készenlétre, az operációs rendszer meghajtója teljes lemeztitkosítással van titkosítva. Az eredmény ugyanaz, akár a BitLocker végpontvédelmi lemeztitkosítási szabályzatát , akár a BitLocker végpontvédelmi eszközkonfigurációs profilját használja. Ha más végponti állapotra van szükség, a titkosítás típusa a SystemDrivesEncryptionType beállításkatalógussal történő konfigurálásával szabályozható.

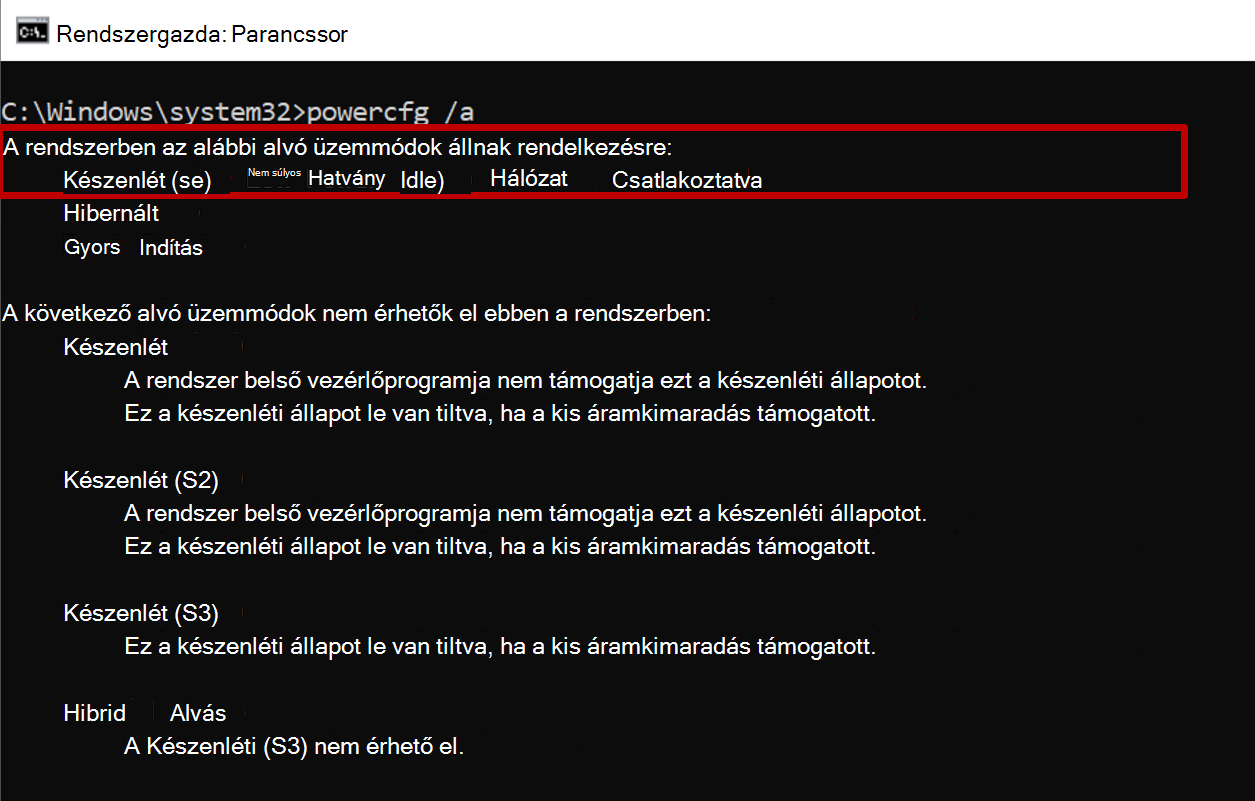

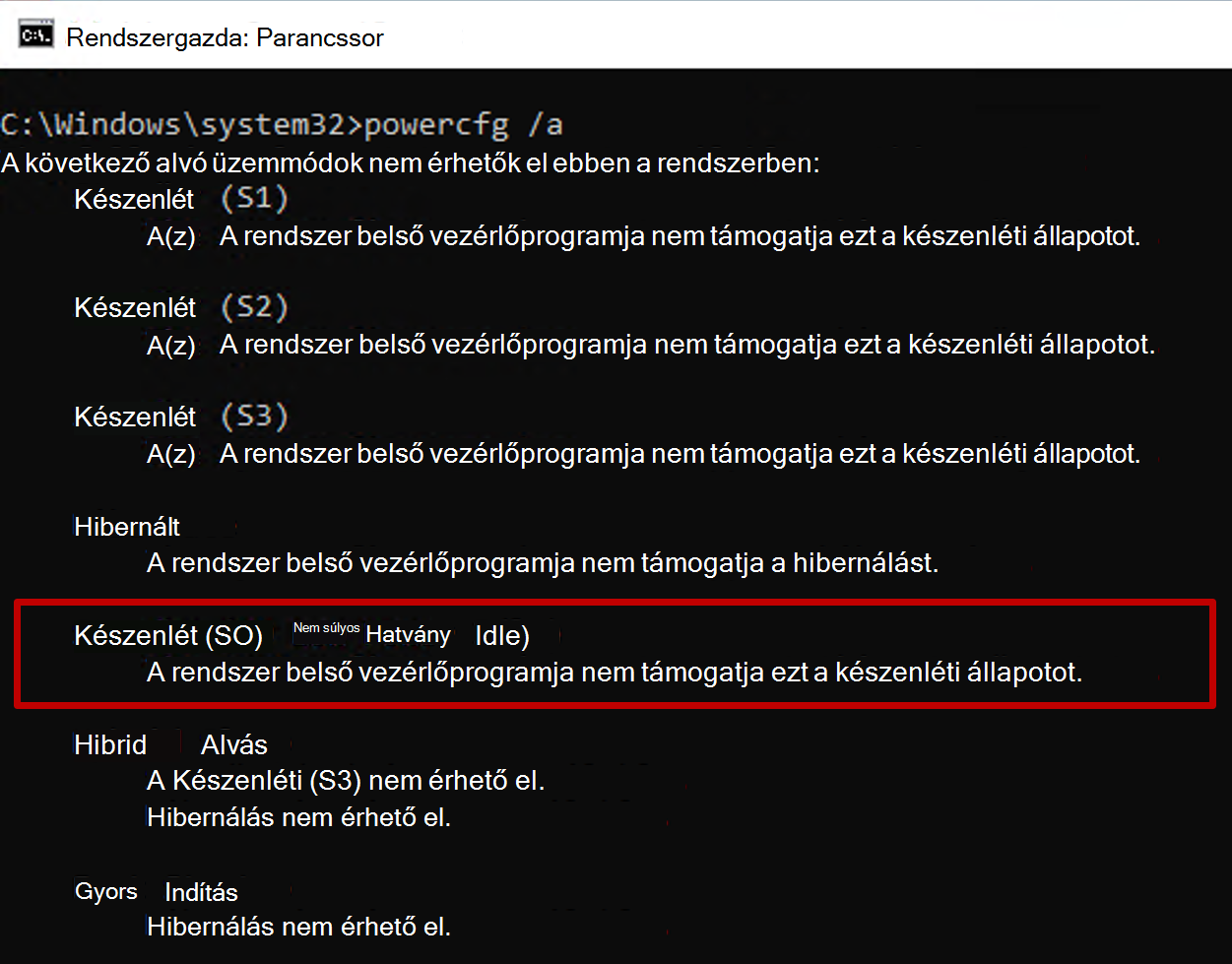

Annak ellenőrzéséhez, hogy a hardver alkalmas-e a modern készenléti üzemmódra, futtassa a következő parancsot egy parancssorból:

powercfg /a

Ha az eszköz támogatja a modern készenléti állapotot, azt mutatja, hogy a készenléti (S0 alacsony energiaigényű) hálózat csatlakoztatva van

Ha az eszköz nem támogatja a modern készenléti állapotot, például egy virtuális gépet, az azt mutatja, hogy a készenléti (S0 alacsony kihasználtságú) hálózati kapcsolat nem támogatott

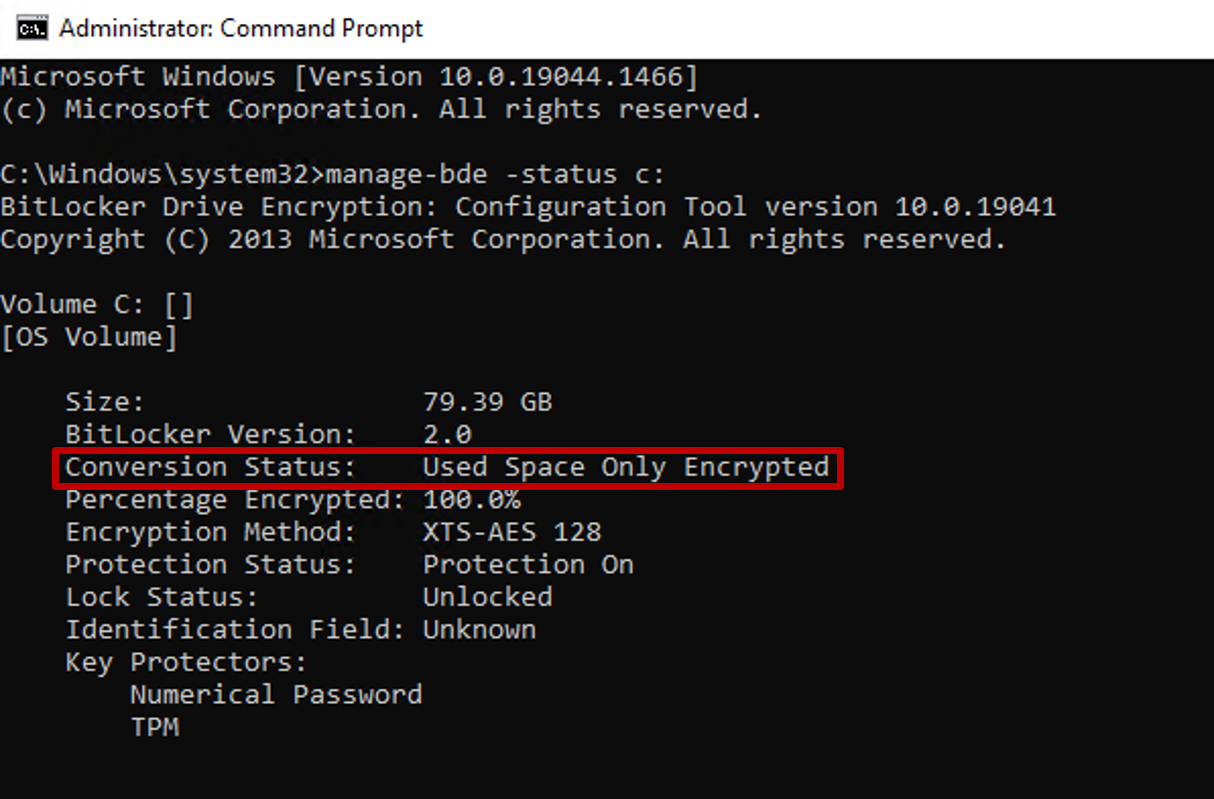

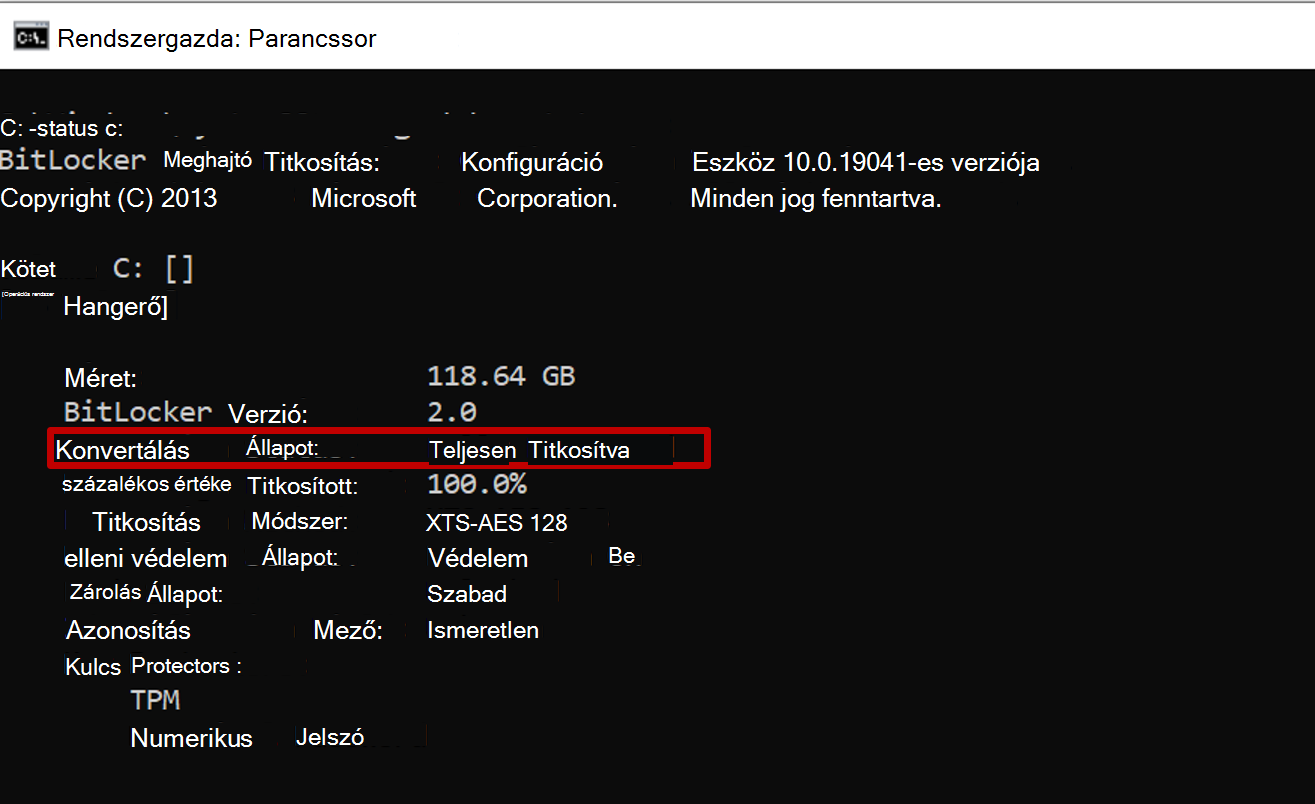

A titkosítás típusának ellenőrzéséhez futtassa a következő parancsot egy rendszergazdai jogosultságú parancssorból:

manage-bde -status c:

A "Konvertálás állapota" mező a titkosítás típusát a Csak a felhasznált területtel titkosított vagy a Teljes mértékben titkosított értékként jeleníti meg.

Ha módosítani szeretné a lemeztitkosítás típusát a teljes lemeztitkosítás és a csak a felhasznált terület titkosítása között, használja a Meghajtótitkosítási típus kényszerítése az operációsrendszer-meghajtókon beállítást a beállításkatalógusban.

Helyreállítási kulcsok részleteinek megtekintése

Az Intune hozzáférést biztosít a BitLockerHez készült Microsoft Entra csomóponthoz, így a Microsoft Intune Felügyeleti központban megtekintheti a Windows 10/11-es eszközök BitLocker-kulcsazonosítóit és helyreállítási kulcsait. A helyreállítási kulcsok megtekintésének támogatása a bérlőhöz csatlakoztatott eszközökre is kiterjedhet.

Ahhoz, hogy elérhető legyen, az eszköz kulcsait a Microsoft Entra-nak kell elérhetővé tenni.

Jelentkezzen be a Microsoft Intune Felügyeleti központba.

Válassza az Eszközök>Minden eszköz lehetőséget.

Válasszon ki egy eszközt a listából, majd a Monitorozás területen válassza a Helyreállítási kulcsok lehetőséget.

Kattintson a Helyreállítási kulcs megjelenítése elemre. Ha ezt a lehetőséget választja, létrejön egy naplóbejegyzés a KeyManagement tevékenység alatt.

Ha kulcsok érhetők el a Microsoft Entra-ban, a következő információk érhetők el:

- BitLocker-kulcsazonosító

- BitLocker helyreállítási kulcs

- Meghajtó típusa

Ha a kulcsok nem a Microsoft Entra-ban találhatók, az Intune a Nem található BitLocker kulcsot jeleníti meg az eszközhöz.

Megjegyzés:

A Microsoft Entra ID jelenleg eszközönként legfeljebb 200 BitLocker helyreállítási kulcsot támogat. Ha eléri ezt a korlátot, a csendes titkosítás meghiúsul a helyreállítási kulcsok sikertelen biztonsági mentése miatt, mielőtt elkezdené a titkosítást az eszközön.

A BitLockerre vonatkozó információk a BitLocker konfigurációs szolgáltatójának (CSP) használatával szerezhetők be. A BitLocker CSP a Windows 10 1703-es és újabb verzióiban, a Windows 10 Pro 1809-es és újabb verzióiban, valamint a Windows 11-ben támogatott.

A rendszergazdáknak adott engedéllyel kell rendelkezniük a Microsoft Entra-azonosítón belül ahhoz, hogy láthassák az eszköz BitLocker helyreállítási kulcsait: microsoft.directory/bitlockerKeys/key/read. A Microsoft Entra-azonosítón belül vannak olyan szerepkörök, amelyek ehhez az engedélyhez tartoznak, például a felhőeszköz-rendszergazda, a segélyszolgálat rendszergazdája stb. További információ arról, hogy mely Microsoft Entra-szerepkörök rendelkeznek a megfelelő engedélyekkel: A Microsoft Entra beépített szerepkörei.

Minden BitLocker helyreállítási kulcshoz való hozzáférés naplózásra kerül. További információ az auditnapló-bejegyzésekről: Az Azure Portal auditnaplói.

Megjegyzés:

Ha törli egy BitLocker által védett Microsoft Entra-csatlakoztatott eszköz Intune-objektumát, a törlés intune-eszközszinkronizálást vált ki, és eltávolítja az operációsrendszer-kötet kulcsvédőit. A kulcsvédő eltávolítása felfüggesztve hagyja a BitLockert a köteten. Erre azért van szükség, mert a Microsoft Entra-hoz csatlakoztatott eszközök BitLocker helyreállítási információi a Microsoft Entra számítógép-objektumhoz vannak csatolva, és a törléssel előfordulhat, hogy a BitLocker helyreállítási eseményei nem állíthatók helyre.

Bérlőhöz csatlakoztatott eszközök helyreállítási kulcsainak megtekintése

A bérlő csatolási forgatókönyvének konfigurálásakor a Microsoft Intune képes megjeleníteni a bérlőhöz csatlakoztatott eszközök helyreállítási kulcsának adatait.

A bérlőhöz csatlakoztatott eszközök helyreállítási kulcsainak megjelenítésének támogatásához a Configuration Manager-helyeknek a 2107-es vagy újabb verziót kell futtatniuk. A 2107-et futtató webhelyek esetében telepítenie kell egy kumulatív frissítést a Microsoft Entra-hoz csatlakoztatott eszközök támogatásához: Lásd: KB11121541.

A helyreállítási kulcsok megtekintéséhez az Intune-fióknak rendelkeznie kell a BitLocker-kulcsok megtekintéséhez szükséges Intune RBAC-engedélyekkel, és társítva kell lennie egy helyszíni felhasználóval, amely rendelkezik a Gyűjteményszerepkör Configuration Manageréhez kapcsolódó engedélyekkel, olvasási engedéllyel > BitLocker helyreállítási kulcs olvasása engedéllyel. További információ: Szerepköralapú felügyelet konfigurálása a Configuration Managerhez.

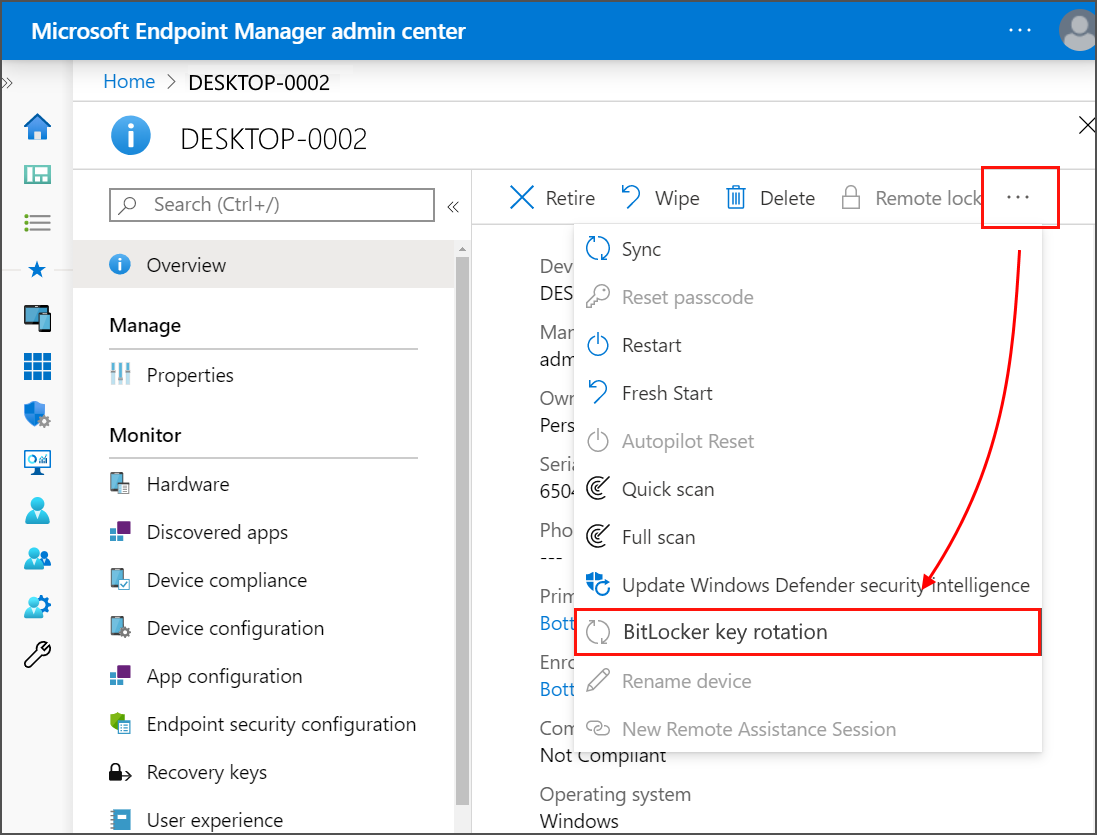

BitLocker helyreállítási kulcsok elforgatása

Az Intune eszközműveletével távolról elforgathatja a Windows 10 1909-es vagy újabb verzióját és a Windows 11-et futtató eszközök BitLocker helyreállítási kulcsát.

Előfeltételek

A BitLocker helyreállítási kulcs rotálásának támogatásához az eszközöknek meg kell felelniük a következő előfeltételeknek:

Az eszközöknek a Windows 10 1909-es vagy újabb verzióját vagy a Windows 11-et kell futtatniuk

A Microsoft Entra-hoz csatlakoztatott és a Microsoft Entra hibrid csatlakoztatott eszközöknek támogatniuk kell a kulcsrotálást a BitLocker-szabályzatkonfiguráción keresztül:

- Ügyfélalapú helyreállítási jelszórotálás a Microsoft Entra-hoz csatlakoztatott eszközökön történő rotálás engedélyezéséhez vagy a Rotáció engedélyezése a Microsoft Entra ID-n és a Microsoft Entra-hoz csatlakoztatott hibrid csatlakoztatott eszközökön

- A BitLocker helyreállítási adatainak mentése a Microsoft Entra-azonosítóbaengedélyezve

- A Helyreállítási adatok tárolása a Microsoft Entra-azonosítóban a BitLocker kötelezőként való engedélyezése előtt

A BitLocker üzemelő példányaival és követelményeivel kapcsolatos információkért tekintse meg a BitLocker üzembehelyezési összehasonlítási diagramot.

A BitLocker helyreállítási kulcsának elforgatása

Jelentkezzen be a Microsoft Intune Felügyeleti központba.

Válassza az Eszközök>Minden eszköz lehetőséget.

A felügyelt eszközök listájában válasszon ki egy eszközt, majd válassza a BitLocker kulcsrotálási eszköz távoli műveletét. Ha ez a lehetőség elérhető, de nem látható, válassza a három pontot (...), majd a BitLocker kulcsrotálást.

Az eszköz Áttekintés lapján válassza a BitLocker kulcsrotálást. Ha nem látja ezt a lehetőséget, válassza a három pontot (...) az összes beállítás megjelenítéséhez, majd válassza a BitLocker billentyűrotálás eszköz távoli műveletét.

Önkiszolgáló helyreállítási kulcsok

Annak érdekében, hogy a végfelhasználók a vállalati segélyszolgálat meghívása nélkül is megkaphassák helyreállítási kulcsaikat, az Intune engedélyezte az önkiszolgáló forgatókönyveket a végfelhasználó számára a Vállalati portál alkalmazáson keresztül.

Bár az Intune segít konfigurálni a szabályzatot a BitLocker helyreállítási kulcsainak meghatározásához, ezek a kulcsok az Entra-azonosítóban vannak tárolva. Ezek az Entra-azonosítón belüli képességek, amelyek a végfelhasználók számára az önkiszolgáló BitLocker helyreállítási kulcshoz való hozzáféréssel együtt használhatók.

Bérlőszintű váltógomb a nem rendszergazdai felhasználók helyreállítási kulcshoz való hozzáférésének megakadályozásához: Ez a beállítás határozza meg, hogy a felhasználók képesek-e önkiszolgáló módon helyreállítani a BitLocker-kulcs(oka)t. Az alapértelmezett érték a "Nem", amely lehetővé teszi, hogy minden felhasználó helyreállítsa a BitLocker-kulcs(oka)t. Az "Igen" azt korlátozza, hogy a nem rendszergazda felhasználók láthassák a saját eszközeik BitLocker-kulcsait, ha vannak ilyenek. További információ erről a vezérlőről az Entra ID-ban.

Helyreállítási kulcs elérésének naplózása: Az Entra ID portálon található auditnaplók a bérlőn belüli tevékenységek előzményeit mutatják be. A Vállalati portál webhelyén keresztül elért felhasználói helyreállítási kulcsok a Kulcskezelés kategóriában a "BitLocker-kulcs olvasása" tevékenységtípusként lesznek naplózva az auditnaplókban. A rendszer naplózza a felhasználó egyszerű felhasználónevét és további adatait, például a kulcsazonosítót is. További információ az Entra-azonosító auditnaplóiról.

Az Entra feltételes hozzáférési szabályzata megköveteli, hogy egy megfelelő eszköz hozzáférjen a BitLocker helyreállítási kulcsához: Feltételes hozzáférési szabályzattal (CA) korlátozhatja bizonyos vállalati erőforrásokhoz való hozzáférést, ha egy eszköz nem felel meg a "Megfelelő eszköz megkövetelése" beállításnak. Ha ez be van állítva a szervezeten belül, és egy eszköz nem felel meg az Intune megfelelőségi szabályzatában konfigurált megfelelőségi követelményeknek, akkor az eszköz nem használható a BitLocker helyreállítási kulcs eléréséhez, mivel az olyan vállalati erőforrásnak minősül, amelyet a hitelesítésszolgáltató vezérel.

Következő lépések

- FileVault-szabályzat kezelése

- Lemeztitkosítás monitorozása

- A BitLocker-szabályzat hibaelhárítása

- A BitLocker-szabályzatok Intune-nal való kényszerítésével kapcsolatos ismert problémák

- BitLocker-felügyelet nagyvállalatoknak a Windows biztonsági dokumentációjában

- Önkiszolgáló forgatókönyvek a végfelhasználó számára a Céges portál alkalmazáson keresztül

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: