Jogkivonat-lopás forgatókönyve

Ez a cikk és a hozzá tartozó döntési fa útmutatást nyújt a biztonsági elemzők és incidens válaszadók számára a jogkivonat-lopási támadások azonosításához és kivizsgálásához egy szervezetben. Ahogy a szervezetek növelik a biztonsági helyzetüket, a fenyegetést növelő szereplők kifinomultabb technikákat használnak az erőforrások veszélyeztetéséhez. Gyors válaszra van szükség a jogkivonat-lopási támadásokból eredő károk kivizsgálásához, megfékezéséhez és elhárításához.

Jogkivonat-lopási támadás akkor fordul elő, ha a fenyegetést okozó szereplők feltörik és visszajátszják a felhasználónak kibocsátott jogkivonatokat, még akkor is, ha az adott felhasználó többtényezős hitelesítéssel rendelkezik. Mivel a hitelesítési követelmények teljesülnek, a fenyegetéselkülönítő hozzáférést kap a szervezeti erőforrásokhoz az ellopott jogkivonat használatával.

További információ:

Előfeltételek

- Hozzáférés a Microsoft Entra-azonosítóhoz (korábbi nevén Azure AD-hez) bejelentkezési és naplózási naplókhoz a felhasználók és a szolgáltatásnevek számára

- Az alábbi Microsoft Entra-szerepkörök egyikével rendelkező fiók:

- Biztonsági rendszergazda

- Globális rendszergazda

- Biztonsági olvasó

- Globális olvasó

- Biztonsági operátor

Ajánlások

Bár nem kötelező, a következőket javasoljuk:

- A speciális vadászati funkció engedélyezése és az eseményadatok utolsó hét napjának elérése

- Csatlakozás Office 365–Felhőhöz készült Microsoft Defender Apps útmutatást nyújt Felhőhöz készült Microsoft Defender-alkalmazások meglévő Microsoft 365-fiókjához való csatlakoztatásához az alkalmazás-összekötő API használatával.

- További jelek elérése az egyesített hozzáférési naplóhoz

- Az Office 365-ben található törvényszéki összetevők és hol találhatók, magyarázatokkal és tippekkel szolgálnak a nyomozók számára, hogy megtudják, milyen adatok állnak rendelkezésre és melyik portálon.

- A Microsoft Entra ID prémium szintű kockázatészlelései a Microsoft Entra ID P2- és E5-licencekben részletesebb vizsgálati eseményindítókat és utasításokat tesznek lehetővé

- A további jelek eléréséhez használjon felügyelt hitelesítési konfigurációt jelszókivonat-szinkronizálással (PHS) nem összevontan

Követelmények

SIEM konfigurálása

A biztonsági információk és az eseménykezelési (SIEM) eszközök, például a Microsoft Sentinel központi naplózási láthatóságot biztosítanak. Konfigurálja a SIEM-et a következő kockázati események betöltésére:

- Bejelentkezési naplók és naplózási naplók

- A Microsoft Sentinel integrációja (előzetes verzió) azt ismerteti, hogyan integrálható Felhőhöz készült Microsoft Defender-alkalmazások a Microsoft Sentinelrel (skálázható, natív felhőbeli SIEM és SOAR) a riasztások és felderítési adatok központosított figyelése érdekében.

- Office-bejelentkezési naplók és auditnaplók

- Releváns riasztások konfigurálása

További információ:

Konfigurálja a Microsoft Sentinel (vagy harmadik féltől származó SIEM) szabályokat a fenyegetésészleléshez és a reagáláshoz a fenyegetések észlelésére vonatkozó útmutatót követve.

További információ:

- Állítson be Microsoft Entra ID-védelem riasztásokat. Útmutató: A kockázati adatok exportálása azt ismerteti, hogyan tárolhatók hosszabb ideig az adatok a Microsoft Entra-azonosító diagnosztikai beállításainak módosításával a RiskyUsers, a UserRiskEvents, a RiskyServicePrincipals és a ServicePrincipalRiskEvents adatok Log Analytics-munkaterületre történő küldéséhez, az adatok tárfiókba való archiválásához, az adatok eseményközpontba való továbbításához vagy egy partnermegoldásnak való adatküldéshez.

SIEM integrálása Felhőhöz készült Microsoft Defender-alkalmazásokkal

Felhőhöz készült Microsoft Defender Alkalmazások és a Microsoft Sentinel alapértelmezés szerint csatlakoztatva vannak. Ha nem használja a Microsoft Sentinelt, csatlakoztassa a SIEM-et a Felhőhöz készült Microsoft Defender-alkalmazásokhoz, amely támogatja a Microsoft Sentinelt, az ArcSightot a nyílt szöveg alapján, valamint az általános általános eseményformátumot (CEF).

További információ:

SIEM integrálása a Microsoft Graph API-val

Csatlakozás SIEM-et a Microsoft Graph Biztonsági API.

- Támogatott integrációs lehetőségek – kód írásával összekapcsolhatja az alkalmazást az elemzések kinyeréséhez. A Microsoft Graph biztonsági API áttekintése ismerteti a főbb funkciókat, és kódmintákat biztosít.

- Natív integrációk és összekötők – Microsoft-partnerek által készített

- Csatlakozás ors – az API-hoz SIEM-megoldások, biztonsági vezénylési automatizált válasz (SOAR), incidenskövetés és szolgáltatáskezelés (ITSM), jelentéskészítés stb.

- A Microsoft összekötőinek listája a Microsoft Graph Biztonsági API való kapcsolódási lehetőségeket ismerteti.

Vizsgálatok

Az eseményindítókról, a vizsgálati ellenőrzőlistákról és egyebekről a következő szakaszokban olvashat bővebben. A jogkivonat-lopási munkafolyamat döntési fájával segíthet a vizsgálatban és a döntéshozatalban.

Vizsgálati eseményindítók

Minden szervezet tipikus és atipikus forgatókönyvekkel rendelkezik. A következő vizsgálati ellenőrzőlistával meghatározhatja az eseményindítókat vagy a szokatlan tevékenységeket:

- Identitások

- Bejelentkezési naplók

- Naplók

- Office-app

- Érintett felhasználókhoz társított eszközök

Ha ezek a felhasználói tevékenységek érvényesek, akkor nem történik szabálysértés. Ha nem ellenőrizhetők érvényesen, feltételezze a jogsértést, és folytassa az enyhítő műveletekkel. A jogkivonat-lopási kísérletek észleléséhez keresse meg és vizsgálja meg az eseménytípusokat a Microsoft Sentinel portálon vagy egy SIEM-ben.

További információ:

Győződjön meg arról, hogy a következő eseményekről kap riasztásokat, amelyek tokenlopásos támadást jelezhetnek:

A Microsoft Entra ID-védelem szolgáltatás a következő eseményindítókkal rendelkezik:

Rendellenes jogkivonat (offline észlelés) – az észlelt atipikus tokenjellemzők, vagy ismeretlen helyről használt jogkivonat. A viselkedést észlelő algoritmusok Microsoft Entra-azonosítóból származó adatokat használnak Microsoft 365-tulajdonságokkal. Ez az észlelés azt jelzi, hogy a támadó újrafedi-e a jogkivonatot.

Ismeretlen bejelentkezési tulajdonságok – a bejelentkezés rendellenes a bejelentkezési előzményekhez képest. Ez az esemény akkor fordul elő, ha a felhasználói bejelentkezési tulajdonságok ismeretlenek.

Ismeretlen bejelentkezés – nem interaktív bejelentkezés történik. Növelje az ismeretlen bejelentkezések vizsgálatát, különösen akkor, ha gyanús eszközökkel észlelik. Javasoljuk, hogy azonnal figyeljen a nem interaktív bejelentkezések észlelésére.

Elsődleges frissítési jogkivonat (PRT) elérése – Windows 10-ben és 11-ben Végponthoz készült Microsoft Defender észleli a PRT-hez és a kapcsolódó összetevőkhöz való gyanús hozzáférést. Az észlelések bekerülnek a Microsoft Entra kockázati pontszámába, amely szabályozza az erőforrások feltételes hozzáférését. Ez az észlelés alacsony kötetű és ritkán észlelhető.

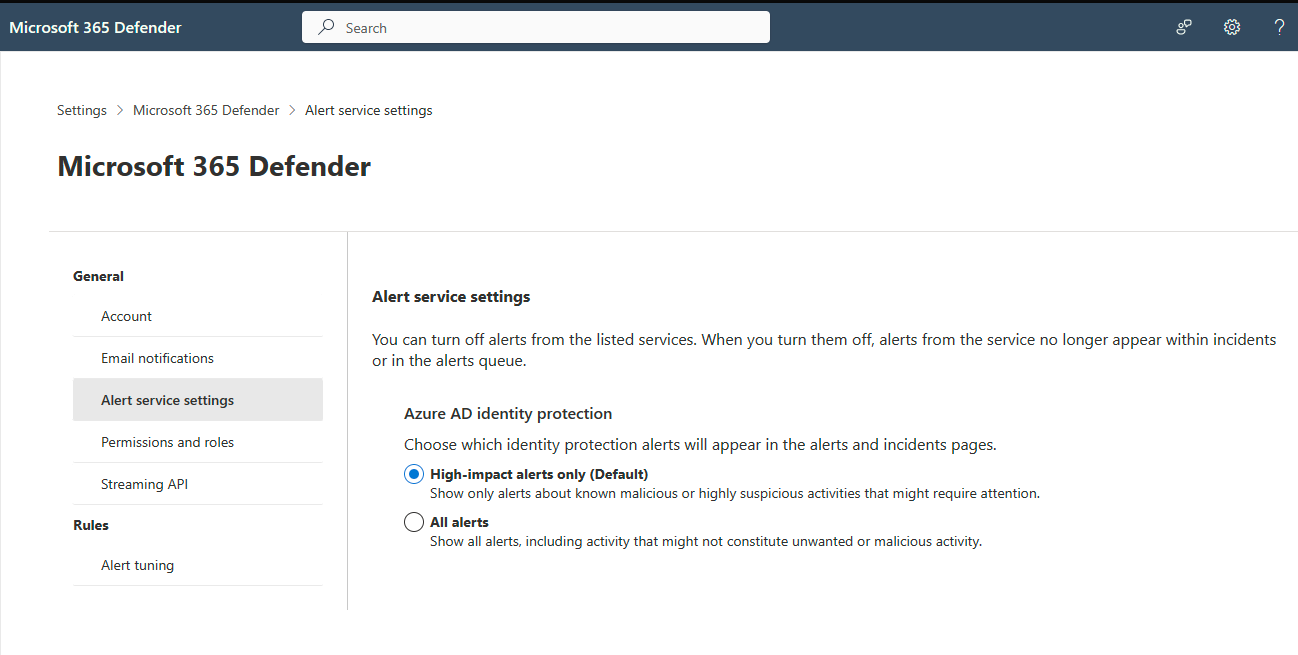

Microsoft Defender XDR-észlelések – integrálja a Microsoft Entra ID-védelem és a Microsoft Defender XDR-t az észlelések egy portálon való megtekintéséhez.

- Alapértelmezés szerint a biztonsági műveleti központ (SOC) legfontosabb riasztásai engedélyezve vannak. Az összes Microsoft Entra IP-kockázatészlelés esetén, vagy az integráció kikapcsolásához végezze el a Microsoft Defender XDR riasztási szolgáltatás beállításának módosítását.

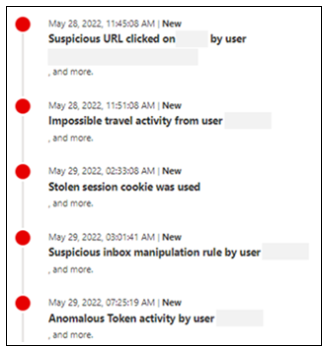

Gyanús URL-címek – előfordulhat, hogy egy felhasználó adathalász e-mail-hivatkozásra kattintott. A gyanús e-mail lehet egy támadó-in-the-middle (AiTM) adathalász készlet és a támadás kezdete.

Egyéb gyanús viselkedések – A Microsoft 365 Defender speciális vadászriasztási bizonyítékai és riasztási táblái tokenlopásra utaló műveleteket mutatnak. Tekintse át a naplókat a következő meghatározásához:

- Tömeges fájlletöltés felhasználó által

- Szokatlan fájlletöltés egy felhasználótól

- Többtényezős hitelesítés vagy jelszó nélküli hitelesítő adatok hozzáadása egy fiókhoz

- Postaláda-továbbítási szabályok hozzáadva vagy szerkesztve

A vizsgálat indítása

Kezdés előtt: Végezze el és engedélyezze az előfeltételeket. Emellett ez a forgatókönyv feltételezi, hogy a Microsoft ügyfelei és a vizsgálati csapatok nem rendelkeznek a Microsoft 365 E5 vagy a Microsoft Entra ID P2 licenccsomagjával. Ezért jegyezze fel a megadott automatizálási útmutatást.

Ebben a vizsgálatban feltételezzük, hogy a következő lehetséges jogkivonat-lopási kompromisszumra utal:

- Felhasználói jelentés

- Példa a Microsoft Entra bejelentkezési naplóira

- Microsoft Entra ID-védelem észlelés

Vizsgálati ellenőrzőlista

A tipikus forgatókönyvek ismeretében határozza meg az anomáliákat vagy szokatlan tevékenységeket a következő esetekben:

- Identitások

- Bejelentkezési naplók – váratlan hely vagy eszköz

- Naplók – újonnan regisztrált eszközök, további többtényezős hitelesítési beállítások vagy hitelesítő adatok módosítása.

- Office-app – változások az eseményindító bekövetkezése óta

- Érintett felhasználókhoz társított eszközök . Riasztások kiértékelése az incidens eseményindítója óta.

Biztonsági rés vagy jogkivonat-lopás bizonyítéka: a felhasználó megerősítése

A potenciálisan feltört felhasználói fiókok azonosítása után ellenőrizze a gyanús tevékenységeket. Ez a folyamat minden szervezet esetében eltérő.

További információ:

Felhasználói és/vagy eszközvizsgálat

Ha úgy véli, hogy egy fiók vagy több felhasználói fiók sérült, különbséget kell tennie a vizsgálati tevékenységek között két környezet között: a felhasználói munkamenetek és a gépi eszközök között.

Felhasználói vizsgálat ellenőrzőlistája

Vizsgálja meg a felhasználói viselkedésű naplókat. Gyanús felhasználói tevékenység áll fenn, ha:

- Microsoft Entra ID-védelem vagy hasonló funkció esetén a riasztások tokenlopásra utalnak

- További hitelesítő adatok vagy eszközök hozzáadva a felhasználóhoz

- A visszavonandó identitások listájának rögzítése

- Az érintett felhasználók gyanús e-maileket kapnak

- Adathalászat vagy rosszindulatú e-mailek esetén a Microsoft Defender XDR használatával vizsgálja meg és határozza meg a többi érintett felhasználót

- A Microsoft 365-ben küldött rosszindulatú e-mailek vizsgálata azt ismerteti, hogyan kereshet és vizsgálhat gyanús e-maileket.

- Az adathalászati vizsgálat útmutatást nyújt a szervezeten belüli adathalász támadások azonosításához és kivizsgálásához.

- Érintett kiemelt fiókok

- A feltörés után végrehajtott emelt szintű fiókmódosítások áttekintése

- Beérkezett üzenetekre vonatkozó szabályok létrehozása

- Gyanús postaláda-szabályok rögzítése

- Sérült felhasználók

- Dokumentum IP-címei és a felhasználói fiók(ok)

- Egyéb potenciálisan feltört fiókok meghatározása

- További hitelesítések azonosítása a feltételezett IP-címből vagy a felhasználói ügynök sztringből

Adathalászat vagy rosszindulatú e-mailek

Ha adathalászatra vagy más rosszindulatú e-mailre utaló jelek vannak, a Microsoft 365-ben küldött rosszindulatú e-mailek vizsgálata azt ismerteti, hogyan kereshet és vizsgálhat gyanús e-maileket.

Támadó IP-címe vagy felhasználói ügynök sztring-hitelesítései

Az alábbi lekérdezések a Sentinel tábláira vonatkoznak. Keresse meg az adatmegőrzés jeleit: többtényezős hitelesítés regisztrációja, eszközregisztráció, postaláda-továbbítási szabályok vagy beérkezett üzenetekre vonatkozó szabályok.

A Microsoft Entra biztonsági üzemeltetési útmutatójában megismerheti a szabályokat.

AADUserRiskEvents

| where RiskEventType contains "unfamiliar" or RiskEventType contains "anomalous"

| where IpAddress == "x"

Vagy használja a bejelentkezési naplókat az azonos IP-címmel rendelkező felhasználók lekéréséhez.

SigninLogs

| where IPAddress == "x"

A kiemelt felhasználók esetében erősítse meg az időablak módosításait.

AuditLogs

| where TimeGenerated between (datetime(2023-03-01) .. datetime(2023-03-15))

| where InitiatedBy == "x"

Emelt szintű fiók hitelesítési módszerének változásai

Az alábbi lekérdezés segítségével megkeresheti a kiemelt rendszergazdai szerepkörrel rendelkező felhasználók biztonsági adataiban bekövetkezett változásokat.

Query

let queryperiod = 14d;

let queryfrequency = 2h;

let security_info_actions = dynamic(["User registered security info", "User changed default security info", "User deleted security info", "Admin updated security info", "User reviewed security info", "Admin deleted security info", "Admin registered security info"]);

let VIPUsers = (

IdentityInfo

| where TimeGenerated > ago(queryperiod)

| mv-expand AssignedRoles

| where AssignedRoles matches regex 'Admin'

| summarize by tolower(AccountUPN));

Audit logs

| where TimeGenerated > ago(queryfrequency)

| where Category =~ "UserManagement"

| where ActivityDisplayName in (security_info_actions)

| extend Initiator = tostring(InitiatedBy.user.userPrincipalName)

| extend IP = tostring(InitiatedBy.user.ipAddress)

| extend Target =

tolower(tostring(TargetResources[0].userPrincipalName))

| where Target in (VIPUsers)

Megkérdőjelezhető identitások és anomáliák

A Log Analytics vagy a Sentinel (a Microsoft Entra ID-ban forrásként kapott napló) használatával felderítheti a megkérdőjelezhető identitásokat és anomáliákat.

SigninLogs

| where UserId == "x"

| extend deviceId_ = tostring(DeviceDetail.deviceId)

| extend displayName_ = tostring(DeviceDetail.displayName)

| extend city_ = tostring(LocationDetails.city)

| extend countryOrRegion_ = tostring(LocationDetails.countryOrRegion)

| summarize min(TimeGenerated), max(TimeGenerated) by IPAddress, ResultDescription, deviceId_, displayName_, city_, countryOrRegion_, AppDisplayName

Feljegyzés

Nem minden Microsoft Entra-tevékenységgeneráló riasztás rendelkezik megfelelő bejegyzéssel a SigninLogsban, ahogy az a rendellenes jogkivonat-észlelésnél látható. Javasoljuk, hogy tekintse meg a többi táblát, például az OfficeActivity-t és az AuditLogsot.

OfficeActivity

| where UserId == "x"

| summarize min(TimeGenerated), max(TimeGenerated) by ClientIP, OfficeWorkload

Tevékenység a CloudAppEvents-táblákban a Microsoft Defender XDR-ben

Ennek a módszernek a használata a naplózás beállításától függ.

M365D AH

CloudAppEvents

| where AccountId == "x"

| summarize min(Timestamp), max(Timestamp) by IPAddress, CountryCode, City, Application

A CloudAppEvents az Felhőhöz készült Microsoft Defender Apps által lefedett különböző felhőalapú alkalmazásokban és szolgáltatásokban végzett tevékenységekre vonatkozó információkat tartalmazó speciális vadászati sémát ismerteti.

Rosszindulatú műveletek az AuditLogs, az AzureActivity, az AzureDevOpsAuditing és a CloudAppEvents alkalmazásban

Ellenőrizze, hogy a támadó mit fért hozzá: identitásdokumentumokat, kódot, adattárakat stb. Az alábbi SharePoint-példában bemutatott bizalmas információk vagy merevlemezes hitelesítő adatok megtekintéséhez tekintse át az elemeket.

OfficeActivity

| where OfficeWorkload contains "SharePoint" (or other)

| where ClientIP == "bad IP"

| project TimeGenerated, Operation, OfficeObjectId

Eszközvizsgálati ellenőrzőlista

Vizsgálja meg az eszköz viselkedését rögzítő naplókat. Gyanús eszköztevékenység van, ha:

- Microsoft Defender portál:

- Az eszköz jogkivonat-lopással kapcsolatos riasztásokkal rendelkezik. Eszközazonosító keresése: csatlakozás a AlertInfo-hoz a AlertId|-on ahol a DeviceId x

- Elsődleges frissítési jogkivonat (PRT) elérésére tett kísérletek

- A felhasználó gyanús alkalmazásokat, bővítményeket telepített, vagy nemrégiben gyanús webhelyeket böngészett. A keresés Végponthoz készült Microsoft Defender gyanús folyamatokra vagy fájlokra vonatkozó riasztásokat tartalmaz. A riasztások lehetnek gyanúsak: egy ismert, újonnan megjelenő fenyegetésből származó implantálási folyamat, folyamat neve, folyamat viselkedése, szolgáltatás indítása vagy ütemezett tevékenységtevékenység. Lehetséges C2-parancsok esetén használja a Lehetséges parancs- és vezérlési tevékenységet.

- A Végponthoz készült Microsoft Defender riasztások vizsgálata azt ismerteti, hogyan vizsgálhatók meg a hálózatot érintő riasztások, mit jelentenek, és hogyan oldhatók fel.

- Speciális vadászat:

- Az eszköz kimenő hálózati kapcsolatai gyanús folyamatokból származnak. Keressen szokatlan kimenő tevékenységet az eseményindító ablak alatt.

- Gyanús tevékenységet hajtottak végre a helyi fiókok

További információ:

- A Végponthoz készült Microsoft Defender Riasztások üzenetsor megtekintése és rendszerezése

- Eszközök vizsgálata a Defender végponteszközök listájában

Az eszköz elkülönítése a hálózatról

Tartalmazza az eszközt. Válaszműveletek végrehajtása egy eszközön az Végponthoz készült Microsoft Defender azt ismerteti, hogyan lehet gyorsan reagálni az észlelt támadásokra az eszközök elkülönítésével vagy egy vizsgálati csomag gyűjtésével.

A támadó által elért adatok

Az adatvesztés adatmegsemmisítés vagy adatszivárgás. Ismerje meg, hogy a támadó mit ért el, és milyen bizalmas adatokat. Vizsgálja meg a SharePointot, a OneNote-ot és az Azure DevOpsot. Hitelesítő adatok elforgatása.

Adatvesztési eljárás

Használja a vészhelyreállítási terv útmutatását a vállalati adatokhoz való támadói hozzáféréssel kapcsolatban. Az alábbi útmutató segít megelőzni az adatvesztést, és javítani vagy létrehozni egy vészhelyreállítási tervet.

- Adatvesztési riasztások vizsgálata a Microsoft Defender XDR használatával

- Microsoft Purview adatveszteség-megelőzés riasztások vizsgálata a Microsoft Defender XDR-ben

- Törvényszéki összetevők az Office 365-ben, és hol találhatók

Egyéb érintett felhasználók vagy eszközök: teljes környezet

A teljes környezet biztonsági réseinek lekérdezési mutatói. Például több érintett eszköz. Iterálás az érintett felhasználók és eszközök felderítése érdekében.

Elszigetelés állapota

Miután azonosított még egy felhasználó-, eszköz-, alkalmazás- vagy számítási feladat-identitást, amely kártékony vagy sérült, meg kell tennie a támadót. Ha sérült, előfordulhat, hogy nem törli azonnal az alkalmazás hitelesítő adatait, és nem is törli azt.

Néha fontosabb a támadók adatainak összegyűjtése, mint a támadásra való azonnali reagálás. Javasoljuk, hogy fontolja meg az alábbi útmutatás sorrendjét. Ebben a példában az elszigetelés vagy a kockázatcsökkentés elsőbbséget jelent az információgyűjtéssel szemben.

Fontos

A felhasználói vagy eszközfiókok letiltásának biztonsági és üzleti hatásainak meghatározása. Ha túl nagy, fontolja meg a helyreállítási szakaszra való áttérést.

Elszigetelési feladatlista

Módosítsa a feltörést gyanító fiókok jelszavát, vagy ha a fiókjelszót észlelték.

Tiltsa le a felhasználót. A Felhasználói hozzáférés visszavonása a Microsoft Entra-azonosítóban azt ismerteti, hogyan vonhatja vissza egy felhasználó összes hozzáférését olyan helyzetekben, mint a feltört fiókok, az alkalmazottak leállítása és más belső fenyegetések.

A Microsoft Entra ID-védelem vagy hasonló funkcióban jelölje meg a releváns fiókokat feltörtként.

Tiltsa le a támadó IP-címét.

Tipp.

A támadók megbízható virtuális magánhálózatokat (VPN-eket) használhatnak, amelyek nagyobb kockázatot jelenthetnek az IP-címek módosításakor. Ha felhőalapú hitelesítést használ, tiltsa le az IP-címet a Felhőhöz készült Defender Appsben vagy a Microsoft Entra-azonosítóban. Ha összevont, tiltsa le az IP-címet a tűzfal szintjén a Active Directory összevonási szolgáltatások (AD FS) (ADFS) előtt.

Engedélyezze az MFA-t. A Többtényezős Microsoft Entra-hitelesítés engedélyezése azt ismerteti, hogyan kérheti a felhasználóktól a további azonosítási formákat a bejelentkezési esemény során.

Engedélyezze a Microsoft Entra ID-védelem a felhasználó és a bejelentkezési kockázat szempontjából. Kockázati szabályzatok: Microsoft Entra ID-védelem a Microsoft Entra Feltételes hozzáférés kockázati szabályzatait ismerteti, amelyek automatizálják a kockázatokra adott választ, és lehetővé teszik a felhasználók számára az észlelt kockázatok önjavítását.

A feltört adatok meghatározása: e-mailek, SharePoint, OneDrive, alkalmazások. A Felhőhöz készült Microsoft Defender Alkalmazások tevékenységszűrője képes a tevékenységek vizsgálatára és az új tevékenységek frissítésére.

Jelszóhigiénia fenntartása. A jelszókezelési útmutató tanulmánya javaslatokat nyújt a végfelhasználók és az identitásgazdák jelszókezeléséhez.

Addig iterál, amíg meg nem találja az érintett fiókokat és eszközöket, és a támadás leáll.

Helyreállítási

A vizsgálat és az elszigetelés után az alábbi szakaszokban talál útmutatást.

Szervizelési feladatlista

A vizsgálat és az elszigetelés befejezése után orvosolja a károkat:

- Érintett felhasználói és eszközfiókok letiltása

- Aktuális jogkivonatok visszavonása

- Új jelszavak létrehozása

- A hozzáadott hitelesítő adatok és/vagy eszközök letiltása

- Fertőzött eszközök szervizelése

- Gyanús e-mail-szabályok letiltása

- A feltört kiemelt fiókok által végrehajtott módosítások visszaállítása

Hozzáadott hitelesítő adatok és eszközök törlése

Az érintett fiókok újbóli engedélyezése előtt használja az alábbi útmutatást. Törölje a Microsoft Entra hitelesítési módszerek graph API-val hozzáadott hitelesítő adatait.

Felhasználói e-mail hitelesítési módszer törléséhez futtassa a következő Graph-hívást:

DELETE /users/{id | userPrincipalName}/authentication/emailMethods/{id}

Vagy töröljön egy hozzáadott hitelesítő hitelesítési módszert:

DELETE /users/{id | userPrincipalName}/authentication/microsoftAuthenticatorMethods/{microsoftAuthenticatorAuthenticationMethodId}

További információ:

Törölje az azonosított felhasználói fiók(ok) által regisztrált eszközöket. Használja a következő Graph API-hívásokat:

DELETE /devices/{id}

DELETE /devices(deviceId='{deviceId}')

A támadó által elért adatok több hitelesítő adatot tartalmaznak

Ha engedélyezte a Microsoft Purview-t, vizsgálja meg a környezetet. Használja a Minden hitelesítőadat entitás definícióját a feltört fiókokkal. Állítsa be az azonosított hitelesítő adatokat az alábbi hitelesítő adatok gördülő szakaszában leírtak szerint.

További információ:

A kiszivárgott titkos kódok lejárata és elforgatása

Az azonosított felhasználó vagy eszköz hitelesítő adataihoz társított titkos kulcsok elforgatása.

- A felhőfiókok Azure Portalján állítsa alaphelyzetbe a fiókjelszavakat.

- Hibrid fiókok esetén állítsa alaphelyzetbe kétszer a felhasználói jelszót a Microsoft Entra ID felhasználói hozzáférésének visszavonása című cikkben leírtak szerint.

- A Microsoft Entra felhasználói fiókjában ellenőrizze, hogy az eszközök és az MFA felhasználói felügyelet alatt állnak-e:

- Ismeretlen eszközök letiltása vagy törlése

- A felhasználói fiók újbóli létrehozása előtt törölje az ismeretlen MFA-beállításokat

- A kódtárakban lévő merevlemezes vagy egyszerű szöveges hitelesítő adatok lejárata:

- Tekintse át a kiszivárgott hitelesítő adatokat. A számítási feladatok identitásának kockázatészlelései azt ismertetik , hogyan védheti meg az alkalmazásokat és a szolgáltatásneveket.

- Hitelesítőadat-vizsgálat futtatása. A hitelesítő adatok vizsgálata azt ismerteti, hogyan vizsgálhat meg automatikusan egy projektet annak biztosítása érdekében, hogy a projekt forráskódjában ne szerepeljenek titkos kódok.

- Törölje a hozzáadott vagy módosított beérkezett üzenetekre vonatkozó szabályokat a Microsoft 365 portálon:

Biztonságos identitások a környezetben

Az alábbi cikkek további információt nyújtanak az identitások védelméről.

- Emelt szintű hozzáférés biztonsága

- Kiemelt hozzáférés biztosítása hibrid és felhőbeli környezetekhez a Microsoft Entra ID-ban

- Felhasználó profiladatainak és beállításainak hozzáadása vagy frissítése

- Áttekintés: Korábbi alkalmazott eltávolítása és biztonságos adatok

- A Microsoft Entra biztonsági üzemeltetési útmutatója

Jogkivonat-lopás fő oka

Néha nem lehet felderíteni a kiváltó okot. Javasoljuk, hogy végezze el a vizsgálatot a kiváltó okokat megjelenítő részletek kinyeréséhez. A helyreállítás után további vizsgálati lépéseket is végrehajthat a kiváltó ok meghatározásához.

A Microsoft 365-ben küldött rosszindulatú e-mailek vizsgálata azt ismerteti, hogyan kereshet és vizsgálhat gyanús e-maileket.

Következő lépések

*Jogkivonat-lopás wokflow döntési fa

- Mi az a Microsoft Entra ID Protection?

- Folyamatos hozzáférés kiértékelése

- Kockázatalapú hozzáférési szabályzatok

- Erőstől erősebbig: Adathalászatnak ellenálló hitelesítési módszerek: A tervfájlok

- Feltételes hozzáférés hitelesítésének erőssége

- Feltételes hozzáférés: Jogkivonat-védelem (előzetes verzió)

- Jogkivonat-taktikák: A felhőalapú jogkivonatok ellopásának megakadályozása, észlelése és megválaszolása

- 2023-as identitásbiztonsági trendek és megoldások a Microsofttól