Zsarolóprogram-támadás helyreállítási tervének előkészítése

Mindig készítsen alternatívát a váltságdíj fizetésére, hogy elkerülje az adatokhoz való hozzáférés elvesztését.

Fontos

Olvassa el a teljes zsarolóprogram-megelőzési sorozatot, és megnehezítse a szervezet zsarolóprogram-támadását.

A szervezetet irányító ransomware-szereplőknek számos módja van arra, hogy nyomást gyakoroljanak a fizetésre. Az igények elsősorban két kategóriára összpontosítanak:

Váltságdíj fizetése a hozzáférés visszanyeréséhez

A fenyegetést figyelő szereplők fizetést követelnek azzal a fenyegetéssel, hogy nem adnak vissza hozzáférést a rendszerekhez és az adatokhoz. Ez általában a rendszerek és az adatok titkosításával, valamint a visszafejtési kulcs kifizetésének megkövetelésével történik.

Fontos

A váltságdíj kifizetése nem garantálja az adatokhoz való visszaállítást.

A pénzügyileg motivált kiberbűnözők (és gyakran viszonylag amatőr operátorok, akik valaki más által biztosított eszközkészletet használnak) a fizetési zárolt fájlokat is megtarthatják. Nincs jogi garancia arra, hogy olyan kulcsot biztosítanak, amely visszafejti a rendszerek és adatok 100%-át, vagy egyáltalán megad egy kulcsot. Ezeknek a rendszereknek a visszafejtése házi támadási eszközöket használ, amelyek gyakran ügyetlenek és manuálisak.

Fizetés a közzététel elkerülése érdekében

A veszélyforrás-szereplők fizetést követelnek, cserébe azért, mert nem adnak ki bizalmas vagy kínos adatokat a sötét webe (más bűnözők) vagy a nyilvánosság számára.

Annak érdekében, hogy elkerülje a fizetésre kényszerítést (a fenyegetést okozó szereplők számára jövedelmező helyzetet), a lehető legközvetítettebb és leghatékonyabb lépés annak biztosítása, hogy a szervezet visszaállítsa a teljes vállalatot a nem módosítható tárolóból, amelyet sem a kiberbűnöző, sem Ön nem módosíthat.

A legérzékenyebb eszközök azonosítása és magasabb szintű biztonságuk biztosítása szintén kritikus fontosságú, de egy hosszabb és nagyobb kihívást jelentő folyamat. Nem szeretnénk, ha az 1. vagy a 2. fázisban más területeket tartana, de javasoljuk, hogy kezdje el a folyamatot az üzleti, informatikai és biztonsági érdekelt felek összefogásával, hogy kérdéseket tegyenek fel és válaszoljanak meg, például:

- Milyen üzleti eszközök lennének a legkárosabbak, ha veszélybe kerülnek? Például milyen eszközökre hajlandó az üzleti vezetés zsarolási igényt fizetni, ha a kiberbűnözők irányítják őket?

- Hogyan fordítják le ezeket az üzleti eszközöket informatikai eszközökre (például fájlokra, alkalmazásokra, adatbázisokra, kiszolgálókra és vezérlőrendszerekre)?

- Hogyan védhetjük meg vagy különíthetjük el ezeket az eszközöket, hogy az általános informatikai környezethez hozzáféréssel rendelkező fenyegetést jelentő szereplők ne férhessenek hozzá hozzájuk?

Biztonsági mentések biztonságossá tétele

Gondoskodnia kell arról, hogy a kritikus rendszerekről és adataikról biztonsági másolat készüljön, és a biztonsági másolatok védve legyenek a fenyegetéselektor szándékos törlésével vagy titkosításával szemben.

A biztonsági mentések elleni támadások arra összpontosítanak, hogy megbénítják a szervezet fizetős válaszképességét, gyakran a helyreállításhoz szükséges biztonsági másolatokat és kulcsfontosságú dokumentációkat célozva kényszerítik a zsarolási igények teljesítésére.

A legtöbb szervezet nem védi a biztonsági mentési és visszaállítási eljárásokat a szándékos célzás ezen szintje ellen.

A zsarolóprogramok elleni védelemre vonatkozó biztonsági mentési és visszaállítási terv foglalkozik azzal, hogy mit kell tennie egy támadás előtt a kritikus üzleti rendszerek védelme érdekében, valamint egy támadás során, hogy biztosítsa az üzleti műveletek gyors helyreállítását.

Program- és projekttag-fiókképességek

Ez a táblázat az adatok zsarolóprogramokkal szembeni általános védelmét ismerteti egy szponzorálási/programkezelési/projektkezelési hierarchia alapján az eredmények meghatározásához és irányításához.

| Érdeklődő | Implementátor | Elszámoltathatóság |

|---|---|---|

| Központi informatikai műveletek vagy CIO | Vezetői szponzorálások | |

| Programvezető a központi informatikai infrastruktúrából | Eredmények és csapatközi együttműködés | |

| Központi informatikai infrastruktúra/biztonsági mentés | Infrastruktúra biztonsági mentésének engedélyezése | |

| Központi informatikai hatékonyság / Végfelhasználó | A OneDrive biztonsági mentésének engedélyezése | |

| Biztonsági architektúra | Tanácsadás a konfigurációval és a szabványokkal kapcsolatban | |

| Biztonsági szabályzat és szabványok | Szabványok és szabályzatdokumentumok frissítése | |

| Biztonsági megfelelőség kezelése | Figyelés a megfelelőség biztosításához | |

Megvalósítási ellenőrzőlista

Alkalmazza ezeket az ajánlott eljárásokat a biztonsági mentési infrastruktúra védelméhez.

| Kész | Feladatok | Leírás |

|---|---|---|

| Az összes kritikus adat biztonsági mentése automatikusan, rendszeres ütemezés szerint. | Lehetővé teszi az adatok helyreállítását az utolsó biztonsági mentésig. | |

| Rendszeresen gyakorolja üzletmenet-folytonossági/vészhelyreállítási (BC/DR) tervét. | Biztosítja az üzleti műveletek gyors helyreállítását úgy, hogy a zsarolóprogramokat vagy zsarolóvírusokat ugyanolyan fontossággal kezeli, mint egy természeti katasztrófa. | |

| A biztonsági mentések védelme a szándékos törlés és titkosítás ellen: – Erős védelem – Az online biztonsági mentések (például az Azure Backup) módosítása előtt sávon kívüli lépések (MFA vagy PIN-kód) megkövetelése. – Legerősebb védelem – A biztonsági másolatokat online nem módosítható tárolóban (például Azure Blobban) és/vagy teljesen offline vagy nem a helyszínen tárolja. |

A kiberbűnözők által elérhető biztonsági másolatok az üzleti helyreállításhoz használhatatlanná válnak. Nagyobb biztonságot valósíthat meg a biztonsági másolatokhoz való hozzáféréshez, valamint a biztonsági másolatokban tárolt adatok módosításának képtelenségéhez. | |

| Védje a helyreállításhoz szükséges dokumentumokat, például a visszaállítási eljárás dokumentumait, a konfigurációkezelési adatbázist (CMDB) és a hálózati diagramokat. | A fenyegetést teremtő szereplők szándékosan célba veszik ezeket az erőforrásokat, mert ez hatással van a helyreállításra. Győződjön meg arról, hogy túlélik a ransomware támadást. |

Megvalósítási eredmények és ütemtervek

30 napon belül győződjön meg arról, hogy a helyreállítás középideje (MTTR) megfelel a BC/DR-célnak a szimulációk és a valós műveletek során mért módon.

Adatvédelem

Adatvédelmi intézkedéseket kell végrehajtania a ransomware-támadások gyors és megbízható helyreállításához, valamint egyes támadási technikák letiltásához.

A zsarolóprogramok zsarolása és romboló támadásai csak akkor működnek, ha az adatokhoz és rendszerekhez való minden jogszerű hozzáférés elveszik. Annak biztosítása, hogy a fenyegetést okozó szereplők ne távolítsák el a fizetés nélküli működés folytatásának képességét, azzal megvédheti vállalkozását, és alááshatja a szervezet elleni támadás pénzügyi ösztönzőinek működését.

Program- és projekttag-fiókképességek

Ez a táblázat a szervezeti adatok zsarolóprogramokkal szembeni általános védelmét ismerteti szponzorálási/programkezelési/projektkezelési hierarchia alapján az eredmények meghatározásához és irányításához.

| Érdeklődő | Implementátor | Elszámoltathatóság |

|---|---|---|

| Központi informatikai műveletek vagy CIO | Vezetői szponzorálások | |

| Programvezető az Adatbiztonságból | Eredmények és csapatközi együttműködés | |

| Központi informatikai hatékonyság / Végfelhasználó | A Microsoft 365-bérlő módosításainak implementálása a OneDrive-hoz és a védett mappákhoz | |

| Központi informatikai infrastruktúra/biztonsági mentés | Infrastruktúra biztonsági mentésének engedélyezése | |

| Üzlet / alkalmazás | Kritikus fontosságú üzleti eszközök azonosítása | |

| Biztonsági architektúra | Tanácsadás a konfigurációval és a szabványokkal kapcsolatban | |

| Biztonsági szabályzat és szabványok | Szabványok és szabályzatdokumentumok frissítése | |

| Biztonsági megfelelőség kezelése | Figyelés a megfelelőség biztosításához | |

| Felhasználói oktatási csapat | Útmutatás biztosítása a felhasználók számára a szabályzatfrissítéseknek megfelelően | |

Megvalósítási ellenőrzőlista

Alkalmazza ezeket az ajánlott eljárásokat a szervezeti adatok védelméhez.

| Kész | Feladatok | Leírás |

|---|---|---|

| A szervezet migrálása a felhőbe: – A felhasználói adatok áthelyezése felhőalapú megoldásokba, például a OneDrive/SharePointba a verziószámozás és a lomtár képességeinek kihasználása érdekében. – Tájékoztassa a felhasználókat arról, hogyan állíthatják helyre saját fájljaikat a késések és a helyreállítási költségek csökkentése érdekében. |

A Microsoft-felhőben lévő felhasználói adatok beépített biztonsági és adatkezelési funkciókkal védhetők. | |

| Védett mappák kijelölése. | Megnehezíti a jogosulatlan alkalmazások számára a mappákban lévő adatok módosítását. | |

| Tekintse át az engedélyeket: – Széles körű írási/törlési engedélyek felfedezése a fájlmegosztásokra, a SharePointra és más megoldásokra. A széles körű definíció szerint az üzletileg kritikus fontosságú adatokra vonatkozó írási/törlési engedélyekkel rendelkező felhasználók száma. – Csökkentse a kritikus adathelyekre vonatkozó széles körű engedélyeket, miközben megfelel az üzleti együttműködési követelményeknek. – A kritikus adathelyek naplózása és monitorozása annak érdekében, hogy a széles körű engedélyek ne jelennek meg újra. |

Csökkenti a széles körű hozzáférésre támaszkodó ransomware-tevékenységek kockázatát. | |

Következő lépés

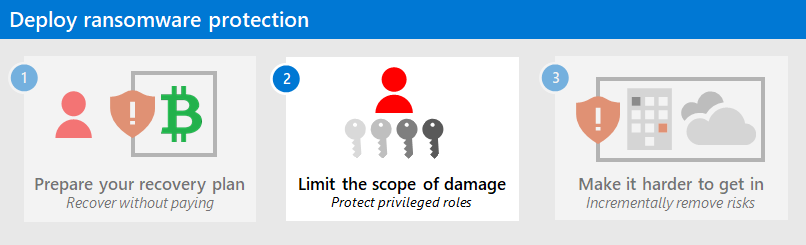

Folytassa a 2. fázissal, hogy korlátozza a támadás hatókörét a kiemelt szerepkörök védelmével.

További ransomware-erőforrások

A Microsoft legfontosabb információi:

- [2023 Microsoft Digitális védelmi jelentés](https://www.microsoft.com/en-us/security/security-insider/microsoft-digital-defense-report- 2023) (lásd: 17–26. oldal)

- Microsoft Blog - Ransomware, Legújabb fenyegetések - Ransomware

- Ember által működtetett zsarolóprogramok

- Gyors védelem a zsarolóprogramok és a zsarolás ellen

- Ransomware: Egy átható és folyamatos fenyegetéselemzési jelentés a Microsoft Defender portálon

- Microsoft Incident Response team (korábbi nevén DART/CRSP) ransomware megközelítés és esettanulmány

Microsoft 365:

- Zsarolóprogram-védelem üzembe helyezése a Microsoft 365-bérlőn

- A Ransomware rugalmasságának maximalizálása az Azure és a Microsoft 365 használatával

- Helyreállítás zsarolóprogram-támadásból

- Kártevők és zsarolóprogramok elleni védelem

- Windows 10 rendszerű pc védelme zsarolóprogramokkal szemben

- Zsarolóprogramok kezelése a SharePoint Online-ban

- Zsarolóprogramok fenyegetéselemzési jelentései a Microsoft Defender portálon

Microsoft Defender XDR:

Microsoft Azure:

- Azure Defenses for Ransomware Attack

- A Ransomware rugalmasságának maximalizálása az Azure és a Microsoft 365 használatával

- Biztonsági mentési és visszaállítási terv a zsarolóprogramok elleni védelemhez

- Segítség a zsarolóprogramok elleni védelemhez a Microsoft Azure Backup segítségével (26 perces videó)

- Helyreállítás rendszerszintű identitás sérüléséből

- Fejlett többfázisú támadásészlelés a Microsoft Sentinelben

- Fúziós észlelés ransomware-hez a Microsoft Sentinelben

Felhőhöz készült Microsoft Defender alkalmazások:

A Microsoft Security csapatának blogbejegyzései:

Útmutató az ember által működtetett zsarolóprogramok elleni küzdelemhez: 1. rész (2021. szeptember)

Útmutató az ember által működtetett zsarolóprogramok elleni küzdelemhez: 2. rész (2021. szeptember)

Javaslatok és ajánlott eljárások.

3 lépés a zsarolóvírusok megelőzéséhez és helyreállításához (2021. szeptember)

-

Lásd a Ransomware szakaszt.

Ember által működtetett zsarolóprogram-támadások: Megelőzhető katasztrófa (2020. március)

Tartalmazza a tényleges támadások támadáslánc-elemzését.

Ransomware-válasz – fizetni vagy nem fizetni? (2019. december)

A Norsk Hydro átláthatósággal válaszol a ransomware-támadásokra (2019. december)

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: