Teljes felügyelet bevezetési keretrendszer áttekintése

A digitális átalakítás egy új normális állapotot alakít ki. A szervezetek a digitális átalakítást a folyamatos üzleti környezet változásainak nyomon követésével kezelik:

- Üzleti modellek és partnerségek váltása.

- Technológiai trendek.

- Szabályozási, geopolitikai és kulturális erők.

Emellett a COVID-19 távoli munkavégzés felgyorsította ezt az átalakítást, és a biztonságot a költséghelyről a növekedés stratégiai hajtóerejére váltotta.

Teljes felügyelet a digitális vállalkozások biztonsága. A digitális átalakításhoz a hagyományos biztonsági modellek frissítése szükséges, mert a hagyományos biztonsági megközelítések nem felelnek meg az üzleti rugalmasság, a felhasználói élmény és a folyamatosan változó fenyegetések aktuális követelményeinek. A szervezetek Teljes felügyelet hajtanak végre, hogy kezelni tudják ezeket a kihívásokat, és bármikor lehetővé tegyék az új normális munkavégzést bárhol, bárkivel.

A hagyományos biztonsági modellről a Teljes felügyelet való áttérés azonban jelentős átalakítást jelent, amely a teljes szervezeten belül megköveteli a be- és bevezetést és a változáskezelést. Az üzleti vezetők, a technológiai vezetők, a biztonsági vezetők és a biztonsági szakemberek mind kritikus szerepet játszanak az agilis Teljes felügyelet biztonsági megközelítés kialakításában.

Számos biztonsági tervező és informatikai csapat segítséget kér az üzleti vezetőkkel való kommunikációhoz, a haladás nyomon követéséhez és a bevezetés elősegítéséhez. Ez az útmutató segít a biztonsági és technológiai csapatoknak az üzleti vezetőkkel való együttműködésben a Teljes felügyelet:

- Ajánlott Teljes felügyelet célkitűzések az üzleti vezetők számára a szervezeteken belül.

- A Teljes felügyelet architektúrák implementálásának módszeres és szakaszos megközelítése.

- A haladás nyomon követésének szisztematikus módja, amely az üzleti vezetőkre terjed ki.

- A Teljes felügyelet bevezetéséhez szükséges legfontosabb források kurálása az üzleti vezetőknek bemutatni kész diáktól a technikai megvalósítási útmutatókig és a felhasználói infografikákig.

"Célunk, hogy minden szervezet megerősítse biztonsági képességeit egy Teljes felügyelet architektúrán keresztül, amely az identitásra, a biztonságra, a megfelelőségre és az eszközkezelésre kiterjedő átfogó megoldásokon alapul az összes felhőben és platformon." – Satya Nadella, a Microsoft ügyvezető elnöke és vezérigazgatója.

Microsoft-partnerként az NBConsult hozzájárult a bevezetési útmutatóhoz, és jelentős visszajelzést adott.

Teljes felügyelet a legmagasabb szintű bevásárlást igényli

Teljes felügyelet védi az üzleti eszközöket, bárhol is legyenek, és bárhová is menjenek. Teljes felügyelet a biztonság proaktív, integrált megközelítése, amely megköveteli annak megismerését, hogy mely üzleti eszközök és folyamatok a legfontosabbak a védelemhez és ezek biztosításához az üzleti rugalmasság megőrzése mellett.

A Teljes felügyelet megközelítés bevezetéséhez a C-csomagban való vásárlásra van szükség. Ahogy a fenyegetési környezet egyre bővül, és a kritikus támadások egyre gyakoribbá válnak, az üzleti vezetők a funkcionális területeken egyre inkább a szervezetük kiberbiztonsági megközelítésével foglalkoznak.

Teljes felügyelet lehetővé teszi, hogy a teljes C-csomag és üzlet olyan mérhető üzleti eredményt fogadjon el, amely igazodik a fenyegetések csökkentéséhez és a termelékenység növeléséhez.

Teljes felügyelet a piactéren látható két fő forgatókönyvhöz ad értéket:

- Az üzleti eredményekhez igazodó formális biztonsági stratégia. Ez a Teljes felügyelet megközelítés átfogó képet nyújt a teljes üzlet biztonságáról az üzleti szinten megosztott és minden szinten elfogadott értékeken keresztül, felülről lefelé. Ez gyakran CISO-vezérelt, és az üzleti eredményeket folyamatosan nyomon követik a Teljes felügyelet jelentési funkciójának részeként.

- Az informatikai funkciók delegált biztonsága, ahol a biztonság egy másik technológiai függőlegesként van kezelve, minimális C-suite bemenettel és integrációval. Ez gyakran a biztonság rövid távú költségoptimalizálására összpontosít, nem pedig üzleti kockázatként való kezelésre, gyakran a biztonság nem integrált "best of breed" független megoldásokra való további elkülönítésére.

Teljes felügyelet lehetővé teszi a függőleges megoldások egyetlen látásba való integrálását. Ez a jövőkép támogatja a konzisztens üzleti képességeket és eredményeket, és folyamatosan mérhető metrikákat biztosít a biztonság állapotáról.

A CISO vagy az IT/Security manager hagyományosan stratégiát vagy legalább biztonsági technológiai lehetőségeket állít be. A többi C szintű vezetőtől azonban be kell vásárolni a további "biztonsági" kiadásokat. A Teljes felügyelet biztonsági stratégia értelmében a C-suite többi tagjának részt kell vennie a Teljes felügyelet menetben, és tisztában kell lennie azzal, hogy a biztonság az üzleti eredményekhez igazodó közös üzleti felelősség.

Az alábbiakban általános képet ad a különböző C szintű függvények lehetséges funkcióiról, valamint arról, hogyan igazodnak a biztonság integrált jövőképéhez Teljes felügyelet használatával.

| Szerepkör | Feladatkörök | Teljes felügyelet kamat |

|---|---|---|

| Vezérigazgató (vezérigazgató) | Az üzletért felelős | Teljes felügyelet az összes digitális réteg biztonságának integrált megközelítését biztosítja. |

| Marketingigazgató (CMO) | Felelős a marketing vízióért és a végrehajtásért | Teljes felügyelet lehetővé teszi a jogsértésből való gyors helyreállítást, és lehetővé teszi a felelős jelentési funkciót egy nyilvánosan működő szervezet számára, lehetővé téve a jogsértések jó hírnévvesztés nélküli megfékezését. |

| Informatikai vezető (CIO) | Az informaták egészéért felelős | Teljes felügyelet alapelvek kiküszöbölik az üzleti eredményekhez nem igazodó vertikális biztonsági megoldásokat, és lehetővé teszik a biztonság mint platform használatát, amely megfelel az üzleti eredményeknek. |

| Informatikai biztonsági vezető (CISO) | A biztonsági programok implementálásáért felelős | Teljes felügyelet alapelvek elegendő alapot biztosítanak ahhoz, hogy a szervezet megfeleljen a különböző biztonsági szabványoknak, és lehetővé teszi a szervezet számára az adatok, eszközök és infrastruktúra védelmét. |

| Technológiai igazgató (CTO) | Főépítész a vállalatban | Teljes felügyelet segít az üzleti eredményekhez igazodó, védhető technológiaigazításban. A Teljes felügyelet használatával a biztonság minden architektúra része. |

| Operatív igazgató (COO) | Felelős az operatív végrehajtásért | Teljes felügyelet segít az operatív irányításban; a biztonsági jövőkép "hogyan" és annak a felszínre hozásában, hogy ki mit és mikor tett. Mindkettő az üzleti eredményekhez igazodik. |

| Pénzügyi igazgató (pénzügyi igazgató) | Felelős az irányításért és a kiadásokért | Teljes felügyelet segít a kiadások elszámoltathatóságában és a kiadások defensbilitásában; mérhető módja annak, hogy kockázatalapú mértéket nyerjünk a biztonság és Teljes felügyelet az üzleti eredményekhez igazodó kiadások ellen. |

Teljes felügyelet C-csomag alapelvei

Teljes felügyelet három alapelven alapuló stratégia és architektúra.

| Alapelv | Műszaki leírás | Üzleti leírás |

|---|---|---|

| Explicit ellenőrzés | Mindig hitelesítse és engedélyezze az összes rendelkezésre álló adatpont alapján, beleértve a felhasználói identitást, a helyet, az eszköz állapotát, a szolgáltatást vagy a számítási feladatot, az adatbesorolást és a rendellenességeket. | Ez az elv megköveteli, hogy a felhasználók egynél több módszerrel ellenőrizzék, hogy kik ők, hogy a támadók által megszerzett feltört fiókok ne férhessenek hozzá az adataihoz és az alkalmazásaihoz. Ez a megközelítés azt is megköveteli, hogy az eszközöket a környezethez való hozzáférés engedélyezéseként ismerjék fel, és ideális esetben felügyeljék és kifogástalan állapotban legyenek (a kártevők nem veszélyeztetik). |

| A legkevésbé kiemelt hozzáférés használata | A felhasználói hozzáférés korlátozása igény szerinti és megfelelő hozzáféréssel (JIT/JEA), kockázatalapú adaptív szabályzatokkal és adatvédelemmel az adatok és a termelékenység védelme érdekében. | Ez az elv korlátozza a potenciális behatolás robbanási sugarát, hogy ha egy fiók megsérül, a potenciális kár korlátozott legyen. A nagyobb jogosultságokkal rendelkező fiókok, például a rendszergazdai fiókok esetében ez olyan képességek használatát foglalja magában, amelyek korlátozzák ezeknek a fiókoknak a hozzáférését és hozzáférését. Emellett magasabb szintű kockázatalapú hitelesítési szabályzatok használatát is magában foglalja ezekhez a fiókokhoz. Ez az elv magában foglalja a bizalmas adatok azonosítását és védelmét is. Egy bizalmas projekthez társított dokumentummappának például csak a szükséges csapattagok hozzáférési engedélyeit kell tartalmaznia. Ezek a védelem együttesen korlátozzák, hogy egy feltört felhasználói fiók mekkora kárt okozhat. |

| A szabálysértés feltételezése | Minimalizálja a sugár- és szegmenshozzáférést. Ellenőrizze a teljes körű titkosítást, és használja az elemzést a láthatóság eléréséhez, a fenyegetésészleléshez és a védelem javításához. | Ez az elv feltételezi annak valószínűségét, hogy a támadó hozzáférést kap egy fiókhoz, identitáshoz, végponthoz, alkalmazáshoz, API-hoz vagy más objektumhoz. A válaszhoz a Microsoft ennek megfelelően védi az összes eszközt a károk csökkentése érdekében. Ez az elv magában foglalja a folyamatos fenyegetésészlelés és a gyors reagálás eszközeinek megvalósítását is. Ideális esetben ezek az eszközök hozzáférhetnek a környezetbe integrált jelekhez, és automatizált műveleteket hajthatnak végre, például letilthatnak egy fiókot, hogy a lehető leghamarabb csökkentsék a károkat. |

Teljes felügyelet funkcionális területek és műszaki architektúra

A Teljes felügyelet három alapelvét alkalmazzák a védelmi területekre. Ezeket néha az informatikai felügyelet funkcionális területeinek vagy szemléleteinek is nevezik. Számos szervezet ezen területek köré van felépítve speciális egyénekből álló csapatokkal.

Teljes felügyelet integrált megközelítésre van szükség ezeken a területeken és csapatokban, ezért olyan fontos, hogy a C-csomagban legyen a bevásárlás, valamint egy jól vezényelt stratégia és terv a szervezeten belül.

| Funkcionális terület | Műszaki definíció | Üzleti fordítás |

|---|---|---|

| Identitások | Emberi és nem emberi identitások, beleértve a felhasználókat, számítógépeket és szolgáltatásneveket. Bármi, ami hitelesíthet. | Minden olyan emberi vagy gépi alapú, amely képes bejelentkezni vagy használni a szolgáltatásokat. |

| Végpontok | Végfelhasználói számítástechnikai eszközök, beleértve a számítógépeket, laptopokat, mobiltelefonokat és táblagépeket. | Azok az eszközök, amellyel a felhasználók csatlakoznak a szolgáltatásokhoz, és az adatokon működnek. |

| Alkalmazások | Felhő- vagy adatközpont-alapú alkalmazások, amelyek megkövetelik, hogy a felhasználók bejelentkezhessenek és felhasználják ezeket a szolgáltatásokat vagy alkalmazásokat. | A szervezet által használt összes alkalmazás, beleértve az Ön által előfizetett SaaS-alkalmazásokat és más alkalmazásokat, akár a felhőben, akár a helyszínen. |

| Infrastruktúra | Szolgáltatásként nyújtott infrastruktúra (IaaS) vagy adatközpont-alapú infrastruktúra, beleértve a hálózati összetevőket, a kiszolgálókat és az adattárolást. | Ezek azok a technikai alapok és összetevők, amelyek támogatják a szervezetet, beleértve az adatközpontban vagy felhőszolgáltatásban üzemeltetett fizikai és virtuális kiszolgálókat is. |

| Adatok | Strukturált, strukturálatlan és alkalmazásalapú adatok. | Üzleti adatai fájlokban, adatbázisokban vagy más alkalmazásokban (például CRM) találhatók. |

| Network (Hálózat) | LAN, WAN, vezeték nélküli vagy internetkapcsolat, beleértve a mobilt (például 3G és 5G) vagy akár a kávézó vezeték nélküli hálózatát is. | A felhasználókat a szükséges szolgáltatásokhoz csatlakoztató hálózat. Ez lehet egy vállalat által üzemeltetett helyi hálózat (LAN), a digitális tulajdonhoz való hozzáférést magában foglaló szélesebb hálózat, vagy a munkavállalók által a csatlakozáshoz használt internetkapcsolat. |

Ha Teljes felügyelet stratégiát alkalmaz egy digitális tulajdonra, kevésbé hasznos, ha egymástól függetlenül kezeli ezeket a területeket. Ez nem olyan, mintha az identitásért felelős csapat el tudja végezni az összes javaslatot, és a Teljes felügyelet fókusz a végpontokat kezelő csapatra léphet. Teljes felügyelet stratégia ezeket a funkcionális területeket együttesen alkalmazza a digitális tulajdonban lévő területek védelmére, majd kibővíti a védelem hatókörét.

Az identitásért felelős csapat például csak akkor tud olyan sokat fejlődni a Microsoft Entra feltételes hozzáférési szabályzatainak használata terén, mielőtt a végpontok csapatával együttműködve összefogja a védelmet.

Az alábbi ábra ezeket a funkcionális területeket egységes Teljes felügyelet architektúrába integrálja.

A diagramon:

- A funkcionális területek mindegyike a következő: Identitások, Végpontok, Hálózat, Adatok, Alkalmazások, Infrastruktúra

- Teljes felügyelet a szabályzatok és a szabályzatoptimalizálás révén minden funkcionális területen integrálja a védelmet.

- A veszélyforrások elleni védelem valós időben egyesíti a jeleket a szervezeten belül, hogy átláthatóbbá tegye a támadásokat, és egyszerűbbé tegye a szervizelést az automatizált műveletek és incidensválaszok nyomon követésével.

A következő szakasz a Teljes felügyelet folyamat első lépéseit ismerteti. Példaként az Identityes funkcionális területet fogjuk használni.

A Teljes felügyelet bevezetési indítvány

Az Azure-hoz készült felhőadaptálási keretrendszer jártas ügyfelek a következőt kérdezték: "Hol van a Teljes felügyelet bevezetési keretrendszer?"

Az Azure felhőadaptálási keretrendszer egy módszeres folyamat új alkalmazások és szolgáltatások szervezetbe való bevezetéséhez. A fókusz elsősorban egy bevált folyamat, amelyet egy szervezet követhet egy alkalmazás vagy szolgáltatás környezetbe való bevezetéséhez. A méretezési mozgás megismétli a digitális tulajdonhoz hozzáadott összes alkalmazás folyamatát.

A Teljes felügyelet stratégia és architektúra bevezetése eltérő hatókört igényel. Új biztonsági konfigurációk bevezetéséről van szó egy teljes digitális tulajdonban. A skálázási mozgás kétdimenziós:

- Az Teljes felügyelet architektúra egy darabjának, például az adatvédelemnek a használata és a védelem horizontális felskálázása a teljes digitális tulajdonban.

- Ismételje meg a folyamatot az Teljes felügyelet architektúra minden további darabjával, kezdve a stratégiai gyors győzelemmel és az alapműveletekkel, majd az összetettebb részek felé haladva.

Az Azure-hoz készült felhőadaptálási keretrendszer hasonlóan ez a Teljes felügyelet bevezetési útmutató a következő szakaszban ismertetett bevezetési forgatókönyveken keresztül foglalkozik a munkával.

Az alábbi ábra a bevezetési indítványok e két típusa közötti különbségeket foglalja össze.

Ez a Teljes felügyelet bevezetési útmutató ugyanazokat az életciklus fázisokat használja, mint az Azure felhőadaptálási keretrendszer, de Teljes felügyelet.

Az alábbi táblázat az életciklus fázisait ismerteti.

| Életciklus fázis | Leírás |

|---|---|

| A stratégia definiálása | A szervezet kockázataival és stratégiai céljaival leginkább összhangban lévő eredményekre összpontosító üzleti eset létrehozása. |

| Felkészülés |

|

| Kész |

|

| Bevezetés | A stratégia fokozatos implementálása funkcionális területeken. |

| Irányítás | Nyomon követheti és mérheti az üzembe helyezés sikerességét. |

| Kezelés |

|

Üzleti esetek

Ez a Teljes felügyelet bevezetési útmutató egy Teljes felügyelet stratégia és architektúra kialakítását javasolja az alábbi üzleti forgatókönyvek segítségével:

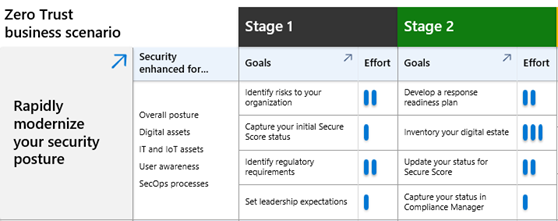

- A biztonsági helyzet gyors modernizálása

- Távoli és hibrid munka biztonságossá tétele

- Bizalmas üzleti adatok azonosítása és védelme

- A jogsértésből eredő üzleti károk megelőzése vagy csökkentése

- Jogszabályi és megfelelőségi követelményeknek való megfelelés

Minden üzleti forgatókönyvet egy cikk ismertet, amely leírja, hogyan haladhat végig a műszaki munka az életciklus egyes fázisain, kezdve az üzleti eset felépítésével. Az út során a legmegfelelőbb erőforrásokat biztosítjuk.

Ezen üzleti forgatókönyvek mindegyike a Teljes felügyelet munkáját kezelhető darabokra bontja, amelyek négy megvalósítási szakaszban implementálhatók. Ez segít a Teljes felügyelet architektúra implementálásának különböző rétegei között haladva rangsorolni, előrehaladni és nyomon követni a munkát.

Ez az útmutató egy PowerPoint-diacsomagot tartalmaz, amely folyamatjelző diákat tartalmaz, amelyekkel bemutathatja a munkát, és magas szinten követheti nyomon az előrehaladást az üzleti vezetők és más érdekelt felek számára. A diák olyan funkciókat tartalmaznak, amelyek segítenek nyomon követni és bemutatni az érintetteknek az előrehaladást. Íme egy példa.

Ez az útmutató egy Excel-munkafüzetet is tartalmaz, amely munkalapokat tartalmaz minden üzleti forgatókönyvhez, amellyel tulajdonosokat rendelhet hozzá, és nyomon követheti az egyes fázisok, célkitűzések és tevékenységek előrehaladását. Íme egy példa.

Az üzleti forgatókönyvek esetében a megvalósítási szakaszok nagyjából igazodnak egymáshoz, így az 1. szakasz célkitűzéseinek megvalósítása a forgatókönyvek között segít abban, hogy a szervezet minden fronton együtt haladjon.

Teljes felügyelet út indítása

Ha egy üzleti forgatókönyvhöz igazított zéró megbízhatósági folyamatba kezd, vagy stratégiai védelmi doktrínaként szeretné használni Teljes felügyelet, a sikert nehéz lehet mérni. Ennek az az oka, hogy a biztonság nem felel meg egy egyszerű pass/fail típusú kiértékelésnek. A biztonság inkább kötelezettségvállalás és út, amelyhez Teljes felügyelet vezérelvek.

Ezt a bevezetési útmutatót folyamat-keretrendszerként használva először hozza létre és dokumentálja biztonsági stratégiánkat, nagyon hasonlóan a projektindítási dokumentumhoz (PID). A stratégiára vonatkozó alapelveket használva legalább a következő dokumentumokat kell dokumentálnia:

- Mire szeretné használni a virtuális gépet?

- Miért csinálod?

- Hogyan ért egyet és méri a sikert?

Minden üzleti forgatókönyv egy másik eszközkészletet foglal magában, különböző eszközökkel a leltár készítéséhez. Módszeresen az egyes üzleti forgatókönyvek eszközeinek leltározásával és besorolásával kezdődik:

- Eszközazonosítás: Milyen eszközöket szeretne védeni, például identitásokat, adatokat, alkalmazásokat, szolgáltatásokat és infrastruktúrát? A fent ismertetett funkcionális területeket használhatja a kezdési helyek útmutatójaként. Az eszközazonosítás a Definiálási stratégia és a Terv életciklus fázisainak részét képezi. A Stratégiai fázis definiálása egy adott forgatókönyvet fogalmazhat meg, míg a Terv fázis a digitális tulajdont dokumentálja.

- Eszközbesorolás: Mennyire fontos az azonosított eszközök mindegyike, például az identitások, az üzleti szempontból kritikus adatok és az emberi erőforrások adatai? Az eszközbesorolás a Kész fázis része, amelyben megkezdi az egyes objektumok védelmi stratégiájának azonosítását.

- Eszközkezelés: Hogyan védheti (szabályozhatja) és felügyelheti (kezelheti) ezeket az eszközöket?

- Eszköz-helyreállítás: Hogyan lehet helyreállítani egy eszköz (szabályozás) feltörése vagy ellenőrzése elvesztését?

Minden üzleti forgatókönyv azt javasolja, hogyan kell leltárt készíteni, valamint hogyan védheti meg az eszközöket, és hogyan jelentheti az előrehaladást. Bár az üzleti forgatókönyvek között elkerülhetetlenül van átfedés, ez a bevezetési útmutató a lehető legnagyobb egyszerűsítést próbálja meg elérni azáltal, hogy főként egy üzleti forgatókönyvben kezeli az eszköztípusokat.

A folyamat nyomon követése

A Teljes felügyelet bevezetési folyamat előrehaladásának nyomon követése kulcsfontosságú, mivel lehetővé teszi a szervezet számára a stratégiai célok és célkitűzések monitorozását és mérését.

Mit kell nyomon követni és mérni?

A Microsoft két megközelítést javasol az előrehaladás nyomon követéséhez:

- Mérje fel a vállalkozását érintő kockázatok mérséklésével kapcsolatos előrehaladást.

- Mérje fel az Teljes felügyelet architektúra stratégiai célkitűzéseinek elérése felé tett előrehaladását.

Számos szervezet a Nemzetközi Szabványügyi Szervezet (ISO) szabványerőforrásait és eszközeit használja a szervezet kockázatának felméréséhez. Ezek konkrétan a következők:

ISO/IEC 27001:2022

- Információbiztonság, kiberbiztonság és adatvédelem

- Információbiztonsági felügyeleti rendszerek

- Követelmények

ISO 31000

- Kockázatkezelés

Az ezekben a szabványokban szereplő követelmények és irányelvek általánosak, és bármely szervezetre alkalmazhatók. Strukturált és átfogó módot biztosítanak a szervezetre vonatkozó kockázatok, valamint a kockázatcsökkentések áttekintésére és felmérésére.

A szervezetre vonatkozó konkrét kockázatok azonosítása és megértése segít a legstratégiai célok rangsorolásában az Teljes felügyelet architektúrában.

Nyomon követés és mérés

Miután szervezete azonosította és rangsorolta a legstratégiaibb technikai célkitűzéseket, egy szakaszos ütemtervet készíthet a megvalósításhoz. Ezt követően különböző eszközökkel követheti nyomon az előrehaladást.

Testre szabható nyomon követési jelentések

A Microsoft testre szabható PowerPoint- és Excel-követési eszközöket biztosít. Ezek előre ki vannak töltve célkitűzésekkel és feladatokkal, Teljes felügyelet üzleti forgatókönyvek szerint rendezve. Ezeket saját prioritásaival, célkitűzéseivel és csapattagokkal szabhatja testre.

- Vezető üzleti nyomon követés – Letölthető PowerPoint-diacsomag előrehaladáskövetési diákkal. Ezek segítségével nyomon követheti és kommunikálhatja a haladást magas szinten. Saját használatra szabhatja testre ezeket a diákat.

- Implementer tracker – Letölthető Excel-munkafüzet a tulajdonjog hozzárendeléséhez és az előrehaladás nyomon követéséhez a szakaszok, célkitűzések és feladatok során. Üzleti forgatókönyv esetén projektvezetők, informatikai érdeklődők és informatikai megvalósítók.

Terméken belüli irányítópultok

A Microsoft Security Exposure Management egy biztonsági megoldás, amely egységes képet nyújt a vállalati eszközök és számítási feladatok biztonsági helyzetéről. Ebben az eszközben a biztonsági kezdeményezések segítenek felmérni a biztonsági kockázat bizonyos területein a felkészültséget és az érettséget. A biztonsági kezdeményezések proaktív módon kezelik a biztonsági programokat konkrét kockázattal vagy tartományokkal kapcsolatos célkitűzések érdekében.

A Teljes felügyelet kezdeményezés segítségével nyomon követheti, hogy szervezete hogyan halad a Teljes felügyelet biztonság megvalósítása felé. Ez a kezdeményezés összhangban van ezzel a Microsoft Teljes felügyelet bevezetési keretrendszerrel, amely lehetővé teszi az előrehaladás nyomon követését az üzleti forgatókönyvekhez igazodó metrikákkal. Ezek a metrikák az erőforrás-lefedettséget rangsoros, végrehajtható javaslatok alapján rögzítik, hogy a biztonsági csapatok megvédhessék a szervezetüket. A kezdeményezés valós idejű adatokat is biztosít a Teljes felügyelet előrehaladásáról, amelyeket megoszthat az érdekelt felekkel.

A Teljes felügyelet kezdeményezésnek az Expozíciókezelés eszközben való használatáról további információt a biztonsági helyzet gyors modernizálása – Nyomon követés és mérték című témakörben talál.

Emellett számos más portál és jelentés is segítséget nyújthat a vállalaton belüli kockázatok áttekintésében, többek között az alábbiakban:

- A Microsoft Security Exposure Management kritikus objektumvédelmi kezdeményezése a Defender-termékek és -területek kritikus eszközkockázatát egyesíti.

- A Microsoft Defender XDR-ben található jelentések információkat nyújtanak a biztonsági trendekről, és nyomon követik az identitások, az adatok, az eszközök, az alkalmazások és az infrastruktúra védelmi állapotát.

- A Cloud Security Explorer lehetővé teszi a biztonsági kockázatok proaktív keresését.

A Microsoft Defender XDR-ben például az eszközleltár egyértelmű betekintést nyújt a hálózat újonnan felfedezett eszközeibe, amelyek még nem védettek. Az eszközleltár lap tetején láthatja a nem előkészített eszközök teljes számát. Íme egy példa.

Az előrehaladás nyomon követéséhez a Microsoft Defender XDR használatával kapcsolatos további információkért lásd : Biztonsági helyzet megerősítése a Microsoft Defender XDR-vel.

Vegye figyelembe, hogy a terméken belüli eszközök által biztosított előrehaladási százalékok nem feltétlenül pontosak az olyan szervezetek számára, amelyek nem hajlandók minden vezérlőt implementálni az olyan okok miatt, mint például:

- A vállalkozás hatóköre

- Licencek

- Kapacitás

További cikkek a bevezetéshez

- A biztonsági helyzet gyors modernizálása

- Biztonságos távoli és hibrid munkavégzés a Teljes felügyelet

- Bizalmas üzleti adatok azonosítása és védelme

- A jogsértésből eredő üzleti károk megelőzése vagy csökkentése

- Jogszabályi és megfelelőségi követelményeknek való megfelelés

Folyamatkövetési erőforrások

Minden üzleti forgatókönyvhez használhatja a következő folyamatkövetési erőforrásokat.

| Folyamatkövetési erőforrás | Ez segít... | Úgy tervezték, hogy... |

|---|---|---|

Bevezetési forgatókönyv- terv – A Phase Grid letölthető Visio-fájlja vagy PDF-fájlja

|

Könnyen megértheti az egyes üzleti forgatókönyvek biztonsági fejlesztéseit, valamint a tervfázis szakaszaira és célkitűzéseire irányuló erőfeszítések szintjét. | Üzleti forgatókönyv projektvezetők, üzleti vezetők és más érdekelt felek. |

| Teljes felügyelet bevezetéskövető letölthető PowerPoint-diacsomag |

Nyomon követheti előrehaladását a tervfázis szakaszaiban és célkitűzéseiben. | Üzleti forgatókönyv projektvezetők, üzleti vezetők és más érdekelt felek. |

Üzleti forgatókönyv célkitűzései és feladatai letölthető Excel-munkafüzet

|

Tulajdonost rendelhet hozzá, és nyomon követheti az előrehaladást a tervfázis szakaszain, célkitűzésein és feladatain keresztül. | Üzleti forgatókönyv projektvezetők, informatikai érdeklődők és informatikai megvalósítók. |

További forrásokért tekintse meg Teljes felügyelet felmérési és folyamatkövetési erőforrásokat.

További Teljes felügyelet dokumentáció

Tekintse meg a további Teljes felügyelet tartalmakat egy dokumentációkészlet vagy a szervezeten belüli szerepköre alapján.

Dokumentációkészlet

Kövesse ezt a táblázatot az igényeinek leginkább megfelelő Teljes felügyelet dokumentációs készletekért.

| Dokumentációkészlet | Segít... | Szerepkörök |

|---|---|---|

| A technológiai területek általános üzembe helyezési útmutatójának fogalmai és üzembehelyezési célkitűzései | A technológiai területekhez igazodó Teljes felügyelet-védelem alkalmazása. | Informatikai csapatok és biztonsági személyzet |

| Teljes felügyelet kisvállalkozásoknak | Alkalmazza Teljes felügyelet alapelveket a kisvállalati ügyfelekre. | A Microsoft 365 Vállalati verzióval együttműködő ügyfelek és partnerek |

| Teljes felügyelet gyors modernizációs terv (RaMP) a projektvezetési útmutatókhoz és ellenőrzőlistákhoz az egyszerű győzelem érdekében | A Teljes felügyelet védelem kulcsrétegeinek gyors implementálása. | Biztonsági tervezők és informatikai megvalósítók |

| Teljes felügyelet üzembehelyezési terv a Microsoft 365-höz a lépcsőzetes és részletes tervezéshez és üzembe helyezéshez | Teljes felügyelet védelem alkalmazása a Microsoft 365-bérlőre. | Informatikai csapatok és biztonsági személyzet |

| Teljes felügyelet a Microsoft Copilotshoz a lépcsőzetes és részletes tervezési és üzembe helyezési útmutatóhoz | Teljes felügyelet védelem alkalmazása a Microsoft Copilotsra. | Informatikai csapatok és biztonsági személyzet |

| Teljes felügyelet az Azure-szolgáltatásokhoz a lépcsőzetes és részletes tervezési és üzembe helyezési útmutatóhoz | Teljes felügyelet-védelem alkalmazása az Azure számítási feladataira és szolgáltatásaira. | Informatikai csapatok és biztonsági személyzet |

| Partnerintegráció a Teljes felügyelet a technológiai területek és specializációk tervezési útmutatóihoz | Teljes felügyelet-védelem alkalmazása a microsoftos felhőmegoldásokra. | Partnerfejlesztők, informatikai csapatok és biztonsági személyzet |

| Fejlesztés Teljes felügyelet alkalmazásfejlesztési tervezési útmutatókhoz és ajánlott eljárásokhoz | Teljes felügyelet-védelem alkalmazása az alkalmazásra. | Alkalmazásfejlesztők |

Saját szerepkör

Kövesse ezt a táblázatot a szervezetében betöltött szerepköre legjobb dokumentációs készleteiért.

| Szerepkör | Dokumentációkészlet | Segít... |

|---|---|---|

| Informatikai vagy biztonsági csapat tagja | A technológiai területek általános üzembe helyezési útmutatójának fogalmai és üzembehelyezési célkitűzései | A technológiai területekhez igazodó Teljes felügyelet-védelem alkalmazása. |

| Ügyfél vagy partner a Microsoft 365 Vállalati verzióhoz | Teljes felügyelet kisvállalkozásoknak | Alkalmazza Teljes felügyelet alapelveket a kisvállalati ügyfelekre. |

| Biztonsági tervező It implementer |

Teljes felügyelet gyors modernizációs terv (RaMP) a projektvezetési útmutatókhoz és ellenőrzőlistákhoz az egyszerű győzelem érdekében | A Teljes felügyelet védelem kulcsrétegeinek gyors implementálása. |

| A Microsoft 365 informatikai vagy biztonsági csapatának tagja | Teljes felügyelet üzembehelyezési terv a Microsoft 365-höz a Microsoft 365 lépcsőzetes és részletes tervezési és üzembe helyezési útmutatója érdekében | Teljes felügyelet védelem alkalmazása a Microsoft 365-bérlőre. |

| A Microsoft Copilots informatikai vagy biztonsági csapatának tagja | Teljes felügyelet a Microsoft Copilotshoz a lépcsőzetes és részletes tervezési és üzembe helyezési útmutatóhoz | Teljes felügyelet védelem alkalmazása a Microsoft Copilotsra. |

| Az Azure-szolgáltatások informatikai vagy biztonsági csapatának tagja | Teljes felügyelet az Azure-szolgáltatásokhoz a lépcsőzetes és részletes tervezési és üzembe helyezési útmutatóhoz | Teljes felügyelet-védelem alkalmazása az Azure számítási feladataira és szolgáltatásaira. |

| Partnerfejlesztő vagy egy informatikai vagy biztonsági csapat tagja | Partnerintegráció a Teljes felügyelet a technológiai területek és specializációk tervezési útmutatóihoz | Teljes felügyelet-védelem alkalmazása a microsoftos felhőmegoldásokra. |

| Alkalmazásfejlesztő | Fejlesztés Teljes felügyelet alkalmazásfejlesztési tervezési útmutatókhoz és ajánlott eljárásokhoz | Teljes felügyelet-védelem alkalmazása az alkalmazásra. |

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: