Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Zero Trust egy biztonsági modell, amely feltételezi a behatolást, és minden kérést úgy ellenőriz, mintha egy szabályozatlan hálózatból érkezne. Függetlenül attól, hogy honnan érkezett a kérés, vagy milyen erőforráshoz fért hozzá, a zéró megbízhatósági modell arra tanít minket, hogy "soha ne bízzunk meg, mindig ellenőrizzük".

Informatikai tervezőként vagy megvalósítóként az ebben a cikkben szereplő értékelési és folyamatkövetési erőforrásokat használhatja a következő eredmények lekéréséhez:

- Felmérheti, hogy az infrastruktúra készen áll-e a nulla megbízhatóságra, beleértve annak felderítését, hogy mely elemek már léteznek, vagy könnyen megerősíthetők vagy fejleszthetők.

- Nyomon követheti a környezetében az üzleti vezetők és az informatikai részlegek számára szükséges zéró megbízhatóságú biztonsági fejlesztések előrehaladását.

Haladáskövetési erőforrások a bevezetési keretrendszer üzleti forgatókönyveihez

A Zero Trust bevezetési keretrendszer dokumentációs készlete az alábbi eredmények biztosításával segíti a biztonsági és technológiai csapatokat a Zero Trust üzleti vezetőivel való együttműködésben:

- Ajánlott Teljes felügyelet célkitűzések az üzleti vezetők számára a szervezeteken belül.

- A Teljes felügyelet architektúrák implementálásának módszeres és szakaszos megközelítése.

- Szisztematikus módszer a célkitűzések előrehaladásának nyomon követésére, amely az üzleti vezetőkre terjed ki.

- Szisztematikus módszer a célkitűzések és feladataik előrehaladásának nyomon követésére, amely az informatikai vezetőkre és a megvalósítókra terjed ki.

- A zéró megbízhatóság bevezetéséhez leginkább kapcsolódó források kurálása:

- PowerPoint-diák, amelyek készen állnak az üzleti vezetőknek való bemutatásra.

- Excel-munkalapok az aktuális állapot felméréséhez és a folyamat nyomon követéséhez.

- Technikai megvalósítási útmutató és felhasználói infografikák.

A Zero Trust bevezetési útmutatója azt javasolja, hogy a következő üzleti forgatókönyvek segítségével alakítsa ki a Nulla megbízhatósági stratégiát és architektúrát:

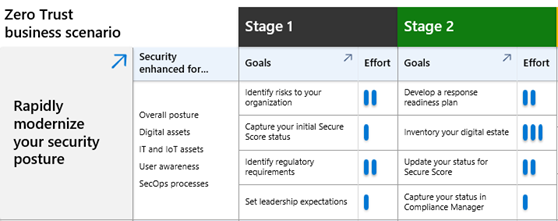

- A biztonsági helyzet gyors modernizálása

- Távoli és hibrid munka biztonságossá tétele

- Bizalmas üzleti adatok azonosítása és védelme

- A jogsértésből eredő üzleti károk megelőzése vagy csökkentése

- Jogszabályi és megfelelőségi követelményeknek való megfelelés

Minden üzleti forgatókönyv az üzleti eset felépítésével kezdődik, majd leírja, hogyan lehet előrelépni a szükséges műszaki munka során az egyes életciklus-fázisokon keresztül (stratégia, terv, kész, bevezetés és irányítás és kezelés).

Minden üzleti forgatókönyvhez használhatja a következő folyamatkövetési erőforrásokat.

A Teljes felügyelet

Bevezetési forgatókönyv – fázisrács

Könnyen megértheti az egyes üzleti forgatókönyvek biztonsági fejlesztéseit, valamint a tervfázis szakaszaira és célkitűzéseire irányuló erőfeszítések szintjét.

Üzleti forgatókönyv esetén projektvezetők, üzleti vezetők és más érdekelt felek.

Visio-fájl letöltés vagy PDF

Az Teljes felügyelet vezető üzleti követője

Teljes felügyelet bevezetéskövető

Nyomon követheti előrehaladását a tervfázis szakaszaiban és célkitűzéseiben.

Üzleti forgatókönyv esetén projektvezetők, üzleti vezetők és más érdekelt felek.

Implementer tracker for Teljes felügyelet

Üzleti forgatókönyv célkitűzései és feladatai

Tulajdonost rendelhet hozzá, és nyomon követheti az előrehaladást a tervfázis szakaszain, célkitűzésein és feladatain keresztül.

Üzleti forgatókönyv esetén projektvezetők, informatikai érdeklődők és informatikai megvalósítók.

Terméken belüli irányítópult Teljes felügyelet

Teljes felügyelet kezdeményezés a Microsoft Defender portálon (előfordulhat, hogy be kell jelentkeznie egy Microsoft Defender-portál jogosultságokkal rendelkező felhasználói fiókkal)

Lásd még a Microsoft Security Exposure Management kezdeményezéseit.

Tekintse meg az aktuális állapotot, a biztonsági metrikákat és a bevezetési keretrendszer üzleti forgatókönyveivel kapcsolatos javaslatokat.

Üzleti forgatókönyv esetén projektvezetők, informatikai érdeklődők és informatikai megvalósítók.

Értékelési erőforrások

A szervezet Teljes felügyelet folyamatának megértéséhez használja ezeket az értékelési erőforrásokat.

Microsoft Teljes felügyelet security posture assessment

Értékelje ki a Teljes felügyelet biztonsági helyzetét és érettségi szintjét.

Az informatikai részleg projektvezetői és megvalósítói számára.

Microsoft Teljes felügyelet security posture assessment

Teljes felügyelet Értékelési stratégia workshopja

Értékelje ki a Teljes felügyelet biztonsági helyzetét és érettségi szintjét.

Az informatikai részleg projektvezetői és megvalósítói számára.

Teljes felügyelet Értékelési stratégia workshop letölthető Excel-munkafüzete ahttps://aka.ms/ztworkshop

Ajánlott képzés

| Oktatás | Bevezetés a Teljes felügyelet |

|---|---|

| Ezzel a modullal megismerheti a Teljes felügyelet megközelítést, és hogy hogyan erősíti meg a szervezeten belüli biztonsági infrastruktúrát. |

| Oktatás | Bevezetés a Teljes felügyelet és az ajánlott eljárások keretrendszereibe |

|---|---|

| Ebből a modulból megismerheti a kiberbiztonsági tervezők által használt ajánlott eljárásokat, valamint a Microsoft kiberbiztonsági képességeinek néhány kulcsfontosságú ajánlott eljárását. Emellett megismerheti a Teljes felügyelet fogalmát, és azt is, hogyan kezdheti el a Teljes felügyelet a szervezetben. |

Egyéb nulla megbízhatósági erőforrások

Használjon más Zero Trust-tartalmakat egy dokumentációkészlet vagy a szervezet szerepkörei alapján.

Dokumentációkészlet

Kövesse ezt a táblázatot az igényeinek leginkább megfelelő Zero Trust dokumentációhoz.

| Dokumentációkészlet | Segít... | Szerepkörök |

|---|---|---|

| Bevezetési keretrendszer a kulcsfontosságú üzleti megoldásokra és eredményekre vonatkozó fázis- és lépés-útmutatóhoz | Alkalmazza Teljes felügyelet védelmet a C-csomagtól az informatikai megvalósításig. | Biztonsági tervezők, informatikai csapatok és projektmenedzserek |

| A technológiai területek általános üzembe helyezési útmutatójának fogalmai és üzembehelyezési célkitűzései | A technológiai területekhez igazodó Teljes felügyelet-védelem alkalmazása. | Informatikai csapatok és biztonsági személyzet |

| Teljes felügyelet kisvállalkozásoknak | Alkalmazza Teljes felügyelet alapelveket a kisvállalati ügyfelekre. | A Microsoft 365 Vállalati verzióval együttműködő ügyfelek és partnerek |

| Teljes felügyelet gyors modernizációs terv (RaMP) a projektvezetési útmutatókhoz és ellenőrzőlistákhoz az egyszerű győzelem érdekében | A Teljes felügyelet védelem kulcsrétegeinek gyors implementálása. | Biztonsági tervezők és informatikai megvalósítók |

| Teljes felügyelet üzembehelyezési terv a Microsoft 365-höz a lépcsőzetes és részletes tervezéshez és üzembe helyezéshez | Nulla megbízhatósági védelem alkalmazása a Microsoft 365-szervezetre. | Informatikai csapatok és biztonsági személyzet |

| Teljes felügyelet a Microsoft Copilotshoz a lépcsőzetes és részletes tervezési és üzembe helyezési útmutatóhoz | Teljes felügyelet védelem alkalmazása a Microsoft Copilotsra. | Informatikai csapatok és biztonsági személyzet |

| Teljes felügyelet az Azure-szolgáltatásokhoz a lépcsőzetes és részletes tervezési és üzembe helyezési útmutatóhoz | Teljes felügyelet-védelem alkalmazása az Azure számítási feladataira és szolgáltatásaira. | Informatikai csapatok és biztonsági személyzet |

| Partnerintegráció a Teljes felügyelet a technológiai területek és specializációk tervezési útmutatóihoz | Teljes felügyelet-védelem alkalmazása a microsoftos felhőmegoldásokra. | Partnerfejlesztők, informatikai csapatok és biztonsági személyzet |

| Fejlesztés Teljes felügyelet alkalmazásfejlesztési tervezési útmutatókhoz és ajánlott eljárásokhoz | Teljes felügyelet-védelem alkalmazása az alkalmazásra. | Alkalmazásfejlesztők |

Saját szerepkör

Kövesse ezt a táblázatot a szervezetében betöltött szerepköre legjobb dokumentációs készleteiért.

| Szerepkör | Dokumentációkészlet | Segít... |

|---|---|---|

| Biztonsági tervező Informatikai projektmenedzser Informatikai megvalósító |

Bevezetési keretrendszer a kulcsfontosságú üzleti megoldásokra és eredményekre vonatkozó fázis- és lépés-útmutatóhoz | Alkalmazza Teljes felügyelet védelmet a C-csomagtól az informatikai megvalósításig. |

| Informatikai vagy biztonsági csapat tagja | A technológiai területek általános üzembe helyezési útmutatójának fogalmai és üzembehelyezési célkitűzései | A technológiai területekhez igazodó Teljes felügyelet-védelem alkalmazása. |

| Ügyfél vagy partner a Microsoft 365 Vállalati verzióhoz | Teljes felügyelet kisvállalkozásoknak | Alkalmazza Teljes felügyelet alapelveket a kisvállalati ügyfelekre. |

| Biztonsági tervező Informatikai megvalósító |

Teljes felügyelet gyors modernizációs terv (RaMP) a projektvezetési útmutatókhoz és ellenőrzőlistákhoz az egyszerű győzelem érdekében | A Teljes felügyelet védelem kulcsrétegeinek gyors implementálása. |

| A Microsoft 365 informatikai vagy biztonsági csapatának tagja | Teljes felügyelet üzembehelyezési terv a Microsoft 365-höz a Microsoft 365 lépcsőzetes és részletes tervezési és üzembe helyezési útmutatója érdekében | Nulla megbízhatósági védelem alkalmazása a Microsoft 365-szervezetre. |

| A Microsoft Copilots informatikai vagy biztonsági csapatának tagja | Teljes felügyelet a Microsoft Copilotshoz a lépcsőzetes és részletes tervezési és üzembe helyezési útmutatóhoz | Teljes felügyelet védelem alkalmazása a Microsoft Copilotsra. |

| Az Azure-szolgáltatások informatikai vagy biztonsági csapatának tagja | Teljes felügyelet az Azure-szolgáltatásokhoz a lépcsőzetes és részletes tervezési és üzembe helyezési útmutatóhoz | Teljes felügyelet-védelem alkalmazása az Azure számítási feladataira és szolgáltatásaira. |

| Partnerfejlesztő vagy egy informatikai vagy biztonsági csapat tagja | Partnerintegráció a Teljes felügyelet a technológiai területek és specializációk tervezési útmutatóihoz | Teljes felügyelet-védelem alkalmazása a microsoftos felhőmegoldásokra. |

| Alkalmazásfejlesztő | Fejlesztés Teljes felügyelet alkalmazásfejlesztési tervezési útmutatókhoz és ajánlott eljárásokhoz | Teljes felügyelet-védelem alkalmazása az alkalmazásra. |